BitLocker — встроенная функция шифрования дисков в Windows 7, 8 и Windows 10, начиная с Профессиональных версий, позволяющая надежно зашифровать данные как на HDD и SSD — системных и нет, так и на съемных накопителях.

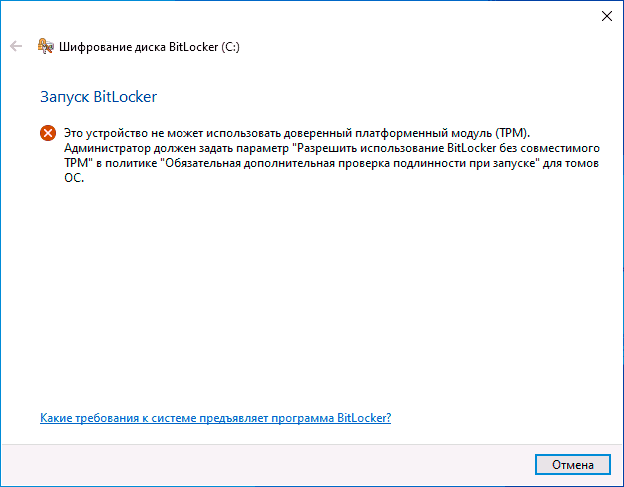

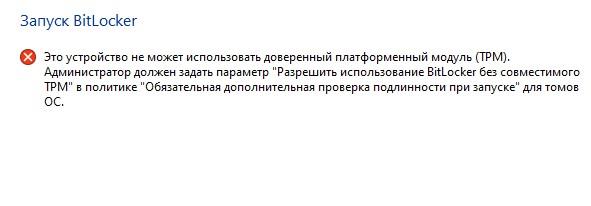

Однако, при включении шифрования BitLocker для системного раздела жесткого диска, большинство пользователей сталкиваются с сообщением о том, что «Это устройство не может использовать доверенный платформенный модуль (TPM). Администратор должен задать параметр Разрешить использование BitLocker без совместимого TPM». О том, как это сделать и зашифровать системный диск с помощью BitLocker без TPM и пойдет речь в этой короткой инструкции. См. также: Как поставить пароль на флешку с помощью BitLocker.

Краткая справка: TPM — специальный криптографический аппаратный модуль, использующийся для задач шифрования, может быть интегрирован в материнскую плату или подключаться к ней. Примечание: если ваш компьютер или ноутбук оснащен модулем TPM, а вы видите указанное сообщение, это может означать, что по какой-то причине TPM отключен в БИОС или не инициализирован в Windows (нажмите клавиши Win+R и введите tpm.msc для управления модулем).

Разрешить BitLocker без совместимого TPM в Windows 10 последней версии

В последней версии Windows 10 (1903 May 2019 Update) расположение политики, отвечающей за разрешение использования BitLocker для шифрования системного раздела диска без модуля TPM несколько изменилось (для предыдущих версий расположение описывается в следующем разделе).

Для включения шифрования BitlLocker без TPM в новой версии ОС проделайте следующие шаги:

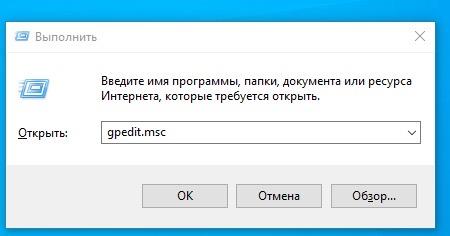

- Нажмите клавиши Win+R на клавиатуре, введите gpedit.msc и нажмите Enter.

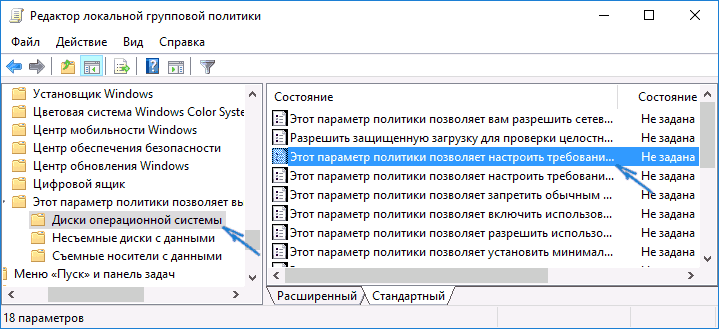

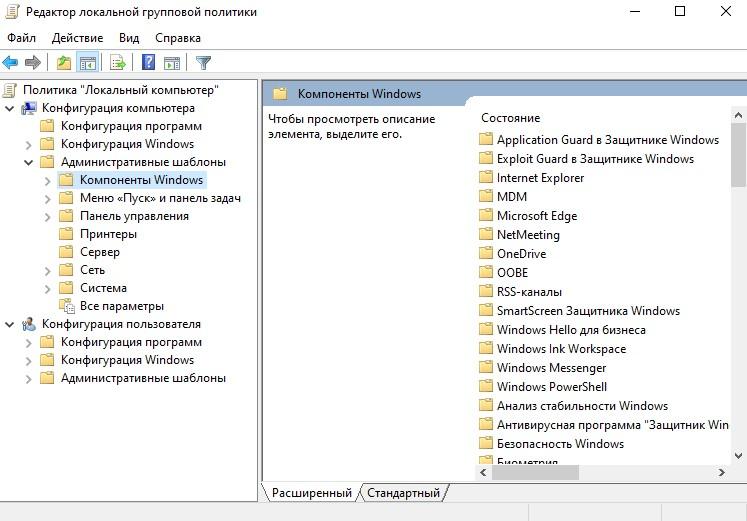

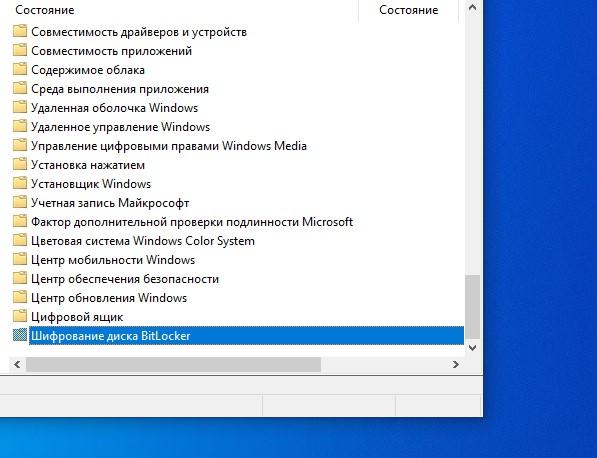

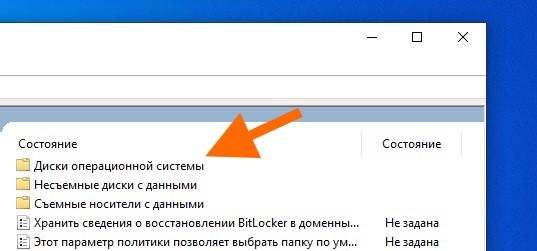

- Откроется редактор локальной групповой политики. Перейдите к разделу: Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Шифрование диска BitLocker — Диски операционной системы.

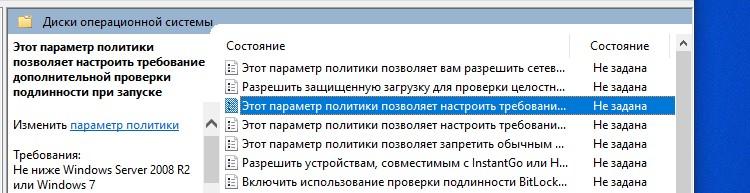

- В правой панели редактора локальной групповой политики найдите параметр «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске» и дважды кликните по нему мышью. Обратите внимание, что в списке есть два параметра с таким именем, нам требуется тот, который без указания Windows Server.

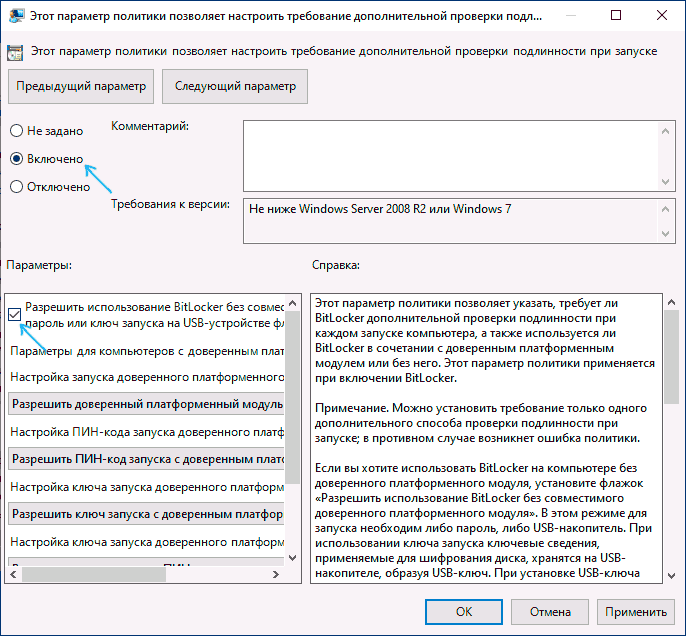

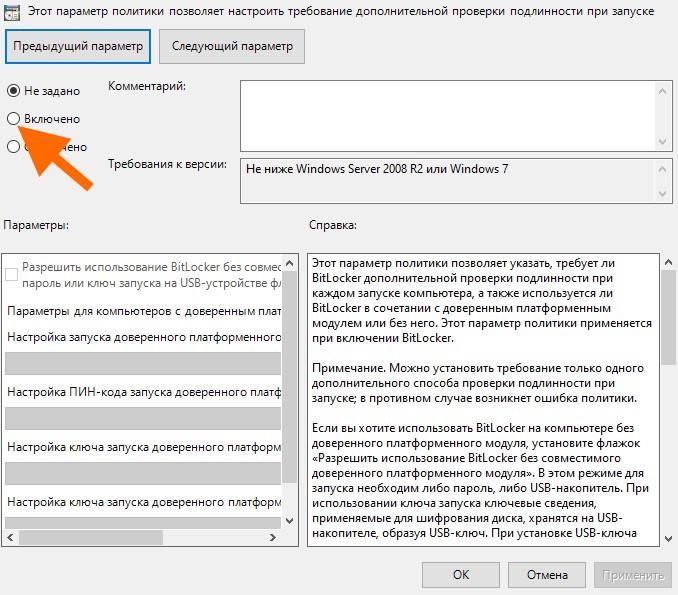

- В открывшемся окне выберите пункт «Включено» и убедитесь, что пункт «Разрешить использование BitLocker без совместимого TPM включен». Примените сделанные настройки.

На этом процесс завершен и теперь вы можете включить шифрование BitLocker для системного раздела диска Windows 10.

Это же разрешение вы можете включить и с помощью редактора реестра: для этого в разделе HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE создайте параметр DWORD с именем EnableBDEWithNoTPM и установите для него значение 1.

Разрешение использования BitLocker без совместимого TPM в Windows 10, 8 и Windows 7

Для того, чтобы возможно было зашифровать системный диск с помощью BitLocker без TPM, достаточно изменить один единственный параметр в редакторе локальной групповой политики Windows.

- Нажмите клавиши Win+R и введите gpedit.msc для запуска редактора локальной групповой политики.

- Откройте раздел (папки слева): Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Этот параметр политики позволяет выбрать шифрование диска BitLocker — Диски операционной системы.

- В правой части дважды кликните по параметру «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске.

- В открывшемся окне, установите «Включено», а также убедитесь, что стоит отметка «Разрешить BitLocker без совместимого доверенного платформенного модуля» (см. скриншот).

- Примените сделанные изменения.

После этого вы можете использовать шифрование дисков без сообщений об ошибках: просто выберите системный диск в проводнике, кликните по нему правой кнопкой мыши и выберите пункт контекстного меню «Включить BitLocker», после чего следуйте указаниям мастера шифрования. Также этом можно сделать в «Панель управления» — «Шифрование диска BitLocker».

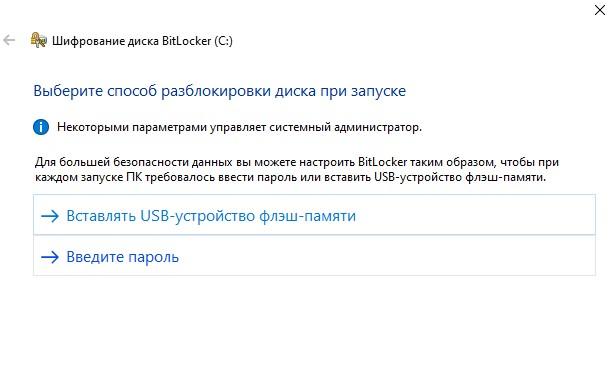

Вы сможете либо задать пароль для получения доступа к зашифрованному диску, либо создать USB-устройство (флешку), которая будет использоваться в качестве ключа.

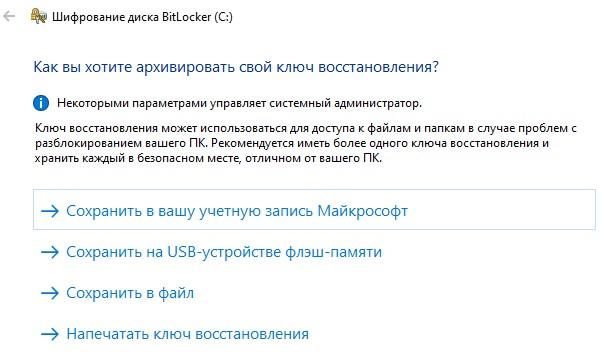

Примечание: в ходе шифрования диска в Windows 10 и 8 вам будет предложено сохранить данные для расшифровки в том числе в вашей учетной записи Майкрософт. Если она у вас должным образом настроена, рекомендую это сделать — по собственному опыту использования BitLocker, код восстановления доступа к диску из учетной записи в случае возникновения проблем может оказаться единственным способом не потерять свои данные.

BitLocker — это встроенная функция Microsoft, которая обеспечивает безопасность данных с помощью полнообъемного шифрования, защищая корпоративные данные на утерянных, украденных или выведенных из эксплуатации устройствах. Используя алгоритм шифрования AES с 128- или 256-битным ключом, BitLocker защищает диски устройств от несанкционированного доступа, даже в автономном режиме. В то время как решения MDM защищают устройства в режиме онлайн, BitLocker защищает данные в автономном режиме, обеспечивая комплексную безопасность.

Этот блог представляет собой пошаговое руководство, которое поможет вам понять различные методы включения BitLocker на устройствах Windows.

Почему следует включить BitLocker на устройствах Windows 10 и 11

BitLocker — это встроенный инструмент шифрования в Windows, который обеспечивает надежную защиту данных для личных и деловых пользователей. Включив BitLocker в Windows, вы можете защитить свои конфиденциальные данные, предотвратить несанкционированный доступ и соблюдать отраслевые правила. Ниже приведены основные причины, по которым включение шифрования BitLocker в Windows 10 и Windows 11 необходимо для безопасности данных.

1. Защищает от кражи данных

Ноутбуки, настольные компьютеры и внешние диски очень уязвимы для кражи, что делает безопасность данных главным приоритетом. Когда вы включаете BitLocker в Windows, весь диск шифруется, гарантируя, что неавторизованные пользователи не смогут получить доступ к файлам, даже если они попытаются извлечь жесткий диск и подключить его к другой системе.

2. Повышает безопасность бизнеса

Для организаций, работающих с конфиденциальными бизнес-данными, шифрование диска BitLocker добавляет дополнительный уровень защиты. Оно предотвращает несанкционированный доступ к записям клиентов, финансовым данным и конфиденциальным файлам, помогая компаниям поддерживать целостность и безопасность данных на всех устройствах.

3. Предотвращает несанкционированный доступ.

Шифрование BitLocker в Windows 10 и Windows 11 использует чип TPM (Trusted Platform Module), PIN-код или пароль для защиты зашифрованных дисков. Даже если кто-то получит физический доступ к устройству, он не сможет получить доступ к сохраненным данным без правильного ключа дешифрования.

4. Обеспечивает соблюдение законов о защите данных

Многие отрасли, включая здравоохранение, финансы и юридические услуги, требуют шифрования для соответствия нормам GDPR, HIPAA и PCI DSS. Включив шифрование BitLocker, компании могут выполнить эти юридические требования, избежать штрафов и усилить свои стратегии защиты данных.

5. Защищает данные от вредоносных программ и программ-вымогателей

Шифрование диска BitLocker помогает предотвратить несанкционированные изменения системных файлов, снижая риск вредоносных программ, программ-вымогателей и кибератак. Если хакеры пытаются изменить загрузочные файлы или внедрить вредоносное ПО, BitLocker обнаруживает эти изменения и блокирует несанкционированный доступ.

6. Защита внешних дисков с помощью BitLocker To Go

BitLocker не только для внутреннего хранилища — он также поддерживает BitLocker To Go, позволяя шифровать USB-накопители, внешние жесткие диски и портативные устройства хранения. Это гарантирует, что конфиденциальные файлы останутся защищенными, даже если съемный носитель будет утерян или украден.

Какие требования необходимы для включения BitLocker на устройствах Windows?

BitLocker работает синхронно с компьютерами, на которых установлена технология TPM (Trusted Platform Module) версии 1.2 или более поздней. Его также можно включить на компьютерах, на которых нет TPM 1.2 или более поздней версии, но процесс включения должен быть инициирован путем вставки USB-ключа запуска для запуска компьютера или выхода из спящего режима.

Не все компьютеры или зашифрованные диски совместимы с BitLocker. В настоящее время Windows поддерживает BitLocker в следующих операционных системах:

- Windows Vista и Windows 7: Версии Ultimate и Enterprise (требуется Trusted Platform Module (TPM) версии 1.2 или выше, который должен быть установлен, включен и активирован).

- Windows 8 и 8.1: Редакции Pro и Enterprise.

- Windows 10: Pro, Enterprise и Education.

- Сервер Windows: Версии 2008 и более поздние.

Способы включения BitLocker на устройствах Windows?

BitLocker — это мощная функция шифрования в Windows, которая защищает данные, шифруя диски и предотвращая несанкционированный доступ. Включение BitLocker может различаться в зависимости от вашего устройства и операционной системы. Вот различные методы настройки BitLocker в Windows:

Метод 1: включение BitLocker через Панель управления

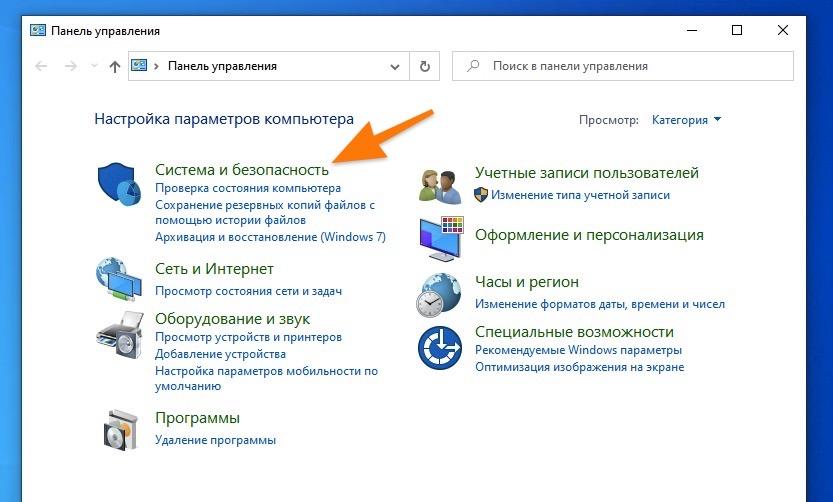

Шаг 1: Откройте Панель управления и перейдите в раздел «Система и безопасность».

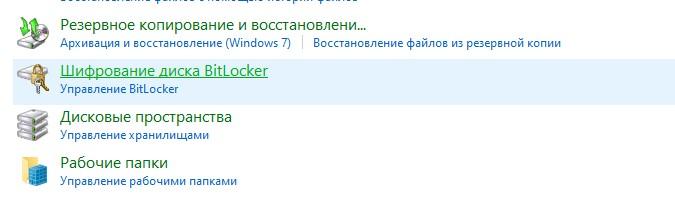

Шаг 2: Нажмите «Шифрование диска BitLocker».

Шаг 3: Выберите диск, который вы хотите зашифровать, и нажмите «Включить BitLocker».

Шаг 4: Следуйте инструкциям на экране, чтобы установить пароль или использовать смарт-карту для разблокировки накопителя.

Шаг 5: Сохраните ключ восстановления в безопасном месте и начните процесс шифрования.

Метод 2: включение BitLocker через настройки (Windows 10 и более поздние версии)

Шаг 1: Перейдите в «Настройки» и выберите «Обновление и безопасность».

Шаг 2: Найдите «Управление Bitlocker»

Шаг 3: Нажмите «Включить», чтобы включить BitLocker.

Примечание: для некоторых редакций может потребоваться обновление до версии, поддерживающей BitLocker, например Windows 10 Pro.

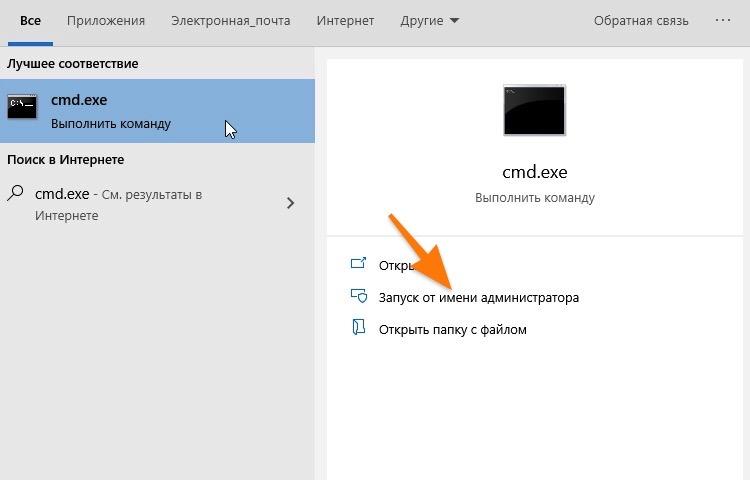

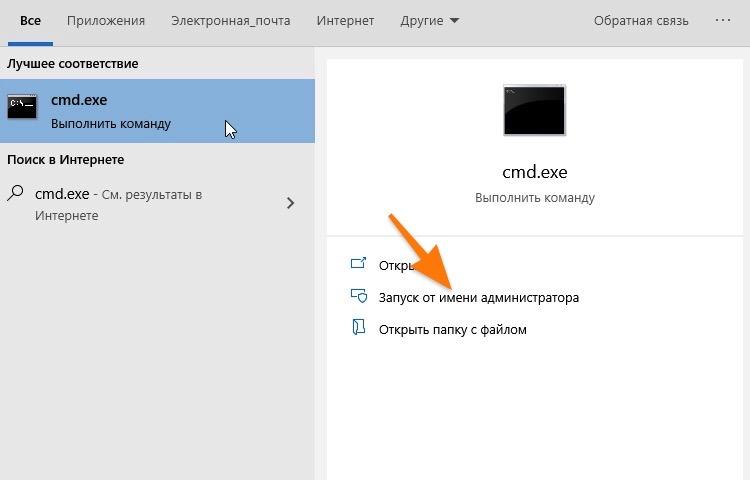

Метод 3. Включение BitLocker через командную строку

Шаг 1: Откройте командную строку с правами администратора.

Шаг 2: Используйте следующую команду, чтобы включить BitLocker на определенном диске:

управлять-bde-on :

Шаг 3: Следуйте инструкциям, чтобы настроить параметры шифрования, например, выбрать метод ключа восстановления.

Метод 4: включение BitLocker через групповую политику

Шаг 1: Откройте редактор групповой политики (gpedit.msc).

Шаг 2: Перейдите в раздел «Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker».

Шаг 3: Настройте соответствующие политики, например, включение BitLocker для фиксированных дисков с данными, дисков операционной системы или съемных дисков.

Шаг 4: Примените изменения и приступайте к активации BitLocker через Панель управления или Командную строку.

Метод 5. Включение BitLocker на Windows Server

Шаг 1: Откройте панель управления диспетчера серверов.

Шаг 2: Используйте «Мастер добавления ролей и компонентов», чтобы добавить функцию «Шифрование диска BitLocker».

Шаг 3: Перезапустите сервер, если будет предложено.

Шаг 4: После установки используйте Панель управления или Командную строку, чтобы включить BitLocker на нужных дисках.

Метод 6. Включение BitLocker для съемных дисков

Шаг 1: Подключите съемный диск к вашей системе.

Шаг 2: Откройте «Этот компьютер», щелкните правой кнопкой мыши съемный диск и выберите «Включить BitLocker».

Шаг 3: Выберите метод разблокировки (пароль или смарт-карта) и следуйте инструкциям по шифрованию диска.

Примечание: Хотя эти методы предоставляют различные способы включения BitLocker, управление шифрованием на нескольких устройствах может стать трудоемким и фрагментированным. Более эффективным и унифицированным подходом является включение BitLocker с помощью Windows МДМ решение, оптимизирующее процесс на единой платформе.

Как включить BitLocker на устройствах Windows с помощью Scalefusion MDM?

Scalefusion MDM позволяет вам настраивать различные Шифрование BitLocker настройки с одной панели и позволяет вам отправлять на несколько устройств с одной централизованной панели. Вот как это работает:

Шаг 1: Войдите в панель управления Scalefusion.

Шаг 2: Перейдите в раздел «Профили и политики устройств» на панели управления.

Шаг 3: Нажмите на вкладку «Профили устройств». Теперь выберите или создайте новый профиль устройства для Windows. В случае существующего профиля Windows нажмите на кнопку «Изменить».

Шаг 4: Теперь нажмите на вкладку «Настройки» на панели слева. Перейдите в «Настройки безопасности». Включите «Запрашивать шифрование устройства», чтобы включить BitLocker.

Шаг 5: Настройте различные параметры BitLocker в соответствии с вашими требованиями:

а. Базовые настройки: Выберите агент шифрования, метод и параметры для устройств, присоединенных к Azure AD.

б) Параметры аутентификации при запуске: Для компьютеров без TPM включите опцию «разрешить BitLocker на ПК без Trusted Platform Module(TPM)». Установите метод аутентификации и минимальную длину PIN-кода для запуска.

в. Варианты восстановления или системные диски: Установите политики для восстановления, установите ключ восстановления и настройте сообщение о восстановлении перед загрузкой. Вы можете проверить весь список доступных настроек здесь.

г. Варианты восстановления для фиксированных дисков: Эти параметры аналогичны системным дискам, но они устанавливаются для разделов несистемных дисков.

е. Настройки доступа для записи: Отключите доступ на запись к дискам, пока они не будут зашифрованы, что предотвратит чтение/получение доступа к данным на ваших дисках любым вредоносным ПО.

е. Настройки на основе агента Scalefusion MDM: Настройте эти параметры, если вы включили BitLocker через Scalefusion MDM Agent.

Шаг 6: После полной настройки BitLocker нажмите кнопку «Обновить профиль» в правом верхнем углу экрана.

Шаг 7: Вы будете перенаправлены на страницу «Профили устройств». Нажмите «Применить», чтобы распространить профиль устройства на различные группы устройств, группы пользователей и отдельные устройства.

Это позволяет использовать шифрование BitLocker на управляемых устройствах и серверах Windows.

Как отключить BitLocker в Windows: пошаговое руководство

Если вы зашифровали свой компьютер Windows и теперь хотите отключить BitLocker в Windows, выполните следующие простые действия:

- Press Win + R чтобы открыть диалоговое окно «Выполнить», введите «Панель управления» и нажмите Enter.

- На панели управления перейдите к Система и безопасность > Шифрование диска BitLocker.

- Выберите диск, на котором вы хотите отключить шифрование BitLocker.

- Нажмите Отключите BitLocker опцию.

Испытайте современное управление Windows с помощью Scalefusion MDM

Scalefusion MDM упрощает управление шифрованием BitLocker на вашем устройстве и серверах Windows. Он предлагает централизованную и эффективную платформу для современное управление устройствами. Благодаря организованной панели управления и надежным настройкам безопасности Scalefusion обеспечивает защиту данных и упрощает администрирование.

Дайте своему бизнесу возможность поддерживать высокий уровень безопасности и производительности с помощью Scalefusion MDM, предлагая бесперебойную работу Управление устройствами Windows.

Свяжитесь с нашими экспертами по продуктам, чтобы подробно изучить Scalefusion UEM. Запланируйте персонализированную демонстрацию или начните 14-дневная бесплатная пробная версия для практического опыта уже сегодня!

Часто задаваемые вопросы

1. Безопасен ли BitLocker для Windows 10?

Да, BitLocker обычно считается безопасным для Windows 10. Он обеспечивает шифрование ваших данных, защищая их от несанкционированного доступа. Однако, как и в случае любой другой меры безопасности, важно использовать надежные пароли и постоянно обновлять систему, чтобы минимизировать потенциальные уязвимости.

2. Какова основная цель включения шифрования BitLocker в Windows?

Шифрование BitLocker в первую очередь направлено на повышение безопасности данных путем шифрования целых дисков и защиты их от несанкционированного доступа. Оно защищает конфиденциальную информацию на компьютерах и съемных дисках, обеспечивая конфиденциальность и целостность данных, что особенно полезно для предприятий и частных лиц, обеспокоенных конфиденциальностью и безопасностью данных.

3. Как навсегда отключить BitLocker в Windows?

Чтобы отключить BitLocker в Windows навсегда, перейдите в Панель управления → Шифрование диска BitLocker, выберите диск и нажмите «Отключить BitLocker». Это расшифрует ваш диск и удалит шифрование. После отключения BitLocker не сможет защитить ваши данные, если не будет включен повторно.

4. Как проверить, включен ли BitLocker на моем компьютере?

Чтобы проверить, включен ли BitLocker, перейдите в Панель управления → Шифрование диска BitLocker и посмотрите статус каждого диска. Если там написано «BitLocker включен», шифрование активно. Вы также можете проверить, открыв Проводник, щелкнув правой кнопкой мыши диск и выбрав Свойства.

5. Замедляет ли включение BitLocker работу моего ПК?

Нет, включение шифрования диска BitLocker оказывает минимальное влияние на производительность системы. Современные процессоры с аппаратным ускорением шифрования обеспечивают бесперебойную работу. Однако первоначальное шифрование может занять некоторое время в зависимости от размера и скорости диска.

Эта функция доступна в версии Cloud Identity Premium. Сравнение версий

Как администратор, вы можете указать, как выполняется шифрование на устройствах с Microsoft Windows 10 или 11, зарегистрированных в службе управления устройствами Windows. Если на устройстве включено шифрование BitLocker, заданные вами параметры вступят в силу. Чаще всего настраивают:

- шифрование диска;

- дополнительную аутентификацию при запуске;

- способы восстановления из предзагрузочной среды;

- шифрование данных на жестких дисках;

- способы восстановления жестких дисков;

- шифрование данных на съемных носителях.

Подготовка

Чтобы настройки шифрования применялись, устройства должны быть зарегистрированы в службе управления устройствами Windows. Подробнее об управлении устройствами Windows…

Как настроить шифрование BitLocker

-

Войдите в консоль администратора Google как администратор.

Войти в консоль администратора можно, только если вы используете аккаунт администратора.

- Нажмите Настройки BitLocker.

- Чтобы применить параметр к отделу или команде, выберите сбоку организационное подразделение. Инструкции

- В разделе Шифрование диска выберите в списке значение Включено.

- Задайте нужные настройки (развернуть все): Шифрование диска

- Способ шифрования данных на системных дисках. Выберите алгоритм и надежность ключа для шифрования дисков операционной системы.

- Дополнительная аутентификация при запуске. Укажите, должен ли BitLocker требовать дополнительную аутентификацию при каждом запуске компьютера и используется ли доверенный платформенный модуль (TPM). Если этот параметр включен, доступны следующие настройки:

- Разрешить использование BitLocker без совместимого TPM. Установите этот флажок, чтобы для запуска требовался пароль или USB-накопитель.

- Настроить запуск TPM без PIN-кода или ключа. Вы можете требовать аутентификацию при запуске с помощью TPM вместо PIN-кода или ключа.

- PIN-код запуска TPM. Можно указать, что перед запуском нужно ввести PIN-код (от 6 до 20 цифр). Вы также можете настроить минимальную длину PIN-кода.

- Ключ запуска TPM. Вы можете требовать от пользователей проходить аутентификацию с помощью ключа запуска TPM, чтобы получить доступ к диску. Ключ запуска – это USB-ключ с информацией для шифрования диска. При подключении USB-ключа происходит аутентификация доступа к диску. После этого диск готов к использованию.

- Настройка ключа и PIN-кода запуска TPM. Вы можете указать, что нужно использовать и ключ, и PIN-код запуска.

- Способы восстановления из предзагрузочной среды. Включите этот параметр, чтобы настроить сообщение или изменить URL, которые отображаются на экране восстановления ключа перед загрузкой, если системный диск заблокирован.

- Способы восстановления системных дисков. Включите этот параметр, чтобы указать доступные пользователям способы восстановления данных с системных дисков, защищенных с помощью BitLocker. Если параметр включен, доступны следующие настройки:

- Разрешить агент восстановления данных. Под агентами восстановления данных подразумеваются пользователи, чьи сертификаты инфраструктуры открытых ключей используются для создания предохранителя сетевого ключа BitLocker. Если это разрешено, такие пользователи могут разблокировать диски, защищенные с помощью BitLocker, указав свои учетные данные PKI.

- Задать пароль восстановления (48 цифр). Укажите, могут или должны ли пользователи создать пароль восстановления из 48 цифр.

- 256-разрядный ключ восстановления. Укажите, могут или должны ли пользователи создать 256-разрядный ключ восстановления.

- Скрыть варианты восстановления в мастере настройки BitLocker. Установите этот флажок, чтобы запретить пользователям выбирать способ восстановления диска при включении BitLocker.

- Сохранить данные для восстановления, связанные с BitLocker, в доменных службах Active Directory. Если этот флажок установлен, вы можете выбрать, какие данные для восстановления, связанные с BitLocker, должны храниться в Active Directory. Вы можете хранить ключ и пароль восстановления или только пароль восстановления. Если этот параметр включен, доступна следующая настройка:

- Не включать BitLocker, пока данные восстановления не будут сохранены в Active Directory. Если выбран этот вариант, пользователи смогут включить шифрование BitLocker только после того, как компьютер подключится к домену и данные для восстановления будут сохранены в Active Directory.

Шифрование данных на жестких дисках

- Шифрование данных на жестких дисках. При включении этого параметра запись на жесткие диски будет разрешена только в том случае, если они зашифрованы. Если этот параметр включен, доступны следующие настройки:

- Способ шифрования данных на жестких дисках. Выберите алгоритм и надежность ключа для шифрования жестких дисков.

- Способы восстановления жестких дисков. Включите, чтобы выбрать доступные пользователям способы восстановления данных с жестких дисков, защищенных с помощью BitLocker. Если этот параметр включен, доступны следующие настройки:

- Разрешить агент восстановления данных. Под агентами восстановления данных подразумеваются пользователи, чьи сертификаты инфраструктуры открытых ключей используются для создания предохранителя сетевого ключа BitLocker. Если это разрешено, такие пользователи могут разблокировать диски, защищенные с помощью BitLocker, указав свои учетные данные PKI.

- Пароль восстановления (48 цифр). Укажите, могут или должны ли пользователи создать пароль восстановления из 48 цифр.

- 256-разрядный ключ восстановления. Укажите, могут или должны ли пользователи создать 256-разрядный ключ восстановления.

- Скрыть варианты восстановления в мастере настройки BitLocker. Установите этот флажок, чтобы запретить пользователям выбирать способ восстановления диска при включении BitLocker.

- Сохранить данные для восстановления, связанные с BitLocker, в доменных службах Active Directory. Если этот флажок установлен, вы можете выбрать, какие данные для восстановления, связанные с BitLocker, должны храниться в Active Directory. Вы можете хранить ключ и пароль восстановления или только пароль восстановления. Если этот параметр включен, доступна следующая настройка:

- Не включать BitLocker, пока данные восстановления не будут сохранены в Active Directory. Если выбран этот вариант, пользователи смогут включить шифрование BitLocker только после того, как компьютер подключится к домену и данные для восстановления будут сохранены в Active Directory.

Шифрование данных на съемных носителях

- Шифрование данных на съемных носителях. Включите этот параметр, чтобы разрешить запись на съемные носители только в том случае, если они зашифрованы. Если этот параметр включен, доступны следующие настройки:

- Способ шифрования данных на съемных носителях. Выберите алгоритм и надежность ключа для шифрования съемных носителей.

- Запретить запись на устройства, настроенные в другой организации. Если флажок установлен, запись возможна только на те диски, поля идентификации которых совпадают с полями идентификации компьютера. Эти поля задаются групповой политикой организации.

- Нажмите Сохранить. Также можно нажать Переопределить для организационное подразделение .

Чтобы вернуться к наследуемому значению, нажмите Наследовать.

Изменения вступают в силу в течение 24 часов (обычно быстрее). Подробнее…

Как установить для шифрования диска значение «Не настроено»

Если выбрать для параметра Шифрование диска значение Не настроено, заданные в консоли администратора правила BitLocker перестанут применяться. В этом случае для правил на устройствах пользователей начнет действовать прежняя настройка. Если устройство зашифровано, его настройки или данные на нем не будут изменены.

Как отключить шифрование BitLocker

-

Войдите в консоль администратора Google как администратор.

Войти в консоль администратора можно, только если вы используете аккаунт администратора.

- Нажмите Настройки BitLocker.

- Чтобы отключить профиль только для некоторых пользователей, в списке слева выберите нужное организационное подразделение. Если этого не сделать, настройки будут применены ко всем пользователям в организации.

- В разделе Шифрование диска выберите в списке значение Отключено.

- Нажмите Сохранить. Также можно нажать Переопределить для организационное подразделение .

Чтобы вернуться к наследуемому значению, нажмите Наследовать.

Статьи по теме

- Включите управление устройствами Windows.

- Как зарегистрировать устройство в службе управления устройствами Windows

Google, Google Workspace, а также другие связанные знаки и логотипы являются товарными знаками компании Google LLC. Все другие названия компаний и продуктов являются товарными знаками соответствующих компаний.

Эта информация оказалась полезной?

Как можно улучшить эту статью?

Полный обзор встроенной утилиты для шифрования данных. Рассказываем, что такое BitLocker, зачем он нужен и как им пользоваться.

Речь идет о специализированном программном обеспечении компании Microsoft. Его ключевая задача зашифровать содержимое жестких дисков, установленных в компьютер. Это необходимо для их защиты даже в случае утери устройства.

Что такое шифрование?

Если не вдаваться в подробности, то шифрование — это процесс сокрытия содержимого жесткого диска или отдельных файлов за специальным ключом, который практически невозможно подобрать извне.

После шифрования все файлы на диске представляются в видоизмененном виде, и их может просматривать только владелец.

Для чего это все нужно?

Шифрование помогает скрыть файлы от потенциальных злоумышленников. Например, если кто-то украдет ваш ноутбук или компьютер. Для преступника не составит труда извлечь из устройства накопитель, а потом подключить его к другому компьютеру и достать оттуда что заблагорассудится.

Если же файлы на диске окажутся зашифрованы, то злоумышленник не сможет их использовать. Без ключа расшифровать их не получится. А ключ будет только у владельца, то есть у вас.

Так можно спасти все личные данные и оставить потенциальных грабителей без компромата и личных данных.

Требования для настройки шифрования в Windows

Настройка шифрования не составляет особого труда. Но перед тем как начать, следует проверить, соблюдены ли минимальные системные требования.

BitLocker работает со следующими операционными системами:

- Windows 7 (Enterprise и Ultimate версии),

- Windows 8 (Pro и Enterprise версии),

- Windows 10 (Pro, Enterprise версии и версия для образовательных учреждений).

Так что, возможно, вам придется обновить свой компьютер до самого свежего программного обеспечения.

Помимо этого в вашем компьютере должен быть микрочип Trusted Platform Module (или сокращенно TPM). Это специальный процессор, обеспечивающий поддержку шифрования. Его ставят почти во все современные компьютеры и ноутбуки.

Одного лишь наличия TPM недостаточно. Его должен поддерживать установленный BIOS. Также ваша версия BIOS должна поддерживать работу с внешними USB-устройствами (с этим проблем возникнуть не должно).

На жестком диске компьютера должно быть два раздела в формате NTFS: один — с установленной Windows и системными компонентами, второй с остальными файлами (в более свежих версиях ОС это условие соблюдать не обязательно).

Также у вас должен быть бесперебойный доступ к электричеству. В процессе шифрования компьютер не должен выключаться. Из-за этого могут повредиться системные файлы.

Проверяем компьютер на наличие поддержки BitLocker

Чтобы убедиться в том, что ваша система поддерживает шифрование:

- Открываем меню «Пуск».

Кликаем по иконке в виде логотипа Windows или нажимаем на аналогичную клавишу на клавиатуре

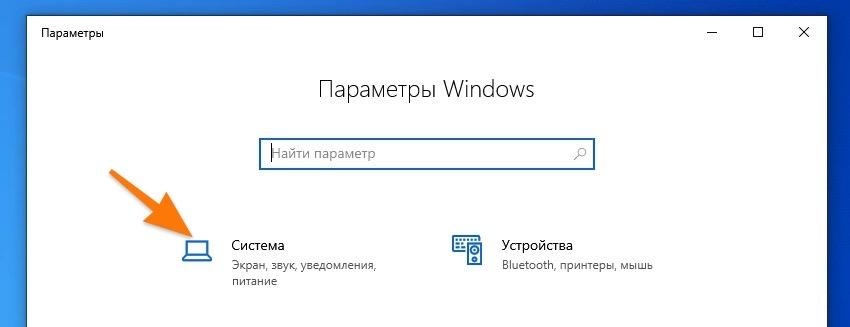

- Затем переходим в параметры системы.

Нам нужен значок в виде шестеренки

- В открывшемся окне ищем подменю «Система» и открываем его.

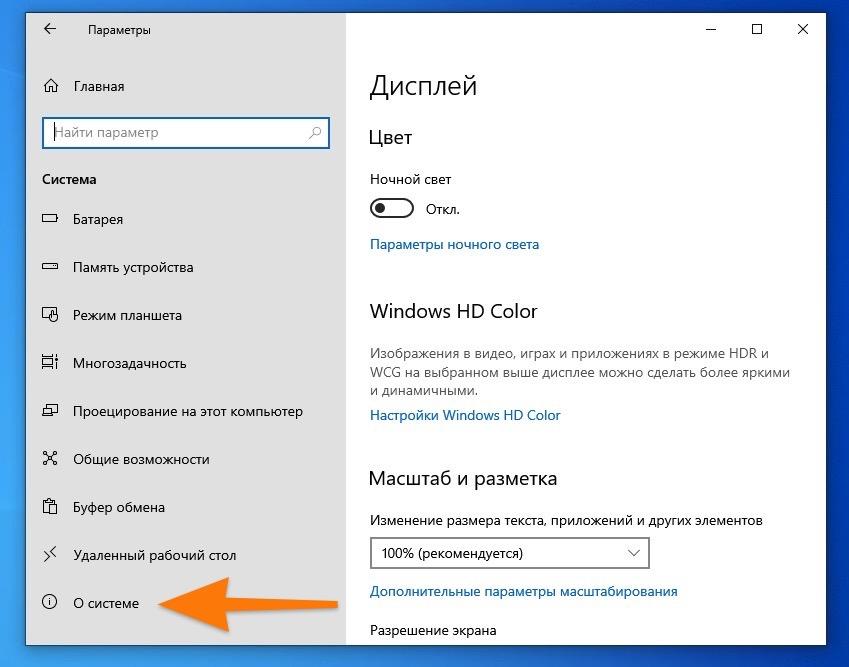

Нам нужен самый первый пункт

- Листаем список в боковой панели до вкладки «О системе» и переходим туда.

Нужный раздел находится в конце списка

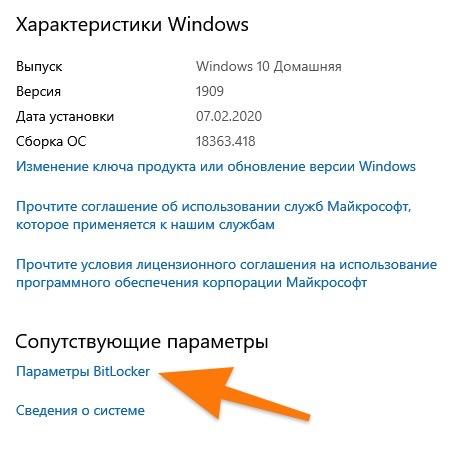

- В правой части дисплея ищем блок «Сопутствующие параметры», а в ней строчку «Параметры BitLocker». Кликаем по ней.

Так выглядят настройки шифрования в компьютере

Если при нажатии на эту строчку открывается предложение приобрести новую версию Windows или выходит ошибка, значит, шифрование не поддерживается. В противном случае откроется «Панель управления», где можно включить BitLocker.

Также в этом разделе может быть отдельный блок «Шифрование устройства» с кнопкой «Включить» (в старых версиях Windows). Он также говорит о том, что данные на жестком диске можно зашифровать с помощью BitLocker.

Проверяем, есть ли в компьютере чип TPM

Сейчас почти все новые компьютеры оснащаются необходимым для шифрования железом. Но на всякий случай стоит проверить самостоятельно, имеется ли в нем TPM или нет.

Для этого:

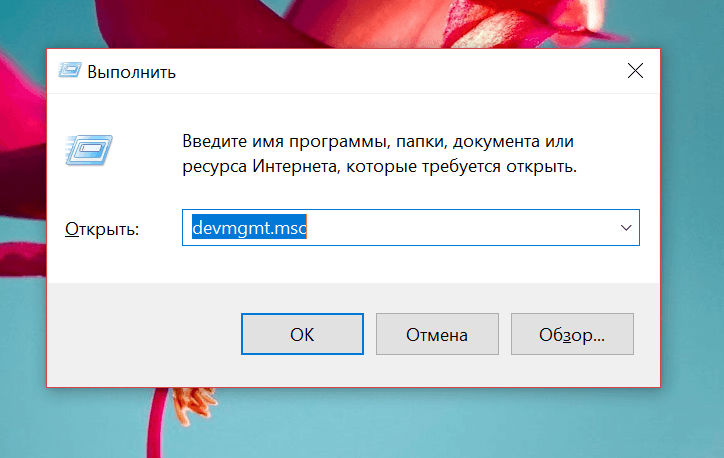

- Одновременно нажимаем клавиши Win + R, находясь на пустом рабочем столе.

- В появившемся окошке вводим слово devmgmt.msc и нажимаем клавишу «Ввод» (Enter).

Это короткий путь к диспетчеру устройств

- Ищем в списке раздел «Устройства безопасности» и открываем его.

Если внутри есть устройство Trusted Platform Module, то идем дальше. Если нет, то пользуемся обходным путем (о нем сказано ниже в статье) или покупаем новое устройство с нужным микрочипом.

Как включить BitLocker?

Теперь переходим непосредственно к включению BitLocker и шифрованию.

Будем использовать старый метод, так как он более универсальный и подходит для старых версий Windows.

Чтобы это сделать:

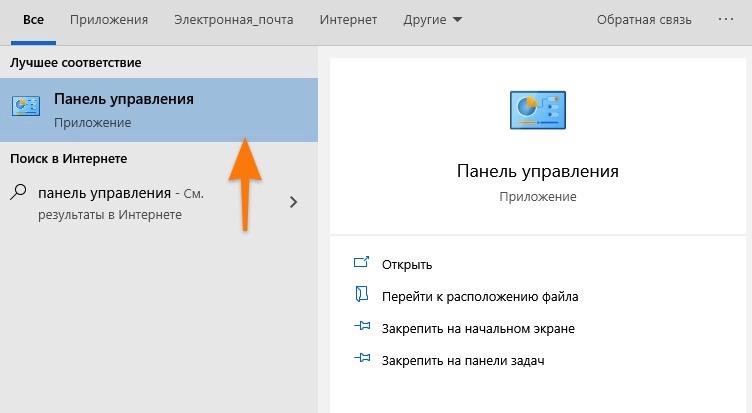

- Кликаем по иконке в виде лупы на панели задач, чтобы включить встроенный поисковик.

- Ищем с помощью него программу «Панель управления» и запускаем ее.

Вот нужное приложение

- Затем переходим в раздел «Система и безопасность».

Нам нужен первый пункт настроек

- Внутри находим пункт «Шифрование диска BitLocker» и открываем его.

Кликаем по этой строчке

- Перед вами появится список подключенных жестких дисков. Справа от каждого будет кнопка «Включить BitLocker». Нажимаем на нее.

Тут же будет раздел BitLocker To Go. В нем отображаются все внешние диски, подключенные к компьютеру. Их тоже можно шифровать (точнее данные на них).

- BitLocker попросит выбрать способ разблокировки диска. Да, после шифрования он блокируется, а вам каждый раз придется снимать защиту. Даже после простого перезапуска системы. Можно выбрать разблокировку с помощью пароля или с помощью USB-флешки. Первый вариант проще.

Флешка может выступать в роли физического ключа безопасности для разблокировки диска

В моем примере рассматривается вариант только с паролем.

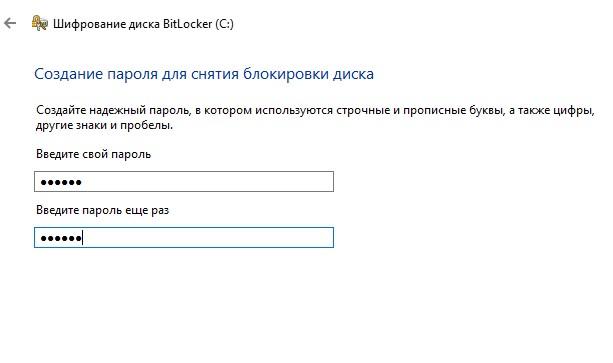

- Нужно ввести сложный пароль: как минимум восемь знаков, хотя бы одна большая буква, одна маленькая, цифры, символы и так далее. Ну и запомните его обязательно.

Пароль должен быть достаточно сложным

- После этого система предложит несколько вариантов хранения специального ключа дешифрования. Можно сохранить его отдельным файлом, напечатать на бумаге или сделать частью учетной записи Microsoft. Выбираем вариант по душе и жмем «Далее».

Сохраняем ключ восстановления удобным способом

- На следующем этапе выбираем, какие данные нужно шифровать: либо все, что есть на диске, либо только используемые. Первый вариант надежнее. Второй — быстрее. Жмем «Далее»

- Затем указываем тип шифрования: «новый» или в «режиме совместимости». Первый подходит для использования на одном компьютере. Второй — для дисков, которые будут подключаться к другим устройствам.

- Потом ставим галочку напротив пункта «Запустить проверку системы BitLocker» и нажимаем на кнопку «Продолжить».

На этом все. После следующей перезагрузки данные будут защищены, и для работы с компьютером придется ввести выбранный ранее пароль.

На самом деле, процесс шифрования длится гораздо дольше. Он будет протекать в фоновом режиме на протяжении нескольких часов или даже дней. Все зависит от количества данных и размера жесткого диска.

Обходим ошибку, связанную с отсутствием TPM

Есть способ обойти это требование и зашифровать диск даже без специального аппаратного элемента.

Вот, что мы увидим, если в компьютере нет TPM

Чтобы обойти ошибку:

- Одновременно нажимаем клавиши Win + R.

- В появившемся окошке вводим названием утилиты gpedit.msc и нажимаем на клавишу Enter. См. также: всё о gpedit.msc в Windows 10.

Заходим в редактор групповой политики

- Откроется редактор локальной групповой политики. Ищем в нем раздел «Конфигурация компьютера» и открываем.

- Затем переходим в подраздел «Административные шаблоны».

Нужное меню находится тут

- В правой части меню разыскиваем папку «Шифрование диска BitLocker» и кликаем по ней.

Тут хранятся настройки шифрования

- После этого открываем директорию «Диски операционной системы».

Тут находятся опции, касающиеся дисков

- Потом ищем в правой части окна пункт «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске» и нажимаем на него дважды.

Нужный нам пункт третий по счету

- В открывшемся окне ставим галочку напротив пунктов «Включено» и «Разрешить использовать BitLocker без совместимого…».

На этом все

Теперь можно заново настраивать шифрование (как это описано в разделе «Как включить BitLocker»).

Шифруем один диск (раздел) с помощью командной строки

Есть способ «повесить замок» на один из дисков без перезагрузки. И без использования графического интерфейса. Все можно реализовать через командную строку Windows, задействовав лишь одну простую команду.

Для этого:

- Открываем встроенный в Windows 10 поисковик, кликнув по иконке в виде лупы.

- Ищем там программу cmd.exe и запускаем ее от имени администратора.

Обратите внимание на способ включения

- В открывшейся командной строке вводим команду manage-bde -lock буква диска, который надо зашифровать: -forcedismount.

Все. Данные на диске теперь зашифрованы и надежно защищены. Без пароля к ним не подобраться.

Заметьте. Это делается уже после базовой настройки BitLocker, где вы указываете способ разблокировки и сохраняете специальный ключ для дешифровки.

Отключаем шифрование

С отдельных дисков можно снять шифрование. Причем сделать это куда проще, чем заблокировать их.

Чтобы это сделать:

- Открываем «Проводник».

- Кликаем правой кнопкой мыши по иконке раздела, с которого нужно снять блокировку.

- В появившемся контекстном меню выбираем пункт «Управление BitLocker».

- Откроется окно проверки. Вводим в него пароль для разблокировки диска.

- Затем нажимаем на кнопку «Разблокировать».

То же самое можно сделать, используя командную строку.

Для этого:

- Открываем встроенный в Windows 10 поисковик, кликнув по иконке в виде лупы.

- Ищем там программу cmd.exe и запускаем ее от имени администратора.

Нужны права администратора

- В открывшейся командной строке вводим команду manage-bde -unlock буква диска, который надо разблокировать: -password.

- Откроется окошко для ввода пароля. Вводим его и нажимаем на кнопку «Разблокировать».

Все. После перезагрузки больше не понадобится пароль для разблокировки.

Что делать, если потерялся ключ восстановления BitLocker

Этот ключ — многострочный код, который генерируется для каждого диска отдельно при первичной настройке шифрования. С помощью него можно снять защиту с диска, даже если вы потеряли флешку для разблокировки или забыли пароль, который придумали для снятия шифрования на постоянной основе.

Утеря этого ключа чревата потерей доступа к диску навсегда. Поэтому очень важно хранить его в надежном месте.

Если вы сохранили ключ на компьютере, то его можно отыскать по запросу BitLocker+Recovery+Key+индивидуальный номер. Введите подобный запрос в поисковик Windows и отыщите файл в формате .BEK. Тут и хранится ключ.

Я рекомендую еще на этапе шифрования привязать ключ к своей учетной записи Microsoft. Так больше шансов сохранить его и не потерять. Этот вариант вполне подходит пользователям, которым не нужно прятать на компьютере коммерческую тайну или какой-то серьезный компромат.

Выключаем BitLocker

Шифрование диска отключается примерно так же, как и включается.

- Для начала выполняем первые шаги из раздела «Как включить BitLocker», чтобы зайти в меню «Шифрование диска BitLocker» (то, что в панели управления).

- Вместо кнопки «Включить BitLocker». Там появится кнопка «Отключить BitLocker. Нажимаем на нее.

- В появившемся диалоговом окне снова нажимаем «Отключить BitLocker».

Все. В течение нескольких часов диск дешифруется. Скорость выполнения этой процедуры зависит от того, насколько у вас быстрый жесткий диск.

Post Views: 2 850