Начиная с Vista, для защиты системного API в Windows используется технология распределения адресного пространства Address Space LayoutRandomization или ASLR. Чтобы предотвратить атаки, адреса загрузки системных библиотек, начальные указатели стека и кучи распределяются в случайном порядке, но как оказалось впоследствии, метод этот не столь уже и надежен, а всё потому, что в самой Windows имеется маленькая уязвимость.

Из-за одной неправильной настройки в недрах системы, функция ASLR не выполняет свою задачу, то есть не распределяет адреса компонентов случайным образом. Лазейка присутствует в Windows 8, 8.1 и 10 и это немного странно, ведь по идее в Microsoft уже давно должны были её закрыть. К счастью, можно не ждать момента, когда разработчики всё исправят, а сделать всё самому.

Чтобы задействовать ASLR как должно, необходимо применить небольшой твик реестра.

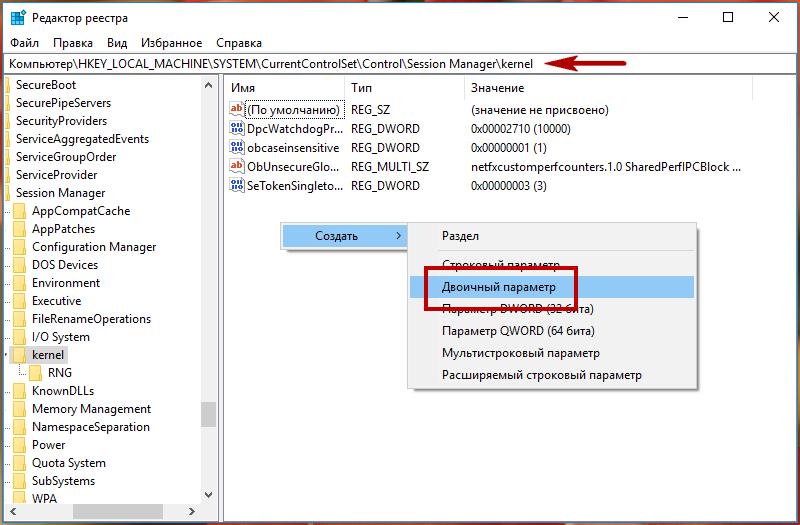

Откройте командой regedit редактор реестра и разверните эту ветку:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\kernel

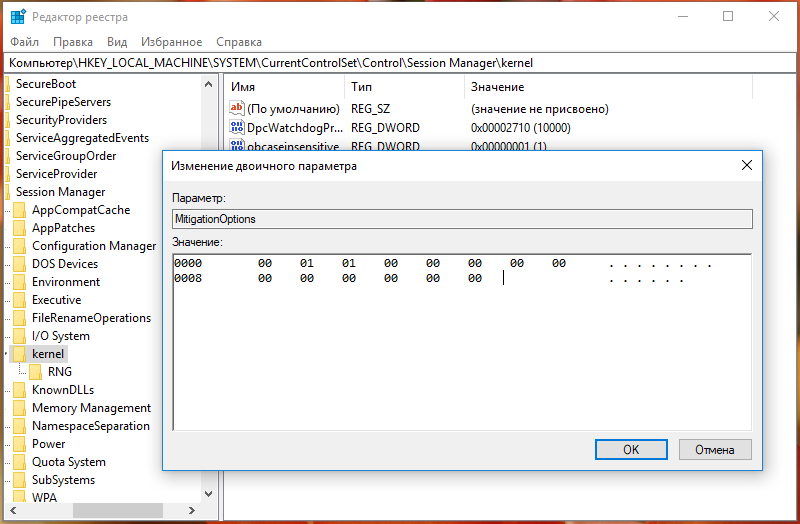

В правой колонке окна редактора создайте новый двоичный (REG_BINARY) параметр с именем MitigationOptions и установите в качестве его значение 00 01 01 00 00 00 00 00 00 00 00 00 00 00.

На первые четыре нуля в окошке изменения значения параметра не обращайте внимания, они указывают на позицию данных. Чтобы изменения вступили в силу, перезагрузите компьютер. Теперь функция распределения адресного пространства будет работать правильно.

Microsoft представила новое накопительное обновление KB5058379 для пользователей Windows 10 версий 22H2 и 21H2. Данная инициатива Microsoft направлена на усовершенствование системы и устранение ряда критических уязвимогостей, среди которых присутствует SGRMBroker.

Основные изменения в обновлении

Новое обновление переводит Windows 10 версии 22H2 на сборку 19045.5854, а версию 21H2 на 19044.5854. По заверению разработчиков, были предприняты меры по улучшению обработки ошибок службы System Guard Runtime Monitor Broker в Viewer событий. Также обновление включает улучшения в Windows Kernel Vulnerable Driver Blocklist и усовершенствования в системе Secure Boot Advanced Targeting для увеличения точности обнаружения Linux.

Устранение угроз и новых уязвимостей

Среди основных задач, решаемых данным обновлением, — устранение семи ошибок нулевого дня. Эти уязвимости представляли серьезную угрозу для безопасности системы и могли быть использованы злоумышленниками. Microsoft продолжает акцентировать внимание на безопасности своих пользователей, что находит подтверждение в регулярных обновлениях и улучшении сервисов защиты.

Проблемы совместимости и известные недочеты

Тем не менее, компания сознательно признает существующие проблемы совместимости между обновлением и Citrix Session Recording Agent. Данный нюанс может помешать некоторым пользователям установить накопительное обновление, и Microsoft готова к дальнейшим доработкам для устранения данных недостатков.

Пользователям рекомендуется проверить наличие обновлений через раздел «Настройки» и, при необходимости, запланировать их установку. Социально ответственный подход к вопросам цифровой безопасности делает Microsoft одним из лидеров среди ведущих IT-компаний, продвигающих технологическое будущее.

Подобные вирусы опираются не на новые методы нападения, а на традиционные уязвимости, например, прорехи в Windows, браузерах или стандартных программах, таких как Flash Player и MS Office, которые установлены практически на любом компьютере. Даже спустя десятилетие ежемесячного выхода патчей компании Microsoft, Adobe и подобные не смогли приструнить свои продукты с точки зрения технической безопасности. На следующих страницах мы расскажем, какие программы, прошивки и мобильные системы сейчас находятся в наихудшем положении и что можно с этим поделать.

Так, Microsoft заявляет, что с каждой новой версией Windows становится чуть более надежной. На практике концерн интегрировал в Windows 10 столько же функций обеспечения безопасности, как и в любую другую версию. Если же посмотреть на количество и тяжесть обнаруженных за последние годы уязвимостей, необходимо признать, что принятые меры мало чем помогли, а если совсем честно, не помогли совсем. В первый же год существования Windows 10 компания Microsoft доложила о том, что в новой операционной системе было выявлено больше прорех, чем в версиях 7 и 8 за тот же период времени. На данный момент система CVE (Common Vulnerabilities and Exposures — типовые уязвимости и ошибки конфигурации) перечисляет больше уязвимостей для Windows 10, чем для ее предшественниц. В целом в нынешнем году можно ожидать небывалых показателей количества уязвимостей.

Windows 10 не исправила ситуацию

Изучение деталей дает понять, что из последних 50 уязвимостей Windows 36 затрагивают все версии, начиная с «семерки». Пока Windows 10 не сбросит с себя бремя таких нерешенных проблем, систему нельзя будет назвать принципиально более надежной. Следует помнить, что инструменты обеспечения безопасности, которые Microsoft приготовила бонусом, одновременно станут и объектом атак. В качестве последней жертвы можно назвать набор средств EMET. Он, собственно, предназначен для усиления защиты установленного ПО против нападений хакеров путем «использования технологии снижения рисков». Впервые защиту EMET обошли в распространившемся по всему миру наборе эксплойтов Angler. Сейчас уже не нужно быть специалистом, а достаточно просто использовать наборы вредоносного ПО, чтобы обезвредить EMET. После этого путь программам-вымогателям открыт.

Работа в Интернете только через безопасную сеть

Набор Angler пользуется большой популярностью, поскольку только за последний год в него вошло несколько эксплойтов нулевого дня. Их гарантией успеха является эксплуатация неустраненных уязвимостей. В начале июня подобный эксплойт был продан с аукциона на одном из хакерских форумов почти за $80 000, такая цена обусловлена работой на любых версиях Windows. За последнее время было выявлено не так много «вредителей» нулевого дня — в 2015 году их было 18, а до июня 2016 года обнаружено только пять. Хороший пакет безопасности, например, Kaspersky Internet Security, или же такая утилита, как Malwarebytes Anti-Malware, хотя бы дают в руки пользователей Windows средство для защиты.

Вдобавок вы можете воспользоваться бесплатной утилитой Anti-Exploit, также разработанной компанией Malwarebytes. Эта программа помогает держать оборону до тех пор, пока разработчики не залатают «дыры» в пострадавшем ПО. Такая защита делает ставку на контроль за браузером и доказывает правильность выбранной тактики: наряду с Windows и Office, именно браузеры и плагины к ним страдают от уязвимостей нулевого дня. В нынешнем году атакам подвергались, прежде всего, Adobe Flash Player и Internet Explorer (IE). Что касается этих двух продуктов, то их проблема в определенной степени проистекает из устаревшей модели развития. Пользователи Windows, которые планируют отказаться от них из соображений безопасности, столкнутся, однако, с некоторыми трудностями.

В качестве альтернативы IE компания Microsoft исключительно в «десятку» внедрила новый браузер Edge, который с точки зрения безопасности выгодно отличился. До сих пор для него не было обнаружено ни одного эксплойта нулевого дня, и пока известно лишь только об одной уязвимости, которая, впрочем, не была использована до последующего дня патчей. По сравнению с IE, средняя степень тяжести уязвимостей Edge гораздо ниже. Но, тем не менее, позиция нового браузера в системе оценки Common Vulnerability Scoring System (CVSS) ниже Chrome и примерно на том же уровне, что и Safari и Firefox. CVSS оценивает опасность каждой «прорехи» по шкале от 0 до 10 баллов, где 10 означает максимальный уровень угрозы.

Зачастую возникновение в браузерах «дыр» со степенью тяжести от 9 до 10 связано с багами при выполнении скриптов. Вытекающие отсюда ошибки памяти позволяют запустить вредоносный код. Компания Firefox в версии 48 частично перешла с языка программирования C++ на Rust с целью снижения риска возникновения некоторых из подобных ошибок. Чтобы быть уверенными в своей безопасности, настройте доступ к Интернету через виртуальную машину с помощью программы VirtualBox. Благодаря этому защитный слой накроет всю систему целиком. Браузер Tor также ориентирован на безопасность — его можно использовать даже без анонимайзера.

Бесплатное ПО: бесплатное и коварное

В отличие от разработчиков приложений, программисты бесплатного ПО для Windows сталкиваются с проблемой: помимо славы и благодарности за работу, они получают лишь пару пожертвований. Создатели приложений могут предлагать основные функции бесплатно, а затем выкачивать деньги с помощью платного контента. Вследствие этого в мире Windows стало принято получать средства опосредованно: программисты «впихивают» пользователям дополнительное ПО и зарабатывают несколько десятков рублей за его установку. Порой такие продукты настолько опасны, что антивирусы помечают их в качестве вредоносных. К таковым относится, к примеру панель инструментов Ask, которая встраивается в браузер и шпионит за вашим поведением в Сети.

Охотно в установщики встраивают и фреймворк OpenCandy. Он одаривает вас скрытым ПО. Примером может послужить YouTube Downloader от компании DVDVideosoft. Во время его установки следует быть внимательным и самостоятельно отказаться от дополнительных программ, иначе они автоматически попадут на ваш компьютер вместе с этой бесплатной утилитой. Если не обратить на них внимание, следующий выход в Сеть вас удивит: поиск теперь осуществляется машиной Yahoo, а стартовая страница окажется модифицированной абсолютно легитимной антишпионской программой ByteFence, которая навяжет пользователю дополнительные закладки.

Жизнь без Flash

Если вы решили активировать плагин Flash, ваше пребывание в Сети стало крайне опасным. И речь в данном случае идет не об инфицированных видеороликах. Flash также воспроизводится в рекламе и обладает собственной системой cookie, которая используется для наблюдения за поведением пользователя в Интернете. Только в марте на таких крупных сайтах, как msn.com и bbc.com, была запущена зараженная Flash-реклама — и снова можно поприветствовать набор Angler. Поскольку баннеры блокируются и бесплатными программами, например, AdwCleaner, рекомендуем использовать их в качестве самозащиты. Flash Player от Adobe справедливо заслужил славу ненадежной и опасной программы под Windows. С десятью обнаруженными уязвимостями нулевого дня в прошлом году и уже пятью в нынешнем, этот плеер возглавляет не только данный рейтинг. По числу менее крупных брешей (свыше 400) до конца 2016 года он, скорее всего, также поставит новый рекорд. Значение CVSS составляет 9,5. Это означает, что почти каждая обнаруженная уязвимость подобна катастрофе.

Компании Mozilla и Google среагировали: уже с осени браузер Chrome предпочитает работать с видео в формате HTLM5 и воспроизводит Flash только в самых крайних случаях. Firefox в 2017 году в принципе прекратит поддержку этого формата. Кроме того, с августа в браузер от Mozilla встроен черный список, который по отдельности отключает Flash для рекламного ПО и порталов с видеоклипами. Но сегодня пользователь должен защитить себя сам, полностью отключив Flash или же позволить браузеру запускать его только после получения разрешения с помощью такого плагина, как FlashControl. Многие порталы сейчас работают с видео HTML5 и обходятся без Flash, но существуют и исключения, например, twitch.tv.

Пользователям Windows вдобавок приходится как-то обходить утилиту QuickTime. Вследствие открытых уязвимостей корпорация Apple прекратила разработку данного продукта, однако он до сих пор доступен для скачивания. В 2018 году Firefox также остановит поддержку стандарта Java. В отличие от Flash, выявленные уязвимости в других стандартных программах, таких как Office и Adobe Reader, хотя бы обратимы.

ФОТО: компании-производители; cranach/Fotolia.com

Как предотвратить уязвимость Windows Zero-day (уязвимость нулевого дня), Meltdown / Spectre и расширение .lNK

В последний патч вторника Microsoft включила 17 обновлений, чтобы исправить не менее 60 уязвимостей в Windows и в другом программном обеспечении, включая две уязвимости Windows zero-day, несколько вариантов утечек памяти Meltdown / Spectre и проблему расширения .lNK. Эта статья познакомит вас с основными уязвимостями, которые вы, возможно, захотите изучить, и предоставит несколько полезных советов, которые помогут вам снизить риск атак связанных с описанными уязвимостями.

Как работают уязвимости в Windows zero-day (уязвимость нулевого дня), Meltdown / Spectre и .lNK?

Уязвимости нулевого дня позволяют злоумышленникам получить контроль над уязвимой системой, а затем устанавливать программы, даже вредоносные; просматривать, изменять или удалять данные; или создавать новые учетные записи удаленно. Один из вариантов захвата заключается в том, что механизм сценариев обрабатывает объекты в памяти Internet Explorer. Другой существует, когда оболочка Windows неправильно проверяет пути к файлам.

Утечки памяти Meltdown / Spectre и их варианты — это серьезные ошибки безопасности на уровне чипа, по средствам которых хакер мог получить доступ ко всей памяти уязвимого компьютера под управлением Windows. Пароли, логины, файлы, кэшированные приложениями, и другие важные конфиденциальные данные могут быть прочитаны хакером.

Уязвимость расширения. INK может дать злоумышленникам права администратора в целевой системе через предоставление пользователю съемного диска или удаленного общего ресурса, содержащего вредоносный файл с расширением. INK. Злоумышленник может использовать вредоносный файл для выполнения кода по своему выбору.

Как предотвратить атаки хакеров из-за уязвимостей системы, подобных этим?

Оптимальный вариант — это включить обновления Windows, чтобы получить исправления сразу после их появления. Но некоторые другие обновления в Windows могут вызвать проблемы со стабильностью для некоторых пользователей или программ. Поэтому существуют сторонние программы, которые специально предоставляют сервис исправления уязвимостей, чтобы помочь пользователям обновлять исправления безопасности в режиме реального времени. Advanced SystemCare может сканировать уязвимости Windows и загружать исправления непосредственно с сервера Microsoft. Этот модуль предназначен для того, чтобы помочь пользователям Windows исправлять критические ошибки безопасности в режиме реального времени и предотвращать взломы.

Advanced SystemCare скачать бесплатно >>

Advanced SystemCare : просто выберите «Исправление уязвимости», чтобы в будущем получать важные обновления безопасности для Windows и снижать риск атак со стороны хакеров.

Недавно мы писали о новой критической уязвимости безопасности CVE-2019-0708 в ряде версий операционной системы Windows, которая позволяет злоумышленникам подключаться через удаленный рабочий стол и запускать любой код на машине жертвы с использованием протокола Remote Desktop Protocol (RDP).

Действительно, в последнее время злоумышленники все чаще используют уязвимости в легальных программных продуктах для выполнения кибер-атак. И это неудивительно, потому что многие компании не обновляют оперативно установленное на их компьютерах и устройствах программное обеспечение, чтобы закрыть хотя бы известные для производителей уязвимости. Естественно, что, имея такое «окно возможностей», хакеры не смогли удержаться от соблазна использовать его.

Статистика показывает, что свыше 80% всех успешных кибер-атак эксплуатировали известные уязвимости, для которых не были своевременно применены соответствующие патчи и обновления.

Причины несвоевременного обновления различны: опасения в появлении новых ошибок в работе ПО после его обновления, сложности с централизованным обновлением ПО, отсутствие в компании контроля обновлений и мониторинга выхода новых патчей и обновлений, невозможность приостановки производственных процессов для выполнения обновлений и связанных с ним перезагрузок систем, отсутствие времени, сил, средств и пр.

И, тем не менее, вне зависимости от тех или иных причин, мы рекомендуем оперативно обновлять все имеющееся в компании ПО, особенно если речь идет о критических уязвимостях безопасности, потому как подобные инциденты могут привести к серьезным последствиям для работы любой компании.

Как можно быстро закрывать уязвимости?

Для автоматизированного решения всех вопросов, связанных с управлением уязвимостями, патчами и обновлениями, на рынке существуют различные решения, такие как Panda Patch Management. Он способен осуществлять мониторинг выхода новых патчей, их автоматизированное применение в зависимости от приоритетов, контроль необновленных систем.

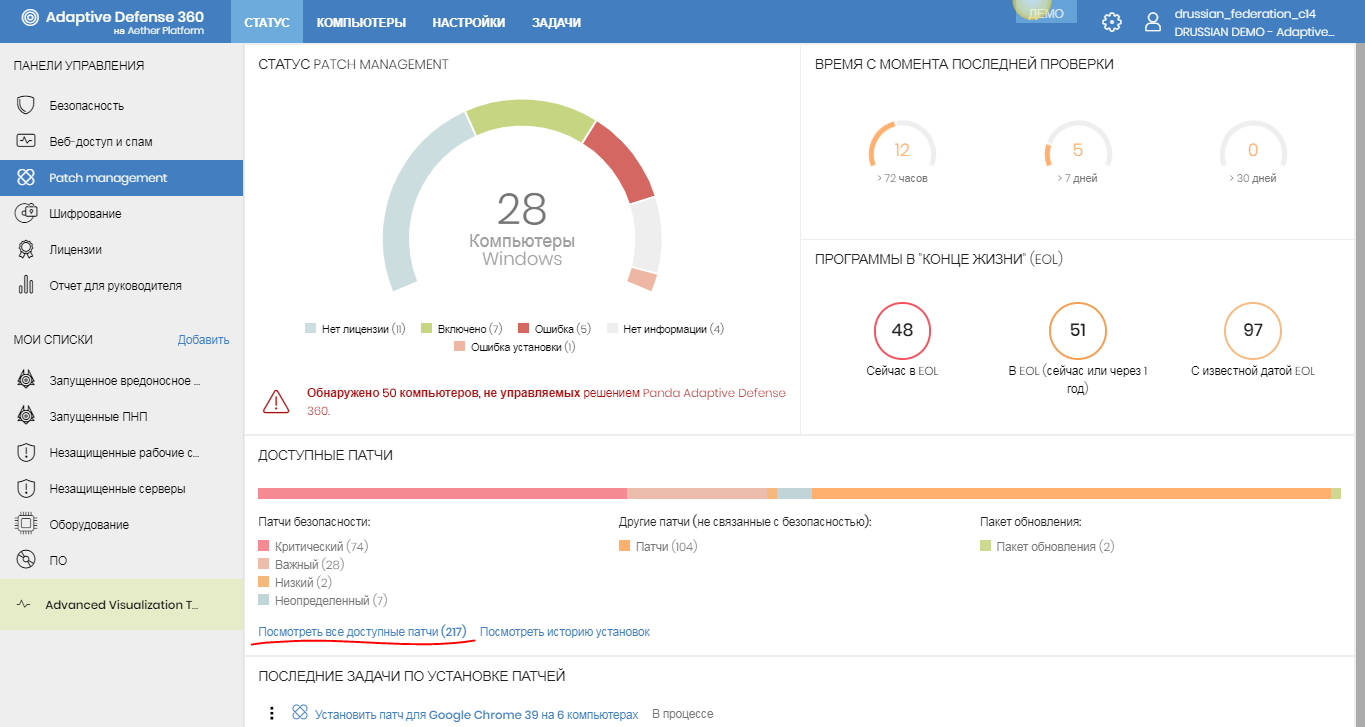

Давайте рассмотрим пример, как можно с помощью модуля Panda Patch Management в решении безопасности Panda Adaptive Defense 360 находить критические уязвимости безопасности по их идентификатору CVE, предотвращать их использование с помощью изоляции пострадавших компьютеров и автоматически устанавливать требуемые патчи для закрытия данной уязвимости.

Поиск пострадавших компьютеров

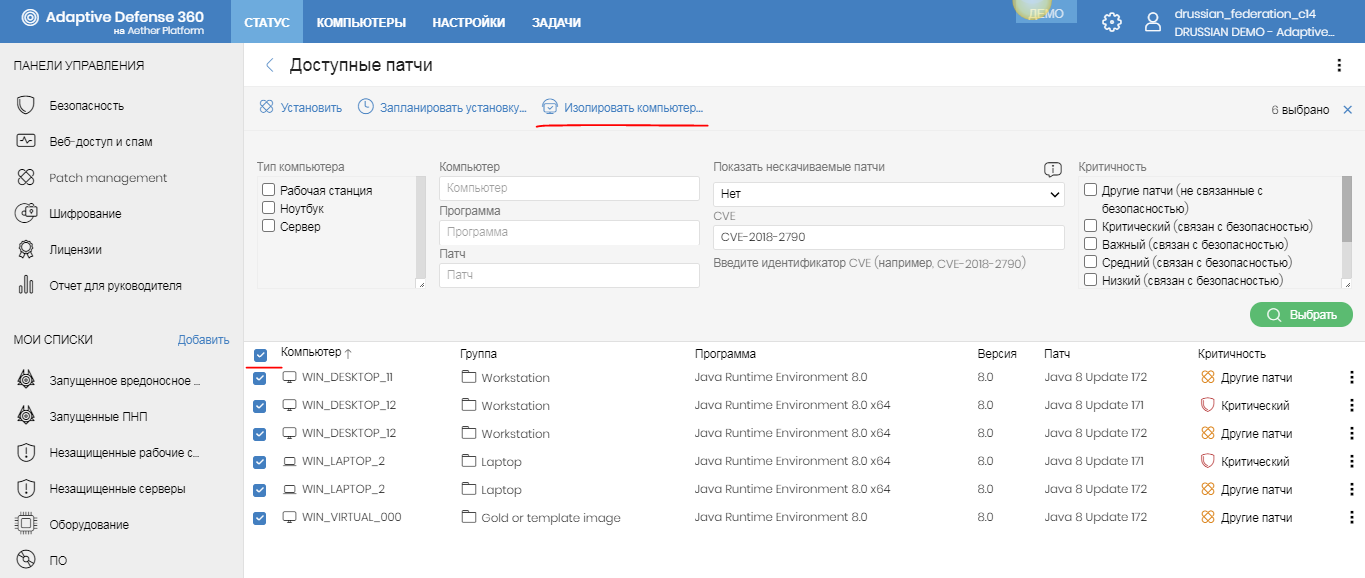

В облачной консоли управления Panda Adaptive Defense откройте модуль Patch Management и в виджете Доступные патчи нажмите на ссылку Посмотреть все доступные патчи для просмотра полного списка всех доступных патчей для каждого компьютера в компании.

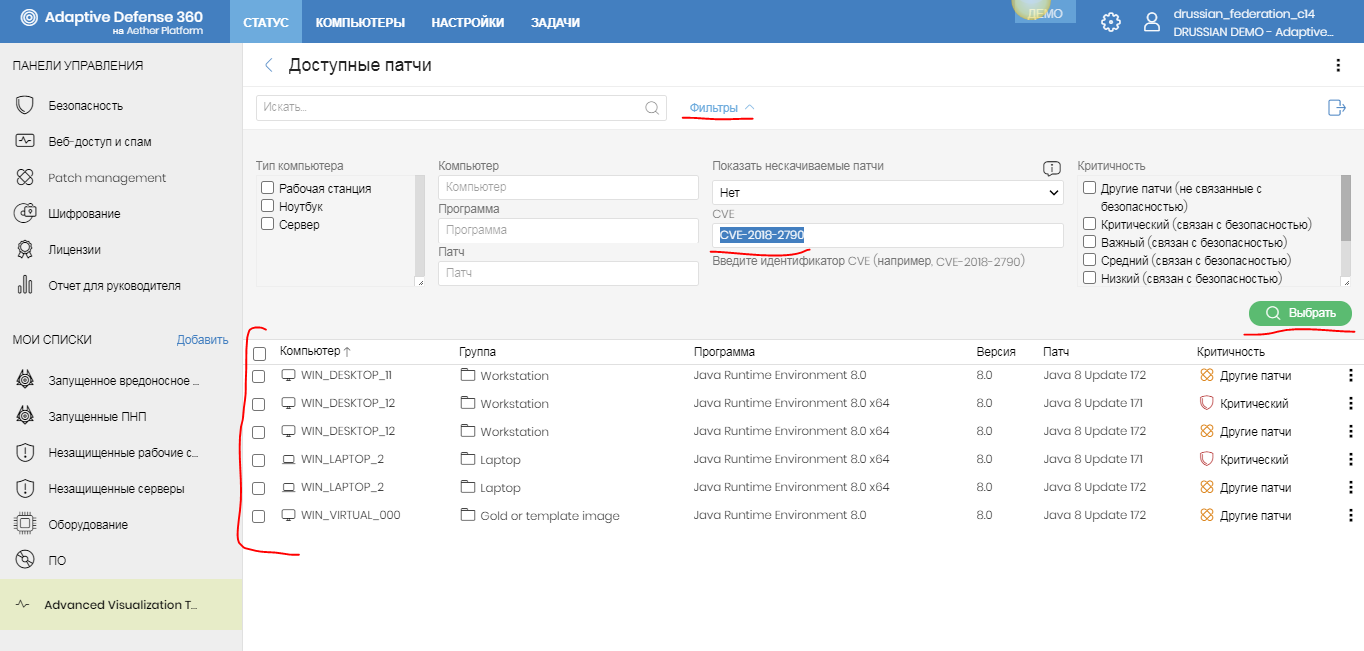

Здесь вы можете использовать блок фильтров, в котором необходимо указать требуемый идентификатор CVE. Например, если указать CVE-2018-2790, то в результатах поиска вам будут показаны все рабочие станции и серверы, на которых не установлен данный патч, а значит, они открыты для данной уязвимости.

Изоляция требуемых компьютеров

В критических ситуациях вы можете изолировать ваши рабочие станции и серверы для предотвращения распространения с них угроз по всей корпоративной сети. Это позволит полностью запретить все коммуникации этих компьютеров с корпоративной сетью, оставив им только возможность запуска и взаимодействия с сервисами Panda Security, включая и облако Panda.

Для этого необходимо выбрать требуемые компьютеры и нажать на кнопку Изолировать компьютер…

При необходимости вы можете указать дополнительные службы, которые не требуется блокировать на данных компьютерах:

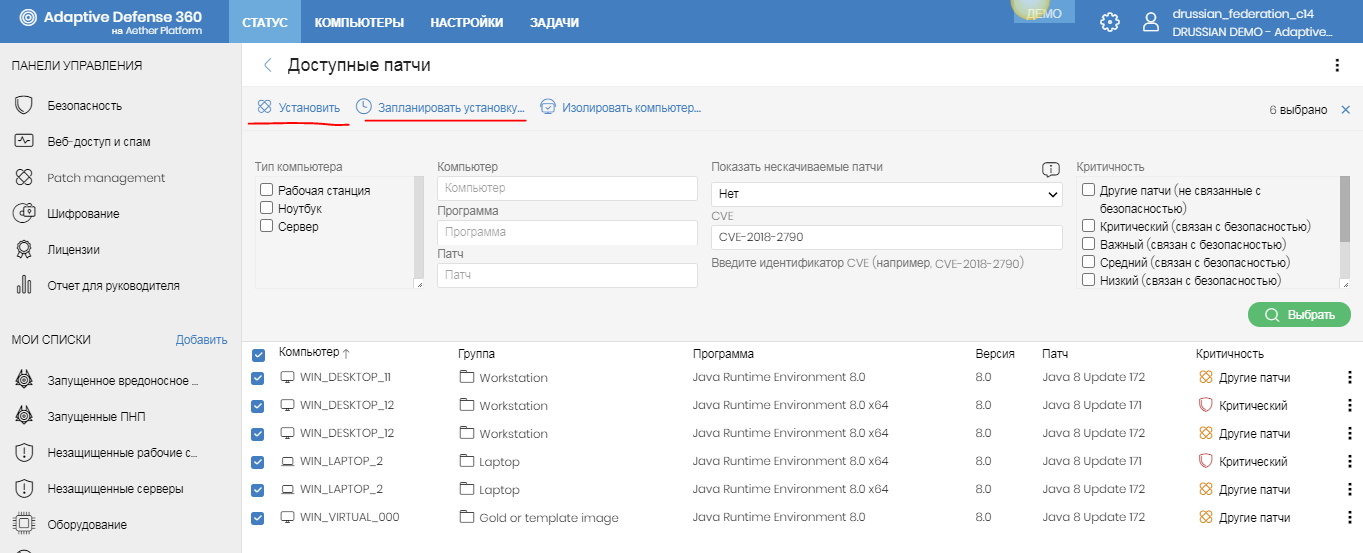

Установка патчей

На следующем шаге вы можете применить патчи на выборочные или все уязвимые компьютеры. Принимая во внимание тот факт, что порядка 50% эксплойтов появляются в течение от 2 до 4 недель после выхода соответствующего патча, то для компаний критически необходимо применять патчи на уязвимых компьютерах как можно быстрее.

Для установки патчей необходимо выбрать требуемые компьютеры и нажать на кнопку Установить или Запланировать установку, чтобы осуществить немедленную установку патчей или выполнить ее по расписанию соответственно.

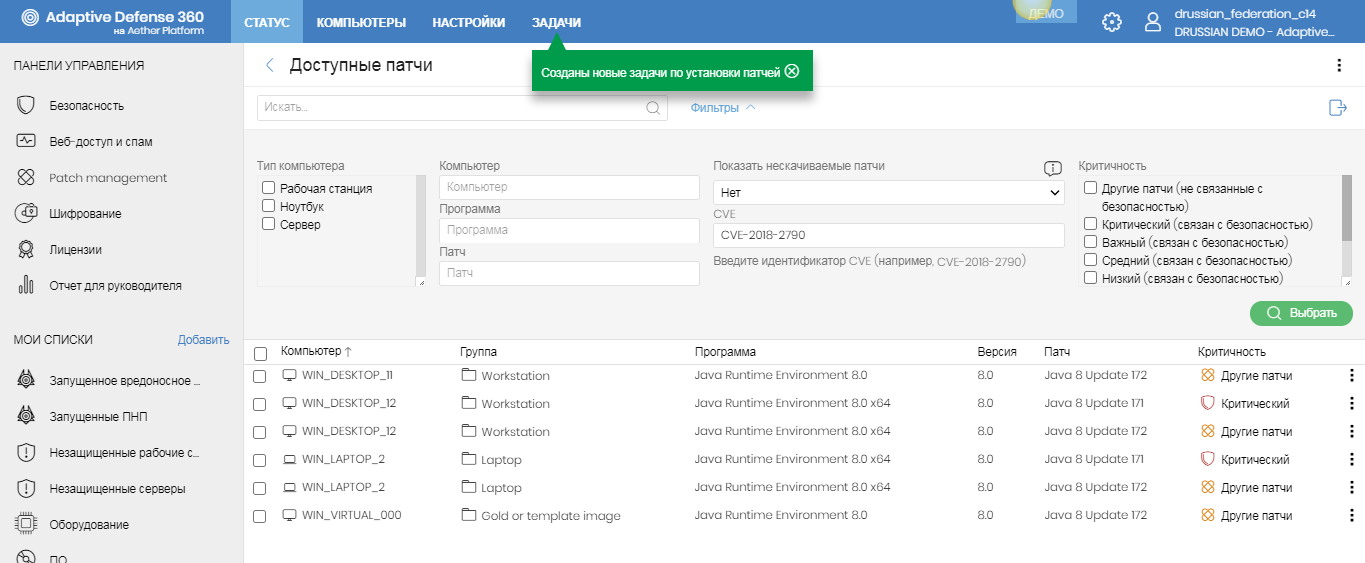

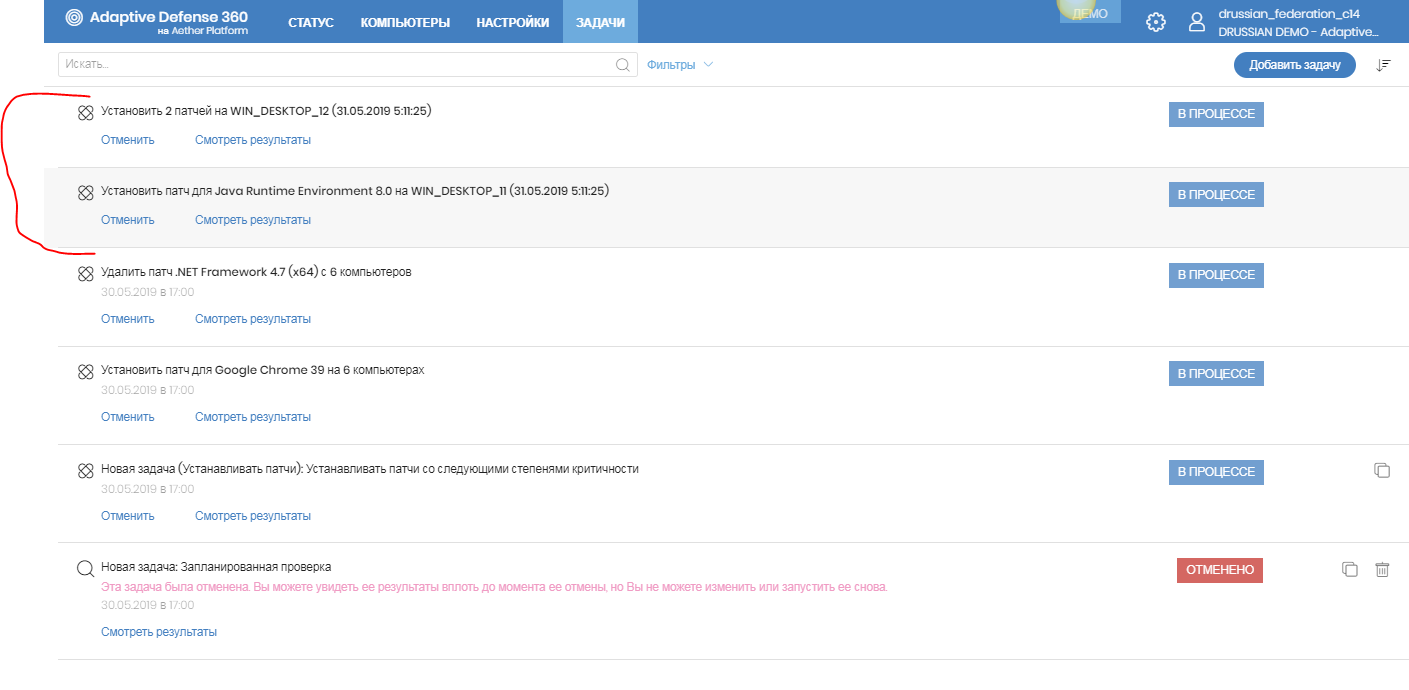

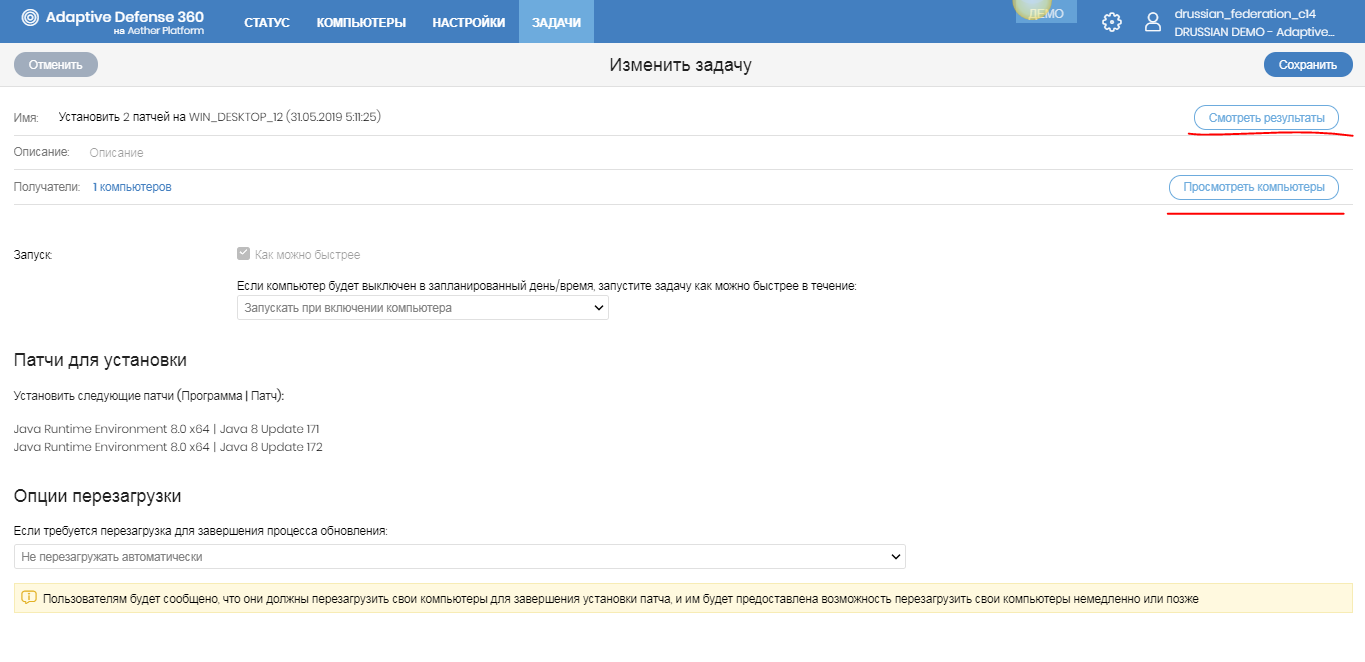

В результате этого автоматически будут созданы требуемые задачи на установку соответствующих патчей.

При необходимости вы всегда можете посмотреть детальные сведения по каждой задаче, проверить результаты установки каждого патча и список компьютеров, на которые он будет установлен, и даже отменить выполнение данной задачи.

Заключение

Большинство атак и эксплойтов используют необновленные операционные системы и сторонние приложения для эксплуатации известных (и неизвестных тоже) уязвимостей. Благодаря Panda Patch Management вы получаете все необходимые инструменты для управления из единой облачной консоли безопасностью и обновлениями операционных систем Windows и свыше 300 сторонних приложений, что позволяет вам значительно сократить поверхность атак на вашу компанию или организацию.

Вы также можете посмотреть видео с данным примером (на английском языке с титрами):