В этой статье мы рассмотрим, как ввести компьютер с Windows 10/11 или Windows Server 2022/2019/2016 в домен Active Directory.

Содержание:

- Предварительные требования для присоединения Windows к домену

- Вводим компьютер Windows в домен через классический интерфейс System Properties

- Добавление Windows в домен через панель Settings

- Добавить Windows в домен с помощью PowerShell

- Предварительное создание учетной записи компьютера в домене

Предварительные требования для присоединения Windows к домену

Рассмотрим основные требования и подготовительные шаги, которые нужно выполнить на вашем компьютере для подключения его к домену Active Directory:

- В домен можно добавить только следующие редакции Windows 10/11: Pro, Education, Pro for Workstations и Enterprise. Редакции Home не поддерживают работу в домене Active Directory;

- Вы должны подключить ваш компьютер к локальной сети, из которой доступен хотя бы один контроллер домена AD. Предположим, что на вашем компьютере уже настроен IP адрес из локальной подсети, а в настройках DNS северов указаны IP адреса ближайших котроллеров домена (вы можете настроить параметры сетевого адаптера вручную или получить от DHCP сервера);

- Проверьте, что ваш компьютер может отрезолвить имя домена и с него доступны контроллеры домена:

ping contoso.com - Время на компьютере не должно сильно расходится со временем на контроллере домена (плюс-минус пять минут). Корректное время нужно для выполнения Kerberos аутентификации;

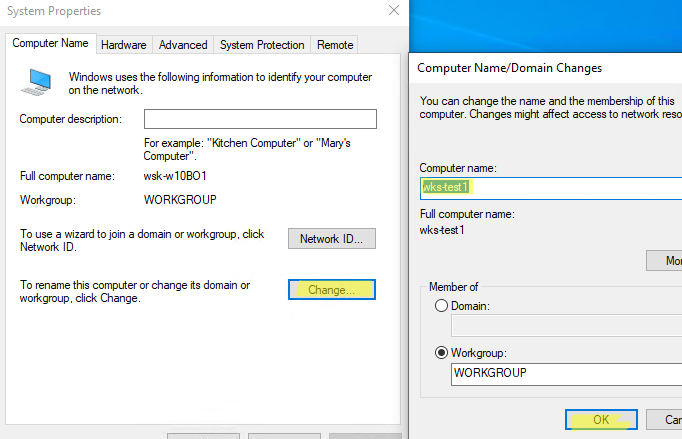

- Задайте имя вашего компьютера (hostname), под которым он будет добавлен в домен. По умолчанию Windows генерирует имя компьютера при установке, но лучше изменить его на что-то более осмысленное. Вы можете изменить имя компьютера

Через классическую панель

sysdm.cpl

. Нажмите кнопку Change, укажите новое имя компьютера и нажмите OK (как вы видите, сейчас компьютера находится в рабочей группе Workgroup);Также Можно изменить имя компьютера с помощью PowerShell команды:

Rename-Computer -NewName "wks-test1"

После смены

hostname

нужно перезагрузить Windows.

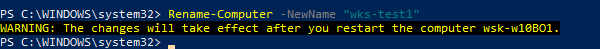

Вводим компьютер Windows в домен через классический интерфейс System Properties

Вы можете добавить ваш компьютер в домен из классической панели управления Windows.

- Выполните команду

sysdm.cpl

и нажмите кнопку Change; - В поле Member of переключите опцию на Domain и укажите имя вашего домена;

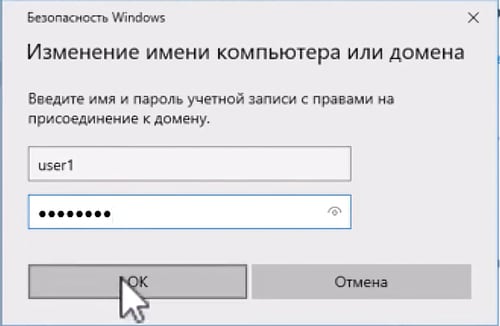

- Появится запрос имени и пароля пользователя, которому делегированы административные права на добавление компьютеров в домен. Это может быть обычный пользователь AD (по умолчанию любой пользователь домена может присоединить до 10 устройств) или учетная запись с правами Domain Admins;

- После этого должна появится надпись Welcome to the contoso.com domain;

- Перезагрузите компьютер.

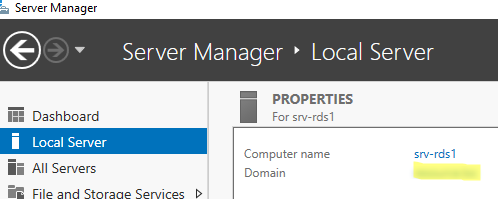

В Windows Server 2022/2019/2019 диалог System Properties для присоединения к домену AD можно открыть из Server Manager -> Local Server -> Domain.

После перезагрузки к компьютеру загрузить и применит доменные групповые политики, а вы может выполнить аутентификацию на компьютере с помощью учетной записи пользователя домена.

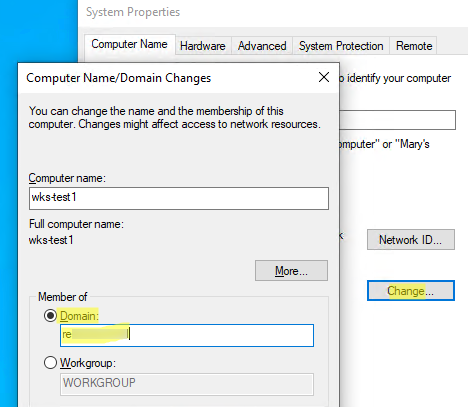

Добавление Windows в домен через панель Settings

В современных версиях Windows 10 и Windows 11 вы можете присоединить ваш компьютер в домен AD через панель Settings.

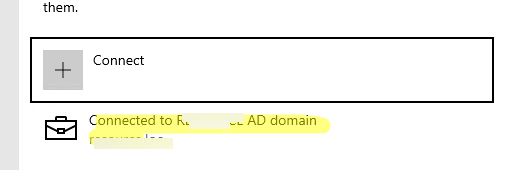

- Перейдите в раздел Settings -> Accounts -> Access work or school -> нажмите Connect (для быстрого перехода в этот раздел Setting можно использовать команду быстрого доступа: ms-settings:workplace);

- В открывшейся форме нажмите на ссылку Alternate actions: Join this device to a local Active Directory domain;

Если ваш компьютер уже добавлен в домен, здесь будет надпись Connected to CONTOSO AD domain.

- Укажите имя домена в форме Join a domain;

- Затем укажите имя доменного пользователя и пароль.

- Пропустите следующий шаг с добавлением пользователя в администраторы (вы можете добавить пользователя в локальные админы с помощью GPO);

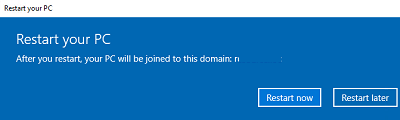

- Осталось перезагрузить компьютер, чтобы завершить добавление в домен.

Добавить Windows в домен с помощью PowerShell

Для присоединения компьютеров к домену Active Directory можно использовать команду Powershell Add-Computer. Командлет позволяет ввести компьютер в домен с новым именем, а также позволяет сразу поместить учетную запись компьютера в определенный OU.

В самом простом случае для добавления в домен достаточно выполнить команду:

Add-Computer -DomainName contoso.com

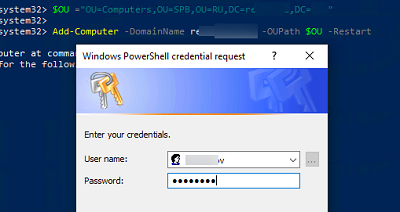

Появится окно, в котором нужно указать свою учетную запись и пароль.

Вы можете сразу поместить ваш компьютер в нужную OU. Для этого имя OU в формате DN (distinguishedName) нужно указать в параметре OUPath:

$OU ="OU=Computers,OU=SPB,OU=RU,DC=contosoc,DC=loc"

Add-Computer -DomainName contoso.loc -OUPath $OU -Restart

Ключ -Restart означает, что вы хотите перезагрузить Windows сразу после завершения команды добавления в домен.

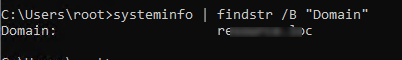

После перезагрузки вы можете проверить, что ваш компьютер теперь является членом домена Windows с помощью команды:

Get-WmiObject Win32_NTDomain

Команда вернули имя домена, сайта AD, IP адрес и имя контроллера домена, через который выполнен вход (Logon server)

Также можно получить имя вашего домена с помощью команды:

systeminfo | findstr /B "Domain"

Вы можете добавить удаленный компьютер в домен. Для этого нужно указать имя компьютера в параметре -ComputerName:

Add-Computer -ComputerName wks-pc22 -DomainName contoso.com -Credential contoso\Administrator -LocalCredential wks-pc22\Admin -Restart –Force

В новых версиях PowerShell Core 6.x и 7.x команда Add-Computer отсутствует в модуле Microsoft.PowerShell.Management.

Add-Computer: The term 'Add-Computer' is not recognized as a name of a cmdlet, function, script file, or executable program. Check the spelling of the name, or if a path was included, verify that the path is correct and try again. Suggestion [4,General]: The most similar commands are: Add-Computer, Stop-Computer, Get-ADComputer, New-ADComputer, Set-ADComputer, Add-Content, Rename-Computer, Add-Member.

Поэтому для добавления компьютера в домен, нужно запускать

powershell.exe

, а не pwsh.exe.

Также для добавления Windows в домен можно использовать утилиту netdom, но она требует установки пакета администрирования RSAT на клиентский компьютер и сейчас используется очень редко:

netdom join %computername% /domain:contoso.com /UserD:contoso\admin /PasswordD:pasS1234

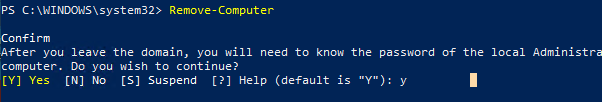

Если вам нужно вывести компьютер из домена и вернуть его в рабочую группу, выполните команду PowerShell:

Remove-Computer

After you leave the domain, you will need to know the password of the local Administrator account to log onto this computer. Do you wish to continue? [Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): y

Предварительное создание учетной записи компьютера в домене

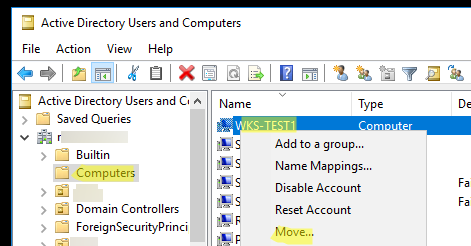

При добавлении в домен новые компьютеры по умолчанию помещаются в стандартный контейнер (Organizational Unit / OU) с именем Computers в корне домена. Вы можете вручную перенести учетную запись компьютера в новую OU с помощью пункта меню Move или простым перетягиванием (drag and drop).

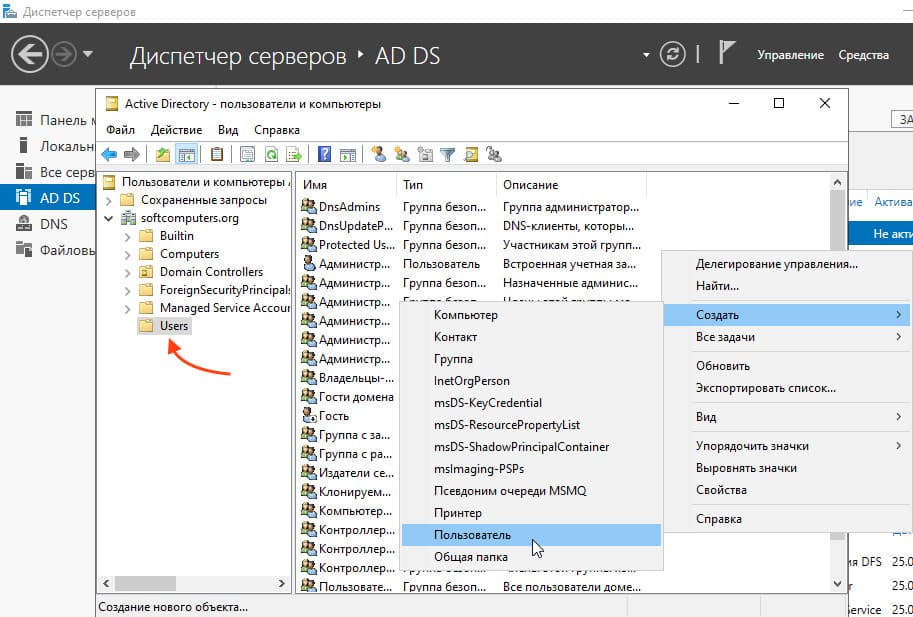

Администратор может предварительно создать учетную запись компьютера в Active Directory с помощью графической консоли Active Directory Users and Computers dsa.msc (New -> Computer) или с помощью командлета New-ADComputer из модуля ActiveDirectory PowerShell:

New-ADComputer -Name "wks-msk022" -SamAccountName "wks-msk022" -Path "OU=Computers,OU=MSK,OU=RU,DC=contoso,DC=loc"

Если вы создаёте учетную запись компьютера вручную, ее имя должно совпадать с именем компьютера (hostname), который вы добавляете в домен AD.

Сначала рекомендуем воспользоваться поиском в AD для поиска компьютеров с таким же именем. Если это имя уже занято, и вы хотите его использовать для другого компьютера, можно его сбросить. Щёлкните правой клавишей по компьютеру в AD и выберите Reset Account.

Также можно сбросить учетную запись компьютера в AD с помощью команды:

Get-ADComputer -Identity "computername" | % {dsmod computer $_.distinguishedName -reset}

Это сбросит пароль компьютера в домене который используется для установки доверительных отношений с AD.

Время на прочтение4 мин

Количество просмотров55K

Одним из реально полезных нововведений в Windows Server 2019 является возможность вводить серверы, не делая Sysprep или чистую установку. Развернуть инфраструктуру на виртуальных серверах с Windows Server никогда еще не было так просто.

Сегодня поговорим о том, насколько же, оказывается, просто устанавливать и управлять Active Directory через Powershell.

Устанавливаем роль

RSAT или локальный сервер с GUI:

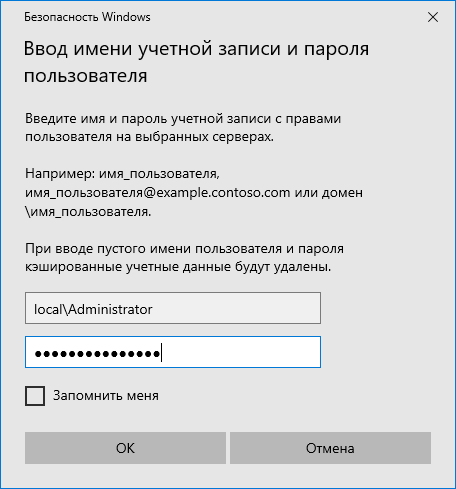

Сначала нужно добавить сервер в RSAT. Добавляется он на главной странице с помощью доменного имени или ip адреса. Убедитесь, что вы вводите логин в формате local\Administrator, иначе сервер не примет пароль.

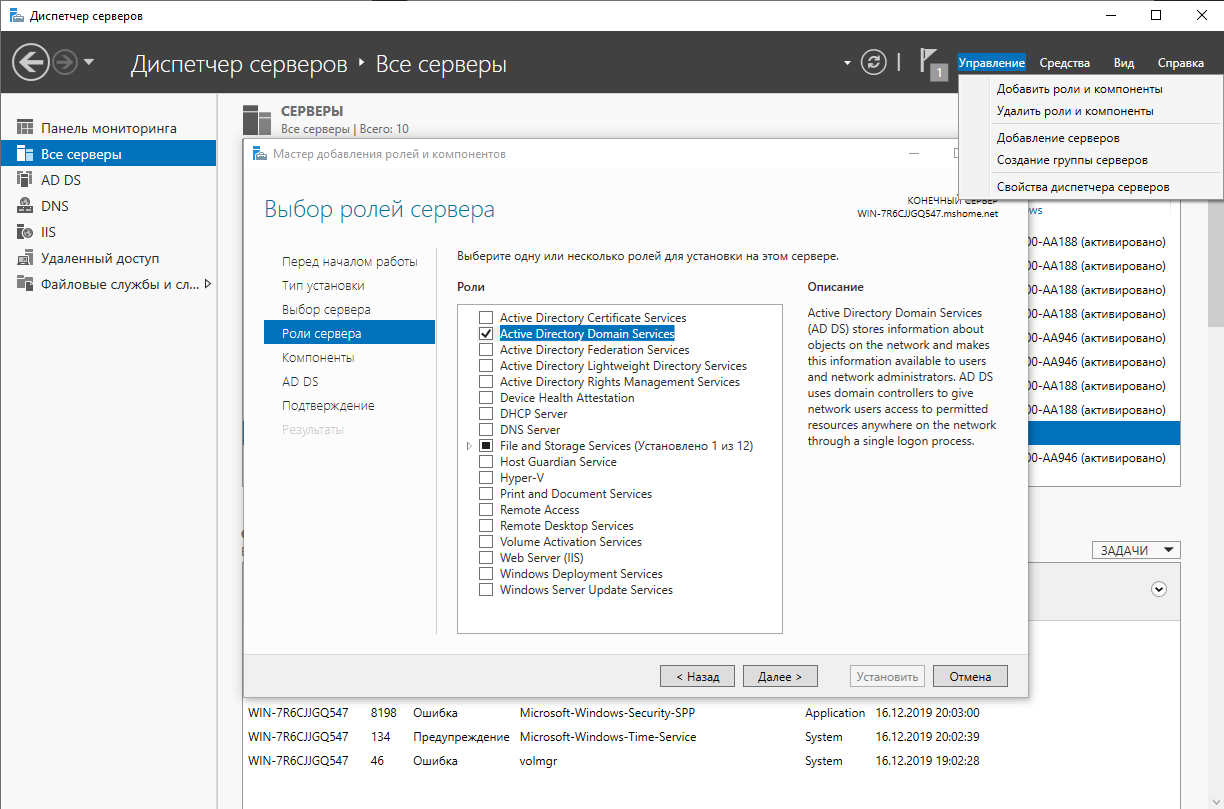

Переходим в добавление компонентов и выбираем AD DS.

Powershell:

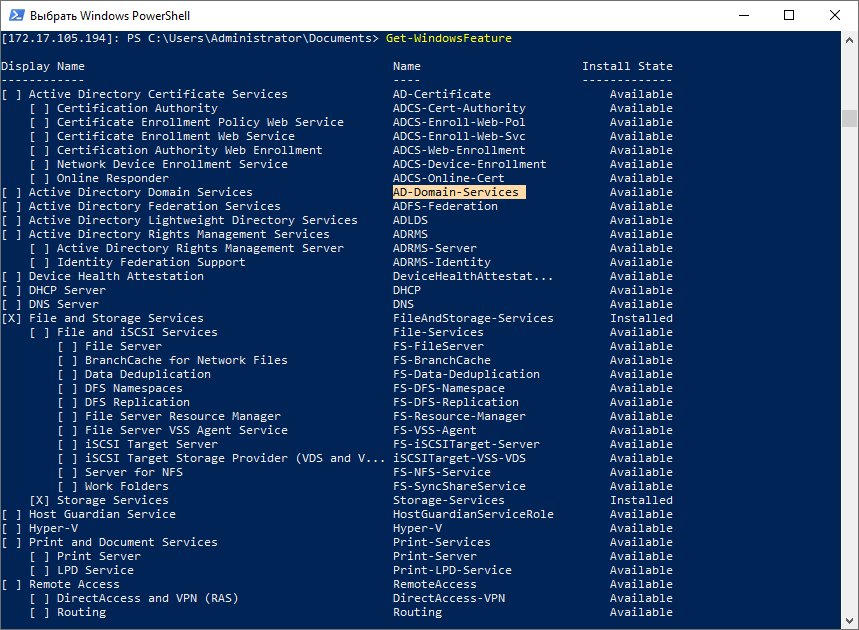

Если вы не знаете, как называется компонент системы, можно выполнить команду и получить список доступных компонентов, их зависимостей и их имена.

Get-WindowsFeature

Копируем имя компонента и приступаем к установке.

Install-WindowsFeature -Name AD-Domain-ServicesWindows Admin Center:

Переходим в «Роли и компоненты» и выбираем ADDS (Active Directory Domain Services).

И это буквально всё. Управлять Active Directory через Windows Admin Center на текущий момент невозможно. Его упоминание не более чем напоминание о том, насколько он пока что бесполезен.

Повышаем сервер до контроллера домена

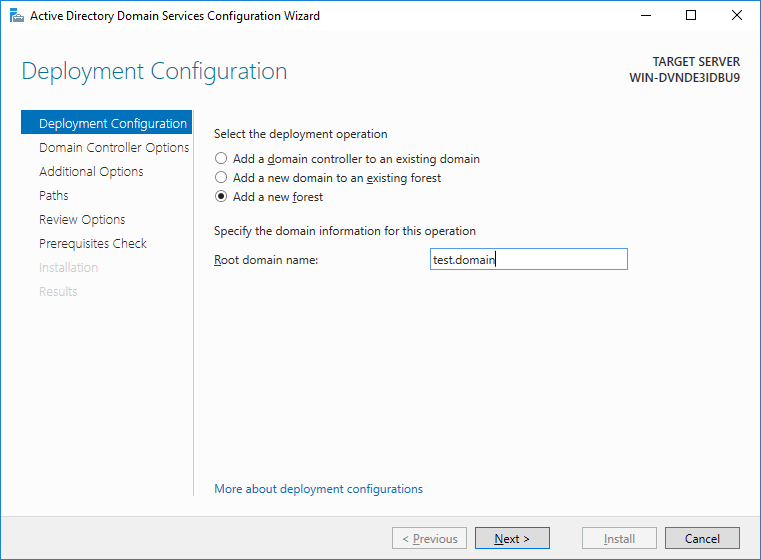

А для этого создаем новый лес.

RSAT или локальный серверс GUI:

Очень рекомендуем оставлять все по умолчанию, все компоненты из коробки прекрасно работают и их не нужно трогать без особой на то необходимости.

Powershell:

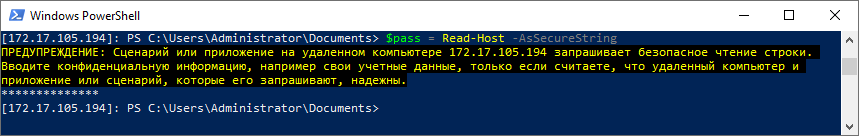

Сначала нужно создать лес и установить пароль от него. В Powershell для паролей есть отдельный тип переменной – SecureString, он используется для безопасного хранения пароля в оперативной памяти и безопасной его передачи по сети.

$pass = Read-Host -AsSecureStringЛюбой командлет который использует чей угодно пароль нужно вводит таким образом. Сначала записываем пароль в SecureString, а затем указываем эту переменную в командлет.

Install-ADDSForest -DomainName test.domain -SafeModeAdministratorPassword $passКак и в установке через GUI, даже вывод в консоль один и тот же. В отличие от сервера с GUI, как установка роли, так и установка сервера в качестве контроллера домена не требует перезагрузки.

Установка контроллера с помощью RSAT занимает больше времени, чем через Powershell.

Управляем доменом

Теперь, чтобы понять насколько сильно различается управление Active Directory через Powershell и AD AC (Active Directory Administrative Center), рассмотрим пару рабочих примеров.

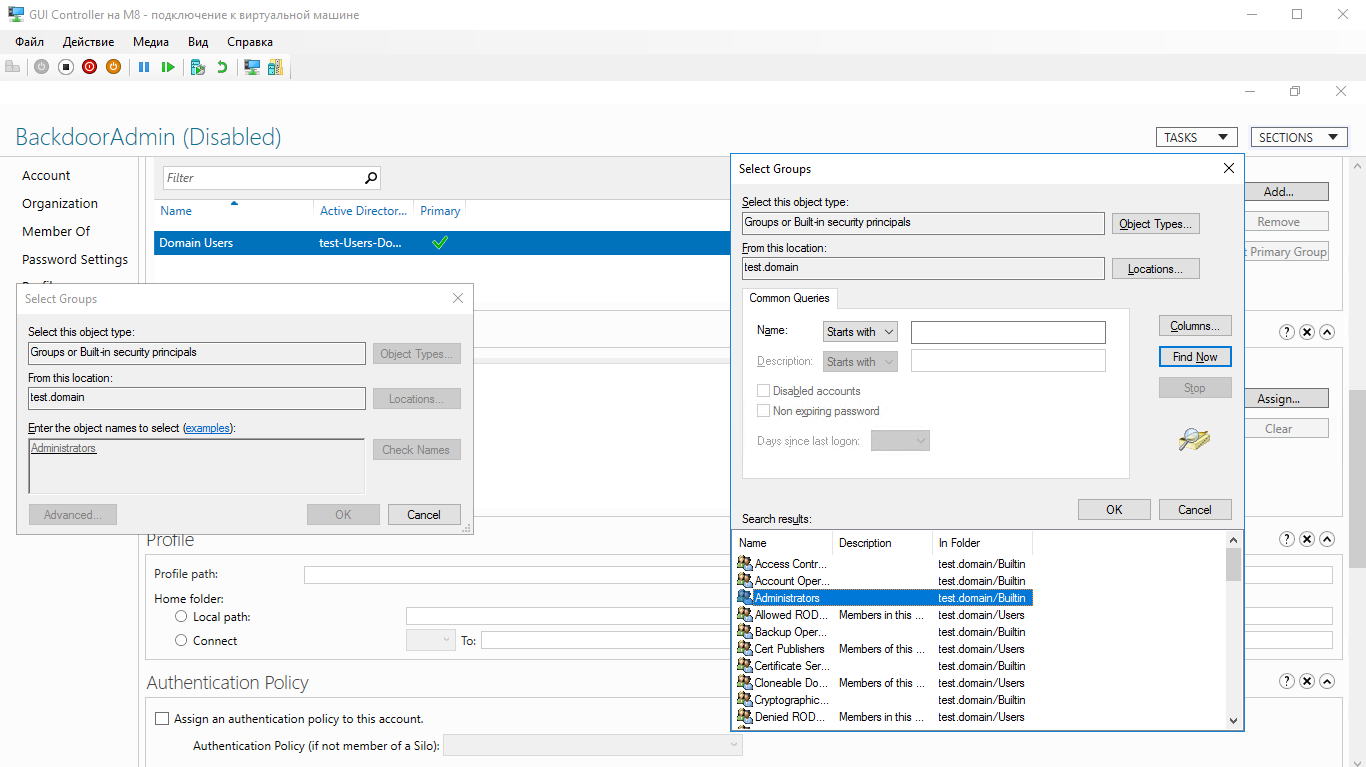

Создание нового пользователя

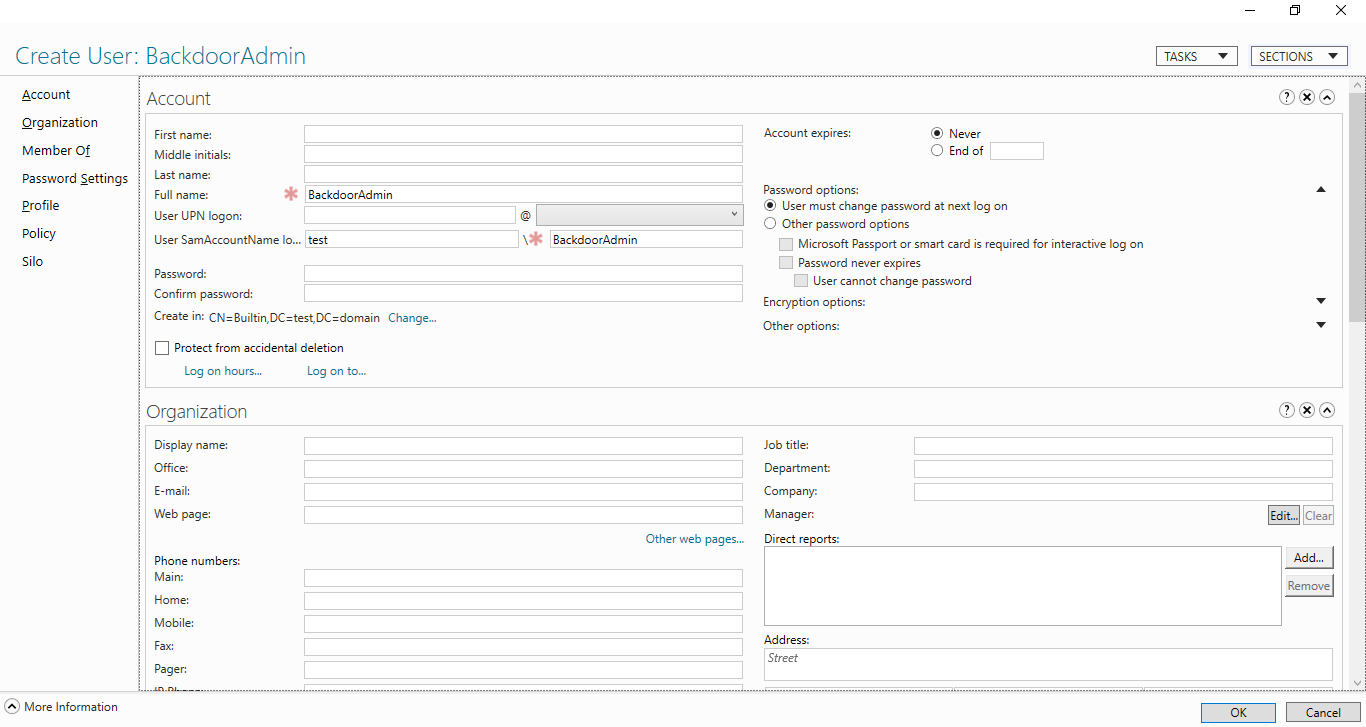

Скажем, мы хотим создать пользователя в группе Users и хотим чтобы он сам установил себе пароль. Через AD AC это выглядит так:

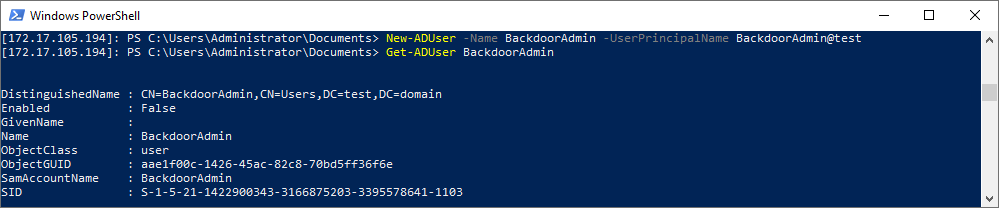

New-ADUser -Name BackdoorAdmin -UserPrincipalName BackdoorAdmin@test

Get-ADUser BackdoorAdminОтличий между AD DC и Powershell никаких.

Включить пользователя

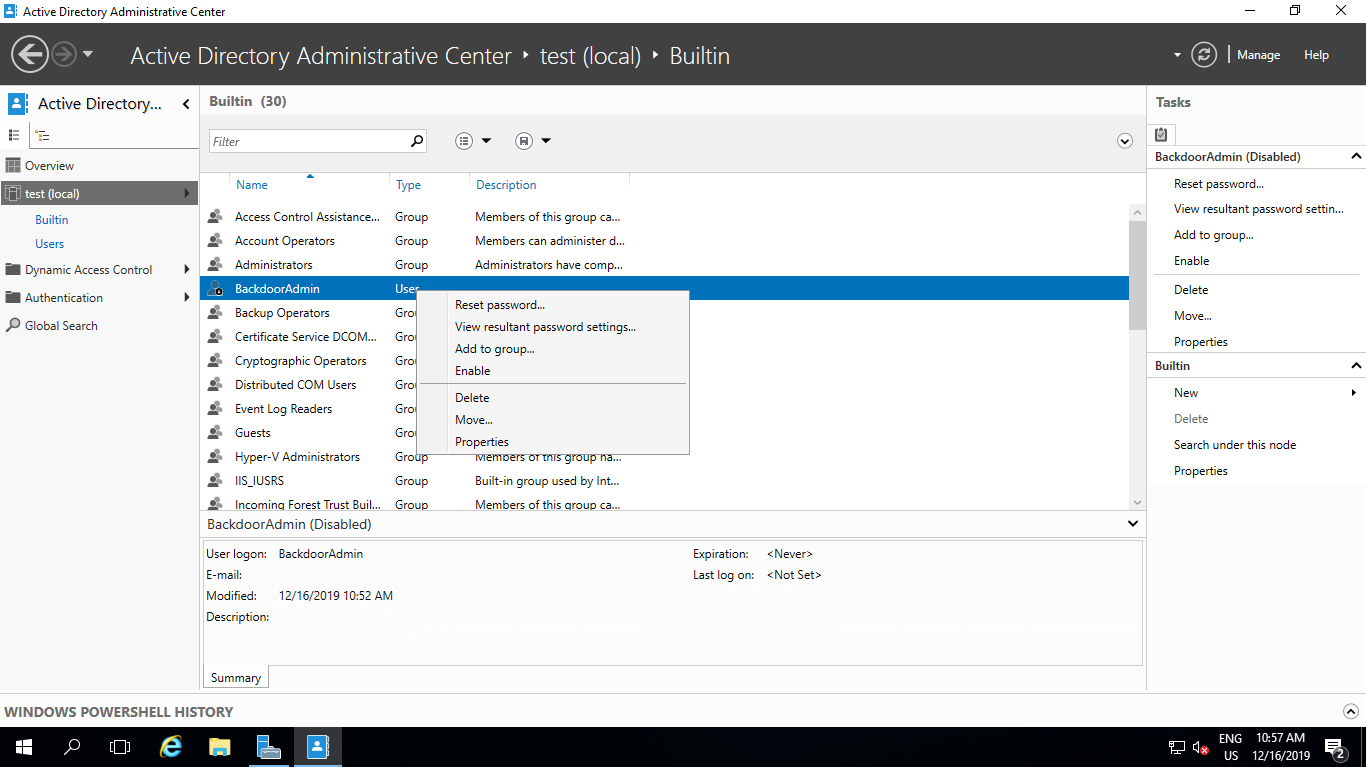

RSAT или локальный серверс GUI:

Через GUI пользователю нужно сначала задать пароль отвечающий GPO и только после этого его можно будет включить.

Powershell:

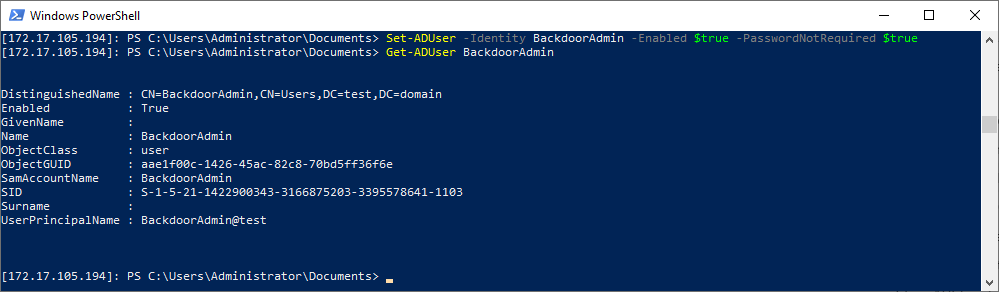

Через Powershell почти то же самое, только пользователя можно сделать активным даже без пароля.

Set-ADUser -Identity BackdoorAdmin -Enabled $true -PasswordNotRequired $trueДобавляем пользователя в группу

RSAT или локальный сервер с GUI:

С помощью AD DC нужно перейти в свойства пользователя, найти графу с членством пользователя в группах, найти группу в которую мы хотим его поместить и добавить его наконец, а затем кликнуть OK.

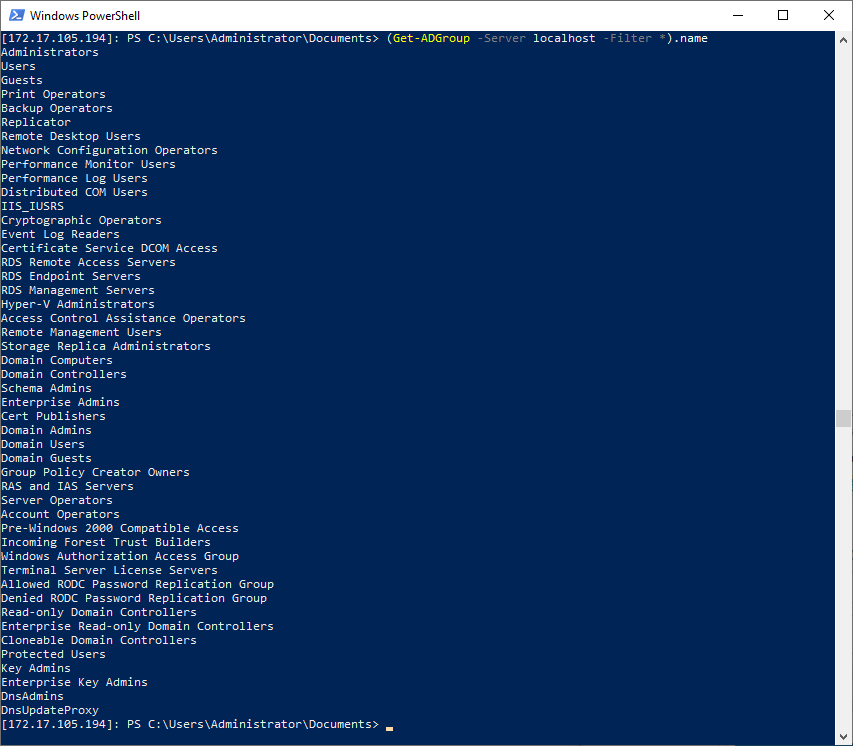

Powershell:

Если мы не знаем как называется нужная нам группа, получить их список мы можем с помощью:

(Get-ADGroup -Server localhost -Filter *).nameПолучить группу со всеми свойствами можно так:

Get-ADGroup -Server localhost -Filter {Name -Like "Administrators"}Ну и наконец добавляем пользователя в группу:

Далее, из-за того, что в Powershell все является объектами, мы как и через AD DC должны сначала получить группу пользователя, а затем добавить его в неё.

$user = Get-ADUser BackdoorAdminЗатем добавляем этот объект в группу:

Get-ADGroup -Server localhost -Filter {Name -Like "Administrators"} | Add-ADGroupMember -Members $userИ проверяем:

Get-ADGroupMember -Identity AdministratorsКак видим, отличий в управлении AD через AD AC и Powershell почти нет.

Вывод:

Если вы уже сталкивались с развертыванием AD и других служб, то вы, возможно подмечали сходство развертывания через RSAT и Powershell, и насколько на самом деле все похоже. GUI в ядре, как никак.

Надеемся, статья была полезна или интересна.

Ну и напоследок пару дельных советов:

- Не устанавливайте других ролей на контроллер домена.

- Используйте BPA (Best practice analyzer), чтобы чуточку ускорить контроллер

- Не используйте встроенного Enterprice Admin’а, всегда используйте свою собственную учетную запись.

- При развертывании сервера на белом IP адресе, с проброшенными портами или на VSD обязательно закройте 389 порт, иначе вы станете точкой амплификации DDoS атак.

Предлагаем также прочитать наши прошлые посты: рассказ как мы готовим клиентские виртуальные машины на примере нашего тарифа VDS Ultralight с Server Core за 99 рублей, как работать с Windows Server 2019 Core и как установить на него GUI, а также как управлять сервером с помощью Windows Admin Center, как установить Exchange 2019 на Windows Server Core 2019

Предлагаем обновлённый тариф UltraLite Windows VDS за 99 рублей с установленной Windows Server 2019 Core.

В этой статье расскажем, как присоединить компьютер к контроллеру домена. Эта инструкция будет актуальна для версий Windows Server 2012 R2, Windows Server 2016, Windows Server 2019 и Windows Server 2022. Пошаговое руководство будет сопровождаться скриншотами для удобства выполнения всех действий.

Контроллер домена — это сервер, который отвечает за аутентификацию и управление доступом в корпоративной сети. Он позволяет централизованно управлять учетными записями пользователей и доступом к ресурсам.

Приобрести оригинальные ключи активации Windows Server можно в нашем магазине

Windows Server — от 1190 ₽

Windows Server RDS CAL — от 3440 ₽

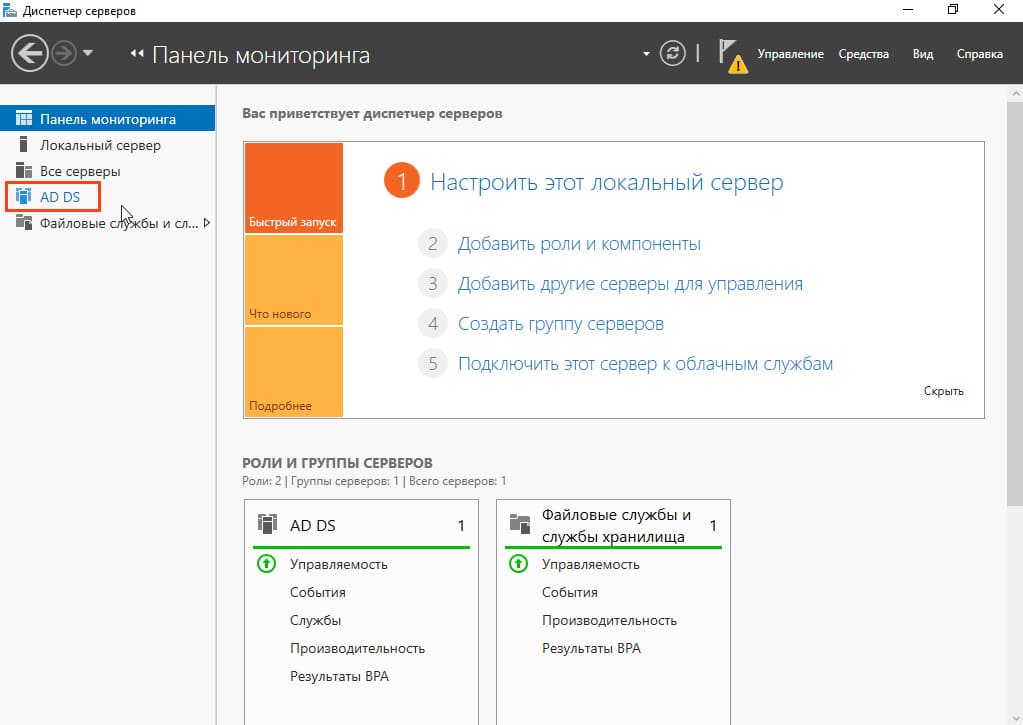

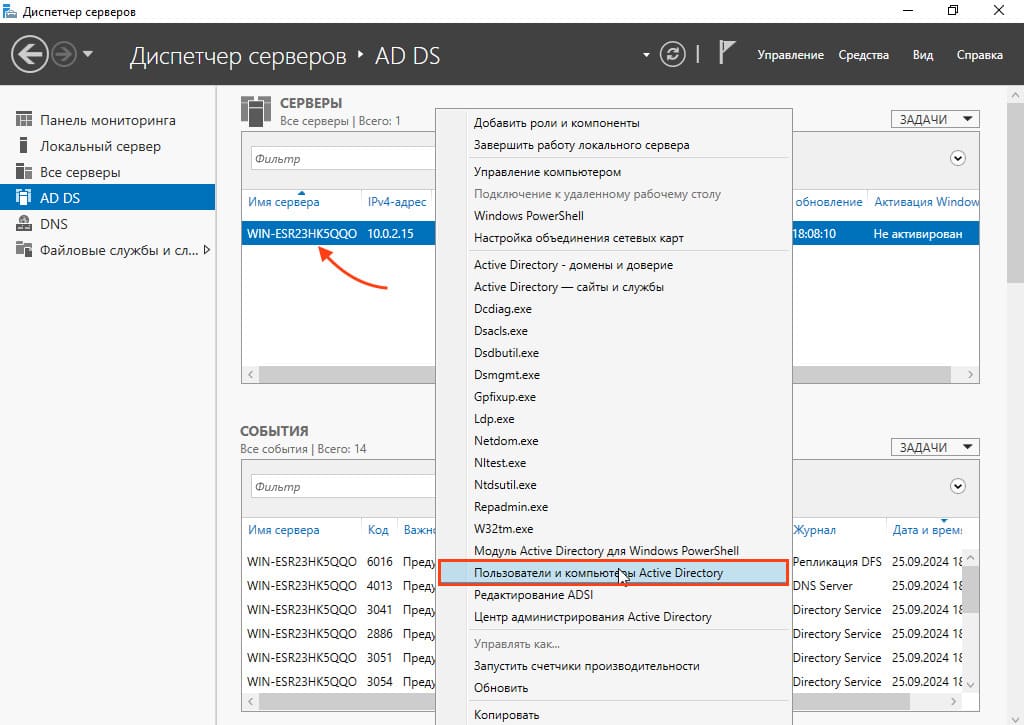

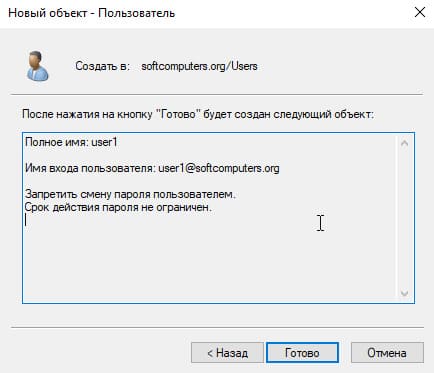

Шаг 1: Открытие Диспетчера серверов и создание пользователей в Active Directory

1. В Диспетчере серверов перейдите в раздел AD DS (AD).

2. Щелкните правой кнопкой мыши по серверу и выберите Управление Active Directory

3. В разделе Пользователи щелкните правой кнопкой мыши и выберите Создать пользователь.

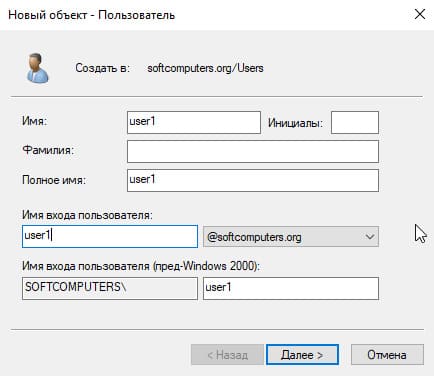

4. Введите имя, например, User 1, и имя для входа в систему — также User 1.

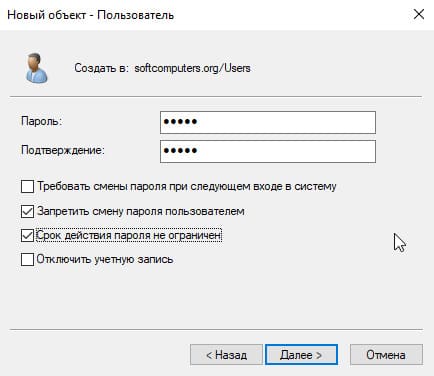

5. Введите пароль для этого пользователя.

Так же у вас есть возможность установить флажок Требовать смену пароля при следующем входе, если нужно, чтобы пользователь изменил пароль при первом входе в систему. Это удобно для корпоративных сетей. В данном примере мы не ставим галочку, а выбираем Запретить смену пароля пользователем и Срок действия пароля не ограничен.

6. После нажмите «Готово»

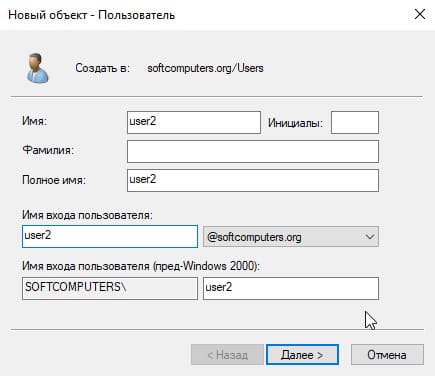

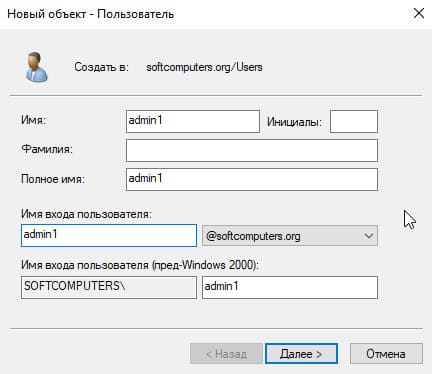

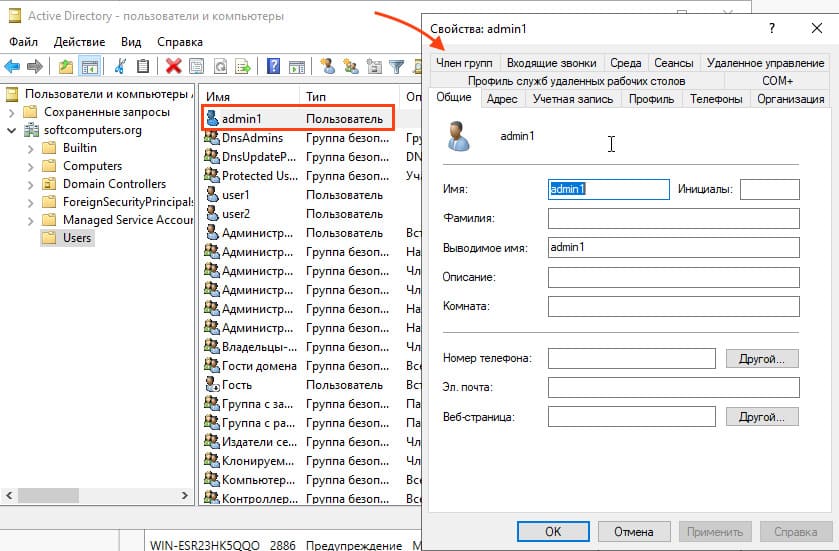

7. Аналогичным образом создайте еще одного пользователя, например, User 2, и административную учетную запись Admin1.

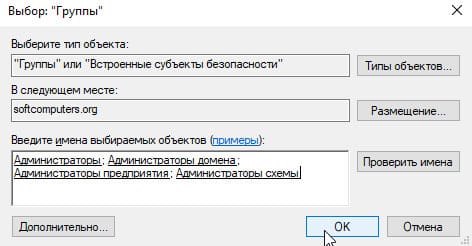

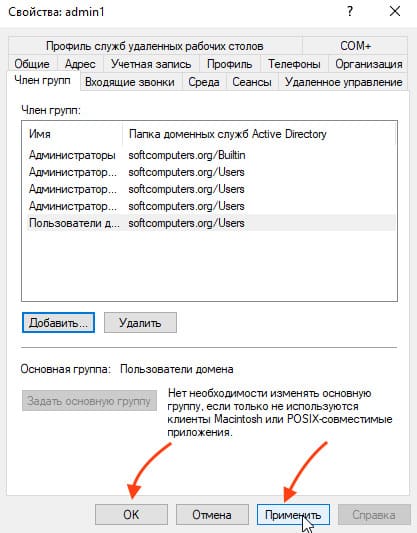

Шаг 2: Назначение ролей пользователям

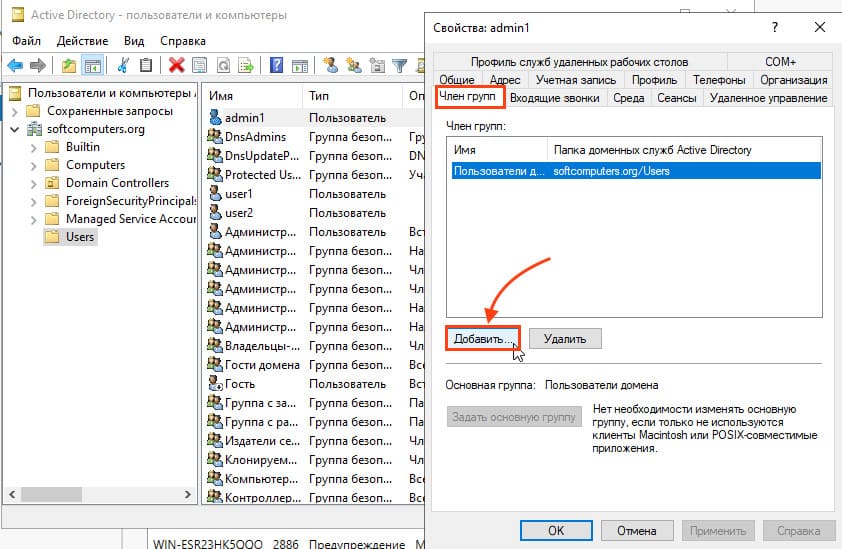

1. Чтобы сделать Admin1 полноценным администратором, добавьте его в несколько групп. Откройте свойства учетной записи Admin1

2. Перейдите в раздел «Член групп» и нажмите «Добавить»

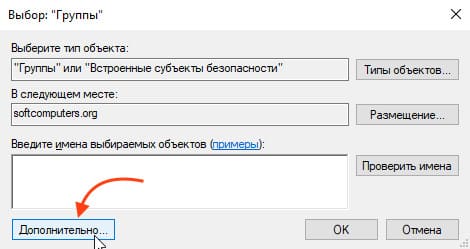

3. Далее нажмите «Дополнительно»

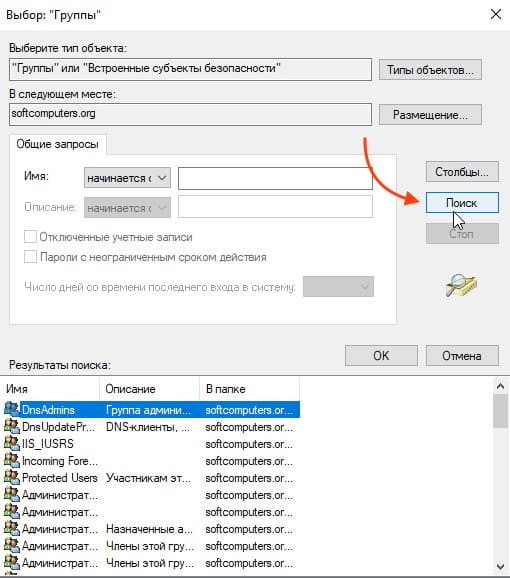

4. Теперь нажмите «Поиск»

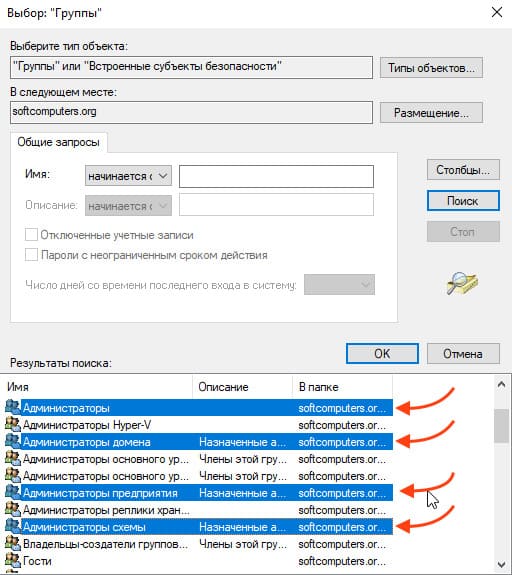

5. После чего выберите следующие группы и нажмите «ОК»:

— Администраторы

— Администраторы домена

— Администраторы предприятия

— Администраторы схемы

6. ОК > Применить > ОК

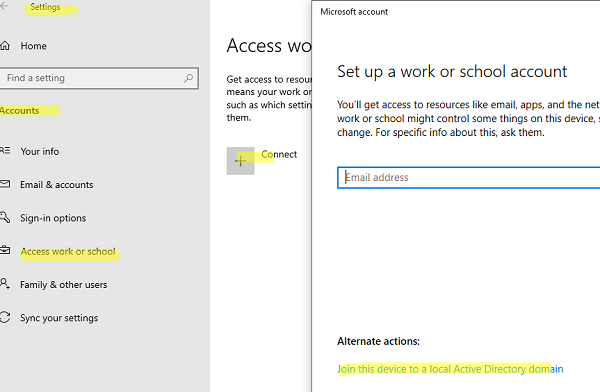

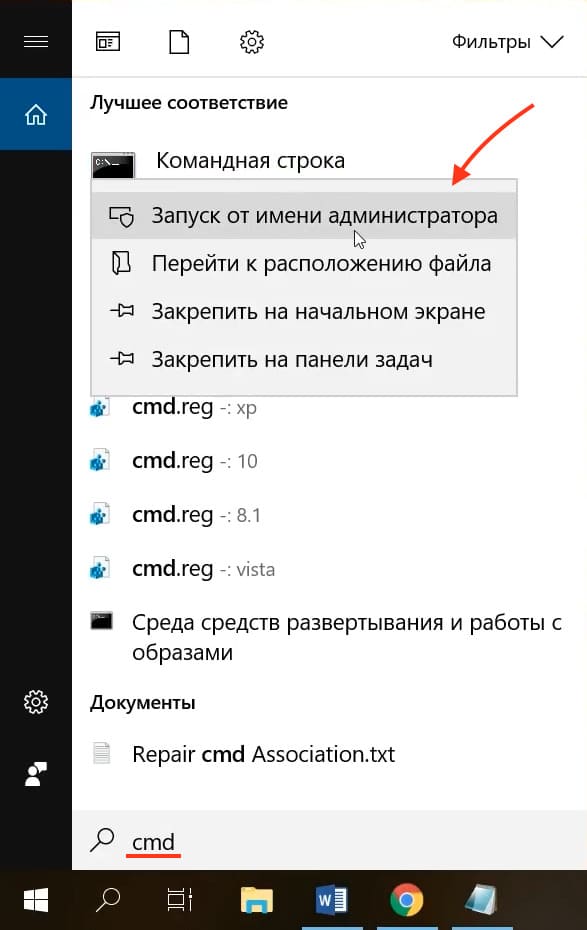

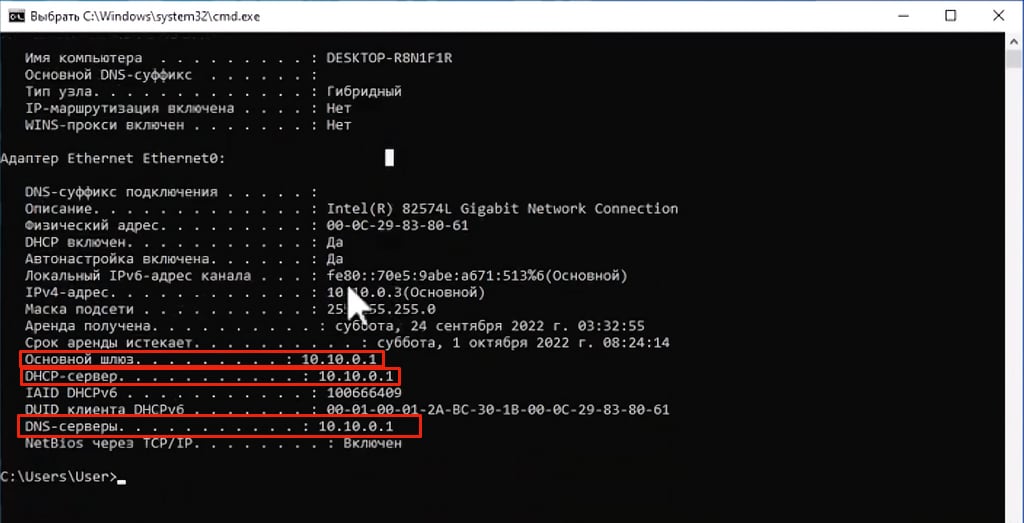

Шаг 3: Настройка подключения компьютера к домену

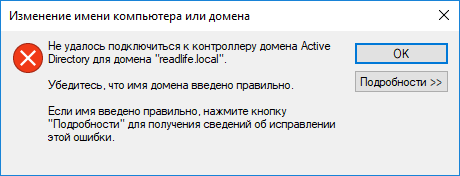

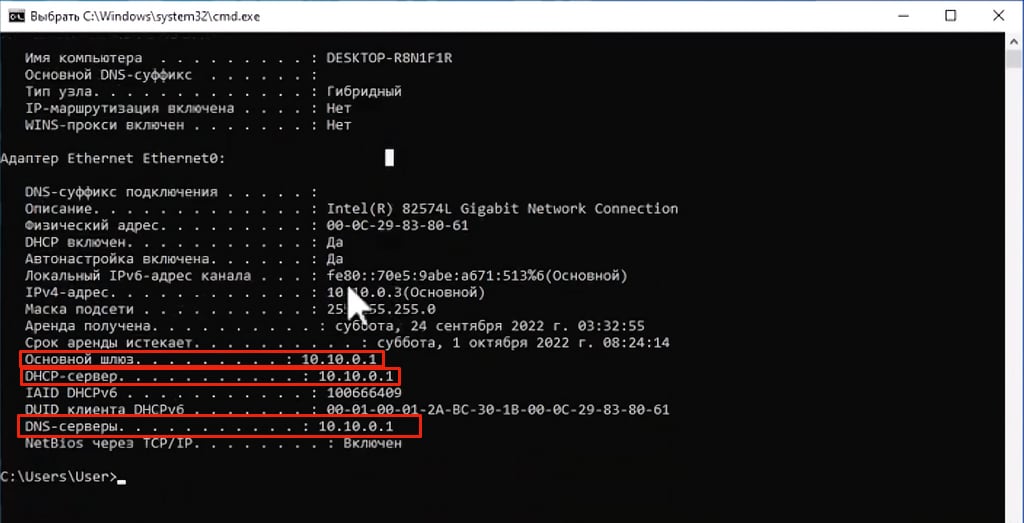

1. Компьютер, который необходимо подключить к домену, должен находиться в той же сети, что и контроллер домена. Также убедитесь, что IP-адрес контроллера домена используется в качестве DNS-сервера. Проверить это можно запустив «CMD» на компьютере который вы хотите подключить к домену

2. Далее вводите команду ipconfig /all и смотрите чтобы Основной Шлюз, DHCP сервер и DNS-сервер были те которые выдал вам ваш Windows Server.

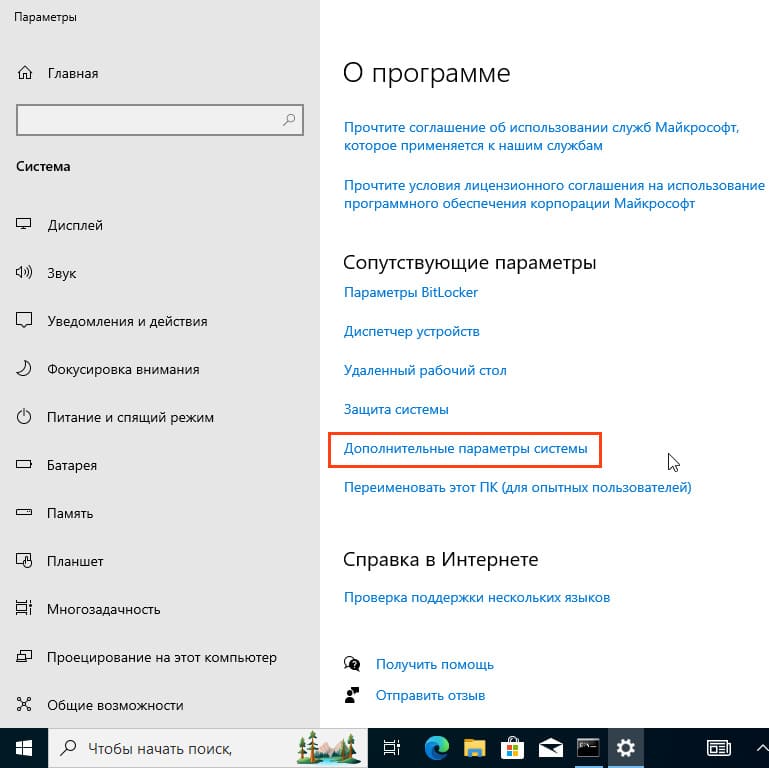

2. Щелкните правой кнопкой на Пуск, введите в поиске Система.

3. Выберите Дополнительные параметры системы.

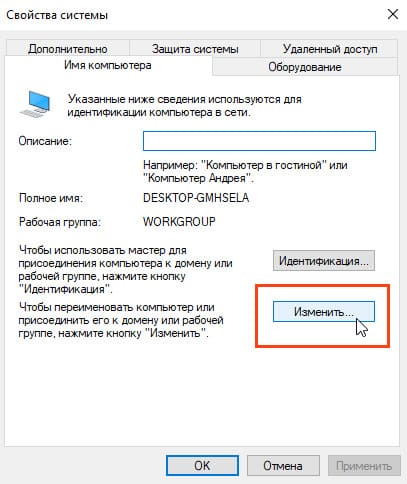

4. В разделе Имя компьютера нажмите Изменить.

5. Выберите Домен и введите имя вашего домена.

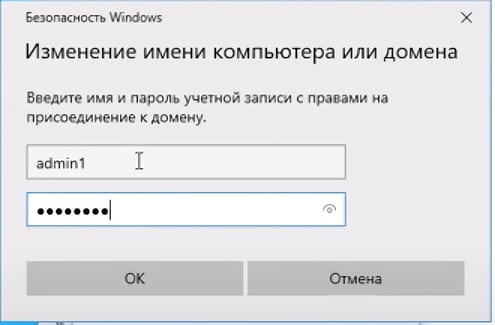

6. Для присоединения компьютера введите учетные данные, например, Admin1, или пользователя, имеющего права на это действие, например user1.

7. После успешного присоединения к домену перезагрузите компьютер.

Шаг 4: Присоединение второго компьютера к домену

1. В повторном процессе подключения второго компьютера выполните аналогичные действия, указав необходимые параметры домена.

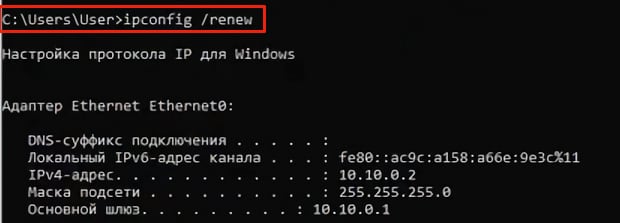

2. Если второй компьютер не присоединяется, проверьте настройки DNS-сервера.

3. Если настройки DNS-сервера отличаются от Windows server, попробуйте сбросить значения, написав в командную строку ipconfig /renew, после чего перезагрузите ПК и повторно присоедините второй компьютер в домен

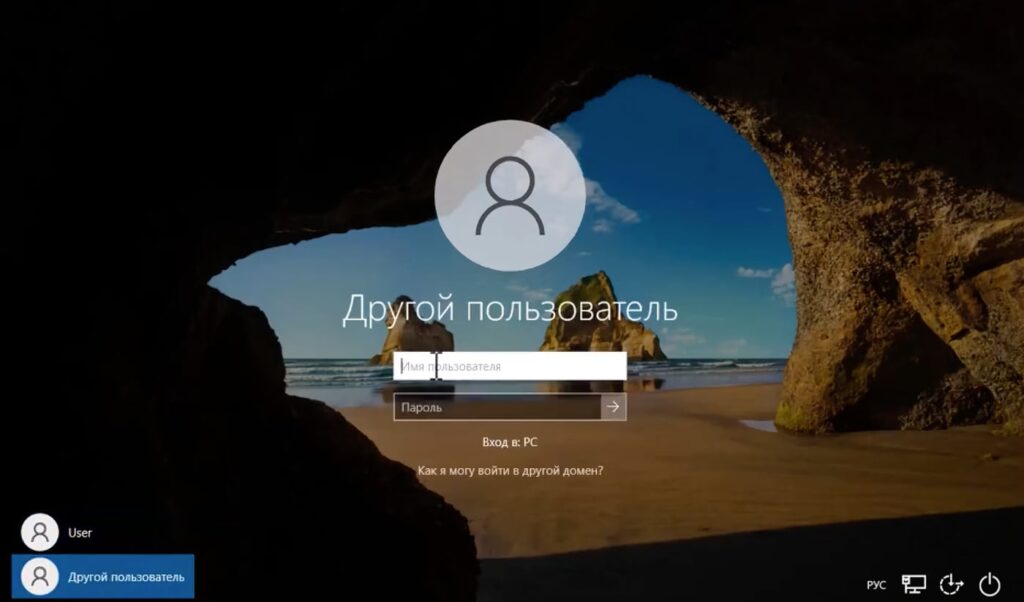

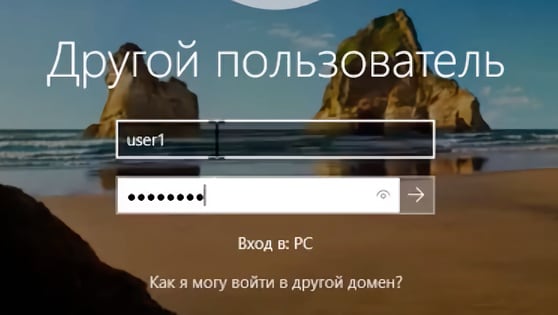

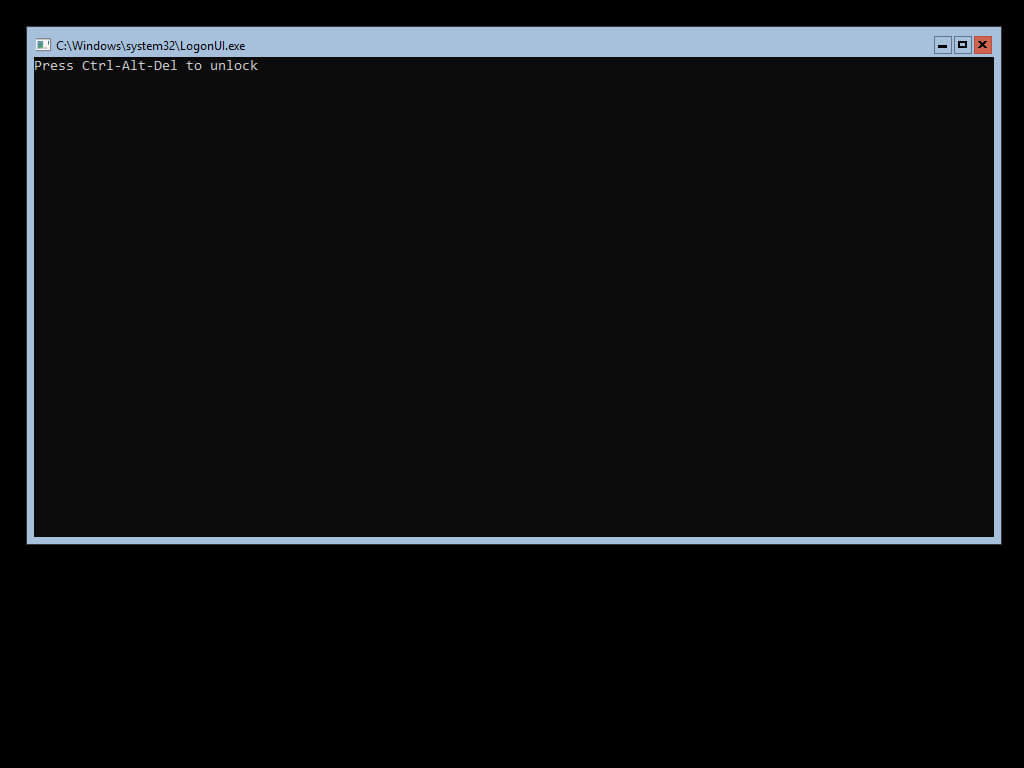

Шаг 5: Авторизация доменного пользователя

1. После того как компьютер был перезагружен и добавлен в домен, на экране входа выберите Другой пользователь.

2. Введите имя пользователя из домена, например, User1, User2 или Admin1, и выполните вход в систему.

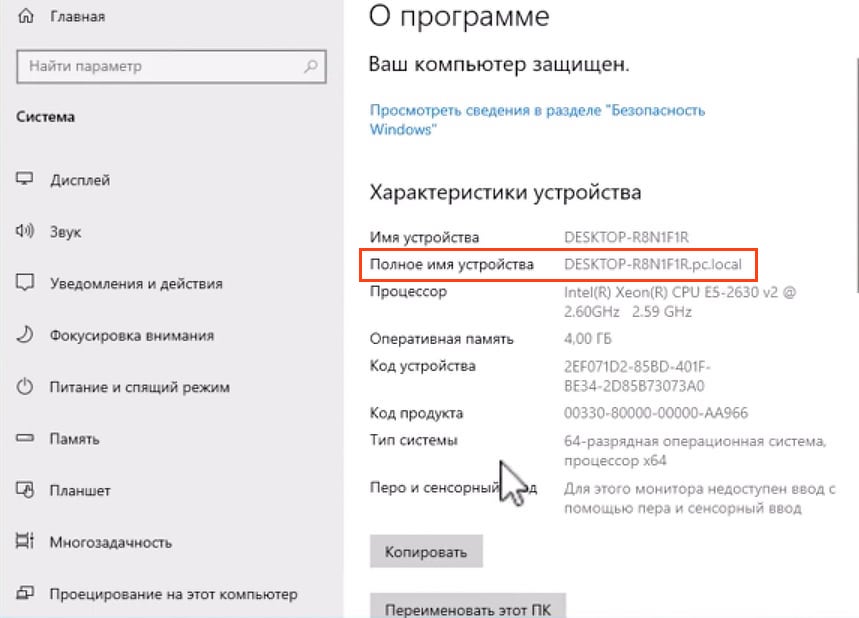

3. Теперь компьютер находится в домене, и можно проверить это через свойства системы.

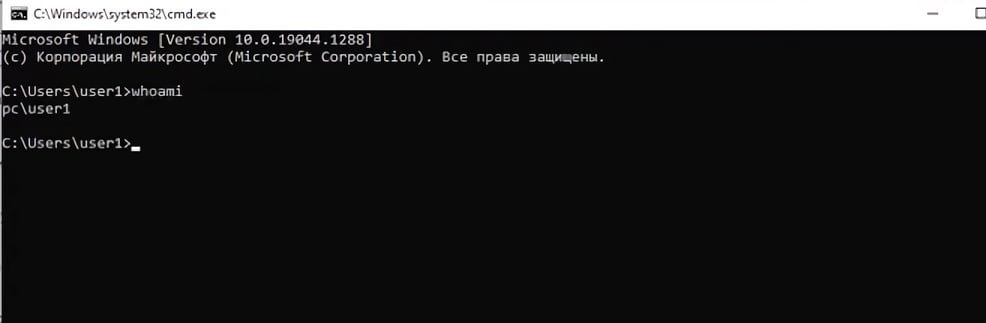

4. Так же можно проверить через командную строку, введя команду whoami

Заключение

Теперь вы знаете, как присоединить компьютер к домену, создать пользователей в Active Directory, назначить им необходимые роли и права, а также как решить возможные проблемы с настройками DNS-сервера. Эти шаги можно выполнить на версиях Windows Server 2012 R2, 2016, 2019 и 2022.

Данная статья предназначена для тех, кто искал подробное и понятное руководство о том, как присоединить Windows Server 2019 Server Core к домену.

Мы будем рассматривать тот случай, когда у вас уже есть два сервера с установленной на них операционной системой Windows Server 2019. Кроме того, на одном из серверов должна быть установлена роль Active Directory Domain Services.

Подробно о том, как установить Windows Server 2019, вы можете прочитать в моем руководстве “Установка Windows Server 2019 Server Core”.

Узнать о том, как установить Active Directory Domain Services на Windows Server 2019 с GUI, вы можете, прочитав “Установка Active Directory Domain Services на Windows Server 2019”.

Также в моем руководстве “Установка Active Directory Domain Services на Windows Server 2019 Server Core”, вы можете узнать о том, как установить Active Directory Domain Services на Windows Server 2019 Server Core без GUI.

Перед присоединением сервера в домен необходимо присвоить серверу корректное имя в соответствии со стандартами вашей организации, а затем присвоить статический IP-адрес, маску подсети, шлюз и IP-адрес контроллера домена в качестве сервера DNS, в настройках сетевого интерфейса.

Заходим в систему под учетной записью с правами администратора и запускаем Windows PowerShell с помощью команды:

powershell

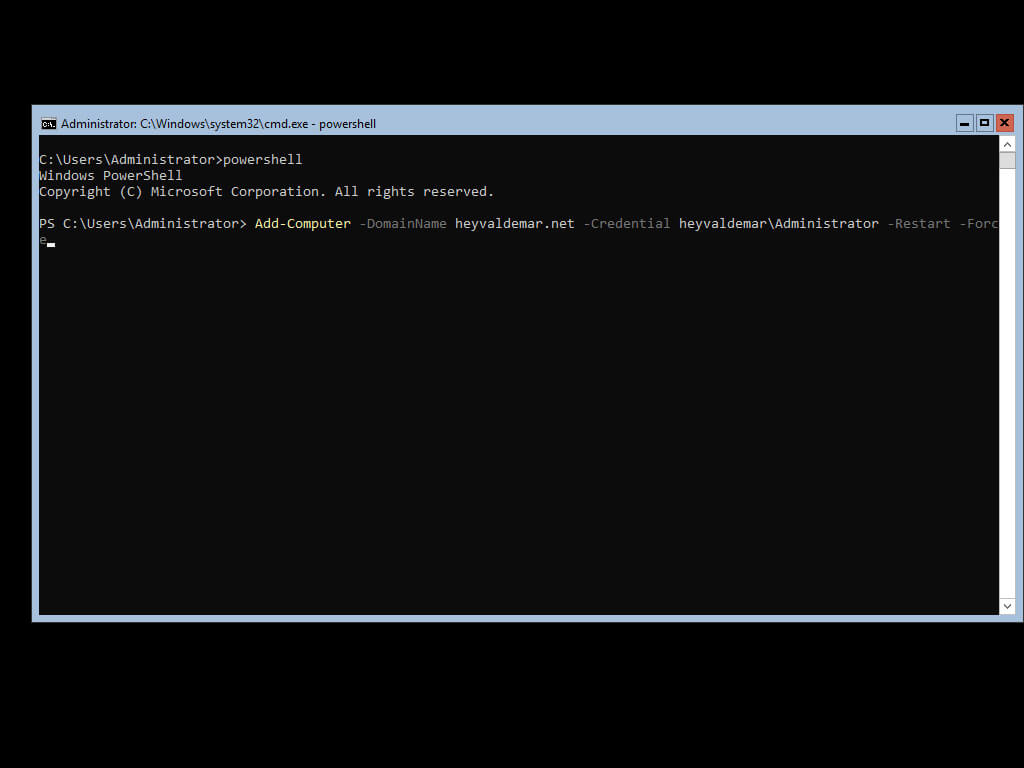

В данном руководстве сервер присоединяется к домену heyvaldemar.net с использованием учетной записи Administrator, которая обладает правами администратора домена.

Присоединяем сервер к домену с помощью команды:

Add-Computer –DomainName heyvaldemar.net -Credential heyvaldemar\Administrator -Restart –Force

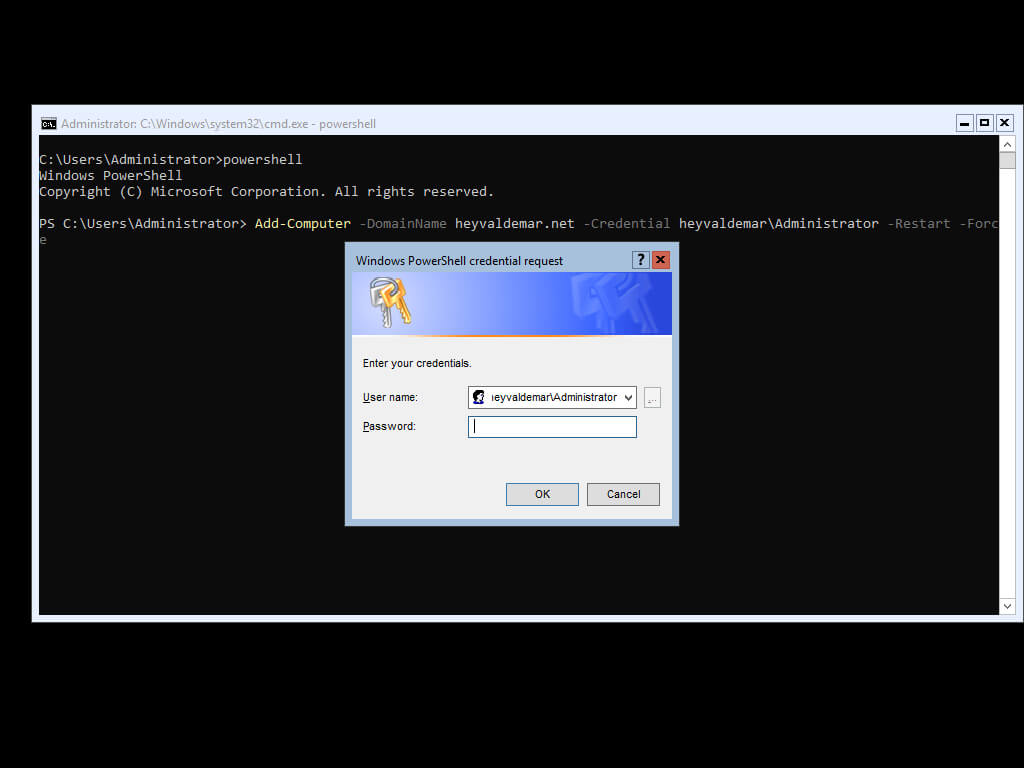

Указываем пароль от учетной записи с правами администратора домена и нажимаем на кнопку “OK”.

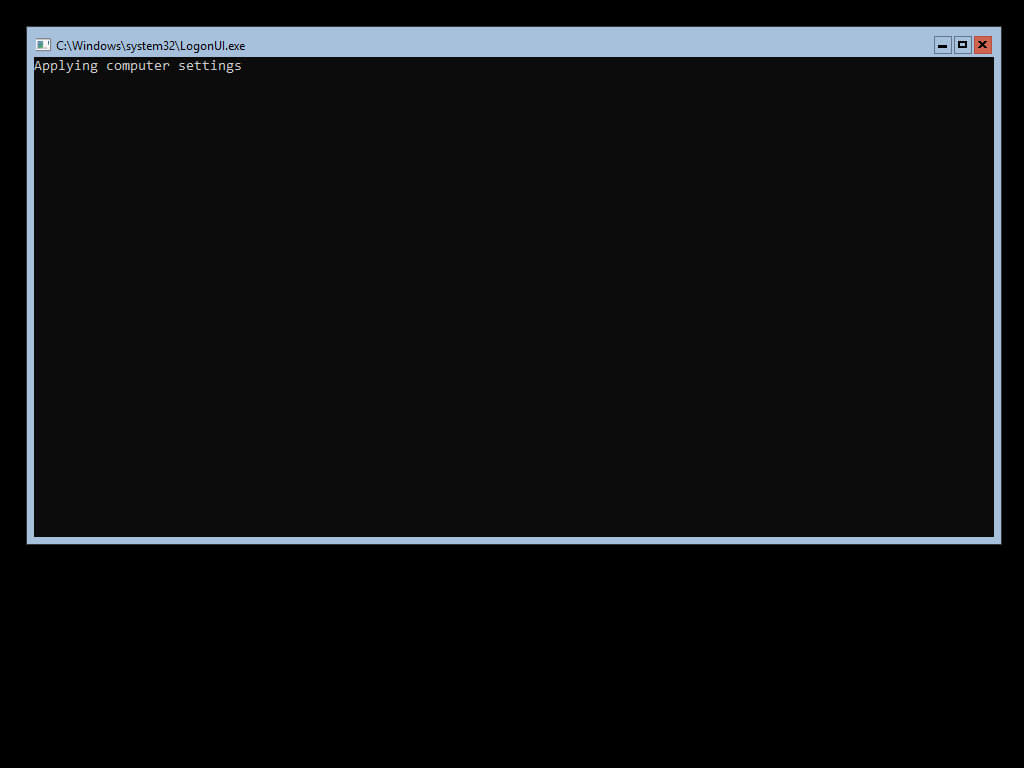

После перезагрузки, к сервер будут применены политики безопасности, используемые в вашем домене.

После применения политик безопасности, сервер будет готов к работе.

Эксклюзивы для подписчиков Patreon

Присоединяйтесь к моему Patreon и погрузитесь в мир Docker и DevOps. Здесь вас ждет эксклюзивный контент, разработанный специально для энтузиастов и профессионалов в области IT. Вашим наставником будет Владимир Михалев, опытный специалист, предлагающий ряд уровней членства от новичков до экспертов.

Что вы получите

🏆 Посты только для патронов: Полный доступ к глубоким статьям, которые раскрывают методы работы с Docker и DevOps, включая пошаговые инструкции, продвинутые советы и подробные анализы, недоступные широкой публике.

🏆 Ранний доступ: Получите возможность первыми узнавать о новых материалах и обучающих программах, опережая технологические тренды.

🏆 Приоритетная поддержка: Ваши вопросы и проблемы будут решены в первую очередь, обеспечивая индивидуальный подход и непосредственную помощь.

🏆 Влияние на будущий контент: Ваши предложения и отзывы напрямую влияют на выбор тем и создание учебных пособий, делая материалы максимально актуальными и полезными.

🏆 Признание и взаимодействие: Активные участники и поддерживающие пользователи получают благодарности в видео и на публичных трансляциях, подчеркивая вашу значимость для нашего сообщества.

🏆 Особые скидки: Наслаждайтесь скидками на курсы и предстоящие мероприятия, которые доступны исключительно для членов Patreon.

🏆 Возможности для нетворкинг: Общайтесь с другими IT-специалистами и энтузиастами в поддерживающей атмосфере, расширяя вашу профессиональную сеть и обмениваясь знаниями.

🏆 Искренняя благодарность и обновления: Личная благодарность за вашу поддержку, которая стимулирует создание нового контента и постоянное развитие.

Присоединяйтесь ко мне сейчас и начните свое путешествие по освоению Docker и DevOps с эксклюзивными материалами и поддерживающим сообществом!

Мои курсы

🎓 Погрузитесь в мои обширные курсы по информационным технологиям, разработанные как для энтузиастов, так и для профессионалов. Независимо от того, хотите ли вы освоить Docker, покорить Kubernetes или углубить свои навыки в области DevOps, мои курсы предлагают структурированный путь к повышению вашего технического мастерства.

Мои услуги

💼 Загляните в мой каталог услуг и узнайте, как мы можем сделать вашу технологическую жизнь лучше. Будь то повышение эффективности вашей IT-инфраструктуры, развитие вашей карьеры или расширение технологических горизонтов — я здесь, чтобы помочь вам достичь ваших целей. От DevOps-трансформаций до сборки игровых компьютеров — давайте сделаем ваши технологии непревзойденными!

Пополнить запасы моего кофе

💡 Telegram | Boost

💖 PayPal

🏆 Patreon

💎 GitHub

🥤 BuyMeaCoffee

🍪 Ko-fi

Подпишись

⭐ Telegram | Блог

🎬 YouTube

🐦 Twitter

🎨 Instagram

🐘 Mastodon

🧵 Threads

🎸 Facebook

🧊 Bluesky

🎥 TikTok

💻 LinkedIn

📣 daily.dev Squad

🧩 LeetCode

🐈 GitHub

Этот контент создан искусственным интеллектом?

Нет! Каждая статья — результат моей работы, наполненной страстью к Docker и десятилетиями опыта в IT. Я применяю ИИ для улучшения грамматики, чтобы обеспечить четкость технических деталей, однако все идеи, стратегии и рекомендации исключительно мои. Этот метод иногда может вызывать срабатывание детекторов ИИ, но можете быть уверены, что вся представленная информация и опыт — подлинно мои.

After completing post-installation tasks on Windows Server 2019, one of the first steps that will be needed is to either promote your windows server as a domain controller or to add the server as a member server to an existing Active Directory Domain.

In this blog post, I will show you how to join Windows Server 2019 to an existing Windows Server 2019 Active Directory Domain. There are few things which you need to take care before you start joining the windows server 2019 to an existing AD Domain.

Requirements when Joining a Windows Server 2019 to the existing Domain:

- Make sure that server is configured with static IP

- Make sure that server is configured with primary DNS servers IP address pointing to the domain controller

- Make sure server is able to resolve a domain name to IP address

- Check network connectivity between server and domain controller

- A user account and password on the domain with sufficient privilege to join a server to the domain.

You can also check out video on how to join server 2019 to an existing domain on youtube.

For this tutorial, I have two virtual machines in Oracle VM VirtualBox as below:

1. On ws2k19-srv01, open server manager console. On the left side click on the local server. Now Click on a workgroup option. That will open the system properties dialog box.

2. On system properties dialog box, Click on “Change” button.

3. On Computer Name/Domain Change console, Under member of: select domain. Type name of your domain. (In our case it will be mylab.local). Once you ready, click on OK button.

4. It will ask to supply user name and password to join this server to the mylab.local domain. In Active Directory, even standard user account has the privilege to join up to 10 computers to the domain. Here I am using domain admin’s credential to join this server to the domain. Click on the OK button.

5. Once your server successfully joins to the domain, you will receive the message “Welcome to the mylab.local domain”. Click on OK button.

6. It will ask to save your work before restarting the server. Click on OK button.

7. Close all open console and click on “Restart Now” button to restart the server.

8. After the restart, we are going to login to the member server with the credential of the domain administrator.

9. Once you login to the server, open server manager console. Click on “local server“. Now you can see our windows server 2019 is part of mylab.local domain.

10. On ws2k19-dc01, Open “Active Directory Users and Computers” console from server manager console. Expand mylab.local domain, expand and click on “Computers” container.

Here you can see the computer account of the member server “ws2k19-srv01“.

Now, you have successfully joined the windows server 2019 to the existing windows server 2019 active directory domain.

That’s it for this post. I hope this will be helpful.

Thanks.

Post Views: 8,534