Шифрование системного диска Windows с помощью BitLocker обеспечивает эффективную защиту от несанкционированного доступа, особенно в сочетании с TPM. Но стоит добавить или заменить видеокарту, обновить прошивку или изменить некоторые настройки в UEFI BIOS, как загрузка с зашифрованного диска станет невозможной, а система попросит ввести код восстановления доступа. Как предотвратить блокировку и что делать, если загрузочный диск заблокирован?

Как выглядит блокировка BitLocker

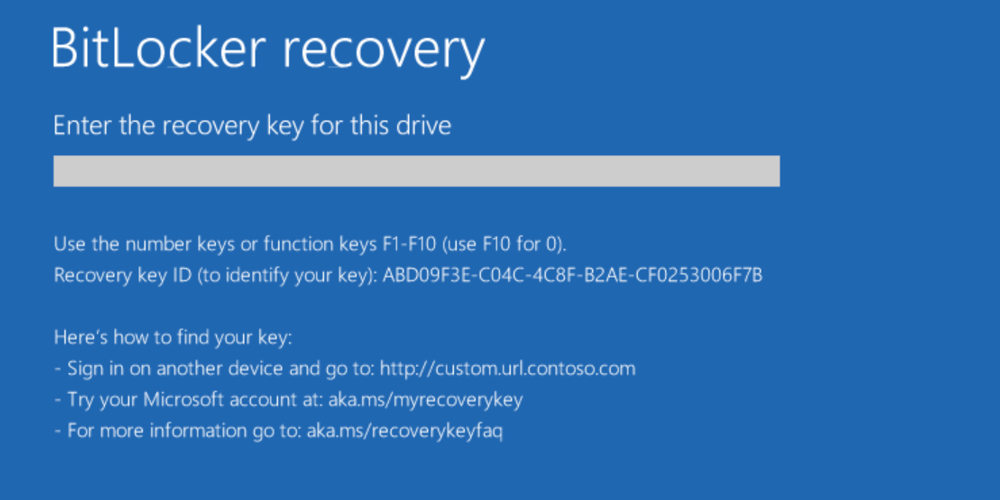

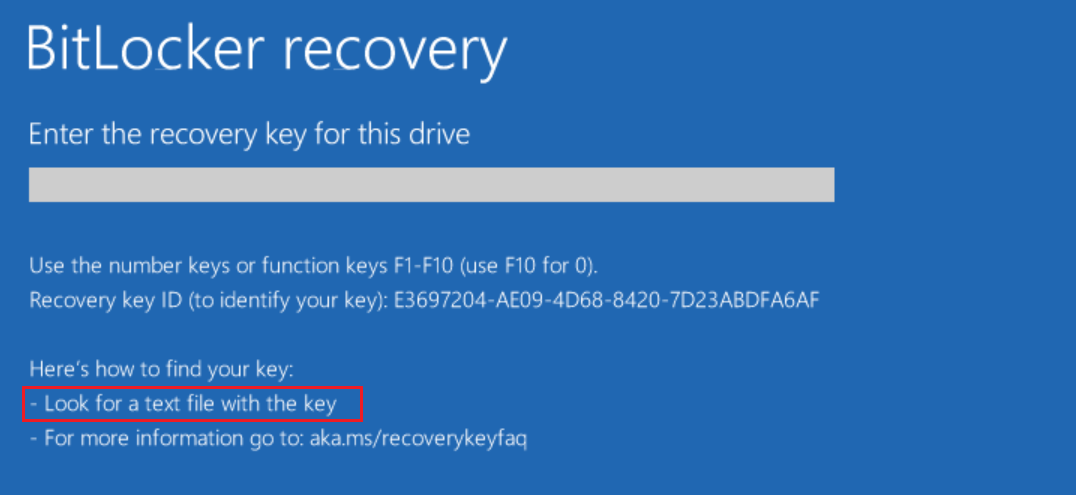

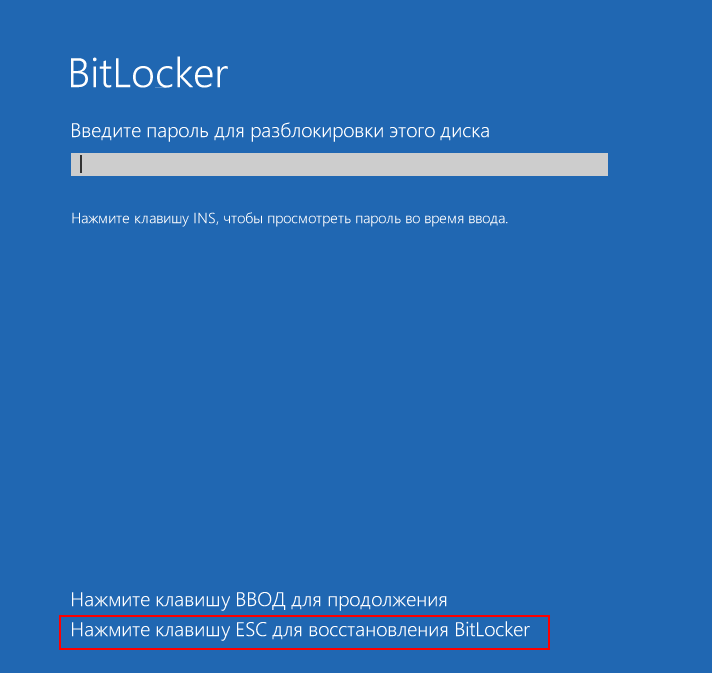

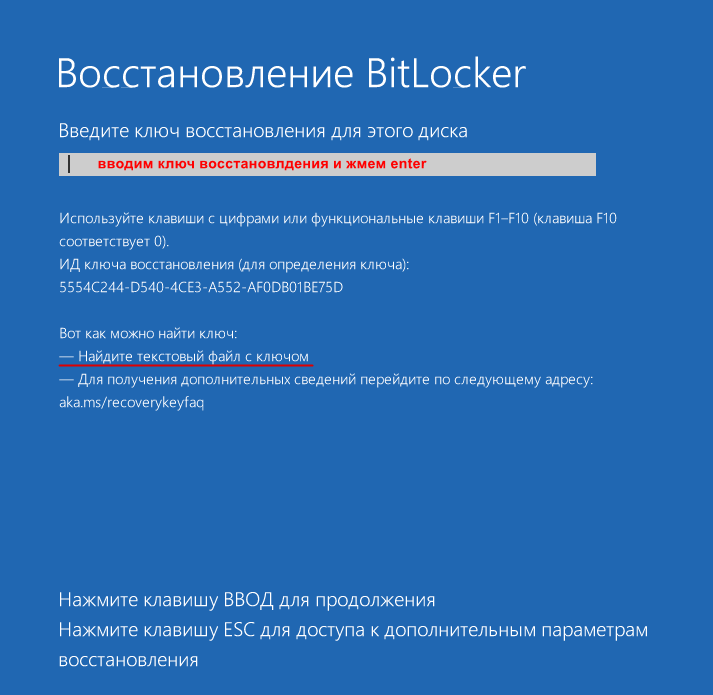

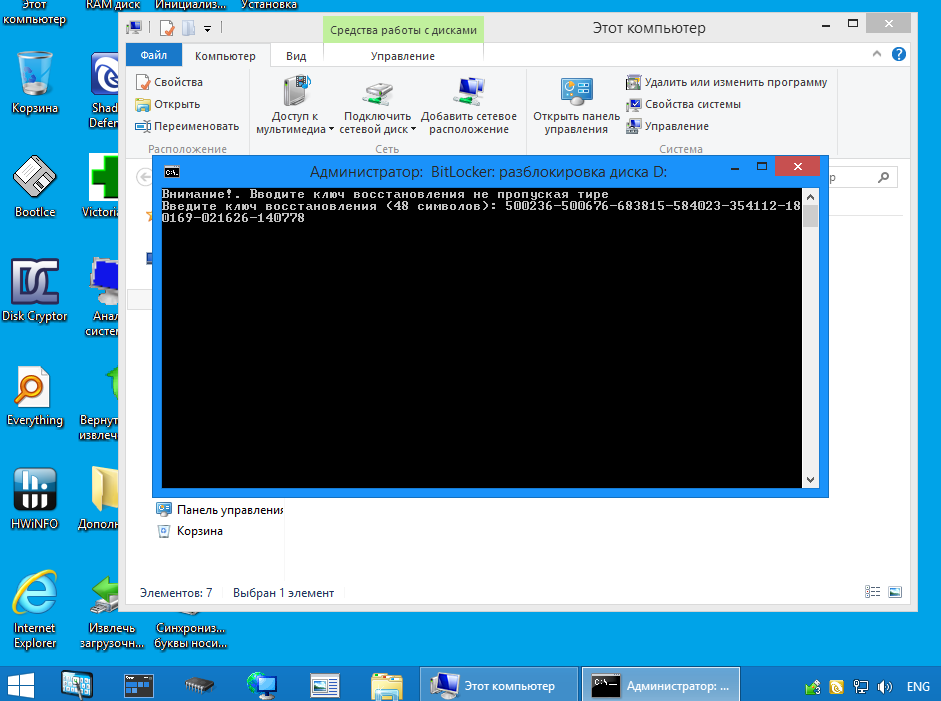

Блокировка загрузки BitLocker выглядит следующим образом:

Если во время загрузки вы увидели подобный экран, вам потребуется разблокировать системный диск, введя ключ восстановления доступа (BitLocker recovery key). О том, где находится этот ключ и как предотвратить возникновение блокировки — в этой статье.

В чём причина блокировки

Блокировка чаще всего случается на компьютерах, оборудованных модулем TPM либо его аналогом или программной эмуляцией (Intel PTT, AMD fTPM), если происходит одно из следующих событий:

- Диск был извлечён из одного компьютера и установлен в другой.

- Произошло обновление прошивки видеокарты или другого оборудования либо UEFI BIOS компьютера.

- Были изменены параметры безопасности в UEFI BIOS компьютера.

- Произошли изменения в цепочке доверенной загрузки (например, вредоносным ПО).

Действия в случае блокировки

Если вы не можете загрузить Windows по причине блокировки BitLocker, это может означать, что вам потребуется ключ восстановления доступа BitLocker. В большинстве случаев этот ключ является единственным способом разблокировки диска. В этом случае внимательно изучите экран, в котором запрашивается ключ восстановления доступа. В современных версиях Windows 10 и всех версиях Windows 11 такие подсказки обычно содержат информацию о том, когда была создана резервная копия ключа BitLocker, где она была сохранена и как её можно извлечь.

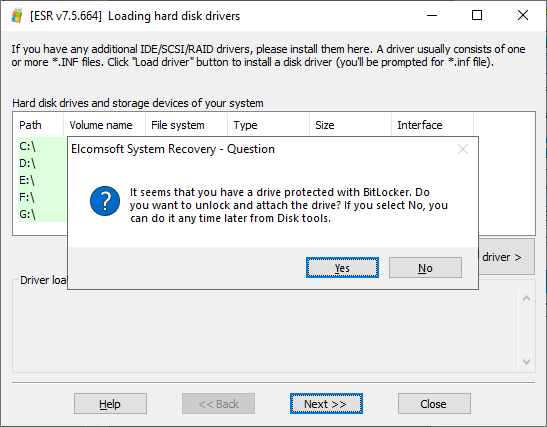

В некоторых ситуациях диск можно разблокировать посредством PIN-кода или пароля. Вы можете проверить, так ли это, загрузившись в Elcomsoft System Recovery и попытавшись смонтировать системный раздел с BitLocker. Подробные инструкции доступны по ссылке Как получить доступ к BitLocker, загрузившись с USB накопителя; здесь же мы приведём сокращённую инструкцию, не включающую в себя шаги по изготовлению загрузочного накопителя.

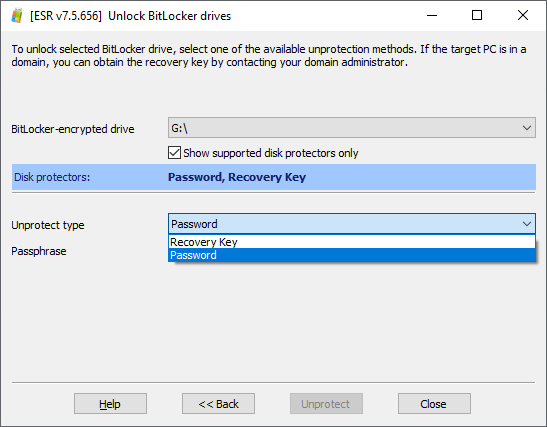

Итак, после загрузки в Elcomsoft System Recovery инструмент автоматически просканирует доступные жёсткие диски на предмет зашифрованных томов. Если программа обнаружит хотя бы один том, защищённый BitLocker, будет выведено предложение разблокировать диск:

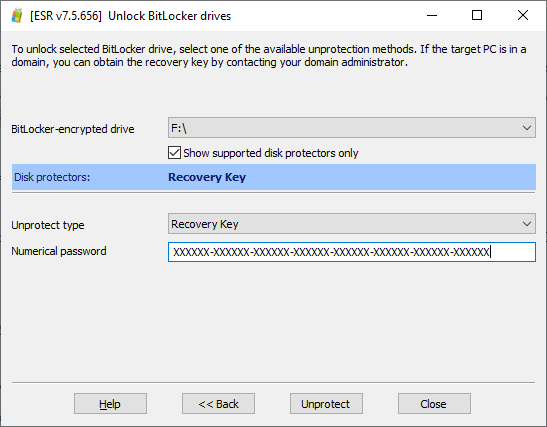

В следующем окне инструмент отобразит букву диска и тип протектора. Если будет обнаружен хотя бы один неподдерживаемый протектор, такие протекторы не будут показаны по умолчанию. Чтобы отобразить все протекторы, включая неподдерживаемые, снимите флажок «Show supported disk protectors only».

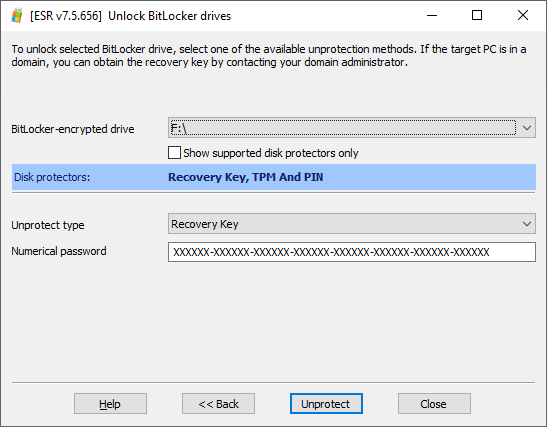

Как только флажок будет снят, вы увидите неподдерживаемые протекторы. В приведённом ниже примере загрузочный диск был защищён двумя протекторами: TPM+PIN (напрямую не поддерживается в Elcomsoft System Recovery) и депонированным ключом (Recovery Key), который в Elcomsoft System Recovery поддерживается.

Встречаются тома BitLocker, защищённые сразу несколькими протекторами, которые поддерживаются Elcomsoft System Recovery. В приведённом ниже примере том был защищён паролем, а ключ восстановления был создан в качестве дополнительного (резервного) протектора. Именно таким образом обычно и защищены все диски, кроме загрузочных. В этом случае укажите тот тип протектора, к которому у вас есть доступ. Например, если вы знаете пароль к тому BitLocker, выберите «Password».

Обратите внимание: если компьютер оборудован TPM или его программным эмулятором, то системный диск, как правило, можно разблокировать либо ключом из модуля TPM, либо ключом восстановления доступа (recovery key). В большинстве случаев других способов разблокировать диск нет (их можно добавить вручную, но так мало кто делает). Если ключ восстановления доступа указан как единственный протектор — для разблокирования диска вам придётся использовать именно его.

Пользователь утверждает, что не включал шифрование

В ряде случаев шифрование BitLocker Device Encryption включается автоматически, не уведомляя пользователя. В статье Общие сведения о функции шифровании устройств BitLocker в Windows — Windows security | Microsoft Docs объясняются основные принципы этого типа шифрования. Приведём выдержку из этой статьи.

Начиная с Windows 8.1, Windows автоматически включает шифрование устройств BitLocker на устройствах, поддерживающих современный режим ожидания. С Windows 11 и Windows 10 Microsoft предлагает поддержку шифрования устройств BitLocker на гораздо более широком диапазоне устройств, в том числе современных standby, и устройствах, которые работают Windows 10 Домашняя или Windows 11. […]

В отличие от стандартной реализации BitLocker шифрование устройств BitLocker включено автоматически, чтобы устройство всегда было защищено. В следующем списке изложено, как это происходит.

- После завершения чистой установки Windows 11 или Windows 10 и завершения работы с выходом из окна компьютер готовится к первому использованию. В рамках этой подготовки шифрование устройств BitLocker инициализировано на диске операционной системы и фиксированных дисках данных на компьютере с четким ключом (это эквивалент стандартного приостановленного состояния BitLocker). В этом состоянии диск отображается с значоком предупреждения в Windows Explorer. Желтый значок предупреждения удаляется после создания протектора TPM и восстановления, как поясняется в следующих точках пули.

- Если устройство не подсоединено к домену, требуется использовать учетную запись Майкрософт, которой были предоставлены права администратора на устройстве. Когда администратор использует учетную запись Майкрософт для входа, незащищенный ключ удаляется, а ключ восстановления отправляется в учетную запись Майкрософт в Интернете, создается механизм защиты TPM. Если устройству требуется ключ восстановления, пользователю порекомендуют использовать другое устройство и перейти по URL-адресу доступа к ключу восстановления, чтобы извлечь его с использованием учетных данных своей учетной записи Майкрософт.

- Если пользователь использует для входа учетную запись домена, незащищенный ключ не удаляется до тех пор, пока пользователь не подсоединит устройство к домену и не выполнит успешное резервное копирование ключа восстановления в доменные службы Active Directory (AD DS). […]

- Аналогично входу по учетной записи домена незащищенный ключ удаляется, когда пользователь входит на устройство с использованием учетной записи Azure AD. Как описано в пункте выше, пароль восстановления создается автоматически, когда пользователь проходит проверку подлинности в Azure AD. Затем выполняется резервное копирование ключа восстановления в Azure AD, создается механизм защиты TPM, незащищенный ключ удаляется.

В переводе с машинного на русский, Microsoft утверждает следующее:

- Если компьютер (ноутбук или современный настольный компьютер) поддерживается BitLocker Device Encryption, то диск будет зашифрован к моменту окончания начальной настройки Windows. На этот момент все данные на диске будут уже зашифрованы, однако ключ шифрования будет сохранён в заголовке тома в открытом виде.

- Ключ шифрования будет удалён из заголовка тома лишь после того, как будет создана его резервная копия в виде ключа восстановления доступа. Это важно: ключ шифрования удаляется из заголовка тома только и исключительно после того, как создаётся его резервная копия.

- Для обычных пользователей копия ключа создаётся в учётной записи Microsoft account. Используется учётная запись первого пользователя, который войдёт в компьютер с учётной записью Microsoft account (а не с использованием локальной учётной записи Windows) с административными привилегиями. Таким образом, если вы получили уже настроенный компьютер (или приобрели бывшее в употреблении устройство), то ключ восстановления доступа будет храниться не у вас, а у того пользователя, который впервые осуществил настройку системы.

- В организациях для хранения ключей часто используются службы Active Directory и Azure AD.

Таким образом, для снятия блокировки вам нужен ключ восстановления доступа BitLocker.

Как предотвратить блокировку

Для предотвращения блокировки системного диска BitLocker существует два способа; использовать нужно оба. Во-первых, сохраните резервную копию ключа восстановления доступа и убедитесь, что запомните, куда именно вы её сохранили. Во-вторых, перед тем, как внести изменения в аппаратную конфигурацию компьютера и/или обновить прошивку или версию UEFI BIOS, временно отключите шифрование командой suspend BitLocker.

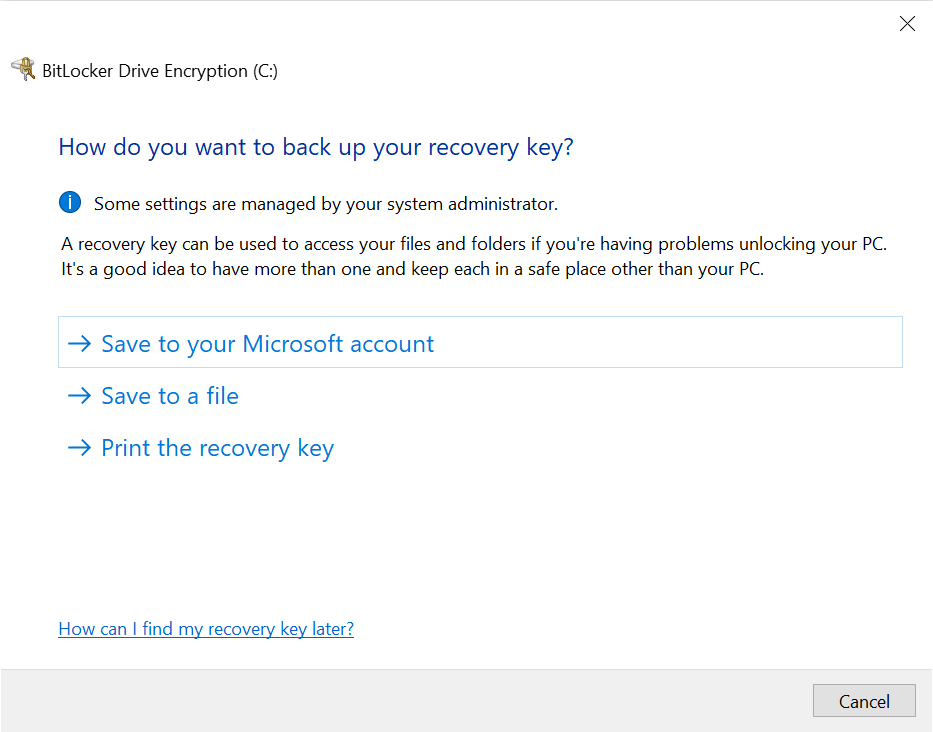

Сохранить ключ восстановления доступа можно как через графический интерфейс Windows, так и из командной строки. В любом случае вам потребуется учётная запись с административными привилегиями.

Сохранение ключа BitLocker через Windows GUI

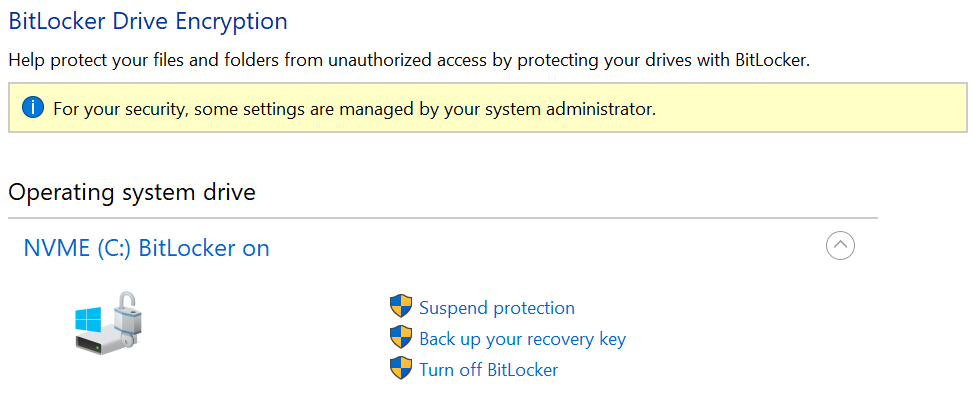

Запустите апплет “BitLocker Drive Encryption” из панели управления Windows Control Panel. Проще всего это сделать, введя слово “bitlocker” в строку поиска в Windows.

Если системный диск зашифрован, вы увидите список возможных действий: Suspend protection, Backup your recovery key, Turn off BitLocker. Для сохранения резервной копии ключа используйте команду “Backup your recovery key”.

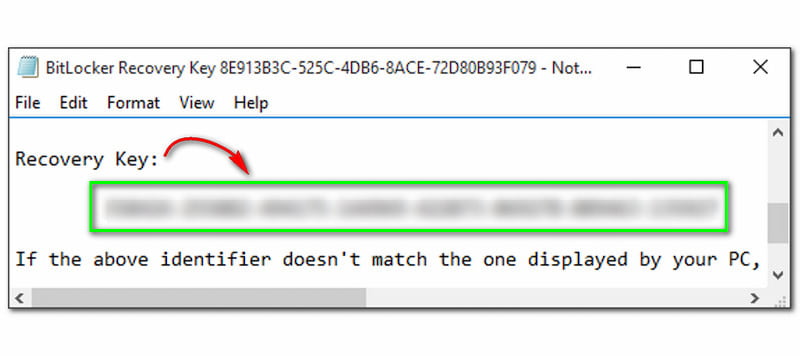

Ключ можно сохранить как в облако (если вы используете для входа в систему Microsoft account), так и в файл или в виде распечатки.

Обратите внимание: в Windows 10 начиная с версии 1903 и всех версиях Windows 11 система запомнит, когда и куда вы сохраняли ключ восстановления доступа. Эта информация выводится на экране блокировки BitLocker; узнать её другим способом нельзя.

Сохранение ключа BitLocker из командной строки

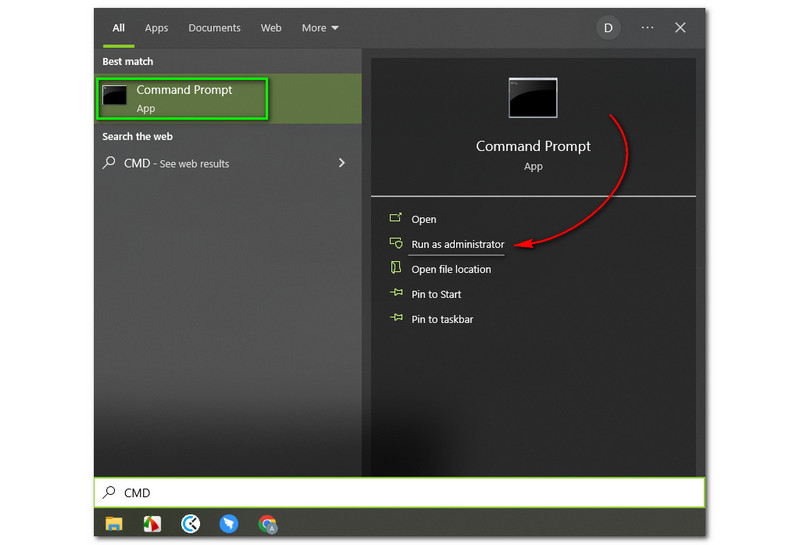

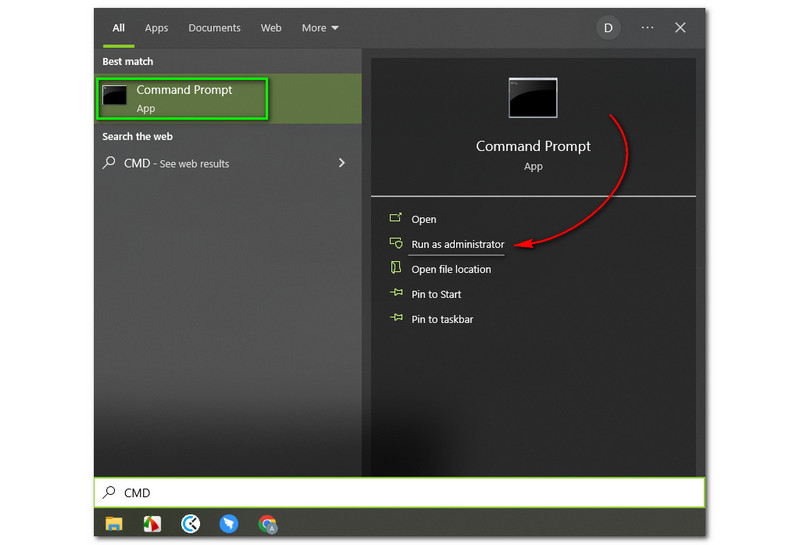

Для сохранения копии ключа BitLocker из командной строки запустите cmd.exe с правами администратора (“Run as administrator”), после чего введите команду:

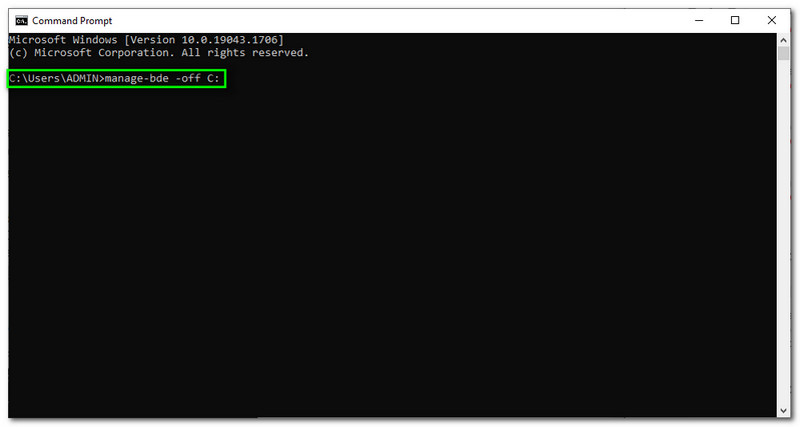

manage-bde -protectors -get C:

Будет выведена следующая информация:

C:\WINDOWS\system32>manage-bde -protectors -get C:

BitLocker Drive Encryption: Configuration Tool version 10.0.19041

Copyright (C) 2013 Microsoft Corporation. All rights reserved.

Volume C: [NVME]

All Key Protectors

TPM:

ID: {XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX}

PCR Validation Profile:

0, 2, 4, 11

Numerical Password:

ID: {YYYY-YYYY-YYYY-YYYY-YYYYYYYYYYYY}

Password:

123456-123456-123456-123456

Здесь поле “Numerical Password” и есть ключ восстановления доступа для ключа, идентифицируемого по key ID.

Сохранение ключа BitLocker из PowerShell

В Windows доступна замена командной строки в виде PowerShell. Для извлечения всех ключей BitLocker для всех зашифрованных дисков используйте следующий скрипт, сохранив его в файл с расширением .ps1 (например, «backup-bitlocker.ps1») и запустив из PowerShell с административными привилегиями.

# Export the BitLocker recovery keys for all drives and display them at the Command Prompt.

$BitlockerVolumers = Get-BitLockerVolume

$BitlockerVolumers |

ForEach-Object {

$MountPoint = $_.MountPoint

$RecoveryKey = [string]($_.KeyProtector).RecoveryPassword

if ($RecoveryKey.Length -gt 5) {

Write-Output ("The drive $MountPoint has a BitLocker recovery key $RecoveryKey")

}

}

Как предотвратить блокировку BitLocker при обновлении UEFI BIOS, замене или обновлении оборудования

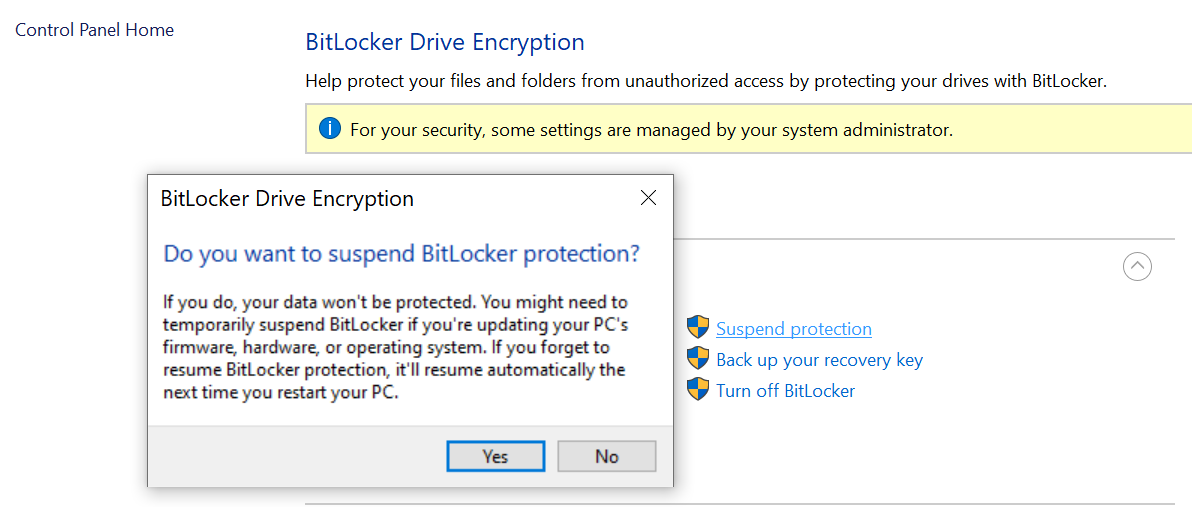

Если вы планируете обновить версию UEFI BIOS, убрать или добавить видеокарту или обновить её прошивку, либо просто перенести зашифрованный диск из одного компьютера в другой, вы можете предотвратить блокировку и обойтись без ввода длинного ключа восстановления доступа. Всё, что для этого нужно — это приостановить шифрование BitLocker командой suspend BitLocker из панели управления Windows. Для этого откройте апплет BitLocker в Windows Control Panel и нажмите “Suspend protection”.

В результате этого действия ключ шифрования диска будет сохранён в заголовке тома в открытом виде. Далее вы можете переместить диск в другой компьютер, обновить UEFI BIOS или изменить последовательность загрузки; несмотря на эти действия, Windows загрузится в обычном режиме без блокировки. После этого система создаст новую цепочку доверенной загрузки и пропишет её в модуле TPM, после чего шифрование будет вновь активировано, а ключ тома будет удалён из его заголовка.

Действия при блокировке

Если система всё-таки была заблокирована, внимательно изучите экран восстановления доступа. В современных версиях Windows на этом экране выводится подсказка с информацией о том, когда и куда сохранялся ключ восстановления доступа:

На этом экране Windows просит вас разблокировать диск, предоставив действительный ключ восстановления BitLocker, соответствующий отображаемому идентификатору ключа восстановления. Если вы дошли до этого момента, то ключ восстановления может оказаться единственным способом разблокировать диск. Пароль от учётной записи Windows или любой другой пароль использовать для разблокировки системного диска не удастся, поскольку фактический ключ шифрования хранится или хранился в модуле TPM компьютера. Если модуль TPM не выдаёт этот ключ шифрования, у системы не будет возможности расшифровать данные.

Где находится ключ восстановления доступа BitLocker

В Windows 10 и Windows 11 невозможно включить шифрование BitLocker без сохранения копии ключа восстановления доступа. В случае автоматического шифрования устройства BitLocker Device Encryption ключ восстановления автоматически сохраняется в облачной учётной записи первого пользователя, который входит в систему как системный администратор со учётной записью Microsoft (в отличие от локальной учётной записи Windows). Обратите внимание: первый и текущий пользователи компьютера могут не совпадать, и ключ восстановления доступа BitLocker необходимо получить именно у того пользователя, в учётной записи которого он был сохранён.

Microsoft опубликовала статью для системных администраторов Руководство по восстановлению BitLocker (для Windows 10) — Windows security | Microsoft Docs, в которой подробно описаны способы получения ключа восстановления доступа. Ниже приводится выдержка из другой статьи компании, которая была написана для обычных пользователей.

BitLocker — это функция шифрования устройств в Windows. Если устройство запрашивает у вас ключ восстановления BitLocker, следующие инструкции помогут вам найти 48-значный ключ, который понадобится для разблокировки устройства. Ниже указаны некоторые места, в которых можно поискать ключ, если у вас его нет:

В учетной записи Майкрософт выполните Вход в учетную запись Майкрософт на другом устройстве, чтобы найти ключ восстановления. Если на устройстве есть учетные записи других пользователей, вы можете попросить их войти в свою учетную запись Майкрософт, чтобы проверить, есть ли у них ключ.

Сохранён в виде распечатки: Ключ восстановления может находиться на распечатке, сохраненной при активации BitLocker. Проверьте свои важные документы, относящиеся к компьютеру.

На USB-накопителе: Подсоедините USB-накопитель к заблокированному компьютеру и следуйте инструкциям. Если ключ сохранен на устройстве флэш-памяти как текстовый файл, прочтите этот файл на другом компьютере.

В учетной записи Azure Active Directory: Если ваше устройство было зарегистрировано в Организации с помощью рабочей или учебной учетной записи электронной почты, ваш ключ восстановления может храниться в учетной записи Azure AD , связанной с вашим устройством. Возможно, вы сможете получить к ключу доступ самостоятельно либо вам может потребоваться обратиться к системному администратору.

Хранится у системного администратора. Если устройство подключено к домену (обычно это рабочее или учебное устройство), обратитесь к системному администратору для ключа восстановления.

(Источник: Поиск ключа восстановления BitLocker (microsoft.com))

Заключение

В качестве заключения приведём ссылки на наши статьи, в которых подробно анализируется шифрование посредством BitLocker:

Как получить доступ к BitLocker, загрузившись с USB накопителя

Механизмы защиты BitLocker: какие диски можно, а какие нельзя взломать

Windows 11: TPM, новый тип учётных записей и логин без пароля

REFERENCES:

Elcomsoft Distributed Password Recovery

Производительное решение для восстановление паролей к десяткам форматов файлов, документов, ключей и сертификатов. Аппаратное ускорение с использованием потребительских видеокарт и лёгкое масштабирование до 10,000 рабочих станций делают решение Элкомсофт оптимальным для исследовательских лабораторий и государственных агентств.

Официальная страница Elcomsoft Distributed Password Recovery »

Elcomsoft Forensic Disk Decryptor

Elcomsoft Forensic Disk Decryptor обеспечивает моментальный доступ к содержимому зашифрованных дисков, созданных BitLocker, FileVault 2, PGP Disk, TrueCrypt и VeraCrypt. Доступны режимы полной расшифровки и оперативного доступа к информации. Ключи для расшифровки содержимого зашифрованных дисков извлекаются из слепка оперативной памяти компьютера, методом атаки через порт FireWire либо анализом файла гибернации. Возможно использования паролей и депонированных ключей.

Официальная страница Elcomsoft Forensic Disk Decryptor »

Elcomsoft System Recovery

Elcomsoft System Recovery поможет восстановить доступ к учётным записям к локальным учётным записям Windows и универсальной учётной записи Microsoft Account и создать образ диска для последующего анализа. Поддерживается как моментальный сброс, так и восстановление оригинального пароля. С помощью Elcomsoft System Recovery можно предоставить административные привилегии любому пользователю. Продукт поставляется вместе с лицензионной загрузочной средой Windows PE.

Официальная страница Elcomsoft System Recovery »

Функция BitLocker впервые появилась в Vista максимальной и корпоративной редакций, а затем успешно была унаследована всеми последующими версиями операционной системы Windows. BitLocker представляет собой средство шифрования данных на локальном диске, а также службу, обеспечивающую защиту этих данных без непосредственного участия пользователя. В Windows 10 BitLocker поддерживает шифрование с использованием алгоритма AES 128 и AES 256, для защиты данных служба может использовать работающий в связке с данными учётной записи текстовый пароль, а также специальный набор данных, хранящийся на внешнем устройстве — так называемой смарт-карте или токене, которые, между прочим, также используют защиту паролем, в роли которого выступает пин-код.

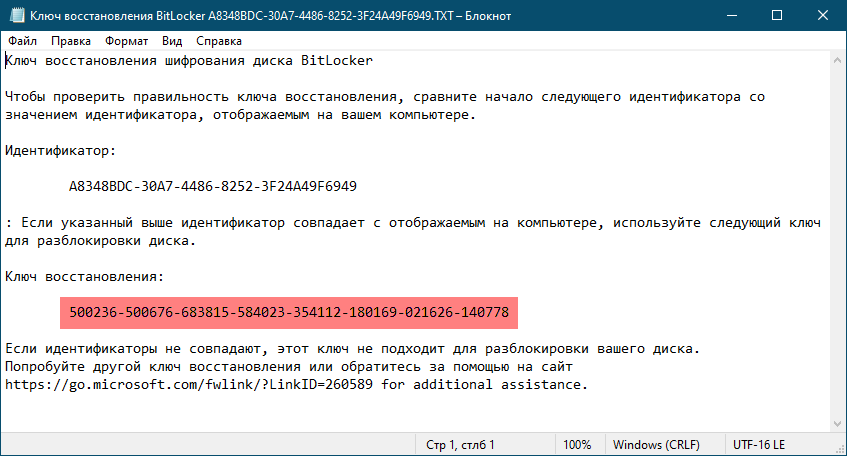

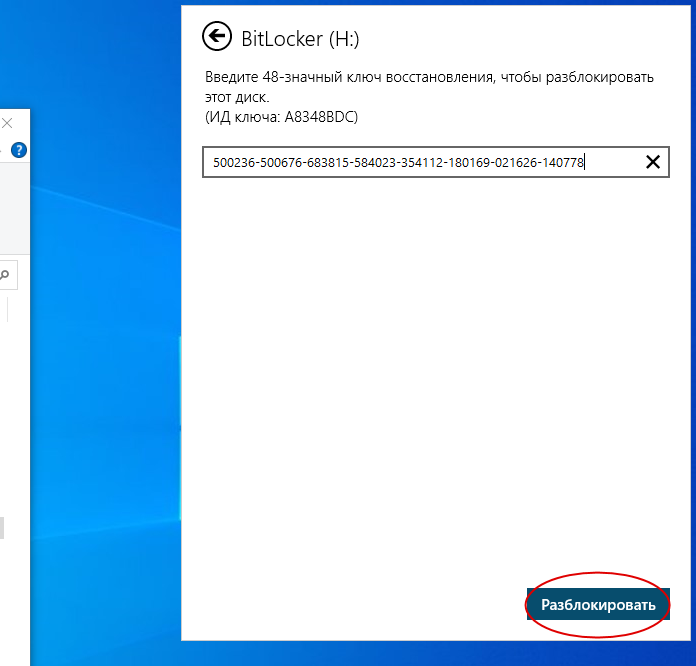

При активации BitLocker перед процедурой шифрования создаётся идентификатор и ключ восстановления — строка из 48-символов, с помощью которой можно разблокировать доступ к зашифрованному тому в случае утере утери пароля или смарт-карты. После того как том будет заблокирован, получить к нему доступ можно будет только подключив к ПК токен и введя его PIN-код или введя обычный пароль либо воспользовавшись ключом восстановления, если токен или пароль были утеряны. Процедура проста и не требует никаких технических навыков.

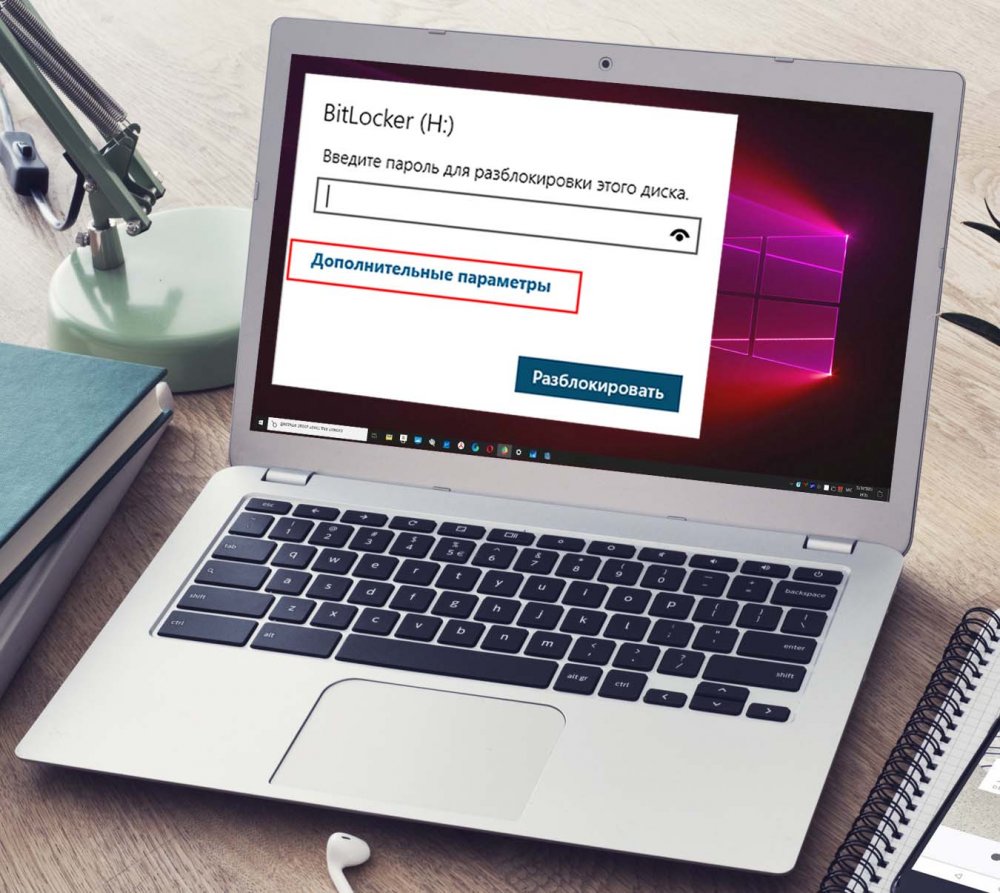

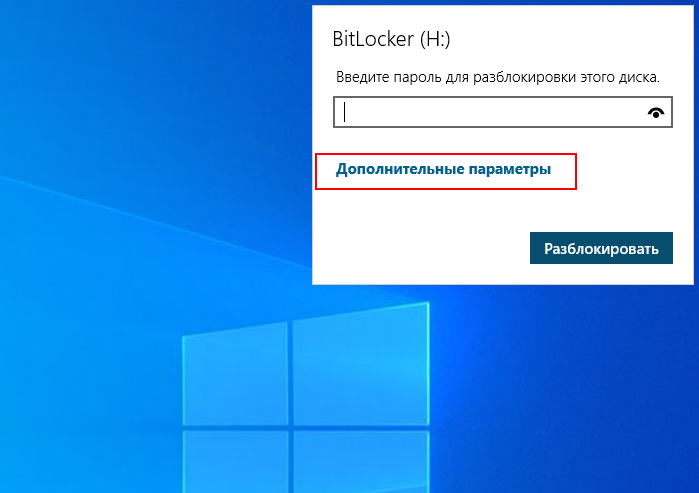

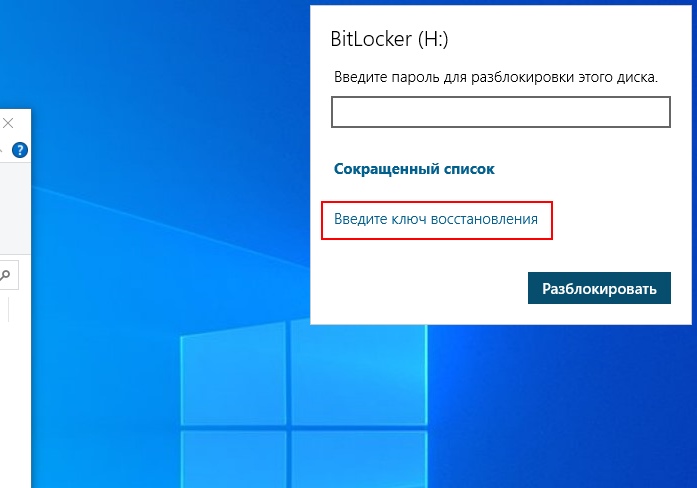

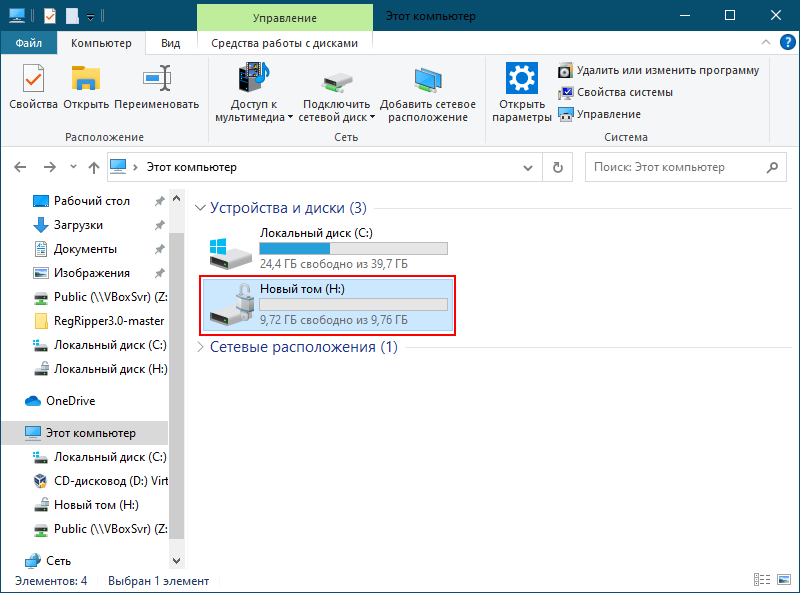

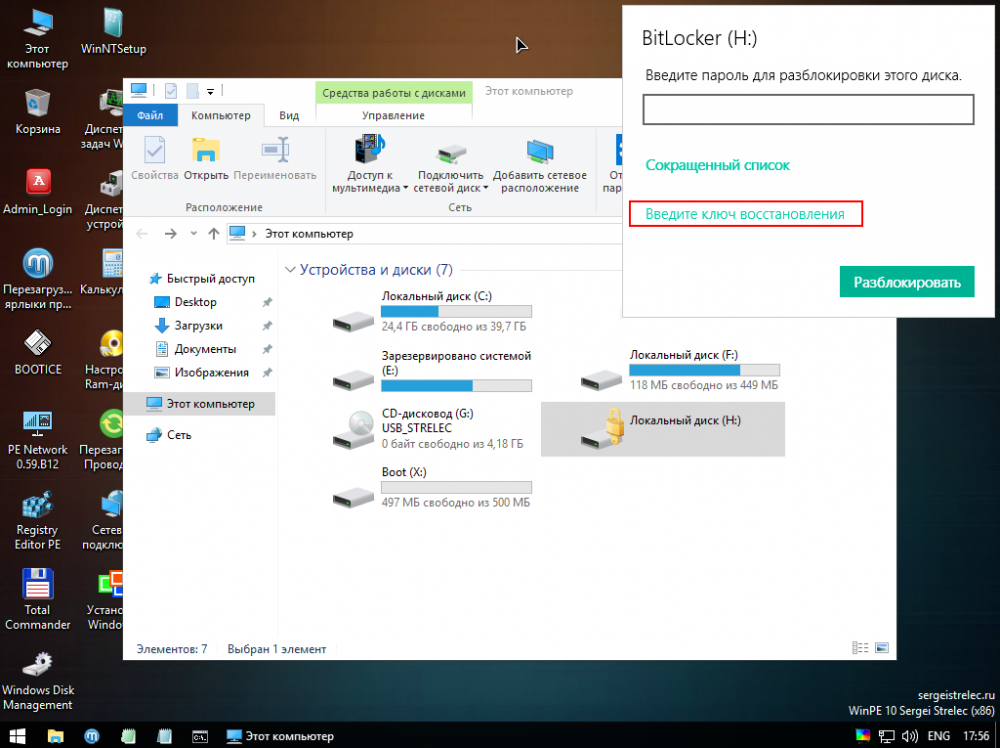

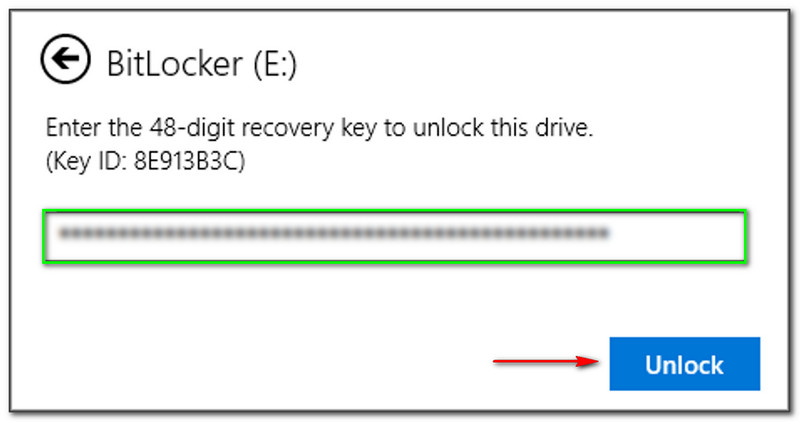

Кликните дважды по заблокированному разделу, а когда в верхнем правом углу появится приглашение вести пароль, нажмите в окошке «Дополнительные параметры» → «Введите ключ восстановления».

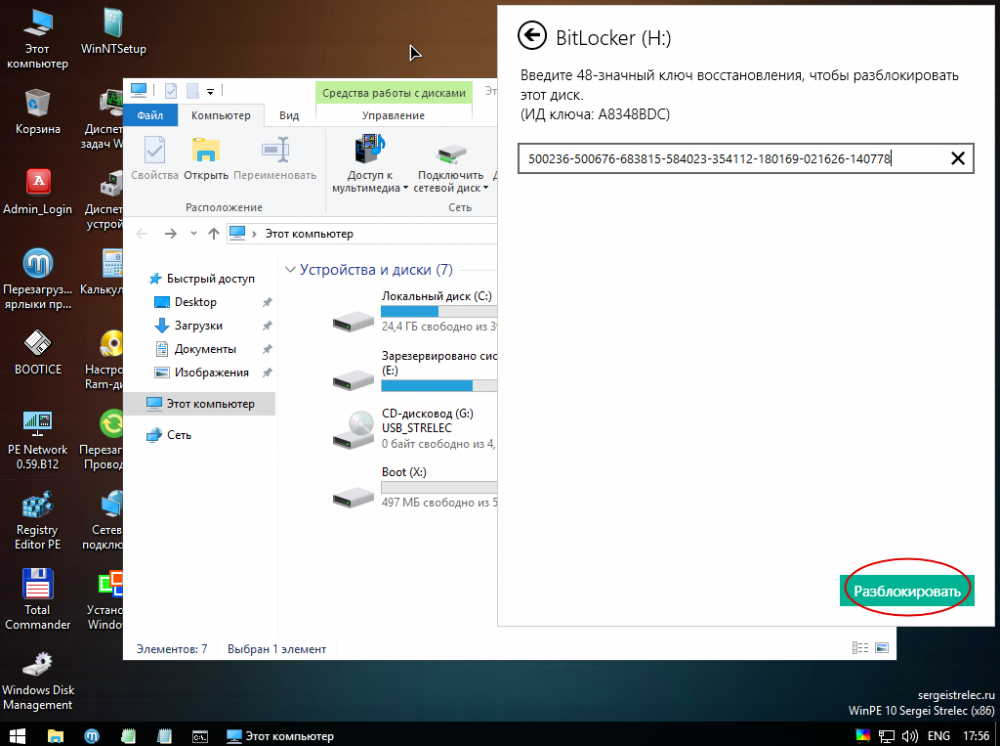

Скопируйте из файла «Ключ восстановления BitLocker» 48-значный ключ, вставьте его в соответствующее поле и, убедившись, что первые восемь символов ID ключа совпадают с первыми восьмью символами идентификатора ключа в файле «Ключ восстановления BitLocker», нажмите «Разблокировать».

Раздел будет разблокирован точно так же, как если бы вы ввели пароль или воспользовались токеном. Если вы зашифровали системный том, на экране ввода пароля нужно будет нажать клавишу ECS и ввести в ключ восстановления.

До этого мы имели дело с работающей системой, но давайте представим, что по какой-то причине Windows не может загрузиться, а получить доступ к данным нужно. В этом случае можно воспользоваться спасательным диском на базе WinPE, тем же WinPE 10-8 Sergei Strelec, о котором мы уже не раз писали. Всё очень просто. Загрузившись с диска, выполняем те же действия, что и в рабочей Windows:

кликаем дважды по зашифрованному диску, жмём «Дополнительные параметры» → «Введите ключ восстановления», вводим ключ и нажимаем «Разблокировать».

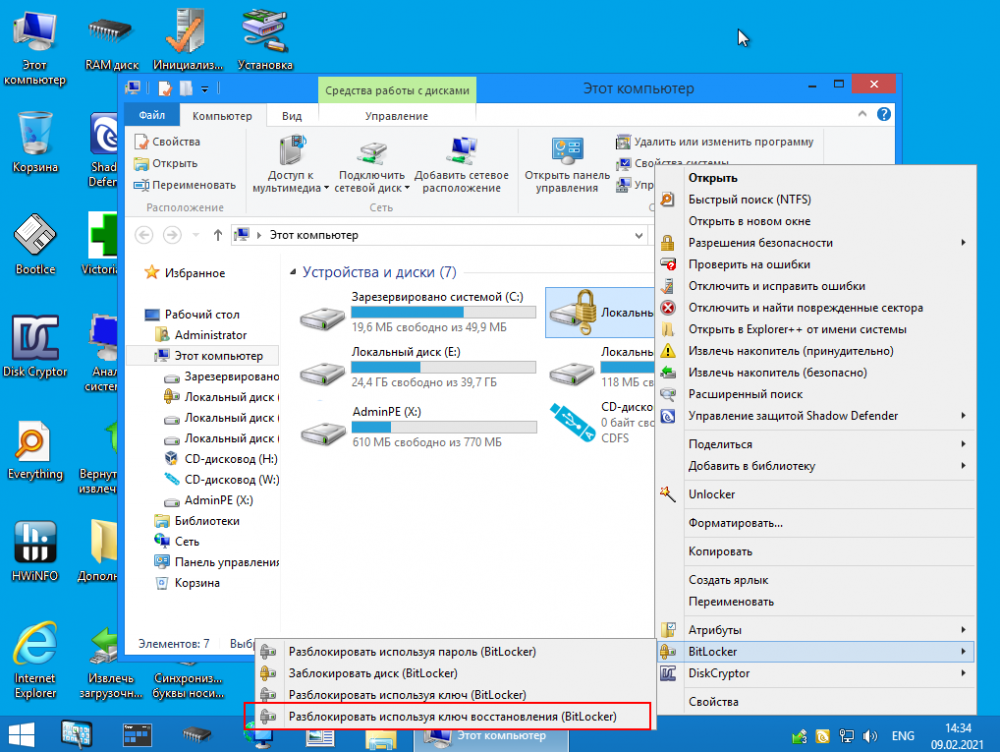

В другом спасательном диске — AdminPE для разблокировки BitLocker в контекстном меню предусмотрена опция «Разблокировать, используя ключ восстановления».

Да, можно, но для этого вам всё равно понадобятся ключи шифрования, для извлечения которых хакеры пользуются уязвимостями, которые оставила в криптографической система сама Microsoft, сознательно пойдя на компромисс между надёжностью и удобством. Например, если ваш ПК присоединён к домену, ключи BitLocker автоматически отправляются в Active Directory на случай их утери. Кстати, получение копий ключей из учётной записи или Active Directory является основным способом взлома BitLocker.

А ещё открытые копии ключей сохраняются в оперативной памяти компьютера, а значит и в файле дампа ОЗУ, и в файле гибернации, из которых их также можно извлечь, получив физический доступ к жёсткому диску. Получается так, что каким бы ни был надёжным сам алгоритм шифрования, весь результат его работы нивелируется организацией работы с ключами. Поэтому пользоваться BitLocker есть смысл только вместе с другими механизмами безопасности, в частности, с шифрованной файловой системой и службой управления правами доступа.

В этой статье вы узнаете, как справиться с ситуацией, когда ноутбук зашифрован BitLocker, а ключ восстановления утерян. Представьте: вы спешите закончить важный проект, включаете компьютер, и вместо привычного рабочего стола видите сообщение о необходимости ввести код разблокировки. Сердце замирает – последний раз вы видели этот ключ несколько месяцев назад. Не паникуйте: есть несколько проверенных способов восстановить доступ к вашим данным, даже без оригинального ключа. В материале мы подробно разберем все возможные варианты решения проблемы, их преимущества и риски, а также подскажем, как избежать подобных ситуаций в будущем.

Основные причины блокировки BitLocker и способы их предотвращения

Прежде чем переходить к методам восстановления доступа, важно понять, почему система BitLocker может заблокировать доступ к вашему ноутбуку. Наиболее распространенные причины включают аппаратные изменения в системе, которые могут быть восприняты как попытка несанкционированного доступа. Например, замена материнской платы, жесткого диска или даже обновление BIOS часто становятся триггером для активации защиты. Специалисты отмечают, что около 40% случаев блокировки происходят именно по этим причинам. Другие распространенные факторы – истечение срока действия пароля TPM, сбои в работе операционной системы или случайное удаление ключа восстановления из учетной записи Microsoft.

Чтобы минимизировать риск блокировки, рекомендуется придерживаться нескольких простых правил. Во-первых, всегда сохраняйте резервную копию ключа восстановления в надежном месте – это может быть распечатанный документ, хранящийся в сейфе, или защищенный облачный сервис. По статистике, пользователи, имеющие резервную копию, решают проблему в среднем на 90% быстрее. Во-вторых, перед любыми серьезными изменениями в аппаратной конфигурации ноутбука необходимо временно приостанавливать работу BitLocker. Это простое действие помогает избежать примерно 65% потенциальных проблем с блокировкой. Также стоит регулярно проверять работоспособность TPM-модуля и обновлять его прошивку.

Когда речь идет о корпоративных устройствах, ситуация усложняется наличием дополнительных уровней защиты, установленных администратором сети. В таких случаях важно заранее согласовывать любые изменения в системе с IT-отделом компании. Согласно исследованию компании Gartner, предприятия, внедрившие четкие политики управления BitLocker, снижают количество инцидентов с блокировкой данных на 75%. Поэтому создание подробной документации по управлению шифрованием и обучение сотрудников становится важным элементом корпоративной безопасности.

Официальные методы восстановления доступа через Microsoft

Когда ключ BitLocker утерян, первым шагом должно стать обращение к официальным каналам восстановления через Microsoft. Самый распространенный способ – использование функции восстановления через учетную запись Microsoft. Если при настройке шифрования вы связали ключ с учетной записью, его можно найти в специальном разделе на сайте Microsoft. Для этого потребуется войти в свою учетную запись, перейти в раздел “Устройства”, выбрать нужное устройство и найти информацию о ключе восстановления. Согласно статистике службы поддержки Microsoft, около 60% пользователей успешно восстанавливают доступ именно этим способом.

В случае корпоративных устройств процесс несколько отличается. Здесь ключ восстановления обычно хранится в Active Directory или Azure Active Directory. Администратор домена может извлечь необходимую информацию через оснастку “Active Directory Users and Computers” или с помощью PowerShell-команд. Важно отметить, что время реакции на запрос может занять от нескольких часов до рабочего дня, поэтому лучше обращаться заранее. Специалисты отмечают, что в 85% случаев корпоративные ключи восстанавливаются успешно, если соблюдены все правила хранения.

Также существует возможность обратиться в службу поддержки Microsoft напрямую. Для этого потребуется предоставить доказательства владения устройством, серийный номер и другую идентификационную информацию. Процесс может занять несколько дней, но вероятность положительного результата составляет около 70%. При этом важно помнить, что Microsoft не гарантирует восстановление доступа во всех случаях, особенно если устройство было приобретено через неофициальные каналы.

| Метод восстановления | Время выполнения | Вероятность успеха | Требования |

|---|---|---|---|

| Через учетную запись Microsoft | Несколько минут | 60% | Связанный ключ |

| Через Active Directory | До 1 дня | 85% | Корпоративное устройство |

| Через службу поддержки | Несколько дней | 70% | Документы на устройство |

Альтернативные подходы к восстановлению доступа

Когда официальные методы восстановления недоступны, существуют альтернативные подходы, требующие более глубокого технического понимания. Один из таких методов – использование специализированных программ для восстановления или удаления BitLocker. Программы вроде Hasleo BitLocker Recovery или M3 BitLocker Loader предлагают различные варианты работы с зашифрованными томами. Они могут попытаться восстановить доступ через анализ структуры файловой системы или предложить полное удаление шифрования, что приведет к потере данных, но позволит использовать диск заново.

Другой подход связан с использованием командной строки Windows. Через утилиту manage-bde можно получить детальную информацию о состоянии шифрования и попытаться изменить параметры защиты. Например, команда manage-bde -protectors -get C: покажет текущие защитники тома, а manage-bde -unlock C: -RecoveryPassword может помочь в разблокировке при наличии хотя бы части ключа. Однако эти методы требуют определенных технических навыков и понимания рисков.

Важно отметить, что все альтернативные методы сопряжены с определенными рисками. Вероятность успешного восстановления доступа без потери данных составляет около 40-50%, а в некоторых случаях может потребоваться полная переустановка операционной системы. Кроме того, использование сторонних инструментов может повлиять на гарантию устройства и привести к юридическим последствиям, особенно если речь идет о корпоративном оборудовании.

Пошаговые инструкции и практические рекомендации

Рассмотрим подробную пошаговую инструкцию по восстановлению доступа через учетную запись Microsoft, так как это наиболее безопасный и надежный метод. Первым делом откройте любой браузер на другом устройстве и перейдите на страницу account.microsoft.com/devices. После авторизации найдите свой ноутбук в списке зарегистрированных устройств. Нажмите на него и выберите пункт “Показать подробности”. В открывшемся меню найдите раздел “BitLocker” – здесь должна храниться информация о ключе восстановления. Скопируйте код и введите его в соответствующее поле на заблокированном устройстве.

Если ключ не отображается в учетной записи, попробуйте следующий алгоритм действий. Создайте загрузочную флешку с Windows PE или Hirens Boot CD. Загрузитесь с нее и используйте команду manage-bde -status для получения информации о состоянии шифрования. Эта команда поможет определить, был ли том полностью зашифрован и какие методы защиты применялись. Если обнаруживаются дополнительные защитники, можно попытаться их удалить через manage-bde -protectors -delete.

В случае корпоративных устройств последовательность действий будет иной. Сначала необходимо связаться с IT-отделом и запросить восстановление через Active Directory. Если администратор недоступен, можно попробовать использовать команду recovery-password в PowerShell с указанием GUID тома. Однако этот метод работает только при наличии соответствующих прав доступа и правильно настроенной инфраструктуры.

Экспертное мнение: Александр Петров, специалист по информационной безопасности

Александр Петров, имеющий 15 лет опыта в области информационной безопасности и сертификат CISSP, делится профессиональными наблюдениями: “За годы практики я столкнулся с сотнями случаев блокировки BitLocker. Наиболее частая ошибка пользователей – игнорирование этапа резервного копирования ключа. Многие считают это формальностью, пока не сталкиваются с проблемой лично. Особенно сложные ситуации возникают при работе с корпоративными устройствами, где ключи централизованно управляются IT-отделом”.

По словам эксперта, оптимальная стратегия управления BitLocker включает несколько уровней защиты. “Я рекомендую использовать комбинированный подход: хранить ключ в учетной записи Microsoft, иметь физическую копию в сейфе и настроить автоматическое сохранение в Active Directory для корпоративных устройств. Также важно регулярно проверять работоспособность TPM-модуля и обновлять его прошивку”. Александр отмечает, что около 30% инцидентов можно предотвратить простым регулярным обслуживанием системы безопасности.

“Особое внимание стоит уделить подготовке к возможным аппаратным изменениям. Перед заменой компонентов системы обязательно приостанавливайте работу BitLocker и делайте резервную копию данных. Это простое правило помогает избежать множества проблем”, – добавляет эксперт. Его практический опыт показывает, что правильная подготовка уменьшает количество инцидентов на 70%.

- Как быть, если ключ восстановления утерян и нет резервной копии? В первую очередь следует попробовать все официальные методы восстановления через Microsoft. Если они не помогают, можно рассмотреть использование специализированных программ, но это чревато потерей данных.

- Можно ли обойти BitLocker без ключа восстановления? Теоретически возможно, но это требует высокой квалификации и специального оборудования. Более того, такие действия могут быть незаконными и привести к судебным последствиям.

- Что делать, если устройство было приобретено бывшим в употреблении? В этом случае следует обратиться к продавцу за ключом восстановления или, при невозможности, использовать методы сброса шифрования через командную строку, что приведет к потере данных.

- Как избежать блокировки после замены аппаратных компонентов? Перед любыми изменениями в конфигурации необходимо временно приостановить работу BitLocker через команду manage-bde -pause. После завершения модификаций можно возобновить шифрование.

- Что делать при блокировке корпоративного устройства вне офиса? Современные решения позволяют настроить удаленный доступ к ключам восстановления через Azure Active Directory. Также можно использовать мобильное приложение Microsoft Authenticator для экстренного доступа.

Заключение и рекомендации

Подводя итог, можно выделить несколько ключевых моментов в управлении BitLocker. Первостепенное значение имеет профилактика: регулярное создание резервных копий ключа восстановления, правильная настройка параметров шифрования и своевременное обслуживание TPM-модуля. Эти простые действия помогут избежать 80% потенциальных проблем с блокировкой доступа. При возникновении сложностей важно действовать последовательно: начинать с официальных методов восстановления и только потом рассматривать альтернативные варианты.

Для дальнейших действий рекомендуется создать подробную инструкцию по управлению BitLocker для вашего устройства, включающую все важные параметры и местоположение резервных копий ключей. Регулярно проверяйте работоспособность системы шифрования и обновляйте прошивку компонентов безопасности. Если вы работаете в корпоративной среде, согласуйте с IT-отделом план действий на случай аварийной блокировки.

Не откладывайте настройку надежной системы резервного копирования данных – это ваша страховка от потери важной информации. Помните, что профилактика всегда дешевле и эффективнее, чем решение последствий блокировки. Начните с проверки текущего состояния ваших ключей восстановления прямо сейчас – это займет всего несколько минут, но может сэкономить часы или даже дни в будущем.

Возможно, вы пытаетесь войти в свою систему, и она запрашивает ключ восстановления. Есть много причин, по которым в какой-то момент вы не знаете, что делать. Возможно, вы потеряли свой ключ, забыли свои ключи и т. д. Не волнуйтесь, у нас есть так много решений для этого! В этой практической статье мы поможем вам найти Ключ восстановления BitLocker и как использовать, разблокировать и обойти BitLocker. Приходи и читай вместе с нами!

1. Что такое ключ восстановления Bitlocker

Ключ восстановления Bitlocker представляет собой 48-значный уникальный цифровой пароль. Люди используют это, чтобы разблокировать систему, если они потеряют свой ключ. Кроме того, BitLocker имеет функцию шифрования из системы Microsoft Windows. Поэтому теперь легко шифровать и расшифровывать с помощью BitLocker.

Кроме того, он также может защитить ваш диск и предотвратить несанкционированный доступ к вашей компьютерной системе или прошивке. Кроме того, вы можете использовать BitLocker для шифрования файлов, данных, музыки, изображений, фильмов и т. д. Он может защитить их все от любого вреда.

2. Как использовать Битлокер

Есть так много способов использовать BitLocker. Вот почему в этой части мы покажем вам несколько способов использования BitLocker.

Как отключить BitLocker в Windows 10

При отключении BitLocker это тоже как расшифровка диска. В этом методе, если вы знаете, как пользоваться компьютером, вы можете быстро выполнить эти шаги. Давайте начнем сейчас.

1.

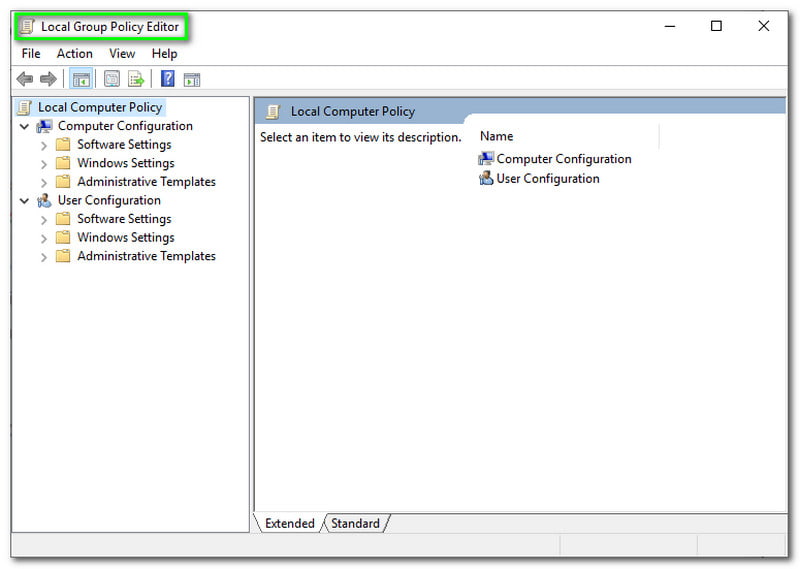

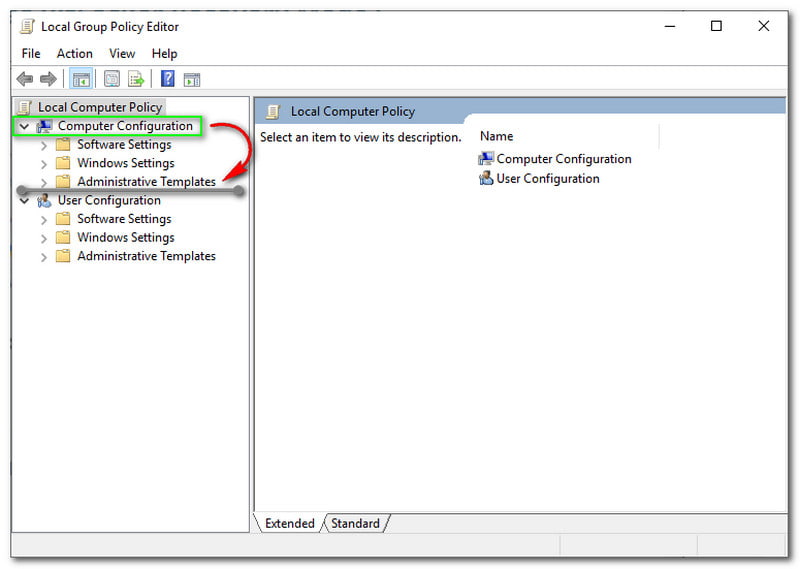

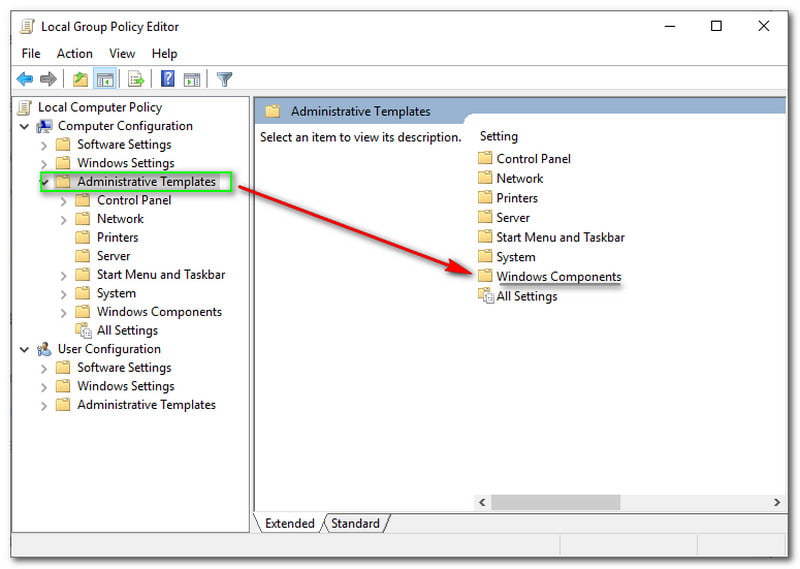

Открыть Пуск Windows кнопку и введите Редактор локальной групповой политики. Вы увидите «Изменить групповую политику» и щелкните ее, и появится новая панель.

2.

В левом углу вы увидите все параметры, как на Конфигурация компьютера и Конфигурация пользователя, и у них есть Настройки программного обеспечения, Параметры Windows, а также Административные шаблоны. Однако на Конфигурация компьютера, дважды щелкните Административные шаблоны.

3.

Как только вы нажмете на Административные храмы, вы перейдете к следующей части панели. В правом углу вы увидите Параметр, а под ним находятся такие параметры, как Панель управления, Сеть, принтер, Сервер, Стартовое меню и Панель задач, Система, Компоненты Windows, а также Все настройки. Теперь выберите Компоненты Windows.

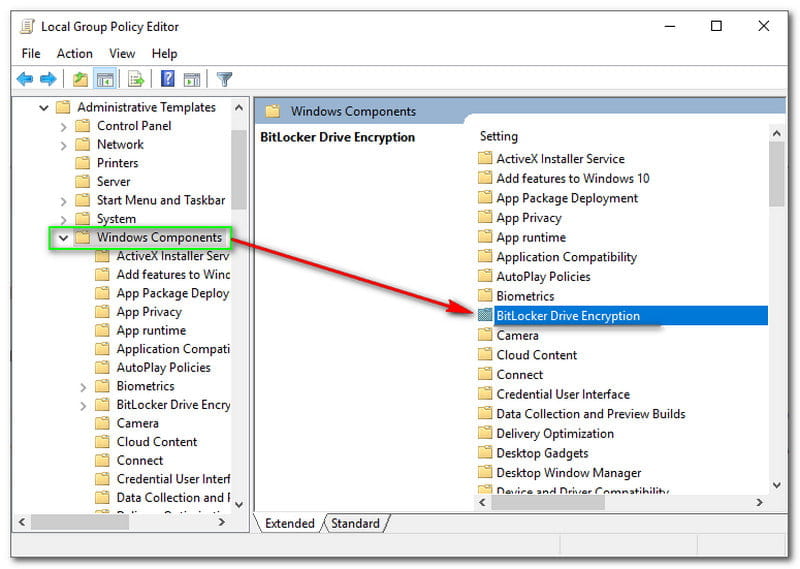

4.

После этого вы перейдете в другую часть, найдете и дважды щелкните значок Шифрование диска BitLocker.

5.

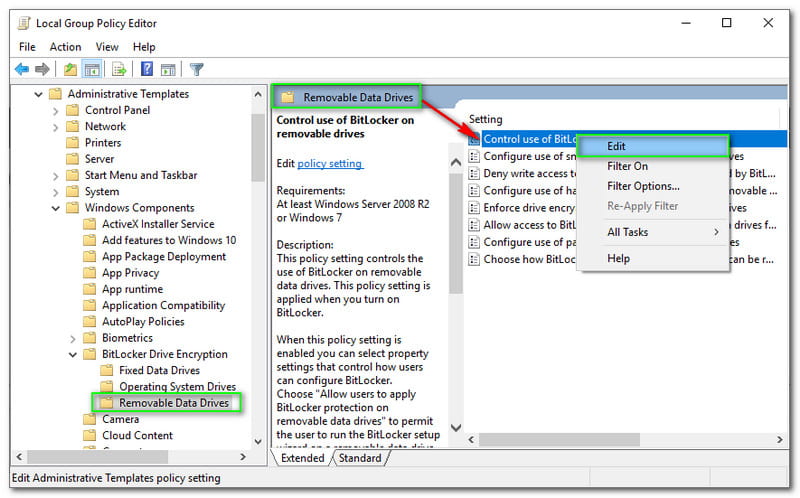

Затем коснитесь Съемный накопитель данных, и вам нужно щелкнуть правой кнопкой мыши на Контролируйте использование BitLocker на съемных дисках. Вы увидите это сразу, и это первый вариант. Затем нажмите кнопку Редактировать кнопка.

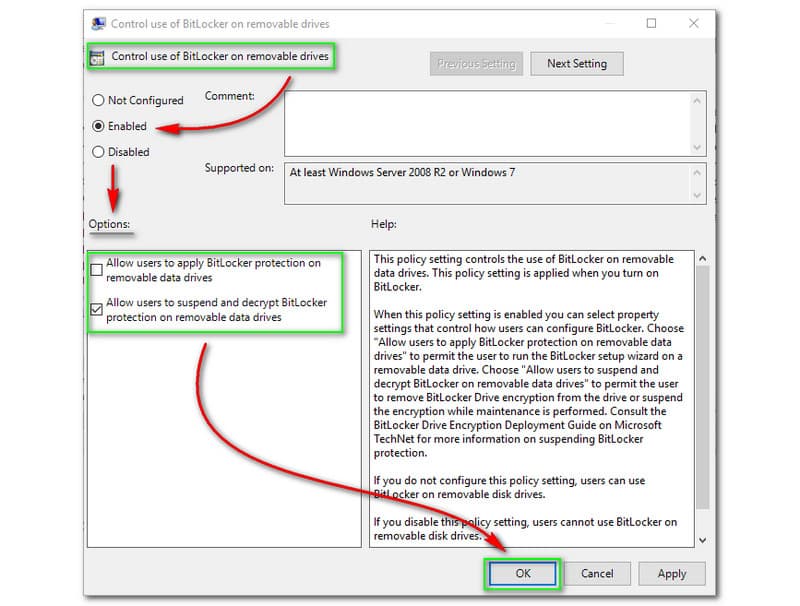

6.

После этого появится новое окно. С левой стороны вы увидите три варианта; Не настроено, Включено, а также Неполноценный.

Теперь нужно нажать кнопку Включено, а ниже Опции меню, вам нужно убрать галочку Разрешить пользователям применять защиту BitLocker на съемных устройствах.

Затем отметьте Разрешить пользователям приостанавливать и расшифровывать защиту BitLocker на съемном диске с данными и коснитесь В ПОРЯДКЕ кнопка.

Как найти ключ восстановления BitLocker с помощью PowerShell

Некоторые пользователи считали, что найти ключ восстановления BitLocker сложно и невозможно. Но у нас есть решение, позволяющее найти ключ восстановления BitLocker с помощью этих простых и понятных шагов.

1.

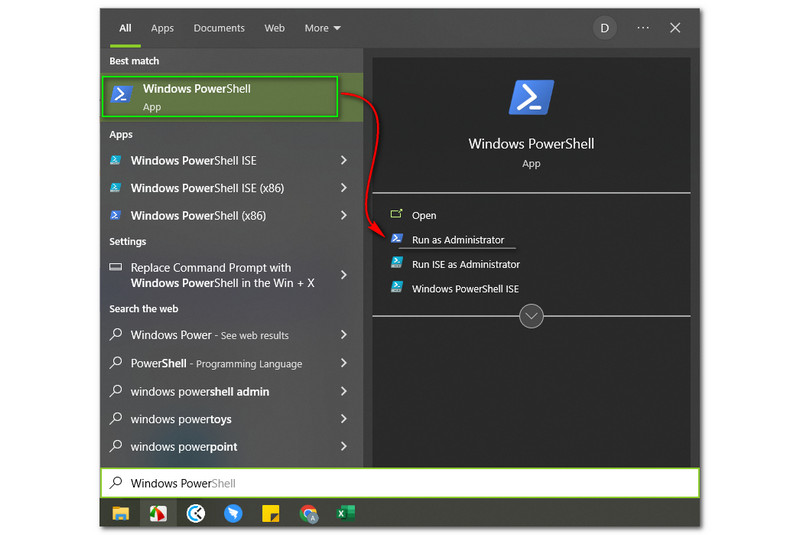

В меню «Пуск» Windows введите Windows PowerShell и выберите «Запуск от имени администратора».

2.

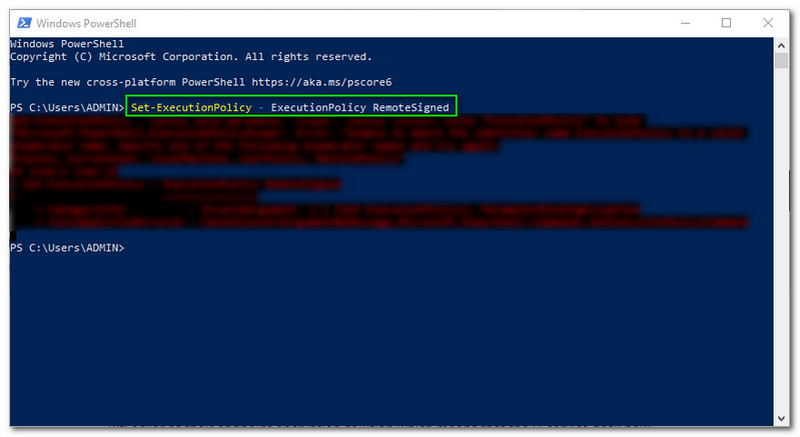

Следующее, что вам нужно сделать, это ввести Set-ExecutionPolicy — ExecutionPolicy RemoteSigned и нажмите Входить кнопка.

3.

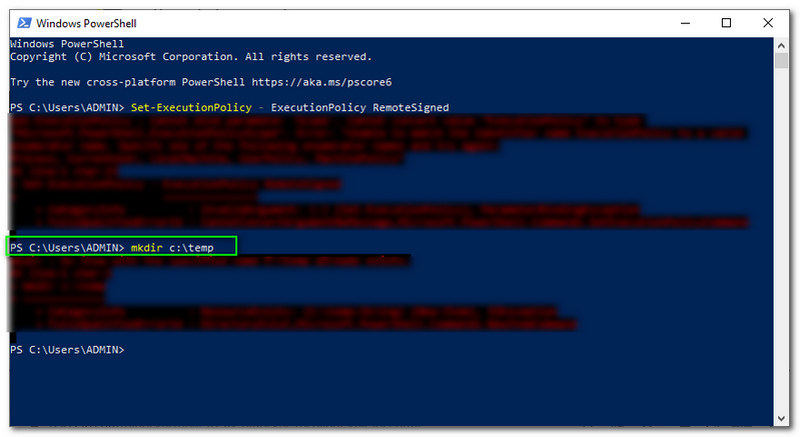

Затем вам нужно снова ввести команду. Введите mkdir c: emp. Чтобы продолжить, нажмите кнопку «Ввод». После этого вы заметите прикрепленный файл и сохраните его в папке C:Temp.

4.

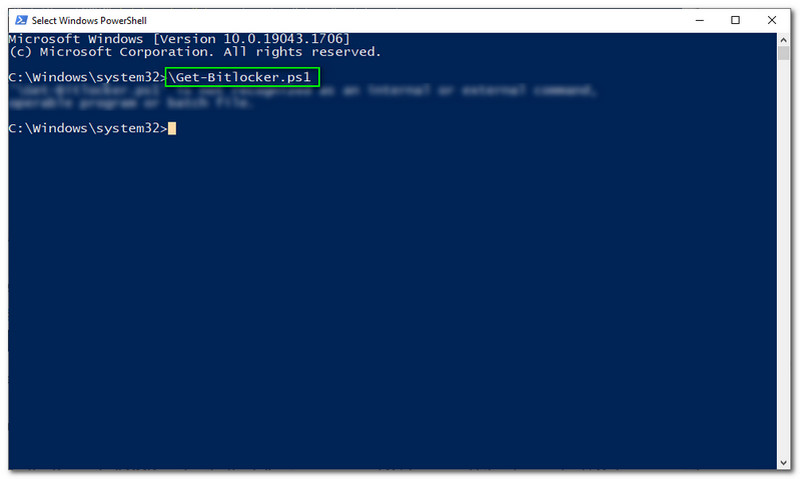

Вам нужно пойти в Командная строка PowerShell и введите эту команду в командную строку Get-Bitlocker.ps1. Затем нажмите на Входить кнопка.

5.

И это просто. Теперь вы можете увидеть 48-значный ключ вашего BitLocker.

3. Восстановление BitLocker утеряно

Теперь есть решение, как восстановить ключ BitLocker. Итак, предположим, что вы потеряли ключ BitLocker. Это ваше время, чтобы прочитать эти шаги. В этой части этой статьи вы найдете два метода восстановления утерянного ключа BitLocker.

Способ 1: восстановить ключ BitLocker с помощью CMD

1.

Открыть Пуск Windows в левом углу вашего компьютера и введите CMD. После этого вы увидите Командная строка и выберите Открыть как администратор ниже Открытым вариант.

2.

с панели Командная строка появляется, вы можете начать вводить эту команду: управлять-bde-off C: Затем щелкните значок Входить кнопка.

3.

Командная строка или CMD покажет ваш 48-значный ключ восстановления BitLocker. Совет, запишите его на бумаге и сохраните и берегите от сохранения на случай, если снова забудете.

CMD — полезная команда, помогающая решить многие проблемы, например поиск ключей продуктов Office, и другие ключи.

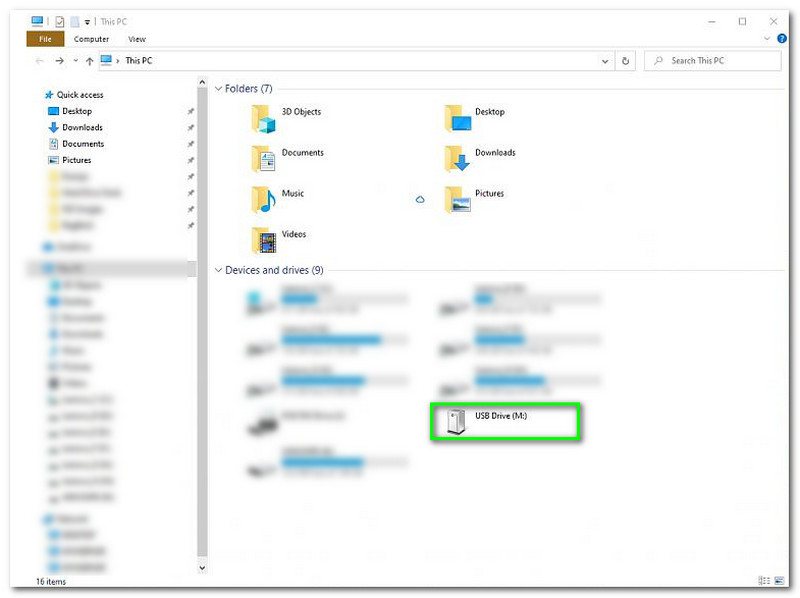

Способ 2: восстановить ключ BitLocker с помощью проводника

Вот еще один способ восстановить ключ BitLocker. Все мы знаем, что при создании флешки это один из способов резервного копирования ключа восстановления.

Поэтому, как только вы создадите ключ восстановления на USB-накопителе, вы сможете легко восстановить его. Чтобы это стало возможным, вам необходимо выполнить все шаги, указанные ниже:

1.

Вам нужно подключить свой USB-накопитель в вашу компьютерную систему.

2.

После этого откройте Проводник на твоем компьютере. Затем вы увидите все параметры с левой стороны. Затем найдите USB-накопителье.

3.

После этого вы увидите файл ключа восстановления Bitlocker. Затем откройте файл, и теперь вы можете получить доступ к ключу восстановления.

4. Как разблокировать BitLocker без пароля и ключа восстановления

Предположим, вы не хотите отказываться от своего зашифрованного диска BitLocker, потому что он содержит важные данные, восстановление восстановления или пароля BitLocker — единственная надежда! Тем не менее, как мы можем разблокировать BitLocker без использования пароля и даже ключа восстановления?

Это отличный вопрос! В этой части статьи будет показано, как разблокировать BitLocker без пароля и восстановить его. Мы просим вас внимательно прочитать и выполнить шаги, чтобы это произошло. Мы подготовили два метода, которым вы можете легко следовать. Пожалуйста, смотрите их ниже:

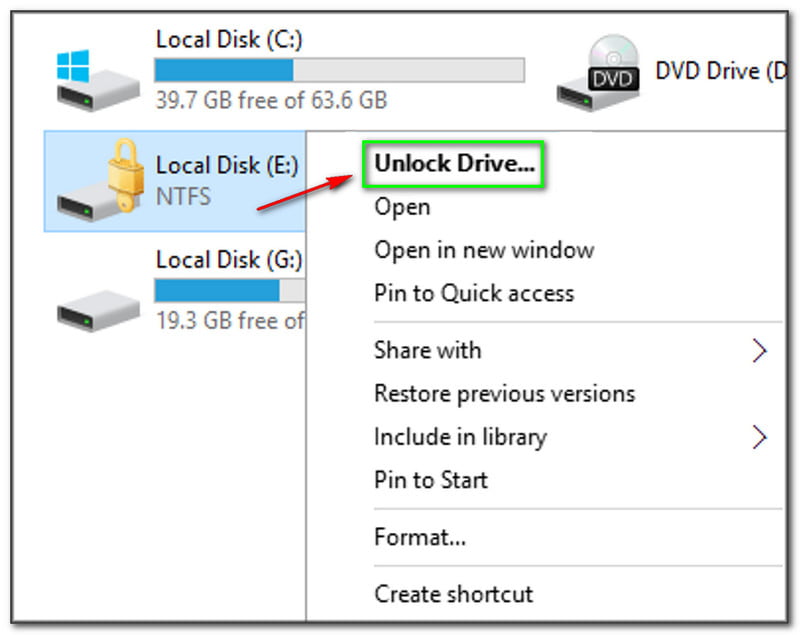

Способ 1. Разблокируйте BitLocker с помощью шифрования диска BitLocker.

1.

На панели вы можете увидеть две опции; Локальный диск (E) и Локальный диск (G). Вам нужно щелкнуть правой кнопкой мыши на Локальный диск (E). Затем в первом списке выберите Разблокировать диск.

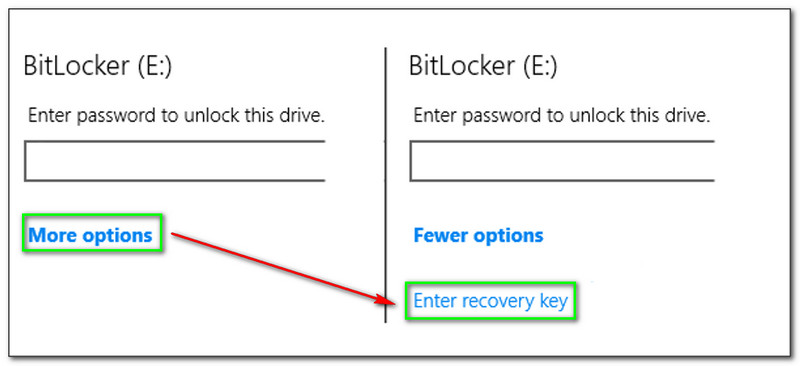

2.

После этого вы перейдете к следующей панели. В нижней части панели вы увидите дополнительные параметры и коснитесь их. Рядом с этим, Введите ключ восстановления появится после того, как вы нажмете Больше опций.

3.

Теперь введите ключ восстановления в текстовое поле. Помните, что вы можете скопировать ключ из файла восстановления, чтобы не ошибиться при его вводе. После успешного ввода ключа восстановления нажмите кнопку Разблокировать в правом углу панели.

4.

Ключ восстановления будет отправлен вам при включении BitLocker. Предположительно, он сохраняется в файле на локальном диске вашего ПК. Но это не на диске, за которым вы ухаживаете. Затем вы можете открыть файл и скопировать ключ.

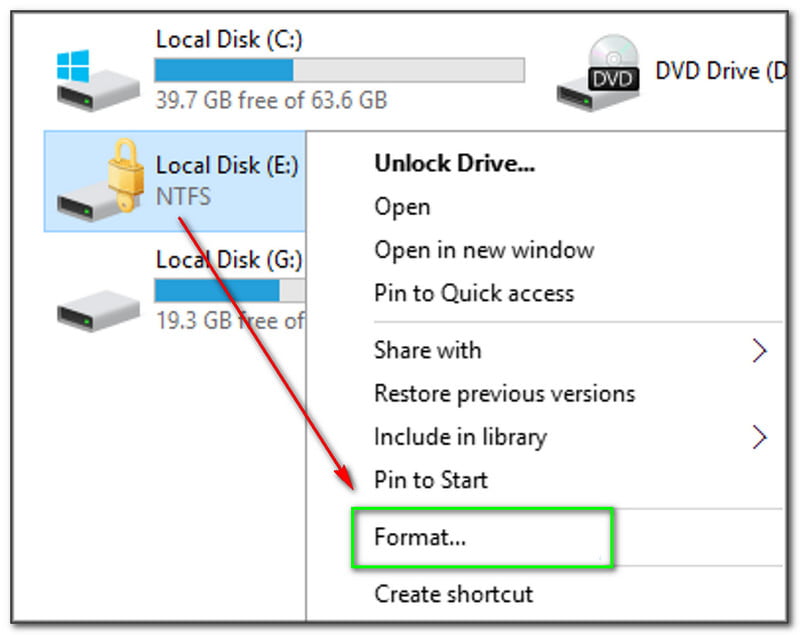

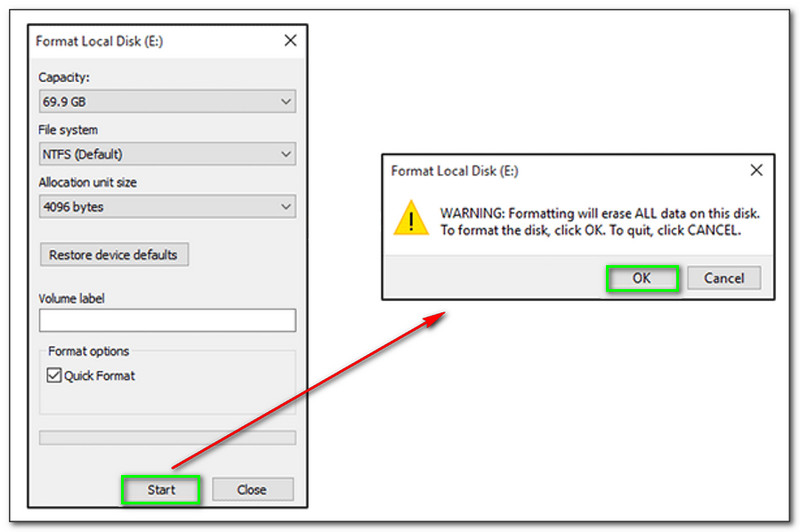

Способ 2: форматирование диска для отключения BitLocker

1.

Для начала вам нужно найти каталог диска. Как только вы увидите его, щелкните правой кнопкой мыши Локальный диск (E). Затем вы увидите все варианты во второй части, такие как «Поделиться с», «Восстановить предыдущие версии» и т. д. И вы увидите Формат и щелкните по нему.

2.

Во-вторых, на следующей панели вы увидите Формат Локальный диск (E:). Кроме того, вы также можете увидеть Вместимость, Файловая система, Размер кластера, Метка томаи т. д. Затем в нижней части коснитесь кнопки b. После этого появится окно с предупреждением, и нажмите В ПОРЯДКЕ кнопка.

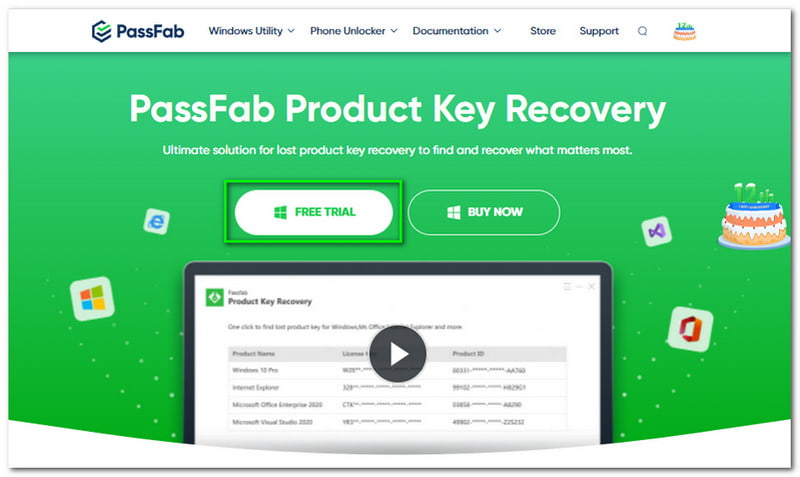

5. Альтернатива BitLocker — восстановление ключа продукта PassFab

BitLocker не предназначен для начинающих пользователей и более совместим с опытными пользователями. Причина, по которой PassFab Product Key Recovery является альтернативой BitLocker, заключается в его простоте. Его легко использовать, загружать и быстро восстанавливать ключи и пароль.

Чтобы ознакомиться с Восстановление ключа продукта PassFab, мы покажем вам несколько инструкций о том, как легко его использовать. Пожалуйста, найдите время, чтобы увидеть их ниже:

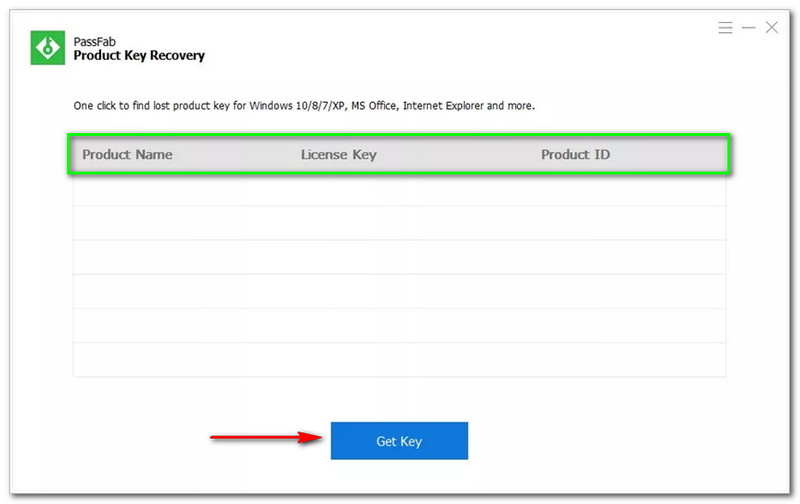

1.

Перейдите на официальный сайт PassFab Product Key Recovery и найдите Бесплатная пробная версия и щелкните по нему. Теперь начните скачивать и устанавливать его.

2.

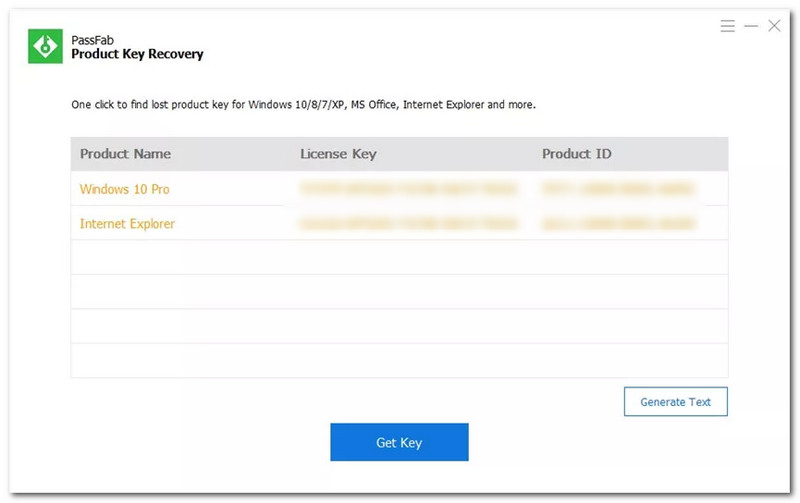

Затем запустите PassFab Product Key Recovery, и вы увидите таблицу в средней части окна. Вы увидите Получить ключ и коснитесь его нижней части.

3.

После этого вы уже увидите результаты Название продуктае, Лицензионный ключ, а также Код товара.

Вот и все! PassFab Product Key Recovery может показать вам то, что вы ищете, всего за три шага. Кроме того, он также позволяет сохранять ключи продуктов. Для этого нажмите кнопку «Создать» в правой части панели и сохраните ключи продукта на своем компьютере.

Ознакомьтесь с другими функциями PassFab Product Key Recovery ниже:

1. Он может найти ваш ключ продукта Windows.

2. Он также может найти потерянный ключ продукта.

3. Он может восстановить лицензионный ключ Microsoft Office.

4. Он может получать серийные ключи от других продуктов, таких как Microsoft Visual Studio, Microsoft Internet Explorer и SQL Server.

6. Часто задаваемые вопросы

Как обойти ключ восстановления BitLocker?

Чтобы обойти BitLocker, вы можете попробовать включить безопасную загрузку. В BitLocker нажмите Esc для получения дополнительных параметров восстановления, а затем щелкните Пропустить это устройство. Далее выберите Устранение неполадок и щелкните Расширенные опции. После этого выберите Фирменные настройки UEFI а потом Начать сначала. Затем нажмите «Выход и перезагрузка», чтобы перезагрузить устройство.

Как удалить BitLocker Windows 10?

Нажмите Windows Пуск плюс X открыть Управление диском. После этого щелкните правой кнопкой мыши на диске и выберите Формат. Далее нажмите на В ПОРЯДКЕ кнопку для форматирования зашифрованного диска BitLocker.

Где найти ключ восстановления BitLocker?

Вы можете найти свой ключ восстановления BitLocker в своей учетной записи Microsoft, распечатке, USB-накопителе, в учетной записи Azure Active Directory, и ваш системный администратор может хранить его.

Вывод:

В этой статье в основном рассказывается о ключе восстановления BitLocker, а также о том, как использовать и восстанавливать его на компьютере с Windows. Надеюсь, вы сможете получить доступ к полезной информации из этого полного руководства. Мы хотим услышать ваше мнение! До новых встреч в нашей следующей статье!

Вам это помогло?

261 Голоса

ДАСпасибо за то, что дали нам знать!НетСпасибо за то, что дали нам знать!

You might be wondering about seeing BitLocker screen even when this protection tool was never turned on. Bitlocker is an effective tool to safeguard files and folders from unauthorized access by encrypting the drive in which they are located. However, sometimes, this becomes a matter of concern because of the generation of errors and bugs. One such problem is the topic of this post which keeps displaying BitLocker Recovery screen on startup of the computer or Surface device nevertheless it was never enabled. See – Fix: BITLOCKER_FATAL_ERROR BSOD Windows 10.

BitLocker Recovery screen on Startup is a bug in Windows 10, 11 Microsoft is analyzing however any resolution is not offered till now. The error is commonly found to appear on the devices installed KB5012170 (Secure Boot DBX). Several Windows 11 users also inform that this screen prompted after receiving KB5016629. In forums’ discussions, multiple users have complained that each time they launch Windows 10 or 11, they are required to enter a BitLocker recovery key. This is due to UEFI bootloader’s vulnerability. While encountering the issue you can try How to Get BitLocker Recovery Key from CMD in Windows 11 or 10.

BitLocker Recovery Screen on Startup

Here is how to fix BitLocker Recovery screen on Startup in Windows 11 or 10 –

Way-1: Uninstall Faulty Update

To deal with this issue Microsoft provided a UEFI Revocation List having Secure Boot Forbidden Signature Database (DBX). So Once you come across the problem, first of all, recall whether any update is installed on the device recently. Most people encounter BitLocker Recovery Screen because of faulty Windows updates like KB5016629 and KB5012170. If confused with what ‘update’ then check in the View update history area.

- Press – Windows key.

- Type – Updates.

- Hit – Enter.

- Click – View update history. In Windows 11, select – “Update history“.

- Now, select – Uninstall updates.

- Find the faulty update, then double-click it to uninstall.

- Click Yes on the prompt.

Way-2: Activate the Secure Boot

Typically, the screen, which requires an encryption key, shouldn’t be requested when a PC boots up during a normal startup process. When a motherboard hardware change occurs, a computer crashes, or if the software suspects an attack on the data, Windows may request the BitLocker recovery key, but this shouldn’t happen frequently. Activation of Secure Boot helped many people to get rid off this screen so follow the steps to enable this feature –

- Once you are on the blue screen, Press – Esc. This will bring up additional BitLocker recovery options.

- Click – Skip this drive.

- Choose Troubleshoot from the next screen.

- Then, Select – Advanced options.

- Click on – UEFI Firmware Settings.

- Now, go with – Restart.

- The system will be booted to the UEFI screen; go to Security.

- Select – Change Configuration from the Secure Boot options.

- Choose – Microsoft Only.

- Click – OK.

- Exit the window and then Restart your computer again.

KB4575994 – List of Secure Boot DBX revocation to invalidate vulnerable modules

Way-3: Turn off and then back on BitLocker Protection

Sad thing is the BitLocker recovery screen on startup error may persist occasionally after following the previous method. In this case, try turning off and on your BitLocker protection. However, you must enter desktop in order to perform these tasks which seems impossible at this span of time. Using this trick may help you; log in to Microsoft account on any other device and find the 48-digit BitLocker recovery key. This is also given in – Finding your BitLocker recovery key in Windows. Insert the ‘key’ and reach the desktop.

- Click on – Start.

- Type – Control.

- Hit – Enter.

- Change View by to ‘Large icons’ or ‘Small icons’.

- Select – BitLocker Drive Encryption.

- Select “Turn off BitLocker” for the C drive.

- A dialog box window will pop up.

- Select – Yes option to confirm suspension of BitLocker protection.

- After suspending, give it some time (minutes) before selecting Resume protection. This will update BitLocker TPM.

- Select – Change password to reset the unacceptable BitLocker “password”.

- Reboot your computer.

Way-4: Remove Protectors from the Boot Drive

Follow these instructions to exit the BitLocker recovery screen if you have repeatedly input the key but are still unable to move across the ‘screen’.

- Press – Esc key for more BitLocker recovery options.

- When the BitLocker recovery screen appears…

- Choose – Skip this drive.

- Click – Troubleshoot.

- Then, choose – Advanced options on the Troubleshoot window.

- Pick- Command prompt on the Advanced options screen.

- Enter the following command at the WinRE command prompt:

manage-bde -unlock C: -rp recoverypassword, to unlock the drive. - Enter the command:

manage-bde -protectors -disable C:to discard the protectors from the boot drive. - Exit the command prompt and continue to boot into your OS.

Way-5: Deactivate Secure Boot to fix BitLocker screen on startup

Opposite to enabling the Secure boot, disabling the same worked for multiple users to fix frequent BitLocker recovery screen. Therefore, move with the steps below:

- Try to Start the system and when the bitlocker blue screen appears, press Esc.

- Choose – Skip this drive.

- Next, click – Troubleshoot.

- Go to – Advanced options.

- Choose – UEFI Firmware Settings.

- Then, click – Restart.

- Locate the Secure Boot setting and disable it.

Way-6: Update BIOS

BIOS is an important part of the system which when becomes obsolete causes weird problems on Windows 11 or 10. Repeatedly appearing BitLocker password prompt screen might be the result of the outdated program. This is not an integral part of Windows and manufacturer of the device or motherboard handles its versions. So navigate to the manufacturer’s website and try upgrading your bios to the most recent version. You may have to enter model number of your computer to reach the Software and driver’s page. Check your motherboard’s manual for more information when updating your BIOS. See – Windows 10 – 5 Ways To Know BIOS Version of MotherBoard

Way-7: Make Use of Legacy Boot

The new graphical boot menu in Windows 10 might result in a BitLocker password screen infrequently. Therefore, going back to legacy boot can fix this issue.

- Enter – “cmd” in the search box of Windows Taskbar.

- Next, Right-click – Command prompt.

- Select – Run as Administrator.

- After the Command Prompt window appears, type without quotes – “

bcdedit /set {default} bootmenupolicy legacy“. - Press – Enter.

Way-8: Remove Installed Hardware

The BitLocker may trigger problems if you installed new hardware or peripherals. Remove the accessories or hardware one by one and then restart your computer to check if the error goes away.

Way-9: Install Windows update

Whenever Microsoft will officially resolve the BitLocker problem and push the fix through any patch then you will not have to do anything except installing the update.

- Press – Winkey+I.

- Select – Update & Security. On Windows 11, select “Windows update”.

- Click on – Check for updates.

- When you’re asked, click on – Restart now.

Way-10: Format the C: Drive

This method will work if everything failed to solve BitLocker Recovery screen on Startup in Windows 11 or 10. Reformatting the boot drive will easily and rapidly resolve this issue if you don’t care about data loss.

- Press – Esc key for more BitLocker recovery options.

- Click – Skip this drive.

- Next, choose – Troubleshoot.

- Then, pick – Advanced options.

- Choose – Command prompt.

- Type in the command –

list disk. - Hit – Enter from the WinRE command prompt.

- Enter –

select disk X. - Then, hit – Enter.

- Enter –

list volume command. - Press – Enter.

- Enter –

select volume X(Replace X with the volume number of your operating system drive). - Press – Enter.

- Enter –

format fs=ntfs label=volume label quick. - Hit – Enter to run the format.

- Reinstall Windows using an external installer or a USB device.

If you are stuck with the problem then find the BitLocker Recovery key at – https://aka.ms/myrecoverykey

Methods:

Way-1: Uninstall Faulty Update

Way-2: Activate the Secure Boot

Way-3: Turn Off & Then Back on BitLocker Protection

Way-4: Take Off Protectors from the Boot Drive

Way-5: Deactivate Secure Boot

Way-6: Update BIOS

Way-7: Make Use of Legacy Boot

Way-8: Remove Newly Installed Hardware

Way-9: Install Windows update

Way-10: Format the C: Drive

That’s all!!