Windows 10, режим аудита, администратор

Загрузка Windows 10 в режиме аудита или запуск при первом включении компьютера подразумевает под собой два способа. Загрузка в режиме аудита вручную осуществляется при отображении приветствия на экране – здесь необходимо нажать SHIFT+CTRL+F3. Также можно выполнить настройки Sysprep. Для этого такая команда должна быть введена вместе с параметром /audit. В ходе автоматической установки задайте для параметра Deployment\Reseal\Mode такое значение, как /audit. Если же у компьютера изначально выполнены настройки в режиме аудита, то они будут сохраняться до тех пор, пока не выполнится запуск с экраном стандартного приветствия.

Общие сведения о режиме аудита

Настройка Windows в режиме аудита открывает довольно широкие возможности. Так, производители оборудования, сборщики системы, корпорации могут быстро выполнять настройку установки системы. Режим аудита Windows 10 позволяет устанавливать различные приложения, также можно добавлять драйверы для устройств или проверять, правильно ли установлена Windows. В большинстве случаев во время загрузки пользователь сначала видит экран приветствия, но если вход происходит в режиме аудита, то сразу же загружается рабочий стол для компьютера. Соответственно, процесс настройки происходит намного быстрее.

Проверить работоспособность компьютера также можно, если запущена работа в режиме аудита. Это является необходимостью, если нужно доставить исправное оборудование заказчику. В процессе установки Windows очень важным компонентом может считаться специальная утилита под названием Sysprep. Это такой вид программы, который предназначен для подготовки системы в ходе установки Windows, чтобы происходило дублирование дисков, поставок заказчикам и аудита. Дублирование – это создание образов, которые позволяют сохранять настраиваемый образ системы. В дальнейшем его можно снова применять в организации. Утилита Sysprep применяется только для новых установок системы Windows. В последующем ее можно будет запускать столько раз, сколько это потребуется. Преимущества такой программы неоспоримы. В первую очередь можно удалять из ОС системные данные, также можно настраивать систему для загрузки в режиме аудита. Кроме того, можно использовать утилиту для загрузки в таком режиме, для загрузки в режиме приветствия Windows, а также для сброса активации операционной системы.

Автоматическая загрузка в режиме аудита при новой установке возможна в том случае, если на этапе oobeSystem добавить Microsoft-Windows-Deployment. В специальном параметре под названием Reseal | Mode нужно добавить аудит. После установки системы у компьютера будет выполнена перезагрузка, но уже в режиме аудита.

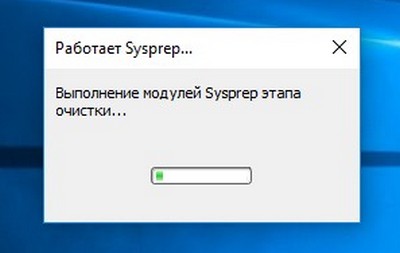

Создание своей сборки Windows 10 с предустановленным программным обеспечением в режиме аудита или же для того, чтобы работал режим аудита Windows 7 – это в некоторых случаях очень актуальная и необходимая вещь. Сначала нужно установить VirtualBox, а затем виртуальную машину ОС. После происходит автоматическая загрузка в режиме аудита из существующего образа, устанавливается ОС на виртуалку. Последняя фаза установки должна сопровождаться нажатием комбинации Ctrl+Shift+F3. Автоматически параметры будут перестроены на загрузку в режиме аудита. Преимущества использования режима аудита позволяют загружать и удалять различные программы, экспериментировать с системой, завершать работу компьютера. Когда будут установлены все необходимые программы в соответствующем разделе, запускается утилита Sysprep.

Также очень важно обеспечить себя такими инструментами, как комплект средств для развертывания Windows (Windows ADK), которые представляют собой средства для развертывания, настройки и оценки ОС.

Изменение параметров автоматической установки в режиме аудита

Чтобы изменить такие параметры, необходимо создать новый файл, предназначенный для автоматической установки. Сначала нужно открыть диспетчер установки и создать новый файл. Потом в такой файл ответов добавить параметры, требующие изменения. Файл сохраняется на переносном устройстве, например, это может быть флешка сисадмина. Режим аудита в таком случае будет запущен на другом компьютере сразу после подключения устройства и запуска Sysprep.

Выход из режима аудита и подготовка компьютеров для пользователей происходит достаточно просто. Для этого предварительно настраиваются параметры экрана приветствия. Это можно сделать, если использовать файл oobe.xml.

Здравствуйте Владимир! Большая просьба к вам написать подробную статью о создании дистрибутива Windows 10 с предустановленным программным обеспечением с помощью режима аудита! Хочу создать свою сборку Windows 10 с установленными программами и устанавливать её на компьютеры друзей и знакомых. Читал несколько статей на эту тему в интернете, но к сожалению написаны они очень сложно и для начинающего пользователя там мало что понятно.

Автор Владимир!

Привет друзья! На данную тему мной уже много написано статей, но режим аудита в своих прежних публикациях я не затрагивал. Что ж, давайте сегодня создадим дистрибутив Windows 10 с предустановленным программным обеспечением с помощью режима аудита, сделать это очень просто.

- Что такое режим аудита? Простыми словами, режим аудита позволяет добавлять в установочный дистрибутив Windows 10 различные программы и драйвера, впоследствии, если установить с помощью такого дистрибутива операционную систему, то после инсталляции Windows уже будет содержать необходимое программное обеспечение. Чтобы было ещё понятнее, то приведу такой простой пример. Всем вам доводилось покупать когда-нибудь ноутбук и конечно вы замечали, что на нём вместе с установленной операционкой присутствует предустановленный софт от производителя ноутбука (который впоследствии все стараются удалить), обычно это программы диагностики комплектующих ноутбука, проверки исправности аккумуляторной батареи, антивирус McAfee и тому подобное. Так вот, всё это программное обеспечение интегрируется производителями компьютерных устройств в дистрибутив Windows в режиме аудита, а потом этот дистрибутив используется для установки на все компьютерные устройства. Ещё пример. Наверняка вам доводилось устанавливать пиратские версии Windows и после установки ОС вы не могли не заметить, что некоторые программы (архиватор, медиа плеер, текстовый редактор и т.д) уже установлены в вашу систему, здесь автором сборки тоже применялся режим аудита.

Итак, для начала установим на наш компьютер виртуальную машину VirtualBox. Уверяю вас, способ с виртуальной машиной самый простой и использовать его для создания собственной сборки Windows сможет даже начинающий пользователь. Уверен, у большей части наших читателей она давно установлена. Ещё нам пригодиться USB-флешка объёмом не менее 8 Гб.

В конечной фазе установки ОС, жмём клавиатурное сочетание Ctrl+Shift+F3.

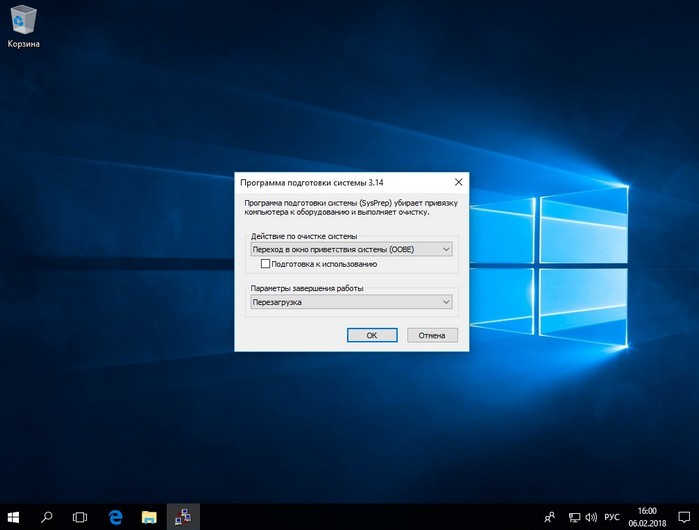

Операционная система переходит в режим аудита.

Можете нажать на крестик и закрыть данное окно (после установки всех необходимых программ мы откроем его снова). В режиме аудита вы можете устанавливать и удалять программы, перезагружаться и завершать работу компьютера, одним словом экспериментируйте с Windows как хотите.

Устанавливаем все те программы, которые мы хотим иметь в дистрибутиве Win 10.

Программы устанавливаем, но не запускаем, нужно чтобы они не прописались в папке Appdata, которой не будет после sysprep.

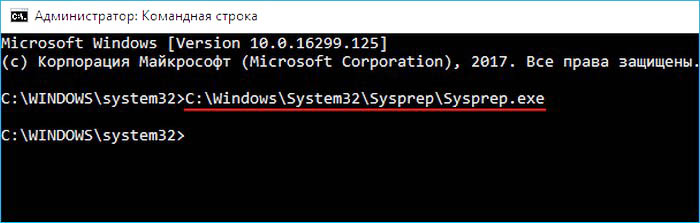

После установки софта запускаем командную строку от имени администратора и вводим команду:

C:\Windows\System32\Sysprep\Sysprep.exe

Запускается утилита «sysprep»

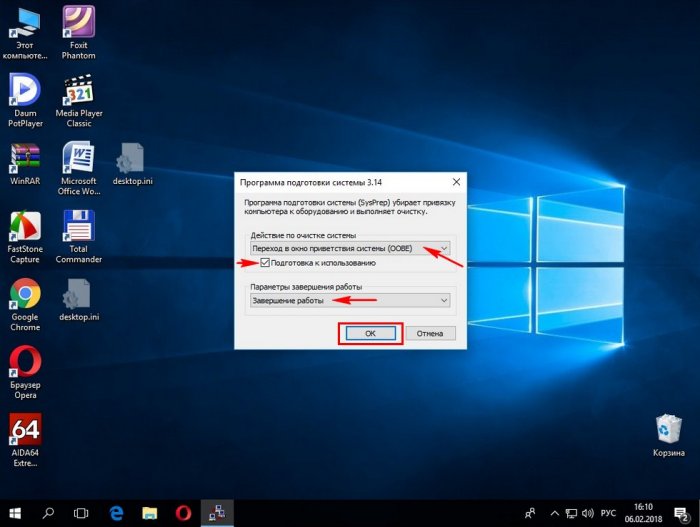

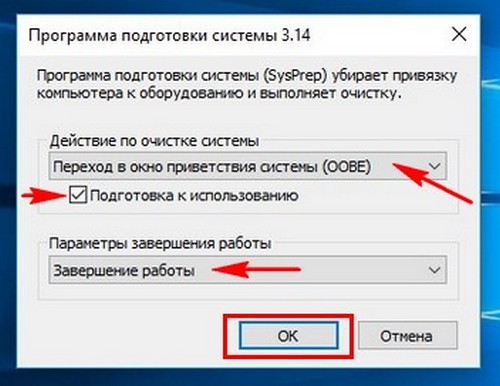

В появившемся окне с параметрами выставляем всё так, как на скришноте

Перевод системы в режим (OOBE).

Отмечаем пункт — Подготовка к использованию.

Завершение работы

и нажимаем ОК.

Windows 10 подготавливается утилитой «sysprep» несколько минут и затем виртуальная машина выключается.

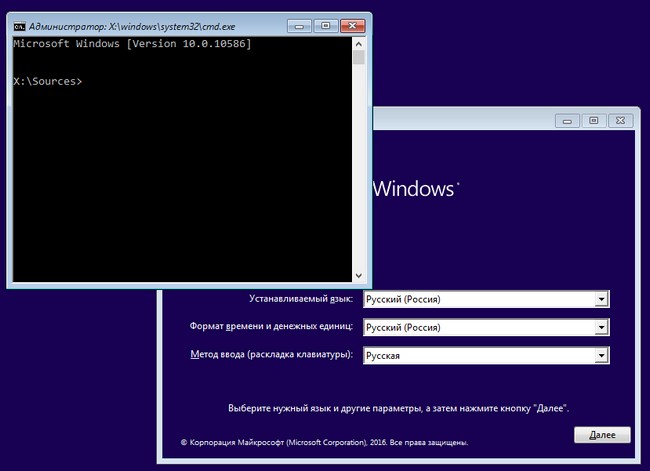

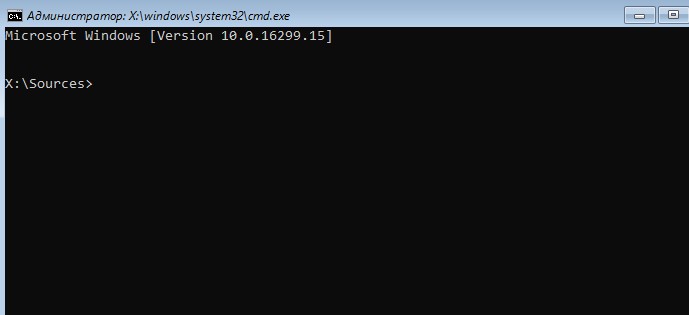

Опять загружаем виртуальную машину с ISO-образа Windows 10.

В начальном окне установки Windows 10 жмём клавиатурное сочетание «Shift+F10»,

открывается командная строка Среды предустановки Windows PE.

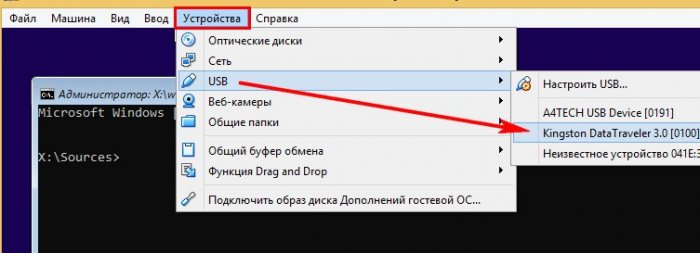

На данном этапе подсоедините USB-флешку к вашему компьютеру.

Затем подключите USB-флешку к виртуальной машине: Устройства ->USB выберите свою флешку.

в командной строке вводим команды:

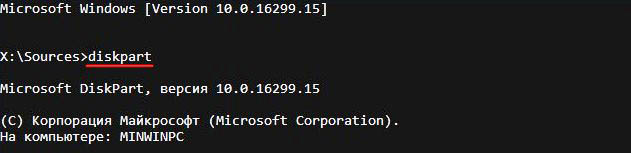

diskpart

lis vol (данной командой выводим список разделов жёсткого диска, видим, что разделу с установленной Windows 10 присвоена буква диска C:, а USB-флешке буква (F:).

exit (выходим из DiskPart)

вводим следующую команду, которая произведёт захват диска (C:) с установленной Windows 10 в файл-образ формата ESD и сохранит его на USB-флешке (буква диска (F:).

Dism /Capture-Image /ImageFile:F:\install.esd /CaptureDir:C:\ /Name:Windows /compress:maxгде,

install.esd: — это название будущего ESD-образа диска (C:) с Windows 10.

F:\ — место сохранения ESD-образа.

C:\ — раздел с установленной Windows 10.

сжатие /compress:maximum (максимальное сжатие)

Выключаем виртуальную машину.

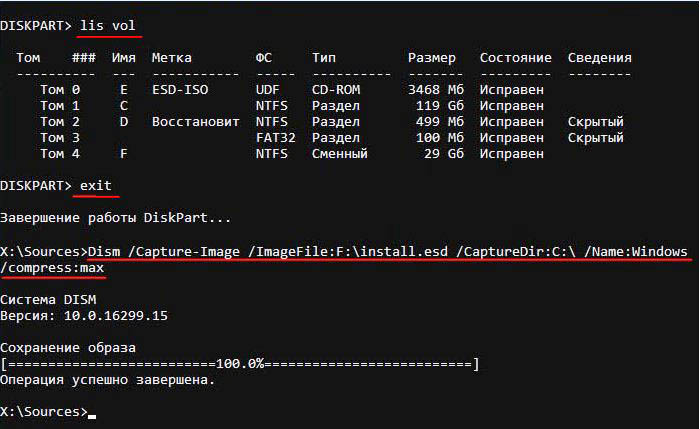

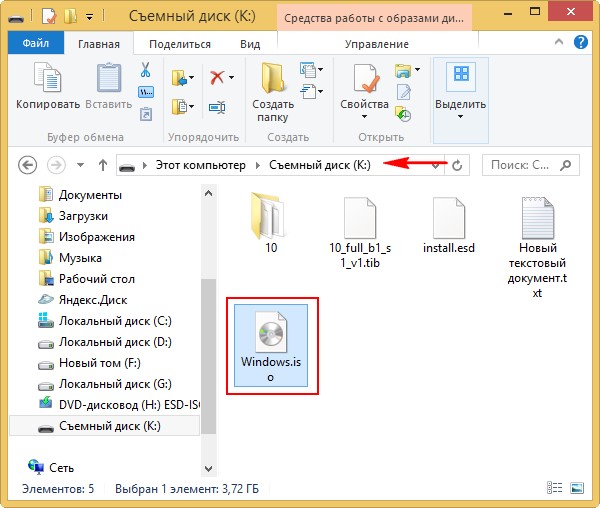

В итоге всех вышеприведённых манипуляций мы имеем на нашей флешке файл install.esd (размер 4.11 Гб), содержащий файлы операционной системы Windows 10 с предустановленным программным обеспечением и следующим шагом нам нужно собрать на основе его дистрибутив Win 10.

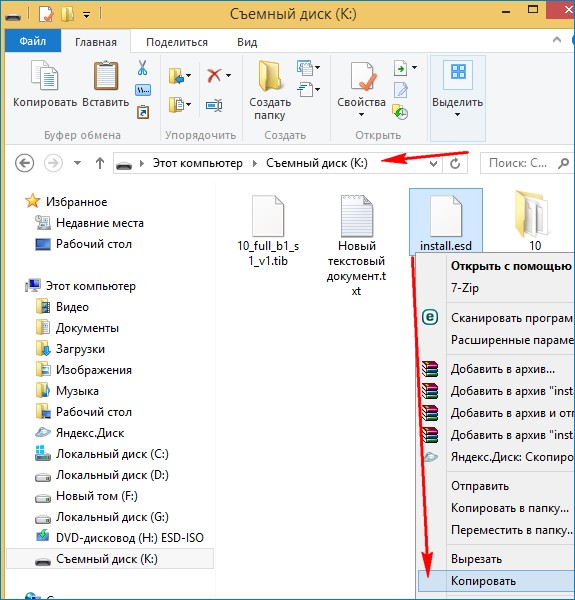

Виртуальную машину мы выключили и теперь в основной операционной системе наша флешка имеет букву диска (K:). На флешке находится файл install.esd размером 4.11 Гб.

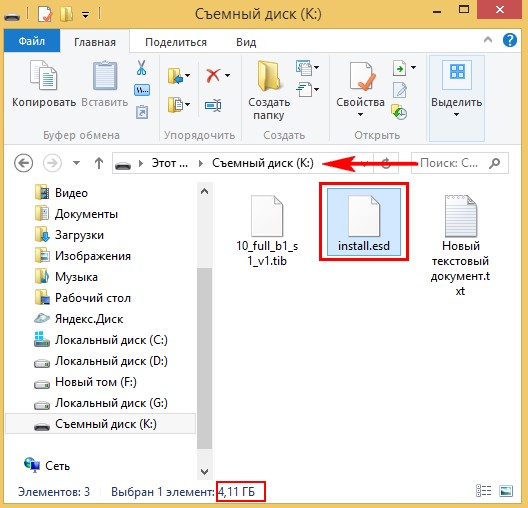

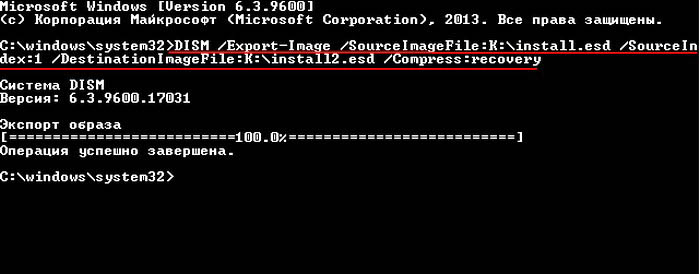

Ещё больше сожмём файл-образ Windows 10 — install.esd командой (делать это необязательно, просто я хочу дополнительно уменьшить образ Win 10)

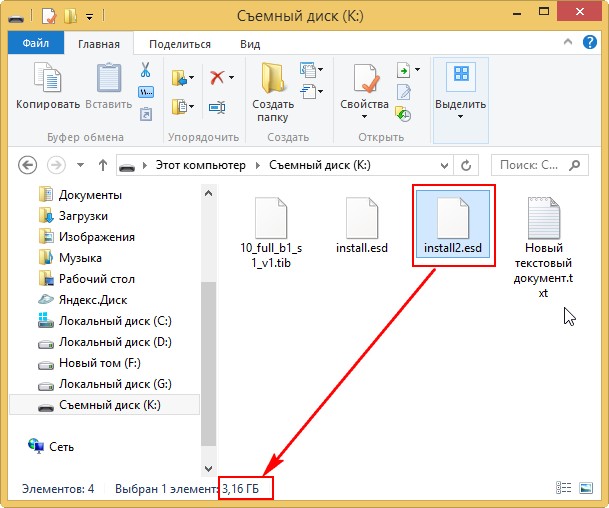

Dism /Export-Image /SourceImageFile:K:\install.esd /SourceIndex:1 /DestinationImageFile:K:\install2.esd /Compress:recoveryгде K:, это буква нашей флешки с файлом install.esd. То есть, этой командой мы создаём ещё один файл этого образа с именем файла install2.esd и сжатием recovery. Или умными словами — конвертируем файл install.esd в новый файл install2.esd, применив новый тип сжатия Compress:recovery (сжатие архива обычно называют конвертированием).

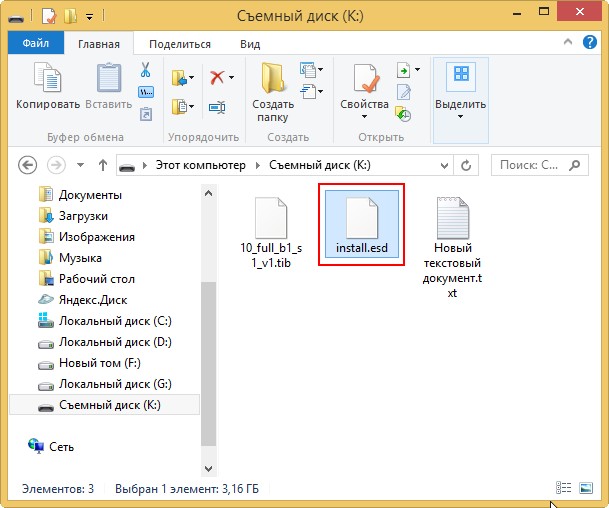

Теперь на флешке (K:) появляется второй файл-образ Windows 10 — install2.esd размером 3,1 Гб. Первый файл install.esd 4,11 Гб удаляем, а второй файл install2.esd 3,1 Гб переименовываем в install.esd. Итого, на переносном винчестере USB (диск K:) находится один файл install.esd размером 3,1 Гб.

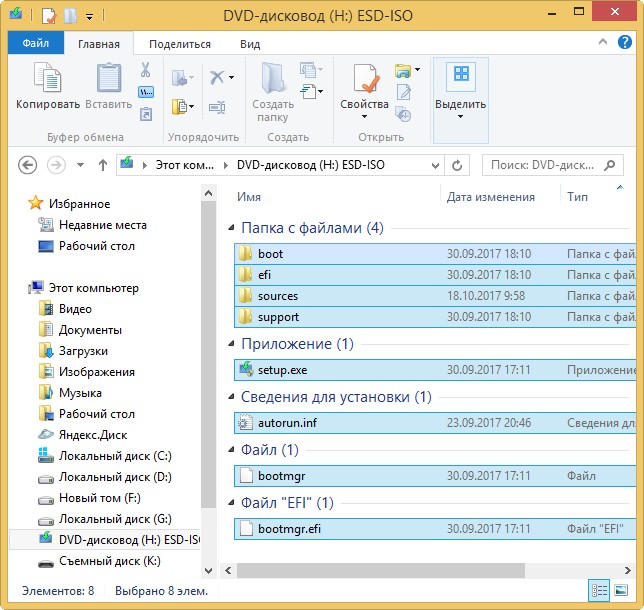

Скачиваем ISO-образ Windows 10

открываем его (подсоединяем к виртуальному дисководу) и копируем его содержимое.

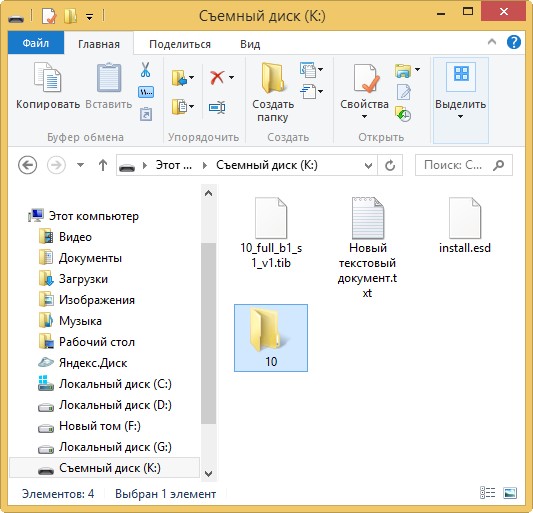

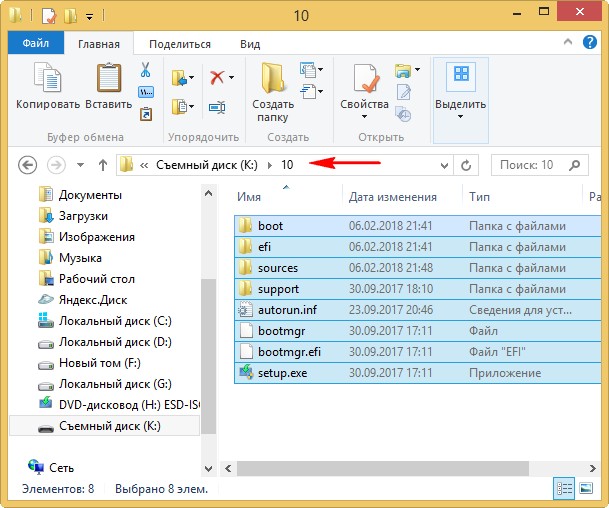

Затем создаём папку на флешке (K:) и называем её 10.

Вставляем в неё скопированное содержимое ISO-образа Windows 10.

После того, как файлы cкопировались, заходим на диск (K:) и копируем файл install.esd.

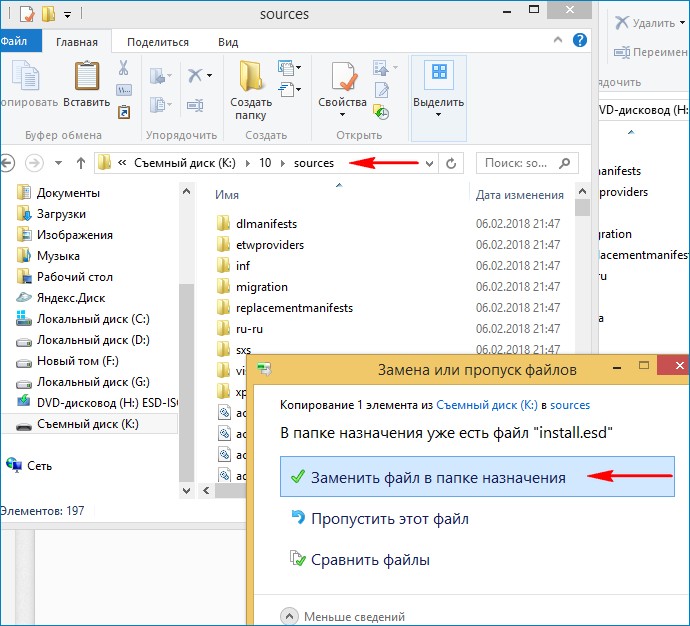

Заходим в папку K:\10\sources, щёлкаем правой мышью и выбираем Вставить.

Выбираем Заменить файл в папке назначения.

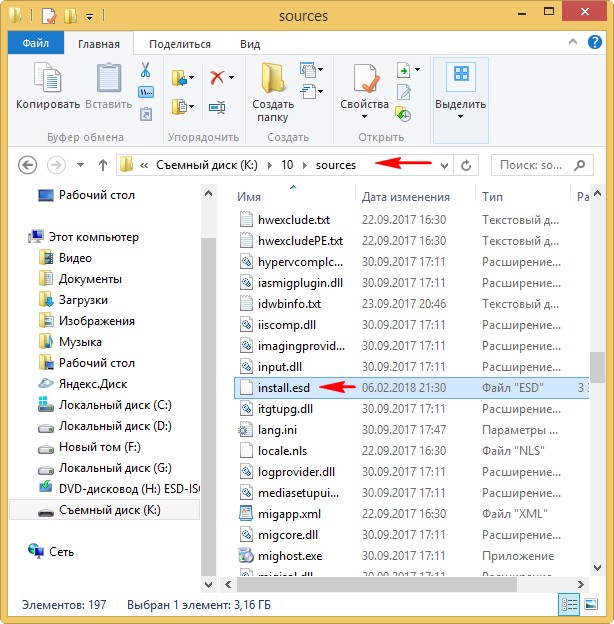

Оригинальный файл install.esd из дистрибутива Windows 10 заменён нашим файлом install.esd, содержащим программное обеспечение.

Нам осталось превратить папку 10 с файлами Windows 10 в установочный ISO-дистрибутив с предустановленным программным обеспечением.

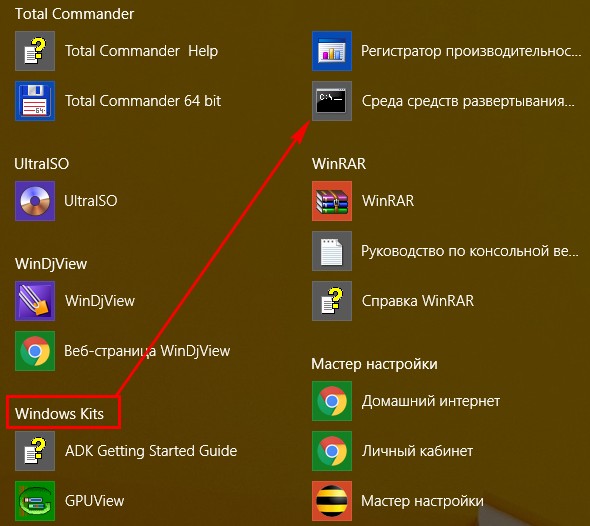

Если Вы опытный пользователь, то наверняка на вашем компьютере установлен Комплект средств для развертывания Windows (Windows ADK), если нет, то скачайте его по ссылке и установите.

Для Windows 8.1

https://www.microsoft.com/ru-ru/download/details.aspx?id=39982

Для Windows 10

https://developer.microsoft.com/ru-ru/windows/hardware/windows-assessment-deployment-kit

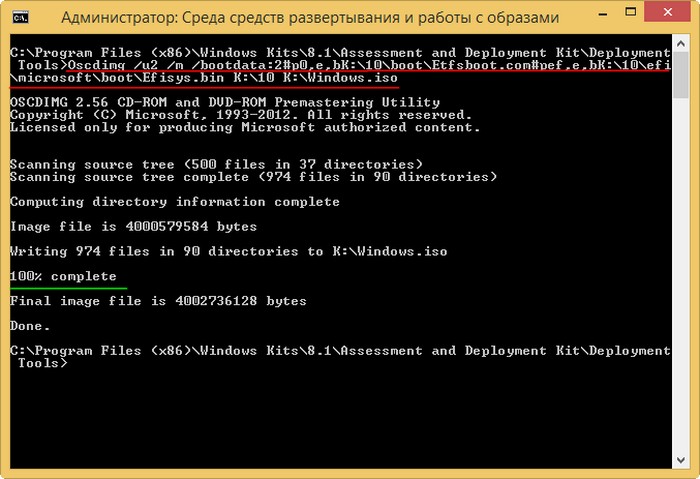

После установки запускаем среду средств развёртывания и работы с образами.

вводим команду:

где:

u2, это файловая система UDF, а m — размер образа без ограничений.

b — загрузочный сектор записать etfsboot.com, путь к файлу etfsboot.com при указании b(boot) пишется без пробела bI:\10\boot\etfsboot.com

bK: — где K: — буква диска.

K:\10 — создать ISO-образ из файлов и папок, находящихся на разделе K: в папке 10

K:\Windows.iso — созданный образ Win 10 разместить на разделе K:.

присвоить имя образу Win 10 — Windows.

Дистрибутив Windows.iso на флешке (K:) готов.

Предлагаю создать загрузочную флешку Windows 10 программой WinSetupFromUSB, с помощью неё можно создать универсальную флешку, с помощью которой получится установить Windows 10 на новый ноутбук с БИОСом UEFI, а также на простой компьютер с обычным БИОС. Подробно на этом останавливаться мне бы не хотелось, всё очень хорошо описано в этой статье.

Процесс установки собственного дистрибутива Windows 10 ничем не отличается от обычного процесса установки описанного в этой статье. Установить такую сборку вы можете на любой компьютер. Когда Windows 10 установится, то все программы будут тоже установлены.

Содержание

Режим аудита

Информация в данном разделе актуальна для Windows 10: 1607, 1809, 21H2.

Режим аудита Windows — технологический режим для подготовки системы к тиражированию. В данном режиме система будет работать почти так же как и в режиме использования и ее можно так же настраивать, но некоторые отличия все же есть:

-

Система загружается во встроенную учетную запись администратора, которая отключена

-

При каждой загрузке автоматически запускается утилита «Sysprep»

-

Не действуют некоторые настройки

-

Могут быть проблемы в работе системы

В отключенную учетную запись администратора нельзя войти после выхода, для входа в учетную запись потребуется перезагрузить систему.

В учетной записи администратора все файлы исполнения запускаются с повышенными привилегиями.

Недействующие настройки

-

Не запускаются задачи в планировщике заданий

-

Не работает блокировка устройств

-

Нельзя скрыть процесс загрузки системы

Возможные проблемы и их решения

-

Не открывается окно «Параметры Windows» — выполните команду ms-settings:

Официальная документация

Политики аудита файловой системы Windows позволяют отслеживать все события доступа к определенным файлам и папкам на диске. С помощью политик аудита вы можете выявить события создания, чтения, изменения, удаления файлов и папок на файловой системе NTFS в Windows. Чаще всего аудит файловой используется для контроля доступа и изменений в общих сетевых папках, к которым одновременно могут обращаться несколько пользователей.

Содержание:

- Включить политику аудита доступа к объектам файловой системы Windows

- Настройка аудита событий на файлах и папках Windows

- Просмотр событий аудита доступа к файлам и папкам в Windows

Включить политику аудита доступа к объектам файловой системы Windows

По умолчанию в Windows отключен аудит событий доступа к файлам и папкам. Включить аудит можно с помощью групповой политики. На отдельностоящем сервере для настройки политика аудита используется консоль редактора локальной групповой политики (

gpedit.msc

). Если вам нужно включить аудит сразу на множестве компьютеров в домене AD, используйте консоль управления доменными GPO (

gpmc.msc

).

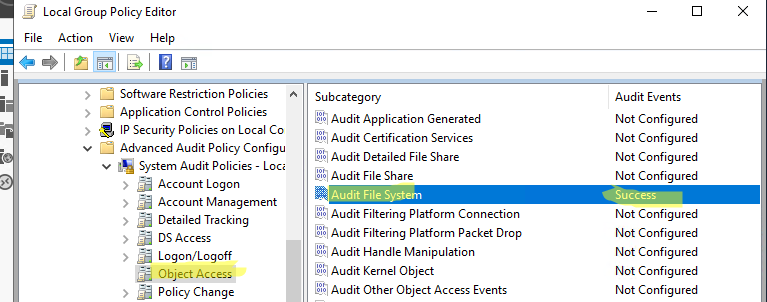

- Откройте редактор GPO и перейдите в раздел Windows Settings -> Security Settings -> Advanced Audit Policy Configuration -> System Audit Policies -> Object Access;

- Откройте политику Audit File System и укажите, что вы хотите сохранять в журнал только успешные события доступа к объектам файловой системы (Configure the following audit events -> Success);

- Сохраните изменения и обновите настройки локальной групповой политики с помощью команды

gpupdate /force

.

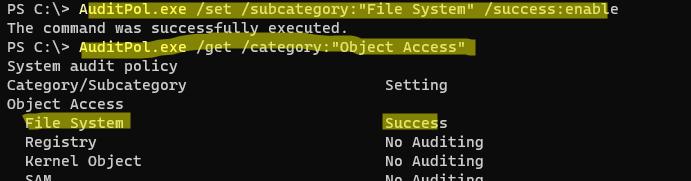

Можно включить локальную политику аудита файловой системы из командной строки. Вывести доступные категории аудита:

AuditPol.exe /list /subcategory:*

Включить аудит успешных событий доступа к объектам файловой системы:

AuditPol.exe /set /subcategory:"File System" /success:enable

Вывести настройки категории аудита:

AuditPol.exe /get /category:"Object Access"

Настройка аудита событий на файлах и папках Windows

Несмотря на то, что в Windows включена политика аудита доступа к файлам и папкам, фактически событий в Event Viewer еще не попадают. Администратор должен вручную настроить параметры аудита на файлах и папках, которые нужно отслеживать.

К примеру, вы хотите отслеживать события чтения, изменения и создания файлов в каталоге C:\Docs.

- Откройте свойства папки и перейдите на вкладку Security -> Advanced -> Auditing;

- Нажмите кнопку Add и в поле Principal выберите пользователя или группы, чью события доступа нужно отслеживать. Если нужно отслеживать доступ для всех пользователей, выберите Users (или Everyone, если нужно контролировать доступ системных процессов);

- В списке Type укажите, что нужно отслеживать только успешные событий (

Success

); - В Applies to можно указать, нужно ли применить аудит для папки, файлов, вложенных объектов (по умолчанию выбрано This folder, subfolders and files);

- В списке Advanced permissions выберите только те действия с файлами и папками, которые вы хотите отправлять в журнал аудита. Например: события чтения (List folder/read data) и изменения файлов (Create files or folders / write or append data)

- Сохраните настройки аудита.

При настройке политик аудита файловой системы старайтесь включать аудит только для тех папок и файлов, которые вам нужны. Включайте аудит только для тех файлов и событий, который вам нужны. Большое количество объектов аудита файловой системы приводит к значительному росту журнала событий Event Viewer.

Можно включить аудит для каталога с помощью PowerShell:

$Path = "C:\Docs"

$AuditChangesRules = New-Object System.Security.AccessControl.FileSystemAuditRule('BUILTIN\Users', 'Delete,DeleteSubdirectoriesAndFiles', 'none', 'none', 'Success')

$Acl = Get-Acl -Path $Path

$Acl.AddAuditRule($AuditChangesRules)

Set-Acl -Path $Path -AclObject $Acl

Настройки аудита папки можно вывести с помощью PowerShell:

(Get-Acl "C:\Docs\" -Audit).Audit

Чтобы рекурсивно просканировать все каталоги и найти папки, на которых включен аудит файловой системы, воспользуйтесь таким скриптом:

$folders=Get-ChildItem "c:\docs" -Recurse |Where-Object {$_.PSIsContainer}

foreach ($folder in $folders)

{

$auditacl=(Get-Acl $folder.FullName -Audit).audit

if ($auditacl -ne "") {write-host $folder.FullName}

}

Просмотр событий аудита доступа к файлам и папкам в Windows

Теперь, если с файлами в указанной папке выполняются какие-то действия, политика аудита записывает их в Event Viewer. Чтобы просмотреть события:

-

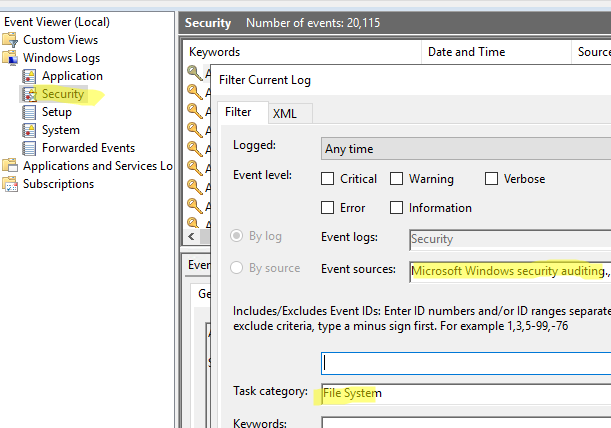

- Запустите консоль Event Viewer (

eventvwr.msc

); - Перейдите в раздел Windows Logs -> Security и отфильтруйте лог по источнику:

Microsoft Windows security auditing

, Task Category:

File System

;.

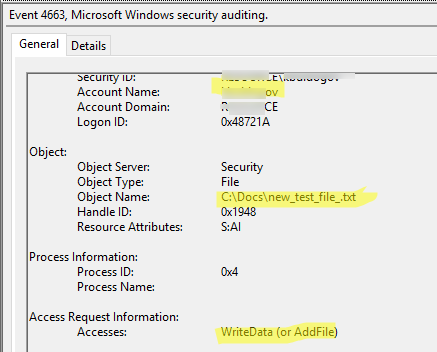

- Откройте содержимое любого события. Например в событии с EventID 4663 (

An attempt was made to access an object

) содержится информация:О пользователе, который произвел действие над фалйов:

Subject: Account Name:

Имя файла:

Object Name:

Тип операции (изменение файла в этом случае):

Accesses: WriteData (or AddFile)

- Запустите консоль Event Viewer (

Однако из за ограниченных возможностей фильтрации и поиска в событиях Event Viewer, использовать эту консоль для поиска всех операции с определенным файлом довольно неудобно.

Для вывода всех событий, связанных с определенным объектом лучше использовть PowerShell. Следующий PowerShell скрипт выведет все события доступа, связанные с указанным файлом (для получения списка событий исопльзуется производительный командлет Get-WinEvent):

$fileName = "C:\\docs\\13131.txt"

$results = Get-WinEvent -FilterHashtable @{logname='Security'; id=4663,4659} |`

Where-Object { $_.message -match $fileName -and $_.message -notmatch "Account Name:\s*machine$*"}`

foreach ($result in $results) {

$Account = $result.properties[1].Value

$objectName = $result.properties[6].Value

$accessMask = $result.properties[8].Value

if ( $accessMask -like "*00000000-*") { $accessMask=$result.properties[9].Value}

$accessMask2 = $result.properties[9].Value

$fileOperation = ""

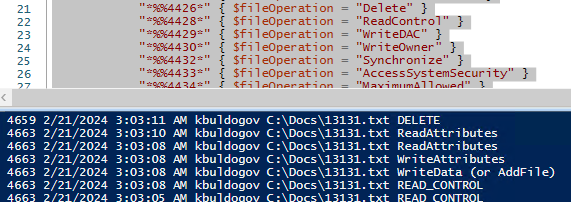

switch -Wildcard ($accessMask) {

"*%%1538*" { $fileOperation = "READ_CONTROL" }

"*%%4416*" { $fileOperation = "ReadData (or ListDirectory)" }

"*%%4417*" { $fileOperation = "WriteData (or AddFile)" }

"*%%4418*" { $fileOperation = "AppendData (or AddSubdirectory or CreatePipeInstance)" }

"*%%4419*" { $fileOperation = "ReadEA" }

"*%%4420*" { $fileOperation = "WriteEA" }

"*%%4423*" { $fileOperation = "ReadAttributes" }

"*%%4424*" { $fileOperation = "WriteAttributes" }

"*%%4426*" { $fileOperation = "Delete" }

"*%%4428*" { $fileOperation = "ReadControl" }

"*%%4429*" { $fileOperation = "WriteDAC" }

"*%%4430*" { $fileOperation = "WriteOwner" }

"*%%4432*" { $fileOperation = "Synchronize" }

"*%%4433*" { $fileOperation = "AccessSystemSecurity" }

"*%%4434*" { $fileOperation = "MaximumAllowed" }

"*%%4436*" { $fileOperation = "GenericAll" }

"*%%4437*" { $fileOperation = "GenericExecute" }

"*%%4438*" { $fileOperation = "GenericWrite" }

"*%%4439*" { $fileOperation = "GenericRead" }

"*%%1537*" { $fileOperation = "DELETE" }

default { $fileOperation = "Unknown" }

}

Write-Host $result.Id $result.TimeCreated $Account $objectName $fileOperation

}

Вы можете отправлять собранные события аудита в вашу систему сбора логов, базу данных, текстовый лог файл или отправлять email уведомление через Send-MailMessage при доступе/модификации отслеживаемого файла.