При расследовании различных инцидентов администратору необходимо получить информацию кто и когда заходил на определенный компьютер Windows. Историю входов пользователя в доменной сети можно получить из журналов контроллеров домена. Но иногда проще получить информацию непосредсвенно из логов компьютера. В этой статье мы покажем, как получить и проанализировать историю входа пользователей на компьютер/сервер Windows. Такая статистика поможет вам ответить на вопрос “Как в Windows проверить кто и когда использовал этот компьютере”.

Содержание:

- Настройка политики аудита входа пользователей в Windows

- Поиск событий входа пользователей в журнале событий Windows

- Анализ событий входа пользователей в Windows с помощью PowerShell

Настройка политики аудита входа пользователей в Windows

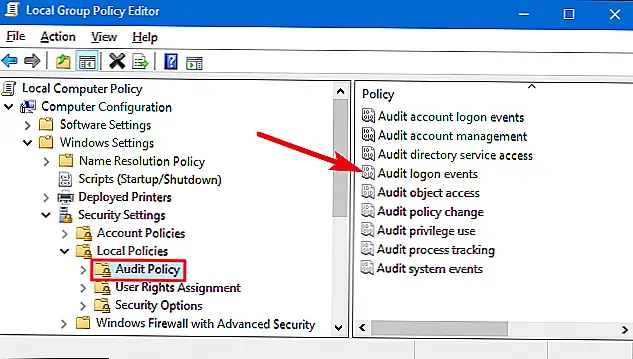

Сначала нужно включить политик аудита входа пользователей. На отдельностоящем компьютере для настройки параметров локальной групповой политики используется оснастка gpedit.msc. Если вы хотите включить политику для компьютеров в домене Active Directorty, нужно использовать редактор доменных GPO (

gpmc.msc

).

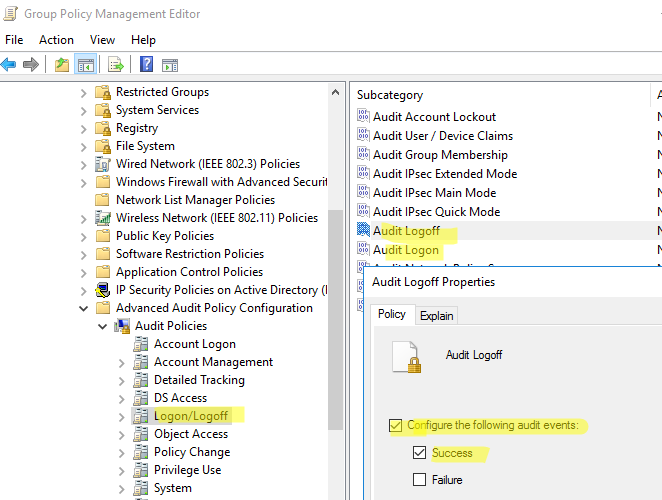

- Запустите консоль GPMC, создайте новую GPO и назначьте ее на Organizational Units (OU) с компьютерами и / или серверами, для которых вы хотите включить политику аудита событий входа;

- Откройте объект GPO и перейдите в раздел Computer Configuration -> Policies -> Windows Settings -> Security Settings –> Advanced Audit Policy Configuration -> Audit Policies -> Logon/Logoff;

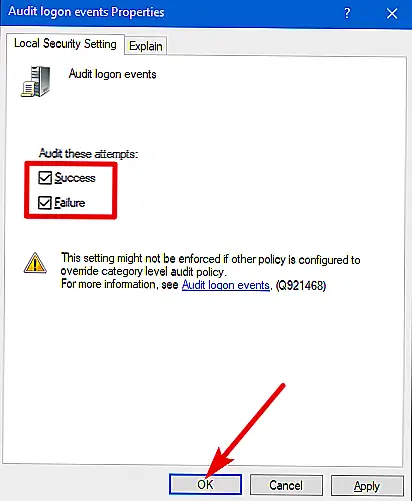

- Включите две политики аудита Audit Logon и Audit Logoff. Это позволит отслеживать как события входа, так и события выхода пользователей. Если вы хотите отслеживать только успешные события входа, включите в настройках политик только опцию Success;

- Закройте редактор GPO и обновите настройки политик на клиентах.

Поиск событий входа пользователей в журнале событий Windows

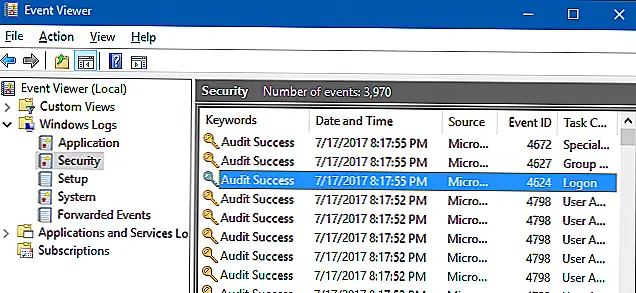

После того как вы включили политики аудита входа, при каждом входе пользователя в Windows в журнале Event Viewer будет появляться запись о входе. Посмотрим, как она выглядит.

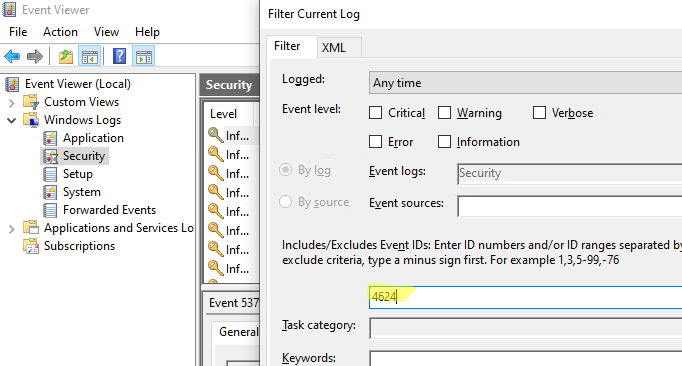

- Откройте оснастку Event Viewer (

eventvwr.msc

); - Разверните секцию Windows Logs и выберите журнал Security;

- Щелкните по нему правой клавишей и выберите пункт Filter Current Log;

- В поле укажите ID события 4624 и нажмите OK;

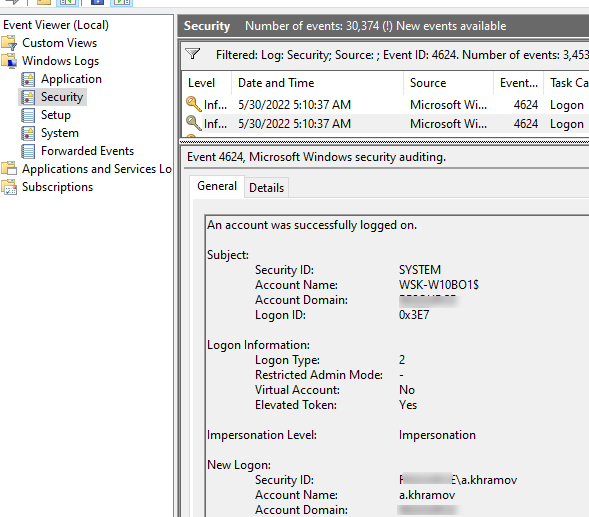

- В окне события останутся только события входа пользователей, системных служб с описанием

An account was successfully logged on

; - В описании события указано имя и домен пользователя, вошедшего в систему:

New Logon: Security ID: WINITPRO\a.khramov Account Name: a.khramov Account Domain: WINITPRO

Ниже перечислены другие полезные EventID:

| Event ID | Описание |

| 4624 | A successful account logon event |

| 4625 | An account failed to log on |

| 4648 | A logon was attempted using explicit credentials |

| 4634 | An account was logged off |

| 4647 | User initiated logoff |

Если полистать журнал событий, можно заметить, что в нем присутствуют не только события входа пользователей на компьютер. Здесь также будут события сетевого доступа к этому компьютеру (при открытии по сети общих файлов или печати на сетевых принтерах), запуске различных служб и заданий планировщика и т.д. Т.е. очень много лишний событий, которые не относятся ко входу локального пользователя. Чтобы выбрать только события интерактивного входа пользователя на консоль компьютера, нужно дополнительно сделать выборку по значению параметра Logon Type. В таблице ниже перечислены коды Logon Type.

| Код Logon Type | Описание |

|---|---|

| 0 | System |

| 2 | Interactive |

| 3 | Network |

| 4 | Batch |

| 5 | Service |

| 6 | Proxy |

| 7 | Unlock |

| 8 | NetworkCleartext |

| 9 | NewCredentials |

| 10 | RemoteInteractive |

| 11 | CachedInteractive |

| 12 | CachedRemoteInteractive |

| 13 | CachedUnlock |

При удаленном подключении к рабочему столу компьютера по RDP, в журнале событий появится записи с Logon Type 10 или 3. Подробнее об анализе RDP логов в Windows.

В соответствии с этой таблицей событие локального входа пользователя на компьютер должно содержать Logon Type: 2.

Для фильтрации события входа по содержать Logon Type лучше использовать PowerShell.

Анализ событий входа пользователей в Windows с помощью PowerShell

Допустим, наша задача получить информацию о том, какие пользователи входили на этот компьютер за последнее время. Нам интересует именно события интерактивного входа (через консоль) с

LogonType =2

. Для выбора события из журналов Event Viewer мы воспользуемся командлетом Get-WinEvent.

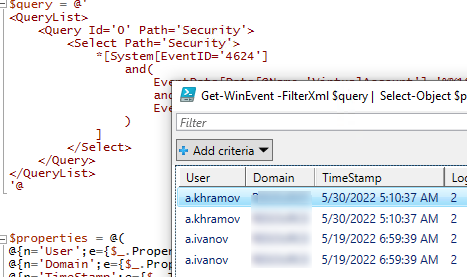

Следующий PowerShell скрипт выведет история входа пользователей на текущий компьютер и представит ее в виде графической таблицы Out-GridView.

$query = @'

<QueryList>

<Query Id='0' Path='Security'>

<Select Path='Security'>

*[System[EventID='4624']

and(

EventData[Data[@Name='VirtualAccount']='%%1843']

and

EventData[Data[@Name='LogonType']='2']

)

]

</Select>

</Query>

</QueryList>

'@

$properties = @(

@{n='User';e={$_.Properties[5].Value}},

@{n='Domain';e={$_.Properties[6].Value}},

@{n='TimeStamp';e={$_.TimeCreated}}

@{n='LogonType';e={$_.Properties[8].Value}}

)

Get-WinEvent -FilterXml $query | Select-Object $properties|Out-GridView

Если нужно выбрать события входа за последние несколько дней, можно добавить pipe с таким условием:

|Where-Object {$_.TimeStamp -gt '5/10/22'}

Командлет Get-WinEvent позволяет получить информацию с удаленных компьютеров. Например, чтобы получить историю входов с двух компьютеров, выполните следующий скрипт:

'msk-comp1', 'msk-comp2' |

ForEach-Object {

Get-WinEvent -ComputerName $_ -FilterXml $query | Select-Object $properties

}

Если протокол RPC закрыт между компьютерами, вы можете получить данные с удаленных компьютеров с помощью PowerShell Remoting командлета Invoke-Command:

Invoke-Command -ComputerName 'msk-comp1', 'msk-comp2' {Get-WinEvent -FilterXml $query | Select-Object $properties}

Уровень сложностиСредний

Время на прочтение5 мин

Количество просмотров22K

Журналирование событий информационной безопасности является важным элементом системы защиты информации. Нам необходимо знать какое событие когда произошло, когда какой пользователь пытался зайти в систему, с какого узла, удачно или нет, и так далее. Конечно, некоторые события ИБ сохраняются в журналах ОС при использовании настроек по умолчанию, например, не/удачные входы в систему, изменения прав доступа и т. д. Однако, настроек по умолчанию и локального хранения логов недостаточно для эффективного мониторинга и реагирования на события ИБ.

В этой статье мы посмотрим, как можно организовать эффективный аудит узлов под управлением ОС Windows, а в следующей статье настроим централизованный сбор событий с нескольких узлов и попробуем с помощью Powershell автоматизировать обработку собранных событий.

Зачем нужно централизованное хранение

Локальное хранение журналов событий имеет целый ряд недостатков, не позволяющих использовать этот механизм для мониторинга событий ИБ. С точки зрения безопасности локальные журналы хранят все события только на данной машине. Пока злоумышленник пытается получить доступ и поднять привилегии на данной машине, некоторые события обличающие его действия, возможно будут сохраняться в логах, но как только он получит необходимые права, он сможет почистить журнал событий, затем заполнить его фиктивными логами, в результате чего мы не увидим событий, связанных с компрометацией узла.

Да, при очистке лога будет создано событие ‘1102 Журнал аудита был очищен’, но от этого события тоже можно избавиться, просто заполнив лог большим количеством фиктивных событий.

Так как, обычно EventLog пишется по принципу циклической записи, более старые события удаляются, и их заменяют более новые.

Ну а создать поддельные события можно с помощью того же PowerShell, используя командлет Write-EventLog.

Таким образом, локальное хранение событий это не самый лучший вариант работы с логами с точки зрения безопасности. Ну а кроме того, нам не слишком удобно анализировать журналы событий, если они хранятся только локально. Тогда необходимо подключаться к журналам событий каждой локальной машины и работать с ними локально.

Гораздо удобнее пересылать логи на отдельный сервер, где их можно централизованно хранить и анализировать. В таком случае, в процессе выполнения атаки мы можем получать события от атакуемого узла, которые точно не будут потеряны. Кроме того, даже если злоумышленник сможет очистить лог на локальной машине, на удаленном сервере все события сохраняться. Ну и если события от нескольких узлов сохраняются централизованно на одном сервере, то с ними гораздо удобнее работать, что тоже не маловажно при анализе логов.

Эффективный аудит

Мы разобрались с необходимостью централизованного мониторинга событий. Однако, еще необходимо разобраться с тем, какие именно события должны присутствовать в наших логах. С одной стороны в логах должны присутствовать важные события с точки зрения ИБ, а с другой, в нем не должно быть слишком много неинтересных событий, например постоянных обращений к каким-либо файлам или сообщений о запуске каких-либо процессов, не представляющих никакого интереса для ИБ. Таким образом, чтоб нам не потонуть в большом объеме ненужных событий и не потерять что-то действительно важное, нам необходимо грамотно настроить политики аудита.

Для настройки откроем Политики аудита (Конфигурация компьютера / Конфигурация Windows / Параметры безопасности / Локальные политики / Политика аудита (Computer Configuration / Windows Settings / Security Settings / Local Policies / Audit Policy).

Также нам потребуются расширенные политики аудита, которые можно открыть здесь: Конфигурация компьютера / Конфигурация Windows / Параметры безопасности / Конфигурация расширенной политики аудита (Computer Configuration / Windows Settings / Security Settings / Advanced Audit Policy Configuration).

Отличием политики расширенного аудита является наличие подкатегорий и теперь мы можем управлять аудитом на уровне не только категорий, но и подкатегорий. Если сравнить Политики аудита и Расширенные политики аудита, то можно заметить, что разделы в обычных политиках в свою очередь разделены на подразделы в расширенных политиках, что позволяет нам настраивать более подробные категории аудита. Так, для группы Вход учётной записи (Account Logon) мы можем настроить четыре проверки -Аудит проверки учётных данных, Аудит службы проверки подлинности Kerberos, Аудит операций с билетами службы Kerberos, Аудит других событий входа учётных записей.

Для каждого типа аудита мы можем настроить аудит событий успеха или отказа. С событиями успеха нужно быть аккуратными. Так, для того же аудита входов в систему мы рискуем получить большое количество событий успешного входа, которые по факту не будут представлять никакой ценности. Также, не стоит включать в аудите доступа к объектам, аудит событий «платформы фильтрации Windows», потому что он генерирует крайне большое количество событий (всё сетевое взаимодействие хоста). В результате мы снова рискуем получить большое количество ненужных событий. В результате срабатывания настроек политик аудита, в журнале создаются события, каждое из которых имеет собственный код.

Для эффективного аудита нам необходим сбор следующих типов событий: 4624 (Успешный вход в систему), 4647 (Выход из системы), 4625 (Неудачный вход в систему), 4778/4779 (Соединение/разъединение по RDP), 4800/4801 (Блокировка/Разблокировка рабочей станции) и некоторые другие.

При анализе событий нам важно понимать, как именно был осуществлен вход в систему или с каким кодом мы получили событие о неудачном входе в систему.

Посмотрим типы входа в систему:

2 – интерактивный

3 – сетевой (через сетевой диск)

4 – запуск по расписанию

5 – запуск сервиса

7 – разблокировка экрана

8 – сетевой (Basic Authentication в IIS)

10 – подключение по RDP

11 – вход по закешированным учетным данным

В приведенном ниже скриншоте у нас представлен вход в систему при запуске сервиса

И посмотрим, как мы можем узнать причину неудачного входа в систему

0xC0000064 — такого пользователя не существует

0xC000006A — неверный пароль

0xC0000234 — пользователь заблокирован

0xC0000072 — пользователь отключен

0xC000006F — пользователь попытался войти в систему вне установленных для него ограничений по дням недели или времени суток

0xC0000070 — ограничение рабочей станции или нарушение изолированной политики аутентификации (найдите идентификатор события 4820 на контроллере домена)

0xC0000193 — срок действия учетной записи истек

0xC0000071 — истек пароль

0xC0000133 — часы между DC и другим компьютером слишком сильно рассинхронизированы

0xC0000224 — пользователю необходимо сменить пароль при следующем входе в систему

0xc000015b Пользователю не был предоставлен запрошенный тип входа в систему (он же право входа в систему) на этом компьютере

Таким образом, по значениям данных кодов в соответствующих событиях мы можем понять, что стало причиной неудачного входа в систему или каким образом пользователь или сервис осуществили вход.

На картинке ниже представлен неудачный интерактивный вход в систему, причиной которого стало указание неверного пароля.

В следующей статье мы посмотрим, как средствами PowerShell можно извлекать различные значения из событий и делать обработку логов более “человеко-удобной.

Заключение

В этой статье мы рассмотрели виды аудита в современных версиях ОС Windows, поговорили о том, какие именно события должны собираться в системе и что означают некоторые поля в этих событиях. В следующей статье мы настроим централизованный сбор событий с нескольких источников и попробуем с помощью PowerShell настроить автоматический анализ собираемых событий.

Напоследок приглашаю вас на бесплатный вебинар, где мы узнаем, зачем нужны бэкапы и как их организовать путем сервисов в Windows.

Если к вашему компьютеру имеют доступ другие люди – члены семьи дома или сотрудники на работе, возможно, в какой-то момент вы захотите узнать, пользовались ли компьютером в ваше отсутствие и если да, то когда именно он включался. Ну что же, сделать это нетрудно, все и вся поведает сама Windows, главное, правильно ее об этом попросить.

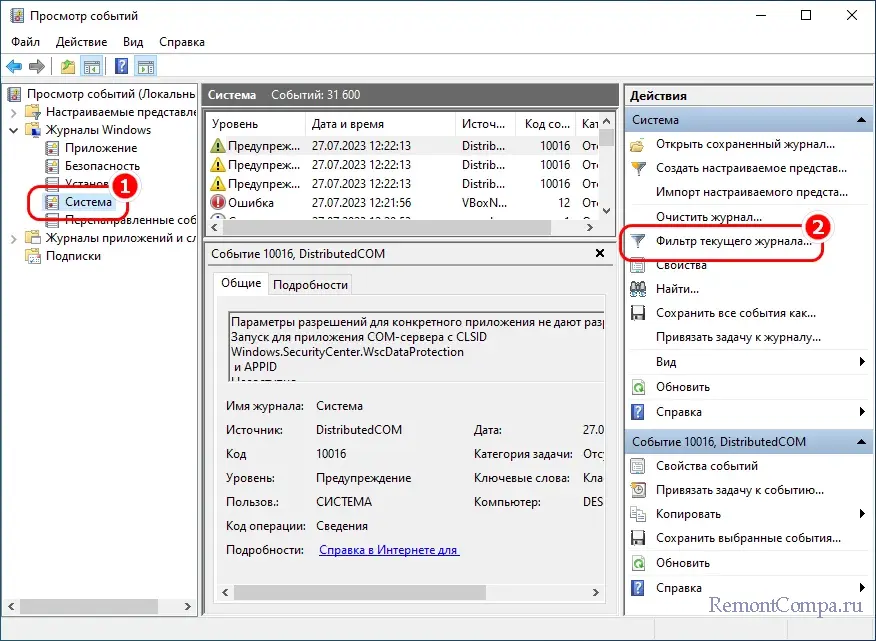

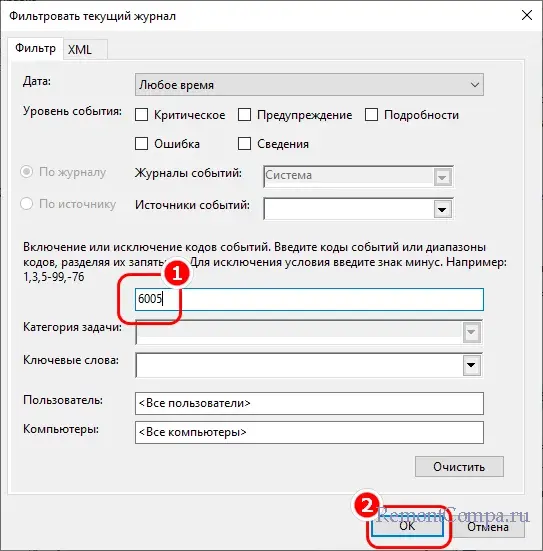

Начнем наш опрос с просмотра журнала событий, в который система сохраняет все более или менее значимые события, в число коих входит и включение ПК, точнее, запуск базовых служб Windows. В данном примере в качестве метки мы предлагаем использовать службу EventLog. Откройте сам журнал командой eventvwr и перейдите в раздел «Журналы Windows» → «Система». Нажмите в правой колонке «Фильтр текущего журнала» и отфильтруйте записи по коду события 6005.

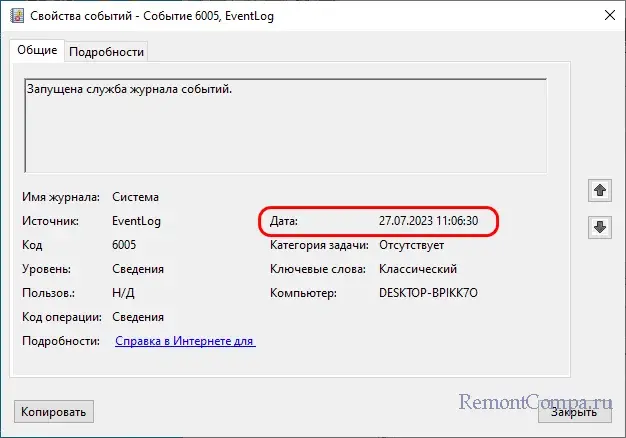

Предпоследние событие с кодом 6005 и текстовой меткой «Служба журнала событий была запущена» будет соответствовать включению компьютера. Останется только сопоставить дату и время события с датой и временем включения ПК лично вами.

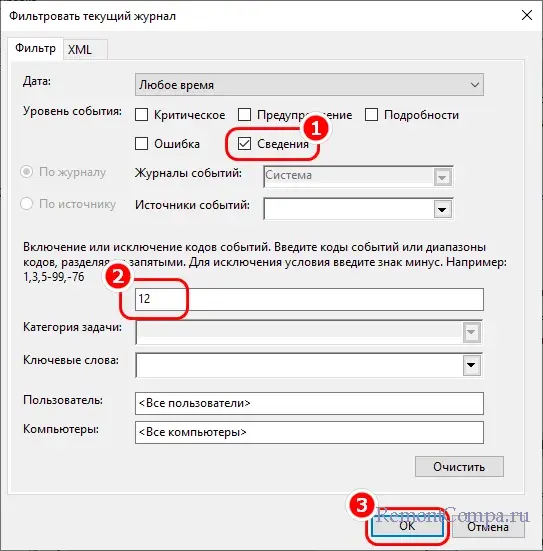

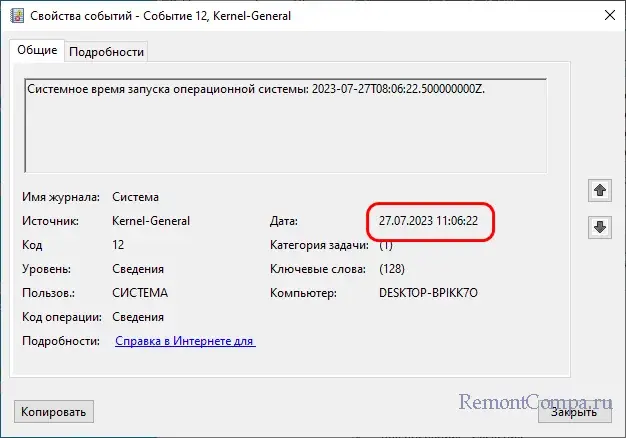

С тем же успехом вместо записи EventLog с кодом 6005 можно использовать запись Kernel-General с кодом 12 и уровнем «Сведения».

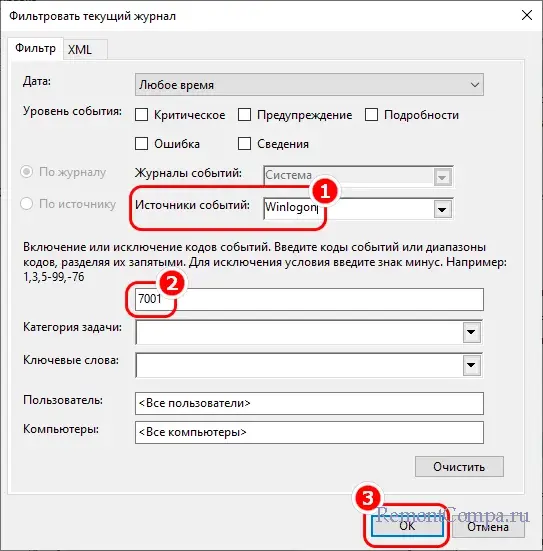

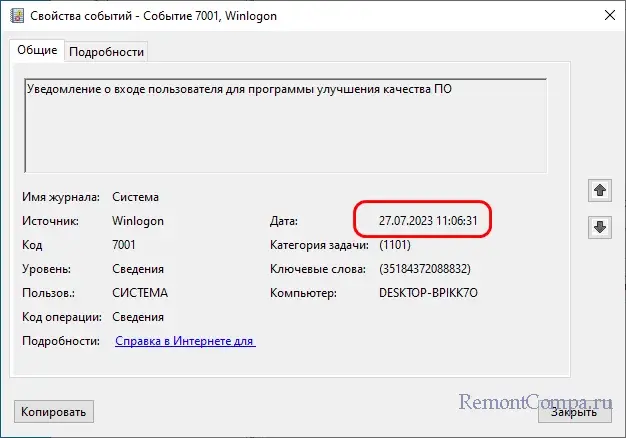

Кстати, записи с кодом 6005 и 12 (Kernel-General) заносятся в журнал независимо от того, вошел ли пользователь в учетную запись или нет, если вы хотите узнать, имел ли место вход в систему, ищите в том же разделе журнала событие с кодом 7001 и источником Winlogon.

Еще одним способом узнать, включали ли компьютер без вашего ведома, когда и с какой учетной записью выполнялся вход, и был ли вход успешным, является использование специальной политики аудита. Правда, эта политика должна быть включена заранее, а не тогда, когда вам внезапно придет в голову мысль проверить ПК на предмет его использования другими людьми.

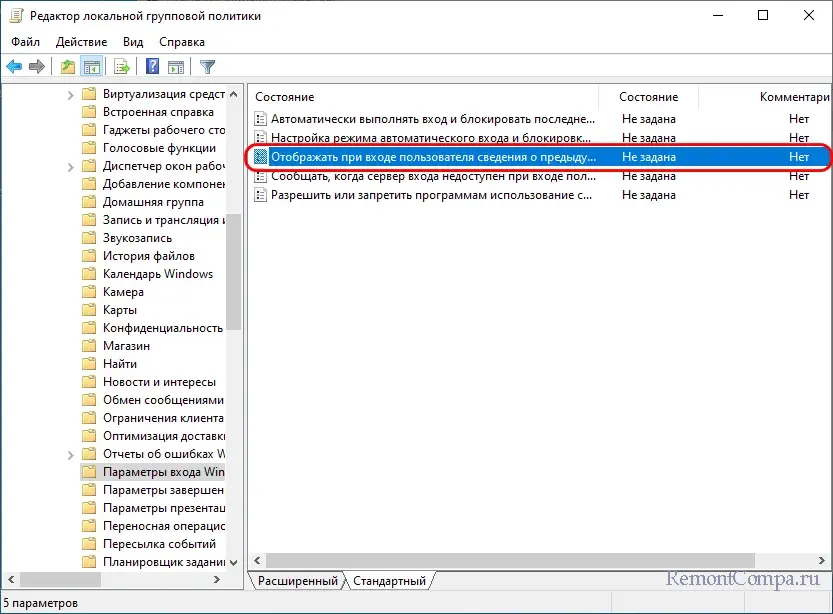

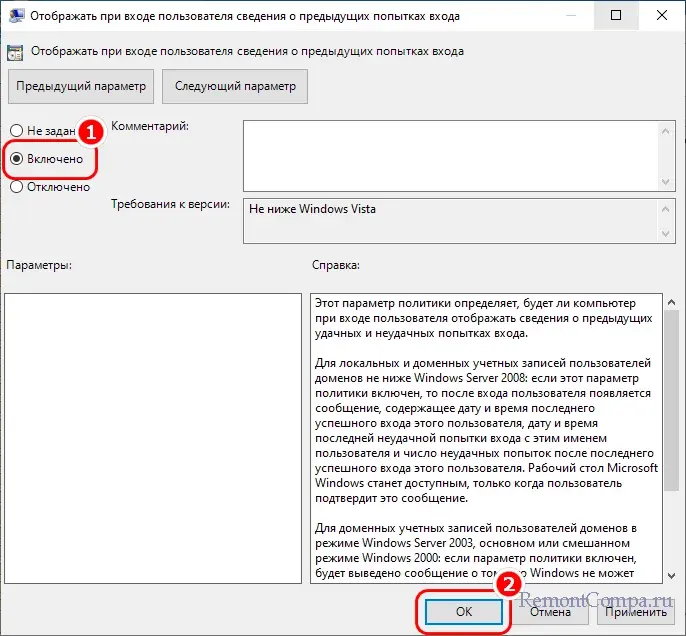

Откройте редактор локальных групповых политик командой gpedit.msc и перейдите в раздел «Конфигурация компьютера» → «Административные шаблоны» → «Компоненты Windows» → «Параметры входа Windows».

Откройте настройки политики двойным по ней кликом, активируйте радиокнопку «Включено», сохраните настройки и перезагрузите компьютер.

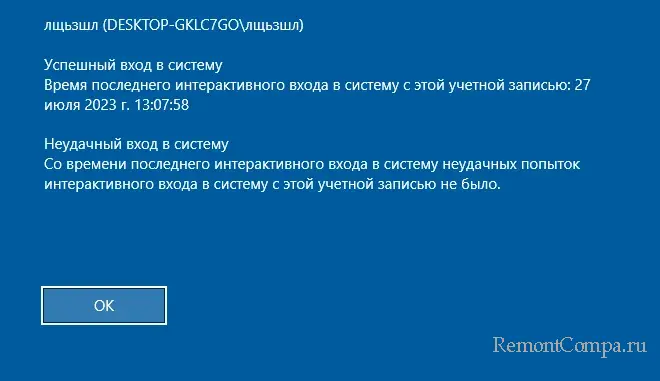

Отныне при каждой следующей загрузке станет отображаться информация о предыдущем входе в систему, в частности имя пользователя и точное время входа.

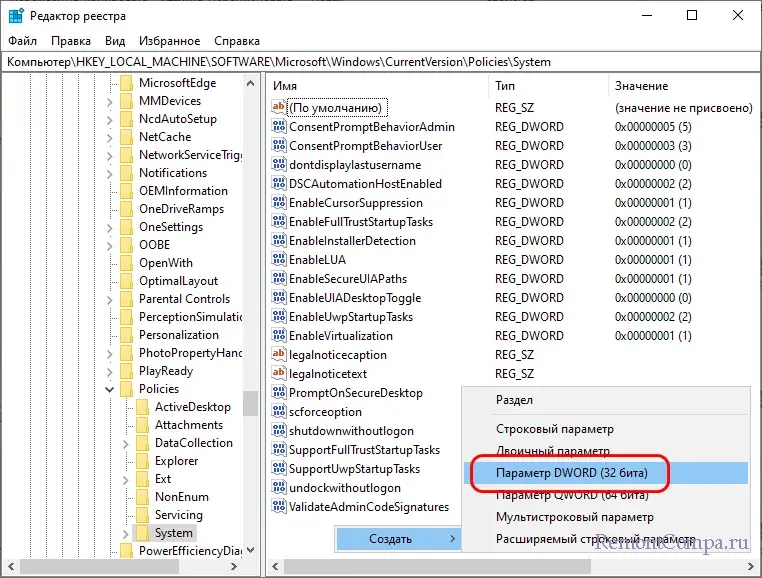

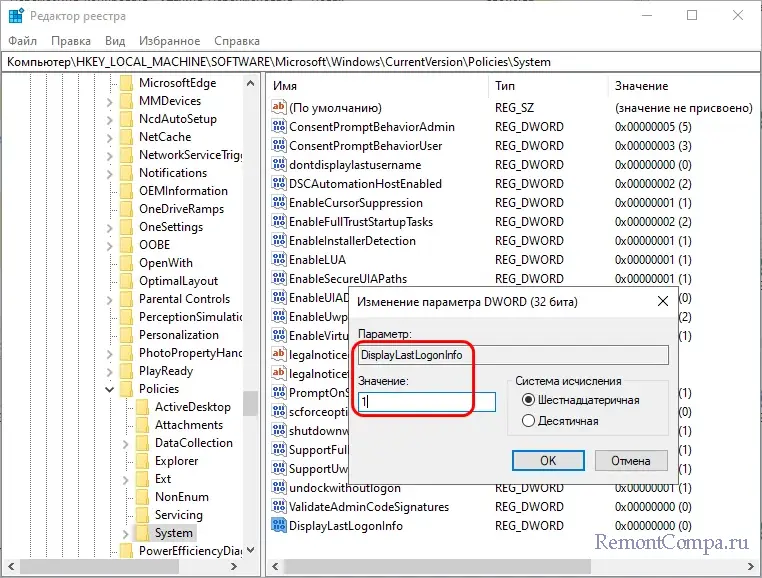

В Windows Home редактор локальных политик отключен, поэтому для активации настройки придется использовать редактор реестра. Открыв последний командой regedit, разверните ветку HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System, создайте в правой колонке параметр типа DWORD с именем DisplayLastLogonInfo и установите в качестве его значения 1. Перезагрузите компьютер.

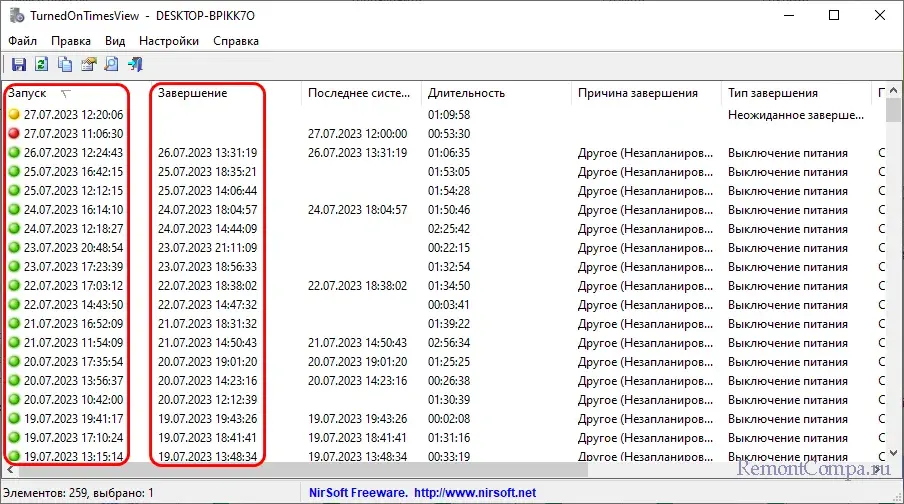

Существуют также и сторонние инструменты получения сведений о включении и выключении компьютера, например, утилита TurnedOnTimesView. В качестве источника информации эта маленькая портативная программа использует системный журнал событий, извлекая из него записи двух типов – включения и выключения ПК. TurnedOnTimesView показывает дату и время включения и выключения, длительность последней рабочей сессии, причину, тип и код завершения работы, а также имя компьютера.

Пользоваться инструментом проще простого – соответствующие запуску маркированные записи располагаются в первой же колонке таблицы. Желтым маркируется последние включение, зеленым – предпоследнее, если же предыдущее завершение работы ПК было некорректным, запись предыдущего входа будет маркирована красным цветом.

Имеются ли еще какие-то способы узнать, когда включался компьютер? Да, например, можно создать скрипт, который станет отправлять сообщение на электронную почту всякий раз, когда кто-то войдет в учетную запись. Можно включить аудит входа в систему, можно использовать кейлогеры и прочее шпионское ПО, единственное, с чем могут возникнут проблемы – это загрузка компьютера с LiveCD – определить, включали ли ПК при таком сценарии будет весьма проблематично, разве что в BIOS/UEFI вашего компьютера отыщется функция регистрации подачи питания на ключевые компоненты материнской платы.

ПРАКТИЧЕСКОЕ

ЗАНЯТИЕ №4

Тема:

Настройка параметров регистрации и аудита в Windows 7.

Цель: формирование умений настройки

параметров регистрации и аудита ОС Windows 7.

Оборудование: персональный компьютер, ОС Windows 7.

Время

выполнения: 2 часа

Теоретический материал

Регистрация является

еще одним механизмом обеспечения защищенности информационной системы. Этот

механизм основан на подотчетности системы обеспечения безопасности, фиксирует

все события, касающиеся безопасности. Эффективность системы безопасности

принципиально повышается в случае дополнения механизма регистрации механизмом

аудита. Это позволяет оперативно выявлять нарушения, определять слабые места в

системе защиты, анализировать закономерности системы, оценивать работу

пользователей и т. д.

Аудит – это анализ накопленной информации,

проводимый оперативно, в реальном времени или периодически (например, раз в

день). Оперативный аудит с автоматическим реагированием на выявленные нештатные

ситуации называется активным.

Практическими

средствами регистрации и аудита являются:

—

различные

системные утилиты и прикладные программы;

— регистрационный (системный или

контрольный) журнал.

Первое средство

является обычно дополнением к мониторингу, осуществляемому администратором

системы. Комплексный подход к протоколированию и аудиту обеспечивается при

использовании регистрационного журнала.

Регистрационный

журнал – это

хронологически упорядоченная совокупность записей результатов деятельности

субъектов системы, достаточная для восстановления, просмотра и анализа

последовательности действий, окружающих или приводящих к выполнению операций,

процедур или совершению событий при транзакции с целью контроля конечного результата.

Задания:

Задание

1. Активизировать

механизмы регистрации и аудита операционной системы Windows 7 и настроить параметры просмотра

аудита папок и файлов.

Алгоритм выполнения задания 1:

I. Активизация механизма регистрации

и аудита с помощью оснастки Локальные политики безопасности

1. Выберите кнопку Пуск в

панели задач.

2. Откройте меню Панель управления.

3. В открывшемся окне выберите ярлык Администрирование

затем в открывшимся окне выберите Локальная политика безопасности.

4. Выберите пункт Политика аудита

(рис. 14).

Рисунок 14 — Окно Локальные

параметры безопасности

5. Для включения или отключения

параметров аудита выберите требуемый параметр и дважды щелкните левой клавишей

мыши.

6. Для каждого параметра можно задать

аудит успехов или отказов, вообще отключить аудит событий данного типа (рис.

15).

Рисунок 15 — Окно Аудита входа в

систему

7. Значения параметров политики аудита

приведены в таблице 2.

8. По умолчанию все параметры Политики

аудита выключены.

9. Включите аудит успеха и отказа для

всех параметров.

10.Для этого выполните пункт 5.

11.Нажмите кнопку ОК.

Таблица

2

Значения

параметров аудита системы

|

Параметр |

Значение |

|

Аудит событий входа в систему |

Определяет, подлежит ли аудиту каждая |

|

Аудит управления учетными записями |

Определяет, подлежат ли аудиту все события, связанные с — создание, изменение — переименование, — задание или |

|

Аудит доступа к |

Определяет, подлежит ли аудиту событие до |

|

Аудит входа в систему |

Определяет, подлежит ли аудиту каждая попытка пользователя войти в систему или выйти из нее |

|

Аудит доступа к объектам |

Определяет, подлежит ли аудиту событие доступа пользователя к объекту – например, к файлу, папке, |

|

Аудит изменения политики |

Определяет, подлежит ли аудиту каждый факт |

|

Аудит использования привилегий |

Определяет, подлежит ли аудиту каждая попытка пользователя |

|

Аудит отслеживания процессов |

Определяет, подлежат ли аудиту такие события, как активизация программы, завершение процесса, |

|

Аудит системных событий |

Определяет, подлежат ли аудиту события перезагрузки |

II. Настройка и просмотр аудита папок

и файлов (Доступно только на томах NTFS)

1. Установите указатель мыши на файл

или папку, для которой следует выполнить аудит, и нажмите правую кнопку.

2. В появившемся контекстном меню

выберите команду Свойства.

3. В окне свойств папки или файла

перейдите на вкладку Безопасность.

4. На вкладке Безопасность

нажмите кнопку Дополнительно и затем перейдите на вкладку Аудит.

5. Если необходимо настроить аудит для

нового пользователя или группы на вкладке Аудит нажмите кнопку Добавить.

6. Появится диалоговое окно Выбор:

Пользователь, Компьютер или Группа.

7. Выберите имя нужного пользователя

или группы и нажмите кнопку ОК. Откроется окно диалога Элемент аудита для.

Здесь можно ввести все необходимые параметры аудита.

8. В списке Применять укажите,

где следует выполнять аудит (это поле ввода доступно только для папок).

9. В группе Доступ следует указать,

какие события следует отслеживать: окончившиеся успешно (Успех),

неудачно (Отказ) или оба типа событий.

10. Применять этот аудит к объектам и

контейнерам только внутри этого контейнера — определяет, распространяются ли введенные настройки

аудита на файлы и папки, находящиеся ниже по дереву каталогов файловой системы

(флажок не установлен). В обратном случае, установите флажок (или выберите в

списке) Применять опцию Только для этой папки. Это позволит

не выполнять аудит для тех объектов файловой системы, которые не представляют

интереса.

11. После завершения настройки аудита

для папки или файла нажмите несколько раз кнопку ОК, чтобы закрыть все

окна диалога.

12. Если необходимо просмотреть или

изменить настройки аудита для уже существующего пользователя или группы,

нажмите кнопку Показать/Изменить. Появится окно диалога Элемент

аудита для. Здесь можно выполнить все необходимые изменения параметров

аудита для выбранного пользователя или группы. По окончании внесения изменений

нажмите кнопку ОК.

Примечание. После включения аудита

операционная система Windows 7 начинает отслеживать события,

связанные с безопасностью. Полученную в результате информацию можно просмотреть

с помощью оснастки Просмотр событий. При просмотре журнала событий можно

выяснить, кто предпринял попытку выполнения неразрешенного ему действия. Для

того чтобы иметь возможность настраивать аудит для файлов и папок, необходимо

иметь права администратора.

III. Просмотр событий в журнале

событий

1. Выберите кнопку Пуск панели

задач.

2. Откройте меню Панель управления.

3. В открывшемся окне выберите ярлык Администрирование

и далее Просмотр событий.

4. В открывшемся окне выберите пункт Журнал

Windows далее Безопасность (рис.

16).

5. В правой половине открытого окна

появится список всех зарегистрированных событий.

6. Для просмотра требуемого события

вызовите его свойства из контекстного меню или дважды щелкните по его названию

левой клавишей мыши.

Рисунок 16 — Окно Просмотр событий

7. В результате появится окно, как

показано на рисунке 17.

8. В зафиксирован успех или отказ

входа какого-либо события, приведено описание просматриваемого события.

Рисунок 17 — Окно Событие

9. Таким образом, просмотр журнала

событий позволяет в полной мере проанализировать действия пользователей и

процессов.

Задания для самостоятельной работы:

1. Включите аудит успеха и отказа всех

параметров (используйте задание I).

2. Выйдите из системы и предпримите

попытку входа в операционную систему с неверным паролем. Откройте журнал

событий, найдите соответствующую запись и скопируйте экран в буфер (Print Screen) для отчета.

3. Удалите созданную ранее учетную

запись ТП-04 и зафиксируйте все события системного журнала, связанные с этим

действием для отчета.

Контрольные

вопросы:

1. Чем отличаются регистрация и аудит?

2. Что является практическими

средствами регистрации и аудита?

3. Какие этапы предусматривают

механизмы регистрации и аудита?

4. Какие события фиксируются в

системном журнале?

5. Что фиксирует система при

регистрации событий?

6. Правами какой категории

пользователя нужно обладать, чтобы иметь возможность настраивать аудит для

файлов и папок?

Скачано с www.znanio.ru

Параметры событий входа в Аудит отслеживают как локальные логины, так и сетевые логины. Каждое событие входа указывает учетную запись пользователя, которая вошла в систему, и время входа в систему. Вы также можете увидеть, когда пользователи вышли из системы.

Замечания:Аудит входа в систему работает только в профессиональной версии Windows, поэтому вы не можете использовать это, если у вас есть домашняя версия. Это должно работать на Windows 7, 8 и Windows 10. Мы рассмотрим Windows 10 в этой статье. В других версиях экраны могут выглядеть немного иначе, но этот процесс почти такой же.

Включить аудит входа в систему

Чтобы включить аудит входа в систему, вы будете использовать редактор локальных групповых политик. Это довольно мощный инструмент, поэтому, если вы никогда не использовали его раньше, стоит потратить некоторое время, чтобы узнать, что он может сделать. Кроме того, если вы находитесь в сети компаний, сделайте все одолжение и сначала обратитесь к своему администратору. Если ваш рабочий компьютер является частью домена, также вероятно, что это часть политики группы домена, которая в любом случае заменит политику локальной группы.

Чтобы открыть редактор локальной групповой политики, нажмите «Пуск», введите “gpedit.msc, “ и затем выберите итоговую запись.

Просмотр событий входа в систему

После включения аудита входа в систему Windows записывает эти события входа в систему вместе с именем пользователя и меткой времени в журнал безопасности. Вы можете просмотреть эти события, используя Event Viewer.

Нажмите «Пуск», введите «событие» и нажмите «Результат просмотра событий».