С помощью сервера обновлений Windows Server Update Services (WSUS) вы можете развернуть собственную централизованную систему обновления продуктов Microsoft (операционных систем Widows, Office, SQL Server, Exchange и т.д.) на компьютерах и серверах в локальной сети компании. В этой статье мы рассмотрим, как установить и настроить сервер обновлений WSUS в Windows Server 2019/2016/2012R2.

Содержание:

- Установка роли WSUS в Windows Server

- Начальная настройка сервера обновлений WSUS в Windows Server

- Установка консоли администрирования WSUS в Windows 10/11

- Оптимизация производительности WSUS

Как работает WSUS?

Сервер WSUS реализован в виде отдельной роли Windows Server. В общих словах сервис WSUS можно описать так:

- После установки сервер WSUS по расписанию синхронизируется с серверами обновлений Microsoft Update в Интернете и скачивает новые обновления для выбранных продуктов;

- Администратор WSUS выбирает, какие обновления нужно установить на рабочие станции и сервера компании и одобряет их установку;

- Клиенты WSUS в локальной сети скачивают и устанавливают обновления с вашего сервера обновлений согласно настроенным политикам.

Установка роли WSUS в Windows Server

Начиная с Windows Server 2008, сервис WSUS выделен в отдельную роль, которую можно установить через консоль управления сервером или с помощью PowerShell.

Если вы развертываете новый сервер WSUS, рекомендуется сразу устанавливать его на последнем релизе Windows Server 2022 (возможна установка на Windows Serve Core).

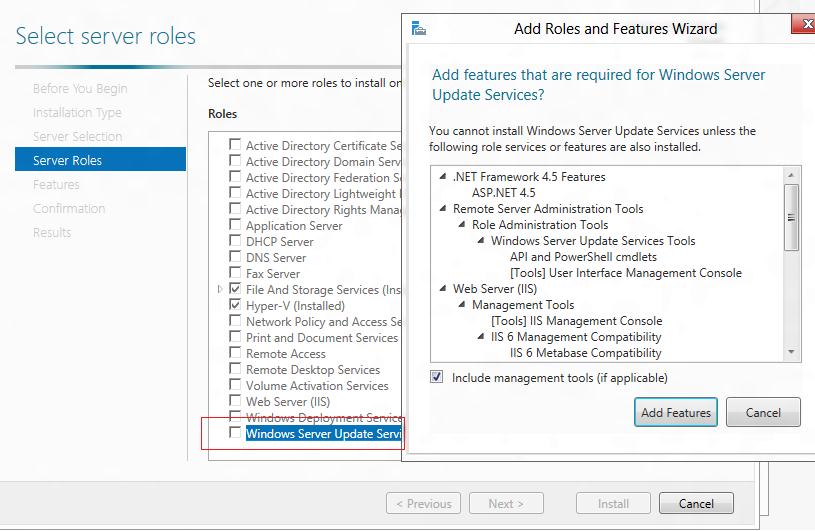

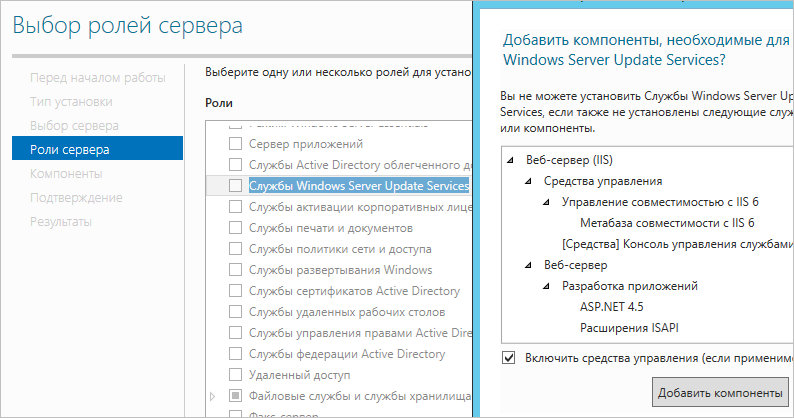

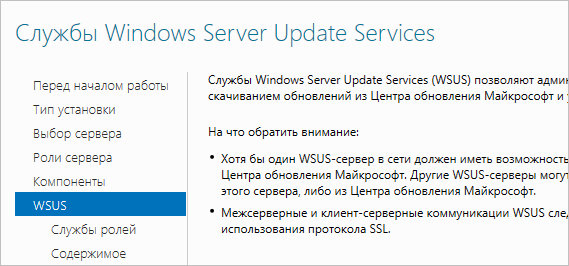

Чтобы установить WSUS, откройте консоль Server Manager и отметьте роль Windows Server Update Services (система автоматически выберет и предложит установить необходимые компоненты веб сервера IIS).

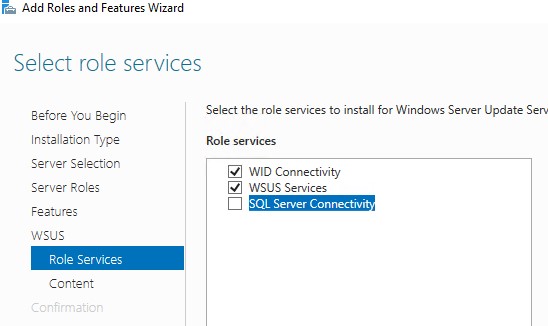

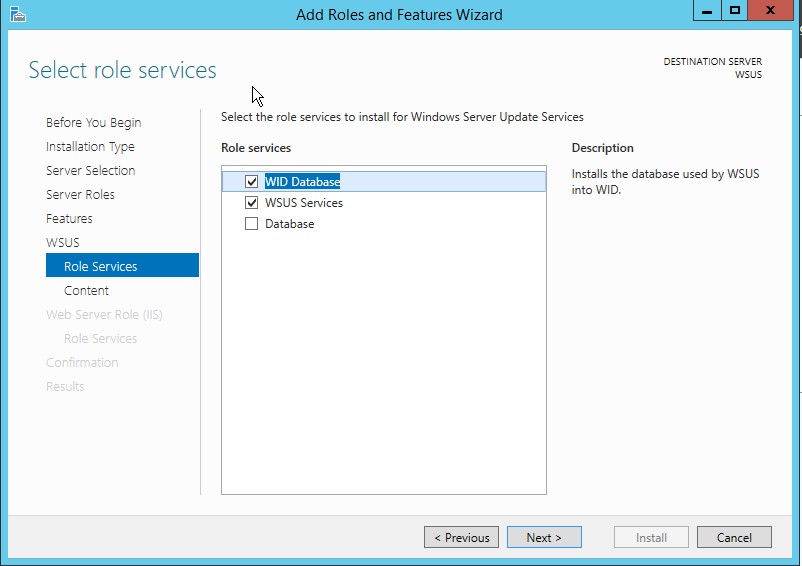

В следующем окне нужно выбрать, какие компоненты WSUS нужно установить. Обязательно отметьте опцию WSUS Services. Две следующие опции зависят от того, какую базу данных вы планируете использовать для WSUS.

Настройки сервера, метаданные обновлений, информация о клиентах WSUS хранятся в базе данных SQL Server. В качестве базы данных WSUS вы можете использовать:

- Windows Internal Database (WID) – встроенную базу данных Windows, опция WID Connectivity (это рекомендуемый и работоспособный вариант даже для больших инфраструктур);

- Отдельную базу Microsoft SQL Server, развернутую на локальном или удаленном сервере. Вы можете использовать редакции MS SQL Enterprise, Standard (требуют лицензирования) или бесплатную Express редакцию. Это опция SQL Server Connectivity.

Внутреннюю базу Windows (Windows Internal Database) рекомендуется использовать, если:

- У вас отсутствуют лицензии MS SQL Server;

- Вы не планируется использовать балансировку нагрузки на WSUS (NLB WSUS);

- При развертывании дочернего сервера WSUS (например, в филиалах). В этом случае на вторичных серверах рекомендуется использовать встроенную базу WSUS.

В бесплатной SQL Server Express Edition максимальный размер БД ограничен 10 Гб. Ограничение Windows Internal Database – 524 Гб. Например, в моей инфраструктуре размер базы данных WSUS на 3000 клиентов составил около 7Гб.

При установке роли WSUS и MS SQL Server на разных серверах есть ряд ограничений:

- SQL сервер с БД WSUS не может быть контроллером домена Active Directory;

- Сервер WSUS нельзя разворачивать на хосте с ролью Remote Desktop Services.

База WID по умолчанию называется SUSDB.mdf и хранится в каталоге windir%\wid\data\. Эта база поддерживает только Windows аутентификацию (но не SQL). Инстанс внутренней (WID) базы данных для WSUS называется server_name\Microsoft##WID.

Базу WID можно администрировать через SQL Server Management Studio (SSMS), если указать в строке подключения

\\.\pipe\MICROSOFT##WID\tsql\query

.

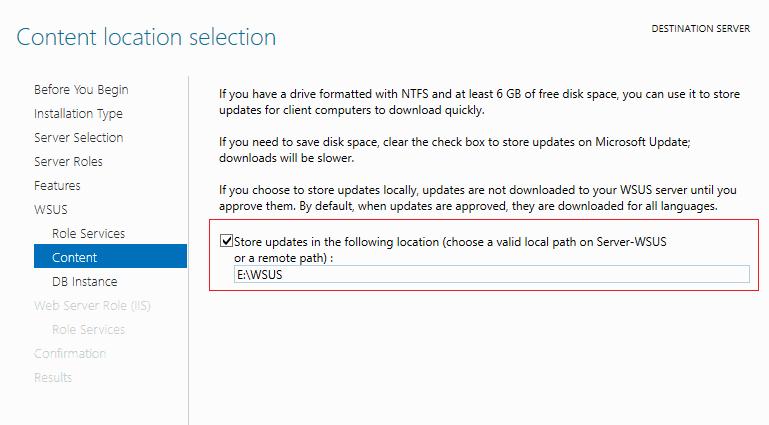

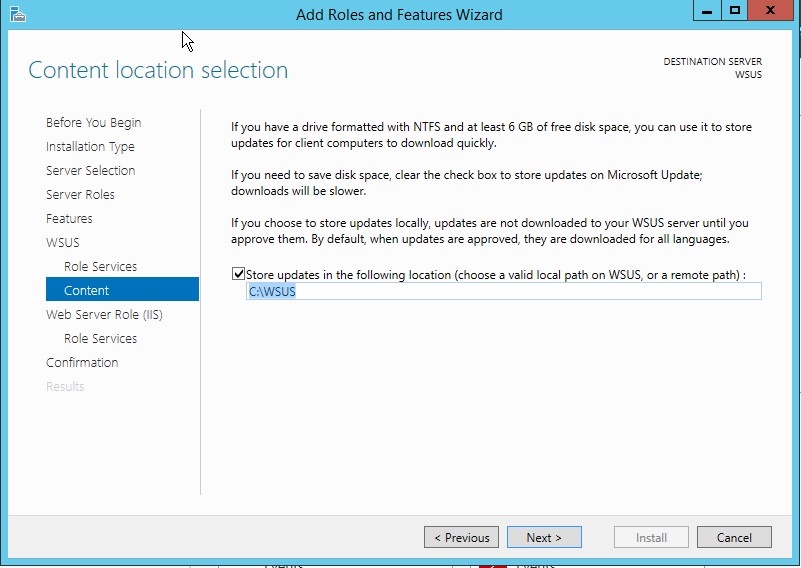

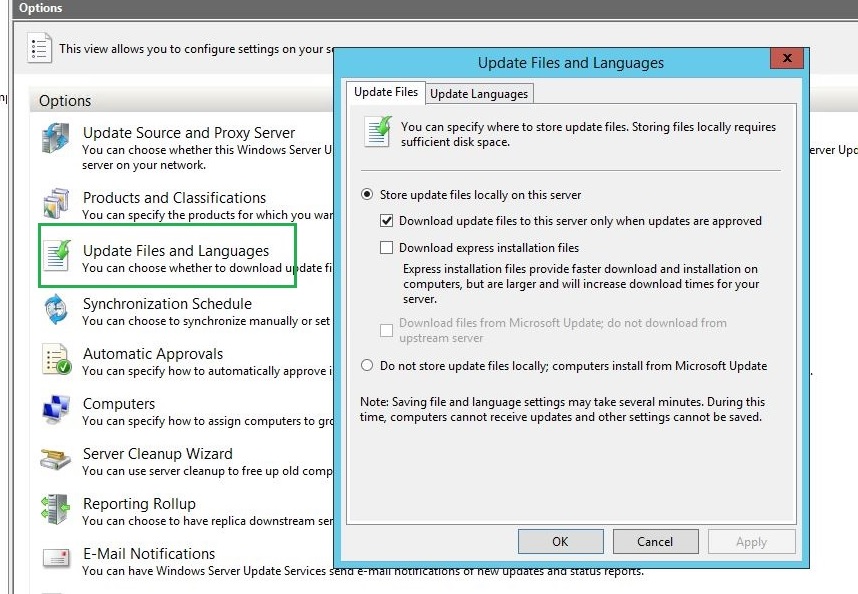

Если вы хотите хранить файлы обновлений локально на сервере WSUS, включите опцию Store updates in the following locations и укажите путь к каталогу. Это может быть папка на локальном диске (рекомендуется использовать отдельный физический или логический том), или сетевой каталог (UNC путь). Обновления скачиваются в указанный каталог только после их одобрения администратором WSUS.

Размер базы данных WSUS сильно зависит от количества продуктов и версий ОС Windows, которое вы планируете обновлять. В большой организации размер файлов обновлений на WSUS сервере может достигать сотни Гб.

Если у вас недостаточно места на дисках для хранения файлов обновлений, отключите эту опцию. В этом случае клиенты WSUS будут получать одобренный файлы обновлений из Интернета (вполне рабочий вариант для небольших сетей).

Также вы можете установить сервер WSUS с внутренней базой данный WID с помощью PowerShell командлета Install-WindowsFeature:

Install-WindowsFeature -Name UpdateServices, UpdateServices-WidDB, UpdateServices-Services, UpdateServices-RSAT, UpdateServices-API, UpdateServices-UI –IncludeManagementTools

Начальная настройка сервера обновлений WSUS в Windows Server

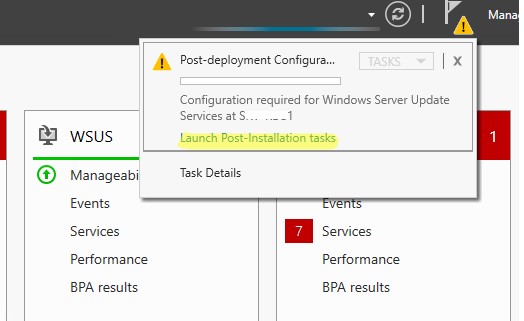

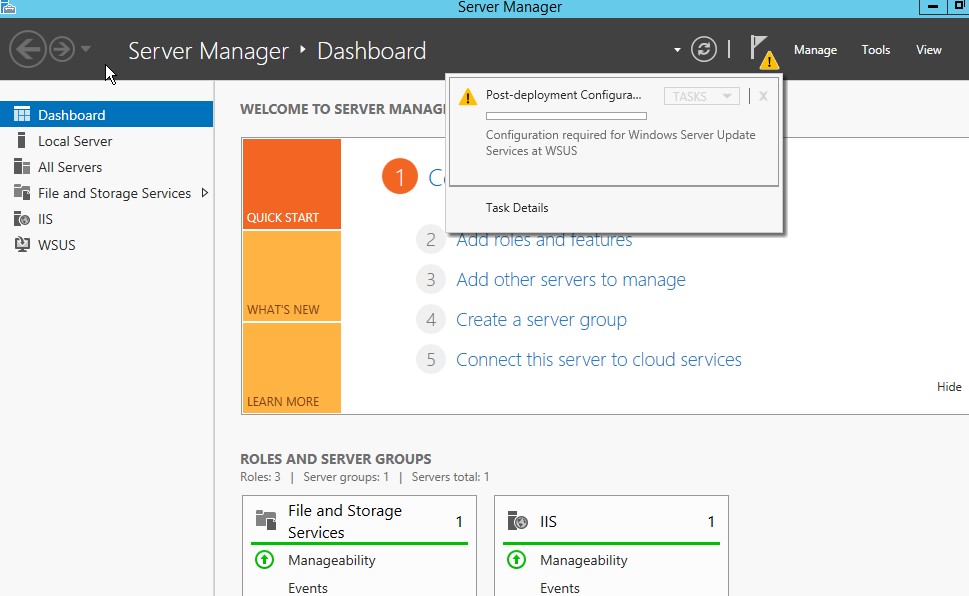

После окончания установки роли WSUS вам нужно выполнить его первоначальную настройку. Откройте Server Manager и выберите Post-Deployment Configuration -> Launch Post-Installation tasks.

Для управления WSUS из командной строки можно использовать консольную утилиту

WsusUtil.exe

. Например, чтобы указать путь к каталогу с файлами обновлений WSUS, выполните:

CD "C:\Program Files\Update Services\Tools"

WsusUtil.exe PostInstall CONTENT_DIR=E:\WSUS

Или, например, вы можете перенастроить ваш WSUS на внешнюю базу данных SQL Server:

wsusutil.exe postinstall SQL_INSTANCE_NAME="SQLSRV1\SQLINSTANCEWSUS" CONTENT_DIR=E:\WSUS_Content

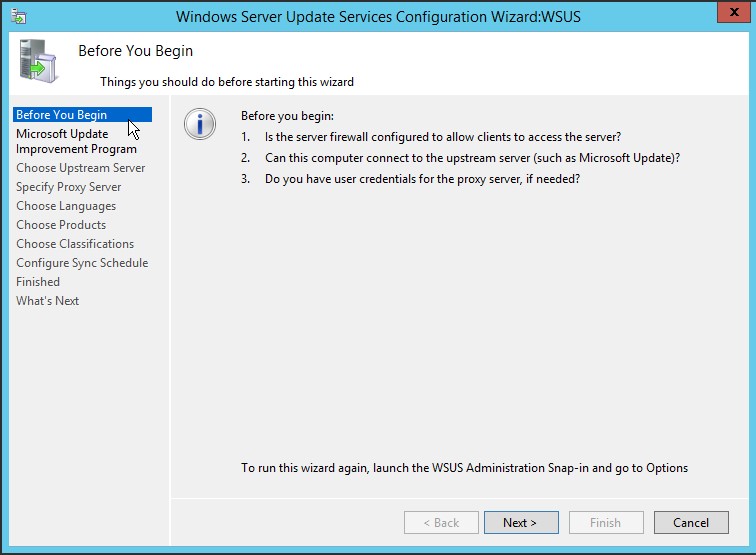

Затем откройте консоль Windows Server Update Services. Запустится мастер первоначальной настройки сервера обновлений WSUS.

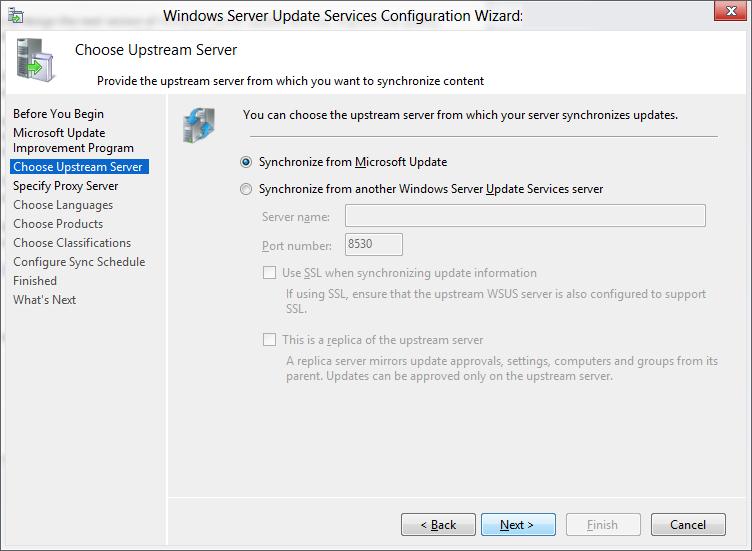

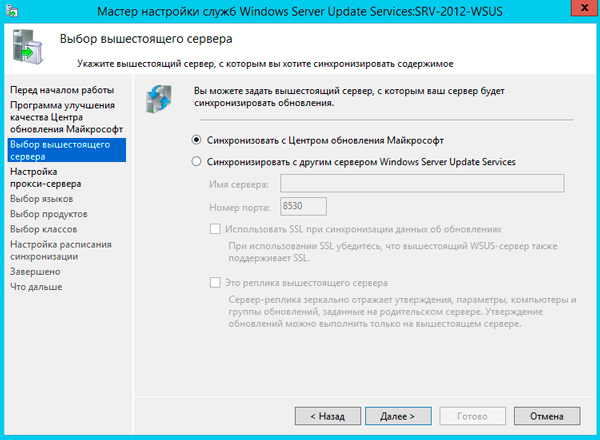

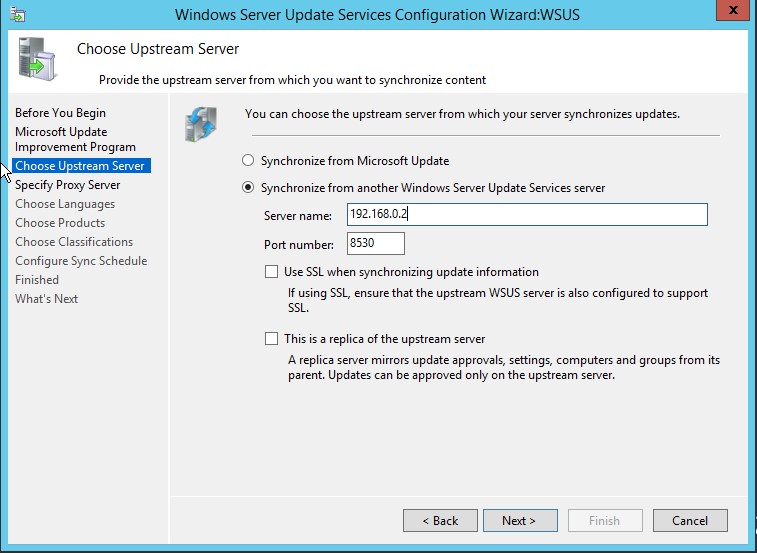

Укажите, будет ли сервер WSUS скачивать обновления с сайта Microsoft Update напрямую (Synchronize from Microsoft Update) или он должен получать их с вышестоящего WSUS сервера (Synchronize from another Windows Update Services server). Дочерние WSUS сервера обычно развертываются на удаленных площадках с большим количеством клиентов (300+) для снижения нагрузки на WAN канал.

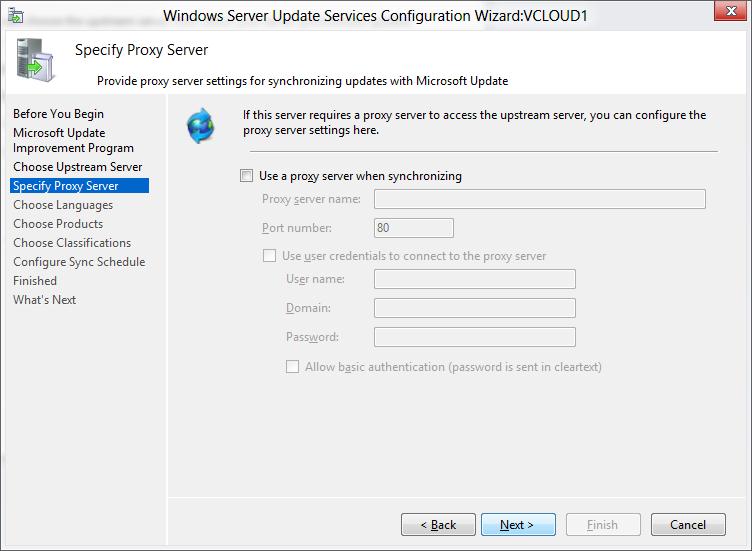

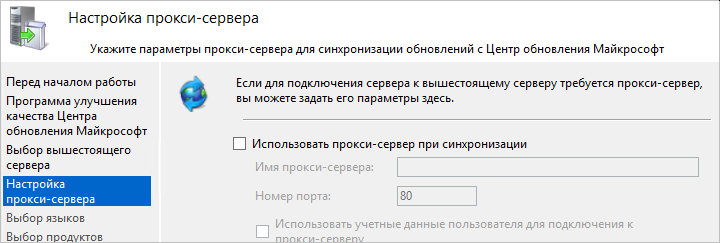

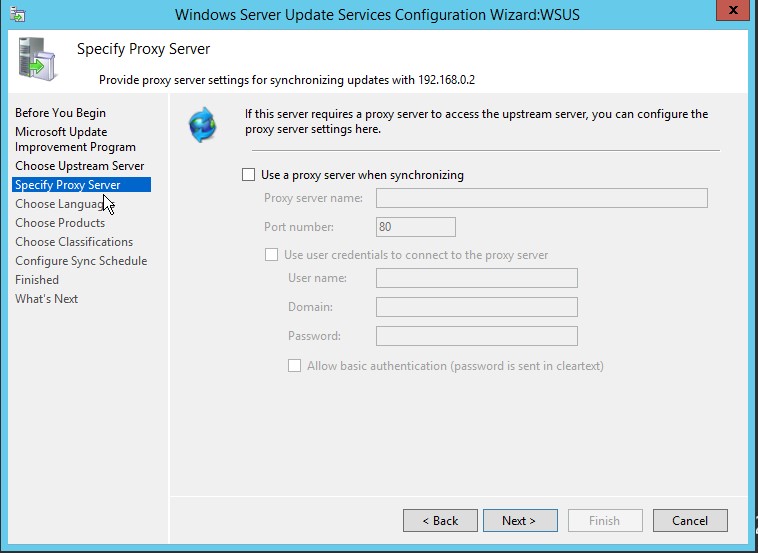

Если в вашей сети используется прокси-сервер для доступа в Интернет, далее нужно указать адрес и порт прокси сервера, и логин/пароль для аутентификации.

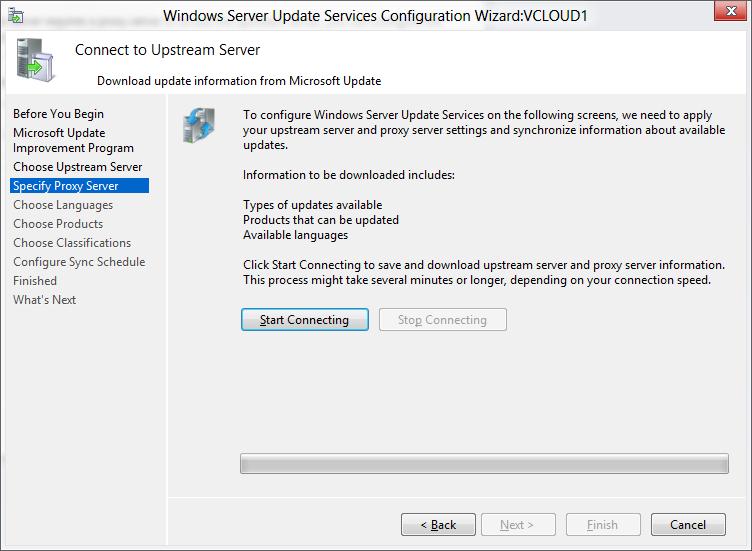

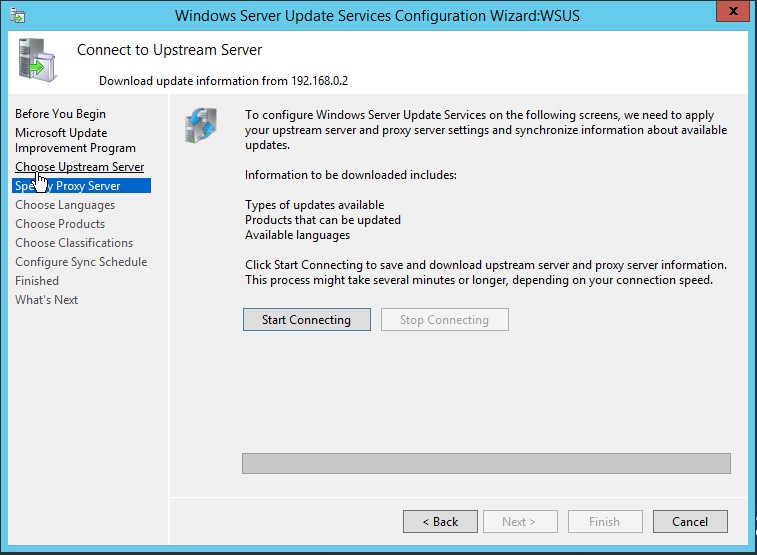

Проверьте подключение к вышестоящему серверу обновлений (или Windows Update). Нажмите кнопку Start Connecting.

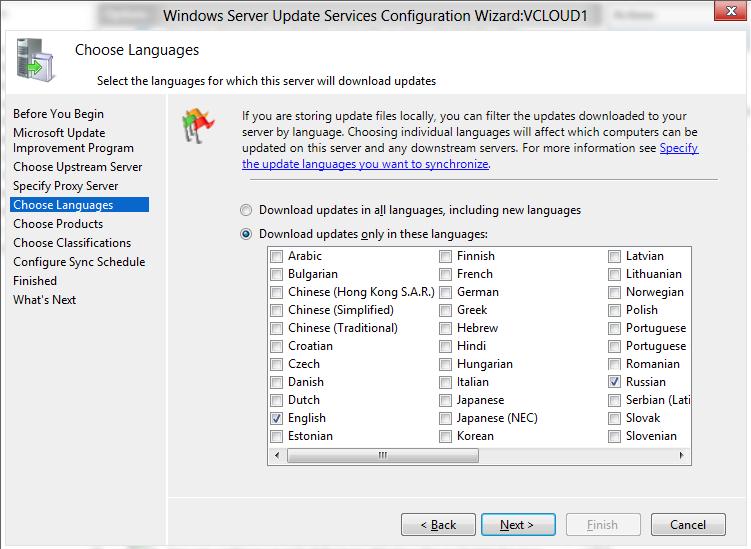

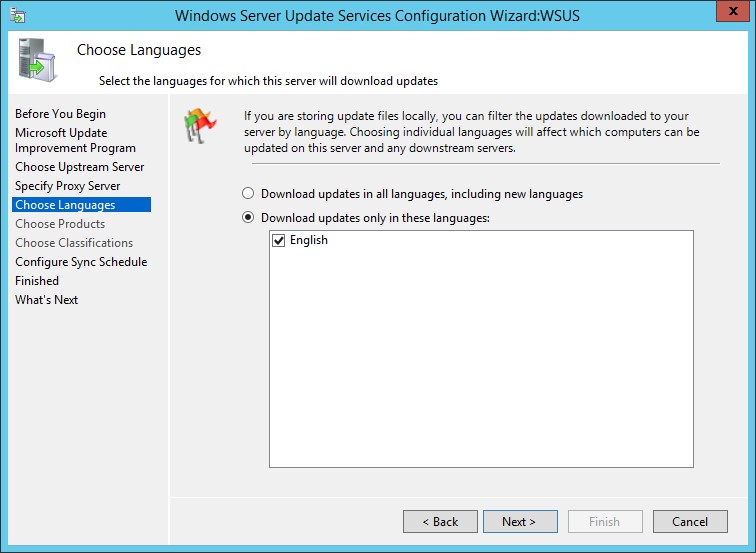

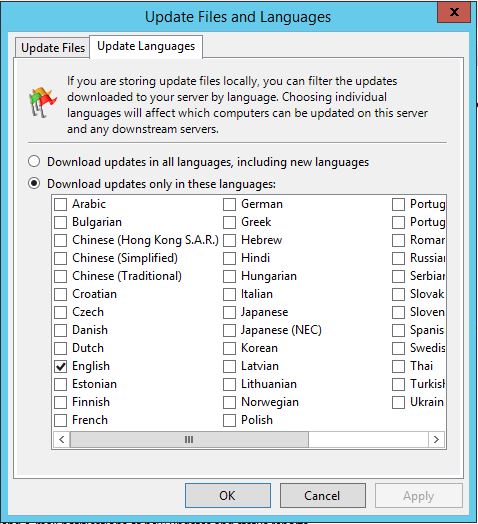

Выберите языки продуктов, для которых WSUS будет получать обновления. Мы укажем English и Russian (список языков может быть в дальнейшем изменен из консоли WSUS).

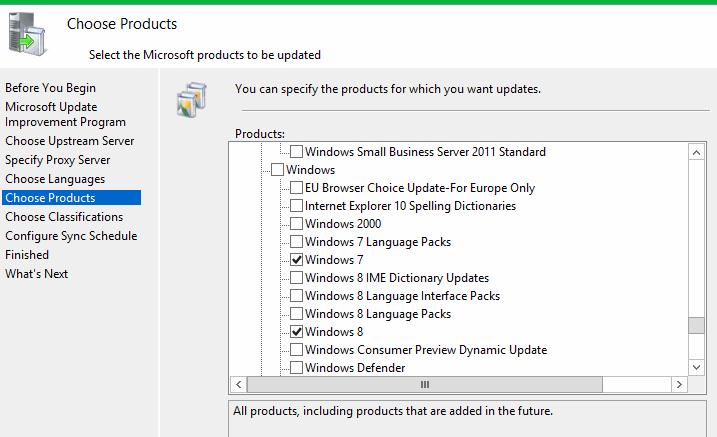

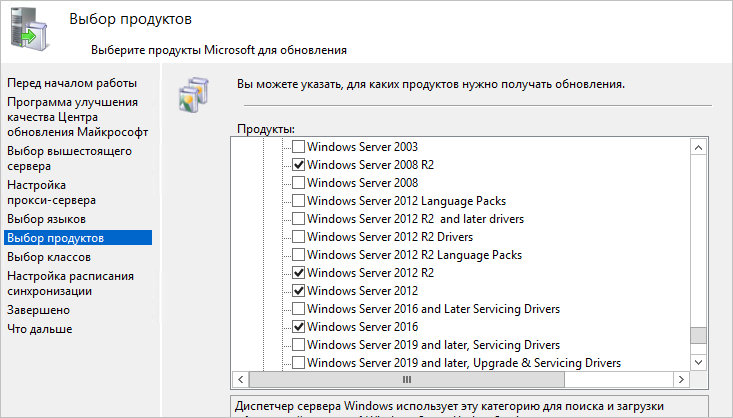

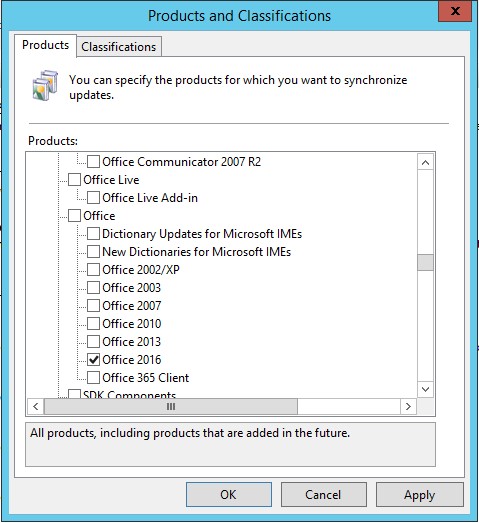

Затем выберите продукты, для которых WSUS должен скачивать обновления. Выберите только те продукты Microsoft, которые используются в Вашей корпоративной сети. Например, если вы уверены, что в вашей сети не осталось компьютеров с Windows 7 или Windows 8, не выбирайте эти опции.

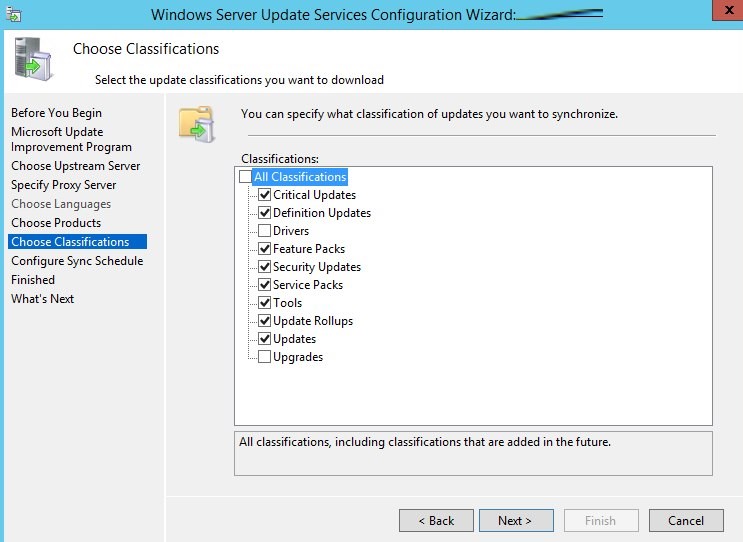

Обязательно включите в классификации следующие общие разделы:

- Developer Tools, Runtimes, and Redistributable — для обновления библиотек Visual C++ Runtime

- Windows Dictionary Updates в категории Windows

- Windows Server Manager – Windows Server Update Services (WSUS) Dynamic Installer

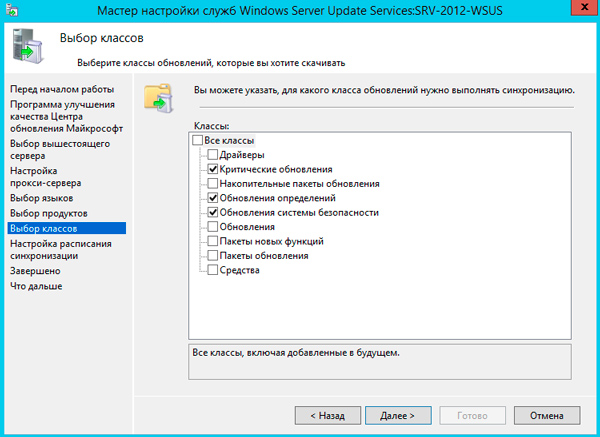

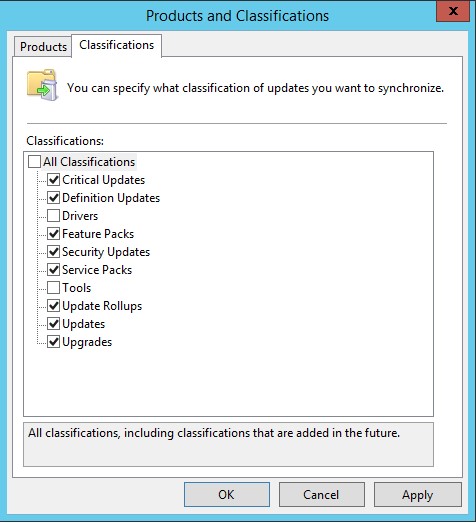

На странице Classification Page, нужно указать типы обновлений, которые будут распространяться через WSUS. Рекомендуется обязательно указать: Critical Updates, Definition Updates, Security Packs, Service Packs, Update Rollups, Updates.

Обновления редакций (билдов) Windows 10 (21H2, 20H2, 1909 и т.д.) в консоли WSUS входят в класс Upgrades.

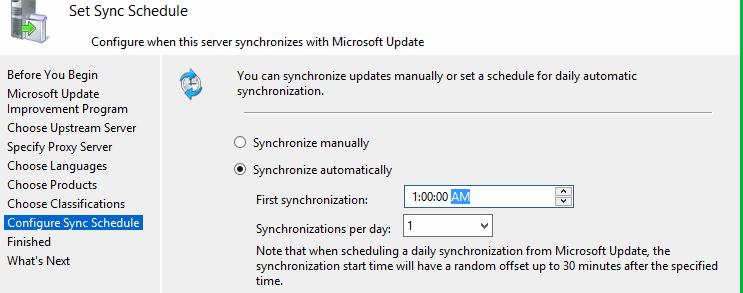

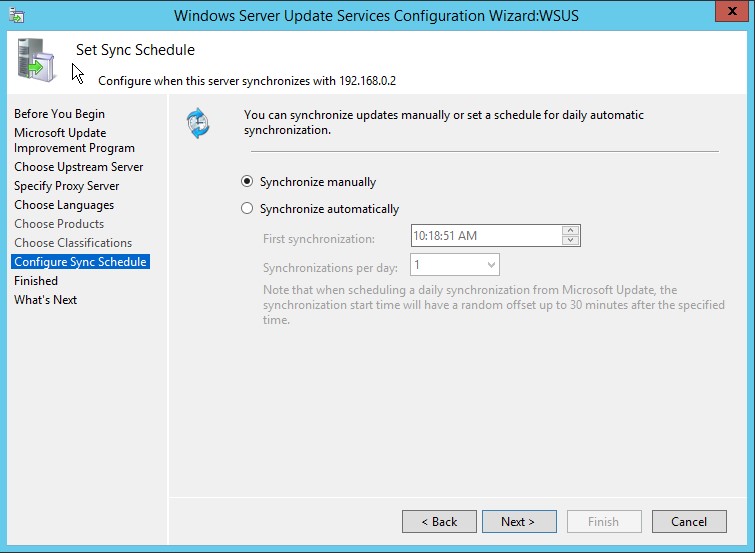

Настройте расписание синхронизации обновлений. В большинстве случаев рекомендуется использовать автоматическую ежедневную синхронизацию сервера WSUS с серверами обновлений Microsoft Update. Рекомендуется выполнять синхронизацию в ночные часы, чтобы не загружать канал Интернет в рабочее время.

Первоначальная синхронизация сервера WSUS с вышестоящим сервером обновлений может занять несколько дней (в зависимости от количества продуктов, которое вы выбрали ранее).

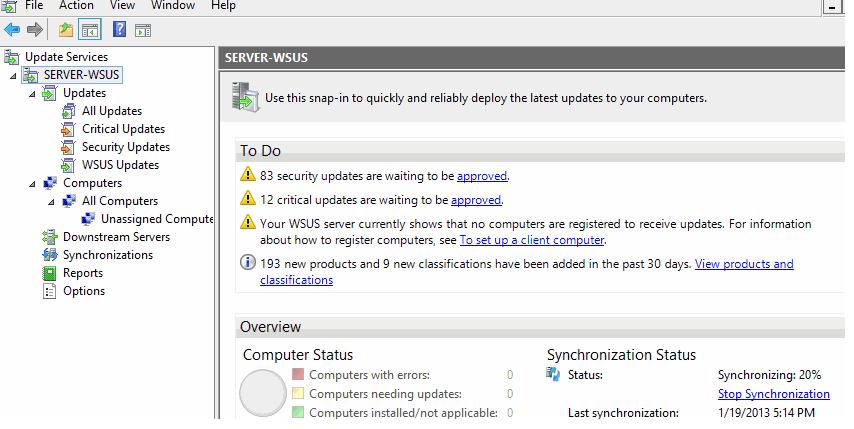

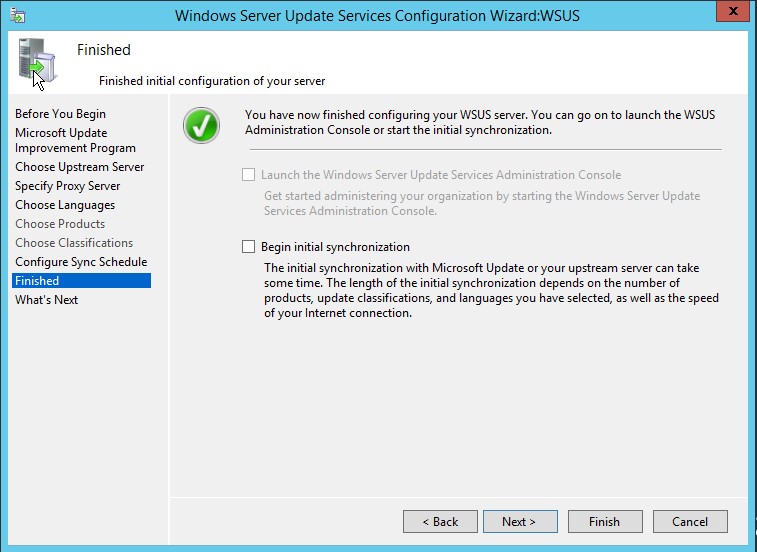

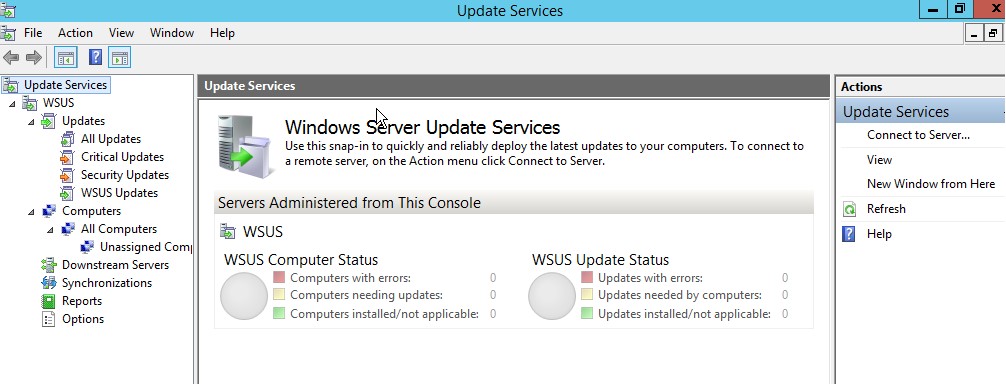

После окончания работы мастера запустится консоль WSUS.

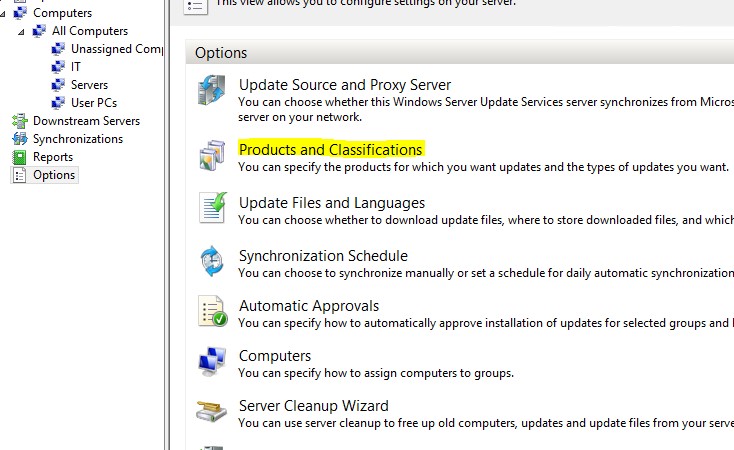

Консоль WSUS состоит из нескольких разделов:

- Updates – обновления, доступные на сервере WSUS (здесь можно управлять одобрением обновлений и назначать их для установки)

- Computers – здесь можно создать группы клиентов WSUS (компьютеры и серверы)

- Downstream Servers – позволяет настроить, будете ли вы получать из обновления Windows Update или вышестоящего сервера WSUS

- Syncronizations –расписание синхронизации обновлений

- Reports – отчёты WSUS

- Options – настройка сервера WSUS

Клиенты теперь могут получать обновления, подключившись к WSUS серверу по порту 8530 (в Windows Server 2003 и 2008 по умолчанию использоваться 80 порт). Проверьте, что этот порт открыт на сервере обновлений:

Test-NetConnection -ComputerName wsussrv1 -Port 8530

Можно использовать защищенное SSL подключение по порту 8531. Для этого нужно привязать сертификат в IIS.

Если порт закрыт, создайте соответствующее правило в Windows Defender Firewall.

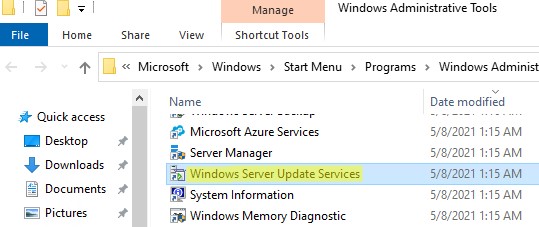

Установка консоли администрирования WSUS в Windows 10/11

Для администрирования сервера обновления WSUS используется консоль Windows Server Update Services (

wsus.msc

). Вы можете управлять серверов WSUS как с помощью локальной консоли, так и по сети с удаленного компьютера.

Консоль администрирования WSUS для десктопных компьютеров с Windows 10 или 11 входит в состав RSAT. Для установки компонента Rsat.WSUS.Tool, выполните следующую PowerShell команду:

Add-WindowsCapability -Online -Name Rsat.WSUS.Tools~~~~0.0.1.0

Если вы хотите установить консоль WSUS в Windows Server, выполните команду:

Install-WindowsFeature -Name UpdateServices-Ui

При установке WSUS в Windows Server создаются две дополнительные локальные группы. Вы можете использовать их для предоставления доступа пользователям к консоли управления WSUS.

- WSUS Administrators

- WSUS Reporters

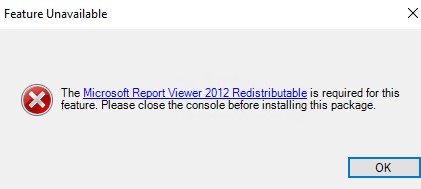

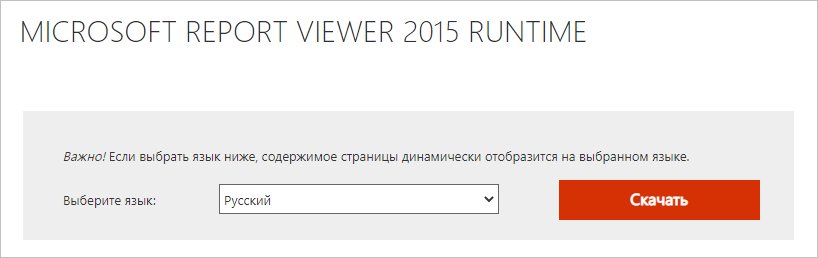

Для просмотра отчетов по установленным обновлениям и клиентам на WSUS нужно установить:

- Microsoft System CLR Types для SQL Server 2012 (SQLSysClrTypes.msi);

- Microsoft Report Viewer 2012 Runtime (ReportViewer.msi).

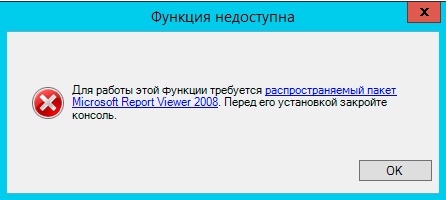

Если компоненты не установлен, при формировании любого отчета WSUS появится ошибка:

The Microsoft Report Viewer 2012 Redistributable is required for this feature. Please close the console before installing this package.

Оптимизация производительности WSUS

В этом разделе опишем несколько советов, касающихся оптимизации производительности сервера обновлений WSUS в реальных условиях.

- Для нормальной работы WSUS на сервере обновлений нужно должно быть свободным минимум 4 Гб RAM и 2CPU;

- При большом количестве клиентов WSUS (более 1500) вы можете столкнутся с существенным снижением производительность пула IIS WsusPoll, который раздает обновления клиентам. Может появляться ошибка 0x80244022 на клиентах, или при запуске консоль WSUS падать с ошибкой Error: Unexpected Error + Event ID 7053 в Event Viewer (The WSUS administration console has encountered an unexpected error. This may be a transient error; try restarting the administration console. If this error persists). Для решения проблемы нужно добавить RAM на сервер и оптимизировать настройки пула IIS в соответствии с рекомендациями в статье. Воспользуетесь такими командами:

Import-Module WebAdministration

Set-ItemProperty -Path IIS:\AppPools\WsusPool -Name queueLength -Value 2500

Set-ItemProperty -Path IIS:\AppPools\WsusPool -Name cpu.resetInterval -Value "00.00:15:00"

Set-ItemProperty -Path IIS:\AppPools\WsusPool -Name recycling.periodicRestart.privateMemory -Value 0

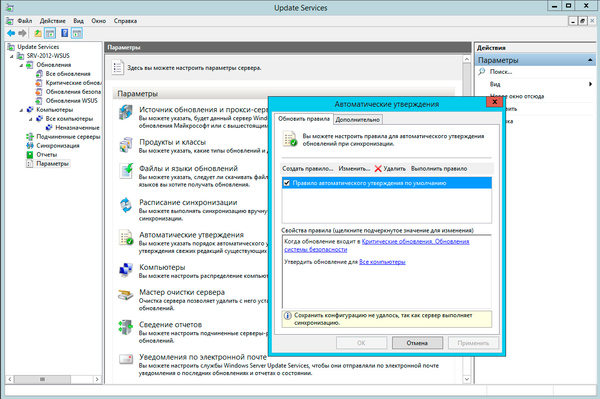

Set-ItemProperty -Path IIS:\AppPools\WsusPool -Name failure.loadBalancerCapabilities -Value "TcpLevel" - Включите автоматическое одобрения для обновлений антивируса Microsoft В противном случае WSUS станет существенно тормозить и потреблять всю доступную оперативную память.

Антивирусные проверки могут негативно влиять на производительность WSUS. Во встроенном Microsoft Defender антивирусе в Windows Server рекомендуется исключить следующие папки из области проверки:

- \WSUS\WSUSContent;

- %windir%\wid\data;

- \SoftwareDistribution\Download.

Тема настройки локального сервера обновлений (WSUS) уже поднималась на нашем сайте, но так как с тех пор прошло довольно много времени и произошли довольно серьезные изменения, то назрела необходимость обновить статью. Сегодня мы расскажем о настройке роли WSUS на платформе Windows Server 2012, данный процесс во многом стал проще и легче, а службы WSUS теперь полноценно интегрированы в систему.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе «Архитектура современных компьютерных сетей» вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Наш предыдущий материал рассматривал установку WSUS на платформе Windows Server 2008, тогда это была довольно непростая задача для неподготовленного администратора. Требовалось установить дополнительные пакеты, специальным образом настроить веб-сервер, да и сами службы WSUS устанавливались как отдельное приложение.

Начиная с Windows Server 2008 R2, WSUS был включен в состав ОС в качестве одной из ролей, поэтому, несмотря на то, что мы будем рассматривать платформу Windows Server 2012 R2, все сказанное, за незначительными поправками, будет справедливо и для Server 2008 R2.

Из сторонних пакетов потребуется установить только Microsoft Report Viewer 2008 SP1 Redistributable, однако он не является обязательным и на работу службы не влияет, а требуется только для формирования отчетов. Поэтому даже если вы забудете его установить — ничего страшного не произойдет, при первом обращении к отчетам система сообщит вам об этом и даст ссылку на скачивание.

Важно! Существует ряд ограничений на установку служб ролей WSUS. Сервер БД WSUS не может быть контроллером домена, Сервер WSUS не может быть одновременно сервером терминалов Remote Desktop Services.

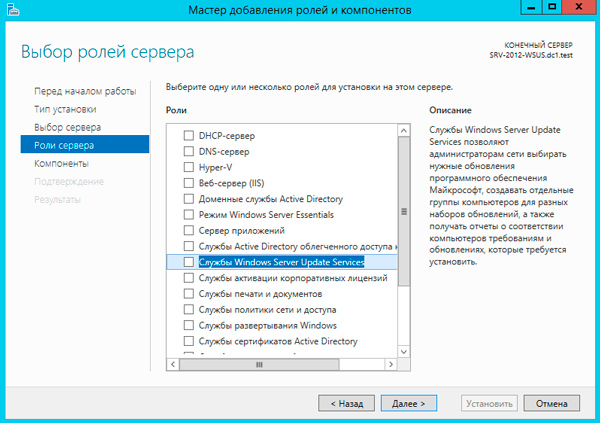

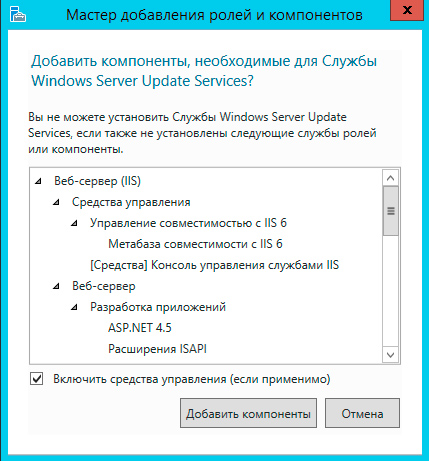

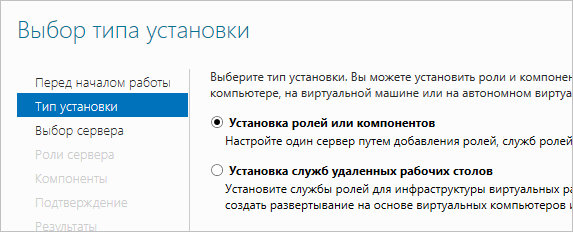

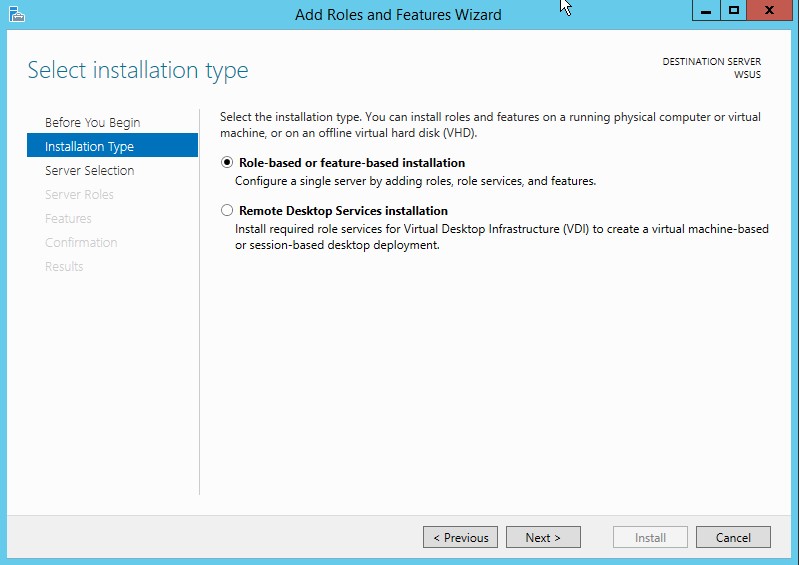

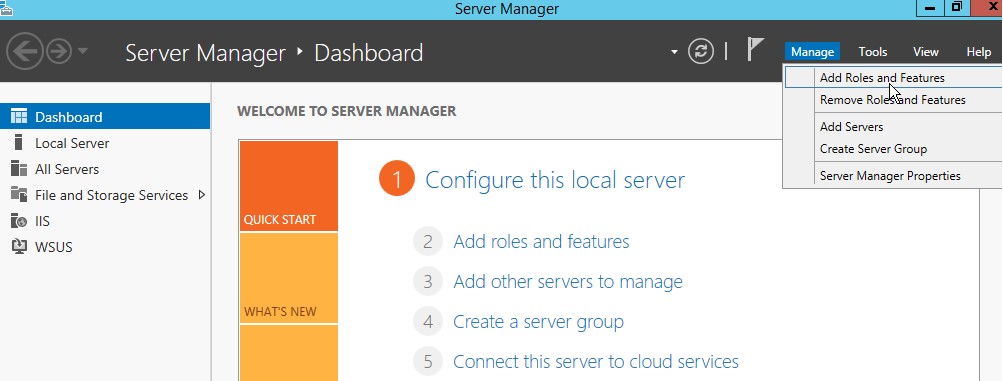

Для установки WSUS откроем Диспетчер серверов и перейдем в Управление — Добавить роли и компоненты. В открывшемся мастере добавляем роль Службы Windows Server Update Services.

Следующим шагом будут добавлены все необходимые роли и компоненты, таким образом больше ничего настраивать отдельно не придется.

В качестве хранилища по умолчанию WSUS предлагает использовать внутреннюю базу данных Windows (Windows Internal Database, WID). Для небольших внедрений мы не видим смысла в установке отдельного SQL-сервера, никаких существенных преимуществ это не даст.

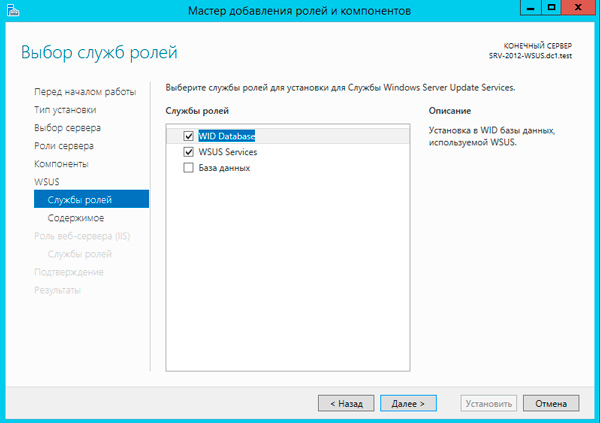

Следующим шагом переходим к базовым настройкам служб роли. В нашем случае потребуется выбрать опции WID Database и WSUS Services, если вы собираетесь использовать SQL-сервер, то вместо WID Database следует выбрать опцию База данных. Сам сервер баз данных к этому моменту уже должен быть развернут в вашей сети.

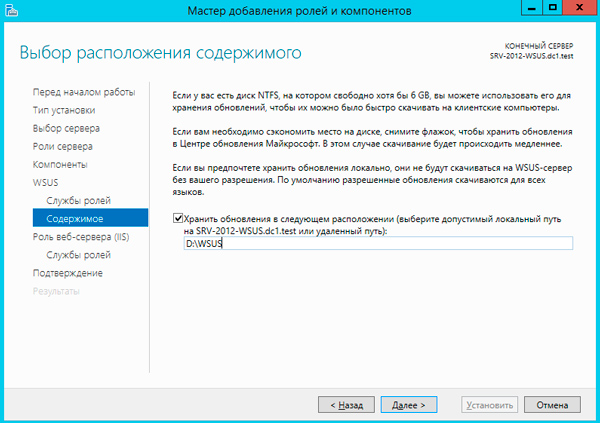

Следующим шагом укажите размещение хранилища обновлений, рекомендуем выделить для этих целей отдельный жесткий диск или раздел диска.

Также возможен вариант, когда на сервере WSUS будет храниться только информация об обновлениях, сами пакеты обновлений будут, после их одобрения и назначения администратором, скачиваться с серверов Microsoft. На наш взгляд такая схема будет удобна небольшим компаниям с хорошим интернет каналом, действительно, ради десятка машин организовывать локальное хранилище большого смысла не имеет, особенно если WSUS не единственная роль данного сервера.

Для приблизительной оценки требуемого места приведем данные с одной реальной инсталляции, произведенной летом 2012 года. На текущий момент выбраны следующие продукты: все клиентские ОС от Windows XP до Windows 8.1, кроме Vista, все серверные ОС от Server 2003 до Server 2012 R2, Office 2010, Exchange 2010, SQL Server 2008 — 2012, а также ряд дополнительных продуктов из разряда Распространяемых пакетов Visual C++ и т.п.

Размер обновлений в хранилище на текущий момент (два года после установки) — 173 ГБ, размер SQL базы данных — около 10 ГБ.

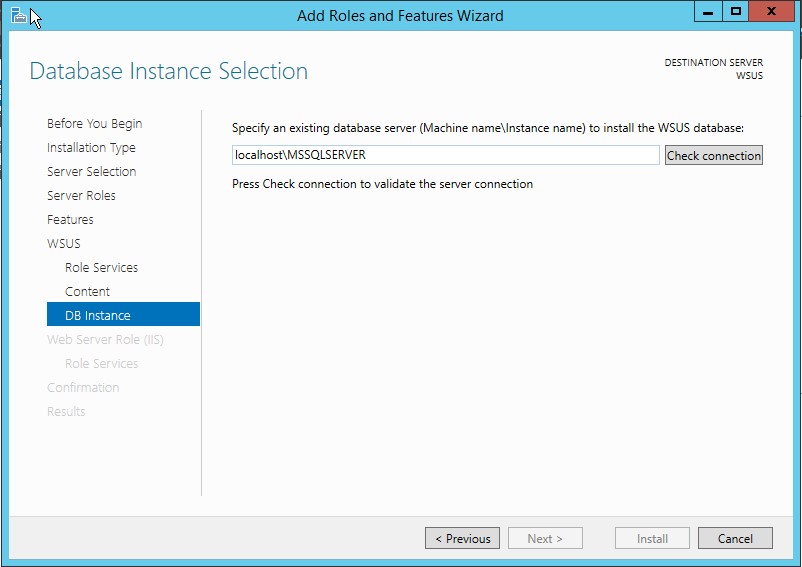

Если вы выбрали внешнюю базу данных, то также потребуется указать параметры подключения к SQL серверу. После чего можно переходить к установке роли, перезагрузка не требуется. После установки нажмите на флажок с желтым восклицательным знаком в Диспетчере серверов и щелкните Запуск послеустановочных задач, дождитесь окончания процедуры (восклицательный знак исчезнет).

На этом установку роли можно считать законченной и переходит к настройке службы WSUS, мы подробно освещали этот процесс в предыдущей статье и не видим смысла заострять на этом внимание.

Если коротко, то сначала нужно выбрать источник синхронизации: сервера Microsoft или вышестоящий WSUS сервер.

Затем выбрать языки и продукты.

Указать классы обновлений.

И задать параметры автоматической синхронизации.

Процесс первоначальной синхронизации может занять продолжительное время, зависящее от выбранного набора продуктов и классов, а также скорости вашего интернет канала.

Не забудьте указать правила автоматического одобрения и одобрить уже скачанные обновления.

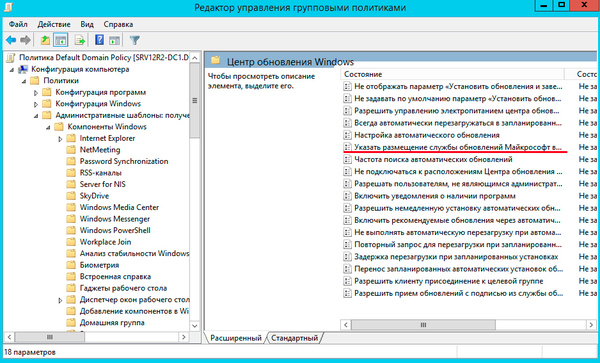

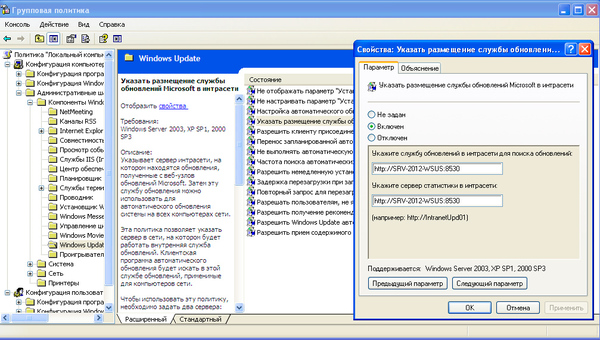

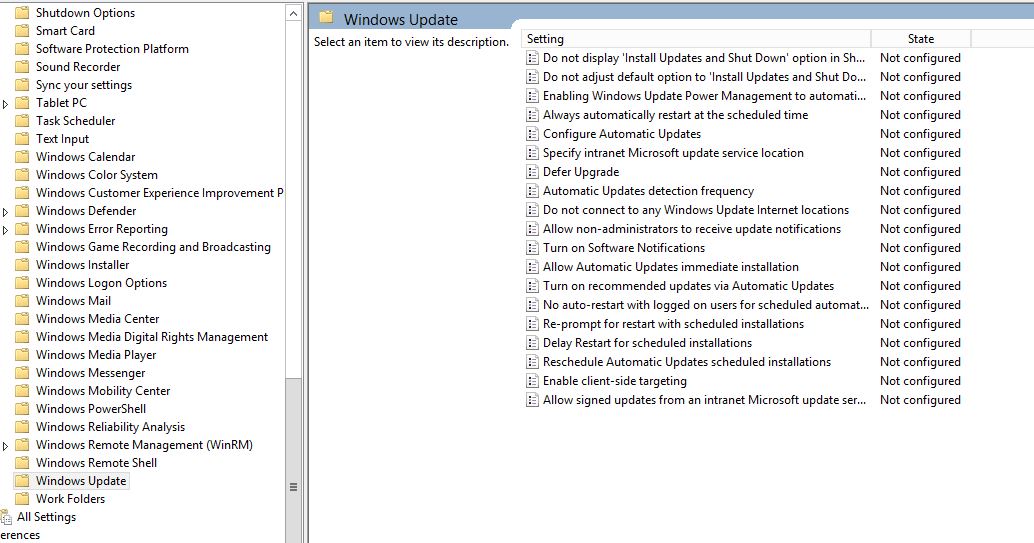

После чего потребуется сообщить клиентам расположение вашего WSUS сервера, это можно сделать через групповые политики: Конфигурация компьютера — Политики — Административные шаблоны — Центр обновления Windows — Указать размещение службы обновлений Microsoft в интрасети.

Или в локальных политиках: Пуск — Выполнить — gpedit.msc, затем Конфигурация компьютера — Административные шаблоны — Центр обновления Windows (Windows Update)- Указать размещение службы обновлений Microsoft в интрасети.

Путь к серверу следует прописывать как http://SERVER_NAME:8530, при этом рекомендуем явно указывать порт службы. Через некоторое время компьютеры начнут получать обновления и появятся в консоли сервера, где можно получить детальную информацию по уже установленным и требующимся обновлениям.

Кстати, если вы забыли установить Microsoft Report Viewer 2008 SP1 Redistributable, то при попытке вызвать отчет получите следующее сообщение, которое содержит ссылку на скачивание необходимого пакета. :

Как видим, Microsoft проделало большую работу по совершенствованию службы WSUS, теперь это одна из ролей системы и ее установка и настройка не должна вызывать затруднений даже у новичков.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе «Архитектура современных компьютерных сетей» вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Обновлено:

Опубликовано:

Windows Server Update Services или WSUS предназначен для распространения обновлений внутри сети. Он позволит скачивать все пакеты для их установки на один сервер и распространять данные пакеты по локальной сети. Это ускорит процесс получения самих обновлений, а также даст администратору контроль над процессом их установки.

В данной инструкции мы рассмотрим пример установки и настройки WSUS на Windows Server 2012 R2.

Подготовка сервера

Установка роли сервера обновлений

Постустановка и настройка WSUS с помощью мастера

Ручная настройка сервера

Установка Microsoft Report Viewer

Конфигурирование сервера

Настройка клиентов

Групповой политикой

Реестром

Автоматическая чистка

Перед установкой

Рекомендуется выполнить следующие действия, прежде чем начать установку WSUS:

- Задаем имя компьютера.

- Настраиваем статический IP-адрес.

- При необходимости, добавляем компьютер в домен.

- Устанавливаем все обновления Windows.

Также нужно убедиться, что на сервере достаточно дискового пространства. Под WSUS нужно много места — в среднем, за 2 года использования, может быть израсходовано около 1 Тб. Хотя, это все условно и, во многом, зависит от количества программных продуктов, которые нужно обновлять и как часто выполнять чистку сервера от устаревших данных.

Установка роли

Установка WSUS устанавливается как роль Windows Server. Для начала запускаем Диспетчер серверов:

В правой части открытого окна нажимаем Управление — Добавить роли и компоненты:

На странице приветствия просто нажимаем Далее (также можно установить галочку Пропускать эту страницу по умолчанию):

На следующей странице оставляем переключатель в положении Установка ролей или компонентов:

Далее выбираем сервер из списка, на который будем ставить WSUS:

В окне «Выбор ролей сервера» ставим галочку Службы Windows Server Update Services — в открывшемся окне (если оно появится) нажимаем Добавить компоненты:

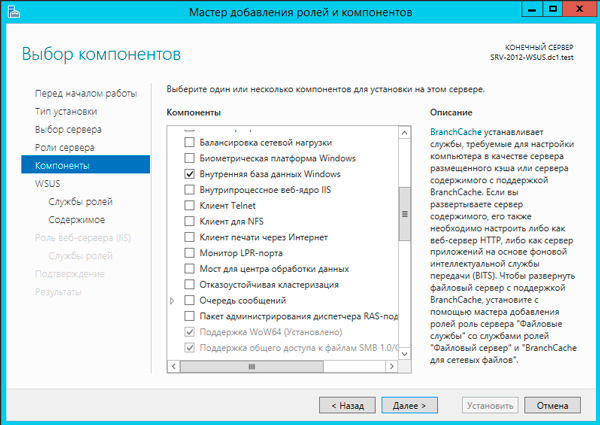

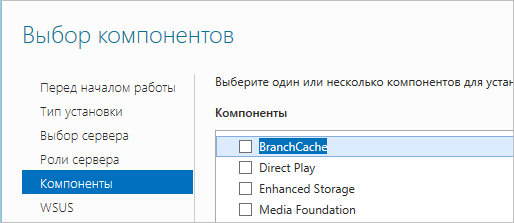

Среди компонентов оставляем все по умолчанию и нажимаем Далее:

Мастер запустит предварительную настройку служб обновления — нажимаем Далее:

Среди ролей службы можно оставить галочки, выставленные по умолчанию:

Прописываем путь, где WSUS будет хранить файлы обновлений:

* в нашем примере был прописан путь C:\WSUS Updates. Обновления нужно хранить на разделе с достаточным объемом памяти.

Запустится настройка роли IIS — просто нажимаем Далее:

Среди служб ролей оставляем все галочки по умолчанию и нажимаем Далее:

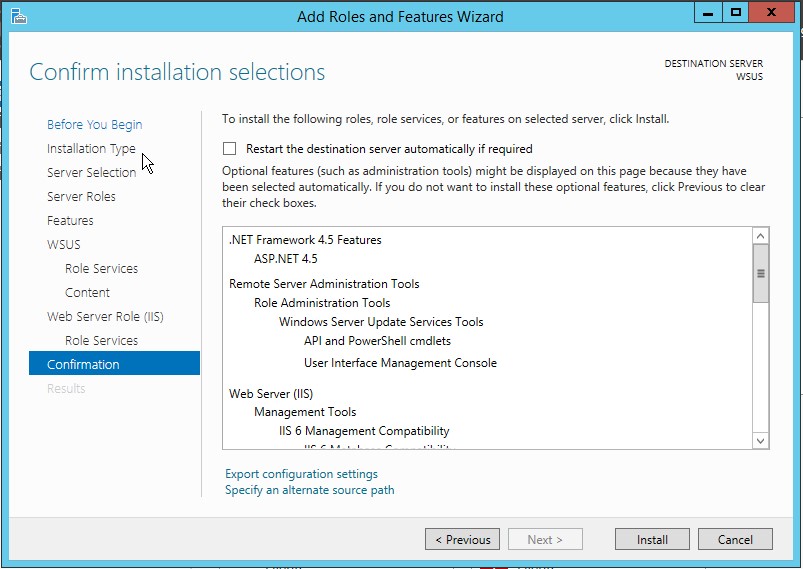

В последнем окне проверяем сводную информацию о всех компонентах, которые будут установлены на сервер и нажимаем Установить:

Процесс установки занимаем несколько минут. После завершения можно закрыть окно:

Установка роли WSUS завершена.

Первый запуск и настройка WSUS

После установки наш сервер еще не готов к работе и требуется его первичная настройка. Она выполняется с помощью мастера.

В диспетчере сервера кликаем по Средства — Службы Windows Server Update Services:

При первом запуске запустится мастер завершения установки. В нем нужно подтвердить путь, по которому мы хотим хранить файлы обновлений. Кликаем по Выполнить:

… и ждем завершения настройки:

Откроется стартовое окно мастера настройки WSUS — идем далее:

На следующей странице нажимаем Далее (при желании, можно принять участие в улучшении качества продуктов Microsoft):

Далее настраиваем источник обновлений для нашего сервера. Это может быть центр обновлений Microsoft или другой наш WSUS, установленный ранее:

* в нашем примере установка будет выполняться из центра Microsoft. На данном этапе можно сделать сервер подчиненным, синхронизируя обновления с другим WSUS.

Если в нашей сети используется прокси-сервер, задаем настройки:

* в нашем примере прокси-сервер не используется.

Для первичной настройки WSUS должен проверить подключение к серверу обновлений. Также будет загружен список актуальных обновлений. Нажимаем Начать подключение:

… и дожидаемся окончания процесса:

Выбираем языки программных продуктов, для которых будут скачиваться обновления:

Внимательно проходим по списку программных продуктов Microsoft и выбираем те, которые есть в нашей сети, и для который мы хотим устанавливать обновления:

* не стоит выбирать все программные продукты, так как на сервере может не хватить дискового пространства.

Выбираем классы обновлений, которые мы будем устанавливать на компьютеры:

* стоит воздержаться от установки обновлений, которые могут нанести вред, например, драйверы устройств в корпоративной среде не должны постоянно обновляться — желательно, чтобы данный процесс контролировался администратором.

Настраиваем синхронизацию обновлений. Желательно, чтобы она выполнялась в автоматическом режиме:

Мы завершили первичную настройку WSUS. При желании, можно установить галочку Запустить первоначальную синхронизацию:

После откроется консоль управления WSUS.

Завершение настройки сервера обновлений

Наш сервис установлен, настроен и запущен. Осталось несколько штрихов.

Установка Microsoft Report Viewer

Для просмотра отчетов, необходим компонент, который не ставится с WSUS. Для его установки нужно сначала зайти в установку ролей и компонентов:

… и среди компонентов на соответствующей странице выбираем .NET Framework 3.5:

Продолжаем установку и завершаем ее.

Для загрузки Microsoft Report Viewer переходим на страницу https://www.microsoft.com/ru-ru/download/details.aspx?id=45496 и скачиваем установочный пакет:

После выполняем установку приложения и перезапускаем консоль WSUS — отчеты будут доступны для просмотра.

Донастройка WSUS

Мастер установки предлагает выполнить большую часть настроек, но для полноценной работы необходимо несколько штрихов.

1. Группы компьютеров

При подключении новых компьютеров к серверу, они должны распределиться по группам. Группы позволят применять разные обновления к разным клиентам.

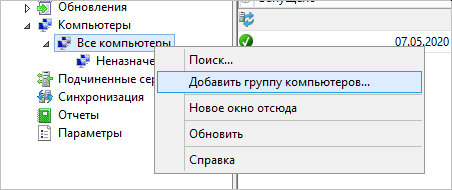

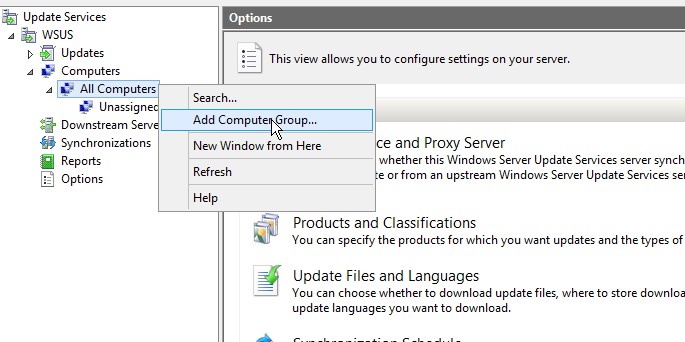

В консоли управления WSUS переходим в Компьютеры — кликаем правой кнопкой мыши по Все компьютеры и выбираем Добавить группу компьютеров…:

Вводим название для группы и повторяем действия для создания новой группы. В итоге получаем несколько групп, например:

2. Автоматические утверждения

После получения сервером обновлений, они не будут устанавливаться, пока системный администратор их не утвердит для установки. Чтобы не заниматься данной работой в ручном режиме, создадим правила утверждения обновлений.

В консоли управления WSUS переходим в раздел Параметры — Автоматические утверждения:

Кликаем по Создать правило:

У нас есть возможность комбинировать условия, при которых будут работать наши правила. Например, для созданных ранее групп компьютеров можно создать такие правила:

- Для тестовой группы применять все обновления сразу после их выхода.

- Для рабочих станций и серверов сразу устанавливать критические обновления.

- Для рабочих станций и серверов применять обновления спустя 7 дней.

- Для серверов устанавливать обновления безопасности по прошествии 3-х дней.

3. Добавление компьютеров в группы

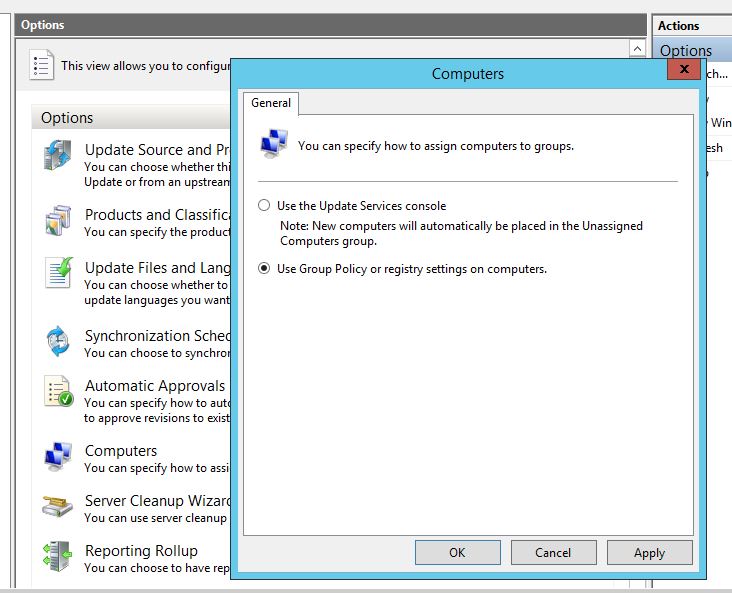

Ранее, нами были созданы группы компьютеров. После данные группы использовались для настройки автоматического утверждения обновлений. Для автоматизации работы сервера осталось определить, как клиентские компьютеры будут добавляться в группы.

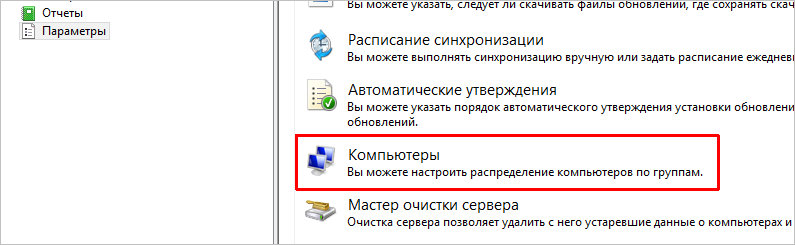

В консоли WSUS переходим в Параметры — Компьютеры:

Если мы хотим автоматизировать добавление компьютеров в группы, необходимо установить переключатель в положение Использовать на компьютерах групповую политику или параметры реестра:

Настройка клиентов

И так, наш сервер готов к работе. Клиентские компьютеры могут быть настроены в автоматическом режиме с помощью групповой политики Active Directory или вручную в реестре. Рассмотрим оба варианта. Также стоит отметить, что, как правило, проблем совместимости нет — WSUS сервер на Windows Server 2012 без проблем принимает запросы как от Windows 7, так и Windows 10. Приведенные ниже примеры настроек являются универсальными.

Групповая политика (GPO)

Открываем инструмент настройки групповой политики, создаем новые политики для разных групп компьютеров — в нашем примере:

- Для тестовой группы.

- Для серверов.

- Для рабочих станций.

Создаем GPO для соответствующих организационных юнитов. Открываем данные политики на редактирование и переходим по пути Конфигурация компьютера — Политики — Административные шаблоны — Компоненты Windows — Центр обновления Windows. Стоит настроить следующие политики:

| Название политики | Значение | Описание |

|---|---|---|

| Разрешить управлению электропитанием центра обновления Windows выводить систему из спящего режима для установки запланированных обновлений | Включить | Позволяет центру обновления выводить компьютер из спящего режима для установки обновлений. |

| Настройка автоматического обновления | Включить. Необходимо выбрать вариант установки, например, автоматическую. Также задаем день недели и время установки. Для серверов рекомендуется не устанавливать обновления автоматически, чтобы избежать перезагрузок. |

Позволяет определить, что нужно делать с обновлениями, как именно их ставить и когда. Обратите внимание, что Microsoft большую часть обновлений выпускает во вторник — используйте эту информацию, чтобы задать наиболее оптимальное время установки. |

| Указать размещение службы обновлений Microsoft в интрасети | Включить. Указать адрес сервера в формате веб ссылки, например, http://WSUS-SRV:8530 * |

Настройка говорит клиентам, на каком сервере искать обновления. |

| Разрешать пользователям, не являющимся администраторами получать уведомления об обновлениях | Включить | Позволяет предоставить информацию об устанавливаемых обновлениях всем пользователям. |

| Не выполнять автоматическую перезагрузку, если в системе работают пользователи | Включить | Позволит избежать ненужных перезагрузок компьютера во время работы пользователя. |

| Повторный запрос для перезагрузки при запланированных установках | Включить и выставить значение в минутах, например, 1440 | Если перезагрузка была отложена, необходимо повторить запрос. |

| Задержка перезагрузки при запланированных установках | Включить и выставить значение в минутах, например, 30 | Дает время перед перезагрузкой компьютера после установки обновлений. |

| Разрешить клиенту присоединяться к целевой группе | Включить и задать значение созданной в WSUS группе компьютеров: — Рабочие станции — Серверы — Тестовая группа |

Позволяет добавить наши компьютеры в соответствующую группу WSUS. |

* 8530 — сетевой порт, на котором по умолчанию слушает сервер WSUS. Уточнить его можно на стартовой странице консоли управления WSUS.

Ждем применения политик. Для ускорения процесса некоторые компьютеры можно перезагрузить вручную.

Настройка клиентов через реестр Windows

Как говорилось выше, мы можем вручную настроить компьютер на подключение к серверу обновлений WSUS.

Для этого запускаем редактор реестра и переходим по пути: HKEY_LOCAL_MACHINE\SOFTWARE\Polices\Microsoft\Windows\WindowsUpdate. Нам необходимо создать следующие ключи:

- WUServer, REG_SZ — указывает имя сервера, например, http://WSUS-SRV:8530

- WUStatusServer, REG_SZ — указывает имя сервера, например, http://WSUS-SRV:8530

- TargetGroupEnabled, REG_DWORD — значение 1

- TargetGroup, REG_DWORD — значение целевой группы, например, «Серверы».

Теперь переходим в раздел реестра HKEY_LOCAL_MACHINE\SOFTWARE\Polices\Microsoft\Windows\WindowsUpdate\AU. Если он отсутствует, создаем вручную. После нужно создать ключи:

- AUOptions, REG_DWORD — значение 2

- AutoInstallMinorUpdates, REG_DWORD — значение 0

- NoAutoUpdate, REG_DWORD — значение 0

- ScheduledInstallDay, REG_DWORD — значение 0

- ScheduledInstallTime, REG_DWORD — значение 3

- UseWUServer, REG_DWORD — значение 1

После перезагружаем компьютер. Чтобы форсировать запрос к серверу обновлений, на клиенте выполняем команду:

wuauclt.exe /detectnow

Автоматическая чистка WSUS

Как говорилось ранее, сервер WSUS очень требователен к дисковому пространству. Поэтому удаление устаревшей информации является критически важным этапом его администрирования.

Саму чистку можно сделать в панели управления сервером обновления в разделе Параметры — Мастер очистки сервера.

Также можно воспользоваться командлетом в Powershell Invoke-WsusServerCleanup — целиком команда будет такой:

Get-WSUSServer | Invoke-WsusServerCleanup -CleanupObsoleteComputers -CleanupObsoleteUpdates -CleanupUnneededContentFiles -CompressUpdates -DeclineExpiredUpdates -DeclineSupersededUpdates

Для автоматизации чистки создаем скрипт с расширением .ps1 и создаем задачу в планировщике. Чистку стоит делать раз в неделю.

Windows Server Update Services (WSUS) in Server 2012 R2

Table of Contents

Windows Server Update Services (WSUS) enables the administrators to deploy the latest Microsoft product updates. You can use WSUS to fully manage the distribution of product updates onto your organization computers. A WSUS server can also be the update source for other WSUS servers within the organization. The WSUS server that acts as an update source is called an Upstream Server and the server that connects to the upstream server in called Downstream Server. In a WSUS implementation, at least one WSUS server on your network must be able to connect to Microsoft Update to get available update information.

Note: Upgrade from any version of Windows Server that supports WSUS 3.2 to Windows Server 2012 R2 requires you to first uninstall the WSUS 3.2

Install the WSUS Server Role

-

- Log on to the server on which you plan to install the WSUS server role by using an account that is a member of the Local Administrators group.

- In Server Manager, click Manage, and then click add Roles and Features.

- On the Before you begin page, click Next.

- In the select installation type page, confirm that Role-based or feature-based installation option is selected and click Next.

5. On the select destination server page, choose where the server is located (from a server pool or from a virtual hard disk). After you select the location, choose the server on which you want to install the WSUS server role, and then click Next.

6. On the select server roles page, select Windows Server Update Services. To Add features that are required for Windows Server Update Services, click Add Features, and then click Next.

7. On the Select features page, keep the default selections, and then click Next.

8. On the Windows Server Update Services page, click Next.

9. On the Select Role Services page, choose your preferred database type and then click Next. If you are already have a SQL server on same server (or on different server), you can go ahead and uncheck the WID Database option, then check the Database option. If you choose SQL database, you will have to provide SQL connection details as shown in following diagram:

If you want to use Windows Internal Database (WID), just select WID Database and WSUS services option and click Next as shown in following diagram:

Tip: You must select one Database type. If the database options are all cleared (not selected), the post installation tasks will fail.

10. On the Content location selection page, type a valid location to store the updates. For example, you can create a folder named WSUS at the root of drive C: specifically for this purpose, and type C:\WSUS as the valid location.

11. Click Next. The Web Server Role (IIS) page opens. Review the information, and then click Next. In select the role services to install for Web Server (IIS), keep the defaults, and then click Next.

12. On the Confirm installation selections page, review the selected options, and then click Install.

The WSUS installation wizard runs. This might take several minutes to complete.

13. Once WSUS installation is complete, in the summary window on the Installation progress page, click Launch Post-Installation tasks. The text changes, requesting: Please wait while your server is configured.

When the task has finished, the text changes to: Configuration successfully completed. Click Close.

14. In Server Manager, verify if a notification appears to inform you that a restart is required. This can vary according to the installed server role. If it requires a restart make sure to restart the server to complete the installation.

WSUS Configuration

- Launch WSUS console.

2. When WSUS Configuration wizard opens up, click Next

3. Now you are asked to participate into Microsoft Update Improvement plan. If you are fine with Microsoft collecting some information about your organization (like how many computers your organization have, how many computers successfully installed each update etc.), select the checkbox Yes, I would like to join Microsoft Update Improvement Program and click Next.

4. Next screen is to configure your upstream server which defines Where does this WSUS server will download the updates. You can either select Synchronize from Microsoft Update (which is default) or select Synchronize from another Windows Server Update Services server. If this is the first WSUS server in your organization, you should select first option so that the server can download the updates directly from Windows Update. Make sure to adjust your firewall settings for both cases. If you choose to connect to Windows Update, make sure your server has access to internet or if you choose to connect to an upstream server, be sure to allow Port 8530 or 8531 (SSL) on both servers.

In my case, I already have a WSUS server on 192.168.0.2 server, I will choose to download updates from this server. You can also make this server as a replica server. Replica server picks all the configuration from upstream server and you can not directly approve any update on Replica server, it can only deploy the updates to computers.

5. Next step is to choose Proxy settings, If you use proxy to connect to internet, you can enter the details here. If not, leave everything at its default setting.

6. Now, click Start Connecting. It will take some time to complete the operation.

When progress bar turns all green, click Next.

7. On Language selection screen, select the language for your products and click Next.

8. Next step is to configure the Sync schedule. If you choose to Synchronize manually, server will not check for new updates and will not download any update until you run the synchronization

9. In the next step, uncheck the option Begin initial synchronization and click Finish Since initial synchronization takes a lot of time, we will do it after completing all the configuration steps.

10. Windows Server Update Services wizard will launch automatically.

Close the WSUS console for now. We have to install some required updates.

Install some Required Updates on WSUS server

On Windows Server 2012 R2 and Windows Server 2012 R2, you need to install the KB3095113 and KB3159706.

1. KB3095113 enables the WSUS support for Windows 10 feature upgrades. The update can be downloaded from following link:

https://support.microsoft.com/en-us/kb/3095113

2. KB3159706 enables the ESD decryption provision in WSUS in Windows Server 2012 and Windows Server 2012 R2. The update can be downloaded from following link:

https://support.microsoft.com/en-us/kb/3159706

KB3159706 requires some manual steps to complete the installation. If you do not perform these steps, the WSUS server will keep crashing.

Manual Steps

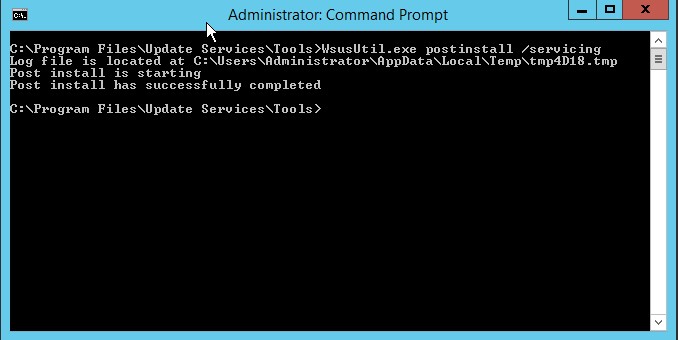

a. Open an elevated Command Prompt, and run the following command (assuming “C” as OS drive):

"C:\Program Files\Update Services\Tools\wsusutil.exe" postinstall /servicing

b. Open Server Manager, click Manage and then select Add Roles and Features

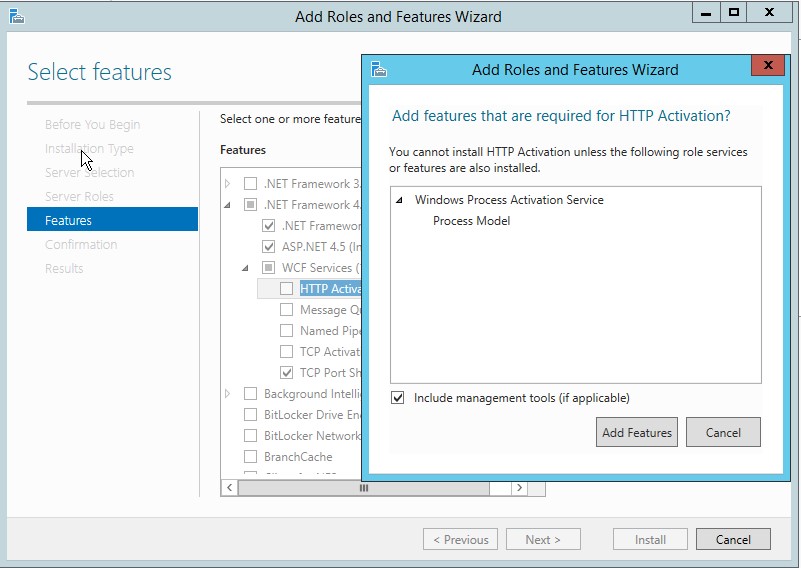

c. On Add and Remove Roles wizard, press Next a couple times until you see Features screen. Expand .NET Framework 4.5 features, and then expand WCF Services and select HTTP Activation feature. When prompted to add required role services, click Add Features button and click Next.

d. Now click Install button and wait for installation to complete.

e. After completing the install either restart the server or restart the WSUS services.

Advanced Configuration of WSUS server

Launch the WSUS console and follow the steps to do additional configurations:

Create Computer Groups

Computer groups enable you to target updates to specific computers. There are two default computer groups: All Computers and Unassigned Computers. When each client computer initially contacts the WSUS server, the server adds that client computer to each of these groups.

Let us add three more computer groups with names IT, Testing, and User PCs. To do this:

- Right click on All Computers default group and select Add Computer Group

- Enter the name for the group and click Add.

It is a good practice to create a Testing group and then add some test lab PCs to this group so that you can test the updates on these computers before rolling out the updates to whole organization computers. If anything goes wrong, you can identify the offending update and Decline that update so that it does not get installed on your production PCs.

Select Product and Classifications

It is always a good idea to select only the products and classifications you require in your organization. By doing so, you will only download what you need. It will save a lot of hard drive space as well as internet bandwidth. To select Products and Classifications:

- Click Options in WSUS console.

- Click Products and Classifications.

- Under Products tab, only select products that are installed in your organization. By default, a whole lot of products will be selected. For example, in my case, I have only Office 2016 and Windows 10 installed. Therefore, I will only select Office 2016 and Windows 10 and uncheck everything else.

- Under Classifications tab, select the product classification you need. In most of the cases you only need to select Critical Updates, Security Updates, Updates and Upgrades but you can choose anything as per your policy or requirement.

Below are some short descriptions of every classification (source Microsoft documentation):

- Critical Updates: Specifies a broadly released update for a specific problem that addresses a critical, non-security-related bug.

- Definition Updates: Specifies an update to virus or other definition files.

- Feature Packs: Specifies new product features that are distributed outside of a product release and that are typically included in the next full product release.

- Security Updates: Specifies a broadly released update for a product-specific, security-related issue.

- Service Packs: Specifies a cumulative set of hotfixes that are applied to an application. These hotfixes can include: security updates, critical updates, software updates, and so on.

- Tools: Specifies a utility or feature that helps to complete one or more tasks.

- Update Rollups: Specifies a cumulative set of hotfixes that are packaged together for easy deployment. These hotfixes can include security updates, critical updates, updates, and so on. An update rollup generally addresses a specific area, such as security or a product component.

- Updates: Specifies an update to an application or file that is currently installed.

- Upgrade: Specifies an upgrade for Windows 10 features and functionality. Your software update points and sites must run a minimum of WSUS 4.0 with the hotfix 3095113to get the Upgrade

Update Files and Languages

You can specify whether to store update files on your local WSUS server or on Microsoft Update. If you choose to store the updates locally, you can limit the updates downloaded to your server by language. If you choose to store the update files on Microsoft Update, then your WSUS server obtains only update information (metadata) for the criteria you have specified on the Synchronization Options page. In this scenario, the update files come directly from Microsoft Update and are downloaded at the time of installation on the client computers receiving updates. You will need to make sure your client computers have direct access to Microsoft Update in this scenario. This option does not make any sense of deploying the WSUS server in organization if every client computer is supposed to download updates from internet.

To select Update Files and Languages:

- Click Options in WSUS console.

- Click Update Files and Languages option.

On Update Files tab, make sure that the Store update files locally on this server radio button is selected. If you want the updates to start downloading only when you approve the updates, select the checkbox against Download update files to this server only when updates are approved. This option gives you explicit privilege to download only the updates you want. You should consider using this option if your ISP gives you limited monthly data.

- Under Update Languages tab, only select the languages that are applicable to your products. In my case, I only selected English since I know that every software (including Windows) in my organization is running on US English. Never ever select the radio button Download updates in all languages. This option will unnecessarily cost you huge disk space and internet bandwidth.

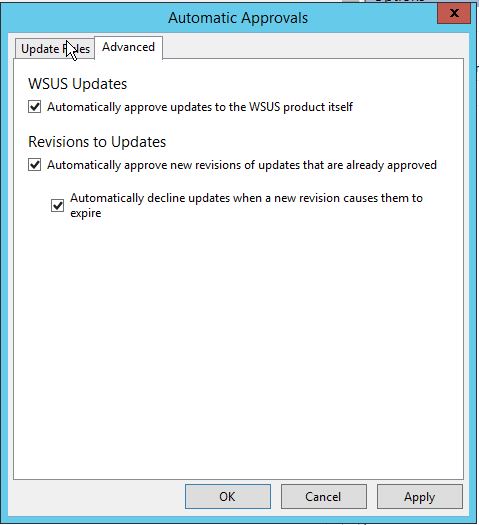

Automatic Approvals

After updates have been synchronized to your WSUS server, you must approve them to initiate a deployment action. When you approve an update, you are essentially telling WSUS what to do with it (for example, your choices are Install, Detect only, Remove, or Decline update). When approving an update, you specify a default approval setting for the All Computers group, and any necessary settings for each computer group in the Approve Updates dialog box. If you do not approve an update, its approval status remains Not approved and your WSUS server performs no action for the update. The exceptions to this are in the Critical Updates and Security Updates classifications, which by default are automatically approved for detection after they are synchronized.

If you do not wish to approve each and every update manually, WSUS console gives you an option to set automatic approval rules.

To open Automatic Approvals:

- Click Options in WSUS console.

- Click Automatic Approvals option.

I would personally recommend creating an automatic approval rule for Testing group we created earlier. In most of the case, WSUS server is set to Sync after business hours. If you do not create any automatic approval rule, what would happen is this:

- Remember previously we selected an option to Download updates only when they are approved.

- If we do not create any automatic approval rule, WSUS server will not download any update after synchronization finishes. It will wait for you to approve the updates. As soon as you approve the updates, the download will start.

- Guess what happens if there are hundreds of updates to be downloaded. The internet connection will get congested which will affect your business applications and production.

- If you want the updates to be downloaded after business hours, you must set the Sync schedule after your business hours and create an automatic approval rule. When WSUS finishes synchronization and it finds new updates to download, the updates will be auto approved and downloaded at the same time thus not impacting production hours. Of course all the updates matching your Products and Classifications criteria will be downloaded. So, be sure to select your Products and Classifications wisely.

If you want to download and approve the Updates for WSUS software itself, go to Advanced tab and select the checkbox against Automatically approve updates to the WSUS product itself option under WSUS Updates.

Assign Computers to Different Groups

We created different Groups (User PC, IT, Testing etc.) so that we could assign the computers into these groups. But how does WSUS assign any computer to a group. This is where Computers option of WSUS console comes into play.

To open the settings:

- Click Options in WSUS console.

- Click Computers option.

There are only two options:

- Use the Update Services console: This option allows you to manually assign the computers to groups.

- Use Group Policy or registry settings on computers: This is the most preferred way of assigning computers. If you are running an Active Directory Domain, you can use Group policy to provide WSUS settings for all the computers. If you are using Workgroup environment, you can use registry settings.

Group Policy settings are located at Computer Configuration –> Policies –> Administrative Templates –> Windows Components –> Windows Update.

To do so via Registry editing, copy the following code into notepad, save the file with .reg extension and then run this file on target client computer. The client computer will be auto configured to download updates from WSUS server instead of Windows update.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate] "AcceptTrustedPublisherCerts"=dword:00000001 "ElevateNonAdmins"=dword:00000001 "TargetGroup"="User PCs" "TargetGroupEnabled"=dword:00000001 "WUServer"="http://192.168.0.2:8530" "WUStatusServer"="http://192.168.0.2:8530" [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU] "AUOptions"=dword:00000004 "AUPowerManagement"=dword:00000001 "AutoInstallMinorUpdates"=dword:00000001 "DetectionFrequency"=dword:0000000a "DetectionFrequencyEnabled"=dword:00000001 "IncludeRecommendedUpdates"=dword:00000001 "NoAUAsDefaultShutdownOption"=dword:00000001 "NoAUShutdownOption"=dword:00000001 "NoAutoRebootWithLoggedOnUsers"=dword:00000001 "NoAutoUpdate"=dword:00000000 "RebootRelaunchTimeout"=dword:0000000a "RebootRelaunchTimeoutEnabled"=dword:00000001 "RescheduleWaitTime"=dword:0000000a "RescheduleWaitTimeEnabled"=dword:00000001 "ScheduledInstallDay"=dword:00000007 "ScheduledInstallTime"=dword:00000002 "UseWUServer"=dword:00000001

Of course replace the IP and Port (192.168.0.2:8530) with your WSUS server’s IP (Name) and port.

See the following table for more information about registry code:

| Entry name | Data type | Values |

| AcceptTrustedPublisherCerts | Reg_DWORD | Range = 1|0

– 1 = Enabled. The WSUS server distributes available signed non-Microsoft updates. |

| DisableWindowsUpdateAccess | Reg_DWORD | Range = 1|0

– 1 = Disables access to Windows Update. |

| ElevateNonAdmins | Reg_DWORD | Range = 1|0

– 1 = All members of the Users security group can approve or disapprove updates. |

| TargetGroup | Reg_SZ | Name of the computer group to which the computer belongs. This policy is paired with TargetGroupEnabled. |

| TargetGroupEnabled | Reg_DWORD | Range = 1|0

– 1 = Use client-side targeting. |

| WUServer | Reg_SZ | HTTP(S) URL of the WSUS server that is used by Automatic Updates and API callers (by default). This policy is paired with WUStatusServer, and both keys must be set to the same value to be valid. |

| WUStatusServer | Reg_SZ | The HTTP(S) URL of the server to which reporting information is sent for client computers that use the WSUS server that is configured by the WUServer key. This policy is paired with WUServer, and both keys must be set to the same value to be valid. |

| Entry name | Data type | Values |

| AUOptions | Reg_DWORD | Range = 2|3|4|5

– 2 = Notify before download. |

| AutoInstallMinorUpdates | Reg_DWORD | Range = 0|1

– 0 = Treat minor updates like other updates. |

| DetectionFrequency | Reg_DWORD | Range = n, where n = time in hours (1–22).

– Time between detection cycles. |

| DetectionFrequencyEnabled | Reg_DWORD | Range = 0|1

– 1 = Enable detection frequency. |

| NoAutoRebootWithLoggedOnUsers | Reg_DWORD | Range = 0|1

– 1 = Logged-on user can decide whether to restart the client computer. |

| NoAutoUpdate | Reg_DWORD | Range = 0|1

– 0 = Enable Automatic Updates. |

| RebootRelaunchTimeout | Reg_DWORD | Range = n, where n = time in minutes (1–1,440).

– Time between prompts for a scheduled restart. |

| RebootRelaunchTimeoutEnabled | Reg_DWORD | Range = 0|1

– 1 = Enable RebootRelaunchTimeout. |

| RebootWarningTimeout | Reg_DWORD | Range = n, where n = time in minutes (1–30).

– Length, in minutes, of the restart warning countdown after updates have been installed that have a deadline or scheduled updates. |

| RebootWarningTimeoutEnabled | Reg_DWORD | Range = 0|1

– 1 = Enable RebootWarningTimeout. |

| RescheduleWaitTime | Reg_DWORD | Range = n, where n = time in minutes (1–60).

– Time in minutes that Automatic Updates waits at startup before it applies updates from a missed scheduled installation time. |

| RescheduleWaitTimeEnabled | Reg_DWORD | Range = 0|1

– 1 = Enable RescheduleWaitTime . |

| ScheduledInstallDay | Reg_DWORD | Range = 0|1|2|3|4|5|6|7

– 0 = Every day. |

| ScheduledInstallTime | Reg_DWORD | Range = n, where n = the time of day in 24-hour format (0–23). |

| UseWUServer | Reg_DWORD | Range = 0|1

– 1 = The computer gets its updates from a WSUS server. |

Finally, I would like to say that WSUS is a great tool which every organization should consider to save their monthly internet data and bandwidth. This prevents repeated download of same updates over and over again when each computer of your organization is updated.

As your WSUS keeps downloading new and new updates, it will need more and more disk space. Whatever it downloads over a period of time is not always necessary for you to keep. So, I would suggest to run Server Cleanup Tool (available in Options page of WSUS console) once within 1-2 months so that unnecessary updates (like expired, superseded, not-required) could be removed to reclaim disk space.

Как бы странно это ни было, но эта статья уверенно входит в пятерку лидеров по просмотрам. Ну а раз так, то я решил немного расширить свою статью – добавил рекомендации, подробнее описал настройку и клиентскую часть.

1. Что, как, когда и зачем нужно обновлять?

Ставить все подряд обновления на все подряд ПК это плохая идея. Правильнее будет, если Вы сгруппируете ПК по определенным признакам (например департаменты или ПО которое используется на ПК) и в каждой группе создадите хотя бы одну тестовую машину.

Если обновления на нее легли “ровно” – все ПО работает, можно устанавливать обновления на рабочие станции в этой группе. Это не дает 100% уверенности, но и достаточно просто.

С серверами дело несколько сложнее – воссоздать в тестовой среде реальный продуктивный сервер задача сомнительная, да и полноценно проверить работу сервиса после установки обновлений не так уж просто. С другой стороны, серверов не так много как рабочих станций, и обновлять их в “ручном режиме” сделав предварительно резервную копию вполне нормальный вариант.

Рекомендую заиметь регламент, где эти процедуры будут описаны.

Приведу реальный пример – CU для Exchange и SharePoint распространяются через Mircosoft Download Center, а через Windows Update – нет. Это очень правильное решение, т.к. их установка должна быть плановой и обдуманной.

2. Подготовка и установка

Подготовку начнем с установки виртуальной машины, ОС (в моем случае это готовый шаблон WS 2012 R2 Datacenter) и ввода ее в домен.

Организовывать отказоустойчивость для WSUS я считаю лишним, т.к. время восстановления сервиса более суток впринципе допустимо.

Что касается архитектуры – я буду использовать единственный сервер. Если у Вас филиалы, то разумно разместить по отдельному WSUS серверу в каждом филиале, в котором более 10 сотрудников. У

правлять этими серверами можно централизованно, но также возможно делегировать права местным администраторам.

Если Вы обновляете WSUS, полезной будет эта информация.

Обратите внимание, один клиент может работать только с одним WSUS.

Что касается системных требований, то обычно говорят о требованиях, аналогичных требованиям ОС, но на практике, WSUS который использует WID и обслуживает несколько десятков клиентов, потребляет ~2Gb+ оперативной памяти.

Нагрузка на процессор и дисковую с-му минимальная. Тем не менее, WSUS и WID бывают “особо опасны”, например при синхронизации нового продукта или класса:

Проблема решается тем, что WSUS активен по ночам, и запросто может “отжирать” память и процессоры у других виртуалок.

Размещать роль WSUS на серверах с другими ролями не слишком хорошо, но в ряде сценариев это необходимый шаг (работает нормально).

Я не стану тратить свое и ваше время на описание добавления роли и прохождение Мастера, процесс достаточно интуитивен и комментировать там особо нечего. Единственное что я там указал – это для каких продуктов будем использовать обновления.

3. Настройка сервера Т.к. среда у меня тестовая и используется всего две ОС (2012 и 2012R2) я включу автоматическое одобрение для всех обновлений.

Еще раз хочу подчеркнуть, что в продуктивное среде делать подобное строго не рекомендуется.

Компьютеры будут настроены на использование WSUS с помощью групповой политики, укажем это в настройках:

Одобрим предложенные обновления:

Теперь настроим электронную почту:

После этого, будем автоматически получать отчеты такого вида:

4. Настройка клиентов

Для настройки клиентов напишем и применим такую групповую политику (Computer Configuration – Policies – Administrative Templates – Windows Components – Windows Update):

При настройке политики советую внимательно ознакомиться с содержимым каждой опции и выбрать подходящие для Вашего случая.

В документации, расположение сервера рекомендуется указывать как http://server . Я всегда указывал здесь FQDN, т.к. использовал SSL. Сегодня, готовя материал для статьи в лабе, я столкнулся с тем, что если указать http://server или http://server.domain.name на клиентах сервис не работал и в логах были ошибки 0x80072ee2 и т.п.

Решить получилось указанием порта 8530. Примите к сведению, и можете в комментариях писать как работает в вашем случае.

Обновим политику на клиенте с помощью gpupdate /force и посмотрим результат с помощью rsop.msc и Панели управления (скриншот от моей прошлой статьи):

Чтобы принудительно запустить синхронизацию можем воспользоваться командой wuauclt , ее основные ключи, описание которых я давно нашел в интернетах:

/DetectNow – Запустить немедленный опрос сервера WSUS на наличие обновлений

/resetAuthorization – Сбросить авторизацию на сервере и клиенте. Фактически это новая регистрация на сервере WSUS. Полезна когда клиент подглюкивает, удаляем его на сервере и командой wuauclt /detectnow /resetAuthorization заново регистрируем на сервере с одновременным запросом списка обновлений

/reportnow Сбросить статистику на сервер

/ShowSettingsDialog – Показывает диалог настройки расписания установки обновлений

/ResetEulas – сбросить соглашение EULA для обновлений

/ShowWU – переход на сайт обновлений MS

/ShowWindowsUpdate – переход на сайт обновлений MS

/UpdateNow – Немедленно запускает процесс обновления, аналогичен клику кнопки в окне уведомлений о наличии обновлений

/DemoUI – Показывает значок в трее — диалог настройки расписания установки обновлений или установки в зависимости от статуса

На клиенте, есть весьма информативный лог C:WindowsWindowsUpdate.log

Обновления на клиенте качаются в папку C:WindowsSoftwareDistributionDownload , имена – это значения хэшей, если что. Выглядит это дело примерно так:

Если так получилось что Ваш старый WSUS помер, и Вы подняли новый, то исправить работу клиентов поможет вот эта инфа.

Использование SSL: Возможно использование SSL с WSUS, для этого в IIS и нужно подписать сайт WSUS правильным сертификатом (скриншот от моей прошлой статьи):

Для подсайтов:

ApiRemoting30

ClientWebService

DSSAuthWebService

ServerSyncWebService

SimpleAuthWebService

.. нам нужно включить использование SSL и “игнорирование сертификата клиента”:

Затем применим изменения, перезапустим IIS. Используем WsusUtil.exe configuressl :

Теперь можно открыть консоль WSUS на другом ПК и убедиться что соединение работает по защищенному порту 8531 (при подключении указываем FQDN, если у сертификата нет альтернативного SAN):

В групповой политике поправим http на https и 8530 на 8531 а также пропишем в качестве имени FQDN:

На этом, настройку WSUS можно считать законченной.

Полезная информация: http://technet.microsoft.com/ru-ru/windowsserver/bb332157.aspx

Надеюсь озвученная информация будет полезной, а если нужна будет помощь — используйте форму на главной странице моего сайта.