#1

Dane

- Posters

- 1 630 Сообщений:

Барон

Отправлено 01 Август 2011 — 07:04

Компания Microsoft предупреждает пользователей Windows-систем о новом опасном рутките, для успешной борьбы с которым может потребоваться такая радикальная мера, как переустановка операционной системы.

более подробно

интересно, по классификации Dr.Web что это за вредоносное программное обеспечение и так ли страшен черт, как им пугают?

- Наверх

#2

Ko6Ra

Ko6Ra

- Posters

- 3 308 Сообщений:

Supporter

Отправлено 01 Август 2011 — 08:37

Благодаря своему местоположению, руткит остается полностью невидимым для операционной системы и антивирусов.

Сообщение было изменено Ko6Ra: 01 Август 2011 — 08:37

ыЫ

- Наверх

#3

Dane

Dane

- Posters

- 1 630 Сообщений:

Барон

Отправлено 01 Август 2011 — 08:45

Благодаря своему местоположению, руткит остается полностью невидимым для операционной системы и антивирусов.

что это за зверек такой?

- Наверх

#4

mrbelyash

mrbelyash

- Members

- 25 897 Сообщений:

Беляш

Отправлено 01 Август 2011 — 09:06

http://blogs.drweb.com/node/823

fixmbr

Сообщение было изменено mrbelyash: 01 Август 2011 — 09:07

- Наверх

#5

Aleksandra

Aleksandra

- Helpers

- 3 600 Сообщений:

VIP

Отправлено 02 Август 2011 — 01:24

интересно, по классификации Dr.Web что это за вредоносное программное обеспечение

MD5: 98D3FC9A0010CF1935D011DFB36872F3

SHA1: 14EF12F8D70EAA18E048477E924CFEF4A87FDD75

Мужчины мне ничего не должны, именно поэтому я легко их отпускаю.

- Наверх

#6

ksysha

ksysha

- Posters

- 479 Сообщений:

Member

Отправлено 02 Август 2011 — 03:53

Извиняюсь за оффтоп. Но не люблю журналистов-борзописцев как Шариков котов. Вечно они из всего раздуют слономуху и запугивают бедных обывателей причем почти всегда даже не разобравшись в сути проблем ими описываемых.

- Наверх

#7

ksysha

ksysha

- Posters

- 479 Сообщений:

Member

Отправлено 02 Август 2011 — 04:02

Извиняюсь за оффтоп. Но не люблю журналистов-борзописцев как Шариков котов. Вечно они из всего раздуют слономуху и запугивают бедных обывателей причем почти всегда даже не разобравшись в сути проблем ими описываемых.

Не дописала…

В том же сообщении по ссылке в первом посте есть ссылка на решение проблемы без переустановки ОС http://blogs.technet.com/b/mmpc/archive/20…it-instead.aspx

- Наверх

#8

sda

sda

- Posters

- 96 Сообщений:

Newbie

Отправлено 02 Август 2011 — 08:48

Надо пользоваться Windows 7 х 64 и все руткиты за исключением одного, «отдыхают»

- Наверх

#9

sniper

sniper

- Posters

- 624 Сообщений:

Advanced Member

Отправлено 02 Август 2011 — 10:37

Надо пользоваться Windows 7 х 64 и все руткиты за исключением одного, «отдыхают»

Ды ну ,хр лучше.

Сообщение было изменено sniper: 02 Август 2011 — 10:37

У меня богатый словарный запас, в нем присутствуют слова «оксюморон», «клепсидра», «перст указующий» и даже «ибо».

Но некоторые мысли я никак не могу выразить словами.

Хочется просто взять черенок от лопаты и отдубасить всех.

- Наверх

#10

Guest_Artem Baranov_*

Guest_Artem Baranov_*

- Guests

Отправлено 02 Август 2011 — 10:40

Надо пользоваться Windows 7 х 64 и все руткиты за исключением одного, «отдыхают»

Ды ну ,хр лучше.

Это вам на закуску =)

Специалисты вирусной лаборатории AVAST установили, что в основном руткит инфекции поражают компьютера, у которых установлена пиратская версия ОС WindowsXP. Вывод был сделан после полугодового исследования более 630 тыс.образцов из имеющихся каталогов. В итоге 74% инфекций возникли на ПК с операционной системой WindowsXP, 17% на ПК с ОС WindowsVista и только 12% на ПК с ОС Windows 7. Таким обзаром, 75% руткитов поражают ОС Windows XP; основной мишенью становятся пиратские версии

https://blog.avast.com/2011/08/01/xp-%D0%BE…B8%D0%B1%D0%B5/

- Наверх

#11

Пол Банки

Пол Банки

- Posters

- 2 001 Сообщений:

Massive Poster

Отправлено 02 Август 2011 — 11:30

Artem Baranov

это была ирония, вы видно холиварные треды не читаете…

sda

sniper

два известных аппологета вин7, иногда через чур.

- Наверх

#12

maxic

maxic

- Moderators

- 13 047 Сообщений:

Keep yourself alive

Отправлено 02 Август 2011 — 11:35

Artem Baranov

это была ирония, вы видно холиварные треды не читаете…

sda

sniper

два известных аппологета вин7, иногда через чур.

Ирония на иронию, «через чур» пишется как чересчур. Если уж придираться

- Наверх

#13

Пол Банки

Пол Банки

- Posters

- 2 001 Сообщений:

Massive Poster

Отправлено 02 Август 2011 — 11:46

Artem Baranov

это была ирония, вы видно холиварные треды не читаете…

sda

sniper

два известных аппологета вин7, иногда через чур.Ирония на иронию, «через чур» пишется как чересчур. Если уж придираться

спасибо.

- Наверх

#14

sniper

sniper

- Posters

- 624 Сообщений:

Advanced Member

Отправлено 02 Август 2011 — 11:52

два известных аппологета вин7, иногда через чур.

Ну типо да,были в нашей команде и более известные игроки,но они были удалены с поля.

У меня богатый словарный запас, в нем присутствуют слова «оксюморон», «клепсидра», «перст указующий» и даже «ибо».

Но некоторые мысли я никак не могу выразить словами.

Хочется просто взять черенок от лопаты и отдубасить всех.

- Наверх

#15

Guest_Artem Baranov_*

Guest_Artem Baranov_*

- Guests

Отправлено 02 Август 2011 — 11:57

Artem Baranov

это была ирония, вы видно холиварные треды не читаете…

sda

sniper

два известных аппологета вин7, иногда через чур.

Честно говоря, вообще не понял, о чем вы…

- Наверх

#16

Borka

Borka

- Members

- 19 512 Сообщений:

Забанен за флуд

Отправлено 02 Август 2011 — 12:00

Порадовало

В итоге 74% инфекций возникли на ПК…

Вот так вот взяли и возникли.

С уважением,

Борис А. Чертенко aka Borka.

- Наверх

#17

Borka

Borka

- Members

- 19 512 Сообщений:

Забанен за флуд

Отправлено 02 Август 2011 — 12:01

Artem Baranov

это была ирония, вы видно холиварные треды не читаете…

sda

sniper

два известных аппологета вин7, иногда через чур.Честно говоря, вообще не понял, о чем вы…

Не, точно Артём холиварных тредов не читает.

С уважением,

Борис А. Чертенко aka Borka.

- Наверх

#18

Guest_Artem Baranov_*

Guest_Artem Baranov_*

- Guests

Отправлено 02 Август 2011 — 12:02

Artem Baranov

это была ирония, вы видно холиварные треды не читаете…

sda

sniper

два известных аппологета вин7, иногда через чур.Честно говоря, вообще не понял, о чем вы…

Не, точно Артём холиварных тредов не читает.

Давайте, колитесь уже чего там читать надо =)

- Наверх

#19

maxic

maxic

- Moderators

- 13 047 Сообщений:

Keep yourself alive

Отправлено 02 Август 2011 — 12:05

Artem Baranov

это была ирония, вы видно холиварные треды не читаете…

sda

sniper

два известных аппологета вин7, иногда через чур.Честно говоря, вообще не понял, о чем вы…

Не, точно Артём холиварных тредов не читает.

Давайте, колитесь уже чего там читать надо =)

Лучше не надо

- Наверх

#20

Borka

Borka

- Members

- 19 512 Сообщений:

Забанен за флуд

Отправлено 02 Август 2011 — 12:13

Artem Baranov

это была ирония, вы видно холиварные треды не читаете…

sda

sniper

два известных аппологета вин7, иногда через чур.Честно говоря, вообще не понял, о чем вы…

Не, точно Артём холиварных тредов не читает.

Давайте, колитесь уже чего там читать надо =)

Краткое содержание предыдущих серий холивара: некими господами адептами Семерки утверждается, что Семерка рулит, а ХР это отстой. Теми, кто работает на ХР, утверждается, что ХР это нормальная система, а Семерка не менее дырявая, чем ХР.

С уважением,

Борис А. Чертенко aka Borka.

- Наверх

Уровень сложностиСредний

Время на прочтение9 мин

Количество просмотров15K

Представьте себе вредоносное программное обеспечение, получающее полный доступ к системе, и которое почти невозможно обнаружить, а переустановка операционной системы или смена жесткого диска его не убивают. И это не что-то из области фантастики, а суровая реальность. Тема этой статьи — UEFI руткиты, что это такое и как работают, сейчас разберемся.

UEFI и/или BIOS

Для начала, разберемся с понятиями: что такое BIOS, и что такое UEFI. BIOS (Basic Input-Output system) — программа низкого уровня, хранящаяся на чипе материнской платы компьютера. Основная функция — корректно инициализировать оборудование при включении системы и передать управление загрузчику или непосредственно ядру ОС.

Таким образом, при включении компьютера, вначале загружается BIOS, иницализирует аппаратные компоненты, убеждается в правильности их работы и далее запускает программу-загрузчик, загружающую операционную систему. До загрузки ОС, BIOS выполняет самотестирование после включения — POST (Power-On Self Test), необходимое для проверки аппаратных настроек. В случае неисправности, вылетают системные ошибки.

Вход в BIOS осуществляется нажатием клавиши в начале загрузки ПК. Стандартные кнопки: Esc, F2, F8, F10, Delete. Через BIOS можно настраивать параметры системы: от простой установки времени, до выбора загрузочного устройства и изменения частоты процессора. Сохраняются настройки на самой материнской плате.

При успешном прохождении тестов BIOS передаёт управление Master Boot Record (MBR), главную загрузочную запись, хранящуюся на жестком диске и используемую для дальнейшей загрузки ОС.

С BIOS’ом разобрались, что такое UEFI? Справедливо назвать UEFI (Unified Extensible Firmware Interface) современной итерацией BIOS, массивным обновлением, если хотите. На всех современных ПК с завода идёт именно UEFI, но часто называется BIOS/EFI BIOS, чтобы не путать пользователя, привыкшего к традиционному BIOS. Причин перейти на UEFI достаточно: работает быстрее, поддерживает жёсткие диски большего объёма (в теории — до 9.4 зеттабайт), загрузка быстрее, выше уровень безопасности, а также есть графический интерфейс с поддержкой мыши.

С более технической стороны, UEFI может работать в 32-битном или 64-битном режимах, адресное пространство больше, есть безопасный запуск Secure Boot (о нём позже подробнее). Функции настройки системы остались, но стали выглядеть лучше: удобнее выбирать порядок загрузки, настраивать предустановки работы комплектующих, выбирать частоту работы процессора, оперативной памяти, добавлены метрики температуры, скорости вертушек, напряжения и прочие плюшки обновленной системы. Одно из основных отличий — BIOS прекращает работу после выполнения POST тестирования, а UEFI продолжает работу. Также UEFI поддерживает более широкий спектр устройств.

UEFI/BIOS является программным обеспечением, хоть и «посаженым» глубокого в материнскую плату. Поскольку это ПО, то как и любое ПО, оно подвержено угрозам, одна из таких угроз — rootkit.

Что такое rootkit?

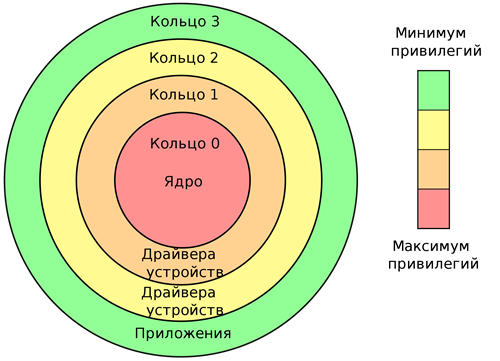

Rootkit (root — «суперпользователь» из Unix, kit — комплект) — исходя из названия, набор инструментов с правами администратора. Сегодня руткиты чаще относятся к ОС Windows, нежели Unix. Руткит — программа, скрывающая от антивирусов собственные вредоносные действия, либо прячущая работу другой вредоносной программы. Они делятся на 2 вида по правам доступа: уровня пользователя и уровня ядра.

Руткиты уровня пользователя получают те же права, что и обычные приложения, запущенные на компьютере. Они используют память других приложений, внедряясь в них.

Руткиты уровня ядра получают полный доступ к системе на уровне ядра ОС. Обнаружить и удалить подобный руткит намного сложнее, чем руткит пользовательский. После попадания такого вредоносного приложения в систему возможности атакующего почти безграничны. Но они сложнее в создании и встречаются реже. Буткит — подвид руткита, заражает загрузочный сектор жесткого диска MBR с целью закрепления в системе.

«Blue Pill» — руткит через виртуализацию

В 2006 году Йоанна Рутковская на конференции Black Hat Briefings 3 августа продемонстрировала руткит, основанный на виртуализации х86. Основной посыл: в архитектуре х86 существуют 4 кольца защиты: ring0 — ring3, от наиболее привилегированного, до менее привилегированного уровня. И 3 типа ресурсов, в отношении которых действуют механизмы защиты процессора: память, порты ввода и вывода, а также возможность выполнения некоторых инструкций. В любой момент x86 процессор работает на определенном уровне привилегий, и от этого зависит, что может и чего не может сделать код. Большинство современных ядер для архитектуры x86 используют всего 2 уровня: ring0 и ring3.

Выполнение части инструкций (команд) процессора возможно только в ring0. Попытки выполнения инструкций за пределами нулевого кольца вызовут исключение #GP. #GP (general‑protection exception) — означает, что процессор обнаружил один из классов нарушения защиты, называемых «general protection violations». Аналогичные исключения происходят при попытке обращения к неопределённым адресам памяти и портам ввода/вывода. Таким образом, пользовательский код из ring3 никогда не прорвётся в ring2, не говоря уже о ring0. С ростом популярности виртуализации на x86 архитектуре Intel и AMD добавили для неё аппаратную поддержку. Для этого гипервизору требовалось запустить Virtual Machine Control Structure (VMCS), ключевую структуру для реализации виртуализации процессора, определяющую виртуальную машину и вызывающую VMenter/VMexit, то есть, условия, которые нужны виртуальной машине от гипервизора. Подобная работа гипервизора называется ring-1, хотя такого уровня привилегий нет. Но из‑за того, что могут хоститься несколько ядер уровня ring0, обозначение ring-1 имеет смысл. Именно работу гипервизора в ring-1 и эксплуатирует BluePill.

Изначально Blue Pill требовала поддержки виртуализации AMD‑V (Pacifica), поскольку виртуализация от AMD была спроектирована как целостная система и виртуализируемый гость не может определить, гость он или нет. Вредоносный код, попадая в целевую систему, незаметно виртуализирует хостовую систему, превращая её в гостевую. При этом не требуется перезагрузка ОС. Предыдущая ОС сохраняла существующие ссылки на все устройства и файлы, но почти всё, включая запросы данных и аппаратные прерывания может быть перехвачено гипервизором с последующей отправкой поддельного ответа. Для противодействия Blue Pill Рутковская создала Red Pill, таблетку, которая обнаруживает присутствие гипервизора через таблицу регистров IDTR.

LoJack или LoJax?

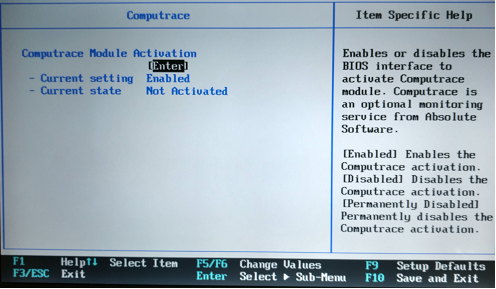

В 2018 году исследователи из ESET обнаружили применение троянизированной версии программы для защиты устройств от краж — LoJack. Хакеры из Sednit привлекли внимание ИБ‑специалистов из‑за использования модуля UEFI/BIOS в качестве механизма обеспечения персистентности. Добиться устойчивости к переустановке ОС и смене жесткого диска (LoJax живет в модуле на материнской плате) получилось благодаря использованию приложения для отслеживания устройства и защиты от краж — LoJack/Computrace.

Computrace работает следующим образом: при включении компьютера и перед запуском Windows выполняется файл autochk.exe, с которого начинается проверка логической целостности файловой системы. Создается бэкап autochk.exe, а оригинальный файл, в свою очередь, заменятся на модифицированный. При запуске модифицированного autochk.exe внедряется мини‑агент rpcnetp.exe и восстанавливается оригинальная версия autochk.exe. Задача мини‑агента rpcnetp.exe — обеспечение работы основного агента. В случаях, когда основной агент не работает, rpcnetp.exe пытается подключиться к Command and Control серверу издателя приложения Absolute Software для его скачивания и исполнения. Мини‑агент сначала дублируется, затем преобразуется в динамическую библиотеку DLL. Библиотека загружается в память, инициализирует службу работы с библиотеками svchost.exe и подгружается в него. Следующим запускается процесс работы с Internet Explorer и в него инжектируется DLL для связи через интернет. Готово, Computrace работает.

Описание процесса работы Computrace и сетевого протокола было опубликовано в 2014, и светлые, но не очень доброжелательные умы взялись за работу. Из‑за отсутствия механизма аутентификации злоумышленники получали доступ к серверу, могли заставить мини‑агента скачать произвольный код. Найденные троянизиванные образцы rpcnetp.exe устанавливали связь с Command and Control сервером злоумышленников, вместо легитимного сервера Absolute Software. При этом, легитимная и троянизированная версии почти не отличаются, у них идентичные временные метки компиляции и лишь несколько десятков байтов и переменных таймера отличаются от оригинальных. Специалисты ESET обнаружили мини‑агенты LoJax в атаках на организации на Балканах, в Центральной и Восточной Европе. Определить причастность группы Sednit помогло найденное во всех атаках ПО, используемое ими:

-

SedUploader, бэкдор.

-

XAgent, флагманский бэкдор Sednit.

-

Xtunnel, сетевой прокси для передачи трафика между C&C сервером и конечной машиной.

Специалисты ESET составили подробный WhitePaper на руткит LoJax.

Актуальные угрозы

В середине лета 2022 исследователи из Лаборатории Касперского нашли новую версию руткита, существовавшего с 2016 года. Первые версии руткита под названием CosmicStrand, созданного неизвестными китайско‑говорящими злоумышленниками, были задокументированы специалистами из Qihoo 360 в 2017 году. Доподлинно неизвестно, как вредоносное ПО попадало на устройства, но удалось установить комплектующие, подверженные атакам — это оказались материнские платы от Gigabyte и ASUS с чипсетами Intel H81. Основная версия — покупка материнской платы с уже заложенным бэкдором.

Источник угрозы — модифицированный драйвер CSMCORE DXE, отвечающий за процесс загрузки. Он был изменен таким образом, чтобы перехватывать последовательность загрузки и внедрять в неё вредоносную логику. Целью руткита является загрузка импланта на уровне ядра операционной системы.

Логическая цепочка выглядит следующим образом:

-

Зараженный EFI драйвер запускает цепочку событий.

-

Вредоносный код вносит изменения в менеджер загрузки, разрешая модифицировать загрузчик ядра Windows до его непосредственной сборки.

-

Меняясь с загрузчиком ОС, атакующие модифицируют функцию ядра Windows.

-

Далее, при запуске измененной функции, во время обычной процедуры загрузки ОС, вредоносный код получает контроль над исполняемым кодом функции ядра Windows.

-

Наконец, запускается шелл‑код из памяти и контактирует с Command and Control сервером для загрузки и исполнения необходимого вредоносного пейлоада на машине жертвы.

Полный разбор руткита CosmicStrand с исполняемым кодом представлен на сайте Securelist по ссылке.

Методы защиты

Первый очевидный способ защиты — включение функции Secure Boot в UEFI/BIOS. И он не сработает. UEFI SecureBoot защищает от запуска недоверенных по отношению к прошивке компонентов: загрузчиков, драйверов, EFI‑приложений. Но если вредоносный код уже на SPI Flash, то узнать о его существовании можно только прибегнув к внешним технологиям безопасности: TPM Measured Boot, Verified Boot. Одним из способов защиты является своевременное обновление прошивки UEFI.

Задача также ложится на плечи производителей, прошивка должна быть изначально построена с пониманием методик безопасности. Лучшее решение — установка антивируса, способного отследить низкоуровневое проникновение в систему. Популярные вендоры, предоставляющие защитные решения:

-

Kaspersky

-

ESET

-

InfoTeCS

Ликвидация последствий — отдельная, трудоемкая задача. В отдельных случаях, по типу LoJax, нужно перепрошить SPI флеш‑память. Также нужно обновить прошивку самого UEFI. Но если предложенные методы не помогли, единственное решение — замена материнской платы.

Создание руткитов, внедренных в UEFI/BIOS, достаточно трудоемкая задача. Злоумышленникам нужно учитывать различные чипсеты, системы защиты, встроенные производителями, и сами методы внедрения вредоносного ПО. Именно из‑за сложности создания и загрузки в систему, руткиты нечасто используются злоумышленниками. Но это не значит, что угрозы можно не бояться, нужно своевременно озадачиваться комплексной безопасностью компьютера: обновлять прошивку и банально установить антивирус. Также не стоит забывать о безопасности при покупке комплектующих с рук и, если есть возможность, проверить материнскую плату непосредственно до покупки. При соблюдении всех мер предупреждения угрозы, риск подхватить низкоуровневый руткит минимальна. Но злоумышленники не дремлют и уже ищут новые способы получить полный доступ к системе, поэтому почаще запускайте полноценное сканирование системы и следите за новостями в мире информационной безопасности.

Задача

Описать быстрый и максимально универсальный способ переноса установленной Windows на произвольную аппаратную платформу.

Границы применимости

ОС Windows 7. Теоретически, Windows 8, Server 2008, 2008 R2. 64-битные ОС можно перенести только на 64-битные платформы.

Описание задачи

Большее число пользователей предпочитают переносить диск/образ ОС, а не переустанавливать с потерей всех настроек. Процесс не является тривиальным. Если обновление незначительно, то проблем не возникает. Если обновляется материнская плата, то все зависит от параметров: различие платформ, актуальность релиза ОС, дата выпуска оборудования. Наихудшим вариантом является переход с amd на intel (или с intel на amd), где целевая платформа выпущена позже дистрибутива ОС (и не имеет записей о соответствующих драйверах в установочных настройках). В этом случае, практически при любом способе переноса, гарантирована ошибка 0x0000007B при запуске ОС на новой машине. Данный способ позволяет избежать этой ошибки.

Плохие советы

Интернет полнится вопросами и бесполезными рецептами. Вот они:

- Воспользоваться утилитой sysprep — это бесполезно и сильно затягивает процесс.

- Воспользоваться сторонними утилитами (Acronis True Image, etc…) — это долго и не гарантирует результат.

- Воспользоваться утилитами botrec и bootsect — в общем случае, проблема не в поиске загрузочных секторов.

Хорошие советы

- Убедиться, что на исходной и целевой системе в настройках BIOS установлены одинаковые режимы AHCI

Controller Mode : Compatible, AHCI Mode: Disabled, SATA Native Mode: Disable

или

Controller Mode : Enhanced, AHCI Mode: Enabled, SATA Native Mode: Enabled - Убедиться, что в настройках системы установлен Standard AHCI controller

Пуск - Панель Управления - Система - Диспетчер устройств - Контроллеры IDE/ATAPI

Правильная реализация переноса

Требования:

- Дистрибутив Windows, аналогичный установленному

- Носитель информации, подходящий для временной установки на него Windows

Процесс

- Подключить временный носитель информации к новой платформе и произвести начальную установку Windows на него.

- Экспортировать в файл куст реестра

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\CriticalDeviceDatabase - Импортировать файл с кустом реестра на старой машине

- Переустановить жесткий диск с Windows со старой на новую машину

Пояснение:

Основной проблемой при запуске Windows на новой платформе становится неспособность Windows идентифицировать правильные драйверы к аппаратным компонентам новой платформы. В нормальном случае, ОС затем смотрит идентификаторы аппаратуры и устанавливает соответствующий стандартный драйвер. Если, в силу многих причин, ОС не имеет информации по драйверам, соответствующим текущим идентификаторам оборудования, то продолжает использовать старые драйверы. Импортируя ключ реестра с соответствующими идентификаторами мы заставляем систему «опознать» наше оборудование и подключить соответствующий драйвер (или стандартный, если драйвер не найден)

Дополнительно:

- Можно установить новый Windows на тот же самый жесткий диск (только в другую директорию, нежели переносимый дистрибутив), экспортировать куст реестра в файл, загрузить диск на предыдущей машине и импортировать данные в реестр из файла

- Можно провести всю операцию непосредственно на новой платформе, если использовать ERD Commander (Он же Microsoft DART)

- Для каждой версии Windows есть соответствующий DART. Вот хорошая статья. Ссылку на дистрибутив DART можно спокойно нагуглить

- Если, по какой-то причине, невозможно перенести файл с данными из реестра на жесткий диск, то существует способ встроить его непосредственно в boot.wim DART’а. Для этого следует использовать GImageX

Справочная информация

Работоспособность способа проверена при переносе Windows 7 Ultimate SP1, при переносе c nForce+AMD Athlon64x2 на Intel B75 + Celeron G1610. Ниже приведены ссылки на материалы, использованные при подготовке статьи:

forum.ixbt.com/topic.cgi?id=22:72169

support.microsoft.com/kb/953356/en-us

ab57.ru/stop7b.html

Привет, друзья. Мы продолжаем цикл публикаций, посвящённых работе с программой Dism++, являющей собой графический интерфейс к консольному средству для работы с образами Windows Dism. В прошлой публикации мы с вами рассматривали, как с использованием этой программы переустановить Windows, в этой предлагаю рассмотреть тему, как с помощью Dism++ установить Windows на другой раздел или диск. По традиции напомню: кто заинтересован в возможностях программы Dism++, может почитать её комплексный обзор, а также посмотреть публикации с её использованием в конкретных операциях по тегу Dism. Ну а теперь приступим к теме статьи.

Как установить Windows на другой раздел или диск с помощью программы Dism++

***

Для установки Windows на другой раздел или диск, кроме Dism++, существуют и иные программы: из числа тех, что рассматривались ранее на страницах сайта, это WinToHDD и WinNTSetup. Какие преимущества дают эти программы? Ведь чтобы установить Windows на другой раздел или жёсткий диск, достаточно запустить обычный процесс установки с загрузочного носителя и на этапе выбора места установки указать не раздел С, а другой раздел на текущем или другом жёстком диске. Программы типа Dism++, WinToHDD или WinNTSetup дают несколько, на мой взгляд, весомых преимуществ:

- Они решают вопрос отсутствия загрузочного носителя. Отсутствия или нежелания лишний раз перезаписывать имеющуюся в наличии флешку, переносить куда-то на время хранящиеся ней данные, потом возвращать всё это дело назад;

- Они проводят этап копирования системных файлов второй Windows в среде работающей первой Windows в фоне и никак нам не мешают в это время заниматься своими задачами;

- При установке Windows на другой жёсткий диск они позволяют нам выбрать диск, на котором будет установлен загрузчик. Тогда как при установке Windows с загрузочного носителя на компьютерах с BIOS UEFI операционная система не создаёт себе отдельный загрузочный раздел на втором диске, а прикрепляется к загрузчику, расположенному на первом диске.

С преимуществами программ разобрались, а чем Dism++ отличается от WinToHDD или WinNTSetup? Все трое, друзья, бесплатные программы, только WinToHDD условно-бесплатная, в бесплатной версии нельзя устанавливать редакции Windows «Корпоративная». WinToHDD или WinNTSetup – узкопрофильные программы, тогда как Dism++ — это многофункциональный продукт, который вы при детальном изучении сможете использовать для других задач. Но, безусловно, выбор за вами: какая программа лучше подходит именно вам, знать лучше только вам. И если это Dism++, то давайте разбираться, как с её помощью установить Windows на другой раздел или диск.

Как установить Windows на другой раздел диска с помощью Dism++

Итак, друзья, рассмотрим ситуацию, когда у нас есть один жёсткий диск, поделённый на несколько разделов. И на один из несистемных разделов мы хотим установить вторую Windows. В системном управлении дисками это выглядит примерно так.

Запускаем Dism++. В меню «Файл» жмём «Применить образ».

В появившемся окне применения образа делаем следующее:

- 1 – Указываем путь к дистрибутиву, это может быть как установочный файл ISO, так и непосредственно файлы-образы установки системы WIM или ESD;

- 2 – Указываем нужный раздел, на который мы хотим развернуть вторую Windows;

- 3 – Указываем редакцию операционной системы;

- 4 – Выставляем галочку опции добавления второй системы в загрузчик;

- 5 – Выставляем галочку опции форматирования раздела, на который будет устанавливаться вторая Windows.

Жмём «Ок» на запрос программы о внесении новой системы в меню загрузчика.

И наблюдаем процесс развёртывания Windows на указанном разделе диска. Прогресс этого процесса можно отслеживать вверху окна программы.

По завершении развёртывания жмём «Ок».

Теперь можем заглянуть в настройки меню загрузки Windows. Жмём клавиши Win+Pause, заходим в «Дополнительные параметры системы». Кликаем в графе «Загрузка и восстановление» кнопку «Параметры».

И вот видим наше меню загрузчика, в нём присутствует и Windows, которую мы только что установили на другой раздел диска, и другие пункты запуска, которые существовали ранее.

Можем сразу и выставить операционную систему, загружаемую по умолчанию, и таймер её автостарта.

Ну и, наконец, можем перезагрузиться, зайти в новую Windows и доустановить её, пройдя этап установки драйверов и создания пользовательского профиля.

Windows со своим загрузчиком на другом жёстком диске

Когда мы, друзья, говорим «установка Windows на другой жёсткий диск», правильнее подразумевать под этим полноценную установку системы на другом жёстком диске – системы со своим отдельным загрузчиком. Чтобы в случае повреждения загрузчика Windows на основном диске или выходе их строя самого диска можно было выставить в BIOS запуск компьютера с другого диска и разобраться со случившейся проблемой. Ничто не мешает нам организовать на каждом из жёстких дисков меню загрузчика и добавить в него все имеющиеся на компьютере операционные системы. Напомню, другая Windows, находящаяся на любом из разделов, на любом из дисков, в меню загрузчика запущенной Windows добавляется очень легко: в командную строку необходимо ввести:

Где вместо буквы D подставить букву раздела, на котором находится другая Windows.

Однако у многих вторая Windows стоит на другом жёстком диске, будучи привязанной к загрузчику на первом диске. В принципе, можно и так, если наличие второй операционной системы не обусловлено, в частности, реализацией возможности запуска компьютера в случае проблем с основной Windows или основным жёстким диском. В таком случае процесс установки Windows на другой диск ничем не отличается от описанного выше для другого раздела на одном диске. Программе Dism++ всё равно, какой раздел мы укажем её в качестве раздела развёртывания операционной системы – на том же диске, где находится загрузчик, или на другом. Но если делать всё по уму, то лучше, конечно же, организовать для второй Windows на другом диске свой загрузчик. Предлагаю сделать это путём клонирования загрузочного раздела с первого диска.

Клонирование загрузочного раздела на второй жёсткий диск

Итак, друзья, у нас есть второй жёсткий диск, в системном управлении дисками он значится как Диск 1. И на нём подготовлен раздел под вторую Windows.

Мы удалим этот раздел, а на образовавшееся нераспределённое пространство клонируем загрузочный раздел с первого диска, который значится как Диск 0. И сначала мы рассмотрим пример с загрузочным разделом EFI-систем на GPT-дисках. В системном управлении дисками он значится как шифрованный раздел EFI, и обычно это первый раздел диска.

Клонировать раздел загрузчика будем программой R-Drive Image. Это платная программа, но она в полнофункциональной 30-дневной триал-версии позволяет делать всё, что-угодно. В частности, клонировать системные разделы, чего не любят бесплатно осуществлять многие другие программы для бэкапа или разметки дискового пространства. Скачать программу R-Drive Image можно здесь:

https://www.drive-image.com/ru/Drive_Image_Download.shtml

Запускаем её, в приветственном окне жмём «Далее».

Выбираем «Копировать Диск на Диск».

Вверху, на карте дисков «Источник» кликаем наш загрузочный EFI-раздел. Внизу, на карте дисков «Приёмник» указываем нераспределённое пространство, которое у нас образовалось после удаления раздела под вторую Windows.

Здесь просто жмём «Далее».

И кликаем «Начать».

Загрузочный раздел клонирован.

Теперь идём в управление дисками, видим, что у нас на Диске 1 теперь есть свой раздел-загрузчик. Нам только осталось создать на базе нераспределённого места раздел под Windows.

Вот, собственно, и всё – разделы для второй Windows готовы.

Механизм клонирования загрузочного раздела на MBR-диске, обычно он идёт первым на диске и называется «Зарезервировано системой», точно такой же. Удаляем раздел, подготовленный для второй Windows.

Запускаем программу R-Drive Image. Выбираем действие «Копировать Диск на Диск». На этапе выбора объекта вверху, на карте дисков «Источник» кликаем загрузочный MBR-раздел. Внизу, на карте дисков «Приёмник» указываем нераспределённое пространство.

Просто жмём «Далее».

И кликаем «Начать».

Возвращаемся к управлению дисками и из нераспределённого пространства после клонированного раздела MBR-загрузчика создаём раздел под Windows.

Как установить Windows на другой жёсткий диск с помощью Dism++

Итак, разделы под Windows на другом жёстком диске сформированы. Можно приступать к установке операционной системы с помощью программы Dism++. Здесь принципиальных отличий от установки просто на другой раздел не будет: в меню «Файл» жмём «Применить образ». В окне применения образа проделаем:

- 1 – Указываем путь к дистрибутиву в файле ISO, WIM или ESD;

- 2 – Указываем созданный после клонированного загрузчика раздел под вторую Windows;

- 3 – Указываем редакцию операционной системы;

- 4 – Выставляем галочку опции добавления Windows в загрузчик.

После нажатия «Ок» программа выдаст запрос на внесение загрузочной информации. По умолчанию Dism++ определяет раздел загрузчика тот, что находится на жёстком диске с разделом, указанным для развёртывания Windows. Т.е. именно тот, что надо. Но если вдруг программа автоматом выберет не тот диск, что надо, жмём кнопку «Больше».

И указываем нужный загрузочный раздел на нужном жёстком диске.

По завершении развёртывания Windows на другом жёстком диске можем перезагружаться, выставлять в BIOS запуск с другого жёсткого диска и продолжать установку операционной системы.

Примечание: друзья, поскольку загрузочный раздел на втором жёстком диске у нас появился путём клонирования загрузочного раздела с первого диска, мы получим меню загрузчика с унаследованным пунктом запуска Windows на первом диске. Если меню загрузчика вам не нужно, и вы хотите оставить просто возможность запуска одной второй Windows, будучи в её среде, жмите клавиши Win+R, введите:

И во вкладке конфигурации системы «Загрузка» удалите все ненужные вам пункты меню загрузчика.

Метки к статье: Установить Windows Клонирование Dism Программы

Привет друзья! В последней версии Windows 10 появилась утилита, с помощью которой можно конвертировать жёсткие диски MBR в GPT (GPT в MBR утилита не конвертирует), но конвертировать можно только жёсткие диски с установленной операционной системой. Если установлена Windows 10, то можно конвертировать в онлайне и offline. Windows 7 и Win 8 только в offline, Висту конвертировать не пробовал. Но если есть нужда конвертировать жёсткий диск без операционной системы, то это можно сделать так.

Как развернуть операционные системы Windows 7, Windows 8.1 и Windows 10 на раздел HDD и как создать загрузчик при конвертации жёсткого диска из MBR в GPT

Автор Владимир!

В Управлении дисками видно, что у меня 3 физических диска. Два имеют разметку GPT. Один разметку MBR.

На диск c разметкой MBR я решил установить операционную систему Windows 8.1 и для этого освободил на нём место.

У меня есть три варианта установки. Установить OS со своим загрузчиком на диске MBR, но тогда установленная OS будет загружаться в режиме Legacy. Мне это не совсем удобно, так как у меня уже установлены OS на диски GPT и загружаются они в режиме UEFI.

Второй вариант, установить OS на диск MBR, а загрузчик создать на разделе EFI. В этом случае у меня не будет независимого (отдельного) загрузчика. Я Выбрал третий вариант установки. В Windows 10 (в которой я сейчас работаю) в версии 1703 появилась утилита MBR2GPT, которая умеет конвертировать диски MBR в GPT. Конвертировать можно только жёсткие диски с установленной OS и загрузчиком на этом диске. Windows 10 можно конвертировать в режиме online и offline. Windows 7 и Win 8 можно конвертировать только в режиме offline. Windows 8.1, которую я собираюсь установить, будет в offline, что без проблем позволит мне конвертировать диск MBR в GPT.

Начнём с того, что создадим раздел, присвоим букву и создадим метку.

Щёлкаем правой мышью на нераспределённом пространстве и выбираем «Создать простой том».

Назначаем букву диска (S:).

Присваиваем метку тома — OS.

Теперь нам нужно сделать раздел активным, но в Управлении дисками сделать это не получилось.

Сделаем это в командной строке с помощью diskpart.

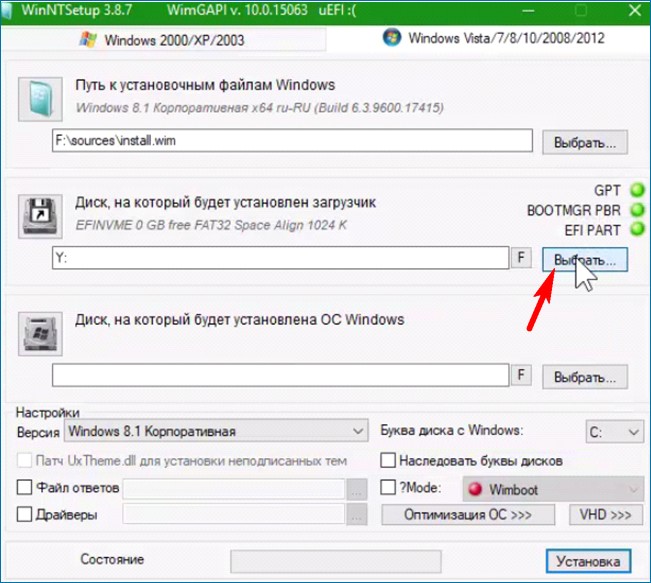

Теперь нужно распаковать (развернуть) архив операционной системы, находящийся в дистрибутиве windows в файле install.wim(esd), на созданный раздел и создать загрузчик. Обычно я использую для этого средства windows утилиты dism и bcdboot, но эти утилиты не имеют графического интерфейса и для того, чтобы лучше показать последовательность действий использую утилиту WinNTSetup, которая имеет графический интерфейс. Сначала монтирую в виртуальный привод (F:) ISO c дистрибутивом Windows 8.1.

После этого запускаю утилиту WinNTSetup.

В появившемся окне выбираю путь к установочным файлам Windows 8.1. Установочные файлы, это архив OS Install.wim. В моём случае install.wim находится в виртуальном приводе (F:) в папке sources.

По умолчанию WinNTSetup для загрузчика выбирает локальный диск (том, раздел) с загрузчиком работающей системы, но мне нужен загрузчик на другом жёстком диске. На MBR дисках загрузчик можно создать только на активном разделе. Активным я сделал раздел (S:) метка OS. Выбираю этот раздел.

Почему WinNTSetup не понравился активный раздел не понял.

Теперь нужно указать раздел, в который будет установлена OS. В моём случае это раздел (S:).

Нажимаем «Установка» и выбираем загрузчик MBR (пункт BIOS).

Начнётся распаковка файлов и создание загрузчика,

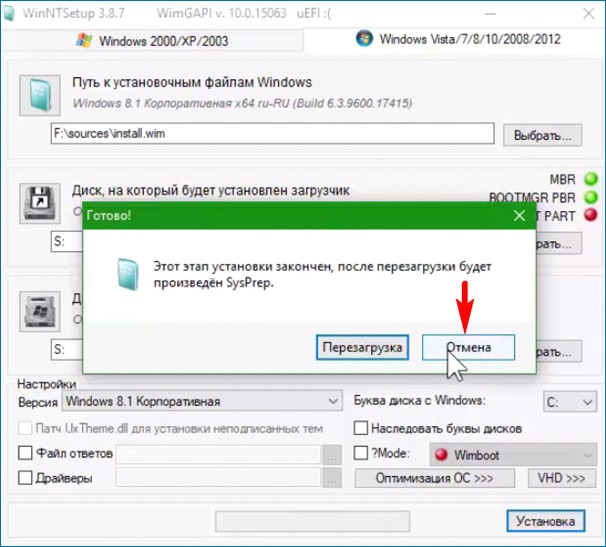

затем предложение перезагрузить компьютер для продолжения установки. Продолжать установку в режиме Legacy я не хочу и нажимаю «Отмена».

Продолжить установку я решил в режиме UEFI. С помощью утилиты MBR2GPT проверяю всё ли я сделал правильно. Команда

mbr2gpt /disk:1 /validate /allowFullOS

утилита сообщила, что жёсткий диск готов к конвертированию в GPT.

Командой

mbr2gpt /disk:1 /convert /allowFullOS

конвертирую диск в gpt

Захожу в Управление дисками и вижу, что диск MBR стал GPT и имеет свой efi загрузчик.

Теперь можно продолжить установку OS в режиме UEFI. Перегружаюсь и завершаю установку OS.