Организационное подразделение (Organizational Unit — OU) представляет собой контейнер в домене Active Directory, который может содержать различные объекты из того же самого домена AD: другие контейнеры, группы, аккаунты пользователей и компьютеров. OU представляет собой единицу административного управления внутри домена, на который администратор может назначить объекты групповых политик и назначить разрешения другим пользователем.

Таким образом, выделим две основные задачи использования OU кроме хранения объектов Active Directory

- Делегирование управления и административных задач внутри домена другим администраторам и обычным пользователям без предоставления им прав администратора домена;

- Назначение групповых политик на все объекты (пользователей и компьютеры), которые находятся в данном подразделении (OU).

- Как создать Organizational Unit с помощью консоли ADUC

- Структура OU в Active Directory

- Как создать OU с помощью PowerShell

- Как делегировать полномочия на OU

Содержание:

Как создать Organizational Unit с помощью консоли ADUC

Для создания Organizational Unit ваша учетная запись должна обладать правами Domain Admins, или ей должны быть делегированы полномочия на создание новый OU (во всем домене или конкретном контейнере).

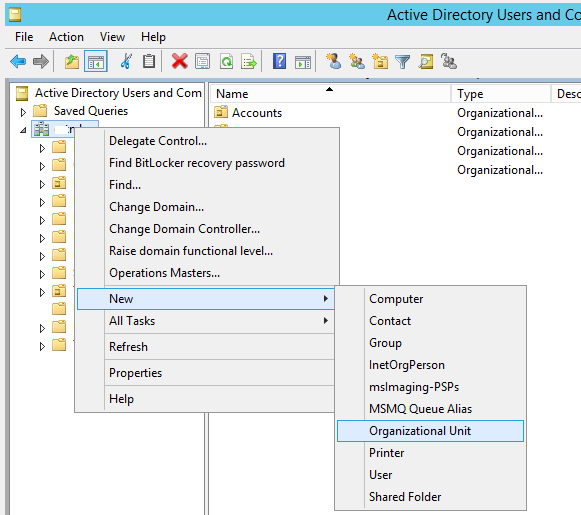

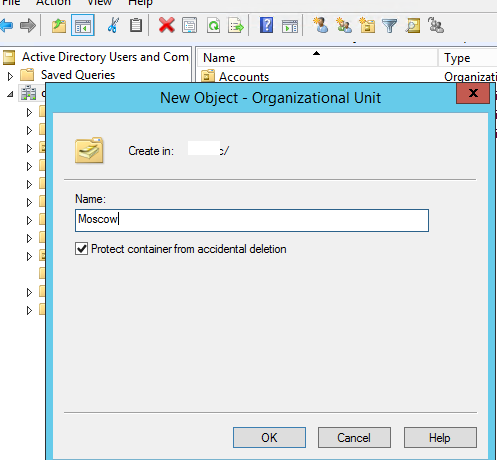

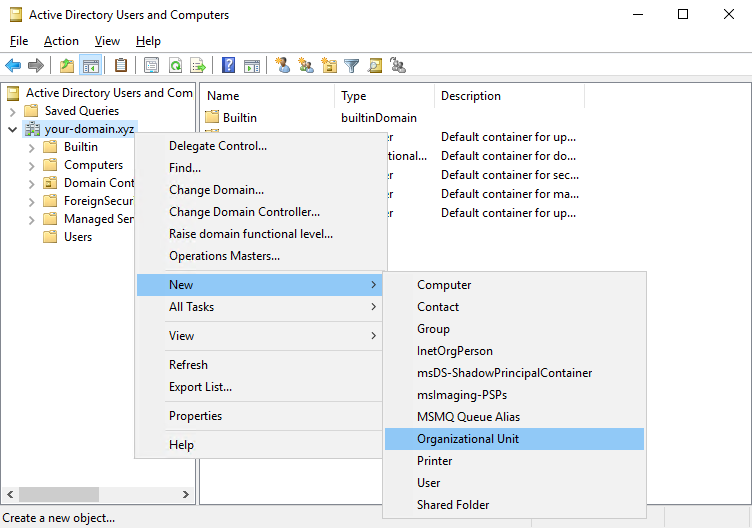

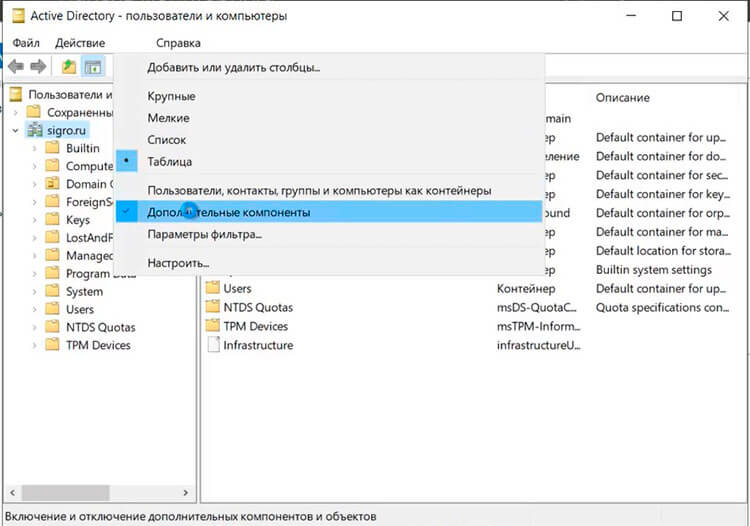

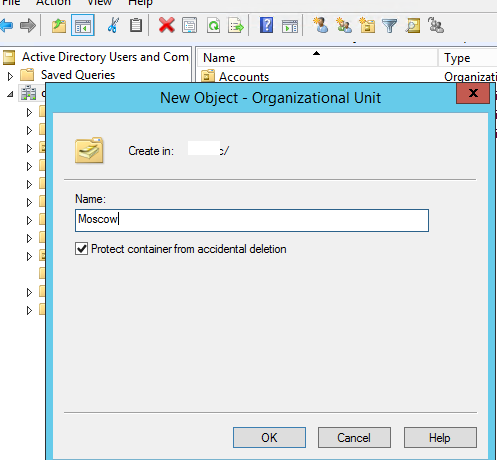

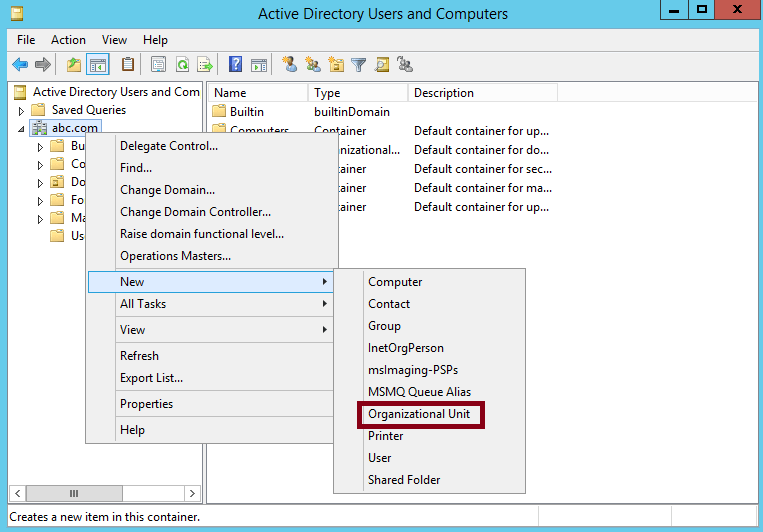

Откройте оснастку Active Directory Users and Conputers (ADUC – dsa.msc) и выберите контейнер домена, в котором вы хотите создать новый OU (мы создадим новый OU в корне домене). Щелкните ПКМ по имени домена и выберите New -> Organizational Unit. Укажите имя создаваемого OU.

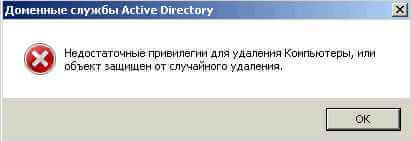

По умолчанию все создаваемые Organizational Unit защищены от случайного удаления.

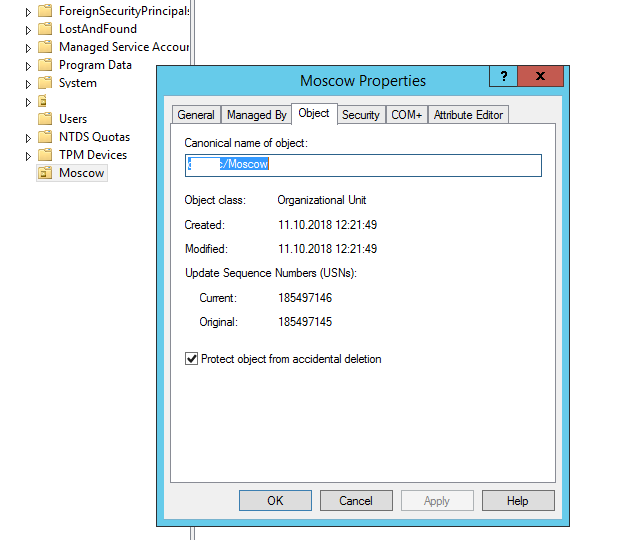

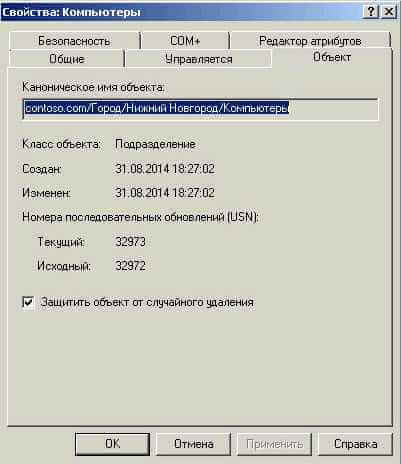

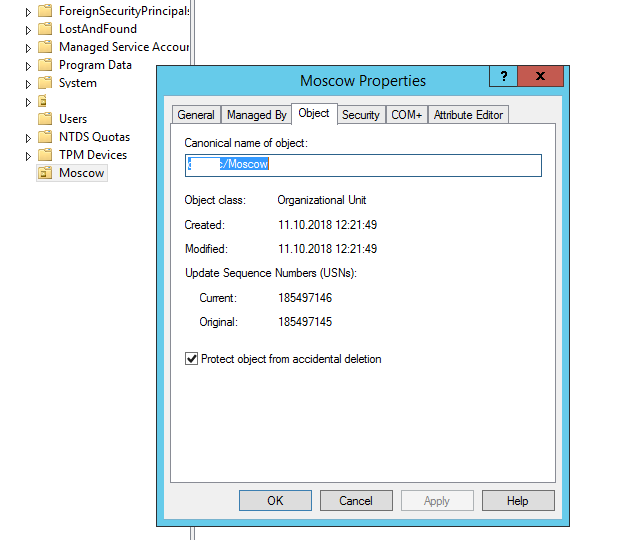

Если вы откроете свойства созданного OU, вы увидите что на вкладке Object включена опция «Protect object from accidental deletion». Чтобы вы могли удалить данный OU, нужно снять данный чекбокс. При удалении OU удаляются все другие объекты, которое содержатся в контейнере.

Структура OU в Active Directory

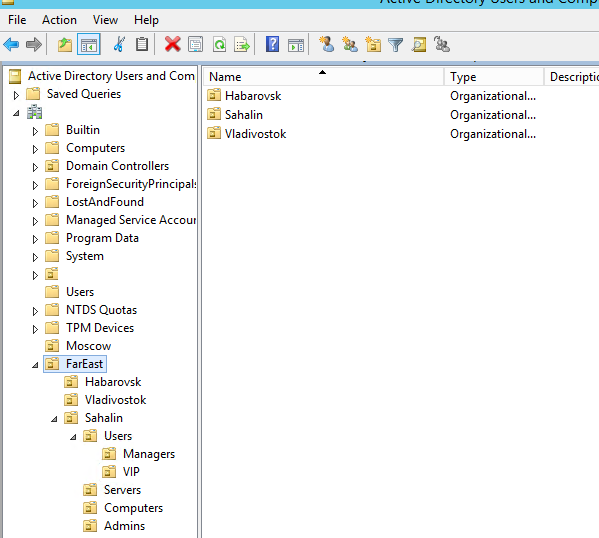

В небольших инфраструктурах AD (20-50 пользователей) необязательно создавать новые OU, можно все складывать в дефолтные контейнеры в корне (Users и Computer). В большой инфраструктуре желательно разделить все объекты на разные контейнеры. В основном используется иерархический дизайн Organizational Unit в AD, по географическому или функциональному принципу.

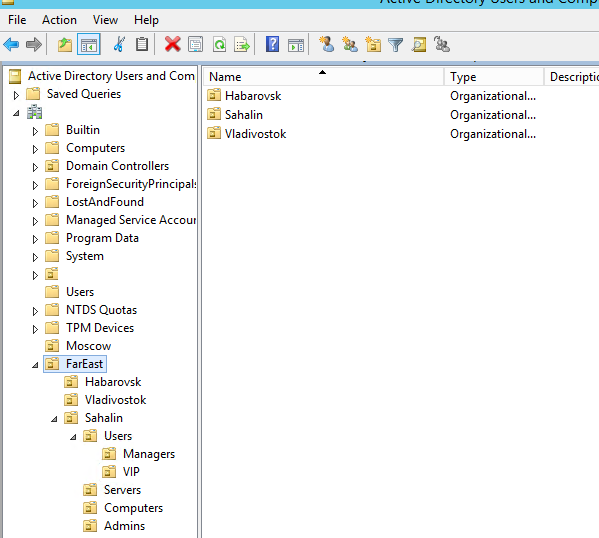

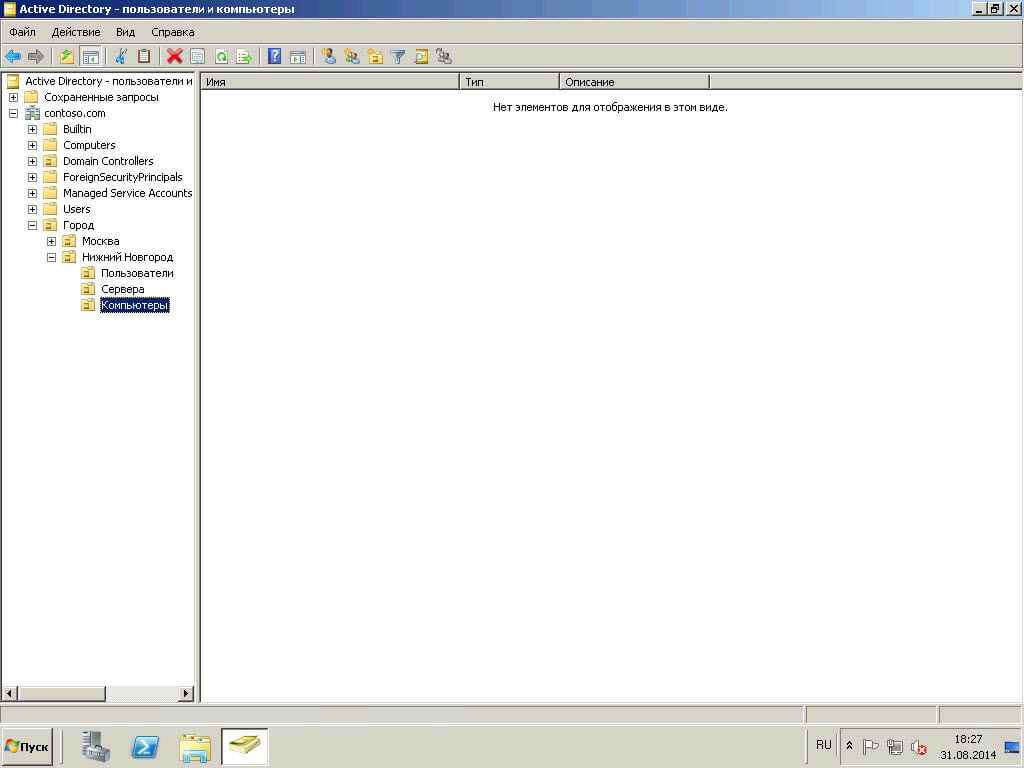

К примеру, у вашей организация имеются подразделения в разный странах и городах. Было бы логично на верхнем уровне домена создать отдельные контейнеры для каждой страны, а внутри страны отдельные контейнеры для города / региона / области. Внутри последних можно создать отдельные контейнеры для администраторов, групп, компьютеров, серверов и пользователей (см скриншот). При необходимости вы можете добавить дополнительные уровни иерархии (здания, отделы и т.д.). С такой иерархией вы сможете гибко делегировать полномочия в AD и назначать групповые политики.

Как создать OU с помощью PowerShell

Ранее для создания OU в AD можно было использовать консольную утилиту dsadd. Например, для создания OU в домене можно выполнить такую команду:

dsadd ou “ou=Kazahstan,dc=vmblog,dc=ru”

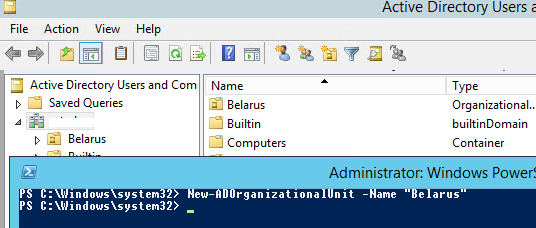

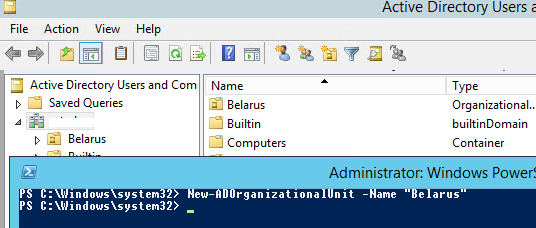

В Windows Server 2008 R2 появился отдельный модуль для работы с AD: Active Directory module для Windows PowerShell (входит в состав RSAT). Для создания Organizational Unit можно использовать командлет New-ADOrganizationalUnit. Например, создадим новый OU с именем Belarus в корне домена:

New-ADOrganizationalUnit -Name "Belarus"

Чтобы создать новый OU в существующем контейнере, выполните команду:

New-ADOrganizationalUnit -Name Minsk -Path "OU=Belarus,DC=vmblog,DC=ru" -Description "Belarus central office " -PassThru

Как делегировать полномочия на OU

При делегировании полномочия на OU другим пользователям желательно предоставлять права не непосредственно учетным записям пользователям, а административным группам. Таким образом, чтобы предоставить права на OU новому пользователю достаточно добавить его в предварительно созданную доменную группу.

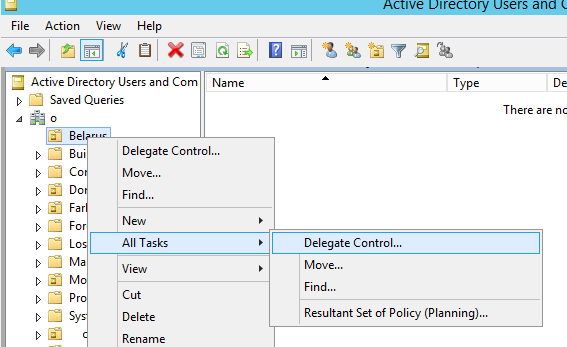

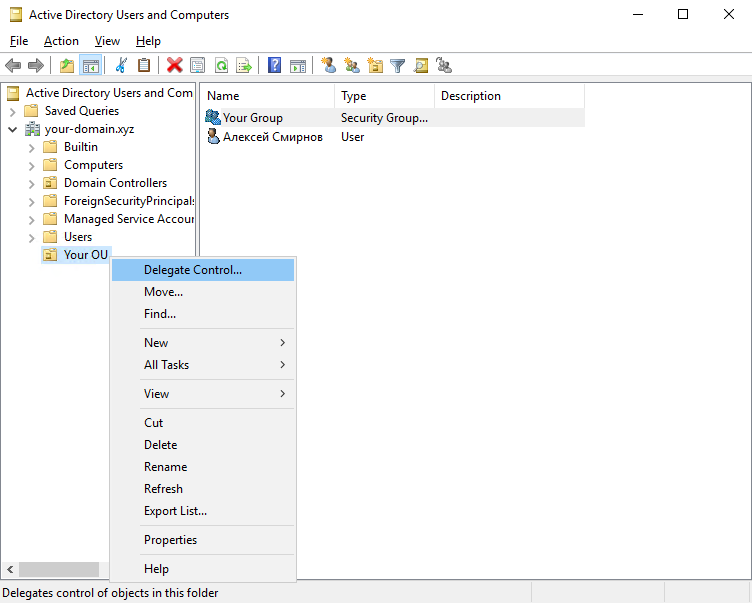

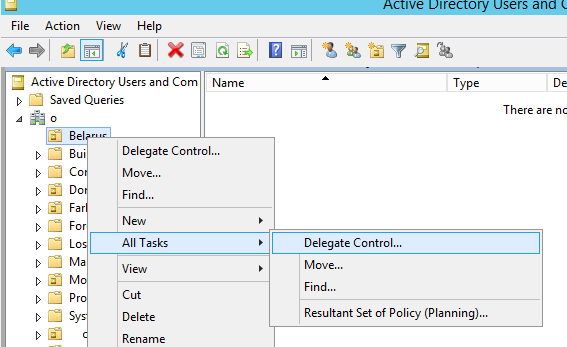

Для делегирования щелкните ПКМ по OU и выберите пункт Delegate Control.

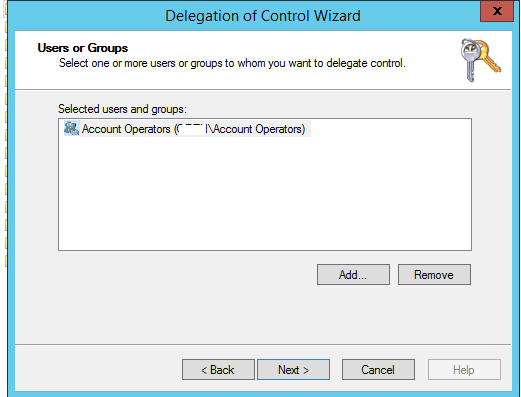

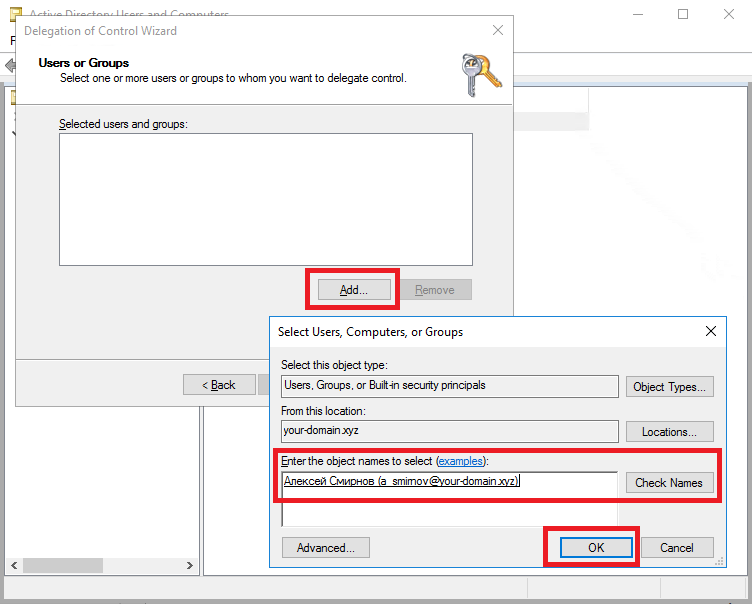

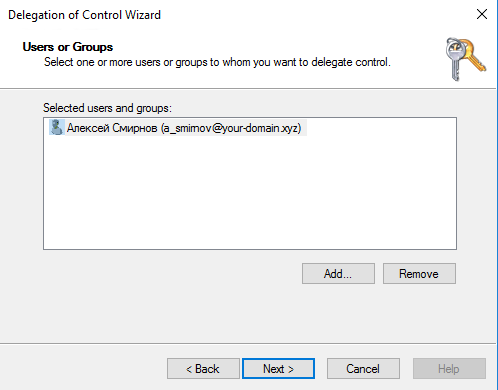

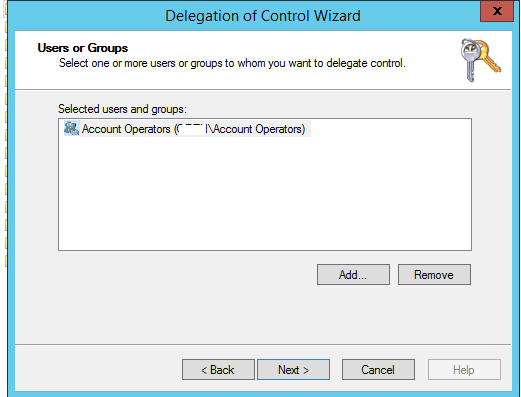

В мастере делегирования управления выберите группу пользователей, которым нужно предоставить доступ.

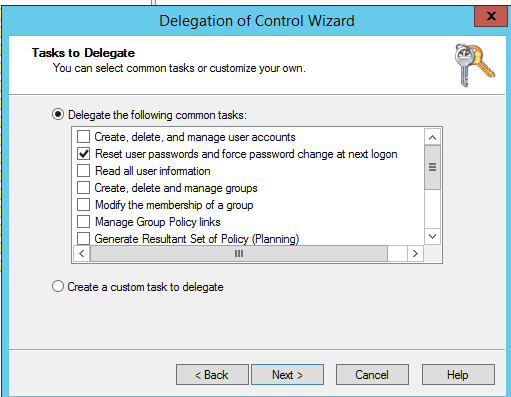

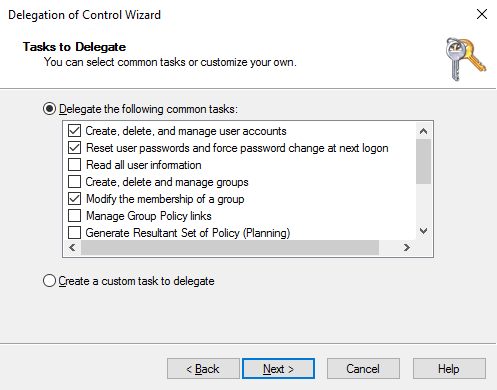

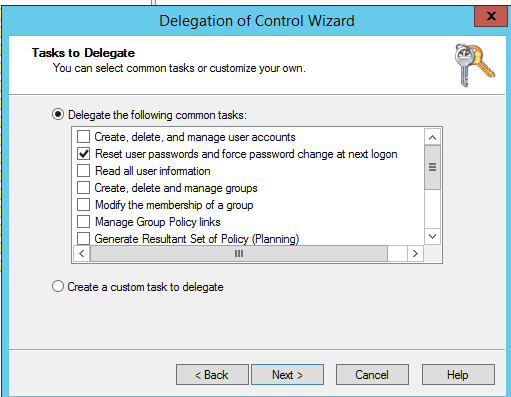

Затем выберите задачи администрирования, которые нужно делегировать.

В данном примере мы делегировали членам группы AccountOperators полномочия на смену паролей всех пользователей в контейнере Belarus.

Active Directory — служба каталогов, разработанная компанией Microsoft, которая используется для управления сетевыми ресурсами, пользователями и их учётными записями, а также для обеспечения безопасности. Настройка и управление Active Directory на VDS позволяет создать централизованную систему управления, что особенно полезно для компаний.

После того, как вы установили AD на виртуальный сервер и произвели его первоначальную настройку, вы можете переходить к использованию Active Directory для управления ресурсами вашего домена.

Создание подразделения и пользователя

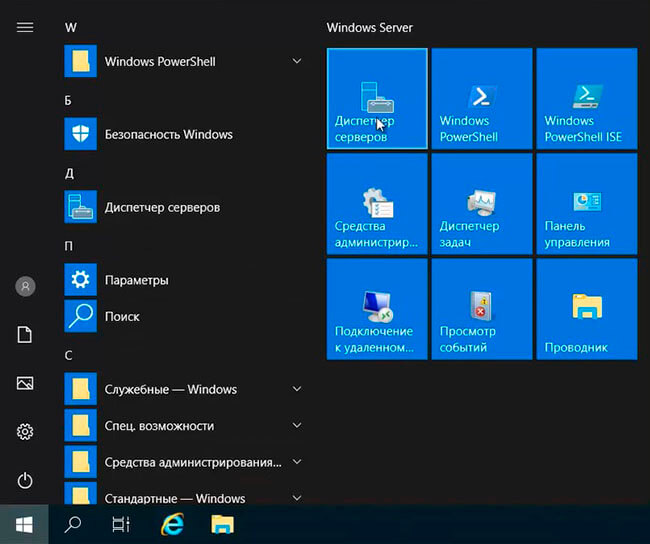

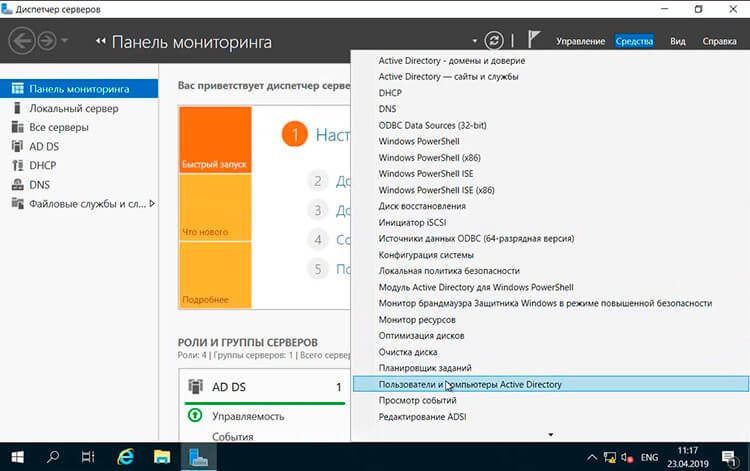

Для запуска консоли управления AD откройте Server Manager и перейдите Tools ➝ Active Directory Users and Computers.

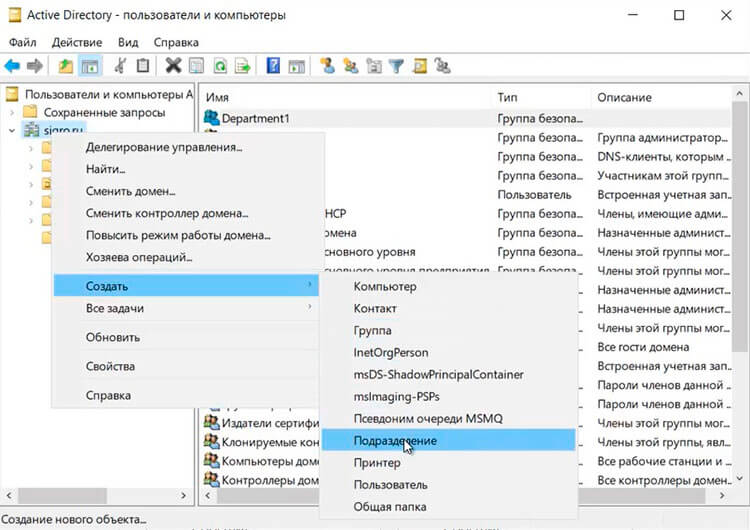

Чтобы создать новое подразделение, на строке вашего домена нажмите правую кнопку мыши и перейдите New ➝ Organizational Unit.

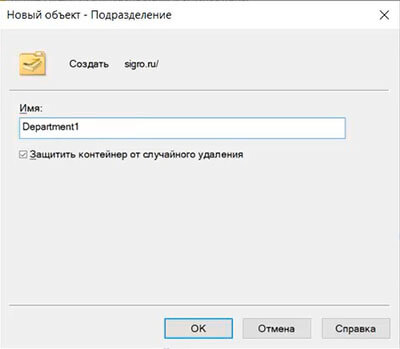

В открывшемся окне введите название создаваемого контейнера и нажмите ОК.

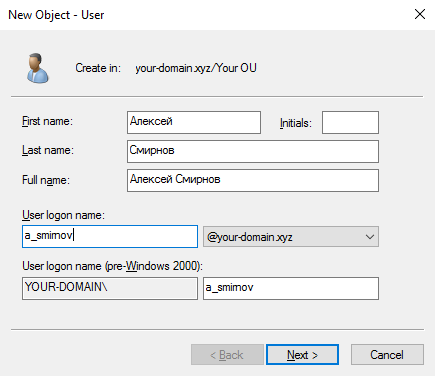

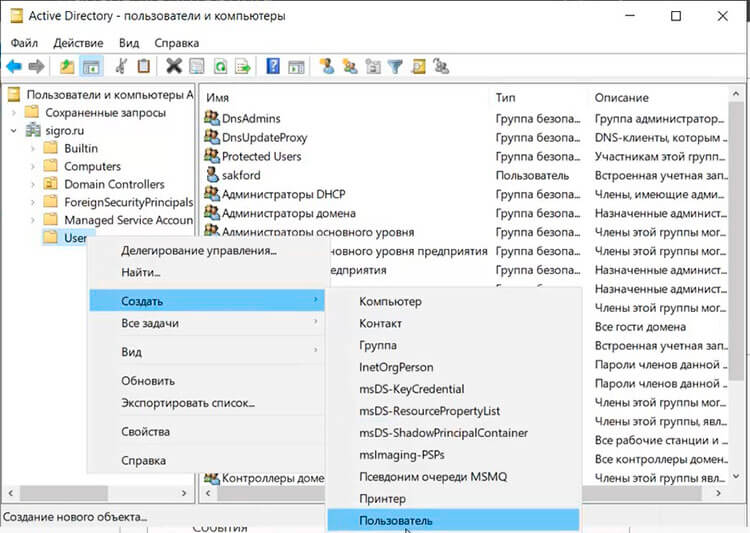

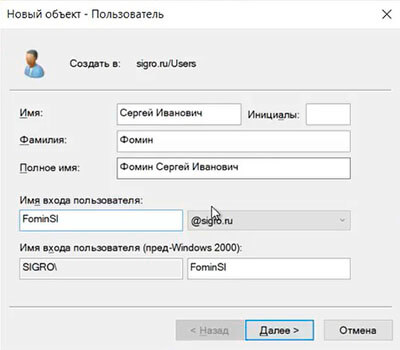

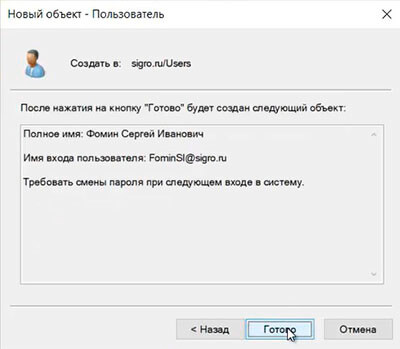

Для создания учётной записи в новом подразделении на строке контейнера нажмите правую кнопку мыши и перейдите New ➝ User. Затем введите информацию о новом пользователе: имя, фамилию, логин. Для перехода к следующему шагу нажмите Next.

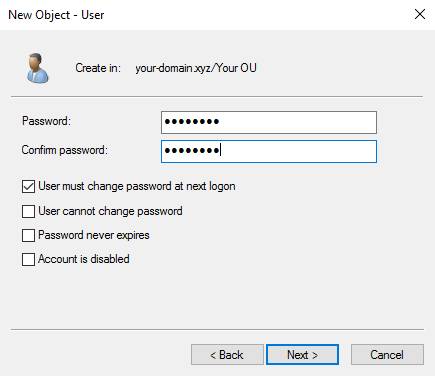

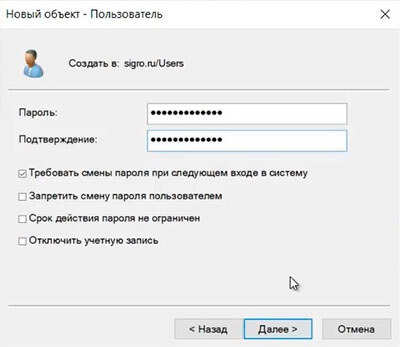

Затем установите пароль для нового пользователя и задайте политики пароля, например, User must change password at next logon, Password never expires.

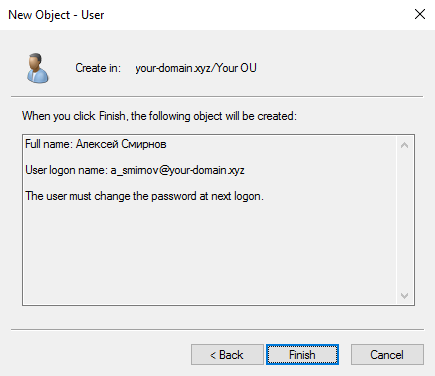

После чего завершите создание пользователя, нажав Finish.

Создание новой группы

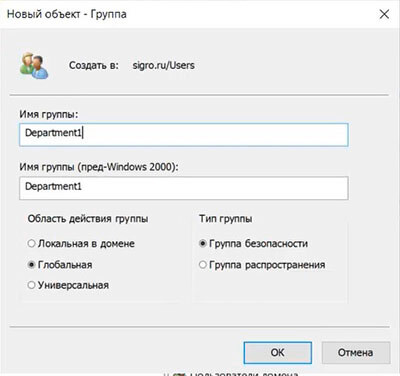

Основное предназначение групп безопасности — управление доступом к ресурсам и правами в сети. Группы типа Security могут быть использованы для назначения разрешений на ресурсы, они поддерживают аутентификацию и авторизацию и могут применяться для настройки групповых политик. Группы типа Distribution используются только для распространения информации, такой как электронная почта. Данные группы не могут быть использованы для назначения разрешений на ресурсы и не участвуют в процессе аутентификации и авторизации. Если вам нужно управлять доступом к ресурсам и назначать разрешения, выберите Security. Если же вам нужно только распространять информацию, например, отправлять электронные письма группе пользователей, выберите Distribution.

Область применения определяет, где группа может быть использована и какие объекты могут быть её членами. Локальные группы домена (Domain local) могут использоваться только в пределах того домена, в котором они созданы. Такие группы используются для назначения разрешений на доступ к ресурсам. Глобальные группы (Global) могут использоваться для назначения разрешений как в своём домене, так и в других доменах леса. Они часто включаются в локальные или универсальные группы для делегирования прав доступа. Универсальные группы (Universal) могут использоваться для назначения разрешений на ресурсы в любом домене в лесу. Они полезны для крупных организаций с несколькими доменами, где требуется централизованное управление доступом.

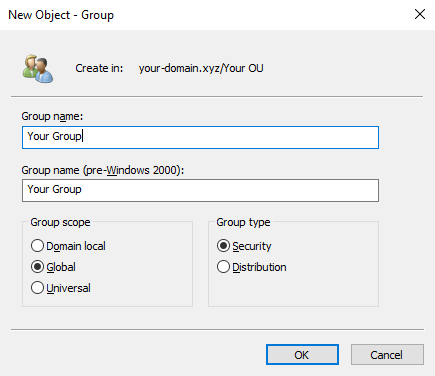

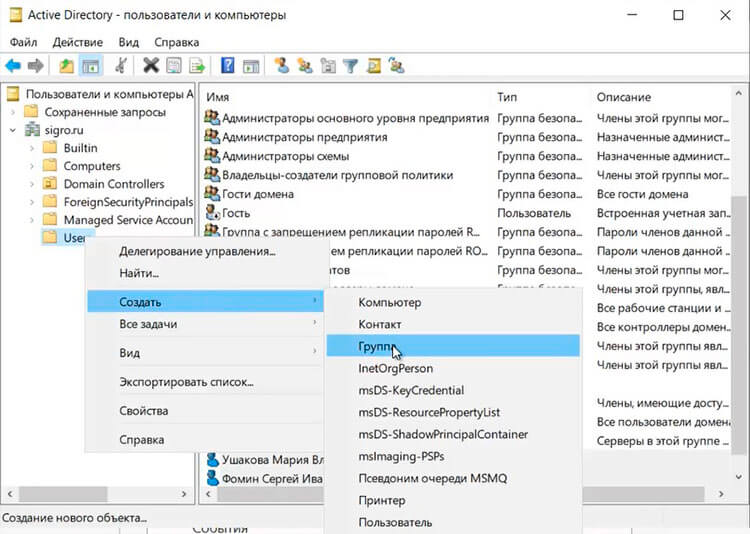

Для создания новой группы на контейнере, внутри которого создаётся группа, кликните правой кнопкой мыши и выберите New ➝ Group. Далее введите имя группы и выберите тип группы — Security или Distribution. Также укажите область применения — Domain local, Global или Universal.

После чего нажмите OK для создания группы.

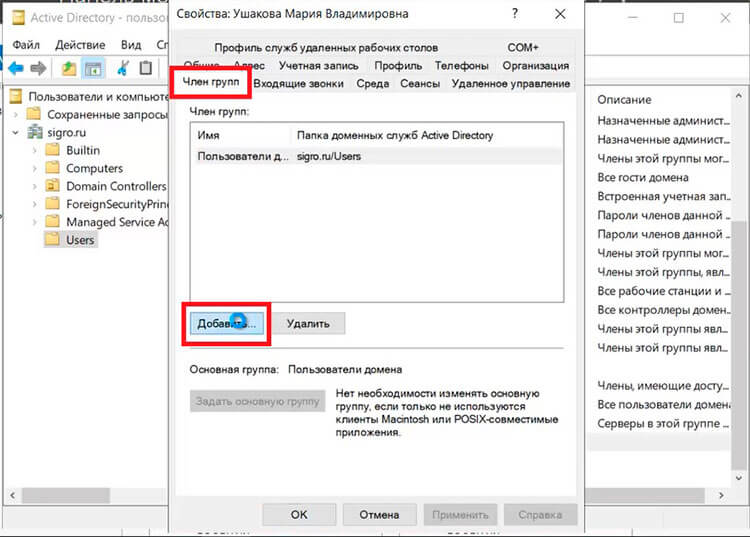

Управление членством в группах

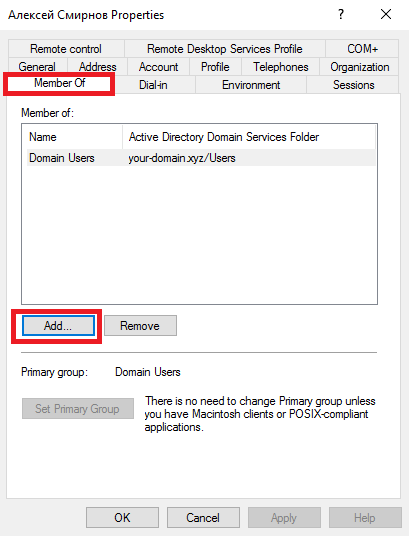

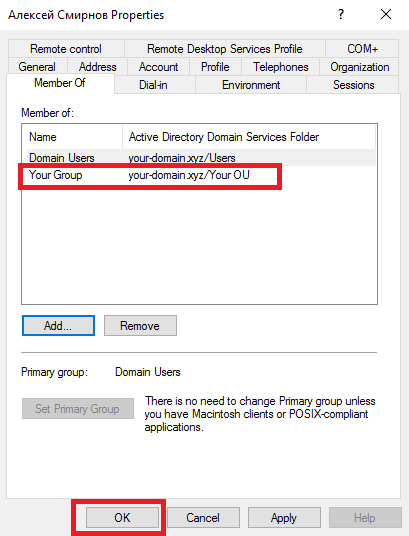

Для управления членством в группах используется вкладка Member Of в свойствах пользователя. Чтобы добавить учётную запись в какую-либо группу, перейдите в данную вкладку и нажмите кнопку Add.

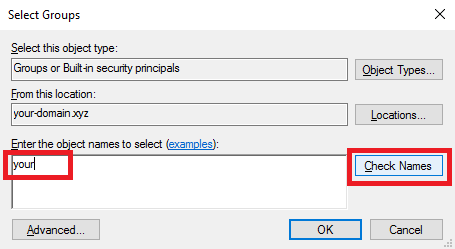

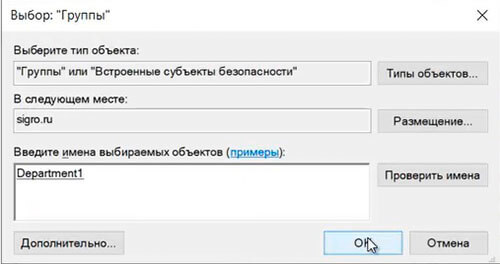

В окне Enter the object names to select введите начало названия группы и кликните Select.

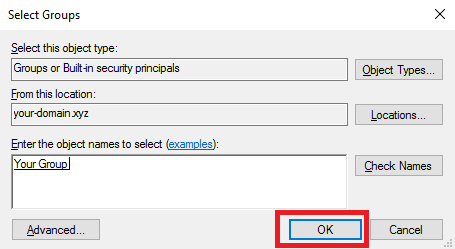

Система найдёт группу, после чего нажмите ОК.

Кликните OK для сохранения внесённых изменений.

Настройка групповой политики

Групповая политика — это механизм управления, доступный в Windows, с помощью которого администратор может централизованно управлять операционными системами, приложениями и настройками пользователей в среде Active Directory. С использованием групповой политики можно устанавливать политики безопасности, конфигурировать рабочие среды пользователей, а также устанавливать программное обеспечение.

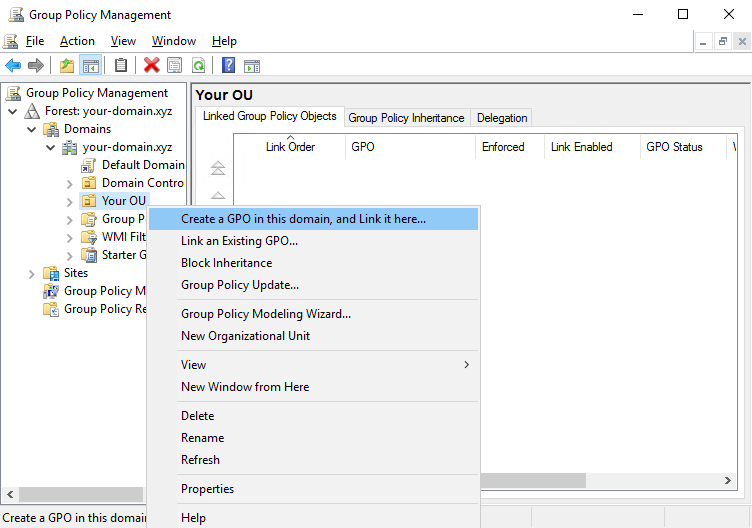

Для внесения изменений в настройки групповых политик откройте Server Manager и перейдите в Tools ➝ Group Policy Management.

В консоли Group Policy Management выберите домен или подразделение, к которому вы хотите применить политику. Кликните правой кнопкой мыши на выбранный объект и выберите Create a GPO in this domain, and Link it here.

Введите имя для новой политики и нажмите OK.

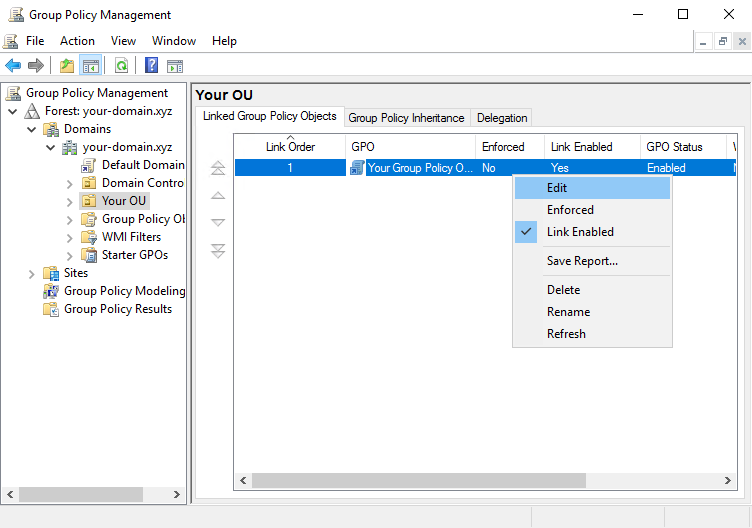

Чтобы отредактировать политику, на соответствующей ей строке нажмите правую кнопку мыши и выберите Edit.

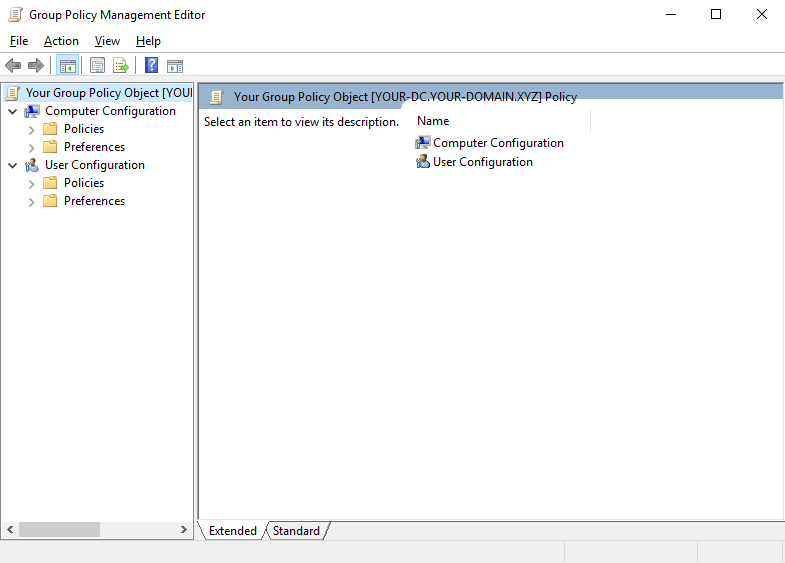

В редакторе Group Policy Management Editor настройте параметры политики для пользователей и компьютеров. К примеру, вы можете изменить настройки политики безопасности, программного обеспечения, рабочего стола и многое другое.

Настройка доступа и прав

Для настройки доступа и прав пользователей, групп и организационных подразделений используется консоль Active Directory Users and Computers. Например, для делегирования управления какой-либо учётной записи кликните правой кнопкой мыши на подразделение, для которого вы хотите делегировать управление, и выберите Delegate Control.

В открывшемся окне визарда выберите пользователей или группы, которым необходимо предоставить административные права.

Нажмите Next для перехода к следующему шагу.

После чего выберите задачи, которые вы хотите делегировать, например, создание, удаление и управление учётными записями пользователей и групп.

Заключение

Настройка и управление Active Directory на VDS с Windows Server — это критически важный аспект для эффективного и безопасного функционирования сети, в том числе корпоративной. AD предоставляет централизованную платформу для управления пользователями, группами, ресурсами и политиками безопасности. Правильная конфигурация AD включает в себя установку и настройку контроллера домена, создание объектов и управление ими, настройку групповых политик, а также обеспечение надёжного резервного копирования и восстановления данных.

Содержание

- Организационные подразделения в windows server

- Как создать и удалить пользователя, группу и объект в домене

- Создание пользователя в домене.

- Создание группы в домене

- Добавление подразделения в домене

- Удаление пользователя

- Удаление группы

- Удаление подразделения

- Управление организационными подразделениями (OU) в домене Active Directory

- Как создать Organizational Unit с помощью консоли ADUC

- Структура OU в Active Directory

- Как создать OU с помощью PowerShell

- Как делегировать полномочия на OU

- Создание подразделения Active Directory

- Создание проекта подразделения Creating an Organizational Unit Design

- Роль владельца подразделения OU owner role

- Подразделения учетных записей и подразделения ресурсов Account OUs and resource OUs

- Документирование структуры подразделений для каждого домена Documenting the OU design for each domain

Организационные подразделения в windows server

Всем доброго времени суток, продолжаем наши уроки системного администрирования. Продолжим сегодня разбираться в основных объектах Active Directory. После того, как мы разобрались с планированием Active Directory, первое что нужно создать, это структуру организационных подразделений (OU). Делается это для того, чтобы системный администратор, мог делегировать права на отдельные группы объектов, объединенных по каким-то критериям, применять групповые политики, по тем же соображениям. Если вы организуете себе удобную иерархию, то у вас все будет в AD просто лафа, которая вам сэкономит много времени.

Я создам у себя в AD, структуру такого плана:

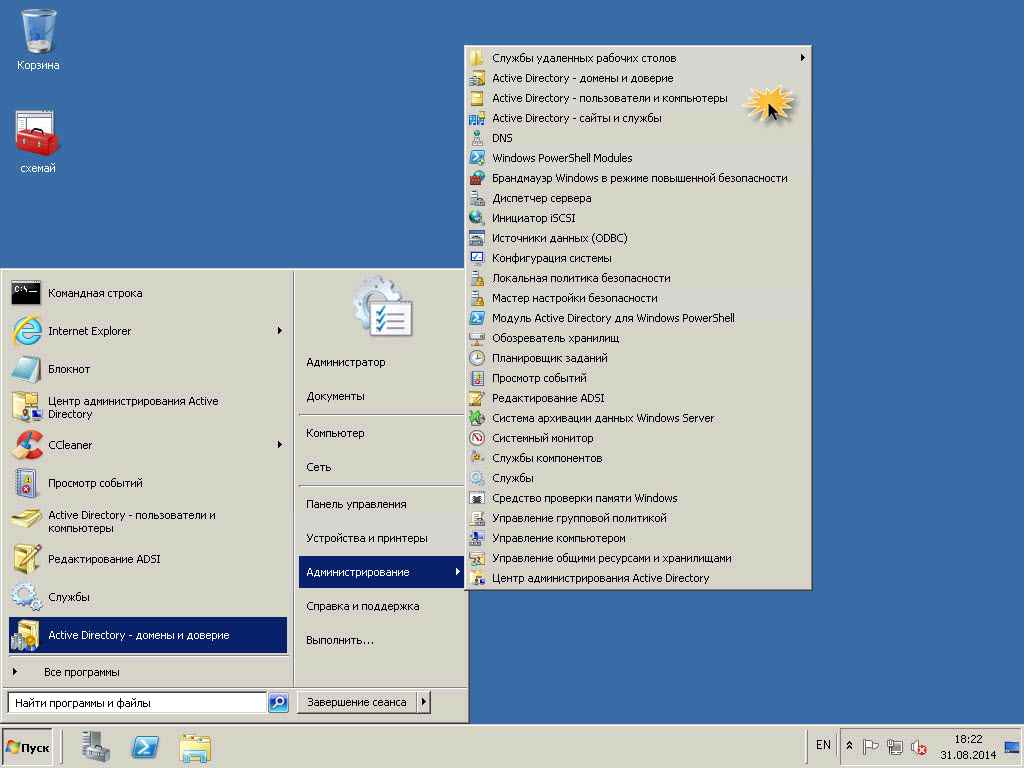

Ну собственно начнем. Открываем Пуск-Администирование-ADUC

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-01

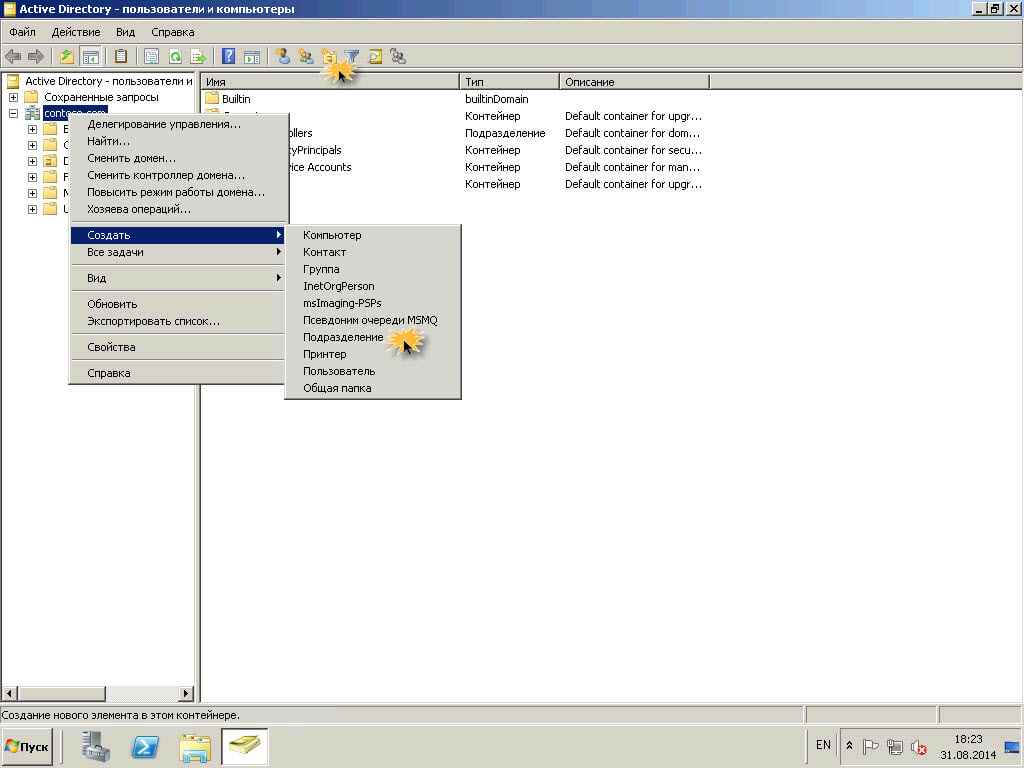

Дальше правым кликом по имени нашего домена, выбрать меню Создать-Подразделение или нажать иконку сверху.

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-02

Вводим название OU, в моем случае Город. Дальше подобным образом создаем нужное вам количество OU в нужной вам иерархии.

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-03

У меня это выглядит вот так. Есть несколько городов, которые содержат в себе дополнительные организационные подразделения:

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-04

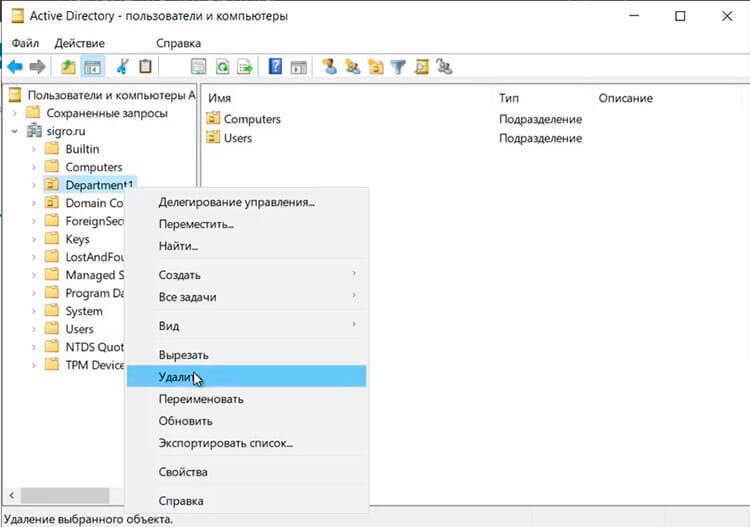

Если вы вдруг создали лишний OU или не в том месте, можете попробовать ее удалить или перенести, делается это правым кликом удалить или крестик сверху. Но увидите что от удаления OU защищен.

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-05

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-06

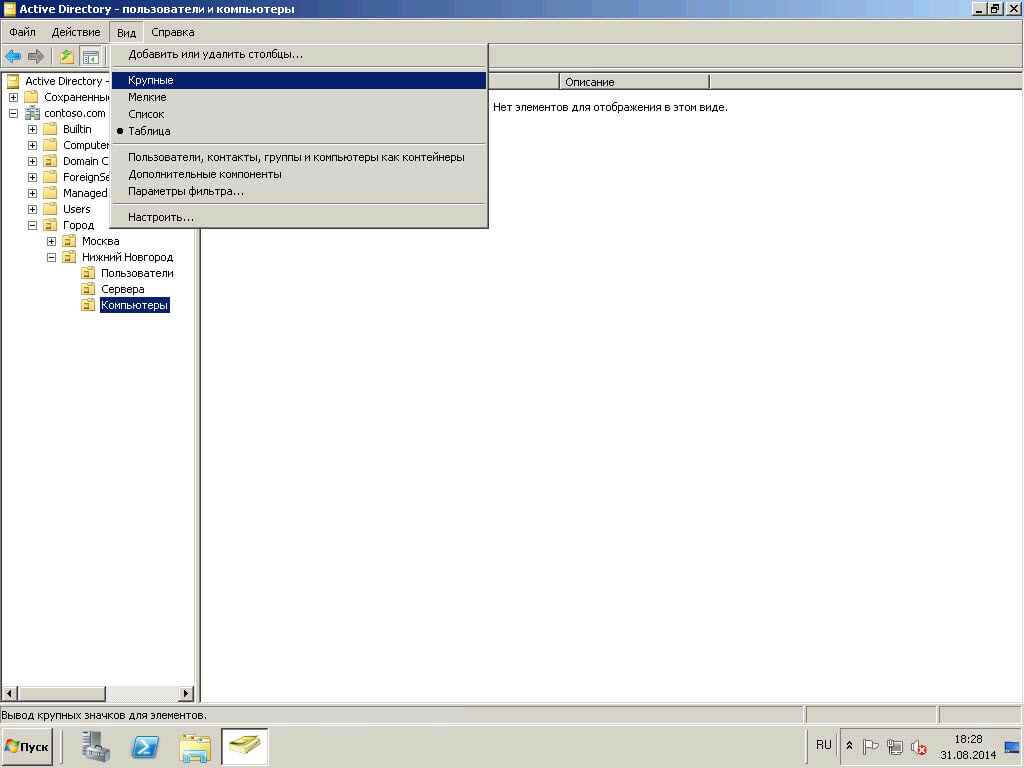

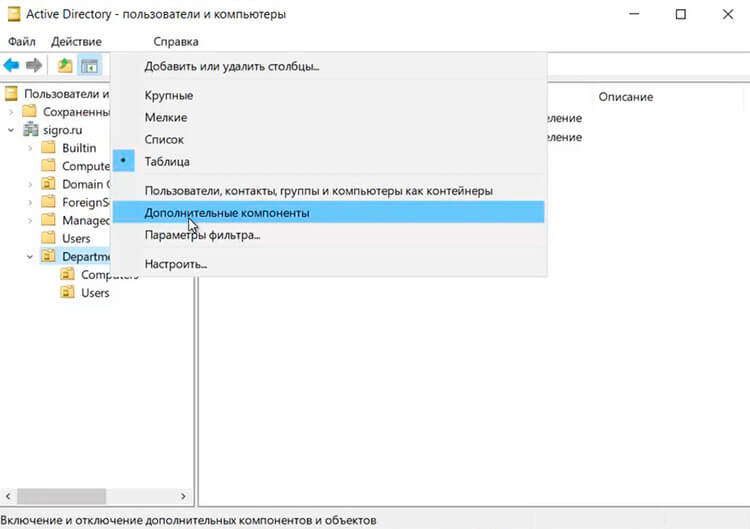

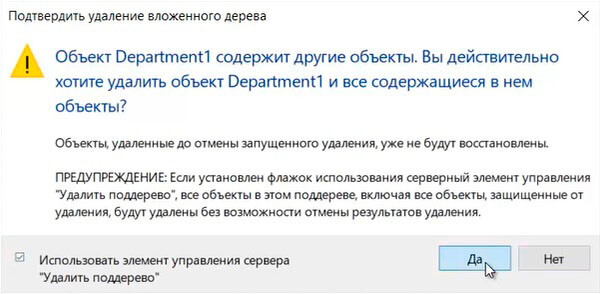

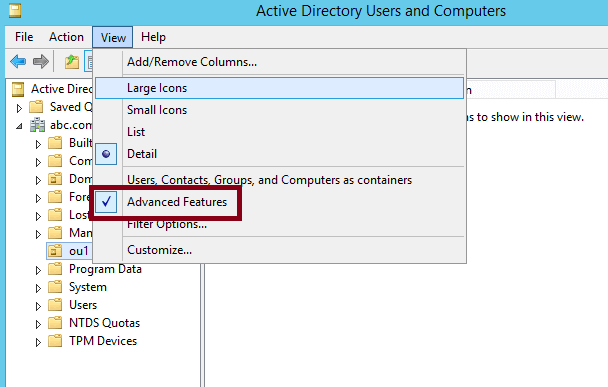

Для того чтобы, это поправить и у вас был в Active Directory порядок, идем меню «Вид-Дополнительные компоненты».

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-07

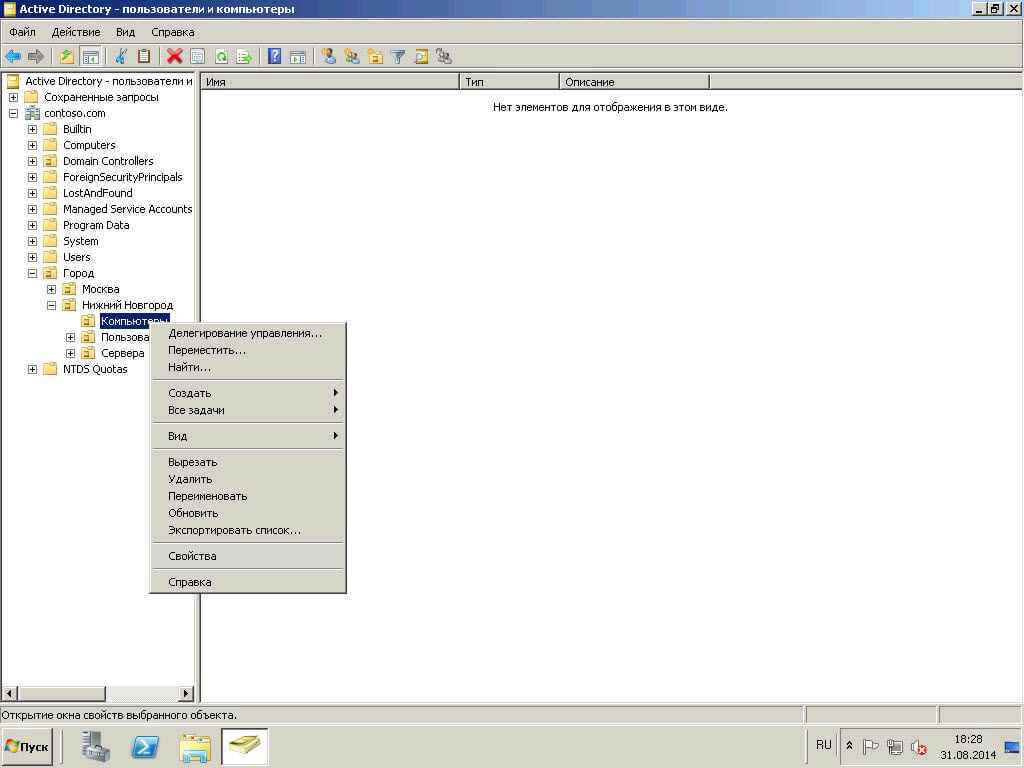

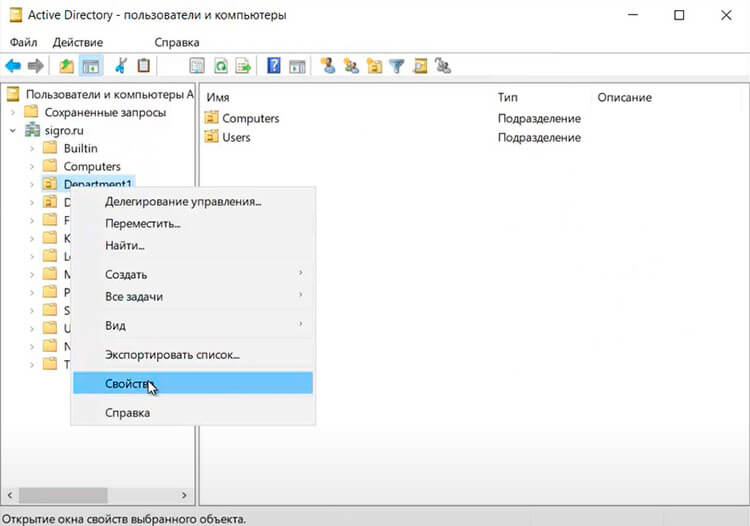

Теперь кликаем правым кликом по нужному OU и выбираем свойства.

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-08

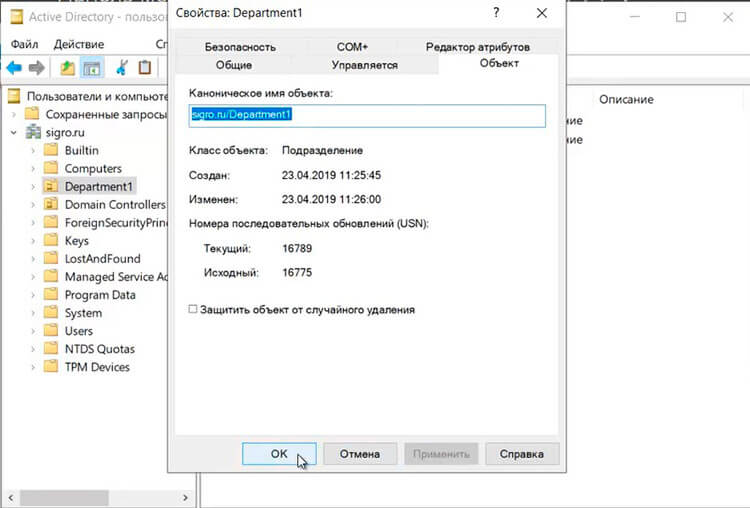

Переходим на вкладку «Объект», и видим эту галочку, которая защищает OU. Сняв ее можно проводить манипуляции, совет как сделаете, что нужно поставьте галчку обратно.

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-09

Как видите компания Microsoft сделала процесс создания объектов в Active Directory, очень тривиальным, так как многие вещи, системный администратор просто делегирует, например, на отдел кадров, которые заводят учетные записи. Если остались вопросы, то пишите их в комментариях, рад буду пообщаться.

Источник

Как создать и удалить пользователя, группу и объект в домене

Создание пользователя в домене.

1. Нажимаем «Пуск«, далее выбираем «Диспетчер серверов«.

2. В новом окне нажимаем «Средства«, в открывшемся списке выбираем «Пользователи и компьютеры Active Directory«.

4. Заполняем необходимые поля для создания пользователя (Имя, Фамилия, Имя входа пользователя). «Полное имя» заполнится автоматически. Затем нажимаем «Далее«.

5. В следующем окне дважды набираем пароль для пользователя. Затем устанавливаем чекбокс на «Требовать смены пароля при следующем входе в систему«. Тогда при входе в систему пользователю будет предложено заменить текущий пароль. Нажимаем «Далее«.

6. В новом окне смотрим сводную информацию по вновь созданному пользователю и нажимаем «Готово«. Будет создан новый пользователь.

Создание группы в домене

2. Задаем «Имя группы«, «Область действия группы» и «Тип группы«, далее нажимаем «ОК«. Будет создана группа.

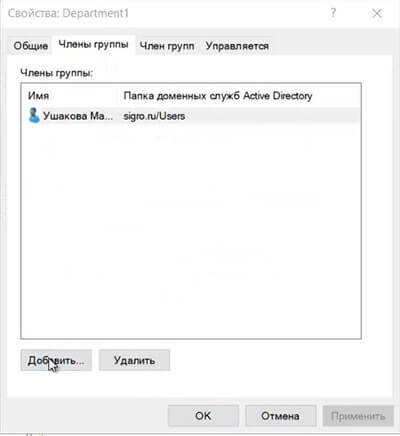

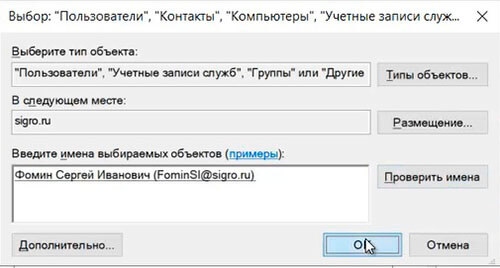

3. Для добавления пользователей в группу, открываем пользователя, выбираем вкладку «Член групп«, нажимаем кнопку «Добавить«.

4. В новом окне вводим имя группы, в которую будет добавлен пользователь. Проверяем нажав кнопку «Проверить имена«, далее «ОК«.

5. Также возможно добавить пользователя в группу, открыв нужную группу. Далее выбираем вкладку «Члены группы«. Нажимаем «Добавить«.

6. В новом окне вводим имена пользователей, которые будут добавлены в группу. Проверяем нажав клавишу «Проверить имена«, далее «ОК«.

Добавление подразделения в домене

2. Задаём имя подразделения, далее «ОК«.

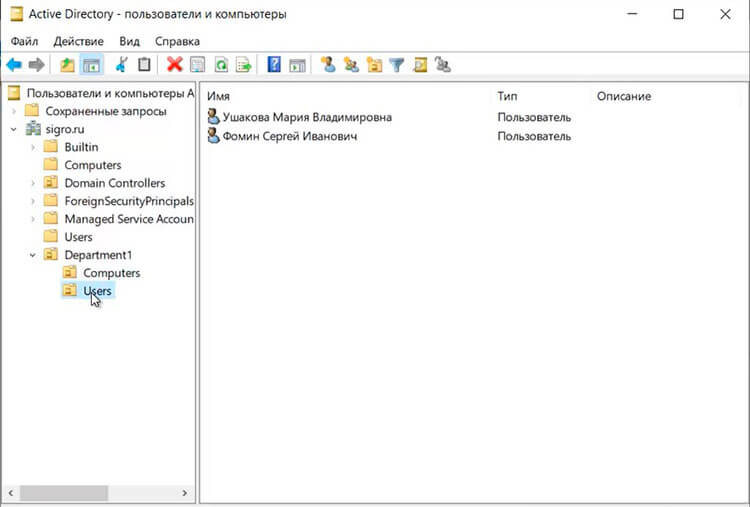

3. Если необходимо, в созданном подразделении создаём вложенные подразделения. Далее в созданные подразделения можно перенести или создать различные объекты (пользователи, компьютеры, группы).

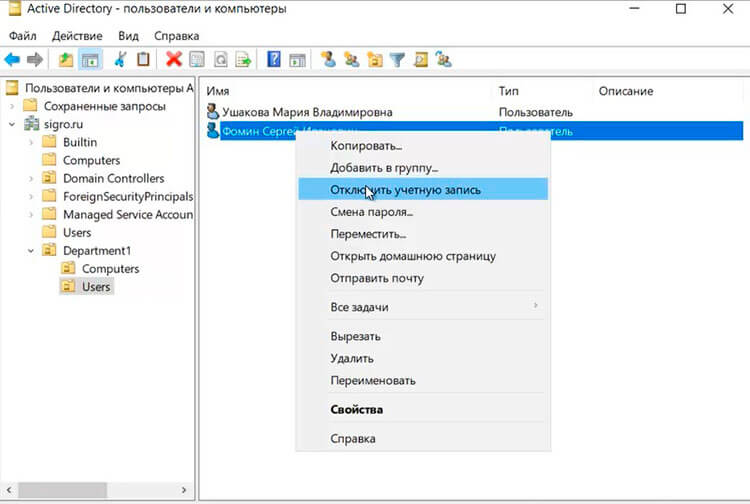

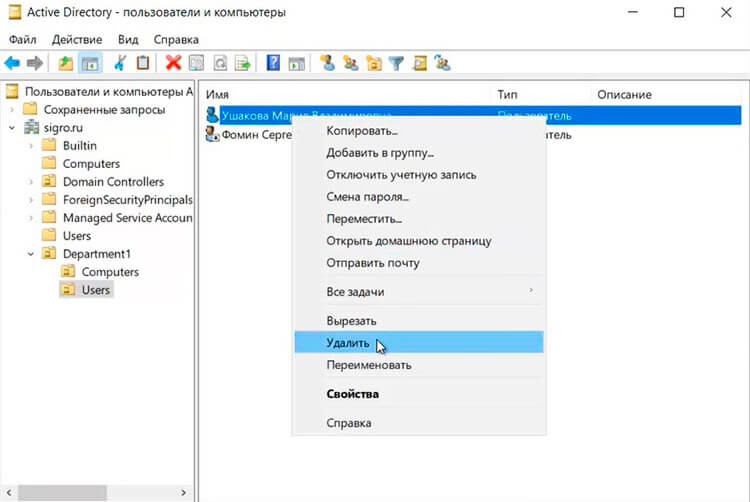

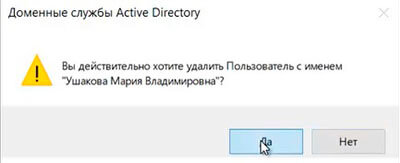

Удаление пользователя

3. Появится предупреждение о том, что «Вы действительно хотите удалить Пользователь с именем. «. Нажимаем «Да» и выбранный пользователь будет удален из домена.

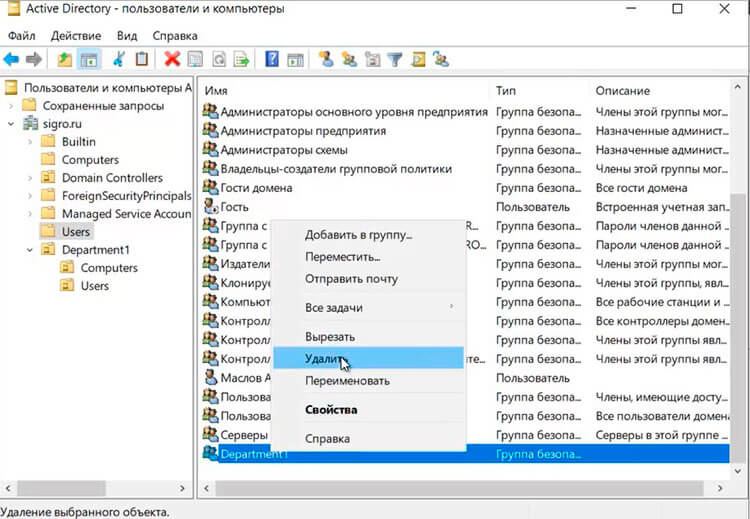

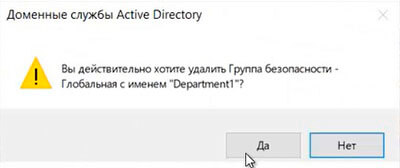

Удаление группы

2. Появится предупреждение о том, что «Вы действительно хотите удалить Группу безопасности. «. Нажимаем «Да«. Выбранная группа будет удалена из домена.

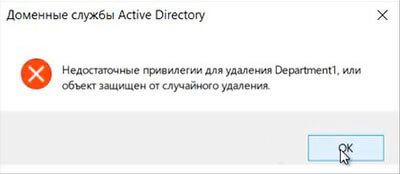

Удаление подразделения

2. Для снятия защиты в меню «Вид» выбираем «Дополнительные компоненты«.

4. Выбираем вкладку «Объект«. Убираем чекбокс «Защитить объект от случайного удаления«, далее «ОК«.

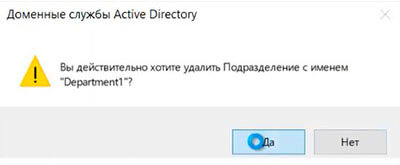

6. Появится предупреждение о том, что «Вы действительно хотите удалить Подразделение с именем. «. Нажимаем «Да«. Если в выбранном объекте не будет других вложенных объектов, то подразделение будет удалено.

7. Если объект содержит другие объекты, то появится предупреждение «Объект Department1 содержит другие объекты. Вы действительно хотите удалить объект Department1 и все содержащиеся в нем объекты?«. Нажимаем «Да» и выбранный объект будет удален с вложенными объектами.

Посмотреть видео о том, как создать или удалить пользователя, группу, объект в домене можно здесь:

Источник

Управление организационными подразделениями (OU) в домене Active Directory

Организационное подразделение (Organizational Unit — OU) представляет собой контейнер в домене Active Directory, который может содержать различные объекты из того же самого домена AD: другие контейнеры, группы, аккаунты пользователей и компьютеров. OU представляет собой единицу административного управления внутри домена, на который администратор может назначить объекты групповых политик и назначить разрешения другим пользователем.

Таким образом, выделим две основные задачи использования OU кроме хранения объектов Active Directory

Как создать Organizational Unit с помощью консоли ADUC

Для создания Organizational Unit ваша учетная запись должна обладать правами Domain Admins, или ей должны быть делегированы полномочия на создание новый OU (во всем домене или конкретном контейнере).

По умолчанию все создаваемые Organizational Unit защищены от случайного удаления.

Если вы откроете свойства созданного OU, вы увидите что на вкладке Object включена опция «Protect object from accidental deletion». Чтобы вы могли удалить данный OU, нужно снять данный чекбокс. При удалении OU удаляются все другие объекты, которое содержатся в контейнере.

Структура OU в Active Directory

В небольших инфраструктурах AD (20-50 пользователей) необязательно создавать новые OU, можно все складывать в дефолтные контейнеры в корне (Users и Computer). В большой инфраструктуре желательно разделить все объекты на разные контейнеры. В основном используется иерархический дизайн Organizational Unit в AD, по географическому или функциональному принципу.

К примеру, у вашей организация имеются подразделения в разный странах и городах. Было бы логично на верхнем уровне домена создать отдельные контейнеры для каждой страны, а внутри страны отдельные контейнеры для города / региона / области. Внутри последних можно создать отдельные контейнеры для администраторов, групп, компьютеров, серверов и пользователей (см скриншот). При необходимости вы можете добавить дополнительные уровни иерархии (здания, отделы и т.д.). С такой иерархией вы сможете гибко делегировать полномочия в AD и назначать групповые политики.

Как создать OU с помощью PowerShell

Ранее для создания OU в AD можно было использовать консольную утилиту dsadd. Например, для создания OU в домене можно выполнить такую команду:

dsadd ou “ou=Kazahstan,dc=vmblog,dc=ru”

В Windows Server 2008 R2 появился отдельный модуль для работы с AD: Active Directory module для Windows PowerShell (входит в состав RSAT). Для создания Organizational Unit можно использовать командлет New-ADOrganizationalUnit. Например, создадим новый OU с именем Belarus в корне домена:

Чтобы создать новый OU в существующем контейнере, выполните команду:

Как делегировать полномочия на OU

При делегировании полномочия на OU другим пользователям желательно предоставлять права не непосредственно учетным записям пользователям, а административным группам. Таким образом, чтобы предоставить права на OU новому пользователю достаточно добавить его в предварительно созданную доменную группу.

Для делегирования щелкните ПКМ по OU и выберите пункт Delegate Control.

В мастере делегирования управления выберите группу пользователей, которым нужно предоставить доступ.

Затем выберите задачи администрирования, которые нужно делегировать.

В данном примере мы делегировали членам группы AccountOperators полномочия на смену паролей всех пользователей в контейнере Belarus.

Источник

Создание подразделения Active Directory

Подразделения в Active Directory – это такие административные контейнеры, которые имеют возможность группировать объекты, имеющие общие требования администрирования. Смысл сказанного выше станет Вам гораздо понятней в том случае, если Вы более детально изучите дизайн и управление OU. Подразделения OU, по сути, необходимы для того чтобы обеспечить административную иерархию. Эта иерархия весьма схожа с иерархией на диске. То есть подразделения представляют коллекции объектов, которые позже будут использоваться, с целью администрировать.

Вот именно таким образом и происходит создание подразделения:

1. Необходимо выполнить открытие Active Directory Пользователи и ПК.

2. Кликнуть правой кнопкой мыши по узлу домена, или же по узлу подразделения. После – Создать и выбрать команду Подразделения.

3. Выполнить ввод имени подразделения. Вводить необходимо таким образом, чтобы они соответствовали правилам наименования организации.

4. Обязательно установить – Защитить контейнер от случайного удаления и нажать Ок.

5. Кликнуть подразделение и выбрать команду Свойства.

Необходимо обязательно соблюдать правила именования. И не только их, но и другие стандартны и процедуры.

Появится поле Описание, в котором можно указать, какое назначение у подразделения. В том случае, когда подразделение представляет физическое пространство, это может быть и офис, то в свойствах можно указать почтовый адрес.

Вкладку под названием Управляется необходимо использовать тогда, когда привязать пользователя к группе.

В ОС 2008 есть такая прекрасная опция, как защитить контейнер от случайного удаления. Эта опция создана с целью иметь возможность переключать безопасность подразделений, благодаря которой можно избежать непреднамеренного удаления. Но если Вы все же хотите удалить подразделение, то следует выполнить следующее:

1. Выбрать оснастку Active Directory и выбрать Дополнительные компоненты.

2. Откройте меню Вид и кликните по Дополнительным компонентам. После этого правой кнопкой мыши клик по подразделениям и выберете Свойства.

3. Перейти на Объект. В том случае, если данная вкладка не будет отображаться, то необходимо включить дополнительные компоненты.

4. Убрать флаг – Защитить контейнер от удаления и нажать Ок.

Теперь можно выполнять удаление подразделения традиционным образом.

Если подразделение содержит иные объекты, то необходимо подтвердить удаление не только подразделения, но и всех объектов, которые в нем содержатся.

Источник

Создание проекта подразделения Creating an Organizational Unit Design

Область применения. Windows Server 2016, Windows Server 2012 R2, Windows Server 2012 Applies To: Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Владельцы леса несут ответственность за создание структур подразделения для своих доменов. Forest owners are responsible for creating organizational unit (OU) designs for their domains. Создание структур подразделения включает в себя проектирование структуры подразделений, назначение роли владельца подразделения и создание подразделений учетных записей и ресурсов. Creating an OU design involves designing the OU structure, assigning the OU owner role, and creating account and resource OUs.

Сначала создайте структуру подразделений, чтобы включить делегирование администрирования. Initially, design your OU structure to enable delegation of administration. После завершения проектирования подразделений можно создать дополнительные структуры подразделений для применения групповая политика к пользователям и компьютерам и ограничить видимость объектов. When the OU design is complete, you can create additional OU structures for the application of Group Policy to the users and computers and to limit the visibility of objects. Дополнительные сведения см. в разделе Разработка инфраструктуры групповая политика. For more information, see Designing a Group Policy Infrastructure.

Роль владельца подразделения OU owner role

Владелец леса определяет владельца подразделения для каждого подразделения, разрабатывается для домена. The forest owner designates an OU owner for each OU that you design for the domain. Владельцы подразделения — это диспетчеры данных, которые управляют поддеревом объектов в службах домен Active Directory Services (AD DS). OU owners are data managers who control a subtree of objects in Active Directory Domain Services (AD DS). Владельцы подразделения могут контролировать делегирование администрирования и применение политики к объектам в их подразделении. OU owners can control how administration is delegated and how policy is applied to objects within their OU. Они также могут создавать новые поддеревья и делегировать администрирование подразделений внутри этих поддеревьев. They can also create new subtrees and delegate administration of OUs within those subtrees.

Поскольку владельцы подразделения не владеют и не управляют работой службы каталогов, можно отделить владельца и администрирование службы каталогов от владения и администрирования объектов, уменьшая число администраторов служб, имеющих высокий уровень доступа. Because OU owners do not own or control the operation of the directory service, you can separate ownership and administration of the directory service from ownership and administration of objects, reducing the number of service administrators who have high levels of access.

Подразделения обеспечивают административную автономность и средства для управления видимостью объектов в каталоге. OUs provide administrative autonomy and the means to control visibility of objects in the directory. Подразделения обеспечивают изоляцию от других администраторов данных, но не обеспечивают изоляцию от администраторов служб. OUs provide isolation from other data administrators, but they do not provide isolation from service administrators. Хотя владельцы подразделения имеют контроль над поддеревом объектов, владелец леса полностью контролирует все поддеревья. Although OU owners have control over a subtree of objects, the forest owner retains full control over all subtrees. Это позволяет владельцу леса исправлять ошибки, такие как ошибка в списке управления доступом (ACL), и повторно запрашивать делегированные поддеревья при завершении работы администраторов данных. This enables the forest owner to correct mistakes, such as an error in an access control list (ACL), and to reclaim delegated subtrees when data administrators are terminated.

Подразделения учетных записей и подразделения ресурсов Account OUs and resource OUs

Подразделения учетных записей содержат объекты пользователей, групп и компьютеров. Account OUs contain user, group, and computer objects. Владельцы леса должны создать структуру подразделений для управления этими объектами, а затем делегировать управление структурой владельцу подразделения. Forest owners must create an OU structure to manage these objects and then delegate control of the structure to the OU owner. При развертывании нового домена AD DS создайте подразделение учетной записи для домена, чтобы можно было делегировать управление учетными записями в домене. If you are deploying a new AD DS domain, create an account OU for the domain so that you can delegate control of the accounts in the domain.

Подразделения ресурсов содержат ресурсы и учетные записи, ответственные за управление этими ресурсами. Resource OUs contain resources and the accounts that are responsible for managing those resources. Владелец леса также отвечает за создание структуры подразделений для управления этими ресурсами и делегирования контроля над этой структурой владельцу подразделения. The forest owner is also responsible for creating an OU structure to manage these resources and for delegating control of that structure to the OU owner. При необходимости создайте подразделения ресурсов на основе требований каждой группы в Организации для автономного управления данными и оборудованием. Create resource OUs as needed based on the requirements of each group within your organization for autonomy in the management of data and equipment.

Документирование структуры подразделений для каждого домена Documenting the OU design for each domain

Соберите команду для проектирования структуры подразделений, используемой для делегирования контроля над ресурсами в лесу. Assemble a team to design the OU structure that you use to delegate control over resources within the forest. Владелец леса может участвовать в процессе разработки и должен утверждать структуру подразделения. The forest owner might be involved in the design process and must approve the OU design. Вы также можете использовать по крайней мере одного администратора служб, чтобы убедиться в том, что проект является допустимым. You might also involve at least one service administrator to ensure that the design is valid. Другие участники группы проектирования могут включать администраторов данных, которые будут работать с подразделениями, и владельцы подразделений, которые будут отвечать за управление ими. Other design team participants might include the data administrators who will work on the OUs and the OU owners who will be responsible for managing them.

Важно документировать структуру подразделений. It is important to document your OU design. Перечислите имена подразделений, которые планируется создать. List the names of the OUs that you plan to create. И для каждого подразделения Задокументируйте тип подразделения, владельца подразделения, родительского подразделения (если применимо) и источника этого подразделения. And, for each OU, document the type of OU, the OU owner, the parent OU (if applicable), and the origin of that OU.

Источник

How to Create OU in Active Directory – Windows Server 2012 R2

In this post, we’ll learn the steps to create OU in Active Directory. OU is also known as Active Directory.

What is an OU in Active Directory?

What is an OU in Active Direcotry, how often this question is asked in an interview and how comfortable you are in answering this question? Normally this question is understand your level about Active Directory basics.

Before we understand Active Directory OU, do mention in comment your understanding about OU meaning.

If you have already commented then let’s start reading this article and do read it multiple times if you still have doubt.

Active Directory OU is a type of container that you can create in Domain Controller. It can be used to store Users, Computers, Groups and OUs. In simple layman terms it is like a home for all the objects that we have in our Domain.

Organizational Unit can also be used as per your Organizational structure or as per your Organization’s geographical structure.

Let’s take an example to understand it better. Let’s assume that you Organization has offices in different countries now for efficient management you can create OUs for each country and then you can create nested OUs for each state or city, alternatively you can also create nested OUs as per designation.

What is FSMO Roles and Steps To Transfer FSMO Roles

Organizational Unit can also be used to delegate permissions. Let us take an example, that Helpdesk in your Organization is responsible for password reset, create new user, reset user password, add computer in domain, etc. In that case you can delegate permissions to Helpdesk team so that can perform all the above mentioned tasks without contacting you or senior colleagues.

Creating Organizational Unit (OU) in Active Directory

1. To create OU in Active Directory, we need to open “Active Directory Users and Computers”. Click on Start button and click administrative tools or you can run “dsa.msc” command in Run.

2. In Administrative Tools Window, Click on Active Directory Users and Computers. Active Directory Users and Computers can also be open by clicking on Start, click on down arrow and select “Active Directory User and Computer” or right click on Start, select run and type “DSA.MSC” and hit enter.

3. In Active Directory Users and Computers window, right click on Domain. In this example domain name is ABC.COM. Click on “New”, it shows various options for creating new objects. We’ll talk about other options in future posts. To create an OU, click on “Organizational Unit”.

4. It will open “New Object-Organizational Unit console”, type OU name in name tab. Select an option “protect the container from accidental deletion”, it will use enhance security and prevent accidental deletion of OU. We’ll cover the steps to delete an OU by removing extra protection in future articles. Click on OK to close the window.

5. Here we can see that the Organizational Unit(ou1) is created. Similarly we can create nested OUs by selecting an OU in which we want nested OU to be created.

Steps to Create OU Using Command Line

As we have already learned the steps to create OU using Active Directory Users and Computers console now we’ll learn the steps to create OU using command line. It’s always good to know multiple options to create Organizational Unit, it will certainly more impressive in and interviews when you know more than one option and give multiple answers to one question.

DSADD is an versatile command that can be used for multiple purpose. DSADD OU is the magic command that can be used to create an OU in Active Directory. It also helps to give custom patch.

1. To create OU using command line open Command prompt and type dsadd ou “ou=SalesOU,dc=abc,dc=com” and hit enter.

2. In this example SalesOU is the name of an Organizational Unit that will be created in abc.com domain.

3. To create nested Organizational Unit i.e. if you want to create an OU in SalesOU then type the command dsadd ou “ou=Managers,ou=SalesOU,dc=abc,dc=com”. This command will create an nested OU in SalesOU with the name of Managers.

Hope you understood the command we have listed above. Please try this command in your environment and let us know if you are facing any issue while executing it. Besides the command you can also create a script which can be executed in your environment where it is required on regular basis.

Steps to Delete Active Directory OU

1. For deleting an OU with enhanced security, first we have to disable “Protection from accidental deletion”. To disable accidental deletion click on ‘View’ and then select Advanced Features. Please ensure that you disable Advanced Features once you are done with the task.

2. After enabling Advanced Features, right click on Organizational Unit (ou1) i.e. the Active Directory OU for which you want to disable “Protection from accidental deletion” and click on Properties.

3. In OU1 properties window, click on ‘object’ tab, here we can see an option checked for “Protect object from accidental deletion” option. Uncheck that enhanced security options and click OK. This option will not be visible if Advanced Feature is not enabled (step 6).

4. Please ensure that advanced feature is not enable all the time and it’s disabled once you are done with the task. To disable advanced feature click on View and uncheck the Advanced Feature option.

5. Now when “Protection from accidental deletion” is disabled, for deleting OU, right click on OU and click on Delete.

6. Here, we have to confirm that we want to delete the Organizational Unit named ‘ou1’ by click on YES.

7. Now we can verify that Organizational Unit (ou1) is deleted.

Hope you understood the steps to create OU in Active Directory using GUI and command line. In addition to that we also learned the steps to delete OU from Domain Controller. Feel free to leave your comments and suggestions in the below mentioned comment section. Let us know the automation that you have introduced in your environment to create OU and how often you are creating it.