Прочитано: 6 221

Цель данной заметки, задокумментировать пошаговый процесс развертывания Active Directory на системе Windows Server 2003 R2 Enterprise Edition. Почему я это делаю, я думал, что данная ось уже более нигде не используется, прогресс администрирования убежал вперед Server 2008/R2 & Server 2012 – вот главные системы с которыми я работал в последнее время на предыдущих местах работы. А тут на тебе, компания и не думала идти в ногу со временем.

Но с приходом нарастающих требований и нового функционала, мне была поставлена задача, проработать процесс миграции с домена на базе Windows Server 2003 R2 x64 на домен с осью Windows Server 2008 R2. Но чтобы это сделать, мне нужно сперва разобрать все от и до. Поэтому данная заметка будет своего рода первой в небольшом цикле заметок по миграции.

И так у меня в наличии система со следующими характеристиками:

HDD – 40

CPU -1

RAM – 2

и дистрибутив.

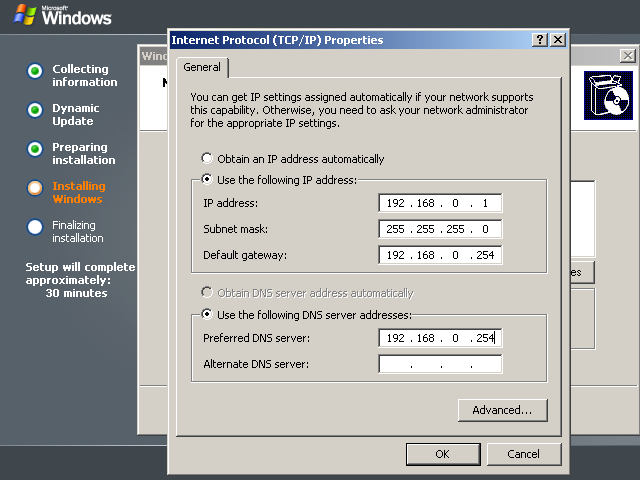

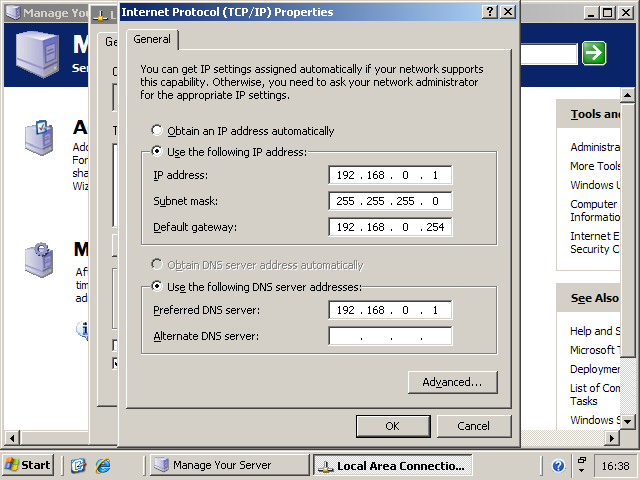

В настройках сетевой карточки у меня прописаны следующие IP адреса:

Тестировать все моменты буду под Virtualbox (благо мой рабочий ноутбук обладает повышенными характеристиками и дает мне полную свободу прорабатывания действий перед их практическим применением в организации, потому как я не люблю быть просто болтуном, я практик и прежде чем советовать что либо, предпочитаю убедиться в этом сам, что это работает.)

Важное замечание: советуя и придерживаюсь сам, что Windows система должна быть только англоязычной, но не как не русской. Это лично мое мнение.

Все действия ниже выполняю под Административной учетной запись – Administrator

После того, как развернули систему следует поставить накопительный пакет обновления

Update for Windows Server 2003 (KB2570791) для отмены перехода на «зимнее» время. Скачать который можно по этой ссылке – http://support.microsoft.com/kb/2570791/ru

Ниже пошаговые шаги как развернуть «Контроллер домена»

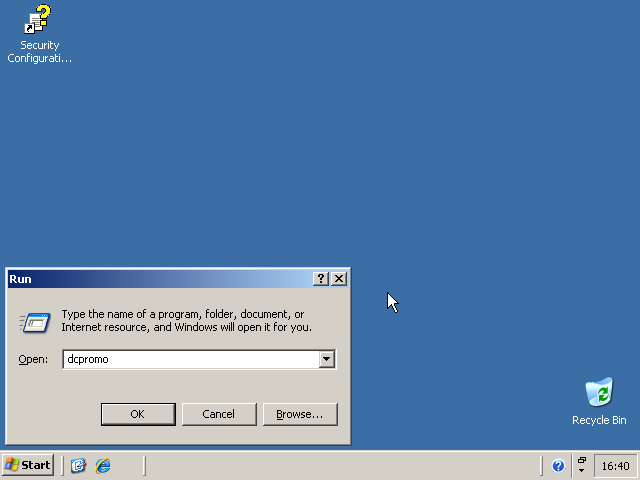

Запускаем утилиту dcpromo:

Win + R → dcpromo – Next – Next – выбираем “Domain controller for a new domain” и нажимем Next – выбираем “Domain in a new forest” и нажимаем Next – указываем полное DNS имя для нового домена, в моем случаем это “polygon.local” и нажимаем Next

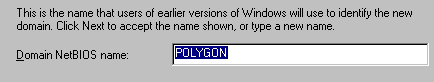

Мастер предлагает либо изменить NetBIOS имя либо оставить текущее, оставляем текущее и нажимаем Next

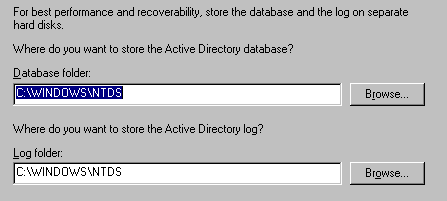

Каталоги с базой и логами оставляем по дефолту и нажимаем Next

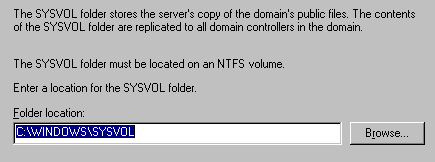

С каталогом SYSVOL поступаем точно также, по дефолту и нажимаем Next

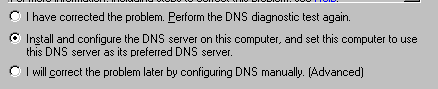

На следующем этапе как сконфигурировать DNS оставляем по умолчанию, убедившись что выбран пункт “Install and configure the DNS server on this computer, and set this computer to use this DNS server as its preferred DNS server” и нажимаем Next

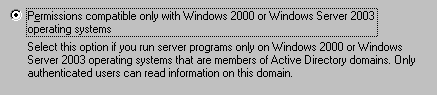

На следующем этапе — доступ к объектам для пользователей и группы разрешаем только аутентифицированным пользователям и нажимаем Next

Далее задаем пароль Администратора на случай аварийного восстановления — я указываю 712mbddr@ и нажимаем Next

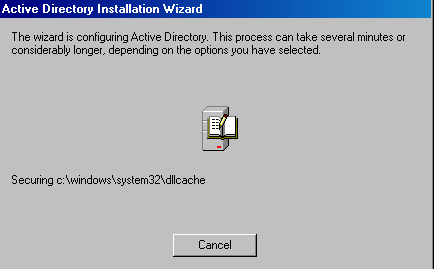

На следующем этапе просматриваем результирующие данные, если со всем согласны то нажимаем Next и начнется процесс разворачивания

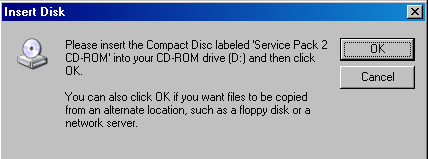

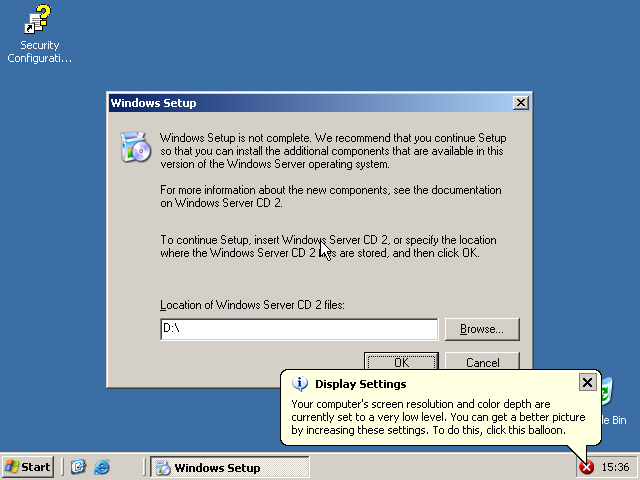

В процессе установки, мастер попросит подмонтировать дистрибутив второго диска (у меня дистрибутив состоит из двух iso образов)

После того, как процесс завершится (нажимаем Finish), потребуется проверить настройки сетевого адаптера на предмет корректного указания сетевых настроек и уже после только перезагрузить систему.

Стало:

а нужно привести к виду:

После того, как система перезагрузиться можно авторизоваться под учетной записью Administrator, открыть далее оснастку «Пользователи и компьютеры» и создать специализированного Административного пользователя под котором уже работать, но пока это не совсем полное развертывание.

Далее нужно добавить роль DHCP чтобы в контролируемой доменной сети выдача IP адресов производилась автоматически:

Start – Control Panel – Add or Remove Programs – Add/Remove Windows Components – Networking Services – Details – отмечаем пункт Dynamic Host Configuration Protocol (DHCP) и нажимаем OK – Next, после начнется доустановка необходимых компонентов в систему (понадобится подмонтированный установочный диск) — Finish.

Запускаем оснастку DHCP:

Start – Control Panel – Administrative Tools – DHCP, по умолчанию сервис DHCP не активен, об этом свидетельствует «красная стрелочка опущенная вниз»

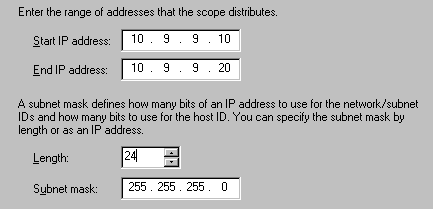

Первым делом создадим область IP адресов которую будет обслуживать DHCP сервер, для этого на выделенной надписи: dc1.polygon.local через правый клик вызываем меню «New Scope” – Next – именуем как удобно — Next – задаем стартовые и конечные значения в пределах которых будет инициализироваться выдача IP адресов клиентам в нашей сети обслуживающего домена, в моем случае это:

Start IP address: 10.9.9.10

End IP address: 10.9.9.20

Length: 24 – маска подсети

Subnet mask: 255.255.255.0

IP адреса на следующем шаге которые хотим исключить пропускаем, позже к данной настройке можно будет вернуться.

Далее указываем срок аренды DHCP адресов клиентским станциям или устройствам, по умолчанию обычно указывают 7 дней, но Вы можете опираясь на Ваш опыт предопределить другое значение.

Далее настраиваем чтобы предопределенные настройки в ступили в силу немедленно — Yes, I want to configure these options now

Далее, указываем IP адрес шлюза для локальной сети – в моем случае это 10.9.9.1 (потом можно изменить если что)

Далее, указываем имя DNS-сервера используемого в сети:

Parent domain: polygon.local

Server name: dc1.polygon.local

IP address: 10.9.9.1

Следующий шаг пропускаю, т. к. WINS не использую

Далее активирую созданную область сейчас — Yes, I want to activate this scope now

Теперь нужно авторизовать DHCP службу:

Start – Control Panel – Administration – оснастка DHCP – выделяем dc1.polygon.local [10.9.9.1], после чего через правый клик вызываем меню настроек и находим пункт «Authorize», как видно из скриншота ниже служба работает, «зеленая стрелочка смотрит вверх»

Проверяем, что домен отвечает на ICMP-запрос:

C:\Documents and Settings\Administrator>ping polygon.local

Pinging polygon.local [10.9.9.1] with 32 bytes of data:

Reply from 10.9.9.1: bytes=32 time<1ms TTL=128

Reply from 10.9.9.1: bytes=32 time<1ms TTL=128

Reply from 10.9.9.1: bytes=32 time<1ms TTL=128

Reply from 10.9.9.1: bytes=32 time<1ms TTL=128

Ping statistics for 10.9.9.1:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

Теперь можно подключаться рабочие станции к домену и управлять, опубликовывать, писать групповые политики из одного места, а не бегая как раньше по местам. Этим мы добились централизованности и стабильности. Имея в сети домен пользователи не почувствуют особой разницы, разве только в упорядоченности предоставляемых сервисов и служб. Что еще можно сделать используя домен я покажу в последующих заметках. А пока я хочю закончить данную заметку, она работает и шаги рассмотренные выше на удивление очень просты и не требуют каких либо более подробных документирований, пока во всяком случаем. Напоследок замечу, ознакомтесь с документацией представленной на официальном сайте не пренебрегайте ею, многие интересные вещи там представлены. Все же в заметке описать не представляется возможным да и не зачем, я ведь расписываю только те задачи с которыми мне приходится сталкиваться. Поэтому на этом всё, с уважением автора блога ekzorchik.

Getting a company to setup and install your network will always be easier than planning and deploying your own network solution, but if you have the time and are willing to learn then you can save your school some money. This guide will attempt to help you to setup a Windows Server 2003 Domain for your school network.

Before we start on the installation, there are some things that we need to do first. It is the all important planning stage which will help considerably with the installation of the new server.

Hardware Required:

- Server Class hardware such as Dell Power-Edge servers or HP Servers (although you could use a standard desktop computer with a big hard drive – not recommended)

- Network Switch and Cat5 Network Cables

- Internet Connection

Software Required:

- Windows Server 2003 R2 Standard Edition

- Drivers for Server Hardware (Network, Video, SCSI, Raid and Chipset)

- Client Access License for workstations

Other Information:

- Layout of how files will be stored on the Server hard disk

- Network IP Address information (Gateway, Subnet, IP for new server)

- New Domain Name (i.e. schooltech.local)

- Short NetBIOS Domain Name (i.e. SCHOOLTECH)

- Password for your Administrator Account

Whilst the above list is not comprehensive, it gives us a fairly good platform to enable us to build our new server. One of the mistakes that many schools often make is to use the Internet Domain name that is used for the schools website and email. Whilst it is not a generally a problem to use the schools Internet Domain name, it is often easier to have a shortened name for your internal network. For example if your school internet domain name was southpark-community.authority.sch.uk, then you could use southpark.local for your internal network name. You can always add the full domain name to the Active Directory for use with Exchange Mail servers at a later date.

The short NetBIOS name although very much a legacy from the old Windows NT domain days, is still required. There is a restriction of the number of letters that can be used. Where possible try to match the NetBIOS name with the internal domain name. So in the example I have used earlier, you could choose SOUTHPARK as the NetBIOS name.

Another common mistake that people make when installing a new Server is to use the entire disk as one big drive. If you have only one partition on your server, then you will find it a lot harder to implement Disk Quotas. Also securing files will also be harder. You will also not be able to take advantage of Workstation Deployment technologies for building workstations. I would recommend that a minimum of 3 partitions are used on the Server.

If you don’t have any other type of Network in the school, it would make a whole lot of sense to work out what you are going to do with your IP addresses. More small schools will usually have an IP subnet that allows for 253 possible computers on the network. You could divide the network up into chunks to help make the management of IP addresses simplier to manage at a later date. For example;

- 192.168.0.1 to 192.168.0.10 – Servers

- 192.168.0.11 to 192.168.0.29 – Network Printers

- 192.168.0.30 to 192.168.0.49 – Machines that need Manual IP Addresses

- 192.168.0.50 to 192.168.0.200 – Normal Network Workstations (DHCP – covered later)

- 192.168.0.201 to 192.168.0.253 – Reserved for future use

- 192.168.0.254 – Internet Gateway/Router

Practice Run

Before you start building your new network using real hardware, I would recommend that you first practice building your new network in a test environment. You can use the Microsoft Virtual PC 2007 to emulate a Server. You can install the Server environment as many times as you like, so that you build up your confidence.

You can download the Microsoft Virtual PC for Free from the www.microsoft.com/downloads centre.

Off We Go

For the purposes of this Guide, I will be using Virtual PC software and ISO CD images for setting up my Windows Server 2003 Network environment.

I have used a Network Planning sheet to record all of the information that I am going to use for setting up my new Server.

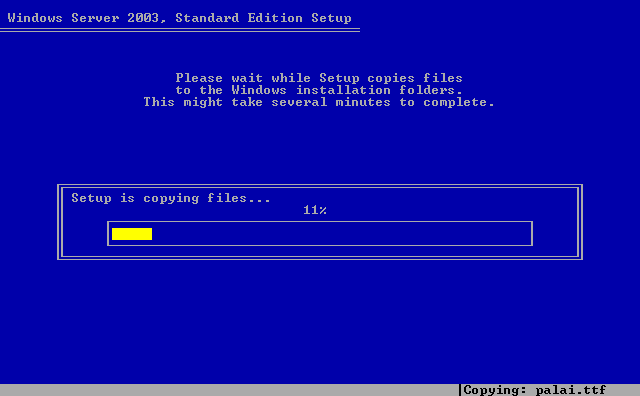

Set your Server to boot from the CD-ROM drive, this will start the Windows Server 2003 installation routine. In most cases Windows Server 2003 is able to detect quite a bit of the hardware that might be in your computer. However if your Server has specialist RAID or other hardware, you might need to use the Press F6 to add additional hardware when prompted on the blue setup screens. You will need to have drivers available on Floppy disk if this is the case.

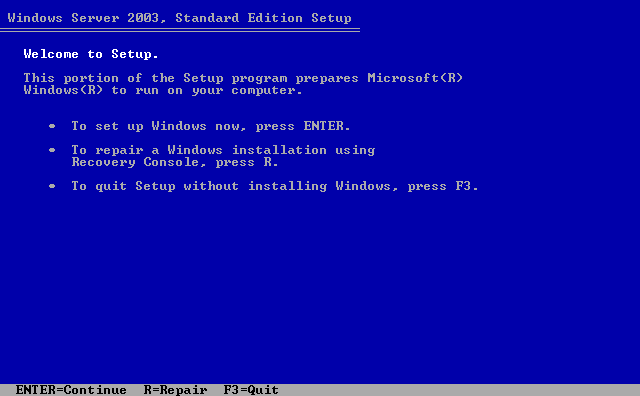

When the above screen is displayed, press ENTER to continue the setup of Windows Server 2003. The next screen will display the license agreement; you can press F8 if you agree to the license.

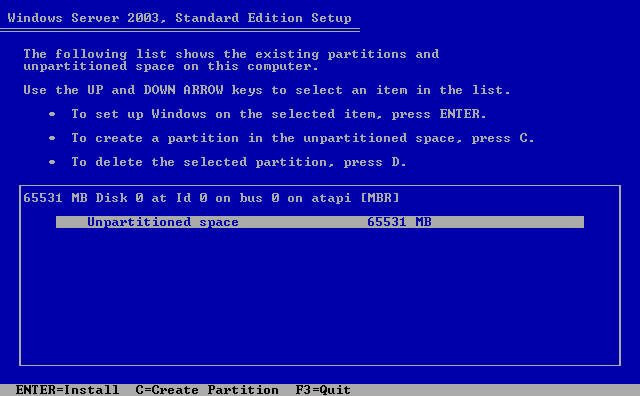

If the computer has not been used before, the setup will prompt which hard disk to install Windows Server 2003 on. If there are no hard disks found, then you will require a driver for your hardware.

At this stage, do not allow the setup to use up all of the disk space. Instead use the C option to create a new partition that is somewhere between 20 and 30Gb in size. This will be plenty of space for the installation of the server. If you have a large RAID array, then 20-30% of the available space might be more suitable to use.

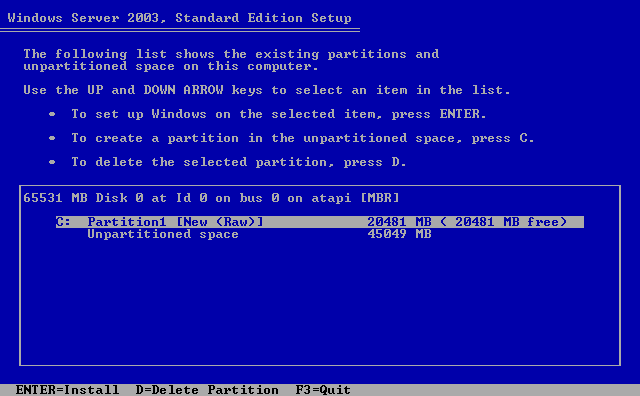

For this demonstration system I am going to use 20GB for my first partition (C:). Press Enter to set up Windows on the new partition.

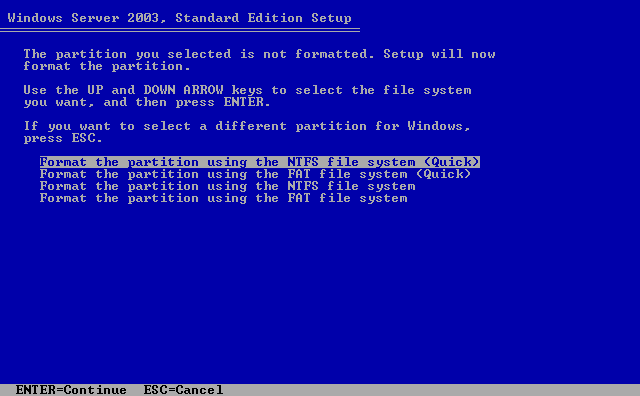

As the partition is new, it will require formatting. It is generally a good idea to format the partition using NTFS. Avoid using the Quick partition, as this will only create headers on the disk and not check the surface condition of the disk – which could result in data loss.

For speed, I have used the Quick format. When you press Enter, Set up will format the drive and then begin the next phase of the installation.

Some setup files are copied to the Server hard drive, once the copying is complete the server will reboot automatically. Leave the CD-ROM in the drive, Windows will need that later on.

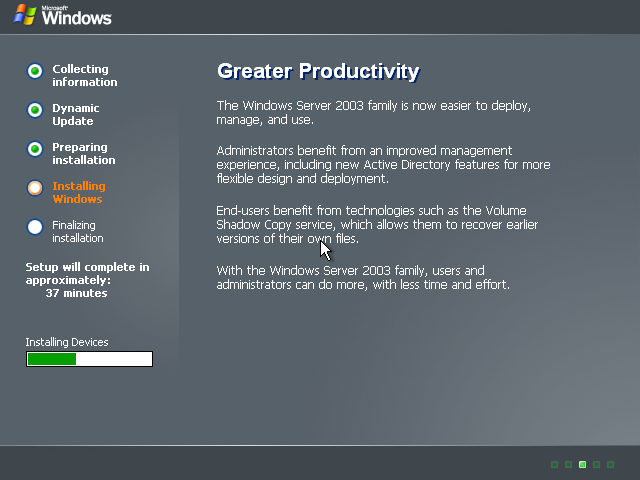

Windows will begin the next phase of the installation; this will have a graphical front end, similar to Windows XP setup.

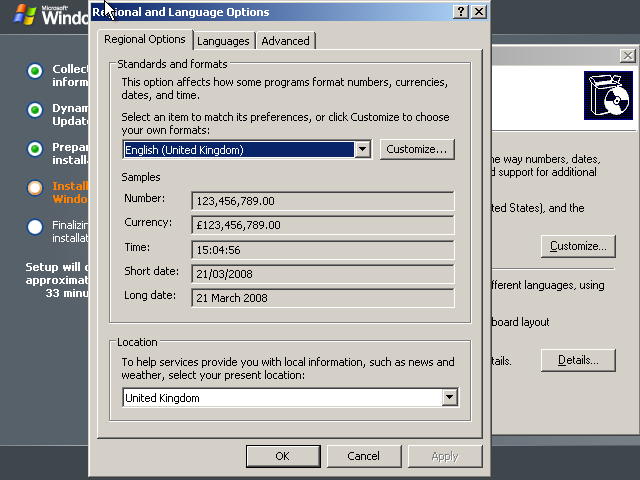

When ready, the Windows Server 2003 setup will prompt for information to continue the setup. You will need to setup your Regional Location and Keyboard layouts. The default will be a US layout, I don’t know why it should be any different from a UK layout, after all the S and Z keys are in the same place on a qwerty keyboard, and not swapped around because of American spellings.

There are 4 locations where you need to set United Kingdom, or to your own country. I would also make sure that you remove the United States where ever you see it. Sometimes you will need to click apply before you can remove the entry.

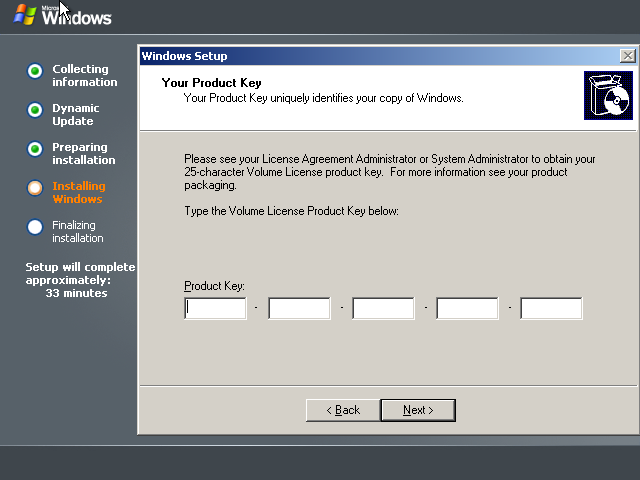

Enter your Windows Server 2003 product key. Without a product key you will be unable to install Server 2003.

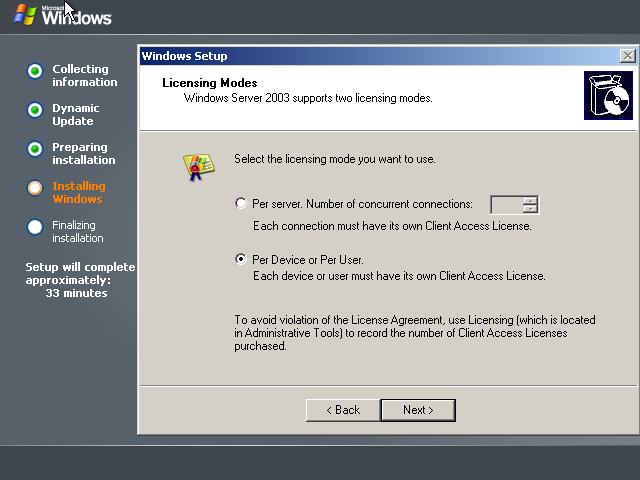

Select the licensing model that you wish to use. Most schools will use the Per Device/Per User model, as each computer that connects to the server will have many users. Read the various documents on the Microsoft Website about licensing before you commit to your choice of licensing.

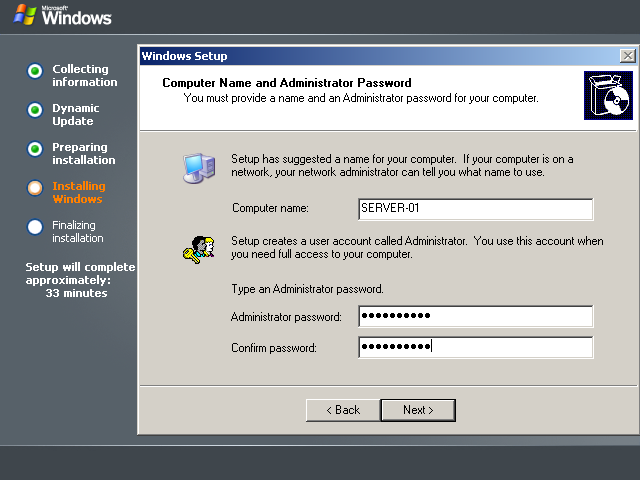

Give your new server a name. I have chosen SERVER-01, this allows an easy numbering scheme that also allows for additional servers at a later date. Type in a password that is going to be used for your Administrator account. You need to choose a password that has at least one Capital letter, lowercase letters, a number of a special character.

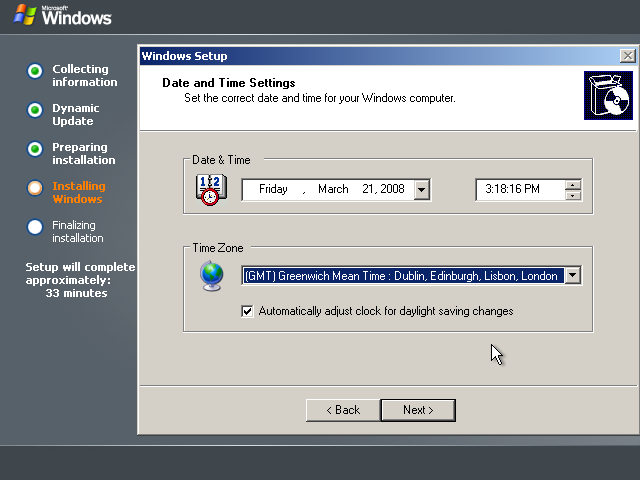

Set the Time zone to your location. Windows will then go on to setup the Networking.

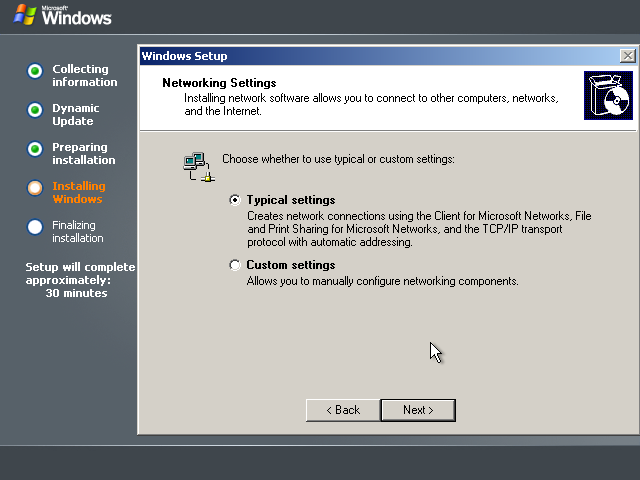

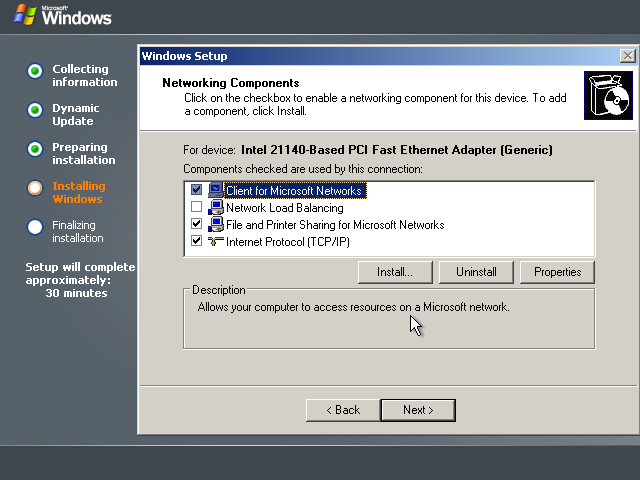

If you already know the network settings, then use the Custom Settings. If you want to just get on and install Windows, then choose Typical. You can set things like the IP address at a later time.

I have chosen to Custom setup the network. This allows me to specify an IP address, or to load additional protocols for the network.

I have setup the TCP/IP stack with basic information. Notice that I have chosen to use a DNS server that is already on my network for the time being. Change this to be the DNS server of your Internet Service Provider.

Later on we shall be setting up DNS on the server itself and updating the TCP/IP settings to reflect that. Using the ISP DNS server will allow Windows Update to update the server before we start configuring it.

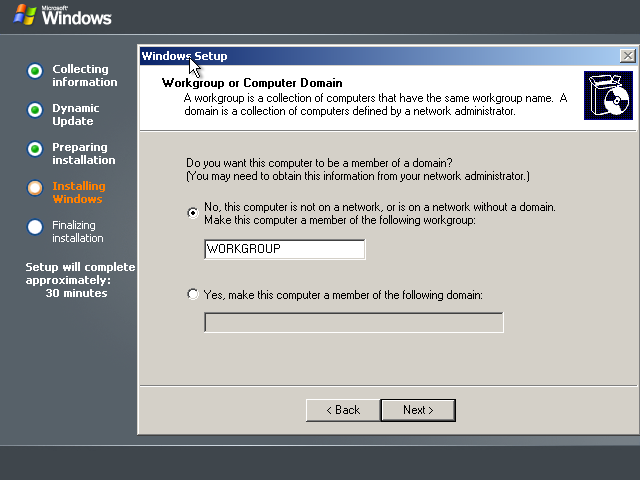

You can leave the Workgroup as the default setting. We shall be creating the domain environment later on.

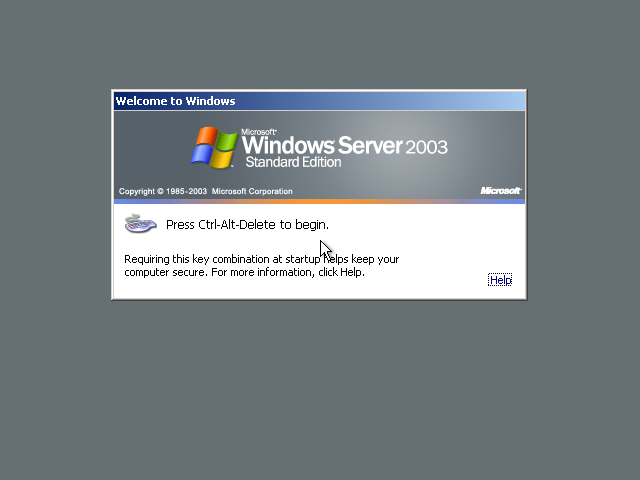

At the end of the Installation, Setup will restart the computer.

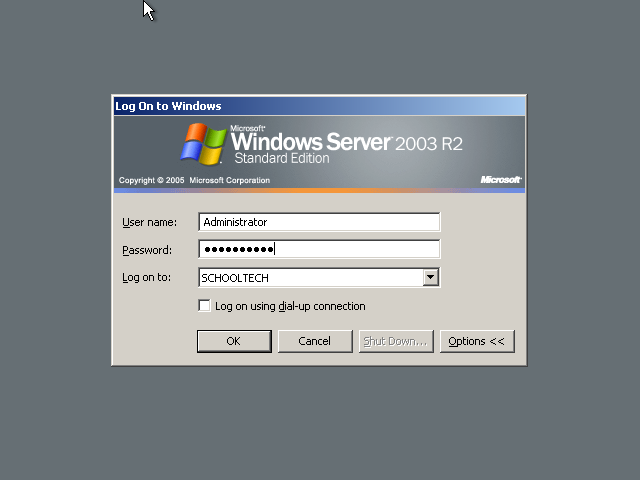

Log onto the server using your Administrator username with the password you set earlier.

If you have used the R2 version of Windows Server 2003, then insert CD 2 into the drive and click OK.

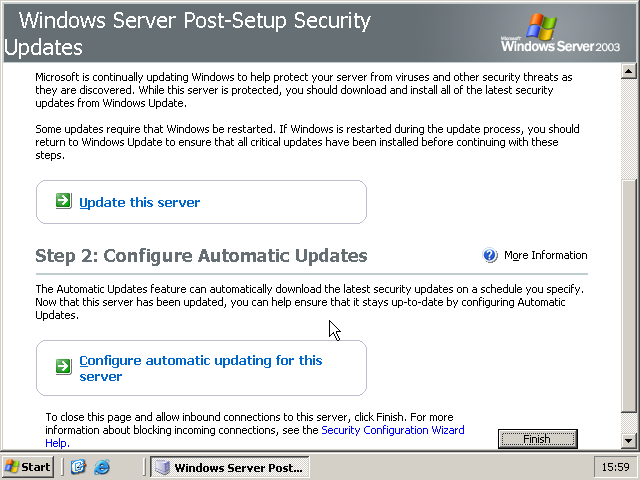

Assuming that Windows Server 2003 has recognised your network card, it is advisable to Update the server as soon as possible, this will provide the server with all of the latest hotfixes and security patches.

If your ISP does not provide a direct route to the internet, then you can configure the Internet Explorer Proxy settings by using the Control Panel Applet for Internet Explorer. Configure the Internet Proxy in the same way as you would for a Windows XP machine.

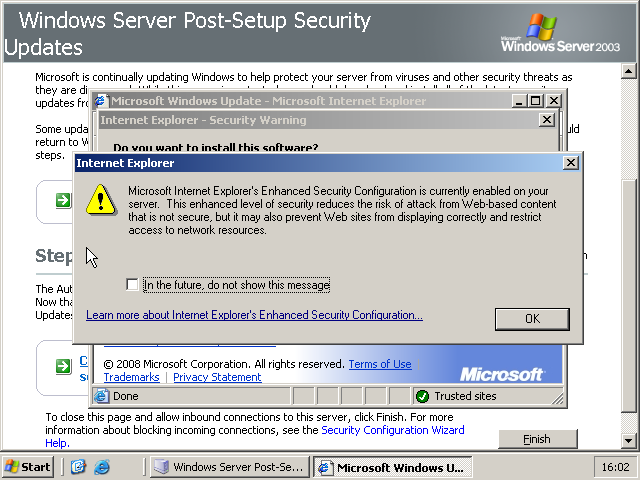

Internet Explorer on Server 2003 is automatically protected by Enhanced Security configuration. I shall cover switching off the Enhanced Security later on.

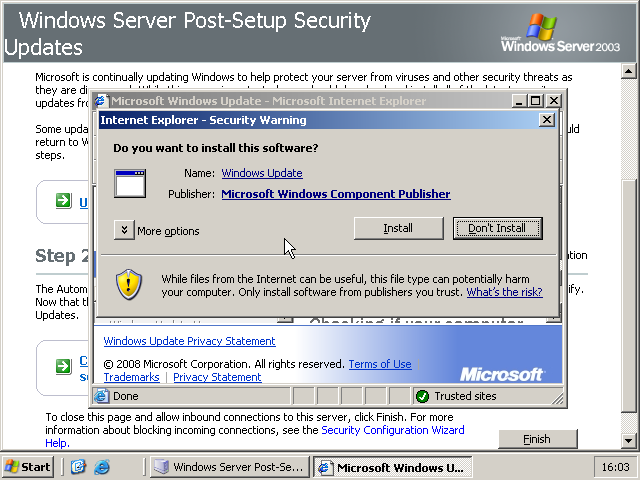

Install the Windows Update control to allow Windows Update to update the computer successfully. Install all of the available Windows updates. Then configure the Automatic Windows update according to your preferences. I would normally set the automatic updates to Download Only and install the updates at a time of my choosing.

After the Windows Updates have been installed. Allow the server to reboot, to complete the installation of the updates.

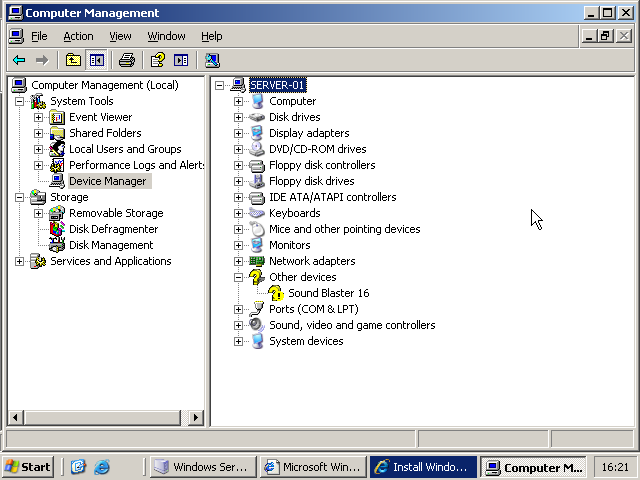

Before configuring the server any further, you will need to resolve driver issues. Right click on My Computer in the Start Menu and choose the Manage option.

This will display the Computer Management Console. Expand Device manager to see a list of hardware that has not been recognised by Windows Server 2003. Install the relevant hardware by using the Driver disk that came with your Server Hardware. If you are testing on a Virtual PC, use the Virtual PC additions software to install the missing hardware.

Configuring the Active Directory Domain

Before we start setting up the new Active Directory Domain, we need to make a correction to the Network Card TCP/IP settings.

Click on the Start Menu and Choose Control Panel, Expand the Network Connections and right click on your network card. Choose Properties from the pop-up list.

Set the Preferred DNS Server to the same IP address as the Server has. Close the Network Card Properties.

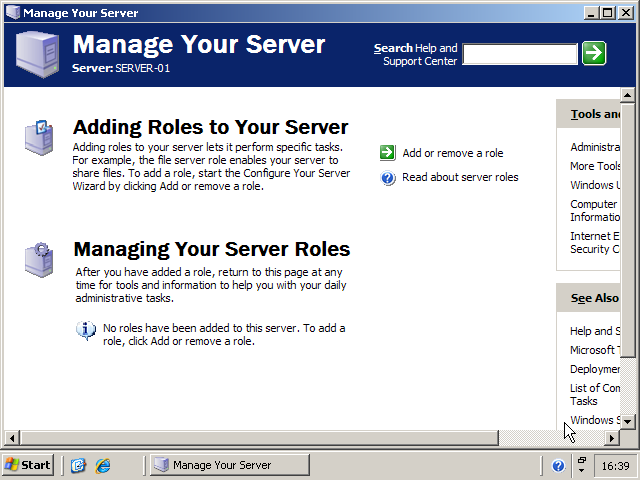

Close the Manage Your Server screen. We are going to setup the new domain and the relevant roles manually.

Type DCPROMO into the Run command dialog box, which you can find by using Start > Run.

The Active Directory Installation Wizard will now begin. Click Next at the first and Second pages of the Wizard. Ensure that the option for “Domain Controller for a new Domain” is selected, then click Next. The choose Domain in a New Forest, then click Next.

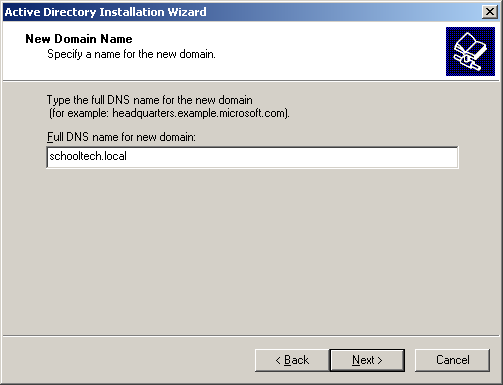

Type in the full DNS for your new Domain. Remember that it is recommend not to use your schools internet domain name. Choose something that is shorter. I have chosen Schooltech.local. Click Next to move onto the next page.

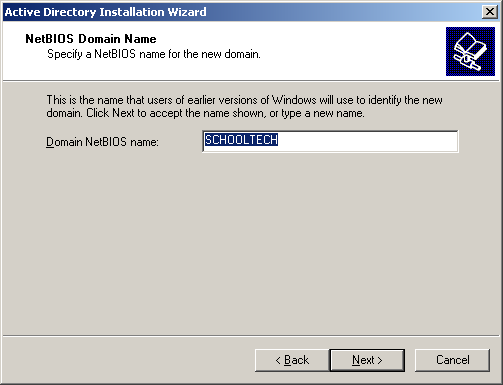

The DCpromo tool will automatically search the network for a NetBIOS name, if one does not already exist, then it will automatically select a NetBIOS name based upon your full DNS name for your network. Click Next to move onto the next Page.

Select folders for the Database and Log folders. Leave these set as the default, as there is not going to be any performance gained by putting them on another disk. Click Next to move on.

Select a SYSVOL folder, again leave this as the default, then click Next to move on.

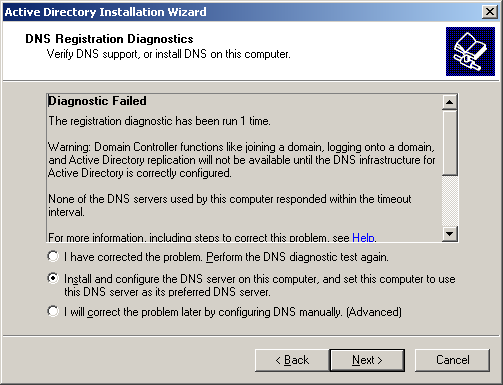

DCPromo will detect that it has not been able to register the new DNS name against any DNS servers. Choose the option to Install and Configure the DNS server on the new server. This will save you a lot of hassle having to configure things manually. Click Next to move on.

On the permissions page, leave the default and click Next.

At the Active Directory Restore Password, enter a password that might be used, in the event that a low level restoration of the server is required. It is recommended that the password is recorded and put into the school safe in the event of an emergency. NOTE: it is possible to reset the Restore mode password once Active Directory has been installed. There is more information on the Microsoft website about doing this.

Click Next at the Summary button, to begin the creation of Active Directory.

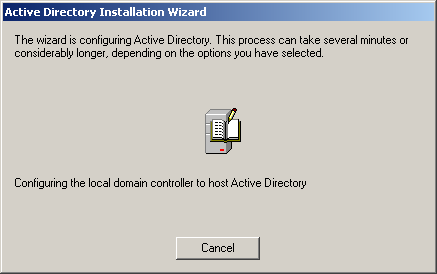

The server will take upto 10 minutes to build and configure a new Active Directory database and configure the server to run as a Domain Controller. During this time, Windows may require the Windows Server 2003 CD-ROM to complete the installation of relevant services.

When the installation is complete, click the Finish button and choose to restart the server.

When the Server has rebooted, you will notice that a new Log on to option is listed on the log on to Windows dialog box.

Final Setup and Configuration

Now that the server has been setup, there are a few configuration changes that we need to make to the server. By default the Manage Your Server screen will appear each time you logon to the server. You can switch this off, by ticking a box at the bottom of the page.

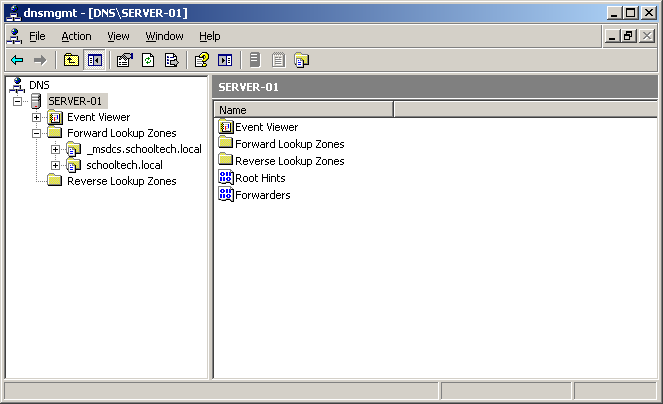

From the Start Menu, choose Administrative Tools, then DNS

DNS is the most important part of your new Windows Server 2003, without it you will not be able to use tools like Group Policy correctly. You will also experience problems with workstations connecting and logging into the Domain.

In order for other workstations to be able to resolve names on the Internet, we need to tell the Local Server DNS about other DNS servers that are located on the Internet. By default Server 2003 will already know about the main Internet Root DNS servers. These servers maintain records about every internet domain name. However access to these servers may be slow, as the whole world might rely on these servers. Configuring to use your ISP DNS servers may offer enhanced name resolution, or may be the only method to resolve external internet addresses.

Right click on the Server listed underneath the DNS branch, choose properties, then click the forwarders tab.

Enter the DNS server IP address of your ISP and click OK to save.

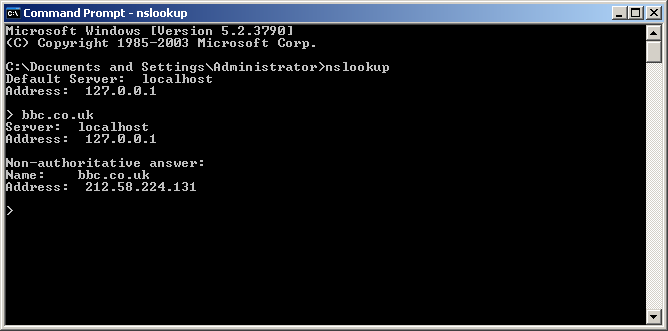

You can test that DNS is correctly resolving internet domains by using NSLOOKUP at the Command Prompt.

You have now successfully configured your new Windows Server 2003 machine with an Active Directory domain. You can now start to add additional services to the Server such as DHCP to allocate IP Addresses to workstations. You can create folders and share them with other computers on the network. You can also create new user accounts and groups.

For more articles about configuring your new Windows Server 2003 Server and Adding additional functionality see https://www.schooltechnician.co.uk/windows-server/

I was creating a new Domain the other day for testing purposes and thought I would document the process as I went along to put a short tutorial up over here.

This is how to create a Primary Domain Controller (Windows Server 2003) as well as a Secondary DC to act as a backup. I will not be covering FSMO roles or changing of FSMO roles in this tutorial however. The how-to assumes that you have two freshly installed Windows 2003 Servers.

1. Create your first DC. On your first freshly installed Windows 2003 Server machine, go to Start->Run, then type “dcpromo” then hit enter. Alternatively you can go to the “Manage your server” wizard and add a new Role of “Domain Controller (Active Directory)”. After running dcpromo, click Next till you get to the “Domain Controller Type” page. Here we will select “Domain controller for new domain”.

2. Next we select “Domain in a new forest”.

3. You can now enter your full DNS name for the new domain. I used “shogan.local”. Don’t use your web domain here as this is an “internal domain name”. Use something like “yourcompanyname.local”.

4. For the netbios name, leave as default. It should just be a shortened version of your domain specified in step 3. I believe this to help with compatibility when NT, 95, 98 machines are looking at a Windows 2000 or higher domain.

5. Next you can specify the location of your database and log folders. I usually leave mine in their default location.

6. Same for the Shared System Volume folder. I leave mine as default (C:\WINDOWS\SYSVOL).

7. Next the wizard will check to see if you have DNS installed on this machine. If not, select the second option “Install and Configure the DNS server on this computer”. This is the easiest option and the installation will set DNS up for you.

8. The next screen deals with compatibility. I selected the second option here (Windows 2000 and 2003) as I won’t have any other servers below Windows 2000 or 2003 on this particular domain.

9. Enter your Directory Services restore mode password on the next screen and keep this safe.

10. Continue the wizard and the installation will begin.

11. Once the Active Directory Installation wizard is complete, click Finish, then restart the server.

12. Once it has restarted, you should get a screen stating “This Server is now a Domain Controller”. Click Finish and you are done with the first DC!

13. Next, I go to the second server with a fresh install of Windows 2003 Server.

14. Set your IP addresses up. Now that you have a DNS server on the other DC, you can point this Server’s Preferred DNS address to the IP of the Primary DC we just set up. In this case my Primary DC has an IP of 192.168.1.1 and the second DC we are about to set up gets an IP of 192.168.1.2.

15. Run dcpromo on the new server.

16. This time we are going to choose “Additional Domain Controller for an existing domain” in the Active Directory installation wizard.

17. The next screen asks you for your “network credentials”. Enter your new domain administrator username and password (Set up from the first DC). This should be “Administrator” and whatever password you specified during the install. Enter your domain name specified in step 3 above. For example I used “shogan.local”.

18. Enter the domain name again (shogan.local) in my case on the next screen.

19. Complete the rest of the installation wizard as we did in the steps for the first DC. This just involves specifying log folders etc… I usually leave the rest of the options at their defaults. Once you are done, set up should ask you to restart the server.

20. Restart once complete and login with your domain admin account. You should now have a fully functional secondary DC. Any changes you make in Active directory on either server should now replicate across to the other DC.

Here are the images related to each step of the installation process. Click any thumbnail to bring up the larger version.

Feel free to post any questions or comments in the comments section below.

| Архивная информация. Описываемые в этой статье вещи больше не используются и оставлены только для обратной совместимости. |

Ввод в домен на базе Win 2003 рабочей станции под управлением Simply Linux

Задача

Ввести в домен на базе Winows Server 2003 машину под управлением Simply Linux.

Дано

- Windows Server 2003;

- Simply Linux (обновленный до бранча 5.1);

- Права администратора домена OFFICE.DOMEN.LOCAL (имя вашего домена).

Устанавливаем необходимые пакеты

samba-swat samba-client samba-winbind krb5-kinit libkrb5 ntpdate pam_mount

Настраиваем сетевое соединение

Необходимо добиться резолва имен ваших машин в сети. Например, имя контроллера домена — DC3.OFFICE.DOMEN.LOCAL, а его ip-адрес — 192.168.10.11. Он же является DNS- и WINS-сервером в сети.

Проверяем его доступность по ip-адресу:

ping 192.168.10.11 PING 192.168.10.11 (192.168.10.11) 56(84) bytes of data. 64 bytes from 192.168.10.11: icmp_seq=1 ttl=128 time=0.138 ms 64 bytes from 192.168.10.11: icmp_seq=2 ttl=128 time=0.217 ms

Проверяем его доступность по имени узла:

ping DC3 ping: unknown host DC3

Для того, чтобы узел отвечал по имени, необходимо указать домен поиска OFFICE.DOMEN.LOCAL. В Центре Управления Системой это указывается в настройках сетевого интерфейса в поле Домены поиска. Не забываем нажать Применить.

Проверяем его доступность по имени узла:

ping DC3 PING DC3.office.domen.local (192.168.10.11) 56(84) bytes of data. 64 bytes from dc3.office.domen.local (192.168.10.11): icmp_seq=1 ttl=128 time=0.137 ms 64 bytes from dc3.office.domen.local (192.168.10.11): icmp_seq=2 ttl=128 time=0.147 ms

В файл /etc/hosts добавляем запись о нашей машине:

127.0.0.1 localhost.localdomain localhost 127.0.0.1 wslinux.office.domen.local wslinux

По имени DC3 узел отвечает, но вот если попробовать его пинговать, указав полное имя домена DC3.OFFICE.DOMEN.LOCAL — получим ошибку:

ping DC3.OFFICE.DOMEN.LOCAL ping: unknown host DC3.OFFICE.DOMEN.LOCAL

И соответственно в домен машину мы ввести не сможем. Ищем файл /etc/nsswitch.conf, в нем строку с hosts:

У по умолчанию она имеет вид:

hosts: files nisplus nis mdns4_minimal [NOTFOUND=return] dns mdns4 fallback

И приводим ее к такому виду:

hosts: files dns nisplus nis mdns4_minimal [NOTFOUND=return] mdns4 fallback

Сохраняем изменения и проверяем:

ping DC3.OFFICE.DOMEN.LOCAL PING DC3.OFFICE.DOMEN.LOCAL (192.168.10.11) 56(84) bytes of data. 64 bytes from dc3.office.domen.local (192.168.10.11): icmp_seq=1 ttl=128 time=0.201 ms 64 bytes from dc3.office.domen.local (192.168.10.11): icmp_seq=2 ttl=128 time=0.133 ms

Настраиваем сервисы самбы

Теперь необходимо включить в автозапуск необходимые службы. Выполним следующие команды от рута:

# chkconfig --list | grep smb smb 0:off 1:off 2:off 3:off 4:off 5:off 6:off

Смотрим, на каких уровнях запускается самба, если ничего не задано — включаем нужные уровни:

# chkconfig --levels 2345 smb on

Проверяем:

# chkconfig --list | grep smb smb 0:off 1:off 2:on 3:on 4:on 5:on 6:off

Делаем то же самое для winbind:

# chkconfig --list | grep winbind winbind 0:off 1:off 2:off 3:off 4:off 5:off 6:off

# chkconfig --levels 2345 winbind on

Запускаем сервис самба:

# service smb start

Чтобы сервис swat запускался автоматически: в файле /etc/xinetd.d/swat меняем значение disable с yes на no и перезапускаем службу:

# service xinetd restart

Запускаем swat в браузере: http://localhost:901 (либо же правим /etc/samba/smb.conf соотвественно)

Во вкладке GLOBALS ставим следующие значения:

Workgroup = OFFICE (указываем первую часть имени домена) Realm = OFFICE.DOMEN.LOCAL (полное имя домена) Netbios name = WSLINUX (netbios имя нашего компьютера) Security = ads (это режим domain member)

Подтверждаем изменения нажав кнопку commit changes наверху страницы. И последние значения настраиваем, переключившись в режим advanced view (сложный):

# ip-адрес контроллера домена (в новой версии при Security = ads строку Password server требуется замаскировать) Password server = 192.168.10.11

# Диапазоны идентификаторов для виртуальных пользователей и групп. idmap uid = 10000 - 40000 idmap gid = 10000 - 40000 winbind enum users = yes winbind enum groups = yes

# Использовать домен по умолчанию для имён пользователей. Без этой опции имена пользователей и групп # будут использоваться с доменом, т.е. вместо username - DOMAIN\username. winbind use default domain = yes

# Если вы хотите разрещить использовать командную строку для пользователей домена, то # добавьте следующую строку, иначе в качестве shell'а будет вызываться /bin/false template shell = /bin/bash

# Для автоматического обновления билета Kerberos модулем pam_winbind.so нужно добавить строчку winbind refresh tickets = yes

Снова подтверждаем изменения (сохранить изменения). Далее во вкладке STATUS запускаем или перезапускаем службы, Restart All (замечу что winbindd на этом этапе еще не работает).

Настраиваем синхронизацию времени с нашим контроллером домена

Проверяем уровни запуска службы:

# chkconfig --list | grep ntpd ntpd 0:off 1:off 2:off 3:off 4:off 5:off 6:off

Задаем необходимые:

# chkconfig --levels 345 ntpd on

Добавляем в конфигурационный файл /etc/ntpd.conf запись о сервере времени для синхронизации, все остальное комментируем:

#servers pool.ntp.org servers 192.168.10.11

Запускаем синхронизацию времени:

# ntpdate 192.168.10.11 17 Aug 11:03:44 ntpdate[14747]: step time server 192.168.10.11 offset 82.524429 sec

И только после этого запускаем службу:

# service ntpd start

Настраиваем службу аутентификации для получения билетов Kerberos

Для того что бы Kerberos производил аутентификацию на контролере домена, а не на локальной машине, правим /etc/krb5.conf. Приводим его к виду (обратите внимание на регистр, где заглавными, так и должно быть):

[libdefaults]

default_realm = OFFICE.DOMEN.LOCAL

dns_lookup_realm = false

dns_lookup_kdc = false

ticket_lifetime = 24h

forwardable = yes

[realms]

OFFICE.DOMEN.LOCAL = {

kdc = 192.168.10.11

}

[domain_realm]

.office.domen.local = OFFICE.DOMEN.LOCAL

office.domen.local = OFFICE.DOMEN.LOCAL

[appdefaults]

pam = {

debug = false

ticket_lifetime = 36000

renew_lifetime = 36000

forwardable = true

krb4_convert = false

}

- NB: При отсутствии параметра admin_server, у пользователя будет отсутствовать возможность сменить свой пароль средствами Kerberos —solo 14:03, 2 ноября 2012 (MSK)

Пробуем получить билет авторизации:

# kinit admin@OFFICE.DOMEN.LOCAL Password for mad_max@OFFICE.DOMEN.LOCAL:

где admin — имя доменного админа, а OFFICE.DOMEN.LOCAL — имя вашего домена (именно заглавными).

Если все прошло хорошо, в ответ на этот запрос вы ответа не получите.

Проверяем наличие билета командой klist, вывод должен быть примерно такой:

# klist Ticket cache: FILE:/tmp/krb5cc_0 Default principal: admin@OFFICE.DOMEN.LOCAL Valid starting Expires Service principal 08/17/10 11:11:58 08/17/10 21:12:04 krbtgt/OFFICE.DOMEN.LOCAL@OFFICE.DOMEN.LOCAL renew until 08/18/10 11:11:58

Правим /etc/nsswitch.conf примерно до такого вида:

passwd: files winbind shadow: tcb files winbind group: files winbind gshadow: files

Чтобы изменения в конфиге /etc/nsswitch.conf вступили в силу без перезагрузки, нужно от рута дать команду:

# ldconfig

Вводим в домен

Для ввода в домен необходимо дать команду:

# net ads join -U admin admin's password: Using short domain name -- OFFICE Joined 'WSLINUX' to realm 'OFFICE.DOMEN.LOCAL'

где admin — имя доменного админа, а admin’s password — пароль доменного админа.

- NB: Для корректного ввода в домен может потребоваться предварительный останов демонов smb и winbind —solo 14:12, 2 ноября 2012 (MSK)

Проверить, что мы вошли в домен можно командой wbinfo -u (велика вероятность, что она отработает только после перезагрузки компьютера):

$ wbinfo -u OFFICE\гость OFFICE\администратор OFFICE\user1 OFFICE\user2 …

Для того, чтобы в нашу систему можно было логиниться под доменными аккаунтами и авторизация шла через winbind, необходимо оставить /etc/pam.d/gdm или /etc/pam.d/lightdm в прежнем виде:

#%PAM-1.0 auth required pam_shells.so auth required pam_succeed_if.so quiet uid ne 0 auth sufficient pam_succeed_if.so user ingroup nopasswdlogin auth substack common-login auth optional pam_gnome_keyring.so account include common-login password include common-login session substack common-login session optional pam_console.so -session optional pam_ck_connector.so session required pam_namespace.so session optional pam_gnome_keyring.so auto_start

(Для KDE4 это файл /etc/pam.d/kde4)

А /etc/pam.d/system-auth-winbind к виду (если его нет, то создать):

#%PAM-1.0 auth [success=2 default=ignore] pam_tcb.so shadow fork prefix=$2y$ count=8 nullok auth requisite pam_succeed_if.so uid >= 500 quiet auth required pam_winbind.so use_first_pass krb5_auth krb5_ccache_type=FILE auth required pam_permit.so account [success=2 default=ignore] pam_tcb.so shadow fork account requisite pam_succeed_if.so uid >= 500 quiet account required pam_winbind.so use_first_pass account required pam_permit.so password required pam_passwdqc.so config=/etc/passwdqc.conf password [success=2 default=ignore] pam_tcb.so use_authtok shadow fork prefix=$2y$ count=8 nullok write_to=tcb password requisite pam_succeed_if.so uid >= 500 quiet password required pam_winbind.so session [success=2 default=ignore] pam_tcb.so session requisite pam_succeed_if.so uid >= 500 quiet session required pam_winbind.so session required pam_mktemp.so session required pam_mkhomedir.so silent session required pam_limits.so

И /etc/pam.d/system-auth-use_first_pass-winbind к виду(если его нет, то создать):

#%PAM-1.0 auth [success=2 default=ignore] pam_tcb.so shadow fork prefix=$2y$ count=8 nullok use_first_pass auth requisite pam_succeed_if.so uid >= 500 quiet auth required pam_winbind.so use_first_pass auth required pam_permit.so password [success=2 default=ignore] pam_tcb.so use_authtok shadow fork prefix=$2y$ count=8 nullok write_to=tcb password requisite pam_succeed_if.so uid >= 500 quiet password required pam_winbind.so use_authtok password required pam_permit.so

Не забываем переключить авторизацию на winbind

- (Внимание! Восле такой манипуляции на KDesktop 6 пропадает возможность залогиниться вообще, поэтому я решил сделать обход — см.Примечание —Tora-bora 19:02, 19 октября 2012 (MSD))

# control system-auth winbind

С такими конфигами будет работать авторизация из gdm, gnome-screensaver, ssh.

Перезагружаемся и можем логинится как локальными пользователями системы, так и доменными. Но стоить помнить один ньюанс. Если логин вашего локального пользователя совпадает с доменным, то будет попытка входа только локальным пользователем.

Добавляем пользователей с административными привилегиям (sudo)

Разрешаем всем вызывать sudo:

# control sudo public

Разрешаем группе администраторов LinuxAdmins (должна быть создана) повышать свои привилегии без запроса пароля:

# echo '%OFFICE\\LinuxAdmins ALL= NOPASSWD : ALL' >> /etc/sudoers

Настраиваем автомонтирование сетевых ресурсов

Устанавливаем smbnetfs, samba, samba-client, fuse-smb.

Создаем /etc/fuse.conf и добавляем запись:

user_allow_other (не забываем нажимать enter после строчки)

Добавляем в /etc/modules запись:

fusermount public (не забываем нажимать enter после строчки)

Копируем /usr/share/doc/smbnetfs/smbnetfs.conf в /home/%username%/.smb/

Копируем /etc/samba/smb.conf в /home/%username%/.smb/

Добавляем пользователя в группу fuse.

Создаем в домашнем каталоге каталог (например) /home/%username%/net

Создаем скрипт запуска в удобном для нас месте (например) /home/%username%/.smb/net со следующим содержанием:

#!/bin/sh smbnetfs /home/%username%/net

Делаем скрипт исполняемым и помещаем в автозапуск, например в .bash_profile.

Библиография

Инструкция составлена с применением следующих ресурсов:

- http://privats.ru/2009/08/integraciya-linux-centos-v-active-directory-part-1.html

- https://docs.altlinux.org/ru-RU/archive/2.2/html-single/master/admin-html/ch12s07.html

- http://team.ru/soft/altlinux_domen.shtml

- http://forum.altlinux.org/index.php?topic=376.0

- http://help.ubuntu.ru/wiki/ввод_в_домен_windows

Примечание

KDesktop

На KDesktop мне не удалось настроить вход в домен AD используя

# control system-auth winbind

Взамен этого можно сделать некоторые ручные манипуляции

- делаем ссылку system-auth указывающую на system-auth-winbind

- делаем ссылку system-auth-use_first_pass указывающую на system-auth-use_first_pass-winbind

- файл /etc/pam.d/kde4 приводим к виду:

#%PAM-1.0 auth required pam_group.so auth include system-auth-winbind auth required pam_nologin.so account include system-auth-winbind password include system-auth-winbind session include system-auth-winbind

- файл /etc/pam.d/kde4-kscreensaver приводим к виду:

#%PAM-1.0 auth required pam_securetty.so auth required pam_nologin.so auth sufficient pam_winbind.so krb5_auth krb5_ccache_type=FILE cached_login auth sufficient pam_tcb.so shadow fork prefix=$2a$ count=8 nullok use_first_pass

Доступ к локальным группам

- Внимание! Указанное ниже является не полностью безопасным решением, применяйте, если понимаете риск.

Чтобы все доменные пользователи были включены в определенные локальные группы (могли переключаться в root, запускать VirtualBOX и проч.) нужно добавить в /etc/security/group.conf

*;*;*;Al0000-2400;wheel,audio,cdrom,cdwriter,vboxusers,scanner

- первая звездочка — «все сервисы», они же — пути авторизации (например, xdm, kdm, su, ssh и т.д. и т.п.)

- вторая звездочка — «все tty».

- третья звездочка — «все пользователи». Тут можно сделать вышеупомянутое перечисление, через запятую.

- четвертое поле — это время. Здесь — «круглосуточно»

- пятое поле — в какие, собственно группы надо включить пользователя.

И включить строку

auth required pam_group.so

в конф. файл входа в систему( для KDE это /etc/pam.d/kde4)

Переустановка

После переустановки системы (при сохранении раздела /home) необходимо выставить владельца домашнего каталога доменного пользователя (владелец меняется)

chown -R ivanov /home/DOMAIN/ivanov/

Смена имени хоста

Если нужно сменить имя хоста, править HOSTNAME в файле /etc/sysconfig/network

Два IP-адреса

Замечены проблемы со входом доменного пользователя при наличии двух IP-адресов. На этапе первого входа пользователя лучше от второго IP временно отказаться.

Дополнения

- В случае появления ошибки ERROR_DNS_GSS_ERROR, удалите пакет hostname-hook-hosts и удалите из /etc/hosts строку определения

127.0.0.1 <имя хоста>...

Настройка LightDM

В /etc/lightdm/lightdm.conf раскомментируйте строку в группе [SeatDefaults]:

greeter-hide-users=true

Это позволит вводить имя пользователя вручную, а не прокручивать огромный список доступных доменныx пользователей.

Также полезно выключить выбор языка. В файле /etc/lightdm/lightdm-gtk-greeter.conf в группе [greeter] укажите

show-language-selector=false

В новых версиях lightdm-gtk-greeter можно указать кнопки явно:

show-indicators=a11y;power

Полный перечень доступных кнопок:

show-indicators=a11y;power;session;language

Ссылки

- Ввод компьютера в домен Windows (под Ubuntu)

- Отладка аутентификации

- https://help.ubuntu.com/community/ActiveDirectoryWinbindHowto

Аннотация: Предметом данной лекции являются типичные способы перевода контроллеров домена Windows Server 2003 в сеть. Рассматриваются на практических примерах параметры настройки Active Directory

Если вы переходите к Windows Server 2003 из Windows NT, то вам понравится то, как устанавливаются контроллеры домена и то, как они выполняют свою работу. Microsoft отделила процесс создания доменов и контроллеров домена от процесса установки операционной системы. В Windows NT вам приходилось решать во время установки ОС, будет ли компьютер контроллером домена, и затем вы не могли создать дополнительные (резервные) контроллеры домена (BDC), пока не заработал главный контроллер домена (PDC), чтобы новые компьютеры могли взаимодействовать с ним через сеть.

Теперь вы можете выполнять несложные установки Windows Server 2003 и затем, убедившись в том, что эти серверы загружаются должным образом и не имеют проблем, вы можете приступать к задачам создания контроллеров домена (DC) и других системных серверов. Более того, если вы модернизируете свое оборудование одновременно с модернизацией операционной системы, то можете заказать, чтобы ваш привычный поставщик оборудования заранее устанавливал Windows Server 2003 без необходимости именования и конфигурирования контроллеров домена.

В сети Windows Server 2003 уже нет главных и резервных контроллеров домена (PDC и BDC); теперь у вас есть просто контроллеры домена, и все они в определенном смысле равны (вы можете задавать для них роли, но, вообще говоря, контроллер домена — это просто контроллер домена). Это означает, что если вы отключаете какой-либо DC для обслуживания или DC просто выходит из строя, вам уже не нужно возиться со сложной задачей понижения и повышения статуса контроллеров PDC и BDC, чтобы ваша сеть продолжала работать.

В этой лекции описывается несколько типичных способов перевода контроллеров домена Windows Server 2003 в вашу сеть. Я не могу охватить все сценарии из-за слишком большого числа возможных комбинаций (новые домены, модернизация существующих доменов из Windows 2000 или Windows NT, домены в смешанном режиме, добавление доменов в существующие леса, добавление контроллеров домена в существующие домены и т.д.). Однако обзор, который приводится в этой лекции, все-таки дает достаточную информацию, чтобы вы могли планировать и реализовать ваше развертывание Windows Server 2003.

Создание нового домена

Если вы устанавливаете первый контроллер домена в своей организации, то можете также установить первый экземпляр иерархии своего предприятия.

- Первый домен.Домен — это набор объектов (компьютеров, пользователей и групп), определенных администратором. Для всех этих объектов используется общая база данных службы каталога (Active Directory) и общие политики безопасности. Кроме того, домен может иметь отношения безопасности с другими доменами.

- Первый лес.Лес — это один или несколько доменов, совместно использующих общую схему (определения классов и атрибутов), информацию о сайтах и репликации и доступные для поиска компоненты (глобальный каталог).Домены одного леса могут быть связаны доверительными отношениями.

- Первый сайт.Сайт — это фактически подсеть TCP/IP. Вы можете задавать и другие сайты, доступ к которым может происходить локально или дистанционным образом (например, через глобальную сеть [WAN]).

В

«Описание Active Directory»

даются подробные пояснения и инструкции по работе с этими компонентами в иерархии вашего предприятия.

Планирование развертывания контроллеров домена (DC)

Количество контроллеров домена, которые вы создаете, зависит от размера вашего предприятия и ваших собственных представлений о скорости и переходах в случае отказа (failover). Конечно, в случае одной локальной сети (LAN) с одной подсетью ваша компания может работать с одним DC. Но это рискованно. Установка второго DC означает, что в случае отказа одного из DC аутентификация, доступ к сетевым ресурсам и другие услуги для пользователей не будут прерваны. Кроме того, если у вас очень много пользователей, то использование нескольких DC снижает нагрузку аутентификации, приходящуюся на один DC, особенно в ситуации, когда все пользователи завершают работу своих компьютеров вечером и затем загружают их и выполняют вход в сеть в 9 часов утра.

Если ваше предприятие охватывает несколько сайтов, то вам следует создать хотя бы один DC в каждом сайте (и еще лучше — второй DC на случай отказа). Для выполнения входа компьютерам и пользователям требуется какой-либо DC, и если этот DC находится в другом сайте, процесс входа может потребовать слишком много времени.

Поддерживайте физическую защиту своих контроллеров домена, по возможности держите их в запертых помещениях. Это не только защита от злоумышленников; это также мера защиты вашего предприятия от случайного повреждения вашими собственными пользователями.

Установка Active Directory

Контроллер домена отличается от других системных серверов тем, что он содержит Active Directory. Чтобы преобразовать любой компьютер Windows 2000 в контроллер домена, установите Active Directory. (На этом сервере должна действовать файловая система NTFS; если это не так, то прежде чем установить Active Directory, вы должны запустить convert.exe, чтобы заменить файловую систему FAT на NTFS.)

Все это выполняется с помощью мастеров, но подсказки и действия отличаются в зависимости от конкретной ситуации: это первый DC или один из добавляемых DC для данного домена и доступны ли службы DNS на момент установки этого DC. В следующих разделах дается описание типичных комбинаций.

Active Directory и DNS

Устанавливая первый DC в новом домене, вы сталкиваетесь с вечным вопросом: «Что первично — курица или яйцо?». Вы не можете установить Active Directory, если

у вас не запущена служба DNS, и вы не можете установить DNS, если у вас нет домена. Забавно, не правда ли?

Мастер установки Active Directory Installation Wizard автоматически пытается найти в своем списке сконфигурированных серверов DNS полномочный сервер DNS, который допускает обновление служебной (SRV) ресурсной записи. Если такой сервер найден, записи для этого DC будут автоматически регистрироваться этим сервером DNS после перезагрузки DC.

Но для первого сервера DC в новом домене, возможно, не найдется подходящего сервера DNS. В результате мастер автоматически добавит DNS в список ролей, устанавливаемых на этом компьютере. Предпочтительной настройкой DNS для этого сервера является конфигурирование самого себя в этой роли. Это вполне подходящее решение, так как после установки других серверов DNS вы можете удалить роль DNS с этого DC.

В качестве альтернативного решения вы можете создать сначала сервер DNS, но поскольку он не будет интегрирован с Active Directory (так как вы еще не установили Active Directory), данные для зоны DNS будут просто неструктурированным (плоским) файлом. Это не означает, что новый DC не сможет определить тот факт, что служба DNS установлена, но это повлияет на безопасность DNS. Зона DNS на основе «плоского» файла не задает никаких вопросов и не налагает никаких ограничений. Любому устройству, которое пытается зарегистрировать имя, разрешается сделать это, даже если оно заменяет такое же имя, зарегистрированное раньше. Никакие полномочия не проверяются и не налагаются на базу данных DNS, поэтому любой человек может не обращать на это никакого внимания. Но после того как вы создали свой домен и контроллеры домена, вы можете преобразовать зону на основе плоского файла в зону, интегрированную с Active Directory (информацию по установке и конфигурированию DNS см. в

«Ознакомление с DNS»

).

Установка первого контроллера домена (DC) в новом домене

Чтобы установить Active Directory (AD), откройте Manage Your Server (Управление вашим сервером) из меню Start (Пуск) и щелкните на Add or Remove a Role (Добавление или удаление роли), чтобы запустить мастер Configure Your Server Wizard (Конфигурирование вашего сервера). В окне Server Role (Роль сервера) выберите Domain Controller (Active Directory), чтобы запустить мастер Active Directory Installation Wizard. Щелкните на кнопке Next, чтобы продолжить работу с мастером, используя следующие инструкции для установки вашего первого DC.

- В окне Domain Controller Type (Тип контроллера домена) выберите Domain Controller For A New Domain (Контроллер домена для нового домена).

- В окне Create New Domain (Создание нового домена) щелкните на Domain in a new forest (Домен в новом лесу).

- На странице New Domain Name (Имя нового домена) введите полностью уточненное доменное имя (FQDN) для этого нового домена. (То есть введите companyname.com, но не companyname.)

- В окне NetBIOS Domain Name (NetBIOS-имя домена) проверьте это NetBIOS-имя (но не FQDN).

- В окне Database and Log Folders (Папки для базы данных и журнала) согласитесь с местоположением для папок базы данных и журнала или щелкните на кнопке

Browse (Обзор), чтобы выбрать другое место, если у вас есть причина для использования другой папки. - В окне Shared System Volume (Разделяемый системный том) согласитесь с местоположением папки Sysvol или щелкните на кнопке Browse, чтобы выбрать другое место.

- В окне DNS Registration Diagnostics (Диагностика регистрации DNS), проверьте, будет ли существующий сервер DNS подходящим для этого леса, или, если нет никакого сервера DNS, выберите опцию установки и конфигурирования DNS на этом сервере.

- В окне Permissions (Полномочия) выберите один из следующих вариантов полномочий (в зависимости от версий Windows на клиентских компьютерах, которые будут выполнять доступ к этому DC).

- Полномочия, совместимые с операционными системами до Windows 2000.

- Полномочия, совместимые только с операционными системами Windows 2000 или Windows Server 2003.

- Просмотрите информацию окна Summary (Сводка), и если вам нужно что-то изменить, щелкните на кнопке Back (Назад), чтобы изменить свои опции. Если все в порядке, щелкните на кнопке Next, чтобы начать установку.

После копирования всех файлов на ваш жесткий диск перезагрузите компьютер.

Установка других контроллеров домена (DC) в новом домене

Вы можете добавить любое число других DC в своем домене. В случае преобразования существующего рядового сервера в DC помните, что многие опции конфигурации исчезнут. Например, в этом случае будут удалены локальные пользовательские учетные записи и криптографические ключи. Если на этом рядовом сервере хранение файлов происходило с помощью EFS, то вы должны отменить шифрование. На самом деле после отмены шифрования вам следует переместить эти файлы на другой компьютер.

Чтобы создать и сконфигурировать другие DC в вашем новом домене, запустите мастер Active Directory Installation Wizard, как это описано в предыдущем разделе. Затем выполните шаги этого мастера, используя следующие указания.

- В окне Domain Controller Type выберите Additional Domain Controller For An Existing Domain (Дополнительный контроллер домена для существующего домена).

- В окне Network Credentials (Сетевые опознавательные данные) введите пользовательское имя, пароль и домен, указывающие пользовательскую учетную запись, которую вы хотите использовать для этой работы.

- В окне Additional Domain Controller введите полное DNS-имя существующего домена, где данный сервер станет контроллером домена.

- В окне Database and Log Folders согласитесь с местоположением для папок базы данных и журнала или щелкните на кнопке Browse (Обзор), чтобы выбрать место, отличное от установки по умолчанию.

- В окне Shared System Volume согласитесь с местоположением папки Sysvol или щелкните на кнопке Browse, чтобы выбрать другое место.

- В окне Directory Services Restore Mode Administrator Password (Пароль администратора для режима восстановления служб каталога) введите и подтвердите пароль, который вы хотите назначить учетной записи администратора этого сервера. (Эта учетная запись используется в случае загрузки компьютера в режиме Directory Services Restore Mode.)

- Просмотрите информацию окна Summary, и если все в порядке, щелкните на кнопке Next, чтобы начать установку. Щелкните на кнопке Back, если вы хотите изменить какие-либо настройки.

Конфигурация системы адаптируется к требованиям для контроллера домена, после чего инициируется первая репликация. После копирования данных (это может занять определенное время, и если ваш компьютер находится в защищенном месте, то вы можете сделать для себя перерыв) щелкните на кнопке Finish в последнем окне мастера и перезагрузите компьютер. После перезагрузки появится окно мастера Configure Your Server Wizard, где объявляется, что теперь ваш компьютер стал контроллером домена. Щелкните на кнопке Finish, чтобы завершить работу мастера, или щелкните на одной из ссылок в этом окне, чтобы получить дополнительные сведения о поддержке контроллеров домена.

Создание дополнительных контроллеров домена (DC) путем восстановления из резервной копии

Вы можете быстро создавать дополнительные DC Windows Server 2003 в том же домене, что и какой-либо существующий DC, путем восстановления из резервной копии работающего DC Windows Server 2003. Для этого требуются только три шага (которые подробно описываются в следующих разделах).

- Резервное копирование состояния системы существующего DC Windows Server 2003 (назовем его ServerOne) в том же домене.

- Восстановление состояния системы в другом месте, т.е. на компьютере Windows Server 2003, который вы хотите сделать контроллером домена (назовем его ServerTwo).

- Повышение статуса целевого сервера (в данном случае ServerTwo) до уровня DC с помощью команды DCPROMO /adv, введенной из командной строки.

Эту последовательность можно применять во всех сценариях: установка нового домена Windows Server 2003, модернизация домена Windows 2000 и модернизация домена Windows NT. После установки Windows Server 2003 на каком-либо компьютере, вы можете сделать этот компьютер контроллером домена (DC) с помощью данного способа.

Это особенно полезно, если ваш домен содержит несколько сайтов и ваши DC реплицируются через глобальную сеть (WAN), что намного медленнее, чем передача данных через кабель Ethernet. Когда происходит установка нового DC в удаленном сайте, первая репликация тянется очень долго. При данном способе отпадает необходимость в этой первой репликации, а в последующих репликациях копируются только изменения (что занимает намного меньше времени).

В следующих разделах приводятся инструкции по созданию DC этим способом.

Запустите Ntbackup.exe (из меню Administrative Tools или из диалогового окна Run) и выберите следующие опции в окнах мастера.

- Выберите Back Up Files and Settings (Резервное копирование файлов и настроек).

- Выберите Let Me Choose What To Back Up (Я выберу сам то, что нужно копировать).

- Установите флажок System State (Состояние системы).

- Выберите местоположение и имя для файла резервной копии. Я использовал разделяемую точку в сети и назвал файл DCmodel.bkf (файлы резервных копий имеют расширение имени .bkf ).

- Щелкните на кнопке Finish.

Ntbackup выполнит резервное копирование состояния системы в указанном вами месте. Вам потребуется доступ к этой резервной копии с целевых компьютеров, поэтому проще всего использовать разделяемый ресурс сети или записать файл резервной копии на диск CD-R.

Восстановление состояния системы на целевом компьютере

Чтобы восстановить состояние системы на компьютере Windows Server 2003, который вы хотите сделать контроллером домена, перейдите на этот компьютер (он должен иметь доступ к файлу резервной копии, который вы создали на исходном компьютере). Запустите на этом компьютере Ntbackup.exe и выберите следующие опции в окнах мастера.

- Выберите Restore Files and Settings (Восстановление файлов и настроек).

- Укажите местоположение файла резервной копии.

- Установите флажок System State.

- Щелкните на кнопке Advanced (Дополнительно).

- Выберите в раскрывающемся списке вариант Alternate Location (Другое место) и введите местоположение на локальном жестком диске (например, вы можете создать папку с именем ADRestore на диске C).

- Выберите вариант Replace Existing Files (Заменить существующие файлы).

- Установите флажки Restore Security Settings (Восстановить настройки безопасности) и Preserve Existing Volume Mount Points (Сохранить существующие точки монтирования томов).

- Щелкните на кнопке Finish.

Ntbackup восстанавливает состояние системы в пяти подпапках в том месте, которое вы указали в мастере. Имена этих папок соответствуют следующим именам компонентов состояния системы:

- Active Directory (база данных и файлы журналов)

- Sysvol (политики и скрипты)

- Boot Files (Файлы загрузки)

- Registry (Реестр)

- COM+ Class Registration Database (База данных регистрации классов COM+)

Если вы запускаете программу DCPROMO с новым ключом /adv, то она ищет эти подпапки.

В диалоговом окне Run (Выполнить) введите dcpromo /adv, чтобы запустить мастер Active Directory Installation Wizard. Используйте следующие инструкции, чтобы сделать свой выбор в каждом окне этого мастера.

- Выберите вариант Additional Domain Controller for Exiting Domain.

- Выберите вариант From These Restored Backup Files (Из следующих восстановленных файлов резервной копии) и укажите местоположение на локальном диске, где вы хотите восстановить резервную копию. Это должно быть место, где находятся приведенные выше пять подпапок.

- Если исходный DC содержит глобальный каталог, то появится окно мастера, где спрашивается, хотите ли вы поместить глобальный каталог на этот DC. Выберите ответ Yes или No в зависимости от ваших планов конфигурирования. Процесс создания DC будет проходить несколько быстрее, если выбрать ответ Yes, но вы можете решить, что глобальный каталог нужно держать только на одном DC.

- Введите опознавательные данные, позволяющие выполнить эту работу (имя и пароль администратора).

- Введите имя домена, в котором будет действовать этот DC. Это должен быть домен, членом которого является исходный DC.

- Введите местоположения для базы данных Active Directory и журналов (лучше всего использовать местоположения, заданные по умолчанию).

- Введите местоположение для SYSVOL (и здесь лучше всего использовать местоположение по умолчанию).

- Введите пароль администратора, чтобы использовать его на тот случай, если придется загружать этот компьютер в режиме Directory Services Restore Mode.

- Щелкните на кнопке Finish.

Dcpromo повысит статус этого сервера до контроллера домена, используя данные, содержащиеся в восстановленных файлах, а это означает, что вам не придется ждать, пока будет выполнена репликация каждого объекта Active Directory с существующего DC на этот новый DC. Если какие-либо объекты будут изменены, добавлены или удалены после того, как вы начнете этот процесс, то при следующей репликации это будет вопросом нескольких секунд для нового DC.

По окончании этого процесса перезагрузите компьютер. После этого вы можете удалить папки, содержащие восстановленную резервную копию.