Многие современные ноутбуки имеют встроенный сканер отпечатков пальцев, а Windows 10, в свою очередь — встроенную поддержку входа в систему по отпечатку. Обычно, первоначальная настройка осуществляется после первого входа в систему на новом устройстве, но, если вы переустановили Windows, вход по отпечатку перестал работать после обновления или вам потребовалось добавить дополнительные отпечатки, сделать это можно в соответствующих параметрах системы.

В этой простой инструкции подробно о том, как настроить вход по отпечатку пальца, добавить отпечатки и о возможных проблемах, с которыми можно столкнуться в процессе.

- Настройка входа по отпечатку пальца

- Как добавить отпечаток пальца Windows 10

- Что делать, если перестал работать сканер отпечатка пальца

Настройка входа по отпечатку пальца в Windows 10

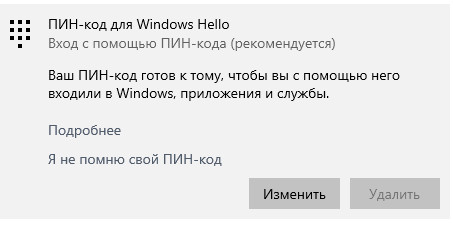

Внимание: далее предполагается, что сканер отпечатков пальцев исправно работает, а в Windows 10 уже настроен ПИН-код (настраивается в Параметры — Учетные записи — Варианты входа), он необходим для использования входа с помощью биометрических датчиков в Windows 10.

Если ранее вы не настраивали вход с использованием отпечатка пальца, то выполнить первоначальную настройку (при условии, что сканер работает), можно с помощью следующих шагов:

- Зайдите в «Параметры» (можно нажать клавиши Win+I) и откройте пункт «Учетные записи».

- В параметрах учетных записей откройте пункт «Варианты входа».

- Нажмите по пункту «Распознавание отпечатков пальцев Windows Hello», а затем — по кнопке «Настройка».

- Откроется мастер настройки Windows Hello, в котором следует нажать «Начать», затем ввести ПИН-код для входа в Windows 10, а далее следовать указанием мастера настройки отпечатков пальцев — касаясь его, пока процесс не будет завершен.

- По завершении вы увидите окно, сообщающее о возможности использования отпечатка пальца для разблокировки компьютера в дальнейшем, и предлагающее добавить еще один палец (это можно сделать и позже).

Готово, теперь, если всё работает исправно, при входе в систему вы можете просто приложить палец (для которого выполнялась настройка) к соответствующему сканеру на ноутбуке.

Как добавить отпечаток пальца Windows 10

Добавление альтернативных отпечатков предлагается выполнить сразу после первоначальной настройки их распознавания, но сделать это можно и позже:

- Зайдите в Параметры — Учетные записи — Варианты входа.

- Откройте пункт «Распознавание отпечатков пальцев Windows Hello» и нажмите кнопку «Добавить ещё».

- Введите ваш ПИН-код и выполните настройку нового отпечатка пальца для входа в систему.

Перестал работать вход по отпечатку или сканер отпечатка пальца в Windows 10

Как и при использовании других функций Windows 10, при входе по отпечатку могут возникать проблемы, по порядку рассмотрим наиболее распространенные:

- Сканер отпечатков пальцев работает (в диспетчере устройств отображается без ошибок), но вход не происходит: никакой реакции на прикладывание пальца. Случается после обновлений Windows Если попробовать добавить отпечатки снова, сообщается, что они очень похожи на уже имеющиеся и зарегистрированные. Решение: в Параметры — Учетные записи — Варианты входа в разделе настройки отпечатков пальцев нажать кнопку «Удалить», а затем снова добавить нужные отпечатки. Если этот вариант не подошел, обратите внимание на дополнительное решение, которое будет описано в конце статьи.

- Аналогично тому, что вы можете наблюдать на смартфонах, влажные руки или загрязнение сканера могут быть причиной того, что сканер отпечатков пальцев ноутбука не срабатывает.

- Если при попытке настроить отпечаток пальца вы видите сообщение «Не удалось найти сканер отпечатков пальцев, совместимый с функцией Распознавание отпечатков пальцев Windows Hello», причина чаще всего в драйверах сканера (не установлены или установлены не те), решение — скачать и установить их вручную с сайта производителя ноутбука для вашей модели (ищем драйвер для Fingerprint Sensor или аналогичный). В некоторых случаях для старых ноутбуков (изначально выпускавшихся на Windows 7 или

может оказаться, что датчик действительно не совместим с Windows Hello. В диспетчере устройств сканер отпечатков пальцев находится в разделе «Биометрические устройства».

- Для работы функции должна работать «Биометрическая служба Windows», проверить её статус можно в Win+R — services.msc, тип запуска по умолчанию — «Автоматически».

Дополнительный вариант, на случай если есть подозрение на неправильную работу функций входа с использованием биометрии, в том числе по отпечатку пальца (перед этим желательно создать точку восстановления системы и знать свои пароль и ПИН-код для Windows 10):

- В services.msc остановите и отключите биометрическую службу Windows.

- Перенесите файлы из папки C:\Windows\System32\WinBioDatabase в другое расположение (откуда их при необходимости можно будет восстановить), там чтобы их не осталось в указанной папке.

- Запустите и включите тип запуска «Автоматически» для биометрической службы Windows.

- Добавьте отпечатки пальца для входа через Параметры Windows

Надеюсь, инструкция поможет разобраться, а при наличии каких-либо проблем оперативно решить их.

В подборках нововведений версии 20H1 можно было услышать примерно такую песню:

Теперь проще выполнить беспарольный вход в систему при помощи идентификации лица, отпечатка пальца или PIN-кода. Просто разрешите в настройках идентификацию при помощи Windows Hello.

Вряд ли автор понимает, о чем он пишет. Поэтому вполне объяснима реакция участника чата инсайдеров на такую формулировку.

Между тем, я недавно рассказывал в блоге про эту фичу, но фокусировался на решении проблемы с исчезновением настройки автоматического входа. Сегодня я продолжу тему и постараюсь расставить точки над i.

Как обычно, термины учетная запись Microsoft, аккаунт Microsoft и MSA обозначают одно и то же.

[+] Сегодня в программе

История вопроса

Беспарольный вход впервые появился в декабре 2018 года в сборке 18305, когда реализовали возможность добавлять в систему имеющуюся учетную запись Microsoft без пароля.

В Параметрах упоминание о беспарольном входе появилось в июле 2019 года в сборке 18936.

В октябрьской сборке 18995 сделали еще один шаг – вход с ПИН-кодом в безопасный режим. Так убрали последнее препятствие к полностью беспарольной аутентификации в ОС Windows.

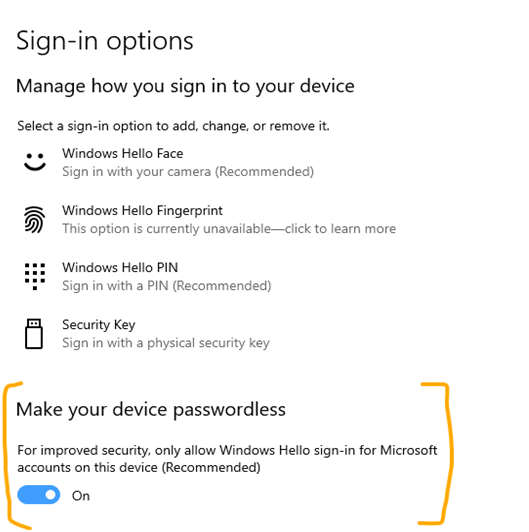

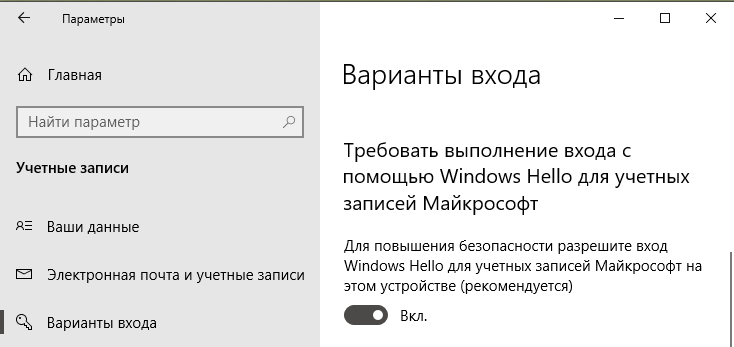

В финальной версии 20H1 название фичи в параметрах изменилось. Беспарольный вход исчез из заголовка, уступив место Windows Hello.

Читатели со стажем помнят Microsoft Passport, систему аутентификации Microsoft. В начале пути Windows 10 она входила в состав системы. Позже компания объединила технологию с Windows Hello.

Windows Hello

Это современная система аутентификации Microsoft, которая привязана к устройству, построена на двухфакторной или двухэтапной аутентификации и заменяет пароли. С помощью Hello можно входить в:

- аккаунты Active Directory и Azure Active Directory (Windows Hello for Business)

- учетную запись Microsoft

- сервисы, поддерживающие FIDO2

Контекст этой статьи – домашняя среда, поэтому дальше речь пойдет про последние два пункта.

Регистрация аккаунта Microsoft на устройстве и вход в систему

Вход в учетную запись Microsoft с Windows Hello на устройстве с Windows 10 осуществляется только с помощью ПИН-кода и биометрии.

Пароль в сферу Hello не входит.

При регистрации аккаунта Microsoft на устройстве ПИН-код, идентификатор лица и отпечаток пальца защищаются парой криптографических ключей, которые генерируются аппаратно при наличии TPM 2.0 или программно.

Для регистрации MSA на устройстве требуется двухэтапная аутентификация, в т.ч. возможна беспарольная. Сервер Microsoft получает публичный ключ и ассоциирует его с аккаунтом пользователя, таким образом устанавливаются доверительные отношения.

Когда вы смотрите в камеру или проводите пальцем по сканеру отпечатков, полученные данные сверяются с ключами Hello. При успехе вы получаете токен аутентификации на вход в систему и доступ к сервисам с аккаунта компании на этом устройстве.

Назначение аппаратного ключа

С помощью аппаратного ключа FIDO2 можно входить без ввода пароля с зарегистрированной на устройстве учетной записью Microsoft на сайты и в приложения. Это финализировали в версии 1809, и в анонсе есть хорошее описание принципа аутентификации с ключом.

В Windows 10 аппаратный ключ можно задействовать при регистрации аккаунта Microsoft на устройстве, после чего входить в MSA с помощью Hello, т.е. ПИН-кода или биометрии.

Однако нельзя просто воткнуть флэшку и войти в учетную запись Microsoft на устройстве с Windows 10. Это работает только с аккаунтами Azure Active Directory, в т.ч. для Hybrid Azure AD.

В параметрах есть ссылка на KB4468253, где в частности говорится: аппаратный ключ используется в дополнение к ПИН-коду или биометрии, поэтому владеющий только ключом человек не сможет выполнить вход в аккаунт. Подтекст такой, что сначала надо выполнить вход в систему с Windows Hello, т.е. аутентификация двухфакторная.

Вы знаете ПИН-код или обладаете биологической особенностью (лицо, отпечаток пальца) и владеете ключом.

Конечно, если вы вошли в систему с Hello и оставили ПК без присмотра, злоумышленник может вставить ключ и авторизоваться с вашей MSA на сайте.

Как создать учетную запись Microsoft без пароля

Беспарольный аккаунт Microsoft создается с номером телефона, нежели с заданным вами адресом электронной почты. В интернетах мне попадались инструкции о том, как это сделать в Windows 10, но их авторы явно не пробовали пройти процесс

Создать учетную запись Microsoft без пароля можно только в сторонних мобильных ОС 🙈

В Android и iOS в приложениях Microsoft Office (Word, Excel, Office и т.д.) вы можете создать MSA, указывая номер телефона. Если при попытке входа система определяет, что такого аккаунта нет, она предлагает создать новый. Пароль не требуется, а создание учетной записи подтверждается кодом в SMS.

Затем вы можете (и я рекомендую) использовать вместо SMS беспарольную 2FA в приложении Microsoft Authenticator.

Если же создавать MSA на сайте Microsoft https://signup.live.com/ или в параметрах Windows 10, указывая номер телефона, система требует задать пароль.

Причину эксклюзивности мобильных ОС объяснил мне в Твиттере глава подразделения Microsoft Identity.

Most laptops/PCs can’t receive an SMS code. So we see a lot of drop off in user success when a phone is required to complete a flow from a PC.

— Alex Simons (@Alex_A_Simons) August 11, 2020

Видимо, значительный процент людей пытается вводить несуществующие номера телефонов или домашние номера, куда SMS не проходит ¯\_(ツ)_/¯

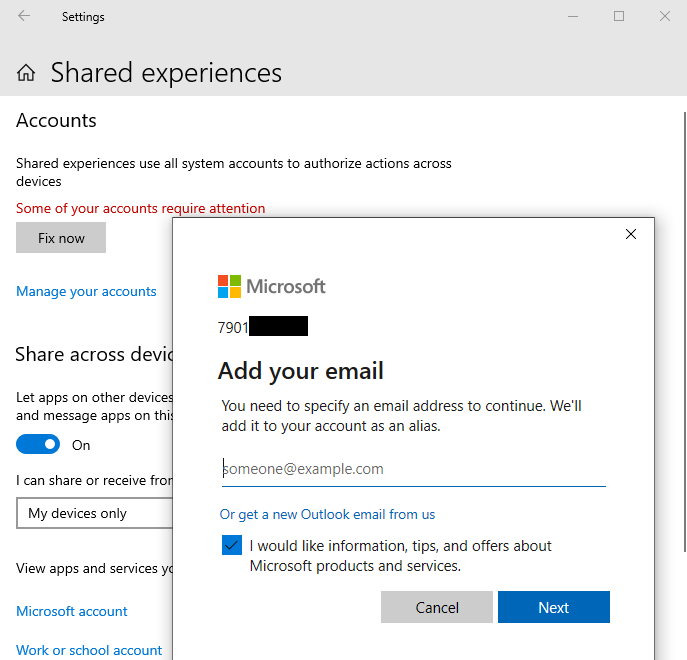

Однако если учетная запись Microsoft без пароля уже создана, начиная с версии 1903, вы можете добавить ее на устройство уже во время установки Windows. После установки это можно сделать в Параметры – Учетные записи в разделах:

- Ваши данные — при переключении с локального аккаунта на свою MSA

- Семья и другие пользователи – при создании аккаунта для другого человека или отдельного профиля для своей MSA

Как я объяснил выше, учетная запись Microsoft регистрируется на устройстве при первой успешной аутентификации, а дальше вы входите в систему с Hello.

При желании вы можете задать пароль в настройках безопасности аккаунта. Адрес электронной почты добавляется там же в настройках профиля, но об этом Windows 10 вам будет напоминать сама.

Ключевая особенность беспарольного входа в версии 20H1+

Сводка изменений в двух версиях Windows 10 такова:

- 1903 — можно использовать на устройстве с Windows 10 аккаунт [Microsoft], требующий аутентификации, но не имеющий пароля в принципе

- 20H1 — можно отключить вход с паролем в учетную запись Microsoft, а также входить с ПИН-кодом в безопасный режим

Теперь можно вернуться к началу статьи и недоуменной реакции на нововведения у людей, которые в ноутбуках входили в аккаунт с помощью биометрии еще лет дцать назад, благодаря ПО и драйверам вендоров.

Ранее биометрический вход существовал наряду с парольным, даже если сам пароль был пустой. Равно как в такой аккаунт всегда можно было войти с паролем. Теперь, создав MSA без пароля или включив беспарольный вход, вы входите только с ПИН-кодом и биометрией.

В этом и заключается отличие от предыдущих версий Windows 10, более старых ОС Windows и решений вендоров.

Преимущества беспарольного входа и MSA без пароля

Я недавно проводил опрос и выяснил, что MSA в Windows 10 используют меньше половины людей даже в самой прогрессивной группе моей аудитории. Поэтому большинству читателей до беспарольных аспектов еще далеко. Впрочем, они и не сулят потребителям манны небесной.

- Требование Windows Hello. Поскольку Hello привязано к устройству, пароль не передается по сети. Такой подход укрепляет безопасность, но здесь основные бенефициары – организации, а домашним пользователям это ничего не дает.

- Учетная запись Microsoft без пароля. Если у вас нет пароля, вы его не забудете, равно как не сольете случайно посторонним лицам, например, попав под фишинговую атаку. Тут кроме пользы нет вреда, но нельзя терять контроль над номером телефона.

Подводные камни беспарольного входа

Есть несколько аспектов, которые вам надо учитывать, форсируя вход с Windows Hello и/или используя аккаунт Microsoft без пароля.

Невозможен автоматический вход в систему

Применимо к: требование входа с Hello / беспарольная MSA

Это я разбирал в прошлой статье в контексте форсирования входа с Hello. Если оно выключено, у беспарольной MSA ожидаемо есть возможность настройки автоматического входа. Но там надо задавать пароль, в т.ч. пустой, которого у аккаунта нет в принципе.

Недоступен вход с графическим паролем

Применимо к: требование входа с Hellо / беспарольная MSA

Первое логично следует из отключения парольного входа, а у второго нет никаких паролей в вариантах входа вне зависимости от того, требуется Hello для входа или нет.

Невозможно удаление ПИН-кода

Применимо к: требование входа с Hello / беспарольная MSA

На форум пришел человек, у которого была неактивна кнопка удаления. Нестыковка коллекционная, конечно, хотя вполне объяснимая.

Логика такова: если ломается сканер отпечатков и/или камера, ПИН-код – единственный способ входа без пароля.

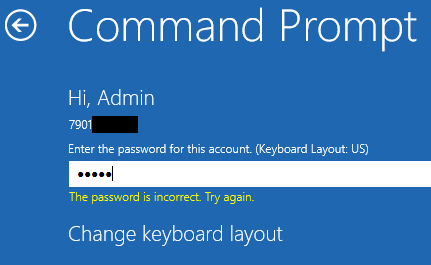

Невозможен вход в локальную среду восстановления

Применимо к: беспарольная MSA

В отличие от безопасного режима, в среду восстановления с ПИН-кодом не войти. Для доступа к опциям восстановления (удаление исправлений) и диагностическим инструментам Windows RE (командная строка) требуется пароль администратора. Поэтому войти в беспарольную учетную запись Microsoft не получится, даже если вы переключились на нее с локального аккаунта, у которого пароль был установлен.

На картинке видно, что изначально использовался локальный аккаунт Admin, который я переключил на беспарольную MSA. Пароль от Admin ожидаемо не подходит.

В качестве обходного пути можно загрузиться в RE с установочной флэшки – в этом случае пароль администратора не запрашивается.

Еще одна неочевидная альтернатива – шифрование диска BitLocker, в том числе автоматическое. При входе в локальную RE требуется ввести 48-значный пароль восстановления, после чего экран с выбором администратора и вводом пароля уже не появляется.

Невозможно подключение по RDP или вход в сетевую папку

Применимо к: беспарольная MSA / MSA с паролем при беспарольной регистрации

У этих граблей два варианта.

Беспарольная MSA

Подключение по RDP и вход в сетевую папку подразумевают парольную аутентификацию, а для беспарольной MSA просто нечего указывать в качестве пароля. Однако по RDP можно подключиться к имеющей пароль MSA, даже если требование Hello включено, т.е. локальный вход с паролем невозможен.

MSA с паролем при беспарольной регистрации на устройстве

Проблема возникает, если добавление MSA на устройство проводится без ввода пароля, т.е. аутентификация выполняется по уведомлению в приложении Microsoft Authenticator. В этом случае Windows не с чем сравнить пароль, который вы вводите при подключении по RDP или входе в сетевую папку. Решение я опубликовал в своем канале Telegram.

Примечание. При использовании MSA с паролем вы можете столкнуться с проблемой подключения к ВМ на Hyper-V в режиме расширенного сеанса.

Литература (EN)

- Windows Hello for Business

- Why a PIN is better than a password

- Building a world without passwords

- Advancing Windows 10 as a passwordless platform

- Secure password-less sign-in for your Microsoft account using a security key or Windows Hello

Заключение

Несколько лет назад Microsoft взяла курс на беспарольную аутентификацию и с тех пор следует ему. Windows Hello отлично сочетается с облачными сервисами компании (Azure AD) и даже укрепляет безопасность традиционной инфраструктуры.

Домашним пользователям перепадает с корпоративного стола, но для них беспарольная технология еще не обрела законченный вид. С другой стороны, большинство людей до сих пор использует пароли Qwert321 для всех аккаунтов, сторонится MSA, двухфакторной аутентификации и прочих решений, защищающих учетные записи и личные данные.

Наверное, со временем беспарольные аккаунты станут мейнстримом, но для этого также понадобятся усилия Apple, Google и множества других компаний.

Конкретных дискуссионных тем я сегодня не предлагаю. Статья разъясняет технические нюансы, не играя на эмоциях, а MSA мы обсуждали в прошлый раз. Однако ваши вопросы и мысли по теме я всегда рад видеть в комментариях!

Время на прочтение8 мин

Количество просмотров25K

Делимся с вами обзорным материалом про службу Windows Hello, обеспечивающую двухфакторную проверку на Windows 10. Также вы узнаете, чем она будет полезна для крупных компаний, почему стоит выбирать PIN-код, а не пароль и как её настроить.

Windows Hello — что это и зачем?

В Windows 10 служба Windows Hello для бизнеса заменяет пароли на строгую двухфакторную проверку подлинности на компьютерах и мобильных устройствах. Она заключается в создании нового типа учетных данных пользователя в привязке к устройству, использовании биометрических данных или PIN-кода.

В первых версиях Windows 10 были службы Microsoft Passport и Windows Hello, которые обеспечивали многофакторную проверку подлинности. Чтобы упростить развертывание и расширить возможности поддержки, Microsoft объединила эти технологии в единое решение — Windows Hello. Если вы уже выполнили развертывание этих технологий, то вы не заметите никаких изменений в функционировании служб. Для тех, кому еще предстоит оценить работу Windows Hello, выполнить развертывание будет гораздо проще благодаря упрощенным политикам, документации и семантике.

Служба Hello призвана решать типичные проблемы пользователей, возникающие при работе с паролями:

- Пароли могут быть трудны для запоминания, и пользователи часто повторно используют пароли на нескольких сайтах.

- Взломы сервера могут раскрывать симметричные сетевые учетные данные.

- Пароли могут подлежать атакам с повторением пакетов.

- Пользователи могут непреднамеренно предоставить свой пароль вследствие фишинга.

Hello позволяет выполнить проверку подлинности учетной записи Microsoft, учетной записи Active Directory, учетной записи Microsoft Azure Active Directory (Azure AD) и службы поставщика удостоверений или службы проверяющей стороны, которые поддерживают проверку подлинности Fast ID Online (FIDO) v2.0.

После начальной двухэтапной проверки при регистрации на вашем устройстве настраивается служба Hello, и вы сами устанавливаете жест, который может быть как биометрическим, например отпечатком пальца, так и PIN-кодом. Далее необходимо сделать жест для проверки своего удостоверения. После этого Windows использует Hello для проверки подлинности и предоставления им доступа к защищенным ресурсам и службам.

От имени администратора компании или общеобразовательной организации можно создать политики управления Hello для использования на устройствах под управлением Windows 10, которые подключаются к вашей организации.

Разница между Windows Hello и Windows Hello для бизнеса

Windows Hello предназначена для удобного и безопасного входа пользователя. Такое использование Hello обеспечивает отдельный уровень защиты, так как является уникальным для устройства, на котором настраивается, однако проверка подлинности на основе сертификатов при этом отсутствует.

Служба Windows Hello для бизнеса, которая настраивается групповой политикой или политикой MDM, использует проверку подлинности на основе ключа или сертификата.

В настоящее время в учетных записях Active Directory с использованием Windows Hello не поддерживается проверка подлинности на основе ключа или сертификата. Эта функция должна появиться в будущем выпуске.

Почему PIN-код, а не пароль?

Пароли представляют собой общие секреты, они вводятся на устройстве и передаются по сети на сервер. Перехваченные имя и пароль учетной записи могут быть использованы кем угодно. Например, учетные данные могут быть раскрыты при взломе сервера.

В Windows 10, в процессе подготовки, служба Hello создает пару криптографических ключей, привязанных к доверенному платформенному модулю (TPM), если устройство оснащено таким модулем, или в программной реализации. Доступ к этим ключам и получение подписи для проверки того, что пользователь владеет закрытым ключом, предоставляется только при вводе PIN-кода или биометрического жеста. Двухэтапная проверка, которая происходит при регистрации в службе Hello, формирует доверительные взаимоотношения между поставщиком удостоверений и пользователем, когда открытая часть пары «открытый/закрытый ключ» отправляется поставщику удостоверений и связывается с учетной записью пользователя. Когда пользователь выполняет жест на устройстве, поставщик удостоверений определяет по комбинации ключей Hello и жеста, что это проверенное удостоверение, и предоставляет маркер проверки подлинности, с помощью которого Windows 10 получает доступ к ресурсам и службам. Кроме того, в процессе регистрации генерируется претензия по удостоверению для каждого поставщика удостоверений, чтобы криптографически подтвердить, что ключи Hello привязаны к TPM. Если претензия по удостоверению во время регистрации не выставляется поставщику удостоверений, поставщик удостоверений должен предполагать, что ключ Hello создан программно.

Представьте, что кто-то подсматривает через ваше плечо при получении денежных средств из банкомата и видит вводимый вами PIN-код. Наличие этого PIN-кода не поможет им получить доступ к учетной записи, так как у них нет банковской карты. Аналогичным образом перехват PIN-кода для устройства не позволяет злоумышленнику получить доступ к учетной записи, так как PIN-код является локальным для конкретного устройства и не обеспечивает никакого типа проверки подлинности с любого другого устройства.

Hello как раз позволяет защищать удостоверения и учетные данные пользователей. Так как пароли не используются, фишинг и атаки методом подбора становятся бесполезными. Эта технология позволяет также предотвратить взломы серверов, так как учетные данные Hello являются асимметричной парой ключей, что предотвращает атаки с повторяющимися пакетами, так как эти ключи защищены доверенными платформенными модулями (TPM).

Также можно использовать устройства с Windows 10 Mobile в качестве удаленных учетных данных при входе на ПК под управлением Windows 10. В процессе входа в систему ПК под управлением Windows 10 он может подключаться и получать доступ к Hello на вашем устройстве под управлением Windows 10 Mobile по Bluetooth. Поскольку мы всегда носим с собой телефон, Hello позволяет гораздо проще реализовать двухфакторную проверку подлинности.

Функция входа через телефон в данный момент доступна только отдельным участникам программы принятия технологий (TAP).

Так как же PIN-код помогает защитить устройство лучше, чем пароль?

Преимущества PIN-кода в сравнении с паролем связаны не с его структурой (длиной и сложностью), а с принципом работы.

1. PIN-код привязан к устройству. Злоумышленник, получивший доступ к паролю, может войти в учетную запись с любого устройства, но в случае кражи PIN-кода вход в учетную запись будет невозможен без доступа к соответствующему устройству.

2. PIN-код хранится на устройстве локально. Пароль передается на сервер и может быть перехвачен в процессе передачи или украден с сервера. PIN-код задается на устройстве на локальном уровне, не передается и не хранится на сервере. При создании PIN-кода устанавливаются доверительные отношения с поставщиком удостоверений и создается пара асимметричных ключей, используемых для проверки подлинности. При вводе PIN-кода ключ проверки подлинности разблокируется и используется для подтверждения запроса, отправляемого на сервер для проверки подлинности.

3. PIN-код поддерживается оборудованием. PIN-код Hello поддерживается микросхемой доверенного платформенного модуля (TPM), представляющей собой надежный криптографический процессор для выполнения операций шифрования. Эта микросхема содержит несколько механизмов физической защиты для предотвращения взлома, и вредоносные программы не могут обойти функции безопасности TPM. TPM применяется во всех телефонах с Windows 10 Mobile и во многих современных ноутбуках.

Материал ключа пользователя создается и становится доступным в доверенном платформенном модуле (TPM) на устройстве пользователя, что защищает материал от перехвата и использования злоумышленниками. Поскольку технология Hello подразумевает использование пар асимметричных ключей, учетные данные пользователей не будут похищены в случае нарушения безопасности поставщика удостоверений или веб-сайтов, к которым пользователь осуществляет доступ.

TPM защищает от множества известных и потенциальных атак, в том числе атак методом подбора PIN-кода. После определенного количества попыток ввода неправильного PIN-кода устройство блокируется.

4. PIN-код может быть сложным. К PIN-коду Windows Hello для бизнеса применяется тот же набор политик управления ИТ, что и к паролю, в том числе сложность, длина, срок действия и история изменений. Несмотря на уверенность большинства пользователей в том, что PIN-код представляет собой простой код из 4 цифр, администраторы могут устанавливать для управляемых устройств политики, предполагающие уровень сложности PIN-кода, сопоставимый с паролем. Вы можете сделать обязательными или запретить специальные знаки, буквы в верхнем и нижнем регистрах, а также и цифры.

Раздел меню настроек в котором задаются параметры PIN-кода и биометрия:

Что произойдет в случае кражи ноутбука или телефона?

Для нарушения безопасности учетных данных Windows Hello, защищаемых TPM, злоумышленнику нужно осуществить доступ к физическому устройству, найти способ похитить биометрические данные пользователя или подобрать PIN-код. Все это нужно сделать раньше, чем функциональный механизм защиты от взлома TPM заблокирует устройство. Для ноутбуков, не имеющих TPM, можно настроить дополнительную защиту, активировав BitLocker и ограничив количество неудачных попыток входа в систему.

Настройка BitLocker без TPM

С помощью редактора локальных групповых политик (gpedit.msc) активируйте следующую политику:

Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Шифрование диска BitLocker → Диски операционной системы → Требовать дополнительной проверки подлинности при запуске

В параметрах политики выберите Разрешить использование BitLocker без совместимого TPM, а затем нажмите кнопку ОК.

Перейдите в меню Панель управления → Система и безопасность → Шифрование диска BitLocker и выберите диск с операционной системой, который требуется защитить.

С помощью редактора локальных групповых политик (gpedit.msc) активируйте следующую политику: Конфигурация компьютера → Параметры Windows → Параметры безопасности → Политики учетных записей → Политика блокировки учетных записей → Пороговое значение блокировки.

Установите допустимое количество неудачных попыток входа в систему и нажмите ОК.

Как работает Windows Hello для бизнеса: основные положения

1. Учетные данные службы Hello основаны на сертификате или асимметричной паре ключей и привязаны к устройству, как и маркер, получаемый с помощью учетных данных.

2. Поставщик удостоверений (например, Active Directory, Azure AD или учетная запись Майкрософт) проверяет удостоверение пользователя и сопоставляет открытый ключ Hello с учетной записью пользователя на этапе регистрации.

3. Ключи могут генерироваться в аппаратном (TPM 1.2 или 2.0 для предприятий и TPM 2.0 для потребителей) или программном обеспечении на основании политики.

4. Проверка подлинности — это двухфакторная проверка с использованием сочетания ключа или сертификата, привязанного к устройству, и информации, известной пользователю PIN-код), или идентификационных данных пользователя (Windows Hello). Жест Hello не перемещается между устройствами и не предоставляется серверу. Он хранится локально на устройстве.

5. Закрытый ключ никогда не покидает устройство. Проверяющий подлинность сервер имеет открытый ключ, который был сопоставлен с учетной записью пользователя во время регистрации.

6. Ввод PIN-кода и биометрических жестов приводит к проверке удостоверения пользователя в Windows 10 и проверке подлинности с использованием ключей или сертификатов Hello.

7. Личные (учетная запись Майкрософт) или корпоративные учетные записи (Active Directory или Azure AD) использует один контейнер для ключей. Все ключи разделены по доменам поставщиков удостоверений в целях обеспечения конфиденциальности пользователя.

8. Закрытые ключи сертификатов могут быть защищены контейнером Hello и жестом Hello.

Сравнение проверки подлинности на основе ключа и сертификата

Для подтверждения личности служба Windows Hello для бизнеса может использовать ключи (аппаратный или программный) или сертификаты с ключами в аппаратном или программном обеспечении. Предприятия с инфраструктурой открытых ключей (PKI) для выпуска и управления сертификатами могут продолжать использовать PKI вместе со службой Hello. Предприятия, у которых нет PKI или которые хотят сократить объем работ, связанных с управлением сертификатами, могут использовать для службы Hello учетные данные на основе ключа.

Аппаратные ключи, которые создаются модулем TPM, обеспечивают наиболее высокий уровень гарантии. При изготовлении в модуль TPM помещается сертификат ключа подтверждения (EK). Этот сертификат EK создает корневое доверие для всех других ключей, которые генерируются в этом модуле TPM. Сертификация EK используется для генерации сертификата ключа удостоверения подлинности (AIK), выданного службой сертификации Microsoft. Этот сертификат AIK можно использовать как претензию по удостоверению, чтобы доказать поставщикам удостоверений, что ключи Hello генерировались одним и тем же TPM. Центр сертификации Майкрософт (CA) генерирует сертификат AIK для каждого устройства, пользователя и IDP, чтобы гарантировать защиту конфиденциальности.

Если поставщики удостоверений, например Active Directory или Azure AD, регистрируют сертификат в службе Hello, Windows 10 будет поддерживать тот же набор сценариев, что и смарт-карта. Если тип учетных данных представляет собой ключ, будет поддерживаться только доверие и операции на основе ключа.

Мы постарались написать для вас подробный и понятный туториал по работе со службой Windows Hello. Если у вас остались вопросы, задавайте в комментариях.

Modern days laptop and PC comes with a built-in face or fingerprint scanner. Windows Biometric Service or WbioSrvc is used to manage this feature and allow client applications to capture, compare, manipulate, as well as store biometric data. The service doesn’t need to gain direct access to any biometric hardware or samples for this. The service is hosted in a privileged SVCHOST process and Enabling this will allow the system to run this data.

Though the service is often useful, some people don’t use it much so they want to keep it disabled. Also, the service sometimes found to cause high CPU along with disk usage. Path to this executable is C:\WINDOWS\system32\svchost.exe -k WbioSvcGroup.

Enable/disable Windows Biometric Service in Windows 10 or 11

Here is how to How to Enable / disable Windows Biometric Service in Windows 11 or 10 –

- Press – Windows + S.

- Type in – services.

- Hit – Enter.

- From the available list, find – Windows Biometric Service.

- Double-click the same.

Enable

- Click the drop-down for – Startup type.

- Choose – Automatic.

- Hit – Start.

Disable

- Again, click the dropdown beside – Startup type.

- Select – Disabled.

- Click – Stop.

- Lastly, hit Apply followed by OK.

That’s all!!

Что такое дисковое пространство и зачем оно нужно? Какие его функции и преимущества использования? Как самостоятельно создать дисковое пространство на своем ПК, а также как объединить несколько разных накопителей в виртуальный логический раздел? Ответы на эти вопросы Вы сможете найти ниже.

Содержание

- Условия для создания и особенности работы дискового пространства

- Как начать работу с дисковыми пространствами?

- Как создать дисковое пространство в Windows 7?

- Восстановление данных с дискового пространства

«Дисковое пространство» представляет собой достаточно удобную в использовании функцию, которая позволяет объединять несколько различных жестких дисков независимо от их типа (SDD, HDD и внешних) в единую группу, обладающую расширенными настройками безопасности.

Такая группа называется пулом, а расширенные настройки безопасности включают в себя возможность автоматического создания нескольких копий файлов, что значительно увеличивает надежность хранения информации.

К примеру, если один из дисков, входящих в пул, перестанет работать (все данные на нем станут нечитаемыми), то при использовании функции дискового пространства, пользователь сможет быстро получить доступ к продублированной информации, что позволит избежать полной утери ценных файлов.

Условия для создания и особенности работы дискового пространства

Для работы с дисковым пространством пользователь обязательно должен иметь установленную Windows 8 или 10, поскольку в более ранних версиях ОС дисковые пространства еще не были добавлены разработчиками.

Помимо этого, дисковые пространства создаются из нескольких (больше одного) носителей. Это могут быть либо два различных винчестера HDD, или один HDD и SSD-диск. Также дисковые пространства можно создавать из внешнего жесткого диска, который подключается через USB и встроенного, подключаемого при помощи стандартного SATA кабеля.

Если у пользователя соблюдены все условия для создания дискового пула, то он может создать три типа дисковых пространств, которые отличаются функциями, безопасностью и некоторыми другими характеристиками:

Простые пространства – данный тип дисковых пространств обладает максимально возможной производительностью, быстродействием и возможным размером. В то же время, простые пространства не обеспечивают должную защиту информации, поскольку при таком использовании отсутствует функция автоматического создания резервных копий. Простые пространства отлично подойдут для хранения большого количества временных файлов, вроде черновиков объемных видеофайлов, временных данных и другой информации.

Зеркальные пространства – обладают всеми преимуществами предыдущего типа, которые дополняются автоматической функцией создания резервных копий файлов. Данный тип обеспечивает высокую эффективность и безопасность хранения ценной информации, поскольку даже если один из дисков выйдет из строя, файлы в зеркальном дисковом пространстве останутся доступными на функционирующем носителе, где расположены зеркальные копии информации. Данный тип следует использовать для хранения важных данных.

Помимо этого, зеркальные дисковые пространства поддерживают файловую систему ReFS, которая также служит мерой безопасности (автоматическая поддержка целостности файлов) при хранении важных данных. При наличии пяти отдельных накопителей, пользователь сможет создать «трехстороннее зеркало» — три резервных копии хранящейся информации, что обеспечивает сохранность данных, в случае выхода из строя сразу двух накопителей.

Дисковые пространства с контролем четности – обладают более низкой скоростью записи и считывания, но предлагают расширенные функции безопасности, поскольку в четных пространствах создаются резервные копии файлов, а также создаются копии сведений о четности. В итоге это позволяет получить высокий уровень безопасности хранения данных, но для работы таких дисковых пространств потребуется три и более накопителей. Стоит отметить, что более низкую скорость работы можно нивелировать при хранении важных архивов с мультимедийными файлами.

Как начать работу с дисковыми пространствами?

Для начала работы с дисковыми пространствами следует подключить все необходимые носители к компьютеру и убедиться в их нормальной работоспособности. Чтобы узнать, как провести полный анализ состояния жесткого диска, рекомендуем ознакомиться с процессом в статье «Как протестировать и исправить жесткий диск используя бесплатную программу Victoria».

Важно! Для создания дискового пространства нужно использовать накопители, на которых не хранятся файлы, поскольку в процессе создания пространства диски будут отформатированы, а все данные с них – удалены. Зная это, для создания дискового пространства лучше использовать новые накопители, на которые еще не производилась запись.

Для создания дискового пространства необходимо:

Шаг 1. Нажимаем левой кнопкой мыши по иконке «Поиск» (изображение лупы возле кнопки «Пуск») и вводим в строку фразу «Панель управления», после чего переходим в непосредственно сам пункт «Панель управления».

Шаг 2. В открывшемся окне выбираем режим просмотра «Крупные значки» и переходим в пункт «Дисковые пространства».

Шаг 3. В открывшемся окне следует нажать по ссылке «Создать новый пул…».

Шаг 4. В окне будут отображены все установленные диски, которые подходят для создания дискового пространства. Если в данном окне будет отображаться ошибка «Нет доступных дисков» — это означает что система не видит диски или в компьютере отсутствует достаточное количество накопителей для создания дискового пространства. Для продолжения, отмечаем галочкой необходимые диски и нажимаем по кнопке «Создать пул».

Важно! При создании пула все данные с дисков будут отформатированы!

Шаг 5. В следующем окне следует выбрать настройки будущего дискового пространства. В графе «Имя» можно прописать будущее название нового раздела. Ниже можно выбрать букву раздела. В графе «Файловая система» можно установить требуемую файловую систему NTFS или REFS.

Для создания простого дискового пространства рекомендуется использовать NTFS, в то время как REFS станет лучшим выбором для зеркальных и четностных дисковых пространств, поскольку данная файловая система обладает повышенной безопасностью и устойчивостью к сбоям накопителей.

В пункте «Тип устойчивости» следует выбрать режим дискового пространства. Детально о каждом из них мы писали выше. Также информация о режимах доступна прямо в окне настройки под сноской с символом «i».

В графе «Размер(максимум)» система автоматически устанавливает максимально допустимый размер дискового пространства с учетом выбранного режима работы. Пользователь может подкорректировать данный размер и установить его больше, если в будущем планируется расширить дисковое пространство за счет добавления новых носителей.

После завершения настроек следует нажать кнопку «Создать дисковое пространство», после чего запуститься безвозвратный процесс форматирования и создания раздела.

Созданное дисковое пространство будет отображаться в каталоге «Этот компьютер». Такой раздел будет обладать всеми функциями, что и обычный дисковый раздел, поэтому с ним можно проводить любые манипуляции.

Также такой диск можно зашифровать при помощи встроенного шифровальщика BitLocker. Детальнее об этом можно узнать в статье «Шифрование файлов и папок в Windows».

После создания дискового пространства в соответствующем пункте в панели управления, можно обнаружить расширенные настройки нового раздела. Здесь можно будет переименовать раздел, создать новое дисковое пространство, добавить к нему физический накопитель или удалить один диск из пространства.

Функции удаления конкретного диска доступны, если развернуть пункт «Физические диски» в нижней части окна. Также в меню доступен пункт «Удалить». Данная функция полностью удалит дисковые пространства.

Важно! Расформировка дискового пространства уничтожит все данные на накопителях!

Как создать дисковое пространство в Windows 7?

Хотя функция дискового пространства была введена начиная с 8-ой версии Windows, пользователи «семёрки» также обладают возможностью создания пространства через меню «Управление дисками».

Стоит заметить, что в 7-ой версии Windows реализованы практически такие же возможности режимов работы, как и в дисковых пространствах новых версий ОС. Для создания дискового пространства понадобиться соблюдение условий: два и больше нераспределенных дисков. Если из дисков уже были созданы разделы, достаточно удалить их в меню «Управление дисками».

Для создания дискового пространства в Windows 7 необходимо:

Шаг 1. Вызываем окно «Выполнить» сочетанием клавиш Win+R и приписываем в нем команду «diskmgmt.msc». Подтверждаем «Ок».

Шаг 2. В меню управления дисками, следует найти необходимый нераспределенный диск и нажать по нему правой клавишей мышки. В контекстном меню будут доступны варианты создания:

Простой том – создает обычный логический раздел.

Составной том – объединяет несколько дисков в логический раздел с высокой производительностью, но без преимуществ дискового пространства.

Чередующийся том – раздел с функцией чередования, которая значительно повышает эффективность использования носителя. Данный режим аналогичен RAID-0, который также не обладает функцией защиты файлов (при выходе из строя одного диска, вся информация будет утеряна).

Зеркальный том – тоже что и зеркальное пространство со всеми его преимуществами (дублирование файлов) и недостатками.

RAID-5 – усредненный режим, обладающий преимуществами чередующегося и зеркального томов.

В нашем случае будет выбрано создание зеркального тома.

Шаг 3. После выбора режима работы откроется специальный мастер, где будут наглядно продемонстрированы все настройки. В первом окне нажимаем «Далее», после чего попадает в меню настройки дисков. В левой части следует выделить необходимый диск, который будет добавлен к выбранному. Подтвердить действие следует кнопкой «Добавить» и «Далее».

Шаг 4. В следующем окне аналогично созданию дискового пространства в Windows 10, следует указать букву и имя диска. После завершения нажимаем «Далее».

Дисковое пространство готово к использованию.

Восстановление данных с дискового пространства

Дисковые пространства (кроме зеркальных дисковых пространств) являются достаточно сложными элементами, с которых редко удается нормально восстановить данные при помощи стандартных утилит для восстановления файлов. Это обусловлено сложной структурой и иными технологиями хранения информации. В то же время зеркальные дисковые пространства позволяют быстро возвращать информацию при повреждении носителей.

Для этих целей рекомендуем воспользоваться специальной утилитой для восстановления данных RS Partition Recovery. Данная программа позволяет эффективно восстанавливать данные с отформатированных, удаленных или измененных другими способами носителей любых типов, что позволяет успешно применять программу для самых различных ситуаций.

Для примера следует привести восстановление данных с дискового пространства, которое было удалено через управление дисковыми пространствами. В таком случае раздел дискового пространства не будет отображаться в проводнике, но при помощи RS Partition Recovery можно провести глубокое сканирование носителей, которые были задействованы в дисковом пространстве.

Для этого достаточно:

Шаг 1. Запустить программу RS Partition Recovery, найти необходимый физический диск в левой колонке и нажать по нему левой кнопкой мыши. В открывшемся окне следует подтвердить проведение полного анализа кнопкой «Далее».

Шаг 2. После завершения сканирования достаточно зайти на диск и найти свои файлы в нужной папке. В некоторых ситуациях файлы могут быть расположены в папках «Удалены и найдены». После того как файл был найден, достаточно выделить его и нажать по кнопке «Восстановить».

Шаг 3. В открывшемся окне следует выбрать путь, куда будет произведено восстановление утерянной информации. Важно! Восстановление данных должно осуществляться на сторонний диск или флешку, чтобы избежать перезаписи. Для этих целей в RS Partition Recovery присутствует функция выгрузки файла на сервер, записи на оптический и жесткий диск или сохранения на внешний носитель. Выбираем необходимый вариант и восстанавливаем данные кнопкой «Восстановить».

Часто задаваемые вопросы

Во время использования зеркальных томов создаются две копии данных, по одной на каждом диске. Таким образом, если один диск выйдет из строя у вас останется одна из двух копий.

Дисковые пространства можно создавать в любой версии Windows, начиная с Windows 8.

Воспользуйтесь программой RS RAID Retrieve. Программа заново соберет ваш RAID массив (дисковое пространство) и восстановит утерянные данные. Благодаря встроенному RAID-конструктору процесс сбора дискового пространства и восстановления данных осуществляется в несколько кликов.

В Windows 7 создать дисковое пространство (программный RAID-массив) можно при помощи утилиты «Управление дисками». Более детально читайте на нашем сайте.

Разница между этими типами дисковых пространств заключается в способе распределения данных между дисками, и как следствие в разных уровнях безопасности и скорости чтения/записи данных.

может оказаться, что датчик действительно не совместим с Windows Hello. В диспетчере устройств сканер отпечатков пальцев находится в разделе «Биометрические устройства».

может оказаться, что датчик действительно не совместим с Windows Hello. В диспетчере устройств сканер отпечатков пальцев находится в разделе «Биометрические устройства».