|

С выходом Windows 11 22H2 администраторам и пользователям стали доступны новые возможности защиты от фишинга. Система проследит за тем, что пользователь пишет в признанных небезопасными приложениях, а также в интернете и предупредит о недопустимости ввода строк, совпадающих с паролем от учетной записи Windows. Это, как ожидают в Microsoft, позволит защитить пользователей Windows от утечки пароля и последующего вторжения злоумышленников в корпоративные сети.

Допзащита от фишинга в Windows 11

Microsoft добавила в Windows 11 новые возможности защиты от фишинга Enhanced Phishing Protection, пишет Bleeping Computer. При активации соответствующих функций фильтра SmartScreen программы Microsoft Defender операционная система предупреждает пользователя об опасности, когда тот вводит пароль от своей учетной записи Windows в «небезопасных» приложениях и в формах на различных веб-сайтах.

Пароли от Windows-аккаунтов – ценный актив для киберпреступников, позволяющий им использовать скомпрометированный ПК в качестве точки входа во внутреннюю сеть организации. Проникновение злоумышленников в корпоративную инфраструктуру сулит массу проблем компаниям, которые рискуют допустить утечку важных данных или оказаться жертвами вымогательских атак.

Нередко такие пароли попадают в руки киберпреступников посредством успешных фишинговых атак. Сохранение паролей в приложениях, не предназначенных для этой цели, например, в текстовых файлах также упрощает злоумышленнику задачу по сбору учетных данных пользователей отдельных Windows-машин.

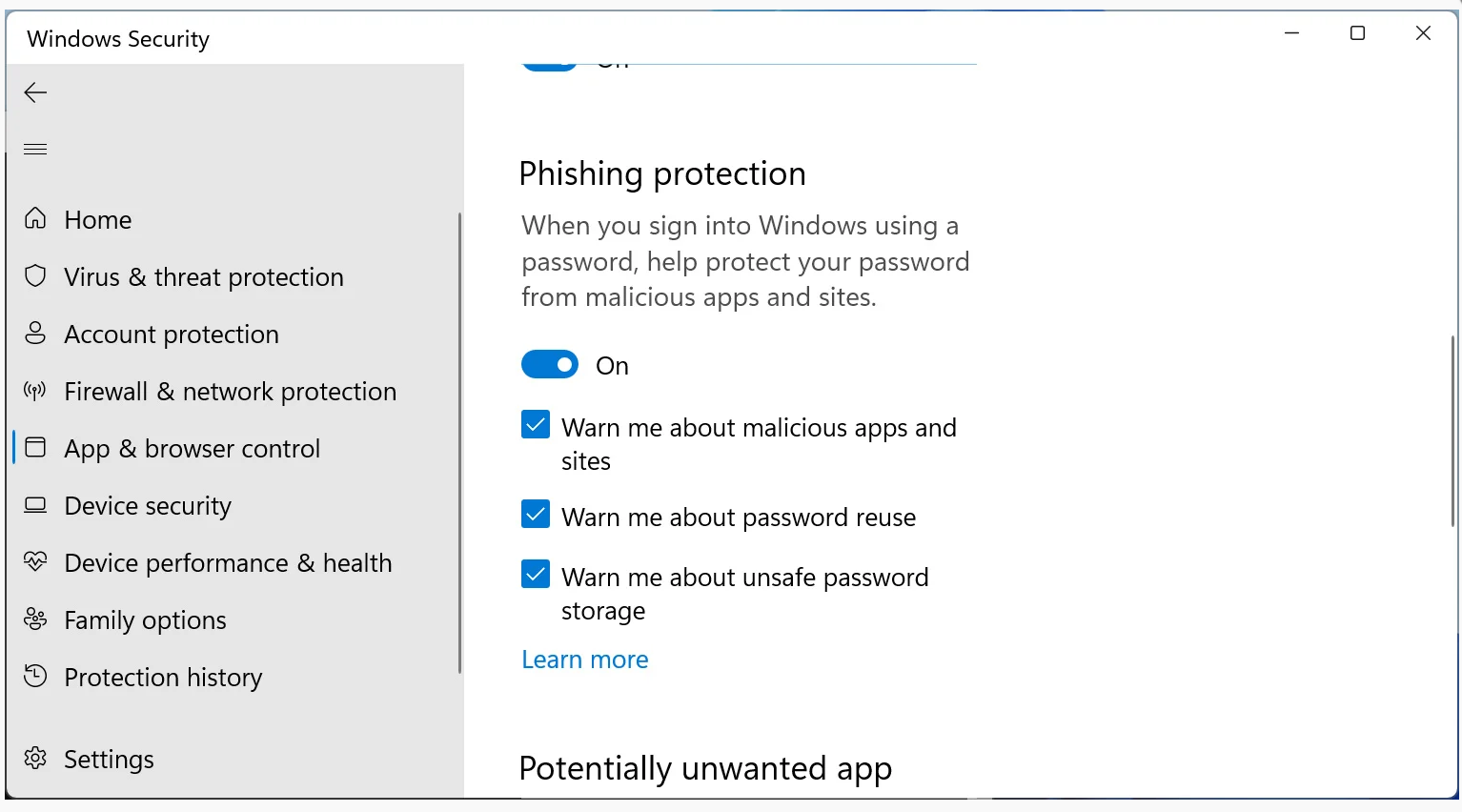

Обновленная страница параметров защиты на основе репутации в Windows 11

В некоторых случаях, чтобы «подарить» мошенникам свой пароль, достаточно просто указать его в текстовом поле ввода на фальшивом интернет-ресурсе, который имитирует реально существующий, даже не подтвердив отправку содержимого поля нажатием соответствующей кнопки. Таким способом, в частности, в 2022 г. воровали пароли у греческих налогоплательщиков, поверивших фишинговым письмам, которые обещали возврат внушительной суммы налоговых отчислений на банковский счет. Неизвестные злоумышленники использовали кейлогер (программу для отслеживания нажатий клавиш на клавиатуре) на языке JavaScript, интегрированный в код веб-страницы.

Чтобы уберечь пользователей от уловок кибермошенников, Microsoft представила в Windows 11 дополнительные возможности по защите от фишинга.

Подробнее о новшестве

Функция доступна только в обновленных до последней версии (22H2) системах и по умолчанию отключена. Системные администраторы могут настроить то, в каких ситуациях конечные пользователи будут получать предупреждения о недопустимости повторного использования пароля Windows или его ввода в небезопасных приложениях, в том числе при помощи групповых политик. При этом более жесткие меры принудительного характера фильтр SmartScreen «Защитника Microsoft» (Microsoft Defender; встроенное в Windows средство защиты от ИБ-угроз) принимать не будет. Другими словами, пользователь сможет проявить настойчивость и просто проигнорировать любые предупреждения системы.

Чтобы иметь возможность воспользоваться защитой от фишинга в настоящее время, пользователь должен осуществлять вход в систему исключительно с использованием пароля. Авторизация с помощью Windows Hello – по изображению лица, отпечатку пальца или PIN-коду – не подходит.

Как включить функцию

Для того, чтобы включить новую функцию в Windows 11 22H2, необходимо перейти в «Пуск»->»Параметры»->«Конфиденциальность и защита»->«Безопасность Windows»-> «Управление приложениями и браузером»->«Защита на основе репутации».

Затем в разделе «Защита от фишинга» нужно активировать два переключателя-флажка, которые называются «Предупреждать о повторном использовании пароля» и «Предупреждать о небезопасном хранении паролей».

Первый переключатель заставляет Windows следить за тем, что пользователь вводит в интернете и выводить предупреждение в случае совпадения строки с его паролем от учетной записи. Это распространяется на любые сайты, в том числе и легитимные.

В свою очередь второй переключатель вынуждает ОС проявлять бдительность касательно деятельности пользователя в офлайне: система предупредит его всплывающим уведомлением, если тот попытается набрать свой пароль в приложениях вроде «Блокнота», WordPad или программ из пакета Microsoft Office.

На практике работает не так хорошо, как в теории

Редакция Bleeping Computer создала тестовый аккаунт на машине с установленной Windows 11 22H2 и проверила работоспособность расширенной защиты от фишинга, представленной в последнем обновлении.

Защита срабатывала, как того ожидали журналисты, при использовании «Блокнота» – простого текстового редактора, встроенного в ОС и существенно переработанного в 11 ее версии. Корректным ее поведением было и в случае с текстовыми процессорами WordPad и Word. На попытки же ввести пароль в Excel (2019), OneNote и Notepad2 система никак не отреагировала.

Bleeping Computer отмечает, что это необходимо исправить, в том числе потому что Excel широко используют для хранения списков паролей, и система защиты от фишинга Microsoft должна этот фактор учитывать.

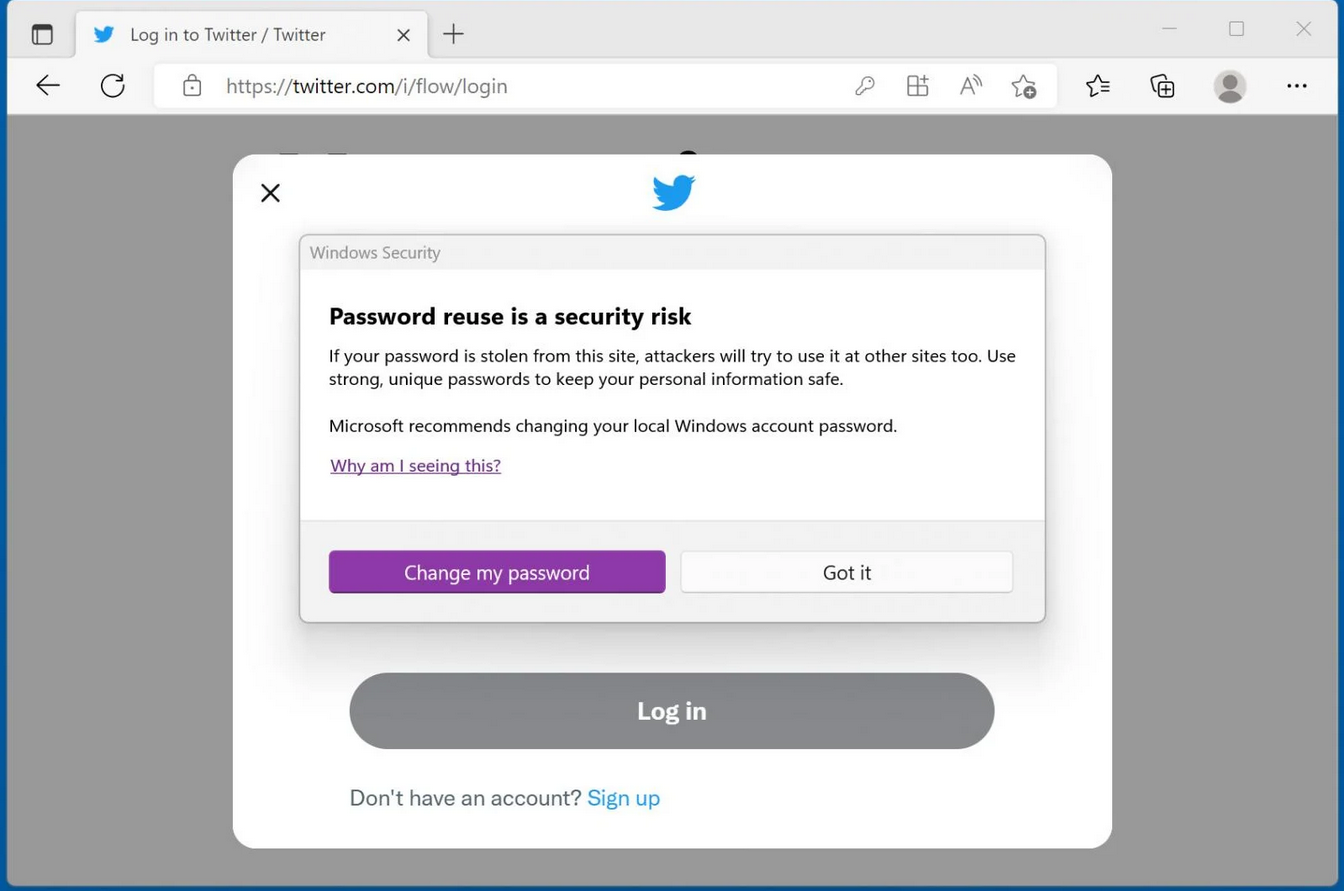

Также журналисты протестировали работу функции предотвращения повторного использования пароля. Они попытались войти в учетную запись Twitter с паролем от Windows-аккаунта через браузеры Google Chrome, Microsoft Edge и Mozilla Firefox. Если в случае с первой парой интернет-обозревателей защита сработала, то испытания Firefox дали отрицательный результат.

Не защитой от фишинга единой

Обновление 22H2 было анонсировано 20 сентября 2022 г. Перевод на него пользователей осуществляется поэтапно – таким образом Microsoft стремится минимизировать число проблем, возникновение которых предвидеть ее специалисты не в состоянии.

22H2 – первое по-настоящему крупное функциональное обновление Windows 11, вышедшей в октябре 2021 г.

Одним из важнейших и самых ожидаемых пользователями новшеств, которые приносит патч является вкладочный интерфейс файлового менеджера «Проводник», встроенного в ОС. Он позволяет управлять множеством папок в сущности так же, как осуществляется переключение между вкладками в современных браузерах вроде Google Chrome или Mozilla Firefox.

Не лишен апдейт и недостатков. Так, ранее CNews писал о том, что попытка установить обновление 22H2 в обход блокировки, установленной Microsoft, может привести к «синему экрану смерти» (Blue Screen of Death, BSoD).

Кроме того, владельцы ПК с видеокартами Nvidia, поспешившие установить апдейт 22H2 жаловались на катастрофическое падение кадровой частоты в играх.

- Приложения для слежки за чужим смартфоном, за которые вам ничего не будет

Время на прочтение3 мин

Количество просмотров6.2K

Новая функция безопасности в Windows 11 22H2 под названием «Улучшенная защита от фишинга» (Enhanced Phishing Protection) предупреждает пользователей, когда они вводят свой пароль от входа в Windows в небезопасных локальных приложениях типа Notepad, Wordpad или Microsoft 365 для сохранения в текстовом файле или при заполнении специальных форм на веб-сайтах.

Эта защитная опция не активирована в ОС по умолчанию. Новую защиту от фишинга нужно включать вручную самому пользователю или системному администратору домена для корпоративных пользователей. Эксперты выяснили, что у новой системы защиты есть свои ограничения в работе.

Для активации новой системы защиты паролей в Windows 11 требуется, чтобы пользователь зашёл в системы именно под своим паролем от учётной записи, а не с помощью системы Windows Hello и PIN-кода.

Новая функция позволяет Windows 11 обнаружить, когда пользователь вводит пароль от своей учётной записи, а затем выдаст предупреждение с предложением удалить пароль из небезопасного локального файла или, если он даже просто введён в форме на сайте, изменить пароль учётной записи для безопасности.

Для включения новой системы защиты паролей нужно поставить вручную дополнительные галочки в настройках центра безопасности Windows. Там стали доступны две опции: «предупреждать о повторном использовании пароля» и «предупреждать о небезопасном хранении паролей».

Когда параметр «Предупреждать о повторном использовании пароля» включён, то система будет выдавать предупреждение, когда пользователь вводит свой пароль Windows на веб-сайте, будь то фишинговый или обычный сайт.

Опция «Предупредить о небезопасном хранении паролей» предостерегает пользователя от локального хранения паролей в текстовых файлах. Система выдаст предупреждение о том, что хранить пароль в этом приложении небезопасно, а также порекомендует удалить его из файла.

Эксперты Bleeping Computer подтвердили, что при двух включённых галочках Windows 11 действительно проверяет и предупреждает пользователя, если он создаёт файл и пытается в нём сохранить пароль от учётной записи в таких приложениях: WordPad, Microsoft Word 2019 и Notepad. С другой стороны, их проверка показала, что новая защита не работает в Excel 2019, OneNote и Notepad2. По их мнению, Microsoft должна проверять в Excel такую ситуацию, так как обычно там пользователи создают свои базы паролей.

Также Windows 11 предупреждает об использовании текущего пароля от учёной записи при его вставке в веб-форму на сайте в браузерах Google Chrome и Microsoft Edge. В браузере Mozilla Firefox такая проверка не работает в Windows 11.

Эксперты пояснили, что, в целом, это хорошая функция безопасности для пользователей Windows. По их мнению, Microsoft необходимо расширить эту функцию безопасности и добавить туда поддержку большего количества браузеров и приложений, где пользователь может сохранить свой пароль.

20 сентября вышло обновление Windows 11 2022 Update (22H2), в котором разработчики внесли множество изменений и обновлений в системе.

22 сентября пользователи пожаловались, что обновление Windows 11 22H2 неправильно <a href=»https://www.bleepingcomputer.com/news/gaming/windows-11-22h2-causing-gaming-issues-for-some-nvidia-users/»>работает на ПК с видеокартами Nvidia. Система по непонятной причине снижает нагрузку на ЦП в играх с 50-80% до 2-5%, что приводит к тормозам, фризам, заиканию в аудиопотоке, дёрганью картинки. На проблему жалуются пользователи с игровыми ПК как на процессорах Intel, так и AMD. У них стоят карты Nvidia, включая GTX 1070 Ti, RTX 3080 и RTX 3080 Ti, (1, 2, 3, 4). Пользователи игровых ПК пока что нашли единственный выход из этой ситуации — откатиться на предыдущую версию Windows 11 или вообще вернуться на Windows 10, где у них всё работало хорошо. Перед этим они пробовали менять версию драйверов Nvidia и утилит производителей видеокарт, но им это не помогло.

В середине сентября эксперты исследовательской команды otto-js выяснили, что Google и Microsoft (в Microsoft Editor Spelling и Grammar Checker) передают с клиентского устройства и получают на своих серверах пароли и персональные данные пользователей через облачный механизм системы расширенной проверки правописания. Это происходит, например, когда пользователь после набора пароля нажимает в окне браузера (Chrome или Edge) или системном меню приложения кнопку «показать пароль». Система проверяет этот пароль на правописание и отсылает на сервера разработчиков. Эксперты пояснили, что для безопасности данных пользователей нужно или отключить, где это возможно, опцию проверки правописания (spellcheck=false) или проверять, что у пользователей не активирована расширенная проверка правописания.

Сегодня проблемы аутентификации в Windows сложно назвать надуманными. К аутентификации по паролю предъявляются все более сложные требования.

Сегодня проблемы аутентификации в Windows сложно назвать надуманными. К аутентификации по паролю предъявляются все более сложные требования. Пароль длиной в восемь символов, содержащий три набора из четырех, уже не является настолько устойчивым к взлому, как два-три года назад. А если вы поставите длину пароля еще больше, пользователи начнут записывать их на бумаге и приклеивать к монитору.

Сегодня 45% времени работы службы поддержки, по данным Gartner, уходит на сброс паролей. Да и несложно подсчитать время взлома пароля на современном оборудовании. А если атака будет распределенной, с нескольких компьютеров? Некоторые цифры о времени взлома пароля путем подбора в Windows приведены в таблице 1.

Если считать, что на предприятии установленное время жизни пароля — 42 дня, как это рекомендовано Microsoft, то несложно оценить вероятность взлома пароля за этот период (таблица 2).

Выходов из данной ситуации несколько — применение аппаратной аутентификации на базе смарт-карт или ключей eToken или использование средств биометрической аутентификации. Сегодня на рынок средств аутентификации все чаще выходят средства биометрической аутентификации. Давайте посмотрим, что же это такое.

Биоэлектронные системы

Как правило, для защиты компьютерных систем от несанкционированного доступа применяется комбинация из двух систем — биометрической и контактной на базе смарт-карт или USB-ключей. Что скрывается за понятием «биометрия»? Фактически мы используем эти технологии каждый день, однако это понятие как технический способ аутентификации появилось относительно недавно. Биометрия — это идентификация пользователя по уникальным, присущим только данному пользователю, биологическим признакам. Такие системы являются самыми удобными, с точки зрения самих пользователей, так как им не приходится ничего запоминать и такие характеристики весьма сложно потерять. При биометрической идентификации в базе данных хранится цифровой код, ассоциированный с определенным человеком. Сканер или другое устройство, используемое для аутентификации, считывает определенный биологический параметр. Далее он обрабатывается по определенным алгоритмам и сравнивается с кодом. Просто? С точки зрения пользователя — безусловно. Однако у данного метода существуют и свои недостатки.

К достоинствам биометрических сканеров обычно относят то, что они никак не зависят от пользователя (например, можно ошибиться при вводе пароля) и никто не может передать свой биологический идентификатор другому человеку, в отличие от пароля. Однако, как показали проведенные в США исследования, биометрические сканеры, основанные на отпечатках пальцев, довольно легко обмануть с помощью муляжа. Или ситуация с отказом в доступе, осуществляемом на основании распознавания голоса, в случае если человек простужен.

К биометрическим относятся различные методы. Все их можно разбить на две подгруппы:

- статические методы, которые основываются на физиологической (статической) характеристике человека, то есть уникальном свойстве, данном ему от рождения и неотъемлемом от него. К статическим относятся форма ладони, отпечатки пальцев, радужная оболочка, сетчатка глаза, форма лица, расположение вен на кисти руки и т. д.;

- динамические методы, которые основываются на поведенческой (динамической) характеристике человека — особенностях, характерных для подсознательных движений в процессе воспроизведения какого-либо действия (подписи, речи, динамики клавиатурного набора).

Методы формирования и применения биометрических характеристик в целях идентификации или верификации личности называются биометрическими технологиями (БТ). В БТ используются как статические, так и динамические источники биометрических характеристик. Примеры источников статических биометрических характеристик приведены в таблице 3.

Идеальная биометрическая характеристика человека (БХЧ) должна быть универсальной, уникальной, стабильной, собираемой. Универсальность означает наличие биометрической характеристики у каждого человека. Уникальность означает, что не может быть двух человек, имеющих идентичные значения БХЧ. Стабильность — независимость БХЧ от времени. Собираемость — возможность получения биометрической характеристики от каждого человека.

Реальные БХЧ не идеальны и это ограничивает их применение (см. таблицу 4). В результате экспертной оценки указанных свойств таких источников БХЧ, как изображения и термограммы лица, отпечатков пальцев, геометрии руки, радужной оболочки глаза (РОГ), изображения сетчатки, подписи, голоса, изображения губ, ушей, динамики почерка и походки, установлено, что ни одна из характеристик не удовлетворяет требованиям по перечисленным свойствам. Необходимым условием использования тех или иных БХЧ является их универсальность и уникальность, что косвенно может быть обосновано их взаимосвязью с генотипом или кариотипом человека.

Распознавание по отпечаткам пальцев

Распознавание по отпечаткам пальцев — самый распространенный статический метод биометрической идентификации, в основе которого лежит уникальность для каждого человека рисунка папиллярных узоров на пальцах. Изображение отпечатка пальца, полученное с помощью специального сканера, преобразуется в цифровой код (свертку) и сравнивается с ранее введенным шаблоном (эталоном) или набором шаблонов (в случае аутентификации). Ведущие производители оборудования (сканеров отпечатков пальцев):

- BioLink, http://www.biolink.ru/, http://www.biolinkusa.com/;

- Bioscrypt, http://www.bioscrypt.com/;

- DigitalPersona, http://www.digitalpersona.com/;

- Ethentica, http://www.ethentica.com/;

- Identix, http://www.identix.com/;

- Precise Biometrics, http://www.precisebiometrics.com/;

- Saflink, http://www.saflink.com/.

Ведущие производители сенсоров (считывающих элементов для сканирующих устройств):

- Atmel, http://www.atmel.com/, http://www.atmel-grenoble.com/;

- AuthenTec, http://www.authentec.com/;

- Veridicom, http://www.veridicom.com/;

- Fujitsu, http://www.fujitsu.com/.

Распознавание по форме руки

Данный статический метод построен на распознавании геометрии кисти руки, также являющейся уникальной биометрической характеристикой человека. С помощью специального устройства, позволяющего получать трехмерный образ кисти руки (некоторые производители сканируют форму нескольких пальцев), получаются измерения, необходимые для получения уникальной цифровой свертки, идентифицирующей человека. Ведущие производители:

- Recognition Systems, http://www.recogsys.com/, http://www.handreader.com/;

- BioMet Partners, http://www.biomet.ch/.

Распознавание по радужной оболочке глаза

Этот метод распознавания основан на уникальности рисунка радужной оболочки глаза. Для реализации метода необходима камера, позволяющая получить изображение глаза человека с достаточным разрешением, и специализированное программное обеспечение, позволяющее выделить из полученного изображения рисунок радужной оболочки глаза, по которому строится цифровой код для идентификации человека.

Iridian — крупнейший производитель в данной области, на решениях этой компании базируются практически все разработки других: LG, Panasonic, OKI, Saflink и т. д. (http://www.iridiantech.com/).

Распознавание по форме лица

В данном статическом методе идентификации строится двух- или трехмерный образ лица человека. С помощью камеры и специализированного программного обеспечения на изображении или наборе изображений лица выделяются контуры бровей, глаз, носа, губ и т. д., вычисляются расстояния между ними и другие параметры, в зависимости от используемого алгоритма. По этим данным строится образ, выраженный в цифровой форме для сравнения. Причем количество, качество и разнообразие (разные углы поворота головы, изменения нижней части лица при произношении ключевого слова и т. д.) считываемых образов может варьироваться в зависимости от алгоритмов и функций системы, реализующей данный метод. Ведущие производители:

- AcSys Biometrics, http://www.acsysbiometrics.com/;

- A4 Vision, http://www.a4 vision.com/;

- Cognitec Systems, http://www.cognitecsystems.de/, http://www.cognitec.com/;

- Identix, http://www.identix.com/;

- Imagis, http://www.imagistechnologies.com/;

- Vicar Vision, http://www.vicarvision.nl/;

- ZN Vision, http://www.zn-ag.com/.

К динамическим относят те характеристики, которые могут меняться со временем. Это такие параметры, как почерк, подпись, голос и т. д.

Распознавание по рукописному почерку

Как правило, для этого динамического метода идентификации человека используется его подпись (иногда написание кодового слова). Цифровой код идентификации формируется по динамическим характеристикам написания, то есть для идентификации строится свертка, в которую входит информация по графическим параметрам подписи, временным характеристикам нанесения подписи и динамики нажима на поверхность в зависимости от возможностей оборудования (графический планшет, экран карманного компьютера и т. д.). Ведущие производители:

- CIC (Communication Intelligence Corporation), http://www.cic.com/;

- Cyber-SIGN, http://www.cybersign.com/;

- SOFTPRO, http://www.signplus.com/;

- Valyd, http://www.valyd.com/.

Распознавание по клавиатурному почерку

Метод в целом подобен описанному выше, однако вместо подписи в нем используется некое кодовое слово, а из оборудования требуется только стандартная клавиатура. Основная характеристика, по которой строится свертка для идентификации, — динамика набора кодового слова. Ведущие производители:

- BioPassword Security Software, http://www.biopassword.com/;

- Checco, http://www.biochec.com/.

Распознавание по голосу

В настоящее время развитие этой одной из старейших технологий ускорилось, так как предполагается ее широкое использование при сооружении интеллектуальных зданий. Существует достаточно много способов построения кода идентификации по голосу: как правило, это различные сочетания частотных и статических его характеристик. Ведущие производители:

- Nuance, http://www.nuance.com/;

- Persay, http://www.persay.com/;

- Voicevault, http://www.voicevault.com/.

Однако стоит учесть, что идентификация по статическим характеристикам более надежна, так как не зависит от психоэмоционального состояния человека.

Помимо перечисленных производителей сейчас на рынке биометрии появилась новая группа компаний, чьи решения называются промежуточными. Как правило, это «программное обеспечение-посредник» между оконечным оборудованием и программными системами, в которые интегрируются процедуры биометрической идентификации. Причем посредник может реализовать как просто регистрацию в системе с использованием измерений биометрического сканера (например, Windows Logon), так и самостоятельные функции, например создание криптографических контейнеров с помощью ключа, получаемого только по определенному отпечатку пальца.

Недостатки

К недостаткам биометрической аутентификации стоит отнести следующие. Прежде всего, это недостатки самих биометрических сканеров. Например, сканеры отпечатков пальцев могут быть оптическими и электронными. Первые обеспечивают более качественное изображение, однако быстрее загрязняются и более требовательны к чистоте рук. Вторые — менее надежные и качественные, зато могут распознавать отпечатки не слишком чистых пальцев.

Второй недостаток — это крайне сложная корректная настройка оборудования, вернее, речь идет об установке корректного порогового значения ошибки. FAR (False Acceptance Rate) — вероятность допуска в систему незарегистрированного человека, FRR (False Rejection Rate) — это процент ложных отказов в допуске. Порог чувствительности является своеобразной гранью идентификации. Человек, имеющий сходство какой-либо характеристики выше предельного, будет допущен в систему, и наоборот. Значение порога администратор может изменять по своему усмотрению. Таким образом, это накладывает определенные обязательства на администратора системы, ведь обеспечение баланса между удобством и надежностью требует больших усилий.

Третьим недостатком, связанным с внедрением таких систем, является недовольство сотрудников компаний, связанное с возможностью контроля рабочего времени. Тем более что системы учета рабочего времени сотрудников все равно существуют.

Биометрические сканеры невозможно применять для идентификации людей с некоторыми физическими недостатками, как утверждает профессор антропологии Университетского колледжа Лондона Анжела Сесс. Так, применение сканеров сетчатки глаза будет сложным для тех, кто носит очки или контактные линзы, а человек, больной артритом, не сможет ровно положить палец на сканер отпечатка. Еще одна проблема — рост. Сканирование лица может оказаться затруднительным, если рост человека ниже 1,55 м или выше 2,1 м. Преступники, по словам профессора Сесс, смогут легко обмануть биометрические системы. К недостаткам такого способа идентификации можно еще отнести возможность воспользоваться муляжом отпечатка, что было успешно продемонстрировано заключенными шотландской тюрьмы строгого режима Glenochil.

Биометрия в Windows 7

В состав Windows 7 входит биометрическая платформа Windows — Windows Biometric Framework, которая обеспечивает единообразное представление сканеров отпечатков пальцев и других биометрических устройств в форме, удобной высокоуровневым приложениям, а также позволяет единообразно использовать приложения для анализа отпечатков пальцев. В предыдущих версиях Windows сканеры отпечатков пальцев поддерживались как средство регистрации в системе. Такими сканерами сейчас оборудованы многие переносные компьютеры, но для их работы были необходимы драйверы и специальное программное обеспечение. Теперь поддержка таких устройств является частью Windows 7, и для их работы ничего, кроме драйвера, не требуется.

Анализ мер по снижению риска биометрической аутентификации

Если на предприятии вместе с Windows 7 планируется внедрение биометрического механизма проверки, например сканирования отпечатков пальцев, следует заранее учесть следующие соображения.

- Биометрические системы обычно требуют хранения на компьютере информации, которая может использоваться для установления личности. По этой причине предприятию придется заниматься обеспечением конфиденциальности.

- Многие современные переносные компьютеры обладают встроенными сканерами отпечатков пальцев, что может упростить внедрение биометрического решения, однако по функциональности и качеству распознавания такие встроенные устройства уступают специализированному оборудованию. Следует сравнить относительное качество по таким показателям, как коэффициент ложного пропуска, коэффициент ложного отказа, коэффициент ошибок кроссовера, коэффициент ошибок регистрации и пропускная способность.

- Если по характеру работы пользователи или компьютеры оказываются в загрязненных помещениях, где сложно поддерживать чистоту рук или требуются перчатки, сканеры отпечатков использовать не удастся. Эту проблему можно решить за счет систем анализа других физиологических параметров, например геометрии лица, радужной оболочки глаза или ладони.

- Наряду с биометрическим подтверждением пользователю необходимо предоставлять какое-либо иное свидетельство, например ключевую фразу, PIN-код или смарт-карту, поскольку биометрические устройства можно обмануть.

Процесс снижения рисков

Особенности внедрения биометрических средств на каждом предприятии свои. Однако общую последовательность действий определить можно.

- Установить, какие из имеющихся механизмов проверки биометрических данных больше подходят нуждам предприятия.

- Проанализировать внутреннюю документацию по обеспечению конфиденциальности, чтобы убедиться в возможности управления конфиденциальными биометрическими данными.

- Определить требования к оборудованию, используемому при биометрическом сканировании, и наметить сроки выполнения этих требований.

- Определить элементы инфраструктуры, необходимые для биометрического сканирования, такие как инфраструктура публичных ключей или требования к клиентскому программному обеспечению.

- Установить, у каких сотрудников могут возникнуть проблемы с использованием биометрической системы, и подобрать для них альтернативные варианты, например проверку по имени пользователя и паролю или смарт-карте с PIN-кодом.

- Заранее обучить пользователей обращению с системой биометрической проверки подлинности, а тех, кто не сможет ею пользоваться, — альтернативным методам проверки.

- Провести масштабный пилотный запуск в целях выявления и разрешения проблем до начала повсеместного внедрения.

- Следуя инструкциям производителя по сканированию и проверке, ввести данные о пользователях в биометрическую систему.

- Обучить пользователей обращению с системой, обеспечить помощь для тех, кто испытывает трудности.

- Необходимо учесть, что некоторые пользователи могут категорически отказаться применять биометрическую систему. Для таких пользователей следует предусмотреть альтернативный способ проверки подлинности.

Использование групповой политики для снижения рисков, связанных с биометрической проверкой

Доступные в данной категории параметры находятся в разделе редактора групповых политик Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsБиометрия.

В таблице 5 приведены параметры этой технологии, применимые к Windows 7.

В заключение хотелось бы подчеркнуть, что биометрическая аутентификация пока не может служить альтернативой многофакторной аутентификации на смарт-картах. На сегодня, по моему мнению, это скорее удобство, чем полноценная технология безопасности. Но, может быть, это поможет пользователям не забывать свои пароли, кто знает?

Владимир Безмалый (vladb@windowslive.com) — специалист по обеспечению безопасности, MVP Consumer Security, Microsoft Security Trusted Advisоr

Сегодня только ленивый не слышал о проблеме паролей. Но, увы, пользователи свои пароли регулярно забывают либо выбирают их чрезвычайно легкими для последующего взлома. С целью создания удобств аутентификации для пользователей в Windows 10 применяются те же методы, что и в Windows 8. То есть выбор графического пароля и биометрическая аутентификация.

Вместе с тем необходимо отметить, что несмотря на удобство биометрической аутентификации она, на мой взгляд, остается все же скорее именно удобством, а не самостоятельным методом. Почему?

Да потому, что при создании нового пользователя в системе мы, как обычно, должны вначале ввести его пароль и лишь затем приступить к биометрической аутентификации. Нельзя сделать вход в операционную систему без ввода пароля, используя только средства биометрии. Кроме того, стоит вспомнить и о недостатках биометрической аутентификации. Поговорим об этом немного подробнее.

Для аутентификации в Windows 10 применяется учетная запись от Microsoft. При этом данная учетная запись характеризуется двумя параметрами — именем пользователя (логин) и паролем. Если для входа на сайт и OneDrive вы используете двухэтапную аутентификацию, то при первом входе в систему от вас потребуют и получение кода в виде SMS-сообщения или другим удобным вам способом.

Некоторым пользователям не очень-то удобно каждый раз набирать пароль (или они его забывают по какой-то причине). Для них еще в Windows 8 были придуманы следующие способы аутентификации:

• графический пароль;

• PIN-код;

• биометрическая аутентификация (по отпечатку пальца; сегодня сюда добавляется сканирование радужной оболочки глаза).

Однако стоит отметить, что все эти способы — лишь удобство. И применить их без обычного пароля невозможно!

Биометрическая аутентификация в Windows 10

Для того чтобы использовать биометрическую аутентификацию, вы должны выбрать: Пуск — Параметры — Учетные записи — Параметры входа — Отпечаток пальца.

После этого вам предложат отсканировать отпечатки ваших пальцев. Чтобы использовать отпечаток пальца, сначала необходимо вначале четыре раза добавить его в базу для запоминания, а затем проделать ту же операцию в открывшемся новом окне еще четыре раза. Таким образом, сканирование каждого пальца придется выполнить восемь раз. Не поленитесь сделать это для всех десяти пальцев. Ведь вполне возможна ситуация, когда по какой-то причине (загрязненный датчик, порез на пальце и т. д.) отпечаток просто не распознается.

К недостаткам биометрической аутентификации по отпечаткам пальцев, без сомнения, можно отнести тот факт, что большинство используемых сегодня на ПК и планшетах сканеров довольно легко можно скомпрометировать муляжами. А изготовить муляж отпечатка совсем просто.

Кроме того, использование биометрических сканеров для аутентификации, на мой взгляд, опасно еще и тем, что сам цифровой «отпечаток» при этом хранится на ПК локально и теоретически есть возможность его хищения.

Если вы по какой-то причине не можете войти в свою учетную запись с помощью отпечатка пальца, вы всегда можете набрать свой пароль.

Графический пароль

Выберите вариант «Графический пароль». В появившемся окне вначале нужно выбрать базовый экран (фотографию), который будет служить основой для пароля. Далее необходимо с помощью жестов, то есть касаясь экрана пальцами или двигая мышью, «нарисовать» на экране комбинацию окружностей, прямых линий и других геометрических элементов.

При этом вы можете выбрать на экране замкнутую область или соединить пару произвольных точек. Проделайте это трижды. Теперь ваш пароль готов, и вы можете использовать его для аутентификации. Вместе с тем стоит учесть, что уже известны случаи успешных атак на графический пароль.

До недавних пор атака на такие пароли считалась невозможной, т. е. осуществить атаку перебором (brute force) не представлялось возможным, поскольку пользователь, как правило, рисует пальцем или курсором мыши произвольную фигуру на произвольной фотографии.

Ученые из университетов Аризоны и Делавэра, а также исследователи из GFS Technology нашли способ взлома графических паролей. Для осуществления атаки brute force они применили систему распознавания образов и разработали специальное приложение, перебирающее варианты в порядке снижения их вероятности. Как правило, на изображениях людей пользователь чаще всего отмечает или обводит глаза и носы, далее в порядке убывания частоты использования следуют руки и пальцы, рты и челюсти, лица и головы.

Данный способ взлома пароля срабатывает на фотографиях весьма успешно. Стоит отметить, что системы справляются с определением графического пароля даже на портретах, где кроме лица запечатлены и нестандартные объекты.

Как работает графический пароль

После того как вы выбрали изображение, на нем формируется сетка. Самая длинная сторона изображения разбивается на сто сегментов, затем разбивается короткая сторона на столько же сегментов и создается сетка, по которой рисуются жесты. Отдельные точки ваших жестов определяются их координатами (X, Y) на сетке. Для линии запоминаются начальные и конечные координаты и их порядок, с помощью которого определяется направление рисования линии. Для окружности запоминаются координаты точки центра, радиус и направление. Для касания запоминаются координаты точки касания.

При попытке регистрации с помощью графического пароля введенные жесты сравниваются с набором жестов, введенных при настройке графического пароля. Рассматривается разница между каждым жестом и принимается решение об успешности проверки подлинности на основе найденного количества ошибок. Если тип жеста неправильный (скажем, должен быть круг, а вместо него линия), проверка подлинности не будет пройдена. Если типы жестов, порядок ввода и направления совпадают, проверяется, насколько эти жесты отличаются от введенных ранее, и принимается решение о прохождении проверки подлинности.

Безопасность и подсчет жестов

Использование трех жестов обеспечивает значительное количество уникальных комбинаций жестов и такую же надежность, как пароль из пяти-шести случайно выбранных знаков. Уточню еще раз: графический пароль добавлен в качестве способа регистрации в системе как дополнение к текстовому паролю, а не вместо него!

Что нужно учесть

Аутентификация в Windows 10 возможна и с помощью учетной записи Live ID, биометрической аутентификации, а также кода PIN. В более старых версиях операционной системы пароль на домашних компьютерах хранился в файле SAM. Соответственно для его компрометации злоумышленнику нужен был физический доступ к системе и привилегии SYSTEM. Что же получается сегодня? С выходом Windows 10 потенциальному злоумышленнику куда легче будет взломать систему, потому что в системе аутентификации появились новые слабые звенья. Естественно, хакеру потребуется просто найти наиболее уязвимое из них.

Возьмем, например, регистрацию в системе с помощью Live ID. Для конечного пользователя это несомненное удобство: забыл пароль — зашел на сайт Live ID с другого компьютера, воспользовался услугой смены пароля, и можно регистрироваться на своем компьютере с новым паролем. Но это и повышает шансы злоумышленников. Опять-таки пользователь будет работать за другим компьютером, пароль к Live ID может храниться вместе с остальными паролями в браузере и т. д. И что самое интересное, и пароль Live ID, и ПИН-код, и графический пароль, и биометрический — всё это используется для дополнительного хранения и шифрования обычного пароля с целью регистрации в системе.

Поясню, почему эти звенья связаны с обычным паролем. Если пользователь выбрал аутентификацию по графическому паролю, то, в сущности, сам графический пароль применяется в качестве ключа для хранения и шифрования пароля обычного. Таким образом получается, что кроме SAM обычный пароль будет храниться еще в одном месте. Если пользователь выбрал регистрацию с Live ID, то обычный пароль (текстовый, но зашифрованный с помощью Live ID) будет храниться в третьем месте и т. д.

Учетная запись на базе Live ID более защищена. Пароль в текстовом виде уже не хранится. В SAM хотя и хранится хэш пароля Live ID, но он используется для расшифровки другого реального хэша. То есть, например, все пароли DPAPI, EFS, сертификаты шифруются на базе реального хэша, а не того, что в SAM. А реальный хэш уже шифруется более стойким алгоритмом pbkdf2 (SHA256) c несколькими тысячами итераций. Так что защита заметно усилилась. Думаю, в будущих версиях Windows потихоньку перейдут на этот тип, поскольку их обычный хэш SAM перебирается уже со скоростью миллиардов паролей в секунду.

Автор статьи — MVP Consumer Security, Microsoft Security Trusted Advisor.

Комментарии

Только зарегистрированные пользователи могут оставлять комментарий.

Регистрация

Авторизация

|

Интересно |

|

Сейчас искусственный интеллект уже не футуристическая концепция, а инструмент, который перестраивает глобальную …

Появление агентного искусственного интеллекта представляет собой смену парадигмы: от автоматизированных рабочих процессов …

Джимми Места, основатель и технический директор компании RAD Security, рассказывает на портале The New Stack …

Защита потоковых данных — это стратегический императив. Анил Инамдар, руководитель глобального отдела сервисов данных NetApp …

По данным Bloomberg Research, набирающая популярность технология Retrieval-Augmented Generation (RAG, генерация … |

- отпечатки пальца

Надежна ли биометрия на ноутбуках?

Исследователи смогли обойти биометрическую проверку Windows Hello на трех разных устройствах. Насколько можно доверять этому способу входа в систему?

Массовые утечки паролей, забывчивость пользователей и другие сложности современной ИБ приводят к росту популярности альтернативных способов входа в систему и корпоративное ПО. Кроме уже привычных приложений-аутентификаторов и различных бесконтактных карточек и USB-токенов, часто выбирают вариант биометрической аутентификации при помощи отпечатка пальца, благо сканеры часто встраивают прямо в клавиатуру ноутбуков.

Этот способ выглядит достаточно надежным, а также устойчивым к недостаткам пользователя, который то и дело теряет токены и забывает пароли. Впрочем, тезис о надежности не столь однозначен, особенно с учетом недавнего исследования компании Blackwing intelligence. Его авторы смогли взломать систему биометрической проверки и войти в Windows через Windows hello на ноутбуках Dell Inspiron 15, Lenovo ThinkPad T14, а также используя подключаемую клавиатуру Microsoft Surface Pro Type Cover with Fingerprint ID для планшетных компьютеров Surface Pro 8 и Surface Pro X. Как учесть их находки в своей стратегии защиты?

Суть взлома

Сразу скажем, что взлом был аппаратным. Исследователям пришлось частично разобрать все три устройства, отключить сенсор от внутренней шины USB и подключить к внешнему USB-порту через «прокладку», а именно компьютер Raspberry PI 4, который осуществлял атаку «человек посередине». Атака основана на том, что все чипы, удовлетворяющие требованиям сертификации Windows Hello, должны хранить базу отпечатков самостоятельно, во встроенной памяти микросхемы. На компьютер никогда не передаются отпечатки, а только криптографически подписанные вердикты вида «пользователь Х успешно прошел проверку». При этом протокол и сами чипы поддерживают хранение многих отпечатков для разных пользователей.

Исследователям успешно удалось совершить подмену, хотя для разных моделей потребовались вариации атаки. Они записали на чип дополнительные отпечатки якобы для нового пользователя, но смогли модифицировать обмен данными с компьютером таким образом, чтобы информация об успешной проверке нового пользователя уходила с идентификатором старого.

Главная причина того, что подмена стала возможна — все проверенные устройства в той или иной мере отступают от протокола Secure Device Connection Protocol (SDCP), разработанного Microsoft как раз для предотвращения подобных атак. Протокол учитывает многие распространенные сценарии атак — от подмены данных до воспроизведения обмена информацией между ОС и чипом в момент, когда пользователя нет за компьютером (replay attack). Взломать реализацию на Dell (сканер отпечатков Goodix) удалось благодаря тому, что Linux-драйвер не поддерживает SDCP, на чипе хранятся две отдельные базы для Windows и Linux, а информация о выборе нужной базы передается без шифрования. В Lenovo (чип Synaptics) вместо SDCP используется собственное шифрование, и авторам удалось разобраться с генерацией ключа и расшифровать протокол обмена. Внезапно и удивительно, но в клавиатуре Microsoft (чип ELAN) SDCP вообще не используется и шифрования по стандарту Microsoft просто нет.

Главные выводы

С одной стороны, аппаратные взломы сложно предотвратить, но с другой — и выполнить тоже весьма непросто. В данном случае речь не идет о USB-флешке, которую надо на минутку вставить в компьютер, — требуется квалифицированная работа по сборке-разборке ноутбука, и все время несанкционированного доступа к компьютеру он остается в явно модифицированном виде. То есть атаку нельзя провести незаметно, и вернуть устройство законному пользователю до завершения манипуляций и приведения машины в исходный вид не получится. Соответственно, в зоне риска здесь в первую очередь компьютеры сотрудников, имеющих высокие привилегии или доступ к ценной информации, а также часто работающих дистанционно.

Чтобы снизить риск для этих групп пользователей, можно принять следующие меры:

- не делать биометрию единственным фактором аутентификации. Дополнительно использовать пароль, приложение-аутентификатор или USB-токен. При необходимости эти факторы аутентификации можно комбинировать в разных сочетаниях. Удобная для пользователей политика может требовать пароля и биометрии в начале работы (после выхода из спящего режима и включения компьютера), а в течение рабочего дня дальше требовать лишь биометрию;

- использовать внешние сканеры биометрии, прошедшие глубокий аудит безопасности;

- применять меры физической безопасности, препятствующие вскрытию ноутбуков или их перемещению с регламентированных мест;

- всё перечисленное обязательно должно сочетаться с использованием полнодискового шифрования и современных версий UEFI с активированными функциями безопасной загрузки.

Ну и напоследок напомним, что хотя сканеры биометрии не идеальны, взломать такой сканер существенно сложнее, чем выманить у сотрудника его пароль. Поэтому даже если биометрия не подходит вашей организации, это не повод ограничиваться одними только паролями.