Windows 10, 8.1 и Windows 7 позволяют отключить обязательную проверку цифровой подписи драйверов и установить неподписанный драйвер, однако если в последних версиях ОС это нужно сделать на постоянной основе, изменение опций с помощью bcdedit не помогает. Однако, может помочь самостоятельная подпись драйвера и его последующая установка, о чем и поговорим.

В этой инструкции подробно о том, как самостоятельно подписать драйвер для Windows 10, 8.1 или Windows 7 x64 или 32-бит (x86) для последующей установки в системе на постоянной основе без отключения проверки цифровой подписи драйверов, избежав при этом ошибок наподобие «INF стороннего производителя не содержит информации о подписи».

Что потребуется для подписи драйвера

Для того, чтобы выполнить все описанные далее шаги, скачайте и установите следующие инструменты с сайта Майкрософт:

- Microsoft Windows SDK for Windows 7 https://www.microsoft.com/en-us/download/details.aspx?id=8279

- Windows Driver Kit 7.1.0 https://www.microsoft.com/en-us/download/details.aspx?id=11800

Из первого набора достаточно будет установить Tools, из второго (представляет собой ISO-образ с установщиком, с которого нужно запустить KitSetup.exe) — выбрать Build Environments и Tools.

Обратите внимание: это не последние версии наборов инструментов, но они в равной степени подойдут для самостоятельной подписи драйверов для последующей установки во всех ОС от Windows 10 до Windows 7, при этом в инструкции не потребуется вдаваться в некоторые дополнительные нюансы.

Процесс самостоятельной подписи драйвера

В процессе для того, чтобы подписать драйвер самостоятельно, нам потребуется: создать сертификат, подписать драйвер этим сертификатом, установить сертификат в системе и установить драйвер. Начнем.

- Создайте в корне диска C какую-либо папку (так к ней проще будет обращаться в дальнейшем), например, C:\cert, где мы будем работать с сертификатами и драйверами.

- Запустите командную строку от имени администратора (нужны для 18-го шага). Далее используем следующие команды по порядку. Файлы драйвера пока не потребуются. Во время выполнения второй команды вас попросят ввести пароль, я использую password в окне запроса и далее в командах, вы можете использовать свой.

-

cd "C:\Program Files\Microsoft SDKs\Windows\v7.1\bin"

-

makecert -r -sv C:\cert\driver.pvk -n CN="remontka" C:\cert\driver.cer

-

cert2spc C:\cert\driver.cer C:\cert\driver.spc

-

pvk2pfx -pvk C:\cert\driver.pvk -pi password -spc C:\cert\driver.spc -pfx C:\cert\driver.pfx -po password

- До этого этапа всё должно пройти как на скриншоте ниже, командную строку не закрываем.

- В папке C:\cert создайте вложенную папку, например, drv и поместите туда свои файлы драйвера. Но: если вам требуется драйвер только для x64, не копируйте .inf файл для x86 систем в эту папку и наоборот.

В командной строке используем следующие команды:

-

cd C:\WinDDK\7600.16385.1\bin\selfsign\

-

inf2cat.exe /driver:"C:\cert\drv" /os:7_X64 /verbose

- В предыдущей команде для драйвера 32-бит укажите X86 вместо X64. Если будет предложено скачать .NET Framework, согласитесь, установите, а затем заново выполните команду. В идеале вы должны будете получить сообщение об успешном создании .cat файла для подписи. Однако, возможны ошибки, о наиболее частых — следующие два пункта. После исправления ошибок повторите команду из пункта 10.

- DriverVer set to incorrect date — возникает при дате в файле драйвера до 21 апреля 2009 года. Решение: откройте файл .inf из папки drv в текстовом редакторе (можно в блокноте) и в строке DriverVer установите другую дату (формат: месяц/день/год).

- Missing AMD64 CatalogFile entry (для 64-бит) или Missing 32-bit CatalogFile entry. Решение: откройте файл .inf из папки drv в текстовом редакторе и в разделе [Version] добавьте строку CatalogFile=catalog.cat

- В итоге вы должны получить сообщение: Catalog generation complete с указанием пути к файлу каталога, в моем случае – C:\cert\drv\catalog.cat. Далее используем следующие команды (требуется подключение к Интернету).

-

cd "C:\Program Files\Microsoft SDKs\Windows\v7.1\bin"

-

signtool sign /f C:\cert\driver.pfx /p password /t http://timestamp.verisign.com/scripts/timestamp.dll /v C:\cert\drv\catalog.cat

- Результат подписи файла драйвера без ошибок на скриншоте ниже. Следующий шаг — добавить самоподписанный сертификат в список доверенных в системе, сделать это можно следующими двумя командами по порядку

-

certmgr.exe -add C:\cert\driver.cer -s -r localMachine ROOT certmgr.exe -add C:\cert\driver.cer -s -r localMachine TRUSTEDPUBLISHER

- В результате вы должны получить сообщение «CertMgr Succeeded». Если Failed или certmgr.exe не является внутренней или внешней командой — убедитесь, что командная строка запущена от имени администратора, а вы находитесь в нужной папке (см. 15 шаг).

И вот теперь можно закрыть командную строку и установить драйвер из папки C:\cert\drv с помощью диспетчера устройств, или нажав правой кнопкой по .inf файлу и выбрав пункт «Установить». Потребуется подтвердить установку драйвера в окне «Не удалось проверить издателя этих драйверов» — нажать «Все равно установить этот драйвер».

Обратите внимание, что возможные ошибки в диспетчере устройств, отображаемые для устройства с самостоятельно подписанным драйвером обычно не имеют отношения непосредственно к процессу подписи (та же ошибка для них будет появляться и без подписи, при простом отключении проверки цифровой подписи драйверов в особых вариантах загрузки). Т.е. искать причину в этом случае нужно в чем-то ещё и читать подробную инструкцию по использованию драйвера (например, в случае драйверов для FlashTool).

12.08.2016, 21:32. Показов 48598. Ответов 41

Эта статья — быстрый онлайн-помощник для тех, кто переходит на новое

подписывание драйверов в Windows 10 (EV, WHDC-портал). Здесь я постараюсь

дать основные рекомендации, чтобы помочь избежать глупых ошибок и, не

теряя времени, скорее адаптировать свои проекты под новые требования.

Для того, чтобы начать подписывать драйверы по-новому, вам потребуется:

* EV-сертификат, приобретенный у Symantec, DigiCert, GlobalSign, WoSign

или Entrust. В тот момент, когда пишутся эти строки, поддерживаются только

сертификаты, приобретенные в перечисленных выше организациях. В будущем список,

вероятно, будет дополняться.

По тексту ниже подразумевается, что сертификат уже установлен на вашем компьютере.

* Аккаунт на Microsoft (LiveID). Регистрация там бесплатная и занимает несколько минут.

* Утилита signtool с поддержкой SHA256. Утилиту лучше взять из последних версий WDK

(8 и выше), так как старые версии не поддерживают SHA256 и некоторые другие возможности,

которые вам потребуются.

* Несколько часов свободного времени.

Первое, что вам нужно сделать — зарегистрировать свою компанию на портале WHDC.

Идем сюда:

Microsoft Hardware Dev Center

https://developer.microsoft.co… s/hardware

жмем ‘Dashboard’ и логинимся в свой аккаунт Microsoft.

Далее вам будет предложено скачать файл winqual.exe, подписать его своим сертификатом и

загрузить обратно. Так портал определяет валидность сертификата, а также сможет сопоставить

цифровую подпись с вашей компанией, если это будет необходимо. Команда подписи для

signtool.exe затруднений вызывать не должна:

| Code | ||

|

Для вашего сертификата опции могут быть немного другие. Обратите внимание на ключи /fd и /td —

они указывают, что и для цифровой подписи, и для timestamp-сервера следует использовать

SHA256, а не SHA1. EV-сертификаты используют только SHA2. Также обратите внимание,

что здесь и далее больше не будут использоваться никакие кросс-сертификаты (ключ /ac),

так как для ‘attestation signing’ (подписывание драйверов через веб-портал) это не требуется.

Точно такой же командой вы будете подписывать submission (архив с файлами для подписи).

Подписав и загрузив winqual.exe, вы попадете на страницу, где вам предложат указать

сведения о компании — название, юридический адрес, почтовый индекс, телефон, e-mail…

Судя по всему, эта информация не проверяется и нужна только «для галочки».

Но указывать откровенно «липовые» данные, разумеется, не стоит.

Вот и все, теперь вы успешно зарегистрированы на веб-портале WHDC.

Осталось немного — дать нужные разрешения (permissions), а также подписать несколько

соглашений, которые предлагает вам Microsoft (по поводу Anti-Malware, DRM и остальные в

таком же духе, всего штук 10). Я не буду подробно описывать нужные шаги, т.к. они

достаточно очевидны.

После этого вам необходимо перелогиниться на веб-портале (выйти и зайти снова), чтобы

изменения вступили в силу.

Подписывание драйвера.

Сначала вам нужно создать cab-архив с файлами для подписи внутри.

Если пакет драйверов только один, cab-файл должен иметь такую структуру:

| Code | ||

|

Если пакетов драйверов несколько, тогда добавляется нумерация:

| Code | ||

|

INF-файл обязателен, даже если у вас legacy-драйвер, которому INF не нужен.

Так что если вы никогда не делали INF-файлов, придется этому научиться.

Для legacy-драйверов можно использовать следующую заглушку, поставив

только правильные названия:

Кликните здесь для просмотра всего текста

| Code | ||

|

Я сразу советую проверять, валиден ли ваш INF-файл, используя утилиту inf2cat из WDK.

Например:

| Code | ||

|

Для создания cab-архива можно использовать разные программы, но проще всего

задействовать штатную утилиту Windows под названием makecab:

| Code | ||

|

В файле ddf описываются директивы для создания cab-архива.

Я использую примерно такой шаблон:

| Code | ||

|

Файл cat, который сгенерировала утилита inf2cat.exe, в архив класть не нужно,

он все равно будет проигнорирован и портал при подписи создаст новый.

Важный момент: все пакеты драйверов в архиве должны быть под какую-то одну

архитектуру — или x64, или x86. На MSDN пишут, что Driver Package может

быть под обе архитектуры, но как правильно их упаковать в cab-архив — я

так и не понял. Попытки добавить еще один уровень в дереве папок внутри

архива (32/64, x86/x64, i386/amd64) успехом не увенчались.

Видимо, самый простой путь — делать две submission, одну чисто под x64,

вторую чисто под x86.

Когда cab-архив будет готов, вам нужно подписать его своим сертификатом.

Далее на веб-портале идем в раздел ‘File signing services’ и выбираем

пункт ‘Create driver signing submission’. После этого все очень просто:

вы указываете название своей submission (произвольное, это нужно только

для информативных целей), является ли ваш драйвер универсальным (см. концепцию

‘Universal Driver’ в MSDN), а также платформы, под которые собран драйвер,

их в настоящий момент четыре:

Microsoft Windows 10 AU Client family, x86

Microsoft Windows 10 AU Client family, x64

Microsoft Windows 10 Client family, x86

Microsoft Windows 10 Client family, x64

C x64/x86 все понятно, а вот разницу между Client и AU Client я не нашел —

подпись в конечном итоге получается одинаковая.

После этого вы загружаете свой cab-архив и жмете ‘Submit’. Все.

Обработка submission (процесс называется review) занимает некоторое время, у

меня было где-то около 15 минут, иногда может затянуться, как пишут, на

часы или даже сутки. Но обычно слишком долгий процесс обработки submission —

признак того, что что-то пошло не так и процесс будет завершен с ошибкой.

По завершении вам придет письмо на почту и архив с подписанными файлами можно

будет скачать там же, на веб-портале.

Кстати, можно запостить сразу несколько submission — они обрабатываются

параллельно и в некоторых случаях можно сэкономить немного времени.

В сведениях о цифровой подписи файлов, которые вам вернет портал, вы с удивлением

(а кто-то, возможно, и с радостью) обнаружите, что вместо ‘OOO Vasya Pupkin’ будет

вписано безликое и ужасное ‘Microsoft Windows Hardware Compatibility Publisher’.

Теперь драйвер можно ставить и запускать на Windows 10 — 1607 и никакие

Secure Boot, Device Guard и т.п. не помеха.

———————————————————————————-

Теперь вопросы чисто практического плана.

Q: Как быть с предыдущими версиями Windows (Vista, Windows 7, Windows 8, Windows 8.1)?

A: К сожалению, здесь без вариантов: либо вам придется купить еще один сертификат SHA1 и

использовать его, либо попробуйте пройти HLK-тесты через веб-портал и тогда получите

подпись, которую понимают все указанные выше версии Windows.

Прохождение HLK-тестов — достаточно большой и серьезный «квест», затрагивать эту

тему здесь я не буду.

Q: Как быть с Windows Server 2016 (vNext)? Его ведь нету в списке при отправке

submission на веб-портале…

A: Для Windows Server 2016 прохождение HLK-тестов для драйвера — единственный

легальный способ поддержки, другие типы цифровых подписей система принимать

не будет. Так что ждите через некоторое время очередную статью от меня про HLK.

Q: Как обстоят дела с двойными сигнатурами?

A: Портал добавляет свою подпись, не затирая старую. Поэтому можно, например,

подписать .sys-файл сначала стандартным сертификатом с SHA1 старым способом с

кросс-сертификатом (cross-signing), а затем отправить его на веб-портал, где

ему будет добавлена вторая подпись SHA256 для Windows 10 (attestation signing).

Такой драйвер сможет запускаться на любых версиях Windows.

Однако в случае с cat-файлами это не сработает, потому что, как уже писалось выше,

портал генерирует свой cat-файл, игнорируя тот, что лежит внутри cab-архива.

Поэтому, если ваш драйвер ставится через INF-файл и вы хотите поддерживать

максимально возможный диапазон версий Windows, придется иметь несколько

пакетов драйвера, один для систем до Windows 10, второй для Windows 10 и выше.

Q: Что делать с модулями, которые собираются с ключом /INTEGRITYCHECK и,

согласно MSDN, должны подписываться с опцией /ph (generate page hashes)?

Например, драйвер, использующий Object Callbacks (ObRegisterCallbacks)?

A: Ничего не нужно. Система подписывания остается такой же, как и для

остальных драйверов Windows 10.

Q: EV-сертификат поставляется на USB-токене, это секьюрно, но неудобно.

У нас разработчики географически удалены друг от друга, а подписывать,

получается, может только один?

A: К сожалению, здесь действительно есть ряд неудобств.

Например, токен SafeNet не работает нормально в RDP-сессии и время

от времени начинает требовать ввод пароля (PIN).

Для решения этой проблемы можно настроить параметры, как написано здесь:

Automate Extended Validation (EV) code signing

http://stackoverflow.com/quest… de-signing

А также воспользоваться приведенным кодом и утилитой RemoteSignTool

(обертка над signtool.exe, работающая через интернет).

В настоящее время ведутся дебаты о том, чтобы оставить EV только для регистрации

на веб-портале, а для подписи submission использовать «обычные» сертификаты

(т.е. без USB-токенов и тому подобного):

EV Cert to be Requires for EVERY sysdev submission…

http://www.osronline.com/showt… ink=278314

10

Applies ToWindows Server 2016, all editions Windows 10, version 1607, all editions SQL Server 2016 Developer — duplicate (do not use) SQL Server 2016 Enterprise — duplicate (do not use) SQL Server 2016 Express — duplicate (do not use) SQL Server 2016 Standard — duplicate (do not use) SQL Server 2016 Web — duplicate (do not use) SQL Server 2014 Developer — duplicate (do not use) SQL Server 2014 Enterprise — duplicate (do not use) SQL Server 2014 Express — duplicate (do not use) SQL Server 2014 Standard — duplicate (do not use) SQL Server 2014 Web — duplicate (do not use)

Симптомы

Для установки накопительного обновления для SQL Server или при установке SQL Server, который включает накопительное обновление (также называется установки интегрированным) версии Windows Server 2016 с Secure Boot включена.

В этом случае программа установки сообщает об ошибке и происходит сбой, иначе успеха при инициации предупреждения и сообщения об ошибках, будет выглядеть следующим образом.

Сообщение об ошибке при функции Filestream выбран во время установки или уже включен на существующую установку SQL Server, к которому применяется накопительное обновление:

Произошла следующая ошибка:

Windows не может проверить цифровую подпись для этого файла. При последнем изменении оборудования или программного обеспечения, возможно, установлен файл, который был неправильно подписан или поврежден, или мог быть вредоносной программой из неизвестного источника.

Нажмите кнопку «Повторить» или повторить неудавшееся действие или нажмите кнопку «Отмена», чтобы отменить эту операцию и продолжить установку.

Помощника по совместимости программ

Требуется драйвер с цифровой подписью

Драйвер RsFxКорпорация Майкрософт

Предупреждающее сообщение, если не включена функция Filestream во время установки SQL server, накопительное обновление включает в себя интегрированный:

Примечание. В этом случае невозможно включить функцию Filestream с помощью диспетчера конфигурации SQL Server после завершения установки.

В следующей таблице перечислены сочетания, которые эти симптомы могут возникнуть в различных версиях SQL Server.

SQL Server 2016 (влияет на CU2 для RTM)

|

Комбинация |

Компонент FileStream |

Error/Warning? |

|

CU2 на SQL 2016 |

Включено |

Ошибка |

|

SQL 2016 + CU2 установочный |

Включено |

Ошибка |

|

SQL 2016 + CU2 установочный |

Отключенный или не установлен (по умолчанию) |

Предупреждение |

SQL Server 2014 (влияет на CU9 для пакета обновления 1)

|

Комбинация |

Компонент FileStream |

Error/Warning? |

|

CU9 на SQL 2014 SP1 |

Включено |

Ошибка |

|

SQL 2014 + SP1 + CU9 установочный |

Включено |

Ошибка |

|

SQL 2014 + SP1 + CU9 установочный |

Отключенный или не установлен (по умолчанию) |

Предупреждение |

SQL Server 2012 (влияет на CU5 для SP3 и CU14 для пакета обновления 2)

|

Комбинация |

Компонент FileStream |

Error/Warning? |

|

CU5 на SP3 SQL 2012 г. |

Включено |

Ошибка |

|

SQL 2012 + SP3 + CU5 установочный |

Включено |

Ошибка |

|

SQL 2012 + SP3 + CU5 установочный |

Отключенный или не установлен (по умолчанию) |

Предупреждение |

|

CU14 в SQL 2012 с пакетом обновления 2 |

Включено |

Ошибка |

|

SQL 2012 + SP2 + CU14 установочный |

Включено |

Ошибка |

|

SQL 2012 + SP2 + CU14 установочный |

Отключенный или не установлен (по умолчанию) |

Предупреждение |

Примечание Hyper-V тип Gen2 виртуальных машин имеют Secure Boot включена по умолчанию и, следовательно, больше шансов столкнуться проблема при установке накопительного обновления 2 (CU2) и SQL 2016 Windows Server 2016 или 10 Windows на виртуальной Машине, Gen2 Hyper-V пользователей. Тем не менее эта проблема может возникать на физических серверах Если Secure Boot включена.

Решение

SQL Server 2016

SQL Server 2014 г

Накопительное обновление для пакета обновления 1 для SQL Server 2014 11

SQL Server 2012

Накопительного обновления 7 для SQL Server 2012 Пакет обновления 3

Каждый новый накопительный пакет обновления для SQL Server содержит все исправления и все исправления безопасности, входившие в состав предыдущего накопительного обновления. Корпорация Майкрософт рекомендует загрузить и установить последние накопительные обновления для SQL Server:

-

Последнее накопительное обновление для SQL Server 2016

-

Последнее накопительное обновление для SQL Server 2014

-

Последнее накопительное обновление для SQL Server 2012 с пакетом обновления 3

-

Последнее накопительное обновление для SQL Server 2012 с пакетом обновления 2

Временное решение

Чтобы обойти эту проблему, используйте один из следующих методов как применимое к среде:

-

Если функция Filestream не используется для вашей среды, эта проблема не затрагивает Кроме предупреждающее сообщение, которое всплывает в конце процесса установки. Можно игнорировать предупреждение в этом случае.

-

Если используется функция Filestream и FileTable в среде и планируется установить один из уязвимых накопительные пакеты обновления, описанные в разделе «Проблема» в Windows Server 2016, может предпочесть временно отключить безопасной загрузки. Это позволяет решить эту проблему до выпуска предстоящий выпуск обслуживания, который содержит код, подписанный драйвер RsFx.

-

Если функция Filestream и FileTable в использования в среде и при установке SQL Server 2016 на Windows Server 2016 и не удается отключить безопасные загрузки мы рекомендуем не устанавливать уязвимой накопительного обновления. Вместо этого ждать будущее накопительное обновление выпуска, который имеет подписанный драйвер RsFx.

Дополнительные сведения

-

Драйвер FileStream RsFx не загружается после установки SQL Server 2016 с CU2 на 2016 Windows Server с д SecureBoot

-

Отключение безопасного загрузки

-

Накопительное обновление 2 для SQL Server 2016

-

Накопительное обновление 9 для SQL Server SP1 2014

-

Накопительное обновление для SQL Server 2012 Пакет обновления 3 5

-

Накопительное обновление для SQL Server 2012 с пакетом обновления 2 14

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

Обновлено:

Опубликовано:

В качестве примера используется Windows Server 2012 R2 (2016, 2019). Инструкция разбита на несколько шагов и представляет из себя полный цикл настройки файлового хранилища для использования в малых и средних компаниях.

Выбор оборудования и подготовка сервера

Установка Windows и настройка системы

Базовые настройки файлового сервера

Тюнинг файлового сервера или профессиональные советы

Настройка средств обслуживания

Тестирование

Шаг 1. Выбор оборудования и подготовка сервера

В качестве сервера, желательно, выбрать профессиональное оборудование. Системные требования для файлового сервера не высокие:

- Процессор может быть самый простой;

- Оперативная память также не сильно используется;

- Дисковая система — самый основной компонент. Ее объем зависит от специфики бизнеса. Примерная формула — не менее 15 Гб на пользователя и не менее 1 Тб на сервер. До 50 пользователей можно рассматривать диски SATA, после — SAS или SSD.

Например, для компании в 300 пользователей подойдет сервер с процессором Xeon E3, 8 Гб ОЗУ и 5 Тб дискового пространства на дисках SAS 10K.

Дополнительные требования

- Для обеспечения сохранности информации при выходе из строя жесткого диска, необходим RAID-контроллер. Настройка последнего выполняется из специального встроенного программного обеспечения, которое запускается при загрузке сервера;

- Сервер должен быть подключен к источнику бесперебойного питания;

- Необходимо предусмотреть резервное копирование. Для этого нужен дисковый накопитель (внешний жесткий диск) или другой сервер.

Подробнее о выборе оборудования читайте статью Как выбрать сервер.

Шаг 2. Установка Windows и настройка системы

Установка системы

На этом шаге все стандартно, за исключением одного нюанса: разбивая во время установки Windows жесткий диск, стараемся выделить небольшую часть (70 — 120 Гб) для системы и все остальное под данные. Если выделить много дискового пространства для системного раздела, увеличится время его обслуживания и фрагментация, что негативно скажется на производительности и надежности системы в целом.

Настройка системы

- Проверяем правильность настройки времени и часового пояса;

- Задаем понятное имя для сервера и, при необходимости, вводим его в домен;

- Если сервер не подключен напрямую к сети Интернет, стоит отключить брандмауэр;

- Для удаленного администрирования, включаем удаленный рабочий стол;

- Устанавливаем все обновления системы.

Шаг 3. Базовые настройки файлового сервера

Это стандартные действия, которые выполняются при настройке обычного файлового сервера.

Установка роли и вспомогательных компонентов

Как правило, данная роль устанавливается вместе с Windows. Остается только это проверить и доустановить компоненты, которые нужны для полноценной эксплуатации сервиса.

Открываем Диспетчер серверов. Он может быть запущен из панели быстрого запуска.

Нажимаем Управление — Добавить роли и компоненты.

В открывшемся окне оставляем Установка ролей и компонентов и нажимаем Далее.

В следующем окне выбираем нужный сервер (выбран по умолчанию, если работаем на сервере, а не через удаленную консоль) и нажимаем Далее.

Среди ролей находим Файловые службы и службы хранилища, раскрываем ее и проверяем, что установлены галочки напротив следующих компонентов:

- Службы хранения;

- Файловый сервер;

Если данные службы не установлены, выбираем их и нажимаем Далее.

В окне Выбор компонентов просто нажимаем Далее.

Откроется окно Подтверждение установки компонентов. Нажимаем Установить и после окончания процесса перезагружаем сервер.

Настройка шары (общей папки)

Создаем первую папку, которую хотим предоставить в общее использование. Затем кликаем по ней правой кнопкой мыши и нажимаем Свойства:

В открывшемся окне переходим на вкладку Доступ и нажимаем Расширенная настройка:

Ставим галочку Открыть общий доступ к этой папке и нажимаем кнопку Разрешения:

Предоставляем полный доступ всем пользователям:

* конечно же, мы не будем давать доступ всем пользователям, но для этого есть вкладка безопасность (см. ниже).

Нажимаем OK и еще раз OK.

Теперь переходим на вкладку Безопасность и нажимаем Дополнительно:

В открывшемся окне нажимаем Отключение наследования и Преобразовать унаследованные разрешения в явные разрешения этого объекта.

Нажимаем OK и Изменить.

Выставляем необходимые права на папку, например:

Совет: старайтесь управлять правами на ресурсы только при помощи групп. Даже если доступ необходимо предоставить только одному человеку!

Теперь нажимаем OK два раза. Папка настроена для общего использования и в нашем примере доступна по сетевому пути \\fs1\Общая папка.

Шаг 4. Тюнинг файлового сервера или профессиональные советы

Данные настройки, по сути, представляют секреты того, как сделать файловый сервер лучше, надежнее и безопаснее. Применяя их, администраторы создают более правильную и профессиональную среду ИТ.

DFS

С самого начала стоит создавать общие папки в пространстве имен DFS. На это есть две основные причины:

- При наличии или появлении нескольких файловых серверов пользователям будет удобнее находить общие папки в одном месте.

- Администратор легко сможет создать отказоустойчивую систему при необходимости.

Как создать и настроить DFS читайте в статьях Как установить и настроить DFS и Как установить и настроить DFS с помощью Powershell.

Теневые копии

Позволят вернуться к предыдущим версиям файлов. Это очень полезная функция позволит не только восстановить некорректно отредактированный документ, но и вернуть случайно удаленный файл или папку.

Как настроить и пользоваться данной возможностью, читайте подробнее в инструкции Как включить и настроить теневые копии.

Аудит

Аудит позволит вести протокол доступа к данным — понять, кто и когда удалил важные данные или внес в них изменения.

О том, как настроить данную возможность читайте статью Как включить аудит доступа к файлам Windows.

Анализатор соответствия рекомендациям

В диспетчер управления серверами Windows встроен инструмент для проверки конфигурации сервера — анализатор соответствия рекомендациям. Чтобы им воспользоваться переходим в диспетчере в Локальный сервер:

Находим раздел «Анализатор соответствия рекомендациям» и справа кликаем по ЗАДАЧИ — Начать проверку BPA:

Рассмотрим решения некоторых рекомендаций.

1. Для XXX должно быть задано рекомендованное значение.

Это набор однотипных рекомендаций, для выполнения которых нужно обратить внимание на описание и задать значение параметро, которое в нем указано. Например, для CachedOpenLimit в описании проблемы есть описание решения — «Задайте для CachedOpenLimit рекомендуемое значение 5». Чтобы это сделать, открываем Powershell от администратора и вводим команду:

Set-SmbServerConfiguration -CachedOpenLimit 5

* мы задаем параметру CachedOpenLimit значение 5, как это и рекомендовано анализатором.

На запрос, уверены ли мы, что хотим выполнить команду, отвечаем утвердительно.

Остальные параметры задаем аналогичными действиями.

2. Файл Srv.sys должен быть настроен на запуск по требованию.

В командной строке от имени администратора вводим:

sc config srv start= demand

3. Создание коротких имен файлов должно быть отключено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Шаг 5. Настройка средств обслуживания

Ни одна инфраструктура не может полноценно существовать без мониторинга и резервного копирования. Предупредить о возможной проблеме, узнать о последней раньше пользователей или иметь возможность восстановить данные — показатели высокой ответственности и профессионализма системного администратора.

Резервное копирование

Для файлового сервера все просто — необходимо резервировать все рабочие папки и файлы. Лучшим решением будет ежедневное копирование новых данных, и с определенной периодичностью (например, раз в месяц), создавать полный архив.

Мониторинг

Мониторить стоит:

- Сетевую доступность сервера;

- Свободное дисковое пространство;

- Состояние жестких дисков.

Шаг 6. Тестирование

Тестирование состоит из 3-х основных действий:

- Проверить журналы Windows и убедиться в отсутствие ошибок. В случае их обнаружения, необходимо устранить все проблемы.

- Выполнить действия анализатора соответствий рекомендациям.

- Провести живой тест работы сервиса с компьютера пользователя.

Все способы:

- Способ 1: Вход в систему в штатном режиме

- Способ 2: «Редактор локальных групповых политик»

- Способ 3: «Редактор реестра»

- Способ 4: «Командная строка»

- Вопросы и ответы: 2

Важно! По умолчанию функция проверки подписи драйверов в Windows 10 активирована, поэтому если имеется необходимость повторного включения, это предполагает, что ранее выполнялись действия по деактивации. Выбранный ранее метод определяет алгоритм дальнейших действий при решении данной задачи. Так, если проверка отключалась посредством «Командной строки», и включать ее необходимо через нее же.

Читайте также: Как отключить проверку цифровой подписи драйверов

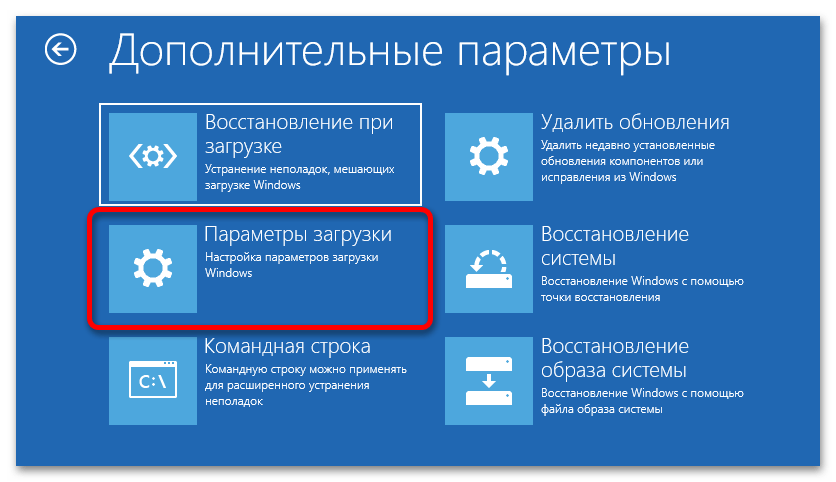

Способ 1: Вход в систему в штатном режиме

Один из вариантов деактивации обязательной проверки цифровых подписей драйверов подразумевает вход в систему в одноименном режиме. Соответственно, чтобы включить обозначенную функцию снова, потребуется загрузить Windows 10 в штатном режиме. Для этого достаточно попросту перезапустить компьютер и поставленная задача будет считаться выполненной.

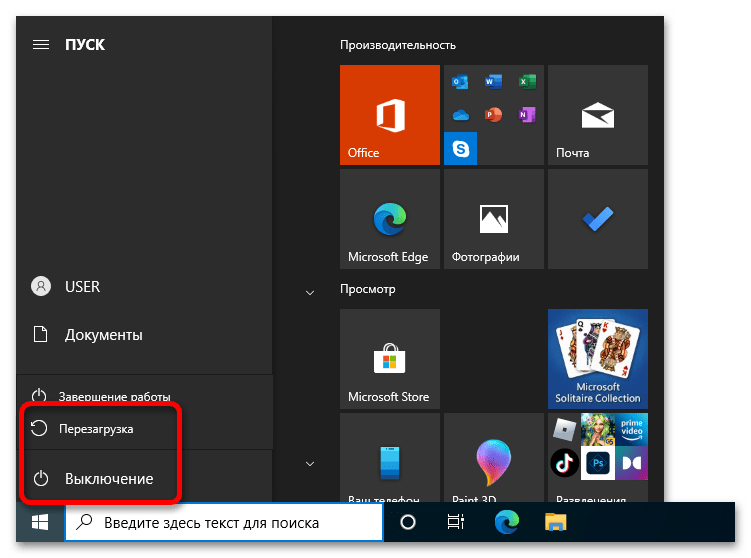

Для этого разверните меню «Пуск» любым доступным способом, например, нажав клавишу Win на клавиатуре, кликните по кнопке «Выключение» и выберите пункт «Перезагрузка».

Читайте также: Как перезагрузить компьютер с Windows 10 через «Командную строку»

Обратите внимание, что Windows 10 поддерживает довольно много режимов работы, доступных для выбора в специальном загрузочном меню. На нашем сайте есть отдельная статья, в которой подробно разобраны все варианты запуска операционной системы.

Подробнее: Варианты загрузки Windows 10

Способ 2: «Редактор локальных групповых политик»

Важно! Утилита «Редактор локальных групповых политик» доступна только в редакциях Windows 10 Enterprise и Professional. Если на компьютере установлена другая версия операционной системы, воспользоваться описанным ниже способом не получится.

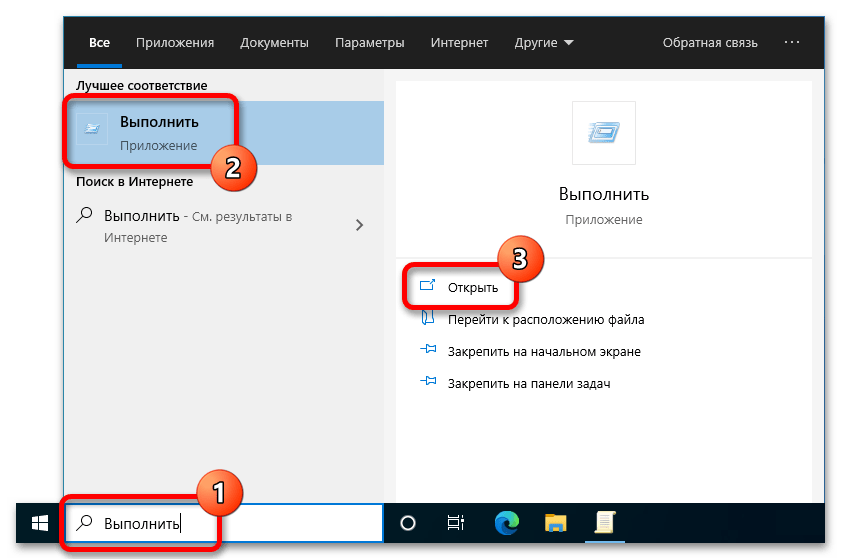

«Редактор локальных групповых политик» — это утилита для менеджмента настроек операционной системы, которая позволяет изменять параметры работы некоторых компонентов, включая функцию обязательной проверки цифровой подписи устанавливаемых драйверов. Чтобы с ее помощью выполнить поставленную задачу, необходимо сделать следующее:

-

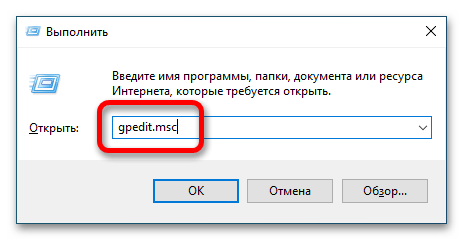

Вызовите окно «Выполнить», воспользовавшись сочетанием горячих клавиш Win + R. После этого впишите в поле для ввода представленную ниже команду и нажмите по кнопке «ОК»:

gpedit.mscПримечание! Если по каким-то причинам запустить интерпретатор «Командной сроки» не получается, тогда рекомендуем ознакомиться с другой статьей на нашем сайте, где представлены дополнительные способы выполнения поставленной задачи.

Подробнее: Все способы запуска окна «Выполнить» в Windows 10

-

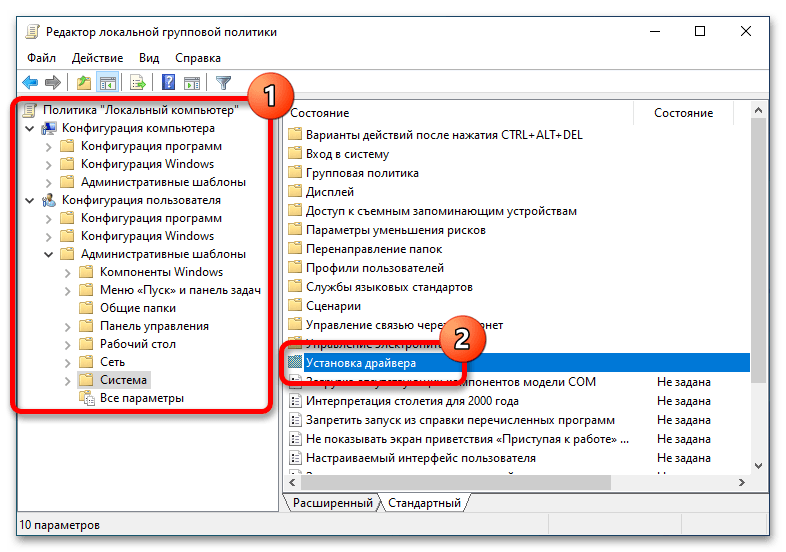

В появившемся окне утилиты, воспользовавшись навигационной панелью в левой части интерфейса, перейдите по указанному ниже пути в директорию «Установка драйвера»:

«Конфигурация пользователя» → «Административные шаблоны» → «Система» → «Установка драйвера»

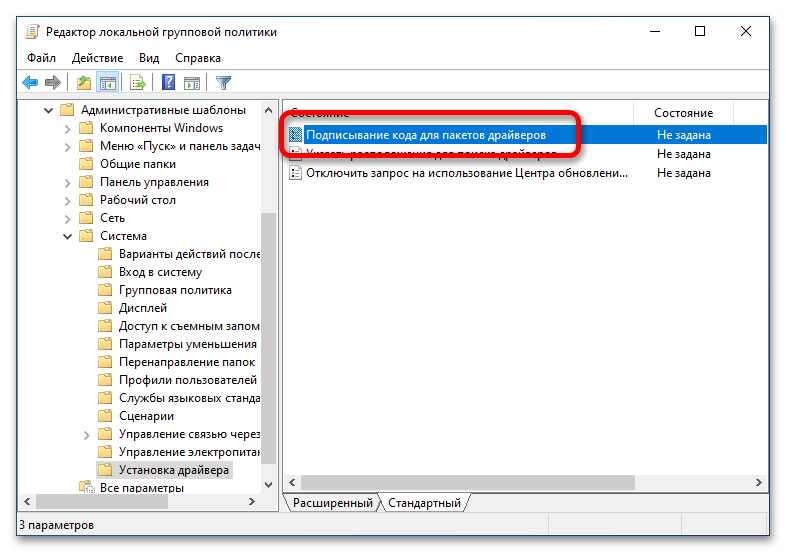

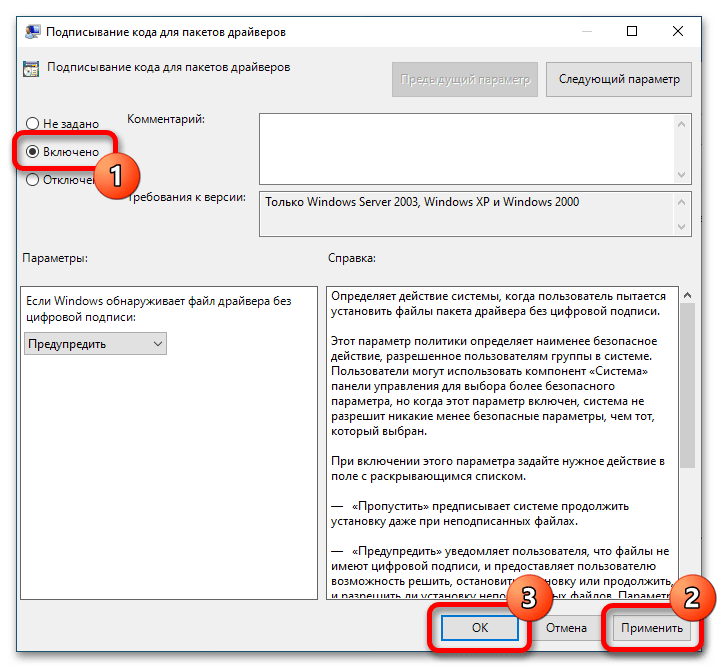

- Откройте меню редактирования параметра «Подписывание кода для пакетов драйверов». Для этого дважды кликните по нему левой кнопкой мыши.

- В новом окне установите переключатель в положение «Включено», нажмите по кнопке «Применить», а затем «ОК».

После выполнения всех действий, чтобы новые параметры зарегистрировались в системе, необходимо перезапустить Windows 10.

Читайте также: Решение проблем с проверкой цифровой подписи драйверов в Windows

Способ 3: «Редактор реестра»

Если отключение проверки цифровой подписи драйверов выполнялось с помощью «Редактора реестра», то в нем был создан параметр, отвечающий за деактивацию этой функции. Соответственно, необходимо внести изменения в его конфигурацию.

-

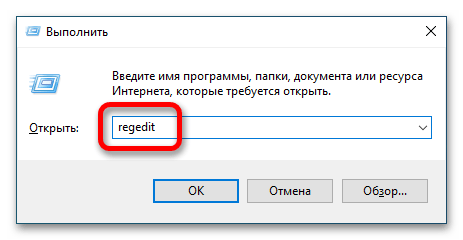

Запустите «Редактор реестра» любым доступным способом. Например, можно вызвать окно «Выполнить» посредством комбинации клавиш Win + R, ввести в него переставленную ниже команду и нажать по кнопке «ОК»:

regeditЧитайте также: Как открыть «Редактор реестра» в Windows 10

-

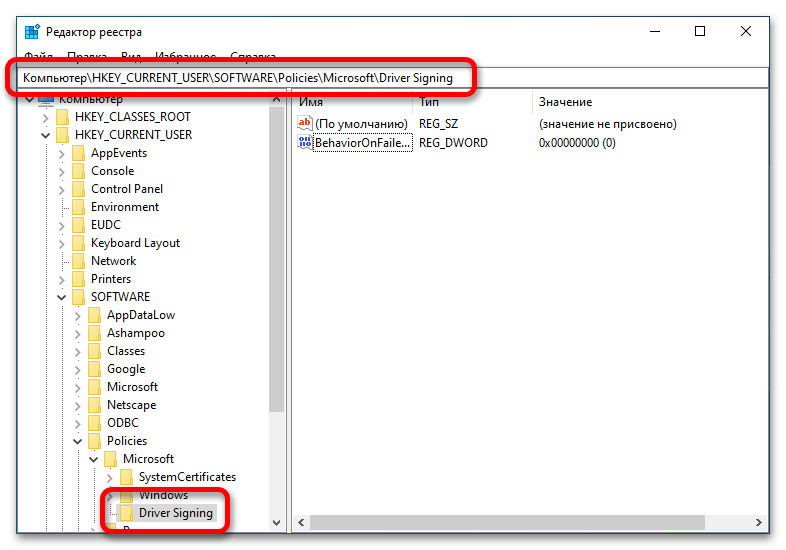

Воспользовавшись древовидной структурой каталогов в левой части интерфейса окна, перейдите по пути, который указан ниже:

HKEY_CURRENT_USER\Software\Policies\Microsoft\Driver Signing - Откройте меню редактирования параметра под названием «BehaviorOnFailedVerify». Для этого кликните по нему дважды левой кнопкой мыши.

- В появившемся окне в поле «Значение» введите цифру «1» (без кавычек), выберите «Шестнадцатеричную» систему исчисления и кликните по кнопке «ОК».

Перезагрузите компьютер, чтобы внесенные изменения сохранились в системе и начали функционировать.

Обратите внимание! Если при выполнении описанных действий не было обнаружено нужной папки или параметра, это означает, что отключение проверки цифровой подписи драйвера выполнялось другим способом. Соответственно, данный метод не даст никаких результатов.

Способ 4: «Командная строка»

Посредством «Командной строки» можно внести изменения в любой параметр операционной системы, также есть возможность восстановить работу функции проверки цифровой подписи драйверов. Делается это следующим образом:

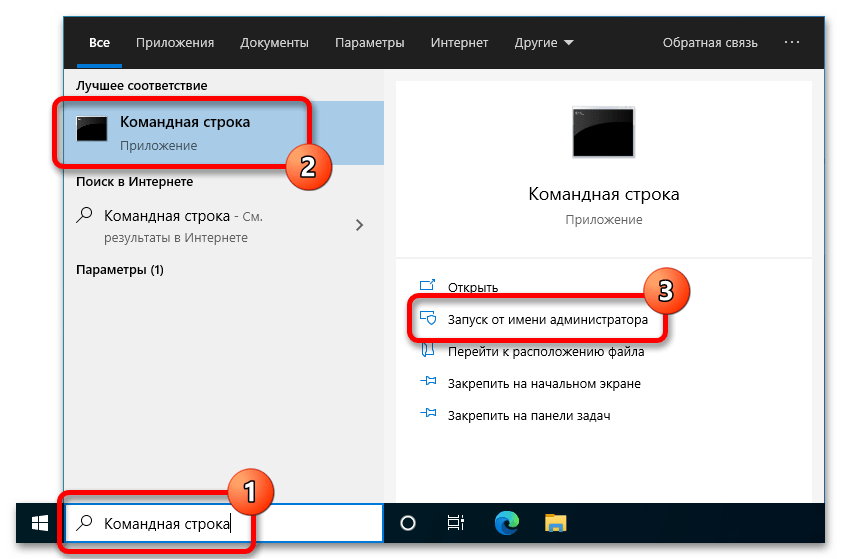

-

Воспользовавшись поисковой строкой на панели задач, введите запрос «Командная строка». В появившемся списке результатов кликните правой кнопкой мыши по одноименному приложению и выберите опцию «Запуск от имени администратора».

Читайте также: Как открыть «Командную строку» с правами администратора в Windows 10

-

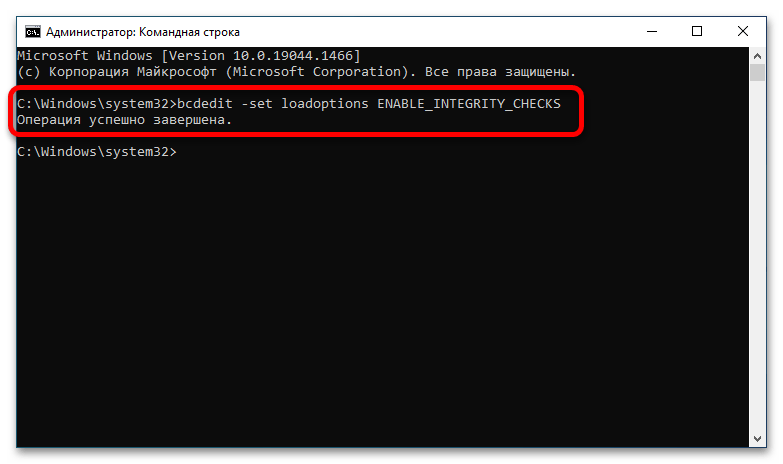

Активируйте работу загрузочной области операционной системы. Для этого в появившемся окне консоли введите представленную ниже команду и нажмите клавишу Enter для ее выполнения:

bcdedit -set loadoptions ENABLE_INTEGRITY_CHECKS -

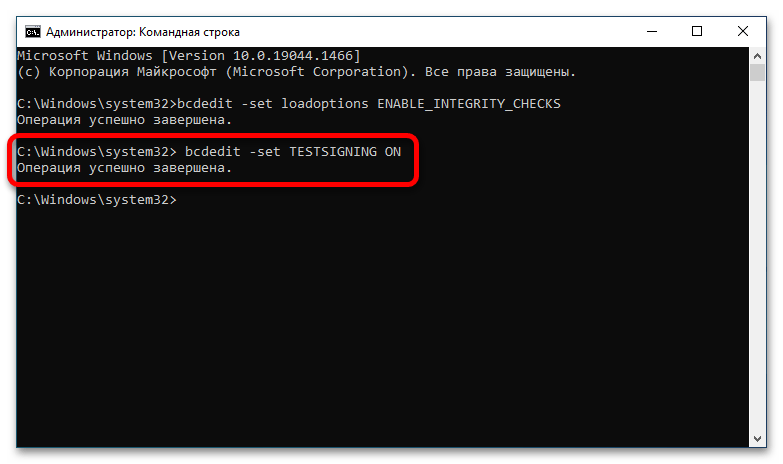

Включите функцию проверки цифровой подписи драйверов, воспользовавшись указанной ниже командной. После ее ввода не забудьте нажать Enter для выполнения:

bcdedit -set TESTSIGNING ON

Читайте также: Как установить драйвер без проверки цифровой подписи в Windows

Обратите внимание! Если после ввода одной из представленных выше команд появилась ошибка, попробуйте выполнить другую. В большинстве случаев она менее эффективна, но может стать альтернативой:

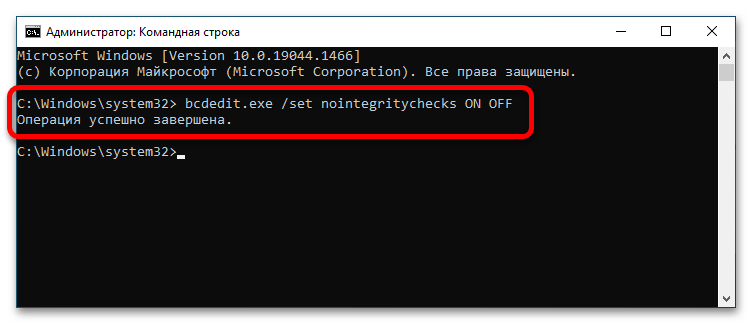

bcdedit.exe /set nointegritychecks ON OFF

Наша группа в TelegramПолезные советы и помощь