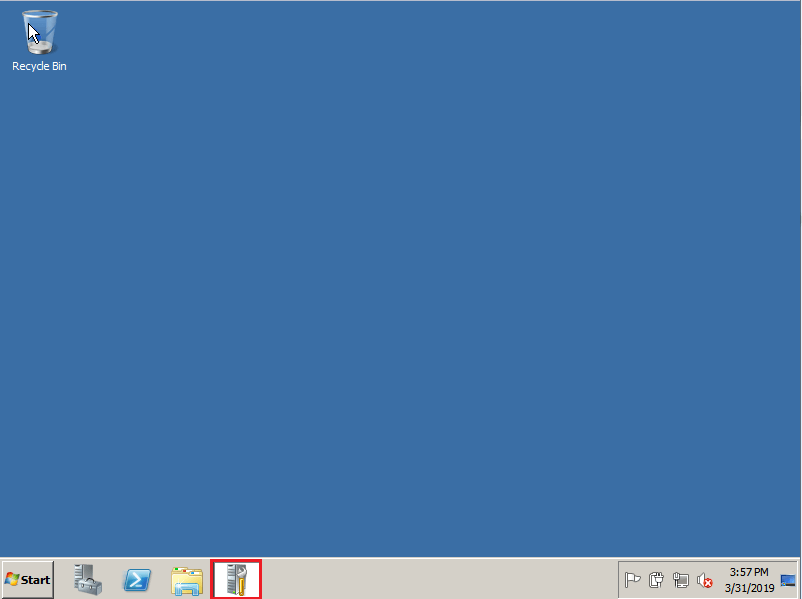

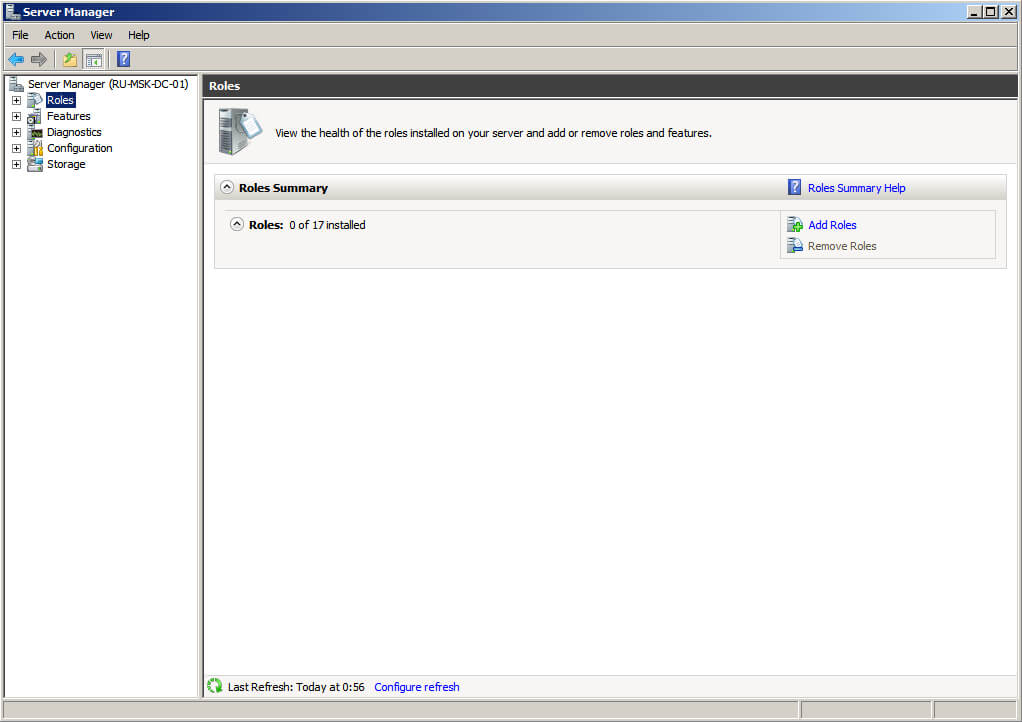

Первым делом – запускаем Server Manager:

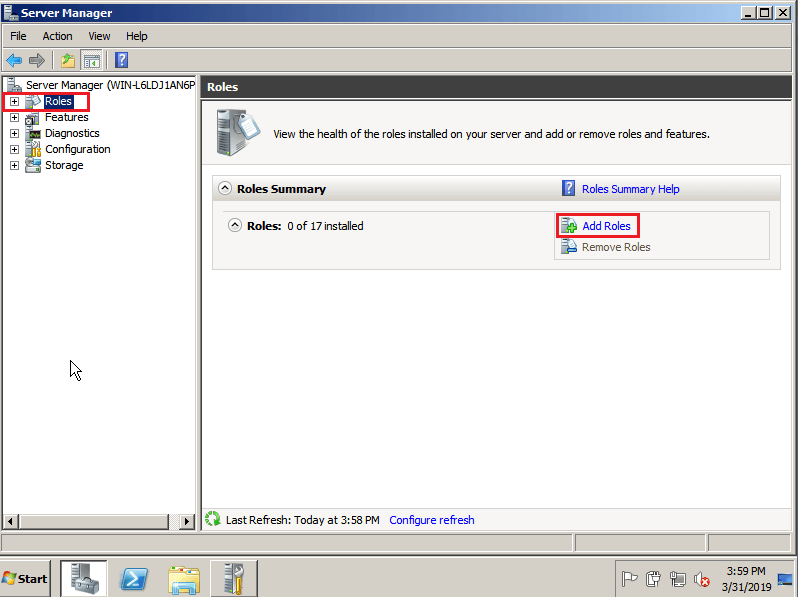

Затем выбираем опцию Roles и добавляем новую роль для нашего сервера, нажав Add Roles:

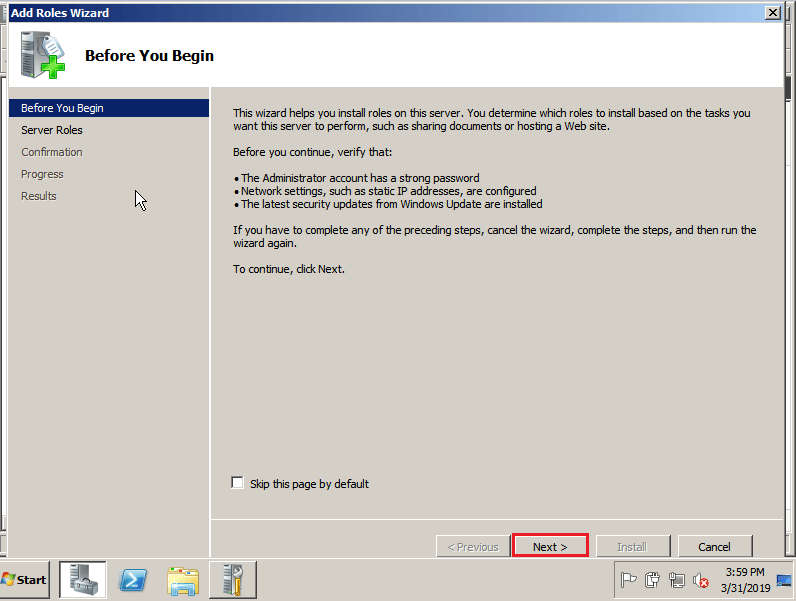

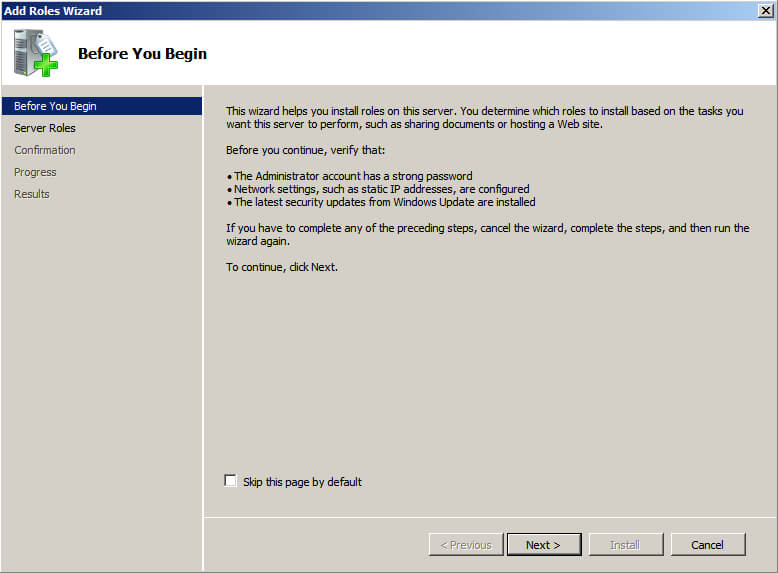

Нас встречает мастер установки ролей, а также просят убедиться, что учетная запись администратора имеет устойчивый пароль, сетевые параметры сконфигурированы и установлены последние обновления безопасности. Прочитав уведомление кликаем Next

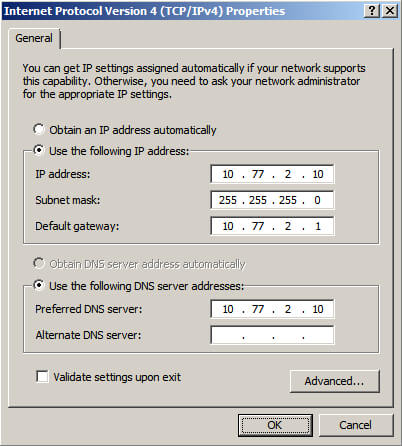

Сервер, выступающий в роли DC обязан иметь статический IP адрес и настройки DNS Если данные настройки не были выполнены заранее, то нас попросят выполнить их в дальнейшем на одном из этапов.

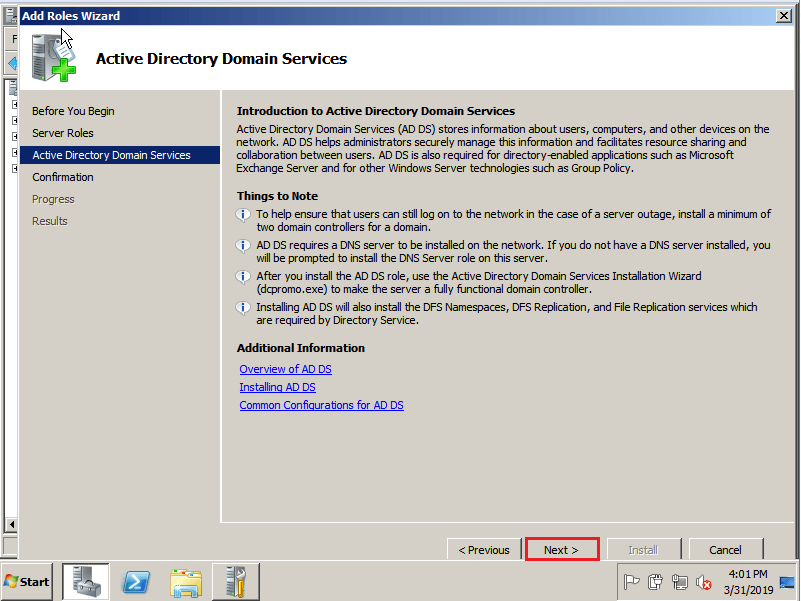

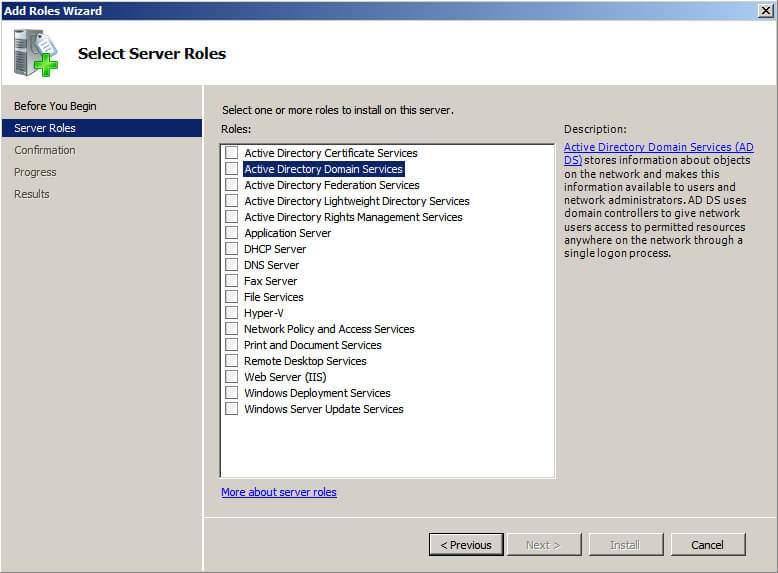

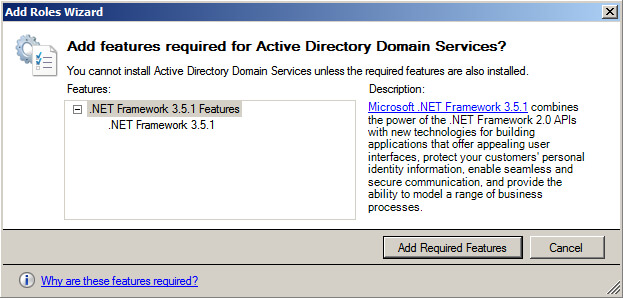

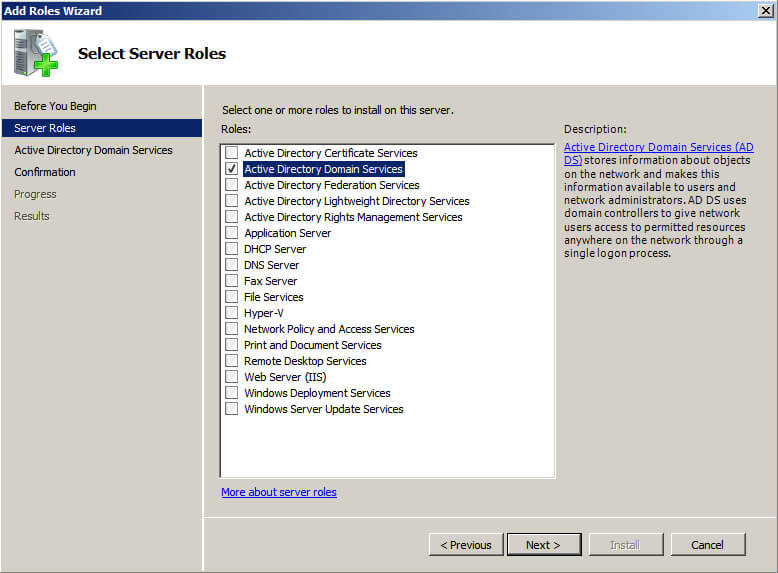

В списке доступных ролей выбираем Active Directory Domain Services. Мастер сообщает, что для установки данной роли нужно предварительно выполнить установку Microsoft .NET Framework. Соглашаемся с установкой, нажав Add Required Features и кликаем Next

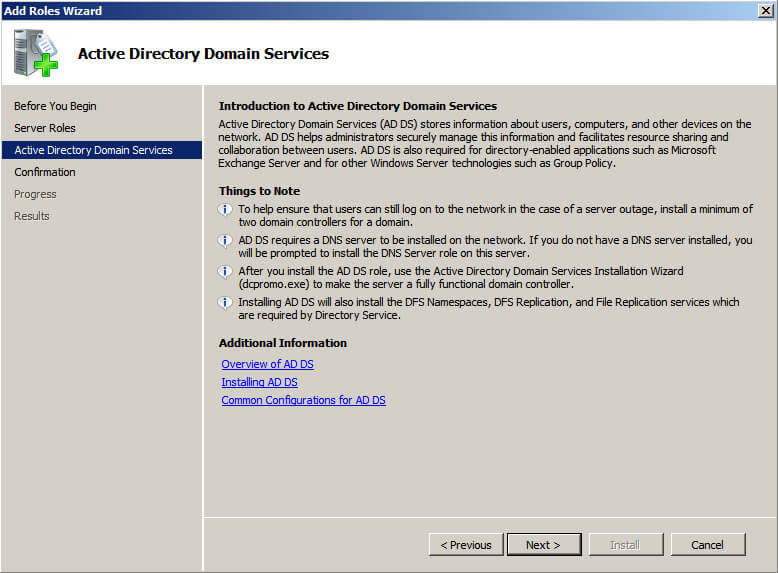

Нас знакомят с возможностями устанавливаемой роли Active Directory Domain Services (AD DS) и дают некоторые рекомендации. Например, рекомендуется установить, как минимум 2 сервера с ролями AD DS (т.е сделать 2 DC) на случай, чтобы при выходе из строя одного сервера, пользователи домена все ещё могли бы залогиниться с помощью другого. Также, нас предупреждают о том, что в сети должен быть настроен DNS сервер, а если его нет, то данному серверу нужно будет дать дополнительную роль – DNS. После того, как прочитали все рекомендации, кликаем Next чтобы продолжить установку.

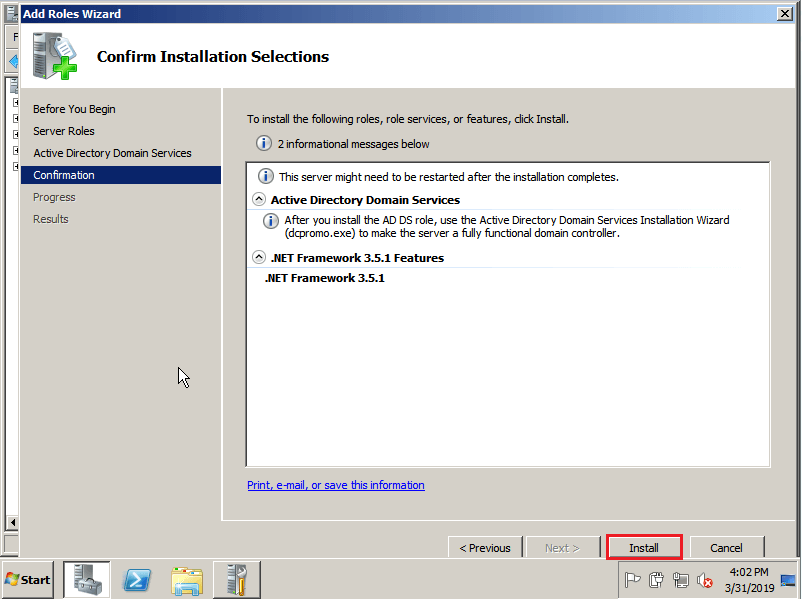

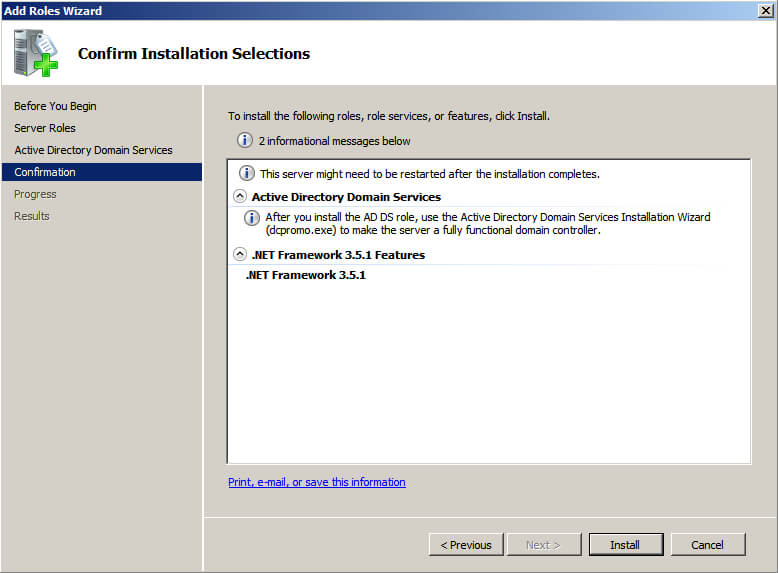

Наконец, нам предоставляют сводную информацию об устанавливаемой роли и дополнительных компонентах для подтверждения. В данном случае, нас уведомляют о том, что будет установлена роль AD DS и компонент .NET Framework 3.5.1. Для подтверждения установки кликаем Install.

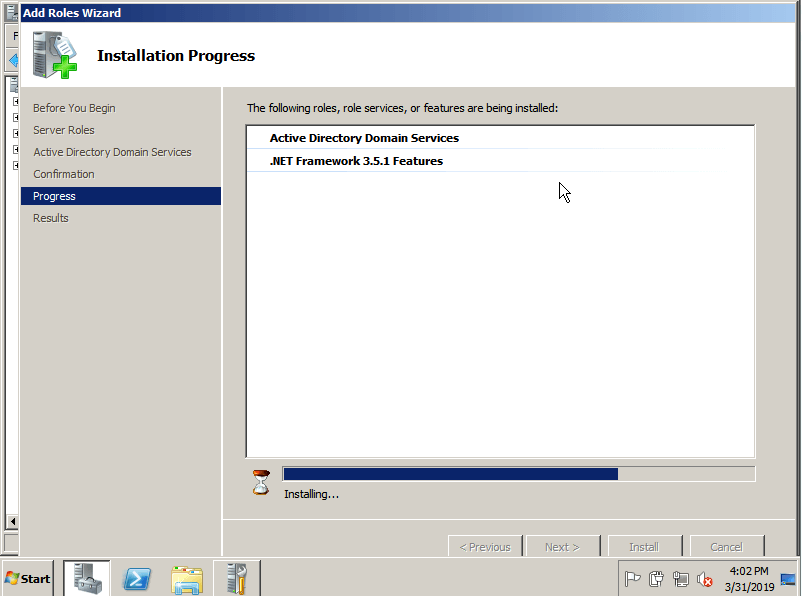

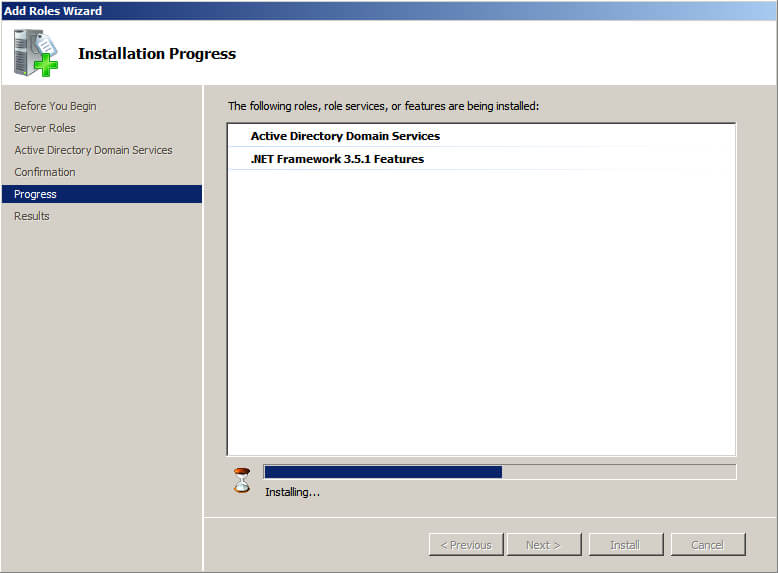

Дожидаемся пока завершится процесс установки роли и компонентов.

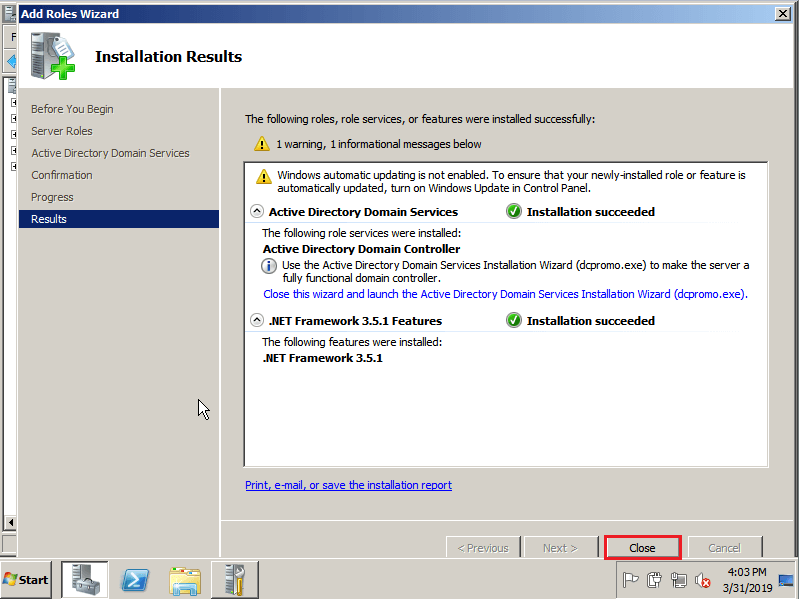

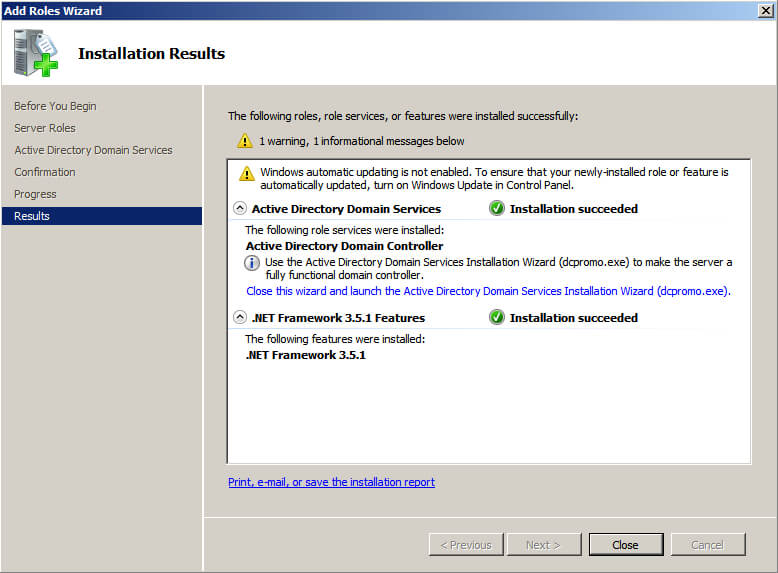

Через какое-то время перед нами появится результат установки, он должен быть успешным как для роли так и для компонентов Installation succeeded. Закрываем мастер установки, нажав Close.

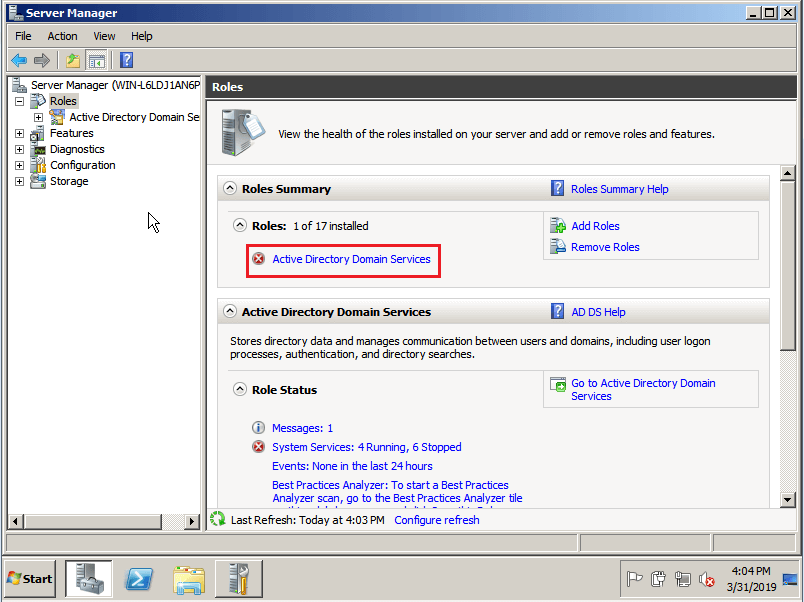

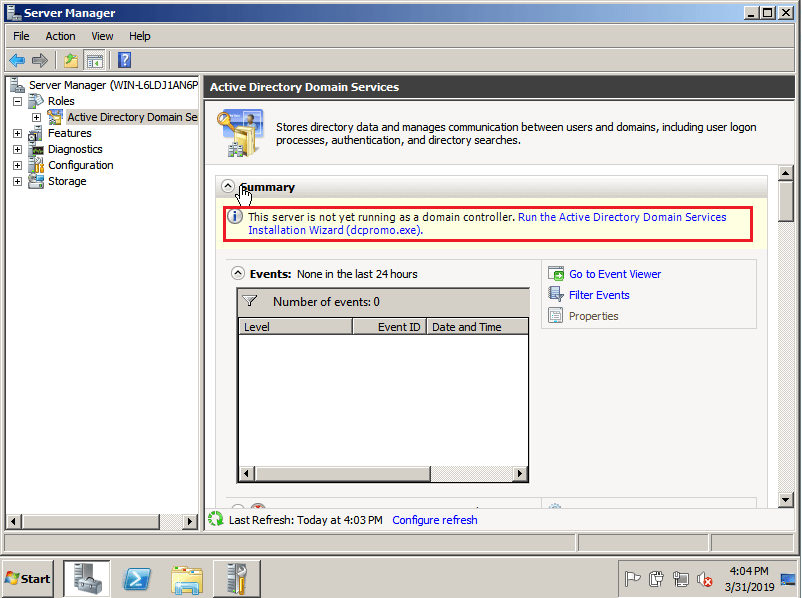

Вернувшись в Server Manager мы увидим, что у нас появилась роль AD DS, однако ее статус неактивен. Чтобы продолжить настройку кликаем на Active Directory Domain Services.

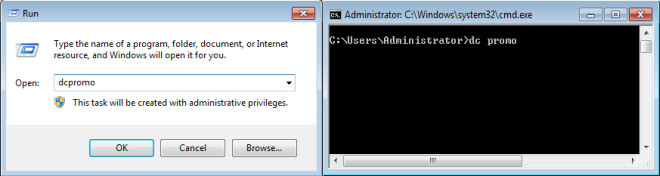

Перед нами открывается уведомление о том, что наш сервер пока ещё не является контроллером домена, и чтобы это исправить нам следует запустить мастер настройки AD DS (dcpromo.exe). Кликаем на ссылку Run the Active Directory Domain Services Installation Wizard или же запускаем его через Пуск – Выполнить – dcpromo.exe.

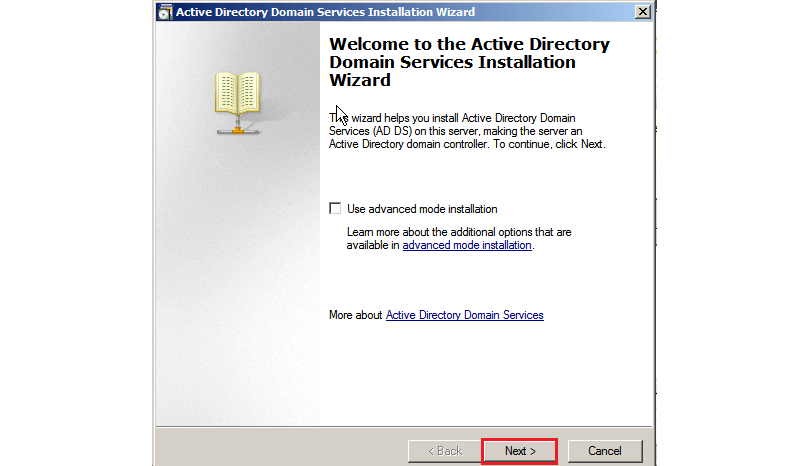

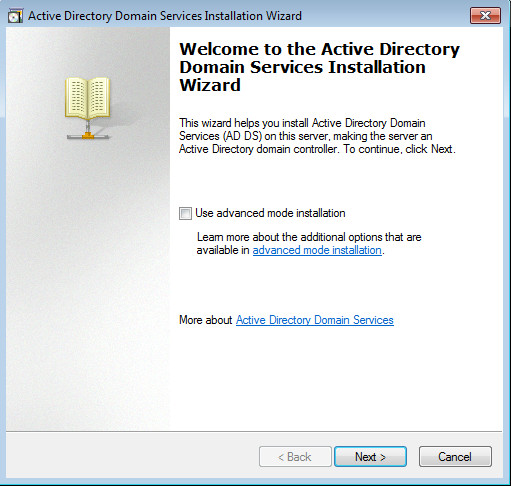

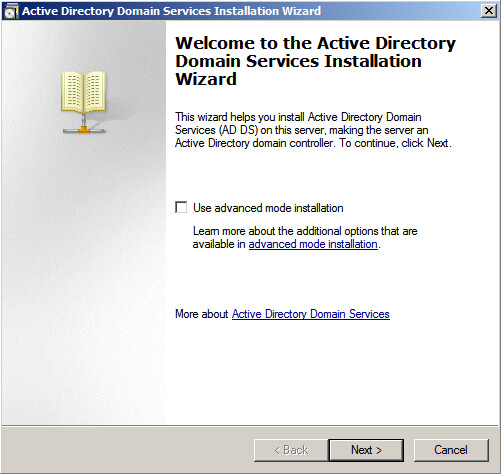

Перед нами открывается мастер настройки AD DS. Расширенный режим установки можно не включать. Для продолжения кликаем Next

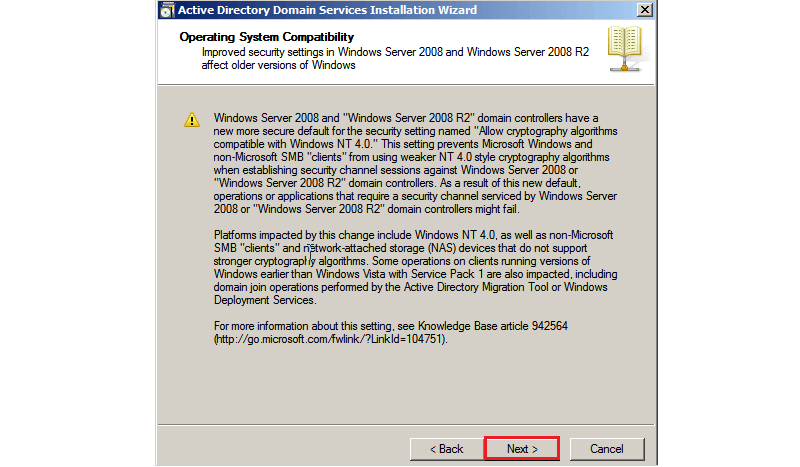

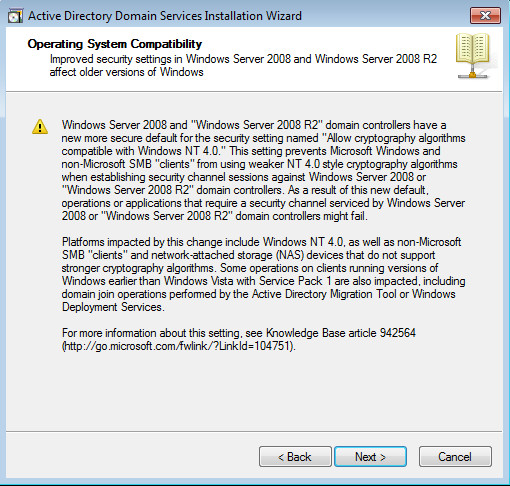

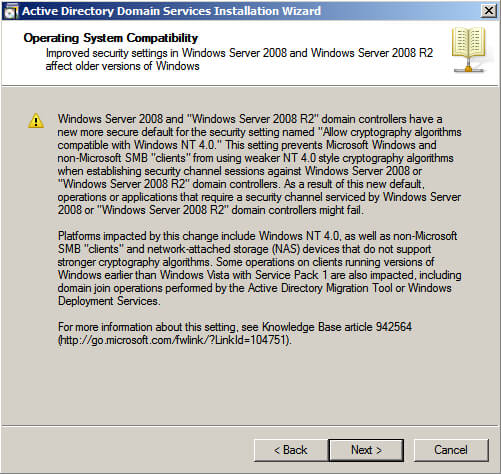

Нас встречает уведомление о том, что приложения и SMB клиенты, которые используют старые небезопасные криптографические алгоритмы Windows NT 4.0 при установке соединений, могут не заработать при взаимодействии с контроллерами домена на базе Windows Server 2008 и 2008 R2, поскольку по умолчанию, они не разрешают работу по данным алгоритмам. Принимаем данную информацию к сведению и кликаем Next

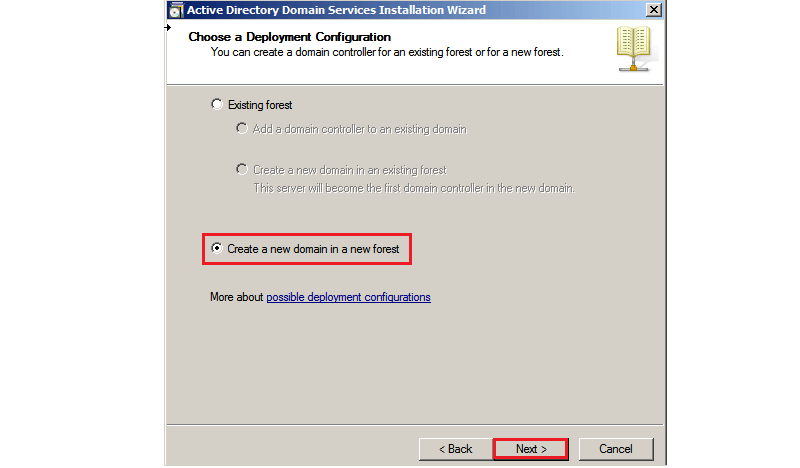

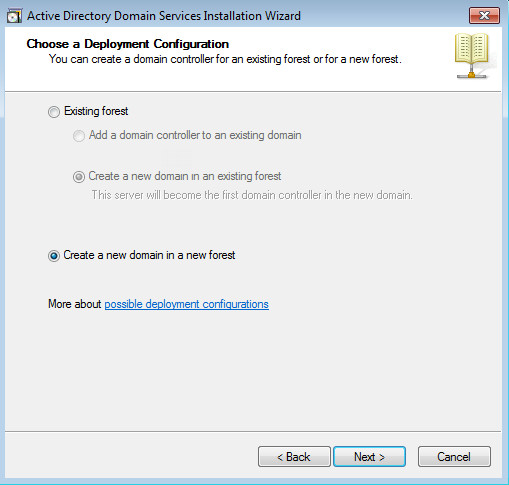

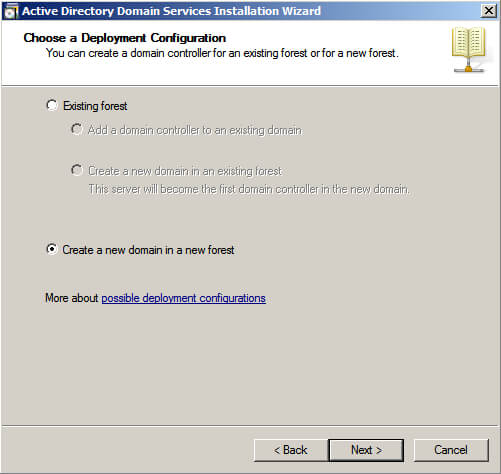

Далее нам нужно выбрать принадлежность данного контроллера домена. Если бы у нас уже имелся лес доменов, то данный DC можно было бы добавить туда, либо добавив его в существующий домен, либо же создав новый домен в существующем лесу доменов. Поскольку мы создаем контроллер домена с нуля, то на следующей вкладке мы выбираем создание нового домена и нового леса доменов Create a new domain in a new forest и кликаем Next.

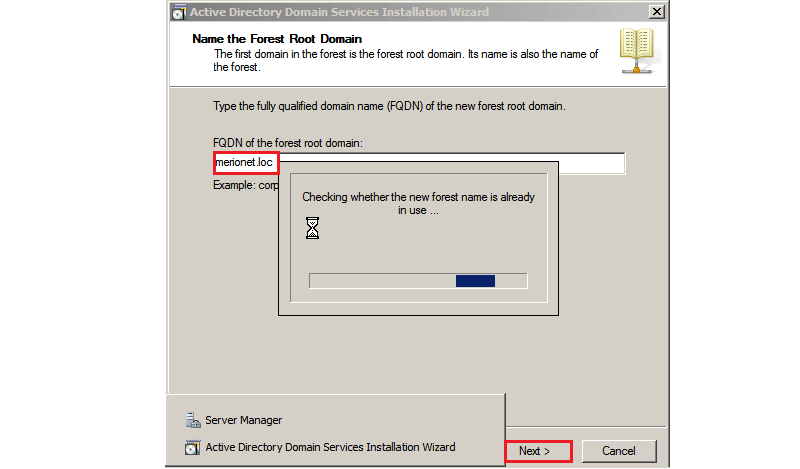

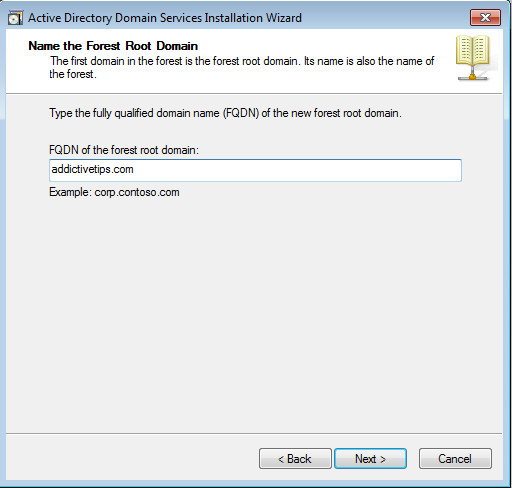

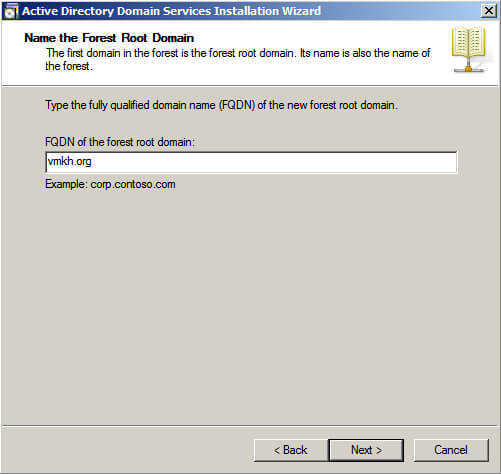

После этого нам предлагают задать FQDN корневого домена нового леса. В нашем случае мы выбрали merionet.loc. Сервер проверит свободно ли данное имя и продолжит установку, нажимаем Next.

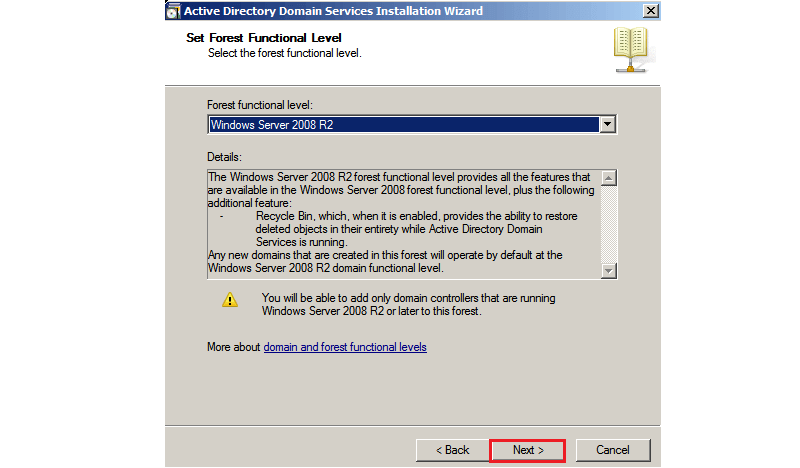

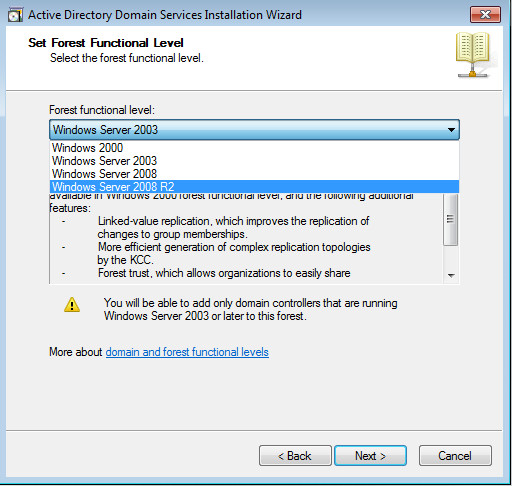

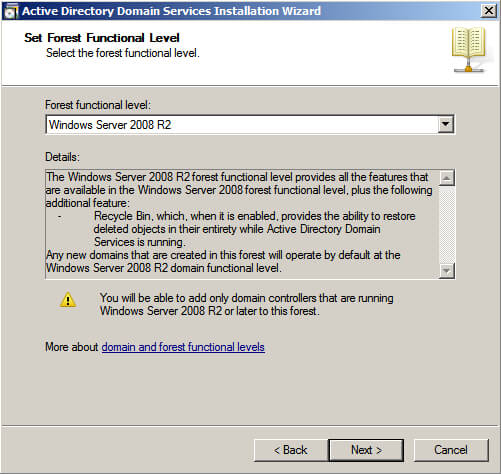

Далее задаем функциональный уровень леса доменов. В нашем случае — Windows Server 2008 R2 и кликаем Next.

Обратите внимание, что после задания функционального уровня, в данный лес можно будет добавлять только DC равные или выше выбранного уровня. В нашем случае от Windows Server 2008 R2 и выше.

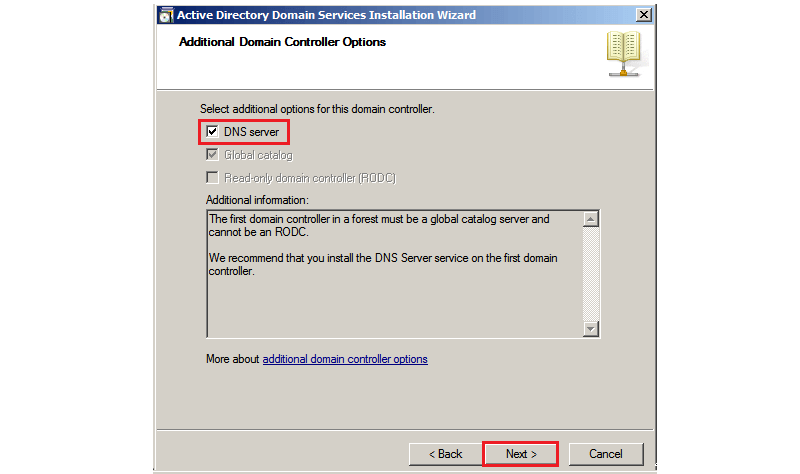

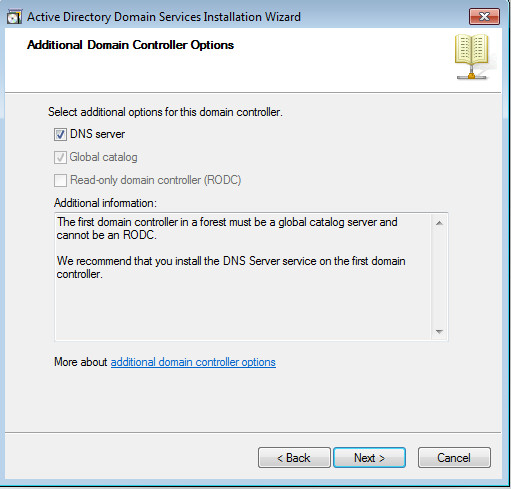

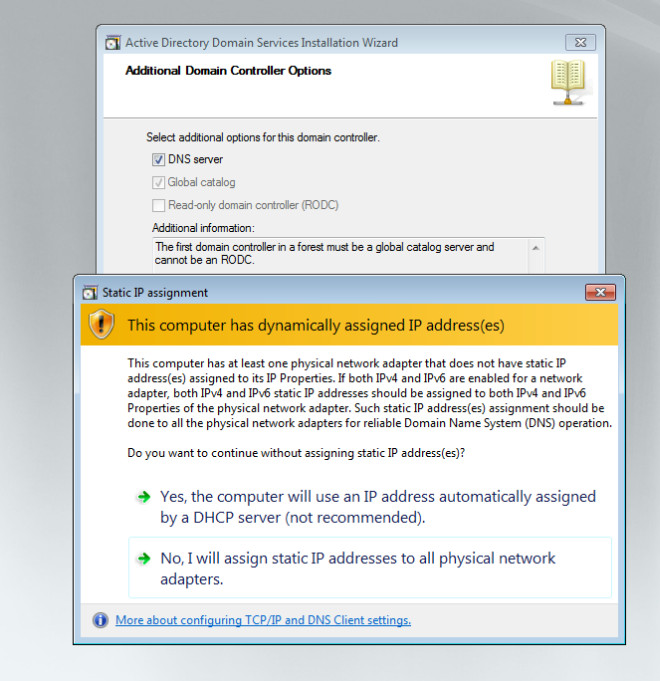

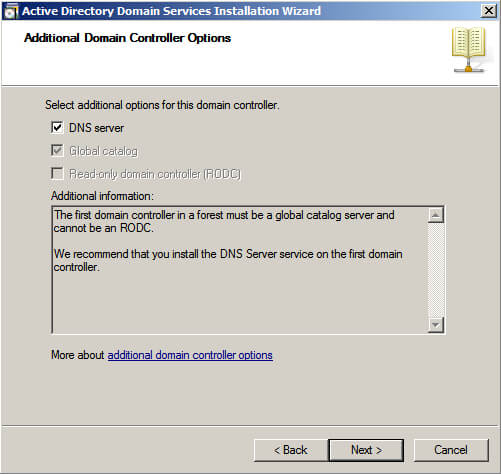

Далее, нам предлагают выбрать дополнительные опции для данного DC. Выберем DNS Server и нажимаем Next.

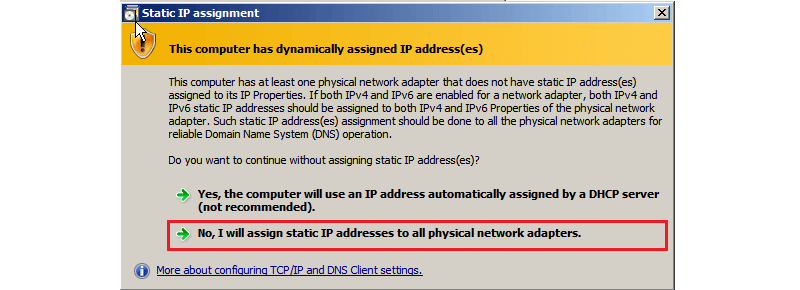

В случае, если ваш сервер ещё не имеет статического IP адреса, перед вами появится следующее предупреждение с требованием установить статический IP адрес и адрес DNS сервера. Выбираем No, I will assign static IP addresses to all physical network adapters

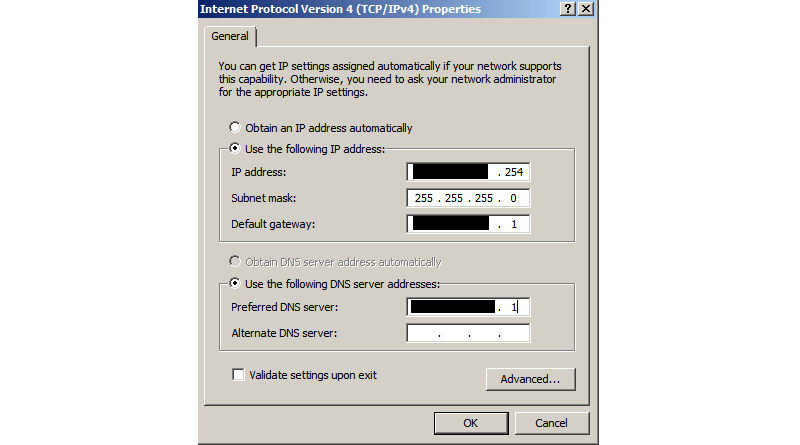

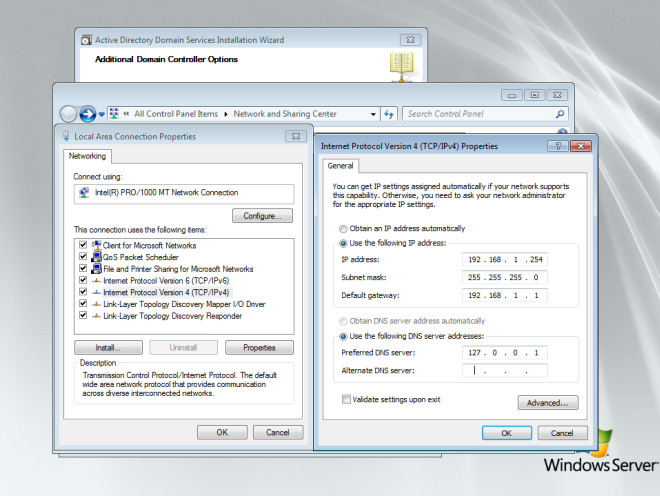

Устанавливаем статические настройки IP адреса и DNS. В нашем случае – в роли DNS сервера выступает дефолтный маршрутизатор (Default Gateway) нашей тестовой сети.

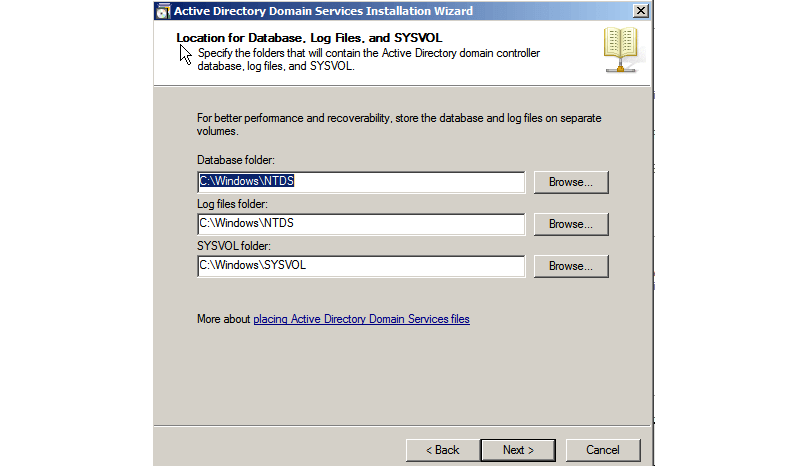

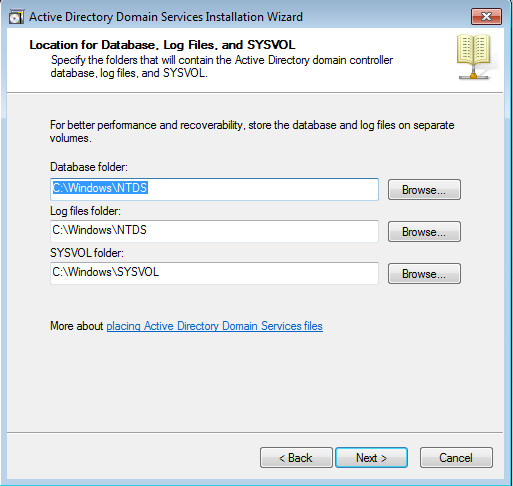

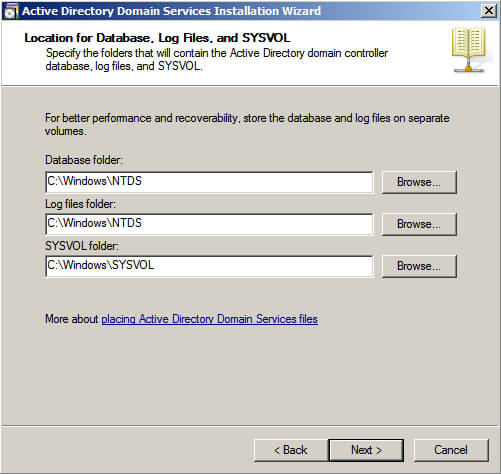

Далее, установщик предлагает нам выбрать путь, по которому будут храниться база данных Active Directory, лог-файл и папка SYSVOL, которая содержит критичные файлы домена, такие как параметры групповой политики, сценарии аутентификации и т.п. Данные папки будут доступны каждому DC в целях репликации. Мы оставим пути по умолчанию, но для лучшей производительности и возможности восстановления, базу данных и лог-файлы лучше хранить в разных местах. Кликаем Next.

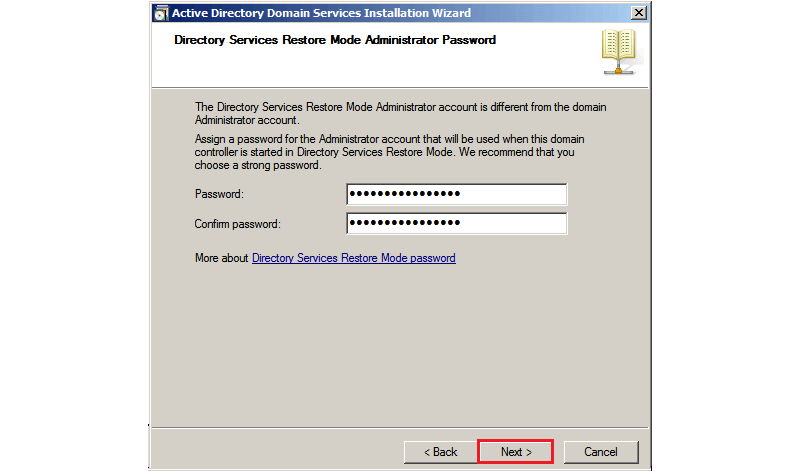

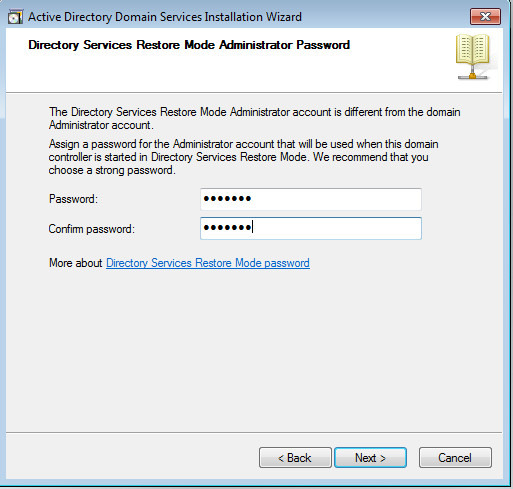

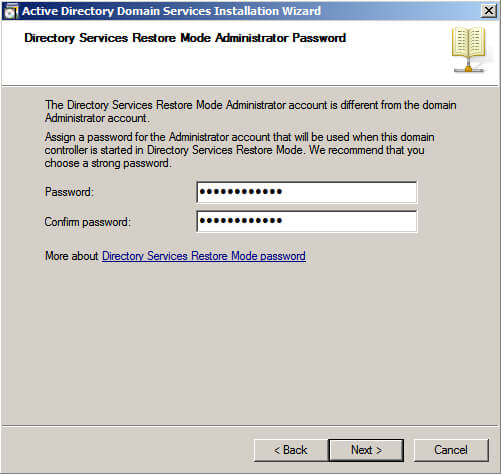

Далее нас просят указать пароль учетной записи администратора для восстановления базы данных Active Directory. Пароль данной УЗ должен отличаться от пароля администратора домена. После установки надежного сложного пароля кликаем Next.

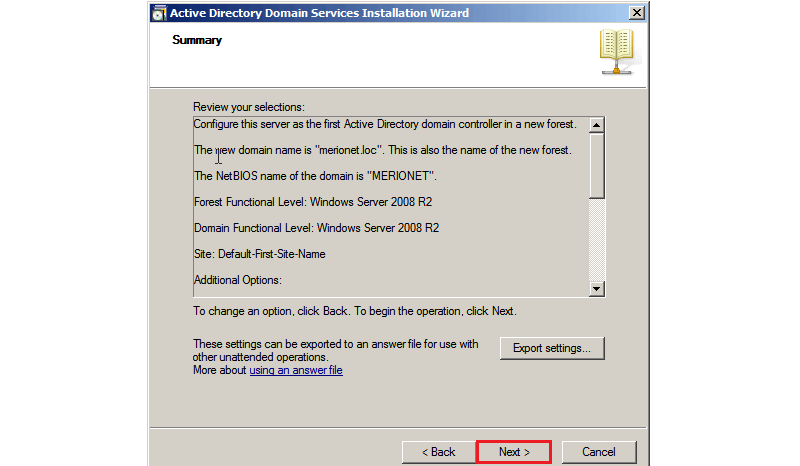

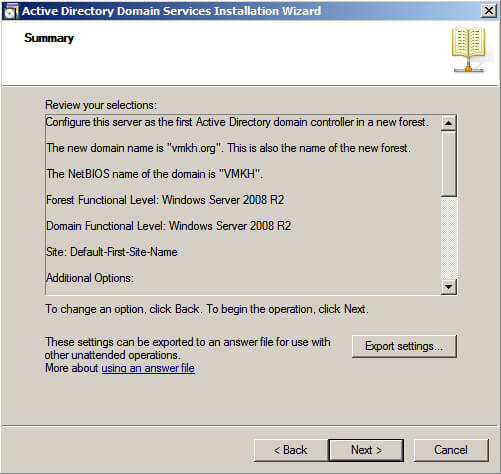

Далее нам выводят сводную информацию о выполненных нами настройках. Проверяем, что все корректно и кликаем Next.

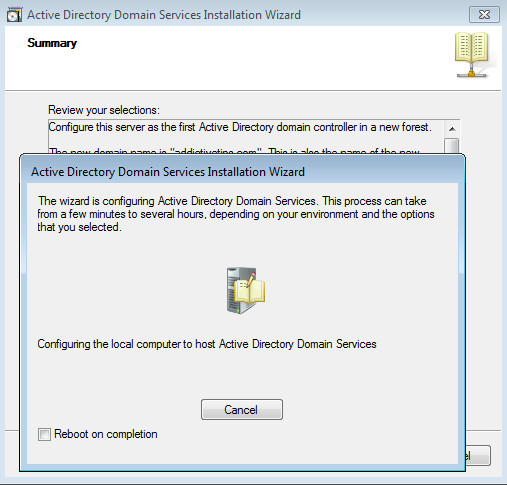

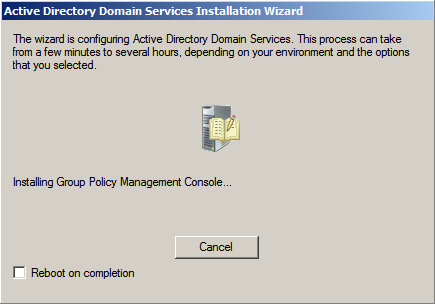

Мастер настройки приступит к конфигурации Active Directory Domain Services. Поставим галочку Reboot on completion, чтобы сервер перезагрузился по завершении конфигурирования.

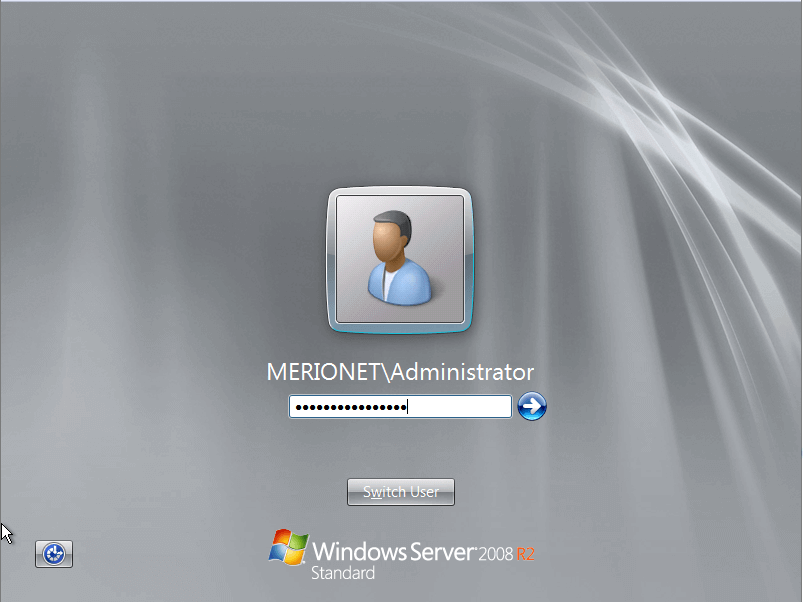

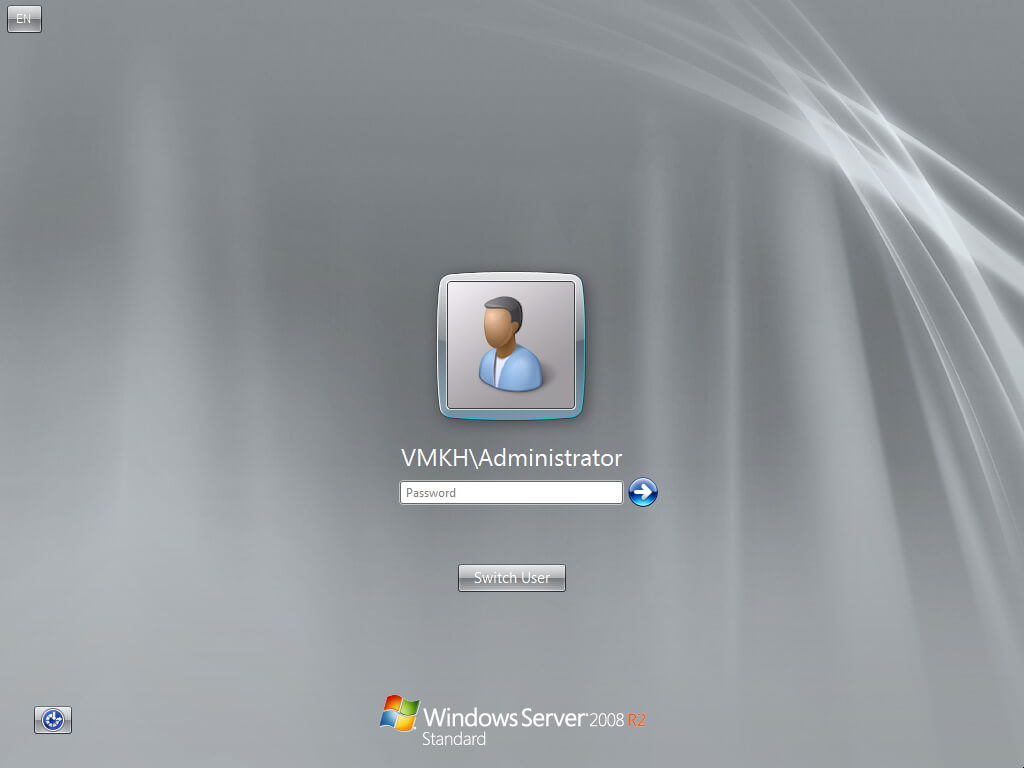

После перезагрузки сервер попросит нас залогиниться уже как администратора домена MERIONET.

Поздравляем, Вы создали домен и контроллер домена! В следующей статье мы наполним домен пользователями и позволим им логиниться под доменными учетными записями.

Gone are the days when separate user names had to be configured and used for logging into numerous servers for working on a network. For example, back in the early days a user might have to login to a mail server with a separate user name and password as compared to a data a UNIX server for managing files. With the advent of solutions such as the Active Directory, user authentication and management is much simpler now. For example, Kerberos authentication allows a user to easily manage mails, database related activities and access across multiple places on a network with a single user profile via the Active Directory in a Domain environment. In this post we will tell you the steps to create a domain in Windows Server 2008 and the things that you need to consider during this process.

For the purpose of this article, we are using Windows Server 2008 R2 to create a domain, the same configurations apply for the 32-bit version. To get started, go to Run or a Command Prompt and type dcpromo and hit Enter.

This will show you a message to wait until the installation wizard opens. Once the installation wizard opens, hit Next. Make sure the Use advanced mode installation option is unchecked.

The next step will display a screen explaining operating system compatibility details with a link at the bottom of the wizard which can be used to get more information about the topic. Hit Next to continue.

When making a domain you will be given the option to add a domain in an existing forest or creating a new domain within a new forest. You can also use this wizard to add a domain controller to an existing domain (a domain tree). Here we will select Create a new domain in a new forest option and hit Next.

A tree is made up of multiple domains and multiple trees merge under the realm of a forest. The name of the first Domain created within a forest (the forest root Domain) also becomes the name of the forest. To move forward, enter a FQDN (Fully Qualified Domain Name), e.g. addictivetips.com. The wizard will proceed further after checking the NetBIOS name to make sure that there is no existing domain already present with the same name.

In the next step, select the forest functional level by choosing the appropriate Windows Server version. Choosing a newer version will give you more functionality options, however, you can select older levels as well.

The DNS Server checkbox is checked by default to install the DNS server.

While attempting to proceed further you may be prompted to assign a static IP if it is set to obtain (IP automatically). It is not advised to use a dynamic IP from the DHCP server for a domain as the dynamic IPs change after a set period of time which will cause major disruptions as client operating system will disconnect if and when the IP changes.

To assign a static IP to the adapter, go to the Network and Sharing Center and click on Change Adapter Settings. From here select TCP/IPv4 and set a static IP e.g. 192.168.1.254. Also set a Default Gateway, which is normally the IP of a router. In the Proffered DNS section you can simply enter the Domain IP (which in this case is 192.18.1.254) or add a loopback IP (127.0.0.1) so that the domain automatically send itself the DNS queries. This will be helpful if you ever change the Domain IP, as the DNS will not have to be adjusted. You can also use an alternative DNS in the Alternative DNS Server section. To move forward click on “No, I will assign static IP addresses to all physical adapters”.

In the next step, you will have the choice to save the Database, Log and SYSVOL files to the same or separate locations. Some administrators save them separately to balance the load or hard disk space considerations, whereas others save them at the same location. This is not much of an issue nowadays, especially in the wake of better disaster recovery mechanisms.

Moving forward, you will be asked to save a restore mode password (which is separate from the Domain Administrator’s account). This password is configured to be used when the Domain Controller is started in Directory Services Restore Mode.

In the final part of the wizard, you can check the summary of the configurations in the Review Your Selections box and proceed to create your Domain.

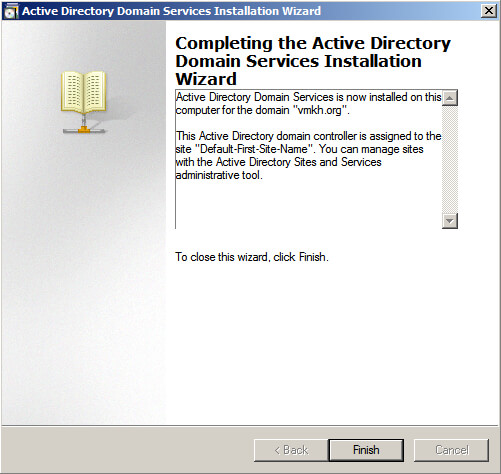

The installation will complete after a brief period of time (depending upon your hardware capability) and you will be able to start working on your Domain after restarting the system.

Active Directory® Domain Services (AD DS) is a server role of the Windows Server® 2008 and Windows Server 2008 R2 operating systems. AD DS provides a distributed directory service that you can use for centralized, secure management of your network.

This guide describes the installation for the AD DS server role. You can use the procedures in this guide to install AD DS on servers that are running Windows Server 2008 or Windows Server 2008 R2 environment.

When you install AD DS to create the first domain controller in a new forest, keep the following considerations in mind:

- You must make forest and domain functional level decisions that determine whether your forest and domain can contain domain controllers that run Microsoft Windows® 2000 Server, Windows Server 2003, Windows Server 2008, or Windows Server 2008 R2.

- Domain controllers running the Microsoft Windows NT® Server 4.0 operating system are not supported with Windows Server 2008 or Windows Server 2008 R2.

- Servers running Windows NT Server 4.0 are not supported by domain controllers that are running Windows Server 2008 or Windows Server 2008 R2.

- The first domain controller in a forest must be a global catalog server and it cannot be an RODC.

Lets take a look at how to install Microsoft’s Active Directory.

1.Specify the preferred DNS server

Windows Server 2008 R2 can properly install and configure DNS during the AD DS installation if it knows that the DNS is local. So That is why we need to set up network parameters:

2. After that Open Server Manager and click on Roles and then Add Roles to start installation:

3.On the Select Server Roles page, select the Active Directory Domain Services check box, and click Add Required Features and then click Next:

4. Click Next (this page introduction about ADDS):

5. Click Install.

6. When the installation is finished you will be shown a success message, Click Close.

7. Enable remote management , Open the Server Manager window if it is not already open and Follow below to enable remote management:

8.Open up Server Manager, expand Roles and click on Active Directory Domain Services. On the right hand side click on the Run the Active Directory Domain Services Installation Wizard (dcpromo.exe) :

9. Click Next on the Welcome wizard:

10. On the Operating System Compatibility page, click Next (The message that is shown now relates to older clients that do not support the new cryptographic algorithms supported by Server 2008 R2, these are used by default in Server 2008 R2)

11. On the Choose a Deployment Configuration page, select Create a new domain in a new forest and then click Next:

12. Enter the domain name that you choose during preparation steps. and click Next:

13. On the Set Forest Functional Level page, select Windows Server 2008 R2 in the Forest function level list. and click Next:

14. On the Additional Domain Controller Options page, select DNS server check box and then click Next:

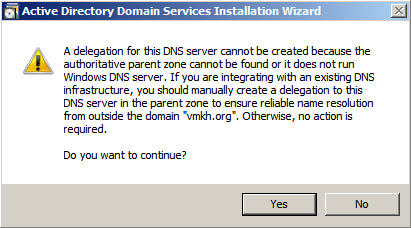

click Yes on the message dialog box that appears:

15. On the Location for Database, Log Files, and SYSVOL page, accept the default values and then click Next.

16. Choose Active Directory Restore Mode Password and click next:

17. On the Summary page, review your selections(you can also export your settings) and then Click Next:

18. The installation begins and if you want server to restart automatically after the installation is completed, select the Reboot on completion check box:

19. Click Finish to complete installation:

Then click Restart Now to restart the server:

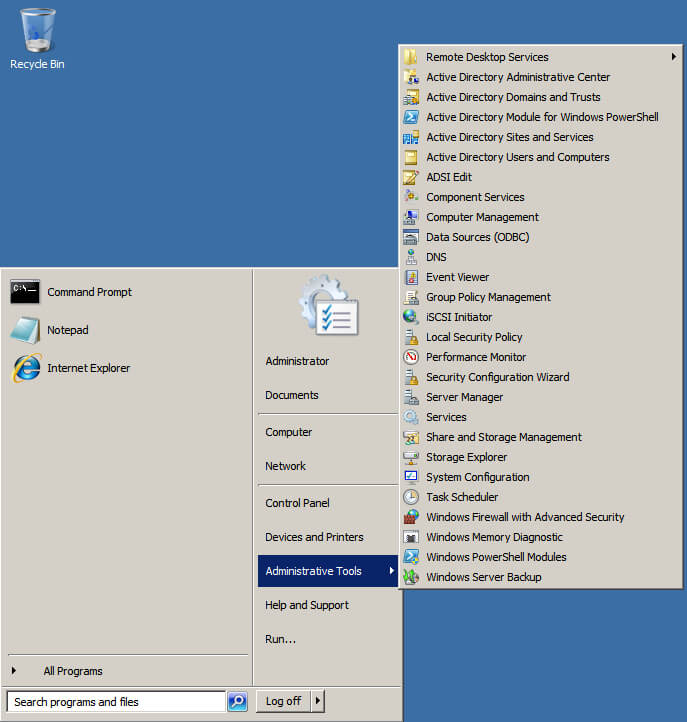

You can see ADDS roles under Administrator Tools from Start:

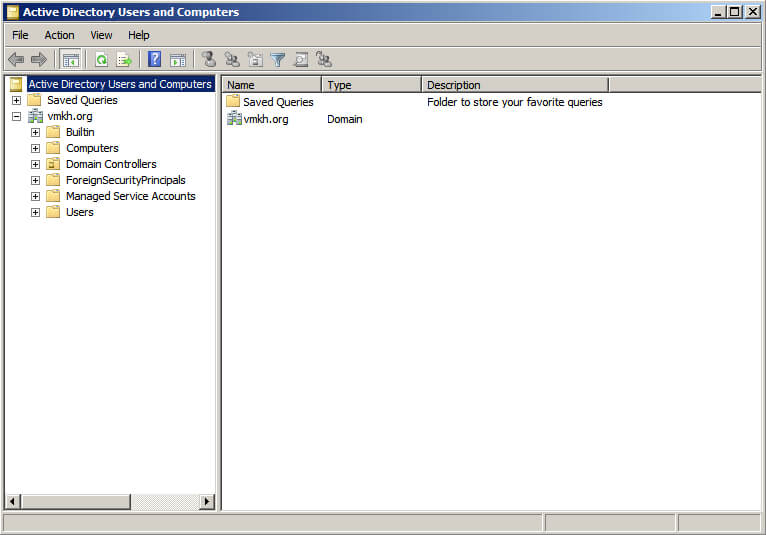

The following windows you can see AD Users and Computers And DNS manager screens:

That’s all – Installation of Active Directory Domain Services on your server is complete.

Я всех приветствую и предлагаю вашему вниманию эту статью. Надеюсь, что она будет полезна начинающим системным администраторам Windows. Мы познакомимся с основами Active Directory и поднимем контроллер домена.

Преимущества использования домена в локальных сетях довольно очевидны: это и централизованная система авторизации пользователей, и удобный мощный аппарат для администрирования (управление учетными записями пользователей, разграничение прав и т. д) и ряд других полезных возможностей. Кроме того, домен логически объединяет все ресурсы сети и обеспечивает доступ авторизованным пользователям к ним. И это может быть масштабировано от небольшой локальной сети на полтора десятка машин и до весьма внушительной и протяженной территориально.

Установка DNS-сервера

И так, нам потребуется установить и настроить DNS-сервер и контроллер домена. Замечу, что настройка DNS и его корректная работа в сети жизненно необходимы для успешного функционирования домена. Мы установим обе роли на один сервер, хотя это и не является обязательным. Подробно настройку DNS мы рассматривать здесь не станем и остановимся лишь на основных моментах. В нашей сети используется DHCP, но для сервера DNS нужно назначить статический адрес вручную.

После этого перейдем к назначению роли:

После установки воспользуемся диспетчером DNS для настройки. Мы создадим зоны прямого и обратного просмотра. Первая служит для преобразования DNS-имен в IP-адрес, а вторая — наоборот.

Поскольку это первый и единственный DNS-сервер у нас в сети, мы создадим основную зону.

Далее нам нужно указать имя зоны. Я использовал testnet.local, хотя сейчас рекомендуется не использовать несуществующих доменных имен первого уровня даже для приватных сетей. Но в нашем примере это несущественно.

Далее указываем имя файла, в котором будут храниться все DNS-записи и переходим к следующему пункту:

Нам нужно разрешить динамические обновления для успешной работы домена.

Нажав далее и прочитав сообщение об успешном завершении мы продолжим настройку.

Впишем полное доменное имя для нашего сервера и почтовый адрес для связи с ответственным лицом (обратите внимание на важность наличия точки в конце – корня. Также вместо значка @ используется точка.)

Поскольку у нас единственный сервер имен, отключим передачу зон из соображений безопасности.

И пропишем наш сервер:

Всё. Настройка зоны прямого просмотра завершена.

Теперь создадим зону обратного просмотра, хотя это делать и не обязательно.

Действия аналогичные:

Укажем идентификатор сети:

Обратите внимание на имя зоны: октеты нашей сети записаны справа налево. Так и должно быть.

Создаем новый файл, разрешаем динамические обновления и жмем «Готово». Дальнейшая донастройка полностью идентична манипуляциям, проделанным для зоны прямого просмотра. Запись типа A в основной зоне для нашего сервера есть, так что воспользуемся этим для создания PTR-записи автоматически здесь:

Настройка нашего DNS-сервера завершена.

Установка контроллера домена

Теперь установим роль контроллера домена Active Directory. Для этого нужно выполнить команду dcpromo.

Последует запуск мастера:

Появляется несколько предупреждений и возможность выбора включить наш контроллер домена в уже существующий домен, добавить новый домен в существующий лес или же создать новый домен в новом лесу. Нас интересует последний вариант и его мы и выберем.

После некоторых проверок нам будет предложено NetBIOS-имя домена, которое мы вполне можем оставить.

Далее перед нами выбор режима работы леса. Как и многие другие тонкости, я опускаю пояснения и предлагаю интересующимся ознакомиться с документацией. Для нас будет достаточно выбрать Windows Server 2008 R2 (разумеется, если нет планов на использование в качестве контроллеров домена в нашем лесу предыдущих версий операционных систем Microsoft) и двинуться далее.

У нас уже есть настроенный сервер DNS и мы создадим делегирование, указав логин и пароль администраторской учетной записи.

На следующем шаге мы укажем расположение каталогов, в которых будут хранится БД, файлы журнала и папка SYSVOL. Далее указываем пароль для восстановления и мы почти у цели.

Если все впорядке, то далее последует автоматический процесс создания и произойдет перезагрузка. Готово! Теперь можно добавлять пользователей, устанавливать для них ограничения, устанавливать ПО… но эта тема уже других статей.

Данная статья предназначена для тех, кто искал подробное и понятное руководство о том, как установить Active Directory Domain Services на Windows Server 2008 R2.

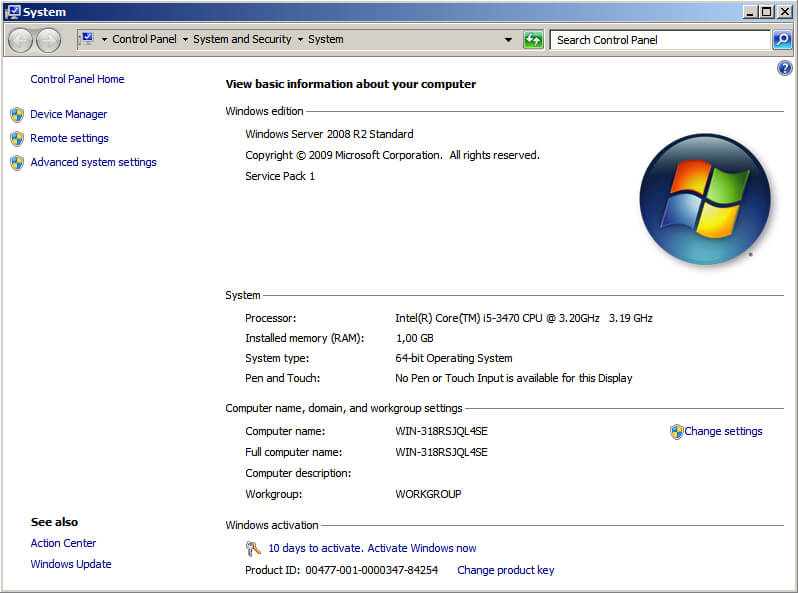

В этом руководстве мы будем рассматривать тот случай, когда у вас уже есть сервер с установленной на нем операционной системой Windows Server 2008 R2.

Подробно о том, как установить Windows Server 2008 R2, вы можете прочитать в моем руководстве “Установка Windows Server 2008 R2”. Узнать о том, как установить Active Directory Domain Services на Windows Server 2019, вы можете, прочитав “Установка Active Directory Domain Services на Windows Server 2019”.

Рекомендую всегда использовать англоязычные издания Windows Server. Как показывает практика, оригинальные (английские) версии Windows работают стабильнее, к тому же вам будет проще общаться на одном языке с профессионалами в случае возникновения проблем или при желании обменяться опытом.

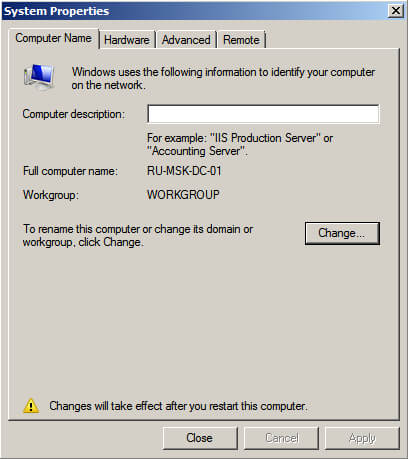

Перед началом установки роли Active Directory Domain Services необходимо присвоить серверу корректное имя в соответствии со стандартами вашей организации, а затем указать статический IP-адрес, маску подсети, шлюз и адрес сервера DNS.

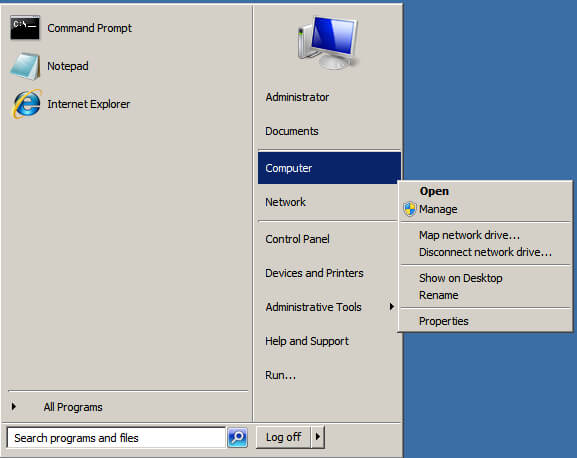

Заходим в систему под учетной записью с правами администратора и переходим в меню “Start”, нажимаем правой кнопкой мыши на “Computer” и выбираем “Properties”.

Далее в окне “System” в разделе “Computer name, domain, and workgroup settings” нажимаем на кнопку “Change settings”.

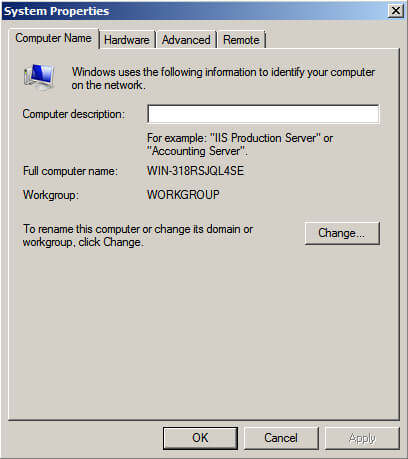

В окне “System Properties” на вкладке “Computer Name” нажимаем на кнопку “Change”.

Настоятельно рекомендую заранее продумать, как будут называться сервера в вашей организации.

Далее указываем новое имя сервера в поле “Computer Name” и нажимаем на кнопку “OK”.

Система предупредит о том, что для применения новых настроек необходимо перезагрузить сервер.

Нажимаем кнопку “OK”.

В окне “System Properties” нажимаем на кнопку “Close”.

Теперь система предложит перезагрузить сервер для того чтобы новые настройки вступили в силу.

Нажимаем на кнопку “Restart Now”.

Далее сервер начнет перезагружаться.

Теперь необходимо прописать статический IP-адрес в настройках сетевого подключения.

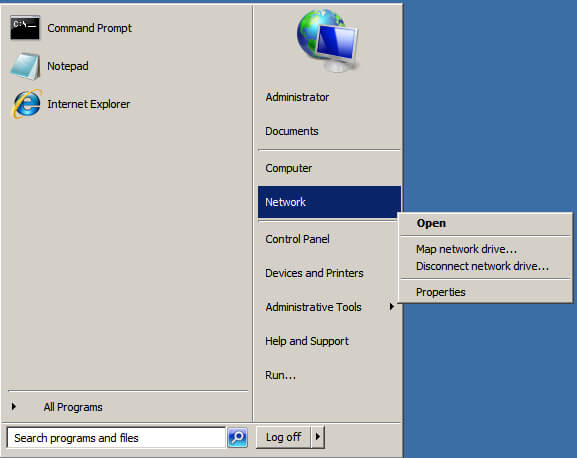

Заходим в систему под учетной записью с правами администратора и переходим в меню “Start”, нажимаем правой кнопкой мыши на “Network” и выбираем “Properties”.

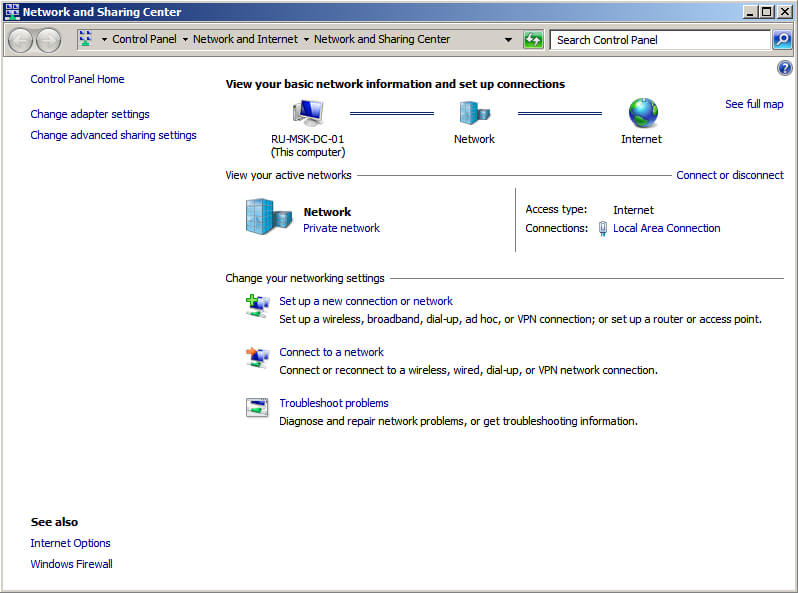

Далее в окне “Network and Sharing Center” нажимаем на кнопку “Change adapter settings”.

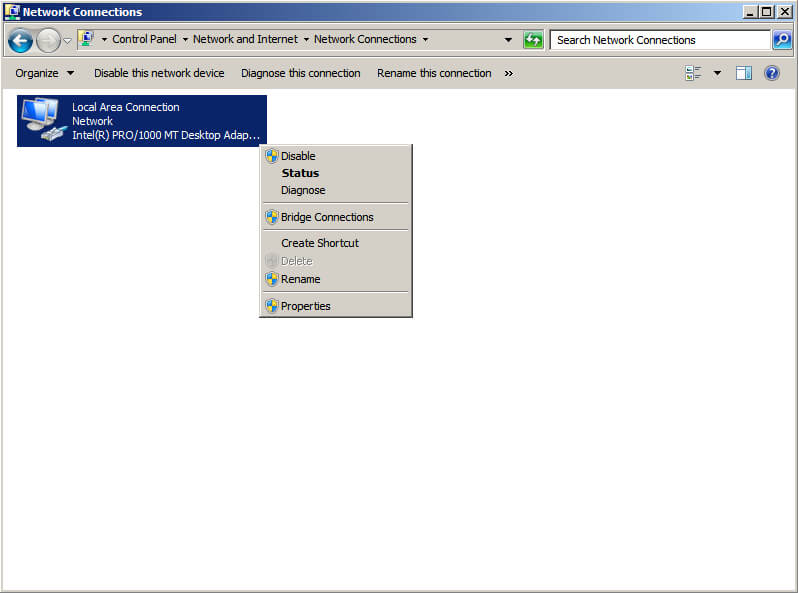

Теперь нажимаем правой кнопкой мыши на сетевом подключении “Ethernet” и выбираем пункт “Properties”.

Выбираем “Internet Protocol Version 4 (TCP/IPv4)” и нажимаем на кнопку “Properties”.

Далее выбираем пункт “Use the following IP address” и указываем свободный IP-адрес, маску подсети и шлюз. Обратите внимание, вы должны заранее понимать, как устроена ваша сеть и знать какие IP-адреса свободны.

В поле “Preferred DNS server” указываем IP-адрес этого сервера, так как на вашем сервере будет присутствовать роль “DNS Server”, которая устанавливается вместе с ролью “Active Directory Domain Services”.

Нажимаем на кнопку “OK”.

В окне “Local Area Connection Properties” нажимаем кнопку “Close”.

Теперь можно приступить к установке роли “Active Directory Domain Services”.

Открываем “Server Manager” и в пункте “Roles” выбираем “Add Roles”.

Нажимаем на кнопку “Next”.

Выбираем роль “Active Directory Domain Services”.

На следующем этапе “Мастер установки ролей” предупредит, что для установки роли “Active Directory Domain Services” нужно установить несколько компонентов.

Нажимаем на кнопку “Add Required Features”.

На этом этапе выбирать роль DNS Server не обязательно. Она будет установлена позже.

Нажимаем на кнопку “Next”.

Далее “Мастер установки ролей” предлагает ознакомиться с дополнительной информацией касательно роли “Active Directory Domain Services”.

Нажимаем на кнопку “Next”.

Для того чтобы начать установку выбранной роли, нажимаем на кнопку “Install”.

Началась установка выбранной роли и необходимых для нее компонентов.

Установка роли “Active Directory Domain Services” завершена.

Теперь нажимаем на кнопку “Close this wizard and launch the Active Directory Domain Services Installation Wizard (dcpromo.exe)”, для того чтобы повысить роль вашего сервера до уровня контроллера домена.

Настоятельно рекомендую заранее продумать какое доменное имя вы будете использовать при добавлении нового леса.

Нажимаем на кнопку “Next”.

Далее предлагается ознакомиться с дополнительной информацией касательно функционала Windows Server 2008 R2.

Нажимаем на кнопку “Next”.

В данном руководстве рассматривается добавление нового леса, поэтому в окне “Active Directory Domain Services Installation Wizard” выбираем пункт “Create a new domain in a new forest”.

Нажимаем на кнопку “Next”.

В поле “FQDN of the new forest root domain” указываем желаемое имя для корневого домена.

Нажимаем на кнопку “Next”.

На следующем шаге предлагается выбрать функциональный уровень нового леса и корневого домена.

Если вы добавляете новый лес и планируете в дальнейшем использовать сервера на базе операционной системы Windows Server 2008 R2, то необходимо выбрать “Windows Server 2008 R2”.

Нажимаем на кнопку “Next”.

Для корректной работы контроллера домена необходимо установить роль “DNS server”.

Выбираем “DNS server” и нажимаем на кнопку “Next”.

На данном этапе “Мастер настройки AD DS” предупредит, что делегирование для этого DNS-сервера не может быть создано.

Нажимаем на кнопку “Yes”.

Теперь можно изменить пути к каталогам базы данных AD DS, файлам журнала и папке SYSVOL. Рекомендую оставить эти значения по умолчанию.

Нажимаем на кнопку “Next”.

Указываем пароль для DSRM (Directory Service Restore Mode — режим восстановления службы каталога) и нажимаем на кнопку “Next”.

На следующем шаге отображается сводная информация по настройке сервера.

Нажимаем на кнопку “Next”.

Начался процесс повышения роли сервера до уровня контроллера домена.

Процесс повышения роли сервера до уровня контроллера домена завершен.

Нажимаем на кнопку “Finish”.

Теперь система предложит перезагрузить сервер для того чтобы новые настройки вступили в силу.

Нажимаем на кнопку “Restart Now”.

Далее сервер начнет перезагружаться.

Повышение роли сервера до уровня контроллера домена завершено.

Для управления пользователями, группами и другими объектами каталога Active Directory можно использовать привычную многим оснастку Active Directory Users and Computers.

Заходим в систему под учетной записью с правами администратора домена.

Переходим в меню “Start” и выбираем пункт “Administrative Tools”, далее выбираем “Active Directory Users and Computers”.

Откроется оснастка Active Directory Users and Computers.

Подпишись

⭐ Telegram | Блог

🎬 YouTube

🐦 Twitter

🎨 Instagram

🐘 Mastodon

🧵 Threads

🎸 Facebook

🧊 Bluesky

🎥 TikTok

💻 LinkedIn

📣 daily.dev Squad

🧩 LeetCode

🐈 GitHub

Комьюнити IT-экспертов

🚀 Telegram | Чат

👾 Discord

Этот контент создан искусственным интеллектом?

Нет! Каждая статья — результат моей работы, наполненной страстью к Docker и десятилетиями опыта в IT. Я применяю ИИ для улучшения грамматики, чтобы обеспечить четкость технических деталей, однако все идеи, стратегии и рекомендации исключительно мои. Этот метод иногда может вызывать срабатывание детекторов ИИ, но можете быть уверены, что вся представленная информация и опыт — подлинно мои.