Шифрование диска BitLocker – особая технология защиты данных в операционной системе Microsoft Windows. БитЛокер обеспечивает информационную безопасность через шифрование томов, что позволяет снизить риск похищения и раскрытия персональных данных. Шифрование дисков BitLocker может иметь негативные последствия, поэтому при необходимости его можно отключить.

В этом гайде подробно разберем шифрование BitLocker в Windows 10 и 11. Читайте дальше, чтобы узнать, как отключить БитЛокер и разблокировать диск.

Шифрование BitLocker недоступно в домашней версии Windows 10.

Что такое BitLocker для Windows 10/11

Кратко опишем, зачем нужен BitLocker в системах Windows:

- Защищает данные через полное шифрование.

- Используется для устранения несанкционированного доступа к информации на потерянных или украденных устройствах.

Не смотря на очевидные достоинства, шифрование BitLocker замедляет SSD и жесткие диски.

Как узнать, включен ли BitLocker

Ниже представлена инструкция для проверки шифрования через BitLocker Windows:

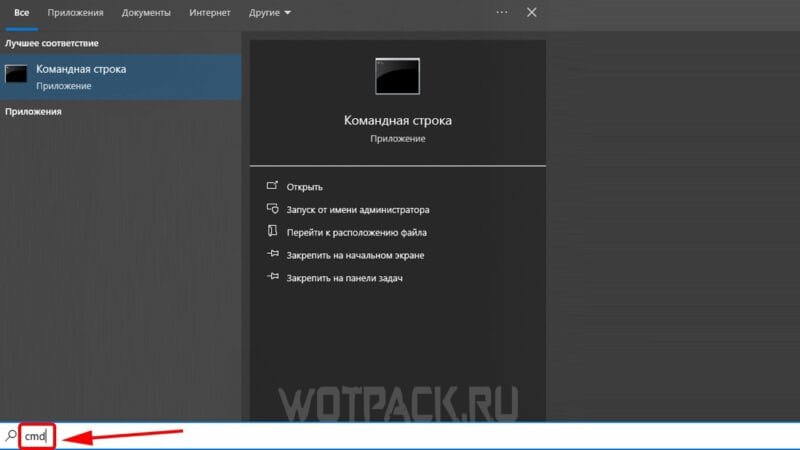

- Введите в строку поиска «cmd».

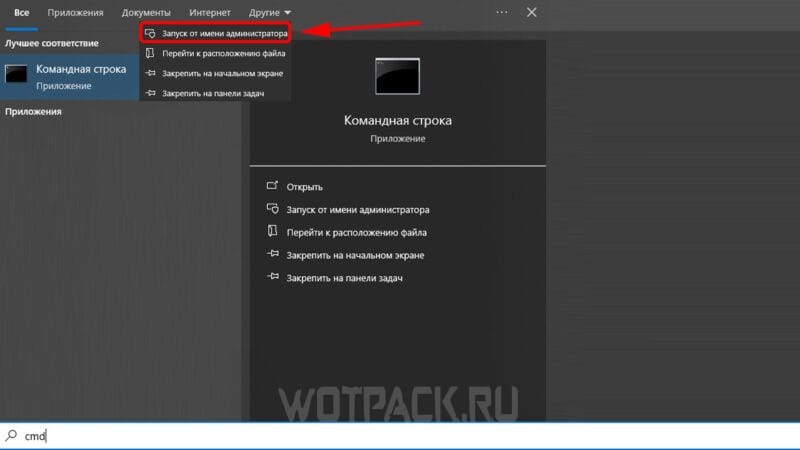

- Откройте приложение «Командная строка» от имени администратора с помощью правой кнопки мыши.

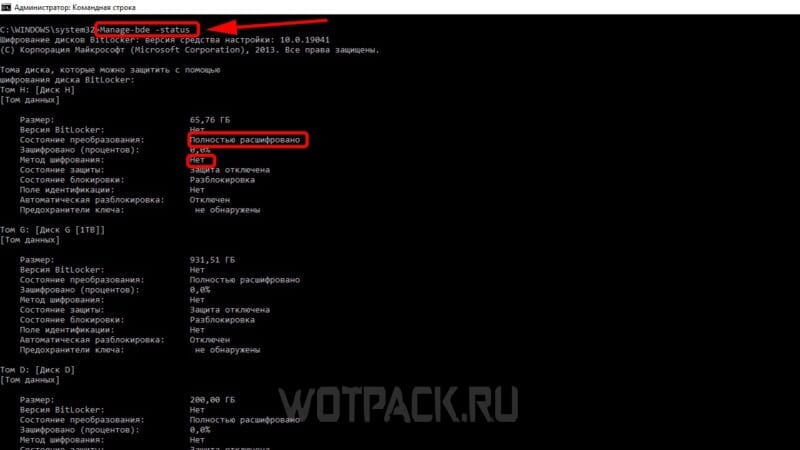

- Введите в консоль команду «Manage-bde –status» и дождитесь загрузки данных.

Если в пункте «Состояние преобразования» [Conversion Status] есть запись «Полностью расшифровано», а в графе «Метод шифрования» [Encryption Method] написано «Нет», то BitLocker отключен.

Нужно ли отключать шифрование диска BitLocker

Бесплатное шифрование диска BitLocker по умолчанию встроено в системы Windows 10/11, поэтому разберем, необходима ли активация этой защиты:

- Если случится так, что ПК будет украден или утерян, то злоумышленники не смогут завладеть данными, что хранятся на дисках.

- Когда пользователь включает компьютер и заходит в свою учетную запись, все данные расшифровываются, поэтому файлы будут защиты до принудительной блокировки ПК.

- Шифрование дисков может замедлить работу системы.

- Если ключ восстановления BitLocker [BitLocker Recovery Key] будет утерян, то зашифрованные данные не получится восстановить, а диск придется форматировать.

Таким образом БитЛокер рекомендуется использовать в том случае, когда есть риск потерять конфиденциальные данные или очень ценную информацию, а если компьютер используется только для видеоигр и воспроизведения медиафайлов, то активировать шифрование не обязательно.

Как отключить шифрование диска BitLocker

В следующих пунктах покажем, как выключить БитЛокер в Windows 10 и 11.

Отключить БитЛокер можно через консоль с помощью команды «Manage-bde -off диск» – где вместо слова «диск» необходимо вписать букву нужного тома.

На Windows 10

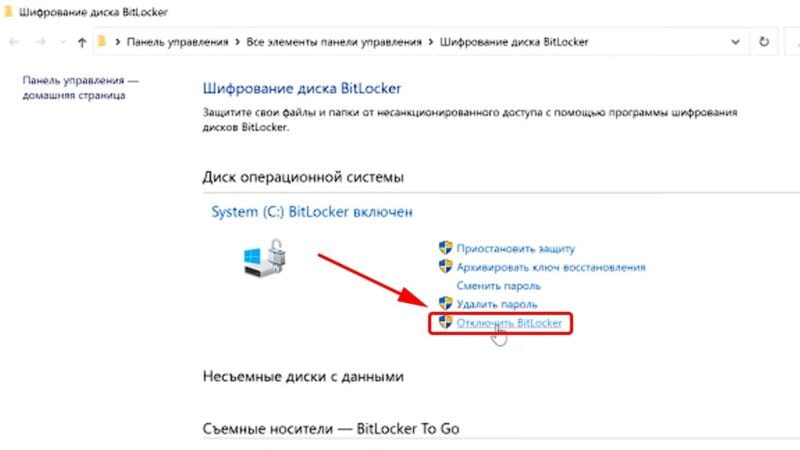

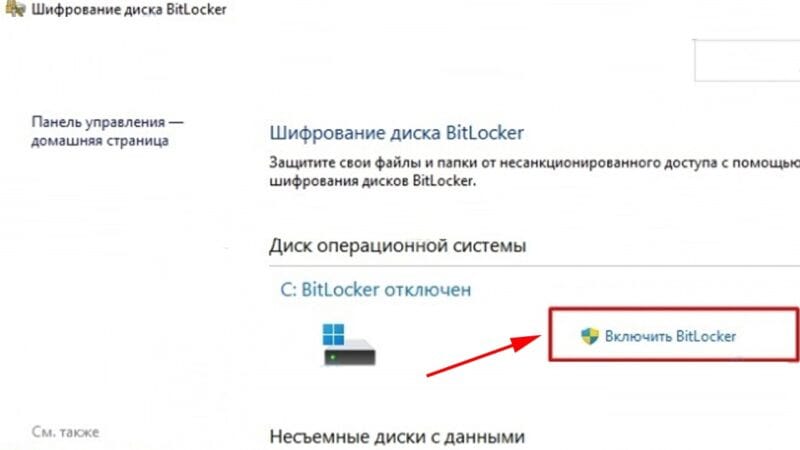

Следующие действия помогут отключить BitLocker в Windows 10:

- Войдите в систему с правами администратора.

- Откройте панель управления, нажмите на раздел «Система и безопасность», после чего выберете пункт «Шифрование устройства» или «Шифрование диска BitLocker».

- Около иконки с нужным томом нажмите «Отключить BitLocker».

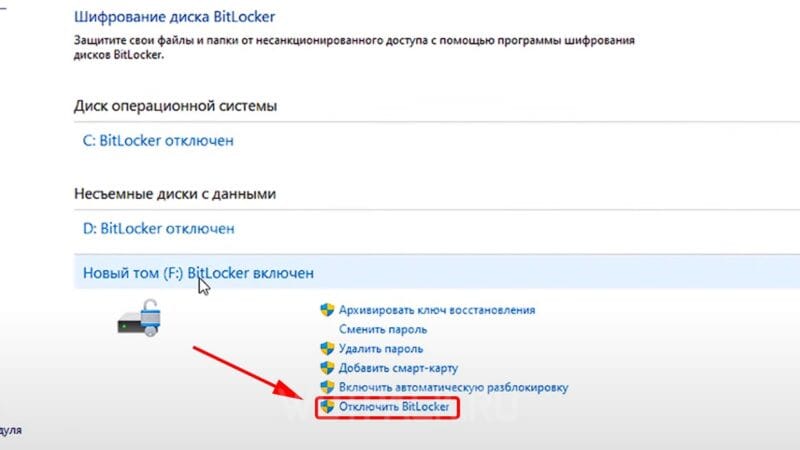

На Windows 11

Кратко поясним, как отключить BitLocker в Windows 11:

- Запустите Windows с правами администратора.

- Откройте через параметры системы раздел «Конфиденциальность и безопасность» и выберете пункт «Шифрование устройства» или «Шифрование диска BitLocker».

- Около нужного диска нажмите кнопку «Отключить BitLocker».

Как разблокировать диск с BitLocker

Системные диски с защитой БитЛокер можно разблокировать – расскажем об этом в следующих пунктах.

Существует два основных способа для разблокировки диска с защитой БитЛокер – с помощью пароля и через ключ восстановления.

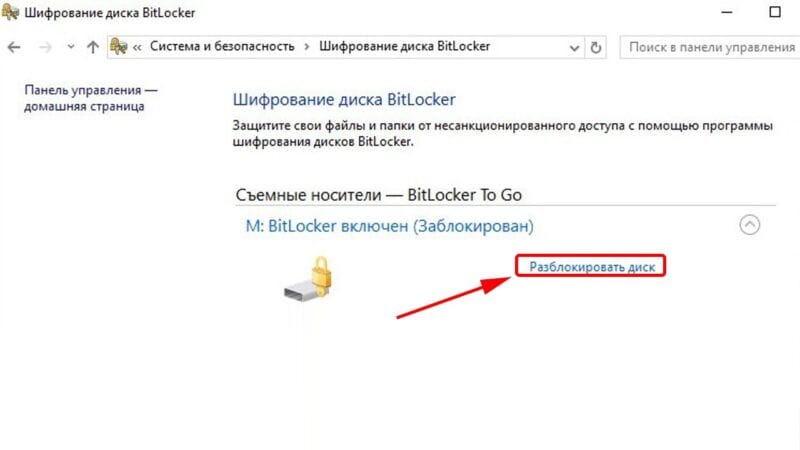

На Windows 10

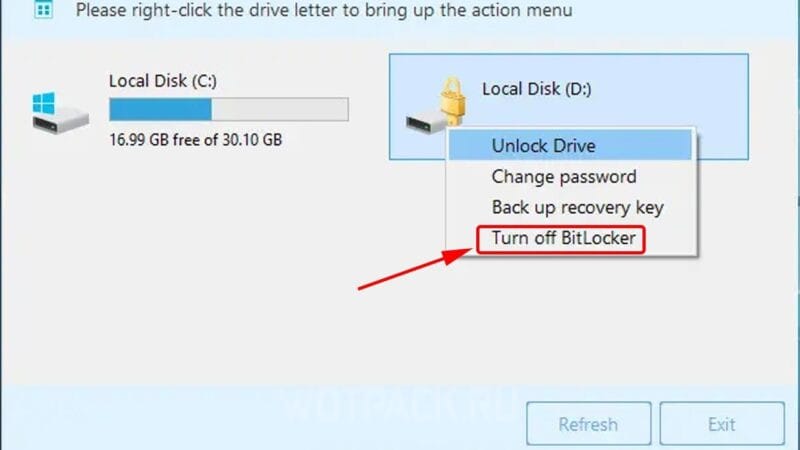

Перечислим действия, которые позволят разблокировать диск с БитЛокер в Windows 10:

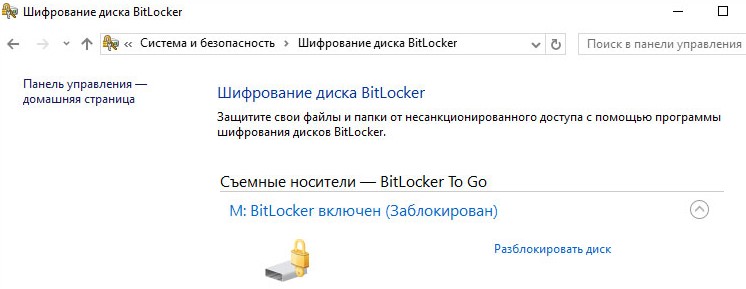

- Откройте панель управления компьютера, после чего перейдите в раздел «Система и безопасность» и нажмите на пункт «Шифрование диска BitLocker».

- В списке выберите зашифрованный том и нажмите «Разблокировать диск».

- Введите правильный пароль или подключите идентификационную карту, а если это невозможно, то используйте ключ восстановления через подраздел «Дополнительные параметры».

На Windows 11

Перечислим действия, которые позволят разблокировать диск с БитЛокер в Windows 11:

- Откройте параметры компьютера, перейдите в раздел «Конфиденциальность и безопасность», выберете пункт «Шифрование».

- Выберите нужный зашифрованный том и нажмите «Разблокировать диск».

- Введите требуемый пароль или ключ восстановления БитЛокер.

Как разблокировать диск без ключа

Бывают ситуации, когда ключ восстановления утерян и стоит вопрос, как разблокировать BitLocker. БитЛокер – это продукт Microsoft для обеспечения безопасности данных, поэтому сотрудники компании и служба поддержки не смогут предоставить новый индивидуальный ключ восстановления. Таким образом разблокировать диск без ключа невозможно.

Как включить шифрование диска BitLocker

Далее приведем инструкции, которые позволят активировать шифрование БитЛокер в Windows.

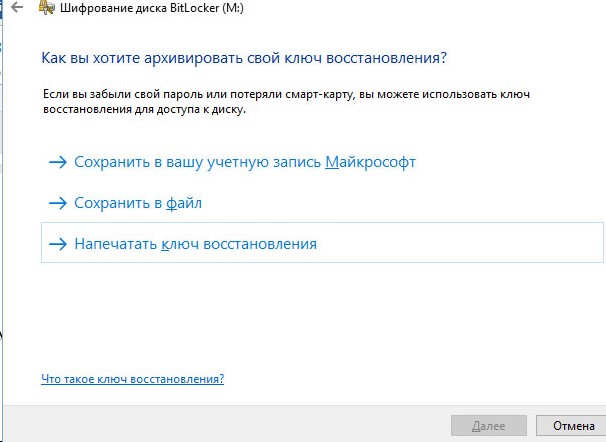

Обязательно сохраните ключ восстановления БитЛокер в удобном месте (распечатанный лист, текстовый файл или на электронной почте).

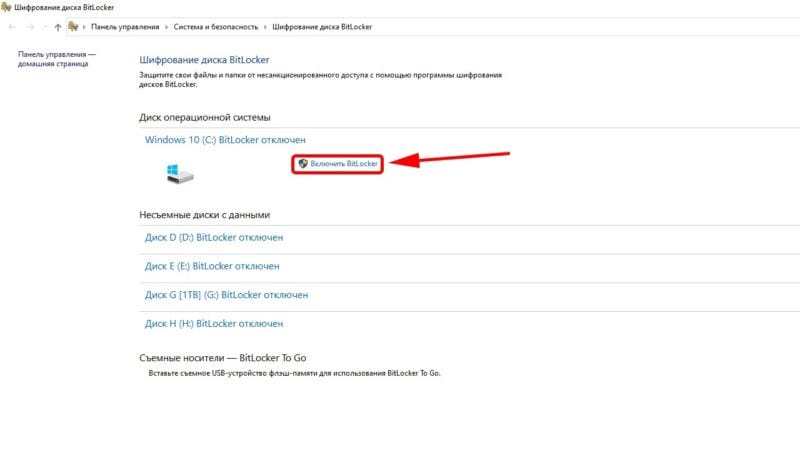

На Windows 10

Способ включить BitLocker в Windows 10:

- Войдите в систему под учетной записью администратора.

- Вбейте в строку поиска «BitLocker», чтобы открыть «Шифрование диска BitLocker», или откройте этот раздел через панель управления в пункте «Система и безопасность».

- Выберите из списка нужный диск операционной системы, после чего нажмите на кнопку «Включить BitLocker».

На Windows 11

Способ включить BitLocker в Windows 11:

- Запустите Windows с профиля администратора.

- Откройте через «Пуск» меню «Параметры».

- Выберите раздел «Конфиденциальность и безопасность».

- Откройте пункт «Шифрование устройства», а если он отсутствует, то – «Шифрование диска BitLocker».

- Для нужного диска выберете «Включить BitLocker».

Надеемся, что подготовленный материал помог узнать, что такое БитЛокер Windows, а также отключить его. Дополнительные вопросы можно оставить в комментариях.

Время на прочтение4 мин

Количество просмотров25K

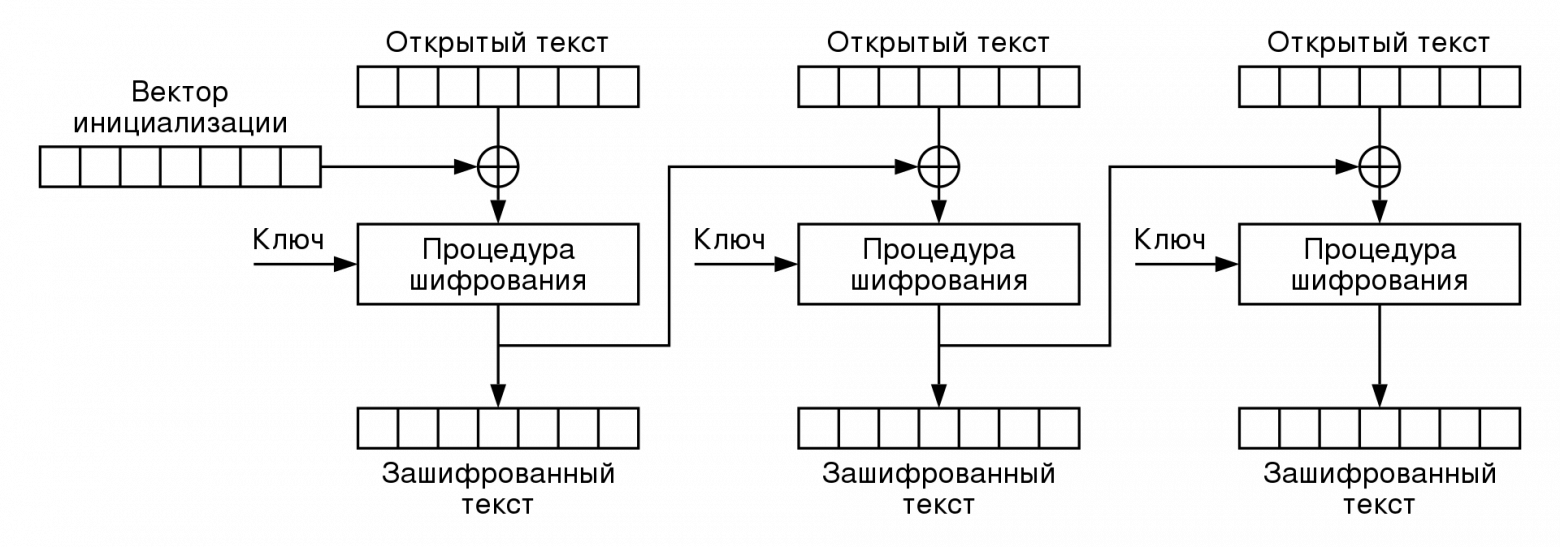

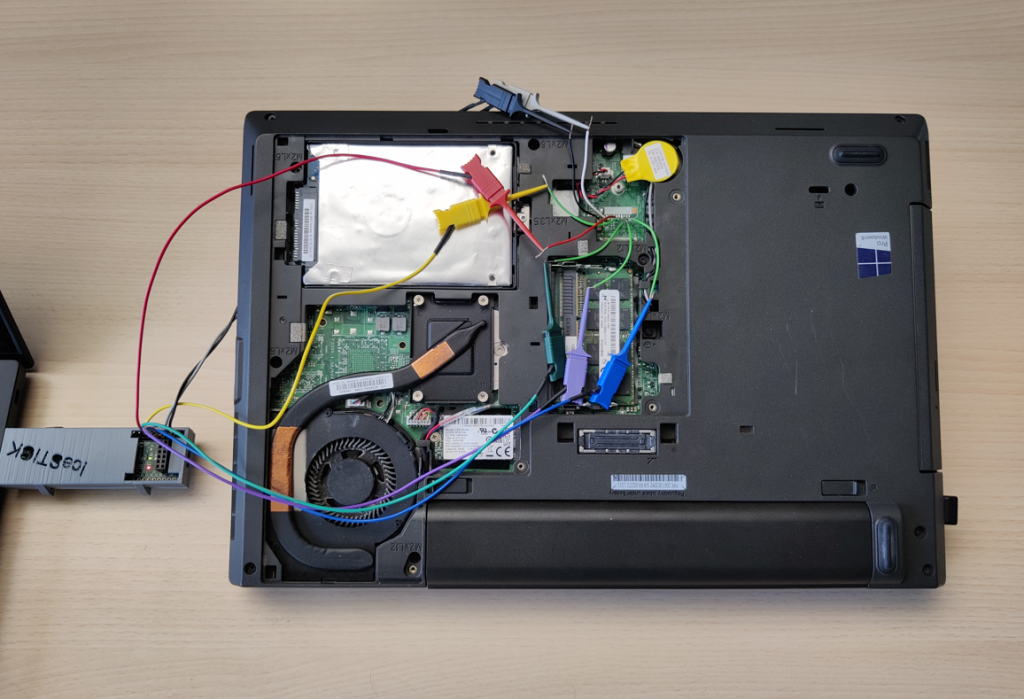

Подключение сниффера к модулю TPM по шине LPC

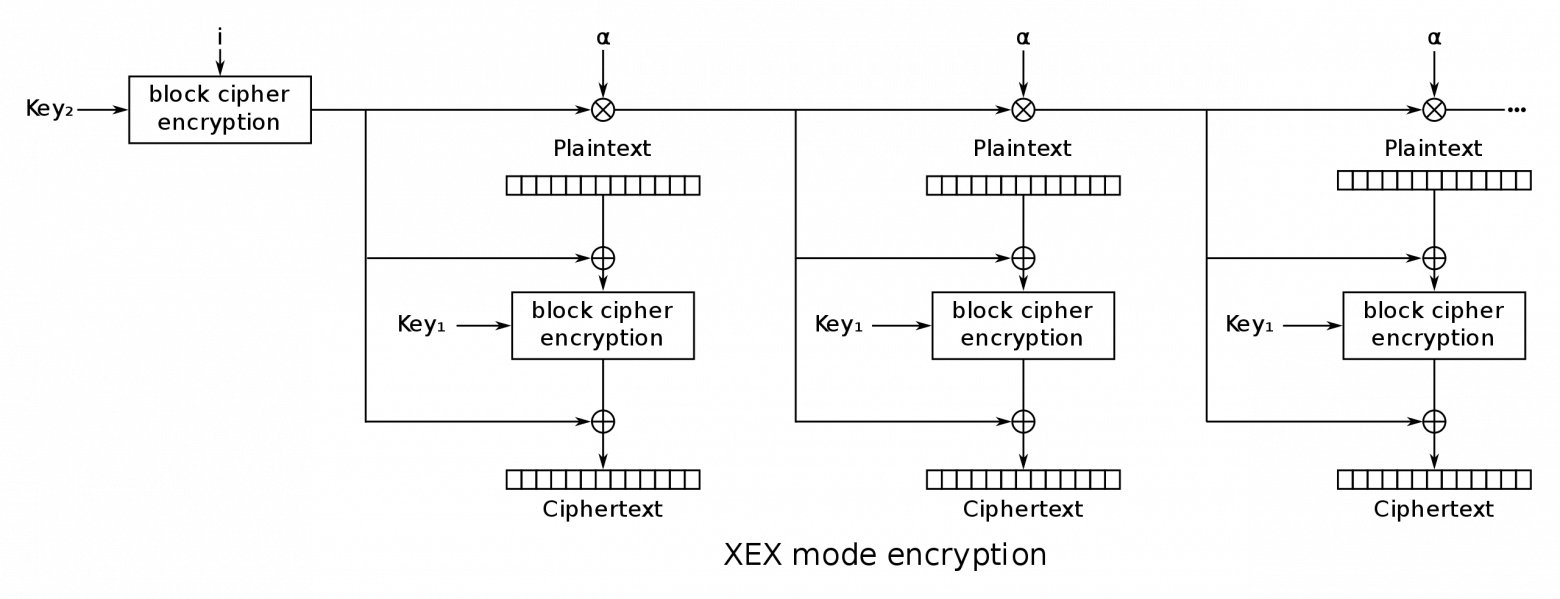

Полнодисковое шифрование BitLocker в ОС Windows считается довольно надёжным способом сохранения данных. По умолчанию оно использует алгоритм Advanced Encryption Standard (AES) в режиме сцепления блоков (CBC) или в режиме подстроенной кодовой книги с кражей шифротекста (XTS) на базе xor-encrypt-xor (XEX) со 128- или 256-битным ключом.

В теории это довольно крепкая схема. Проблема только в том, что секретный ключ BitLocker хранится в Trusted Platform Module (TPM), а в некоторых случаях (на некоторых компьютерах) его можно извлечь, получив физический доступ к устройству.

BitLocker

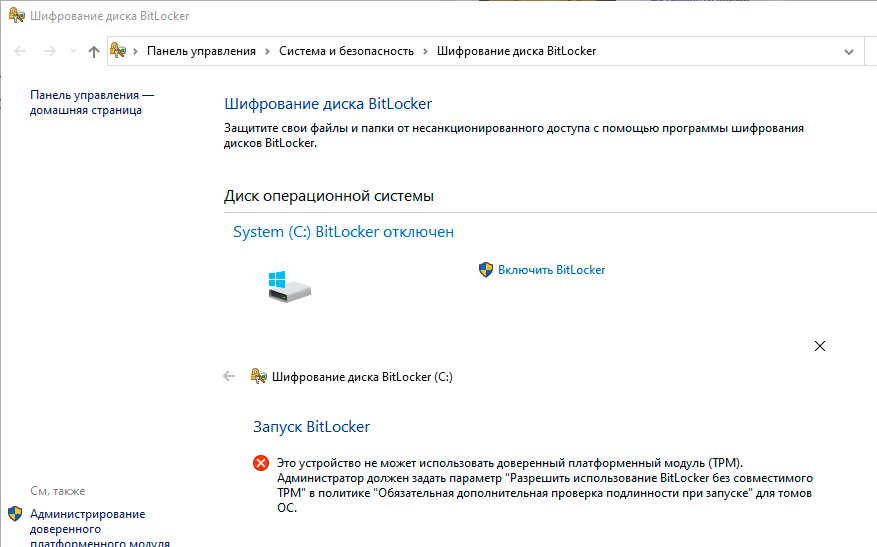

Полнодисковое шифрование в Windows 10 можно включить в меню «Панель управления» → «Система и безопасность» → «Шифрование диска BitLocker».

TPM (англ. Trusted Platform Module) — спецификация, описывающая криптографический процессор, в котором хранятся криптографические ключи для защиты информации. Как видно на скриншоте, BitLocker имеет возможность работать и без совместимого криптопроцессора. В этом случае ключи хранятся в другом месте.

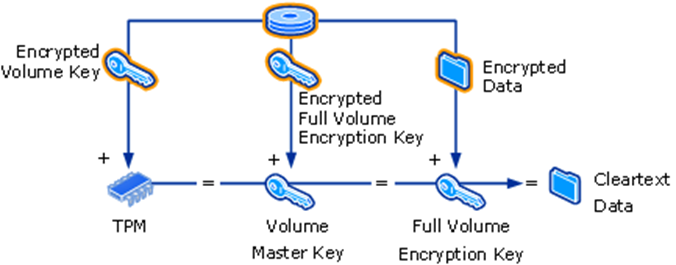

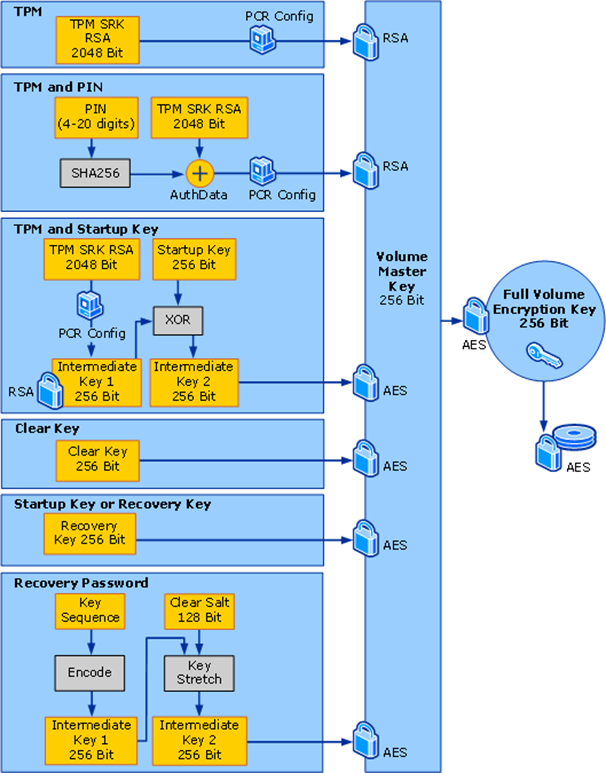

Если вкратце, BitLocker шифрует данные с помощью ключа шифрования полного тома (FVEK). В свою очередь, этот ключ шифруется с помощью мастер-ключа тома (VMK).

Ключ VMK шифруется несколькими «протекторами». В конфигурации по умолчанию их два. Один — TPM, другой — ключ восстановления:

Всё это сделано для того, чтобы злоумышленник, имея физический доступ к устройству, не смог загрузить на ноутбуке Linux (или извлечь диск) и получить доступ к данным.

Шифрование в режиме сцепления блоков (CBC)

BitLocker в конфигурации по умолчанию не требует дополнительного вмешательства пользователя. Это связано с тем, что TPM используется только для расшифровки VMK. Любые изменения в BIOS или коде загрузчика изменят регистры конфигурации (PCR), и TPM не откроет VMK.

Шифрование в режиме xor-encrypt-xor (XEX)

Поскольку расшифровка данных происходит автоматически, то достаточно перехватить VMK из TPM, ввести его в любую библиотеку BitLocker — и расшифровать диск.

Извлечение ключа

Ключи из TPM можно извлечь с помощью недорогого модуля FPGA или логического анализатора. Первым этот способ в 2019 году продемонстрировал хакер Денис Андзакович (Denis Andzakovic) из компании Pulse Security. Он опубликовал proof-of concept и исходный код сниффера.

Сниффер подключается к шине LPC, откуда получает мастер-ключ для шифрования тома. Этим ключом можно расшифровать диск. В демонстрации 2019 года использовались ноутбук HP с чипом TPM 1.2 и планшет Surface Pro 3 с чипом TPM 2.0, что указывает на уязвимость обеих версий TPM. Для атаки автор применил логический анализатор DSLogic Plus 16 (стоимость около $150).

На материнской плате HP установлена микросхема Infineon SLB96350. Она выполняет роль криптопроцессора и подключена по шине LPC:

К этой шине и подключается сниффер:

Поскольку LPC работает на частоте 33 МГц, инженер выставил частоту сбора данных на 100 МГц:

После декодирования пакетов по шине LPC остаётся лишь найти ключ VMK в дампе записанного трафика. Его можно найти по заголовку 0x2c 0x00 0x00 0x00.

Через несколько байт после заголовка начинается тело ключа.

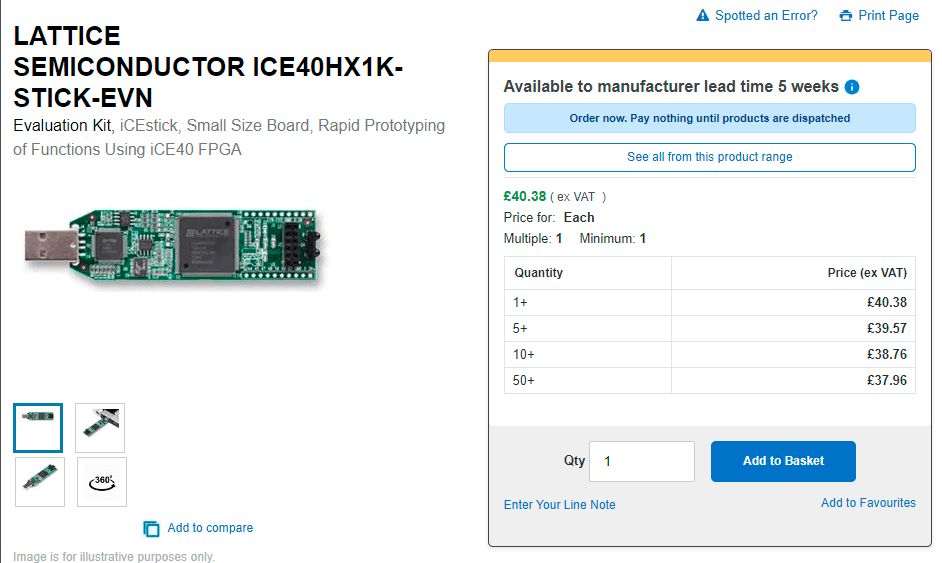

Для прослушивания ключа Surface Pro 3 специалист использовал девкит Lattice ICEStick, который продаётся по цене около $49.

В 2021 году эксперимент Дениса со сниффингом ключа Bitlocker воспроизвели специалисты из компании SCRT Information Security на ноутбуке Lenovo ThinkPad L440 с криптопроцессором ST Microelectronics P24JPVSP (эквивалент чипа ST33TPM12LPC).

В данном случае использовалось аналогичное FPGA-устройство iCEstick40 от Lattice Semiconductor и программный сниффер с некоторыми модификациями для прослушивания именно TPM.

Найдя в дампе вышеупомянутый заголовок ключа, затем он извлекается целиком с помощью команды grep и записи 32-ти последующих hex-значений:

$ cut -f 2 -d\' log6 | grep '24..00$' | perl -pe 's/.{8}(..)..\n/$1/' | grep -Po "2c0000000100000003200000(..){32}"

2c00000001000000032000005af9490916013a0bc177b3301d41508c4af8abb8583de5e4c60bbbabafad8a3a

Расшифровка диска выполняется программой dislocker, которая в последних версиях поддерживает опцию --vmk и принимает напрямую ключи VMK без реконструкции FVEK:

$ hexdump -C vmk

00000000 5a f9 49 09 16 01 3a 0b c1 27 b3 30 1d 41 50 8c

00000010 4a f8 ab b8 58 3d e5 e4 c6 0b bb ab cf ad 8a 3a

$ sudo dislocker -v -V /dev/sdb3 --vmk vmk -- /media/bl

$ sudo mount -o ro,loop /media/bl/dislocker-file /media/blm

$ ls /media/blm

'$RECYCLE.BIN' ESD pagefile.sys 'Program Files (x86)' Users

'$SysReset' hiberfil.sys PerfLogs Recovery Windows

Chocolatey install ProgramData swapfile.sys

'Documents and Settings' Intel 'Program Files' 'System Volume Information'Таким образом, в случае потери/кражи ноутбука при использовании BitLocker на сохранность данных не всегда можно положиться. Важно понимать, какой именно модуль TPM используется в устройстве. Если он не совмещён с CPU и находится отдельной микросхеме, то насколько шина уязвима для сниффинга. TPM обычно подключается по низкоскоростной шине LPC, I2C или SPI, которая работает на частоте 25−33 МГц и легко доступна для прослушивания на дешёвом оборудовании.

Несколько недель назад появилась информация, что в качестве сниффера можно использовать даже Raspberry Pi Pico стоимостью $4, а весь процесс занимает меньше минуты.

Но есть и положительный аспект: если пользователь забыл свой пароль или пинкод BitLocker, то в некоторых компьютерах файлы всё равно можно восстановить.

Microsoft опубликовала рекомендации по дополнительной защите при использовании BitLocker. Компания рекомендует добавить дополнительный фактор аутентификации перед загрузкой (например, пинкод).

Содержание статьи:

- Как «разблокировать» BitLocker и «увидеть» разделы на диске

- Как понять, что диск был зашифрован (а не случилась с ним какая-то другая «проблема»)

- Как узнать ключ BitLocker, снять блокировку и расшифровать диск

- Вопросы и ответы: 2

Вопрос от пользователя

Здравствуйте!

Помогите с одной проблемой… Хочу переустановить Windows 10, но не могу сделать копию нужных мне файлов с раздела диска с ОС — Windows не загружается, а этот раздел в различных программах просто не виден (я загружался с LiveCD).

В одной из программ увидел, что вместо файловой системы стоит примечание «BitLocker». Я так понимаю, что этот диск был зашифрован. Но я это не включал, помогите, как снять эту блокировку и расшифровать диск.

Здравствуйте.

Если у вас установлена современная Windows 10/11 на относительно новом устройстве — то совсем не обязательно, чтобы вы заходили в параметры и включали вручную BitLocker для шифрования диска (это «может» работать в авто-режиме // зависит от версии ОС, предустановок…). В общем, ничего удивительного…

Однако, не спешите отчаиваться, кое-что для «спасения» данных сделать можно… 👌

*

Как «разблокировать» BitLocker и «увидеть» разделы на диске

Как понять, что диск был зашифрован (а не случилась с ним какая-то другая «проблема»)

Разумеется, причин «невидимости» диска гораздо больше, чем «один BitLocker» (раздел может не отображаться в ряде программ, если на нем слетела файловая система, например). Поэтому, для начала будет логично удостовериться, что причина именно в шифровании…

*

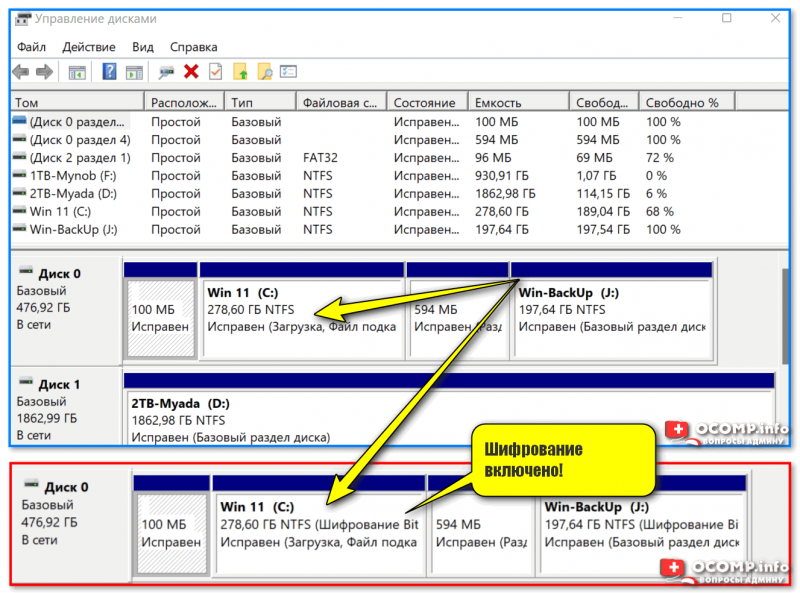

Если Windows загружается

Если текущая Windows 10/11 на «проблемном» разделе (которую вы хотите переустановить) у вас еще хоть как-то работает и загружается — попробуйте в ней 👉 открыть управление дисками.

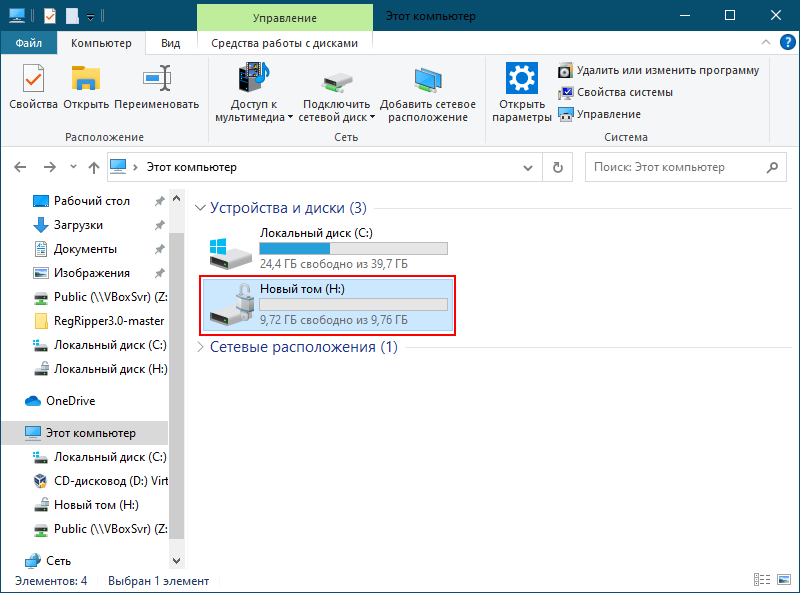

Далее посмотрите, нет ли в примечании диска надписи про «шифрование»… Как это может выглядеть показано на скрине ниже. 👇 Если есть — то это наш случай! 👌

Управление дисками — шифрование включено!

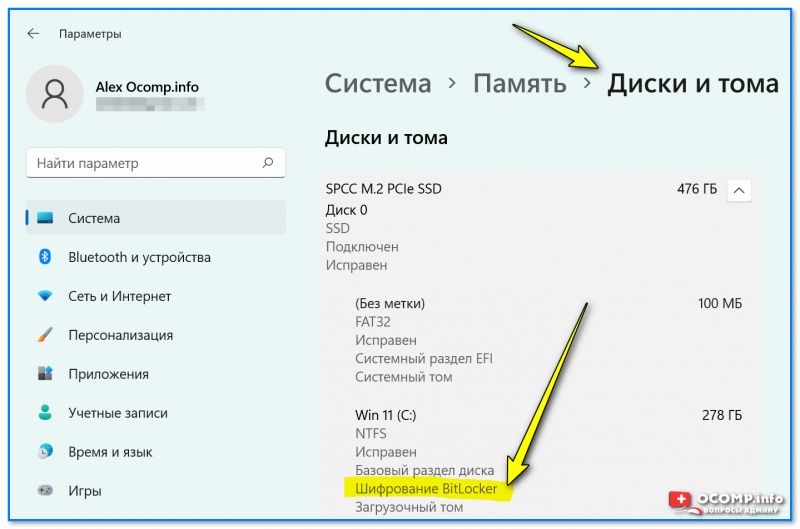

Кстати, если у вас ОС Windows 11 — то в параметрах системы (Win+i) можно открыть вкладку «Система / Память / Доп. параметр хранилища / диски и тома « и посмотреть свойства нужного тома. Вся информация тоже «как на ладони»… 👇

Параметры Windows 11 — доп. параметры хранилища — диски и тома

*

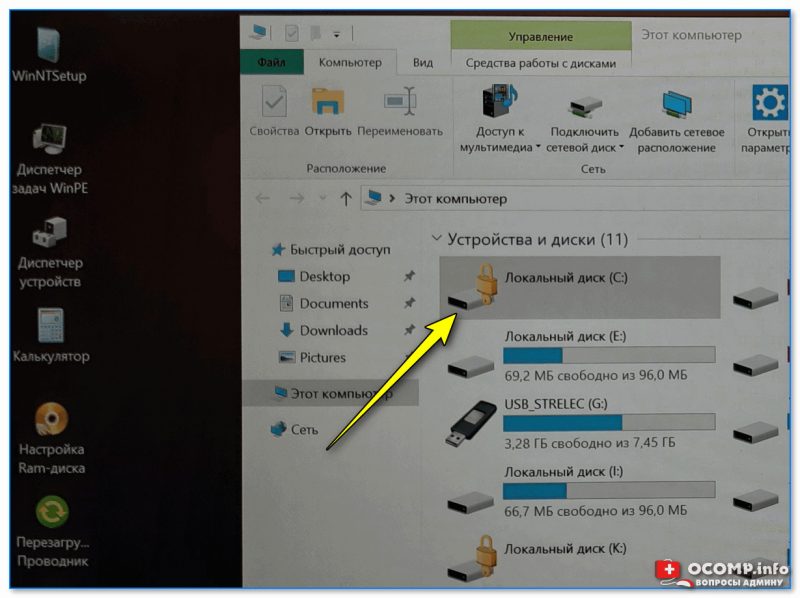

Если Windows не загружается

В этом случае нам понадобиться LiveCD-флешка. Если она у вас не была подготовлена заранее — вам понадобится рабочий компьютер. Пару ссылок в помощь:

- выбор 👉 LiveCD и его запись на флешку;

- как 👉 загрузиться с «аварийной» LiveCD флешки.

*

В своем примере я использовать флешку LiveCD от Сергея Стрельца.

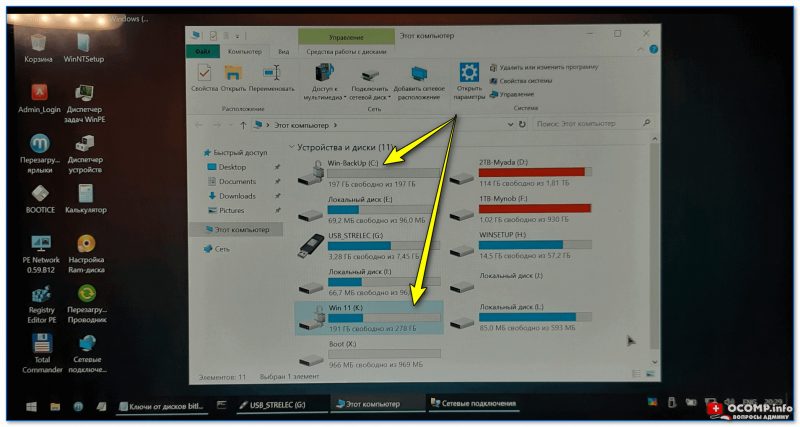

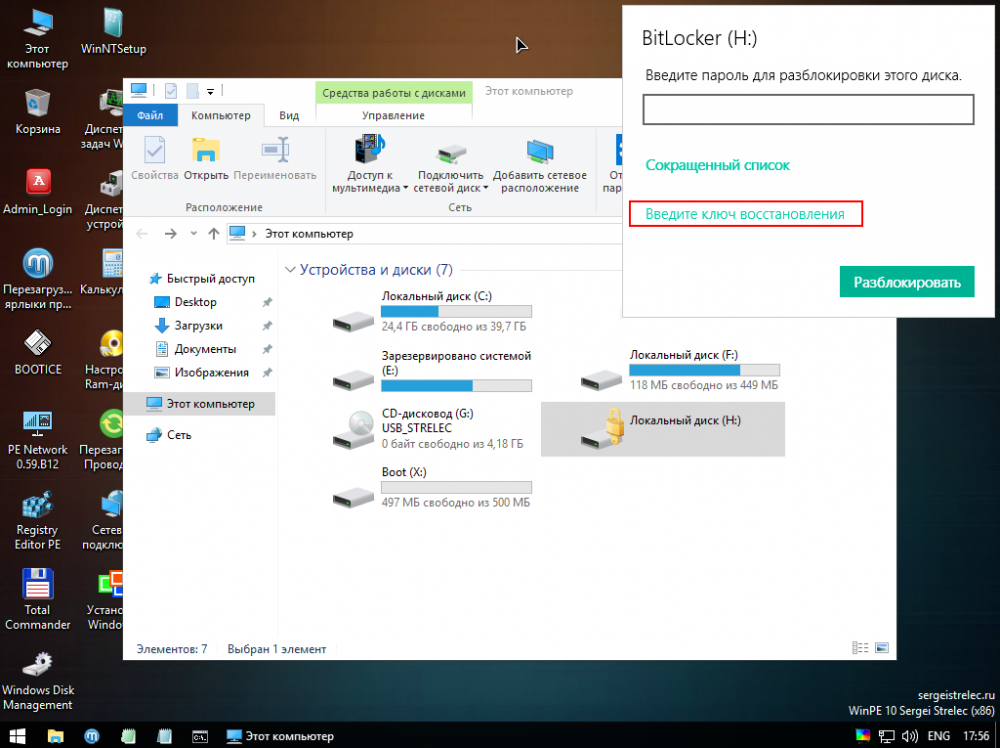

Обратите внимание, если запустить проводник и открыть «Мой компьютер» — не открывающиеся диски будут помечены желтым значком замка (закрытым!). 👇 Это значит, что они зашифрованы и их без ключа не открыть! 👌

Диск отображается с замочком!

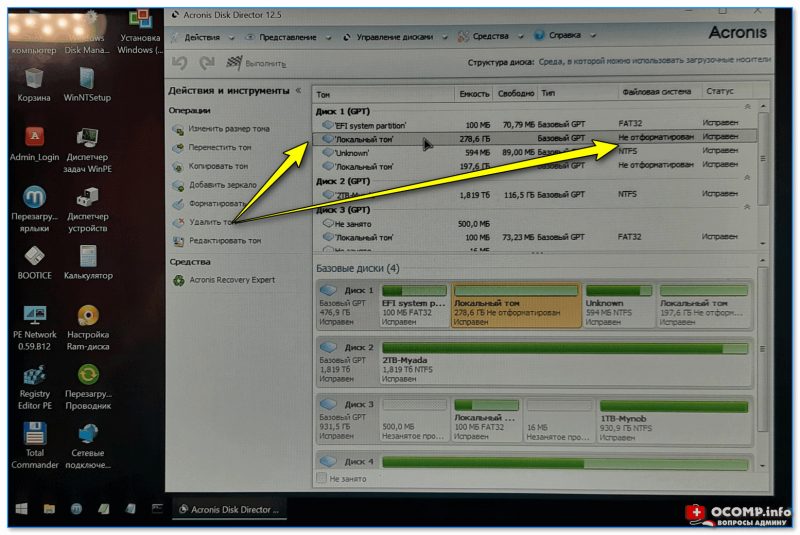

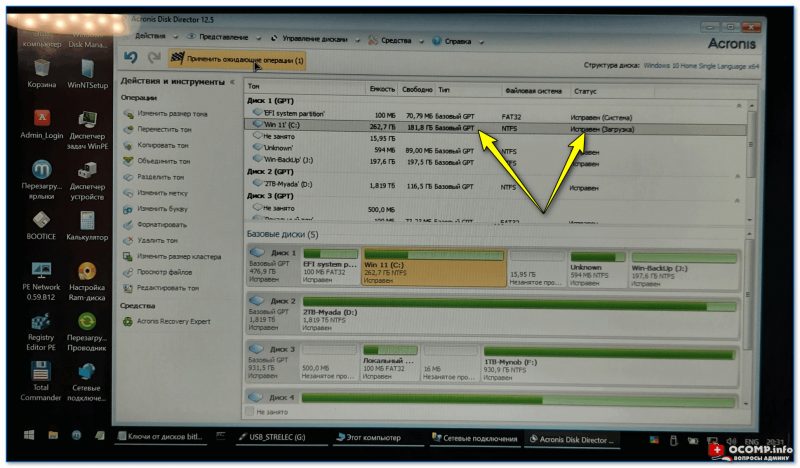

Если запустить Acronis Disc Director — то диск будет помечен как «Не отформатированный».

Acronis Disc Director — не отформатирован раздел

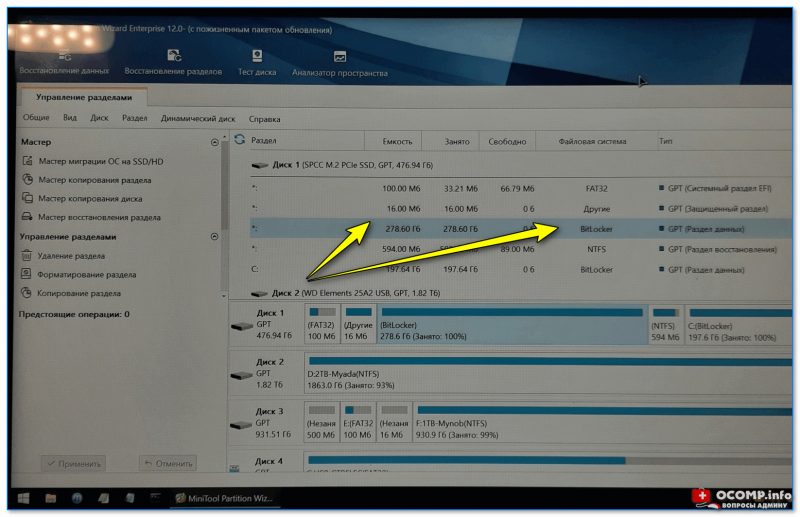

А в Minitool Partition Wizard вместо файловой системы будет значится «BitLocker»…

Minitool Partition Wizard — файловая система BitLocker

Собственно, если у вас нечто похожее — проблема диагностирована, ниже попробуем ее «разрешить»…

*

Как узнать ключ BitLocker, снять блокировку и расшифровать диск

В общем-то, заниматься этим нужно только в том случае, если на диске у вас есть важные данные. Если же вы хотите просто установить новую ОС (а текущие данные вам не нужны) — то можно просто удалить все разделы с диска и отформатировать его.

Теперь о том, что делать, если нужны данные…

*

Вариант 1

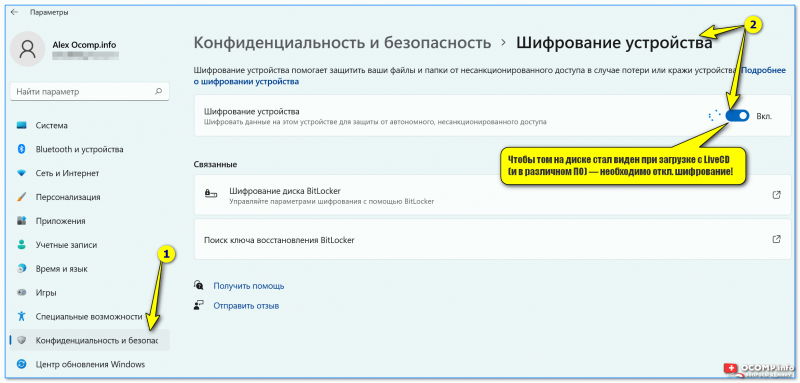

Если у вас на этом зашифрованном диске есть «рабочая» Windows 10/11 (что обычно и бывает // она-то и зашифровала его) — то наипростейшим и лучшим вариантом будет загрузить ее, открыть параметры системы, и в разделе «Конфиденциальность и безопасность/шифрование устройства» отключить шифрование! См. пример ниже. 👇

Чтобы том на диске стал виден при загрузке с LiveCD (и в различном ПО) — необходимо откл. шифрование!

Через некоторое время диск будет расшифрован, и вы сможете работать с ним из-под любых программ и LiveCD.

📌 Однако, имейте ввиду, что в этом случае вы подвергаете свое устройство определенному риску: любой, кто заполучит ваш диск — будет способен прочитать с него всю информацию!

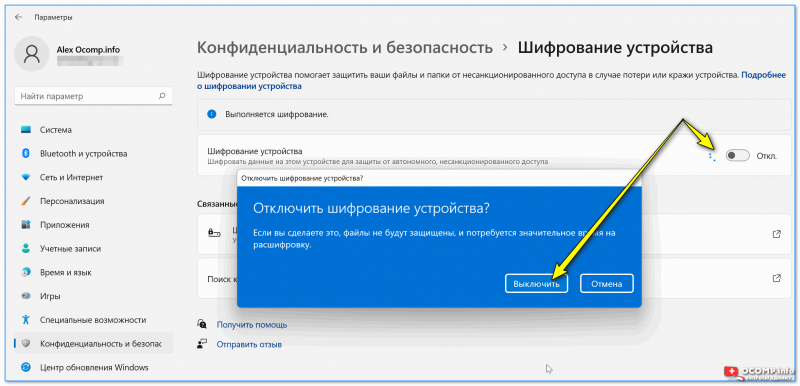

Выключить шифрование

*

Вариант 2

- 👉 попросить своего администратора (или специалиста, который занимается обслуживанием вашего ПК). Это обычно относится к устройствам на работе (в домашних условиях — все всё делают самостоятельно… 😉);

- 👉 если вы вручную активировали защиту BitLocker (или бывший владелец вашего компьютера) — наверняка у вас должна быть распечатка или USB-флешка с ключом. Собственно, при помощи «этого добра» можно разблокировать диск;

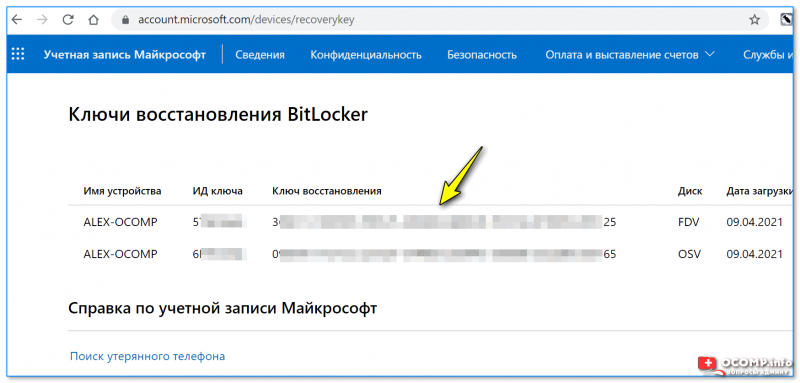

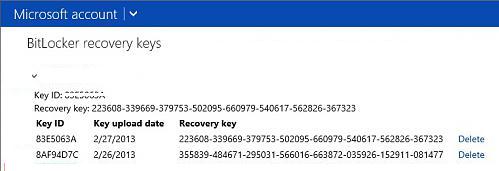

- 👉 если защита была актирована автоматически (это происходит на новых ОС и устройствах) — то 📌 проверьте свой аккаунт на сайте Microsoft — я привел ссылку на страницу с ключами! (прим.: многие считают, что у них и нет никакого аккаунта — но они часто ошибаются! В общем, попробуйте для авторизации свой логин от Skype или номер телефона!).

Ключи восстановления BitLocker — скриншот с сайта Microsoft

*

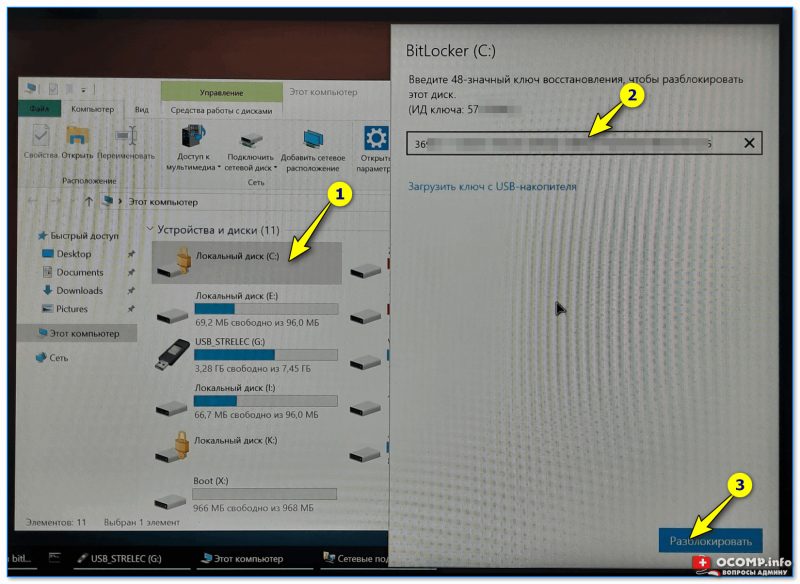

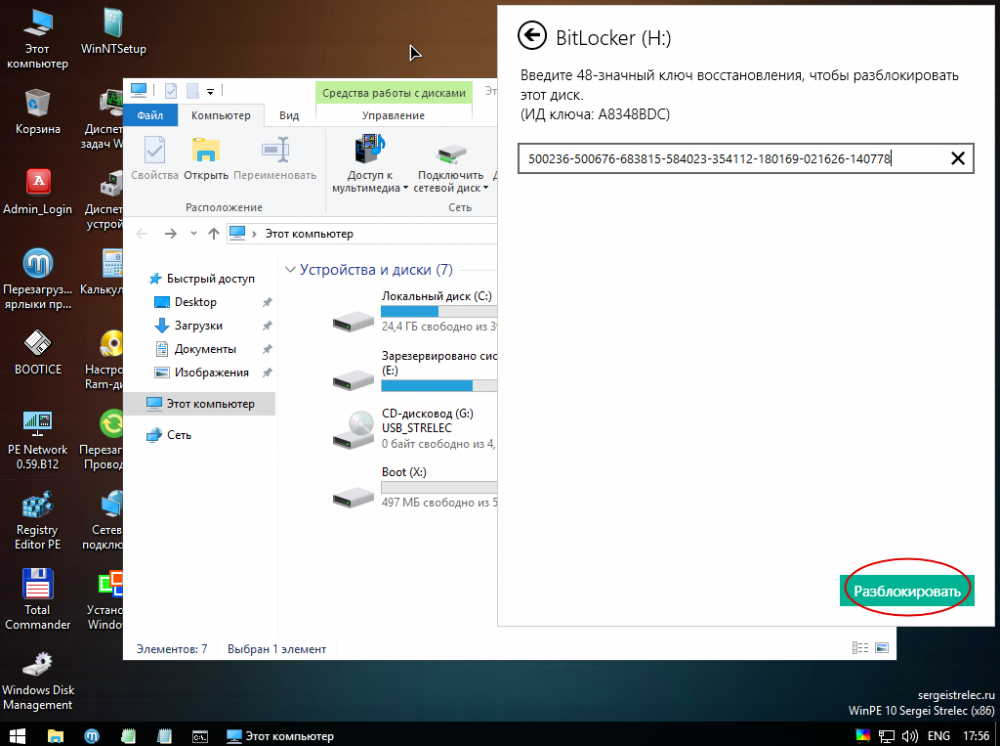

Собственно, узнав свой ключ на сайте Microsoft (☝️) — можете снова загрузиться с LiveCD флешки, открыть проводник и перейти в «Мой компьютер», щелкнуть по диску — и ввести в окно ключ разблокировки.

Разблокировка диска с помощью ключа

Если ключ был введен верно — вы увидите, что значок «закрытого замка» на диске стал «открытым» — т.е. теперь вы сможете открыть в проводнике этот диск и прочитать с него всю информацию!

Диск был разблокирован!!!

Разумеется, можно будет также использовать многие утилиты и программы для работы с накопителями (однако, ряд операций в них будет недоступен!).

В общем-то, даже такого доступа к диску будет достаточно, чтобы скопировать с него всю нужную и важную информацию. То бишь — задача решена! 👌

Программы видят диск!

*

Дополнения по теме приветствуются в комментариях!

Ну а у меня на этом пока всё…

Успехов!

👋

Функция BitLocker впервые появилась в Vista максимальной и корпоративной редакций, а затем успешно была унаследована всеми последующими версиями операционной системы Windows. BitLocker представляет собой средство шифрования данных на локальном диске, а также службу, обеспечивающую защиту этих данных без непосредственного участия пользователя. В Windows 10 BitLocker поддерживает шифрование с использованием алгоритма AES 128 и AES 256, для защиты данных служба может использовать работающий в связке с данными учётной записи текстовый пароль, а также специальный набор данных, хранящийся на внешнем устройстве — так называемой смарт-карте или токене, которые, между прочим, также используют защиту паролем, в роли которого выступает пин-код.

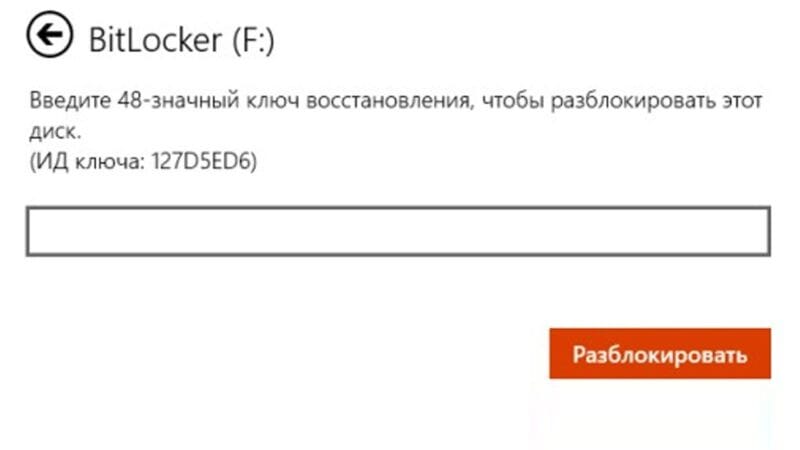

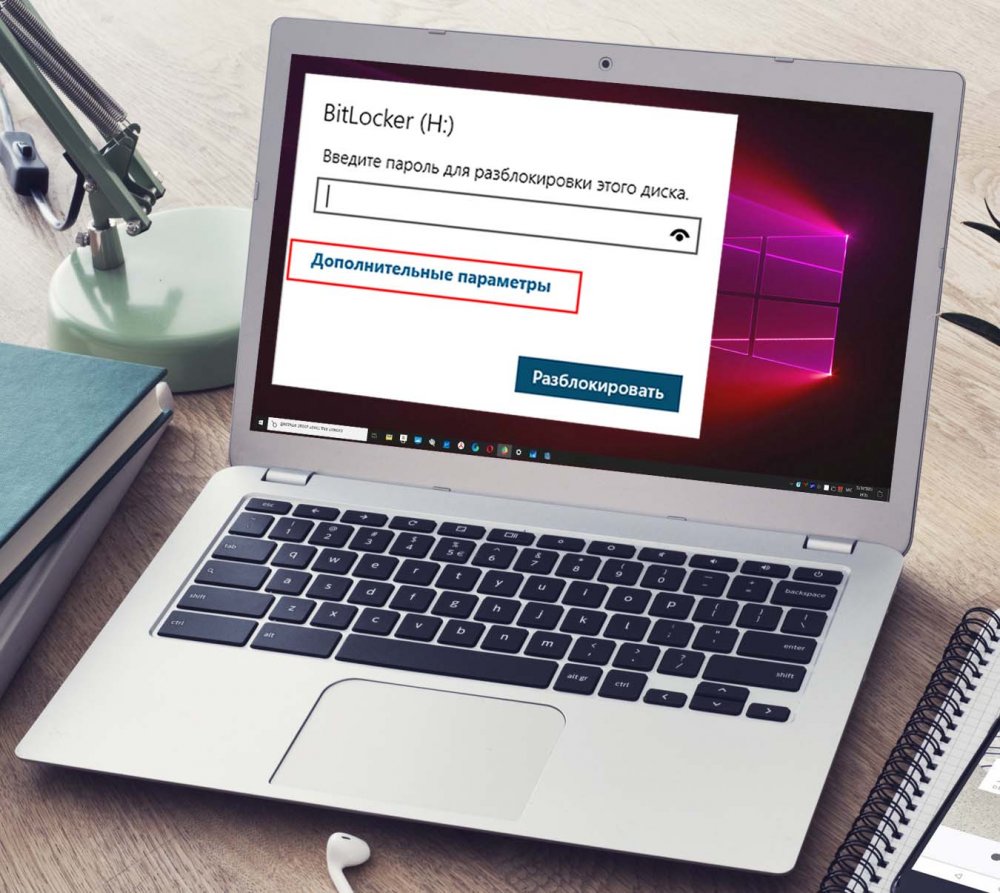

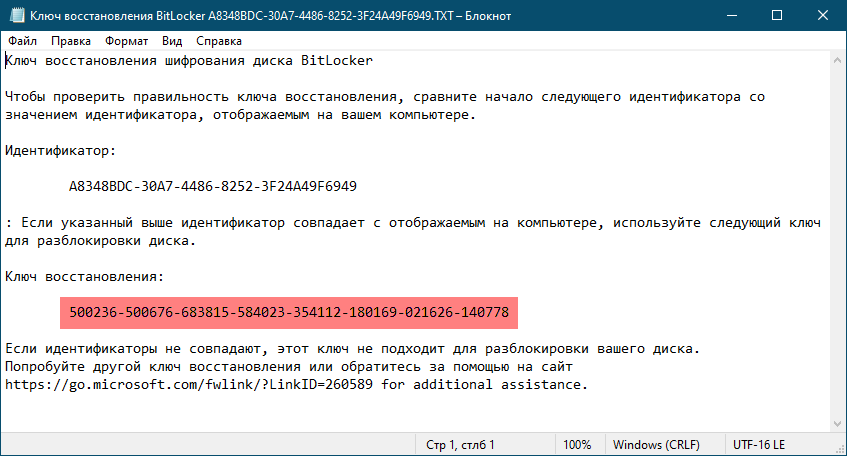

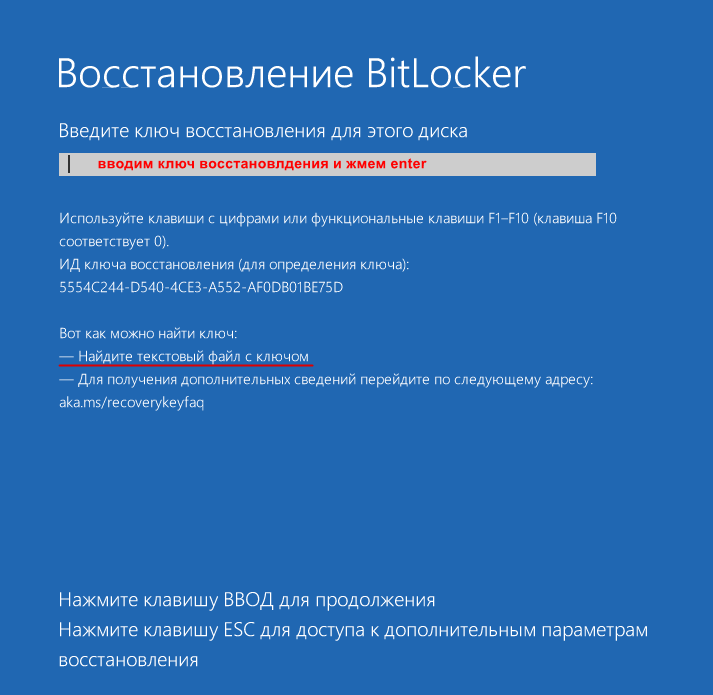

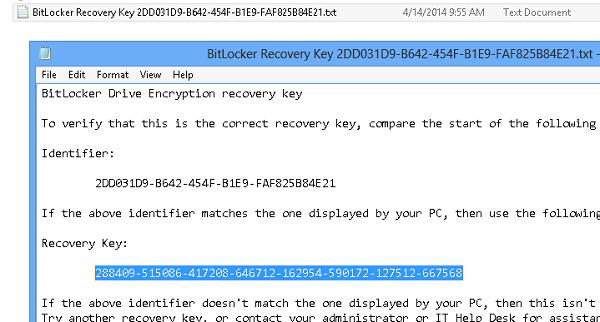

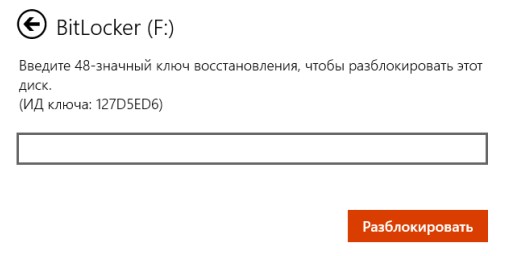

При активации BitLocker перед процедурой шифрования создаётся идентификатор и ключ восстановления — строка из 48-символов, с помощью которой можно разблокировать доступ к зашифрованному тому в случае утере утери пароля или смарт-карты. После того как том будет заблокирован, получить к нему доступ можно будет только подключив к ПК токен и введя его PIN-код или введя обычный пароль либо воспользовавшись ключом восстановления, если токен или пароль были утеряны. Процедура проста и не требует никаких технических навыков.

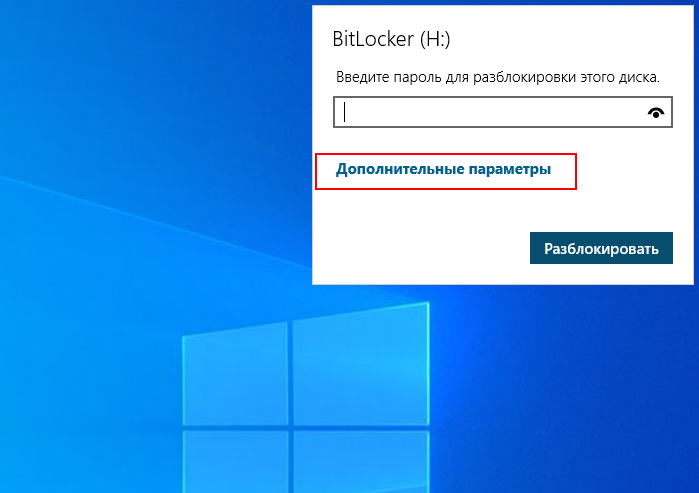

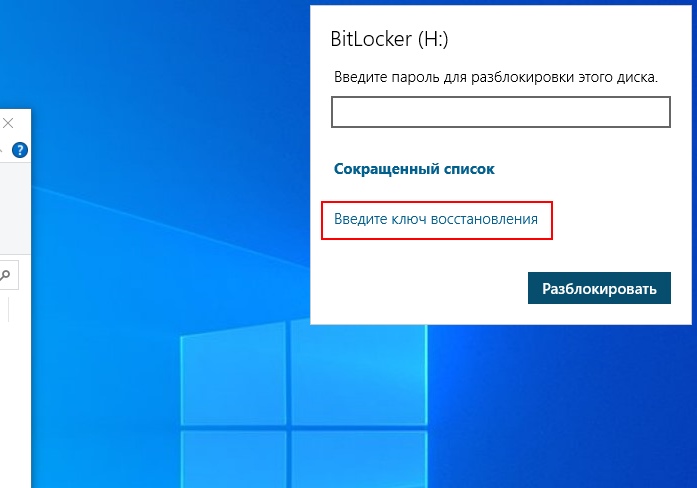

Кликните дважды по заблокированному разделу, а когда в верхнем правом углу появится приглашение вести пароль, нажмите в окошке «Дополнительные параметры» → «Введите ключ восстановления».

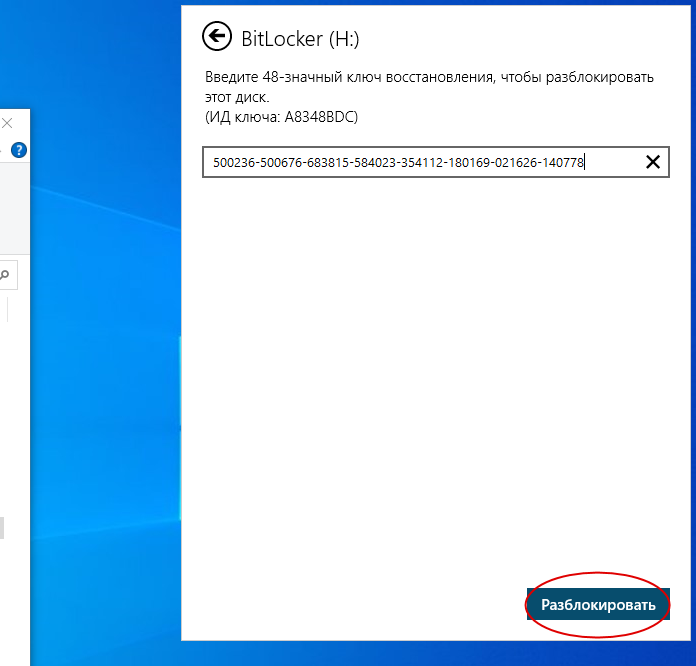

Скопируйте из файла «Ключ восстановления BitLocker» 48-значный ключ, вставьте его в соответствующее поле и, убедившись, что первые восемь символов ID ключа совпадают с первыми восьмью символами идентификатора ключа в файле «Ключ восстановления BitLocker», нажмите «Разблокировать».

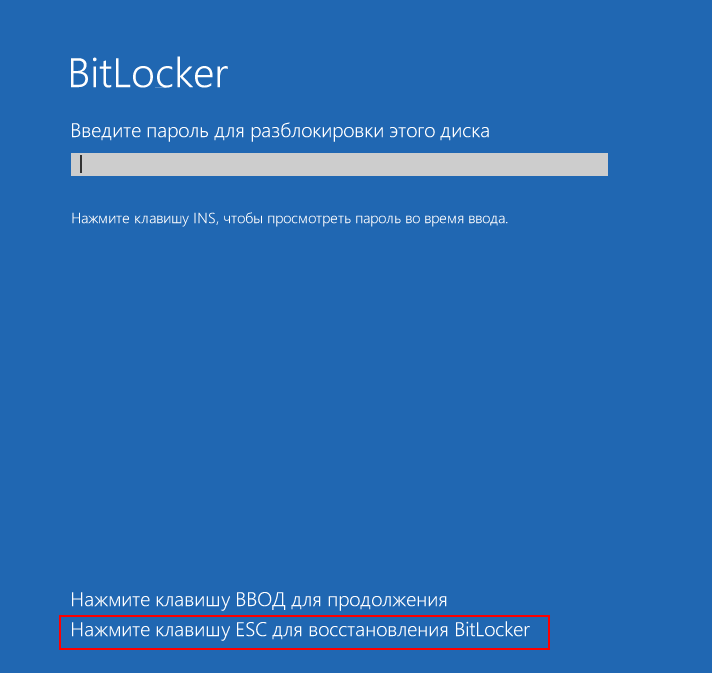

Раздел будет разблокирован точно так же, как если бы вы ввели пароль или воспользовались токеном. Если вы зашифровали системный том, на экране ввода пароля нужно будет нажать клавишу ECS и ввести в ключ восстановления.

До этого мы имели дело с работающей системой, но давайте представим, что по какой-то причине Windows не может загрузиться, а получить доступ к данным нужно. В этом случае можно воспользоваться спасательным диском на базе WinPE, тем же WinPE 10-8 Sergei Strelec, о котором мы уже не раз писали. Всё очень просто. Загрузившись с диска, выполняем те же действия, что и в рабочей Windows:

кликаем дважды по зашифрованному диску, жмём «Дополнительные параметры» → «Введите ключ восстановления», вводим ключ и нажимаем «Разблокировать».

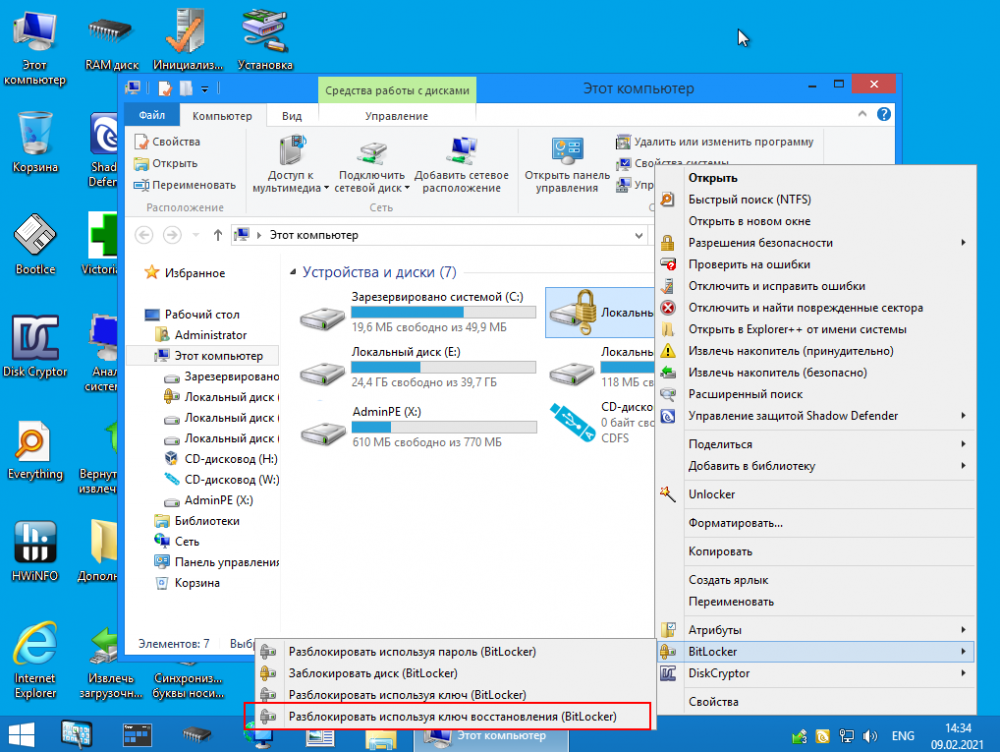

В другом спасательном диске — AdminPE для разблокировки BitLocker в контекстном меню предусмотрена опция «Разблокировать, используя ключ восстановления».

Да, можно, но для этого вам всё равно понадобятся ключи шифрования, для извлечения которых хакеры пользуются уязвимостями, которые оставила в криптографической система сама Microsoft, сознательно пойдя на компромисс между надёжностью и удобством. Например, если ваш ПК присоединён к домену, ключи BitLocker автоматически отправляются в Active Directory на случай их утери. Кстати, получение копий ключей из учётной записи или Active Directory является основным способом взлома BitLocker.

А ещё открытые копии ключей сохраняются в оперативной памяти компьютера, а значит и в файле дампа ОЗУ, и в файле гибернации, из которых их также можно извлечь, получив физический доступ к жёсткому диску. Получается так, что каким бы ни был надёжным сам алгоритм шифрования, весь результат его работы нивелируется организацией работы с ключами. Поэтому пользоваться BitLocker есть смысл только вместе с другими механизмами безопасности, в частности, с шифрованной файловой системой и службой управления правами доступа.

Технология шифрования BitLocker Drive Encryption позволяет защитить данные на носителе с помощью шифрования содержимое логических разделов (дисков). В этой статье, мы рассмотрим, как два способа извлечь данные с раздела, зашифрованного BitLocker. Первый способ предполагает штатную расшифровку защищенного раздела BitLocker из Windows. Второй предполагает, что файловая система зашифрованного диска повреждена (повреждена область диск, в которой BitLocker хранит свои метаданные) или не загружается Windows.

Содержание:

- Как расшифровать диск, защищенный BitLocker в Windows?

- Как разблокировать зашифрованный Bitlocker диск, если Windows не загружается

- Используем Repair-BDE для восстановления данных с поврежденного тома BitLocker

- Как открыть зашифрованный BitLocker диск в Linux?

Для восстановления данных с диска, зашифрованного BitLocker у вас должен быть бы хотя один из элементов системы защиты BitLocker:

- Пароль BitLocker (который вы вводите в графическом интерфейсе Windows для разблокировки зашифрованного диска);

- Ключ восстановления BitLocker;

- Ключ запуска системы (Startup key — .bek) – ключ на USB флешке, который позволяет автоматически расшифровывать загрузочный раздел, не требуя ввода пароля от пользователя.

Ключ восстановления BitLocker (BitLocker Recovery Key) представляет собой уникальную последовательность из 48 символов. Ключ восстановления генерируется перед шифрованием раздела Bitlocker. Вы можете распечатать ключа восстановления, сохранить его в виде текстового файла на внешний носитель, или сохранить в свою учетную запись Microsoft.

Ключ восстановления Bitlocker можно найти в своем аккаунте на сайте Microsoft по ссылке

https://onedrive.live.com/recoverykey

.

Для компьютеров, присоединенных в домен Active Directory, администратор может с помощью GPO настроить автоматическое сохранение ключей восстановлений BitLocker в учетные записи компьютеров в AD.

Если у вас нет ключа восстановления, вы более не сможете получить доступ к своим данным.

Как расшифровать диск, защищенный BitLocker в Windows?

Проще всего разблокировать зашифрованный BitLocker диск из графического интерфейса Windows.

Подключите диск к компьютеру и перейдите в раздел Панель управления -> Система и безопасность -> Шифрование диска BitLocker

В списке дисков выберите зашифрованный BitLocker диск и нажмите кнопку Разблокировать диск.

Вы не сможете зашифровывать или расшифровывать том BitLocker на компьютере с Home редакцией Windows.

В зависимости от способа зажиты укажите пароль, или подключите смарт-карту. Если вы не знаете пароль, вы можете расшифровать том с помощью ключа восстановления. Выберите Дополнительные параметры —> Введите ключ восстановления.

Если у вас несколько ключей восстановления, вы можете определить нужный с помощью идентификатора ключа, который отображается в окне. Если вы указали правильный ключ, диск будет разблокирован, и вы получите доступ к данным на нем.

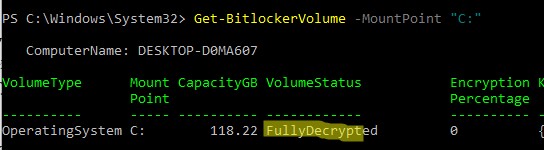

Также вы можете отключить защиту BitLocker для конкретного тома с помощью PowerShell:

Disable-BitLocker -MountPoint "C:"

Дождитесь окончания дешифрования раздела. Проверьте, что диск расшифрован:

Get-BitlockerVolume -MountPoint "C:"

VolumeStatus: FullyDecrypted

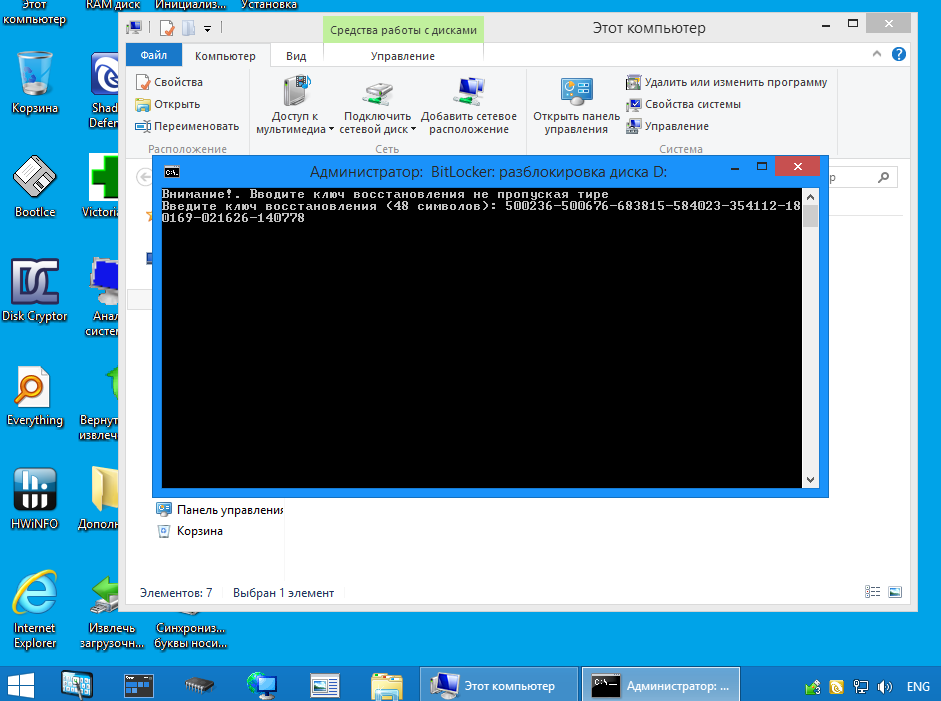

Как разблокировать зашифрованный Bitlocker диск, если Windows не загружается

Если ваш системный диск зашифрован с помощью Bitlocker и ваша Windows перестала загружаться (синий экран смерти, зависает при загрузке, некорректные обновления и т.д.), вы можете расшифровать диск в среде восстановления Windows (Windows RE).

Среда восстановления WinRE должна автоматически запуститься, если если 3 раза подряд Windows не смогла загрузиться. Также вы можете загрузить ваш компьютер с любой установочной флешки с Windows, диска восстановления MS DaRT или другого LiveCD. Если вы используете установочный диск с Windows, нажмите

Shift+F10

на этапе выбора языка установки.

Должна открыться командная строка WinPE.

Нужно найти зашифрованный диск. Чтобы вывести информацию по всем дискам, выполните:

manage-bde -status

В результат команды у одного (или нескольких) из дисков должен содержаться такой текст: “BitLocker Drive Encryption: Volume D”. Значит у вас зашифрован диск D.

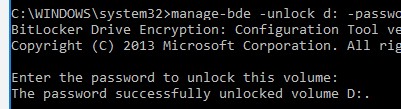

Разблокируем его, выполнив команду:

manage-bde -unlock D: -pw

Команда попросит указать пароль BitLocker:

Enter the password to unlock this volume:

Если пароль правильный, появится сообщение:

The password successfully unlocked volume D:.

Если вы не знаете пароль BitLocker, можно разблокировать том с помощью ключа восстановления:

manage-bde -unlock D: -RecoveryKey J:\1234567...987ABCDE4564.bek

Ваш диск разблокирован, и вы можете приступать к восстановлению загрузчика Windows или исправлению других проблем.

Если вы хотите расшифровать диск и полностью отключить защиту диска BitLocker, выполните:

manage-bde -protectors -disable D:

Выполните перезагрузку компьютера. Теперь загрузочный диск не зашифрован.

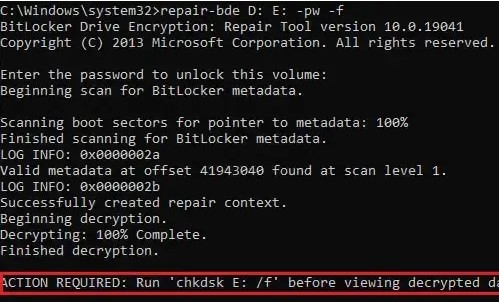

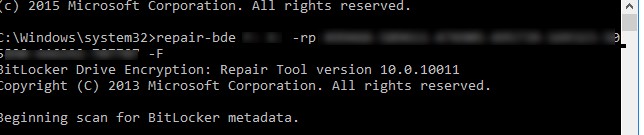

Используем Repair-BDE для восстановления данных с поврежденного тома BitLocker

Для восстановления данных на поврежденном томе BitLocker нужно использовать консольную утилиту Repair-bde (BitLocker Repair Tool).

Попробуйте расшифровать извлечь данные на новый диск с помощью пароля BitLocker. Утилита repair-bde позволяет извлечь данные с поврежденного тома на новый раздел. Обратите внимание, что раздел целевого диска должен быть больше, чем раздел исходного тома с BitLocker, а также что существующие данные на целевом томе будут удалены (!).

- Откройте командную строку с правами администратора:

- Выполните команду:

repair-bde D: E: -pw –Force

, где

D:

— диск с данными Bitlocker,

E:

— пустой диск (раздел) на который необходимо извлечь расшифрованные данные; - Укажите пароль Bitlocker (который пользователь вводит в графическом интерфейсе Windows для получения доступа к зашифрованному тому).

Утилита Repair-bde попытается восстановить критические метаданные с вашего зашифрованного тома и использовать их для расшифровки.

Если данные были успешно расшифрованы, в логе появится надпись:

Decrypting: 100 completed Finished decryption. ACTION REQUIRED: run chkdsk E: /f before viewing decrypted data

Если вы не знаете пароль BitLocker, можно расшифровать том с помощью ключ восстановления или ключа загрузки системы (если зашифрован системный раздел).

Запустите восстановление данных с помощью ключа восстановления

repair-bde D: E: -rp 288409-515086-417208-646712-162954-590172-127512-667568 –Force

Если Bitlocker используется для шифрования системного раздела Windows, а для загрузки системы используется специальный ключ запуска на USB флешке, зашифрованный том можно расшифровать так:

repair-bde D: E: -rk I:\3F558473-943D-4330-8449-62C36BA53345.BEK –Force

где, файл

3F558473-943D-4330-8449-62C36BA53345.BEK

– ключ запуска шифрования диска BitLocker на USB флешке

I:\

(по умолчанию этот файл скрыт).

После разблокировки тома нужно проверить проверку целевого диска с помощью команды:

chkdsk E: /f

Примечание. Если вам не удалось восстановить данные с зашифрованного диска указанными способами, стоит попробовать создать посекторную копию поврежденного диска с помощью Linux-утилиты DDRescue (или любой другой подобной утилиты для восстановления данных с поврежденных разделов). После чего попытаться восстановить данные из полученной копии по описанному сценарию.

Как открыть зашифрованный BitLocker диск в Linux?

Вы можете открыть зашифрованный BitLocker диск и из-под Linux. Для этого понадобится утилита DisLocker и ключ восстановления BitLocker.

становите утилиту с помощью вашего пакетоного менеджера. В Ubuntu/Debian выполните команду:

$

sudo apt-get install dislocker

Перейдите в каталог mnt и создайте две директории (для зашифрованного и расшифрованного раздела):

$ cd /mnt

$ mkdir encrypted

$ mkdir decrypted

Найдите зашифрованный раздел (команда

fdisk –l

) и расшифруйте его с помощью пароля BitLocker:

$ sudo dislocker -V /dev/sdb1 -u -- /mnt/encrypted

Если у вас есть ключ восстановления, используйте такую команду:

$ sudo dislocker -r -V /dev/sdb1 -p your_bitlocker_recovery_key /mnt/encrypted

Утилита DisLocker используется FUSE драйвер (Filesystem in Userspace) для доступа к зашифрованному разделу в режеме read-only.

В целевом каталоге появится файл dislocker-file. Этот файл содержит ваш NTFS раздел с данными.

Вы можете смонтировать раздел, чтобы увидеть все файлы на нем:

$ sudo mount -o loop /mnt/encrypted/dislocker-file /mnt/ decrypted