Встроенный антивирус Windows 11/10 — Microsoft Defender, не плох, но не всегда может удалить или заблокировать найденные угрозы при штатной работе в запущенной ОС. В этом случае иногда может сработать дополнительная возможность — автономная проверка Microsoft Defender.

В этой простой инструкции подробно о способах запуска автономной проверки Microsoft Defender из запущенной ОС, а также с загрузочной флешки или диска.

Запуск автономной проверки Microsoft Defender

Для запуска автономной проверки Microsoft Defender в случае, если Windows 11/10 работает, можно использовать несколько методов. Первый — в окне «Безопасность Windows»:

- Откройте «Безопасность Windows», используя значок Microsoft Defender в области уведомлений.

- В разделе «Защита от вирусов и угроз» нажмите «Параметры сканирования».

- Выберите «Антивирусная программа в Microsoft Defender (автономная проверка)» и нажмите «Выполнить сканирование сейчас».

- Нажмите кнопку «Проверка» для подтверждения запуска проверки.

- Компьютер будет перезагружен, после чего автоматически начнется проверка компьютера на наличие угроз.

- По завершении компьютер загрузится в обычном режиме, а результаты вы сможете найти как обычно, в журнале защиты.

В ситуации, когда интерфейс «Безопасность Windows» недоступен, вы можете использовать следующие команды для запуска автономной проверки.

В Windows PowerShell (Терминале Windows) от имени администратора:

Start-MpWDOScan

В командной строке (от имени администратора):

wmic /namespace:\\root\Microsoft\Windows\Defender path MSFT_MpWDOScan call Start

Дальнейший процесс не будет отличаться от такового в случае запуска из окна «Безопасность Windows».

Загрузочный накопитель или образ ISO для автономной проверки Microsoft Defender

Автономную проверку Microsoft Defender можно использовать и с загрузочной флешки или диска, в том числе и на компьютерах с ОС более старыми, чем Windows 11 или 10. Достаточно загрузить утилиту для создания накопителя с защитником Windows в автономном режиме с официального сайта:

- 64-бит https://go.microsoft.com/fwlink/?LinkID=234124

- 32-бит https://go.microsoft.com/fwlink/?LinkID=234124

После загрузки и запуска утилиты вам будет предложено записать диск, USB-накопитель (данные с него будут удалены), либо создать ISO-образ с необходимыми файлами:

Создав загрузочный накопитель, загрузитесь с него (как поставить загрузку с флешки в БИОС/UEFI) и выполните проверку.

Однако, для последней ситуации (вход в Windows невозможен) я бы рекомендовал использовать Kaspersky Rescue Disk или аналогичный образ Dr.Web CureIt!

Quickpost: Analyzing .ISO Files Containing Malware

Searching through VirusTotal Intelligence, I found a couple of .iso files (CD & DVD images) containing a malicious EXE spammed via email like this one. Here is the attached .iso file (from May 25th 2017) on VirusTotal, with name “REQUEST FOR QUOTATION,DOC.iso”.

Recent versions of Windows will open ISO files like a folder, and give you access to the contained files.

I found Python library isoparser to help me analyze .iso files.

Here is how I use it interactively to look into the ISO file. I create an iso object from an .iso file, and then I list the children of the root object:

The root folder contains one file: DIALOG42.EXE.

Looking into the content of file DIALOG42.EXE, I see the header is MZ (very likely a PE file):

And I can also retrieve all the content to calculate the MD5 hash:

This is a quick & dirty Python script to dump the first file in an ISO image to stdout:

import isoparser

import sys

import os

oIsoparser = isoparser.parse(sys.argv[1])

if sys.platform == 'win32':

import msvcrt

msvcrt.setmode(sys.stdout.fileno(), os.O_BINARY)

sys.stdout.write(oIsoparser.root.children[0].content)

This allows me to pipe the content into other programs, like pecheck.py:

Quickpost info

Программы-архиваторы, упрощающие хранение и пересылку файлов, стали привычным инструментом не только для пользователей, но и для злоумышленников. Вредоносные архивы систематически находят как в целевых атаках, так и в инцидентах с шифровальщиками-вымогателями. Злоумышленники в основном применяют их для обхода средств защиты информации, обмана пользователей и, конечно, для извлечения украденных данных. А значит, ИБ- и ИТ- отделам следует уделять особое внимание тому, как архивы обрабатываются в ОС, бизнес-приложениях и защитных инструментах. Рассказываем, для чего злоумышленники могут использовать архивы.

Доставка вредоносного ПО с обходом предупреждений Mark-of-the-Web

Благодаря логическим особенностям и уязвимостям конкретных архиваторов, при распаковке под Windows у извлеченного файла иногда не устанавливаются атрибуты «загружен из Интернета» (Mark-of-the-Web, MOTW). Технически эти атрибуты сохраняются в альтернативном потоке данных (NTFS alternative data stream) Zone.Identifier. Если идентификатор указывает на внешний источник файла (ZoneID = 3, 4), то при попытке запуска исполняемого файла появляется предупреждение Windows, а Office автоматически открывает потенциально небезопасный документ в защищенном режиме.

Эксплуатируя дефекты архиваторов, атакующие обходят этот слой защиты. Самой свежей уязвимостью, приводящей к инцидентам такого рода, стала CVE-2025-31334 в WinRAR, но этот случай не единичный: известны CVE-2025-0411 в 7-Zip, CVE-2024-8811 в WinZip и другие. Важно учитывать, что некоторые архиваторы вообще не поддерживают MOTW, устанавливают ее только для некоторых расширений файла либо только при определенных способах распаковки. Сводная таблица по поддержке MOTW архиваторами доступна на GitHub.

View the full article

Статья обновлена: 11 сентября 2024

ID: 14229

Хотите избежать заражений в будущем? Установите Kaspersky for Windows

Kaspersky for Windows защищает вашу цифровую жизнь, выходя за рамки обычного антивируса.

- Скачайте образ Kaspersky Rescue Disk.

- Запишите образ Kaspersky Rescue Disk на USB-носитель или CD/DVD-диск. Инструкция в статье.

- Запустите Kaspersky Rescue Disk. Инструкция в статье.

- Примите Лицензионное соглашение.

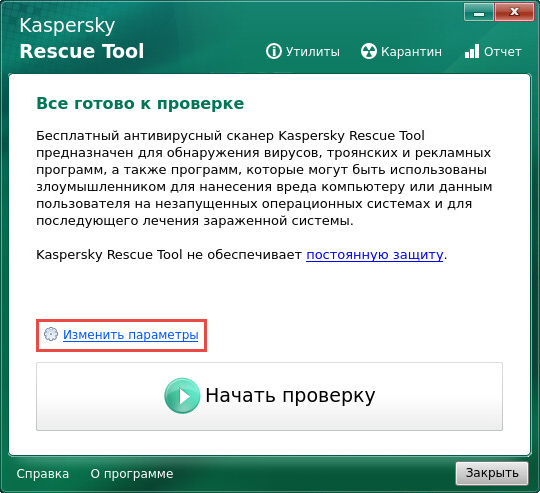

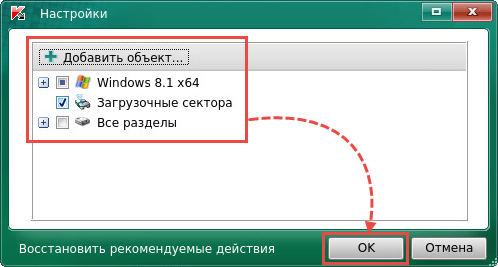

- При необходимости нажмите Изменить параметры.

- Настройте параметры проверки и нажмите OK.

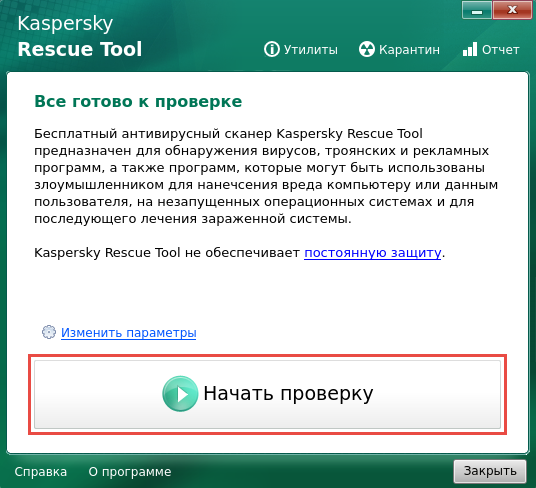

- Запустите сканирование, для этого нажмите Начать проверку.

Проверка компьютера будет запущена. Если после проверки будут обнаружены угрозы, выберите над ними действия. Инструкция в статье.

Как перезагрузить компьютер в обычном режиме после работы Kaspersky Rescue Disk

Вам помогла эта страница?