Утилита командной строки GPResult.exe используется для получения результирующего набора групповых политик (Resultant Set of Policy, RSOP), которые применяются к пользователю и/или компьютеру в домене Active Directory. Gpresult позволяет вывести список доменных политик (GPO), которые применяются на компьютер и пользователя, настройки политик и ошибки обработки. Это наиболее часто используемый инструмент администратора для анализа настроек и диагностики групповых политик в Windows.

В этой статье мы рассмотрим, как использовать команду GPResult для диагностики и анализа настроек групповых политик, применяющихся к Windows в домене Active Directory.

Содержание:

- Использование команды GPResult в Windows

- GPResult: экспорт данных RSOP в HTML отчет

- Получение отчета по политикам GPResult с удаленного компьютера

- Пользователь не имеет данных RSOP

- Следующие политики GPO не были применены, так как они отфильтрованы

- Оснастка результирующих политик RSoP в Windows

Использование команды GPResult в Windows

Команда GPResult выполняется на компьютере, на котором нужно проверить применение групповых политик. Синтаксис GPResult:

GPRESULT [/S <система> [/U <пользователь> [/P <пароль>]]] [/SCOPE <область>] [/USER <имя_конечного_пользователя>] [/R | /V | /Z] [(/X | /H) <имя_файла> [/F]]

Чтобы получить подробную информацию о групповых политиках, которые применяются к данном объекту AD (пользователю и компьютеру), и других параметрах, относящихся к инфраструктуре GPO (т.е. результирующие настройки политик GPO – RsoP), выполните команду:

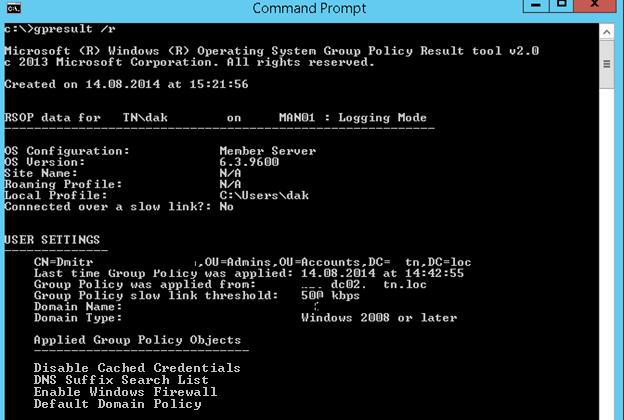

Gpresult /r

Результаты выполнения команды разделены на 2 секции:

- COMPUTER SETTINGS (Конфигурация компьютера) – раздел содержит информацию об объектах GPO, действующих на компьютер в Active Directory;

- USER SETTINGS – раздел с политиками пользователя (политики, действующие на учетную запись пользователя в AD).

Вкратце пробежимся по основным параметрам/разделам, которые нас могут заинтересовать в выводе GPResult:

- Site Name (Имя сайта:)– имя сайта AD, в котором находится компьютер;

- CN – полное каноническое пользователя/ компьютера, для которого были сгенерированы данные RSoP;

- Last time Group Policy was applied (Последнее применение групповой политики)– время, когда последний раз применялись (обновились) настройки GPO;

- Group Policy was applied from (Групповая политика была применена с)– контроллер домена, с которого была загружена последняя версия GPO;

- Domain Name и Domain Type (Имя домена, тип домена)– имя и версия схемы домена Active Directory;

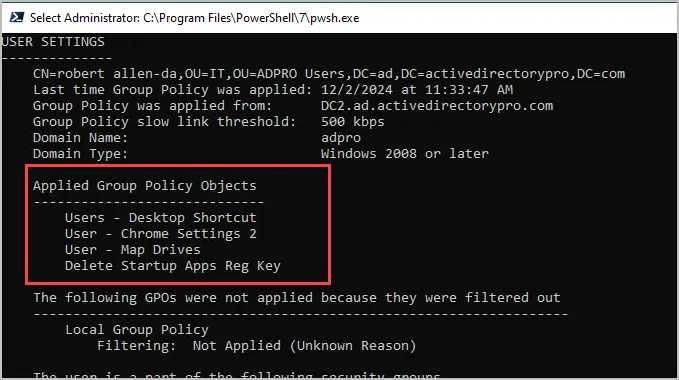

- Applied Group Policy Objects (Примененные объекты групповой политики) – списки действующих объектов групповых политик;

- The following GPOs were not applied because they were filtered out (Следующие политики GPO не были применены, так как они отфильтрованы)— не примененные (отфильтрованные) GPO;

- The user/computer is a part of the following security groups (Пользователь/компьютер является членом следующих групп безопасности) – список доменных групп безопасности, в которых состоит пользователь/пользователь.

В нашем примере видно, что на объект пользователя действуют 4 групповые доменные политики.

- Default Domain Policy;

- Enable Windows Firewall;

- DNS Suffix Search List;

- Disable Cached Credentials.

Также в отчете будет информацию о локальных параметрах политик, настроенных через локальный редактор GPO (gpedit.msc).

С помощью опции /scope можно вывести только политики пользователя или компьютера:

gpresult /r /scope:user

или только примененные политики компьютера:

gpresult /r /scope:computer

Если вы попробуете получить список GPO, примененных к компьютеру, под пользователем без прав локального администратора, команда gpresult вернет ошибку отказа в доступе:

gpresult /r /scope:computer

ERROR: Access Denied.

Для удобства анализа данных RSOP, вы можете перенаправить результаты Gpresult в буфер обмена:

Gpresult /r |clip

или текстовый файл:

Gpresult /r > c:\gpresult.txt

Чтобы вывести сверхподробную информацию RSOP, нужно добавить ключ /z.

Gpresult /r /z

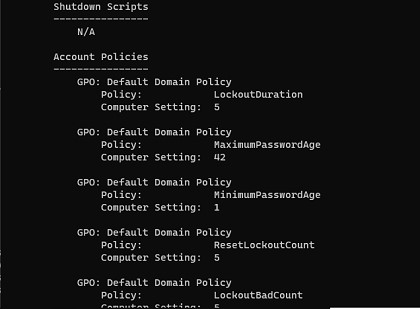

Например, на скриншоте показаны настройки политики паролей в домене, которые применяются к компьютеру.

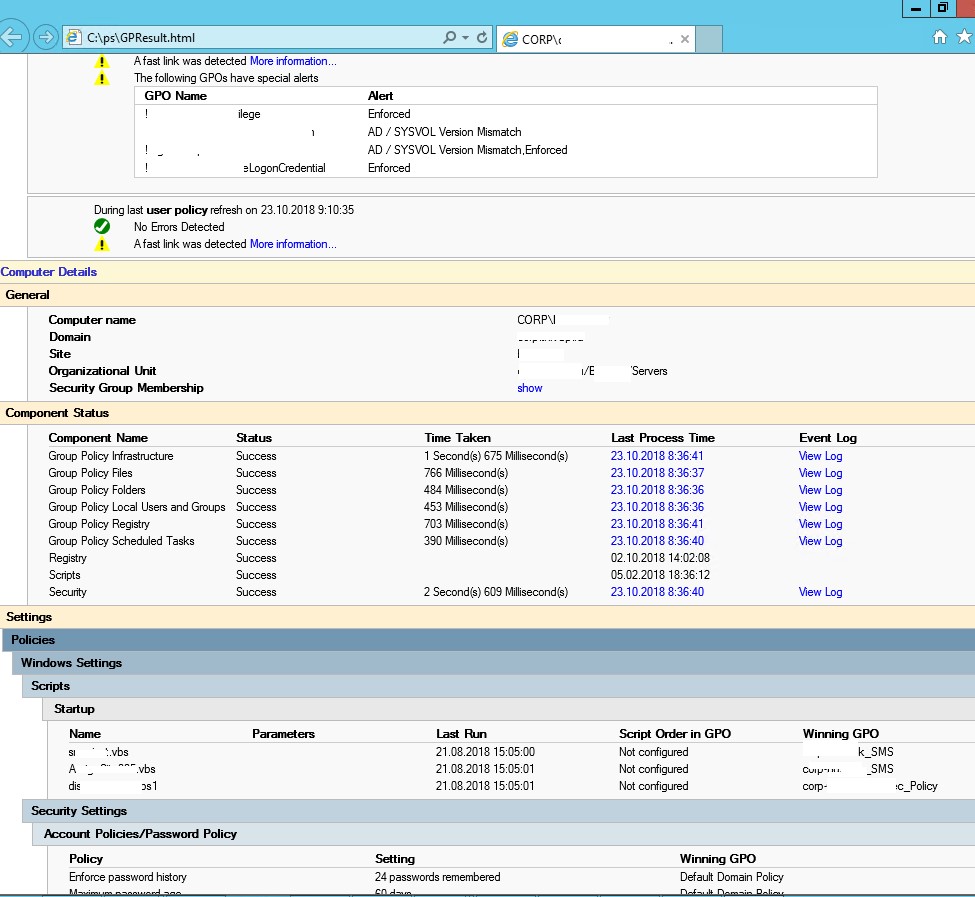

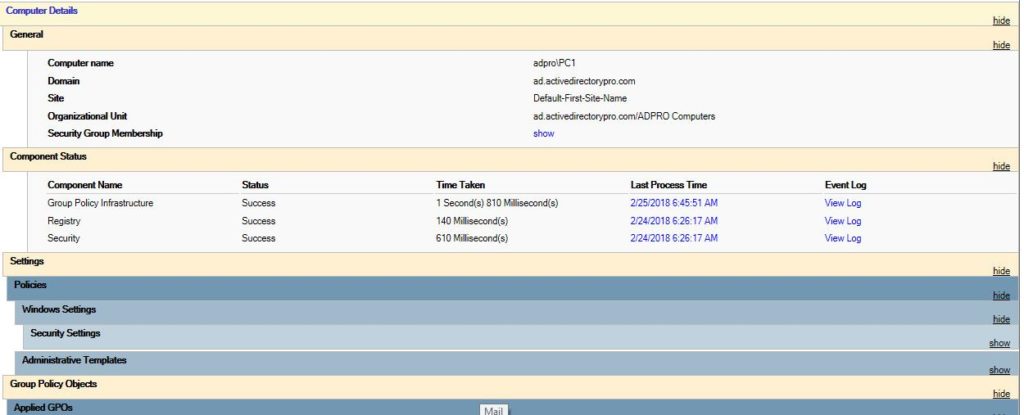

GPResult: экспорт данных RSOP в HTML отчет

Утилита GPResult позволяет сгенерировать HTML-отчет по примененным результирующим политикам (доступно в Windows 7 и выше). Такой отчет содержит подробную информацию обо всех параметрах Windows, которые задаются групповыми политиками и именами GPO, которые внесли изменения. Этот отчет по структуре напоминает вкладку Settings в консоли управления доменными групповыми политиками (

gpmc.msc

). Сгенерировать HTML отчет GPResult можно с помощью команды:

GPResult /h c:\gp-report\report.html /f

Если не указывать полный путь к HTML файлу, то HTML отчет gpresult будет сохранен в каталог

%WINDIR%\system32

.

Чтобы сгенерировать отчет и автоматически открыть его в браузере, выполните команду:

GPResult /h GPResult.html & GPResult.html

В HTML отчете gpresult содержится довольно много полезной информации: видны ошибки применения GPO, время применения конкретных политик (в мс.) и CSE (в разделе Computer Details -> Component Status). Это удобно, когда нужно понять почему групповые политики (GPP/GPO) применяются на компьютере слишком долго.

Например, на скриншоте выше видно, что политика Enforce password history с настройками 24 passwords remember применена политикой Default Domain Policy (столбец Winning GPO).

HTML отчет позволяет представить результирующий набор GPO компьютера в удобном графическом виде.

Получение отчета по политикам GPResult с удаленного компьютера

GPResult может получить информацию о результирующих политик с удаленного компьютера.

GPResult /s wks22123 /r /user a.ivanov

В команде gpresult можно указать имя и пароль для подключения к удаленному компьютеру:

gpresult /R /S wks22123 /scope user /U winitpro\kbuldogov /P P@$$worrd

Если вы не хотите, чтобы ваш пароль сохранялся в истории команд PowerShell, можно запросить пароль интерактивно:

gpresult /R /S wks22123 /scope user /U winitpro\kbuldogov /P

Аналогичным образом вы можете удаленно собрать данные как по пользовательским политикам, так и по политиками компьютера.

Если вы не знаете имя пользователя, под которым выполнен вход, можно узнать учетную запись на удаленном компьютере так:

qwinsta /SERVER:remotePC1

HTML отчет RSOP, аналогичный тому, который формирует команда gpresult можно создать с помощью PowerShell. Для получения результирующих политик с удаленного компьютера используется командлет Get-GPResultantSetOfPolicy из модуля GroupPolicy.

Get-GPResultantSetOfPolicy -user kbuldogov -computer corp\pc0200 -reporttype html -path c:\ps\gp_rsop_report.html

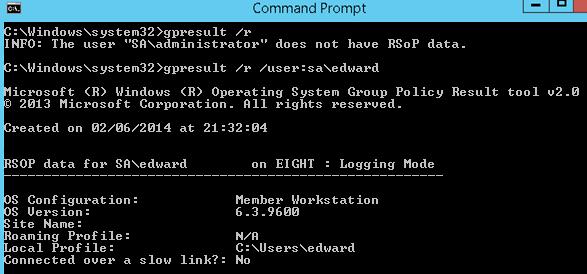

Пользователь не имеет данных RSOP

Если на компьютере включен UAC, то GPResult без повышенных привилегий выведет только параметры пользовательского раздела групповых политик. Если нужно одновременно отобразить оба раздела (USER SETTINGS и COMPUTER SETTINGS), открыть командную строку с правами администратора. Е

сли командная строка с повышенными привилегиями запущена от имени учетной записи отличной от текущего пользователя системы, утилита выдаст предупреждение INFO: The user “domain\user” does not have RSOP data (Пользователь «domain\user» не имеет данных RSOP). Это происходит потому, что GPResult пытается собрать информацию для пользователя, ее запустившего, но т.к. данный пользователь не выполнил вход (logon) в систему, информация RSOP для него отсутствует. Чтобы собрать информацию RSOP по пользователю с активной сессией, нужно указать его учетную запись:

gpresult /r /user:tn\edward

Если вы не знаете имя учтённой записи, которая залогинена на удаленном компьютере, учетную запись можно получить так:

qwinsta /SERVER:remotePC1

Также проверьте время (и часовой пояс) на клиенте. Время должно соответствовать времени на PDC (Primary Domain Controller).

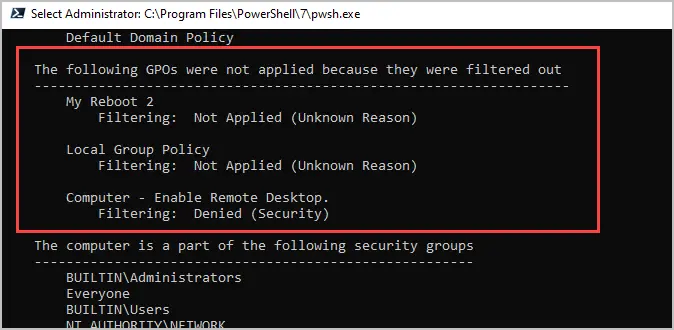

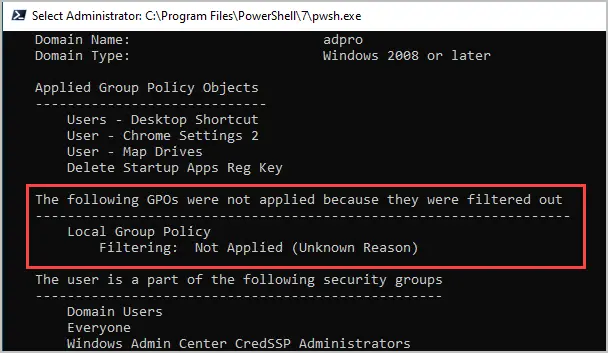

Следующие политики GPO не были применены, так как они отфильтрованы

При отладке и траблшутинге применения групповых политик стоит также обращать внимание на секцию: The following GPOs were not applied because they were filtered out (Следующие политики GPO не были применены, так как они отфильтрованы). В этой секции отображается список GPO, которые по той или иной причине не применяются к этому объекту. Возможные варианты, по которым политика может не применяться:

- Filtering: Not Applied (Empty) (Фильтрация: Не применено (пусто)) – политика пустая (применять, нечего);

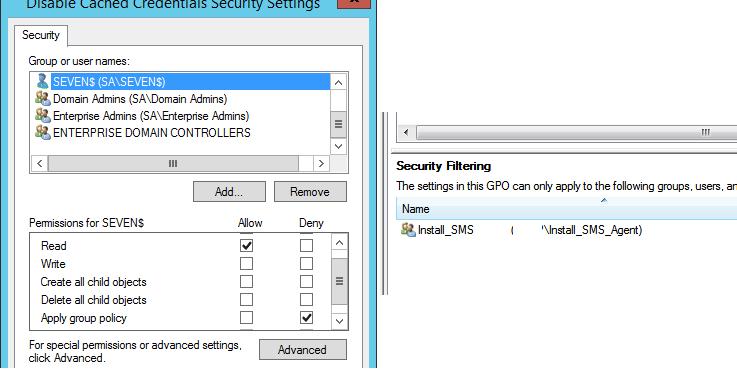

- Filtering: Denied (Unknown Reason) (Фильтрация: Не применено (причина неизвестна)) – скорее всего у пользователя или компьютера отсутствуют разрешения на чтение/применение этой политики. Разрешения настраиваются на вкладке Security в консоли управления доменными GPO — GPMC (Group Policy Management Console);

- Filtering: Denied (Security) (Фильтрация: Отказано (безопасность)) — в секции Apply Group Policy указан явный запрет в разрешении Apply group policy либо объект AD не входит в список групп в разделе настроек Security Filtering.

Также вы можете понять должна ли применяться GPO к organizational unit (OU) в AD на вкладке эффективных разрешений (Advanced -> Effective Access).

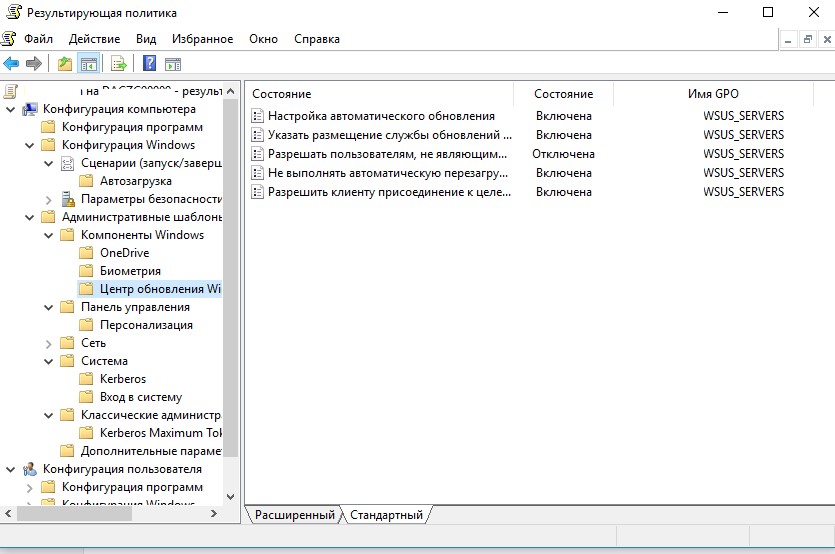

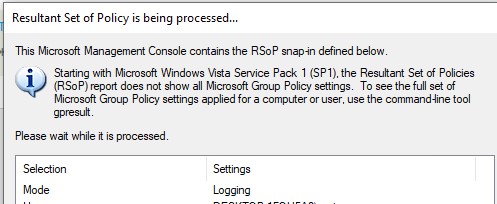

Оснастка результирующих политик RSoP в Windows

Изначально для диагностики применения групповых политик в Windows использовалась графическая консоль

RSOP.msc

. Эта оснастка позволяет получить настройки результирующих политик (доменных + локальных), примененных к компьютеру и пользователю в графическом виде аналогичном консоли редактора GPO. На скриншоте показа вид консоли RSOP.msc в которой видно, что настройки Windows Update на компьютере заданы доменной политикой WSUS_SERVERS.

В современных версиях Windows RSOP.msc не получится использовать для полноценного анализа примененных GPO. Она не отражает настройки, примененные через расширения групповых политик CSE (Сlient Side Extensions), таких как GPP (Group Policy Preferences), не позволяет выполнять поиск, предоставляет мало диагностической информации. В Windows 10 и 11 при запуске

rsop.msc

появилось предупреждение, что основной инструмент для диагностики применения GPO это утилита gpresult.

Starting with Vista, the Resultant Set of Policies (RSoP) report does not show all Microsoft Group Policy settings. To see the full set of Microsoft Group Policy settings applied for a computer or user, use the command-line tool gpresult.

В этой статье мы рассмотрели, как использовать утилиту GPResult для анализа результирующих групповых политик, которые применяются в Windows. Также для анализа применения GPO в домене рекомендуем использовать инструкции из статьи “Почему групповая политика не применяется к компьютеру или OU”.

In this guide, you will learn how to use the gpresult command line tool to verify what group policy objects are applied to a user or computer.

The gpresult command can help you troubleshoot group policy settings by showing which policies are applied to a user or computer.

Table of contents:

- What is gpresult

- How to install gpresult

- How to use gpresult (examples)

What is gpresult

GPResult is a command line tool that shows the resultant set of policy for group policy objects. In other words, it creates a report that displays what group policy objects are applied to a user and computer.

If you are using group policy in your environment, then you definitely should know how to use this tool.

It’s possible for administrators to apply overlapping policy settings to a user or computer, the gpresult command can display these results and help in troubleshooting group policy issues.

Group Policy is an effective way for administrators to control policy settings, deploy software, apply permissions, and so on across the entire domain.

When you have multiple Group Policy Objects you need a way to verify those objects are getting applied to a user or computer.

This is exactly what GPresult was built to do.

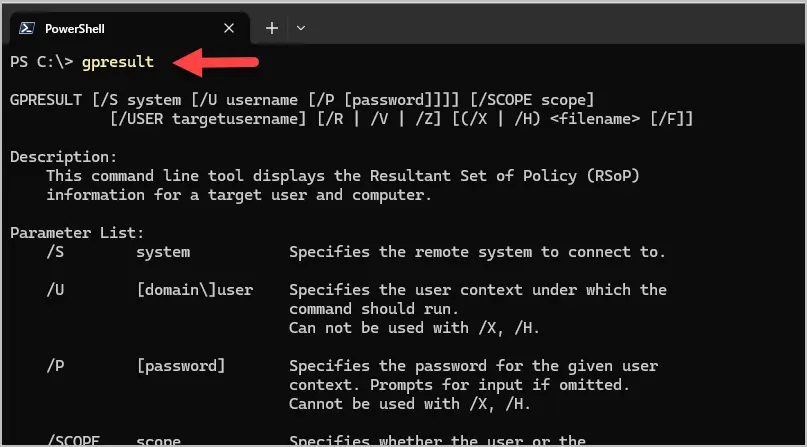

How to install gpresult

- The gpresult command is included by default in Windows 10 and later editions for the Pro, Enterprise and Education editions.

- All server versions since 2003 have gpresult by default or available through adding features.

To verify the gpresult command is installed open PowerShell, type gpresult and press enter. You should receive the gpresult help information.

How to use gpresult command

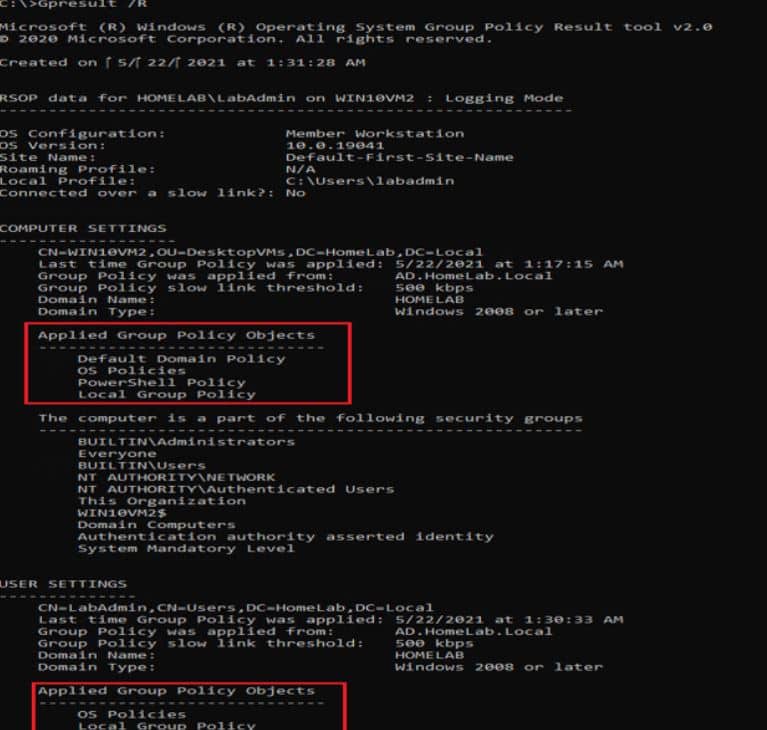

The gpresult /r command is the best way to check what GPOs are applied to a user and computer. The steps below walk through how to use and review the command output.

Step 1. Open PowerShell as Administrator

Import: If you don’t open PowerShell as administrator, the gpresult command will only display results for the user and not the computer.

It should display “Administrator” in the upper right corner.

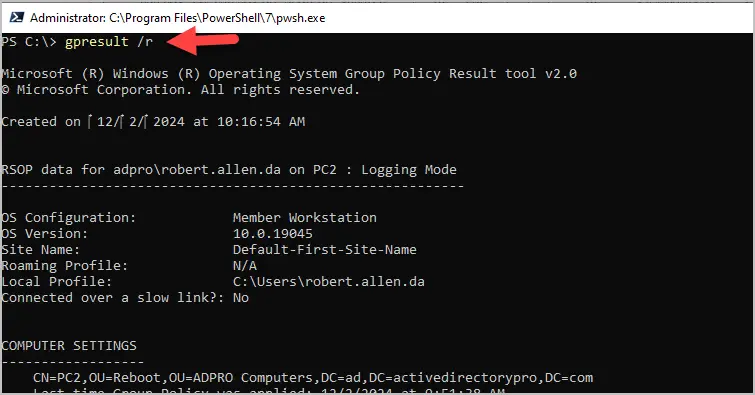

Step 2. Type gpresult /r and press enter

Step 3. Review the results

Below I’ll walk through the gpresult /r output from my computer and show you what I find most useful. Please note that your output will be different than mine.

Computer Settings

The computer settings section shows you two important details:

- Last time group policy was applied = This could be from a reboot, refresh cycle or manually running the gpupdate command.

- Group policy was applied from = Shows the domain controller the computer updated its GPOs from.

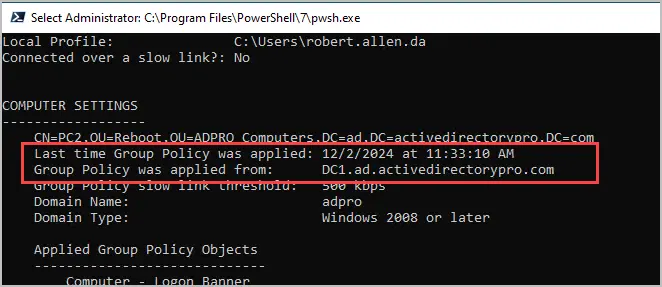

Computer settings > Applied group policy objects

These are the GPO objects that are applied to the computer. This is important because it will help you verify that the GPO is being applied to the computer object.

Computer settings > The following GPOs were not applied because they were filtered out

These are GPOs that are linked to the computer but are not applied. This can be useful when troubleshooting why a GPO is not being applied. Check the delegation tab in the group policy management console to see if the GPO is being denied.

User Settings > Applied group policy objects

These are group policy objects that are applied to the user account. This will help you verify if the GPO is being applied to the user or not.

User Settings > The following GPOs were not applied because they were filtered out

These are GPOs that are linked to the user but are not applied.

GPResult Additional Examples

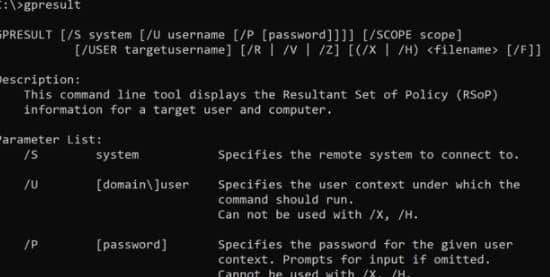

There are several command line switches available with the gpresult command, to view all the options use this command.

gpresult /?Key Parameters

- /S: Specifies the remote system to connect to.

- /U: Specifies the user context under which the command should run.

- /P: Specifies the password for the given user context

- /scope: Specifies whether the user or the computer settings need to be displayed.

- /H: Saves the report in HTML format

- /R: Displays RSoP summary data.

- /V: Specifies that verbose information should be displayed

Tip: Run the command prompt as administrator or you may run into issues with the command returning computer settings.

Display GPOs applied to a specific user

If you don’t want to see both User and Computer GPOs then you can use the scope option to specify user or computer

gpresult /r /scope:user

Display GPOs applied to a specific computer

gpresult /r /scope:computer

Display GPOs applied on a remote computer

gpresult /s pc2 /r

Save gpresult to html

This generates an html report of the applied group policy objects. If you don’t specify a path, it will save it to the system32 folder. In the above example, I’m saving the html report to c:\temp\reports.html

gpresult /h c:\temp\reports.html

Export to a text file

You can redirect the output to a text file with the command below. This is helpful if the results are producing lots of information.

gpresult /r >c:\results.txt

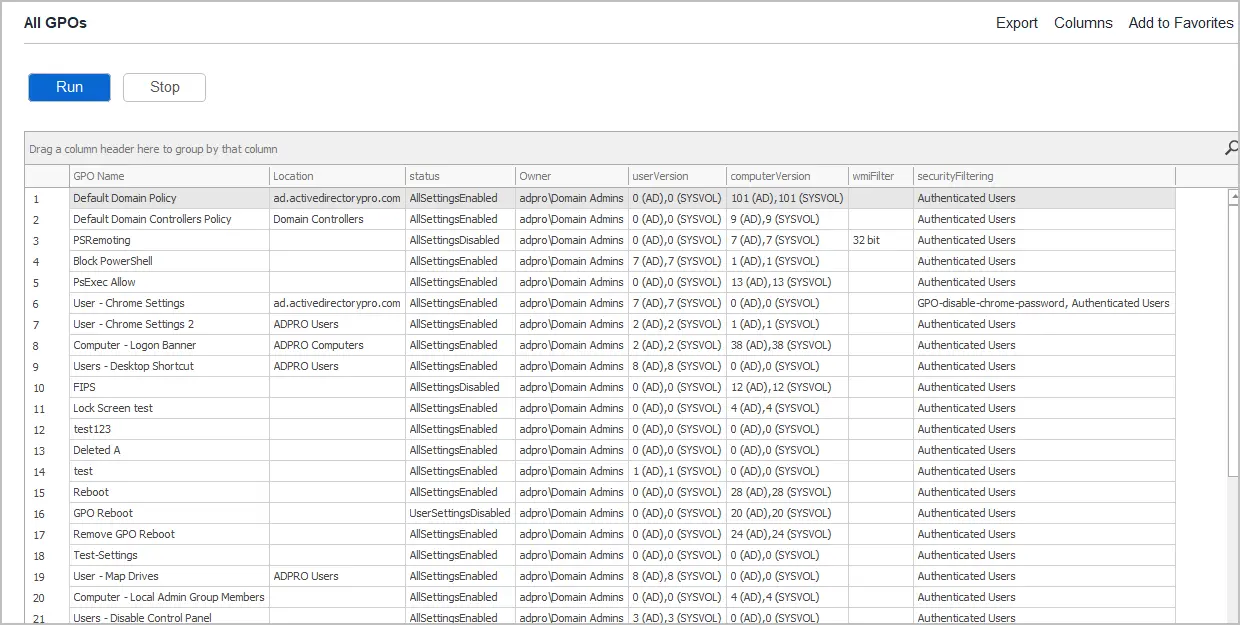

Group Policy Reports

If you want to create a report on GPO objects in your network, I recommend the AD Pro Toolkit. It includes over 200 built-in reports on users, groups, group policy, and security.

This easy to use tool will quickly generate a report on all GPOs, disabled GPOs, recently modified, and created, GPOs that are not linked, and much more. Below is a complete list of GPO reports.

General Group Policy Reports

- All GPOs

- All settings disabled

- All settings enabled

- Computer configuration disabled

- User configuration disabled

- Deleted GPOs

- GPOs created in last 7 days

- GPOs created in last 30 days

- GPOs created in last 60 days

- GPOs modified in last 1 days

- GPOs modified in last 7 days

- GPOs modified in last 30 days

- Link not enabled

- Block inheritance enabled

- OU linked GPOs

- Site linked GPOs

- Domain linked GPOs

You can download a free trial and test the reports on your own network.

Group policy can be a pain, even when best practices are followed group policy can still be challenging. Knowing how to use these built in tools will help you to verify and troubleshoot group policies in your environment. Go give it a try and let me know if you have any questions.

Related Articles

- GPUpdate command: How to force a group policy update

- GPO Cleanup – Find unused and empty group policy objects

- How to backup Group Policy

Групповая политика — важный элемент любой среды Microsoft Active Directory (AD). Её основная цель — дать ИТ-администраторам возможность централизованно управлять пользователями и компьютерами в домене. Групповая политика, в свою очередь, состоит из набора политик, называемых объектами групповой политики (GPO). У Microsoft реализованы тысячи разных политик и настроек, в которых можно утонуть и потом не всплыть. Все они подробно описаны в справочной таблице.

В этой статье мы расскажем о работах по настройке групповых политик и удобном инструменте для упрощения управления ими — Quest GPOAdmin. Подробности под катом.

Как устроены групповые политики

При создании домена AD автоматически создаются два объекта групповой политики:

Политика домена по умолчанию устанавливает базовые параметры для всех пользователей и компьютеров в домене в трех плоскостях: политика паролей, политика блокировки учетных записей и политика Kerberos.

Политика контроллеров домена по умолчанию устанавливает базовые параметры безопасности и аудита для всех контроллеров домена в рамках домена.

Для вступления настроек в силу, объект групповой политики необходимо применить (связать) с одним или несколькими контейнерами Active Directory: сайт, домен или подразделение (OU). Например, можно использовать групповую политику, чтобы потребовать от всех пользователей в определённом домене использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении данного домена.

Объект групповой политики не действует, пока не будет связан с контейнером Active Directory, например, сайтом, доменом или подразделением. Любой объект групповой политики может быть связан с несколькими контейнерами, и, наоборот, с конкретным контейнером может быть связано несколько объектов групповой политики. Кроме того, контейнеры наследуют объекты групповой политики, например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях. Аналогичным образом, объект групповой политики, применяемый к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и наследуется всем пользователям и компьютерам в дочерних OU.

Настройки различных объектов групповой политики могут перекрываться или конфликтовать. По умолчанию объекты групповой политики обрабатываются в следующем порядке (причем созданные позднее имеют приоритет над созданными ранее):

- Локальный (индивидуальный компьютер)

- Сайт

- Домен

- Организационная единица

В эту последовательность можно и нужно вмешиваться, выполнив любое из следующих действий:

Изменение последовательности GPO. Объект групповой политики, созданный позднее, обрабатывается последним и имеет наивысший приоритет, перезаписывая настройки в созданных ранее объектах. Это работает в случае возникновения конфликтов.

Блокирование наследования. По умолчанию дочерние объекты наследуют все объекты групповой политики от родительского, но вы можете заблокировать это наследование.

Принудительное игнорирование связи GPO. По умолчанию параметры родительских политик перезаписываются любыми конфликтующими политиками дочерних объектов. Вы можете переопределить это поведение.

Отключение связей GPO. По умолчанию, обработка включена для всех связей GPO. Вы можете предотвратить применение объекта групповой политики для конкретного контейнера, отключив связь с объектом групповой политики этого контейнера.

Иногда сложно понять, какие политики фактически применяются к конкретному пользователю или компьютеру, определить т.н. результирующий набор политик (Resultant Set of Policy, RSoP). Microsoft предлагает утилиту командной строки GPResult, который умеет генерировать отчет RSoP.

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC). Используя этот бесплатный редактор групповой политики, ИТ-администраторы могут создавать, копировать, импортировать, создавать резервные копии и восстанавливать объекты групповой политики, а также составлять отчеты по ним. Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

По умолчанию любой член группы администраторов домена может создавать объекты групповой политики и управлять ими. Кроме того, существует глобальная группа под названием «Владельцы-создатели групповых политик»; его члены могут создавать объекты групповой политики, но они могут изменять только созданные ими политики, если им специально не предоставлены разрешения на редактирование других объектов групповой политики.

В этой же консоли можно делегировать вспомогательным ИТ-администраторам разрешения для различных действий: создание, редактирование и создание связей для определенных объектов групповой политики. Делегирование — ценный инструмент; например, можно предоставить группе, ответственной за управление Microsoft Office, возможность редактировать объекты групповой политики, используемые для управления настройками Office на рабочем столе пользователей.

Управление групповой политикой и делегирование

Делегирование— та вещь, которая быстро выходит из-под контроля. Права делегируются то так то эдак и, в конце концов, не те люди могут получить не те права.

Ценность групповой политики заключается в ее силе. Одним махом вы можете применить политики в домене или подразделении, которые значительно укрепят безопасность или улучшат производительность бизнеса. Или наоборот.

Но этой властью также можно злоупотребить, намеренно или случайно. Одно неправильное изменение объекта групповой политики может привести к нарушению безопасности. Взломщик или злонамеренный администратор могут легко изменить объекты групповой политики, чтобы, например:

- Разрешить неограниченное количество попыток угадать пароль учетной записи.

- Включить возможность подключения съемных носителей для упрощения кражи данных.

- Развернуть вредоносное ПО на всех машинах в домене.

- Заменить сайты, сохранённые в закладках браузеров пользователей, вредоносными URL-адресами.

- Запустить вредоносный сценарий при запуске или завершении работы компьютера.

Интересно, что хакерам даже не нужно много навыков, чтобы взломать объекты групповой политики. Все, что им нужно сделать, это получить данные учетной записи, имеющую необходимые права для нужного объекта групповой политики. Есть инструмент с открытым исходным кодом BloodHound (прямо как известная группа, только без Gang), который предоставит им список этих учетных записей. Несколько целевых фишинговых атак и хакер контролирует объект групповой политики. Политика домена по умолчанию (Default Domain Policy) и политика контроллеров домена по умолчанию (Default Domain Controllers Policy) — наиболее популярные цели, т.к. они создаются автоматически для каждого домена и контролируют важные параметры.

Почему встроенные инструменты работы с GPO недостаточно удобны

К сожалению, встроенные инструменты не всегда позволяют в удобном формате поддерживать безопасность и контроль групповой политики. Изменения, внесенные в объекты групповой политики, по умолчанию вступают в силу, как только окно закрывается — отсутствует кнопка «Применить», которая могла бы дать администраторам шанс остановиться, одуматься и выявить ошибки, прежде чем организация подвергнется атаке.

Из-за того, что разрешения безопасности основаны на объектах групповой политики, любой администратор домена может изменять любой параметр безопасности объекта групповой политики. И даже параметры, которые должны препятствовать злонамеренным действиям этого человека. Например, администратор может отключить объект групповой политики, который отвечает за разрешение входа в систему на определенном сервере, на котором размещены конфиденциальные данные. Ну, а дальше скопировать часть или весь ценный контент на свой компьютер

и продать в даркнете

.

Но самое ужасное во всей этой истории с безопасностью GPO — изменения настроек не отслеживаются в собственных журналах безопасности, нет предупреждений, следовательно, невозможно отслеживать такие нарушения, даже если использовать SIEM-систему.

Как обезопасить GPO (объекты групповой политики)

Лучший способ минимизировать риск неправильной настройки объектов групповой политики — это создать многоуровневую структуру безопасности, которая дополняет собственные инструменты. Для надёжной защиты групповой политики нужны решения, которые позволят:

- Понять, кто и к каким объектам групповой политики имеет доступ.

- Внедрить воркфлоу с опцией согласования и разделением обязанностей для управления изменениями в GPO.

- Отслеживать, выполнять мониторинг и оповещать об изменениях в GPO.

- Предотвратить изменение наиболее важных настроек GPO.

- Быстро откатывать нежелательные изменения в GPO.

Для выполнения перечисленных выше задач (и не только их) предлагаем присмотреться к специальному прокси-решению GPOAdmin. Ниже мы приведём несколько скриншотов интерфейса этого продукта и расскажем о его возможностях.

Консолидация GPO

В интерфейсе можно выбрать избыточные или конфликтующие параметры групповой политики и объединить их в один объект групповой политики или создать новый.

Откат. Можно легко откатиться к предыдущим версиям объектов групповой политики и устранить негативные последствия.

Настраиваемый воркфлоу. В интерфейсе GPOADmin можно заранее определить автоматические действия для различных сценариев.

Политики защищенных настроек. Определите список параметров, по которым проверяются разрешенные настройки для политик.

Управление объектами. В интерфейсе легко определить, кто отвечает за управление определенными политиками.

Подтверждение по электронной почте. Утверждать или отклонять запросы на изменение объекта групповой политики можно прямо из письма в почте.

Пользовательские шаблоны писем. Для определенных ролей шаблоны писем можно кастомизировать.

Синхронизация GPO. Доступна возможность синхронизации настроек между несколькими GPO.

Сравнение GPO. Обеспечьте целостность настроек GPO и снизьте риск нарушения политики.

С GPOAdmin можно навести порядок в работе десятка администраторов, которые могут намеренно или случайно вносить неправильные изменения в объекты групповой политики. Теперь о каждом изменении будут знать все.

Мы готовы провести для вас демонстрацию или развернуть решение в вашей инфраструктуре, чтобы вы могли убедиться в ценности GPOAdmin для вашей организации. Решение, действительно, поможет уберечься от фатальных ошибок и навести порядок в домене. Свяжитесь с нами удобным для вас способом.

А еще у нас есть:

- А кто это сделал? Автоматизируем аудит информационной безопасности

- Что полезного можно вытащить из логов рабочей станции на базе ОС Windows

- Управление доступом и формирование отчётов безопасности для окружения Microsoft в Quest Enterprise Reporter

- Сравним инструменты для аудита изменений в Active Directory: Quest Change Auditor и Netwrix Auditor

- Sysmon теперь может записывать содержимое буфера обмена

- Включаем сбор событий о запуске подозрительных процессов в Windows и выявляем угрозы при помощи Quest InTrust

- Как InTrust может помочь снизить частоту неудачных попыток авторизаций через RDP

- Как снизить стоимость владения SIEM-системой и зачем нужен Central Log Management (CLM)

- Выявляем атаку вируса-шифровальщика, получаем доступ к контроллеру домена и пробуем противостоять этим атакам

- Группа в Facebook

- Канал в Youtube.

Mastering group policy makes any sysadmin’s job easier. In this post, we’ll explore how GPResult works and how to use it in multiple scenarios

Updated: November 14, 2024

Are you curious how you can check Group Policy in a fast and easy way? You’re in the right place. In this article, we’ll explore using the GPResult command to check group policy in a few different ways. Let’s get started.

What Is GPResult?

GPResult is a command-line tool used in Microsoft Windows operating systems to display the Resultant Set of Policy (RSoP) for a user or computer. It provides detailed information about the Group Policy settings that have been applied to a specific user or machine, which can be crucial for troubleshooting and managing group policy configurations.

Group Policy is a powerful feature in Windows used by administrators to manage the settings and configurations of users and computers within an Active Directory environment. It includes a wide range of settings, from password policies to security settings and software deployment. However, determining which policies have been successfully applied or diagnosing policy conflicts can be complex, especially in large networks with multiple domains and organizational units (OUs).

GPResult simplifies this process by offering a snapshot of the applied policies. When executed, it shows a summary of both user and computer policy information, including:

- Applied Group Policies: Displays the specific Group Policy Objects (GPOs) applied to the user or computer.

- Inheritance Information: Indicates which GPOs are inherited from higher levels of the Active Directory structure, such as from the domain or organizational unit.

- Resultant Set of Policy (RSoP): Shows the final set of policies that have been applied after considering any conflicting or overridden settings.

- Error Reporting: If there are issues with policy application, GPResult can reveal errors, such as denied access to GPOs or missing policies.

This tool is invaluable for troubleshooting why certain policies aren’t being applied or for verifying that policies are correctly configured on a target system. To run GPResult, administrators simply use the command gpresult /R for a quick report or gpresult /H filename.html for a more detailed HTML report.

Uses of Group Policy

- It may be used to enforce a password policy that allows users to only access/alter services that are defined.

- A group policy can stop an unfamiliar user from connecting to the network from a remote machine.

- It may be used to restrict or enable distant end devices in the network access to specific directories or files.

- It’s used to handle roaming users’ profiles, including folder redirection, offline file access, etc.

This article will teach you how to use the GPresult command-line tool to check which group policy items are applied to a user or computer.

The administrator of the operating system can identify the group policies that have been applied to the machine and the redirected directories and registry settings by using the command gpresult.exe.

GPresult Command

Go to the command prompt and type Gpresult /? to display the GPResult commands.

The description and parameter list of the resultant set of policies (RSoP) for a target user and the machine are shown in the output below.

Enter the following command in the CMD to see the results of the group policy objects settings that have been applied to your PC.

"gpresult /R"

As seen in screenshot 1, the output will provide the consequent set of policies for your desktop and the user account, which includes operating system configuration, OS version, User profile, site name, and link type. In addition, the User profile will detail other policies, such as the last time the policy was implemented, the domain name, domain type, and link threshold value.

Output of gpresult/R

The output for applied GP objects is likewise displayed in screenshot-2 of the GPResult command /R, as you can see. If the OS uses any form of filtering, it will show it together with the security policies applied to the system.

Exporting Gpresult Output

It’s not always enough to just deliver data to the command-line prompt. Perhaps you’ll need to create a report or discuss the findings with others. In such a situation, you’ll need to convert the results to a different format.

GPResult output can be exported in several different ways.

Creating a Text File from the Results

Using the command prompt or PowerShell’s output redirection function is one of the simplest methods to export results to a file. By using the redirection operator > followed by a text file name to “pipe” the command-line results to a file, the text will include precisely what you see in the console.

The command below will return all RSOP data and produce a file named C: \Temp\RSOP.txt that contains the whole GPResult command results.

Gpresult /R > c:\RsopReport.txt

GPResult/S – For remote Computer: The /S command displays the settings and group policy information on a remote machine.

Syntax1

gpresult/s COMPUTERNAME’

This command may also be used to show the remote machine or server’s user and computer settings. We may also observe the remote system’s verbose settings and parameters. We just require the remote end system’s credentials, and the system must be in the same domain as the host system.

Syntax2

gpresult /S system /U username /P password /SCOPE USER /V

The example is shown with the help of a screenshot

The error notice appears because the system is not linked to the remote user.

gpresult /S system /USER targetusername/SCOPE COMPUTER /V is the syntax for seeing the remote computer’s settings.

As a result, the system command combined with the SCOPE command may obtain all essential information from the network’s remote end machine and user.

GPResult/H – To export output to HTML

It is difficult to view the summary data for group policies objects from the command prompt in detail every time. As a result, we may export the data into HTML format to make it more understandable.

In this case, the /H command with the location and file name indicates where the file will be stored, as shown in the image below.

The HTML-formatted output may be seen in a web browser by navigating to the location where it was stored and clicking open with the browser. This is also demonstrated in the screenshot below.

Group Policy For Specific Users

The group policies for a given user or system in the network domain are displayed using this command. You must be aware of the user’s credentials to show the individual user policy summary.

The command is as follows:

gpresult /S system /U username /P password

If you want to examine the policy information and other data for the user “NEHA,” use the command and look at the output in the image below. It will show you all of the user’s settings and OS information.

GPResult Scope Command

The /SCOPE command determines whether or not the network’s user and machine settings should be shown. “USER” or “COMPUTER” is the syntax for this command.

The scope command may also view the remote computers, target users, and target computer’s settings. To access the information, you only need the credentials of the small end-user.

gpresult /R / SCOPE COMPUTER is now the command to display the remote computer settings.

GPResult Force Command

This command instructs the Gpresult to replace any existing filenames supplied by the /H or /X commands.

Gpresult /F /H targetlocationgpresultoutput.Html is the syntax.

The command will replace the content of the target location filename stored at the specified location, as seen in the above picture. The location of the updated file is shown below, and it may be seen using a web browser such as Google Chrome.

Using the Microsoft PowerShell Tool to Configure Group Policy

To configure group policies in Windows Server and Windows clients, use the Windows PowerShell utility with remote server administration tools (RSAT) installed on the client or server.

Many PowerShell commands may extract various OS parameters and examine the resulting set of policies (RSoP) for the remote server and PC. This program may be used to simultaneously set and examine the system parameters of several systems in a network.

Conclusion

We’ve explained what Group Policy Commands are and how to use those using examples and images. However, as previously indicated, numerous sorts of commands may be used to extract the appropriate group set of policies, each with its own set of implications.

When we need to create and test group rules for many devices and users on the network, we utilize the Microsoft Power shell program. The tool’s capabilities are enormous, and we’ll go through them quickly below.