При расследовании различных инцидентов администратору необходимо получить информацию кто и когда заходил на определенный компьютер Windows. Историю входов пользователя в доменной сети можно получить из журналов контроллеров домена. Но иногда проще получить информацию непосредсвенно из логов компьютера. В этой статье мы покажем, как получить и проанализировать историю входа пользователей на компьютер/сервер Windows. Такая статистика поможет вам ответить на вопрос “Как в Windows проверить кто и когда использовал этот компьютере”.

Содержание:

- Настройка политики аудита входа пользователей в Windows

- Поиск событий входа пользователей в журнале событий Windows

- Анализ событий входа пользователей в Windows с помощью PowerShell

Настройка политики аудита входа пользователей в Windows

Сначала нужно включить политик аудита входа пользователей. На отдельностоящем компьютере для настройки параметров локальной групповой политики используется оснастка gpedit.msc. Если вы хотите включить политику для компьютеров в домене Active Directorty, нужно использовать редактор доменных GPO (

gpmc.msc

).

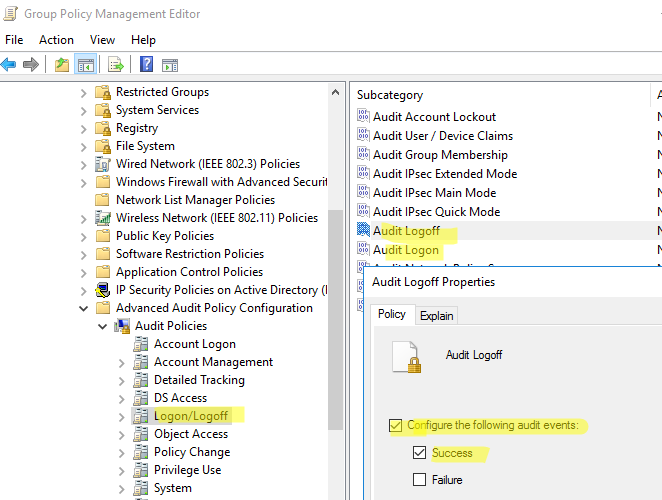

- Запустите консоль GPMC, создайте новую GPO и назначьте ее на Organizational Units (OU) с компьютерами и / или серверами, для которых вы хотите включить политику аудита событий входа;

- Откройте объект GPO и перейдите в раздел Computer Configuration -> Policies -> Windows Settings -> Security Settings –> Advanced Audit Policy Configuration -> Audit Policies -> Logon/Logoff;

- Включите две политики аудита Audit Logon и Audit Logoff. Это позволит отслеживать как события входа, так и события выхода пользователей. Если вы хотите отслеживать только успешные события входа, включите в настройках политик только опцию Success;

- Закройте редактор GPO и обновите настройки политик на клиентах.

Поиск событий входа пользователей в журнале событий Windows

После того как вы включили политики аудита входа, при каждом входе пользователя в Windows в журнале Event Viewer будет появляться запись о входе. Посмотрим, как она выглядит.

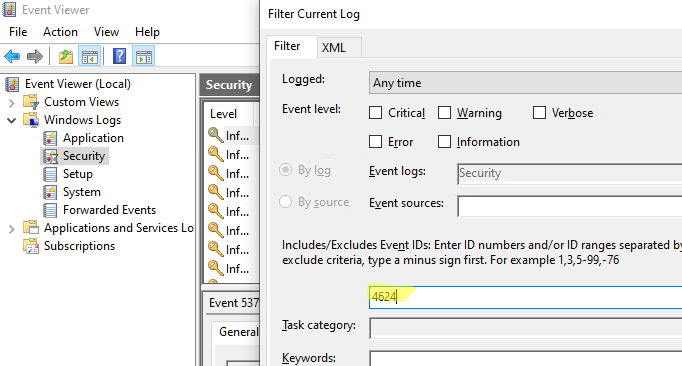

- Откройте оснастку Event Viewer (

eventvwr.msc

); - Разверните секцию Windows Logs и выберите журнал Security;

- Щелкните по нему правой клавишей и выберите пункт Filter Current Log;

- В поле укажите ID события 4624 и нажмите OK;

- В окне события останутся только события входа пользователей, системных служб с описанием

An account was successfully logged on

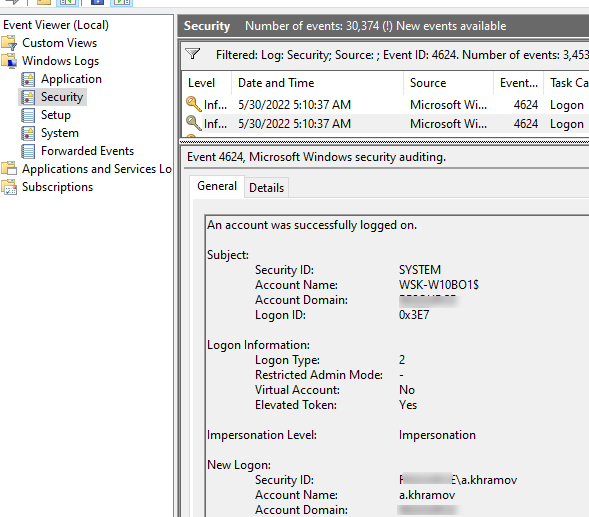

; - В описании события указано имя и домен пользователя, вошедшего в систему:

New Logon: Security ID: WINITPRO\a.khramov Account Name: a.khramov Account Domain: WINITPRO

Ниже перечислены другие полезные EventID:

| Event ID | Описание |

| 4624 | A successful account logon event |

| 4625 | An account failed to log on |

| 4648 | A logon was attempted using explicit credentials |

| 4634 | An account was logged off |

| 4647 | User initiated logoff |

Если полистать журнал событий, можно заметить, что в нем присутствуют не только события входа пользователей на компьютер. Здесь также будут события сетевого доступа к этому компьютеру (при открытии по сети общих файлов или печати на сетевых принтерах), запуске различных служб и заданий планировщика и т.д. Т.е. очень много лишний событий, которые не относятся ко входу локального пользователя. Чтобы выбрать только события интерактивного входа пользователя на консоль компьютера, нужно дополнительно сделать выборку по значению параметра Logon Type. В таблице ниже перечислены коды Logon Type.

| Код Logon Type | Описание |

|---|---|

| 0 | System |

| 2 | Interactive |

| 3 | Network |

| 4 | Batch |

| 5 | Service |

| 6 | Proxy |

| 7 | Unlock |

| 8 | NetworkCleartext |

| 9 | NewCredentials |

| 10 | RemoteInteractive |

| 11 | CachedInteractive |

| 12 | CachedRemoteInteractive |

| 13 | CachedUnlock |

При удаленном подключении к рабочему столу компьютера по RDP, в журнале событий появится записи с Logon Type 10 или 3. Подробнее об анализе RDP логов в Windows.

В соответствии с этой таблицей событие локального входа пользователя на компьютер должно содержать Logon Type: 2.

Для фильтрации события входа по содержать Logon Type лучше использовать PowerShell.

Анализ событий входа пользователей в Windows с помощью PowerShell

Допустим, наша задача получить информацию о том, какие пользователи входили на этот компьютер за последнее время. Нам интересует именно события интерактивного входа (через консоль) с

LogonType =2

. Для выбора события из журналов Event Viewer мы воспользуемся командлетом Get-WinEvent.

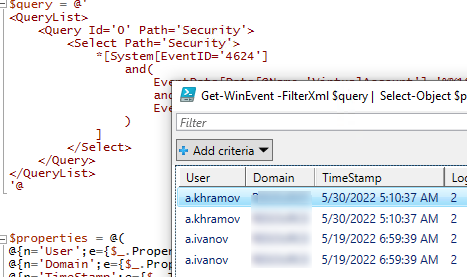

Следующий PowerShell скрипт выведет история входа пользователей на текущий компьютер и представит ее в виде графической таблицы Out-GridView.

$query = @'

<QueryList>

<Query Id='0' Path='Security'>

<Select Path='Security'>

*[System[EventID='4624']

and(

EventData[Data[@Name='VirtualAccount']='%%1843']

and

EventData[Data[@Name='LogonType']='2']

)

]

</Select>

</Query>

</QueryList>

'@

$properties = @(

@{n='User';e={$_.Properties[5].Value}},

@{n='Domain';e={$_.Properties[6].Value}},

@{n='TimeStamp';e={$_.TimeCreated}}

@{n='LogonType';e={$_.Properties[8].Value}}

)

Get-WinEvent -FilterXml $query | Select-Object $properties|Out-GridView

Если нужно выбрать события входа за последние несколько дней, можно добавить pipe с таким условием:

|Where-Object {$_.TimeStamp -gt '5/10/22'}

Командлет Get-WinEvent позволяет получить информацию с удаленных компьютеров. Например, чтобы получить историю входов с двух компьютеров, выполните следующий скрипт:

'msk-comp1', 'msk-comp2' |

ForEach-Object {

Get-WinEvent -ComputerName $_ -FilterXml $query | Select-Object $properties

}

Если протокол RPC закрыт между компьютерами, вы можете получить данные с удаленных компьютеров с помощью PowerShell Remoting командлета Invoke-Command:

Invoke-Command -ComputerName 'msk-comp1', 'msk-comp2' {Get-WinEvent -FilterXml $query | Select-Object $properties}

Applies ToMicrosoft account Панель мониторинга учетной записи Майкрософт

На странице Недавние действия можно найти сведения о действиях, выполненных в учетной записи Майкрософт за последние 30 дней. Вы можете развернуть любое действие, чтобы просмотреть сведения о расположении и узнать, как был осуществлен доступ к учетной записи — с помощью браузера, телефона или другого метода.

Если на странице отображается только раздел «Последние действия», вам не нужно подтверждать какие-либо действия. Однако если вы видите раздел «Подозрительные действия», важно выполнить следующее:

-

Сообщить нам, кто совершил эти действия — вы или другой пользователь.Когда вы развертываете действие, вы можете выбрать Это действие выполнено мной или Это действие выполнено не мной. Эти параметры доступны только в разделе «Подозрительные действия», поэтому если вы видите их, сообщите нам. С вашей помощью мы сможем исключить ложные угрозы и быстрее заблокировать попытки несанкционированного доступа.

-

Защитить свою учетную запись. Если вы беспокоитесь о том, что у кого-то может быть доступ к вашей учетной записи, мы настоятельно рекомендуем вам открыть страницу Параметры безопасности для изменения пароля и обновления параметров безопасности. Вы также можете удалить все доверенные устройства. Дополнительные сведения об управлении учетными записям и безопасности см. на странице Основные сведения о безопасности.

Если вы часто путешествуете, ваши новые места могут отображаться как необычные действия. Чтобы путешествовать без прерываний или оповещений, мы рекомендуем использовать Microsoft Authenticator для входа в систему.

Если вы получили электронное письмо о необычных действиях и не уверены, что это оно от Майкрософт, вы можете безопасно войти в свою учетную запись Майкрософт в любое время, не щелкая ссылку в письме.

Просмотр последних действий

Чтобы узнать больше о странице «Последние действия», выберите один из следующих заголовков. Под ним будут представлены дополнительные сведения.

Мы отправим вам письмо по электронной почте, если в вашей учетной записи будет обнаружена необычная активность, и вы сможете просмотреть раздел «Подозрительные действия». Для каждого действия указываются дата и время выполнения действия, место, в котором оно было выполнено, и его описание. Выберите действие, чтобы просмотреть дополнительные сведения о нем, в том числе:

-

IP-адрес устройства, на котором было выполнено действие;

-

карта с точным расположением;

Примечание: Операторы мобильной связи могут перенаправлять ваши действия через другие местоположения, поэтому вам может показаться, что вы выполнили вход из места, не являющегося вашим фактическим расположением.

-

тип устройства или операционной системы, использованных при выполнении действия;

-

браузер или приложение, использованные для выполнения действия (при наличии).

Чтобы сообщить нам, было ли действие безопасным, выберите пункт Это действие выполнено мной или Это действие выполнено не мной. Эти параметры доступны только в разделе «Подозрительные действия» и видны только после развертывания действия.

-

Выберите Это действие выполнено не мной, если вы не выполняли это действие или вы просто не уверены, что это были вы. Мы поможем защитить вашу учетную запись от несанкционированного доступа. В рамках этого процесса вам будет предложено изменить пароль и обновить сведения о безопасности.

-

Выберите Это действие выполнено мной, если вы выполнили это действие. Выбирая этот параметр, вы сообщаете нам о том, что вашу учетную запись не нужно блокировать. Действия считаются подозрительными, если вы выполнили вход в новом месте (например, в гостинице во время командировки), с нового устройства или разрешили приложению самостоятельно выполнить вход за вас.

Чтобы уменьшить количество уведомлений, которые мы будем отправлять вам о ваших действиях, установите флажок Оставаться в системе при входе в учетную запись. После установки этого флажка мы будем уведомлять вас только в случае подозрений на изменение характера ваших действий.

Примечание: Если вы получили уведомление о подозрительных действиях, отправляя сообщение электронной почты в Outlook, см. дополнительные сведения в разделе Разблокировка учетной записи Outlook.com.

Если вы заметили что-то подозрительное в разделе «Недавние действия» (например, несколько попыток входа или внесение изменений в профиль, которые были выполнены не вами) выберите Защитить учетную запись.

Мы показываем не все действия с учетной записью. Обычно вы будете видеть важные события, которые могут повлиять на безопасность вашей учетной записи. При использовании одного и того же устройства в одном и том же месте несколько раз вы увидите только первую операцию входа.

Ниже приведены действия, которые вы можете увидеть на странице Недавние действия.

|

Тип сеанса |

Значение |

|---|---|

|

Создана учетная запись |

Создана учетная запись Майкрософт. |

|

Изменено имя учетной записи |

Изменено имя, позволяющее идентифицировать вашу личность в продуктах и службах Майкрософт. |

|

Запрос на дополнительную проверку |

В качестве дополнительного этапа проверки подлинности вы получите код безопасности в виде SMS-сообщения, по электронной почте или в приложении для проверки подлинности. |

|

Псевдоним добавлен Псевдоним удален Основной псевдоним изменен |

Псевдоним — это дополнительный адрес электронной почты, который использует тот же почтовый ящик, список контактов и параметры учетной записи, что и основной псевдоним (адрес электронной почты) вашей учетной записи Майкрософт. Подробнее о псевдонимах. |

|

Все сведения о безопасности отмечены для удаления |

Запланировано удаление всех сведений о безопасности для вашей ученой записи (включая дополнительные адреса электронной почты, номера телефона и приложения для проверки подлинности). Подробнее о замене сведений о безопасности. |

|

Дополнительный адрес электронной почты добавлен Дополнительный адрес электронной почты удален Приложение для проверки личности добавлено Приложение для проверки личности удалено Номер телефона добавлен Номер телефона удален; Добавлен код восстановления |

Новый элемент добавлен в сведения о безопасности для вашей учетной записи или удален из них. Подробнее о сведениях о безопасности. |

|

Пароль приложения создан Пароль приложения удален |

Пароли приложений используются для приложений или устройств, которые не поддерживают двухфакторную проверку подлинности. Подробнее о паролях приложений. |

|

Автоматическая синхронизация |

Ваша учетная запись автоматически выполняет вход за вас при подключении учетной записи Майкрософт к приложению или службе, которые управляют сообщениями электронной почты. Вы будете видеть одно и то же действие автоматической синхронизации через регулярные временные интервалы. Также могут отображаться следующие протоколы, если ваши приложения для работы с электронной почтой или почтовые веб-сервисы их используют:

|

|

Введен неправильный пароль |

Кто-то пытался войти в вашу учетную запись Майкрософт с неправильным паролем. Вход не был выполнен (это действие могли выполнить вы, если забыли пароль, или другой пользователь, пытавшийся получить доступ к вашей учетной записи). |

|

Пароль изменен |

Пароль вашей учетной записи Майкрософт изменен. Если вы этого не сделали, необходимо сбросить пароль. |

|

Сброс пароля |

Пароль вашей учетной записи Майкрософт успешно сброшен. |

|

Приложению предоставлено разрешение |

Вы разрешили приложению выполнять вход в вашу учетную запись Майкрософт. |

|

Изменены данные профиля |

Изменены данные вашего профиля, например имя, дата рождения, пол, страна или регион либо почтовый индекс. Обновление данных профиля. |

|

Попытка входа заблокирована (учетная запись взломана) |

Мы считаем, что кто-то осуществил доступ к вашей учетной записи Майкрософт. Вам необходимо предоставить некоторые дополнительные сведения для проверки действия и разблокировки учетной записи. |

|

Попытка входа заблокирована (доступ к учетной записи временно ограничен) |

Мы заблокировали вашу учетную запись, так как обнаружили подозрительные действия. Вам необходимо предоставить некоторые дополнительные сведения для проверки действия и разблокировки учетной записи. |

|

Успешный вход |

Кто-то выполнил вход в вашу учетную запись Майкрософт с правильным паролем (вероятно, это были вы). |

|

Двухфакторная проверка подлинности включена Двухфакторная проверка подлинности выключена |

При двухфакторной проверке подлинности используется два разных способа проверки личности во время входа. Эту функцию можно включить в любое время. Подробнее о двухфакторной проверке подлинности. |

|

Обнаружены подозрительные действия |

Кто-то выполнил вход в вашу учетную запись с правильным паролем, но из места или с устройства, которые нам не удалось распознать. Чтобы убедиться, что это были вы, мы отправили вам соответствующее уведомление, а также запрос на обновление сведений о безопасности (это действие могли выполнить вы, но мы не уверены). |

См. также

Поиск своего IP-адреса

Вход во взломанную учетную запись или почтовый ящик

Порядок действий в случае непредвиденного списания средств Майкрософт

Управление учетной записью Xbox или проверка приостановки ее действия. Если консоль Xbox была украдена, обратитесь в полицию. Вместе с нами полиция сможет отследить ее местоположение.

Просмотр журнала браузера в Microsoft Edge

Как обеспечить безопасность вашей учетной записи Майкрософт

Дополнительные сведения

Не можете войти?

Если вам не удается войти в учетную запись Майкрософт, большинство проблем можно определить с помощью нашего Вспомогательного приложения для входа.Вспомогательное приложение для входа

Обращение в службу поддержки

Чтобы получить техническую поддержку, перейдите в раздел Обращение в службу поддержки Майкрософт, опишите проблему и выберите Техническая поддержка. Если вам по-прежнему нужна помощь, выберитеОбратитесь в службу поддержки, чтобы получить наилучший вариант поддержки.

Важно: Чтобы защитить учетную запись и ее содержимое, нашим агентам поддержки не разрешается отправлять ссылки для сброса пароля или получать доступ к сведениям об учетной записи и изменять их.

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

Как узнать, когда компьютер включали и выключали, какие программы запускали и какие файлы открывали.

Как узнать

Какие программы

История браузера

Удаленные файлы и корзина

Как узнать

Какие программы

История браузера

Удаленные файлы и корзина

Если у вас есть подозрения, что кто-то пользовался вашим компьютером втайне от вас, то это можно легко проверить. Это может понадобиться как дома, так и на работе. Существует несколько способов проверить, когда включался компьютер, в том числе с помощью сторонних программ.

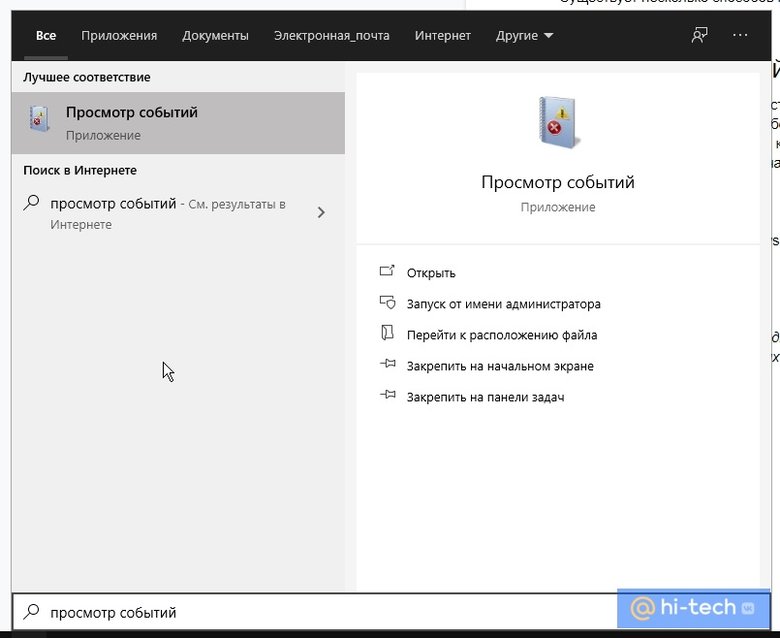

Как узнать, когда включали и выключали компьютер

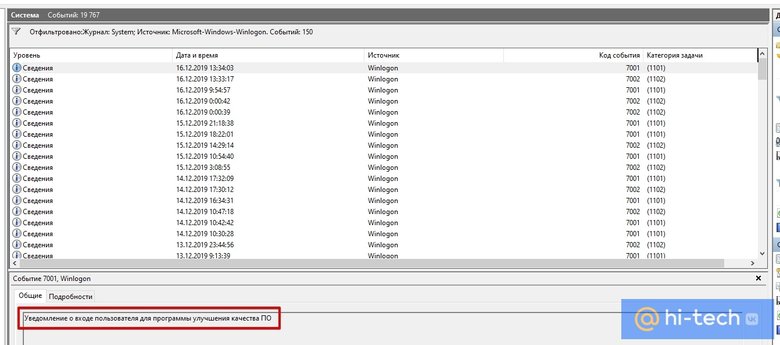

Проще всего воспользоваться встроенным приложением «Просмотр событий». Зайдите в поиск через меню «Пуск» и наберите название программы. Если так найти не получилось, то кликните правой кнопкой мыши по ярлыку «Этот компьютер» и выберите «Управление». Далее, в левой части экрана выберите «Просмотр событий».

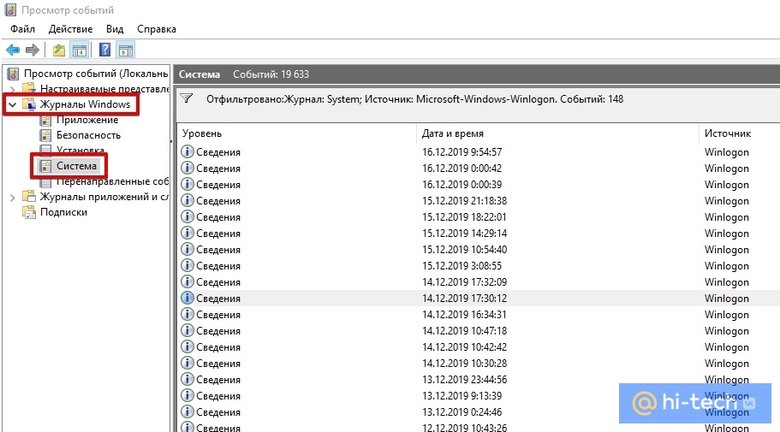

Ищите папку «Журналы Windows» на левой панели. Затем выберите пункт «Система».

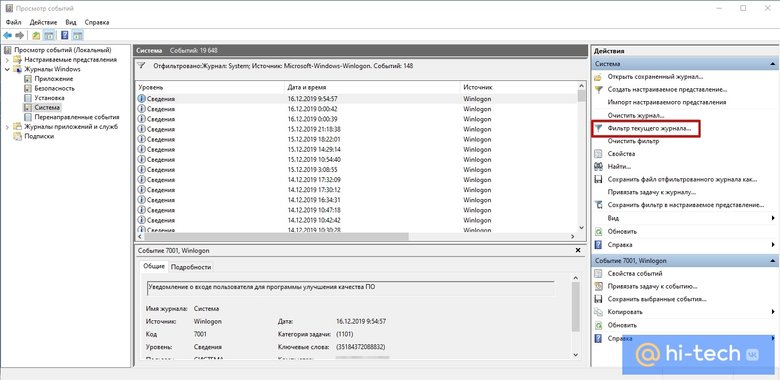

Теперь нужно оставить только те события, которые нас интересуют. Для этого кликните правой кнопкой мыши на пункте «Система» и выберите «Фильтр текущего журнала» или же найдите фильтр на панели в правой части окна программы.

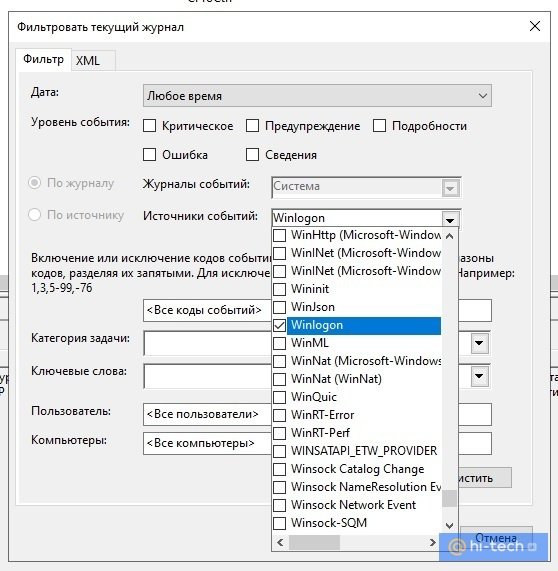

В окне фильтра нужно совершить всего одно действие. В поле «Источники событий» найдите пункт Winlogon. Поставьте галочку и подтвердите свой выбор.

В журнале останутся только записи о входе и выходе из системы. На основании этого уже можно понять, когда компьютер включали и выключали. Если запись показывает время, когда вы не пользовались компьютером, значит, это сделал кто-то другой.

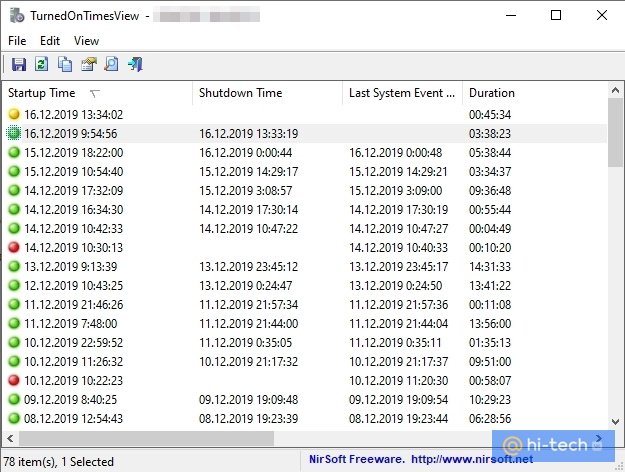

В качестве альтернативы можно использовать стороннюю программу. Это проще и не придется заходить в системные настройки системы. Скачайте бесплатную программу TurnedOnTimesView. У нее есть русскоязычный интерфейс, но его нужно устанавливать отдельно. Файл локализации нужно скинуть в папку с программой.

Как узнать, какие программы и файлы открывались

Через события Windows можно увидеть и другие действия пользователя. Однако представлены они в неудобном виде: кроме пользовательских программ отображаются еще и многочисленные системные процессы. Некоторую информацию можно посмотреть в реестре системы, куда мы не рекомендуем заходить неопытным пользователям. Поэтому гораздо проще использовать сторонние программы.

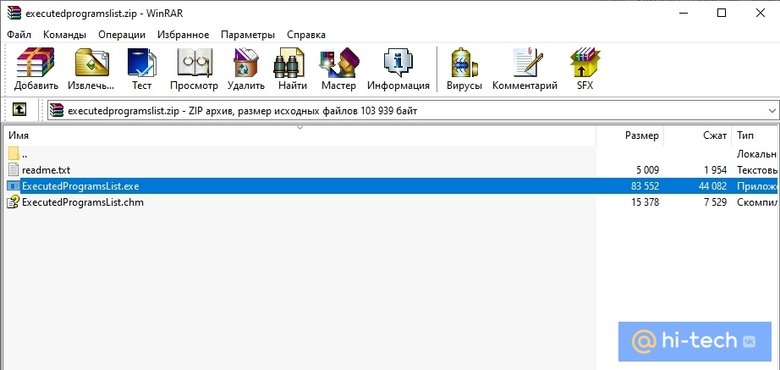

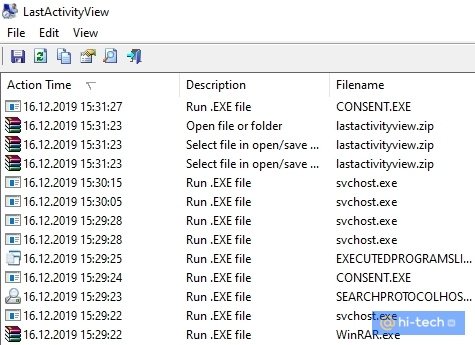

Будем использовать программы LastActivityView и ExecutedProgramsList. Они берут данные из уже упомянутого реестра и журнала Windows, поэтому сразу покажут всю картину. А не только то, что было сделано после установки.

Хорошо, что программа не только показывает, что было запущено, но и какой именно файл был открыт. Не забывайте, что в выдаче присутствуют и системные процессы, которые могли обращаться к файлам. Но если, к примеру, был открыт фильм в медиаплеере, то это точно дело рук пользователя.

Рекомендуем пользоваться сразу всеми инструментами, чтобы избежать ошибок. Убедитесь, что вы проверяете именно тот промежуток, когда компьютер использовался не вами.

Проверить историю браузера

Историю браузера легко почистить, поэтому вряд ли кто-то будет оставлять такие очевидные улики. Кроме того, в режиме инкогнито история тоже не сохраняется. Но если «нарушитель» плохо разбирается в компьютерах, то вероятность найти запросы все же есть.

Кроме того, даже если кто-то и почистил историю, он вполне мог стереть заодно и ваши запросы. Обращайте на это внимание.

Удаленные файлы и корзина

Еще один маловероятный вариант. После удаления файлов корзину, скорее всего, почистят. Учитывая, что удалять можно отдельные файлы, при этом ваши останутся висеть в корзине, заметить такие действия нельзя. Можно попробовать воспользоваться программами для восстановления данных, например Recuva. Она найдет удаленные файлы, и вы сможете увидеть, что именно удаляли без вашего ведома.

В некоторых случаях, особенно в целях родительского контроля, может потребоваться узнать, кто и когда включал компьютер или входил в систему. По умолчанию, каждый раз, когда кто-то включает компьютер или ноутбук и входит в Windows, в системном журнале появляется запись об этом.

Просмотреть такую информацию можно в утилите «Просмотр событий», однако есть способ проще — отображение данных о предыдущих входах в Windows 10 на экране входа в систему, что и будет показано в этой инструкции (работает только для локальной учетной записи). Также на схожую тему может пригодиться: Как ограничить количество попыток ввода пароля Windows 10, Родительский контроль Windows 10.

Узнаем, кто и когда включал компьютер и входил в Windows 10 с помощью редактора реестра

В первом способе используется редактор реестра Windows 10. Рекомендую предварительно сделать точку восстановления системы, может пригодиться.

- Нажмите клавиши Win+R на клавиатуре (Win — это клавиша с эмблемой Windows) и введите regedit в окно «Выполнить», нажмите Enter.

- В редакторе реестра перейдите к разделу (папки слева) HKEY_LOCAL_MACHINE\ SOFTWARE\ Microsoft\ Windows\ CurrentVersion\ Policies\ System

- Нажмите правой кнопкой мыши в пустом месте правой части редактора реестра и выберите «Создать» — «Параметр DWORD 32 бита» (даже если у вас 64-разрядная система).

- Введите имя DisplayLastLogonInfo для этого параметра.

- Дважды кликните по вновь созданному параметру и задайте значение 1 для него.

По завершении закройте редактор реестра и перезагрузите компьютер. При следующем входе в систему вы увидите сообщение о предыдущем успешном входе в Windows 10 и о неудачных попытках входа, если такие были, как на скриншоте ниже.

Отображение информации о предыдущем входе в систему с помощью редактора локальной групповой политики

Если у вас установлена Windows 10 Pro или Enterprise, то описанное выше вы можете сделать и с помощью редактора локальной групповой политики:

- Нажмите клавиши Win+R и введите gpedit.msc

- В открывшемся редакторе локальной групповой политики перейдите к разделу Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Параметры входа Windows.

- Дважды кликните по пункту «Отображать при входе пользователя сведения о предыдущих попытках входа», установите значение «Включено», нажмите Ок и закройте редактор локальной групповой политики.

Готово, теперь при следующих входах в Windows 10 вы будете видеть дату и время удачных и неудачных входов этого локального пользователя (функция поддерживается также для домена) в систему. Также может заинтересовать: Как ограничить время использования Windows 10 для локального пользователя.

-

Home

-

News

- How to Check Computer Login History on Windows 10/11?

By Stella | Follow |

Last Updated

You may want to know who has logged into your computer and when. But do you know how to check it? To help you do this, MiniTool Software shows you a full guide on how to check computer login history on Windows 10/11. If you are running Windows 8/8.1 or Windows 7, this guide is also available.

Tip: If you are looking for a free file recovery tool, you can try MiniTool Power Data Recovery. This software can help you recover all kinds of files from hard drives, SD cards, memory cards, SSDs, and more, as long as the files are not overwritten by new data.

MiniTool Power Data Recovery TrialClick to Download100%Clean & Safe

Sometimes you may feel that someone is logged into your computer, but you are not sure. Well then, is it possible to check if someone logged into your Windows computer? Of course, yes. Windows 10/11 has an Audit logon events policy that allows you to view login history on Windows 10/11. However, this policy is not enabled by default on your device. So, you need to manually enable it. Then you can see the Windows login log to know which has logged into your PC.

How to Check Computer Login History on Windows 10/11?

Step 1: Enable Audit Logon Events on Windows 10/11

Tip: You need to enable Audit logon events using Local Group Policy, which is available in Windows 10/11 Pro or more advanced versions. If you are running Windows 10/11 Home, the thing is different because this feature is enabled by default on your computer. So, you can just skip to the next step to view login history on Windows 10/11.

The following guide is based on Windows 11. If you are running Windows 10, the steps are the same.

- Click the search bar from the taskbar and search for gpedit.msc.

- Click the first result to open Local Group Policy Editor.

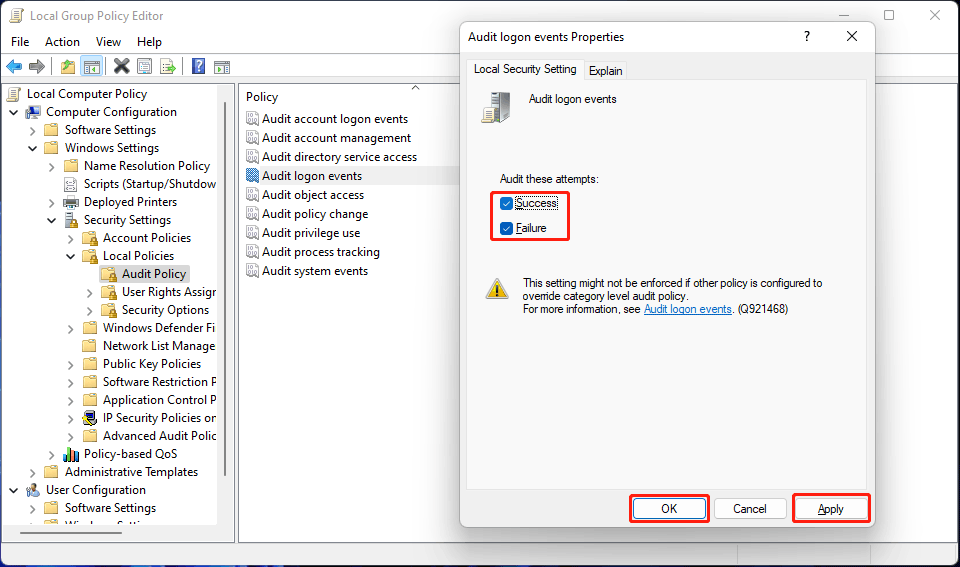

- Go to this path: Computer Configuration > Windows Settings > Security Settings > Local Policies > Audit Policy.

- Find Audit logon events from the right panel. Then, double-click it to open Properties.

- Check both Success and Failure under Local Security Setting.

- Click Apply.

- Click OK.

After these steps, your Windows computer will begin to track the login attempts no matter it is successful or not.

Tip: If you don’t want to track the login history, you can uncheck Success and Failure in step 5.

Step 2: Find out Who Is Logged into Your Computer

You can use the Event Viewer to check who is logged into your computer and when. Here is a guide on how to find out who is logged into your computer:

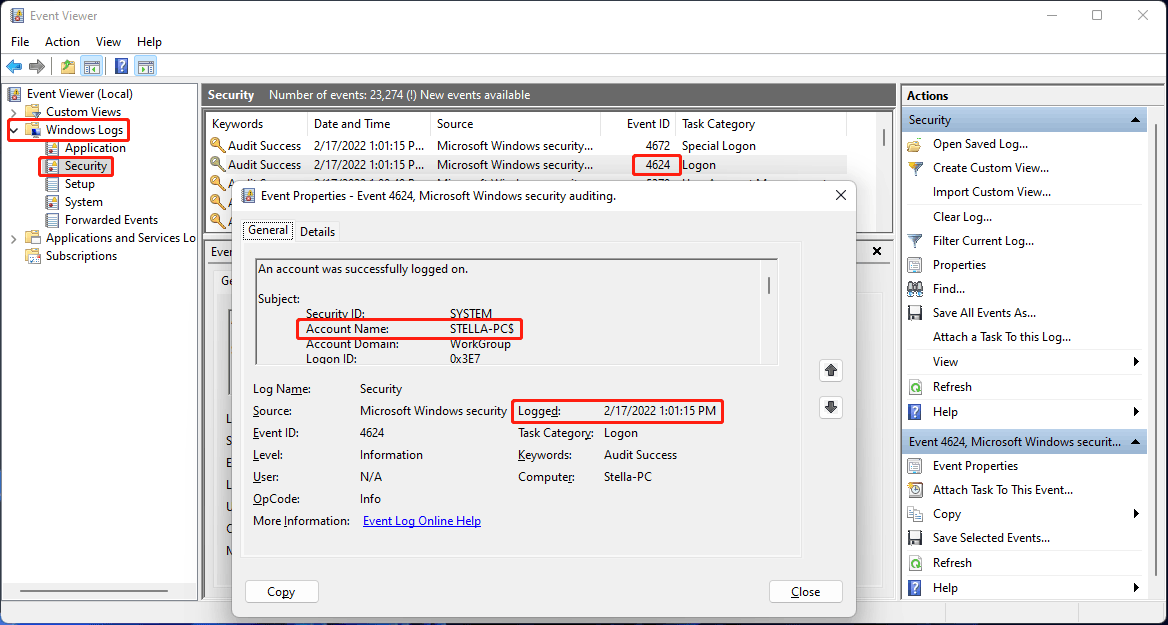

- Right-click Start and select Event Viewer.

- Go to Windows Logs > Security.

- Find the 4624 event ID and double-click it to open it.

- Under the General section, check the Account Name. It is the account who have logged into your device. You can see when that account was logged in the computer under Logged.

After clicking Security, you can see that there are many logon reports. It may take some time to find your needed log. Fortunately, you can use the filter feature of Event Viewer to make the task easier.

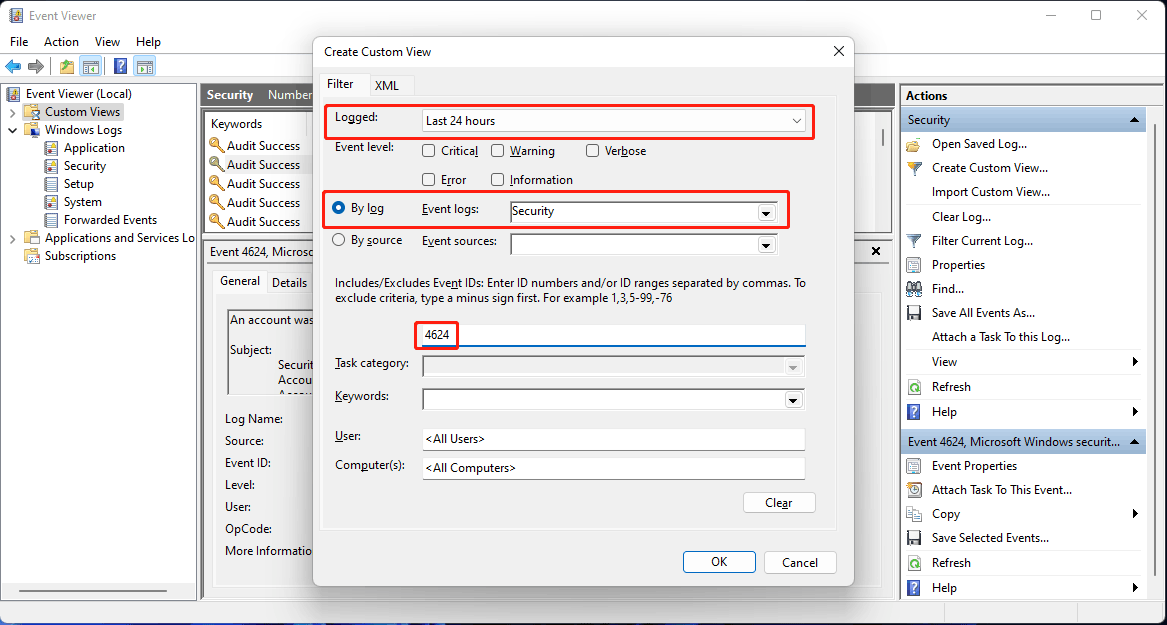

1. Right-click Custom Views and click Create Custom View.

2. Under the Filter section, you need to:

- Select a time range for Logged.

- Select By log and then select Security under Windows logs for Event logs.

- Type 4624 in the All Event IDs box.

3. Click OK to save the changes.

Now, you can easily find the Windows 10/11 login history.

About The Author

Position: Columnist

Stella has been working in MiniTool Software as an English Editor for more than 8 years. Her articles mainly cover the fields of data recovery including storage media data recovery, phone data recovery, and photo recovery, videos download, partition management, and video & audio format conversions.