Requirements

- Have a Windows computer.

- Have a connection to the internet.

- Download Aircrack-ng: https://download.aircrack-ng.org/aircrack-ng-1.2-win.zip

Steps:

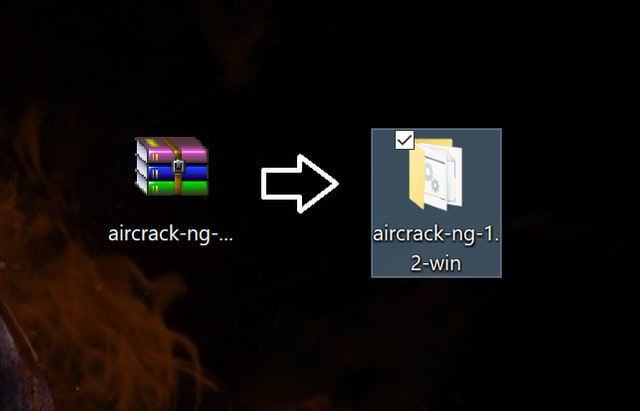

First Step: Download and uncompress the Aircrack-ng file. Personally, I prefer to move the .rar file to the desktop to have a more clear working area. If your web browser does not ask you where to save the file, then just go to your «Downloads» section of your file explorer.

This is how it should look:

Second Step: Determine if your Windows architecture is 64-bit or 32-bit.

You should get something like this:

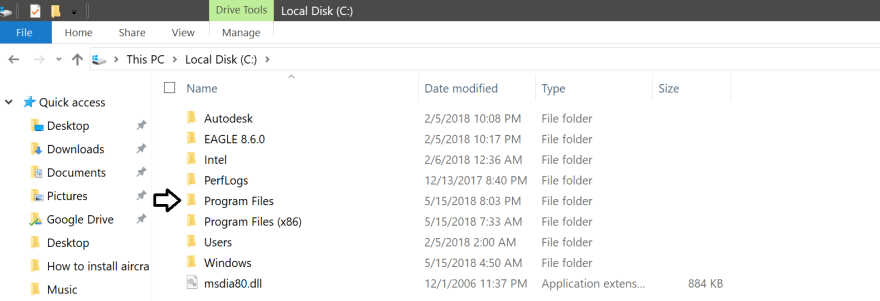

Third Step: Go to your ‘Local Disk (C:) and open the folder «Program Files» or «Program Files (x86)» depending on your windows architecture. Since my Windows is 64-bit I will choose the ‘Program Files’ folder.

Then, copy and paste the Aircrack-ng folder that you uncompressed before inside the «Program Files» folder.

The Aircrack-ng folder should look like this inside the «Program Files» folder.

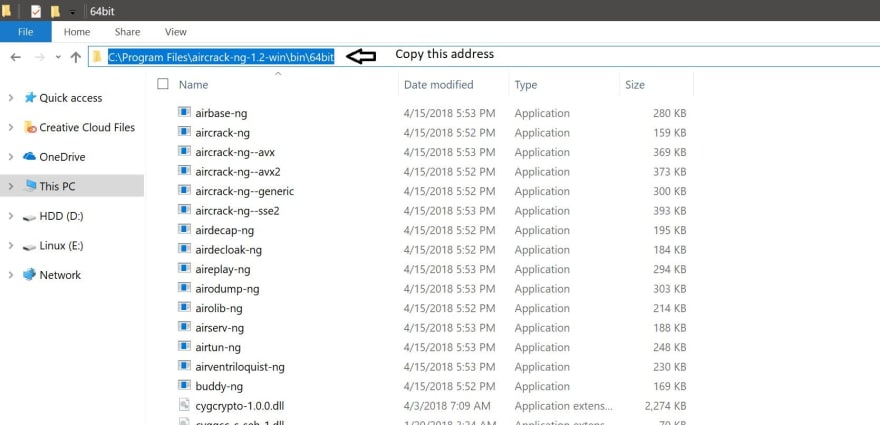

After pasting the «Aircrack-ng» folder inside the «Program files» or «Program Files (x86)» you have to go inside of that folder.

Once inside the folder you will have to open the «bin» folder.

Depending on your Windows architecture you will choose the folder according to your Windows. In my case I chose the «64-bit» folder since my Windows architecture is 64-bit.

Once inside your corresponding folder, you will have to copy the address of that folder as it is shown below:

Fourth Step: Now, you will have to go to «This PC» properties once again.

Once you get the window below, you will have to left click on «Advanced system settings» as it is on the picture shown below.

Now you will have to click on the button that says «Environment Variables…»

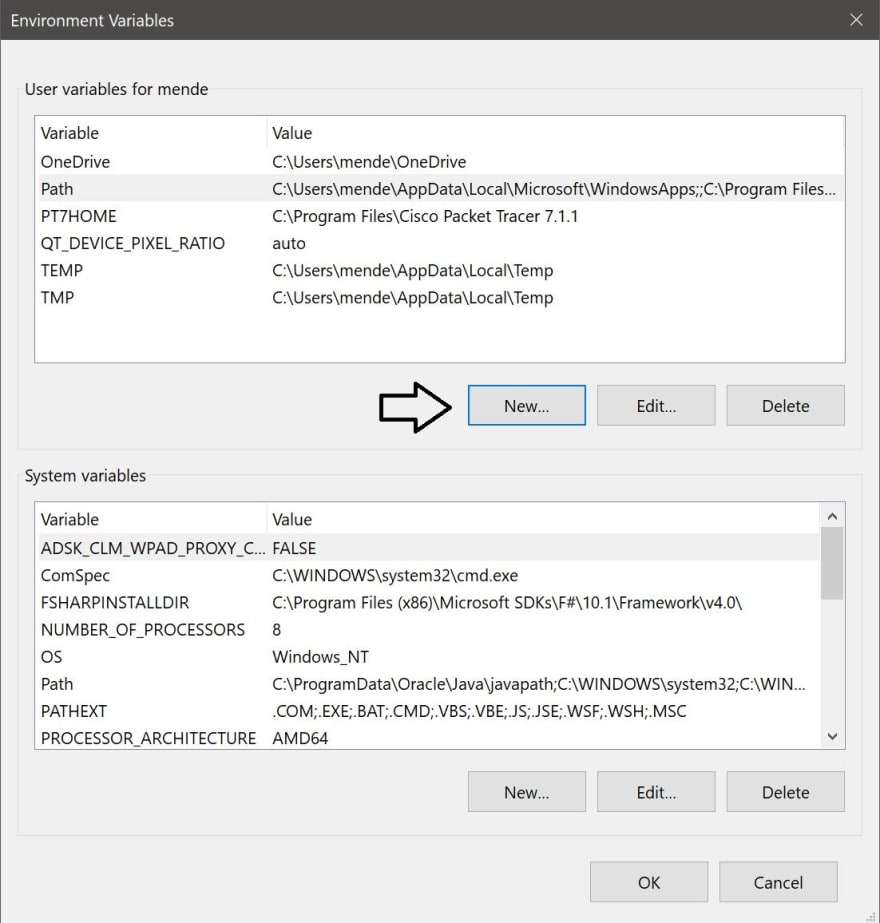

Once you got inside «Environment Variables» you should get a screen just like this:

Once you got this window, you will have to click the «New» button pointed with the arrow.

In this new window, you have to write (path) inside the «Variable name:» box. Then, you will have to paste the address that you copied before in step #4 inside the «Variable value:» box. All the procedures are shown below.

After that, just click «OK» on all the windows that are open. Also, click on «Apply» if you see the option.

Final Step: Go to your desktop and press the keys «Ctrl + R» to open the «Run» program. Inside «Run» type «cmd» as it is shown below.

Then press «OK»

You should get a window like this one below

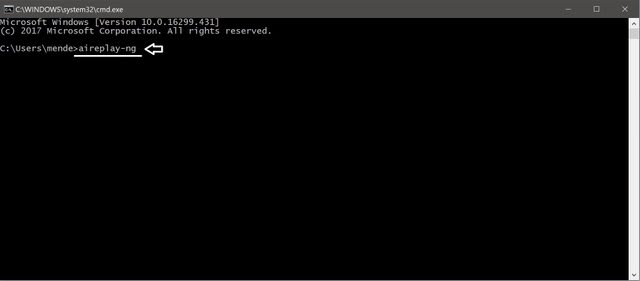

Now that you have opened the «cmd» you will have to type «aireplay-ng» inside the «cmd».

Then, press enter.

You should get a set of information just like it is on the picture above.

Now you are done and ready to use it.

Aircrack-ng is a suite of tools used for auditing wireless networks. It can be used to crack the WEP and WPA-PSK keys of wireless networks.

To use aircrack-ng on Windows 10, you will need to install the Windows Subsystem for Linux. Once you have installed the Windows Subsystem for Linux, you can install aircrack-ng using the apt package manager.

Can aircrack-ng crack WPA?

Yes, aircrack-ng can be used to crack WPA encryption. The process is similar to cracking WEP encryption, but requires more data in order to be effective. In order to crack WPA, you will need to capture a handshake between the client and the access point. This can be done using a tool like airodump-ng. Once you have captured the handshake, you can use a tool like aircrack-ng to crack the encryption.

Why is aircrack-ng not working?

There could be several reasons why aircrack-ng is not working. Some possible reasons include:

-The wireless adapter is not compatible with aircrack-ng.

-The wireless adapter is not in monitor mode.

-There is not enough data being captured.

If you are having trouble getting aircrack-ng to work, here are a few things you can try:

-Make sure you are using a compatible wireless adapter.

-Make sure the wireless adapter is in monitor mode.

-Make sure you are capturing enough data.

What are the tools of aircrack-ng?

The tools of aircrack-ng are used to crack WEP and WPA-PSK keys.

Can I use Kali Linux tools on Windows?

No, Kali Linux tools cannot be used on Windows.

Does aircrack use GPU or CPU?

Aircrack uses CPU for processing.

Which Wi-Fi security is impossible to crack?

There is no such thing as Wi-Fi security that is impossible to crack. However, there are certain security protocols that are much more difficult to crack than others. For example, WPA2-Enterprise with AES encryption is considered to be one of the most secure Wi-Fi security protocols.

Why is WPA2 hard to crack?

WPA2 is hard to crack because it uses a stronger encryption algorithm than WPA. Additionally, WPA2 requires each device on the network to have a unique password, making it more difficult for an attacker to gain access to the network.

Can you use aircrack-ng without Wi-Fi adapter?

No, aircrack-ng cannot be used without a Wi-Fi adapter.

Can we use aircrack-ng on mobile?

Yes, aircrack-ng can be used on mobile devices. However, it is important to note that aircrack-ng is a tool that is designed to be used on wireless networks. Therefore, it is important to ensure that your mobile device is compatible with aircrack-ng before using it.

Can aircrack-ng crack WPA2?

Yes, aircrack-ng can crack WPA2. However, it is a very time-consuming process and requires a lot of computing power.

Do hackers use Kali Linux?

There is no one-size-fits-all answer to this question, as different hackers may prefer to use different operating systems (including Kali Linux) depending on their individual needs and preferences. However, Kali Linux is a popular choice among many hackers due to its extensive security and hacking tools. If you’re interested in trying out Kali Linux, we recommend following any online tutorials or guides from trusted sources to get started.

Why is Kali better than Windows 10?

There are a few reasons that Kali is often seen as a better choice than Windows 10:

Kali is a security-focused operating system, so it comes with a lot of features and tools that are geared towards penetration testing and ethical hacking. Windows 10, on the other hand, is a general-purpose operating system that is not as focused on security.

Kali is based on Debian, so it has a lot of features and stability that Debian is known for. Windows 10 is based on Windows NT, which is not as widely used or as well-known.

Kali is open source, so it is free to use. Windows 10 is a proprietary operating system, so it is not free to use.

Kali is also lightweight and can be run on older and less powerful hardware. Windows 10 requires more powerful hardware to run well.

Is Kali Linux better than Windows?

There is no simple answer to this question as it depends on personal preferences and needs. Some people prefer Kali Linux because it is a lightweight operating system that is designed specifically for security testing and penetration testing. Windows, on the other hand, is a more versatile operating system that can be used for a variety of tasks. Ultimately, the best operating system for you depends on your specific needs and preferences.

Время на прочтение7 мин

Количество просмотров17K

Предисловие

Рад приветствовать всех читателей статьи! С сегодняшнего дня запускаю новую рубрику моих статей «Без про‑v-ода», в серии этих статей я буду обозревать различные методы, фишки, инструменты, устройства и всё что связано в вардрайвингом. Думаю, не секрет, что довольно многие, скажем так, начинали свой путь с того, «Как взломать Wi-Fi соседа?», а дальше углублялись в эту тему и находили что-то намного интересней, чем просто бесплатный интернет.

Введение

Поскольку эта статья является первой в рубрике, я хочу познакомить тебя с основой инструментов вардрайвинга Aircrack-ng и с инструментами, которые ты сможешь использовать практически сразу в Kali Linux. Также хочу тебя дополнительно познакомить с хорошим фреймворком по атакам на беспроводные сети, который лёгок в установке и настройке, и послужит отличным помощником в изучении атак на беспроводные точки доступа.

Дисклеймер: Все данные, предоставленные в данной статье, взяты из открытых источников, не призывают к действию и являются только лишь данными для ознакомления и изучения механизмов используемых технологий.

Aircrack-ng

Что это?

Мощный набор инструментов для аудита беспроводных сетей, который широко используется для тестирования безопасности Wi-Fi сетей. Он предоставляет возможность проведения тестирования на проникновение беспроводных сетей, включая анализ уязвимостей, взлом паролей Wi-Fi и обнаружение уязвимых точек доступа. В этом инструменте есть функции для управления беспроводными интерфейсами, захвата и анализа сетевого трафика, генерации трафика для атак и взлома паролей Wi-Fi сетей.

Использование

Aircrack-ng по умолчанию установлен в Kali Linux. Поэтому в этой системе он в установке не нуждается. В этой статье продемонстрирую базовую атаку на Wi-Fi точки с WPA и WPA2 шифрованием, которые ты встретишь в большинстве случаев.

Для начала завершим процессы, которые могут помешать нашему процессу:

sudo airmon-ng check killДалее переведём наш адаптер в режим мониторинга:

sudo airmon-ng start wlan0

После чего запускаем мониторинг сетей и выбираем цель. Там, где в #Data не нулевое значение, выше шанс, что точкой кто-то пользуется. Из этой таблицы нам нужно будет BSSID точки доступа и номер канала, который отображён в пункте CH.

sudo airodump-ng wlan0mon

Теперь захватываем файл рукопожатия между пользователем и целевой точкой доступа, в котором хранится нужный нам пароль в зашифрованном виде. После флага -c пишем канал, на котором работает точка доступа, а после флага -w прописываем путь, куда будет сохранён наш файл с рукопожатием и под каким именем. Ждём надпись [WPA handshake] вверху.

airodump-ng --bssid 00:00:00:00:00:00 -c 6 -w /home/user/WPAcrack wlan0monИ параллельно этой команде запускаем команду для отключения всех пользователей сети, чтобы они переподключились и мы смогли поймать handshake. В пункте —deauth 100 это количество устройств которые будут отключены, -a bssid роутера, а параметром -c можно указать конкретное устройство.

aireplay-ng --deauth 100 -a 00:00:00:00:00:00 -c 00:00:00:00:00:00 wlan0mon

Как можем наблюдать, атака прошла успешно и файл рукопожатия получен, теперь при помощи того же инструмента попробуем расшифровать наш пароль. Но перед тем как производить перебор, файл нужно очистить от ненужной информации при помощи wpaclean следующей командой:

wpaclean newhash hash

При успешной очистке у вас должно будет выводиться BSSID и название точки доступа.

Теперь же давайте произведём перебор пароля для нашего файла следующей командой:

aircrack-ng -w /home/user/wifi.txt -b bssid /home/user/WPAcrack.cap

После чего пароль будет перебираться по словарю который вы указали во флаге -w.

Ну что же, вот кратко и ознакомил тебя с инструментом, который будет так или иначе фигурировать в других обозреваемых мной проектах. Теперь предлагаю приступить к обзору на другие инструменты.

WEF

Что это?

WiFi Exploitation Framework — этот инструмент представляет собой полноценную платформу для проведения атак на сети и протоколы 802.11, включая различные методы взлома для WPA/WPA2 и WEP, автоматический взлом хэшей и другие возможности.

Установка и использование

Установка производится буквально в три команды:

git clone https://github.com/D3Ext/WEF

cd WEF

bash wefПосле установки нам достаточно будет просто ввести команду wef чтобы посмотреть дополнительные опции запуска.

Как видим инструмент запускается с интерфейсом нашего адаптера, и выводит список доступных. Я выберу интерфейс wlan1.

Инструмент сочетает в себе 5 видов атак, предлагаю вкратце рассмотреть каждый вид.

Рассмотрим первый вид — это атаки деаутентификации:

-

Deauthentication attack — здесь представлена атака на беспроводную сеть Wi-Fi и как видим атаку разумеется можно настроить как и просто заглушку, так и захват файла рукопожатия. Захваченные пакеты и файлы логов сохраняются.

-

WIDS Confusion System — это инструмент, который создает большое количество фальшивого трафика в WiFi сети. Этот трафик может запутать системы обнаружения инвазии (WIDS), которые отслеживают безопасность сети. Когда WIDS перегружен фальшивым трафиком, он может пропустить реальные угрозы или выдать ложные сигналы об атаке. В результате, это может нарушить нормальную работу сети и создать путаницу в системе безопасности.

-

Authentication attack — злоумышленник использует DoS-атаку на сеть Wi-Fi, создавая большой объем аутентификации с помощью инструмента mdk4. Это перегружает ресурсы точки доступа (AP), что приводит к медленной работе или даже к отказу в обслуживании.

-

Атака Beacon Flood — эта атака перегружает сеть большим объемом вредоносных сигналов, нарушая ее нормальную работу. Кадры сигналов являются частью протокола Wi-Fi 802.11 и используются точками доступа для объявления своего присутствия и предоставления информации о сети устройствам поблизости. Атакующий начинает атаку, непрерывно передавая большой объем вредоносных сигналов в целевую зону. Целевая сеть и устройства поблизости получают поток вредоносных сигналов, вызывая перегрузку и истощение ресурсов. Избыточное количество сигналов может перегрузить Wi-Fi чип устройств, что приведет к снижению производительности и возможным отключениям. Однако это редко работает.

Атака TKIP (Michael Shutdown Exploitation) направлена на сети Wi-Fi, использующие шифрование TKIP и расширение QoS. Инструмент утверждает, что может выключить точки доступа с помощью специальных пакетов данных, однако на практике это редко удается.

Атаки WEP

Метод защиты Wi-Fi WEP (Wired Equivalent Privacy) был одним из первых методов шифрования, используемых для защиты беспроводных сетей. Однако, WEP считается устаревшим и небезопасным методом защиты Wi-Fi из-за ряда серьезных уязвимостей.

-

ARP Replay Attack — это атака, при которой злоумышленник перехватывает ARP-запросы и ARP-ответы в сети, а затем повторно передает их для создания путаницы в таблицах ARP устройств в сети. Это может привести к тому, что сетевой трафик будет перенаправляться через злоумышленника, что позволит ему перехватывать или модифицировать данные.

-

Атака HIRTE — это улучшенная версия атаки Caffe Latte, которая позволяет использовать любой пакет для атаки, а не только ARP-пакеты клиентов.

-

Атака CaffeLatte начинается с использования уязвимостей в протоколе ARP. ARP используется для сопоставления известного IP-адреса с MAC-адресом в локальной сети. Атакующий использует подделку ARP для манипуляции таблицами ARP, обманывая устройства в сети и заставляя их отправлять данные на машину атакующего, думая, что это легитимный адрес назначения. Атака CaffeLatte включает сбор достаточного количества Initialization Vectors (IVs), перехватывая пакеты данных, отправленные по сети. Чем больше IVs соберет атакующий, тем выше вероятность успешного взлома ключа WEP.

-

Атака поддельной аутентификации — это попытка несанкционированного устройства получить доступ к сети, притворяясь легитимным устройством. Атакующий отправляет фальшивый запрос на аутентификацию к точке доступа, притворяясь устройством, которое хочет присоединиться к сети. Эта атака использует уязвимости, чтобы обмануть точку доступа и убедить ее в том, что атакующее устройство — легитимное. После успешной поддельной аутентификации атакующий может собирать Initialization Vectors (IVs).

Handshake attacks

-

WPA/WPA2 capture attack — классический захват файла рукопожатия для его дальнейшей расшифровки. Конкретно здесь у нас идёт пассивный захват рукопожатия.

-

PMKID attack — это атака, похожая на предыдущую, но с некоторыми преимуществами. Злоумышленнику не нужно ждать подключения легитимного клиента к точке доступа для захвата рукопожатия PMKID. Рукопожатие PMKID захватывается с помощью hcxdumptool и затем взламывается с использованием hashcat. Эта атака эффективна и быстрее обычной WPA атаки.

Rogue AP attacks

-

Evil Twin attack — этот вид атаки включает создание поддельной или вредоносной Wi-Fi сети, которая выглядит как легитимная. Злоумышленник устанавливает ложную точку доступа с тем же именем (SSID) и похожими характеристиками, как у настоящей сети, чтобы подделать ее. После подключения жертвы к вредоносной точке доступа, злоумышленник может осуществлять различные вредоносные действия, такие как перехват чувствительной информации, внедрение вредоносного кода на веб-страницы, перенаправление жертвы на фишинговые сайты или проведение атак типа «человек посередине».

Здесь у нас имеется несколько вариантов для запуска нашего злого двойника, с заглушкой, без заглушки настоящей точки доступа а вот WiFi Enterprise так до конца и не понял как работает и работает ли вообще.

WPS attacks

-

Pixie Dust attack — Это уязвимость, обнаруженная в протоколе WPS (Wi-Fi Protected Setup), позволяющая злоумышленнику получить пароль Wi-Fi сети без его взлома. Она использует слабые PIN-коды доступа к точке доступа (AP) с включенным WPS.

-

PIN Bruteforce attack — в атаке методом перебора PIN-кода злоумышленник просто пробует все возможные 8-значные комбинации PIN-кода WPS, пока не найдет правильный.

-

Null PIN attack — Это уязвимость безопасности, направленная на функцию WPS некоторых точек доступа Wi-Fi. В процессе настройки WPS пользователь вводит 8-значный PIN на своем устройстве, который передается на точку доступа. Некоторые точки доступа принимают пустой или нулевой PIN как действительный, что обходит меры безопасности. После подтверждения PIN атака становится похожей на атаку Pixie Dust.

Ну и как очень вкусное дополнение я бы выделил встроенные функции нашего фреймворка, которые можно совершать не отходя от кассы. Включение/отключение режима мониторинга, смена MAC-адреса, расшифровка файла рукопожатия через hashcat и aircrack-ng и много чего ещё с чем вы можете ознакомится на скрине ниже.

Выводы

Сегодня с вами разобрали инструмент, являющийся основой основ в вардрайвинге Aircrack-ng и неплохой фреймворк для атак на беспроводные сети, надеюсь этой вступительной статьёй подогрел ваш интерес к этой теме, потому-что у меня ещё много чего есть вам рассказать и показать.

Мы в телеграме, подпишись!

aircrack-ng_suite-under-windows_for_dummies

Table of Contents

Tutorial: Aircrack-ng Suite under Windows for Dummies

Version: 1.02 December 18, 2007

By: darkAudax

Introduction

First and foremost, Windows is virtually useless for wireless activities due to the huge number of restrictions. The restrictions do not come from the aircrack-ng suite so please don’t ask for enhancements.

Here is a quick recap of the limitations:

-

Very few supported wireless cards: There are very few wireless cards which will work with the aircrack-ng suite. Most laptops come with Intel-based cards and none of these are supported. See the following links: Compatibility, Drivers, Which Card to Purchase and Tutorial: Is My Wireless Card Compatible? for more information. It is also important to note that there is little or no documentation accurately describing which version of the third party drivers you require for each card.

-

Dependency on third parties: The Windows world is highly proprietary and thus the source code for the drivers is not available publicly. As a result, no troubleshooting or fixes are available from the aircrack-ng team for these third party drivers. If there is a problem, you are on your own.

-

Limited operating system support: The Windows version works best with WinXP. It does not support Win98, some people have reported success with Win2000 but many have been unsuccessful with it and Vista is not supported. There is some evidence that a few people have aircrack-ng working under Vista but most people report failures. So basically, your best chance of success is under WinXP.

-

Passive capture of packets: Most people want to test the WEP security on their own access point. In order to do this, you must capture in the order of 250,000 to 2,000,000 WEP data packets. This is a lot of packets. With Windows, you can only capture packets passively. Meaning, you just sit back and wait for the packets to arrive. There is no way to speed things up like in the linux version. In the end, it could take you days, weeks, months or forever to capture sufficient packets to crack a WEP key.

-

Limited GUI: Most of the aircrack-ng suite tools are oriented towards command line utilization. There is only a very limited GUI available to assist you. So you must be more technically literate to successfully use these tools. Thus, if you are used to running a Windows installer then clicking your way to happiness, you are going to be exceedingly unhappy and lost with aircrack-ng.

-

Technical Orientation: Dealing with wireless requires a fair amount of operating system, basic wireless and networking knowledge. If you don’t have this or are not prepared to do your own research, then you will find the tools and techniques bewildering. Do not expect people on the forums or IRC to answer basic knowledge questions. It is up to you to have these skills before starting out.

If you truly want to explore the world of wireless then you need to make the commitment to learn and use linux plus the aircrack-ng suite linux version. An easy way to start is to utilize the Backtrack live distribution. This distribution has the aircrack-ng suite plus patched drivers already installed which jumpstarts your learning process. BackTrack information can be found here.

Installation and Usage

OK, you have come this far and still want to proceed? Just remember that there is an expectation that you have done your homework and have some base knowledge. Again, do not post questions on the forum or IRC that are dealt with in this tutorial or on the Wiki.

Here are the basic steps to install and use the aircrack-ng suite under Windows:

-

Install the drivers: Based on step one above, install the drivers per these instructions.

-

Install aircrack-ng suite: See these instructions.

-

Use aircrack-ng suite: See Part 1 — Cracking WEP with Windows XP Pro SP2. As well, the Wiki has documentation on each command. The commands need to run via the Windows command prompt or via the Aircrack-ng GUI. You have to be in the directory which contain the commands on your PC.

Troubleshooting Tips

There is some limited troubleshooting information under the airodump-ng command.

· Last modified: 2010/11/21 16:36 by

sleek

Беспроводные сети становятся все более популярными. Но как обеспечить их безопасность от взлома? В этой статье вы узнаете, как пользоваться утилитой Aircrack-ng для тестирования защищенности вашей Wi-Fi сети. Мы рассмотрим пошаговое руководство для начинающих по использованию Aircrack-ng на Windows и Linux.

1. Что такое Aircrack-ng и зачем он нужен

Aircrack-ng — это набор утилит для тестирования безопасности беспроводных сетей Wi-Fi. Он позволяет проводить аудит защищенности, выявляя уязвимости в настройках и протоколах шифрования.

Основные возможности Aircrack-ng:

- Сканирование доступных Wi-Fi сетей и сбор информации о них

- Перехват и анализ трафика беспроводной сети

- Взлом паролей WEP, WPA, WPA2 PSK с помощью словарных и brute-force атак

- Инъекция пакетов в беспроводную сеть

- Тестирование производительности и стабильности Wi-Fi сети

Полезно тестировать безопасность своей Wi-Fi сети с помощью Aircrack-ng, чтобы:

- Выявить уязвимые места и устранить их

- Убедиться, что сеть защищена от взлома

- Оценить стойкость используемых паролей

Aircrack-ng поддерживает взлом как устаревших протоколов шифрования WEP, так и современных стандартов WPA, WPA2.

2. Требования к оборудованию и ПО

Для использования Aircrack-ng потребуется:

- Wi-Fi адаптер, совместимый с режимом мониторинга, например на чипсетах Realtek 8187L, Atheros AR9271, Intel WiFi Link 4965AGN

- Версия Windows 7 или выше, либо дистрибутив Linux (Kali, BackTrack, Ubuntu)

- Актуальная версия Aircrack-ng (рекомендуется свежая сборка с официального сайта)

Полный список поддерживаемого оборудования можно найти на официальном сайте Aircrack-ng. Там же доступны последние версии утилиты для скачивания.

3. Подготовка к работе в Windows

Перед использованием Aircrack-ng в Windows рекомендуется выполнить следующие действия:

- Отключить антивирус и брандмауэр, чтобы они не конфликтовали с Aircrack-ng

- Отключить службу Windows Wireless Service, отвечающую за Wi-Fi соединения

- Установить драйверы для используемого Wi-Fi адаптера

- Скачать и установить Aircrack-ng для Windows

- Запустить Aircrack-ng от имени администратора

Некоторые утилиты Aircrack-ng требуют прав администратора для корректной работы. Рекомендуется создать ярлык для запуска с необходимыми привилегиями.

4. Подготовка к работе в Linux

В Linux перед началом работы с Aircrack-ng следует:

- Отключить службу Network Manager, если она запущена:

sudo service network-manager stop

- Определить имя беспроводного интерфейса, например wlan0:

iwconfig

- Перевести этот интерфейс в режим мониторинга командой:

sudo airmon-ng start wlan0

- Установить Aircrack-ng при помощи менеджера пакетов distro:

sudo apt update && sudo apt install aircrack-ng

После этого можно приступать к работе с утилитами Aircrack-ng.

5. Сканирование доступных Wi-Fi сетей

Чтобы выбрать цель для тестирования, нужно выполнить сканирование эфира и посмотреть доступные Wi-Fi сети поблизости. Для этого используется утилита airodump-ng.

Запуск:

sudo airodump-ng wlan0mon

В выводе будет представлена информация о найденных сетях:

- BSSID — MAC-адрес точки доступа

- PWR — Уровень принимаемого сигнала

- Beacons — Количество пакетов Beacon, принятых от точки доступа

- #Data — Количество переданных данных

- CH — Канал

- ENC — Тип шифрования (WPA2, WEP, OPN — открытая)

- CIPHER — Алгоритм шифрования

- AUTH — Тип аутентификации

- ESSID — Имя сети (SSID)

Необходимо выбрать сеть для тестирования и зафиксировать параметры BSSID и канал CH.

6. Перехват рукопожатия WPA

Чтобы взломать WPA2 PSK, нужно перехватить 4-ходовое рукопожатие между клиентом и точкой доступа. Для этого можно использовать airodump-ng и aireplay-ng.

- Запустить захват трафика выбранной сети с фильтрацией по BSSID:

airodump-ng -c 6 --bssid 00:23:69:F9:54:32 -w capture wlan0mon

- Деаутентифицировать одного из клиентов этой сети:

aireplay-ng -0 10 -a 00:23:69:F9:54:32 -c 64:BC:0C:48:97:F7 wlan0mon

- Дождаться переподключения клиента и перехвата рукопожатия

- Сохранить захваченный трафик в файл caputure-01.cap

Также для автоматизации этого процесса можно использовать утилиту besside-ng.

7. Взлом пароля методом словарной атаки

После того как рукопожатие WPA перехвачено и сохранено, можно приступать к взлому пароля. Для этого используется метод словарной атаки с помощью aircrack-ng.

Словарь представляет собой текстовый файл со списком возможных паролей.

Например:

password123 qwerty 12345 football iloveyou

Команда для взлома пароля:

aircrack-ng -w dictionary.txt -b 00:23:69:F9:54:32 capture-01.cap

Параметры:

- -w — Путь к словарному файлу

- -b — BSSID точки доступа

- capture-01.cap — Захваченный дамп с рукопожатием

Скорость перебора зависит от мощности железа и может достигать 1000 паролей в секунду. Если пароль сложный и нет в словаре, потребуется brute-force атака.

Для надежной защиты рекомендуется использовать пароли длиной более 15 символов, содержащие буквы, цифры и спецсимволы.

8. Защита от взлома Wi-Fi сети

Чтобы защитить Wi-Fi сеть от взлома с помощью Aircrack-ng, рекомендуется:

- Использовать надежные длинные пароли WPA2 PSK

- Отключить устаревшие протоколы WEP и WPA

- Скрыть идентификатор SSID сети

- Включить MAC-фильтрацию

- Настроить мониторинг журналов на предмет подозрительной активности

Кроме того, полезно периодически проводить аудит безопасности Wi-Fi сети при помощи Aircrack-ng и устранять выявленные уязвимости.

9. Расширенные возможности Aircrack-ng

Помимо основных функций, Aircrack-ng предоставляет расширенные возможности для тестирования безопасности Wi-Fi сетей.

Анализ захваченного трафика

С помощью утилиты aircrack-ng можно проанализировать ранее захваченный трафик и извлечь из него полезную информацию.

Например, найти пароли, передававшиеся в открытом виде по протоколам Telnet или FTP:

aircrack-ng -r capture.cap

Тестирование WPS

Для проверки уязвимостей WPS можно использовать утилиту reaver из состава Aircrack-ng.

Она позволяет подбирать PIN-код WPS и получать пароль для доступа к Wi-Fi сети.

Атака по словарю с правилами

Для ускорения перебора паролей можно использовать словарь с правилами, например:

$WORD123 $WORD! $WORD$WORD

Это позволит сгенерировать больше вариантов на основе каждого слова.

10. Типичные ошибки при использовании Aircrack-ng

Чтобы избежать проблем при работе с Aircrack-ng, полезно знать о распространенных ошибках.

- Забыли перевести Wi-Fi адаптер в режим мониторинга

- Выбрали неподходящий канал для сканирования сети

- Не удалось перехватить WPA рукопожатие из-за помех

- Используется устаревшая версия Aircrack-ng

Внимательно изучите документацию и проверяйте настройки перед началом работы.

11. Альтернативы Aircrack-ng

Существуют и другие утилиты для аудита безопасности Wi-Fi:

- Kismet — пассивный сканнер сетей с множеством функций

- Wireshark — анализатор трафика с GUI

- CoWPAtty — взлом WPA-PSK с использованием GPU

- Pyrit — взлом WPA/WPA2-PSK с помощью CPU и GPU

Однако Aircrack-ng остается наиболее популярным решением благодаря простоте использования.

12. Советы по эффективному использованию Aircrack-ng

Чтобы добиться максимальной эффективности при использовании Aircrack-ng, полезно придерживаться следующих советов:

- Перед началом работы всегда обновляйте Aircrack-ng до последней версии. Разработчики регулярно выпускают обновления с исправлениями уязвимостей и новыми функциями.

- Выбирайте сетевой адаптер с поддержкой режима мониторинга и инъекции пакетов. Это позволит полноценно использовать все возможности Aircrack-ng.

- Делайте бэкапы конфигурационных файлов Aircrack-ng. В случае проблем это упростит восстановление рабочего состояния.

- Изучите документацию и man-страницы утилит. Знание возможностей каждой утилиты поможет использовать их максимально эффективно.

Работа в Linux

Для удобной работы с Aircrack-ng в Linux рекомендуется:

- Использовать специализированный дистрибутив Kali Linux или BackTrack Linux.

- Установить Aircrack-ng из официальных репозиториев вместе со всеми зависимостями.

- Запускать Aircrack-ng с правами суперпользователя (sudo) для доступа к сетевым интерфейсам.

Работа в Windows

Чтобы комфортно пользоваться Aircrack-ng в Windows, следует:

- Отключать антивирус и брандмауэр на время работы с Aircrack-ng.

- Устанавливать драйверы для Wi-Fi адаптера из официальных источников.

- Запускать Aircrack-ng от имени администратора для доступа к низкоуровневым функциям.

- Использовать консольный интерфейс, а не графическую оболочку.

13. Безопасное использование Aircrack-ng

Хотя Aircrack-ng предназначен для тестирования на собственных сетях, следует помнить:

- Используйте утилиту исключительно в законных целях, не нарушая чужие права.

- Получите разрешение владельца сети перед тестированием.

- Не используйте инструменты Aircrack-ng против других без согласия.

- Будьте осторожны — ответственность несете лично вы.

Соблюдая эти правила, вы сможете безопасно и эффективно пользоваться Aircrack-ng.

14. Перспективы развития Aircrack-ng

У Aircrack-ng большое будущее как инструмента для тестирования Wi-Fi сетей. Возможные направления развития:

- Поддержка новых стандартов и протоколов, таких как WPA3.

- Использование технологий GPU для ускорения brute-force атак.

- Расширенная поддержка современных Wi-Fi чипсетов.

- Новые техники атак, такие как атаки по словарю с правилами.

- Улучшенный CLI и документация для удобства пользователей.

Благодаря активной разработке, Aircrack-ng будет и дальше оставаться передовым решением для аудита безопасности Wi-Fi сетей.