How to Activate the Local Administrator – Active:Yes

Windows Server 2008 has a hidden administrator account. This super-user account is only of use on a member server where you normally logon to the domain, but now need to logon to the local ‘SAM’ database. The method toactivate the administrator is almost identical of that for Vista; the only difference that springs to mind is that in Windows Server 2008 people are more likely to deactivate than to activate this account.

Topics for Activating the Windows Server 2008 Local Administrator

- How to Activate or Deactivate the Hidden Administrator

- Detailed Instructions to Activate the Administrator

- Local Security Method to Enable the Administrator

- Benefits of Activating the Administrator Account

- How to Check User Accounts

- Summary of Activating the Local Administrator

♦

How to Activate or Deactivate the Hidden Administrator

If you are going to activate and use this administrator account, then you need to know its password. Therefore a preliminary step is to set, and especially to remember, the password. Naturally, if all you want to is deactivate you don’t need to worry about the password, and thus could avoid this step.

Quick method to activate an account

- Logon to your Windows Server 2008 using another account with administrative privileges.

- Launch the cmd prompt – Make sure you select, ‘Run as administrator’

- Net user administrator p@$$w0rD

- Net user administrator /active:yes

- Switch User, or logoff

- Logon as administrator Password p@$$w0rD

To be precise, you need to be HostName/administrator not Domain/Administrator

Detailed Instructions to Activate the Administrator

- Logon to the server using your normal domain admin username and password.

- Click on the Start button

- Click on Start Search.

- Type: cmd.

- Right-click cmd, select ‘Run as administrator’ from the shortcut menu.

- At the command line type:

Net help user - My idea is for you to just observe Net User options. In particular, check the syntax to set the password.

- The next instruction is the crucial command. I have chosen password = p@ssworD, you may want to choose a different password.

- Net user administrator p@$$w0rD

- Net user administrator /active:yes

- Check the message : The command completed successfully

- Switch User, or logoff

- Logon as Hostname/Administrator Password p@$$w0rD (Your password may be different!)

Where Hostname is the computer name of the Windows Server 2008 computer.

Trap1: You need a forward-slash before /active

Net user administrator active:yes is wrong

Net user administrator /active:yes is correct

Trap2: There should be no space between the word ‘active’ and the ‘:’.

/active :yes is wrong.

/active:yes is correct.

Tip 1: You can also activate and deactivate the guest account.

Tip 2: The key word in the deactivate command is the word:no

Net user administrator /active:no.

Guy Recommends: A Free Trial of the Network Performance Monitor (NPM) v12

SolarWinds’ Network Performance Monitor will help you discover what’s happening on your network. This utility will also guide you through troubleshooting; the dashboard will indicate whether the root cause is a broken link, faulty equipment or resource overload.

Perhaps the NPM’s best feature is the way it suggests solutions to network problems. Its second best feature is the ability to monitor the health of individual VMware virtual machines. If you are interested in troubleshooting, and creating network maps, then I recommend that you give this Network Performance Monitor a try.

Download your free trial of SolarWinds Network Performance Monitor.

Local Security Method to Enable the Administrator Account

Kindly sent in by Dave Waddell

If you prefer a pure GUI method, launch the Local Security policy.

This is how you navigate to the Local Security Policy.

- Click on Start orb, then in the Start Search dialog box type: secpol.msc. Note: you must include the extension .msc.

- Drill down to Local Policy, Security Options

- Double click Accounts: Administrator account status, and select enable.

You can also see the resulting Administrator in the Control Panel, User Accounts folder.

Benefits of Activating Windows Server 2008’s Hidden Administrator Account

The main benefit of activating this hidden Administrator is if you ever needed to logon at the server when the domain was not available and not accepting cached credentials. Alternatively, you may be troubleshooting and wish to eliminate domain settings. To be frank, there are always other scenarios that I have not thought about. Sometimes when troubleshooting you need a combination of unusual techniques to finally solve your problem.

Actually, the main benefit of knowing this method is to make sure that youdeactivate the special built-in local administrator account. To achieve this try:

Net user administrator /active:no.

Guy Recommends: SolarWinds Free Network Bandwidth Monitor

This freeware monitor is great for checking whether your network’s load-balancing is performing as expected, for example, are two interfaces are getting about equal traffic?

It’s easy to install and straightforward to configure. You will soon be running tests to see how much network bandwidth your applications consume.

The GUI has a lovely balance between immediate network traffic data in the middle, combined with buttons to seek related data and configuration settings. Give this monitor a try, it’s free!

Download your free network bandwidth monitor

How to Check Windows Server 2008’s Local User Accounts

Checking the Local User accounts is a useful task in itself, but it comes into its own where you need to troubleshoot whether accounts are active, or not. In a nutshell, if you type /active:yes the account should display in the GUI. If you type /active:no, the account disappears from view.

This is where you can configure Windows Server 2008 local as opposed to domain accounts. Click on the Start button, Control Panel and select –> User Accounts:

Trap: Before you can make ANY changes to ANY account, you must make sure that this box is ticked:

‘Users must enter a user name and password to use this computer’. See screenshot below (Taken from Vista).

If you do deactivate the local administrator, then you simply won’t see the account listed in the User Accounts menu in the Control Panel.

»

Summary of Activating the Local Administrator

One reason to activate the hidden Vista Administrator account is for logging on locally when you are troubleshooting. The procedure is straightforward, just launch the cmd prompt and type:

Net user administrator /active:yes.

The only trap is that you require a complex password so that you need to add a password to the command string thus

Net user administrator p@$$w0rD

Then

Net user administrator /active:yes

If you like this page then please share it with your friends

Microsoft Windows Server 2008 Topics:

• Server 2008 Home • Overview • What’s New? • Migration Advice • Install • SP1 Review

• AD DC • Roles • Features • Editions • Hyper-V • UAC • IPv6 • Group Policy • Free NPM Trial

I originally posted about adding a user as a local administrator with the command linehere.

Since then I have realised that this only applies to Windows Server 2008 Small Business Server. Windows 2008 Standard still uses the old GUI method of adding a user as local admin that is found in Windows XP, or 2003 for example.

This can be done by opening the Computer management console, (right-click Computer) and then select “Manage”.

Expand Local Users and Groups, and then click on Groups. Double click Administrators, click Add, then type the user name in the window that opens and then click Ok. (Check name if you are not sure of the user’s entire username).

That will add the user to the local administrators group the easy way (GUI) and save you the trouble of using the command line instead.

See the screenshot below for what you are looking for.

|

Вход в Windows Server 2008 под администратором | ☑ | ||

|---|---|---|---|---|

|

0

Iori 09.10.10 ✎ 17:51 |

После перезагрузки предлагает нажать Ctrl+Alt+Del, после чего появляется сисок не администраторов. Как войти под администратором? |

|||

|

1

Skazy 09.10.10 ✎ 17:52 |

хм…. а набрать «администратор» можно? |

|||

|

2

Iori 09.10.10 ✎ 17:53 |

Нет такого окна, где можно набрать |

|||

|

3

Iori 09.10.10 ✎ 17:54 |

Можно только выбрать пользователя и ввести для него пароль |

|||

|

4

mooo 09.10.10 ✎ 17:54 |

Ctrl-Alt-Del 2 раза |

|||

|

5

Iori 09.10.10 ✎ 17:56 |

ПРобовал даже 10 |

|||

|

6

Iori 09.10.10 ✎ 18:06 |

Должна же быть какая-то комбинация клавиш для ввода администратора, или что с операционкой? |

|||

|

7

mooo 09.10.10 ✎ 18:15 |

(6) а ты уверен что учетка Администратор не отключена? |

|||

|

8

Iori 09.10.10 ✎ 18:29 |

Точно не отключены |

|||

|

9

mooo 09.10.10 ✎ 18:37 |

судя по этой ветке http://forum.oszone.net/thread-171398.html убрать учетку админа с экрана приветствия можно только через реестр |

|||

|

10

Drock 09.10.10 ✎ 21:14 |

(0) кто-то грубо пошутил, а в SafeMode не пробовал ? |

|||

|

11

Drock 09.10.10 ✎ 21:15 |

и (0) вероятно у какой-то учетки есть права админа. |

|||

|

12

Старый Гоблин 09.10.10 ✎ 21:48 |

(0) а кто реальный админ сервера!? похоже не автор!? |

Программист всегда исправляет последнюю ошибку.

Прочитано: 5 653

Задача: создать административную группу и сделать, так чтобы она входила в группу локальных Администраторов на рабочих станциях в домене.

Цель: Данная группа и учётная запись в ней будет выполнять административные функции, в частности установку ПО посредством bat-файлов.

И так у нас есть домен контроллер (dc1.polygon.local) на базе операционной системы Windows Server 2008 R2 Standard.

Заходим на домен контроллер под учётной записью обладающей правами Администратора домена (Domain Admins), в моём случае – это учётная запись – ekzorchik.

Вызываем оснастку управления и настройки групповыми политиками:

Start – Control Panel – Administrative Tools – Group Policy Management

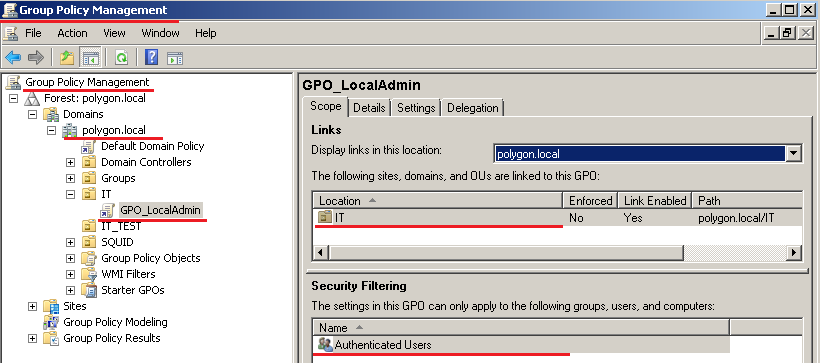

Создаваемую политику будем создавать на организационный контейнер IT:

(Вы же можете использовать любой другой нужный Вам) и назовём её: – GPO_LocalAdmin

Создадим группу и пользователя который будет делегированным Администратором на рабочих станциях, создавать буду посредством командной строки:

Открываем командную строку с правами Администратора и набираем следующие команды:

C:\Windows\system32>dsadd user “cn=it,ou=it,dc=polygon,dc=local”

dsadd succeeded:cn=it,ou=it,dc=polygon,dc=local

C:\Windows\system32>dsmod user “cn=it,ou=it,dc=polygon,dc=local” -pwd Aa1234567

dsmod succeeded:cn=it,ou=it,dc=polygon,dc=local

C:\Windows\system32>dsmod user “cn=it,ou=it,dc=polygon,dc=local” -disabled no

dsmod succeeded:cn=it,ou=it,dc=polygon,dc=local

C:\Windows\system32>dsadd group “CN=LocalAdmin,ou=it,dc=polygon,dc=local”

dsadd succeeded:CN=LocalAdmin,ou=it,dc=polygon,dc=local

C:\Windows\system32>dsmod group “CN=LocalAdmin,ou=it,dc=polygon,dc=local” -addmbr “cn=it,ou=it,dc=polygon,dc=local”

dsmod succeeded:CN=LocalAdmin,ou=it,dc=polygon,dc=local

Приводим созданный шаблон политики к виду указанному на скриншоте ниже:

В поле Location – указан контейнер к которому привязана политика

В поле Security Filtering – указана группа Authenticated Users (Пользователи прошедшие проверку)

Открываем политику:

Делегируем созданной группе LocalAdmin права локального Администратора на рабочих станциях:

Computer Configuration (Конфигурация компьютера) – Policies (Политики) – Windows Settings (Конфигурация Windows) – Security Settings (Параметры безопасности) – Restricted Groups (Группы с ограниченным доступом)

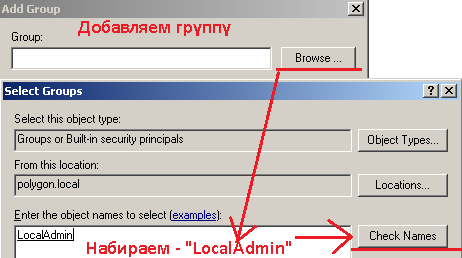

Добавим группу:

Через Browse… указываем созданную доменную группу – LocalAdmin

Добавляем группу LocalAdmin, которая будет входить в группу Администраторов на локальной станции:

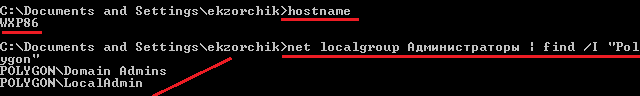

Всё готово. Чтобы применилась политика на рабочие станции пользователей, нужно поместить рабочие станции в контейнер IT , перезагрузить один раз рабочие станции. После проверим, для этого поместим рабочую станцию WXP86.polygon.local в контейнер IT, перезагрузим её и проверим, кто значится в локальных Администраторах.

C:\Documents and Settings\ekzorchik>hostname

WXP86

C:\Documents and Settings\ekzorchik>net localgroup Администраторы | find /I “Polygon”

POLYGON\Domain Admins

POLYGON\LocalAdmin

См. скриншот для наглядного понимания.

Как видим по скриншоту выше видно, что на рабочей станции в локальных администраторах присутствует группа LocalAdmin.

Результат достигнут. На этом всё, удачи!!!

|

|

|

0 / 0 / 0 Регистрация: 14.03.2012 Сообщений: 13 |

|

|

Server 2008 14.03.2012, 21:17. Показов 20769. Ответов 6 Добрый День. Подскажите пожалуйста, как можно настроить Пользователя в Windows Server 2008R2 чтобы он мог изменять Active Derectory (подключаться удаленно к серверу, вносить пользователя в домен и др. ), НО не смог бы сбросить пароль Администратора и вобще как-нибудь навредить группе Администраторов домена. Пожалуйста поподробней. Спасибо.

0 |

|

12 / 12 / 0 Регистрация: 11.03.2012 Сообщений: 38 |

|

|

14.03.2012, 21:39 |

|

|

Управление сервером > Локальные пользователи и группы > Группы, там есть описание групп по разделению прав управления сервером, типа администраторы WINS и т.д. почитайте в справке какая группа за какие действия отвечает и какие имеет ограничения, все кроме Администраторы не имеют прав на изменение учетных записей состоящих в группе Администраторы, точнее сказать не могу, давно не пользовался! Добавлено через 13 минут

0 |

|

52 / 48 / 2 Регистрация: 14.03.2012 Сообщений: 194 |

|

|

16.03.2012, 14:55 |

|

|

Сообщение от marker91 Управление сервером > Локальные пользователи и группы > Группы Нет, там локальные права, соотвественно не будет прав на внесение изменений в контроллеры домена. Сообщение от Stas1987 как можно настроить Пользователя в Windows Server 2008R2 Администрирование — Active Directory пользователи и компьютеры Сообщение от Stas1987 чтобы он мог изменять Active Derectory Сообщение от Stas1987 вносить пользователя в домен На нужном подразделении леса ()права на изменение которых вы хотите дать правой кнопкой — делегировать управление…там выбираете кому надо дать полномочия (пользователя или группу из домена) Сообщение от Stas1987 подключаться удаленно к серверу Добавляете пользователя в группу «Пользователи удаленного рабочего стола» (если друго отдельно не задано в групповой политике). Сообщение от Stas1987 и др. Зависит от ситуации Сообщение от Stas1987 НО не смог бы сбросить пароль Администратора и вобще как-нибудь навредить Как и сказал marker91, просто не включайте пользователя в группу «Администраторы», «Администратор домена», «Администраторы предприятия»

1 |

|

0 / 0 / 0 Регистрация: 14.03.2012 Сообщений: 13 |

|

|

17.03.2012, 08:45 [ТС] |

|

|

Попробовал я Делегировать пользователю право (Создание, удаление и управление учетными записями пользователей), А также закинул пользователя в группу «Пользователи удаленного рабочего стола». В результате при подключении к серверу через удаленный рабочий стол выдает следующую ошибку:

0 |

|

52 / 48 / 2 Регистрация: 14.03.2012 Сообщений: 194 |

|

|

20.03.2012, 10:25 |

|

|

Если простой удалённый рабочий стол, то: Если развернут сервер терминалов, то в Настройке служб терминалов в Свойствах подключения (прослушивающего порта) во вкладке Безопасность/Разрешения вводите нужных пользоватлеей/групп Кстати, на сервере терминалов и контроллерах домена, могут понадобиться следующие действия: — В локальной политике безопасности сервера дать разрешение на локальный вход той же группе/пользователю. По умолчанию, локальный вход пользователям не разрешен. — В локальной политике безопасности сервера проверить пункт «Разрешать вход в систему через службу терминалов» и добавить туда группу, выбранную в первых двух пунктах. По умолчанию вход разрешен только «Администраторам». Затем проверить аналогичные пункты доменных политик (для контрллеров домена Default Domain Controller Policy). Обычно они не мешают локальным политикам сервера.

1 |

|

0 / 0 / 0 Регистрация: 14.03.2012 Сообщений: 13 |

|

|

26.03.2012, 18:40 [ТС] |

|

|

Спасибо большое, все получилось. Только начальство говорит что этого уже не нужно).

0 |

|

52 / 48 / 2 Регистрация: 14.03.2012 Сообщений: 194 |

|

|

26.03.2012, 20:09 |

|

|

Сообщение от Stas1987 ему даются те права, которыми владеет группа. Естественно, если это не протеворечит правам другой группы (но в стандартных группах такого не бывает).

0 |

|

Новые блоги и статьи

Все статьи Все блоги / |

||||

|

Трансферное обучение с предобученными моделями в Keras с Python

AI_Generated 06.05.2025 Суть трансферного обучения проста: взять модель, которая уже научилась решать одну задачу, и адаптировать её для решения другой, похожей задачи. Мозг человека работает по схожему принципу. Изучив. . . |

Циклические зависимости в C#: методы управления и устранения

stackOverflow 06.05.2025 Если вы хоть раз работали над не самым тривиальным проектом на C#, то наверняка сталкивались с той ситуацией, когда компилятор вдруг начинает сыпать странными ошибками о невозможности разрешить. . . |

Как перейти от Waterfall к Agile

EggHead 06.05.2025 Каскадная модель разработки Waterfall — классический пример того, как благие намерения превращаются в организационный кошмар. Изначально созданная для упорядочивания хаоса и внесения предсказуемости. . . |

Оптимизация SQL запросов — Продвинутые техники

Codd 06.05.2025 Интересно наблюдать эволюцию подходов к оптимизации. Двадцать лет назад всё сводилось к нескольким простым правилам: «Избегайте SELECT *», «Используйте индексы», «Не джойните слишком много таблиц». . . . |

Создание микросервисов с gRPC и Protobuf в C++

bytestream 06.05.2025 Монолитные приложения, которые ещё недавно считались стандартом индустрии, уступают место микросервисной архитектуре — подходу, при котором система разбивается на небольшие автономные сервисы, каждый. . . |

|

Многопоточность и параллелизм в Python: потоки, процессы и гринлеты

py-thonny 06.05.2025 Параллелизм и конкурентность — две стороны многопоточной медали, которые постоянно путают даже бывалые разработчики. Конкурентность (concurrency) — это когда ваша программа умеет жонглировать. . . |

Распределенное обучение с TensorFlow и Python

AI_Generated 05.05.2025 В машинном обучении размер имеет значение. С ростом сложности моделей и объема данных одиночный процессор или даже мощная видеокарта уже не справляются с задачей обучения за разумное время. Когда. . . |

CRUD API на C# и GraphQL

stackOverflow 05.05.2025 В бэкенд-разработке постоянно возникают новые технологии, призванные решить актуальные проблемы и упростить жизнь программистам. Одной из таких технологий стал GraphQL — язык запросов для API,. . . |

Распознавание голоса и речи на C#

UnmanagedCoder 05.05.2025 Интеграция голосового управления в приложения на C# стала намного доступнее благодаря развитию специализированных библиотек и API. При этом многие разработчики до сих пор считают голосовое управление. . . |

Реализация своих итераторов в C++

NullReferenced 05.05.2025 Итераторы в C++ — это абстракция, которая связывает весь экосистему Стандартной Библиотеки Шаблонов (STL) в единое целое, позволяя алгоритмам работать с разнородными структурами данных без знания их. . . |

Наверх