Windows 10, 8.1 и Windows 7 позволяют отключить обязательную проверку цифровой подписи драйверов и установить неподписанный драйвер, однако если в последних версиях ОС это нужно сделать на постоянной основе, изменение опций с помощью bcdedit не помогает. Однако, может помочь самостоятельная подпись драйвера и его последующая установка, о чем и поговорим.

В этой инструкции подробно о том, как самостоятельно подписать драйвер для Windows 10, 8.1 или Windows 7 x64 или 32-бит (x86) для последующей установки в системе на постоянной основе без отключения проверки цифровой подписи драйверов, избежав при этом ошибок наподобие «INF стороннего производителя не содержит информации о подписи».

Что потребуется для подписи драйвера

Для того, чтобы выполнить все описанные далее шаги, скачайте и установите следующие инструменты с сайта Майкрософт:

- Microsoft Windows SDK for Windows 7 https://www.microsoft.com/en-us/download/details.aspx?id=8279

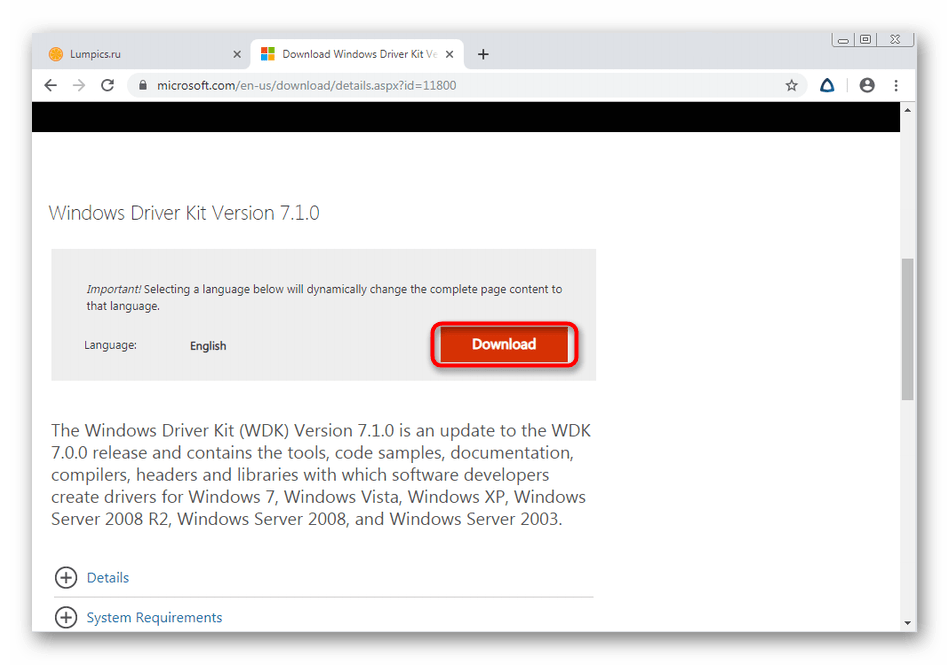

- Windows Driver Kit 7.1.0 https://www.microsoft.com/en-us/download/details.aspx?id=11800

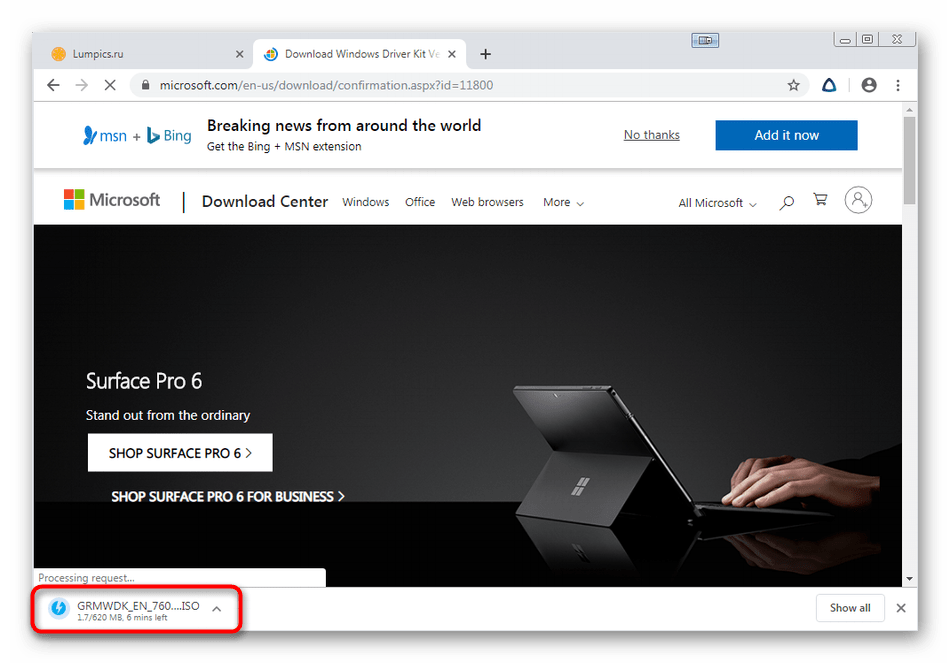

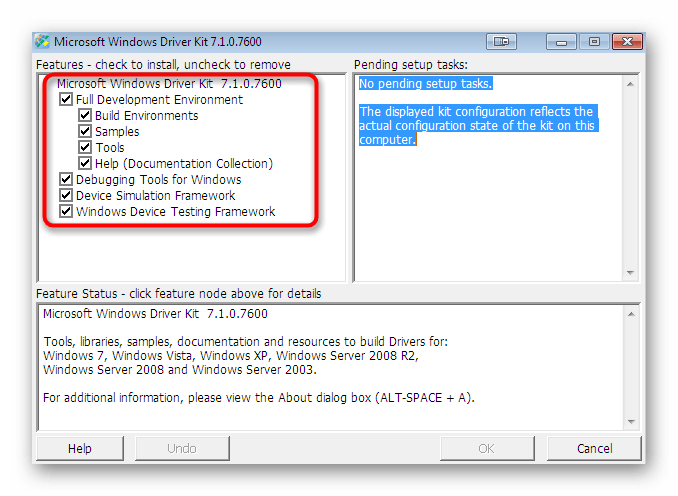

Из первого набора достаточно будет установить Tools, из второго (представляет собой ISO-образ с установщиком, с которого нужно запустить KitSetup.exe) — выбрать Build Environments и Tools.

Обратите внимание: это не последние версии наборов инструментов, но они в равной степени подойдут для самостоятельной подписи драйверов для последующей установки во всех ОС от Windows 10 до Windows 7, при этом в инструкции не потребуется вдаваться в некоторые дополнительные нюансы.

Процесс самостоятельной подписи драйвера

В процессе для того, чтобы подписать драйвер самостоятельно, нам потребуется: создать сертификат, подписать драйвер этим сертификатом, установить сертификат в системе и установить драйвер. Начнем.

- Создайте в корне диска C какую-либо папку (так к ней проще будет обращаться в дальнейшем), например, C:\cert, где мы будем работать с сертификатами и драйверами.

- Запустите командную строку от имени администратора (нужны для 18-го шага). Далее используем следующие команды по порядку. Файлы драйвера пока не потребуются. Во время выполнения второй команды вас попросят ввести пароль, я использую password в окне запроса и далее в командах, вы можете использовать свой.

-

cd "C:\Program Files\Microsoft SDKs\Windows\v7.1\bin"

-

makecert -r -sv C:\cert\driver.pvk -n CN="remontka" C:\cert\driver.cer

-

cert2spc C:\cert\driver.cer C:\cert\driver.spc

-

pvk2pfx -pvk C:\cert\driver.pvk -pi password -spc C:\cert\driver.spc -pfx C:\cert\driver.pfx -po password

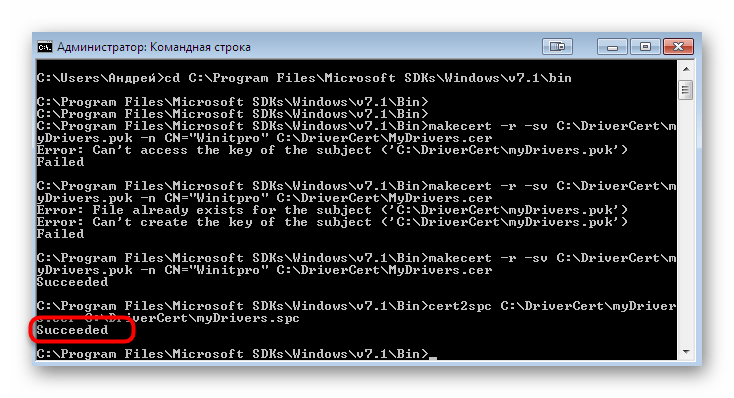

- До этого этапа всё должно пройти как на скриншоте ниже, командную строку не закрываем.

- В папке C:\cert создайте вложенную папку, например, drv и поместите туда свои файлы драйвера. Но: если вам требуется драйвер только для x64, не копируйте .inf файл для x86 систем в эту папку и наоборот.

В командной строке используем следующие команды:

-

cd C:\WinDDK\7600.16385.1\bin\selfsign\

-

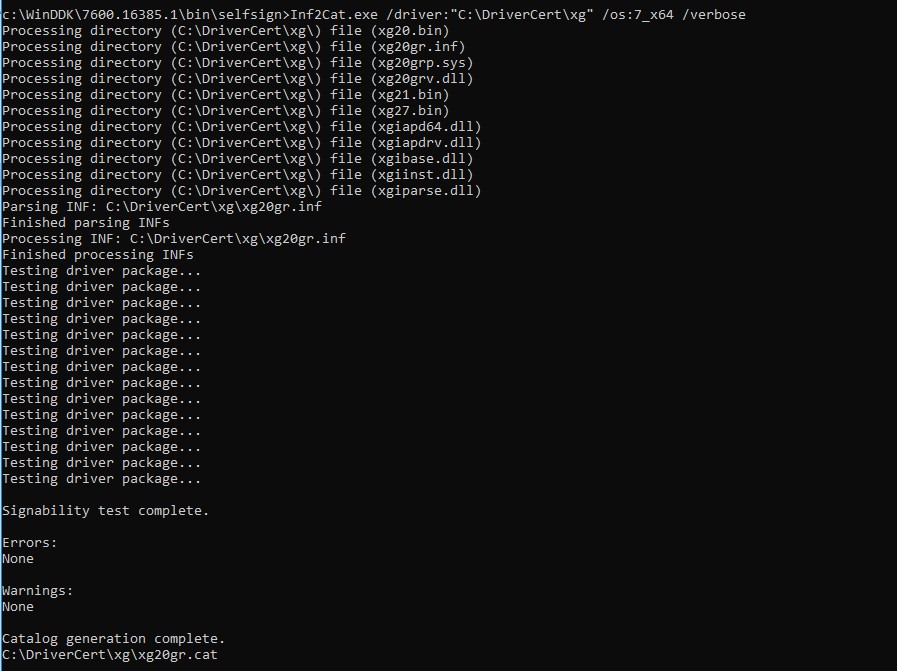

inf2cat.exe /driver:"C:\cert\drv" /os:7_X64 /verbose

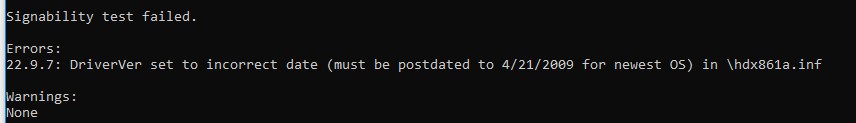

- В предыдущей команде для драйвера 32-бит укажите X86 вместо X64. Если будет предложено скачать .NET Framework, согласитесь, установите, а затем заново выполните команду. В идеале вы должны будете получить сообщение об успешном создании .cat файла для подписи. Однако, возможны ошибки, о наиболее частых — следующие два пункта. После исправления ошибок повторите команду из пункта 10.

- DriverVer set to incorrect date — возникает при дате в файле драйвера до 21 апреля 2009 года. Решение: откройте файл .inf из папки drv в текстовом редакторе (можно в блокноте) и в строке DriverVer установите другую дату (формат: месяц/день/год).

- Missing AMD64 CatalogFile entry (для 64-бит) или Missing 32-bit CatalogFile entry. Решение: откройте файл .inf из папки drv в текстовом редакторе и в разделе [Version] добавьте строку CatalogFile=catalog.cat

- В итоге вы должны получить сообщение: Catalog generation complete с указанием пути к файлу каталога, в моем случае – C:\cert\drv\catalog.cat. Далее используем следующие команды (требуется подключение к Интернету).

-

cd "C:\Program Files\Microsoft SDKs\Windows\v7.1\bin"

-

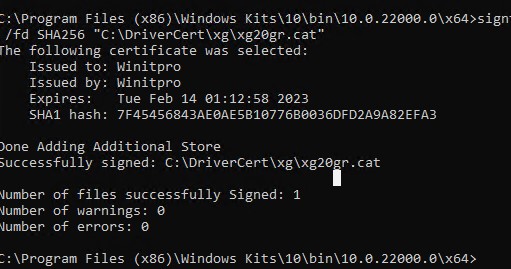

signtool sign /f C:\cert\driver.pfx /p password /t http://timestamp.verisign.com/scripts/timestamp.dll /v C:\cert\drv\catalog.cat

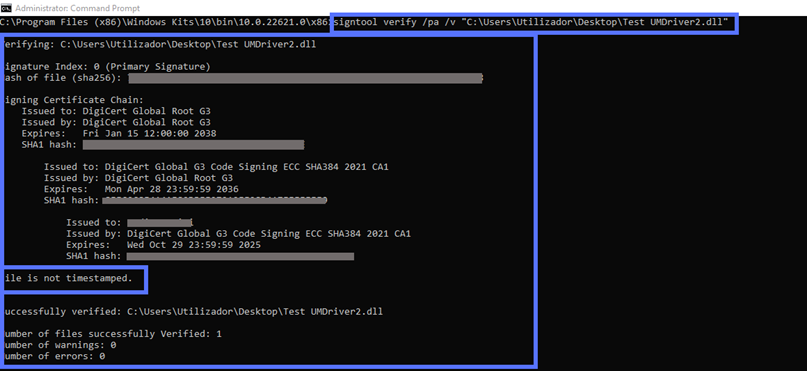

- Результат подписи файла драйвера без ошибок на скриншоте ниже. Следующий шаг — добавить самоподписанный сертификат в список доверенных в системе, сделать это можно следующими двумя командами по порядку

-

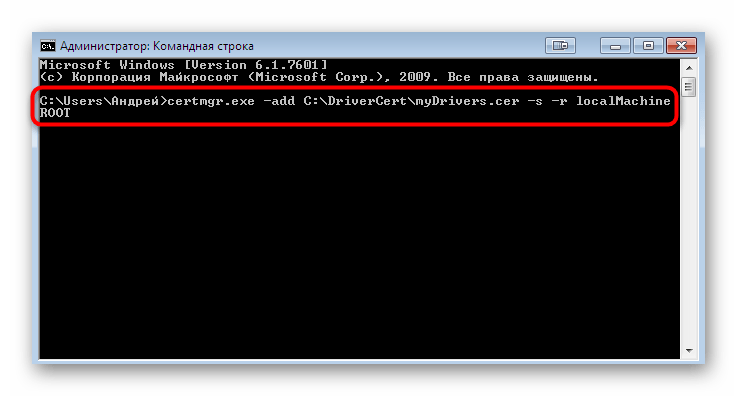

certmgr.exe -add C:\cert\driver.cer -s -r localMachine ROOT certmgr.exe -add C:\cert\driver.cer -s -r localMachine TRUSTEDPUBLISHER

- В результате вы должны получить сообщение «CertMgr Succeeded». Если Failed или certmgr.exe не является внутренней или внешней командой — убедитесь, что командная строка запущена от имени администратора, а вы находитесь в нужной папке (см. 15 шаг).

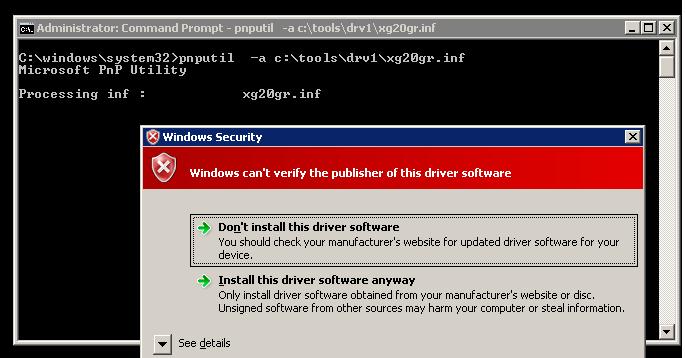

И вот теперь можно закрыть командную строку и установить драйвер из папки C:\cert\drv с помощью диспетчера устройств, или нажав правой кнопкой по .inf файлу и выбрав пункт «Установить». Потребуется подтвердить установку драйвера в окне «Не удалось проверить издателя этих драйверов» — нажать «Все равно установить этот драйвер».

Обратите внимание, что возможные ошибки в диспетчере устройств, отображаемые для устройства с самостоятельно подписанным драйвером обычно не имеют отношения непосредственно к процессу подписи (та же ошибка для них будет появляться и без подписи, при простом отключении проверки цифровой подписи драйверов в особых вариантах загрузки). Т.е. искать причину в этом случае нужно в чем-то ещё и читать подробную инструкцию по использованию драйвера (например, в случае драйверов для FlashTool).

Все способы:

- Способ 1: Импорт цифровой подписи

- Способ 2: Ручное создание подписи

- Шаг 1: Предварительные действия

- Шаг 2: Генерация ключа и сертификата

- Шаг 3: Создание конфигурационного файла

- Шаг 4: Создание подписи для драйвера

- Вопросы и ответы: 2

Перед началом инструкций отметим, что иногда бывает проще отключить проверку цифровых подписей в операционной системе, нежели вручную подписывать драйвер. К тому же есть и альтернативные варианты инсталляции неподписанного ПО, о чем более детально читайте в других руководствах на нашем сайте, воспользовавшись ссылками ниже.

Подробнее:

Отключение проверки цифровой подписи драйверов в Windows 7

Установка драйвера без проверки цифровой подписи в Windows

Способ 1: Импорт цифровой подписи

Первый вариант подходит тем пользователям, кто собирается устанавливать его в операционную систему только один раз и не заинтересован в дальнейшем распространении. Этот способ лучше всего использовать в тех ситуациях, когда вы скачали драйвер, но оказалось, что он не подписан и инсталлировать его не получается. Тогда от вас требуется перенести его конфигурацию в Windows 7, что осуществляется так:

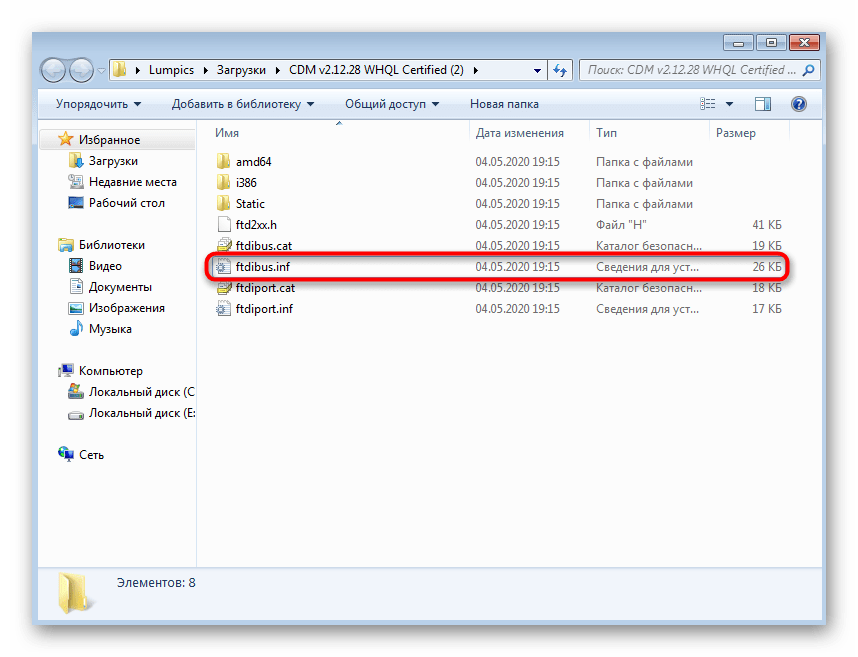

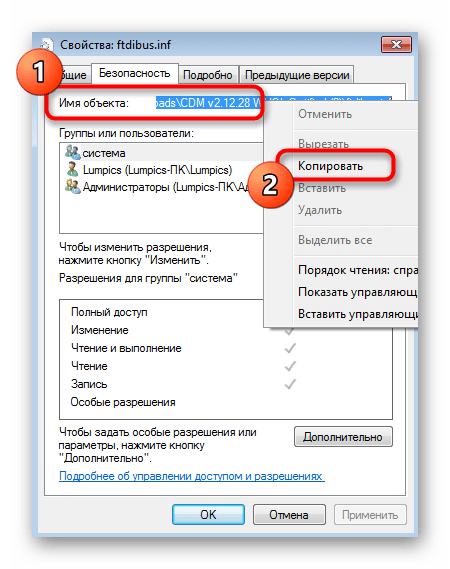

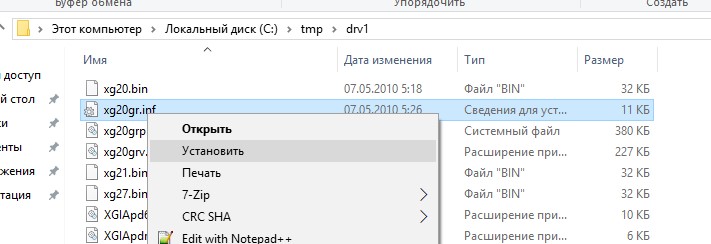

- Перейдите в папку с драйвером и отыщите там файл формата INF, который и должен быть установлен в ОС. Щелкните по нему ПКМ, чтобы вызвать контекстное меню.

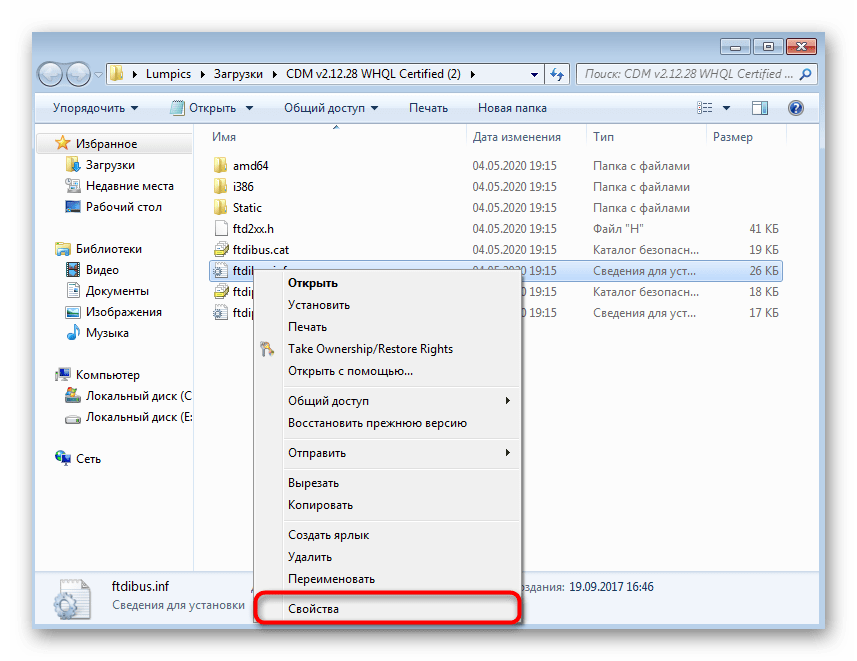

- Внизу списка выберите пункт «Свойства».

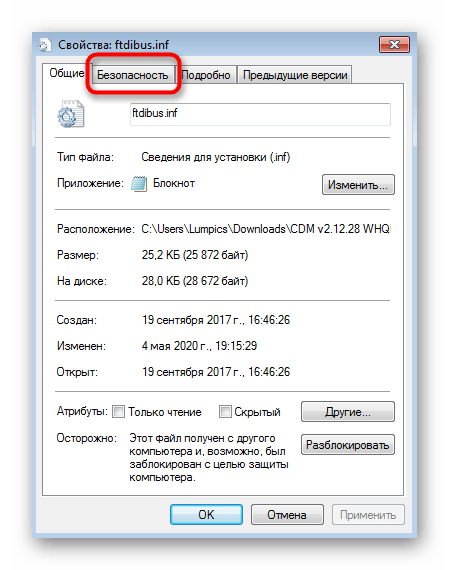

- Переместитесь на вкладку «Безопасность».

- Полностью выделите имя файла и скопируйте его клавишами Ctrl + C или вызвав контекстное меню нажатием ПКМ.

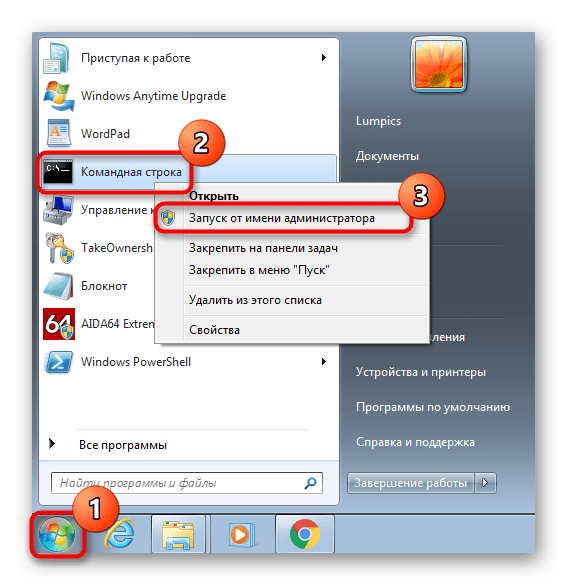

- Запустите «Командную строку» от имени администратора любым удобным методом, например, отыскав приложение через меню «Пуск».

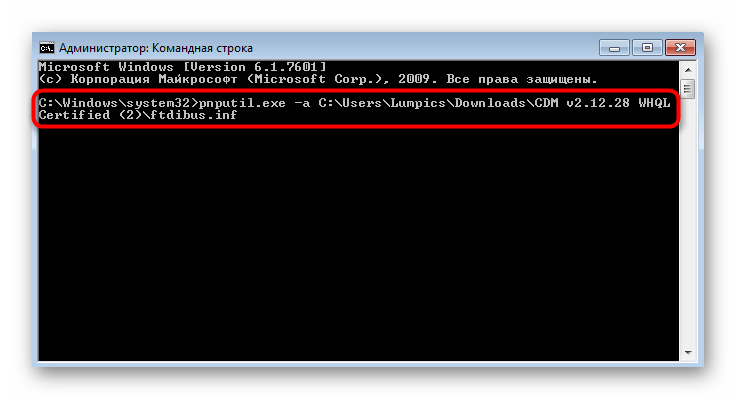

- Введите там команду

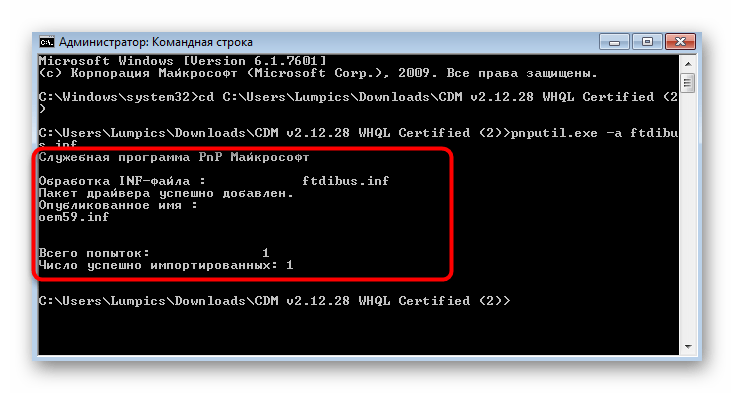

pnputil.exe –aи через пробел вставьте скопированное ранее имя. Можно поступить и по-другому, используяcd. Тогда через нее нужно переместиться к каталогу с драйвером и вписатьpnputil.exe –a + название файла. - Ожидайте окончания обработки компонента, что займет буквально несколько секунд. После на экране отобразится уведомление о том, что импорт настроек произошел успешно.

Теперь драйвер считается зарегистрированным. Если инсталляция остальных компонентов должна происходить при помощи исполняемого файла, перейдите в каталог с программным обеспечением и запустите его, чтобы завершить установку.

Способ 2: Ручное создание подписи

Этот способ более сложный, поэтому пришлось даже разделить его на этапы во избежание проблем с пониманием. Его суть заключается в использовании фирменных средств разработчика от Microsoft, чтобы создать подпись для пользовательского драйвера. Особое внимание этому методу стоит уделить тем, кто заинтересован в ручной разработке драйверов.

Шаг 1: Предварительные действия

Компания Майкрософт распространяет все необходимые утилиты в свободном доступе, однако по умолчанию они отсутствуют в Windows 7, поэтому сначала придется заняться их загрузкой и инсталляцией.

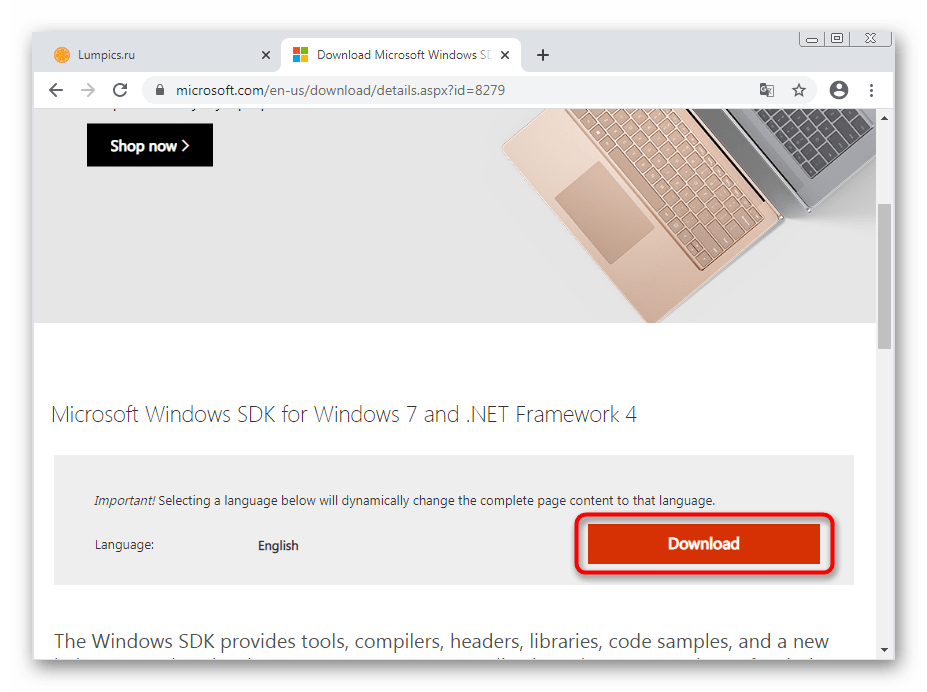

Перейти на скачивание Windows SDK for Windows 7

- Откройте ссылку выше, чтобы открыть страницу скачивания Microsoft Windows SDK, где нажмите по кнопке «Download».

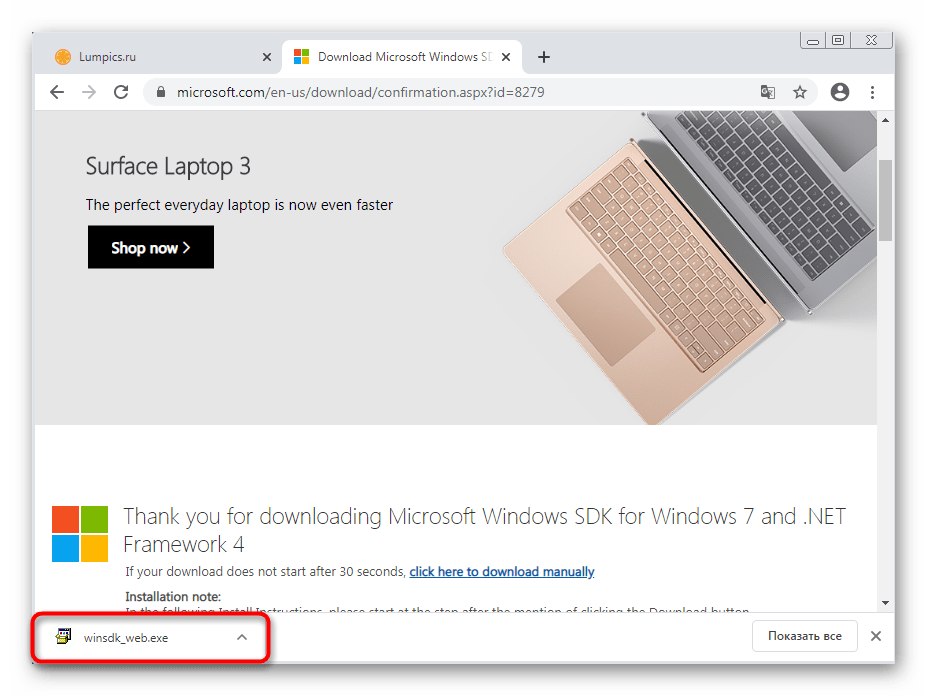

- Загрузка инсталлятора начнется в автоматическом режиме: ожидайте ее окончания, а затем запустите исполняемый файл.

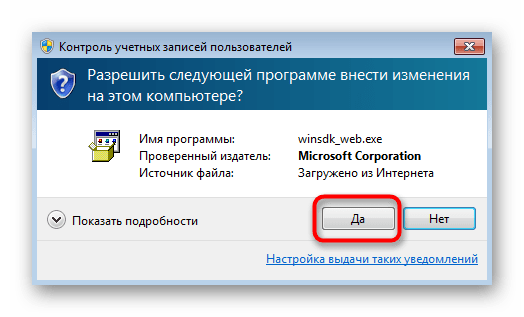

- При появлении окна контроля учетных записей разрешите внесение изменений.

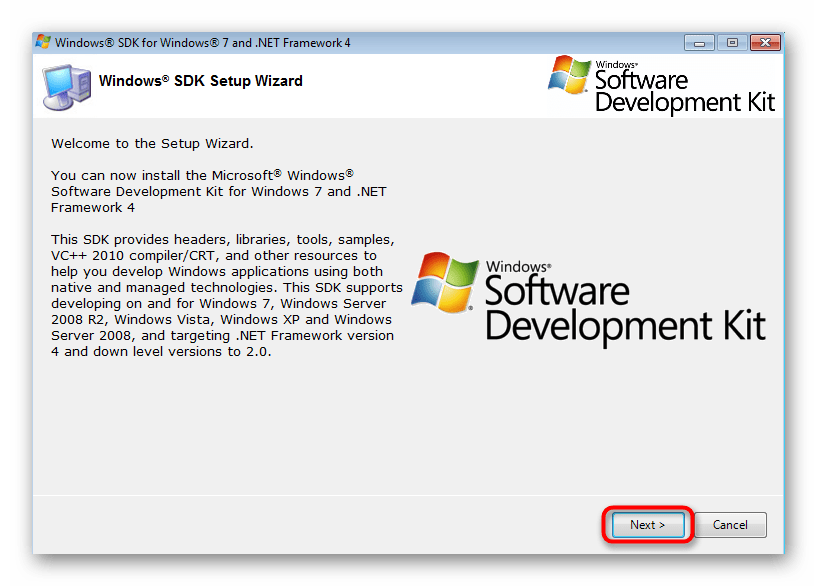

- Следуйте отобразившейся на экране инструкции и переходите далее.

- По ссылке, ведущей на страницу приложения, загрузите Windows Driver Kit.

Перейти на скачивание Windows Driver Kit 7.1.0

- Это целый пакет разных утилит и дополнительных компонентов, распространяющийся в виде ISO-образа. По завершении загрузки вам необходимо смонтировать его через любую удобную программу, о чем читайте по ссылке далее.

Подробнее: Как смонтировать образ в программе DAEMON Tools

- После запуска диска через виртуальный привод откройте EXE-файл для начала инсталляции.

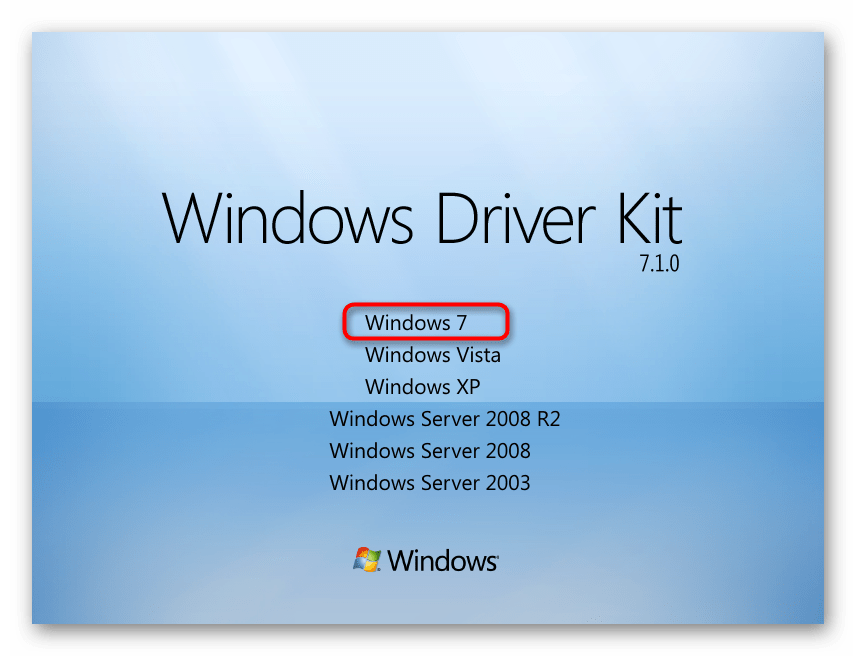

- Укажите версию операционной системы.

- Выберите для установки все присутствующие инструменты, отметив их галочками, и завершите операцию.

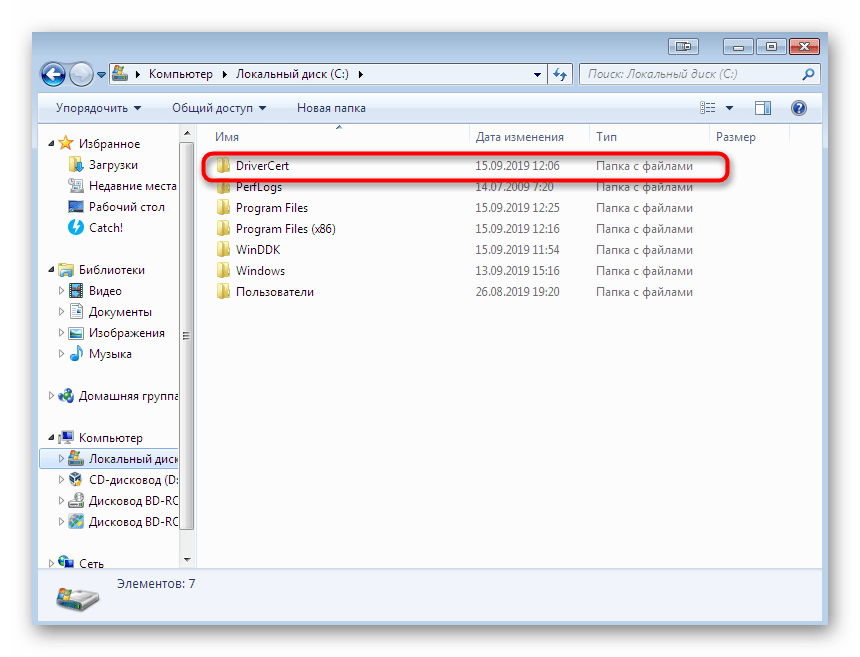

- Затем откройте корень системного логического тома жесткого диска, где создайте папку с названием «DriverCert». В нее будут помещены все зависящие от драйвера объекты для удобства взаимодействия с ними.

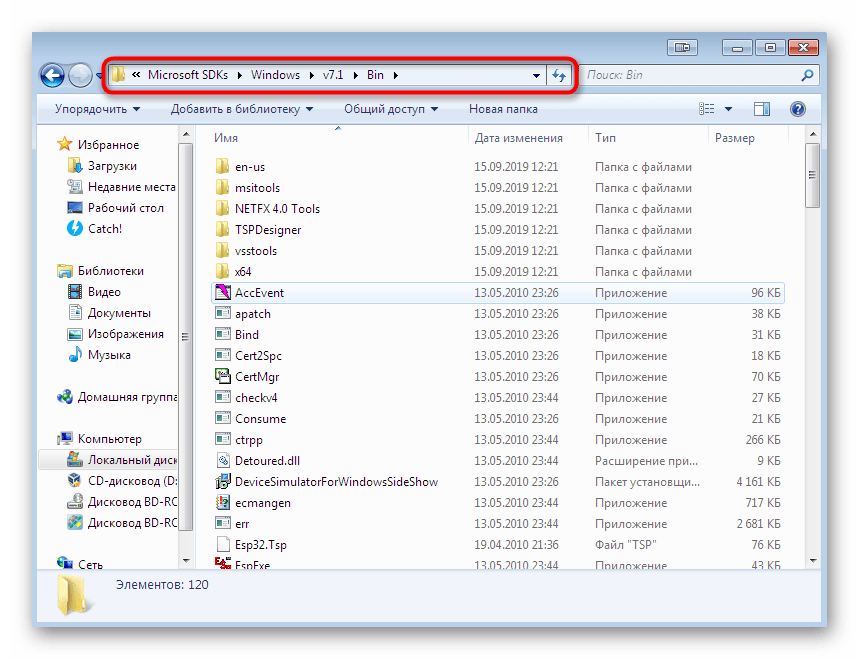

- Переходите по стандартным расположениям установленных компонентов, чтобы запомнить путь ко всем каталогам. Вы можете скопировать их или записать, чтобы не запутаться при выполнении следующих действий.

Сейчас уже существуют новые версии рассмотренных инструментов, но вам нужно загружать только те сборки, на которые мы оставили ссылки. Связано это с тем, что разработчики в новых версиях прекратили поддержку используемых далее утилит, что не позволит вручную подписать драйвер. Убедитесь в том, что все компоненты установлены, перезагрузите компьютер и переходите далее.

Шаг 2: Генерация ключа и сертификата

Сертификат необходим драйверу для того, чтобы определить его подлинность, а сгенерированные ключи обезопасят сам файл от несанкционированного изменения. Создание таких компонентов — обязательное условие от Microsoft, поэтому каждому пользователю придется выполнить следующие действия:

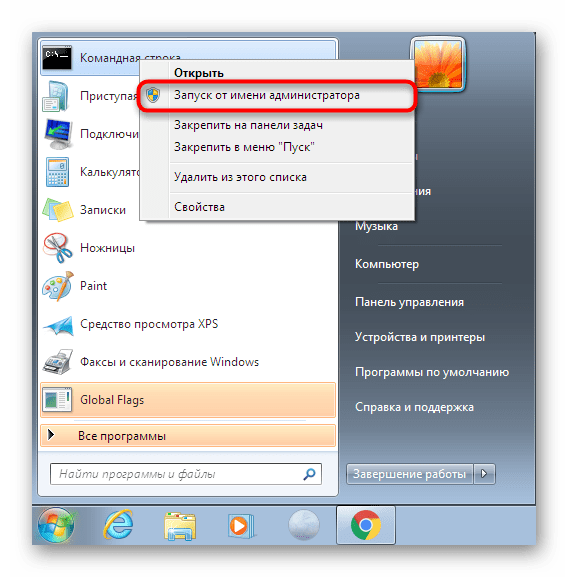

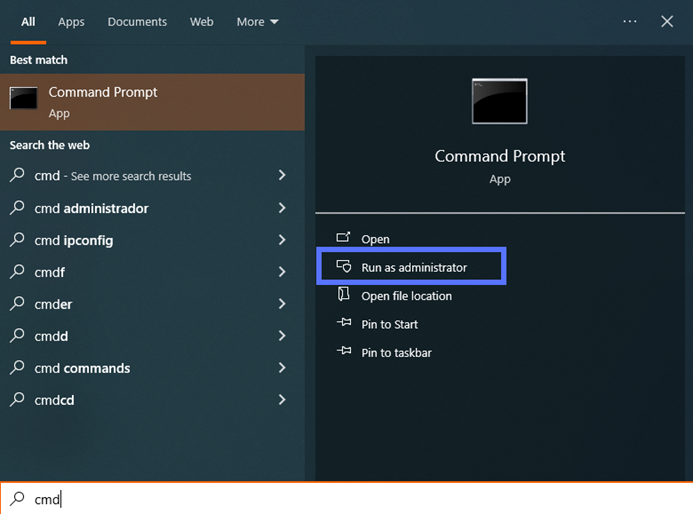

- Запустите «Командную строку» от имени администратора.

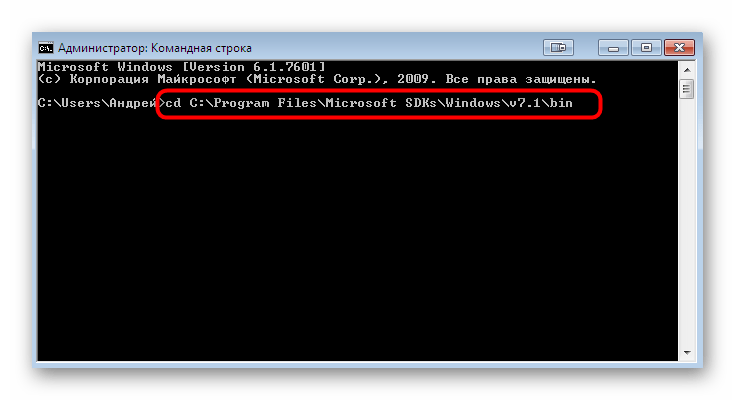

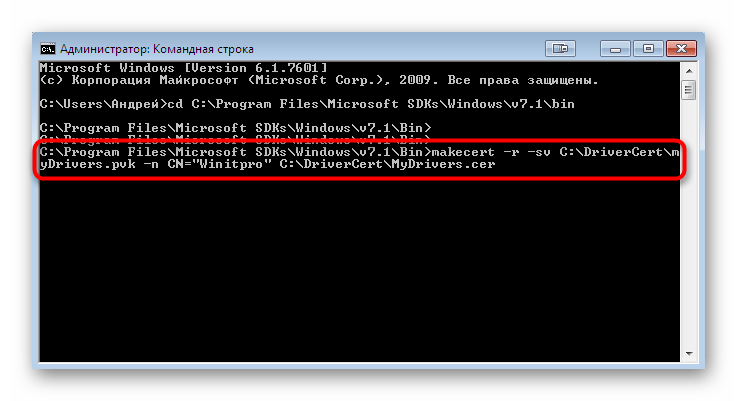

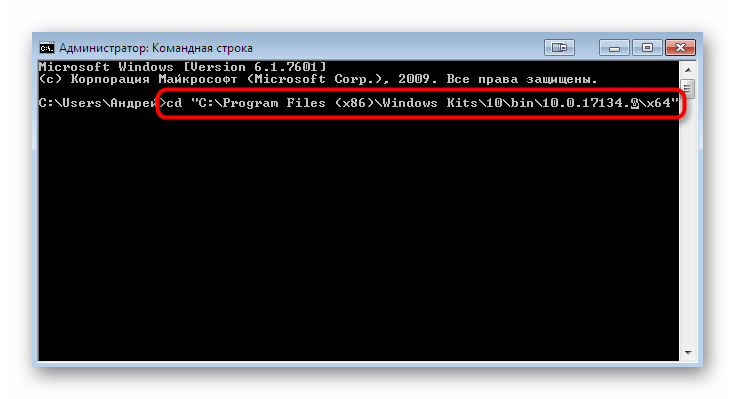

- Введите команду

cd C:\Program Files (x86)\Microsoft SDKs\Windows\v7.1\bin, чтобы перейти к папке с объектами SDK. Если вы изменяли директорию при установке, замените путь на актуальный. Активируйте команду нажатием по клавише Enter. - Задействуйте утилиту, входящую в состав SDK, чтобы сгенерировать сертификат, вписав в консоль команду

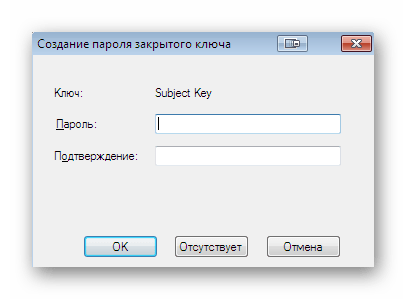

makecert -r -sv C:\DriverCert\myDrivers.pvk -n CN="NameCompany" C:\DriverCert\MyDrivers.cer. Замените NameCompany на название изготовителя драйвера или впишите произвольное. - На экране отобразится форма для создания пароля к закрытому ключу, а от вас требуется ввести его в соответствующем поле и подтвердить.

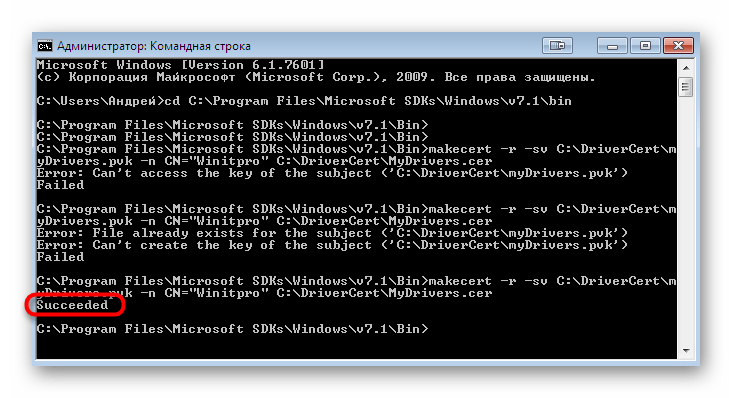

- Для продолжения работы в новом окне введите уже присвоенный пароль.

- После автоматического закрытия окна ознакомьтесь с содержимым консоли: если в конце вы видите уведомление «Succeeded», значит, генерация прошла удачно и можно двигаться далее.

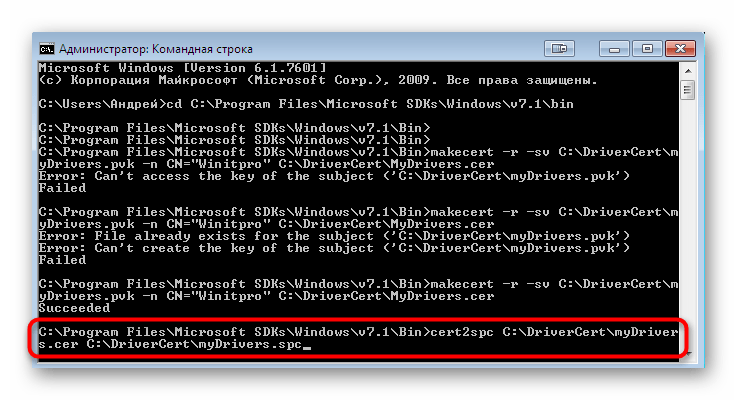

- Следующий обязательный этап заключается в создании публичного ключа, и он будет доступен всем желающим внедрить драйвер в программное обеспечение. Для этого вставьте команду

cert2spc C:\DriverCert\myDrivers.cer C:\DriverCert\myDrivers.spc. - Сообщение в консоли должно свидетельствовать об успешном создании публичного ключа.

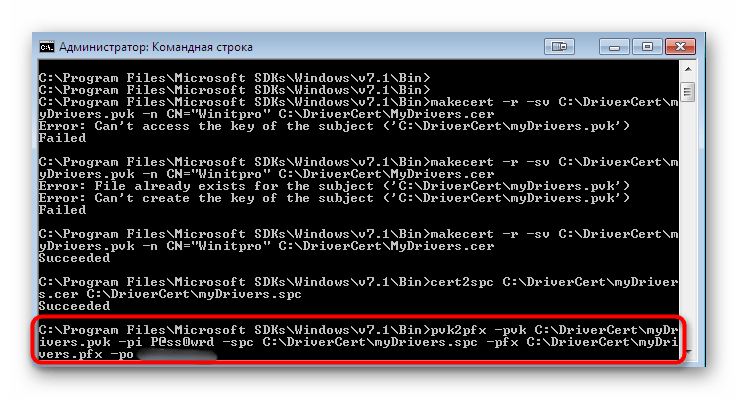

- Закрытый и публичный ключ должны быть объединены в один компонент, а для этого используется команда

pvk2pfx -pvk C:\DriverCert\myDrivers.pvk -pi P@ss0wrd -spc C:\DriverCert\myDrivers.spc -pfx C:\DriverCert\myDrivers.pfx -po PASSWORD. Замените PASSWORD на ранее созданный пароль закрытого ключа.

Это был самый простой этап создания цифровой подписи для драйвера, в ходе которого практически никогда не возникает никаких ошибок. Однако если на экране отобразились какие-то предупреждающие уведомления, не игнорируйте их, читайте содержимое и исправляйте ситуацию в соответствии с находящимися там рекомендациями.

Шаг 3: Создание конфигурационного файла

Конфигурационный файл необходим каждому драйверу, ведь именно в нем и будут храниться основные сведения. В дальнейшем он может пригодиться, если, например, понадобится изменить дату последнего изменения или внести коррективы в название версии драйвера. Сначала понадобится обратиться в заранее созданную папку «DriverCert», куда перенесите файлы драйвера, для которого и создается подпись, выделив для них отдельный подкаталог. После запустите консоль и выполните такие действия:

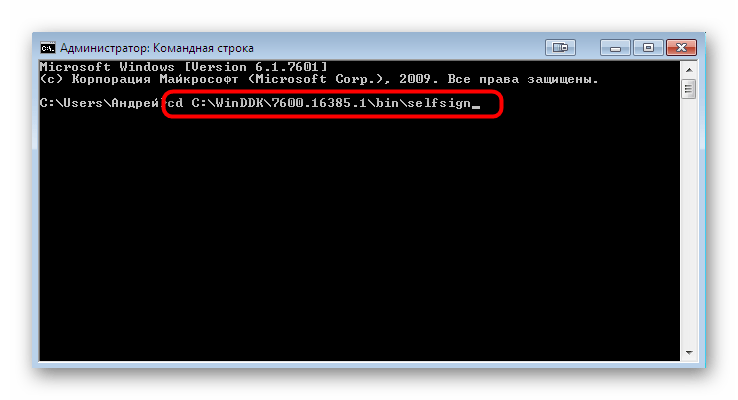

- Для использования следующей утилиты снова придется переместиться в папку с набором инструментов от Майкрософт, а для этого задействуйте команду

cd C:\WinDDK\7600.16385.1\bin\selfsign. - Предварительно откройте каталог с драйвером и убедитесь, что там есть два файла с расширениями INF и SYS, ведь они будут задействованы для следующего формирования конфигурационного файла. После введите

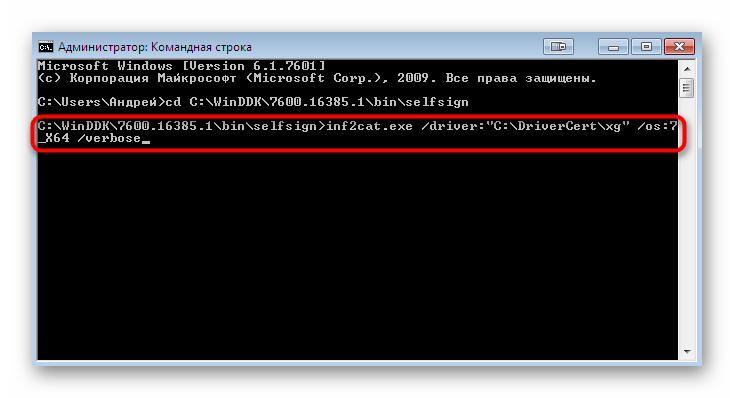

inf2cat.exe /driver:"C:\DriverCert\DRIVER" /os:7_X64 /verbose, заменив DRIVER на название ранее созданной папки с файлами. Подтвердите выполнение команды нажатием на Enter.

Следите за состоянием «Командной строки» и ожидайте появления на экране уведомлений «Signability test complete» и «Catalog generation complete». Во время процедуры создания файла настоятельно не рекомендуется выполнять других действий на компьютере, поскольку это может вызвать сбои в функционировании утилиты.

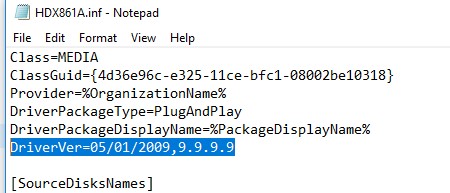

Отдельно отметим самую частую ошибку, которая появляется при создании конфигурационного файла. Ее текст выглядит примерно так: «22.9.7: DriverVer set to incorrect date (must be postdated to 4/21/2009 for newest OS) in \XXXXX.inf», а вызывает ее некорректно установленная дата создания объекта. Если такая проблема возникла, откройте целевой файл, имя которого и указано в ошибке, через стандартный «Блокнот», где отыщите строку «DriverVer=» и поменяйте ее значение на 05/01/2009,9.9.9.9. Сохраните изменения и повторно выполните создание конфигурационного файла.

Шаг 4: Создание подписи для драйвера

Когда все предыдущие этапы завершены, остается только подписать сам драйвер, что выполняется при помощи добавленных ранее средств разработчика через уже привычную Командную строку.

- Откройте консоль от имени администратора и напишите команду

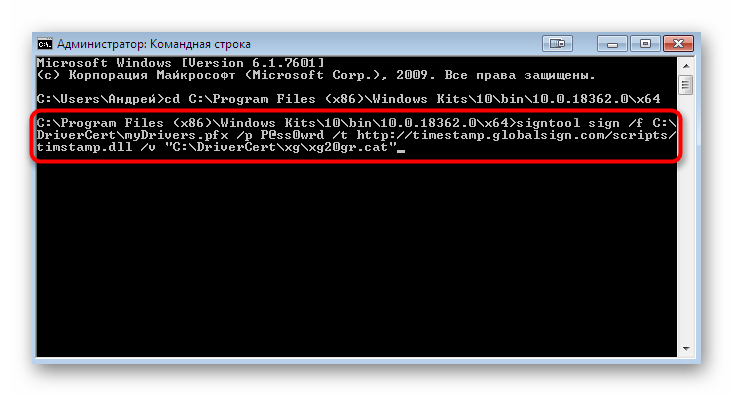

cd "C:\Program Files (x86)\Windows Kits\10\bin\10.0.17134.0\x64". - Далее вставьте содержимое

signtool sign /f C:\DriverCert\myDrivers.pfx /p PASSWORD /t http://timestamp.globalsign.com/scripts/timstamp.dll /v "C:\DriverCert\xg\xg20gr.cat", заменив PASSWORD на пароль закрытого ключа, который создавался ранее. Во время данной операции будет задействован онлайн-сервис Globalsign, отвечающий за установку штампа времени, поэтому убедитесь в наличии подключения к интернету. Появившаяся в консоли строка Successfully signed: C:\DriverCert\xg\xg20gr.cat Number of files successfully Signed: 1 уведомит об успешном завершении процесса. - По очереди вставьте две команды ниже, устанавливающие сертификат.

certmgr.exe -add C:\DriverCert\myDrivers.cer -s -r localMachine ROOT

certmgr.exe -add C:\DriverCert\myDrivers.cer -s -r localMachine TRUSTEDPUBLISHER

Следуйте отобразившимся в графическом меню инструкциям, чтобы завершить подпись. На этом процесс считается оконченным, а подписанный драйвер остается только вручную установить, если это требуется.

Подробнее: Ручная установка драйверов в Windows 7

Наша группа в TelegramПолезные советы и помощь

Зайти через соцсеть (если нет соцсети, пишите на kaz4858@mail.ru)

-

Андрей

- Архитектор

- Сообщения: 7965

- Зарегистрирован: 06 май 2015, 14:10

- Откуда: Чехов, МО

- Благодарил (а): 765 раз

- Поблагодарили: 500 раз

- Контактная информация:

Подписание драйверов в W7 x64 (решено)

До сих пор однозначно не решённый вопрос. Эти выходные посвящу его решению.

Задача. Подписать неподписанный драйвер, чтобы он работал в Win 7 x64. Не использовать патчи системных файлов винды, кнопку F8 при загрузке, или тестовый (TESTSIGNING ON) режим.

Дополнение: работа драйвера требуется только на ОДНОЙ КОНКРЕТНОЙ машине.

Варианты решения: подписание цепочкой сертификатов (в этом надо разобраться).

-

Андрей

- Архитектор

- Сообщения: 7965

- Зарегистрирован: 06 май 2015, 14:10

- Откуда: Чехов, МО

- Благодарил (а): 765 раз

- Поблагодарили: 500 раз

- Контактная информация:

Re: Вопрос по подписанию драйверов в W7 x64

Сообщение

Андрей »

Хабр писал(а):«Расскажите, будьте так добры, как запустить самоподписанный драйвер, не активируя тестовый режим (т.е. не используя команду bcdedit.exe /set testsigning on, которая помимо включения режима доверия к самоподписанным драйверам заодно отключает некоторые функции по управлению цифровым контентом).

Для информации: сделать доверенным свой сертификат невозможно, т.к. его для этого требуется подписать кросс-сертификатом от MS или чьим-нибудь ещё, чтобы выстроилась цепочка сертификатов. Даже если принудительно добавите сертификат в качестве корневого, при попытке использовать его для драйверов система пошлёт Вас куда подальше (несмотря на то, что в свойствах драйвера будет говориться, что сертификат совершенно валиден).»«То что сделать свой сертификат доверенным невозможно — это вы уже очевидную ерунду говорите. Это же ваш компьютер в конце концов Любой админ поднимавший свой CA это знает и для этого не надо быть низкоуровневым разработчиком.

Вам нужно добавить корневой сертификат CA в TRCA, и скорее всего еще нужен сертификат которым производилась подпись (или достаточно опять сертификата CA) в Trusted Publishers.

Всё это разумеется надо делать в хранилище сертификатов компьютера, а не пользователя.

Я, честно говоря, действительно не загружал таким образом самоподписанные драйверы самостоятельно (я не разработчик, обычно использую PKI для других целей), но мнению того MVP который мне об этом сообщал, склонен доверять, тем более что его компания использует (или использовала) такой подход для своего ПО.»«Да, я лично это попробовал, причём первым же делом, как только столкнулся с проблемой необходимости наличия ЦП у драйверов. Если просто подписать драйвер сгенерированной тестовой подписью, то винда говорит, что подпись невалидна, и драйвер не грузит. Если добавить свой сертификат в корневое хранилище, то винда утверждает, что подпись полноценная, доверенная, и вообще вся из себя самая что ни на есть настоящая, но несмотря на это запускать драйвер по-прежнему упорно отказывается.»

«Я не увидел у вас в ответе подтверждений что вы делали именно как я сказал, так что извините, но некоторые вопросы задам снова:

Как генерировали сертификаты?

Какие опции включены в Key Usage у подписывающего сертификата?

Точно ли все операции производились с хранилищем компьютера, а не пользователя?

В TRCA надо добавлять сертификат с публичным ключом CA, а не тот которым подписываем драйвер. Так и делали?

В TP надо добавлять либо сертификат с публичным ключом CA, либо непосредственно тот которым подписываем. Не уверен, так что для эксперимента лучше добавить оба.»

-

Андрей

- Архитектор

- Сообщения: 7965

- Зарегистрирован: 06 май 2015, 14:10

- Откуда: Чехов, МО

- Благодарил (а): 765 раз

- Поблагодарили: 500 раз

- Контактная информация:

Re: Вопрос по подписанию драйверов в W7 x64

Сообщение

Андрей »

reverse4you.org писал(а):Цепочка сертификатов должна уходить рутом в доверенный сертификат МС (для этого и нужен кросс-сертификат при подписи релизной версии). Список паблик ключей доверенных корневых сертификатов жестко прибит гвоздями внутри ci.dll. Так что наиболее реалистичный вариант — купить самый дешевый сертификат

-

Андрей

- Архитектор

- Сообщения: 7965

- Зарегистрирован: 06 май 2015, 14:10

- Откуда: Чехов, МО

- Благодарил (а): 765 раз

- Поблагодарили: 500 раз

- Контактная информация:

Re: Вопрос по подписанию драйверов в W7 x64

Сообщение

Андрей »

Цепочка сертификатов должна уходить рутом в доверенный сертификат МС

что еще за доверенный сертификат МС? Чем он отличается от любого другого?

Список паблик ключей доверенных корневых сертификатов жестко прибит гвоздями внутри ci.dll

Да, в этой библиотеке содержится список доверенных корневых сертификатов различных издателей, именно из него Windows получает информацию о том кому доверять сразу после установки. И? Это не значит что в список доверенных сертификатов нельзя добавить свой корневой сертификат после установки, с помощью обычной оснастки.

Короче говоря, рассказываю секретную тонкость, подозреваю может быть кому-то не известна:

Проверяйте сами, не доверяйте профессионалам (мне тоже). У вас не получается, а у остальных получается? Разбирайтесь, ищите в чем дело, спрашивайте (приводя условия и результаты эксперимента).

Я вот увидел у вас ссылку с подтверждением что это работает, и довод кого-то, что нет, и насколько я понимаю вы сами даже не пробовали. Я знаю что самоподписанный сертификат прекрасно добавляется в доверенные (я сам это неоднократно проверял). Я знаю что в сертификатах нет флага «ЭтоСертификатМС» (я сам смотрел). Я не вижу никаких причин почему подписывать драйверы своим сертификатом невозможно. Даже наоборот, я вижу кучу подтверждений что это возможно.

Курсивом — товарищ с хабра.

-

Андрей

- Архитектор

- Сообщения: 7965

- Зарегистрирован: 06 май 2015, 14:10

- Откуда: Чехов, МО

- Благодарил (а): 765 раз

- Поблагодарили: 500 раз

- Контактная информация:

Re: Подписание драйверов в W7 x64 (решено)

Сообщение

Андрей »

Был получен ответ ещё от одного эксперта

Олег Казакевич:

Для того, чтобы драйвер был загружен на Vista-64 и выше, а также на

Windows 8 и выше в режиме Secure Boot, вне тестовых режимов и т.п.,

он должен быть подписан, причем в подписи обязательно должен быть

соответствующий кросс-сертификат от Microsoft. Таких кросс-сертификатов

существует всего порядка 20, каждый для конкретной конторы, которая

продает сертификаты — Symantec, Thawte, GlobalSign, DigiCert и т.п.

Если у вас самопальный сертификат, созданный каким-нибудь makecert.exe,

то к нему просто не существует кросса. И система такой драйвер загружать не будет.

Существует лишь 4 легальных способа загрузки драйвера на обозначенных системах:

1) Подписать драйвер настоящим сертификатом, купленным у одной из организаций типа Symantec

(с кросс-сертификатом)

2) Загружать систему в тестовом режиме, используя самопальный сертификат.

3) Нажимать при загрузке F8 и отключать проверку цифровых подписей.

4) Перевести систему в режим отладки и загружать ее с подключенным отладчиком ядра (например, WinDBG).

Других путей нет (ну если только не считать всякие там патчи ядра, уязвимости и т.п.).

-

Андрей

- Архитектор

- Сообщения: 7965

- Зарегистрирован: 06 май 2015, 14:10

- Откуда: Чехов, МО

- Благодарил (а): 765 раз

- Поблагодарили: 500 раз

- Контактная информация:

Re: Вопрос по подписанию драйверов в W7 x64

Сообщение

Андрей »

xaegr писал(а):«То что сделать свой сертификат доверенным невозможно — это вы уже очевидную ерунду говорите. Это же ваш компьютер в конце концов Любой админ поднимавший свой CA это знает и для этого не надо быть низкоуровневым разработчиком.

Вам нужно добавить корневой сертификат CA в TRCA, и скорее всего еще нужен сертификат которым производилась подпись (или достаточно опять сертификата CA) в Trusted Publishers.

Всё это разумеется надо делать в хранилище сертификатов компьютера, а не пользователя.

Я, честно говоря, действительно не загружал таким образом самоподписанные драйверы самостоятельно (я не разработчик, обычно использую PKI для других целей), но мнению того MVP который мне об этом сообщал, склонен доверять, тем более что его компания использует (или использовала) такой подход для своего ПО.»

Товарищ с Хабра перепутал разные типы сертификатов: для SSL (валидности сайта) и code signing. Требования ко второму выше. (Слышал звон, да не знает, где он.) А компания, на которую он ссылается, видимо работает как раз с сертификатами первого типа.

Все 64 битные версии Windows по умолчанию запрещают установку драйверов устройств, которые не подписаны с помощью корректной цифровой подписи. Неподписанные драйвер блокируются операционной системой. Наличие цифровой подписи гарантирует, что драйвер выпущен доверенным разработчиком или вендором, а его код не был модифицирован.

В Windows x64 вы можете отключить проверку цифровой подписи устанавливаемого драйвера: с помощью групповой политики или тестового режима загрузки системы (подробнее все способы описаны в статье Отключаем проверку цифровой подписи для установки неподписанных драйверов в Windows).

Сегодня мы покажем, как можно самостоятельно подписать любой неподписанный драйвер для x64 битной версии Windows (инструкция применима для Windows 11, 10, 8.1 и 7).

Содержание:

- Создаем самоподписанный сертификат драйвера

- Генерируем CAT файл драйвера

- Подписываем драйвер самоподписанным сертификатом

- Установка драйвера, заверенного самоподписанным сертификатом

- Драйверы Kernel-Mode и User-Mode

Предположим, что у нас имеется драйвер некого устройства для x64 Windows 10, у которого отсутствует цифровая подпись (в нашем примере это будет драйвер для довольно старого графического адаптера видеокарты). Я скачал архив с драйверами для Windows с сайта производителя (мне удалось найти драйвер только для Windows Vista x64). Архив с драйвером я распаковал в каталог c:\tools\drv1\. Попробуем установить драйвер, добавив его в хранилище драйверов Windows с помощью стандартной утилиты pnputil.

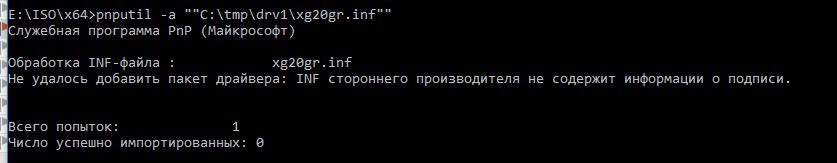

Pnputil –a "C:\tools\drv1\xg20gr.inf"

Примечание. Эта и все последующие команды выполняются в командной строке, запущенной с правами администратора.

При установке драйвера в Windows 7 появляется предупреждение о том, что ОС не может проверить цифровую подпись драйвера.

В Windows 10 (21H1) появляется предупреждение:

Не удалось добавить пакет драйвера: INF стороннего производителя не содержит информации о подписи.

Adding the driver package failed : The third-party INF does not contain digital signature information.

Такая же ошибка появляется при установке драйвера из проводника Windows (щелкните ПКМ по inf файлу драйвера и выберите Install / Установить):

The third-party INF does not contain digital signature information.

INF стороннего производителя не содержит информации о подписи.

Попробуем подписать данный драйвер с помощью самоподписанного сертификата.

Для работы нужно скачать и установить следующие инструменты разработчика приложений для вашей версии Windows.

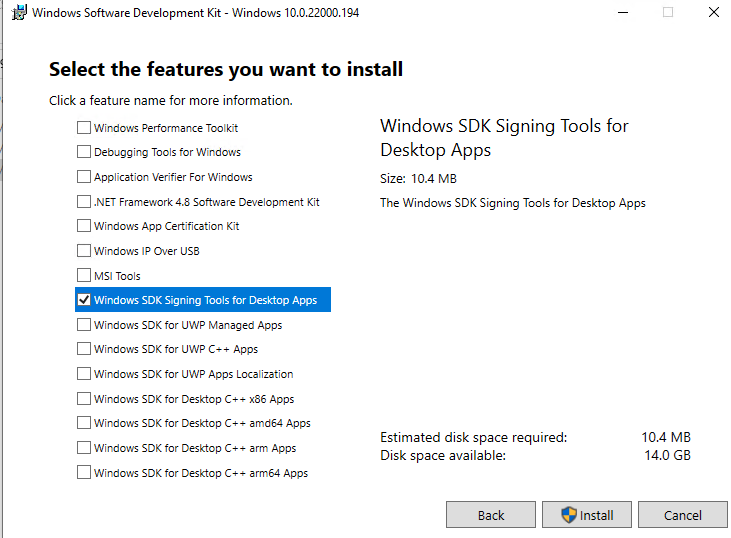

- Windows SDK (или Microsoft Visual Studio 2005 или выше) для вашей версии Windows. В состав этих пакетов входит Windows SDK Signing tools for Desktop, в которую включена необходимая нам утилита —

signtool.exe

; - Windows Driver Kit (WDK) — https://docs.microsoft.com/en-us/windows-hardware/drivers/download-the-wdk

Совет. Перед установкой этих инструментов, проверьте, что в Windows установлен .NET Framework 4.

Создаем самоподписанный сертификат драйвера

Создайте в корне диска каталог

C:\DriverCert

.

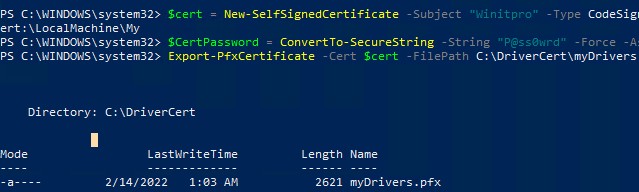

Для создания самоподписанного сертификата типа Code Signing можно использовать PowerShell командлет New-SelfSifgnedCertificate. В этом примере мы создадим самоподписанный сертификат со сроком действия 3 года.

$todaydate = Get-Date

$add3year = $todaydate.AddYears(3)

$cert = New-SelfSignedCertificate -Subject "Winitpro” -Type CodeSigningCert -CertStoreLocation cert:\LocalMachine\My -notafter $add3year

Затем нужно экспортировать данный сертификат в pfx файл с паролем:

$CertPassword = ConvertTo-SecureString -String “P@ss0wrd” -Force –AsPlainText

Export-PfxCertificate -Cert $cert -FilePath C:\DriverCert\myDrivers.pfx -Password $CertPassword

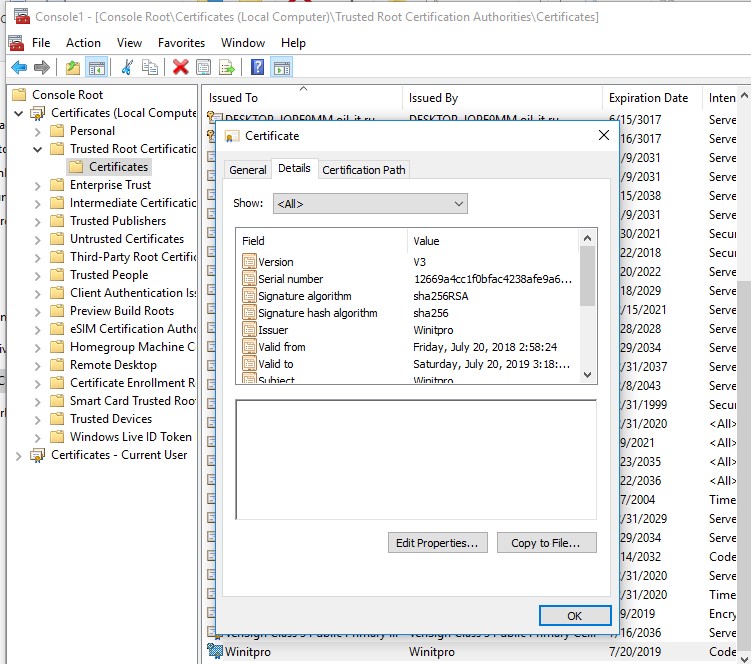

Теперь нужно добавить сертификат в доверенные корневые сертификаты и в сертификаты доверенных издателей:

$certFile = Export-Certificate -Cert $cert -FilePath C:\DriverCert\drivecert.cer

Import-Certificate -CertStoreLocation Cert:\LocalMachine\AuthRoot -FilePath $certFile.FullName

Import-Certificate -CertStoreLocation Cert:\LocalMachine\TrustedPublisher -FilePath $certFile.FullName

В предыдущих версиях Windows для создания сапомодписанных сертификатов нужно использовать утилиту makecert.exe из Windows Software Development Kit (SDK). В этом случае команды для создания сертификата будут выглядеть так:

cd “C:\Program Files (x86)\Microsoft SDKs\Windows\v7.1\bin”

makecert -r -sv C:\DriverCert\myDrivers.pvk -n CN="Winitpro" C:\DriverCert\MyDrivers.cer

Укажите пароль для ключа (например,

P@ss0wrd

).

На основе созданного сертификата создайте публичный ключ для сертификата издателя ПО (PKCS).

cert2spc C:\DriverCert\myDrivers.cer C:\DriverCert\myDrivers.spc

Объедините публичный ключ (.spc) и персональный ключ (.pvk) в одном файле сертификата формата Personal Information Exchange (.pfx).

pvk2pfx -pvk C:\DriverCert\myDrivers.pvk -pi P@ss0wrd -spc C:\DriverCert\myDrivers.spc -pfx C:\DriverCert\myDrivers.pfx -po P@ss0wrd

Добавьте сертификат в доверенные:

certmgr.exe -add C:\DriverCert\myDrivers.cer -s -r localMachine ROOT

certmgr.exe -add C:\DriverCert\myDrivers.cer -s -r localMachine TRUSTEDPUBLISHER

В домене вы можете централизованно распространить этот сертификат на рабочие станции с помощью групповой политики. Запустите консоль управления локальными сертификатами компьютера и убедитесь, что ваш сертификат есть в хранилищах Trusted Publishers и Trusted Root Certification Authorities локальной машины).

Примечание. При проверке хранилища сертификатов с помощью утилиты Sigcheck этот сертификат будет отображаться как недоверенный, т.к. он отсутствует в списке со списком корневых сертификатов Microsoft (этот список нужно периодически обновлять).

Совет. Несмотря на то, что сертификат имеет ограниченный срок действия, истечение срока действия сертификата CodeSigning означает, что вы не сможете создавать новые сигнатуры. Срок действия драйвера, уже подписанного этим сертификатом, бессрочен (либо старые сигнатуры действуют в течении указанного timestamp).

Генерируем CAT файл драйвера

Создайте каталог C:\DriverCert\xg и скопируйте в него все файлы из каталога, в который первоначально был распакован архив с драйвером (c:\tools\drv1\). Убедить что среди файлов имеются файлы с расширением .sys и .inf (в нашем случае xg20grp.sys и xg20gr.inf).

md C:\DriverCert\xg

xcopy c:\tools\drv1\ C:\DriverCert\xg /i /c /k /e /r /y

Перейдем в каталог:

cd “C:\Program Files (x86)\Windows Kits\10\bin\10.0.22000.0\x86”

На основе inf файла с помощью утилиты inf2cat.exe (входит в состав Windows Driver Kit -WDK) сгенерируйте cat файл (содержит информацию о всех файлах пакета драйвера).

inf2cat.exe /driver:"C:\DriverCert\xg" /os:7_X64 /verbose

Чтобы убедитесь, что процедура прошла корректно, проверьте, что в каталоге появился файл C:\DriverCert\xg\xg20gr.cat, и в логе есть сообщения:

Signability test complete.

и

Catalog generation complete.

Совет. В моем случае команда Inf2Cat.exe вернула ошибку:

Signability test failed. Errors: 22.9.7: DriverVer set to incorrect date (must be postdated to 4/21/2009 for newest OS) in \hdx861a.inf

Для исправления ошибки нужно в секции [Version] найти строку с DriverVer= и заменить ее на:

DriverVer=05/01/2009,9.9.9.9

Если у вас появится ошибка

Missing AMD64 CatalogFile entry

(для 64-бит) или

Missing 32-bit CatalogFile entry

. Нужно в секцию [Version] .inf файла добавить строку

CatalogFile=xg20gr.cat

.

Подписываем драйвер самоподписанным сертификатом

Перейдите в каталог:

cd "C:\Program Files (x86)\Windows Kits\10\bin\10.0.22000.0\x64"

Подпишите комплект файлов драйвера созданным сертификатом. В качестве сервиса таймстампа (штамп времени) воспользуемся ресурсом Globalsign. Следующая команда подпишет CAT файл цифровой подписью с помощью сертификата, хранящегося в PFX-файл, защищенном паролем.

signtool sign /f C:\DriverCert\myDrivers.pfx /p P@ss0wrd /t http://timestamp.globalsign.com/scripts/timstamp.dll /v "C:\DriverCert\xg\xg20gr.cat"

В современных версиях Windows 10 и Windows 11 при выполнении этой команды появится ошибка:

SignTool Error: No file digest algorithm specified. Please specify the digest algorithm with the /fd flag. Using /fd SHA256 is recommended and more secure than SHA1. Calling signtool with /fd sha1 is equivalent to the previous behavior. In order to select the hash algorithm used in the signing certificate's signature, use the /fd certHash option.

Нужно использовать другую команду:

signtool sign /tr http://timestamp.digicert.com /td SHA256 /v /f C:\DriverCert\myDrivers.pfx /p P@ss0wrd "C:\DriverCert\xg\xg20gr.cat"

Если при выполнении команды появляется ошибка

SignTool Error: An unexpected internal error has occurred, или Error information: SignerTimeStamp() failed. (-2147012865/0x80072eff)

, попробуйте другой URL адрес сервера. Попробуйте любой из списка:

http://timestamp.verisign.com/scripts/timstamp.dll http://timestamp.globalsign.com/scripts/timstamp.dll http://timestamp.comodoca.com/authenticode http://www.startssl.com/timestamp http://tsa.starfieldtech.com

Если файл подписан успешно, должна появится надпись:

Successfully signed: C:\DriverCert\xg\xg20gr.cat Number of files successfully Signed: 1

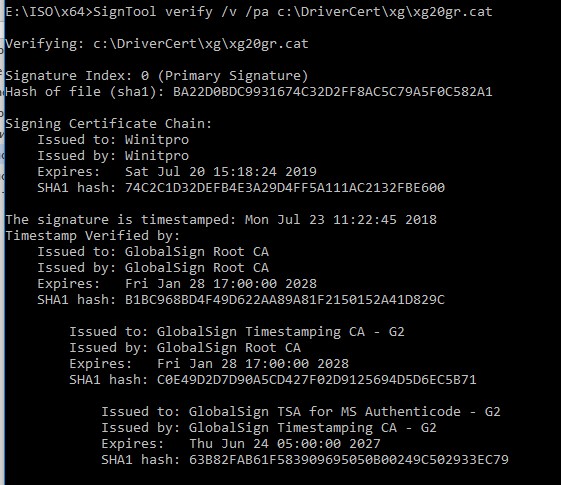

Цифровая подпись драйвера содержится в .cat файле, на который ссылается .inf файл драйвера. С помощью следующей команды можно проверить цифровую подпись драйвера в cat файле:

SignTool verify /v /pa c:\DriverCert\xg\xg20gr.cat

Также можно увидеть информацию о сертификате в свойствах CAT файла на вкладке Digital Signatures.

Если сертификат не доверенный (или не был добавлен в хранилище корневых доверенных сертификатов), то при выполнении команды SignTool verify появится ошибка:

SignTool Error: A certificate chain processed, but terminated in a root certificate which is not trusted by the trust provider.

CAT файл содержит цифровые подписи (отпечатки / thumbprints) всех файлов, которые находятся в каталоге драйвера (файлов, которые указаны в INF файле в секции CopyFiles). Если любой из этих файлов был изменен, то контрольная сумма файлов не будет совпадать с данными в CAT файле, в результате установка такого драйвера закончится ошибкой.

Установка драйвера, заверенного самоподписанным сертификатом

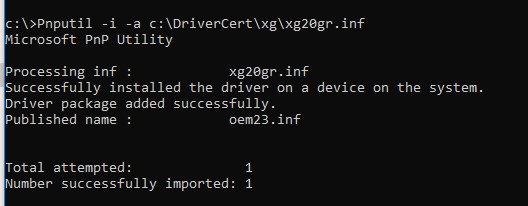

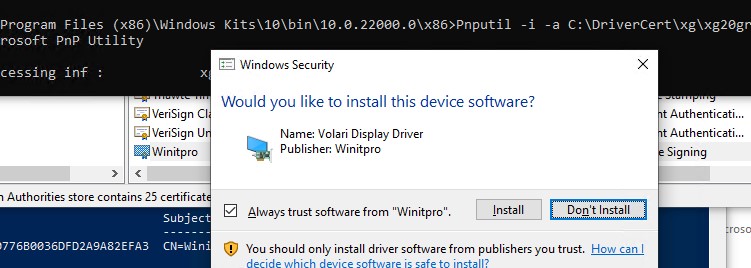

Попробуйте еще раз установить подписанный вами драйвер, выполнив команду:

Pnputil –i –a C:\DriverCert\xg20\xg20gr.inf

Successfully installed the driver on a device on the system. Driver package added successfully.

В Windows 10 и 11 появляется предупреждение о том, уверены ли вы, что хотите установить этот драйвер. Нажав Install, вы установите драйвер в системе.

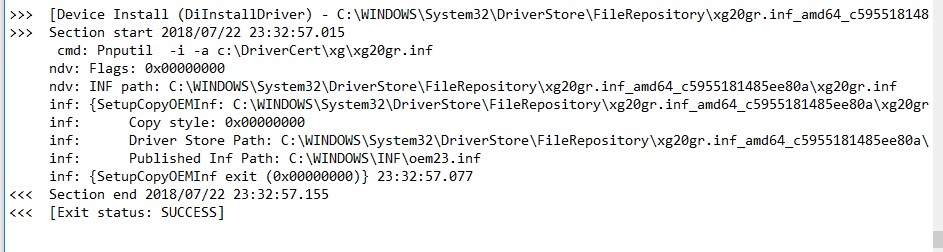

Если по каким-то причинам драйвер не устанавливается, подробный лог установки драйвера содержится в файле C:\Windows\inf\setupapi.dev.log. Этот лог позволит вам получить более подробную информацию об ошибке установки. В большинстве случаев возникает ошибка

Driver package failed signature validation

. Скорее всего это означает, что сертификат драйвера не добавлен в доверенные сертификаты.

Если установка драйвера прошла успешно, в файле setupapi.dev.log будут примерно такие строки:

>>> [Device Install (DiInstallDriver) - C:\WINDOWS\System32\DriverStore\FileRepository\xg20gr.inf_amd64_c5955181485ee80a\xg20gr.inf]

>>> Section start 2018/07/22 23:32:57.015

cmd: Pnputil -i -a c:\DriverCert\xg\xg20gr.inf

ndv: Flags: 0x00000000

ndv: INF path: C:\WINDOWS\System32\DriverStore\FileRepository\xg20gr.inf_amd64_c5955181485ee80a\xg20gr.inf

inf: {SetupCopyOEMInf: C:\WINDOWS\System32\DriverStore\FileRepository\xg20gr.inf_amd64_c5955181485ee80a\xg20gr.inf} 23:32:57.046

inf: Copy style: 0x00000000

inf: Driver Store Path: C:\WINDOWS\System32\DriverStore\FileRepository\xg20gr.inf_amd64_c5955181485ee80a\xg20gr.inf

inf: Published Inf Path: C:\WINDOWS\INF\oem23.inf

inf: {SetupCopyOEMInf exit (0x00000000)} 23:32:57.077

<<< Section end 2018/07/22 23:32:57.155

<<< [Exit status: SUCCESS]

Драйверы Kernel-Mode и User-Mode

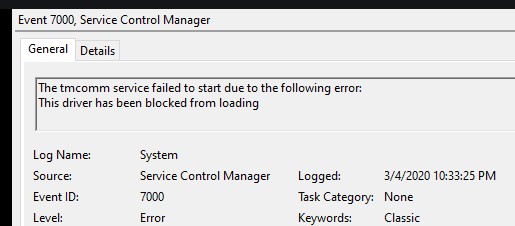

Напомню, что в Windows драйвер могут выполнятся либо в режиме ядра (kernel-mode), либо в режиме пользователя (user-mode). Драйверы режима ядра, подписанные таким образом не будут загружаться при загрузке Windows в режиме UEFI Secure Boot с ошибкой:

Event ID: 7000 ERROR_DRIVER_BLOCKED 1275 (0x4FB) This driver has been blocked from loading.

Проверить, включен ли режим Secure Boot можно с помощью команды:

Confirm-SecureBootUEFI

Все драйвера, режима ядра, загружаемые при включенном SecureBoot, должны быть подписаны в ходе процесса сертификации Microsoft (WHQL — Windows Hardware Quality Lab). Причина в том, что при загрузке ядра, UEFI не может проверить сертификаты в локальном хранилище Windows.

SignTool Error: Signing Cert does not chain to a Microsoft Code Verification Root.

Microsoft ввела обязательную сертификацию сторонних драйверов по программе Windows Hardware Compatibility Program начиная с Windows 10 1607.

Само подписанные драйвера режима пользователя (это обычно принтеры, сканеры, плоттеры и т.д.) будут работать даже при включенном SecureBoot.

Для kernel-mode драйверов придется отключить проверку цифровой подписи при загрузке и загружаться в тестовом режиме с помощью bcdedit.exe, как описано здесь:

bcdedit.exe /set /nointegritychecks on

bcdedit.exe /set testsigning ON

(6 votes, average: 5.00 out of 5)

An average of 46% of buyers interviewed by Forter in 2023 are willing to spend more with vendors they trust. Boost customers’ trust by showing your users that your drivers are authentic (i.e., published by you) and unmodified. Follow our step-by-step instructions to learn how to use SignTool to sign your drivers

In today’s digital world, driver signing has become a “must-have” tool for your toolbox. Threats are lurking around every corner. In the first half of 2023, S21Sec Cyber Solutions by Thales reports that ransomware attacks have increased by an astonishing 43% compared to the previous six months. The AV-TEST Institute reports that nearly 9 million new malware and unwanted applications are identified every month. And what better way to prevent someone from tampering with your software files than to digitally sign them before release?

If you’re a software developer or a vendor who’s trying to figure out how to digitally sign a driver that meets the industry’s new code signing requirements, then search no more; we’re here to help.

This step-by-step tutorial will walk you through how to digitally sign a driver with a code signing certificate.

Getting Started – What Do You Need to Sign a Driver for Windows?

Here is the essential checklist of the five actions to carry out before signing a driver:

| Essential Tools For Signing Windows Drivers | Description |

| 1. Install SignTool.exe on the Windows device you’ll use to sign your driver. | The SignTool is a command-line tool embedded in Windows SDK that lets you sign, timestamp, and verify Microsoft Authenticode-supported file formats such as .exe, .cat, .cab, .jar, and of course, drivers (i.e., .sys, .dll files). |

| 2. Purchase a code signing certificate issued by a publicly trusted certificate authority (CA). | A standard certificate, like the one used in this guide, works in many cases. However, in some cases, you may need to sign using an extended validation (EV) code signing certificate (more details in the following sections). |

| 3. Set up the hardware security token sent to you by the CA. | This reflects the new industry criteria requiring, since June 2023, that all code signing certificates’ keys are stored on cryptographically secure hardware (e.g., USB tokens). |

| 4. Download and install the authentication client provided by the CA. | This is the software you utilized to set up your secure token when you received it. In this tutorial, we’ll use the SafeNet Authentication client. |

| 5. Get administrator permissions. | The SignTool.exe will work only with admin permissions. Contact your IT department if you don’t have admin access on your device. |

Did you check all the five points? Well done. We can now move on to the next section and discover the steps to sign a driver. Let’s get the party started!

How to Sign an Unsigned Driver With Microsoft’s SignTool

Got your driver to sign at hand? Good. In our demonstration, we’ll sign a user-mode driver (e.g., a .dll file). However, the same process can be used to sign kernel-mode drivers (e.g., .sys files) and driver packages (e.g., .cat files). Ready? C’mon, it’s driver-signing time, baby!

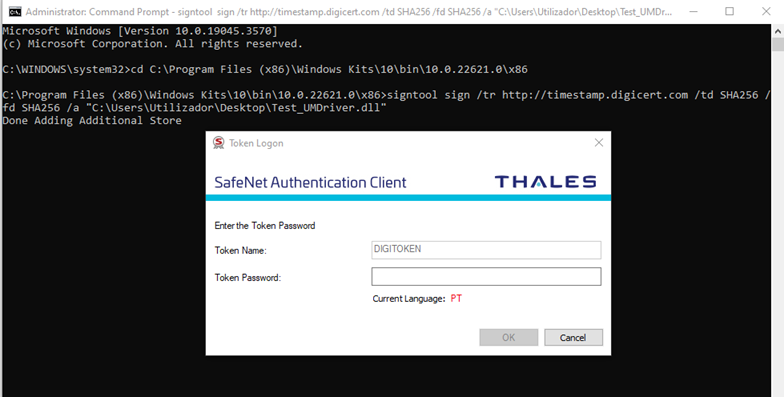

1. Connect Your Hardware Token and Open the Authentication Client

This is the first thing you’ll have to do each time you must sign a file or software. Should you forget about it and try to do it later in the process, it won’t work.

2. Open a Command Prompt Window (CMD) as Administrator

If you’re already logged in as an admin, click the CMD app icon. If you aren’t, search for “cmd” using the Windows search box. Under the Command Prompt App icon, select Run as administrator. Enter your admin password when prompted.

3. Switch to the Directory Containing Microsoft’s SignTool

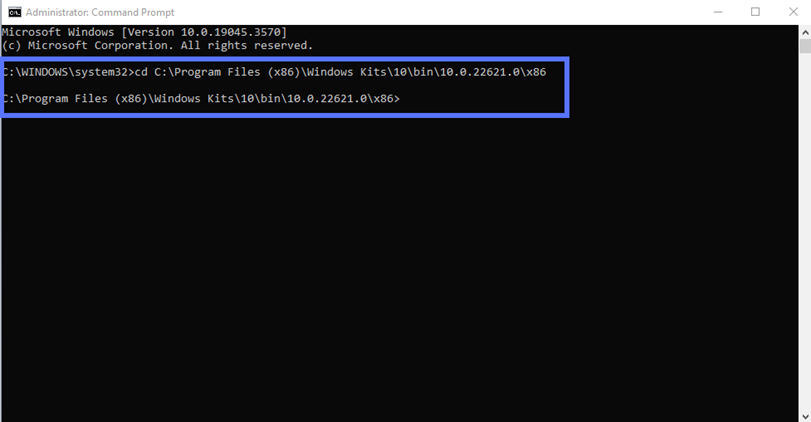

To change directories after you’ve installed Windows SDK in the default folder (i.e., .bin), use the command below.

cd C:\Program Files (x86)\Windows Kits\10\bin\YourSDKversion\x86Replace “YourSDKversion” with the correct version number installed on your machine (in our example, shown in the screenshot, it’s 10.0.22621.0).

If SDK has been installed in a different directory, adapt the script to reflect the specific file path and folder name:

cd C:\your filepath\your folderDid you have to log in as an admin when you first opened the CMD? Jump to step four.

Were you already logged into your device as an admin? After executing the cd command illustrated above, in the same window, type “c:” and hit enter.

4. Sign (and Timestamp) Your Windows Driver

OK. Now, this is the part when you get to really sign your driver. This section will walk you through how to add an optional timestamp to your digital signature. Wondering why you should do that if Windows policies don’t require it? Because doing so is generally a good idea.

In a way, a timestamp is like a free extended warranty. When applied, it’ll keep your signature valid, even when your code signing certificate expires. This means no ugly warnings will be displayed to the users when they attempt to install your driver. Yeah!

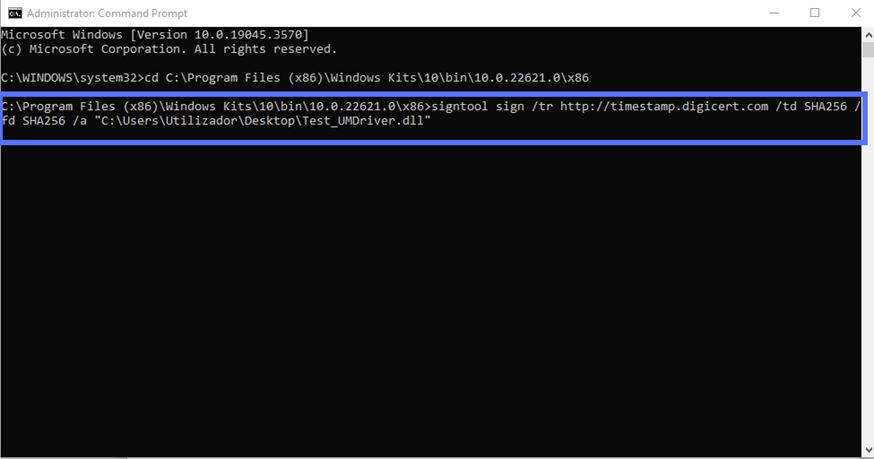

So, how can you sign and timestamp your driver in one go? All you have to do is type the command below in the command line. Get your CA’s timestamp’s server information (which is usually available on their support page) and replace the “CAtimestamp.server.com” bit with it. Double-check you’ve also entered the correct driver’s file path and name.

signtool sign /tr http://CAtimestamp.server.com /td SHA256 /fd SHA256 /a "C:\filepath\Mydriver.dll" Here’s what it looks like for us when using the DigiCert timestamp server:

Once you hit enter, a pop-up will prompt you to type your Authentication client password (as shown below).

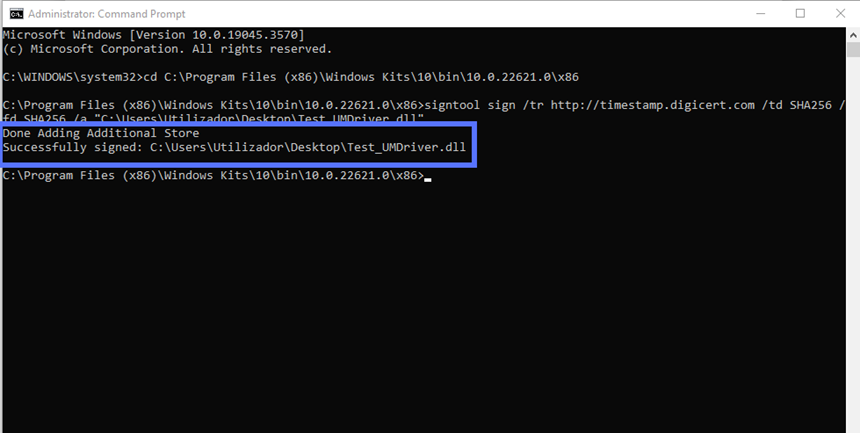

Once the password has been entered, click on the OK button. That’s all, folks! If you did everything correctly, you should see a message like the one displayed in our screenshot below:

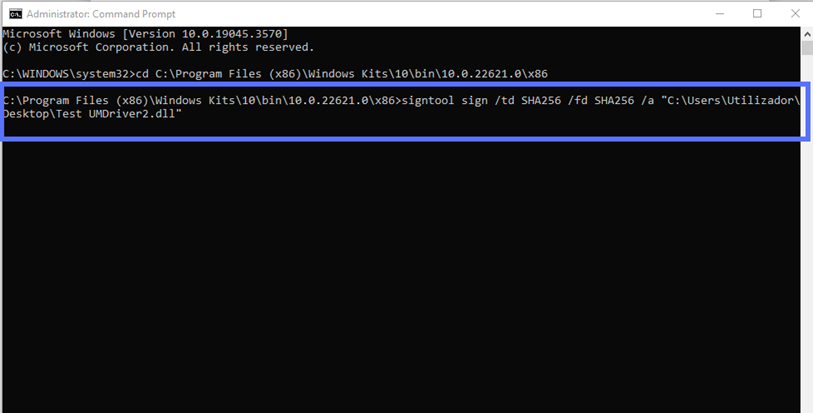

Want to sign without timestamping? Use this command instead:

signtool sign /td SHA256 /fd SHA256 /a "C:\filepath\Mydriver.dll"

Last but not least, regardless of whether you signed your driver with a timestamp, take the time to verify your signature was applied successfully. As the Scottish historian and philosopher Thomas Carlyle said: “One must verify or expel his doubts, and convert them into the certainty of yes or no.”

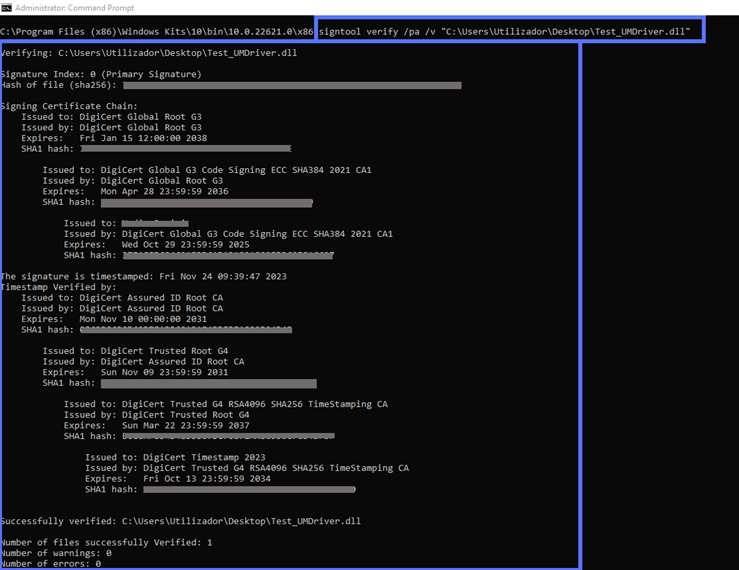

5. Verify Your Signed Driver

Two scripts can be used to verify your signature in CMD. The verbose one (shown below) will provide:

- Highly detailed information about the signature;

- The code signing certificate used; and, if applied

- The timestamp data.

Want to use it? In the same CMD window type:

signtool verify /pa /v “C:\filepath\Mydriver.dll”A plethora of juicy details will be displayed, like in the following example:

You didn’t add a timestamp? You’ll still get an exhaustive list, down to the fine points. SignTool’s verification information will also clearly state that the driver comes without a timestamp:

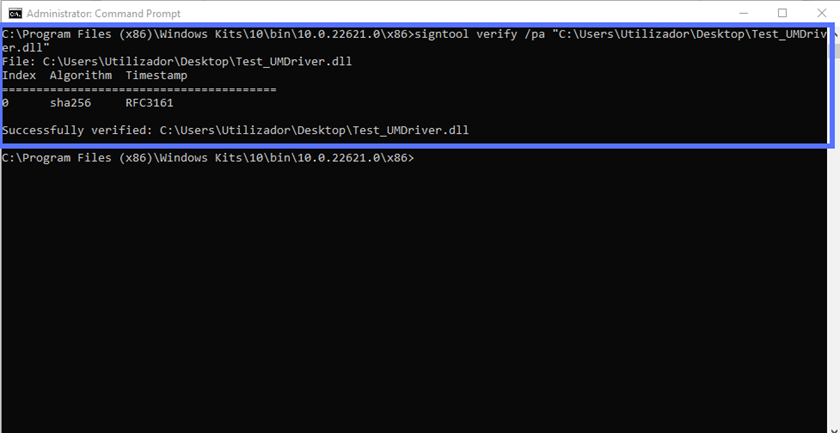

Would you rather get a more concise summary? Use this script instead:

signtool verify /pa “C:\filepath\Mydriver.dll” Et voila’. The results boil it down to covering only the most essential information.

At last, we can confirm that we’ve signed the driver correctly. Do you want to sign a driver package (e.g., a .cat file)? Follow the same process.

Are you planning to distribute the driver through the Windows Update program? Then you’ll have to follow some additional steps. And this isn’t the only case. Let’s find out more about these different situations.

Additional Steps to Follow for Kernel Mode Release Drivers, Driver Packages Signing, and Other Exceptions

Before the advent of Windows 10 version 1607, the code signing process we’ve just described was the only requirement to release any kind of Windows driver. As time passed, cybercriminals’ attacks got more sophisticated. As a result, organizations had to beef up their security measures, and so did Microsoft’s driver signing policy.

Now, the Windows Driver Signature Enforcement requirements are more strict:

- Kernel-mode drivers can no longer be signed with a standard certificate. All drivers “talking” directly to operating systems’ cores (i.e., kernel-mode drivers, usually indicated by the .sys extension) must be signed with the more secure EV code signing certificate. The standard code signing certificate can still be used to sign user-mode drivers (i.e., those running separately from the core operating system).

- An additional signature is required. Did you develop a kernel or user mode driver, or a driver package that’ll be distributed through the Windows Update program or other MS-supported distribution mechanisms? On top of creating the digital signature you’ve just learned to apply, you must:

- Create an account using the Windows Hardware Developer Center Dashboard portal (Dev Portal),

- Ensure your public release driver undergoes testing using the Windows Hardware Certificate Program testing kits (e.g., WHLK for Windows 10, 11, and Windows Server 2016 or later; WHCK for Windows 8.1 and earlier; and WLK for Windows Server 2008 and older), and

- Create a driver submission package (i.e., .hlkx/.hckx or .cab for WLK hardware) for a Windows Hardware Certification Program (WHCP) digital signature in the Dev portal. If successful, your submission will return a WHCP-signed .cat file.

- To access the Dev Portal, you’ll need an EV certificate. If your code must also be certified and signed by Microsoft, as explained above, you’ll have to register with the Dev Portal. And guess what? You’ll need an EV code signing certificate to do that.

Moreover, Microsoft’s Windows driver signing tutorial specifies:

“The mandatory kernel-mode code-signing policy applies to all kernel-mode software for x64-based systems that are running on Windows Vista and later versions of Windows. However, Microsoft encourages publishers to digitally sign all kernel-mode software, including device drivers (user-mode drivers included) for 32-bit systems as well. Windows Vista and later versions of Windows, verify kernel-mode signatures on 32-bit systems. Software to support protected media content must be digitally signed even if it is 32-bit.

User-mode drivers, like the Printer driver will install and work in an x64-based computer. A dialog will appear to the user during installation asking for approval to install the driver. Beginning in Windows 8 and later versions of Windows, installation will not proceed unless these driver packages are also signed.”

Does the driver you’ve just signed fall into one of these examples? If this is the case, to complete the process and get it ready for release, follow the above-mentioned Microsoft tutorial.

Pro tip: If you want to sign a driver package, don’t forget to individually sign your driver (e.g., SYS or DLL) and the .cat file. If you don’t, Windows will still consider the package as unsigned.

Looking to sign other file types? You can do that using the same code signing certificate. Discover how by exploring our compelling guides:

- Sign and timestamp JAR file.

- Sign MSI installer files and packages.

- Sign EXE files using a code signing certificate.

Final Thoughts About How to Digitally Sign a Driver for Windows

Cryptographically signing Windows drivers isn’t too much of a headache, provided that you have the right tools (e.g., an EV certificate for kernel-mode drivers or those you’ll distribute through Windows update) and a good, comprehensive step-by-step tutorial to follow. We hope this guide serves as a useful tool you’ll want to share with friends or colleagues who want to understand how to digitally sign an unsigned driver for Windows systems.

The digital world is a tough place for organizations and users alike. However, you can offer your customers a much more enjoyable and secure experience by signing your drivers. What’s in it for you? Among all the benefits, it’ll boost customers’ trust in your brand and software, which can help expand your potential buyers’ pool.

Gone are the times when users blindly trusted what they were downloading from the internet. In this day and age, to be successful, learning how to sign drivers and software is something that no developer or software vendor can forgo.