В этой статье мы рассмотрим, как установить PowerShell модуль для подключения к Azure AD, подключится к своему тенанту и получить различную информацию из Azure. Сейчас Microsoft разрешает использовать два PowerShell модуля для подключения к Azure:

- MS Online (MSOnline) – старый модуль для работы с Azure/Office 365 из PowerShell, который появился около 6 лет назад и сейчас не развивается Microsoft;

- Azure Active Directory PowerShell for Graph (AzureAD) – современный PowerShell модуль для работы с инфраструктурой Azure. Модуль активно развивается, в него добавляется новый функционал (в нем доступны почти все аналоги командлетов MSOnline за небольшим исключением)

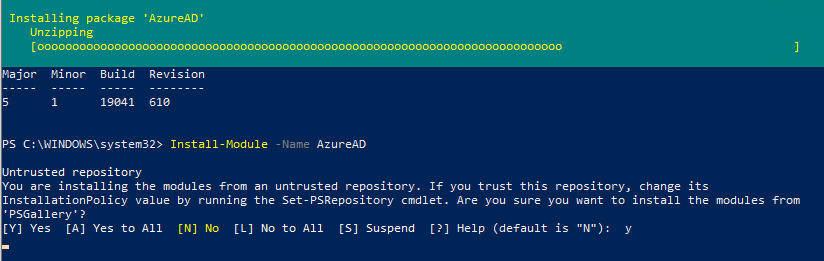

Теперь можно установить модуль Azure PowerShell из PowerShell Gallery. Запустите консоль PowerShell с правами администратора и выполните команду:

Install-Module -Name AzureAD

Появится сообщение:

Untrusted repository. You are installing the modules from an untrusted repository. If you trust this repository, change its InstallationPolicy value by running the Set-PSRepository cmdlet.

Нажмите Y -> Enter

Вы можете добавить галерею PowerShell в доверенные хосты с помощью команды:

Set-PSRepository -Name PSGallery -InstallationPolicy Trusted

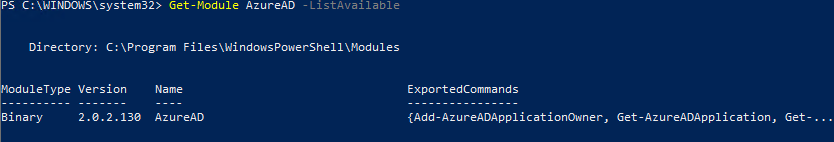

После окончания установки, можно проверить версию модуля AzureAD:

Get-Module AzureAD –ListAvailable

В нашем случае это 2.0.2.130

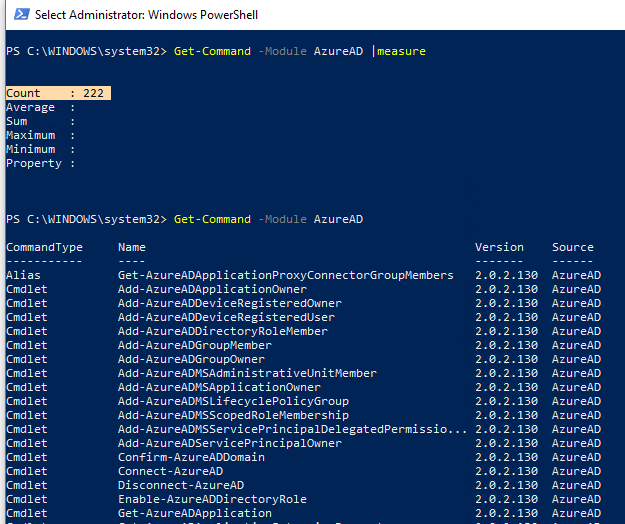

В этой версии модуля AzureAD доступно 222 командлета, которые содержат в названии *-AzureAD*. Список доступных команды можно вывести так:

Get-Command –Module AzureAD

Если у вас установлена более старая версия модуля AzureAD, ее можно обновить:

Update-Module -Name AzureAD

Если нужно установить определенную версию модуля, выполните:

Update-Module -Name AzureAD -RequiredVersion 2.0.2.120

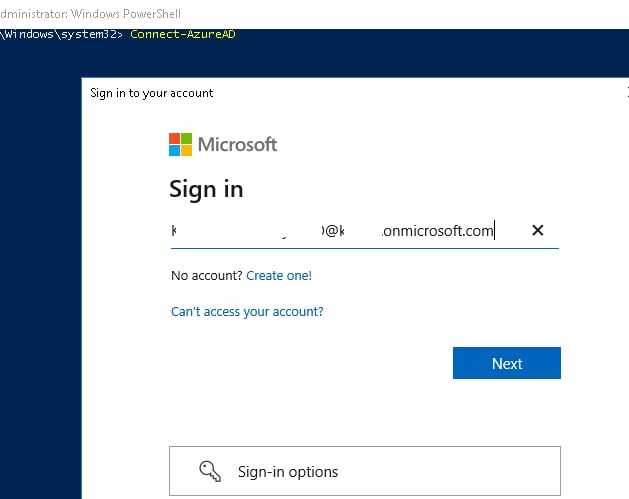

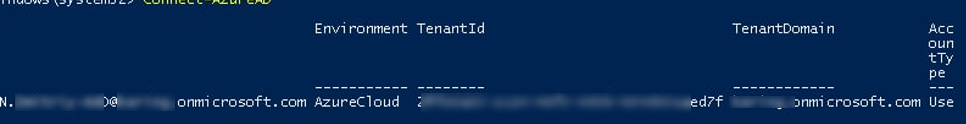

Теперь можно подключиться в Azure с помощью вашего аккаунта:

Connect-AzureAD

Командлет запросит ввести учетные данные, которые вы хотите использовать для доступа к каталогу AzureAD. В этом примере для доступа к моему тенанту я использую учетную запись [email protected].

Если у вас включен Azure MFA, подтвердите в вход в аккаунт на устройстве.

Также можно запросить имя и пароль для подключения и сохранить их в переменную:

$AzureADcreds = Get-Credential

И затем использовать их для подключения:

Connect-AzureAD -Credential $AzureADcreds

Вы можете использовать сохраненный пароль во внешнем хранилище с помощью PowerShell модуля SecretManagement (поддерживаются почти все популярные vault провайдеры: Bitwarden, Azure Key Vault, KeePass, LastPass, HashiCorp Vault, Windows Credential Manager и т.д). Для подключения к Azure AD с паролем из хранилища используется такая команда PowerShell:

Connect-AzureAD -Credential (Get-Secret -Vault MyPersonalVault -Name azadm_kbuldogov)

Командлет возвращает подтверждение, показывающее, что сеанс был успешно подключен к каталогу. В строке будет указано окружение AzureCloud, TenantID и TenantDomain.

Для подключения к некоторым специализированным облакам AzureOffice 365 нужно указывать параметр -AzureEnvironmentName.

Connect-AzureAD -AzureEnvironmentName AzureChinaCloud

Connect-AzureAD -AzureEnvironmentName AzureGermanyCloud

Connect-AzureAD -AzureEnvironmentName AzureUSGovernment

По умолчанию модуль подключается к облаку Worldwide.

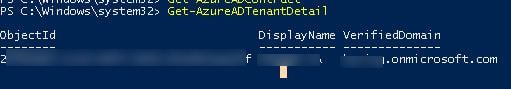

Информацию о текущем тенанте Azure можно вывести так:

Get-AzureADTenantDetail

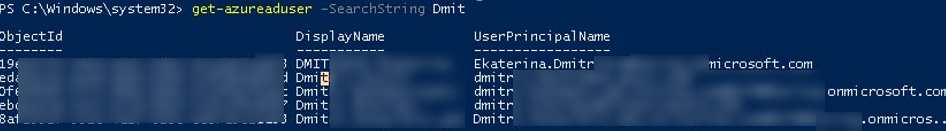

Теперь вы можете использовать командлеты модуля AzureAD для получения различной информации из домена. Найдем пользователей, чьи имена начинаются с Dmit:

get-azureaduser -SearchString Dmit

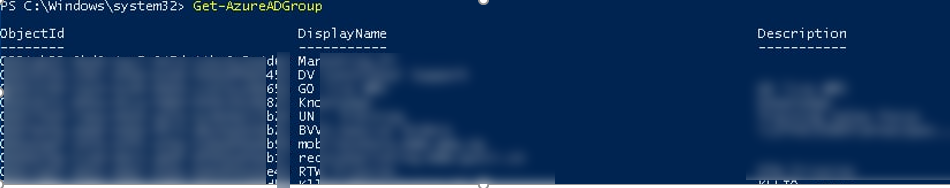

Или список облачных групп в AzureAD:

Get-AzureADGroup

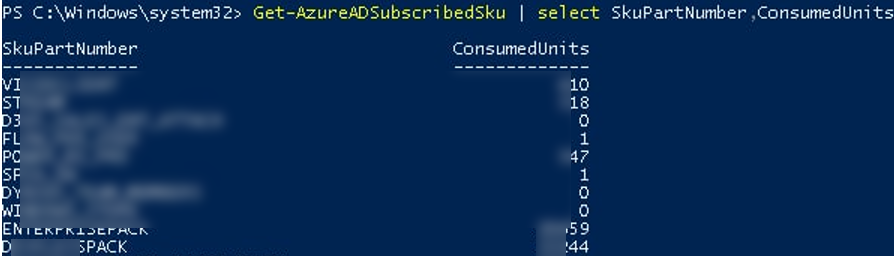

Чтобы получить список доступных лицензий, которые доступны в вашей подписке Office 365 используется командлет:

Get-AzureADSubscribedSku | select SkuPartNumber, ConsumedUnits

Можно определить, какая лицензия назначена определенному аккаунту:

Get-AzureADUser -SearchString [email protected] | Select -ExpandProperty AssignedLicenses

Затем по полученному SkuID можно узнать имя лицензии:

Get-AzureADSubscribedSku | Where {$_.SkuId -eq "6123434-b223-4332-babcd-1e9231231235"}

Подрообнее про управление лицензиями в Azure AD через PowerShell рассказано в статье.

Чтобы в сессии PowerShell отключится от Azure, выполните:

Disconnect-AzureAD

Кому пригодится облачный Windows 10 от Microsoft Azure

Недавно вдруг стала популярной статья про PdaNet о том, как вдохнуть жизнь в виде Интернета в любой компьютер с помощью мобильного телефона. Этот материал продолжает раскрывать тайны бесплатных возможностей Сети, он попал в раздел Блог как личный опыт и будет развлечением для опытных программистов, либо полезным пошаговым руководством для тех, кому срочно нужно поработать или что-то запостить или просто зайти куда-то под своим логином-паролем на каком-то незнакомом устройстве с ограниченным во всех смыслах доступом, либо на компьютере приятеля, к которому даже прикасаться опасно из-за обилия вирусов.

Дополнительные преимущества работы в облаке:

- снижается удобство слежки за вами админов и руководства, если вы работаете в офисе;

- не нужно каждый раз запускать Windows и выключать компьютер, достаточно нажать «Отключиться»;

- нет расходов на «железо», на лицензию Windows или другой ОС, причем можно выбирать из свежайших Pro-версий;

- можно поиграться с различным операционными системами без материальных и временных затрат на их установку, хотя эта заметка не про это;

- для любой системы аналитики и трекинга вы находитесь где-то за тысячи км от реального местоположения, это надежнее любого анонимайзера (например, можно сохранить дружбу с сервисами, которые очень не любят заходы с одного и того же IP под разными аккаунтами).

Любит русский человек всё бесплатное, особенно за счет Запада. И даром бы оно мне было не надо, если бы не необходимость работать с виртуальной машиной по сети.

Дело в том, что есть рядом с временным местом моей дислокации очень быстрый Интернет, а там два с половиной браузера, в которых отключено любое самоуправство, и, конечно, Windows с минимальными правами пользователя.

И это бы не беда, но и работать нельзя: выход на большинство нужных сайтов заблокирован.

Регистрация в Microsoft, обычное подключение VM

В общем, к делу. Задача: создать бесплатный виртуальный Windows на чужом сервере где-нибудь в Швеции.

Набираем в Яндексе “azure создать бесплатный аккаунт”, попадаем на симпатичную страницу https://azure.microsoft.com/ru-ru/free/

Нажимаем «Начните бесплатно», попадаем на авторизацию Microsoft. Тут необходимо создать новый аккаунт, понадобится электропочта и еще не занятый под учетную запись номер телефона.

Увы, в процессе регистрации вас раздевают до нижнего белья: проверка по номеру телефона через код в SMS, далее — по банковской карте, причем никакая виртуальная карта от Яндекса или автосгенерированная на каком-то сервисе не пройдет. Этот текст вполне можно было бы озаглавить «Как получить бесплатный месяц облачного Windows, раздевшись перед Microsoft».

Многие спотыкаются на данном этапе, полагая, что по истечении времени бесплатного использования Microsoft начнет что-то списывать с карты. 100%-гарантий дать не могу, но у меня не сняли ни рубля за несколько месяцев работы с двумя аккаунтами, один из которых на момент конца 2020 г. требовал продления подписки.

Прошедшие идентификацию попадают в аккаунт Azure, где можно установить в рамках бесплатного тарифа виртуальную машину с Windows 10.

Но не торопитесь, если вы пришли сюда именно за Бастионом, а переходите сразу к следующим абзацам, где описана его установка.

Я скромно выбрал машину в Северной Швейцарии с HDD (SSD не положен по тарифу). Вот ее характеристики:

Я не вдавался в подробности о принципах бесплатного использования, но 12 500 рублей, которые выделяются в рамках этой акции Microsoft, у меня растаяли примерно за 5 недель, хотя и пользовался я сервисом в основном 1-2 раза в неделю по нескольку часов.

Есть возможность получить доступ к сервису на год, но для этого нужно принять письмо на email какого-то вузовского домена вроде hse.ru (привожу в пример «вышку», т. к. там допустима почта с домена 3го уровня).

Есть три способа подключения к виртуальной машине: скачивание rdp-файла для подключения к удаленному рабочему столу Windows, SSH, Bastion.

Первый вариант наиболее простой. Remote Desktop Protocol использует стандартно порт 3389, хотя у вас есть возможность изменить это число в реестре (HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp -> PortNumber) и открыват подключение с явным указанием порта, но работает ли этот трюк с Azure, я не проверял.

SSH требует знаний команд консоли и всяких ключей и т. п., его пока не берем в расчет.

При попытке выбора третьего система радостно сообщит, что «Чтобы связать виртуальную сеть с Bastion, она должна содержать подсеть AsureBastionSubnet с префиксом не менее /27.»

Если вас устроит любой способ подключения, не требуется особая приватность и не важно, что Windows будет на HDD, а не на SSD, выбирайте первый вариант, и не заморачивайтесь с Бастионом. Главное, чтобы не был отключен запуск файлов с расширением *.rdp и не были закрыты соответствующие порты.

Зачем вообще нужен этот Bastion

Из справки Microsoft:

Bastion — это управляемая платформой служба PaaS (Protocol as a Service), обеспечивающая подключение RDP или SSH к виртуальной машине через портал Azure из клиентского браузера по протоколу TLS (Transport Layer Security).

Бастион не требует использования общедоступного IP-адреса, защищает от сканирования портов, от эксплойтов нулевого дня.

Как подключиться к Microsoft Azure Bastion

Дело в том, что при создании виртуальной машины Windows вы получаете автоматически подсеть default с IPv4 10.0.0.0/24.

Если следовать подсказке при получении вышеупомянутой ошибки про AsureBastionSubnet, вас ждет большое разочарование: новая подсеть будет либо пересекаться адресами с дефолтной, либо не соответствовать требованиям системы.

Для бесплатного подключения к VM через Бастион нужно завести собственную лабораторию в разделе DevTest Labs, причем здесь и далее расположение всех сервисов нужно выбирать из ограниченного диапазона локаций, перечисленных в справке Microsoft. Я рекомендую Западную Европу.

1. Создание лаборатории

Заходим в раздел Все службы, набираем в поиске DevTest, кликаем по DevTest Labs, нажимаем Создать.

Заходим в раздел Все службы, набираем в поиске DevTest, кликаем по DevTest Labs, нажимаем Добавить.

Вводим название Группы ресурсов, Имя лаборатории, выбираем регион. На вкладке справа можно задать время автозавершения работы, вкладку Сеть пока не трогаем.

2. Возня с подсетями

Добавление от 26.12.2020. Если в вашем новом аккаунте Azure пока ничего не создано, нет необходимости разделять новые и старые подсети, переходите сразу к созданию Бастиона. К такому выводу я пришел, подключаясь на новом аккаунте по своей инструкции.

Я описываю свой путь, возможно, взять Бастион можно проще и быстрее, но в моей ситуации именно нахождение правильного диапазона IPv4 было ключом к получению доступа.

Заходим в свою лабораторию, в моем случае она имеет бесхитростное название «bastion», нажимаем в самом низу «Конфигурация и политики», далее в списке слева — «Виртуальные сети».

В поле справа появится единственная сеть, кликаем по ней.

Нажимаем синюю кнопку «Открыть колонку виртуальной сети», выбираем слева Subnets.

Далее: кнопка добавления подсети «+Subnet».

Называем подсеть «AzureBastionSubnet», указываем диапазин адресов 10.0.1.0/27 (или 10.0.2.0/27, 10.0.3.0/27 и т. д., до 10.0.15.0/27).

У меня в процессе этой возни получилось три подсети: одна базовая 10.0.0.0/29, дополнительная 10.0.1.0/27 и содержащая необходимое название для Бастиона AzureBastionSubnet — 10.0.1.0/27.

3. Разрешаем подключаться к сети через браузер

Возвращаемся в «Конфигурация и политики», нажимаем в левом меню «Подключиться через браузер» и кнопку «Вкл».

4. Создание ресурса типа Бастион

Если на предыдущих шагах всё сделано правильно, Azure теперь позволит создать узел Бастиона.

Главная -> Создать ресурс, вбиваем в поиске Bastion, переходим на новую страницу, нажимаем Создать под заголовком «Bastion».

Тут нужно вбить пару названий и выбрать подсеть, остальное оставить без изменения.

Если новая подсеть не проходит валидацию, создайте основную сеть в диапазоне 10.0.0.0/29 и подсеть AzureBastionSubnet в диапазоне 10.0.1.0/27 (или 10.0.2.0/27, 10.0.3.0/27 и т. д., до 10.0.15.0/27).

Допустимые адреса подсетей указаны ниже в предпоследнем источнике.

5. Создание виртуальной машины Windows

Тут действия аналогичны описанным выше для создания VM на дефолтном бесплатном аккаунте за небольшим исключением.

Главная -> Создать -> Windows Server 2016 Datacenter (возможности бесплатного аккаунта позволяют выбрать также, например, Ubuntu 18.0 и что-то еще не менее интересное и полезное, но преимущества различных ОС — это тема для отдельной публикации.

В первом окне важно правильно выбрать регион, а также логин и пароль, которые потом можно будет вспомнить при подключении к Бастиону. В качестве протоколов можно указать SSH и RDP. Второе окно позволяет выбрать SSD-диск на бесплатном тарифе, хотя скорость работы будет больше зависеть от качества интернет-соединения.

6. Успешное подключение или возврат к пп. 2, 3

Системе понадобится некоторое время, чтобы запустить вашу машину, после этого можно пробовать подключаться: Главная -> Виртуальные машины, клик по вашей машине, «Подключиться».

Выбираем тип подключения «Bastion», вводим запомненные или записанные на предыдущем шаге логин и пароль, получаем отдельную вкладку с новым Windows.

Не исключено, что ваша последовательность действий будет отличаться от описанной, т. к. я вспоминал эти шаги уже после подключения. Если вы сначала создали машину, не настроив сети, либо капризный сервис Azure по каким-то причинам не принимает ваши настройки, придётся ещё поработать с шагами 2, 3.

Система предлагает также ряд удобных настроек: Автозапуск, Диагностика загрузки и др., доступные в меню виртуальной машины.

Видео с рабочим столом Windows, подключенным через Bastion

В заключение небольшая демонстрация работы Microsoft Azure Bastion:

Источники информации от Microsoft:

https://docs.microsoft.com/ru-ru/azure/bastion/bastion-overview

https://docs.microsoft.com/ru-ru/azure/bastion/tutorial-create-host-portal

https://docs.microsoft.com/ru-ru/azure/devtest-labs/enable-browser-connection-lab-virtual-machines

https://docs.microsoft.com/ru-ru/azure/devtest-labs/connect-virtual-machine-through-browser

https://docs.microsoft.com/ru-ru/azure/virtual-network/virtual-networks-faq

https://docs.microsoft.com/ru-ru/azure/bastion/tutorial-create-host-portal#connect-to-a-vm

Другая новость: Пошаговое руководство по настройке всего что можно через GTM. Часть 2 https://capweb.ru/gtm-2.html

На внутренней конференции Microsoft из уст самого Марка Руссиновича я узнал, что в составе облачного сервиса Windows Azure наконец-то появился полноценный IaaS (инфраструктура как сервис), который называется Virtual Machines and Virtual Networks.

Ранее в составе Windows Azure предлагался PaaS, который я не воспринимал всерьёз: список предлагаемых сервисов был скуден, а сами сервисы были настолько ограничены, что подходили для создания инфраструктуры небольшой компании с нуля. Я скептически смотрел на возможность создания серьёзных гибридных решений, в которых существующая зрелая on-prem инфраструктура предприятия интегрировалась с облачной.

Теперь же я полон энтузиазма! Windows Azure IaaS — это полноценные виртуальные машины и сети, предоставляемые как облачный сервис и размещённые в датацентрах Microsoft. Если подключить облачную виртуальную сеть к локальной сети предприятия, и развернуть в облаке новые сервера (или мигрировать существующие), это будет работать так же, как в удалённом филиале.

В процессе знакомства с Windows Azure IaaS я встретил несколько неочевидных вещей, о которых хочу рассказать.

Прежде чем создавать виртуальные машины, необходимо тщательно продумать и протестировать сетевые настройки по следующим причинам:

- Если машина создавалась не в виртуальной сети (в Affinity Group или в выбранном автоматически датацентре), то после создания её нельзя будет подключить к любой виртуальной сети

- После создания виртуальной машины в одной виртуальной сети, её невозможно будет подключить к другой виртуальной сети

- После создания в виртуальной сети хотя бы одной виртуальной машины, блокируются все настройки этой виртуальной сети, кроме возможности добавления подсетей

Далее я приведу оптимальный порядок шагов по конфигурации Windows Azure для подключения виртуальных сетей (cloud) к локальной сети (on-prem).

1. Создание подключения к локальной сети: Networks → Local Networks

- Name — имя подключения к локальной сети, нельзя изменить после создания

- VPN Device IP Address — доступный из интернета IP-адрес, нельзя указать доменное имя или список адресов (вот вам и надёжность), но можно редактировать в любое время

- Address Space — список подсетей в локальной сети

[например 10.18.0.0/20], после создания можно редактировать

2. Создание виртуальной сети: Networks → Virtual Networks

- Имя — имя подключения виртуальной сети, нельзя изменить после создания

- Affinity Group — служит для группировки ресурсов в пределах одного датацентра таким образом, что они будут напрямую доступны по сети друг для друга. Любая виртуальная сеть должна принадлежать к Affinity Group.

- Region — выбираем ближайший

- Affinity Group Name — имя, нельзя изменить после создания

- Address Space — все адресное пространство, которое будет принадлежать данной виртуальной сети

[например 10.18.80.0/20], можно указать несколько подсетей, нельзя изменить после создания - Subnets — подсети из определённого выше адресного пространства

[например 10.18.80.0/24, 10.18.90.0/24], именно в данных подсетях можно развёртывать виртуальные машины; после создания виртуальной сети список подсетей можно пополнять в пределах общего адресного пространства - DNS Servers — список DNS серверов, которые будет выдаваться создаваемым в данной сети виртуальным машинам. Парадоксально, но если в данной виртуальной сети уже развёрнута хоть одна виртуальная машина, данный список нельзя редактировать (даже IP-адреса менять). Поэтому, список DNS-серверов я предпочитаю не заполнять.

- Connectivity = подключение к локальной сети

- Gateway Subnet = мне до сих пор не понятно, какой в этом параметре практически смысл, но он должен содержать подсеть из общего адресного пространства и не пересекаться с уже определёнными подсетями.

- Local Network = выбор ранее созданного подключения к локальной сети.

3. Создание виртуальных машин: Virtual Machines

После создания виртуальной сети можно переходить к созданию виртуальных машин. Хочу отметить следующие важные моменты:

- Создавать виртуальные машины нужно через путь New → Virtual Machine → From Gallery, так как Quick Create не позволяет выбрать виртуальную сеть

- Как я писал выше, после создания виртуальной машины, её нельзя подключить к другой виртуальной сети

- После создания хотя бы одной виртуальной машины в виртуальной сети, почти все настройки этой сети будут заблокированы для изменений

- В данный момент виртуальные машины могут иметь только один сетевой интерфейс

- Виртуальные машины Linux в данный момент в пролёте: они не могут быть развёрнуты в виртуальной сети

- IP-адреса для машин назначаются DHCP-сервером Azure из выбранной при их создании подсети. Однако, это не должно смущать (например при развертывании контроллера домена или сервера DNS), так как IP-адрес виртуальнй машины закрепляется за ней на все время её существования.

4. Создание VPN-шлюза в Azure: Networks → Ранее созданная сеть → Create Gateway

Данная операция может занимать длительное время, похоже, в недрах Azure подготавливается полноценный шлюз для VPN-соединений, на н`м настраиваются политики и выделяется публичный IP-адрес.

В итоге, все, что нам предоставляет Azure — это IP-адрес шлюза VPN, ключ для шифрования трафика (shared key) и примеры конфигурационных файлов для настройки VPN-туннеля на некоторых устройствах Cisco и Juniper.

5. Настройка шлюза на стороне локальной сети

Так как ни Cisco, ни Juniper у меня в тестовой инфраструктуре нет, я решил воспользоваться достаточно скудной официальной информацией с требованиями к VPN-устройствам, а также методом обратного инжениринга предлагаемых шаблонов для конфигурации поддерживаемых устройств.

Получились следующие требования для VPN-соединения:

- Публичный IP-адрес для шлюза VPN

- Тип VPN: Site-to-site IPSec, протокол IKEv1

- IKE Phase 1

- Hash Algorithm: SHA

- Encryption Algorithm: AES-128

- Diffie-Hellman Perfect Forward Secrecy (DH PFS) Group: 2

- Lifetime: 28000

- IKE Phase 2

- Hash Algorithm: SHA

- Encryption Algorithm: AES-128

- DH PFS Group: none

- Lifetime: 3600

- Исходящие соединения

- IPsec Security Associations mode: tunnel

- NAT Traversal (NAT-T): enabled

- MSS: 1350

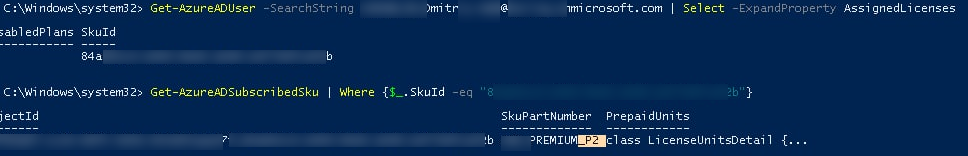

У меня имеется роутер Mikrotik — дешёвый, как потребительские сетевые устройства, но сердитый, как Циски. Для поднятия соединения между своей локальной сетью и виртуальной сетью Windows Azure понадобилось сделать следующие настройки:

IP → IPSec → Peers, создать

IP → IPSec → Proposal, создать

IP → IPSec → Policy, создать

IP → Firewall → Filter Rules, создать

Чтобы проверить работу VPN-туннеля нужно иметь уже развернутую в облаке Azure виртуальную машину, так как каким-то причинам внутренние шлюзы Windows Azure на пинги не откликаются.

Ссылки

- Create a Virtual Network for Cross-Premises Connectivity

- Establish a Site-to-Site VPN Connection

- About VPN Devices for Virtual Network

- Windows Azure Virtual Network VPN with TMG 2010

[заметку буду дописывать и полировать]

Время на прочтение3 мин

Количество просмотров8.8K

Добрый день, Коллеги и Энтузиасты!

Я уже достаточно долго экспериментирую с новыми возможностями Windows Azure в области IaaS, в частности сейчас я строю гибридное облако в связке с System Center 2012 SP1 (CTP2).

Также одной из интересных для меня задач является развертывание компонентов System Center в самом облаке windows Azure, а под весь System Center мне будет необходим SQL Server…

Поэтому я сегодня я хотел бы рассказать как можно создать виртуальную машину в Windows Azure, в которой уже будет развернут экземпляр СУБД SQL Server 2012, а также настроить публичную конечную точку для доступа к службам SQL извне, то есть удаленно.

Часть 1 – Создание виртуальной машины с помощью портала Windows Azure

Далее мы рассмотрим как можно создать виртуальную машну с помощью портала Windows Azure.

1. Зайдите на Windows Azure Management Portal и залогиньтесь на портал.

Вход в Windows Azure Management Portal

2. Нажмите New и выберите Virtual Machine из меню From Gallery.

Создание новой виртуальной машины

3. На вкладке VM OS Selection нажмите Platform Images далее в левом меню выберите образ SQL Server 2012 из списка. Нажмите на стрелку для продолжения.

4. На вкладке VM Configuration введите имя виртуальной машины в поле Name, задайте пароль в поле Admin Password и его подтверждение в поле Confirmation для того чтобы задать реквизиты Администратора виртуальной машины. Выберите размер виртуальной машины при помощи параметра Size ( по умолчанию мы используем размер Extra Small). Нажмите кнопку Next для продолжения процесса.

Заметка: Эти учетные данные вы будете использовать для удаленного подключения по протоколу RDP на платформе Windows Azure.

Конфигурация виртуальной машины

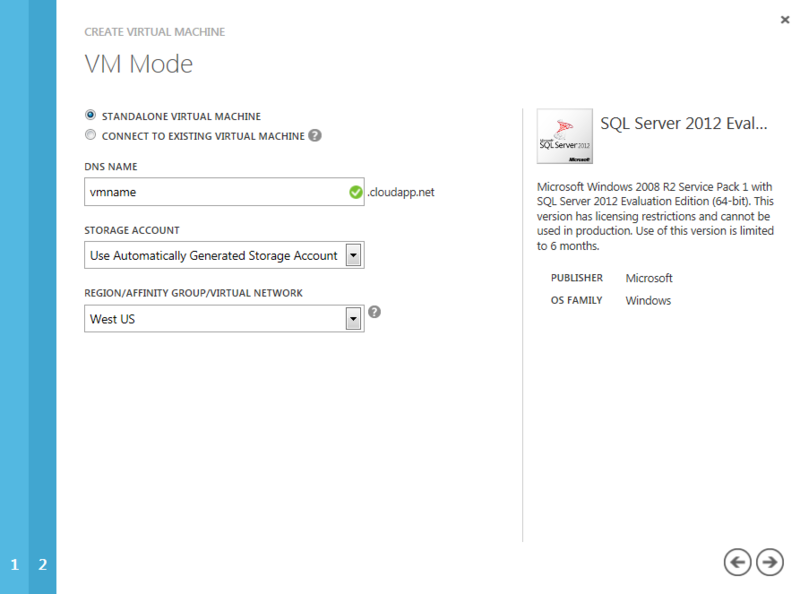

5. На странице VM Mode выберите вариант Standalone Virtual Machine, затем задайте уникальное DNS-имя в поле DNS Name, нажмите Next.

Выбор режима виртуальной машины

6. На странице VM Options оставьте все параметры по умолчанию и нажмите на кнопку для того, чтобы создать виртуальную машину

7. В секции Virtual Machines вы увидите виртуальную машину, которую вы только что создали, она будет находится в состоянии развертывания (provisioning). Необходимо дождаться окончания этой операции и дождаться перехода виртуальной машины в состояние включенной (On)

8. В секции Virtual Machines выберите вашу виртуальную машину и нажмите на ее имя. Далее откроется страница Dashboard, где следует нажать Endpoints.

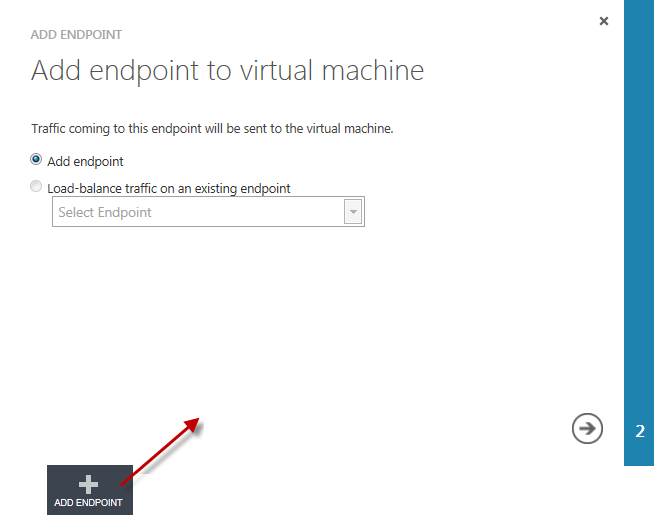

9. Нажмите Add Endpoint, выберите Add Endpoint для добавления конечной точки и нажмите кнопку Next для того чтобы продолжить.

Добавление новой конечной точки

10. На странице New Endpoint Details задайте имя в поле Name — sqlserver, в качестве протокола в меню Protocol выберите TCP, задайте публичный порт в строке Public Port — 57500 и частный порт в строке Private Port —1433.

Конфигурация новой конечной точки

Часть 2 – Настройка экземпляра SQL Server 2012

Далее мы развернем SQL Server 2012 и настроим его для работы по удаленному доступу.

1. На портале Windows Azure Management Portal, нажмите Virtual Machines в левом меню.

Портал Windows Azure

2. Выберите вашу виртуальную машину из списка и нажмите Connect для подключения к ней по протоколу RDP (Вам будет предложен для скачивания/открытия rdc-файл с предснастроенным подключением).

3. Откройте SQL Server Configuration Manager через Start->All Programs->Microsoft SQL Server 2012->Configuration Tools.

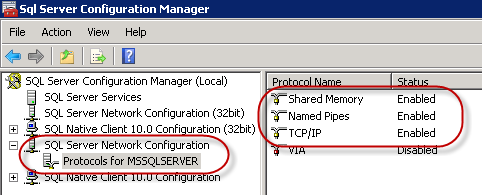

4. Разверните узел SQL Server Network Configuration и выберите Protocols for MSSQLSERVER (Этот параметр может меняться, в зависимости от того значения, которое вы указывали при установке). Убедитесь в том, что протоколы Shared Memory, Named Pipes и TCP/IP активны. Для активации протокола щелкните правой кнопкой мыши на названии протокола Enable.

Активация протоколов SQL Server

5. Перейдите в узел SQL Server Services и правым щелчком нажмите на SQL Server (MSSQLSERVER), а затем презапустите сервис с помощью команды Restart.

На этом развертывание и настройка виртуальной машины завершена.

Вы можете использовать «%ИМЯ_ВИРТУАЛЬНОЙ_МАШИНЫ%.cloudapp.net» для подключения к ней извне.

С уважением,

Георгий А. Гаджиев

Эксперт по информационной инфраструктуре

Microsoft

VPN Server на Windows Azure

VPN — это виртуальная частная сеть, которая используется для безопасного соединения с удаленными компьютерами. Он позволяет пользователям подключаться к удаленной сети, как если бы они находились внутри этой сети. Для создания VPN-сервера на Windows Azure необходимо выполнить несколько простых шагов.

Шаг 1: Создание виртуальной машины Windows Azure

Первым шагом является создание виртуальной машины на Windows Azure. Вы можете выбрать любой из доступных планов, в зависимости от ваших потребностей. После создания виртуальной машины вам необходимо изменить настройки, чтобы включить удаленный доступ к серверу.

Шаг 2: Настройка удаленного доступа к серверу

Чтобы настроить удаленный доступ к серверу, вам необходимо выбрать виртуальную машину из списка, затем выбрать пункт «Действия» и нажать на «Подключиться». Из открывшегося окна вы сможете скачать файл RDP, который необходим для удаленного доступа к виртуальной машине.

Шаг 3: Установка VPN-сервера на виртуальную машину

Чтобы установить VPN-сервер на виртуальную машину, вы можете использовать OpenVPN. Это бесплатное ПО, которое позволяет настроить VPN-сервер на виртуальной машине Windows Azure.

Шаг 4: Настройка клиентского подключения

Вы можете использовать любую программу VPN-клиента для подключения к вашему VPN-серверу на Windows Azure. Как правило, вам необходимо будет указать IP-адрес или доменное имя вашего сервера, а также вашу учетную запись пользователя и пароль.

Шаг 5: Тестирование VPN-сервера

После настройки VPN-сервера на виртуальной машине Windows Azure и настройки клиентского подключения, вы можете проверить работу VPN-сервера, попытавшись подключиться к удаленной сети. Если все настроено правильно, вы сможете безопасно подключиться к вашей удаленной сети.

VPN-сервер на Windows Azure — это простой и безопасный способ создания виртуальной частной сети для подключения к удаленным компьютерам. Следуя нескольким простым шагам, вы можете настроить свой VPN-сервер на Windows Azure и безопасно подключаться к удаленной сети из любого места.

- VPN-сервер на Windows Azure может быть установлен с помощью OpenVPN;

- Вы можете использовать любую программу VPN-клиента для подключения к вашему VPN-серверу на Windows Azure;

- VPN-сервер на Windows Azure позволяет безопасно подключаться к удаленной сети из любого места.

VPN-сервер на Windows Azure: как настроить и зачем это нужно

Windows Azure – это облачная платформа, которую предоставляет Microsoft. Она позволяет пользователям создавать и хранить в облаке виртуальные машины, базы данных, приложения и многое другое. Одним из полезных вариантов использования Windows Azure является настройка VPN-сервера. В этой статье мы разберемся, как настроить VPN-сервер на Windows Azure и зачем это нужно.

Зачем нужен VPN-сервер на Windows Azure

VPN-сервер на Windows Azure позволяет организациям и частным пользователям создавать безопасные соединения между удаленными сетями и устройствами. VPN-сервер может быть полезен в следующих случаях:

- Работа из дома или удаленного офиса. Если вы работаете из дома или удаленного офиса, VPN-сервер позволяет подключиться к корпоративной сети и работать с внутренними ресурсами, такими как файлы, базы данных и пр.

- Подключение к облачным ресурсам. Если вы используете облачные ресурсы, VPN-сервер позволяет подключаться к облачным ресурсам, таким как базы данных или файловые хранилища, через безопасное соединение.

- Безопасное подключение к интернету. Если вы подключаетесь к интернету через открытый Wi-Fi или общедоступную сеть, VPN-сервер позволяет защитить вашу связь и данные от злоумышленников.

Как настроить VPN-сервер на Windows Azure

Настройка VPN-сервера на Windows Azure несложна, но требует выполнения нескольких шагов:

- Создайте виртуальную сеть. В окне управления Windows Azure выберите «Создать ресурс» и затем «Виртуальная сеть». Настройте параметры виртуальной сети, включая название, диапазон IP-адресов и подсетей.

- Создайте экземпляр виртуальной машины. В окне управления Windows Azure выберите «Создать ресурс» и затем «Виртуальная машина». Установите параметры виртуальной машины, включая ОС и количество ядер процессора.

- Установите VPN-сервер на виртуальную машину. Существует множество ПО для настройки VPN-сервера на Windows Azure, например, OpenVPN или SoftEther VPN. Скачайте и установите соответствующее ПО на виртуальную машину.

- Добавьте пользователей. Создайте учетную запись для каждого пользователя, который будет подключаться к VPN-серверу.

- Настройте соединение. Настройте соединение между удаленной сетью или устройством и VPN-сервером, используя IP-адреса и учетные записи пользователей.

Стоит ли использовать VPN-сервер на Windows Azure

Использовать VPN-сервер на Windows Azure стоит в тех случаях, когда важна безопасность соединения и защита данных от потенциальных угроз. VPN-сервер на Windows Azure позволяет создавать безопасные соединения между устройствами и сетями, а также защищать данные от злоумышленников, которые могут перехватывать трафик через открытые сети.

VPN-сервер на Windows Azure – это простой и надежный способ создания безопасного соединения между удаленными устройствами и сетями.

Если вы работаете из дома или удаленного офиса, используете облачные ресурсы или подключаетесь к открытым Wi-Fi сетям, то VPN-сервер на Windows Azure может быть полезным инструментом для защиты ваших данных и обеспечения безопасного подключения к интернету.

VPN сервер на Windows Azure

Сдесь мы рассмотрим настройку VPN сервера на Windows Azure в качестве решения для организаций, которые хотят улучшить безопасность своих данных и обеспечить удаленным сотрудникам доступ к корпоративным ресурсам.

Что такое VPN и зачем он нужен?

VPN (Virtual Private Network) — это технология, которая создает защищенное соединение между вашим компьютером и удаленной сетью через интернет.

В частности, VPN позволяют организациям:

- Увеличивать безопасность своих данных, шифруя трафик между клиентами и сервером VPN.

- Обеспечивать удаленным сотрудникам доступ к корпоративным ресурсам без необходимости использовать открытые сети.

- Создавать виртуальные локальные сети, которые соединяют удаленные офисы и филиалы.

Windows Azure и VPN серверы

Windows Azure — это облачная платформа от Microsoft, которая предлагает широкий спектр услуг, включая хостинг виртуальных машин, управление базами данных и хранилищем данных. Один из его сервисов включает в себя поддержку VPN серверов.

Использование VPN сервера на Windows Azure может предоставить вашему бизнесу следующие преимущества:

- Управление ресурсами: Вы можете управлять различными ресурсами, используя Azure Portal. Это дает вам большую гибкость при настройке сервера.

- Серверы в центре данных Microsoft: Windows Azure позволяют разместить VPN-сервер в центре данных Microsoft. Это обеспечивает высокую надежность, быстродействие и безопасность.

- Гибкость: Вы можете настроить VPN сервер на Windows Azure, и он будет работать с любым типом клиента VPN.

Настройка VPN сервера на Windows Azure

Настройка VPN сервера на Windows Azure довольно проста, и включает в себя следующие шаги:

- Создание виртуальной машины на Windows Azure.

- Установка операционной системы на виртуальную машину.

- Применение PowerShell скрипта для установки и настройки VPN сервера.

Заключение

VPN сервер на Windows Azure — это удобное и безопасное решение для организаций всех размеров, которые хотят обеспечить доступ к корпоративным ресурсам из любой точки мира. Он дает большую гибкость, надежность и безопасность, которые могут увеличить производительность вашего бизнеса и сократить риски.