Групповые политики являются одним из самых эффективных способов управления компьютерной сетью, построенной на базе Windows-сетей. Групповые политики используют для упрощения администрирования, предоставляя администраторам централизованное управление привилегиями, правами и возможностями как пользователей, так и компьютеров сети.

При помощи политики возможно:

- назначать сценарии пользователя и сценарии компьютера, запускающиеся в конкретно указанное время;

- определять политики параметров пароля учетных записей, блокировку пользователей;

- распространять программное обеспечение на компьютеры сети при помощи публикации или назначения;

- выполнять набор настроек безопасности для удаленных машин;

- ввести контроль над доступом к windows-компонентам, системным ресурсам, сетевым ресурсам, утилитам панели управления, рабочему столу и экрану;

- проводить настройку по распределению прав на доступ к файлам и папкам;

- настраивать перенаправление определенных папок из профиля пользователя.

Групповые политики возможно применять сразу на нескольких доменах, на отдельных доменах, на подгруппах в домене, на отдельных системах.

Политики, применяемые к отдельным системам, называются локальными групповыми политиками. Такие политики хранятся только на локальном компьютере. Остальные групповые политики соединены в объекты и хранятся в хранилище данных Active Directory.

Управление групповых политик имеется только в профессиональных и серверных версиях Windows.

Для каждой новой версии Windows вносились новые изменения в групповую политику. В некоторых случаях старые политики не применяются на новые версии Windows.

Обычно большинство политик прямо совместимы. Это означает, что, как правило, политики, предоставленные в Windows Server 2003, могут использоваться на Windows 7 и более поздних, а также на Windows Server 2008 и более поздних. Однако, политики для Windows 8/10 и Windows Server 2012/2016 обычно не применимы к более ранним версиям Windows. Для того, чтобы узнать какие версии поддерживает политика, можно открыть окно ее свойств – там посмотреть на поле Требование к версии или поддерживается. В нем указаны версии ОС, на которых эта политика будет работать:

Редактирование групповых политик

Консоль редактирования групповой политики входит в состав сервера, ее требуется установить в диспетчере сервера как дополнительный компонент управления групповыми политиками:

После этого в составе программ меню Администрирование появляется задача Управление групповыми политиками.

В оснастке Управление групповой политикой назначаются политики к подразделениям, а благодаря иерархической структуре можно визуально понять к какой группе относятся какая-либо политика:

Групповая политика изменяется в редакторе управления групповыми политиками – для этого требуется выбрать команду Изменить в меню Действия. Так же новую групповую политику можно создать либо «с нуля», для этого выбираем Объекты групповой политики выбираем команду Создать в меню Действие. Записываем новое имя объекта групповой политики после этого нажимаем ОК. Можно скопировать в нее параметры уже существующей политики в зависимости от требуемой задачи.

Чтобы применить созданную политику, требуется установить для нее связь с соответствующим объектом службы каталогов в оснастке Управление групповой политикой:

Примененную политику можно настроить по фильтру безопасности. Таким способом параметры данного объекта групповой политики возможно разделить только для заданных групп, пользователей и компьютеров, входящих в домен:

Рекомендации по применению политик

Главное заключается в том, чтобы не изменять политику по умолчанию. Потому как если в политике возникнет какая-либо серьезная ошибка, то возврат к начальному состоянию приведет к удалению не только последних настроек, но и всех других параметров. Поэтому для административных действий по управлению системой создавайте новые политики, тогда для изменения настроек вам потребуется только отключать/включать привязку политик к организационной структуре.

Обработка одной политики с наибольшим числом назначенных параметров, не отличается по времени от обработки нескольких политик, в каждой из которых назначается только часть этих параметров. Поэтому удобнее создавать несколько политик, чем включать все изменения в одну.

Не стоит удалять ранее созданные групповые политики – желательно просто отключить привязку их от объекта службы каталогов. Они могут потребоваться в дальнейшем для анализа в случае каких-либо проблем.

В рамках нашей услуги ИТ-обслуживание мы не только настраиваем групповые политики, но и берем на себя обслуживание всей ИТ-структуры клиента, включая все настройки, обновления ПО и поддержку в режиме 24/7.

Цель данной статьи — тонкая настройка терминального сервера. Все скриншоты будут соответствовать версии Windows Server 2016. В результате такой настройки вы сможете повысить безопасность сервера и ограничить права терминальных пользователей.

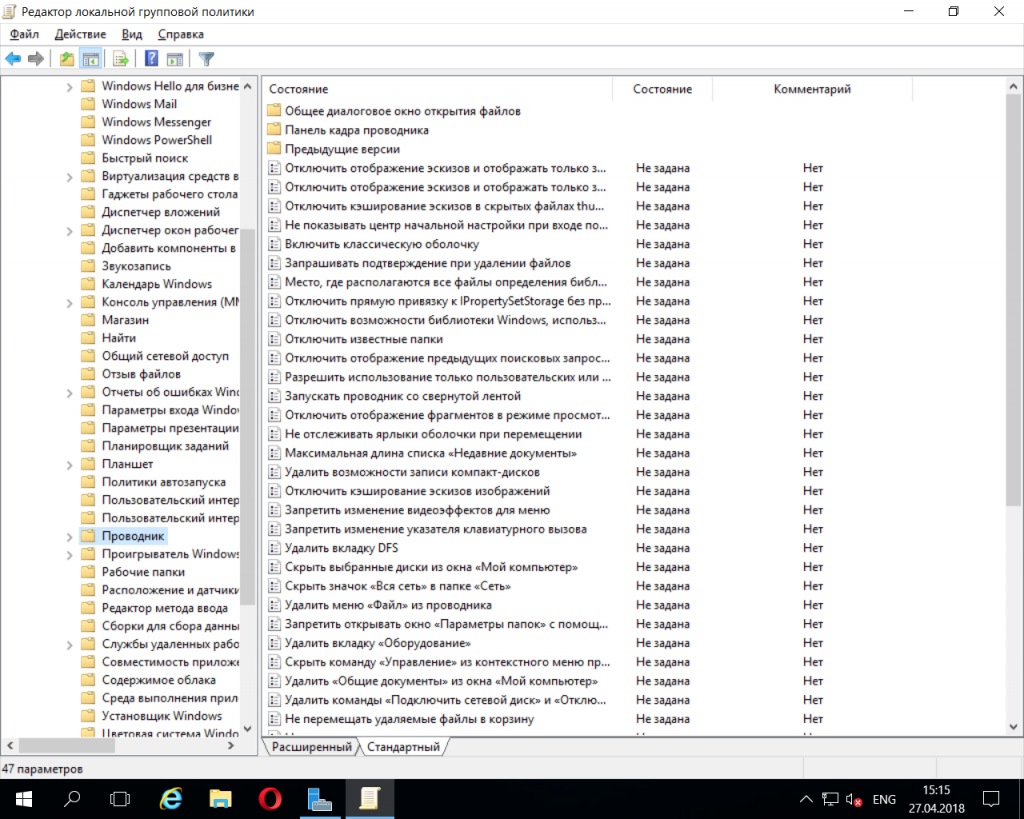

Удаляем лишние команды из Проводника

Откройте редактор групповой политики (команда gpedit.msc) и перейдите в раздел Конфигурация пользователя, Административные шаблоны, Компоненты Windows, Проводник (рис. 1.).

Рис. 1. Параметры Проводника

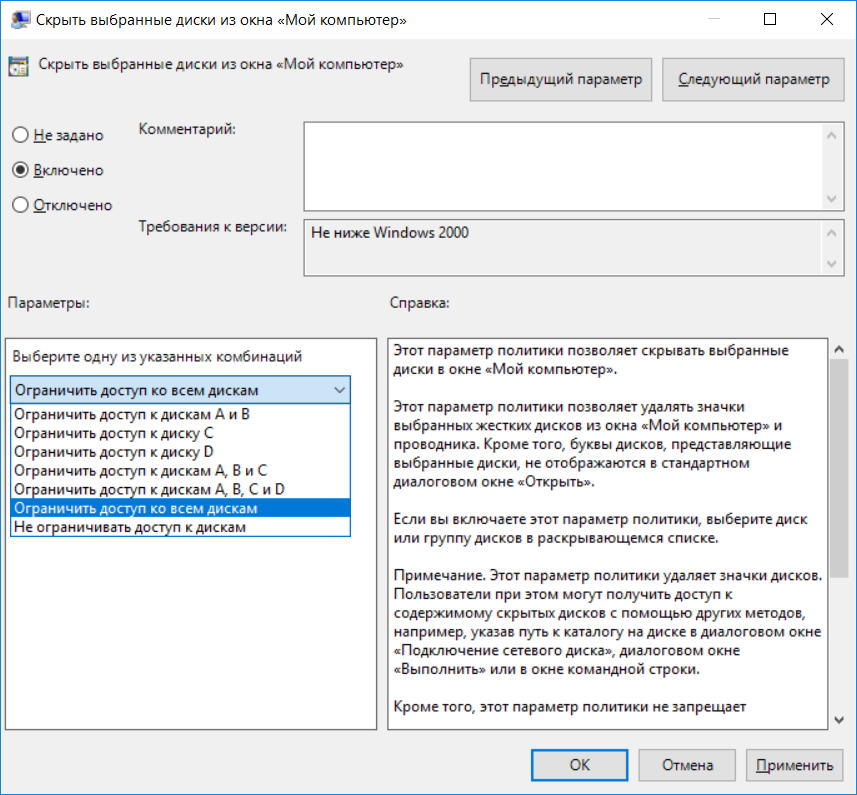

Как видите, есть много полезных и не очень групповых политик в Windows Server 2016. Рассмотрим несколько полезных. Так, Скрыть выбранные диски из окна Мой компьютер (рис. 2) позволяет удалить значки выбранных дисков из окна Этот компьютер (в последних версиях Windows это окно называется именно так).

Рис. 2. Ограничиваем доступ пользователей в Windows Server 2016 к определенным дискам

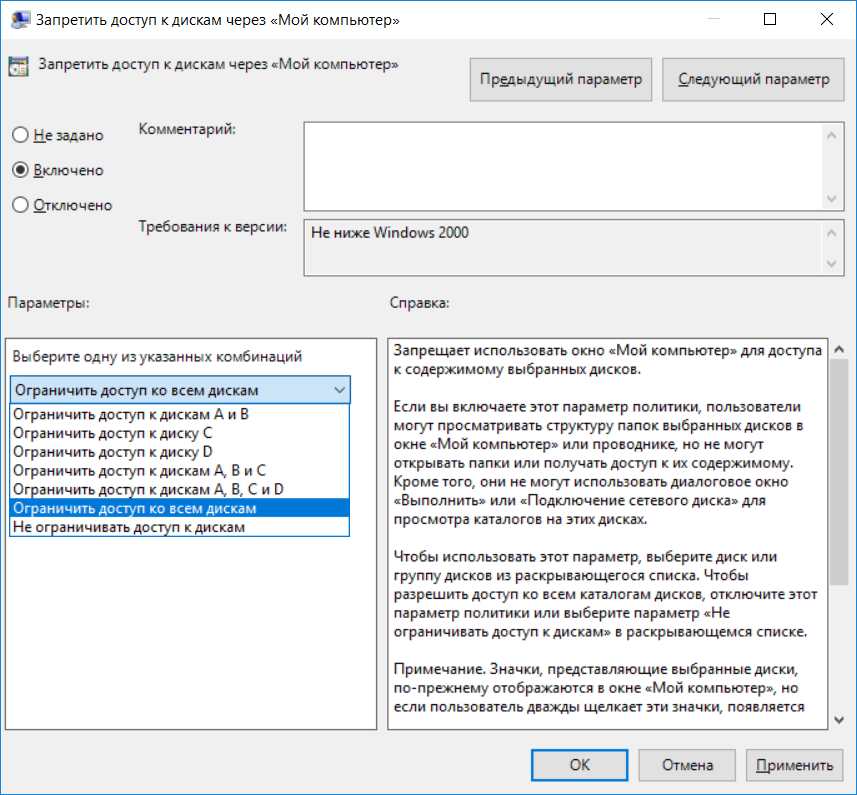

Впрочем, если пользователь окажется умным и введет путь диска (например, D:\) в окне Проводника, он сможет получить доступ к нему. Для таких умных пользователей предназначена групповая политика Запретить доступ к дискам через «Мой компьютер» (рис. 3).

Рис. 3. Запретить доступ к дискам

Неплохо было бы еще и запретить пользователю использовать окно Выполнить (открывается при нажатии Win + R). Для этого нужно включить групповую политику Отключить сочетания клавиш Windows + X. Правда, такая настройка «убьет» все сочетания, в том числе и Win + R, но отдельной групповой политики, которая бы отключала отдельные команды, в современных версиях Windows Server нет (хотя раньше была опция, скрывающая команду Выполнить)

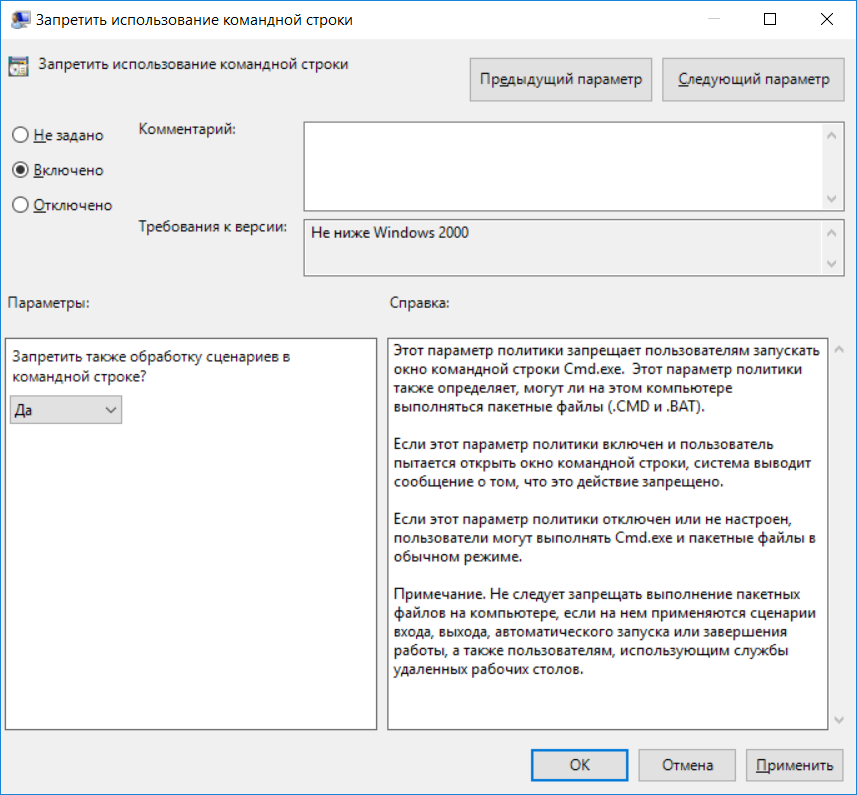

Запрещаем доступ к командной строке и PowerShell

Окно Выполнить используют самые начинающие пользователи. Продвинутые пользователи используют или командную строку, или PowerShell. Запретить пользователям использовать командную строку можно, проведя настройку групповой политики Конфигурация пользователя, Административные шаблоны, Система, Запретить использование командной строки (рис. 4). Также включите опцию Запретить также обработку сценариев в командной строке, чтобы нельзя было запускать сценарии командной строки.

Рис. 4. Запрещаем использование командной строки в Windows Server

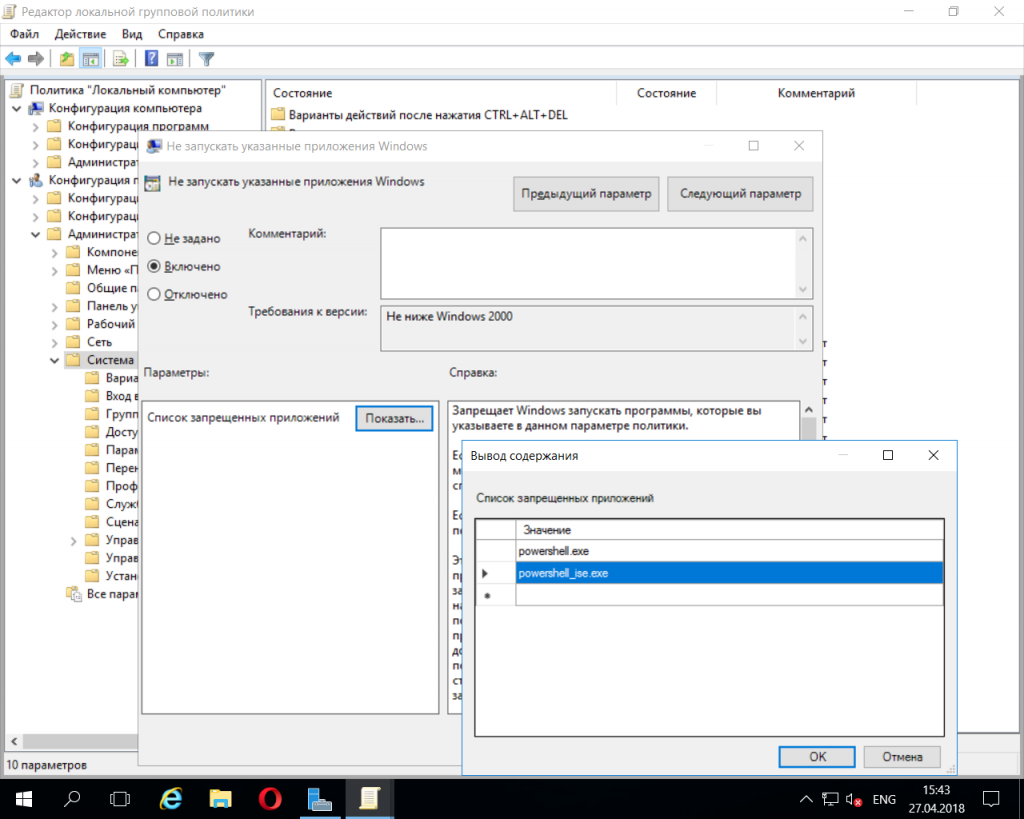

Отдельной групповой политики, запрещающей запуск PowerShell, нет, но есть групповая политика, запрещающая запуск определенных приложений. Она называется Не запускать указанные приложения Windows и находится все в том же разделе Система. Включите ее и запретите запуск powershell.exe and powershell_ise.exe (рис. 5).

Рис. 5. Запрет запуска PowerShell

Также, пока вы еще не «ушли» из раздела Система, неплохо было бы запретить запуск редактора реестра. Для этого включите Запретить доступ к средствам редактирования реестра.

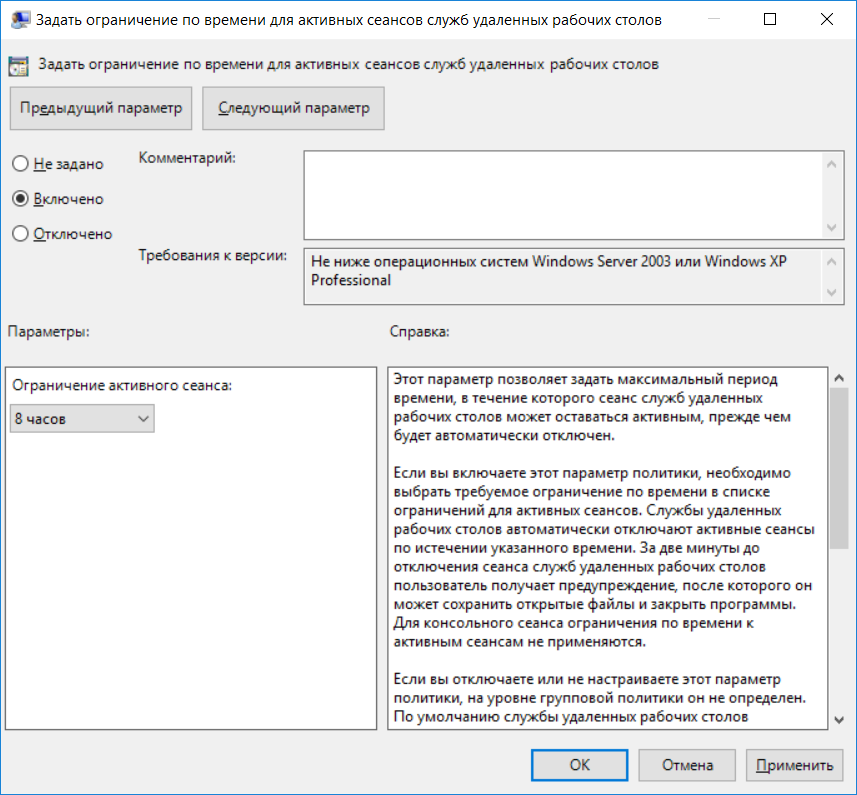

Максимальное время работы пользователя

Групповая политика Конфигурация пользователя, Административные шаблоны, Компоненты Windows, Службы удаленных рабочих столов, Узел сеансов удаленных рабочих столов, Ограничение сеансов по времени, Задать ограничение по времени для активных сеансов служб удаленных рабочих столов позволяет задать максимальную продолжительность сеанса. Ее можно установить, например, в 8 часов.

Рис. 6. Ограничиваем время сеанса

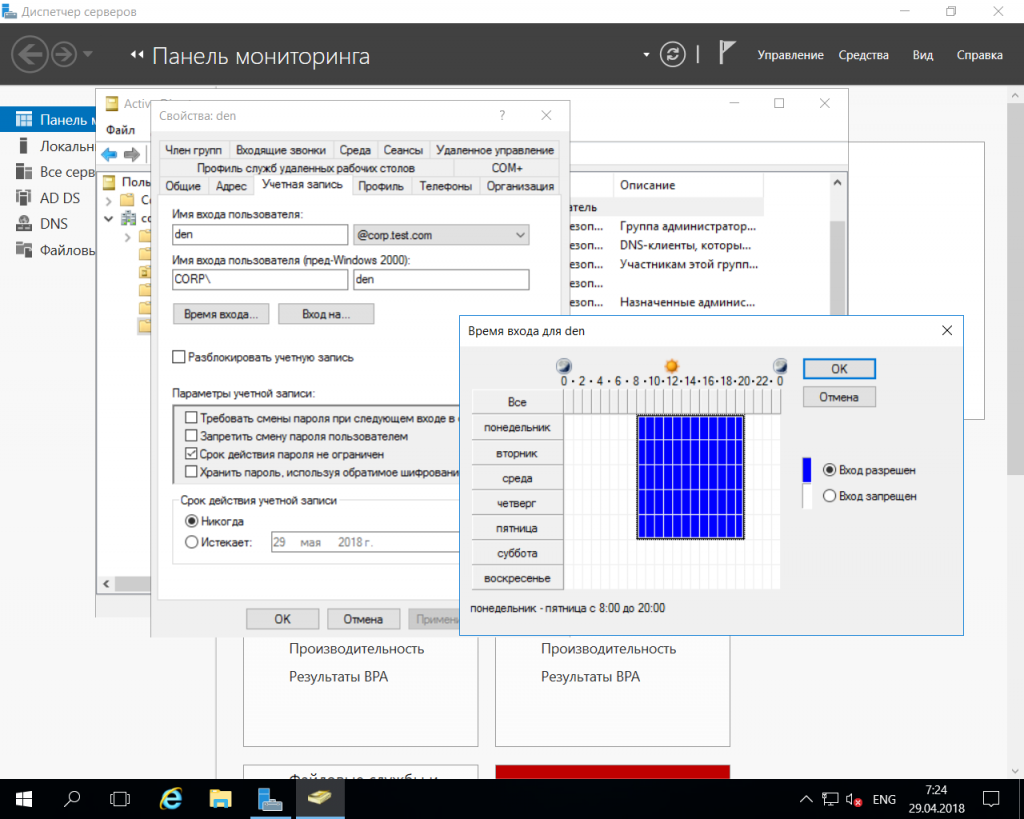

К сожалению, эта настройка не помешает пользователю снова залогиниться на сервере. Ограничить время входа на сервер можно только с помощью оснастки Пользователи и компьютеры Active Directory, но далеко не все терминальные серверы являются контроллерами домена, к сожалению. Разворачивать контроллер домена только ради этой функции не хочется (например, если терминальный сервер у вас используется только ради совместного доступа к 1С, нет смысла проводить настройку контроллера домена).

Рис. 7. Установка времени входа учетной записи в Windows Server

Отключение элементов панели управления

С помощью групповых политик можно отключить некоторые элементы панели управления. В разделе Конфигурация пользователя, Административные шаблоны, Панель управления находятся две замечательных групповые политики — Скрыть указанные элементы панели управления и Запретить доступ к панели управления и параметрам компьютера. Первая позволяет запретить выбранные элементы панели управления, а вторая вообще запрещает доступ к панели управления и к параметрам компьютера.

Надеюсь, прочитав эту статью, администратору будет немного спокойнее — ведь теперь пользователи смогут сделать гораздо меньше, чего стоит только отключение командной строки и PowerShell.

In this article, we see about How to create Group policy in windows server 2016. First open Group Policy Management console by using server manager. By using GPM we can assign various polices for Organizational units(OU). We show simple example to create GP.

Right click domain name and click to create GPO in this domain and link here.

Give a name for New GPO, we give Information Security and click OK.

Right click Group Policy Object and click Edit.

Here we showing simple example for editing GPO, click policies-Windows settings-Security Settings-Account polices-password Policy and click Maximum password age change password expire days and click OK.

Click GPO and click Settings to check what are the policy enabled.

Block Inheritance Group Policy To Block Inheritance of group policy to parent Organizational unit, it’s used to not apply any policy to blocked inheritance. For Example Right click Organizational unit and click Block Inheritance

We see now blocked Organizational units as BPO and Technical Dept.

Enforced Group policy

Enforcing Policy will take presence and apply to all the OUs followed in the Active Directory. which means that Even you blocked any OU using the Block Inheritance, Enforce will take override of that settings and apply the policy what ever enforced. So be careful, when selecting the Enforce has it will override and apply which may cause issues if any OUs defined and required different settings.. To enable Enforce, Right click GPO and select Enforced.

Link enabled GPO Link enabled that the group policy is linked to the OU. So the policy applies to the objects within the OU. Right click GPO and select Link enabled.

By Default Group Policy will take 90 Minutes of frequency to update to Clients which means client will contact Active Directory every 90 Minutes to check any policy changes are there and update if any changes or new Policies available and applicable for that particular client. If you want to update immediately, We can us gpupdate /force in the clients which will do check and update.

#Grouppolicy #BlockInheritance #GPO #Enforcedgrouppolicy #LinkenabledGPO

-

Founder & Author, Windowstechpro

This article is a part of Windows Server 2016 Tutorials series. Within the previous Article, we Create OU and add a user account to it. Now we’ll move forward and see How to Create and manage Group Policy on Windows Server 2016.

The process of Applying Policy to computers or network is almost same as in the previous Version of Windows Server.Group Policy is a feature of Microsoft Windows that manage the working environment of computer accounts and user accounts.Using Group Policy an Administrator can define options that what a user can do on a network, It includes that what folders, files, and applications a user can access.The collection of computer and user settings are known as GPOs (Group Policy Objects, which are managed by an Administrator from Group Policy Management Console.

Group Policy Objects are handled in a specific order

Local Group Policy – Any settings in the Computer’s Local policy.

Site – Any Group Policies associated with the AD site in which the computer located.

Domain – Any Group Policies associated with the Domain in which the computer located.

Organizational Unit -Grop Policies allocated to the AD OU (Organizational Unit) in which the user or computer are placed.

Implementing Group Policy in Windows Server 2016

Step 1.We will create a GPO (Group Policy Object), to create that Open your Windows Server and open Server Manager console > Tools > Click on Group Policy management.

Step 2. We want to apply policy on OU of IT Users, Right -click on IT Users > and select Create a GPO in this domain, and Link here…

Step 3.Here we have to enter the name of the new GPO, enter any name for GPO in the Name field > when finish click on OK.

Step 4. Right Click on the Group Policy Object name and then click edit.

Here we have to choose the policy which we want to apply.If you want to apply the policy to the users then go to User Configuration and if you want to apply the policy on the computer then choose Computer Configurations.

Step 5. A new window of Group Policy Management editor will open.Expand User Configuration > Policies > Administrative Templates > Control Panel > Double Click on Display.

Step 6. On the right side..Double Click on Disable the Display Control Panel. Here Select Enabled and Click on OK.

Now, whenever any user from IT Users wants to open the control panel then he will get an error message and he can’t able to open Control Panel. Now you can create or manage the GPOs from the Group Policy Management Tool.

Congratulations! finally, we have Successfully Applied a Policy to an OU. In next Part, we will see What is DHCP and How DHCP Works.

So above Steps is all about How to Create and Manage Group Policy. Using this you can apply n number of Policies to the users. Hope you all like this post, share it with others too, and leave a comment below if you need any suggestions at any steps.

Piyush Kumawat

Ethical Hacker || Penetration Tester || Gamer || Blogger || Application Security Engineer

6. Applying Group Policies and GPO properties

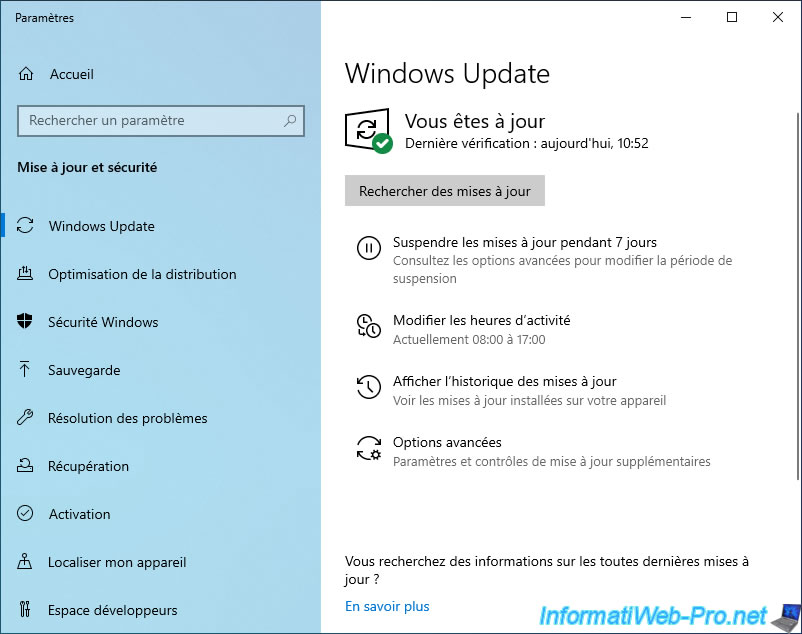

For this tutorial, we will apply group policies to disable automatic updates on client PCs.

Indeed, in business, it often happens that the installation of Windows updates and other software is managed through third-party solutions, such as Microsoft SCCM (System Center Configuration Manager).

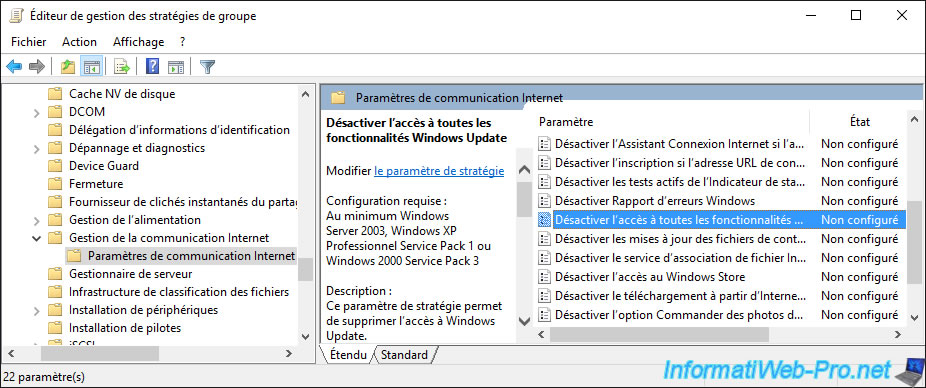

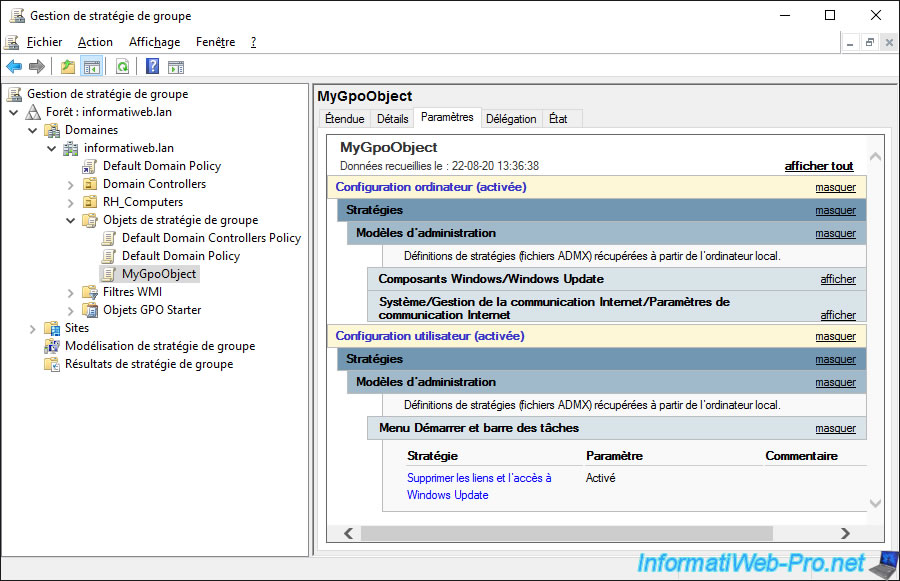

To disable updates on client PCs, go to : Computer Configuration -> Policies -> Administrative Templates … -> System -> Internet Communication Management -> Internet Communication settings.

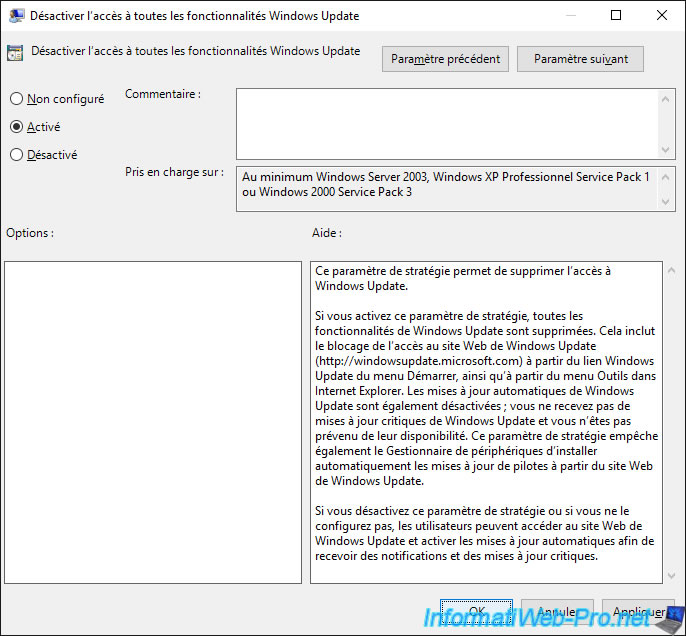

In this folder, double-click on the «Turn off access to all Windows Update features» policy.

Enable this policy setting to remove Windows Update feature.

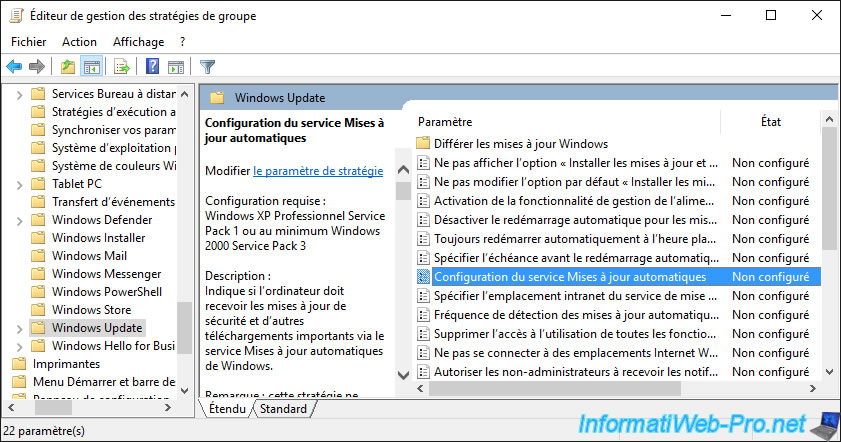

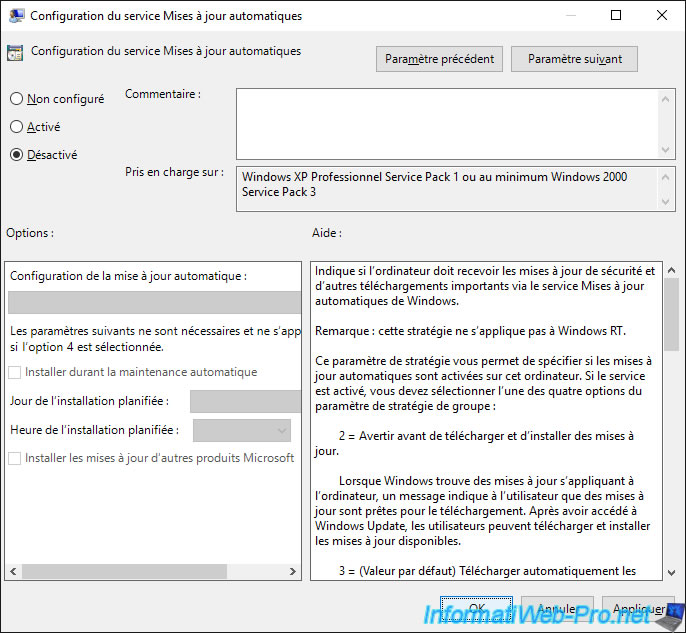

Then, go to «Computer Configuration -> Administrative Templates … -> Windows Components -> Windows Update» and double-click on the «Configure Automatic Updates» policy.

Disable this policy setting so that Windows Update is disabled on client PCs.

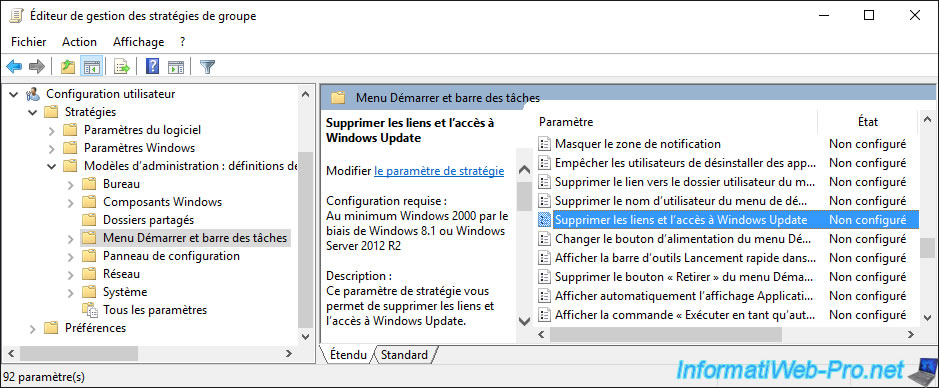

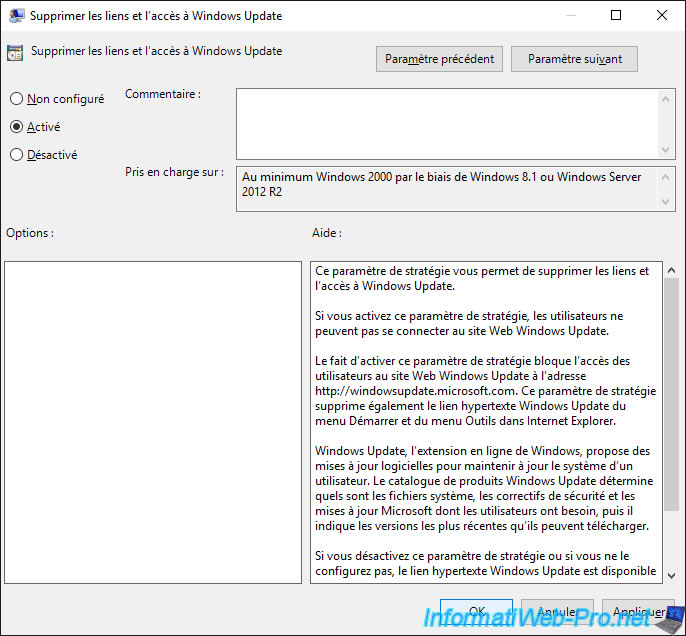

Finally, go to «User Configuration -> Policies -> Administrative Templates -> Start Menu and Taskbar» and double click on the «Remove links and access to Windows Update» policy.

Enable this policy setting to block access to the Windows Update website.

As indicated in the description of this strategy.

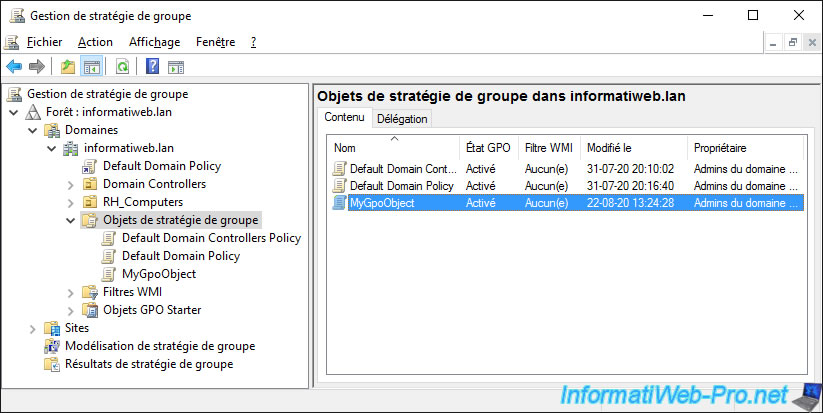

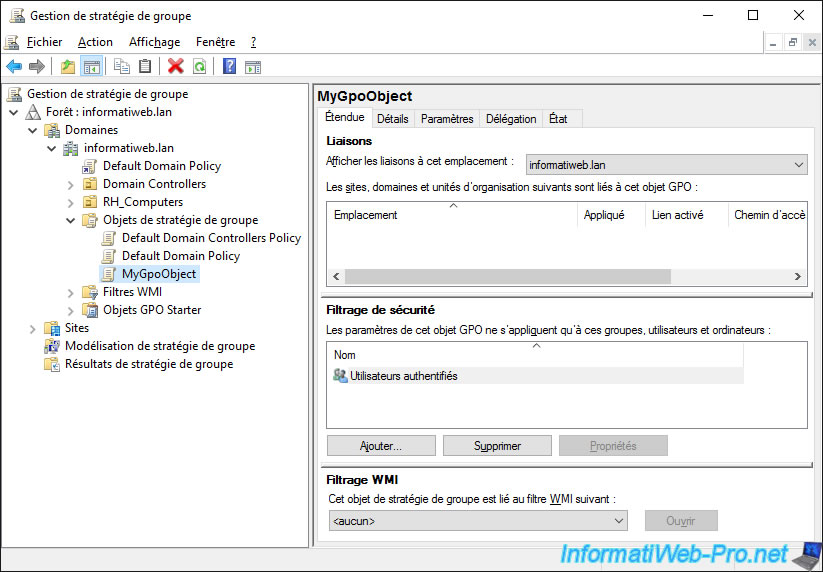

Our GPO is created and configured, but it’s not linked to any server or computer at this time.

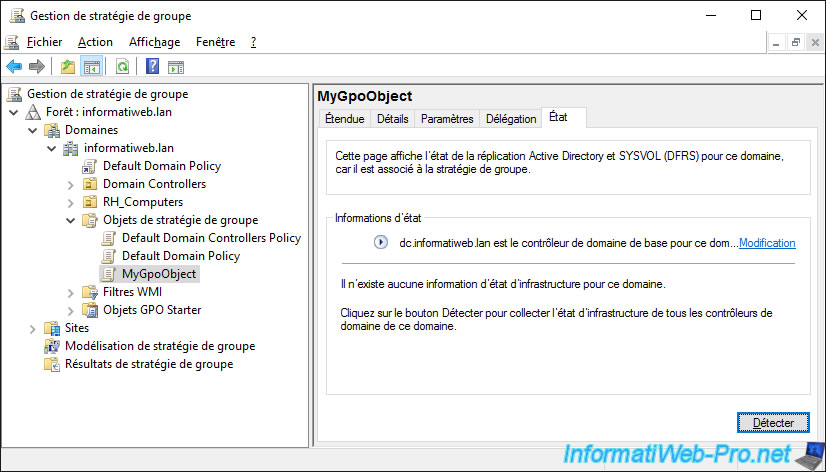

If you display the properties of this GPO by double-clicking on it, you will see that it’s part of the Active Directory domain specified above, but that it’s not linked to any site or domain Active Directory nor to an organizational unit.

Therefore, this Group Policy Object (GPO) is not used at this time.

By default, security filtering is «Authenticated Users» and WMI filtering is not used.

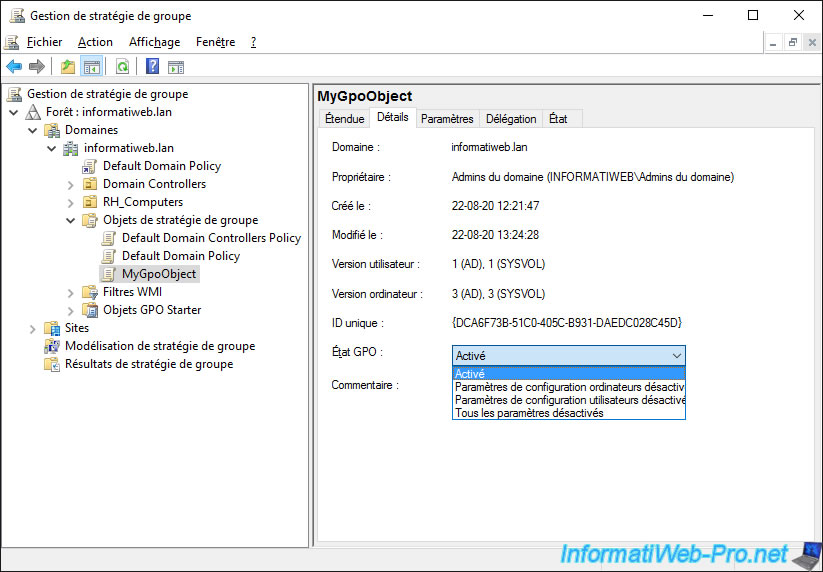

In the «Details» tab of the GPO object, you can find out :

- the Active Directory domain (or subdomain) in which it’s located

- his owner

- his date of creation and last modification

- its user and computer version. This is used for data replication between multiple domain controllers present in the same domain (if applicable)

- its unique ID which corresponds to the name of the folder of this GPO present in : C:\Windows\SYSVOL\domain\Policies

- the Group Policy status (GPO)

- a comment (if there is one)

For the GPO state, by default, the «Computer configuration» and «User configuration» sections are both enabled, but you can also choose :

- to enable only the «Computer Configuration» section by selecting : User configuration settings disabled

- to enable only the «User Configuration» section by selecting : Computer configuration settings disabled

- to disable the 2 configuration sections to try to find the cause of a problem on a server or a client PC, for example, by selecting : All settings disabled

In the «Settings» tab of the GPO, you will be able to see which policies are defined in it, as well as their value.

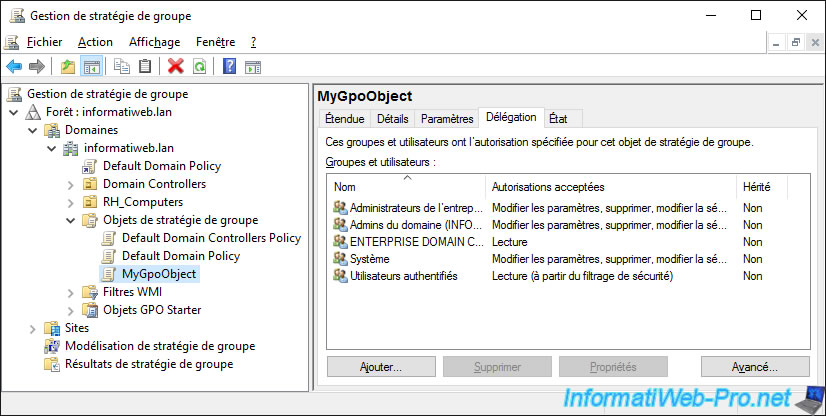

In the «Delegation» tab of the GPO object, you can delegate the management of this GPO object if you wish.

As you can see, by default :

- only administrators can edit the GPO object

- authenticated users only have read permission so that group policies can be read and applied on the client computer.

In the «Status» tab of the GPO object, you can find out the status of its replication on your different domain controllers if you have more than one domain controller.

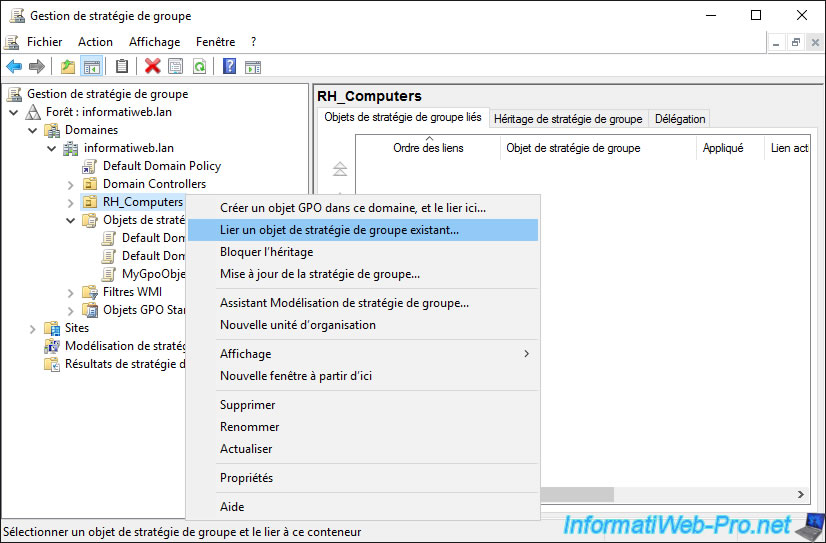

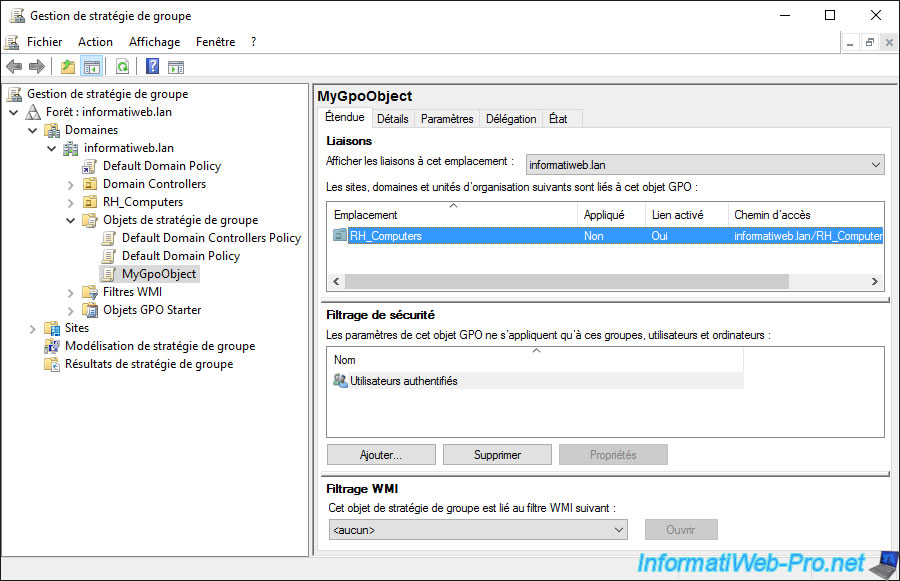

7. Link a GPO object

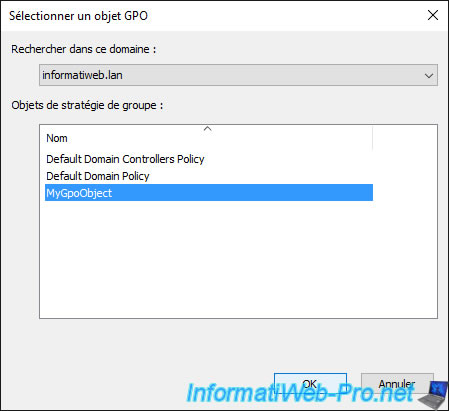

Now that the GPO is created and configured, you can link it anywhere you want by right-clicking «Link an Existing GPO» on the desired item (in our case : the «RH_Computers» organizational unit).

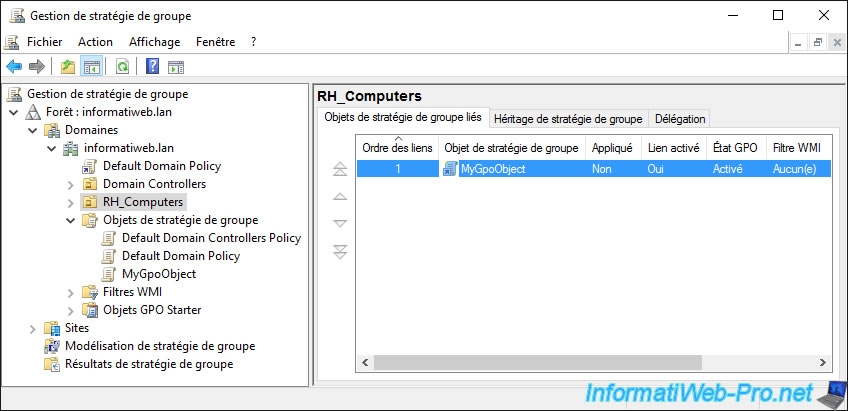

Select the GPO object created previously.

By selecting the OU to which you linked your GPO, you will see that your Group Policy Object (GPO) is linked to it.

If you select the GPO, you will see in the «Scope» tab that it’s indeed linked to a location : your «RH_Computers» organizational unit.

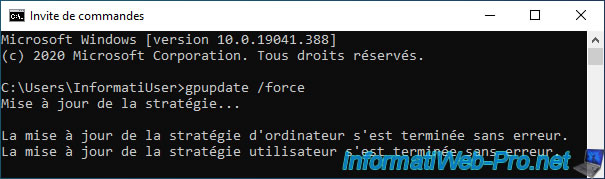

8. Update client PC Group Policies

On the client PC, force the policy update by launching a command prompt as administrator, then typing the command :

Batch

gpupdate /force

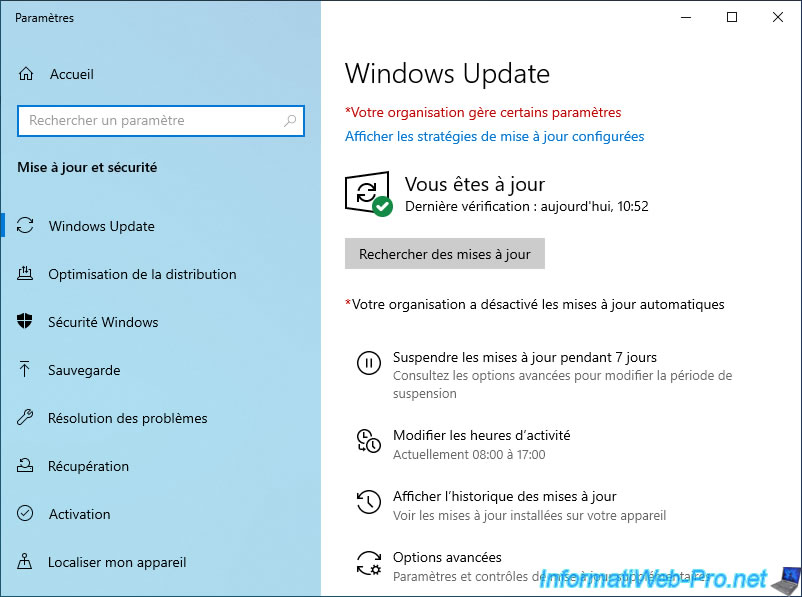

If you open Windows Update settings, you will see the «*Some settings are managed by your organization» message will be displayed in red.

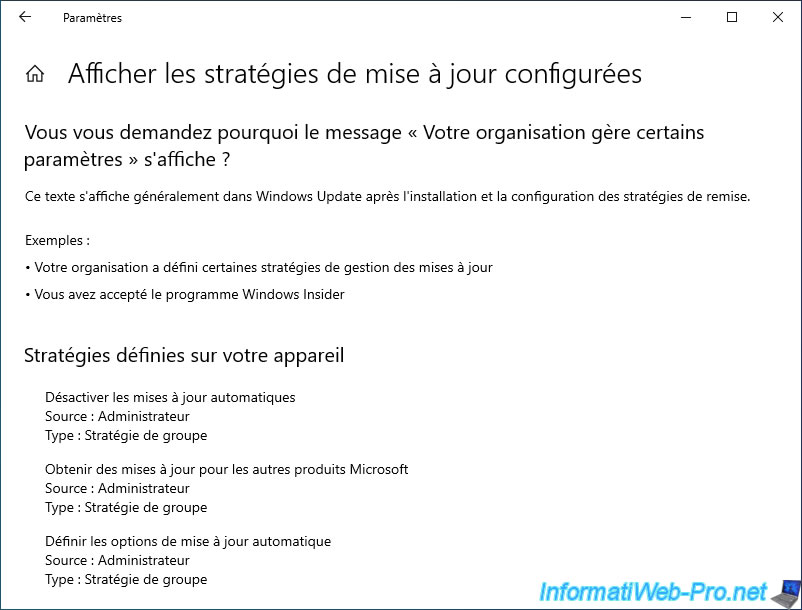

If you click on the «View configured update policies» link just below the message, you will be able to see which policies have been applied for Windows Update.

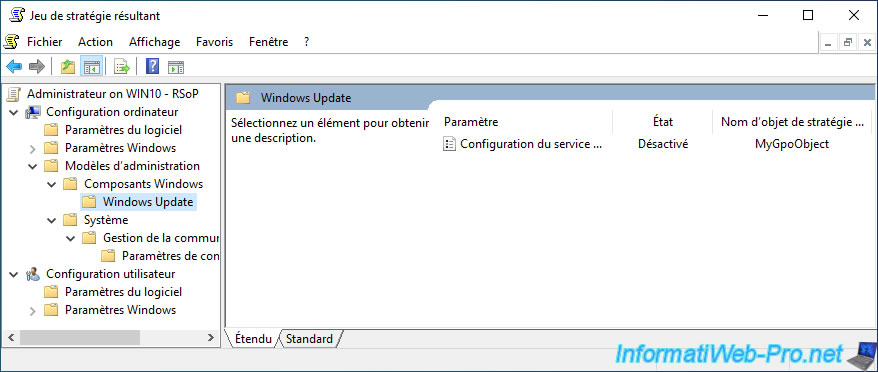

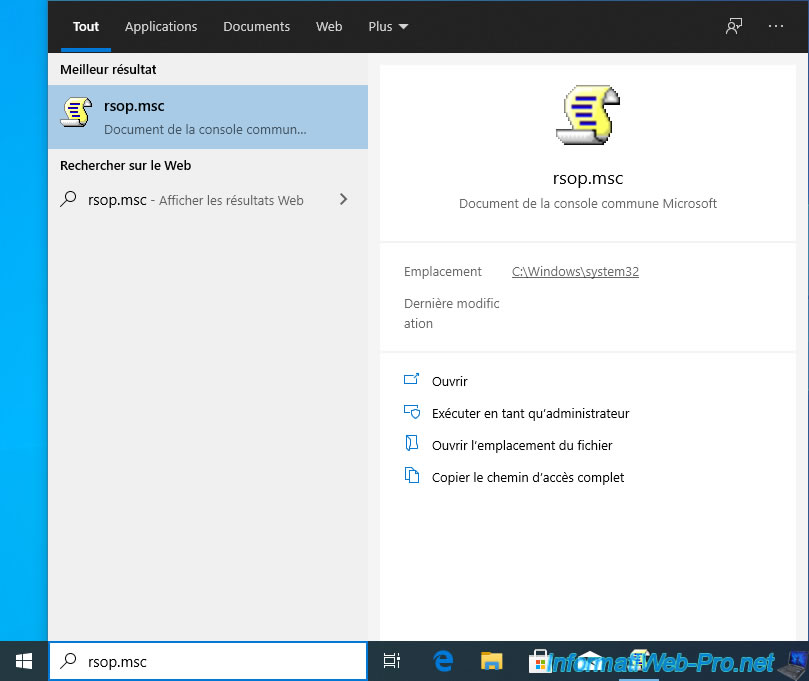

9. Display the policies applied on the client PC (RSOP)

On Windows 10, you will find a program named «rsop.msc» which allows you to easily know which group policies have been applied on this client PC.

There are other official alternatives to this program, but in this case, we will use this one.

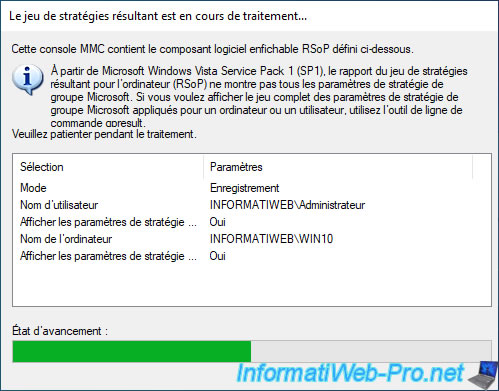

A «The resulting strategy set is being processed» window will be displayed.

While the policies data are loading, you will be able to see which user and which computer is used to obtain group policies.

This can help you find the cause of the application or not of a specific GPO.

In our case, we find, for example, the group policy «Configure Automatic Updates» located in the «Computer Configuration» section.

Additionally, «rsop.msc» tells us what value has been assigned for this policy and what GPO it’s from.