What is Password Policy?

Password policy is the policy which is used to restrict some credentials on windows server 2016 and previous versions of Server 2012, 2008 and 2003.

A password policy is a set of rules designed to enhance computer security by encouraging users to employ strong passwords and use them properly. A password policy is often part of an organisation’s official regulations and may be taught as part of security awareness training. The password policy may either be advisory or mandated by technical means. Some governments have national authentication frameworks that define requirements for user authentication to government services, including requirements for passwords. So follow the under instructions to know how to configure password policy with windows server 2016. “Wikipedia”

How to Configure Password Policies with Windows Server 2016?

You can open up Group Policy Management Editor into three various ways.

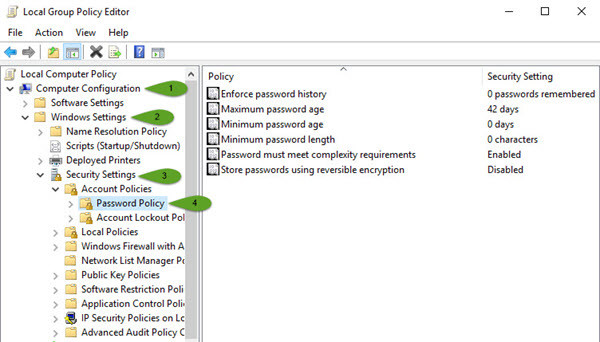

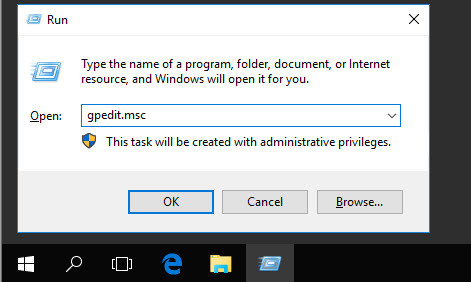

First Method: press windows key and type control panel and now select administrative tools and then select local security policy. A new window will pop up, click account policies, Password Policy. Here you will see about six policies. If you don’t want to use the graphical way just type gpedit.msc on the RUN window then hit enter. Now go to this path. Computer Configuration/Windows Settings/Security Settings/Password Policy.

Local Group Policy Editor

Second Method: If you don’t want to use the graphical way just type gpedit.msc on the RUN window then hit enter. Now go to this path. Computer Configuration>Windows Settings>Security Settings>Password Policy.

Group Policy Editor

Third Method: Open Server Manager and click on Tools. Scroll down until you see the GPO (Group Policy Management). Right, click on the Domain then choose Edit. Now you will see the same window as before. Go to Computer Configuration> Windows Settings> Security Settings> Password Policy.

These were three different ways that you can apply password policy on the network computers.

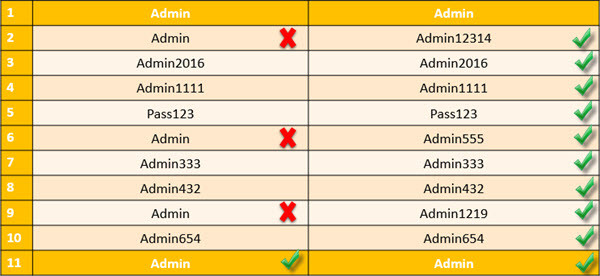

What is Enforce Password History?

Enforce password history is the policy that doesn’t allow the users to use the same password for many times. For example, Once your Device password is Admin, and for the next time, you can’t use this password for login on your computer. After some months or year, it may expire. When it is expired, so you must use another password. Here I have set it to 10 times. It means that I can’t use my old password less than 10 times. In ten times, I must use a different password. After 10 times, I can use my first password. For more information, look at the chart below.

Enforce Password History rules

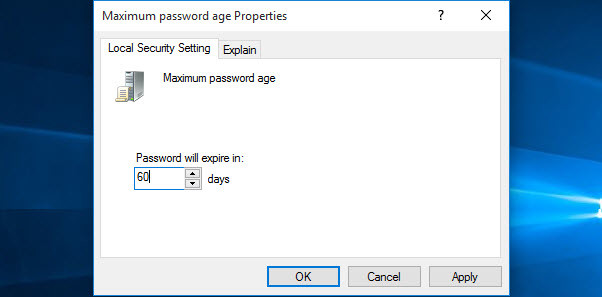

What is Maximum password Age?

This security setting determines the time in days that a password can be used before the system requires the user to change it. You can set passwords to expire after several days between 1 to 999, or you can specify that passwords never expire by setting the number of days to 0 if the maximum password age is between 1 and 999 days. The minimum password age must be less than the maximum password age if the maximum password age is set to 0. The minimum password age can be any value between 0 and 998 days.

Maximum Password Age

Note: It is a security best practice to have passwords expire every 30 to 90 days, depending on your environment. This way, an attacker has a limited amount of time to crack a user’s password and have access to your network resources.

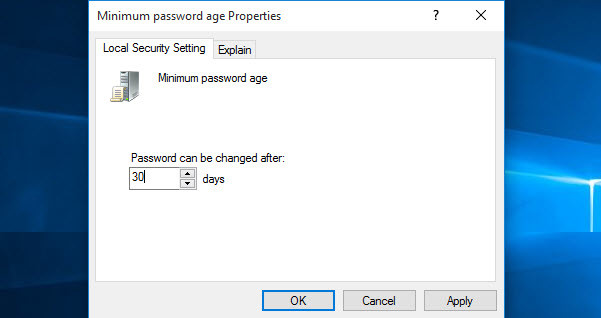

What is the Minimum Password Age?

The minimum password age must be less than the maximum password age unless the maximum password age is set to 0, indicating that passwords will never expire. If the maximum password age is set to 0, the minimum password age can be set to any value between 0 to 998. It’s vital that you have to use the minimum password age. If you don’t use, the user may cycle the password history till they get their old favourite password. If you set the minimum password age, so they will not change their password quickly.

Minimum Password Age

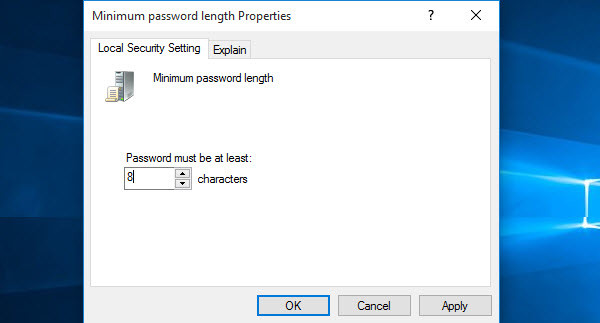

What is the Minimum Password Length?

This is security setting determines the least number of characters that a password for a user account may contain. You can set a value of between 1 and 14 characters, or establish that no password is required by setting the number of characters to 0. Here I have set up to 8 characters. Mostly you see this policy on websites or social accounts.

Minimum Password Length

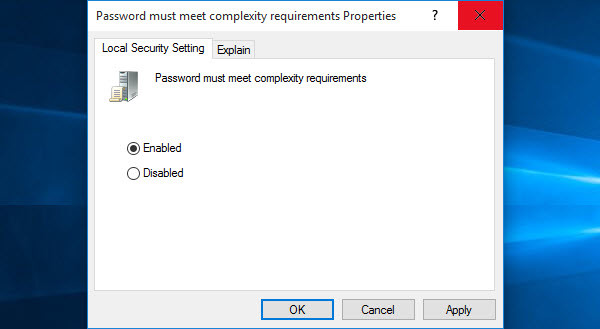

What are Password Complexity Requirements?

If this policy is enabled, passwords must meet the following minimum requirements.

- Be at least six characters in length

- Contain characters from three of the following four categories

- English uppercase letters (A through Z)

- English Lowercase letters (a through z)

- Base 10 digit (0 through 9)

- Non-alphabetic characters ( !,@,#,$,%&,*)

Password Must Meet Complexity Requirements

It’s beneficial and restricts vulnerabilities. You can see this policy when you create an Apple ID.

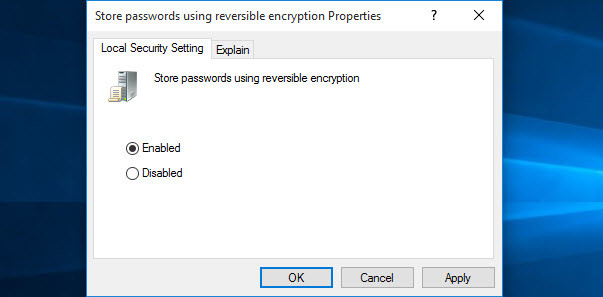

Store Passwords Using Reversible Encryption

This policy provides support for applications that use protocols that require knowledge of the user’s password for authentication purposes. Storing passwords using reversible encryption is essentially the same as storing plaintext versions of the passwords. For this reason, this policy should never be enabled unless application requirements outweigh the need to protect password information. I should tell you when you enabled this option; it will encrypt the password and no-one can access your password very easily.

Store Passwords Using Reversible Encryption

It was all about how to configure password policies with windows server 2016. It does not only work on windows server 2016 but also work on later versions. Thanks for being with us.

This security setting determines whether passwords must meet complexity requirements. Complexity requirements are enforced when passwords are changed or created.

If this policy is enabled, passwords must meet the following minimum requirements when they are changed or created:

Passwords must not contain the user’s entire Account Name value or entire display Name (Full Name) value. Both checks are not case sensitive.

In this tutorial, you will learn how you can disable the password complexity policy on Windows Server 2016.

Remove Password Complexity

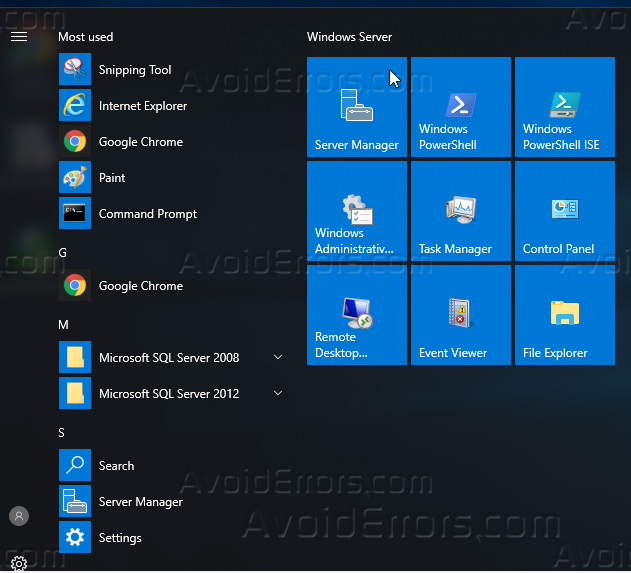

1. Open Server Manager from the Start Menu.

2. Click on Tools, and then click on “Group Policy Management”.

3. Right-click of “Default Domain Policy” which it will be located under your domain name and click Edit.

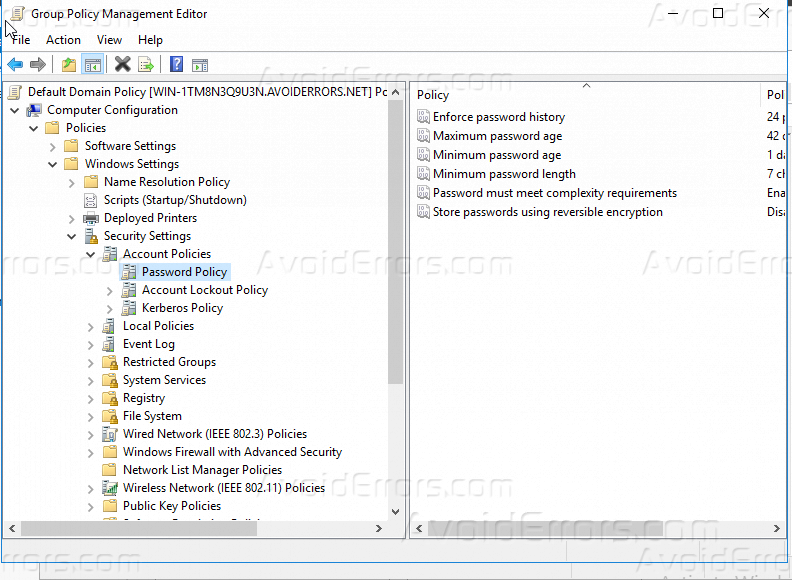

4. Expand the policy Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Account Policies -> Password Policy, just like the screenshot below.

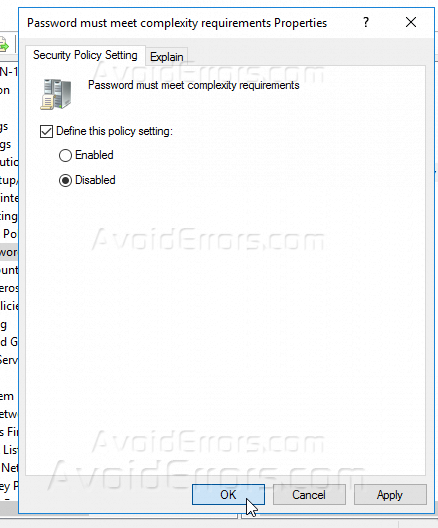

5. From the right pane do a double-click on the policy named “Password Must Meet Complexity Requirements“.

6. Check on “Disabled” and then click Ok.

7. Close “Group Policy Management” and run CMD as Administrator.

8. Run the below command on your server and also on all the client’s computer so the changes can take effect.

gpupdate /force

9. If you followed our steps correctly you find the result of the CMD command just like the below screenshot.

Disable Password Complexity using PowerShell

1. Run PowerShell as Administrator from the Start Menu.

2. Copy & Paste the below command on the PowerShell window to disable password complexity.

secedit /export /cfg c:\secpol.cfg

(gc C:\secpol.cfg).replace("PasswordComplexity = 1", "PasswordComplexity = 0") | Out-File C:\secpol.cfg

secedit /configure /db c:\windows\security\local.sdb /cfg c:\secpol.cfg /areas SECURITYPOLICY

rm -force c:\secpol.cfg -confirm:$false

3. Now Password Complexity Policy is disabled successfully.

Summary

After this tutorial, you should be able to know how you can remove a password complexity policy on Windows Server 2016 through the “Group Policy Management” and also through PowerShell.

-

dooblikator

- Сообщения: 7

- Зарегистрирован: Ср сен 06, 2017 1:53 pm

Windows Server 2016 и плановая смена пароля

Добрый день!

После перехода на Windows Server 2016 в качестве терминального сервера окно авторизации пользователя приобрело такой вид

И все бы ничего (хотя непривычно и пользователи пугаются поначалу), но у нас действует политика смены пароля через каждые 60 дней. Обычно, при работе на компьютере с windows, либо через RDP, либо через WTWARE с использованием WinServer 2008r2, если пароль просрочен, то после вводы пароля при входе в систему пользователю предлагалось принудительно сменить пароль. А после перехода на 2016 при попытке пользователя залогиниться с просроченным паролем выскакивает совершенно неинформативная для пользователя ошибка

Приходится каждому пользователю менять пароль в ручном режиме.

Подскажите, пожалуйста, как решить эту проблему, а лучше всего, как вернуться к виндовому окну ввода логина/пароля.

-

aka

- Разработчик

- Сообщения: 12088

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

-

TechnoDom

- Сообщения: 33

- Зарегистрирован: Чт авг 21, 2014 11:23 am

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

TechnoDom »

Доброго времени. Напишу в этой теме. Проблема аналогичная, только у нас терминальная ферма на Windows Server 2016. Если отключить NLA то пользователи не могут с wtware залогиниться. Получают ошибку что у них нет доступа подключаться к данному терминальному серверу и их надо добавить в группу удаленных рабочих столов. Такое ощущение, что после отключения NLA они не к коллекции сеансов пытаются подключиться через балансировщик, а непосредственно на брокер логинятся. При этом из винды через RDP файл подключаются на ура. Помогите пожалуйста разобраться с этой проблемой.

-

aka

- Разработчик

- Сообщения: 12088

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

-

TechnoDom

- Сообщения: 33

- Зарегистрирован: Чт авг 21, 2014 11:23 am

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

TechnoDom »

Вот кусок где подключается с NLA

Код: Выделить всё

16-40-43-853| [ rdpsnd] [ 1259.143430] Link lost.

16-40-45-710| [ gm] [ 1261.025480] Run '/sbin/resolver 0x1d40718 dns [vm-term-cb01.technodom.kz]', log '', env '', pid ''.

16-40-45-928| [ pfac] [ 1261.025649] Run /sbin/resolver 0x1d40718 dns [vm-term-cb01.technodom.kz].

16-40-45-928| [ pfac] [ 1261.025665] Ok, PID 977.

16-40-45-944| [ pfac] [ 1261.027825] Process pid 977 terminated, status 00000000.

16-40-45-959| [ gm] [ 1261.030034] vm-term-cb01.technodom.kz => 172.16.12.152.

16-40-55-944| [ gm] [ 1271.264231] Free ram before fork terminal client /sbin/rdpclient-SSE (session 5): 1892636 Kb.

16-40-55-959| [ gm] [ 1271.264292] Run '/sbin/rdpclient-SSE 5', log '/tmp/rdpclient.out', env '', pid ''.

16-40-55-959| [ pfac] [ 1271.264401] Run /sbin/rdpclient-SSE 5.

16-40-55-959| [ pfac] [ 1271.264414] Ok, PID 978.

16-40-55-975| [ rdpclient 978] [ 1271.265740] RDP Terminal Client, WTware 5.8.34, pipe 5, pid 978.

16-40-55-975| [ rdpclient 978] [ 1271.268226] Use /lib/ui32-SSE.so.

16-40-55-975| [ rdpclient 978] [ 1271.268364] Redirect sound.

16-40-55-991| [ rdpclient 978] [ 1271.270155] Make RDP session with 172.16.12.152, port 3389.

16-40-55-991| [ rdpclient 978] [ 1271.270179] Username: "tsexpress".

16-40-56-006| [ rdpclient 978] [ 1271.270191] Password: present.

16-40-56-006| [ rdpclient 978] [ 1271.270203] No PIN.

16-40-56-022| [ rdpclient 978] [ 1271.270214] Domain: "technodom".

16-40-56-022| [ rdpclient 978] [ 1271.270238] No shell.

16-40-56-037| [ rdpclient 978] [ 1271.270249] No directory.

16-40-56-037| [ rdpclient 978] [ 1271.270260] Window: 1600x900@24.

16-40-56-037| [ rdpclient 978] [ 1271.270270] Second monitor: [1600:0..3199:899].

16-40-56-037| [ rdpclient 978] [ 1271.270280] PFlags 0x00000184.

16-40-56-053| [ rdpclient 978] [ 1271.270291] Keyboard 00000409:00000000.

16-40-56-053| [ rdpclient 978] [ 1271.270301] My hostname "wtw001999D40420".

16-40-56-069| [ rdpclient 978] [ 1271.270311] TCP: connecting to 172.16.12.152:3389.

16-40-56-069| [ rdpclient 978] [ 1271.270607] TCP: connection with 172.16.12.152:3389 established.

16-40-56-084| [ rdpclient 978] [ 1271.270621] Turn keepalive on.

16-40-56-084| [ rdpclient 978] [ 1271.270793] Free ram after buffers allocation: 1892264 KB.

16-40-56-084| [ rdpclient 978] [ 1271.270804] Use Balance Info 52 bytes: 'tsv://MS Terminal Services Plugin.1.vm-terminal-2016'.

16-40-56-084| [ rdpclient 978] [ 1271.274004] Reconnect with NLA enabled.

16-40-56-100| [ rdpclient 978] [ 1271.274023] TCP: reconnecting to 172.16.12.152:3389.

16-40-56-100| [ rdpclient 978] [ 1271.274309] TCP: connection with 172.16.12.152:3389 established.

16-40-56-115| [ rdpclient 978] [ 1271.274322] Turn keepalive on.

16-40-56-115| [ rdpclient 978] [ 1271.274333] Use Balance Info 52 bytes: 'tsv://MS Terminal Services Plugin.1.vm-terminal-2016'.

16-40-56-131| [ rdpclient 978] [ 1271.276507] Server supports GFX Pipeline.

16-40-56-131| [ rdpclient 978] [ 1271.276523] NLA.

16-40-56-131| [ rdpclient 978] [ 1271.276535] SSL/TLS.

16-40-56-147| [ rdpclient 978] [ 1271.303546] Enable font smoothing and Desktop Composition.

16-40-56-147| [ rdpclient 978] [ 1271.368702] Server Redirection flags 0x00000b0d.

16-40-56-147| [ rdpclient 978] [ 1271.368735] Server 172.16.12.151.

16-40-56-162| [ rdpclient 978] [ 1271.368750] User "tsexpress".

16-40-56-162| [ rdpclient 978] [ 1271.368762] Domain "TECHNODOM".

16-40-56-162| [ gm] [ 1271.368772] TSClient (sessionId 5, pid 978) gracefully end.

16-40-56-162| [ rdpclient 978] [ 1271.368776] Send Disconnect Provider Ultimatum.

16-40-56-178| [ pfac] [ 1271.369067] Run /sbin/rdpclient-SSE 6.

16-40-56-178| [ gm] [ 1271.369077] Free ram before fork terminal client /sbin/rdpclient-SSE (session 6): 1892140 Kb.

16-40-56-193| [ pfac] [ 1271.369091] Ok, PID 979.

16-40-56-193| [ gm] [ 1271.369095] Run '/sbin/rdpclient-SSE 6', log '/tmp/rdpclient.out', env '', pid ''.

16-40-56-209| [ rdpsnd] [ 1271.369236] Link lost.

16-40-56-209| [ pfac] [ 1271.369295] Process pid 978 terminated, status 00000009.

16-40-56-209| [ rdpclient 979] [ 1271.370502] RDP Terminal Client, WTware 5.8.34, pipe 6, pid 979.

16-40-56-209| [ rdpclient 979] [ 1271.370885] Use /lib/ui32-SSE.so.

16-40-56-225| [ rdpclient 979] [ 1271.371023] Redirect sound.

16-40-56-225| [ rdpclient 979] [ 1271.371091] Make RDP session with 172.16.12.151, port 3389.

16-40-56-240| [ rdpclient 979] [ 1271.371113] Username: "tsexpress".

16-40-56-240| [ rdpclient 979] [ 1271.371132] Password: present.

16-40-56-240| [ rdpclient 979] [ 1271.371150] No PIN.

16-40-56-240| [ rdpclient 979] [ 1271.371169] Domain: "TECHNODOM".

16-40-56-256| [ rdpclient 979] [ 1271.371187] No shell.

16-40-56-256| [ rdpclient 979] [ 1271.371206] No directory.

16-40-56-256| [ rdpclient 979] [ 1271.371225] Window: 1600x900@24.

16-40-56-271| [ rdpclient 979] [ 1271.371246] Second monitor: [1600:0..3199:899].

16-40-56-271| [ rdpclient 979] [ 1271.371265] PFlags 0x00000184.

16-40-56-271| [ rdpclient 979] [ 1271.371284] Keyboard 00000409:00000000.

16-40-56-287| [ rdpclient 979] [ 1271.371303] My hostname "wtw001999D40420".

16-40-56-287| [ rdpclient 979] [ 1271.371323] TCP: connecting to 172.16.12.151:3389.

16-40-56-287| [ rdpclient 979] [ 1271.371720] TCP: connection with 172.16.12.151:3389 established.

16-40-56-287| [ rdpclient 979] [ 1271.371755] Turn keepalive on.

16-40-56-303| [ rdpclient 979] [ 1271.371955] Free ram after buffers allocation: 1891816 KB.

16-40-56-303| [ rdpclient 979] [ 1271.371981] Empty Balance Info.

16-40-56-318| [ rdpclient 979] [ 1271.375832] Reconnect with NLA enabled.

16-40-56-318| [ rdpclient 979] [ 1271.375872] TCP: reconnecting to 172.16.12.151:3389.

16-40-56-318| [ rdpclient 979] [ 1271.376204] TCP: connection with 172.16.12.151:3389 established.

16-40-56-318| [ rdpclient 979] [ 1271.376239] Turn keepalive on.

16-40-56-334| [ rdpclient 979] [ 1271.376271] Empty Balance Info.

16-40-56-334| [ rdpclient 979] [ 1271.378857] Server supports GFX Pipeline.

16-40-56-334| [ rdpclient 979] [ 1271.378888] NLA.

16-40-56-349| [ rdpclient 979] [ 1271.378909] SSL/TLS.

16-40-56-349| [ rdpclient 979] [ 1271.391235] Redirected Session ID 0x00000000.

16-40-56-349| [ rdpclient 979] [ 1271.394275] Enable font smoothing and Desktop Composition.

16-40-56-365| [ rdpclient 979] [ 1271.397537] RDP5 encryption (X.509).

16-40-56-365| [ rdpclient 979] [ 1271.457570] GFX codec.

16-40-56-490| [ rdpclient 979] [ 1271.816542] LOGON_EX_LOGONERRORS: ErrorNotificationType 0xfffffffe, ErrorNotificationData 0x00000026.

16-40-56-708| [ rdpclient 979] [ 1271.869616] Run 2 tile threads.

16-40-58-424| [ rdpclient 979] [ 1273.738340] SessionId 0x00000026: TECHNODOM\tsexpress.

16-41-16-833| [ rdpclient 979] [ 1292.148025] errorInfo 0x0000000c.

16-41-17-036| [ rdpclient 979] [ 1292.148055] ERRINFO_LOGOFF_BY_USER: The disconnection was initiated by the user logging off his or her session on the server.

16-41-17-036| [ rdpclient 979] [ 1292.251463] Receive Disconnect Provider Ultimatum.

16-41-17-051| [ gm] [ 1292.251500] TSClient (sessionId 6, pid 979) gracefully end.

16-41-17-067| [ rdpsnd] [ 1292.255364] Link lost.А вот с отключенным NLA

Код: Выделить всё

16-50-50-312| [ rdpsnd] [ 138.522063] Link lost.

16-50-50-312| [ pfac] [ 138.522180] Process pid 950 terminated, status 00000009.

16-50-51-202| [ gm] [ 139.427367] Run '/sbin/resolver 0x1b236d0 dns [vm-term-cb01.technodom.kz]', log '', env '', pid ''.

16-50-51-233| [ pfac] [ 139.427556] Run /sbin/resolver 0x1b236d0 dns [vm-term-cb01.technodom.kz].

16-50-51-233| [ pfac] [ 139.427656] Ok, PID 961.

16-50-51-248| [ pfac] [ 139.429872] Process pid 961 terminated, status 00000000.

16-50-51-248| [ gm] [ 139.431674] vm-term-cb01.technodom.kz => 172.16.12.152.

16-50-51-248| [ gm] [ 139.456231] Free ram before fork terminal client /sbin/rdpclient-SSE (session 2): 1892728 Kb.

16-50-51-248| [ gm] [ 139.456277] Run '/sbin/rdpclient-SSE 2', log '/tmp/rdpclient.out', env '', pid ''.

16-50-51-264| [ pfac] [ 139.456399] Run /sbin/rdpclient-SSE 2.

16-50-51-264| [ pfac] [ 139.456421] Ok, PID 962.

16-50-51-280| [ rdpclient 962] [ 139.457729] RDP Terminal Client, WTware 5.8.34, pipe 2, pid 962.

16-50-51-280| [ rdpclient 962] [ 139.460406] Use /lib/ui32-SSE.so.

16-50-51-280| [ rdpclient 962] [ 139.460841] Redirect sound.

16-50-51-280| [ rdpclient 962] [ 139.461074] Make RDP session with 172.16.12.152, port 3389.

16-50-51-295| [ rdpclient 962] [ 139.461103] No username.

16-50-51-295| [ rdpclient 962] [ 139.461123] No password.

16-50-51-295| [ rdpclient 962] [ 139.461143] No PIN.

16-50-51-295| [ rdpclient 962] [ 139.461166] Domain: "technodom".

16-50-51-311| [ rdpclient 962] [ 139.461186] No shell.

16-50-51-311| [ rdpclient 962] [ 139.461206] No directory.

16-50-51-326| [ rdpclient 962] [ 139.461226] Window: 1600x900@24.

16-50-51-326| [ rdpclient 962] [ 139.461248] Second monitor: [1600:0..3199:899].

16-50-51-326| [ rdpclient 962] [ 139.461270] PFlags 0x00000184.

16-50-51-326| [ rdpclient 962] [ 139.461292] Keyboard 00000409:00000000.

16-50-51-342| [ rdpclient 962] [ 139.461361] My hostname "wtw001999D40420".

16-50-51-342| [ rdpclient 962] [ 139.461387] TCP: connecting to 172.16.12.152:3389.

16-50-51-451| [ rdpclient 962] [ 139.461880] TCP: connection with 172.16.12.152:3389 established.

16-50-51-451| [ rdpclient 962] [ 139.461918] Turn keepalive on.

16-50-51-451| [ rdpclient 962] [ 139.462122] Free ram after buffers allocation: 1892224 KB.

16-50-51-451| [ rdpclient 962] [ 139.462148] Use Balance Info 52 bytes: 'tsv://MS Terminal Services Plugin.1.vm-terminal-2016'.

16-50-51-467| [ rdpclient 962] [ 139.465132] Reconnect with TLS/SSL enabled.

16-50-51-467| [ rdpclient 962] [ 139.465183] TCP: reconnecting to 172.16.12.152:3389.

16-50-51-482| [ rdpclient 962] [ 139.465537] TCP: connection with 172.16.12.152:3389 established.

16-50-51-482| [ rdpclient 962] [ 139.465569] Turn keepalive on.

16-50-51-482| [ rdpclient 962] [ 139.465601] Use Balance Info 52 bytes: 'tsv://MS Terminal Services Plugin.1.vm-terminal-2016'.

16-50-51-498| [ rdpclient 962] [ 139.467681] Server supports GFX Pipeline.

16-50-51-498| [ rdpclient 962] [ 139.467715] TLS.

16-50-51-498| [ rdpclient 962] [ 139.467738] SSL/TLS.

16-50-51-514| [ rdpclient 962] [ 139.476915] Enable font smoothing and Desktop Composition.

16-50-51-514| [ rdpclient 962] [ 139.508754] GFX codec.

16-50-51-654| [ rdpclient 962] [ 139.843600] Run 2 tile threads.

16-51-28-892| [ gm] [ 177.116961] Power key pressed.С отключенным NLA пользователю выдает такое сообщение.

-

- IMG_20190329_172400.jpg (206.35 КБ) 56468 просмотров

-

aka

- Разработчик

- Сообщения: 12088

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

aka »

Логин и пароль оно не спрашивало, сразу ругается?

Отключается только NLA, одна позиция в политиках, дургих изменений нет?

Английского сервера рядом нет? Чтобы текст ошибки гуглить.

-

TechnoDom

- Сообщения: 33

- Зарегистрирован: Чт авг 21, 2014 11:23 am

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

TechnoDom »

aka писал(а): Пт мар 29, 2019 2:33 pm

Логин и пароль оно не спрашивало, сразу ругается?

Логин пароль ввел в виндовом интерфейсе, после ввода получил эту ошибку

aka писал(а): Пт мар 29, 2019 2:33 pm

Отключается только NLA, одна позиция в политиках, дургих изменений нет?

Отключил NLA по этой методичке https://wtware.ru/win/nla.html, а так-же в настройках безопасности коллекции убрал галку требовать NLA как на картинке ниже

-

- 12Снимок.JPG (52.06 КБ) 56466 просмотров

aka писал(а): Пт мар 29, 2019 2:33 pm

Английского сервера рядом нет? Чтобы текст ошибки гуглить.

Настроенных как терминальная ферма нет под рукой.

-

aka

- Разработчик

- Сообщения: 12088

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

aka »

TechnoDom писал(а): Пт мар 29, 2019 2:39 pm

Логин пароль ввел в виндовом интерфейсе, после ввода получил эту ошибку

Попробуй указать логин и пароль в конфиге терминала. Проверь, что с включенным NLA логин и пароль из конфига работают, логинится ничего не спрашивая. И потом попробуй с тем же конфигом без NLA. Что будет?

-

TechnoDom

- Сообщения: 33

- Зарегистрирован: Чт авг 21, 2014 11:23 am

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

TechnoDom »

aka писал(а): Пт мар 29, 2019 3:03 pm

Попробуй указать логин и пароль в конфиге терминала. Проверь, что с включенным NLA логин и пароль из конфига работают, логинится ничего не спрашивая. И потом попробуй с тем же конфигом без NLA. Что будет?

Проверил. С включенным NLA логинится, без NLA так-же говорит нет доступа подключаться к данному терминальному серверу пользователя надо добавить в группу удаленных рабочих столов.

-

aka

- Разработчик

- Сообщения: 12088

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

-

TechnoDom

- Сообщения: 33

- Зарегистрирован: Чт авг 21, 2014 11:23 am

- Контактная информация:

-

TechnoDom

- Сообщения: 33

- Зарегистрирован: Чт авг 21, 2014 11:23 am

- Контактная информация:

-

aka

- Разработчик

- Сообщения: 12088

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

aka »

Да, теперь со стороны втвари соединения происходят в точности одинаково. Сервер сопротивляется. Там, где переподключается к другому серверу, сервер не начинает слать графику, а присылает указание переподключаться к другому серверу. Там, где экран с руганью — сервер начинает слать картинки для рисования на экрна. Не знаю, что дальше делать. Надо гуглить…

-

aka

- Разработчик

- Сообщения: 12088

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

aka »

Не могу согласиться с тем, что отключение NLA снижает уровень безопасности.

NLA сделаны для виндовых клиентов, которые хранят пароли. Вот там да — хранить на клиенте криптованый пароль и потом отдавать его в NLA безопаснее, чем хранить открытый пароль и отдавать его RDP. Именно потому, что на клиенте хранится открываемый пароль.

Для втвари (надеюсь, никто, способный выговорить «уровень безопасности», не станет хранить пароли в втваревых конфигах, а заставляет пользователей вводить пароль при каждом подключении) отсутствие NLA безопаснее. Потому что пароль вводится прямо в виндовс и не добавляется втварь как лишнее знающее пароль звено.

-

Everest

- Сообщения: 5

- Зарегистрирован: Ср апр 24, 2019 2:18 pm

Re: Windows Server 2016 и плановая смена пароля

Сообщение

Everest »

aka писал(а): Ср апр 24, 2019 8:17 pm

Для втвари (надеюсь, никто, способный выговорить «уровень безопасности», не станет хранить пароли в втваревых конфигах, а заставляет пользователей вводить пароль при каждом подключении) отсутствие NLA безопаснее. Потому что пароль вводится прямо в виндовс и не добавляется втварь как лишнее знающее пароль звено.

Естественно, что ни о каком хранении паролей в конфигурационных файлах втвари речи не идёт и пользователи вводят пароль при каждом подключении. Я, возможно, ошибаюсь, но разве пароль, который пользователь вводит на заставке втвари не в открытом виде передается в RDP для подключения к терминальному серверу?

-

aka

- Разработчик

- Сообщения: 12088

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

aka »

RDP начинается с согласования шифрований и обмена ключами. Пароль уходит после того, как сервер с терминалом договорятся про шифрование. Весь трафик к этому моменту уже шифруется, и пароль тоже. Если только специально не отламывать шифрование на сервере, то RDP по умолчанию шифрует вполне хорошо. Я б не взялся вскрывать пароль сниферя сетевой трафик RDP.

Когда пароль запрашивается в интерфейсе втвари — втварь совершенно точно знает, что это пароль, втварь в памяти его какое-то время хранит незашифрованным. Пользователям придется верить, что втварь хранит введенный пароль аккуратно, а не отправляет товарищу майору.

Когда NLA отключен и пароль запрашивается в интерфейсе виндвоса — втварь не знает, что сейчас запрашивается пароль, не выделяет, не хранит его.

-

TechnoDom

- Сообщения: 33

- Зарегистрирован: Чт авг 21, 2014 11:23 am

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

TechnoDom »

aka писал(а): Вт апр 02, 2019 11:13 pm

Да, теперь со стороны втвари соединения происходят в точности одинаково. Сервер сопротивляется. Там, где переподключается к другому серверу, сервер не начинает слать графику, а присылает указание переподключаться к другому серверу. Там, где экран с руганью — сервер начинает слать картинки для рисования на экрна. Не знаю, что дальше делать. Надо гуглить…

Доброго дня! Есть какие-то подвижки с этой проблемой? Сейчас приходится техподдержке менять просроченные пароли пользователям, жуть как не удобно.

-

aka

- Разработчик

- Сообщения: 12088

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

-

aka

- Разработчик

- Сообщения: 12088

- Зарегистрирован: Ср окт 01, 2003 12:06 am

- Откуда: Роcсия, Тольятти

- Контактная информация:

Re: Windows Server 2016 и плановая смена пароля

Сообщение

aka »

Такое решение нагуглилось:

…выделить отдельный сервер БЕЗ роли Remote Desktop Session Host предназначенный только для смены паролей и только на нем отключить NLA.

На этом сервере пользователей НЕ НУЖНО включать в группу Remote Desktop Users так как проверка и смена пароля выполняются до входа в систему. В этом случае пользователь при подключении по RDP сможет поменяет пароль, но не сможет зайти на сервер.

-

DZB

- Сообщения: 19

- Зарегистрирован: Ср июн 25, 2014 9:38 am

Re: Windows Server 2016 и плановая смена пароля

Сообщение

DZB »

Поделюсь немного своим опытом. Если политика партии позволяет отключить NLA, то чтобы работала смена паролей нужно:

1. Отключить NLA на RDS серверах с ролями Connection Broker и Sesson Host

2. В качестве хранилища профилей использовать контейнеры fslogix. С ними в отличие от UPD не происходит монтирования диска с профилем на брокер, т.к. за само монтирование отвечает агент на сервере сеансов, которого на брокере просто нет (точнее мы его туда сознательно не ставим)

Т.к. смена пароля произойдет именно при подключении к брокеру, то для повышения пользовательского комфорта он должен иметь русскую локализацию, иначе пользователю про необходимость смены пароля скажут по английски=)

Интересная особенность в том, что без NLA, пользователь хоть и подключается сначала к брокеру, но фактического фхода в систему, обработки политик и всего прочего не происходит. В т.ч. не создается папка профиля. Но вот если происходит смена пароля, то на брокере создается пустая папка профиля пользователя.

Из минусов такого решения:

1. Мелькание окошек при подключении

2. Создается пустая папка с профилем на брокере после смены пароля

3. После смены пароля пользователь получит сообщение о неверном пароле, и его спросят его еще раз. Связано с тем что wtware передает старый пароль при переходе с брокера на узел сеансов (опция в конфиге ask_password=on), а пароль только что изменился

4. Брокеры тоже надо русифицировать, если пользователи совсем не в ладах с английским

Hello! User management in Windows Server is a fundamental issue. Mostly for security and privacy issues. Indeed, some users should not access certain aspects of the organization. Likewise, it is convenient to limit the duration of passwords. That is why we will address this topic today. Stay with us to see how to configure password expiration policy local or domain mode in Windows Server 2019/2016.

Reasons to set password expiration policies.

There are several reasons to set up password expiration policies on Windows Server:

- Temporary users.

- Users who are doing study practices in the company.

- Users whose contract expires. Consequently, the administration orders the deactivation of the account in a determined period of time.

- Test users.

- Security controls

Edit password expiration policies with local policies in Windows Server.

The first method we will see is to edit the local directives. With this intention press the Win+R combination and run the following command:

gpedit.msc

Consequently, it follows the following path: Local Computer Policy>Computer Configuration>Windows Settings>Security Settings>Account Policy>Password Policy.

Once there, several configuration parameters are displayed:

- Enforce password history: This parameter allows you to determine how many new passwords are related to a user. Consequently, it avoids assigning a previous password again.

- Maximum password age: Through this option you define the number of days of use of a password. Even before Windows Server requests the change.

- Minimum password age: With this alternative it is possible to define the number of days of duration of the password. Before being modified by the user.

- Minimum password length: It allows you to define the minimum number of characters in the password.

- Minimum password length: It allows you to define the minimum number of characters the password will contain.

- Password must meet complexity requirements: Determines how passwords should be set with complexity parameters. For example, combination of symbols, numbers, capital letters, etc.

- Storage passwords using reversible encryption: This configuration is related to certain applications. In fact, these are protocols that require knowledge of the user’s password for authentication purposes.

Edit password expiration policies with domain policies in Windows Server.

With this in mind, it is necessary to login to the server manager. Once there, please go to the Tools menu. Then click on Group Policy Management.

The following menu will be displayed immediately.

Please display the forest, and then the domain. Once there, right click on Default Domain Policy.

This window will then be displayed.

Please follow the path below: Default Domain Policy>Computer Configuration>Policies>Windows Settings>Security Settings>Account Policies>Password Policies. As you can see, there are the same options as in the local directives. However, the most important difference is the scope of application. That is, by making changes locally, you can’t modify the domain’s directives. On the contrary, from a computer in a domain it is possible to modify the policies. With this intention, double-click on Maximum Password age.

You can see that for security reasons it is set at 42 days. On the contrary, if you set it to 0 then the password will never expire.

In this way we have seen how to configure password expiration policy local or domain mode in Windows Server 2019/2016. This way you increase the security of the system. All right, that’s it for now. Please keep an eye out for updates on Windows Server. Bye!

— Advertisement —

Everything Linux, A.I, IT News, DataOps, Open Source and more delivered right to you.

Subscribe

«The best Linux newsletter on the web»

Смена пароля

В данном руководстве будет рассмотрена процедура изменения пароля в операционной системе Windows Server 2016.

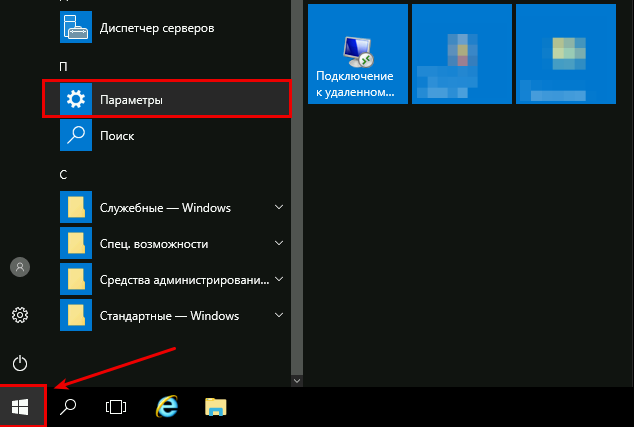

Для того чтобы изменить пароль в своей учетной записи Администратора нажмите «Пуск» и на кнопку Параметры

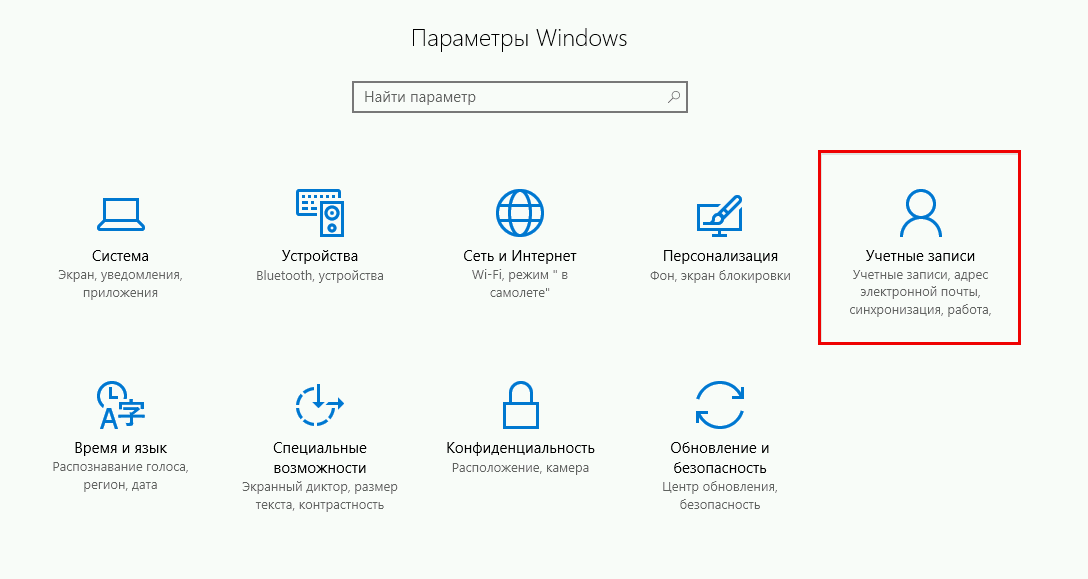

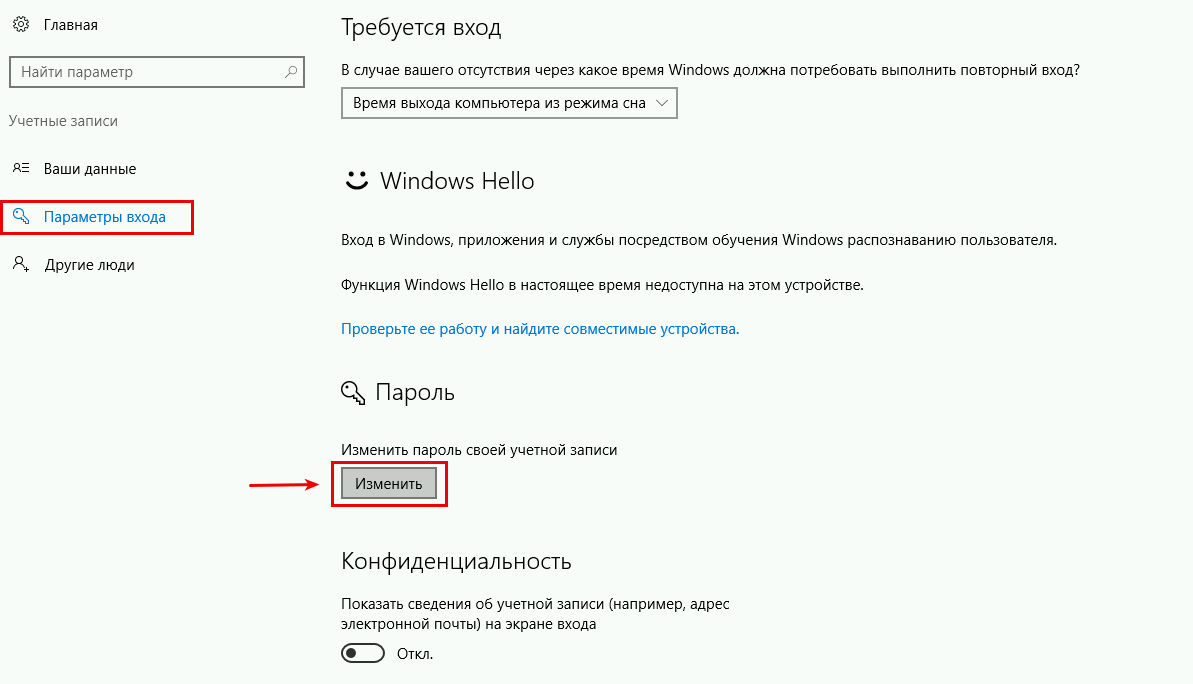

В окне Параметры выберите «Учетные записи» , далее «Параметры входа» и в параметре Пароль нажмите «Изменить»

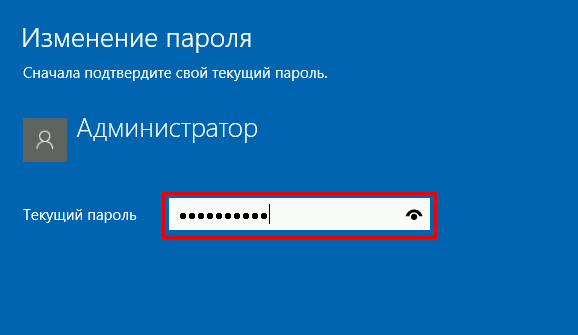

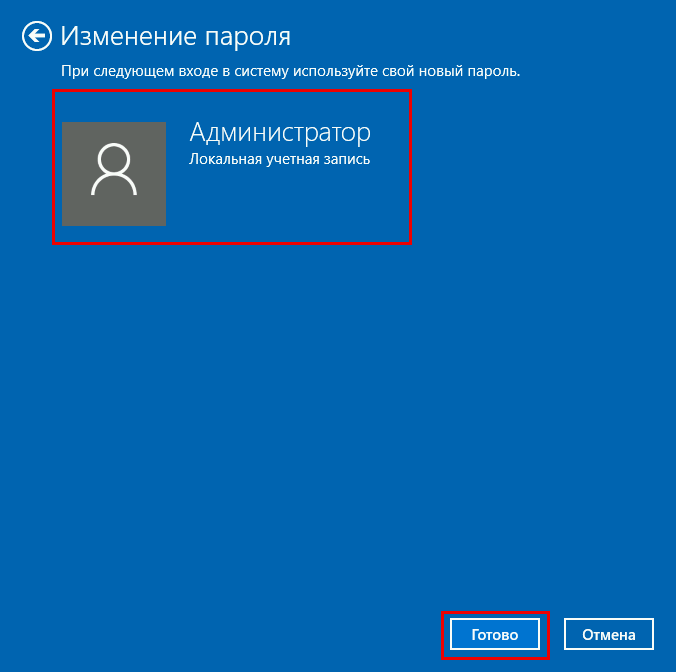

Откроется окно изменения пароля, введите текущий пароль и «Далее»

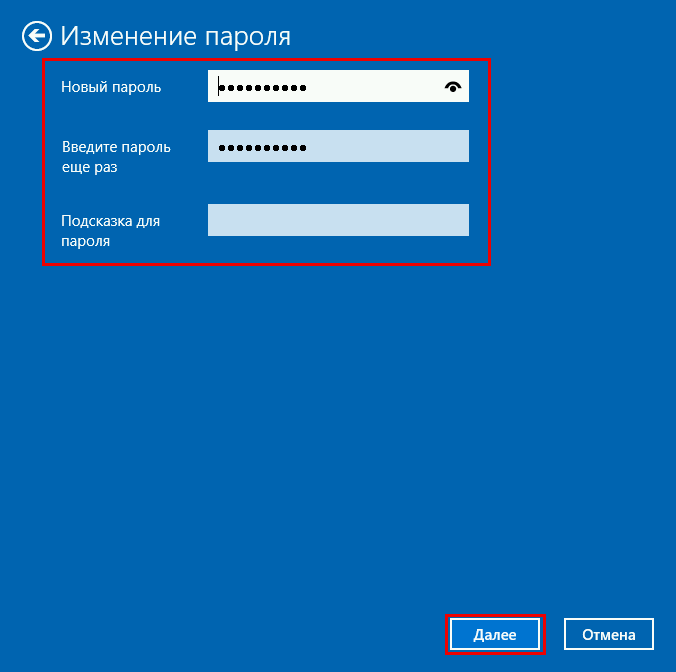

Далее в окне «Изменение пароля»

- 1. Введите новый пароль (не меньше 8 символов и латинскими буквами ) в строке «Введите пароль еще раз» — введите новый пароль ещё раз

- 2. Сохраните изменения кнопкой «Далее»

Готово

Таким образом Вы сменили пароль на текущую учетную запись, теперь мы рассмотрим функцию «Срок истечения пароля»

Срок истечения пароля

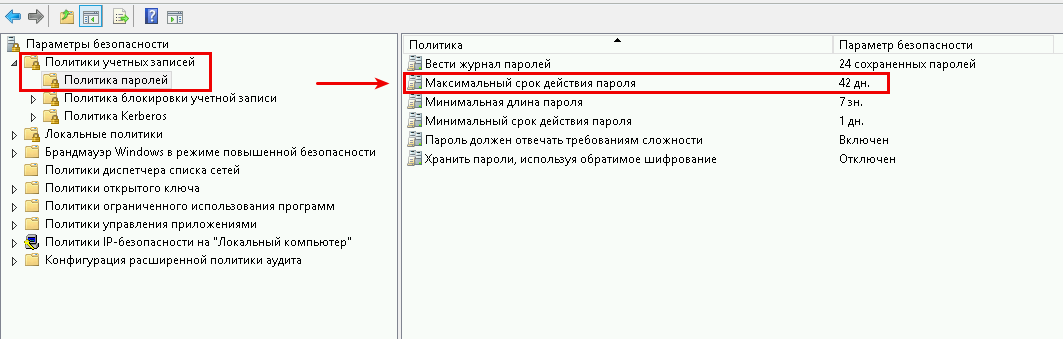

На сервере функция «Срок истечения пароля» по умолчанию установлена в 42 дня, это говорит о том что через каждые 42 дня Ваша система будет требовать смены пароля.

Где изменить или отключить эту функцию мы рассмотрим ниже

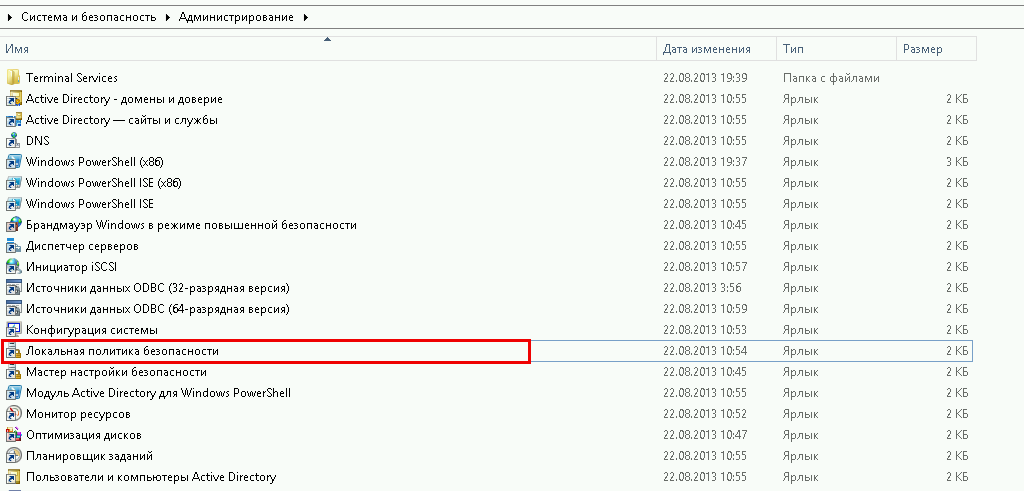

Нажмите «Пуск» далее «Средства администрирования»

Сейчас мы рассмотрим изменение срока пароля на сервере без домена (Active Directory)

Поэтому, открываем окно «Локальная политика безопасности»

В окне «Локальная политика безопасности» слева нажмите на стрелку «Политика учетных записей» далее на папку «Политика паролей»,

Затем справа откройте запись «Максимальный срок действия пароля 42 дн.»

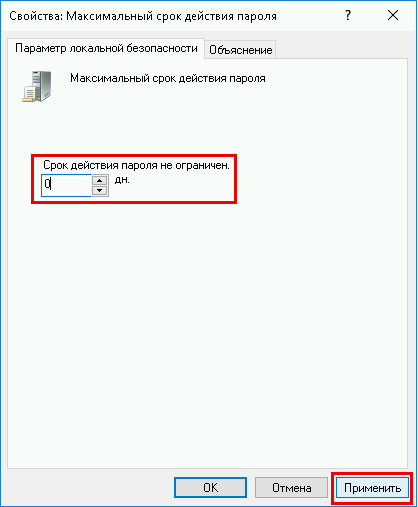

В открывшемся окне в значении «Срок истечения действия пароля» введите 0 или нужное Вам значение

Значение «0» — говорит системе о том что — функция «Срок истечения действия пароля» — отключена.

В таком режиме срок действия пароля — бесконечный.

И нажмите кнопку «Применить» , готово.