Сетевой протокол SMB (Server Message Block) используется для предоставления совместного удаленного доступа к файлам, принтерам и другим устройствам через порт TCP 445. В этой статье мы рассмотрим: какие версии (диалекты) протокола SMB доступны в различных версиях Windows (и как они соотносятся с версиями samba в Linux); как определить версию SMB на вашем компьютере; и как включить/отключить клиент и сервер SMBv1, SMBv2 и SMBv3.

Содержание:

- Версии протокола SMB в Windows

- Как проверить поддерживаемые версии SMB в Windows?

- Вывести используемые версии SMB с помощью Get-SMBConnection

- Об опасности использования SMBv1

- Включение и отключение SMBv1, SMBv2 и SMBv3 в Windows

Версии протокола SMB в Windows

Есть несколько версии протокола SMB (диалектов), которые последовательно появлялись в новых версиях Windows:

Для реализации протокола SMB в Linux/Unix системах используется samba. В скобках мы указали в каких версиях samba поддерживается каждый диалект SMB.

- CIFS — Windows NT 4.0;

- SMB 1.0 — Windows 2000;

- SMB 2.0 — Windows Server 2008 и Windows Vista SP1 (поддерживается в Samba 3.6);

- SMB 2.1 — Windows Server 2008 R2 и Windows 7 (поддерживается в Samba 4.0);

- SMB 3.0 — Windows Server 2012 и Windows 8 (поддерживается в Samba 4.2);

- SMB 3.02 — Windows Server 2012 R2 и Windows 8. 1 (не поддерживается в Samba);

- SMB 3.1.1 – Windows Server 2016 и Windows 10 (не поддерживается в Samba).

Начиная с версии Samba 4.14, по умолчанию используется SMB2.1.

При сетевом взаимодействии по протоколу SMB между клиентом и сервером используется максимальная версия протокола, поддерживаемая одновременно и клиентом, и сервером.

Ниже представлена сводная таблица, по которой можно определить версию протокола SMB, которая выбирается при взаимодействии разных версий Windows:

| Операционная система | Win 10, Server 2016 | Windows 8.1, Server 2012 R2 |

Windows 8, Server 2012 |

Windows 7, Server 2008 R2 |

Windows Vista, Server 2008 |

Windows XP, Server 2003 и ниже |

| Windows 10 ,

Windows Server 2016 |

SMB 3.1.1 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8.1 , Server 2012 R2 |

SMB 3.02 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8 , Server 2012 |

SMB 3.0 | SMB 3.0 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 7, Server 2008 R2 |

SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows Vista, Server 2008 |

SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 1.0 |

| Windows XP, 2003 и ниже | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 |

К примеру, при подключении клиентского компьютера с Windows 8.1 к файловому серверу с Windows Server 2016 будет использоваться протокол SMB 3.0.2.

Согласно таблице Windows XP, Windows Server 2003 для доступа к общим файлам и папкам на сервере могут использовать только SMB 1.0, который в новых версиях Windows Server (2012 R2 / 2016) может быть отключен. Таким образом, если в вашей инфраструктуре одновременно используются компьютеры с Windows XP (снятой с поддержки), Windows Server 2003/R2 и сервера с Windows Server 2012 R2/2016/2019, устаревшие клиенты не смогут получить доступ к файлам и папкам на файловом сервере с новой ОС.

Если Windows Server 2016/2012 R2 с отключенным SMB v1.0 используется в качестве контроллера домена, значить клиенты на Windows XP/Server 2003 не смогут получить доступ к каталогам SYSVOL и NETLOGON на контроллерах домена и авторизоваться в AD.

На старых клиентах при попытке подключиться к ресурсу на файловом сервере с отключенным SMB v1 появляется ошибка:

The specified network name is no longer available

Как проверить поддерживаемые версии SMB в Windows?

Рассмотрим, как определить, какие версии протокола SMB поддерживаются на вашем компьютере Windows.

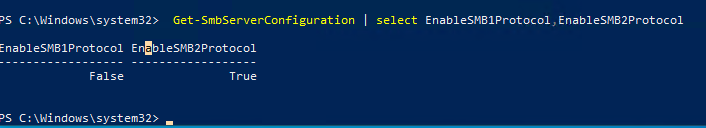

В Windows 10, 8.1 и Windows Server 2019/2016/2012R2 вы можете проверить состояние различных диалектов SMB протокола с помощью PowerShell:

Get-SmbServerConfiguration | select EnableSMB1Protocol,EnableSMB2Protocol

Данная команда вернула, что протокол SMB1 отключен (

EnableSMB1Protocol=False

), а протоколы SMB2 и SMB3 включены (

EnableSMB1Protocol=True

).

Обратите внимание, что протоколы SMBv3 и SMBv2 тесно связаны между собой. Нельзя отключить или включить отдельно SMBv3 или SMBv2. Они всегда включаются/отключаются только совместно, т.к. используют один стек.

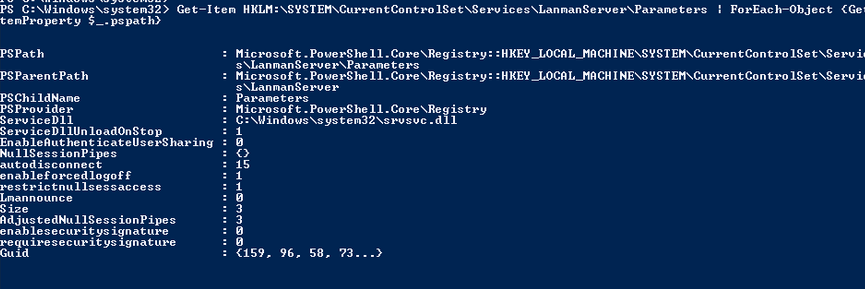

В Windows 7, Vista, Windows Server 2008 R2/2008:

Get-Item HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath}

Если в данной ветке реестра нет параметров с именами SMB1 или SMB2, значить протоколы SMB1 и SMB2 по умолчанию включены.

Также в этих версиях Windows вы можете проверить, какие диалекты SMB разрешено использовать в качестве клиентов с помощью команд:

sc.exe query mrxsmb10

SERVICE_NAME: mrxsmb10 TYPE : 2 FILE_SYSTEM_DRIVER STATE : 4 RUNNING (STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN) WIN32_EXIT_CODE : 0 (0x0) SERVICE_EXIT_CODE : 0 (0x0) CHECKPOINT : 0x0 WAIT_HINT : 0x0

sc.exe query mrxsmb20

SERVICE_NAME: mrxsmb20 TYPE : 2 FILE_SYSTEM_DRIVER STATE : 4 RUNNING (STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN) WIN32_EXIT_CODE : 0 (0x0) SERVICE_EXIT_CODE : 0 (0x0) CHECKPOINT : 0x0 WAIT_HINT : 0x0

В обоих случаях службы запущены (

STATE=4 Running

). Значит Windows может подключаться как к SMBv1, так и к SMBv2 серверам.

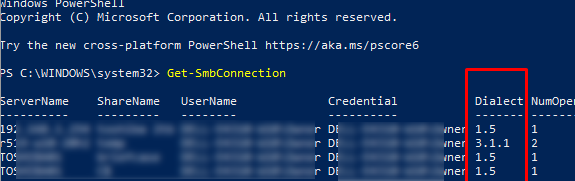

Вывести используемые версии SMB с помощью Get-SMBConnection

Как мы говорили раньше, компьютеры при взаимодействии по протоколу SMB используют максимальную версию, поддерживаемую как клиентом, так и сервером. Для определения версии SMB, используемой для доступа к удаленному компьютеру можно использовать командлет PowerShell

Get-SMBConnection

:

Версия SMB, используемая для подключения к удаленному серверу (ServerName) указана в столбце Dialect.

Можно вывести информацию о версиях SMB, используемых для доступа к конкретному серверу:

Get-SmbConnection -ServerName servername

Если нужно отобразить, используется ли SMB шифрование (появилось в SMB 3.0), выполните:

Get-SmbConnection | ft ServerName,ShareName,Dialect,Encrypted,UserName

В Linux вывести список SMB подключения и используемые диалекты в samba можно командой:

$ sudo smbstatus

Чтобы на стороне сервера вывести список используемых клиентами версий протокола SMB и количество клиентов, используемых ту или иную версию протокола SMB, выполните команду:

Get-SmbSession | Select-Object -ExpandProperty Dialect | Sort-Object -Unique

В нашем примере имеется 825 клиентов, подключенных к серверу с помощью SMB 2.1 (Windows 7/Windows Server 2008 R2) и 12 клиентов SMB 3.02.

С помощью PowerShell можно включить аудит версий SMB, используемых для подключения:

Set-SmbServerConfiguration –AuditSmb1Access $true

События подключения затем можно извлечь из журналов Event Viewer с помощью PowerShell:

Get-WinEvent -LogName Microsoft-Windows-SMBServer/Audit

Об опасности использования SMBv1

Последние несколько лет Microsoft из соображений безопасности планомерно отключает устаревший протокол SMB 1.0. Связано это с большим количеством критических уязвимостей в этом протоколе (вспомните историю с эпидемиями вирусов-шифровальщиков wannacrypt и petya, которые использовали уязвимость именно в протоколе SMBv1). Microsoft и другие IT компании настоятельно рекомендуют отказаться от его использования.

Однако отключение SMBv1 может вызвать проблемы с доступом к общий файлам и папкам на новых версиях Windows 10 (Windows Server 2016/2019) с устаревших версий клиентов (Windows XP, Server 2003), сторонних ОС (Mac OSX 10.8 Mountain Lion, Snow Leopard, Mavericks, старые версии Linux), различных старых NAS устройствах.

Если в вашей сети не осталось legacy устройств с поддержкой только SMBv1, обязательно отключайте эту версию диалекта в Windows.

В том случае, если в вашей сети остались клиенты с Windows XP, Windows Server 2003 или другие устройства, которые поддерживают только SMBv1, их нужно как можно скорее обновить или тщательно изолировать.

Включение и отключение SMBv1, SMBv2 и SMBv3 в Windows

Рассмотрим способы включения, отключения различных версий SMB в Windows. Мы рассматриваем отдельно включение клиента и сервера SMB (это разные компоненты).

Windows 10, 8.1, Windows Server 2019/2016/2012R2:

Отключить клиент и сервер SMBv1:

Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Отключить только SMBv1 сервер:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Включить клиент и сервер SMBv1:

Enable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Включить только SMBv1 сервер:

Set-SmbServerConfiguration -EnableSMB1Protocol $true

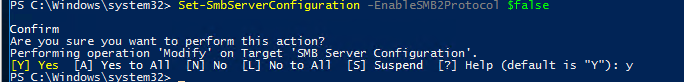

Отключить сервер SMBv2 и SMBv3:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

Включить сервер SMBv2 и SMBv3:

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Windows 7, Vista, Windows Server 2008 R2/2008:

Отключить SMBv1 сервер:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 –Force

Включить SMBv1 сервер:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 1 –Force

Отключить SMBv1 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Включить SMBv1 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb10 start= auto

Отключить SMBv2 сервер:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 -Force

Включить SMBv2 сервер

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 –Force

Отключить SMBv2 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb20 start= disabled

Включить SMBv2 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb20 start= auto

Для отключения сервера SMBv1 на всех компьютерах независимо от версии Windows можно распространить параметр реестра типа REG_DWORD с именем SMB1 и значением 0 (HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters)на через GPO.

Для отключения SMBv2 нужно в этой же ветке установить параметр SMB2=0.

Для отключения SMBv1 клиента нужно распространить такой параметр реестра:

- Key: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\mrxsmb10

- Name: Start

- Type: REG_DWORD

- Value: 4

При отключении SMB 1.0/CIFS File Sharing Support в Windows вы можете столкнуться с ошибкой “0x80070035, не найден сетевой путь”, ошибкой при доступе к общим папкам, и проблемами обнаружения компьютеров в сетевом окружении. В этом случае вместо служба обозревателя компьютеров (Computer Browser) нужно использовать службы обнаружения (линк).

В связи с недавной эпидемией шифровальщика WannaCry, эксплуатирующим уязвимость SMB v1, в сети снова появились советы по отключению этого протокола. Более того, Microsoft настоятельно рекомендовала отключить первую версию SMB еще в сентябре 2016 года. Но такое отключение может привести к неожиданным последствиям, вплоть до курьезов: лично сталкивался с компанией, где после борьбы с SMB перестали играть беспроводные колонки Sonos.

Специально для минимизации вероятности «выстрела в ногу» я хочу напомнить об особенностях SMB и подробно рассмотреть, чем грозит непродуманное отключение его старых версий.

SMB (Server Message Block) – сетевой протокол для удаленного доступа к файлам и принтерам. Именно он используется при подключении ресурсов через \servername\sharename. Протокол изначально работал поверх NetBIOS, используя порты UDP 137, 138 и TCP 137, 139. С выходом Windows 2000 стал работать напрямую, используя порт TCP 445. SMB используется также для входа в домен Active Directory и работы в нем.

Помимо удаленного доступа к ресурсам протокол используется еще и для межпроцессорного взаимодействия через «именованные потоки» – named pipes. Обращение к процессу производится по пути \.\pipe\name.

Первая версия протокола, также известная как CIFS (Common Internet File System), была создана еще в 1980-х годах, а вот вторая версия появилась только с Windows Vista, в 2006. Третья версия протокола вышла с Windows 8. Параллельно с Microsoft протокол создавался и обновлялся в его открытой имплементации Samba.

В каждой новой версии протокола добавлялись разного рода улучшения, направленные на увеличение быстродействия, безопасности и поддержки новых функций. Но при этом оставалась поддержка старых протоколов для совместимости. Разумеется, в старых версиях было и есть достаточно уязвимостей, одной из которых и пользуется WannaCry.

Под спойлером вы найдете сводную таблицу изменений в версиях SMB.

| Версия | Операционная система | Добавлено, по сравнению с предыдущей версией |

| SMB 2.0 | Windows Vista/2008 | Изменилось количество команд протокола со 100+ до 19 |

| Возможность «конвейерной» работы – отправки дополнительных запросов до получения ответа на предыдущий | ||

| Поддержка символьных ссылок | ||

| Подпись сообщений HMAC SHA256 вместо MD5 | ||

| Увеличение кэша и блоков записи\чтения | ||

| SMB 2.1 | Windows 7/2008R2 | Улучшение производительности |

| Поддержка большего значения MTU | ||

| Поддержка службы BranchCache – механизм, кэширующий запросы в глобальную сеть в локальной сети | ||

| SMB 3.0 | Windows 8/2012 | Возможность построения прозрачного отказоустойчивого кластера с распределением нагрузки |

| Поддержка прямого доступа к памяти (RDMA) | ||

| Управление посредством командлетов Powershell | ||

| Поддержка VSS | ||

| Подпись AES–CMAC | ||

| Шифрование AES–CCM | ||

| Возможность использовать сетевые папки для хранения виртуальных машин HyperV | ||

| Возможность использовать сетевые папки для хранения баз Microsoft SQL | ||

| SMB 3.02 | Windows 8.1/2012R2 | Улучшения безопасности и быстродействия |

| Автоматическая балансировка в кластере | ||

| SMB 3.1.1 | Windows 10/2016 | Поддержка шифрования AES–GCM |

| Проверка целостности до аутентификации с использованием хеша SHA512 | ||

| Обязательные безопасные «переговоры» при работе с клиентами SMB 2.x и выше |

Считаем условно пострадавших

Посмотреть используемую в текущий момент версию протокола довольно просто, используем для этого командлет Get–SmbConnection:

Вывод командлета при открытых сетевых ресурсах на серверах с разной версией Windows.

Из вывода видно, что клиент, поддерживающий все версии протокола, использует для подключения максимально возможную версию из поддерживаемых сервером. Разумеется, если клиент поддерживает только старую версию протокола, а на сервере она будет отключена – соединение установлено не будет. Включить или выключить поддержку старых версий в современных системах Windows можно при помощи командлета Set–SmbServerConfiguration, а посмотреть состояние так:

Get–SmbServerConfiguration | Select EnableSMB1Protocol, EnableSMB2Protocol

Выключаем SMBv1 на сервере с Windows 2012 R2.

Результат при подключении с Windows 2003.

Таким образом, при отключении старого, уязвимого протокола можно лишиться работоспособности сети со старыми клиентами. При этом помимо Windows XP и 2003 SMB v1 используется и в ряде программных и аппаратных решений (например NAS на GNU\Linux, использующий старую версию samba).

Под спойлером приведу список производителей и продуктов, которые полностью или частично перестанут работать при отключении SMB v1.

| Производитель | Продукт | Комментарий |

| Barracuda | SSL VPN | |

| Web Security Gateway backups | ||

| Canon | Сканирование на сетевой ресурс | |

| Cisco | WSA/WSAv | |

| WAAS | Версии 5.0 и старше | |

| F5 | RDP client gateway | |

| Microsoft Exchange Proxy | ||

| Forcepoint (Raytheon) | «Некоторые продукты» | |

| HPE | ArcSight Legacy Unified Connector | Старые версии |

| IBM | NetServer | Версия V7R2 и старше |

| QRadar Vulnerability Manager | Версии 7.2.x и старше | |

| Lexmark | МФУ, сканирование на сетевой ресурс | Прошивки Firmware eSF 2.x и eSF 3.x |

| Linux Kernel | Клиент CIFS | С 2.5.42 до 3.5.x |

| McAfee | Web Gateway | |

| Microsoft | Windows | XP/2003 и старше |

| MYOB | Accountants | |

| NetApp | ONTAP | Версии до 9.1 |

| NetGear | ReadyNAS | |

| Oracle | Solaris | 11.3 и старше |

| Pulse Secure | PCS | 8.1R9/8.2R4 и старше |

| PPS | 5.1R9/5.3R4 и старше | |

| QNAP | Все устройства хранения | Прошивка старше 4.1 |

| RedHat | RHEL | Версии до 7.2 |

| Ricoh | МФУ, сканирование на сетевой ресурс | Кроме ряда моделей |

| RSA | Authentication Manager Server | |

| Samba | Samba | Старше 3.5 |

| Sonos | Беспроводные колонки | |

| Sophos | Sophos UTM | |

| Sophos XG firewall | ||

| Sophos Web Appliance | ||

| SUSE | SLES | 11 и старше |

| Synology | Diskstation Manager | Только управление |

| Thomson Reuters | CS Professional Suite | |

| Tintri | Tintri OS, Tintri Global Center | |

| VMware | Vcenter | |

| ESXi | Старше 6.0 | |

| Worldox | GX3 DMS | |

| Xerox | МФУ, сканирование на сетевой ресурс | Прошивки без ConnectKey Firmware |

Список взят с сайта Microsoft, где он регулярно пополняется.

Перечень продуктов, использующих старую версию протокола, достаточно велик – перед отключением SMB v1 обязательно нужно подумать о последствиях.

Все-таки отключаем

Если программ и устройств, использующих SMB v1 в сети нет, то, конечно, старый протокол лучше отключить. При этом если выключение на SMB сервере Windows 8/2012 производится при помощи командлета Powershell, то для Windows 7/2008 понадобится правка реестра. Это можно сделать тоже при помощи Powershell:

Set–ItemProperty –Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 –Type DWORD –Value 0 –Force

Или любым другим удобным способом. При этом для применения изменений понадобится перезагрузка.

Для отключения поддержки SMB v1 на клиенте достаточно остановить отвечающую за его работу службу и поправить зависимости службы lanmanworkstation. Это можно сделать следующими командами:

sc.exe config lanmanworkstation depend=bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start=disabled

Для удобства отключения протокола по всей сети удобно использовать групповые политики, в частности Group Policy Preferences. С помощью них можно удобно работать с реестром.

Создание элемента реестра через групповые политики.

Чтобы отключить протокол на сервере, достаточно создать следующий параметр:

-

путь: HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters;

-

новый параметр: REG_DWORD c именем SMB1;

- значение: 0.

Создание параметра реестра для отключения SMB v1 на сервере через групповые политики.

Для отключения поддержки SMB v1 на клиентах понадобится изменить значение двух параметров.

Сначала отключим службу протокола SMB v1:

-

путь: HKLM:\SYSTEM\CurrentControlSet\services\mrxsmb10;

-

параметр: REG_DWORD c именем Start;

- значение: 4.

Обновляем один из параметров.

Потом поправим зависимость службы LanmanWorkstation, чтоб она не зависела от SMB v1:

-

путь: HKLM:\SYSTEM\CurrentControlSet\Services\LanmanWorkstation;

-

параметр: REG_MULTI_SZ с именем DependOnService;

- значение: три строки – Bowser, MRxSmb20 и NSI.

И заменяем другой.

После применения групповой политики необходимо перезагрузить компьютеры организации. После перезагрузки SMB v1 перестанет использоваться.

Работает – не трогай

Как ни странно, эта старая заповедь не всегда полезна – в редко обновляемой инфраструктуре могут завестись шифровальщики и трояны. Тем не менее, неаккуратное отключение и обновление служб могут парализовать работу организации не хуже вирусов.

Расскажите, а вы уже отключили у себя SMB первой версии? Много было жертв?

Многие пользователи ПК до сих пор используют операционную систему седьмого поколения, так как по тем или иным причинам, считают, что она одна из лучших на сегодняшний день. Кроме того, есть ряд причин, по которым пользователи не могут на данный момент отказаться от «семерки» и перейти на «восьмерку» или же «десятку», ведь у них может быть «заточенный» именно под Windows 7 ноутбук, компьютер, который работает под управлением этой операционной системы максимально хорошо, бывает и такое, что используемая в работе программа, может работать максимально корректно и стабильно, только под управлением Win 7. Вообще, причин, по которым возможно использовать конкретную операционную систему в конкретный промежуток времени, достаточно много, вот только стоит понимать, что на сколько бы хороша операционная система не была, она всегда будет устаревать и у нее будет появляться уязвимые места, что собственно и произошло с протоколом SMBv1 на всех современных ОС от Майкрософт. Именно по этому, мы решили рассказать вам сегодня о том, как отключить протокол SMBv1 в Windows 7 и сделать тем самым используемую вами программу, еще более безопасной.

Для чего нужно отключать протокол SMBv1 в Windows 7?

На данный момент считается, что этот протокол весьма сильно устарел, что в конечном итоге привело к тому, что в операционной системе он стал некой уязвимой зоной, через которую, возможно проникновение весьма мощных вирусов, которые в 2017 году запомнились всему мировому компьютерному сообществу под именами: Wanna Cry, Petya, Сатана и им подобные.

Все вышеназванные вирусы в свое время были ориентированы на то, чтоб проникнуть в операционную систему Windows и произвести блокировку ее работоспособности. Таким образом, любой пользовательский компьютер, который оказывался заложником вирусной атаки, было практически на 100% парализован и при всем при этом, вирусное ПО вымогало с хозяина компьютера денежные средства в весьма немаленьких суммах от 100 до 300 долларов США. В отдельных случаях, вымогаемая сумма была гораздо выше!

Понятное дело, что столкнувшись с подобного рода вымогательством большинство среднестатистических пользователей производили переустановку операционной системы, но вот пользователи, чьи компьютеры являются рабочими и привязаны к конкретной: фирме, компании и тп., не могли позволить допустить переустановку системы, а следовательно, они либо платили, либо пытались отыскать способы деактивации вирусного ПО.

Как отключить протокол SMBv1 в Windows 7?

На самом деле, отключение протокола производится весьма просто, так как не каких дополнительных знаний от пользователя, кроме того, что необходимо использовать «PowerShell» не потребуется!

И так… Для начала, вам необходимо будет произвести открытие меню «Пуск», после чего, вы должны использовать поисковую систему операционной системы и прописав в нее «PowerShell», из предоставленных системой результатов, вы должны выбрать одноименный тому, имя которого прописывали в поиске и наведя на него курсор мыши, кликните правой кнопкой мыши. Тут же, перед вами откроется контекстное меню в котором нужно будет из многообразия вариантов к действию, выбрать только «запуск от имени администратора».

Если все сделано правильно, то на экране монитора откроется окно «PowerShell», которое, как раз и позволит отключить протокол SMBv1 в Windows 7 при помощи ввода следующей команды: Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB2 -Type DWORD -Value 0 –Force.

После того, как вы введете команду, нужно будет нажать на кнопку «Enter», дождаться выполнения команды и произвести перезагрузку операционной системы Win 7.

Стоит отметить, что описанный выше способ, отлично справляется с поставленными перед ним задачами в следующих версиях программ разработанных в Майкрософт: Windows 7, Server 2008 и Server 2008 R2, а следовательно, использовать данный способ, возможно намного глобальнее, чем вы могли бы себе это даже представить.

Home →

Windows 10 →

Operating System →

How to enable and disable SMBv1, SMBv2, and SMBv3 in Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2, Windows 8, Windows 10, and Windows Server 2012

The SMBv2 protocol was introduced in Windows Vista and Windows Server 2008.

The SMBv3 protocol was introduced in Windows 8 and Windows Server 2012.

For more information about the capabilities of SMBv2 and SMBv3 capabilities, go to the following Microsoft TechNet websites:

Windows 8 and Windows Server 2012

Windows 8 and Windows Server 2012 introduce the new Set-SMBServerConfiguration Windows PowerShell cmdlet. The cmdlet enables you to enable or disable the SMBv1, SMBv2, and SMBv3 protocols on the server component.

Notes When you enable or disable SMBv2 in Windows 8 or in Windows Server 2012, SMBv3 is also enabled or disabled. This behavior occurs because these protocols share the same stack.

You do not have to restart the computer after you run the Set-SMBServerConfiguration cmdlet.

- To obtain the current state of the SMB server protocol configuration, run the following cmdlet:

Get-SmbServerConfiguration | Select EnableSMB1Protocol, EnableSMB2Protocol

- To disable SMBv1 on the SMB server, run the following cmdlet:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

- To disable SMBv2 and SMBv3 on the SMB server, run the following cmdlet:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

- To enable SMBv1 on the SMB server, run the following cmdlet:

Set-SmbServerConfiguration -EnableSMB1Protocol $true

- To enable SMBv2 and SMBv3 on the SMB server, run the following cmdlet:

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Windows 7, Windows Server 2008 R2, Windows Vista, and Windows Server 2008

To enable or disable SMB protocols on an SMB Server that is runningWindows 7, Windows Server 2008 R2, Windows Vista, or Windows Server 2008, use Windows PowerShell or Registry Editor.

Windows PowerShell 2.0 or a later version of PowerShell

- To disable SMBv1 on the SMB server, run the following cmdlet:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB1 -Type DWORD -Value 0 -Force

- To disable SMBv2 and SMBv3 on the SMB server, run the following cmdlet:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB2 -Type DWORD -Value 0 -Force

- To enable SMBv1 on the SMB server, run the following cmdlet:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB1 -Type DWORD -Value 1 -Force

- To enable SMBv2 and SMBv3 on the SMB server, run the following cmdlet:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB2 -Type DWORD -Value 1 -Force

Note You must restart the computer after you make these changes.

Registry Editor

Important This article contains information about how to modify the registry. Make sure that you back up the registry before you modify it. Make sure that you know how to restore the registry if a problem occurs. For more information about how to back up, restore, and modify the registry, click the following article number to view the article in the Microsoft Knowledge Base:

322756 How to back up and restore the registry in Windows

To enable or disable SMBv1 on the SMB server, configure the following registry key:

Registry subkey: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\ParametersRegistry entry: SMB1

REG_DWORD: 0 = Disabled

REG_DWORD: 1 = Enabled

Default: 1 = Enabled

To enable or disable SMBv2 on the SMB server, configure the following registry key:

Registry subkey:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\ParametersRegistry entry: SMB2

REG_DWORD: 0 = Disabled

REG_DWORD: 1 = Enabled

Default: 1 = Enabled

Need help to Enable/Disable SMB v 1.0 in Windows? We can help you. As a component of our Server Management Services, “Disable SMBv1 Group Policy”, we help our customers with programming foundations regularly.

Today, around here at ARZHOST, we see how our Hosting Expert Planners Enable/Disable SMB v 1.0 in Windows.

What Is SMBv1, and Why Is It Enabled by Default?

SMBv1 is an old variation of the Server Message Block show Windows uses for archive sharing on a local association. It’s been displaced by SMBv2 and SMBv3. You can leave versions 2 and 3 engaged, they’re secure.

The more settled SMBv1 show is simply enabled considering the way that some more prepared applications haven’t been restored to use SMBv2 or SMBv3. “Disable SMBv1 Group Policy”, Microsoft keeps a once-over of usages that really require SMBv1 here.

Accepting that you’re not using any of these applications. You probably aren’t you should impede SMBv1 on your Windows PC to help with protecting it from any future attacks on the frail SMBv1 show. To be sure, even Microsoft proposes weakening this show except for assuming you need it.

The best strategy to Disable SMBv1 on Windows 10 or 8

Microsoft will cripple SMBv1 obviously beginning with Windows 10’s Fall Creators Update. Terribly, it took a huge ransomware curse to push Microsoft to carry out this improvement. “Disable SMBv1 Group Policy”, but behind the curve, yet sufficient, right?

In the interim, SMBv1 isn't hard to debilitate on Windows 10 or 8. Head to Control Panel > Programs > Turn Windows remembers for or off. You can similarly open the Start menu, type "Features" into the request box, and snap the "Turn Windows remembers for or off" simple course.

Glance through the once-over and see it as the “SMB 1.0/CIFS File Sharing Maintenance” decision. Uncheck it to weaken this component and snap “Okay”.

“Disable SMBv1 Group Policy”, You’ll be driven to restart your PC following carrying out this improvement.

Bit by bit directions to Disable SMBv1 on Windows 7 by Editing the Registry

On Windows 7, “Disable SMBv1 Group Policy”, you’ll need to modify the Windows vault to cripple the SMBv1 show.

1. The Best Tech Newsletter Anywhere

Join 525,000 supporters and get a step-by-step outline of features, articles, news, and irregular information.

Standard caution: Registry Editor is a stunning resource and mishandling it can convey your structure as touchy or even inoperable. This is a clear hack and as long as you cling to the rules, you shouldn’t have any issues. Taking everything into account, expecting that you’ve never worked with it, consider looking into how to use the Registry Editor before you get everything moving. In addition, definitely back up the Registry (and your PC!) before making changes.

“Disable SMBv1 Group Policy”, To get everything going, open the Registry Editor by hitting Start and forming “Regedit.” Press Enter to open Registry Editor and permit it to make changes to your PC.

In the Registry Editor, use the gave sidebar to investigate to the going with key:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Then, at that point, you will make one more worth inside the Parameters subkey. Right-click the Parameters key and pick New > DWORD (32-digit) Value:

Name the new worth SMB1.

The DWORD will be made with a value of “0”, and that is incredible. “0” implies SMBv1 is debilitated. “Disable SMBv1 Group Policy”, You don’t have to adjust the value following making it.

You would now have the option to close the library editor. You will moreover need to restart your PC before the movements produce results. If you anytime need to fix your change, return here and remove the SMB1 regard.

2. Download Our One-Click Registry Hack

If you don’t want to modify the vault in Windows 7 yourself, we’ve made two downloadable library hacks you can use. One hack disables SMB1 and the other re-enables it. “Disable SMBv1 Group Policy”, Both are associated with the going with a ZIP archive. Twofold tap the one you want to use, explore the prompts, and thereafter restart your PC.

3. Debilitate SMBv1 Hacks

These hacks basically do the very same thing we propose above. The principal makes the SMB1 key with a value of 0, and the second disposes of the SMB1 key. With these or some other vault hacks, you can commonly right-tap the .reg record and select “Adjust” to open it in Notepad and see exactly what it will change.

In case you like playing with the Registry. “Disable SMBv1 Group Policy”, defends saving the work to sort out some way to make your own Registry hacks.

4. More Information About Disabling SMBv1

The above exploits are incredible for weakening SMBv1 on alone PC, yet not across an entire association. Counsel Microsoft’s actual documentation for additional information about various circumstances. For example, Microsoft’s documentation recommends completing the above library change using Group Policy expecting you want to hinder SMB1 on an association of Windows 7 machines.

Why is Server Message Block 1.0 (SMBv1) network show disabled normally?

The Server Message Block 1.0 (SMBv1) network show is disabled normally in Windows Server 2016/2019 and Windows 10.

- Accepting there are no SMB 1. x clients left, we thoroughly cripple SMBv1 on all Windows devices.

- By impairing SMB 1.0, we safeguard Windows PCs from a wide extent of shortcomings in this legacy show.

- Likewise, the contraptions will use new, more useful, secure, and useful variations of the SMB show when getting to coordinate offers.

Of course, old client variations can get to organize shared envelopes exclusively by using SMB v1.0 show. “Disable SMBv1 Group Policy”, Expecting there are no such clients in the association, we can absolutely debilitate SMB 1.0 for record servers and client workspaces.

Engage/Disable SMB v 1.0 in Windows

Before enabling or shocking the SMB 1.0 driver, we guarantee that there are no legacy clients that use it in the association.

Looking at Shared Folder Access through SMB v1.0

“Disable SMBv1 Group Policy”, To do this, we engage the audit of record server access over SMB v1.0 using the going with PowerShell request:

Set-SmbServerConfiguration, AuditSmb1Access $true

Similarly, following a few days, we open the Event Viewer on the server and truly investigate the sign in Applications and Services – > Microsoft – > Windows – > SMBServer – > Audit. Check if any clients move toward the recording server over SMB1.

To show the summary of events from this event log we use the request:

Get-Win Event - Log Name Microsoft-Windows-SMBServer/Audit

Here, an event with Event ID 3000 from the SMBServer source is found in the log. “Disable SMBv1 Group Policy”, The event shows that the client 192.168.1.10 is trying to get to the server using the SMB1 show

SMB1 accessClient Address: (IP address)Course:This event shows that a client tried to get to the server using SMB1. To stop inspecting SMB1 access, use the Windows PowerShell cmdlet Set-SmbServerConfiguration.

We really want to find this PC or contraption on the association and update the OS or firmware to a structure that maintains more forward-thinking SMB show variations.

Engage/Disable SMB v 1.0 in Windows Server 2016/2019

To engage ARZHOST for the SMBv1 client show in additional state-of-the-art types of Windows Server. “Disable SMBv1 Group Policy”, We present a separate SMB 1.0/CIFS File Sharing Support feature.

It is possible either by using Server Manager or through PowerShell. Check to accept that SMBv1 is enabled using the PowerShell request:

Get-Windows Feature | Where-Object {$_.name - eq "FS-SMB1"} | ft. Name, Install state

To present the FS-SMB1 incorporate, run:

Present Windows Feature FS-SMB1

Likewise, to uninstall the SMBv1 client feature (requires a reboot), run:

Uninstall-Windows Feature – Name FS-SMB1 – Remove

Another PowerShell request that wipes out the SMB1Protocol incorporate is:

Weaken Windows Optional Feature - Online – Feature Name SMB1Protocol - Remove

For the server to manage SMBv1.0 client access, engage SMBv1 support at the SMB archive server-level regardless of the FS-SMB1 part.

Besides, to check, run:

Get-SmbServerConfiguration

“EnableSMB1Protocol: True” connotes we approach shared coordinators on this server using the SMBv1 show.

To weaken SMBv1 server support in Windows Server. We run the PowerShell request:

Set-SmbServerConfiguration - EnableSMB1Protocol $false - Force

We guarantee using,

Get-SmbServerConfiguration cmdlet

Essentially, to engage SMBv1 support on the server. “Disable SMBv1 Group Policy”, We run the request:

Set-SmbServerConfiguration - EnableSMB1Protocol $True - Force

On Windows 7/8 and Windows Server 2008 R2/2012, to weaken the SMB 1.0 client, we truly need to disable the assistance and the SMBv1 access driver with the orders:

exe config lanmanworkstation depend= bowser/mrxsmb20/nsiexe config mrxsmb10 start= injured

Devastating SMBv1 Client and Server through Group Policy

In an Active Directory space environment. “Disable SMBv1 Group Policy”, we can weaken SMBv1 on all servers and PCs using Group Policies (GPOs).

Since there is the same SMB arrangement technique in the standard Windows Group Policies, we want to impede it through the library practice.

- Open the Group Policy Management console (GMC.MSc), make another GPO (disableSMBv1), and association it to the OU containing the PCs on which we really want to disable SMB1

- Change to the game plan adjusting mode. Expand the GPO portion Computer Configuration – > Preferences – > Windows Settings – > Registry

- Make one more Registry Item with the going with the setting:

Action: Update Hive: HKEY_LOCAL_MACHINE Key Path: SYSTEM\CurrentControlSet\Services\Lanman Server\Parameters Value name: SMB1 Value type: REG_DWORD Value data: 0

This course of action will incapacitate support for the SMBv1 server part through the vault on all PCs.

Similarly, to handicap the SMB client on region PCs through GPO, make an additional two library limits:

The Start limit (REG_DWORD type) with regard 4 in the vault key HKLM\SYSTEM\CurrentControlSet\services\mrxsmb10The Depend On Service limit (REG_MULTI_SZ type) with the value Bowser, MRxSmb20, NSI (every value on a different line) in the reg key HKLM\SYSTEM\CurrentControlSet\Services\Lanmanworkstation.

It stays to invigorate the Group Policy settings on the clients (gpupdate/power). “Disable SMBv1 Group Policy” After the reboot guarantee that the SMBv1 parts are completely injured.

The Security Baseline GPOs from the Microsoft Security Compliance Toolkit have an alternate administrative design MS Security Guide (SecGuide.adml and SecGuide.all records) that have separate options for crippling the SMB server and client:

Orchestrate SMB v1 serverOrchestrate SMB v1 client driver

Termination

Along these lines, site administrators can without a very remarkable stretch enable or debilitate SMB using PowerShell. Today, “Disable SMBv1 Group Policy”, we’ve considered being a visual exhibit of how ARZHOST Expert Technologists go going to Enable/Disable SMB v 1.0 in Windows.

People Also Ask

Question # 1: How do I turn off SMB v1?

Answer: Head to Control Panel > Programs > Turn Windows includes on or off. You can likewise open the Start menu, type “Elements” into the hunt box, and snap the “Turn Windows includes on or off” easy route. Look through the rundown and find the “SMB 1.0/CIFS File Sharing Support” choice.

Question # 2: Does disabling SMB1 require a reboot?

Answer: The cmdlet empowers you to empower or cripple the SMBv1, SMBv2, and SMBv3 conventions on the server part. This conduct happens in light of the fact that these conventions share a similar stack. You don’t need to restart the PC after you run the Set-SMBServerConfiguration cmdlet.

Question # 3: Should I disable SMB1?

Answer: It is prescribed to cripple SMB form 1 since it is obsolete and utilizes innovation that is right around 30 years of age. Says Microsoft, when you use SMB1, you lose key securities presented by later SMB convention variants like Pre-verification Integrity (SMB 3.1. 1+) – Protects against security downsize assaults.

Question # 4: Does disabling SMB1 break anything?

Answer: Your PC having the option to arrange an smb1 association with another PC or gadget isn’t the issue, so handicapping the smb1 customer isn’t addressing anything or adding an “additional layer of insurance” by any stretch of the imagination.

Question # 5: Is SMB1 deprecated?

Answer: SMB1 is a censured and uncertain Windows part actually utilized by numerous frameworks and items that were focused on by the notorious “WannaCry” malware back in 2017. Windows 10 1709 (2017 Fall Update) and more up to date will send SMB1 vernaculars as a feature of the SMB arrange. We do this to assist interoperability with heritage gadgets.