Время на прочтение10 мин

Количество просмотров356K

Микрософт с помощью пасьянса и косынки учила пользователей пользоваться мышью,

теперь с помощью windows 10 учит читать лицензионное соглашение.

После выхода windows 10 сразу появились сообщения о сборе информации о действиях пользователей и много обсуждений, что делать. Достаточно быстро пользователи составили список основных серверов, собирающих информацию и попытались их заблокировать через файл hosts. Но скептики сразу выдвинули здравое предположение, что MS мог предусмотреть этот метод и некоторые адреса прописать в коде. Тем более, что MS всегда может актуализировать адреса серверов через windows update.

В нашей компании начали появляться первые пользователи windows 10, и мы решили опробовать блокировку передачи телеметрии через встроенный windows firewall.

Итак, собран простой тестовый стенд:

Два ноутбука, на один из них ставим Windows 10 и подключим его к интернету через второй ноутбук, используя internet sharing. На втором ноутбуке, который работает как NAT роутер, поставим Wireshark и определим исходящий трафик на сервера MS с первого ноутбука.

Что получилось:

- Да, Windows 10 отправляет данные;

- Список серверов почти полностью совпал с указанным в статье habrahabr.ru/company/pt/blog/264763 и forums.untangle.com/web-filter/35894-blocking-windows-10-spying-telemetry.html

- Встроенный Windows Firewall полностью блокирует передачу данных на эти узлы.

Правила для Firewall

После того как мы получили список IP и убедились в эффективности их блокировки, можно, с помощью Powershell скрипта, внести их в настройки.

Для добавления правила в Firewall необходимо выполнить следующую команду (в качестве примера возьмем сервер «watson.telemetry.microsoft.com»):

netsh advfirewall firewall add rule name="telemetry_watson.telemetry.microsoft.com" dir=out action=block remoteip=65.55.252.43,65.52.108.29 enable=yes

Где:

name – имя правила и по совместимости название сервера Microsoft;

dir = out – параметр указывающий, что правило соответствует только исходящему сетевому трафику;

action=block – сетевые пакеты, указанные в этом правиле, будут отбрасываются firewall;

remoteip – IP-адрес получателя области исходящего сетевого пакета;

enable=yes – указывает на то, что правило в настоящее время включено.

Аналогично этому будут прописаны и другие правила. В итоге, скрипт будет иметь примерно следующий вид:

Firewall rules

Set-NetFirewallProfile -all

netsh advfirewall firewall add rule name=«telemetry_vortex.data.microsoft.com» dir=out action=block remoteip=191.232.139.254 enable=yes

netsh advfirewall firewall add rule name=«telemetry_telecommand.telemetry.microsoft.com» dir=out action=block remoteip=65.55.252.92 enable=yes

netsh advfirewall firewall add rule name=«telemetry_sqm.telemetry.microsoft.com» dir=out action=block remoteip=65.55.252.93 enable=yes

netsh advfirewall firewall add rule name=«telemetry_watson.telemetry.microsoft.com» dir=out action=block remoteip=65.55.252.43,65.52.108.29 enable=yes

netsh advfirewall firewall add rule name=«telemetry_redir.metaservices.microsoft.com» dir=out action=block remoteip=194.44.4.200,194.44.4.208 enable=yes

netsh advfirewall firewall add rule name=«telemetry_choice.microsoft.com» dir=out action=block remoteip=157.56.91.77 enable=yes

netsh advfirewall firewall add rule name=«telemetry_df.telemetry.microsoft.com» dir=out action=block remoteip=65.52.100.7 enable=yes

netsh advfirewall firewall add rule name=«telemetry_reports.wes.df.telemetry.microsoft.com» dir=out action=block remoteip=65.52.100.91 enable=yes

netsh advfirewall firewall add rule name=«telemetry_wes.df.telemetry.microsoft.com» dir=out action=block remoteip=65.52.100.93 enable=yes

netsh advfirewall firewall add rule name=«telemetry_services.wes.df.telemetry.microsoft.com» dir=out action=block remoteip=65.52.100.92 enable=yes

netsh advfirewall firewall add rule name=«telemetry_sqm.df.telemetry.microsoft.com» dir=out action=block remoteip=65.52.100.94 enable=yes

netsh advfirewall firewall add rule name=«telemetry_telemetry.microsoft.com» dir=out action=block remoteip=65.52.100.9 enable=yes

netsh advfirewall firewall add rule name=«telemetry_watson.ppe.telemetry.microsoft.com» dir=out action=block remoteip=65.52.100.11 enable=yes

netsh advfirewall firewall add rule name=«telemetry_telemetry.appex.bing.net» dir=out action=block remoteip=168.63.108.233 enable=yes

netsh advfirewall firewall add rule name=«telemetry_telemetry.urs.microsoft.com» dir=out action=block remoteip=157.56.74.250 enable=yes

netsh advfirewall firewall add rule name=«telemetry_settings-sandbox.data.microsoft.com» dir=out action=block remoteip=111.221.29.177 enable=yes

netsh advfirewall firewall add rule name=«telemetry_vortex-sandbox.data.microsoft.com» dir=out action=block remoteip=64.4.54.32 enable=yes

netsh advfirewall firewall add rule name=«telemetry_survey.watson.microsoft.com» dir=out action=block remoteip=207.68.166.254 enable=yes

netsh advfirewall firewall add rule name=«telemetry_watson.live.com» dir=out action=block remoteip=207.46.223.94 enable=yes

netsh advfirewall firewall add rule name=«telemetry_watson.microsoft.com» dir=out action=block remoteip=65.55.252.71 enable=yes

netsh advfirewall firewall add rule name=«telemetry_statsfe2.ws.microsoft.com» dir=out action=block remoteip=64.4.54.22 enable=yes

netsh advfirewall firewall add rule name=«telemetry_corpext.msitadfs.glbdns2.microsoft.com» dir=out action=block remoteip=131.107.113.238 enable=yes

netsh advfirewall firewall add rule name=«telemetry_compatexchange.cloudapp.net» dir=out action=block remoteip=23.99.10.11 enable=yes

netsh advfirewall firewall add rule name=«telemetry_cs1.wpc.v0cdn.net» dir=out action=block remoteip=68.232.34.200 enable=yes

netsh advfirewall firewall add rule name=«telemetry_a-0001.a-msedge.net» dir=out action=block remoteip=204.79.197.200 enable=yes

netsh advfirewall firewall add rule name=«telemetry_statsfe2.update.microsoft.com.akadns.net» dir=out action=block remoteip=64.4.54.22 enable=yes

netsh advfirewall firewall add rule name=«telemetry_sls.update.microsoft.com.akadns.net» dir=out action=block remoteip=157.56.77.139 enable=yes

netsh advfirewall firewall add rule name=«telemetry_fe2.update.microsoft.com.akadns.net» dir=out action=block remoteip=134.170.58.121,134.170.58.123,134.170.53.29,66.119.144.190,134.170.58.189,134.170.58.118,134.170.53.30,134.170.51.190 enable=yes

netsh advfirewall firewall add rule name=«telemetry_diagnostics.support.microsoft.com» dir=out action=block remoteip=157.56.121.89 enable=yes

netsh advfirewall firewall add rule name=«telemetry_corp.sts.microsoft.com» dir=out action=block remoteip=131.107.113.238 enable=yes

netsh advfirewall firewall add rule name=«telemetry_statsfe1.ws.microsoft.com» dir=out action=block remoteip=134.170.115.60 enable=yes

netsh advfirewall firewall add rule name=«telemetry_pre.footprintpredict.com» dir=out action=block remoteip=204.79.197.200 enable=yes

netsh advfirewall firewall add rule name=«telemetry_i1.services.social.microsoft.com» dir=out action=block remoteip=104.82.22.249 enable=yes

netsh advfirewall firewall add rule name=«telemetry_feedback.windows.com» dir=out action=block remoteip=134.170.185.70 enable=yes

netsh advfirewall firewall add rule name=«telemetry_feedback.microsoft-hohm.com» dir=out action=block remoteip=64.4.6.100,65.55.39.10 enable=yes

netsh advfirewall firewall add rule name=«telemetry_feedback.search.microsoft.com» dir=out action=block remoteip=157.55.129.21 enable=yes

netsh advfirewall firewall add rule name=«telemetry_rad.msn.com» dir=out action=block remoteip=207.46.194.25 enable=yes

netsh advfirewall firewall add rule name=«telemetry_preview.msn.com» dir=out action=block remoteip=23.102.21.4 enable=yes

netsh advfirewall firewall add rule name=«telemetry_dart.l.doubleclick.net» dir=out action=block remoteip=173.194.113.220,173.194.113.219,216.58.209.166 enable=yes

netsh advfirewall firewall add rule name=«telemetry_ads.msn.com» dir=out action=block remoteip=157.56.91.82,157.56.23.91,104.82.14.146,207.123.56.252,185.13.160.61,8.254.209.254 enable=yes

netsh advfirewall firewall add rule name=«telemetry_a.ads1.msn.com» dir=out action=block remoteip=198.78.208.254,185.13.160.61 enable=yes

netsh advfirewall firewall add rule name=«telemetry_global.msads.net.c.footprint.net» dir=out action=block remoteip=185.13.160.61,8.254.209.254,207.123.56.252 enable=yes

netsh advfirewall firewall add rule name=«telemetry_az361816.vo.msecnd.net» dir=out action=block remoteip=68.232.34.200 enable=yes

netsh advfirewall firewall add rule name=«telemetry_oca.telemetry.microsoft.com.nsatc.net» dir=out action=block remoteip=65.55.252.63 enable=yes

netsh advfirewall firewall add rule name=«telemetry_reports.wes.df.telemetry.microsoft.com» dir=out action=block remoteip=65.52.100.91 enable=yes

netsh advfirewall firewall add rule name=«telemetry_ssw.live.com» dir=out action=block remoteip=207.46.101.29 enable=yes

netsh advfirewall firewall add rule name=«telemetry_msnbot-65-55-108-23.search.msn.com» dir=out action=block remoteip=65.55.108.23 enable=yes

netsh advfirewall firewall add rule name=«telemetry_a23-218-212-69.deploy.static.akamaitechnologies.com» dir=out action=block remoteip=23.218.212.69 enable=yes

Выполнение созданного скрипта

Чтобы не проходить долгий путь по запуску этого power shell скрипта с правами администратора, проще создать .bat файл и запустить его. UAC сам запросит подтверждение прав.

@echo off

cls

echo Telemetry

echo Rules of Firewall

echo.

echo press any key to continue...

pause > NUL

echo Rules of Firewall

echo.

PowerShell -NoProfile -ExecutionPolicy Bypass -Command "& {Start-Process PowerShell -ArgumentList '-NoProfile -ExecutionPolicy Bypass -File ""%~dp0.\ms_new.ps1""' -Verb RunAs}"

echo Rules included in Firewall...

echo.

pause

Где ms_new.ps1 – имя созданного файла с power shell командами.

После этого, добавленные правила будут отображаться в Windows Firewall, как на скриншоте ниже:

И, дополнительно, информация, не относящиеся к firewall, но относящаяся к сбору телеметрии

Windows 7/8/8.1

Также стоит отметить, что пользователи ОС Windows 7/8/8.1 получили обновления, которые расширяют возможности системы по сбору и отправке телеметрических данных. Соответственно, к этим пользователям также можно применить рекомендации, представленные в этой статье, или удалить обновления habrahabr.ru/post/265283.

Key logger

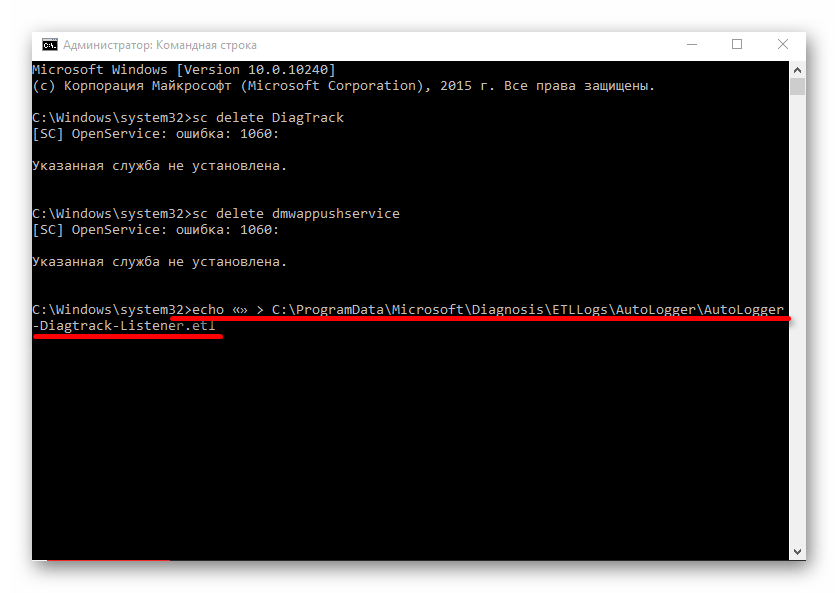

Надо отключить «DiagTrack» (сбор данных в компонентах Windows) и «dmwappushservice» (cлужба маршрутизации push-сообщений WAP). Для этого запускаем командную строку от имени администратора и отключаем службы:

sc stop DiagTrack

sc stop dmwappushserviceИли же вообще их удаляем:

sc delete DiagTrack

sc delete dmwappushservice

Планировщик отправки телеметрии

В консоли Taskschd.msc надо запретить задания:

Заголовок спойлера

REM *** Task that collects data for SmartScreen in Windows ***

schtasks /Change /TN "Microsoft\Windows\AppID\SmartScreenSpecific" /Disable

REM *** Collects program telemetry information if opted-in to the Microsoft Customer Experience Improvement Program ***

schtasks /Change /TN "Microsoft\Windows\Application Experience\ProgramDataUpdater" /Disable

REM *** Collects program telemetry information if opted-in to the Microsoft Customer Experience Improvement Program ***

schtasks /Change /TN "Microsoft\Windows\Application Experience\Microsoft Compatibility Appraiser" /Disable

REM *** Aggregates and uploads Application Telemetry information if opted-in to the Microsoft Customer Experience Improvement Program ***

schtasks /Change /TN "Microsoft\Windows\Application Experience\AitAgent" /Disable

REM *** This task collects and uploads autochk SQM data if opted-in to the Microsoft Customer Experience Improvement Program ***

schtasks /Change /TN "Microsoft\Windows\Autochk\Proxy" /Disable

REM *** If the user has consented to participate in the Windows Customer Experience Improvement Program, this job collects and sends usage data to Microsoft ***

schtasks /Change /TN "Microsoft\Windows\Customer Experience Improvement Program\Consolidator" /Disable

REM *** The Kernel CEIP (Customer Experience Improvement Program) task collects additional information about the system and sends this data to Microsoft. ***

REM *** If the user has not consented to participate in Windows CEIP, this task does nothing ***

schtasks /Change /TN "Microsoft\Windows\Customer Experience Improvement Program\KernelCeipTask" /Disable

REM *** The Bluetooth CEIP (Customer Experience Improvement Program) task collects Bluetooth related statistics and information about your machine and sends it to Microsoft ***

REM *** The information received is used to help improve the reliability, stability, and overall functionality of Bluetooth in Windows ***

REM *** If the user has not consented to participate in Windows CEIP, this task does not do anything.***

schtasks /Change /TN "Microsoft\Windows\Customer Experience Improvement Program\BthSQM" /Disable

REM *** Create Object Task ***

schtasks /Change /TN "Microsoft\Windows\CloudExperienceHost\CreateObjectTask" /Disable

REM *** The Windows Disk Diagnostic reports general disk and system information to Microsoft for users participating in the Customer Experience Program ***

schtasks /Change /TN "Microsoft\Windows\DiskDiagnostic\Microsoft-Windows-DiskDiagnosticDataCollector" /Disable

REM *** Measures a system's performance and capabilities ***

schtasks /Change /TN "Microsoft\Windows\Maintenance\WinSAT" /Disable

REM *** Network information collector ***

schtasks /Change /TN "Microsoft\Windows\NetTrace\GatherNetworkInfo" /Disable

REM *** Initializes Family Safety monitoring and enforcement ***

schtasks /Change /TN "Microsoft\Windows\Shell\FamilySafetyMonitor" /Disable

REM *** Synchronizes the latest settings with the Family Safety website ***

schtasks /Change /TN "Microsoft\Windows\Shell\FamilySafetyRefresh" /Disable

REM *** SQM (Software Quality Management) ***

schtasks /Change /TN "Microsoft\Windows\IME\SQM data sender" /Disable

REM *** This task initiates the background task for Office Telemetry Agent, which scans and uploads usage and error information for Office solutions ***

schtasks /Change /TN "Microsoft\Office\OfficeTelemetryAgentFallBack" /Disable

REM *** This task initiates Office Telemetry Agent, which scans and uploads usage and error information for Office solutions when a user logs on to the computer ***

schtasks /Change /TN "Microsoft\Office\OfficeTelemetryAgentLogOn" /Disable

также подозриетльные задачи в планировщике, рекомендую отключить:

Заголовок спойлера

REM *** Scans startup entries and raises notification to the user if there are too many startup entries ***

schtasks /Change /TN "Microsoft\Windows\Application Experience\StartupAppTask" /Disable

REM *** Protects user files from accidental loss by copying them to a backup location when the system is unattended ***

schtasks /Change /TN "Microsoft\Windows\FileHistory\File History (maintenance mode)" /Disable

REM *** This task gathers information about the Trusted Platform Module (TPM), Secure Boot, and Measured Boot ***

schtasks /Change /TN "Microsoft\Windows\PI\Sqm-Tasks" /Disable

REM *** This task analyzes the system looking for conditions that may cause high energy use ***

schtasks /Change /TN "Microsoft\Windows\Power Efficiency Diagnostics\AnalyzeSystem" /Disable

Все вышесказанное не 100% панацея, но одно из компромиссных решений.

Мы будем обновлять в этой статье список серверов и PS скрипт для них.

update 1: Обновили список планировщика задач.

Как фаерволом защитится от зловредов, можно прочитать в моей статье:

Простой, но надежный способ защитить свой компьютер от вирусов и троянов.

C уважением коллектив компании Servilon.ru Servilon.com

Время на прочтение4 мин

Количество просмотров98K

Неделю назад независимый специалист по безопасности Марк Бёрнетт (Mark Burnett) опубликовал результаты небольшого некорректного расследования настроек безопасности в Windows 10 Enterprise. Система установлена у него в виртуальной машине под Linux исключительно в исследовательских целях, с минимальным набором софта и удалёнными всеми дефолтными приложениями Windows Store.

Эти результаты вызвали бурную дискуссию в твиттере, потому что они дают понять, что ОС как будто игнорирует некоторые настройки, установленные пользователем — и всё равно соединяется с различными следящими серверами и отправляет туда какие-то данные. Первый тест Бёрнетта с результатами, опубликованными в твиттере, был проведён с ошибками. На самом деле есть способ получше ограничить телеметрию. Но полностью избавиться от сбора данных в Windows 10 вообще невозможно.

Марк Бёрнетт — хакер и исследователь, а не системный инженер Microsoft, хотя он написал книгу по безопасности ASP.NET, семь раз получал титул Most Valuable Professional (MVP) от компании Microsoft, занимался техподдержкой Windows и эксклюзивно пользовался только этой ОС на десктопе около 25 лет, пока не вышла Windows 10 с резким изменением политики Microsoft по массовому сбору персональных данных пользователей.

Можно сослаться на официальное руководство Microsoft по управлению соединениями в Windows 10, но всё равно мнение Бёрнетта нельзя назвать неквалифицированным. В самом деле, с групповыми политиками Windows 10 не всё так просто.

На первом скриншоте видно, что SmartScreen в системе отключен, но Windows 10 всё равно подключается к серверам SmartScreen от Microsoft. Отключить телеметрию в Windows 10 тоже не так просто. Просто изменить две групповые политики недостаточно. На скриншоте видно, что ОС всё равно отправляет данные в Microsoft, несмотря на явное двукратное указание этого не делать в групповых политиках и пару изменений в реестре.

Все соединения блокировались файрволом маршрутизатора, на скриншотах показаны лишь заблокированные попытки Windows 10 соединиться с различными хостами. Поэтому неизвестно, какие пакеты она могла туда передавать. Например, в случае телеметрии и др.

То же самое с настройками синхронизации, которые предполагают соединение с серверами Microsoft. В групповых политиках отключены все связанные с этим политики, но Windows 10 всё равно соединяется. То же самое с настройками сообщений об ошибках, политиками онлайновой валидации акккаунтов (AVS) в клиенте службы управления ключами (KMS).

Специалист постарался изменить все системные настройки, чтобы блокировать любое подключение с серверами Microsoft, кроме получения обновлений, но всё равно зарегистрировал множество соединений с серверами, явно имеющими рекламное и следящее предназначение.

Что характерно, согласно файрволу Glasswire, все эти рекламные хосты относятся к системным процессам Microsoft, так что их не спишешь на сторонний софт (кстати, это действительно хороший файрвол для Windows и Android, бесплатный и удобный в использовании).

Марк Бёрнетт делает вывод, что Windows 10 как будто не уважает свои собственные групповые политики. Вероятно, некоторые типы соединений можно заблокировать с помощью изменений в реестре — конечно же, это недокументированные ключи в реестре. То есть нельзя гарантировать, что вы найдёте все без исключения необходимые ключи.

Сам Бёрнетт признаёт, что первый тест не был абсолютно чистым. В последующем блог-посте он рассказал о повторном более тщательном тесте и объяснил методологию тестирования. Повторный тест всё равно показал неприятную активность Windows 10, хотя и в меньшем количестве. Например выяснилось, что для блокировки SmartScreen нужно изменить не две настройки, как сделал Бёрнетт, а больше:

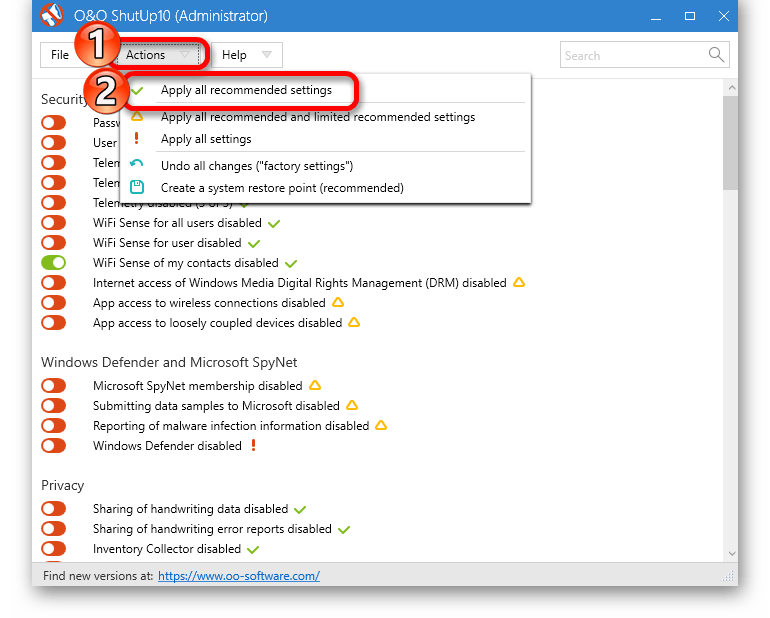

Есть ряд приложений, которые помогают справиться со шпионажем со стороны Microsoft и блокировать соединения, которые Windows 10 устанавливает с удаленными серверами в обход системных настроек и которые нельзя или очень трудно блокировать иными способами. Собственно, сам факт наличия таких приложений уже указывает на наличие проблемы. Люди бы не создавали такие программы и не пользовались ими, если бы слежка в Windows 10 отключалась тривиальными методами. В качестве примера антишпионской программы, которая «затыкает» ненужные соединения в Windows 10, можно порекомендовать ShutUp 10. Сам Бёрнетт тоже использовал её на тестовой машине. Но как видно, даже антишпионский софт не помогает.

P. S. Некоторые эксперты рекомендуют для отключения телеметрии в групповых политиках не останавливать сервис, как сделал Бёрнетт, а запускать сервис с параметром 0, вот таким способом:

Это может показаться контринтуитивным, но так действительно может появиться возможность заблокировать соединения со следящими серверами Microsoft, которые не блокируются при обычной остановке сервиса телеметрии.

Бёрнетт считает, что некоторые разные групповые политики Windows 10 для слежки реализованы разными способами, и отключаются по-разному. Случайно или специально, но это затрудняет их отключение. Рекомендованный Microsoft способ отключения телеметрии через Windows Restricted Traffic Limited Functionality Baseline вызывает массу проблем. К тому же, телеметрию собирают .NET, Office, Windows Error Reporting, Windows DRM, другие приложения и компоненты. И у многих пользователей по умолчанию настройки сбора данных для Microsoft установлены на максимальный уровень.

Для работы проектов iXBT.com нужны файлы cookie и сервисы аналитики.

Продолжая посещать сайты проектов вы соглашаетесь с нашей

Политикой в отношении файлов cookie

Стараниями корпорации Microsoft современные версии Windows давно превратились из удобных операционных систем для общения человека с компьютером в навязчивый сервис с сотнями ненужных фоновых процессов, следящих за действиями пользователя и изрядно нагружающих компьютер. В этой небольшой инструкции вы узнаете, как, используя всего одну программу, отключить телеметрию в Windows 10/11 и существенно повысить производительность своего ПК.

В стремлении угодить широкому кругу пользователей корпорация Microsoft год за годом превращала изначально спартанскую ОС в швейцарских нож, где на каждую задачу должно быть готовое решение. Например, даже если у вас нет принтера, служба, отвечающая за его работу, постоянно висит в фоне, что хоть и немного, но нагружает ПК. И так с десятками служб/процессов, которые не всем пользователям Windows необходимы.

Чтобы отключить лишние процессы и убрать телеметрию из Windows 10/11, программистами были придуманы сотни способов, но наиболее проверенный — это использовать небольшую бесплатную утилиту под названием O&O ShutUp10++.

1. Скачиваем программу с официального веб-сайта.

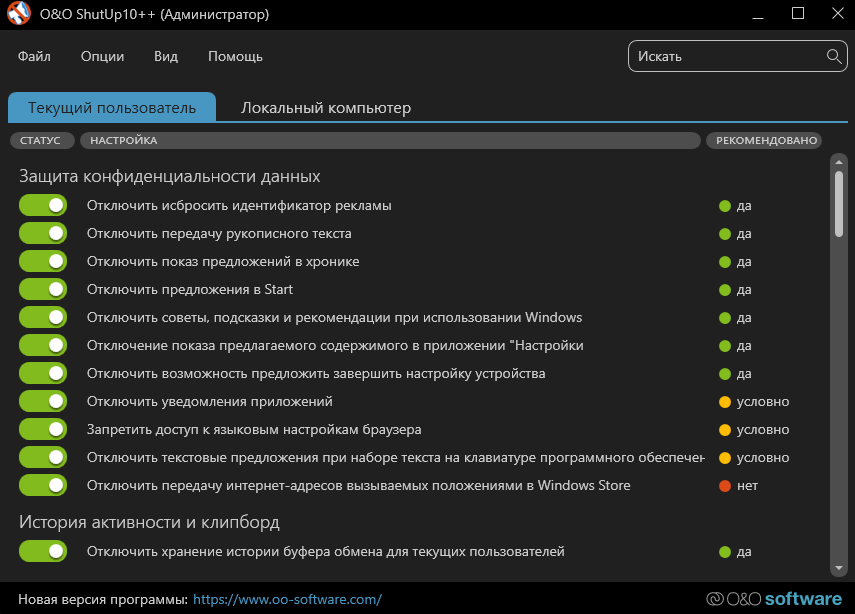

2. Запускаем от имени администратора файл OOSU10.exe. Если всё прошло успешно, то перед вашим взором появится окно программы.

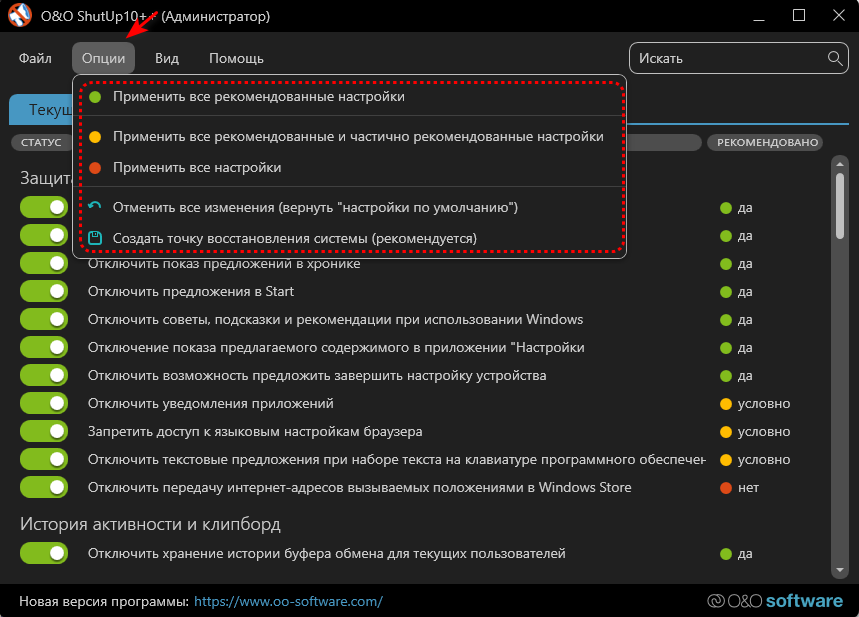

3. Переходим в раздел «Опции» и применяем желаемый профиль. Советую ограничиться настройками «Применить все рекомендованные настройки» если вам по каким-то причинам нужен Microsoft Store. Также вы можете, используя удобный интерфейс ПО, в ручную отключить только ненужные вам службы/процессы. Однако будьте осторожны, потому как бездумное отключение всего и вся может существенно повлиять на работу операционной системы. Обязательно создайте точку восстановления, если не уверены в своих действиях!

4. Закрываем программу, перезагружаем ПК и наслаждаемся более быстрой и плавной работой Windows!

Дабы не прослыть голословным, проведём небольшое тестирование на примере Windows 10 Pro x64 22H2 (19045.4046) с применением различных профилей программы O&O ShutUp10++.

Результат потрясает!

Несмотря на многократный запуск и холостой простой в 5 минут для каждого теста, по умолчанию Windows 10 потребляла внушительные 3.9 Гб оперативной памяти и существенно нагружала процессор фоновой активностью 124 процессов. Применение же рекомендованных настроек программы O&O ShutUp10++ позволило значительно снизить потребляемый объём RAM до 1.8 Гб и разгрузить CPU. Два оставшихся профиля также возымели эффект и позволили ещё более сократить потребление до уровня в 1.6 Гб и 1.4 Гб, а также 107 и 95 фоновых процессов соответственно. Базовый функционал и сервисы Windows не пострадали!

Я бы солгал, сказав, что был потрясён итогом полученных результатов. Тем не менее факт остаётся фактом: более 30% всей фоновой активности Windows 10/11 состоит из телеметрии и ненужных среднестатистическому пользователю ПК процессов. Возможно, что успех Steam Deck и популяризация Linux заставит корпорацию Microsoft пересмотреть свою стратегию. А пока имеем то, что имеем. Уважайте свободу, используйте только проверенное ПО и ни в коем случае не позволяйте компаниям диктовать вам свои условия. С вами был Павел. Ещё увидимся!

Сейчас на главной

Новости

Публикации

Чёрная мамба — название, которое вызывает мурашки даже у

тех, кто никогда не видел эту змею вживую. В кино и легендах её представляют

как зловещего убийцу, стремительного и беспощадного….

Я решил проверить, сможет ли мини-ПК заменить мне игровую консоль. И выбрал для этого Ninkear Mbox 8Pro, потому что у меня нет много места для полноценного системного блока, а тут заявлена…

Качество звука при видеосъемке играет критическую роль в

восприятии контента аудиторией. Зрители с большей

вероятностью прекратят просмотр видео с плохим звуком, чем с посредственной картинкой….

Грядущий конкурс «Евровидение-2025» обещает стать одним из самых захватывающих за последние годы. После впечатляющей победы швейцарского артиста Nemo в 2024 году, музыкальное соревнование…

Когда мы говорим о двигателях, первое, что приходит в голову — это их мощность в лошадиных силах. Даже в случае с электромобилями, где вместо привычного двигателя внутреннего сгорания…

В инфополе геймерского мира, выхода DOOM: The Dark Ages и стремительного падения стоимости RTX 50 серии времени поговорить на что-то другое может и не быть. Но перерывы делать необходимо, поэтому…

Все способы:

- Отключаем слежку в ОС Windows 10

- Способ 1: Отключение слежения на этапе установки

- Способ 2: Использование O&O ShutUp10

- Способ 3: Настройка конфиденциальности

- Способ 4: Отключение телеметрии

- Способ 5: Отключение слежки в браузере Microsoft Edge

- Способ 6: Редактирование файла hosts

- Необязательно: Использование локальной учётной записи

- Вопросы и ответы: 3

Многие пользователи обеспокоены своей конфиденциальностью, особенно на фоне недавних изменений, связанных с выходом последней ОС от Microsoft. В Windows 10 разработчики решили собирать о своих пользователях куда больше информации, особенно в сравнении с предыдущими версиями операционной системы, и такое положение дел не устраивает многих юзеров.

Сами же Microsoft уверяют, что делается это для эффективной защиты компьютера, улучшения показа рекламы и производительности системы. Известно, что корпорация собирает все доступные контактные данные, месторасположение, учётные данные и многое другое.

Отключаем слежку в ОС Windows 10

Ничего сложного в отключении слежки в данной ОС нет. Даже если вы плохо разбираетесь в том, что и как настроить, существуют специальные программы, которые облегчают задачу.

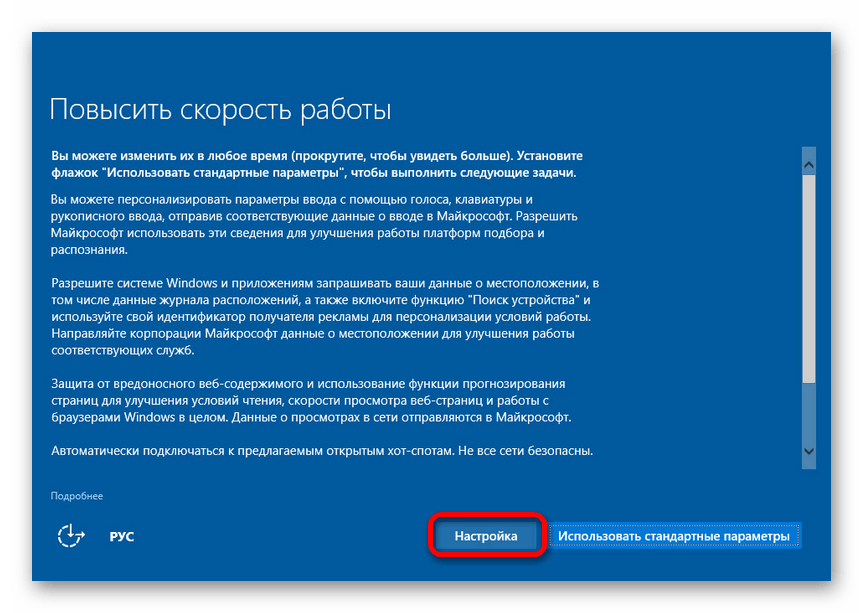

Способ 1: Отключение слежения на этапе установки

Ещё устанавливая Виндовс 10, вы можете отключить некоторые компоненты.

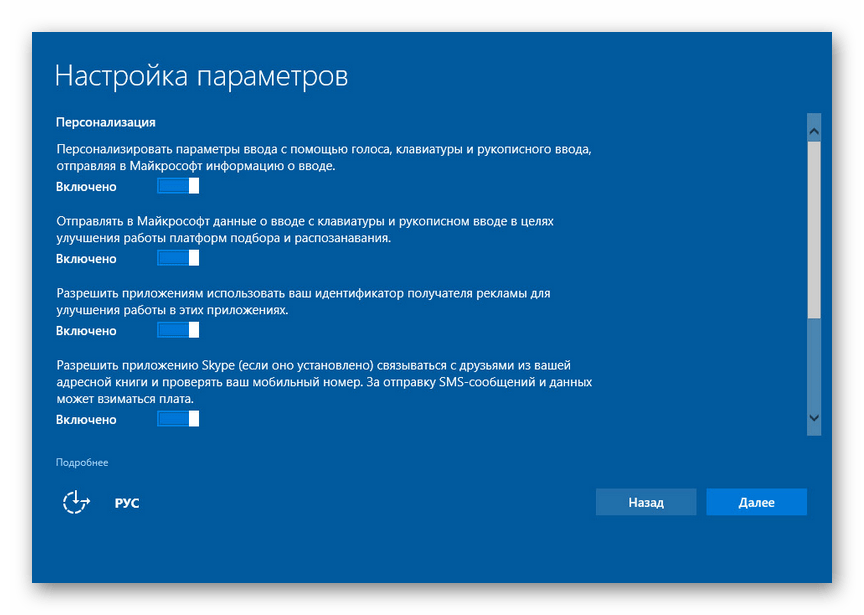

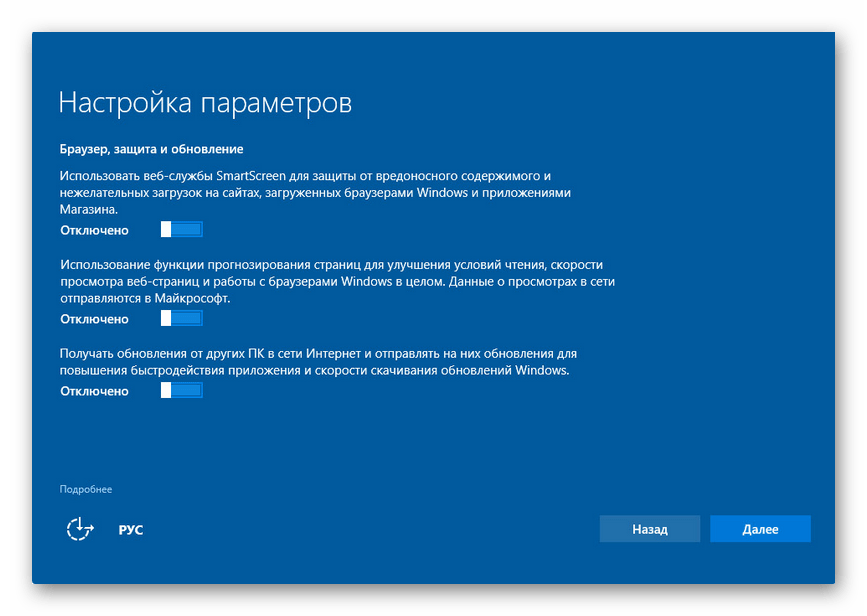

- После первого этапа инсталляции вам будет предложено улучшить скорость работы. Если вы хотите отправлять меньше данных, то нажмите на «Настройки». В некоторых случаях вам нужно будет найти незаметную кнопку «Настройка параметров».

- Теперь отключите все предлагаемые параметры.

- Нажмите «Далее» и отключите другие настройки.

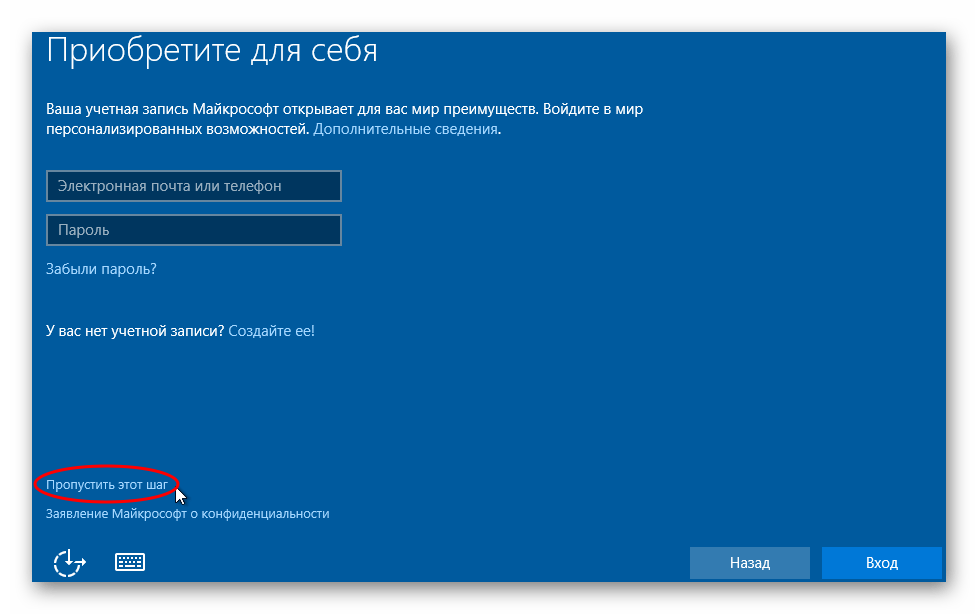

- Если вам будет предложено войти в учётную запись Майкрософт, то стоит отказаться, нажав «Пропустить этот шаг».

Способ 2: Использование O&O ShutUp10

Есть различные программы, которые помогают отключить всё и сразу всего за несколько кликов. Например, DoNotSpy10, Disable Win Tracking, Destroy Windows 10 Spying. Далее процедура отключения слежки будет рассмотрена на примере утилиты O&O ShutUp10.

Читайте также: Программы для отключения слежки в Windows 10

- Перед использованием желательно создать точку восстановления.

- Скачайте и запустите приложение.

- Откройте меню «Actions» и выберите «Apply all recommended settings». Таким образом вы примените рекомендуемые параметры. Также вы можете применить другие настройки или сделать всё вручную.

- Согласитесь, кликнув «ОК».

Подробнее: Инструкция по созданию точки восстановления Windows 10

Способ 3: Настройка конфиденциальности

Если вы хотите настроить всё самостоятельно, то дальнейшая инструкция может вам пригодиться.

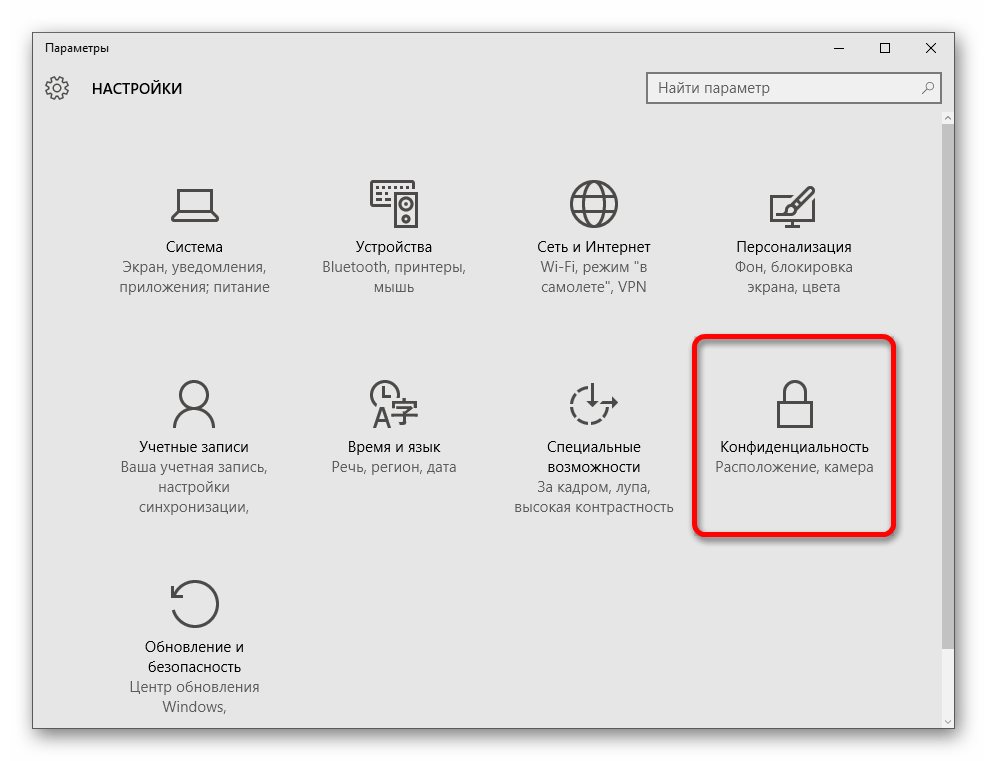

- Перейдите по пути «Пуск» — «Параметры» — «Конфиденциальность».

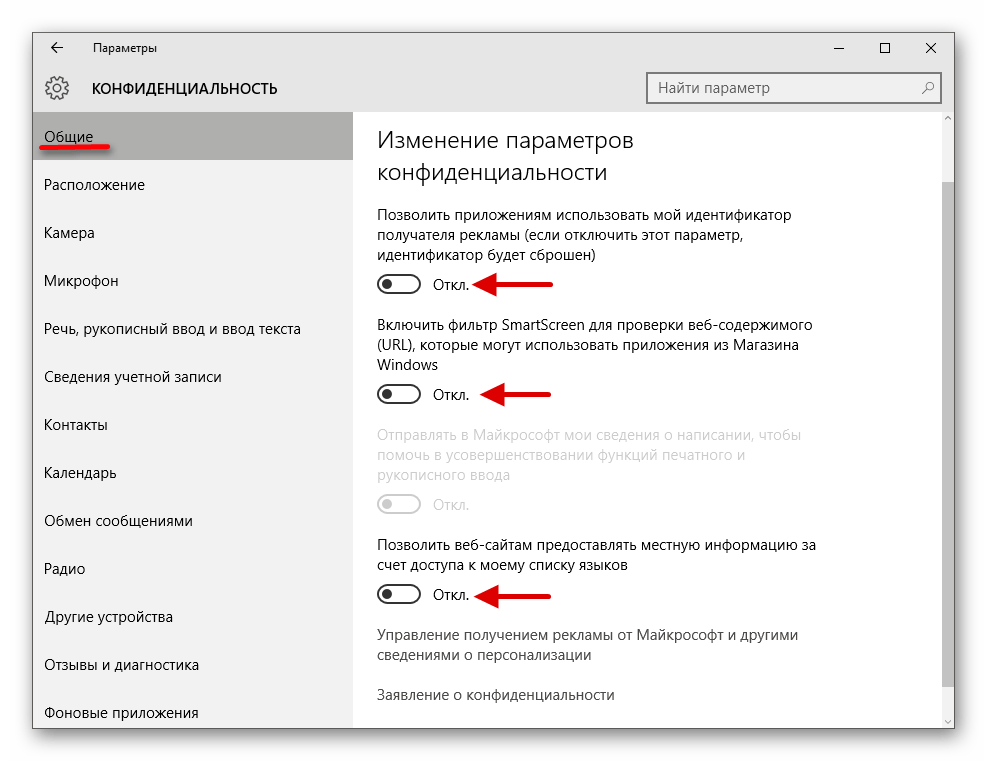

- Во вкладке «Общие» стоит отключить все параметры.

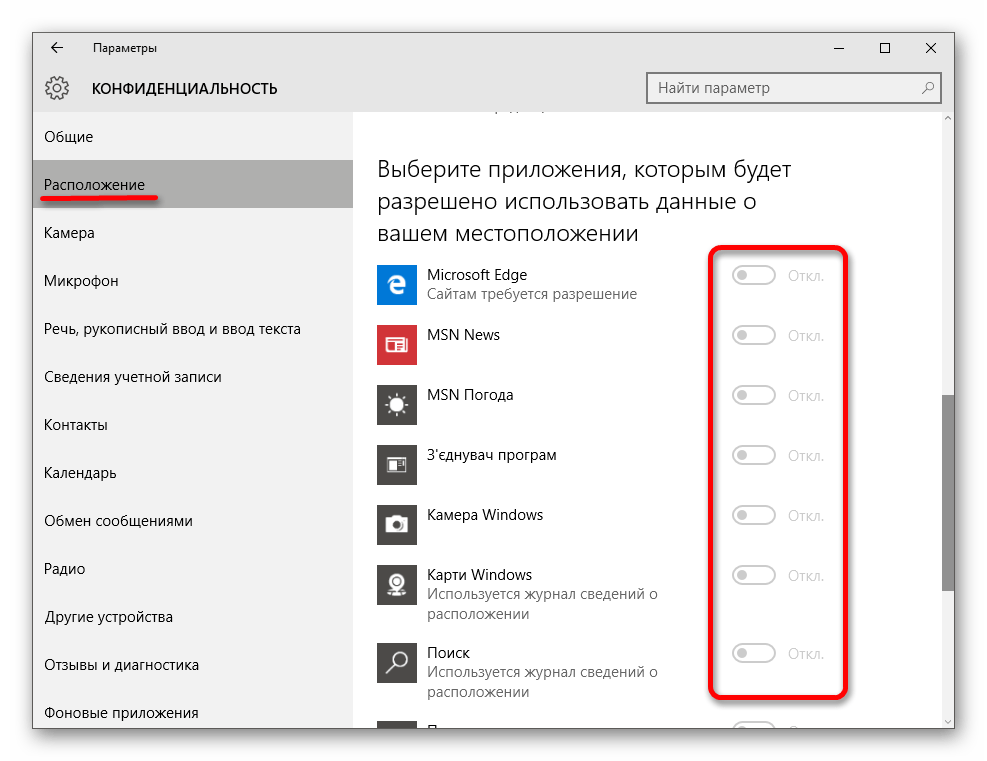

- В разделе «Расположение» также отключите определение месторасположения, и разрешение использовать его для других приложений.

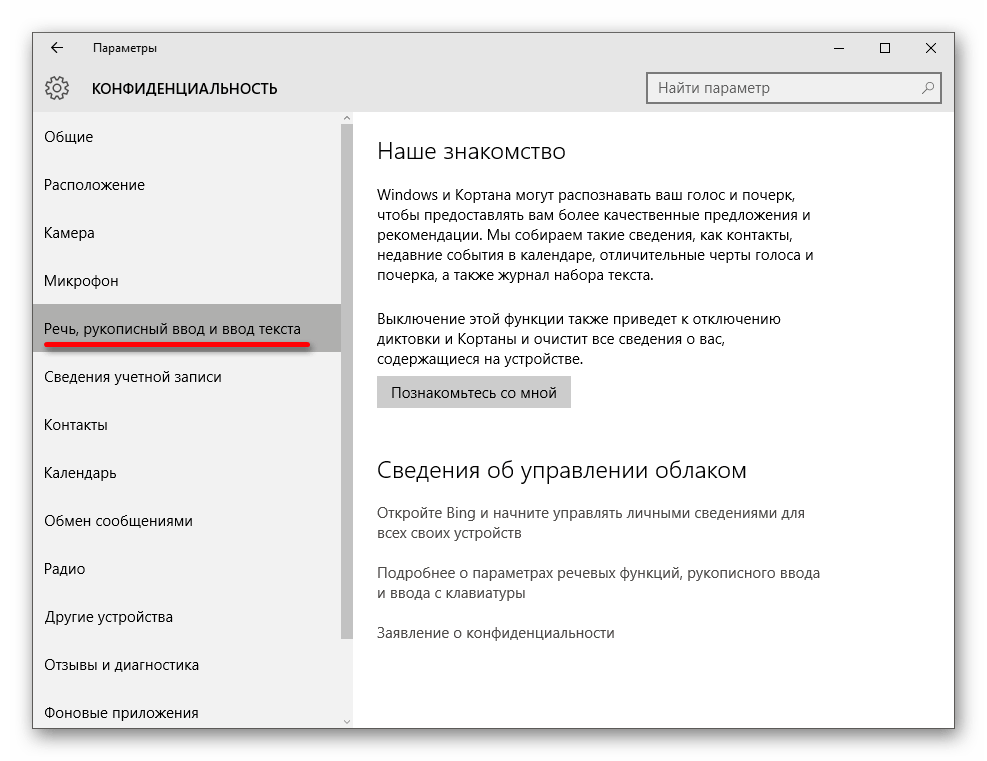

- Также сделайте с «Речь, рукописный ввод…». Если у вас написано «Познакомьтесь со мной», то эта опция отключена. В другом случае нажмите на «Остановить изучение».

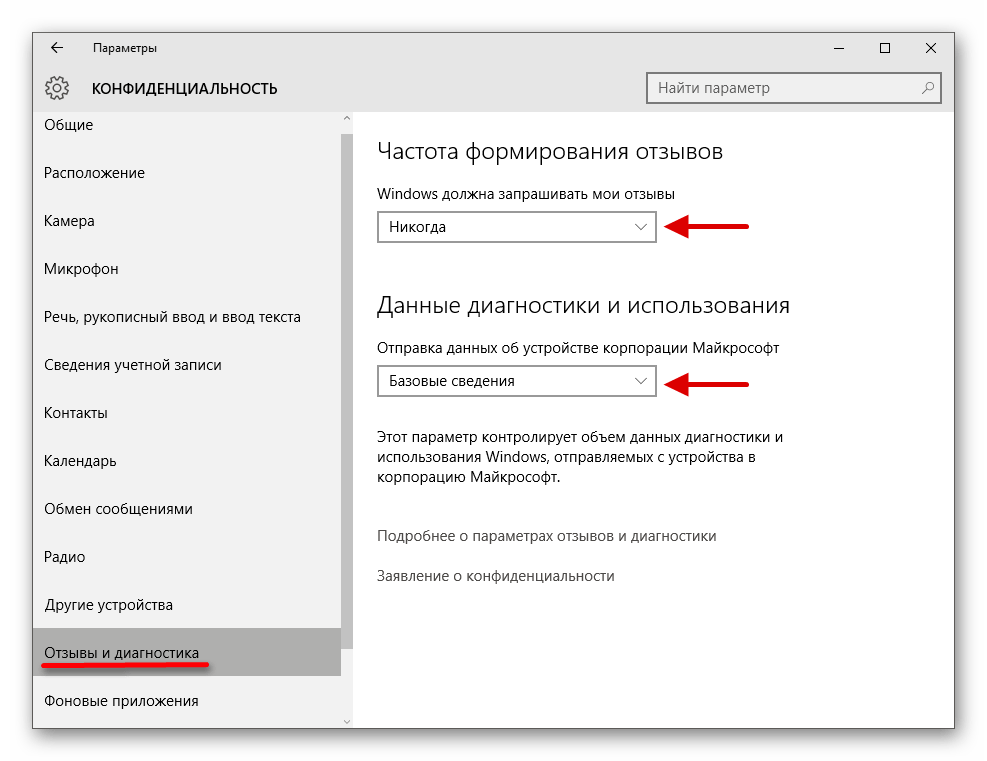

- В «Отзывы и диагностика» можно поставить «Никогда» в пункте «Частота формирования отзывов». А в «Данные диагностики и использования» поставьте «Базовые сведения».

- Пройдитесь по всем остальным пунктам и сделайте неактивным доступ тех программ, которые по вашему мнению не нужны.

Способ 4: Отключение телеметрии

Телеметрия даёт Майкрософт информацию об установленных программах, состоянии компьютера.

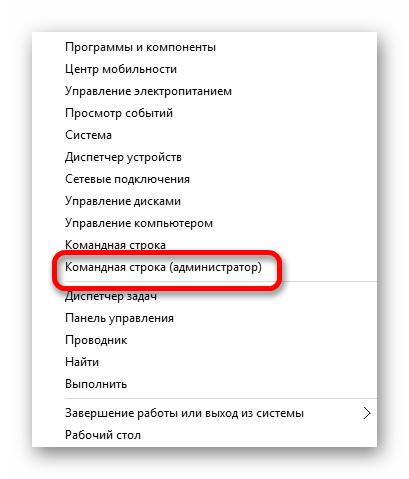

- Нажмите правой кнопкой мыши на значок «Пуск» и выберите «Командная строка (администратор)».

- Скопируйте:

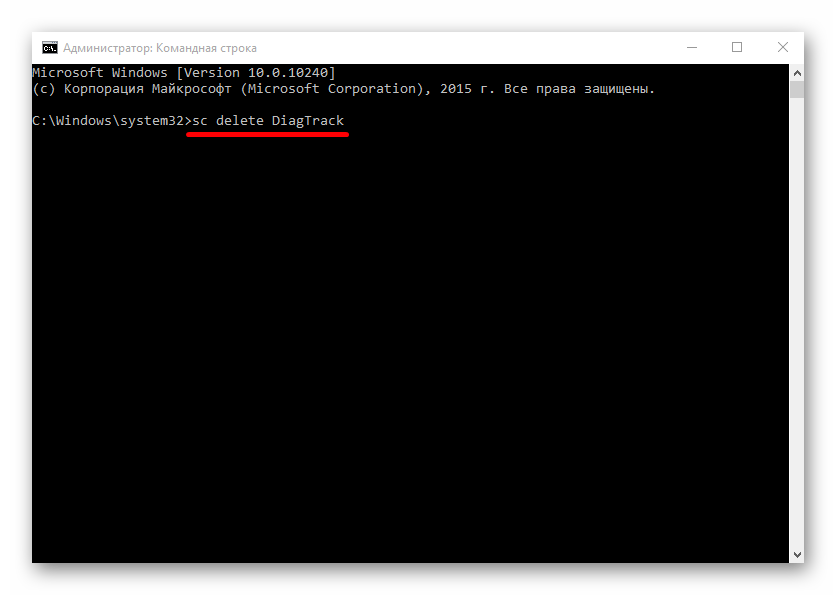

sc delete DiagTrackвставьте и нажмите Enter.

- Теперь введите и выполните

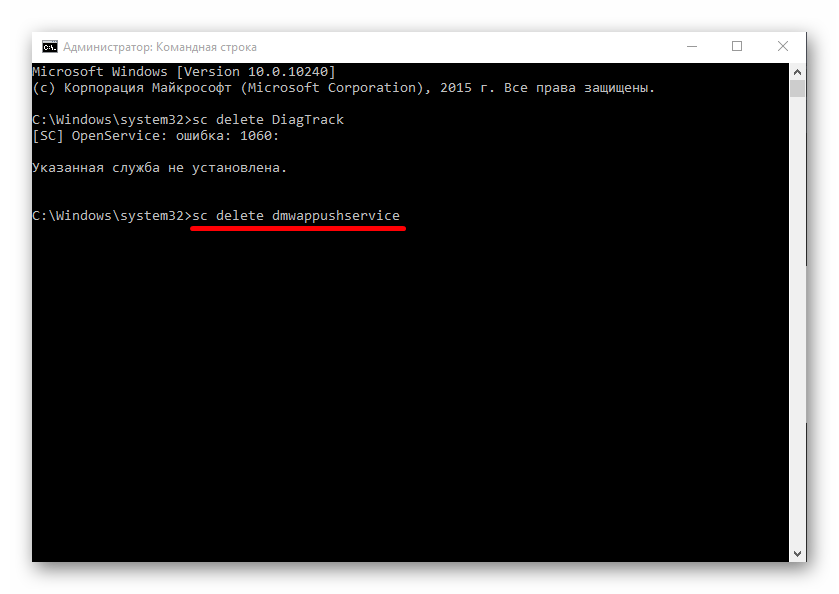

sc delete dmwappushservice - И также наберите

echo «» > C:\ProgramData\Microsoft\Diagnosis\ETLLogs\AutoLogger\AutoLogger-Diagtrack-Listener.etl - И в конце

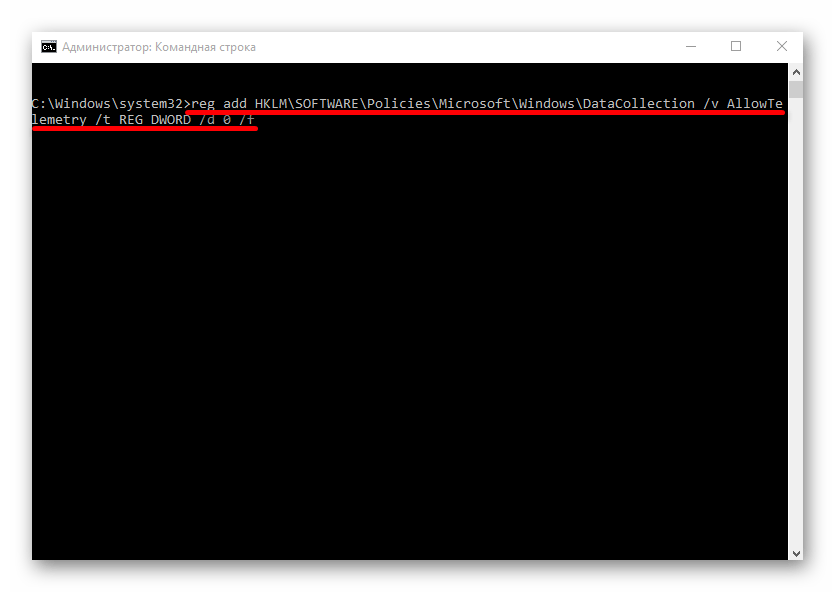

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\DataCollection /v AllowTelemetry /t REG_DWORD /d 0 /f

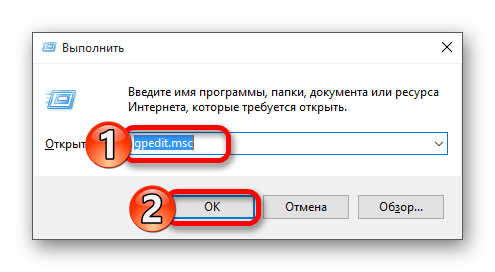

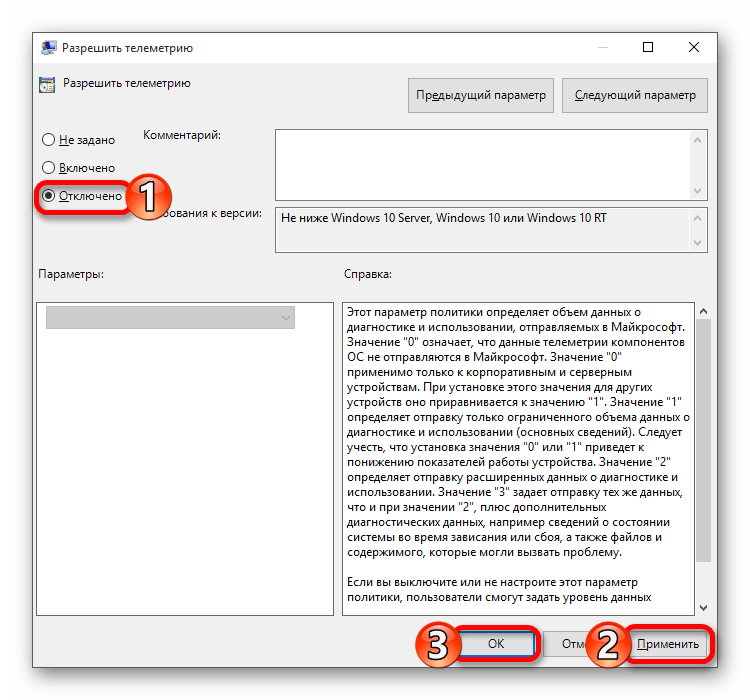

Также телеметрию можно отключить с помощью групповой политики, которая доступна в Виндовс 10 Professional, Enterprise, Education.

- Выполните Win+R и напишите gpedit.msc.

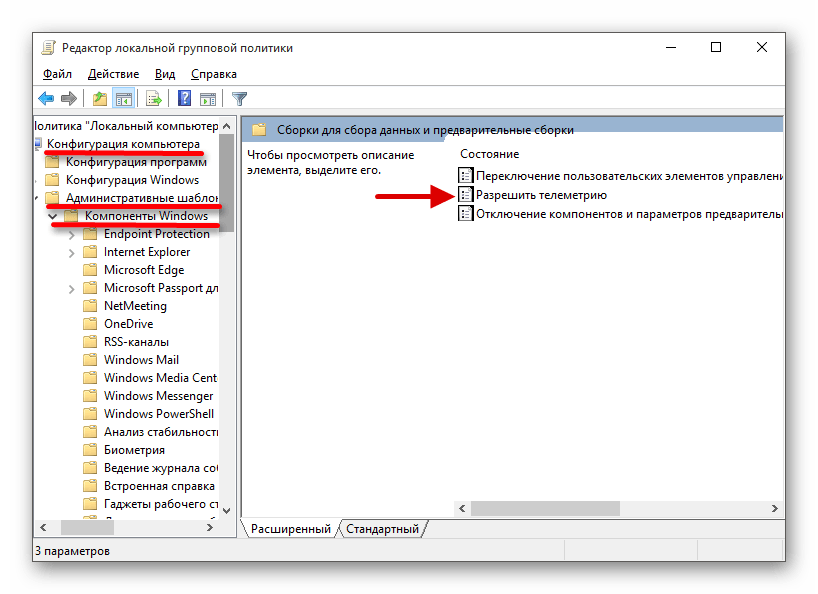

- Перейдите по пути «Конфигурация компьютера» — «Административные шаблоны» — «Компоненты Windows» — «Сборки для сбора данных и предварительные сборки».

- Кликните дважды по параметру «Разрешить телеметрию». Поставьте значение «Отключено» и примените настройки.

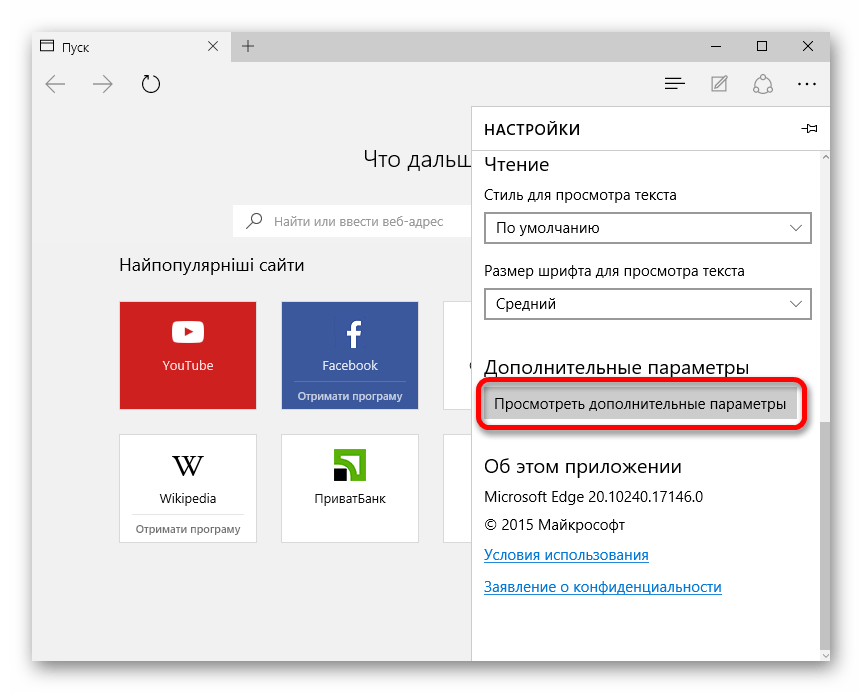

Способ 5: Отключение слежки в браузере Microsoft Edge

В данном браузере также есть инструменты определения вашего месторасположения и средства сбора информации.

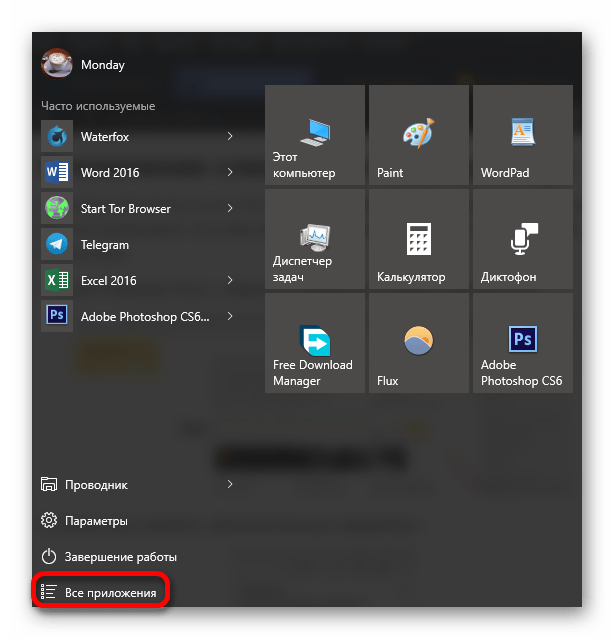

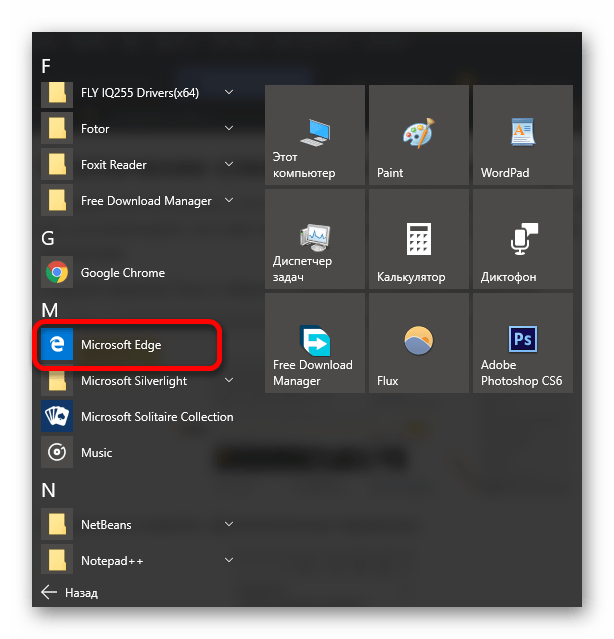

- Перейдите к «Пуск» — «Все приложения».

- Найдите Microsoft Edge.

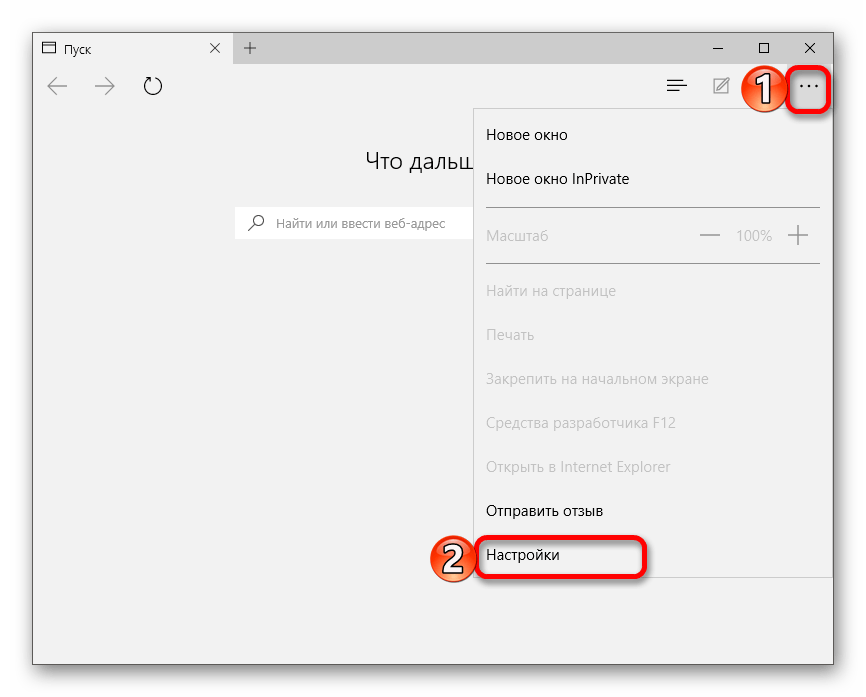

- Нажмите в правом верхнем углу три точки и выберите «Настройки».

- Пролистайте вниз и кликните на «Просмотреть дополнительные параметры».

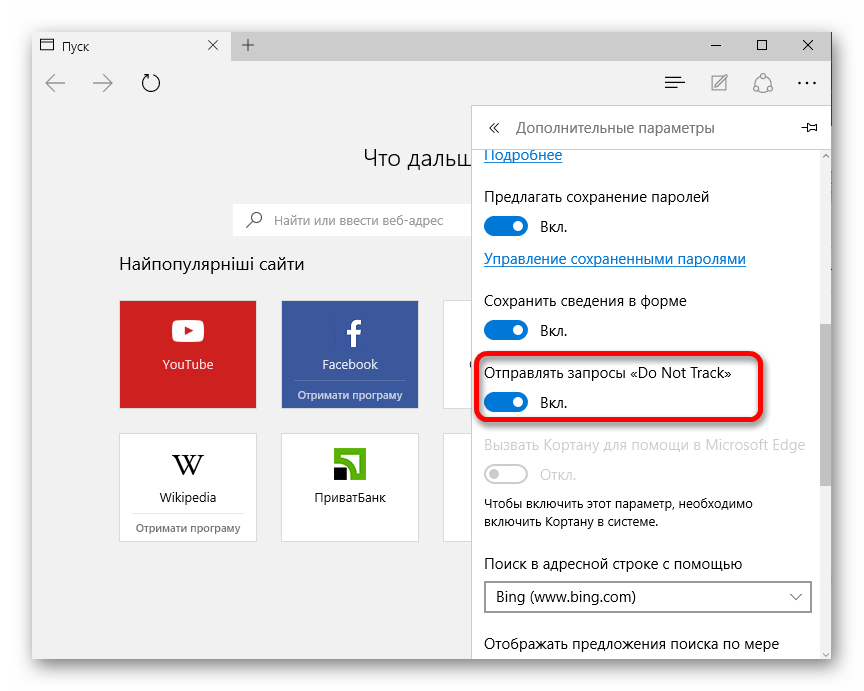

- В разделе «Конфиденциальность и службы» сделайте активным параметр «Отправлять запросы «Do Not Track».

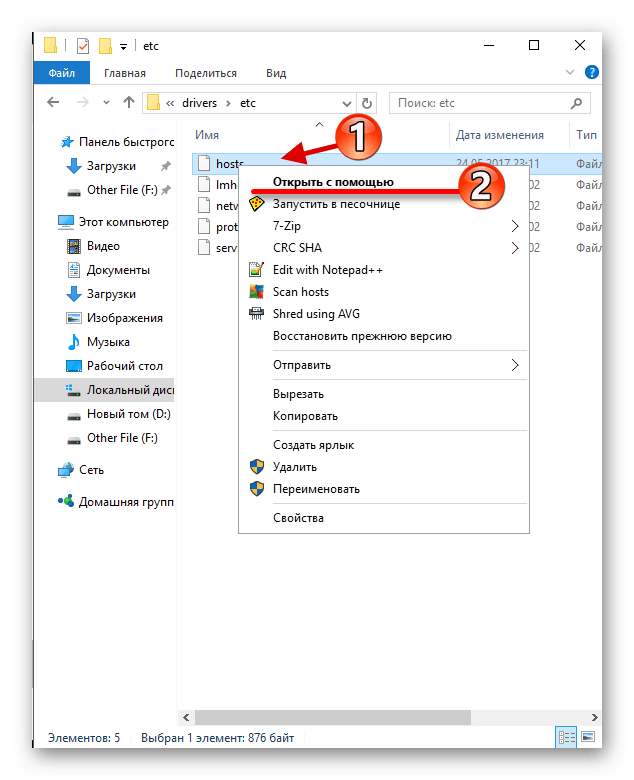

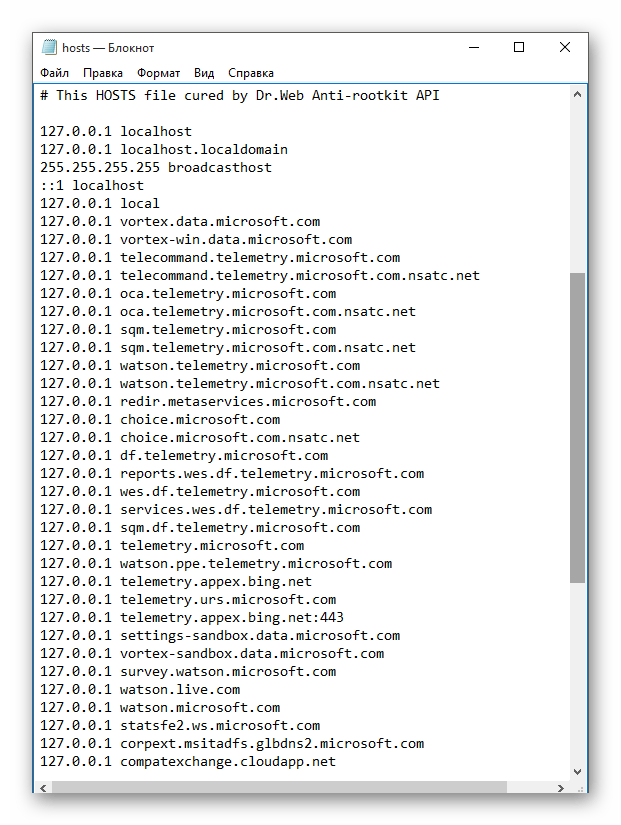

Способ 6: Редактирование файла hosts

Чтобы ваши данные никак не могли попасть на сервера Microsoft, нужно отредактировать файл hosts.

- Перейдите по пути

C:\Windows\System32\drivers\etc. - Нажмите на нужный файл правой кнопкой мыши и выберите «Открыть с помощью».

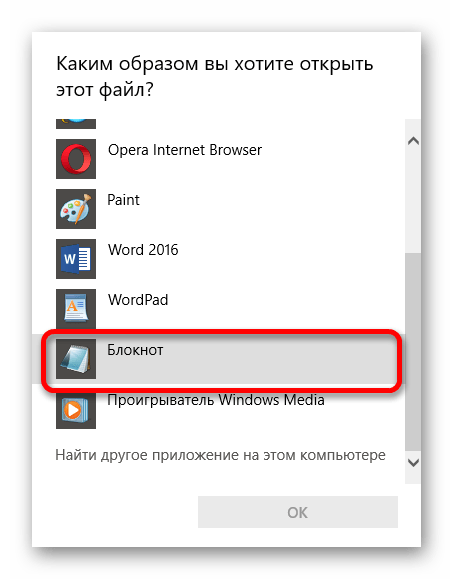

- Найдите программу «Блокнот».

- В самый низ текста копируем и вставляем следующее:

127.0.0.1 localhost

127.0.0.1 localhost.localdomain

255.255.255.255 broadcasthost

::1 localhost

127.0.0.1 local

127.0.0.1 vortex.data.microsoft.com

127.0.0.1 vortex-win.data.microsoft.com

127.0.0.1 telecommand.telemetry.microsoft.com

127.0.0.1 telecommand.telemetry.microsoft.com.nsatc.net

127.0.0.1 oca.telemetry.microsoft.com

127.0.0.1 oca.telemetry.microsoft.com.nsatc.net

127.0.0.1 sqm.telemetry.microsoft.com

127.0.0.1 sqm.telemetry.microsoft.com.nsatc.net

127.0.0.1 watson.telemetry.microsoft.com

127.0.0.1 watson.telemetry.microsoft.com.nsatc.net

127.0.0.1 redir.metaservices.microsoft.com

127.0.0.1 choice.microsoft.com

127.0.0.1 choice.microsoft.com.nsatc.net

127.0.0.1 df.telemetry.microsoft.com

127.0.0.1 reports.wes.df.telemetry.microsoft.com

127.0.0.1 wes.df.telemetry.microsoft.com

127.0.0.1 services.wes.df.telemetry.microsoft.com

127.0.0.1 sqm.df.telemetry.microsoft.com

127.0.0.1 telemetry.microsoft.com

127.0.0.1 watson.ppe.telemetry.microsoft.com

127.0.0.1 telemetry.appex.bing.net

127.0.0.1 telemetry.urs.microsoft.com

127.0.0.1 telemetry.appex.bing.net:443

127.0.0.1 settings-sandbox.data.microsoft.com

127.0.0.1 vortex-sandbox.data.microsoft.com

127.0.0.1 survey.watson.microsoft.com

127.0.0.1 watson.live.com

127.0.0.1 watson.microsoft.com

127.0.0.1 statsfe2.ws.microsoft.com

127.0.0.1 corpext.msitadfs.glbdns2.microsoft.com

127.0.0.1 compatexchange.cloudapp.net

127.0.0.1 cs1.wpc.v0cdn.net

127.0.0.1 a-0001.a-msedge.net

127.0.0.1 statsfe2.update.microsoft.com.akadns.net

127.0.0.1 sls.update.microsoft.com.akadns.net

127.0.0.1 fe2.update.microsoft.com.akadns.net

127.0.0.1 65.55.108.23

127.0.0.1 65.39.117.230

127.0.0.1 23.218.212.69

127.0.0.1 134.170.30.202

127.0.0.1 137.116.81.24

127.0.0.1 diagnostics.support.microsoft.com

127.0.0.1 corp.sts.microsoft.com

127.0.0.1 statsfe1.ws.microsoft.com

127.0.0.1 pre.footprintpredict.com

127.0.0.1 204.79.197.200

127.0.0.1 23.218.212.69

127.0.0.1 i1.services.social.microsoft.com

127.0.0.1 i1.services.social.microsoft.com.nsatc.net

127.0.0.1 feedback.windows.com

127.0.0.1 feedback.microsoft-hohm.com

127.0.0.1 feedback.search.microsoft.com - Сохраните изменения.

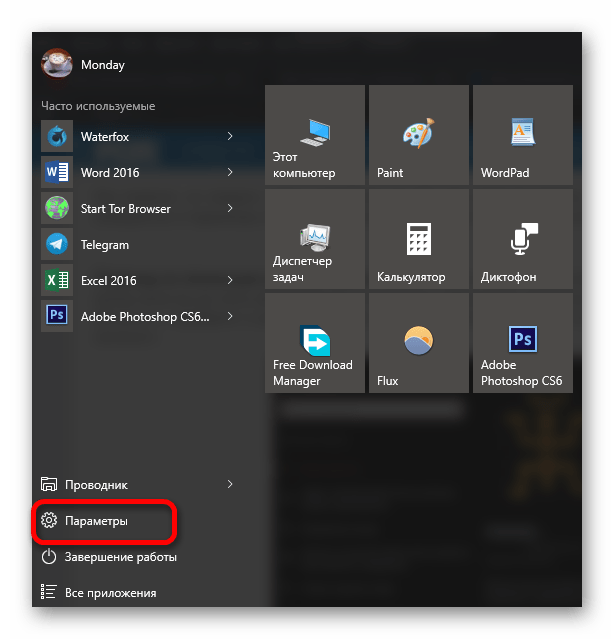

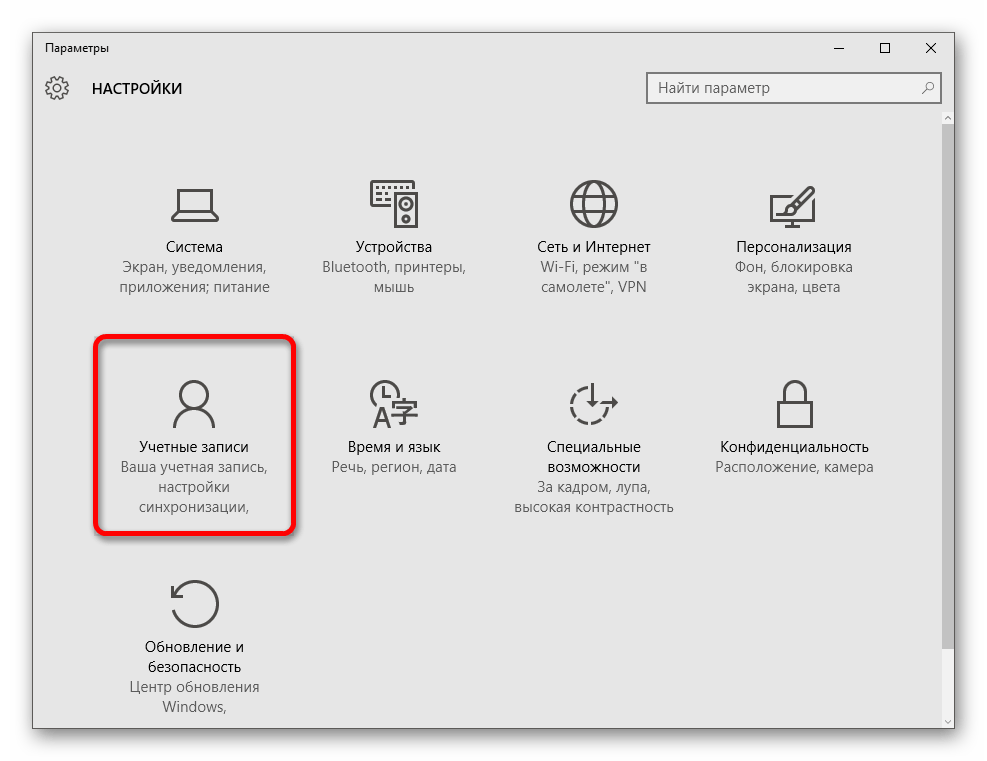

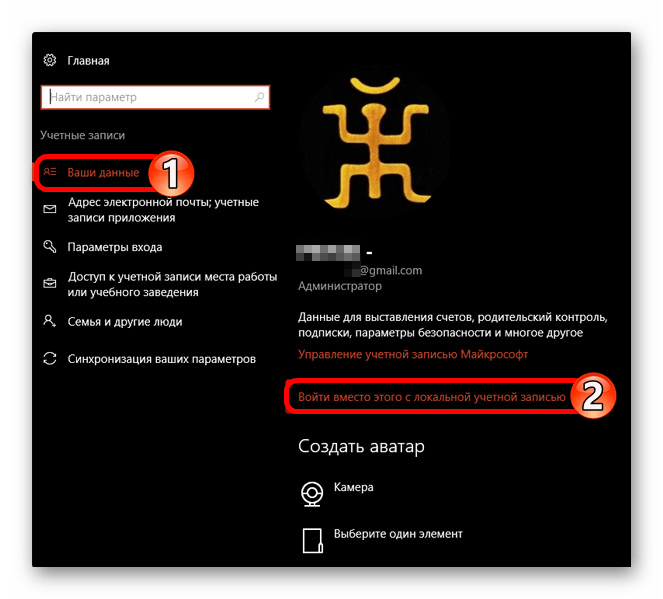

Необязательно: Использование локальной учётной записи

Если вы используете учётную запись Майкрософт, то для минимизации слежки можете выйти из неё.

- Откройте «Пуск» — «Параметры».

- Перейдите в раздел «Учётные записи».

- В пункте «Ваша учётная запись» или «Ваши данные» нажмите на «Войти вместо этого…».

- В следующем окне введите пароль от аккаунта и кликните «Далее».

- Теперь настройте локальную учётную запись.

Этот шаг не повлияет на параметры системы, всё останется, как и было.

Вот такими методами вы можете избавиться от слежки Microsoft. Если вы всё равно сомневаетесь в сохранности ваших данных, то стоит перейти на Linux.

Наша группа в TelegramПолезные советы и помощь

Как Windows следит за пользователем и зачем это делается? Как вернуть себе анонимность и ограничить сбор личной информации, как отключить слежку вручную или при помощи дополнительного ПО.

Содержание

- Настройка операционной системы в процессе установки

- Отключение слежки в уже установленной Windows 10

- Как отключить слежку при помощи дополнительного ПО

Большинство современных программ, операционных систем, браузеров, магазинов цифровой дистрибуции (Steam, Origin, Epic Games Store и т.д.) и других утилит обладают встроенными системами сбора информации о конфигурации компьютера пользователя. В первую очередь это необходимо для подгонки программных элементов под компоненты конкретной модели, что позволяет уменьшить количество ошибок и других проблем. Помимо этого, при помощи данной информации разработчики могут определить усредненную конфигурацию компьютера пользователей, что также полезно для создания новых игр и программ, которые будут разрабатываться с учетом этих данных.

В операционной системе Windows 10, разработчики пошли еще дальше, и теперь сбор информации и персонализированных данных позволяет автоматически подстраивать рекламные сообщения (основываясь на анализе поисковых запросов), а также потенциально выявлять правонарушителей, использующих пиратское ПО или занимающихся незаконной деятельностью в сети.

Стоит отметить, что некоторым пользователям может не понравится шпионская деятельность системы, поскольку в процессе сбора и хранения личных данных на сервере, нередко могут происходить различные утечки, взломы баз данных и т.д. что в итоге может нести угрозу ценной информации, хранящейся на дисках.

Интересный факт: большинство профессиональных хакеров и кардеров используют для своей деятельности более старые версии Windows или ОС от сторонних производителей, поскольку в данных системах присутствует намного меньше встроенных шпионских утилит, ведущих слежку. Помимо этого, незаконная деятельность дополнительно маскируется за счет использования частных сетей, браузера Tor и сетевых протоколов. Ниже мы разберем основные способы отключения слежки в Windows 10.

Настройка операционной системы в процессе установки

Несмотря на встроенные системы слежения Windows 10, у пользователя остается возможность их отключения. Для начала следует разобрать отключение шпионажа в процессе установки ОС.

Меню настроек появляется после полной установки системы, сразу после окна с вводом цифрового ключа. Данное меню носит название «Повысить скорость работы», где пользователь может выбрать пункт «Настройка параметров», ведущий к расширенным настройкам.

На следующем окне можно обнаружить большое количество параметров слежения, которые можно отключить. Чтобы обеспечить себе максимальную безопасность на данном этапе рекомендуется отключить все пункты без исключения.

Отключив пункты, следует нажать кнопку «Далее». На следующем окне настроек, опытные пользователи оставляют службу SmartScreen и отключают все оставшиеся настройки. В добавок к этому, многие используют локальный аккаунт Windows, поскольку подключенная учетная запись синхронизируется с сервером и оставляет большое «окно» для утечки персональных данных.

Отключив все ненужное, пользователь сможет значительно снизить поток личной информации, идущей на сервера Microsoft.

Важно! Некоторые считают, что установка пиратской ОС с «вырезанными» функциями слежения поможет полностью избавиться от шпионажа. Данное суждение абсолютно неверно, поскольку в пиратской ОС может присутствовать вшитая система слежки, ворующая личные данные, информацию, пароли, данные для входа и т.д. Именно поэтому мы настоятельно не рекомендуем использовать пиратские сборки Windows.

Отключение слежки в уже установленной Windows 10

Помимо отключения слежки в процессе установки, у пользователя остается возможность ограничить шпионскую деятельность в уже установленной windows 10.

Для этого следует:

Шаг 1. Нажимаем по значку уведомлений в правом нижнем углу и выбираем пункт «Все параметры», обозначенный иконкой шестеренки.

Шаг 2. В открывшемся окне выбираем пункт «Конфиденциальность».

В открывшемся окне присутствует множество пунктов, отвечающих за слежение. Разберемся подробнее с ними.

В графе «Общее» можно смело отключать все функции, кроме «SmartScreen». Отключенные параметры позволят ограничить слежку и немного ускорить быстродействие.

В следующем пункте «Голосовые функции» следует отключить данную систему для повышения личной конфиденциальности. В отключенном виде функция выглядит следующим образом:

Пункт «Отзывы и диагностика» также подлежит к полному отключению, поскольку при помощи данных функций потенциально может вестись сбор конфиденциальной информации.

В пункте «Журнал действий» следует убрать флажки с пунктов, отвечающих за слежение системы и отправку какой-либо информации на сервера Microsoft.

Пункт «Расположение» отвечает за место определения ПК, поэтому данные настройки стоит обязательно отключить.

В пунктах «Камера», «Сведения учетной записи», «Контакты», «Микрофон», «Радио» и т.д. присутствует возможность полного отключения или выборочного включения определенных настроек для конкретных приложений. Если пользователь не использует дополнительное оборудование, можно смело все отключать.

Помимо вышеописанных пунктов, для обеспечения безопасности и анонимности рекомендуется отключить параметры в настройках Wi-Fi. Для этого следует вернуться в меню «Параметры Windows», выбрать пункт «Сеть и интернет» и перевести ползунок в режим отключить под пунктом «Искать платные планы для соседних рекомендуемых открытых точек доступа». Следующим пунктом для отключения является специальная графа в разделе «Обновление и безопасность», спрятанная под кнопкой «Дополнительные параметры».

В открывшемся окне следует перейти в пункт «Оптимизация доставки».

В следующем окне переводим в выключенное положение бегунок под пунктом «Разрешить загрузки с других компьютеров».

Стоит отметить, что вышеперечисленные функции являются лишь небольшой частью того, что можно отключить в Windows, повысив скорость работы компьютера.

Чтобы ознакомиться с полным списком, рекомендуем прочитать руководство «Функции, которые можно отключить в Windows 10».

Как отключить слежку при помощи дополнительного ПО

Ручное отключение функций слежения в Windows 10 является достаточно длинным и запутанным процессом, поэтому многие пользователи предпочитают устанавливать специальные утилиты, предназначенные для быстрого отключения шпионских служб операционной системы.

Среди таких утилит встречаются бесплатные программы, среди которых можно выделить: Ashampoo AntiSpy, O&O ShutUp10, WPD, Windows Privacy Tweaker Destroy Windows 10 Spying, Spybot Anti-Beacon и т.д.

Каждая из данных программ имеет достаточно простой пользовательский интерфейс и несложные настройки. Важно! Перед отключением шпионских функций Windows при помощи дополнительно ПО, рекомендуем создать точку восстановления («Точки восстановления Windows 10»), что бы всегда оставалась возможность вернуть ОС в предыдущее состояние.

Часто задаваемые вопросы

Да, можно. Одной из причин может быть повреждение файловой структуры флешки.