Содержание

- Отключение пользователей windows server

- Описание проблемы

- Методы завершения сессии пользователя не терминале

- Как выкинуть пользователя из оснастки управления RDS

- Второй метод разлогинить пользователя на терминальном сервере

- Использование утилиты RWINSTA

- Как отключить пользователя через reset session

- Как отключить пользователя через logoff

- Выход пользователя через командлет Stop-TSSession

- Выход пользователя через командлет Stop-TerminalSession

- Отключение контроля учетных записей (UAC) в Windows Server

- Аннотация

- Дополнительные сведения

- Автовыход пользователя на сервере Windows. Использование его для оптимизации работы вашего VDS / VPS сервера

- 1.«Задать ограничение по времени для отключенных сеансов»

- 2.«Задать ограничение по времени для активных, но бездействующих сеансов служб удалённых рабочих столов»

- 3.«Задать ограничение по времени для активных сеансов служб удалённых рабочих столов»

- 4.«Задать предел времени для выхода из сеансов RemoteApp»

- Делаем Windows Server безопаснее

- 1. Правильно вводим компьютер в AD

- 1.1. Создаем нового пользователя

- 1.2. Делегируем полномочия

- 2. Controlled folder access

- 3. SYSWOW64 и SMB

- 4. Отключите ping

- 5. Не все имена одинаково хороши

- 6. Очевидные вещи

Отключение пользователей windows server

Добрый день! Уважаемые читатели и гости IT портала Pyatilistnik.org. Вчера я вас научил определять номер и ID сеанса пользователя на RDS ферме или терминальном сервере. Там я вам рассказывал, что это нужно в случаях, когда вам необходимо завершить сессию пользователя, по ряду причин, одна из таких, это просто ее зависание. После чего человек и подключиться не может заново и не может выйти из своего сеанса. Вы как администратор, должны уметь решать проблему с зависшими RDP сессиями, ниже я покажу свои методы и алгоритмы.

Описание проблемы

Есть RDS ферма из 15 хостов подключений на Windows Server 2012 R2. Сервера на то они и сервера, что работают постоянно. Если у вас на ферме не настроены тайм ауты времени беспрерывной работы, то пользователи могут неделями или месяцами висеть в авторизованных подключениях. Логично предположить, что это не очень хорошо и ведет к различным последствиям, одно из которых, это полное зависание сеанса, при котором человек не может подключиться к терминальному серверу и видит сообщение «Работает служба профилей пользователей» или еще вариант «Не удается завершить требуемую операцию», я уже не говорю про повреждение пользовательского профиля. В результате того, что RDS брокеры видят. что пользователь уже залогинен, они не дают ему переподключиться к другому Session Host серверу, даже если вы закроете на текущем новые подключения. Пока вы не сделаете выход пользователя из системы для этой сессии, она так и будет мешать. Давайте разбираться, как это делать.

Методы завершения сессии пользователя не терминале

Существует несколько методов позволяющие выкинуть пользователя с сервера.

Как выкинуть пользователя из оснастки управления RDS

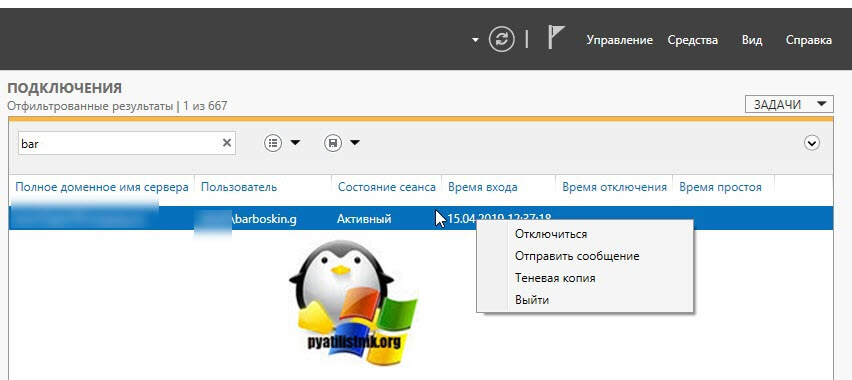

И так, у меня есть мой любимый, тестовый пользователь в Active Directory, по имени Барбоскин Геннадий Викторович. Предположим, что он зашел на терминальный стол и нам по причине зависания его сессии, нужно сделать ему выход. Первый метод, это использование оснастки по управлению RDS фермой, я вам рассказывал, как ее собирать. Открываем раздел с вашей коллекцией RDS фермы. В поисковом фильтре указываем логин или фамилию нужного сотрудника. В результате получаем хост, где он работает.

Щелкаем по нему правым кликом. В контекстном меню будет пункт «Выйти», это и соответствует завершению сессии (Log off). Так же есть пункт «Отключиться», если выберите его, то пользователь будет выброшен с терминального сервера, но его сессия останется на нем, данная операция равносильна тому, если пользователь просто нажал в окне с названием терминального сервера крестик.

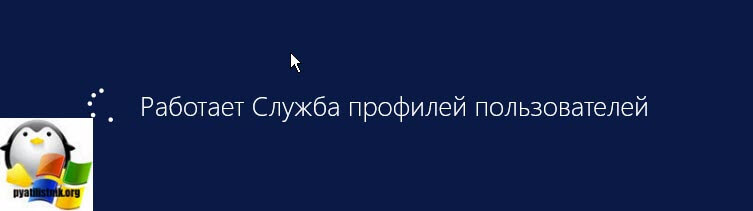

После того, как вы выбрали пункт «Выйти», начнется корректное завершение сессии пользователя на RDS ферме. Сам пользователь увидит сообщение «Работает служба профилей пользователей» и у него закроется окно без ошибки.

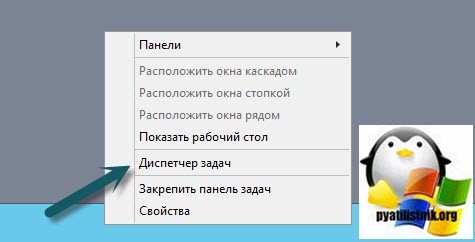

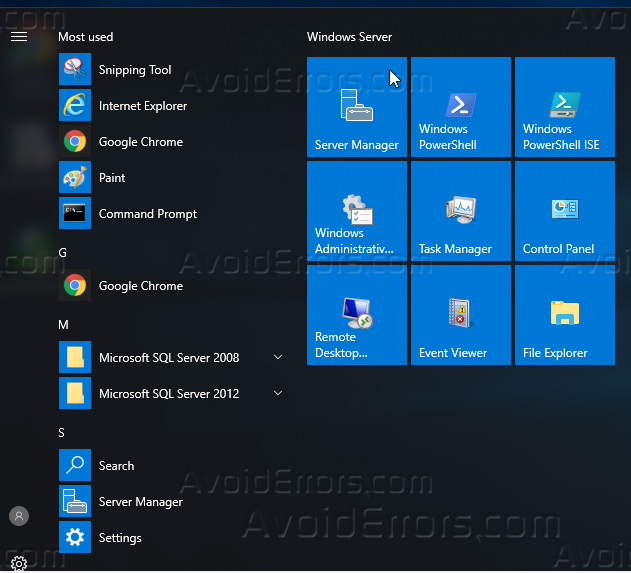

Второй метод разлогинить пользователя на терминальном сервере

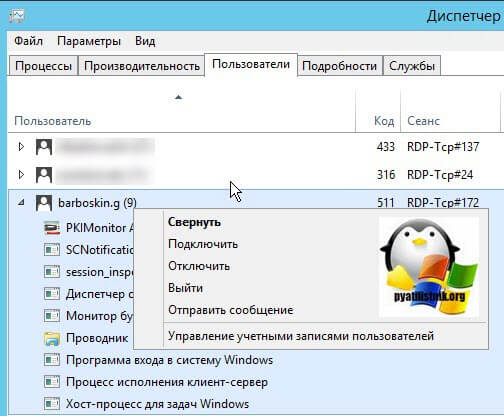

Второй метод, похож на первый, за исключением того, что нам необходимо залогиниться на нужный сервер, открыть оснастку «Диспетчер задач» и уже из него произвести выход пользователя. Сказано сделано, о том, как вам попадать на нужного участника RDS фермы я рассказывал. Далее щелкаем правым кликом по области пуска и из контекстного меню выбираем пункт «Диспетчер задач». Кстати, вызвать «Диспетчер задач» можно и через сочетание клавиш CTRL+SHIFT+ESC.

Находим нужного нам пользователя и щелкаем по нему правым кликом, в контекстном меню. нас будет интересовать пункт «Выйти». Выбираем его и завершаем сессию пользователя.

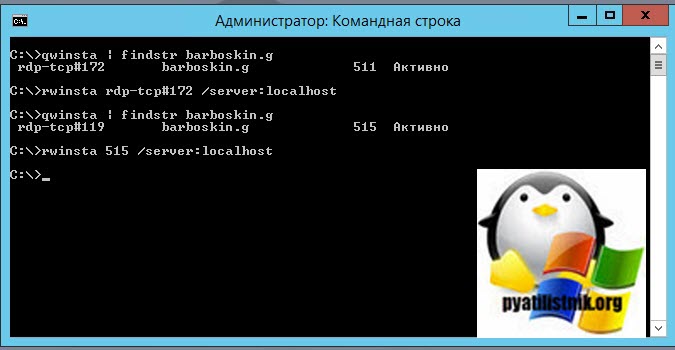

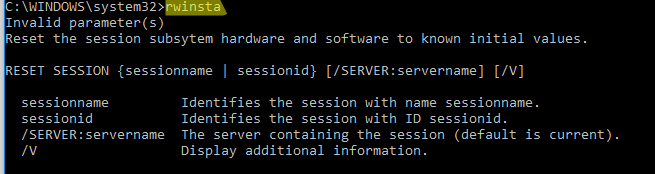

Использование утилиты RWINSTA

или удаленно qwinsta /server:имя сервера | findstr barboskin.g

В моем примере имя сеанса rdp-tcp#172 и ее ID 515. Пишем команду:

И в первом и во втором случае, пользователь будет разлогинен с данного сервера. Данную команду можно запускать удаленно, со своего рабочего места, главное, чтобы были права на log off. Данный метод меня ни раз выручал в моей практике, например случай с зависшей сессией на Windows Server 2016, где вместо логина пользователя было имя (4).

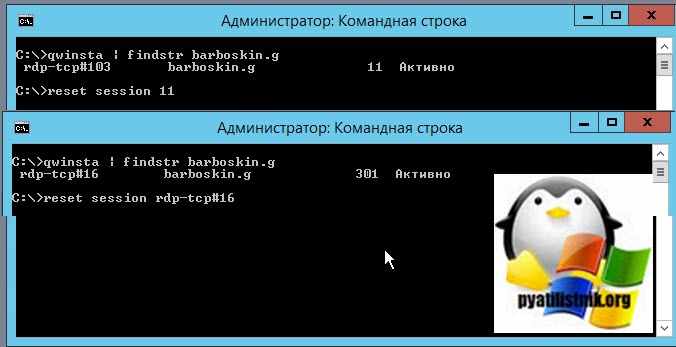

Как отключить пользователя через reset session

Завершить сессию пользователя можно и с помощью утилиты командной строки Reset Session. В текущем примере у моего Барбоскина Геннадия Викторовича имя сеанса rdp-tcp#16 с его ID 11. Данную утилиту можно применять как локально на самом терминальном сервере, так и на своей рабочей станции, тут так же есть ключ /server.

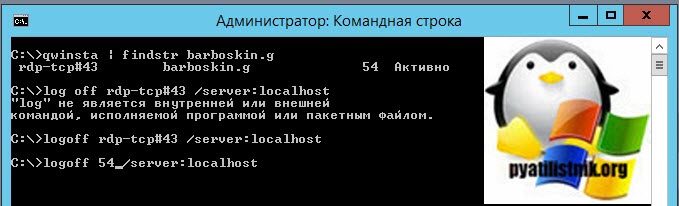

Как отключить пользователя через logoff

Разлогинить пользовательскую учетную запись и даже зависшую, можно и через утилиту командной строки «LogOff». В данном примере у Геннадия Барбоскина имя сессии rdp-tcp#43. В командной строке от имени администратора введите:

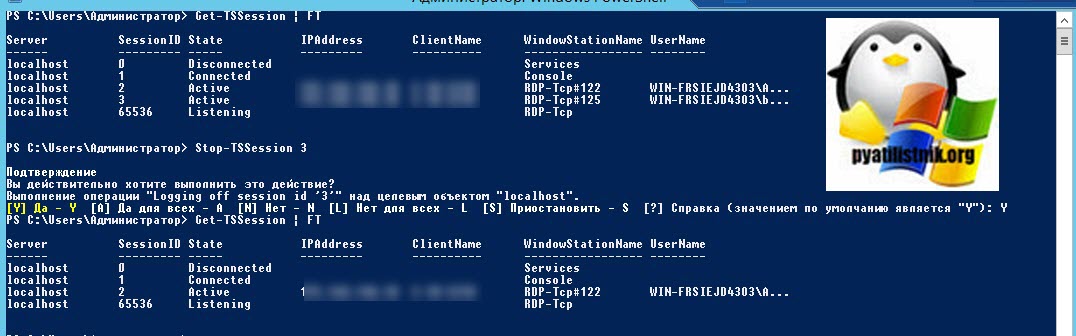

Выход пользователя через командлет Stop-TSSession

Есть такой замечательный командлет Stop-TSSession. Посмотрим на сервере ID и имя сеанса, для этого в открытой оболочке PowerShell введите:

В итоге я вижу, что у пользователя barboskin.g SessionID 3. Далее пишем

Соглашаемся с тем, что будет производиться log off для данного пользователя. Проверяем, что сессия завершена. Можно вот таким простеньким скриптом из планировщика задач, разлогинивать сессии:

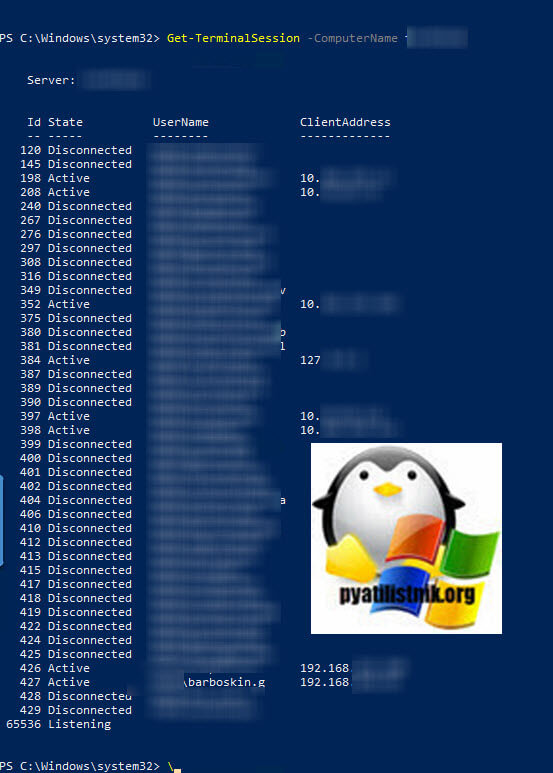

Выход пользователя через командлет Stop-TerminalSession

Данный командлет устанавливается отдельно, совместно с пакетом Pscx. Первым делом посмотрим локально или удаленно идентификаторы сессии пользователя, для которого мы хотим сделать log off. Выполняем команду:

Нужный мне ID сеанса 427. Далее воспользуемся командлетом Stop-TerminalSession, чтобы выкинуть пользователя и завершить его сессию.

Источник

Отключение контроля учетных записей (UAC) в Windows Server

В этой статье вводится, как отключить контроль учетных записей пользователей (UAC) в Windows Server.

Исходная версия продукта: Windows Server 2012 R2

Исходный номер КБ: 2526083

Аннотация

При определенных ограниченных обстоятельствах отключение UAC в Windows Server может быть приемлемой и рекомендуемой практикой. Эти обстоятельства возникают только в следующих случаях:

Если ни один из этих условий не является истинным, UAC должен оставаться включенным. Например, сервер включает роль служб удаленных рабочих стола, чтобы неадминистративные пользователи могли войти на сервер для запуска приложений. В этой ситуации UAC должен оставаться включенным. Аналогичным образом, UAC должен оставаться включенным в следующих ситуациях:

Дополнительные сведения

UAC был разработан, чтобы помочь пользователям Windows перейти к использованию стандартных прав пользователей по умолчанию. UAC включает несколько технологий для достижения этой цели. К числу таких технологий относится следующее:

Виртуализация файлов и реестра: когда устаревшее приложение пытается записать данные в защищенные области файловой системы или реестра, Windows автоматически и прозрачно перенаправляет доступ к части файловой системы или реестру, которую пользователь может изменить. Это позволяет многим приложениям, которые требовали прав администратора в более ранних версиях Windows, успешно работать только со стандартными правами пользователя в Windows Server 2008 и более поздних версиях.

Повышение прав на одном рабочем столе: когда авторизованный пользователь запускает и повышает уровень программы, итоговая процедура получает более мощные права, чем права пользователя интерактивного рабочего стола. Объединяя повышение прав с функцией фильтрованного маркера UAC (см. следующий пункт), администраторы могут запускать программы со стандартными правами пользователя. Кроме того, они могут повысить уровень только тех программ, которые требуют прав администратора с одной и той же учетной записью пользователя. Эта функция повышения прав пользователей также называется режимом утверждения администратором. Программы также могут быть запущены с повышенными правами с помощью другой учетной записи пользователя, чтобы администраторы могли выполнять административные задачи на рабочем столе обычного пользователя.

Отфильтрованный маркер: когда пользователь с административными или другими мощными привилегиями или членством в группах входит в систему, Windows создает два маркера доступа для представления учетной записи пользователя. Неотвеченный маркер имеет все права и членство пользователя в группах. Отфильтрованный маркер представляет пользователя с эквивалентом стандартных прав пользователя. По умолчанию этот отфильтрованный маркер используется для запуска программ пользователя. Неотрисованный маркер связан только с программами с повышенными уровнями. Учетная запись называется защищенной учетной записью администратора при следующих условиях:

UIPI: UIPI не позволяет программе с низкими привилегиями управлять процессом с высокими привилегиями следующим образом:

Отправка оконных сообщений, таких как искусственные события мыши или клавиатуры, в окно, которое относится к процессу с высокими привилегиями

Защищенный режим Internet Explorer (PMIE): PMIE — это функция глубокой защиты. Windows Internet Explorer работает в режиме защищенного с низким уровнем привилегий и не может выполнять записи в большинстве областей файловой системы или реестра. По умолчанию защищенный режим включен, когда пользователь просматривает сайты в зонах Интернета или ограниченных сайтов. PMIE затрудняет для вредоносных программ, которые заражают запущенный экземпляр Internet Explorer, изменение параметров пользователя. Например, он настраивается на запуск при каждом входе пользователя в систему. PMIE на самом деле не является частью UAC. Но это зависит от функций UAC, таких как UIPI.

Обнаружение установщика: когда новый процесс будет запущен без прав администратора, Windows применяет сюристичные процедуры, чтобы определить, является ли новый процесс устаревшей программой установки. Windows предполагает, что устаревшие программы установки, скорее всего, не будут выполняться без прав администратора. Таким образом, Windows заблаговременно запросит у интерактивного пользователя повышение прав. Если у пользователя нет административных учетных данных, он не сможет запустить программу.

Если вы отключите контроль учетных записей пользователей: запустите всех администраторов в параметре политики режима утверждения администратором. Он отключает все функции UAC, описанные в этом разделе. Этот параметр политики доступен в локальной политике безопасности компьютера, параметрах безопасности, локальных политиках, а затем в параметрах безопасности. Устаревшие приложения, которые имеют стандартные права пользователя, которые ожидают записи в защищенные папки или ключи реестра, не будут работать. Отфильтрованные маркеры не создаются. Все программы запускаются с полными правами пользователя, который вошел в систему на компьютере. Он включает Internet Explorer, так как защищенный режим отключен для всех зон безопасности.

Одно из распространенных представлений об UAC и повышение прав на один рабочий стол, в частности, состоит в том, что оно предотвращает установку вредоносных программ или получение прав администратора. Во-первых, вредоносную программу можно написать, чтобы права администратора не требовали. Кроме того, вредоносные программы можно записывать только в области профиля пользователя. Более того, повышение прав на одном компьютере в UAC не является границей безопасности. Его может перехватить неприносимая программа, которая работает на одном компьютере. Повышение прав на одном и том же рабочем столе следует считать удобной функцией. С точки зрения безопасности защищенный администратор должен считаться эквивалентом администратора. Напротив, использование быстрого переключения пользователей для входов в другой сеанс с использованием учетной записи администратора подразумевает границу безопасности между учетной записью администратора и стандартным сеансом пользователя.

Для сервера под управлением Windows, на котором единственная причина интерактивного иноалога заключается в администрировании системы, цель меньшего количество подсказок повышения прав нецелесообразны или желаема. Системным средствам администрирования по законному характеру требуются права администратора. Когда всем задачам администратора требуются права администратора, и каждая задача может инициировать запрос повышения прав, эти запросы являются лишь помехой для повышения производительности. В этом контексте такие запросы не могут или не могут способствовать разработке приложений, которые требуют стандартных прав пользователя. Такие запросы не улучшают уровень безопасности. Эти запросы просто побуждают пользователей щелкнуть диалоговое окно, не считывая их.

Это руководство применимо только к хорошо управляемым серверам. Это означает, что только администраторы могут входить в систему в интерактивном режиме или через службы удаленного рабочего стола. Кроме того, они могут выполнять только законные административные функции. Сервер должен считаться эквивалентным клиентской системе в следующих ситуациях:

В этом случае UAC должен оставаться включенным в качестве меры глубокой защиты.

Кроме того, если стандартные пользователи вошел на сервер на консоли или через службы удаленного рабочего стола для запуска приложений, особенно веб-браузеров, UAC должен оставаться включенным для поддержки виртуализации файлов и реестра, а также защищенный режим Internet Explorer.

Еще один способ избежать запроса на повышение прав без отключения UAC — установить для администраторов в политике безопасности «Повышение прав» контроль учетных записей пользователей: поведение запроса на повышение прав для администраторов в политике безопасности «Повышение прав» без запроса. С помощью этого параметра запросы на повышение прав утверждаться автоматически, если пользователь входит в группу администраторов. Этот параметр также оставляет включенными PMIE и другие функции UAC. Однако не все операции, которые требуют повышения прав администратора. Использование этого параметра может привести к повышению уровня некоторых программ пользователя, а к некоторым нет, без какого-либо различия между ними. Например, большинство консольных программ, которые требуют прав администратора, должны быть запущены в командной консоли или в другой программе с повышенными правами. Такие utilities just fail when they’re started at a command prompt that isn’t elevated.

Источник

Автовыход пользователя на сервере Windows. Использование его для оптимизации работы вашего VDS / VPS сервера

Анализируя поступающие заявки наших клиентов в службу технической поддержки и обращения к консультантам, мы заметили, что множество наших клиентов сталкиваются с такой проблемой как «автовыход», не понимая, что это и как с ней бороться.

Любой сервер в том числе и виртуальный сервер должен работать в постоянном режиме 24 х 7 х 365. И соответственно пользователь, который запускает программы на выполнение на сервере, рассчитывает, что они будут работать в таком же режиме. Именно на это и рассчитывают наши клиенты. Однако устанавливая на VPS сервер различного рода десктопное программное обеспечение, которое разрабатывалось «умельцами» без мысли, что существуют компьютеры, не имеющие мониторов, отключившись от сервера через какое-то время замечают, что его программа перестала работать должным образом, при том что сервер активен и доступен. Замечают это как правило при следующем подключении к серверу для анализа данных с как подразумевалось работавшего ПО. Проблема, очевидно в том, что данное ПО что-то пытается брать со свойств экрана (разрешение, позиция курсора и т.д.) при том, что ни экрана, ни курсора при отключенном сеансе нет.

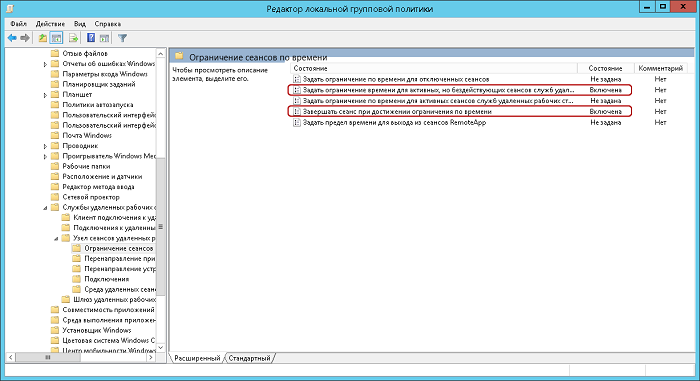

Данная проблема является частным случаем ограничения работы сеансов по времени, за которую отвечает узел групповой политики «Службы удаленных рабочих столов» с одноименным названием «Ограничение сеансов по времени». Он позволяет гибким образом настраивать время работы запущенных сеансов или Ваших сотрудников на сервере при организации рабочих мест, что позволяет Вам более оптимально использовать ресурсы арендуемого сервера Windows VDS.

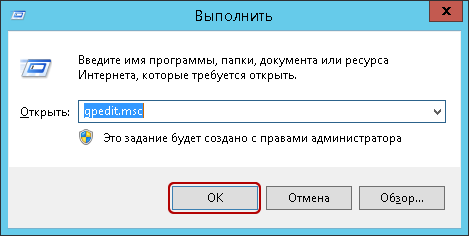

Запустим на сервере редактор «Локальной групповой политики» нажав сочетание клавиш Win+R и Набрав команду GPEDIT.MSC

Далее необходимо перейти по следующему пути в ветке «Конфигурация пользователя», если Вы хотите произвести настройки для текущего пользователя или в ветке «Конфигурация компьютера», если Вы хотите настроить для всех пользователей сервера.

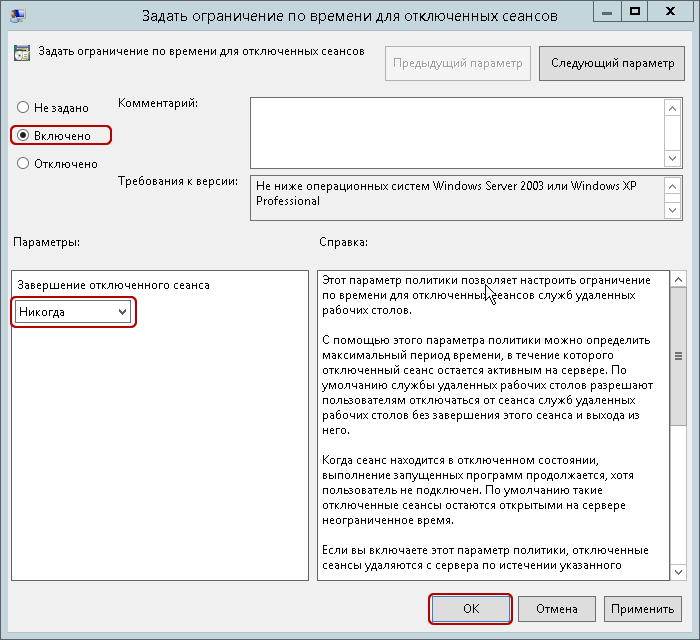

1.«Задать ограничение по времени для отключенных сеансов»

При помощи этого параметра Вы можете указать промежуток времени в минутах, часах или днях, на протяжении которого открытые программы будут продолжать работать после отключения от сервера.

Если Вы хотите, чтобы Ваша программа работала на сервере в постоянном режиме и не происходило «автовыхода» при отключении, то данный параметр следует указать как Включен и выбрать Никогда. Что является решение выше описанной ситуации.

Данный параметр можно так же использовать в моменты, когда рабочий день сотрудника закончен, но на выполнение некоторых автономных процессов, которые не требуют вмешательства пользователя, нужно еще дополнительное время, в таком случае можно указать Включено и указать необходимо количество времени.

2.«Задать ограничение по времени для активных, но бездействующих сеансов служб удалённых рабочих столов»

Бездействующим сеансом считается тот сеанс, когда удаленный рабочий стол начинает простаивать без каких-либо операций ввода, со стороны пользователя. Сотрудник может подключиться к удаленному рабочему столу сервера, а затем по завершении рабочего дня попросту забыть отключиться от сервера и уйти домой. В таком случае сеанс активен, но простаивает и ресурсы выделяемые сервером и зарезервированные для этого пользователя, простаивают и соответственно расходуются не эффективно. В таком случае можно указать Включено и указать необходимо количество времени, после которого при простое, сеанс будет завершен.

3.«Задать ограничение по времени для активных сеансов служб удалённых рабочих столов»

Данный параметр отвечает за завершение даже активного сеанса, скажем если политикой Вашей компании является достаточно строгий контроль рабочего времени и не допускаются переработки. То Вы можете установить это параметр на Включено и указать максимальный период рабочего времени. Соответственно по завершению рабочего дня, сеанс даже активного пользователя будет завершен, но за две минуты до отключения, пользователю будет предоставлено предупреждающее сообщение, чтобы он смог сохранить все выполненные за время подключения изменения и открытые рабочие документы.

Во втором и третьем случае обязательно включение параметра «Завершать сеанс при достижении ограничения по времени». Включение данного параметра указывает, чтобы производилось именно завершение сеанса пользователя, в противном случае будет производится только отключение сеанса, но не его завершение.

4.«Задать предел времени для выхода из сеансов RemoteApp»

Данный параметр позволяет Вам, завершать сеанс в момент, когда Вы не производили подключение к удаленному рабочему столу сервера, но подключение к серверу было установлено при помощи сторонних программ. При закрытии программы, если параметр «Не задан», то сеанс отключается, но не завершается. Для завершения сеанса необходимо указать Включено и установить время, так же доступен параметр «Немедленно».

Источник

Делаем Windows Server безопаснее

В этой статье автор хотел бы дать пару хороших советов по администрированию серверов на Windows, которые по какой-то причине не нашел в интернете.

Следуя этим принципам вы сильно обезопасите свои серверы под управлением Windows как в локальных средах, так и в публичных.

1. Правильно вводим компьютер в AD

Не используйте пользователей с административными привилегиями для ввода компьютеров в Active Directory. Никто не гарантирует того, что на компьютере сотрудника уже не появился Keylogger. Имея же отдельную учетную запись. Злоумышленник похитивший учетные данные сможет только добавить в AD еще компьютеров.

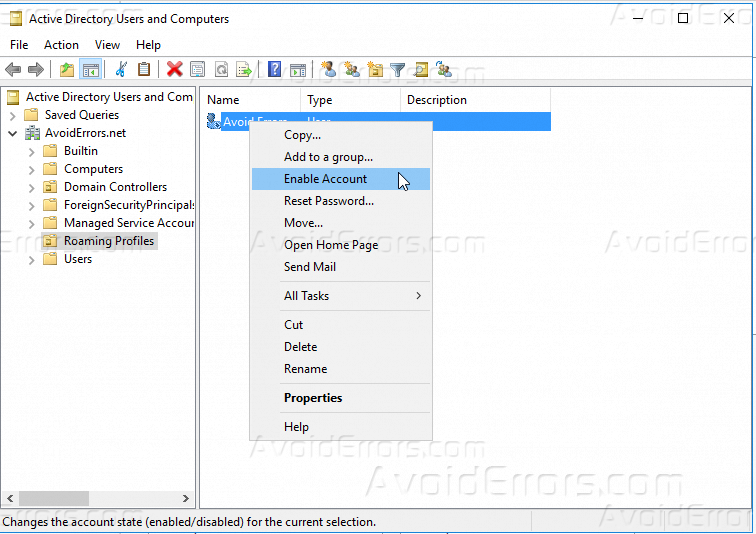

1.1. Создаем нового пользователя

Для этого нужно перейти в ADUC (Active directory users and Computers). Нажать на пустое место в папке Users and Computers и создать пользователя. Для простоты назовем его JoinAdmin.

1.2. Делегируем полномочия

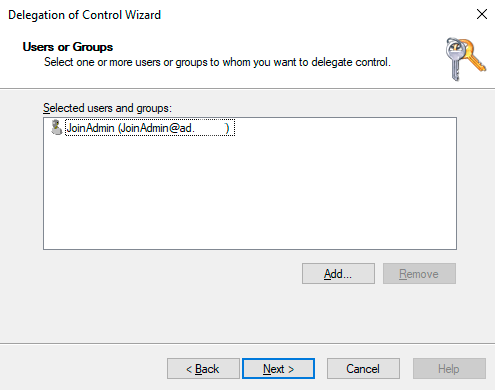

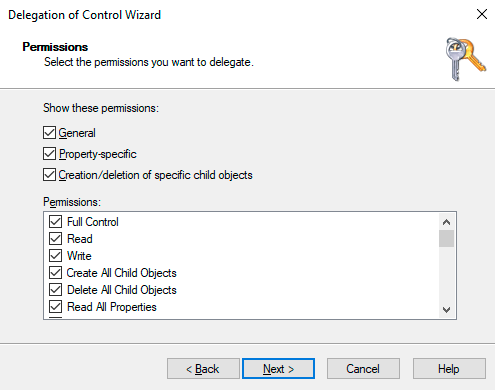

После того, как пользователь был создан, ему нужно назначить полномочия. Для этого нужно нажать ПКМ по папке «Users» и выбрать «Delegate Control». Жмём «Далее» и выбираем нашего админа.

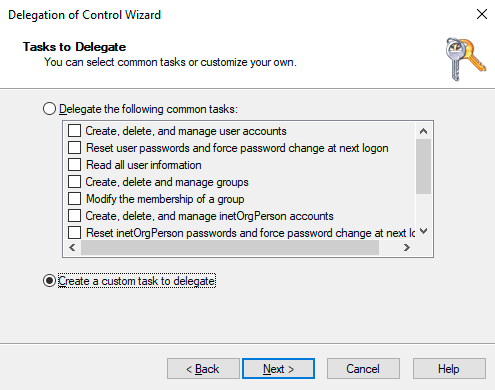

Мы хотим чтобы пользователь выполнять только одну функцию, поэтому выбираем второй вариант.

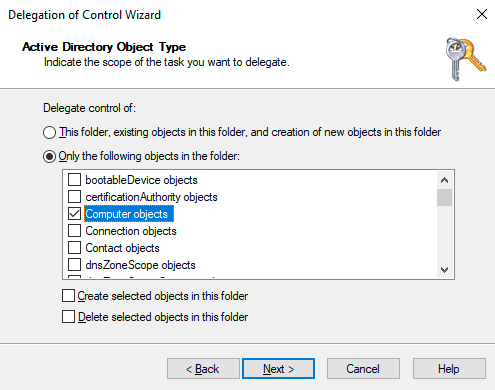

Далее выбираем «Computer objects» и все его подпункты.

Используйте этого юзера и не беспокойтесь о том, что кто-то мог украсть пароль от администратора.

2. Controlled folder access

В Windows Server 2019 появилась очень недооцененная возможность — controlled folder access. Она запрещает доступ к записи программам, которых нет в белом списке на выбранных папках или разделах.

Её включение поможет защитить данные от вирусов-шифровальщиков даже если ваш сервер был заражен. Однако это не обезопасит ваши данные от похищения, их можно будет прочитать.

Включить функцию можно в центре безопасности Windows или через Powershell:

Добавляем разрешенные программы:

Разрешенные программы можно добавить через центр безопасности Windows, а через Powershell нужно вводить полный путь до исполняемых файлов через запятую.

Добавляем защищенные папки:

Папки добавляются ровно так же, как и программы. К примеру этой командой мы добавляем диск C: целиком:

3. SYSWOW64 и SMB

Все 32 битные программы работают на 64 битных через слой совместимости — SYSWOW64. Отключение этого компонента делает несовместимым все 32 битное ПО, в том числе и вирусы.

Сами по себе 32 битные приложения более уязвимые, 64-битные программы не поддаются атаке на переполнение буфера и через них гораздо труднее исполнить код который этими программами не предусмотрен. Если на сервере работают только встроенные компоненты или только 64 битные программы, обязательно удалите этот компонент.

А помните Wannacry, который гулял через SMB1? SMB первой версии до сих пор является стандартным компонентом Windows Server и установлен по умолчанию в каждой редакции.

Wannacry проникал через уязвимость EternalBlue, уязвимость пропатчили, но осадочек остался.

Эта команда удалить и SMB1 и SYSWOW64:

Воспринимать рекомендацию стоит не как повод для удаления этих конкретных компонентов, но как отключение всех неиспользуемых компонентов в целом.

4. Отключите ping

По умолчанию компьютер под управлением Windows отвечает на ICMP только в локальной сети. Отключение ICMP немного повышает безопасность вашего сервера. Отчасти, это обусловлено тем, что на форумах кулхацкеров и других script kiddie существуют руководства, как нужно искать цели, которые можно брутфорсить.

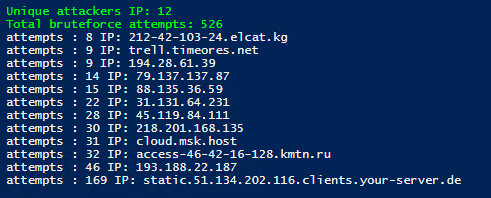

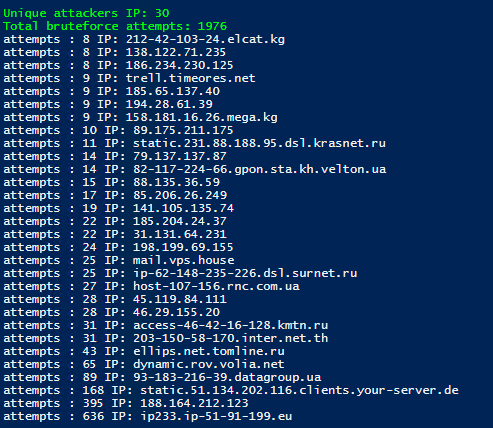

Для того, чтобы показать что вы выиграете, если отключите ICMP, было создано два сервера. На обоих из них был открыт RDP, однако один из серверов не отвечал на ICMP.

Как можно видеть из скриншота, это остановило не всех, но многих. Собрать данные о том, насколько сильно хотят взломать вас, можно этим скриптом:

Вы все еще сможете мониторить ваш сервер, к примеру, проверяя доступность определенного порта:

5. Не все имена одинаково хороши

Используя еще один скрипт, вытащим наиболее популярные имена пользователей, которые подвергались атаке.

Если вы устанавливаете службы удаленных рабочих столов, настоятельно рекомендуем вам избегать этих имен. В сочетании со слабым паролем, можно гарантировать быстрый взлом учетной записи.

Для вашего удобства, список «плохих» имен был переписан в таблицу:

| Попыток взлома | Имя учетной записи |

|---|---|

| 40 | ИРИНА |

| 41 | HOME |

| 42 | SKLAD |

| 42 | sqlserver |

| 42 | SYS |

| 42 | KASSA2 |

| 43 | ADMIN1 |

| 43 | ПК |

| 45 | ГОСТЬ |

| 46 | Host |

| 46 | Audit |

| 49 | USER3 |

| 54 | TEST1 |

| 55 | BUH2 |

| 66 | ПОЛЬЗОВАТЕЛЬ |

| 66 | MANAGER |

| 75 | ADM |

| 77 | .NET.v.4.5 |

| 80 | BUH1 |

| 86 | BACKUP |

| 89 | BUH |

| 90 | АДМИН |

| 100 | 1 |

| 116 | SERVER |

| 122 | User2 |

| 128 | ÀنىÈيÈًٌٍÀٍÎً |

| 147 | TEST |

| 219 | USER1 |

| 308 | USER |

| 330 | ADMIN |

| 9299 | ADMINISTRATOR |

| 13972 | АДМИНИСТРАТОР |

Получить такой же список на вашем сервере можно этим скриптом:

6. Очевидные вещи

Ну а закончим мы статью очевидными вещами:

Предлагаем обновлённый тариф UltraLite Windows VDS за 99 рублей с установленной Windows Server 2019 Core.

Источник

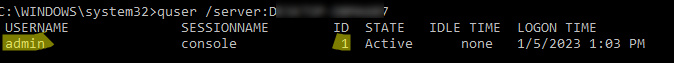

Несколько раз встречался с ситуацией, когда один из пользователей Windows Server с ролью RDS (Remote Desktop Services) запустил приложение, которое утекло и заняло всю доступную RAM. Удаленно подключиться к такому хосту по RDP невозможно. Чтобы завершить утекший процесс, нужно выполнить удаленный логофф пользователя. Для этого можно использовать встроенную команду logoff.

Синтаксис команды logoff.exe:

logoff /server:<servername> <session ID> /v

Команда logoff принимает ID сессии пользователя, которую нужно завершить. Чтобы вывести список активных сеансов пользователей на удаленном компьютере, выполните команду:

quser /server:RemoteComputerName

USERNAME SESSIONNAME ID STATE IDLE TIME LOGON TIME admin console 1 Active none 1/25/2023 1:23 PM

В данном случае на компьютере выполнен локальный вход (console) под пользователем admin. ID этой сессии равно 1.

Можно получить ID сессии определенного пользователя:

quser /server:RemoteComputerName sidorov

Совет. Если пользователь подключен через Remote Desktop, в поле SESSIONNAME будет указано rdp-tcp#X.

Вы можете удаленно завершить сеанс пользователя по его ID сессии. Выполните команду:

logoff 1 /SERVER:RemoteComputerName /v

Logging off session ID 1

При завершении сеанса пользователя, будут завершены все его запущенные процессы.

Проверьте, что на удаленном компьютере не осталось активных сессий:

quser /server:RemoteComputerName

No User exists for *

Можно использовать небольшой скрипт, чтобы завершить все сеансы пользователей на нескольких терминальных серверах:

@echo off

setlocal

set servers=MSKRDS1 MSKRDS2

for %%s in (%servers%) do (

qwinsta /server:%%s | for /f "tokens=3" %%i in ('findstr /I "%username%"') do logoff /server:%%s %%i /v

)

Также для удаленного завершения сессий пользователей можно использовать встроенную утилиту rwinsta:

rwinsta rdp-tcp#12 /server:MSKRDS2

или

rwinsta 22 /server:MSKRDS2

Under certain constrained circumstances, disabling User Account on Windows Server2016 can be an acceptable and recommended practice.

With this tutorial, we are going to explain how you can disable or enable a user account by many methods on Windows Server 2016.

Disable user account from “Active Directory Users and Computers”.

1. Open Server Manager from the Start Menu.

2. Click on Tools and then click on Active Directory Users and Computers.

3. Once you open “Active Directory Users and Computers”, locate the users OU “Organizational Unit”.

4. Right-click the mentioned user that you want to disable, for example, I will choose the user called “Avoid Errors”.

5. Click on “Disable Account” and then a message will appear that the user is disabled.

6. Now the user is disabled if you want to re-enable it, do a right-click and then click “Enable Account”.

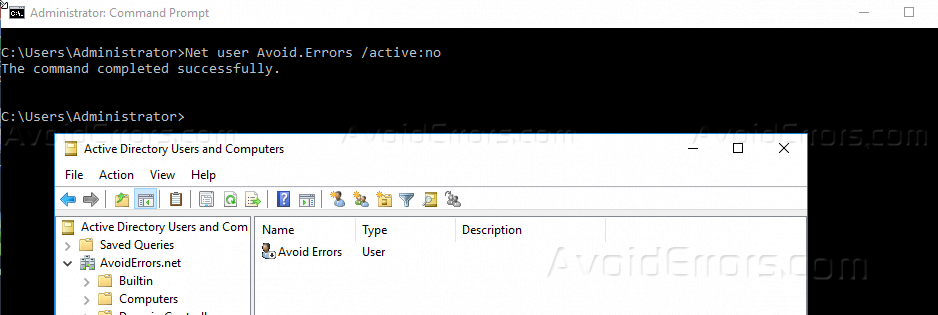

Disable user account using CMD

you can also disable or enable any account in Windows Server 2016 by using CMD, learn that from the below steps.

1. Run CMD as Administrator.

2. You can use the command “Net user” to enable or disable a user account in Windows Server 2016, but we have to input the full details of the users.

3. For example, I will try to disable the user “Avoid.Errors” by the below code.

Net user Avoid.Errors /active:no

4. If we open now “Active Directory User and Computers” we will notice that the user is disabled.

5. If you want to enable the account again, just change the last word of the command from “no” to be “yes.

Net user avoid.errors /active:yes

Summary

After this tutorial, you should be able to know two methods for disabling or enabling a user account in Windows Server 2016, for any inquiry regarding this tutorial or any issue you faced during the steps please comment below, and one of “AvoidErrors” team will try to reply you ASAP.

Best security practices for Windows domain networks recommend disabling local user accounts on computers and servers in an Active Directory domain. Local users who have administrative permissions on a computer can be a weak point in the security of your network. You can use tools such as Windows LAPS (Local Administrator Password Solution) to set unique, complex passwords for local administrators, or you can use AD Group Policies to completely disable local administrator and user accounts.

Disable the Built-in Local Administrator Account with Group Policy

There are several options in Group Policy to disable the built-in Windows Administrator account.

Open the Group Policy Management Console(gpmc.msc), create a new GPO and assign it to the OU (Organizational Unit) with the computers where you plan to disable local users (Create a GPO in this domain and Link it here).

Consider how to disable only the built-in administrator account on Windows.

Give the policy a name, then right-click it and select Edit.

- Expand the following GPO section Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options;

- Find the Accounts: Administrator account status parameter and change its value to Define this policy setting -> Disabled;

- Once the GPO has been updated on the target computer, the default administrator account will be disabled.

You also can disable the built-in administrator account on a Windows computer using the Group Policy Preferences:

- Go to the section Computer Configuration -> Preferences -> Control Panel Settings -> Local Users and Groups;

- Select New -> Local User;

- Create a new parameter with the following settings:

Action: Update

User name: Administrator (built-in)

Account is disables: True

To remove all local users from the built-in Administrators group, create a new setting in the same GPO section (New->Local Group).

Action: Update

Group Name: Administrators (built-in)

Delete all member users: True

Delete all member groups: True

Add: Add a domain security group here to which you want to grant the local administrator permissions on this computer (for technical support, HelpDesk or system administrators) -> Add to this group.

This policy removes any local or domain users that have been manually added to the Administrators group on the computer.

How to Disable Local Users with PowerShell

The built-in Microsoft.PowerShell.LocalAccounts module is available for managing local users and groups in Windows PowerShell 5.1 and later (installed by default on all versions of Windows starting with 8.1/Server 2012R2).

To view a list of local accounts on a computer, open the PowerShell console and run the command

Get-LocalUserAs you can see, there are several local users on the computer, some of which are disabled (Enabled=False).

To disable a specific local user, use the command:

Disable-LocalUser test1If you want to disable all local users, run the following PowerShell one-liner:

Get-Localuser| Disable-LocalUserOften, the administrator needs to disable all local users except for specific accounts.

For example, your task is to disable all local users with local Windows administrator permissions. To do this, you need to get a list of users in the local Administrators group (the well-known SID of this group is S-1-5-32-544) and disable all local users (PrincipalSource = Local).

$AdminGroupMembers = Get-LocalGroupMember -SID S-1-5-32-544 | Where-Object { $_.PrincipalSource -eq "Local" -and $_.ObjectClass -eq "User" }

foreach ($Member in $AdminGroupMembers) {

$Username= $Member.Name | Split-Path -Leaf

Disable-LocalUser $Username

}Use the following PowerShell script to disable all local users except those on the exclusion list:

$Exceptions = @("administrator", "root", "User3")

Get-LocalUser | Where-Object { $_.Enabled -eq $true -and $_.Name -notin $Exceptions } | ForEach-Object {

Disable-LocalUser $_

}

In this example, the PowerShell script disables all local user accounts on the computer except administrator, root, and User3.

Disable Local User Accounts on Domain Computers via Group Policy

There are no built-in settings in Windows GPO to disable all or only specific local users in Windows. So to disable all (or some) local users, you must use the startup script in the GPO.

Earlier, we looked at two examples of PowerShell scripts. One that disables all local users with administrator privileges. The other disables all users except those on the exclusion list.

- Save the PowerShell code to a

disable_local_user.ps1in the NETLOGON directory on the domain controller (for example\\contoso.com\netlogon). Check the NTFS permissions of the PS1 file. The Domain Computers group and/or the Authenticated Users group must have the Read and Execute permissions for the PowerShell script file; - Now create a new domain GPO and link it to the OU containing the computer objects;

- Edit your GPO;

- To run your PowerShell script when the computer starts, go to the GPO section Computer Configuration -> Policies -> Windows Settings -> Scripts (Startup / Shutdown) -> Startup. Switch to the PowerShell Scripts tab and add your PS1 file by specifying the UNC path to it in the NETLOGON folder;

- Now the Group Policy client service will run your PowerShell script on a computer, which will disable all local users in Windows at startup.

Как отключить пользователя от терминального сервера. Отключаем пользователей от сервера: Полное руководство 👨💻

🙌Отзывы🙊Управление пользовательскими сессиями на сервере — это важная задача для любого системного администратора. Иногда возникает необходимость отключить пользователя от сервера, будь то для проведения технических работ, устранения неполадок или просто для освобождения ресурсов. В этой статье мы подробно рассмотрим различные методы отключения пользователей от сервера, охватывая как графические интерфейсы, так и командную строку, а также специфические случаи, например, отключение пользователей от 1С и SSH. 🚀

Перейдите к выбранной части, выбрав соответствующую ссылку:

🟩 Отключение пользователя через диспетчер задач Windows 🖥️

🟩 Отключение пользователя через командную строку 💻

🟩 Отключение пользователя от SSH 🔑

🟩 Завершение сеанса пользователя в 1С 💼

🟩 Выключение сервера через консоль 🔌

🟩 Заключение 📝

🟩 FAQ ❓

👏 Читать далее

Отключение пользователя через диспетчер задач Windows 🖥️

Один из самых простых способов отключить пользователя от сервера на Windows — это использовать диспетчер задач. Этот метод подходит для случаев, когда у вас есть административный доступ к серверу.

- Как это сделать?

- Сначала войдите в систему под своей учетной записью администратора. Это критически важно, поскольку только администраторы имеют права на управление сессиями других пользователей. 🔐

- Откройте диспетчер задач. Это можно сделать, нажав комбинацию клавиш `Ctrl + Shift + Esc` или щелкнув правой кнопкой мыши по панели задач и выбрав «Диспетчер задач».

- Перейдите на вкладку «Пользователи». Здесь вы увидите список всех пользователей, которые в данный момент подключены к серверу. 👀

- Выберите пользователя, которого вы хотите отключить. Просто щелкните по имени пользователя в списке.

- Нажмите кнопку «Выйти». Это приведет к немедленному завершению сеанса выбранного пользователя. 🚪

- Пользователь будет отключен от сервера и все его несохраненные данные будут потеряны. Это важно помнить и предупреждать пользователей заранее. ⚠️

Важные моменты:

- Этот метод подходит для отключения пользователей от терминального сервера или обычной рабочей станции Windows.

- Отключение пользователя через диспетчер задач не является «мягким» отключением. Это означает, что сеанс пользователя будет завершен принудительно, без возможности сохранения данных. 💾❌

- Используйте этот метод с осторожностью и только в крайних случаях.

Отключение пользователя через командную строку 💻

Иногда бывает необходимо отключить пользователя от сервера, не прибегая к графическому интерфейсу. В этом случае нам на помощь приходит командная строка.

- Как отключить пользователя от терминального сервера через командную строку?

- Запустите командную строку от имени администратора. Это можно сделать, введя «cmd» в поиске Windows, щелкнув правой кнопкой мыши по результату и выбрав «Запустить от имени администратора».

- Используйте команду `query session`. Эта команда покажет список всех активных сессий на сервере, включая их идентификаторы (ID). 🔢

- Найдите ID сессии пользователя, которого вы хотите отключить. Запомните или запишите его.

- Используйте команду `logoff `. Замените « на фактический ID сессии пользователя, которого вы хотите отключить. Например, `logoff 2`.

- Сессия пользователя будет принудительно завершена.

- Можно использовать команду `tsdiscon ` для отключения сессии, что аналогично команде `logoff`.

- Как отключить/включить вход пользователя на сервер через командную строку?

- Запустите командную строку от имени администратора.

- Чтобы запретить новые подключения, используйте команду `change log /disable`. Эта команда не отключает уже подключенных пользователей, а только запрещает новые подключения. 🛑

- Чтобы разрешить подключения снова, используйте команду `change log /enable`. ✅

Преимущества использования командной строки:

- Этот метод позволяет автоматизировать процесс отключения пользователей с помощью скриптов. ⚙️

- Использование командной строки может быть более быстрым и эффективным, чем работа с графическим интерфейсом. ⚡️

- Командная строка дает больше контроля над процессом отключения. 🎛️

Отключение пользователя от SSH 🔑

Отключение доступа пользователя по SSH требует другого подхода. Обычно это делается путем редактирования конфигурационного файла `sshd_config`.

- Как запретить доступ по SSH для пользователя или группы?

- Подключитесь к вашему серверу по SSH.

- Откройте файл `sshd_config` для редактирования. Обычно он находится по пути `/etc/ssh/sshd_config`. Используйте текстовый редактор, например `nano` или `vim`.

- Найдите или добавьте следующие строки в файл:

- `DenyUsers username1 username2`: Запрещает доступ для конкретных пользователей, указанных через пробел.

- `DenyGroups group1 group2`: Запрещает доступ для конкретных групп, также через пробел.

- Сохраните изменения в файле `sshd_config`.

- Перезапустите службу SSH, чтобы изменения вступили в силу. Для этого используйте команду `sudo systemctl restart sshd` или `sudo service ssh restart`. 🔄

Важные моменты:

- Убедитесь, что вы не заблокировали доступ к серверу для себя. ⚠️

- Регулярно проверяйте файл `sshd_config` на наличие нежелательных изменений. 🧐

- Используйте `AllowUsers` и `AllowGroups` для более гибкой настройки доступа.

Завершение сеанса пользователя в 1С 💼

Для завершения сеанса пользователя в 1С необходимо использовать консоль администрирования сервера 1С.

- Как это сделать?

- Запустите консоль администрирования сервера 1С.

- Найдите ветку «Информационные базы».

- Выберите нужную базу, в которой работает пользователь.

- Внутри базы найдите ветку «Сеансы».

- Щелкните правой кнопкой мыши по имени пользователя, сеанс которого нужно завершить, и выберите пункт «Удалить». 🗑️

Важные моменты:

- Этот метод завершает сеанс пользователя немедленно, без сохранения данных.

- Перед завершением сеанса пользователя в 1С, убедитесь, что он сохранил все необходимые данные.

Выключение сервера через консоль 🔌

Иногда необходимо выключить сервер полностью. Это делается через командную строку (CLI).

- Как выключить сервер?

- Получите доступ к CLI сервера.

- Выполните команду `poweroff`.

- Сервер начнет процесс выключения.

Важные моменты:

- Перед выключением сервера убедитесь, что все пользователи отключены и все необходимые данные сохранены.

- Выключение сервера может занять некоторое время.

Заключение 📝

Управление пользовательскими сессиями на сервере — это критически важная задача. В этой статье мы рассмотрели различные методы отключения пользователей, начиная от простого использования диспетчера задач и заканчивая сложными настройками SSH. Понимание этих методов позволит вам эффективно управлять вашим сервером и обеспечивать его стабильную работу. 💯

FAQ ❓

- Что произойдет, если я принудительно отключу пользователя?

- Сеанс пользователя будет завершен немедленно, и все несохраненные данные будут потеряны.

- Как узнать ID сессии пользователя?

- Используйте команду `query session` в командной строке.

- Могу ли я отключить пользователя, если у меня нет прав администратора?

- Нет, для отключения пользователей необходимы права администратора.

- Как безопасно отключить пользователя от сервера?

- Предупредите пользователя заранее, чтобы он успел сохранить все данные. Используйте «мягкое» отключение, если это возможно.

- Что делать, если команда `logoff` не работает?

- Проверьте права администратора и правильность ввода ID сессии.

- Как запретить доступ по SSH для всех пользователей, кроме одного?

- Используйте `AllowUsers username` в файле `sshd_config`.

- Почему важно перезапускать службу SSH после редактирования `sshd_config`?

- Чтобы изменения в файле конфигурации вступили в силу.

- Можно ли автоматизировать отключение пользователей?

- Да, с помощью скриптов в командной строке.

Вопросы и ответы

👉 Что значит терминальный сервер 👈

Терминальный сервер (он же RDP server, реже RDS server) — это один физический / виртуальный сервер или кластер серверов, которые предоставляют вычислительные ресурсы большому количеству пользователей. Те, в свою очередь, подключаются к RDP-серверу через интернет или в пределах локальной сети.

👉 Как выгнать пользователя с сервера 👈

Увидеть сеансы пользователей, вы можете из под своей администраторской учетной записи, на сервере, вызвав «Диспетчер задач» в Windows, и перейдя в вкладку «Пользователи», выберите пользователя, которого желаете отсоединить от сервера, и нажмите пункт меню «Выйти».

👉 Как отключить терминал 👈

Чтобы отключить терминал от электросети, достаточно вынуть его вилку из розетки, дождаться, пока погаснет экран, и вставить вилку обратно в розетку.

👉 Как завершить все сеансы в Microsoft 👈

Чтобы завершить один сеанс пользователя, выберите нужный сеанс в столбце Пользователь, а затем в разделе Задачи нажмите кнопку Отключить. Чтобы завершить все сеансы пользователей, в разделе Задачи станций нажмите кнопку Отключить все станции.

👉 Как выйти с сервера в терминале 👈

Ctrl + C. Данное сочетание клавиш необходимо знать любому пользователю терминала. С его помощью можно завершить процесс, выполняющийся на данный момент в терминале.

✴️ Как завершить терминальную сессию

✴️ Зачем полицейские обходят дома

✴️ Как появилось слово «бургер»

✴️ Как переводится burger

….