Windows

1 Minute

Under certain constrained circumstances, disabling User Account Control (UAC) on Windows Server can be an acceptable and recommended practice. These circumstances occur only when all the following conditions are true:

- Only administrators are allowed to log on to the Windows-based server interactively at the console or by using Remote Desktop Services.

- Administrators log on to the Windows-based server only to perform legitimate system administrative functions on the server.

If you want to disable UAC kindly perform below steps:

- Go to Control Panel

- Select User Accounts

- Here select Change User Account Control Settings.

- Drag the slider-bar down to the bottom level for Never notify.

- Click OK and restart the computer.

In some cases if above steps don’t work, you need to disable UAC using registry, steps to disable UAC with registry are given below.

- Start > Run…

- Enter regedit and click OK. The Registry Editor window opens.

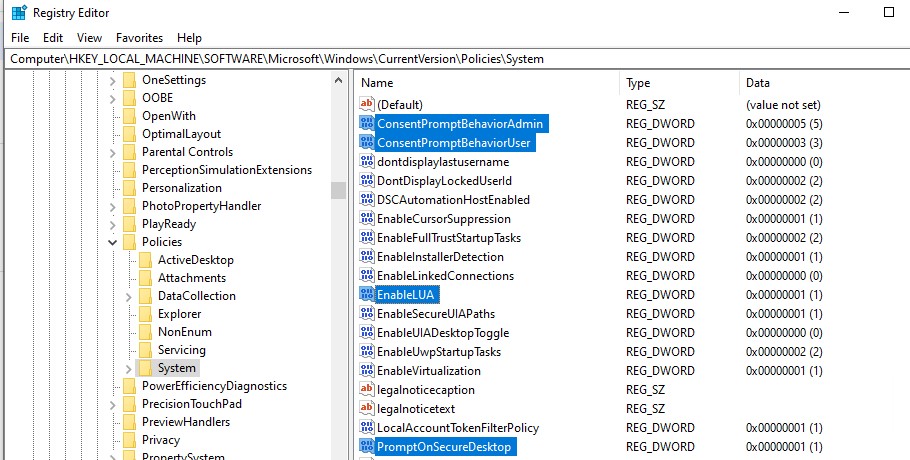

- Expand HKEY_LOCAL_MACHINE > SOFTWARE > Microsoft > Windows > CurrentVersion > policies > system.

- Right-click EnableLUA, and then select Modify.

- In Value data, enter 0 and then click OK.

You must restart your computer for changes to take effect.

Published

User Account Control (UAC) или контроль учетных записей – это функция безопасности Windows включенная по умолчанию и предназначенная для предотвращения нежелательных изменений в ОС. Если программа пытается выполнить действие, требующее прав администратора (например, установить программу, изменить настройки ОС, ветки реестра или системные файлы), UAC уведомляет об этом и запрашивает подтверждения этих действий у администратора. Тем самым снижается риск несанкционированных изменений и выполнения вредоносного кода с правами администратора.

В этой статье мы рассмотрим, как управлять настройками контроля учетных записей в Windows

Содержание:

- Настройки контроля учётных записей (UAC) в Windows

- Управление параметрами User Account Control через GPO

- Ползунок User Account Control и соответствие параметров реестра (GPO)

- Как полностью отключить UAC в Windows через GPO?

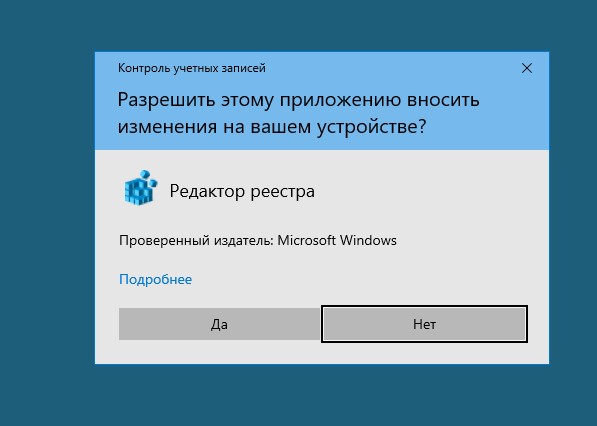

Как выглядит окно UAC? Например, при попытке повышения привилегий процесса в сессии пользователя с правами локального администратора, появляется окно подтверждения UAC:

Контроль учетных записей Разрешить этому приложению вносить изменения на вашем устройстве?

User Account Control Do you want to allow this app to make changes to your device?

Настройки контроля учётных записей (UAC) в Windows

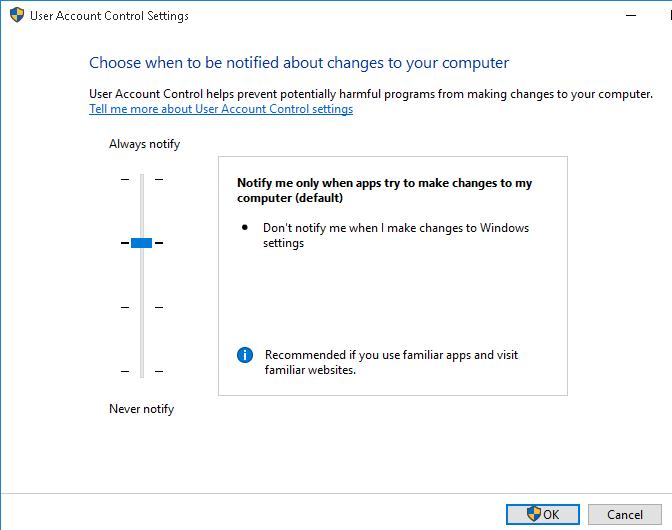

Для управления настройками UAC в панели управления Windows доступен специальный апплет Change User Account Control settings, который можно запустить из классической панели управления или с помощью команды

UserAccountControlSettings.exe

.

С помощью ползунка можно выбрать уровень контроля учетных записей на компьютере. Доступно 4 уровня:

- Уровень 4 — Always notify — Всегда уведомлять (максимальный уровень защиты UAC);

- Уровень 3 — Notify only when programs try to make changes to my computer (default) – Уведомить только когда программа пытается внести изменения в мой компьютер (используется в Windows по умолчанию);

- Уровень 2 — Notify only when programs try to make changes to my computer (do not dim my desktop) – то же что и предыдущий уровень, но без переключения на Secure Desktop с блокировкой рабочего стола;

- Уровень 1 — Never notify – Никогда не уведомлять

Обратите внимание, что перевод ползунка в нижнее положение Никогда не уведомлять, не отключает UAC полностью. Этот режим включает автоматическое подтверждения запросов на повышение прав, инициированных администратором, без отображения окна с запросом UAC. В сессиях пользователей запросы повышения прав автоматически откланяются.

Чтобы полностью отключить UAC, нужно отключить параметр локальной политики Контроль учетных записей: все администраторы работают в режиме одобрения администратором (User Account Control: Run all administrators in Admin Approval Mode). Об этом ниже.

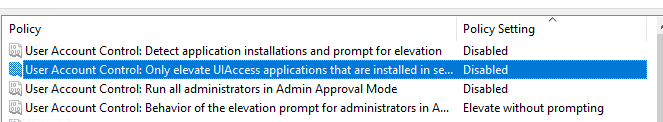

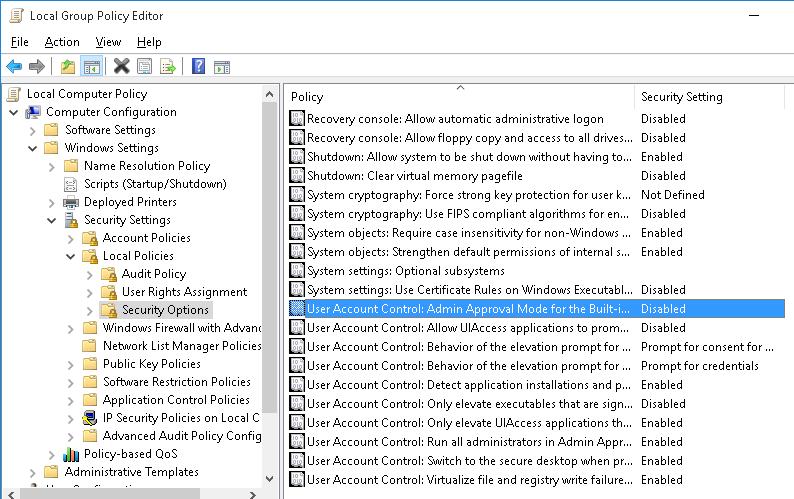

Управление параметрами User Account Control через GPO

Возможно управление параметрами контроля учетных записей UAC в Windows через групповые политики. Имена политик, относящихся к UAC, начинаются с User Account Control (Контроль учетных записей) и находятся в разделе редактора GPO Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options (Конфигурация компьютера –> Конфигурация Windows –> Параметры безопасности –> Локальные политики).

Доступно 12 параметров GPO. В следующей таблице представлен список политик UAC, и соответствующие им параметры реестра (ветка HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System) и возможные значения (в том числе значения по-умолчанию).

| Имя политики | Ключ реестра | Значения | |

| User Account Control: Admin Approval Mode for the Built-in Administrator account | Контроль учетных записей: использование режима одобрения администратором для встроенной учетной записи администратора |

FilterAdministratorToken

|

0 (Default) = Disabled 1 = Enabled |

| User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop | Контроль учетных записей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол |

EnableUIADesktopToggle

|

0 (Default) = Disabled 1 = Enabled |

| User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode | Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором |

ConsentPromptBehaviorAdmin

|

0 = Elevate without prompting 1 = Prompt for credentials on the secure desktop 2 = Prompt for consent on the secure desktop 3 = Prompt for credentials |

| User Account Control: Behavior of the elevation prompt for standard users | Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей |

ConsentPromptBehaviorUser

|

0 = Automatically deny elevation requests 1 = Prompt for credentials on the secure desktop3 (Default) = Prompt for credentials |

| User Account Control: Detect application installations and prompt for elevation | Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав |

EnableInstallerDetection

|

1 = Enabled 0 = Disabled (default) |

| User Account Control: Only elevate executables that are signed and validated | Контроль учетных записей: повышение прав только для подписанных и проверенных исполняемых файлов |

ValidateAdminCodeSignatures

|

0 (Default) = Disabled 1 = Enabled |

| User Account Control: Only elevate UIAccess applications that are installed in secure locations | Контроль учетных записей: повышать права только для UIAccess-приложений, установленных в безопасном местоположении |

EnableSecureUIAPaths

|

0 = Disabled 1 (Default) = Enabled |

| User Account Control: Run all administrators in Admin Approval Mode | Контроль учетных записей: включение режима одобрения администратором |

EnableLUA

|

0 = Disabled 1 (Default) = Enabled |

| User Account Control: Switch to the secure desktop when prompting for elevation | Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав |

PromptOnSecureDesktop

|

0 = Disabled 1 (Default) = Enabled |

| User Account Control: Virtualize file and registry write failures to per-user locations | Контроль учетных записей: при сбоях записи в файл или реестр виртуализация в размещение пользователя | EnableVirtualization | 0 = Disabled 1 (Default) = Enabled |

| User Account Control: Behavior of the elevation prompt for administrators running with Administrator Protection | опции появилbсь в Windows 11 в конце 2024 для управления новой функцией Local Administrator Protection

|

||

| User Account Control: Configure type of Admin Approval Mode |

Ползунок User Account Control и соответствие параметров реестра (GPO)

Когда вы меняете уровень защиты UAC с помощью ползунка в панели управления, Windows изменяет значения следующих параметров реестра.

| Уровень ползунка UAC |

PromptOnSecureDesktop

|

EnableLUA

|

ConsentPromptBehaviorAdmin

|

| 4 — Всегда уведомлять | 1 | 1 | 2 |

| 3 — Уведомлять при попытках приложений изменить параметры | 1 | 1 | 5 |

| 2- Уведомлять без затемнения экрана | 0 | 1 | 5 |

| 1 — Отключить UAC и не уведомлять | 0 | 1 | 0 |

Таким образом, если вы хотите через GPO задать параметры UAC, соответствующие уровню ползунка вам достаточно настроить 3 параметра политик (указаны выше).

Например, для UAC уровень 3 (Notify only when programs try to make changes to my computer) нужно внедрить такие параметры в реестр:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System]

"PromptOnSecureDesktop"=dword:00000001

"EnableLUA"=dword:00000001

"ConsentPromptBehaviorAdmin"=dword:00000005

"ConsentPromptBehaviorUser"=dword:00000003

"EnableInstallerDetection"=dword:00000001

"EnableVirtualization"=dword:00000001

"ValidateAdminCodeSignatures"=dword:00000000

"FilterAdministratorToken"=dword:00000000

Значения параметров ConsentPromptBehaviorUser, EnableInstallerDetection, EnableVirtualization, ValidateAdminCodeSignatures и FilterAdministratorToken будут одинаковыми для всех уровней.

Как полностью отключить UAC в Windows через GPO?

Рассмотрим, как через групповые политики отключить контроль учетных записей в Windows.

На отдельном компьютере можно использовать редактор локальный групповой политики

gpedit.msc

. Если нужно применить политику на множестве компьютерлв в домене, нужно использовать консоль Group Policy Management Console —

gpmc.msc

(рассмотрим этот вариант).

- В консоли управления доменными GPO щелкните по OU с компьютерами, на которых вы хотите отключить UAC и создайте новую политику

- Отредактируйте политику и перейдите в разделComputer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options;

- Для полного отключения UAC установите следующие значения параметров:

- User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode =

Elevate without prompting

;

- User Account Control: Detect application installations and prompt for elevation =

Disabled

; - User Account Control: Run all administrators in Admin Approval Mode =

Disabled

; - User Account Control: Only elevate UIAccess applications that are installed in secure locations =

Disabled

.

- Чтобы обновить настройки групповых политик на компьютерах и отключить UAC, нужно перезагрузить их.

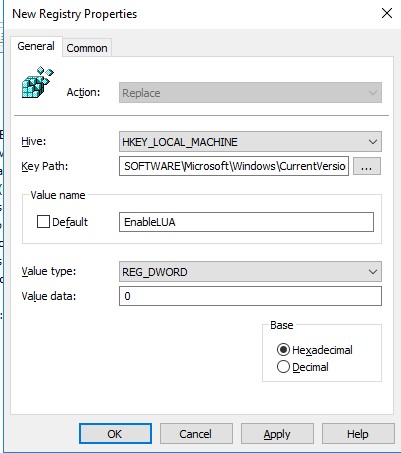

Также можно точечно отключать UAC только для некоторых пользователей/компьютеров через реестр, а настройки распространить через Group Policy Preferences.

Создайте новый параметр реестра в ветке GPO Computer Configuration -> Preferences -> Windows Settings -> Registry со следующими настройками:

- Action: Replace

- Hive: HKEY_LOCAL_MACHINE

- Key Path: SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- Value name: EnableLUA

- Value type: REG_DWORD

- Value data: 0

Затем перейдите на вкладку Common и включите опции:

- Remove this item when it is no longer applied

- Item-Level targeting

Нажмите на кнопку Targeting и укажите компьютеры, или доменные группы, на которые должна применяться политика отключения UAC.

Вы можете изменить значение любого параметра из редактора реестра или из командной строки. Например, чтобы отключить UAC на компьютере (потребуется перезагрузка) можно выполнить команду:

reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f.

Или аналогичная команда на PowerShell:

New-ItemProperty -Path HKLM:Software\Microsoft\Windows\CurrentVersion\policies\system -Name EnableLUA -PropertyType DWord -Value 0 -Force

Mar

26

The easiest way to disable UAC (User Account Control) on Windows Server 2016 is to modifying the registry key on the server. You may use this reg file to Disable the UAC. Simply, double click the registry file and settings will be imported on the machine. This script can also to be used on Windows Server 2012 R2. Under certain constrained circumstances, disabling User Account Control (UAC) on Windows Server can be an acceptable and recommended practice (example: consistent backup). These circumstances occur only when all the following conditions are true: Only administrators are allowed to log on to the Windows-based server interactively at the console or by using Remote Desktop Services and administrators log on to the Windows-based server only to perform legitimate system administrative functions on the server.

Manual procedure to disable UAC is given below:

Add-PsSnapin -Name VeeamPSSnapIn reg add HKLM\Software\Microsoft\Windows\CurrentVersion\policies\system /v EnableLUA /t Reg_DWORD /d 0

Download the script: Here

Then, execute the script and write “Yes” to confirm:

You can check the value data by opening “regedit” interface:

Microsoft’s Volume Shadow Copy Service (VSS) is Windows’ built-in infrastructure for application backups. As a native Windows service, VSS facilitates creating a consistent view of application data during the course of a backup. VSS relies on coordination between VSS requestors, writers, and providers for quiescence, or “to make quiet,” a disk volume so that a backup can be successfully obtained without data corruption. Native VSS is used to backup VMware and Hyper-V VMs and to restore them to a precise point in time… For example, Veeam Backup and Replication software needs the “application-aware processing” (VSS) option to be enabled to ensure application consistency of backup for VSS-Aware applications (SQL, AD, Exchange, SharePoint, Oracle Windows), but also the “File System” consistency for Windows Virtual Machines.

Veeam Agent for Windows step by step installation guide.

Video Recording of my webinar Veeam and Windows Server 2016: video link.

Please follow and like us:

Christopher GLEMOT

CTO | Technical specialist around Data Management, Security, Cyber Security, Cyber Resilience, Backup, Disaster Recovery, Multi-Cloud, and Storage | Veeam Vanguard | Varonis Elite | Owner of original-network.com

Disabling UAC:

in Windows 2008 R2 was possible via running msconfig (for example winkey+r -> msconfig), going to the Tools tab and launching “Change UAC settings”. There, you select “Never notify” to disable UAC.

The same approach is still available in Windows Server 2012, though UAC is still active after you selected “Never notify”!

You have the option to turn off UAC via registry by changing the DWORD “EnableLUA” from 1 to 0 in “HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\system”.

You will get a notification that a reboot is required. After the reboot, UAC is disabled.

How to Turn-off the User Account Control in Server 2012

If you get annoyed by the UAC dialog box, then this page explains how to disable these nagging messages on Windows Server 2012.

- Locate the UAC Policy Settings

- User Account Control: Behaviour of the elevation prompt

- Background to Windows Server 2012 UAC

- Windows Server 2012 Run as Administrator

♦

Locate the UAC Policy Settings

As with so many settings on a Windows computer you can control what happens via Group Policies. Since we are talking about Server 2012, our first decision is whether to call for the Group Policy Management Console (GPMC), or the Local Group Policy Editor, the choice depends on whether the server is part of domain.

- At the Metro UI type: Secpol.msc, or

In Server Manager, click Tools menu

Security policy settings. - Remember UAC is a Computer Configuration.

- Head for Windows Settings

- Security Settings

- Local Policies

- Security Options.

- Now if you scroll down to the bottom there are several policies to disable the UAC.

User Account Control: Behaviour of the elevation prompt

To turn off the ‘Continue ..’ dialog box select this setting: User Account Control: Behaviour of the elevation prompt,

‘Elevate without prompting’.

Elevate without prompting: Allows privileged accounts to perform an operation that requires elevation without requiring consent or credentials. Note: Use this option only in the most constrained environments.

Observe in the screenshot above how all the other settings controlling the behavior of the elevation prompt for administrators in Admin Approval Mode, require credentials or prompt for consent. See more about configuring User Account Control: Behaviour of the elevation prompt

Guy Recommends 3 Free Active Directory Tools

SolarWinds have produced three Active Directory add-ons. These free utilities have been approved by Microsoft, and will help to manage your domain by:

- Seeking and zapping unwanted user accounts.

- Finding inactive computers.

- Bulk-importing new users. Give this AD utility a try, it’s free!

Download your FREE Active Directory administration tools.

More UAC Policies for Windows Server 2012

This screenshot illustrates how you could disable the UAC in Windows Server 2012.

Other UAC security options worth investigating include:

- Admin Approval Mode for the Built-in Administrator account.

- Allow UIAccess applications to prompt without elevation without using the secure desktop.

- Behavior of the elevation prompt for standard users.

- Run all administrators in Admin Approval Mode.

- See further discussion of UAC settings.

Guy Recommends: A Free Trial of the Network Performance Monitor (NPM) v12

SolarWinds’ Network Performance Monitor will help you discover what’s happening on your network. This utility will also guide you through troubleshooting; the dashboard will indicate whether the root cause is a broken link, faulty equipment or resource overload.

Perhaps the NPM’s best feature is the way it suggests solutions to network problems. Its second best feature is the ability to monitor the health of individual VMware virtual machines. If you are interested in troubleshooting, and creating network maps, then I recommend that you give this Network Performance Monitor a try.

Download your free trial of SolarWinds Network Performance Monitor.

An Example of User Account Control (UAC) in Windows Server 2012

Let us consider this situation, you needed to install a driver, Windows Server 2012 presents you with a dialog box. After reading the UAC menu, you click: ‘Continue’ and thus receive elevated rights for the duration of the task. The key concept is you don’t have to logoff and logon as an administrator. Instead Windows Server 2012 just switches tokens, performs the named task, and then returns you to normal user status.

As an example of UAC in action, let us assume that you wish to check the new System Restore settings. You launch the System Icon, (Windows Key and Pause / Break) then you click on ‘System Protection’ and up pops a Windows Security box – even if you are the Administrator. To gain the elevated rights needed to complete your mission, just click the ‘Continue’ button. See screen shot below.

A good habit to cultivate is always to check that the program specified in the central band, is the program you intended; in this case, ‘Change Computer Settings’. Beware that if you are connected to the internet, then sites may have rogue programs that mimic this menu and trick you into installing Spyware.

Background to the Windows Server 2012 UAC

The first point to realize is that by default even the administrator needs elevated privileges to make certain changes to the operating system. The good news is that you can avoid this nagging dialog box provided you are willing to take the risk that a rogue program, or more likely, an unintentional action could cripple your Windows server.

As a security measure the operating system temporarily blocks any executable that seeks to make a change that requires an administrator’s approval. Each time this happens you can either click the ‘Continue’ button in the dialog box, or else modify the policy to disable the Windows Server 2012 UAC.

The benefit of using theWindows Server 2012s User Account Control (UAC) is that it enables you to run applications such as Excel, but in the context of an ordinary user. Then when you need to perform Administrative tasks such as installing a driver, UAC prompts you the necessary rights, all you need to do is click on ‘Continue’ and you have the permission to complete that one task.

Evolution of Windows Server 2012 User Account Control

Microsoft has not changed the UAC much from Server 2008 to Server 2012. There seems less debate on the merits of UAC this time around. Administrators seem polarized between those who turn it off, and those who accept the dialog box. Microsoft has helped by allowing more tasks to complete without the need for elevated privileges, thus less intrusion of the dialog box, and as a result less complaints from administrators. For example: we can adjust the mouse or amend the Power Settings without the UAC appearing.

In Beta versions of Windows Server 2008, UAC was called UAP (User Account Protection). More than just a change of acronym, this indicated that UAC is part of a larger security area, which Microsoft are rapidly evolving.

User Account Control is a development of least-privilege user access, or LUA. My view is that User Account Control has grown out of the ‘Run as..’ feature of Windows Server 2003 or the ‘Switch User’ feature of XP.

Windows Server 2012 Run as Administrator

There are programs such as Regedit where you need to right-click and ‘Run as administrator’. PowerShell or cmd would be other programs where certain tasks result in an error message such as:

‘The requested operation requires elevation’.

The answer to avoiding this message is to think ahead and ‘Run as administrator. Even better, find the ‘Advanced Box’, and tick the box so that you always receive elevated administrative privileges.

- Right-click the Metro tile, or the shortcut icon.

- Select ‘Properties’.

- Select the Shortcut (tab).

- Click on Advanced (button).

- Tick: Run as administrator.

- Press OK!

See also SolarWinds Server and Application Monitor

»

Summary of Disable UAC in Windows Server 2012

The problem is the User Account Control dialog box interrupts the flow of configuring a setting. The solution of editing the group policy is a little more tricky on Server 2012 in a domain, than Windows 8 client in a workgroup.

If you like this page then please share it with your friends

Microsoft Windows Server 2012 Topics

• Windows Server 2012 Home • Disable UAC Windows Server 2012 • Server 2012 Chkdsk Utility

• Install Windows Server 2012 • PowerShell Add-WindowsFeature • Network Performance Monitor

• Shutdown Windows Server 2012 • Disable Shutdown Event Tracker Server 2012