В этой статье мы рассмотрим, как ввести компьютер с Windows 10/11 или Windows Server 2022/2019/2016 в домен Active Directory.

Содержание:

- Предварительные требования для присоединения Windows к домену

- Вводим компьютер Windows в домен через классический интерфейс System Properties

- Добавление Windows в домен через панель Settings

- Добавить Windows в домен с помощью PowerShell

- Предварительное создание учетной записи компьютера в домене

Предварительные требования для присоединения Windows к домену

Рассмотрим основные требования и подготовительные шаги, которые нужно выполнить на вашем компьютере для подключения его к домену Active Directory:

- В домен можно добавить только следующие редакции Windows 10/11: Pro, Education, Pro for Workstations и Enterprise. Редакции Home не поддерживают работу в домене Active Directory;

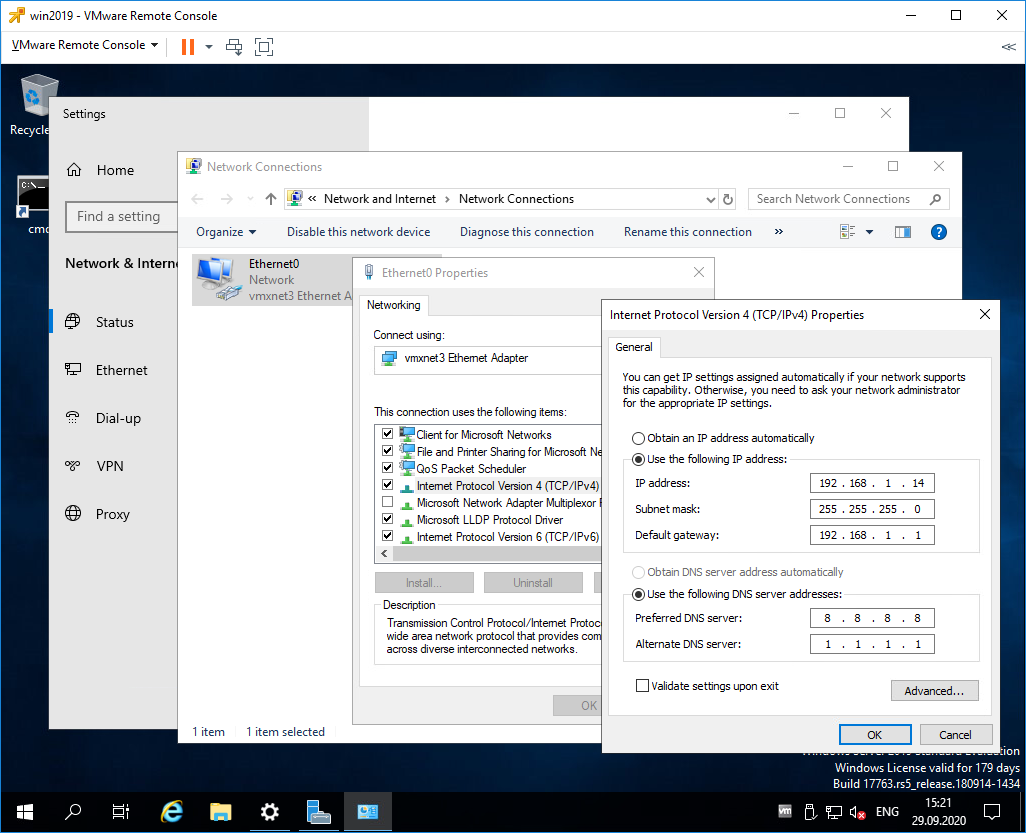

- Вы должны подключить ваш компьютер к локальной сети, из которой доступен хотя бы один контроллер домена AD. Предположим, что на вашем компьютере уже настроен IP адрес из локальной подсети, а в настройках DNS северов указаны IP адреса ближайших котроллеров домена (вы можете настроить параметры сетевого адаптера вручную или получить от DHCP сервера);

- Проверьте, что ваш компьютер может отрезолвить имя домена и с него доступны контроллеры домена:

ping contoso.com - Время на компьютере не должно сильно расходится со временем на контроллере домена (плюс-минус пять минут). Корректное время нужно для выполнения Kerberos аутентификации;

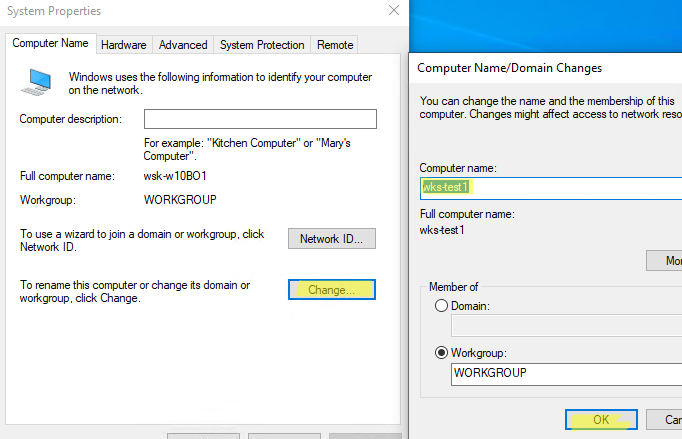

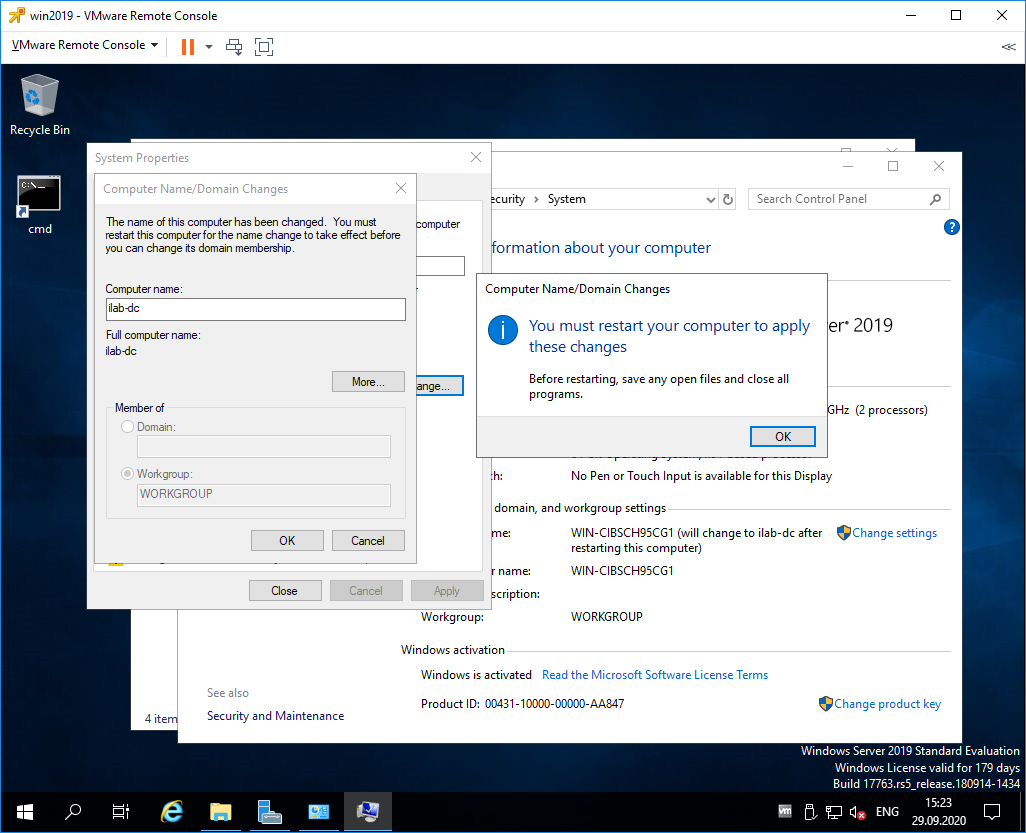

- Задайте имя вашего компьютера (hostname), под которым он будет добавлен в домен. По умолчанию Windows генерирует имя компьютера при установке, но лучше изменить его на что-то более осмысленное. Вы можете изменить имя компьютера

Через классическую панель

sysdm.cpl

. Нажмите кнопку Change, укажите новое имя компьютера и нажмите OK (как вы видите, сейчас компьютера находится в рабочей группе Workgroup);Также Можно изменить имя компьютера с помощью PowerShell команды:

Rename-Computer -NewName "wks-test1"

После смены

hostname

нужно перезагрузить Windows.

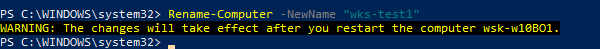

Вводим компьютер Windows в домен через классический интерфейс System Properties

Вы можете добавить ваш компьютер в домен из классической панели управления Windows.

- Выполните команду

sysdm.cpl

и нажмите кнопку Change; - В поле Member of переключите опцию на Domain и укажите имя вашего домена;

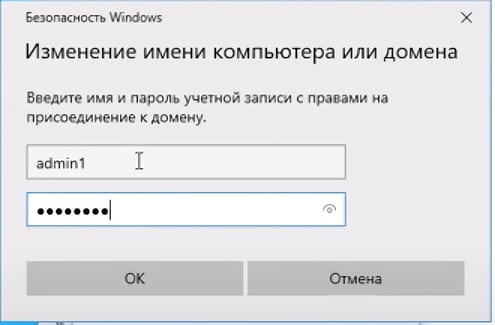

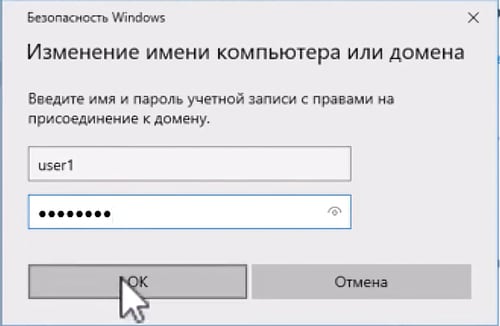

- Появится запрос имени и пароля пользователя, которому делегированы административные права на добавление компьютеров в домен. Это может быть обычный пользователь AD (по умолчанию любой пользователь домена может присоединить до 10 устройств) или учетная запись с правами Domain Admins;

- После этого должна появится надпись Welcome to the contoso.com domain;

- Перезагрузите компьютер.

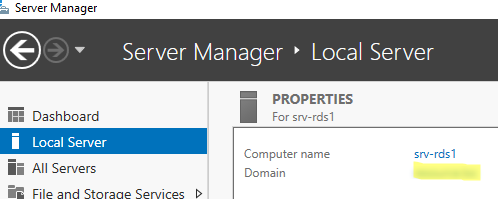

В Windows Server 2022/2019/2019 диалог System Properties для присоединения к домену AD можно открыть из Server Manager -> Local Server -> Domain.

После перезагрузки к компьютеру загрузить и применит доменные групповые политики, а вы может выполнить аутентификацию на компьютере с помощью учетной записи пользователя домена.

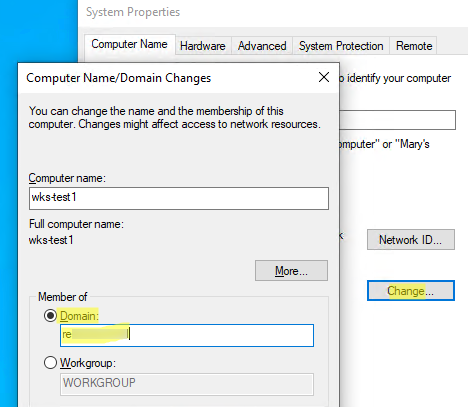

Добавление Windows в домен через панель Settings

В современных версиях Windows 10 и Windows 11 вы можете присоединить ваш компьютер в домен AD через панель Settings.

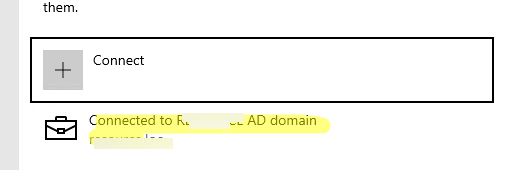

- Перейдите в раздел Settings -> Accounts -> Access work or school -> нажмите Connect (для быстрого перехода в этот раздел Setting можно использовать команду быстрого доступа: ms-settings:workplace);

- В открывшейся форме нажмите на ссылку Alternate actions: Join this device to a local Active Directory domain;

Если ваш компьютер уже добавлен в домен, здесь будет надпись Connected to CONTOSO AD domain.

- Укажите имя домена в форме Join a domain;

- Затем укажите имя доменного пользователя и пароль.

- Пропустите следующий шаг с добавлением пользователя в администраторы (вы можете добавить пользователя в локальные админы с помощью GPO);

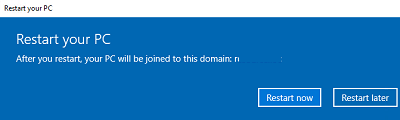

- Осталось перезагрузить компьютер, чтобы завершить добавление в домен.

Добавить Windows в домен с помощью PowerShell

Для присоединения компьютеров к домену Active Directory можно использовать команду Powershell Add-Computer. Командлет позволяет ввести компьютер в домен с новым именем, а также позволяет сразу поместить учетную запись компьютера в определенный OU.

В самом простом случае для добавления в домен достаточно выполнить команду:

Add-Computer -DomainName contoso.com

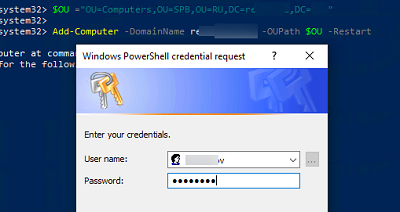

Появится окно, в котором нужно указать свою учетную запись и пароль.

Вы можете сразу поместить ваш компьютер в нужную OU. Для этого имя OU в формате DN (distinguishedName) нужно указать в параметре OUPath:

$OU ="OU=Computers,OU=SPB,OU=RU,DC=contosoc,DC=loc"

Add-Computer -DomainName contoso.loc -OUPath $OU -Restart

Ключ -Restart означает, что вы хотите перезагрузить Windows сразу после завершения команды добавления в домен.

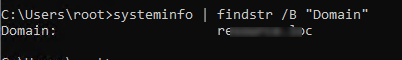

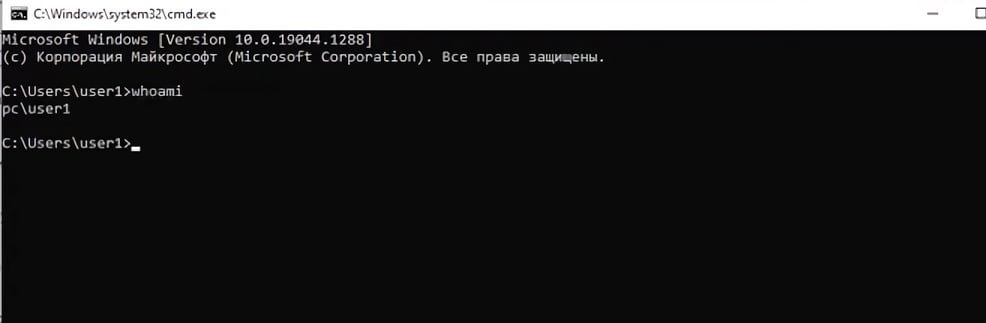

После перезагрузки вы можете проверить, что ваш компьютер теперь является членом домена Windows с помощью команды:

Get-WmiObject Win32_NTDomain

Команда вернули имя домена, сайта AD, IP адрес и имя контроллера домена, через который выполнен вход (Logon server)

Также можно получить имя вашего домена с помощью команды:

systeminfo | findstr /B "Domain"

Вы можете добавить удаленный компьютер в домен. Для этого нужно указать имя компьютера в параметре -ComputerName:

Add-Computer -ComputerName wks-pc22 -DomainName contoso.com -Credential contoso\Administrator -LocalCredential wks-pc22\Admin -Restart –Force

В новых версиях PowerShell Core 6.x и 7.x команда Add-Computer отсутствует в модуле Microsoft.PowerShell.Management.

Add-Computer: The term 'Add-Computer' is not recognized as a name of a cmdlet, function, script file, or executable program. Check the spelling of the name, or if a path was included, verify that the path is correct and try again. Suggestion [4,General]: The most similar commands are: Add-Computer, Stop-Computer, Get-ADComputer, New-ADComputer, Set-ADComputer, Add-Content, Rename-Computer, Add-Member.

Поэтому для добавления компьютера в домен, нужно запускать

powershell.exe

, а не pwsh.exe.

Также для добавления Windows в домен можно использовать утилиту netdom, но она требует установки пакета администрирования RSAT на клиентский компьютер и сейчас используется очень редко:

netdom join %computername% /domain:contoso.com /UserD:contoso\admin /PasswordD:pasS1234

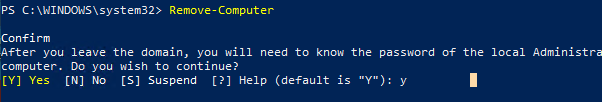

Если вам нужно вывести компьютер из домена и вернуть его в рабочую группу, выполните команду PowerShell:

Remove-Computer

After you leave the domain, you will need to know the password of the local Administrator account to log onto this computer. Do you wish to continue? [Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): y

Предварительное создание учетной записи компьютера в домене

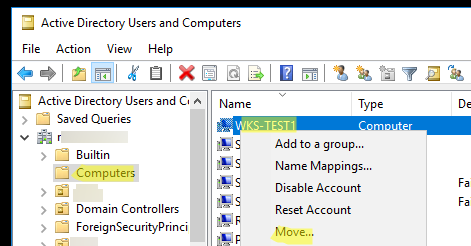

При добавлении в домен новые компьютеры по умолчанию помещаются в стандартный контейнер (Organizational Unit / OU) с именем Computers в корне домена. Вы можете вручную перенести учетную запись компьютера в новую OU с помощью пункта меню Move или простым перетягиванием (drag and drop).

Администратор может предварительно создать учетную запись компьютера в Active Directory с помощью графической консоли Active Directory Users and Computers dsa.msc (New -> Computer) или с помощью командлета New-ADComputer из модуля ActiveDirectory PowerShell:

New-ADComputer -Name "wks-msk022" -SamAccountName "wks-msk022" -Path "OU=Computers,OU=MSK,OU=RU,DC=contoso,DC=loc"

Если вы создаёте учетную запись компьютера вручную, ее имя должно совпадать с именем компьютера (hostname), который вы добавляете в домен AD.

Сначала рекомендуем воспользоваться поиском в AD для поиска компьютеров с таким же именем. Если это имя уже занято, и вы хотите его использовать для другого компьютера, можно его сбросить. Щёлкните правой клавишей по компьютеру в AD и выберите Reset Account.

Также можно сбросить учетную запись компьютера в AD с помощью команды:

Get-ADComputer -Identity "computername" | % {dsmod computer $_.distinguishedName -reset}

Это сбросит пароль компьютера в домене который используется для установки доверительных отношений с AD.

В этой статье расскажем, как присоединить компьютер к контроллеру домена. Эта инструкция будет актуальна для версий Windows Server 2012 R2, Windows Server 2016, Windows Server 2019 и Windows Server 2022. Пошаговое руководство будет сопровождаться скриншотами для удобства выполнения всех действий.

Контроллер домена — это сервер, который отвечает за аутентификацию и управление доступом в корпоративной сети. Он позволяет централизованно управлять учетными записями пользователей и доступом к ресурсам.

Приобрести оригинальные ключи активации Windows Server можно в нашем магазине

Windows Server — от 1190 ₽

Windows Server RDS CAL — от 3440 ₽

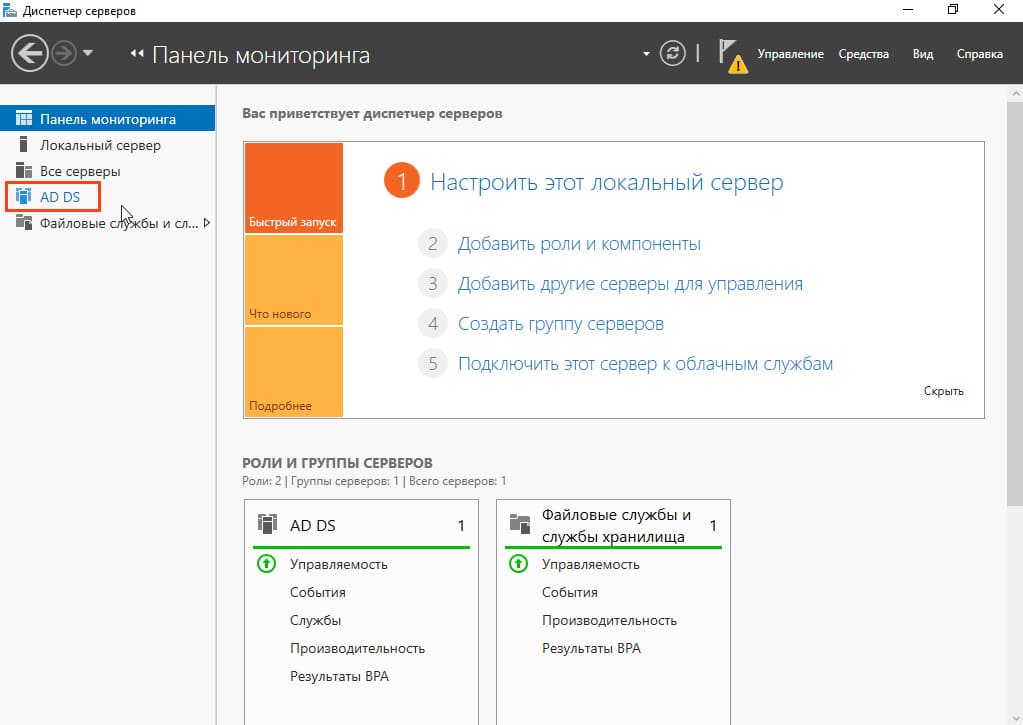

Шаг 1: Открытие Диспетчера серверов и создание пользователей в Active Directory

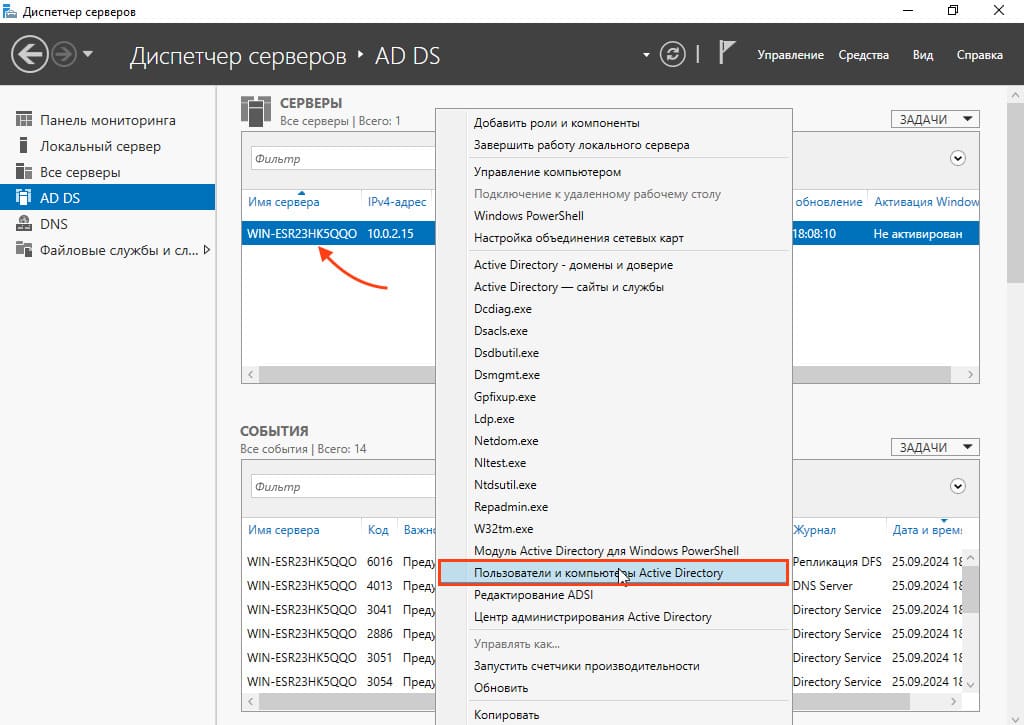

1. В Диспетчере серверов перейдите в раздел AD DS (AD).

2. Щелкните правой кнопкой мыши по серверу и выберите Управление Active Directory

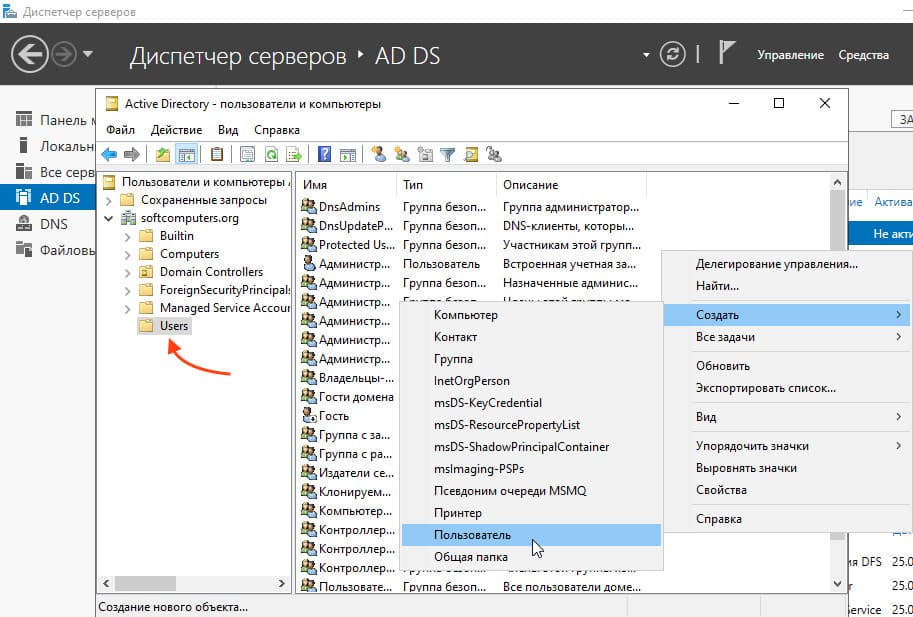

3. В разделе Пользователи щелкните правой кнопкой мыши и выберите Создать пользователь.

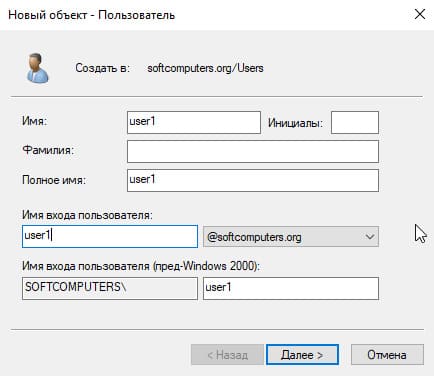

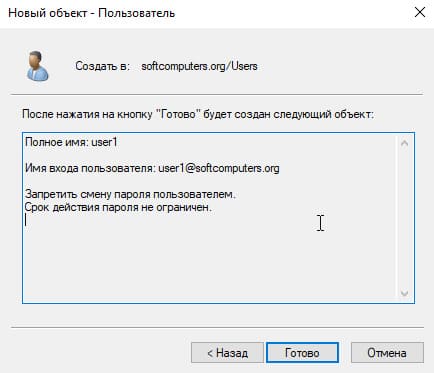

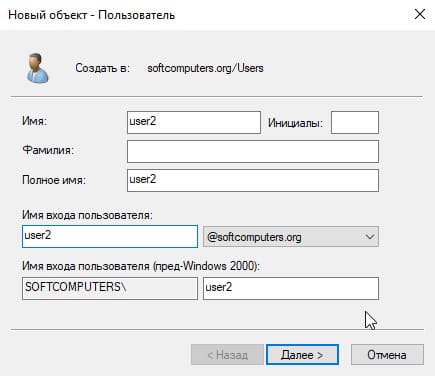

4. Введите имя, например, User 1, и имя для входа в систему — также User 1.

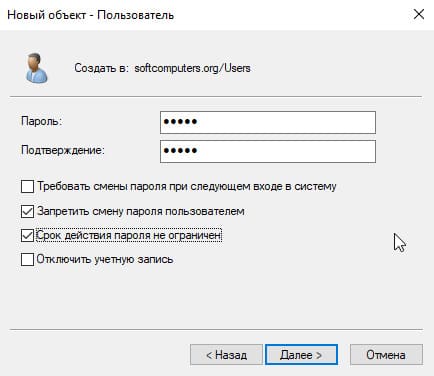

5. Введите пароль для этого пользователя.

Так же у вас есть возможность установить флажок Требовать смену пароля при следующем входе, если нужно, чтобы пользователь изменил пароль при первом входе в систему. Это удобно для корпоративных сетей. В данном примере мы не ставим галочку, а выбираем Запретить смену пароля пользователем и Срок действия пароля не ограничен.

6. После нажмите «Готово»

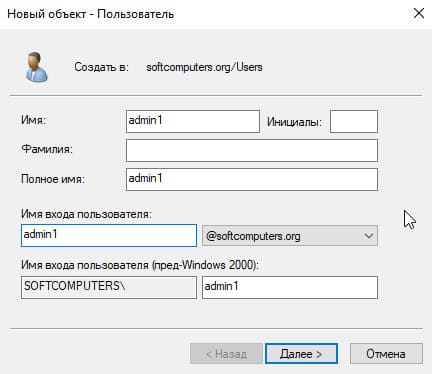

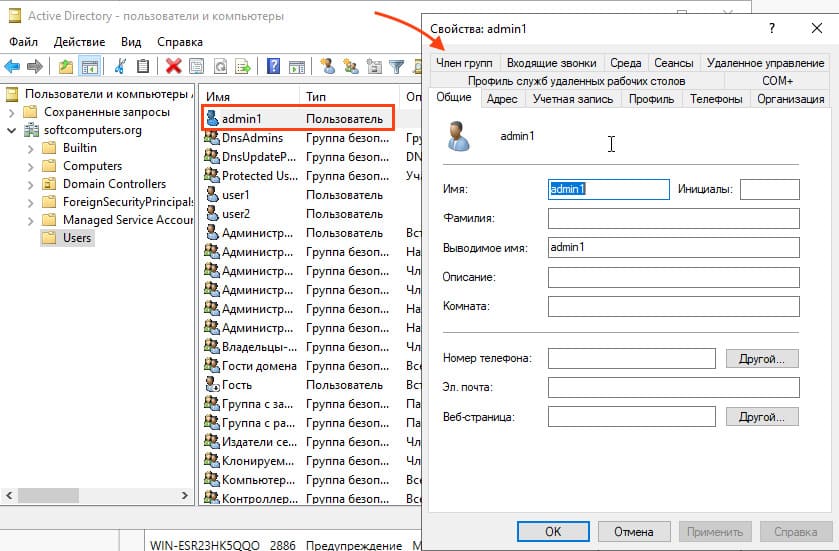

7. Аналогичным образом создайте еще одного пользователя, например, User 2, и административную учетную запись Admin1.

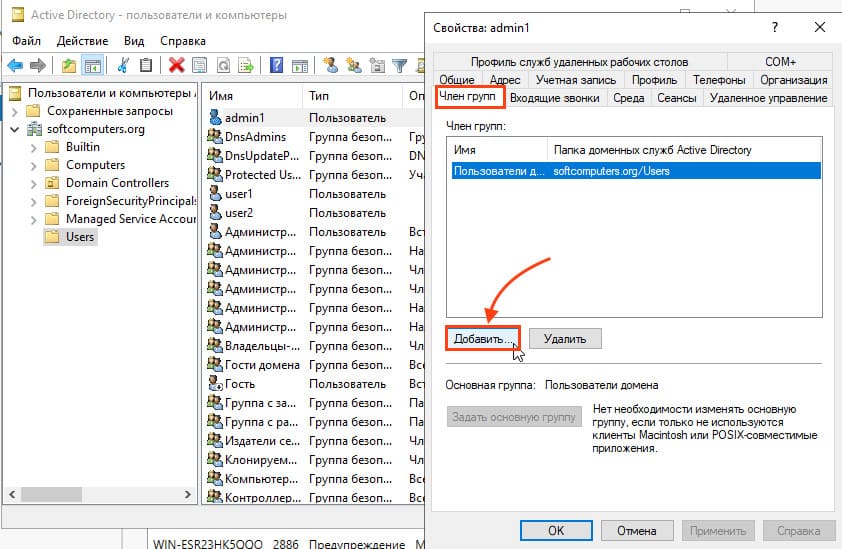

Шаг 2: Назначение ролей пользователям

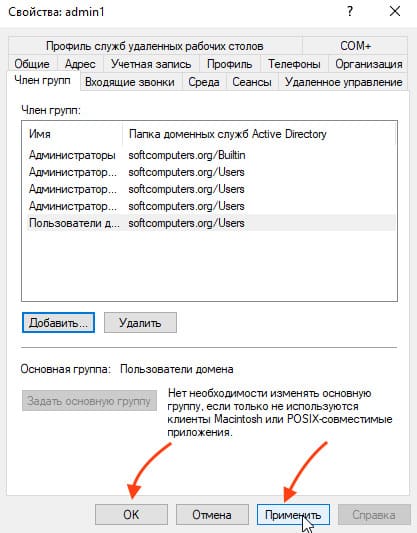

1. Чтобы сделать Admin1 полноценным администратором, добавьте его в несколько групп. Откройте свойства учетной записи Admin1

2. Перейдите в раздел «Член групп» и нажмите «Добавить»

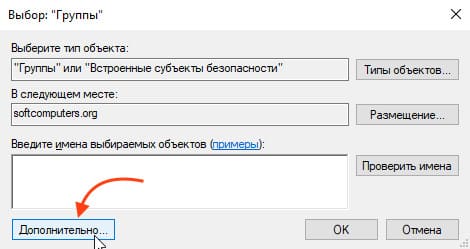

3. Далее нажмите «Дополнительно»

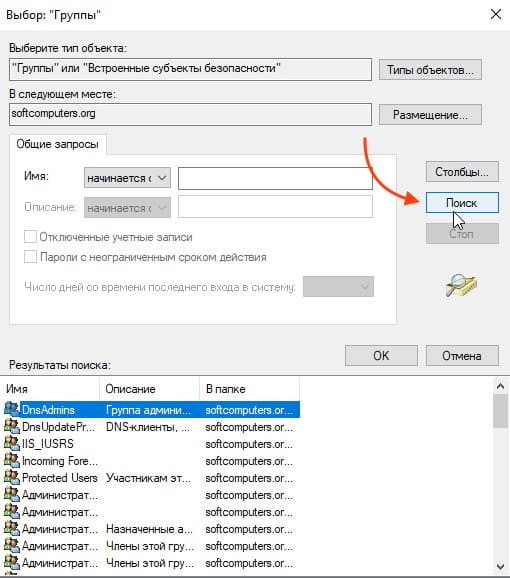

4. Теперь нажмите «Поиск»

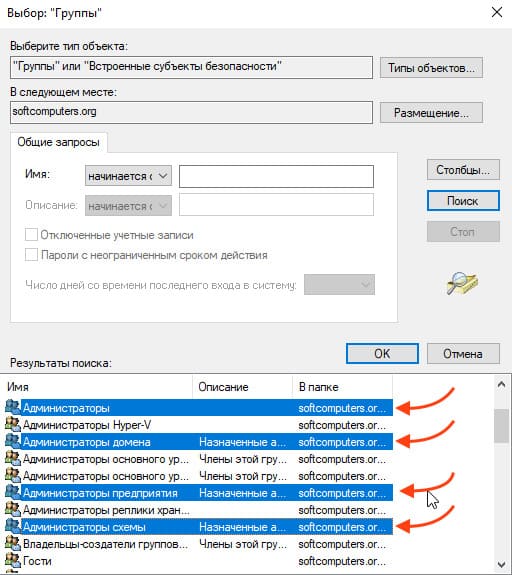

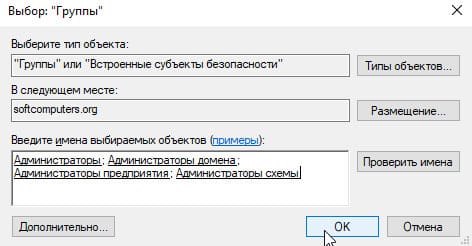

5. После чего выберите следующие группы и нажмите «ОК»:

— Администраторы

— Администраторы домена

— Администраторы предприятия

— Администраторы схемы

6. ОК > Применить > ОК

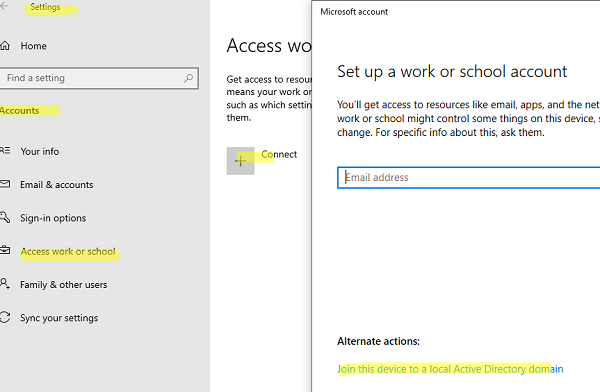

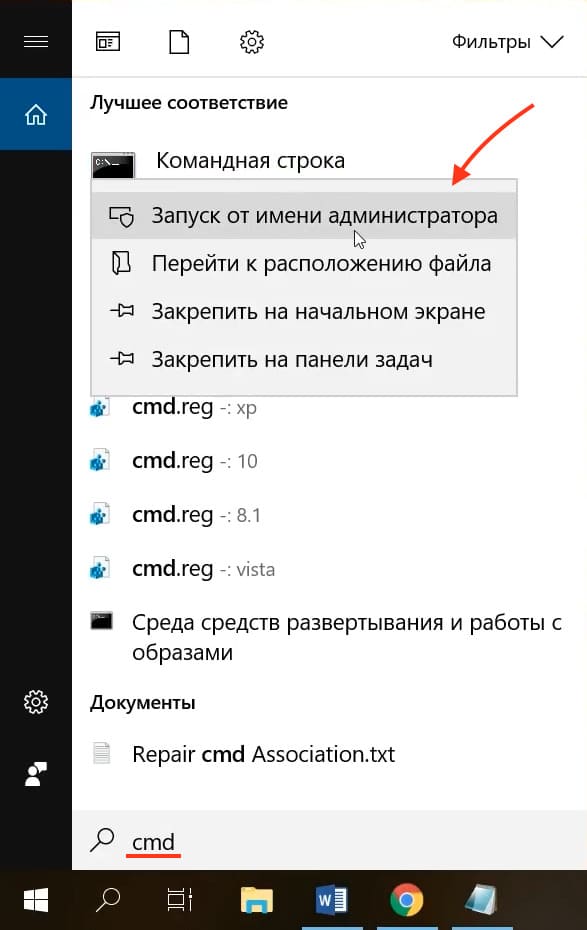

Шаг 3: Настройка подключения компьютера к домену

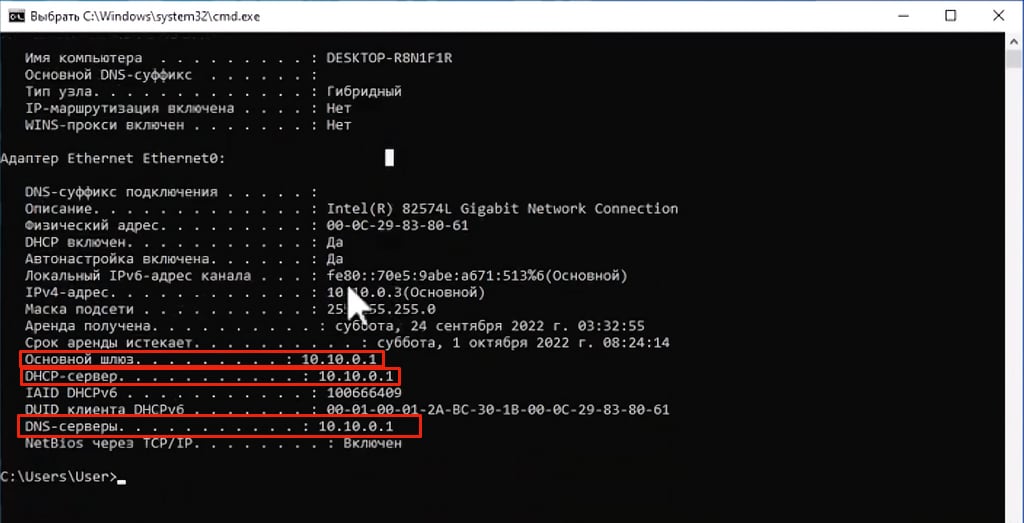

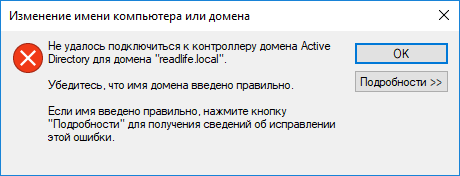

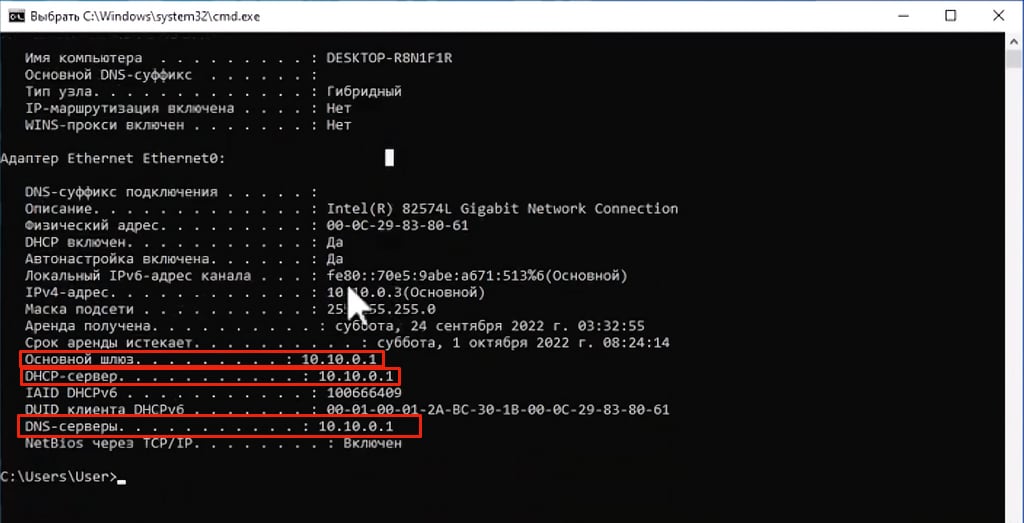

1. Компьютер, который необходимо подключить к домену, должен находиться в той же сети, что и контроллер домена. Также убедитесь, что IP-адрес контроллера домена используется в качестве DNS-сервера. Проверить это можно запустив «CMD» на компьютере который вы хотите подключить к домену

2. Далее вводите команду ipconfig /all и смотрите чтобы Основной Шлюз, DHCP сервер и DNS-сервер были те которые выдал вам ваш Windows Server.

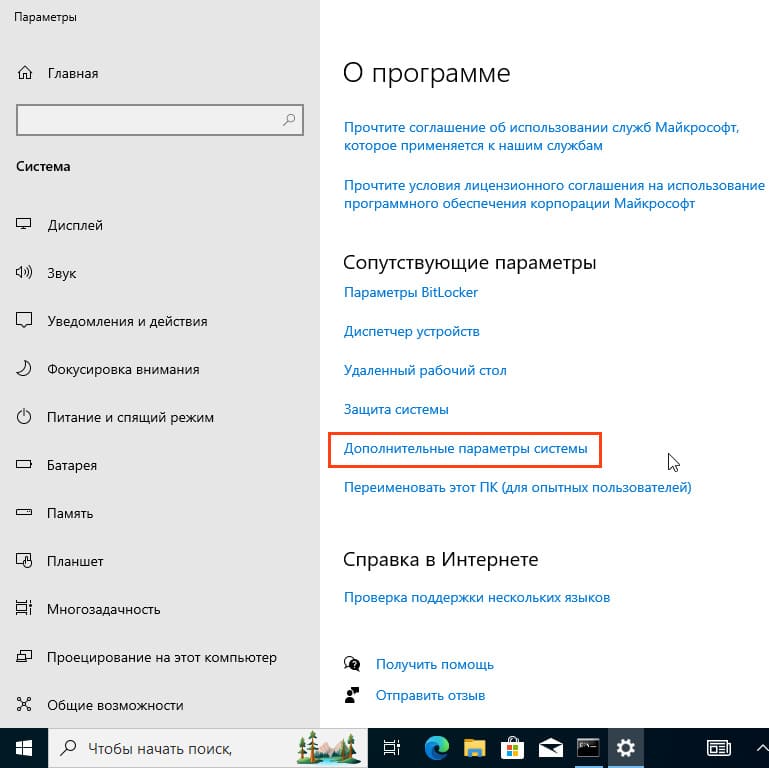

2. Щелкните правой кнопкой на Пуск, введите в поиске Система.

3. Выберите Дополнительные параметры системы.

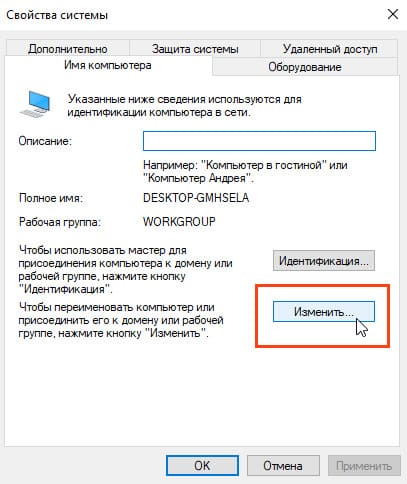

4. В разделе Имя компьютера нажмите Изменить.

5. Выберите Домен и введите имя вашего домена.

6. Для присоединения компьютера введите учетные данные, например, Admin1, или пользователя, имеющего права на это действие, например user1.

7. После успешного присоединения к домену перезагрузите компьютер.

Шаг 4: Присоединение второго компьютера к домену

1. В повторном процессе подключения второго компьютера выполните аналогичные действия, указав необходимые параметры домена.

2. Если второй компьютер не присоединяется, проверьте настройки DNS-сервера.

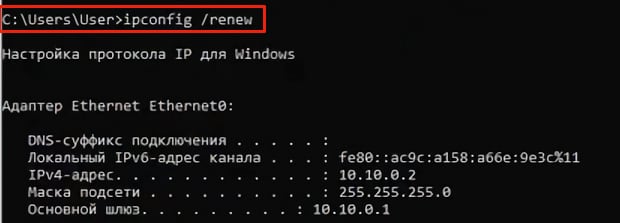

3. Если настройки DNS-сервера отличаются от Windows server, попробуйте сбросить значения, написав в командную строку ipconfig /renew, после чего перезагрузите ПК и повторно присоедините второй компьютер в домен

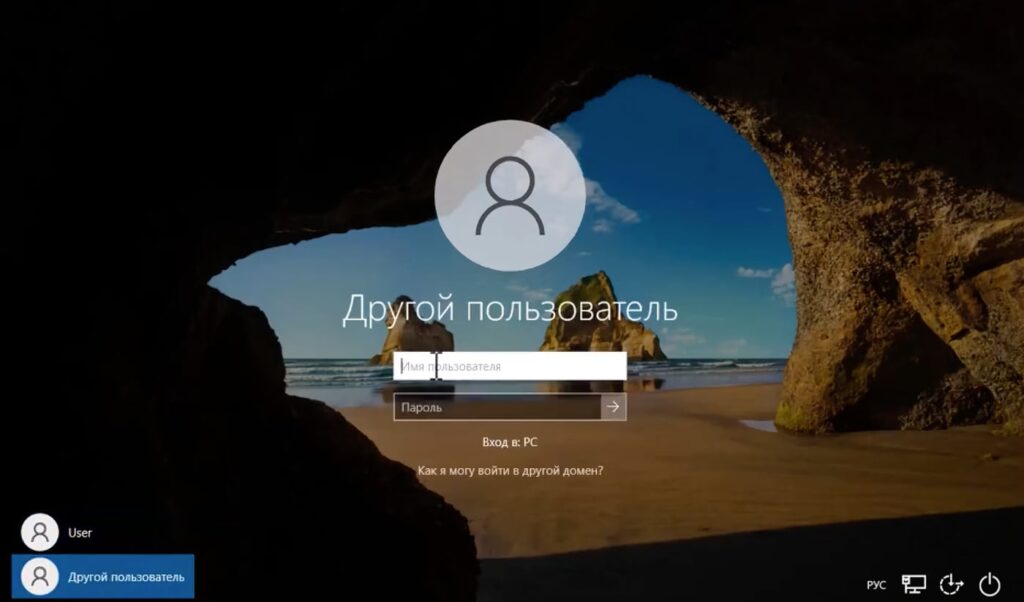

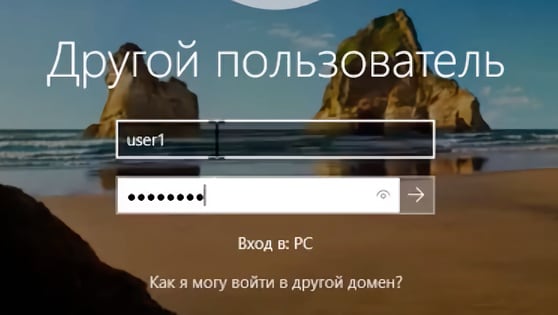

Шаг 5: Авторизация доменного пользователя

1. После того как компьютер был перезагружен и добавлен в домен, на экране входа выберите Другой пользователь.

2. Введите имя пользователя из домена, например, User1, User2 или Admin1, и выполните вход в систему.

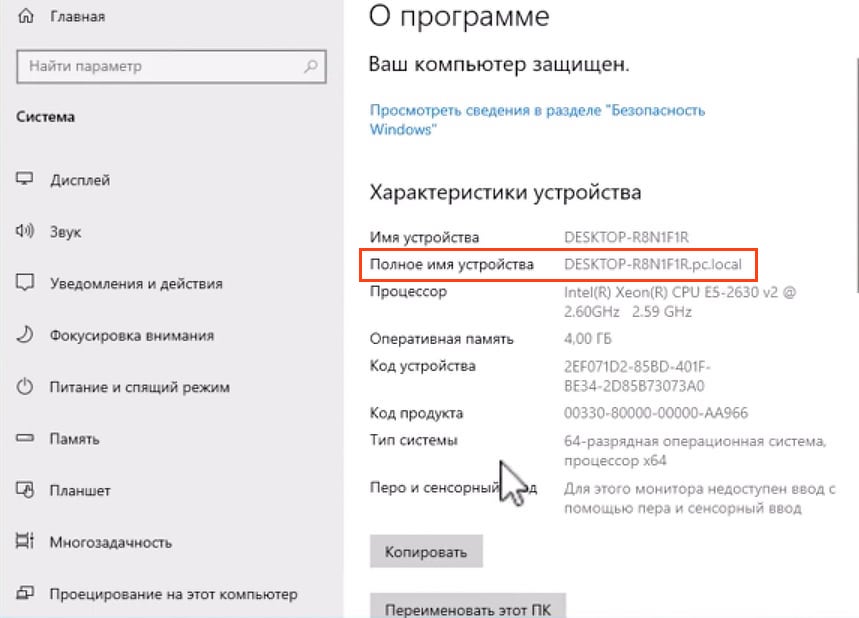

3. Теперь компьютер находится в домене, и можно проверить это через свойства системы.

4. Так же можно проверить через командную строку, введя команду whoami

Заключение

Теперь вы знаете, как присоединить компьютер к домену, создать пользователей в Active Directory, назначить им необходимые роли и права, а также как решить возможные проблемы с настройками DNS-сервера. Эти шаги можно выполнить на версиях Windows Server 2012 R2, 2016, 2019 и 2022.

Кстати, а если ты передумаешь, то у нас есть статья про вывод машины на базе Windows 10 из домена

Настройка

Первое, что необходимо сделать – открыть редактор «Свойств системы». Для этого, откройте меню Пуск и дайте команду:

sysdm.cpl

В открывшемся окне делаем, как показано на скриншоте:

- Нажимаем на кнопку Изменить;

- В открывшемся окне, переключаем селектор на «Является членом домена» и указываем ваш домен. Например,

mydomain.local; - Нажимаем OK;

Далее, инструмент попросит указать учетную запись, через которую мы будем подключаться к контроллеру домена. Укажите ее:

После ввода, нажмите ОК. Если все хорошо, то вы увидите следующее сообщение:

Отлично, теперь производим перезагрузку компьютера. После того, как система прогрузится, переходим в свойства компьютера. И наблюдаем прекрасную картину – появился домен:

В Windows Server 2016 появились новые довольно интересные новые функции, такие как временное членство в группах AD, Privileged Access Management и т.д. Постараюсь описать их более подробно в следующих статьях. В этой статье я покажу, как установить домен Active Directory в Windows Server 2016. Для установки AD, сервер по минимальным требованиям должен соответствовать следующим условиям:

Процессор:

- 64-битный процессор с частотой не менее 1,4 Ггц

- поддержка NX, DEP, CMPXCHG16b, LAHF/SAHF, PrefetchW, Second Level Address Translation (EPT или NPT)

Память

- не менее 512 Мб (для Server Core и Nano редакций), 2 Гб для версии Windows Server с GUI

- поддержка ECC (Error Correcting Code) или аналогов

Дисковый контроллер и требования к месту:

Дисковый контроллер для установки Windows Server 2016 должен быть совместим со спецификацией PCI Express. Windows Server 2016 не позволяет использовать диски ATA/PATA/IDE/EIDE для загрузки, хранения файла подкачки или дисков с данными

Минимальный размер раздела на систему: 32 Гб

Сетевой адаптер:

- сетевой адаптер Ethernet с пропускной способностью не менее 1 Гб/с

- Совместимость с архитектурой PCI Express

- поддержка PXE (-boot Execution Environment)

- Желательна (но не обязательно) поддержка сетевой отладки (KDNet)

В этом примере я использую виртуальную машину, запущенную на сервере VMWare ESXi, на которую и уставлена Windows Server 2016.

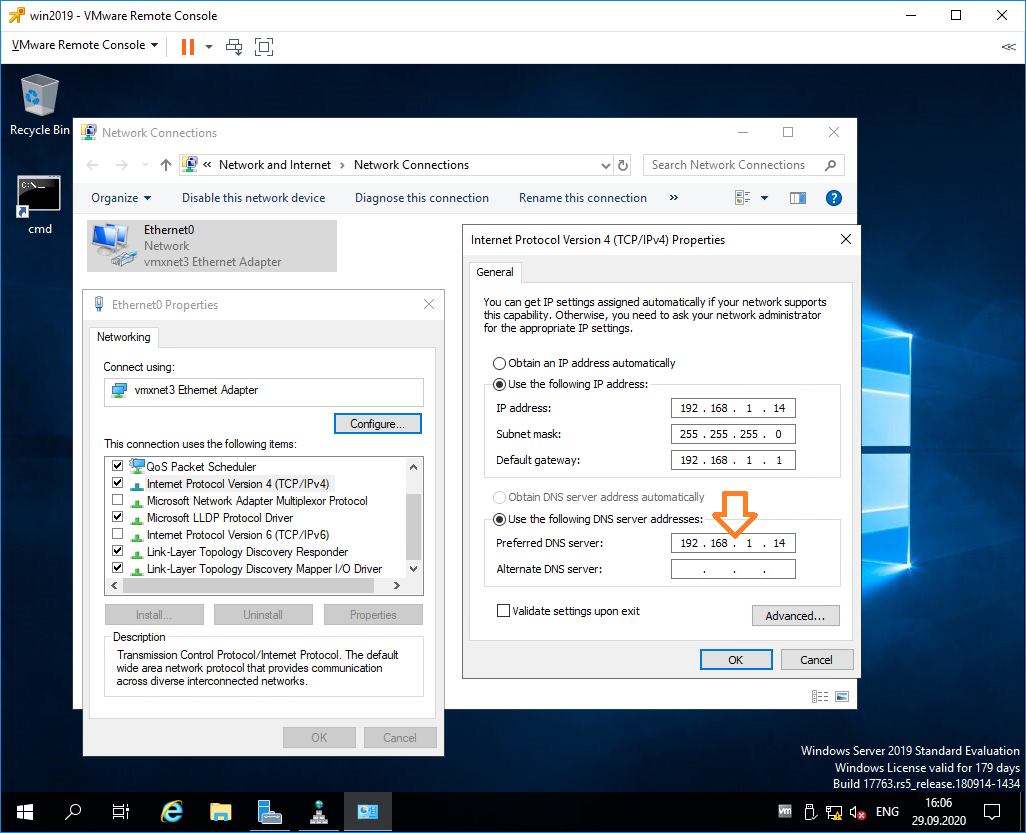

1) Войдите на сервер под локальным администраторов. На сервер кроме роли Active Directory Domain Services также будет установлена служба DNS. Изменим настройки сетевого интерфейса, указав в качестве первичного DNS сервера собственный IP адрес севера или адрес 127.0.0.1.

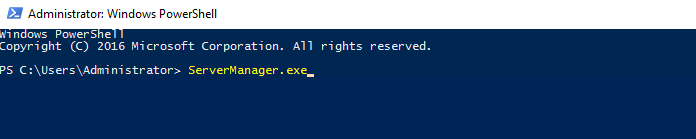

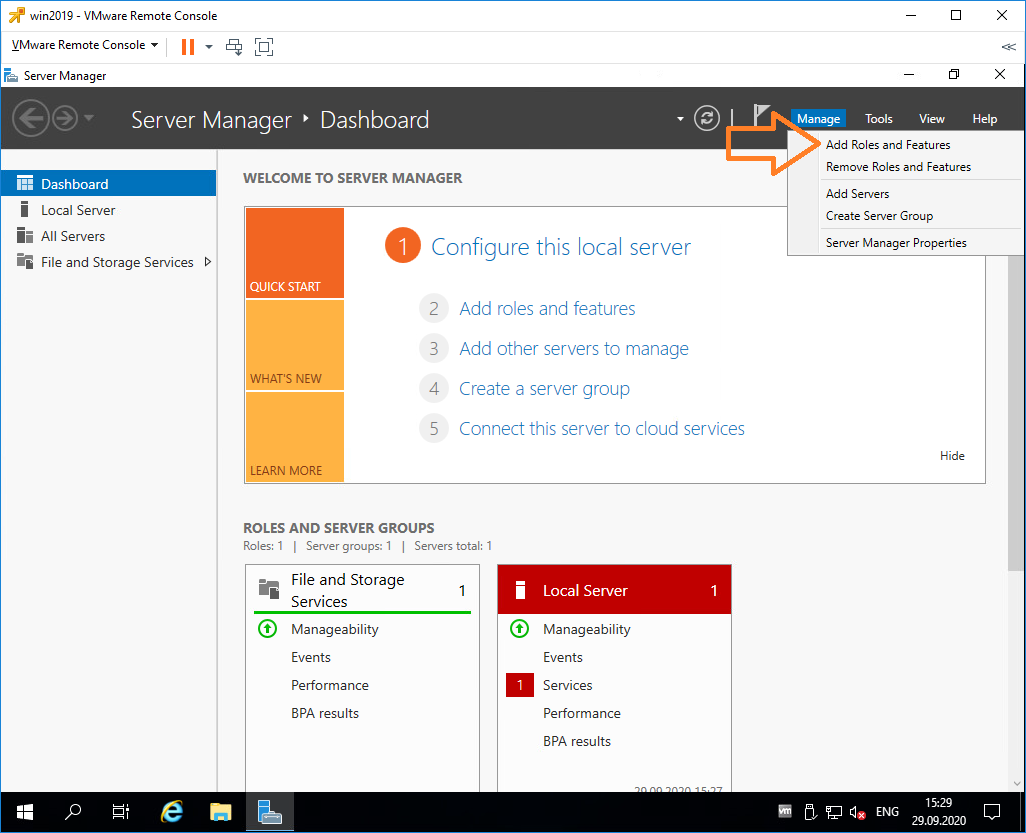

2) Затем откройте Server Manager, нажав на соответствующий значок или выполнив в консоли PowerShell команду ServerManager.exe.

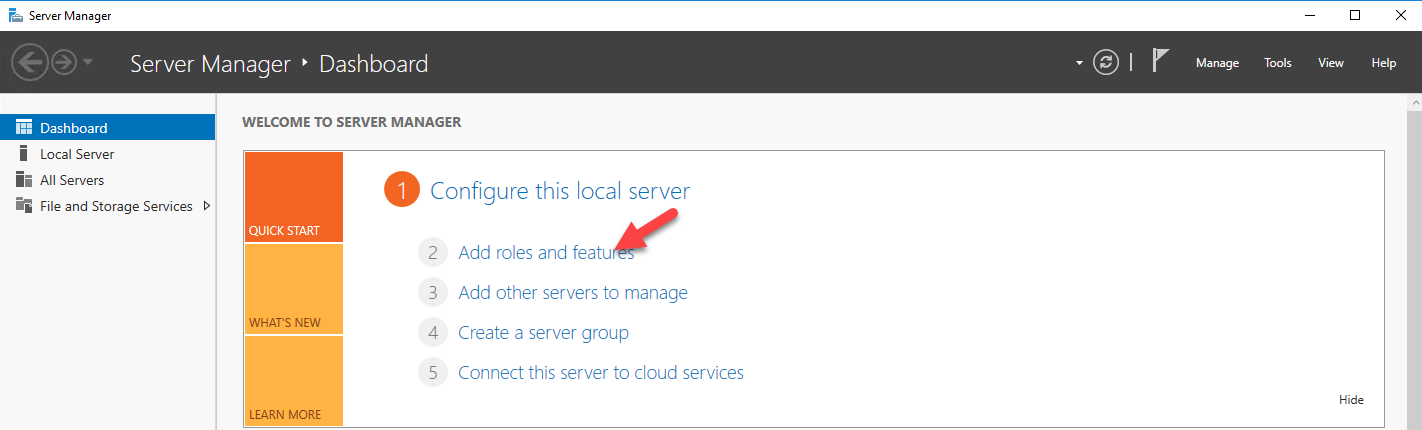

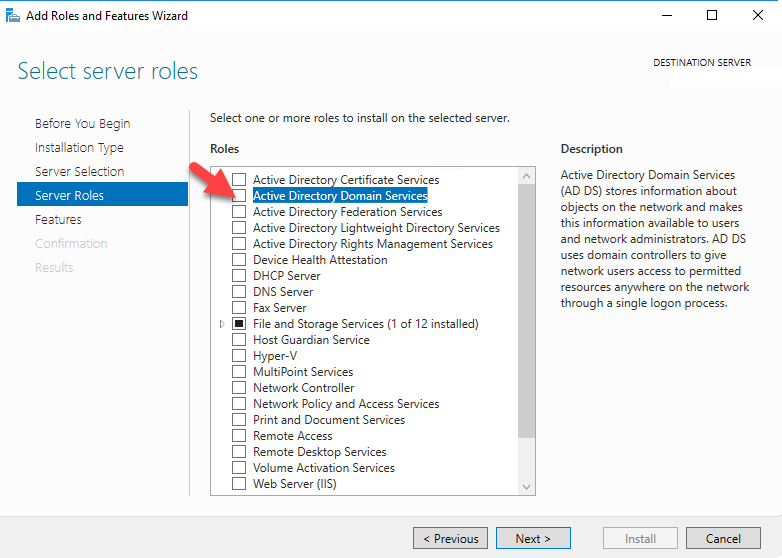

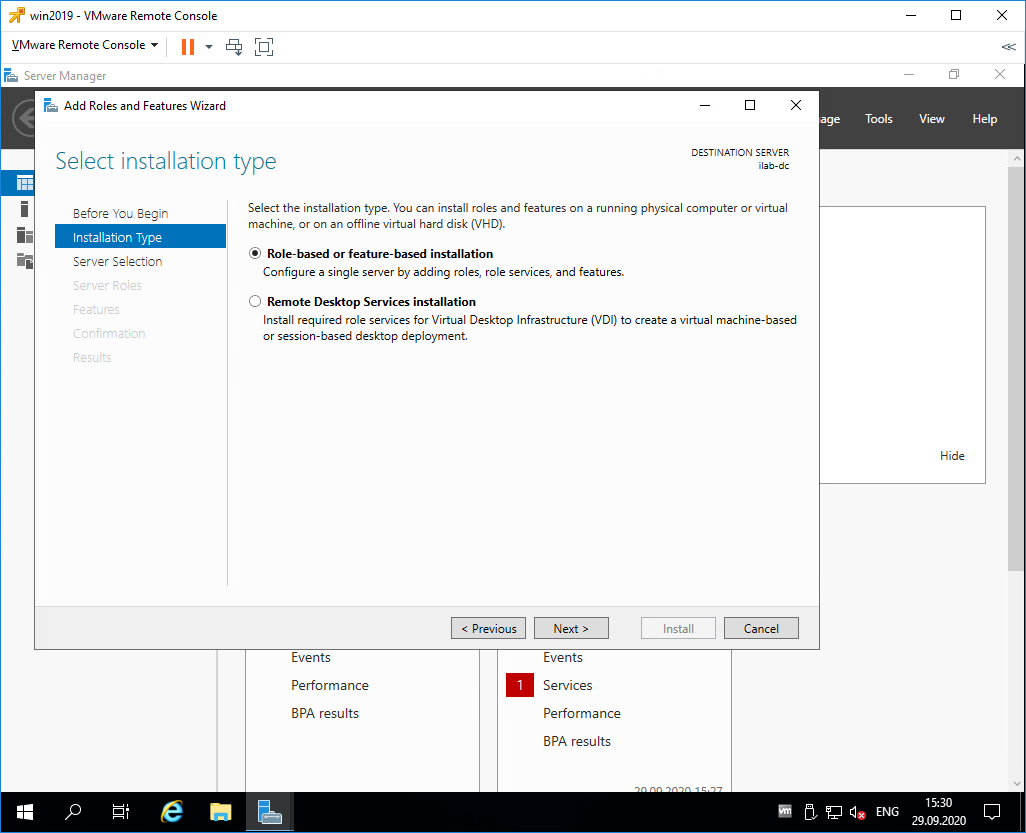

3) В окне Server Manager нажмите Add roles and features

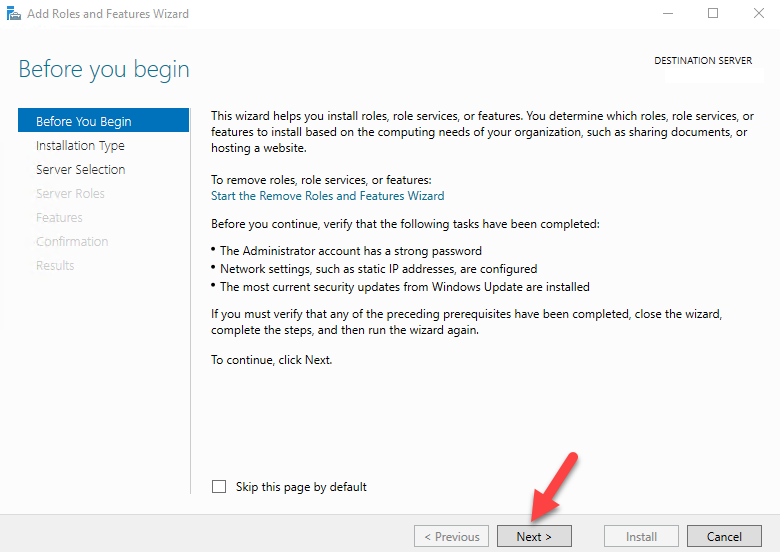

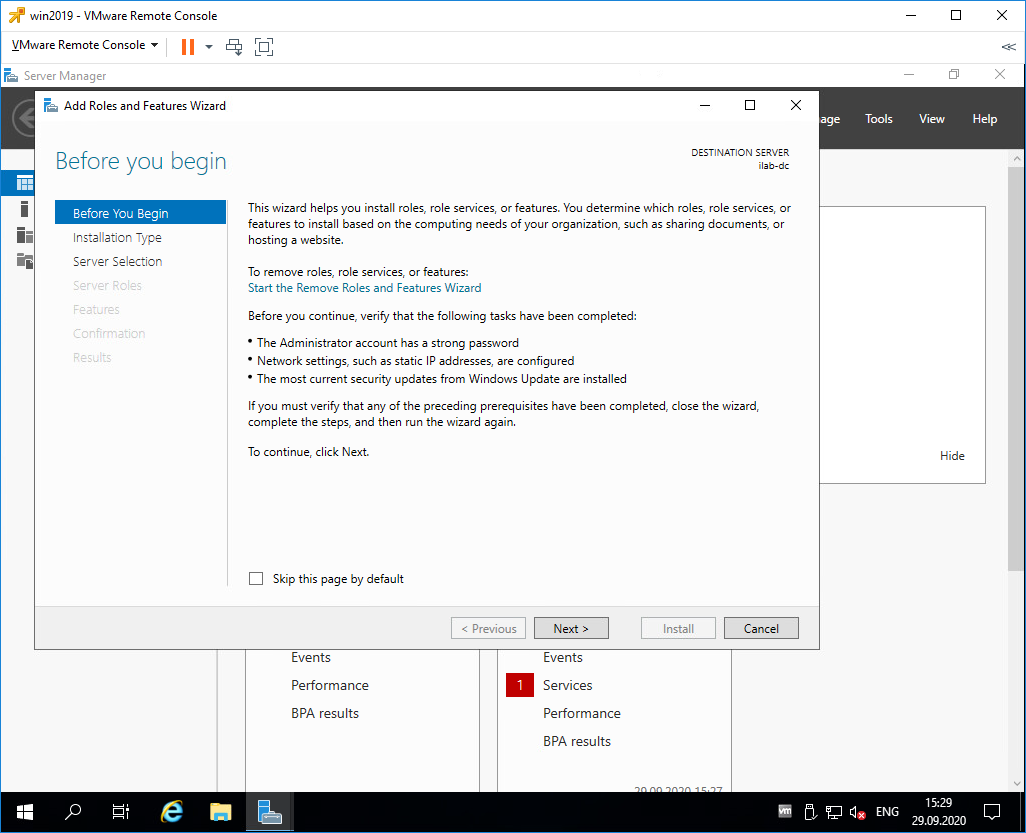

4) В окне мастера добавления ролей и компонентов нажмите Next.

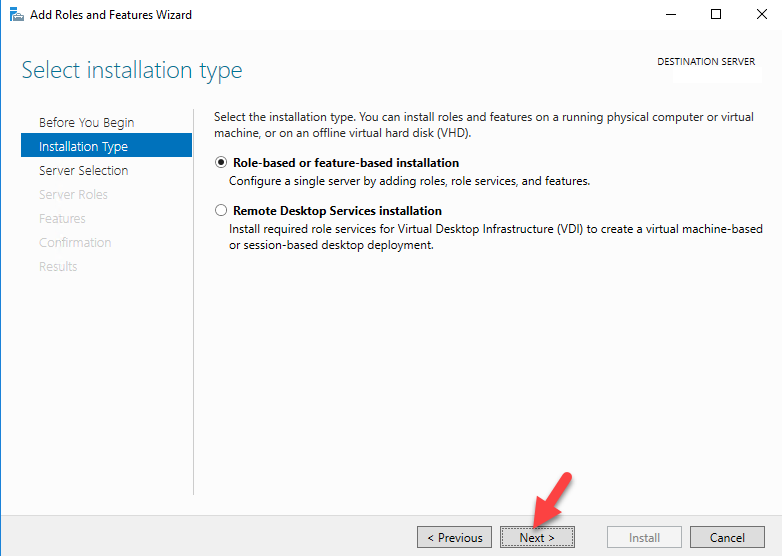

5) В следующем окне нажмите Next

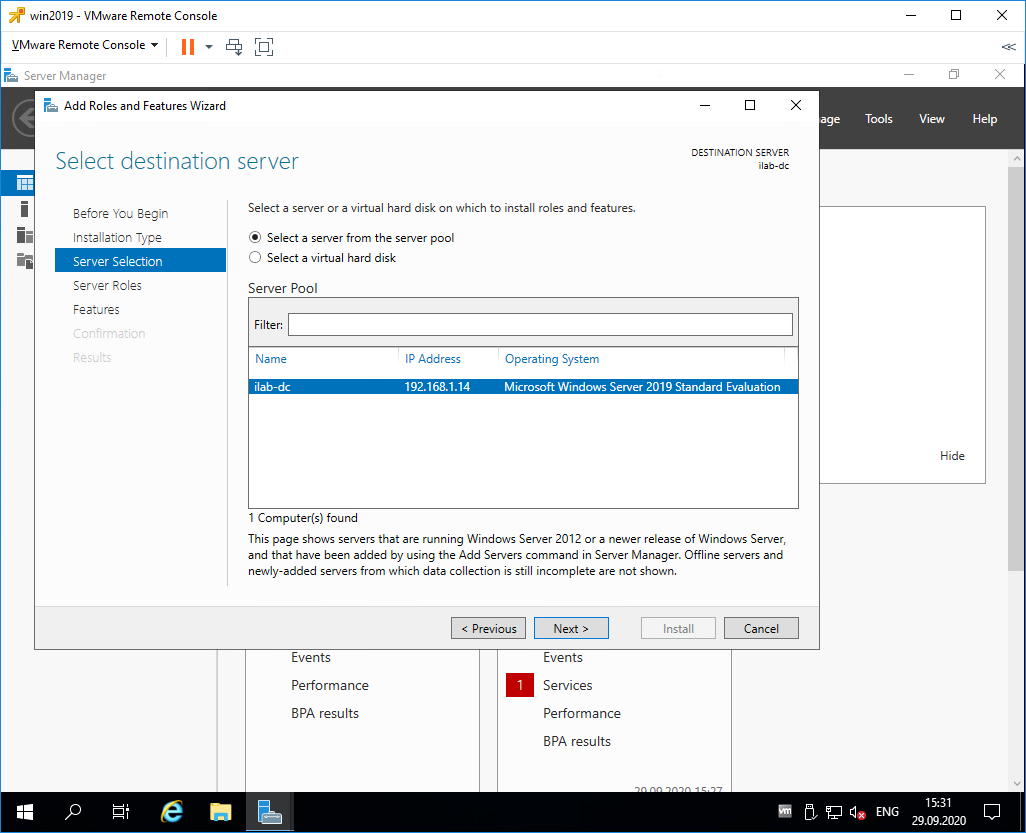

6) Т.к. установка выполняется на локальный сервер, в следующем окне оставьте переключатель в исходном положении и нажмите Next

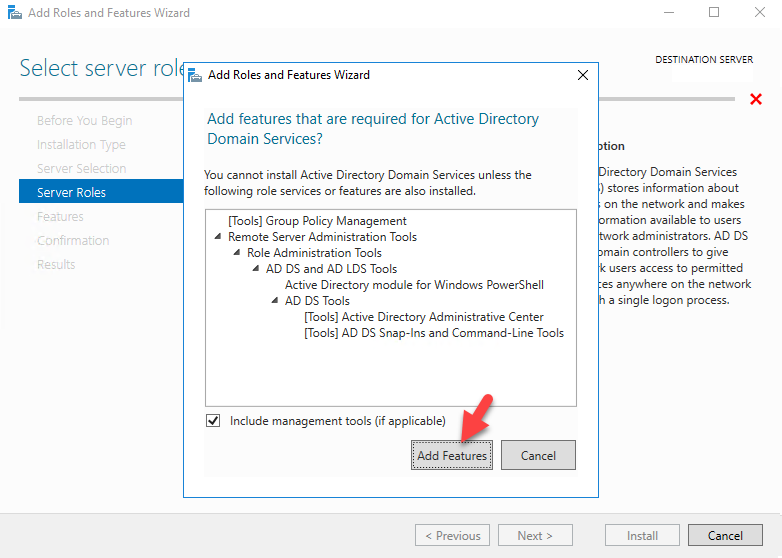

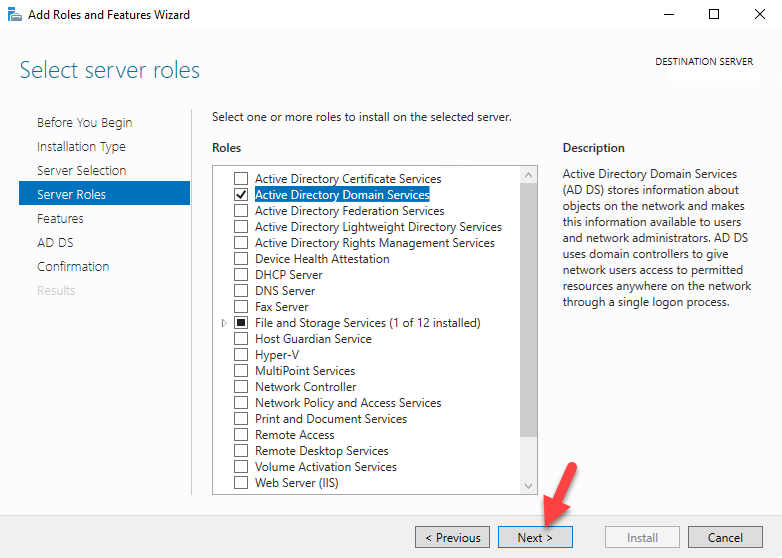

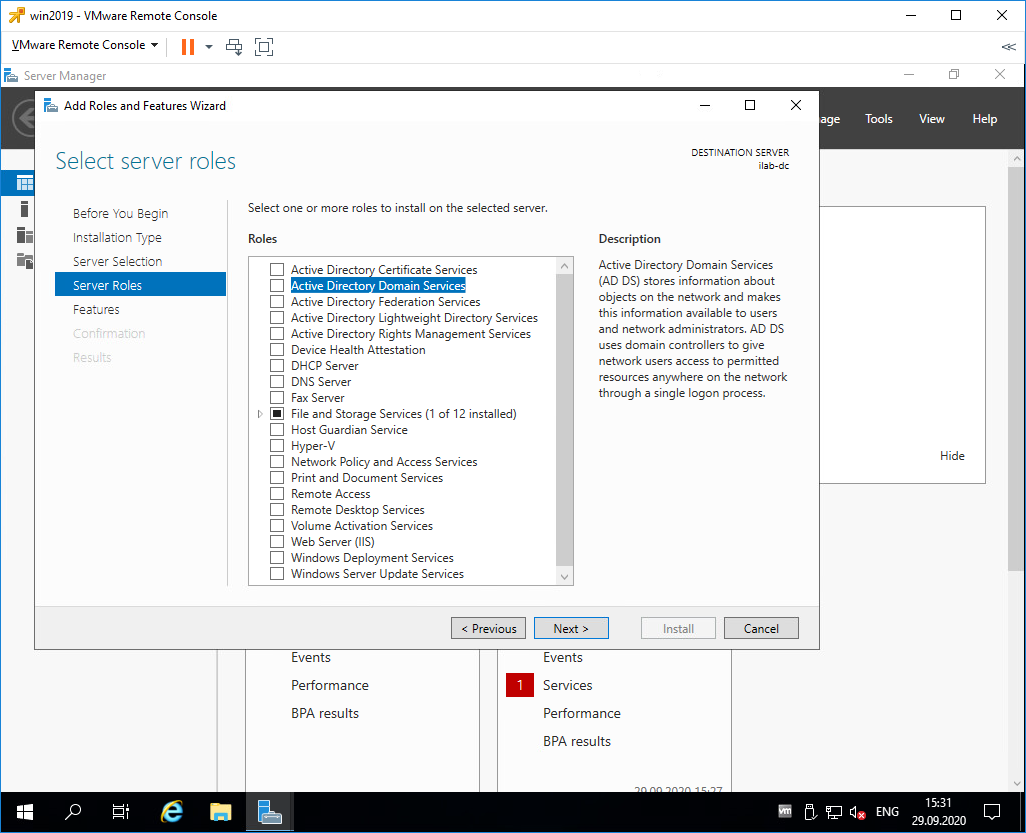

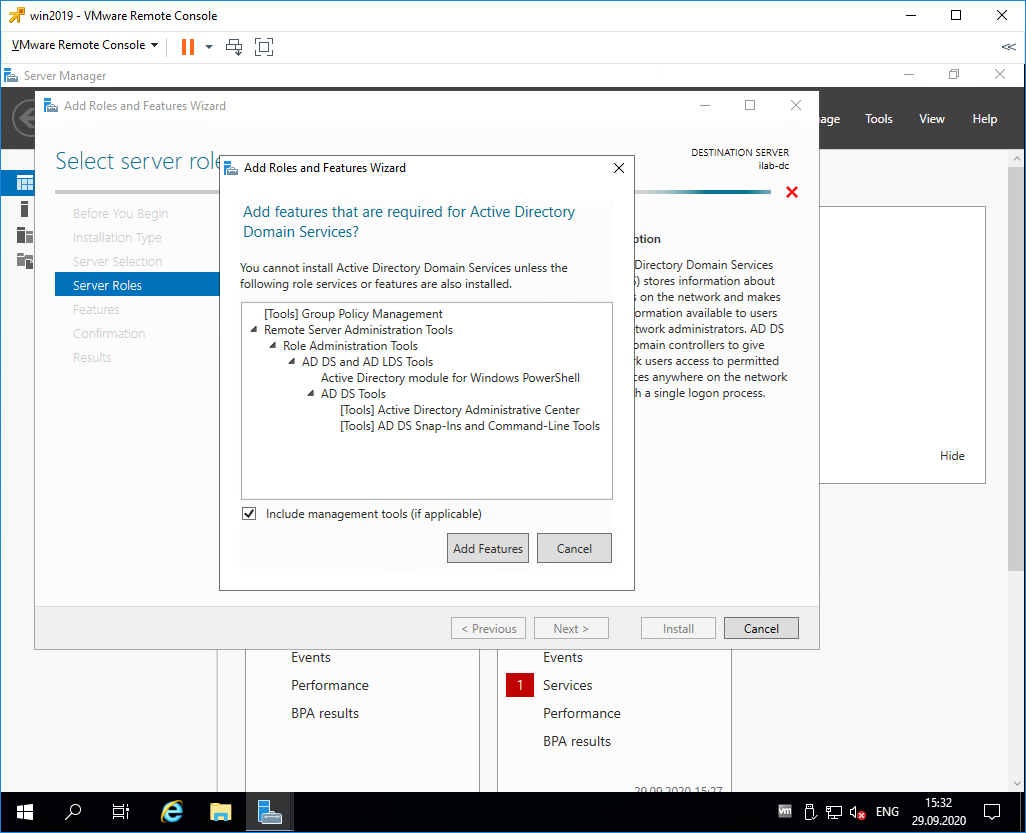

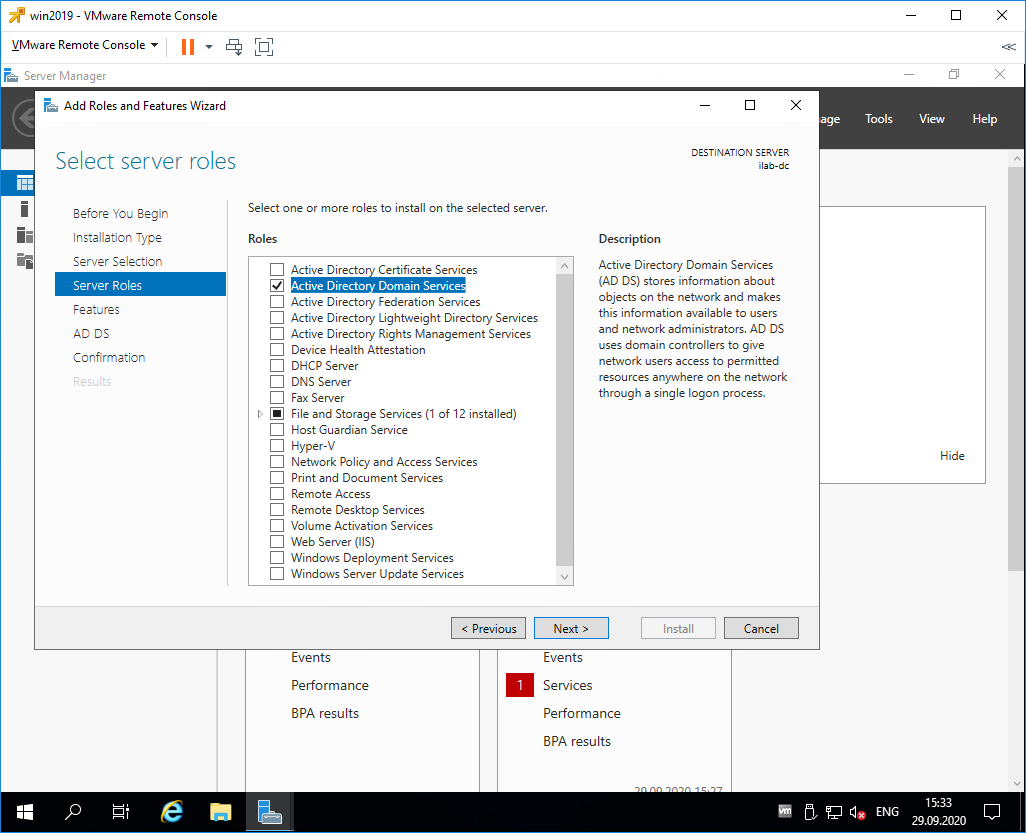

7) В следующем окне в списке ролей выберите Active Directory Domain Services. В открывшемся окне появится список ассоциированных компонентов, которые должны быть установлены вместе с ролью ADDS. Нажмите кнопку Add features, а затем Next.

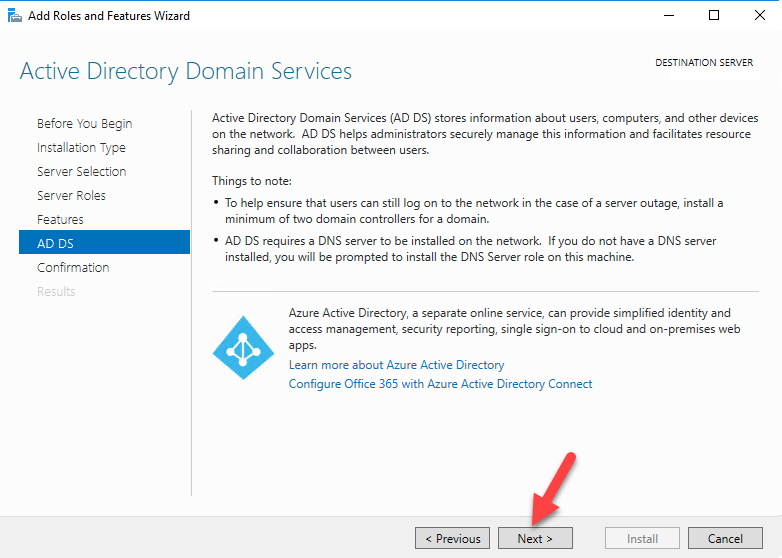

9) В следующем окне приведено небольшое описание роли AD DS. Нажмите Next.

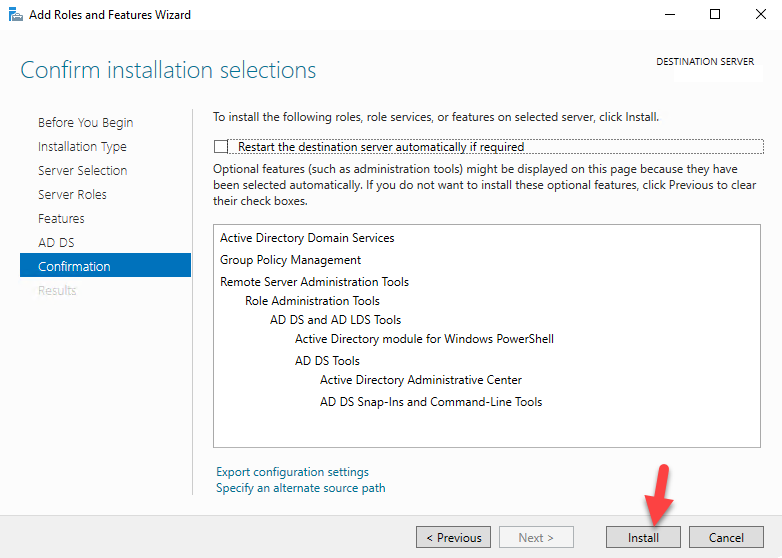

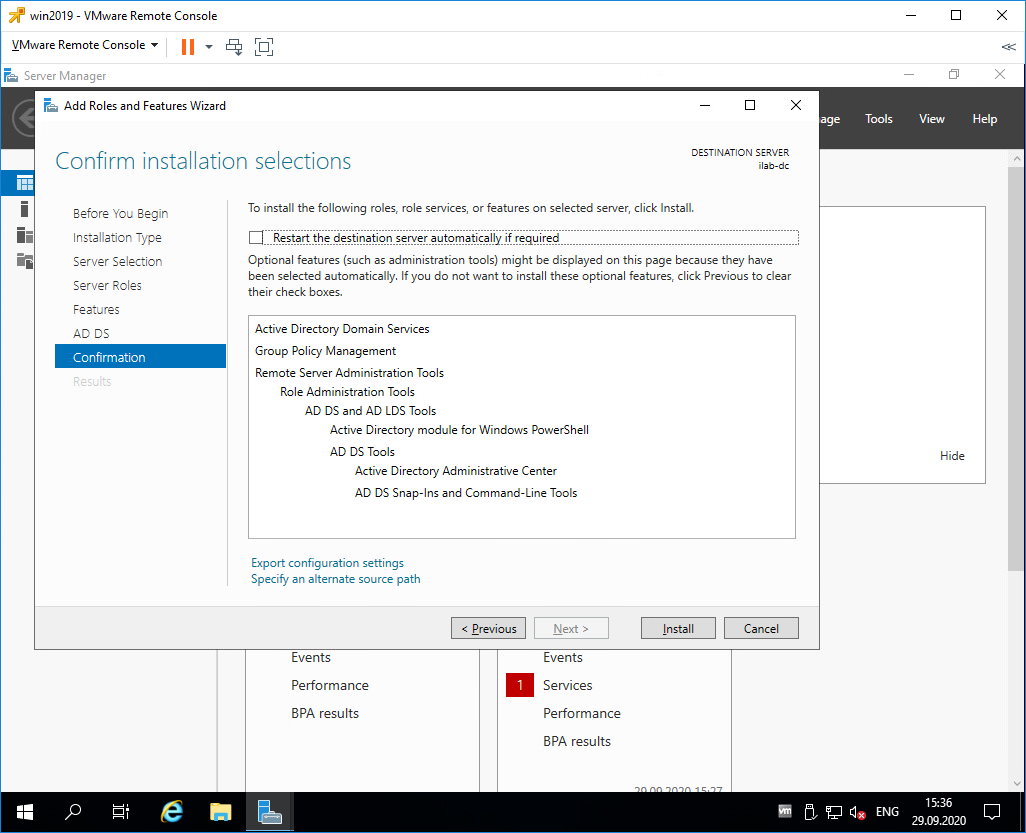

10) Ознакомьтесь со списком выбранных для установки ролей и компонентов. Для начала установки нажмите кнопку Install.

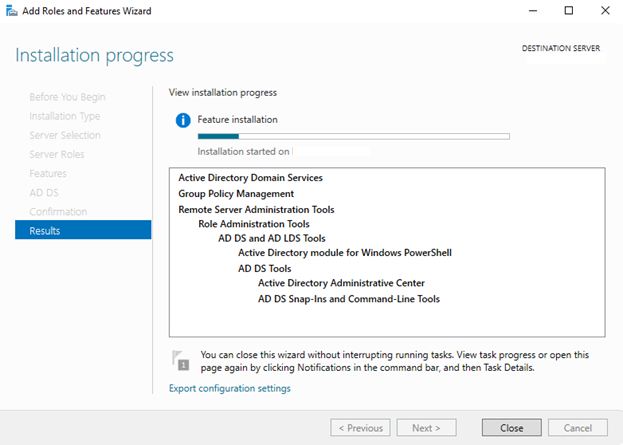

11) На экране будет отображаться текущий статус процесса установки

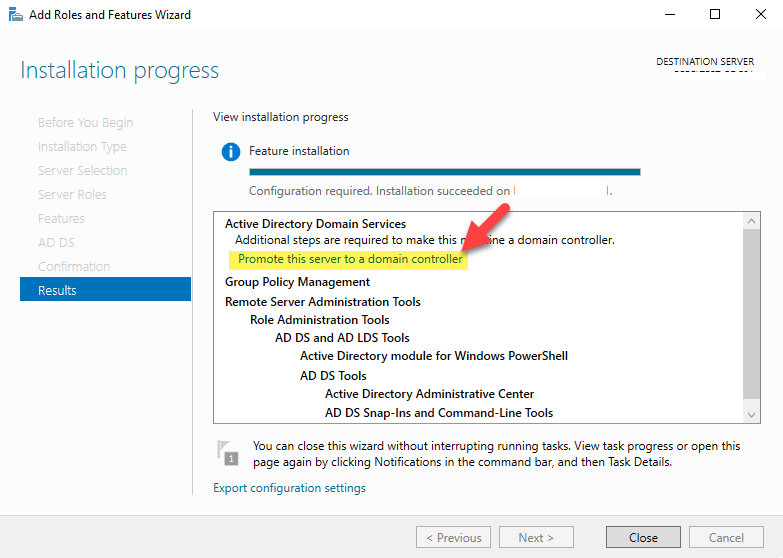

12) После окончания установки, нажмите на ссылку Promote this server to a domain controller.

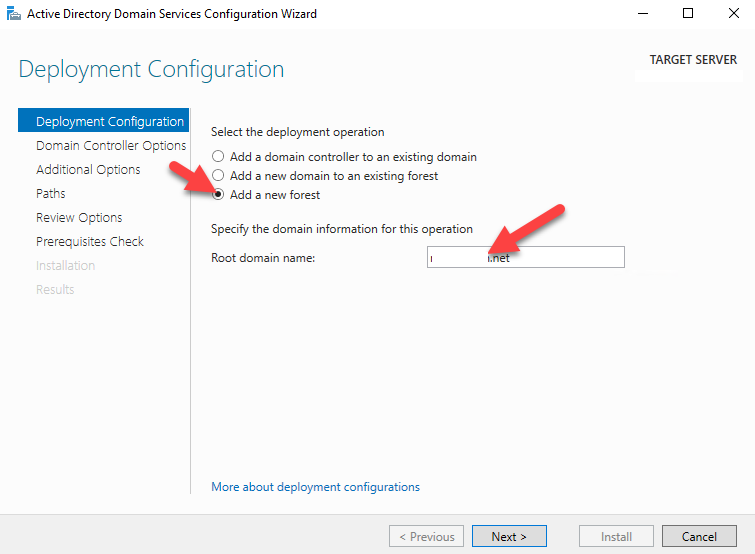

13) Запустите мастер настройки Active Directory. В моем случае я устанавливаю новый лес AD. В том случае, если вы добавляете дополнительный контроллер домена в существующий домен, выберите соответствующую опцию. Я же выбираю опцию Add a new forest и указывают FQDN имя домена (test.net).

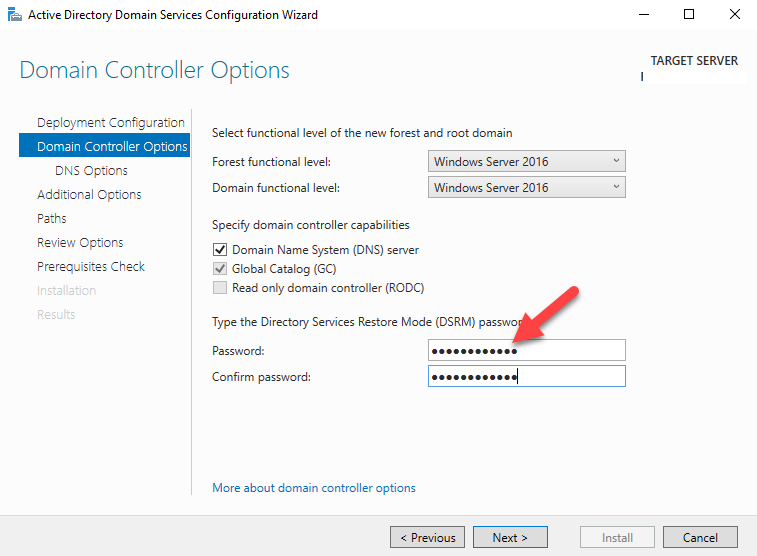

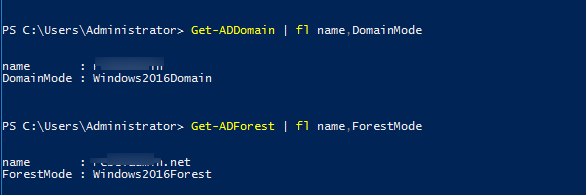

14) В следующем окне нужно указать функциональный уровень домена и леса AD. Я выбрал последнюю версию схемы AD – Windows Server 2016. Кроме того, этот сервер будет выступать сервером DNS и являться Global Catalog. Также нужно указать пароль администратора для входа в DSRM режим.

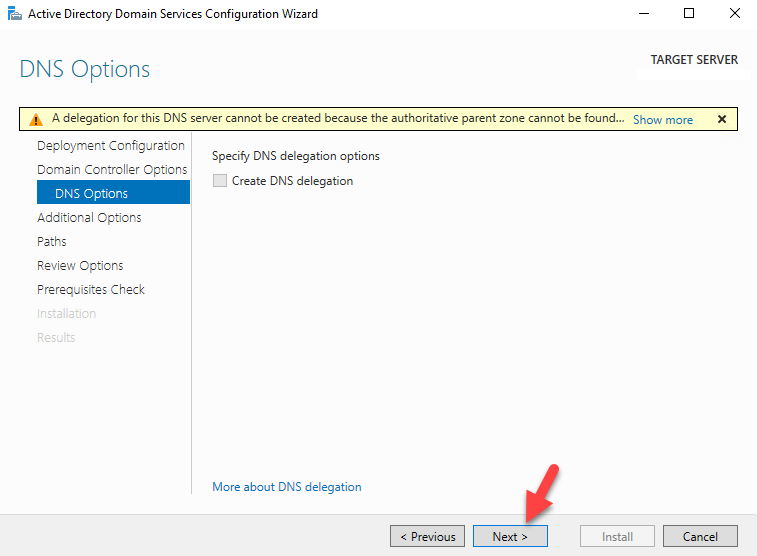

15) Т.к. мой сервер будет первым DNS сервером в лесу, нет необходимости настраивать делегацию DNS. Поэтому просто нажмите Next.

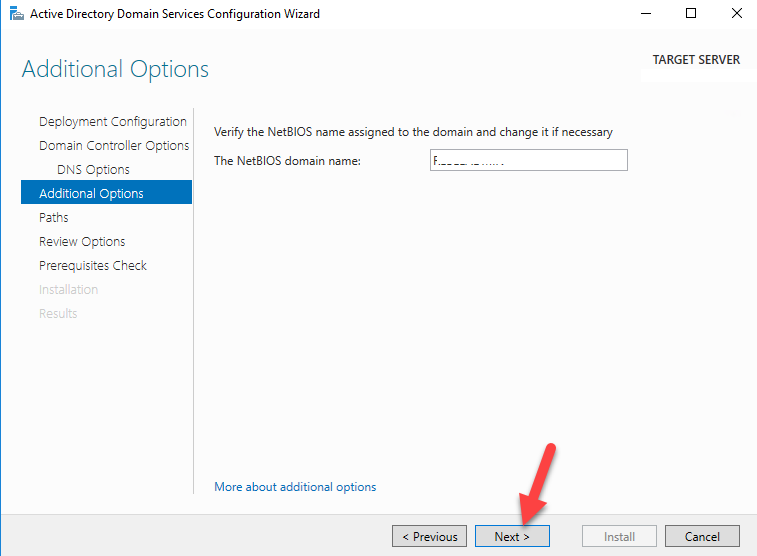

16) NETBIOS имя домена оставим без изменений (TEST)

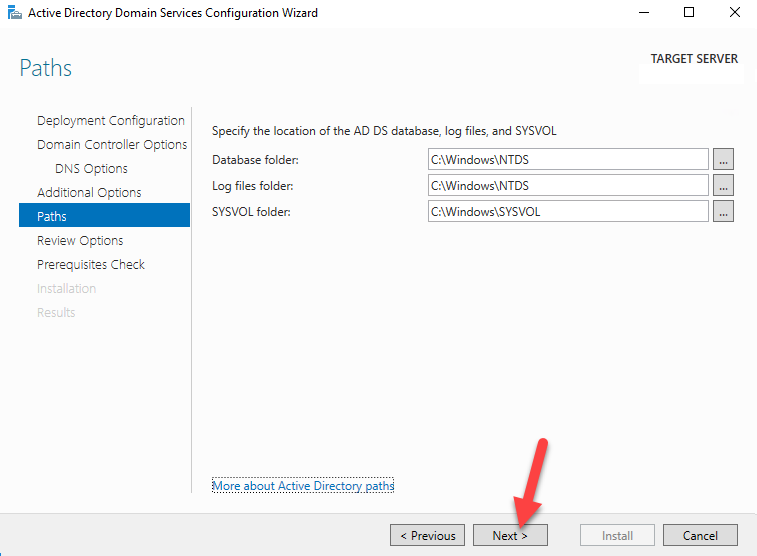

17) На следующем экране нужно указать путь к каталогам NTDS, SYSVOL и LOG. Мы оставим все пути по-умолчанию, предполагая, что все папки будут храниться в каталоге системного диска C:\Windows.

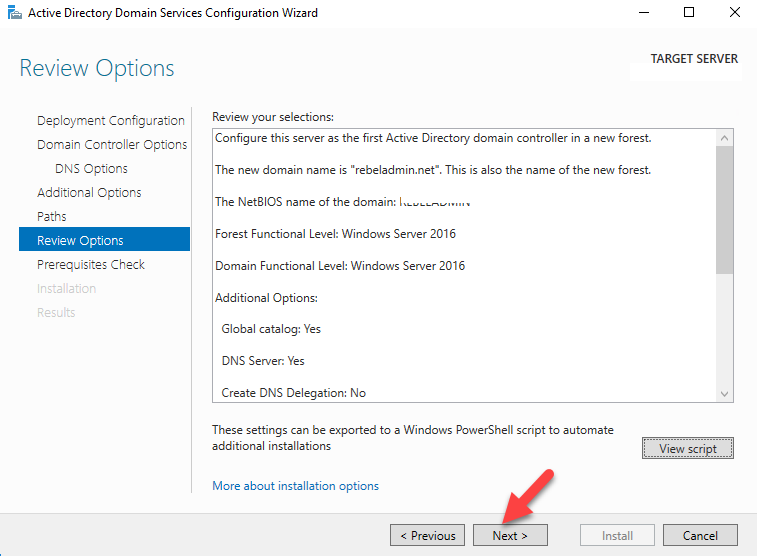

18) На следующем экране можно ознакомиться со списком выбранных настроек. Если все OK, нажмите Next, если нет – вернитесь назад и внесите изменения.

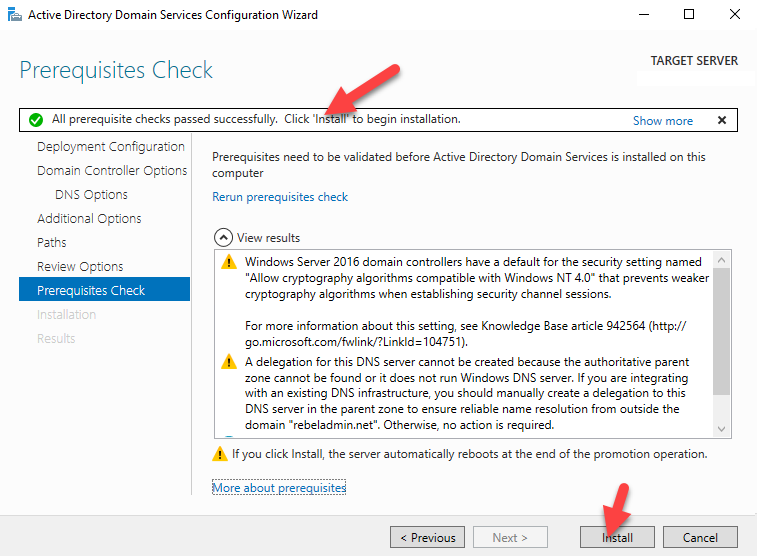

19) Далее выполнится предварительная оценка выбранной конфигурации, в том случае, если критичных конфликтов не будет, станет доступна кнопка Install.

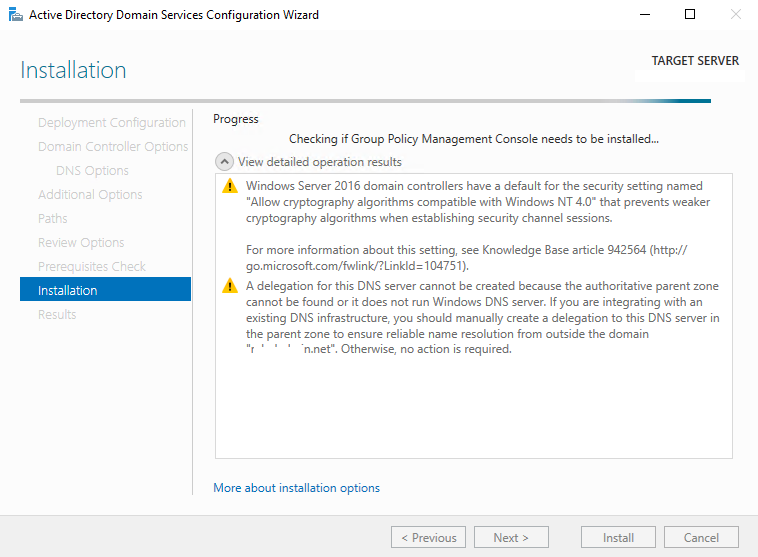

20) Запустится процесс установки контроллера домена

21) После окончания установки, сервер автоматически перезагрузится. Войдите на сервер под учетной записью администратора домена.

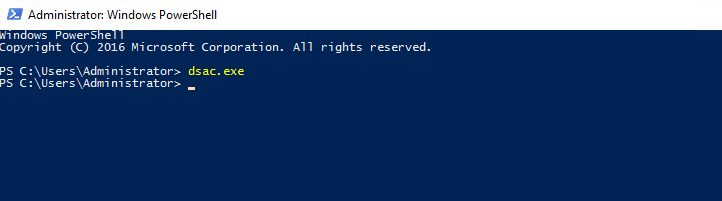

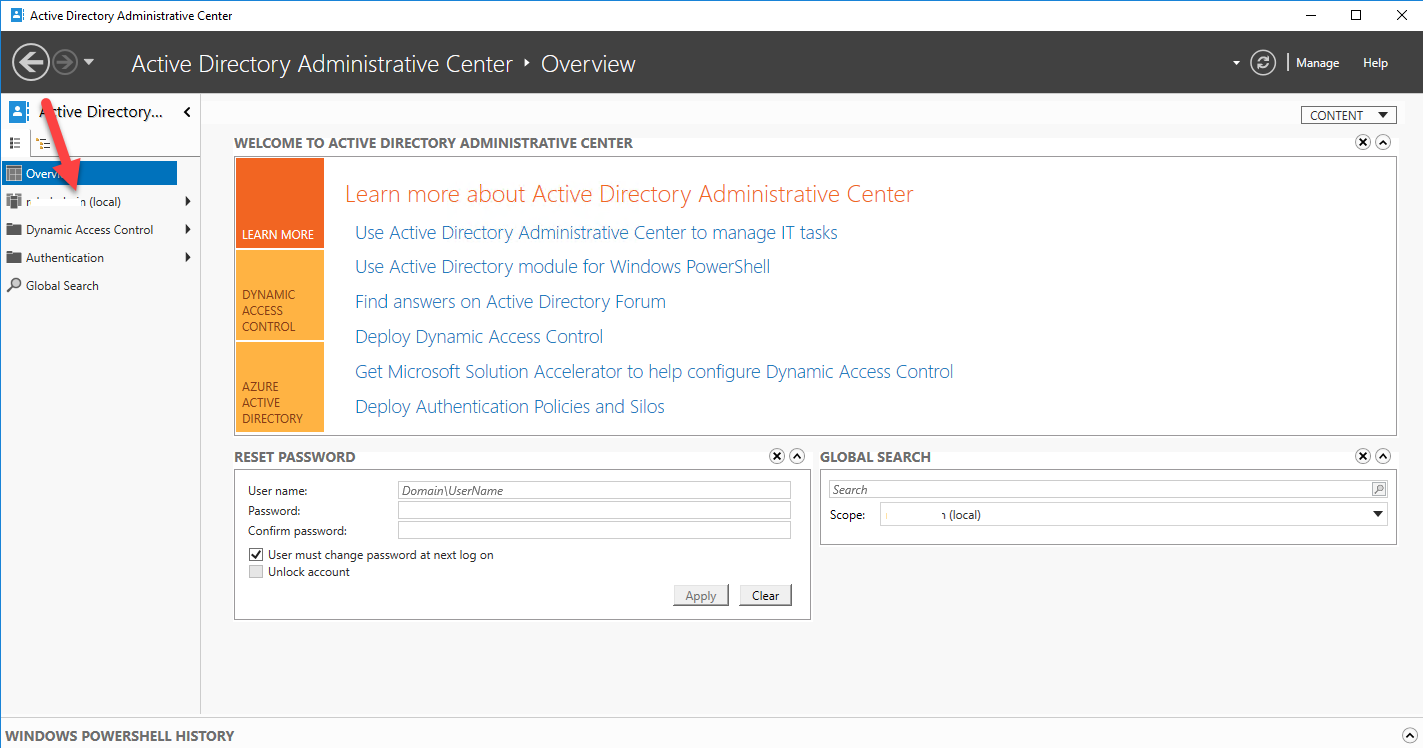

22) После входа, запустите привилегированную сессию powershell и выполните команду dsac.exe. Откроется окно центра администрирования Active Directory (Administrative Center). Можно начинать управлять ресурсами домена

23) С помощью следующих команду можно узнать текущий функциональный уровень домена и леса команд Get-ADDomain | fl Name,DomainMode и Get-ADForest | fl Name,ForestMode

Установим роль контроллера домена на Windows Server 2019. На контроллере домена работает служба Active Directory (AD DS). С Active Directory связано множество задач системного администрирования.

AD DS в Windows Server 2019 предоставляет службу каталогов для централизованного хранения и управления пользователями, группами, компьютерами, а также для безопасного доступ к сетевым ресурсам с проверкой подлинности и авторизацией.

Подготовительные работы

Нам понадобится компьютер с операционной системой Windows Server 2019. У меня контроллер домена будет находиться на виртуальной машине:

Установка Windows Server 2019 на виртуальную машину VMware

После установки операционной системы нужно выполнить первоначальную настройку Windows Server 2019:

Первоначальная настройка Windows Server 2019

Хочется отметить обязательные пункты, которые нужно выполнить.

Выполните настройку сети. Укажите статический IP адрес. DNS сервер указывать не обязательно, при установке контроллера домена вместе с ним установится служба DNS. В настройках сети DNS сменится автоматически. Отключите IPv6, сделать это можно и после установки контроллера домена.

Укажите имя сервера.

Было бы неплохо установить последние обновления, драйвера. Указать региональные настройки, время. На этом подготовка завершена.

Установка роли Active Directory Domain Services

Работаем под учётной записью локального администратора Administrator (или Администратор), данный пользователь станет администратором домена.

Дополнительно будет установлена роль DNS.

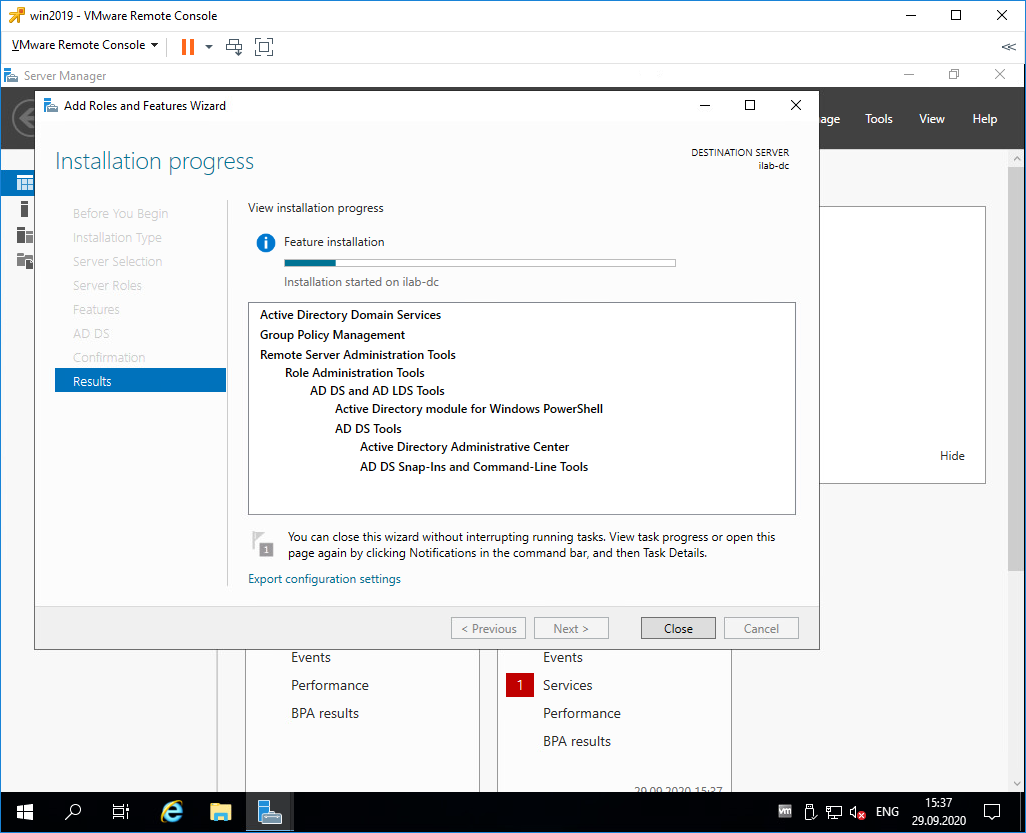

Следующий шаг — установка роли AD DS. Открываем Sever Manager. Manage > Add Roles and Features.

Запускается мастер добавления ролей.

Раздел Before You Begin нас не интересует. Next.

В разделе Installation Type выбираем Role-based or feature-based installation. Next.

В разделе Server Selection выделяем текущий сервер. Next.

В разделе Server Roles находим роль Active Directory Domain Services, отмечаем галкой.

Для роли контроллера домена нам предлагают установить дополнительные опции:

- [Tools] Group Policy Management

- Active Directory module for Windows PowerShell

- [Tools] Active Directory Administrative Center

- [Tools] AD DS Snap-Ins and Command-Line Tools

Всё это не помешает. Add Features.

Теперь роль Active Directory Domain Services отмечена галкой. Next.

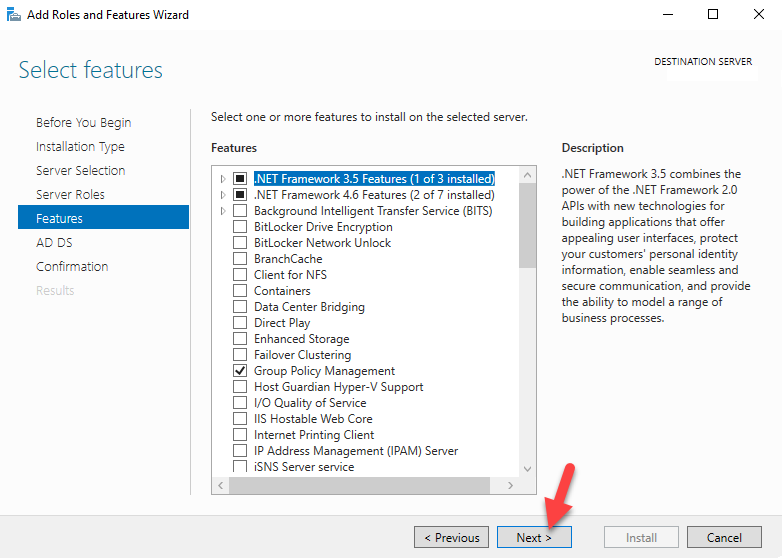

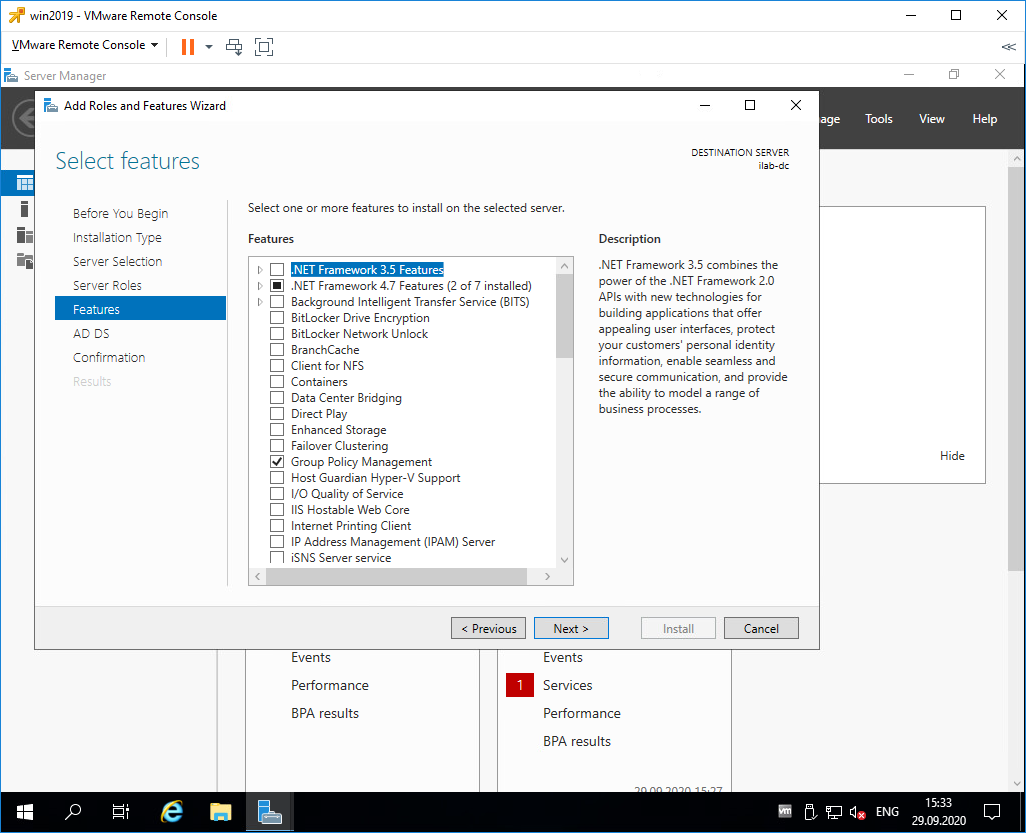

В разделе Features нам не нужно отмечать дополнительные опции. Next.

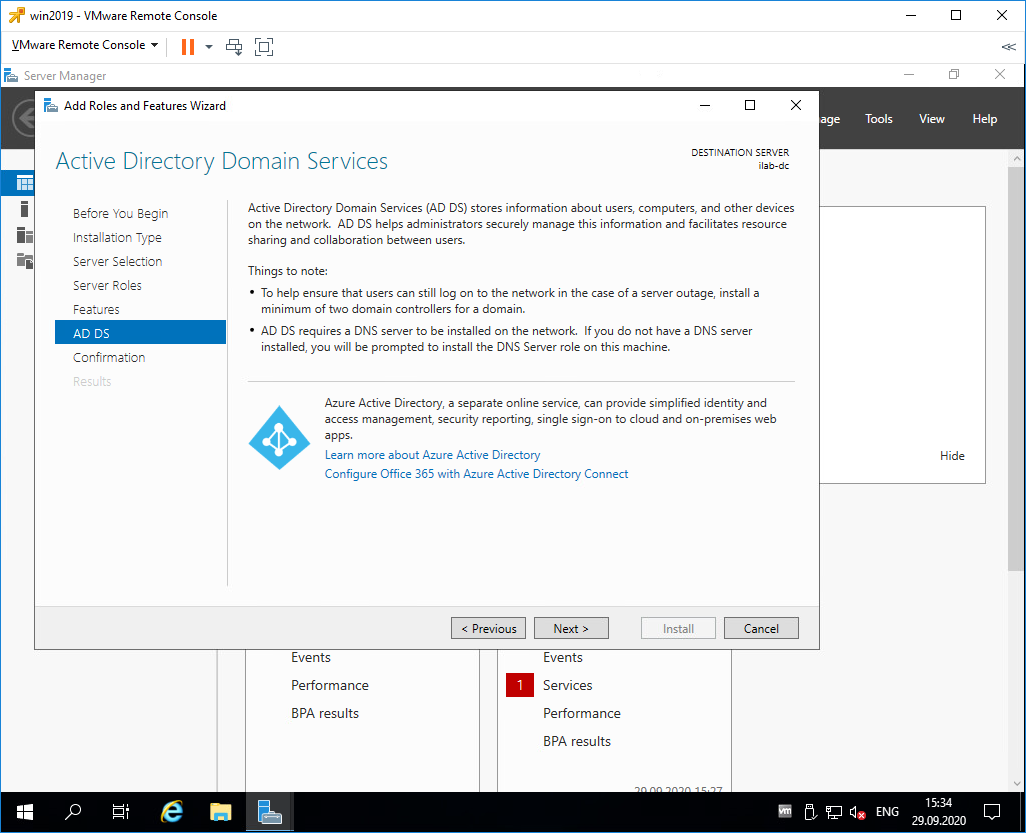

У нас появился раздел AD DS. Здесь есть пара ссылок про Azure Active Directory, они нам не нужны. Next.

Раздел Confirmation. Подтверждаем установку компонентов кнопкой Install.

Начинается установка компонентов, ждём.

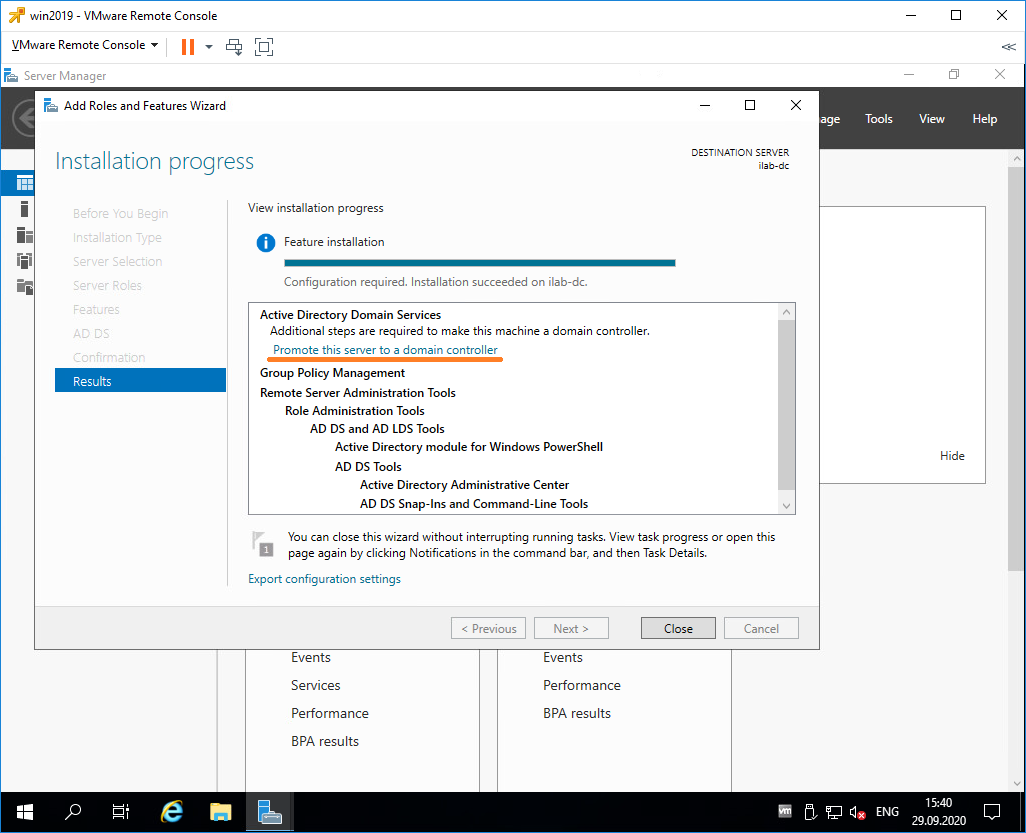

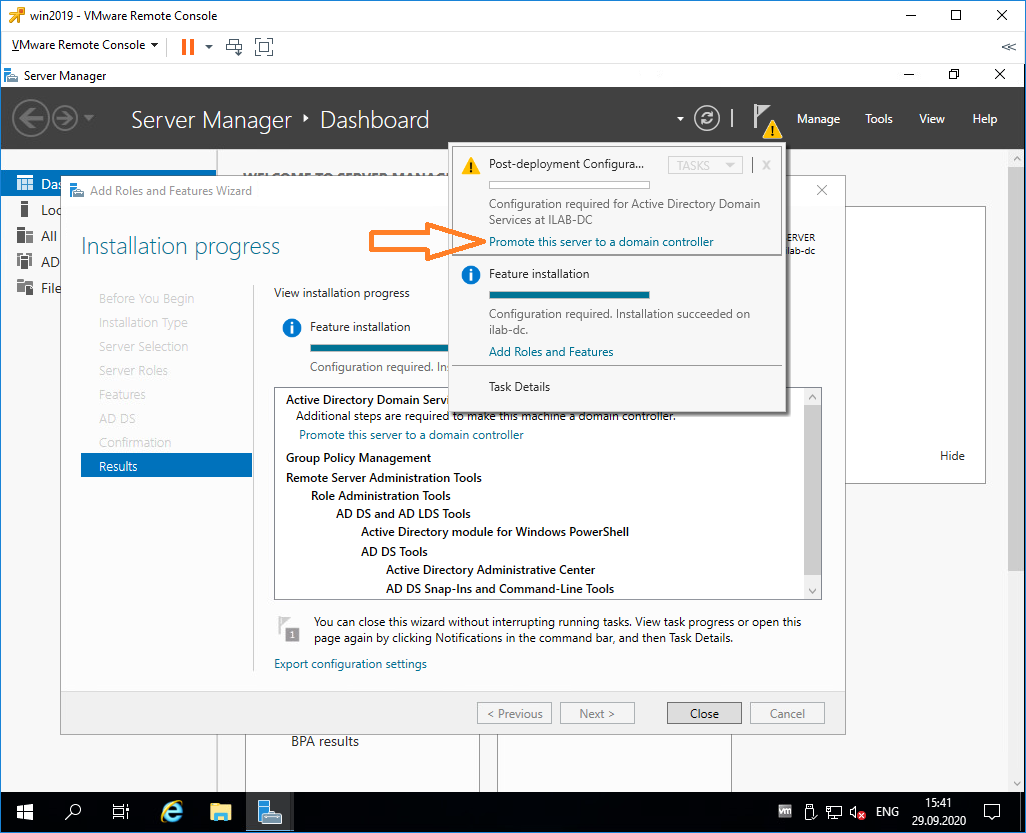

Configuration required. Installation succeeded on servername. Установка компонентов завершена, переходим к основной части, повышаем роль текущего сервера до контроллера домена. В разделе Results есть ссылка Promote this server to domain controller.

Она же доступна в предупреждении основного окна Server Manager. Нажимаем на эту ссылку, чтобы повысить роль сервера до контроллера домена.

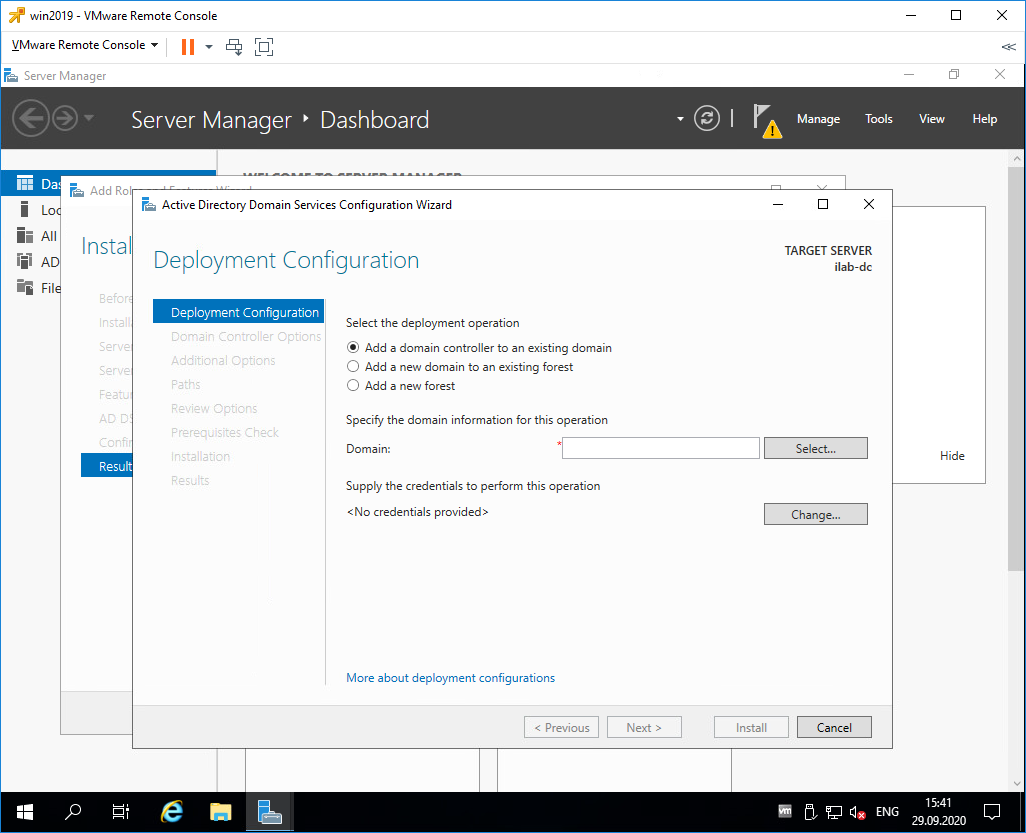

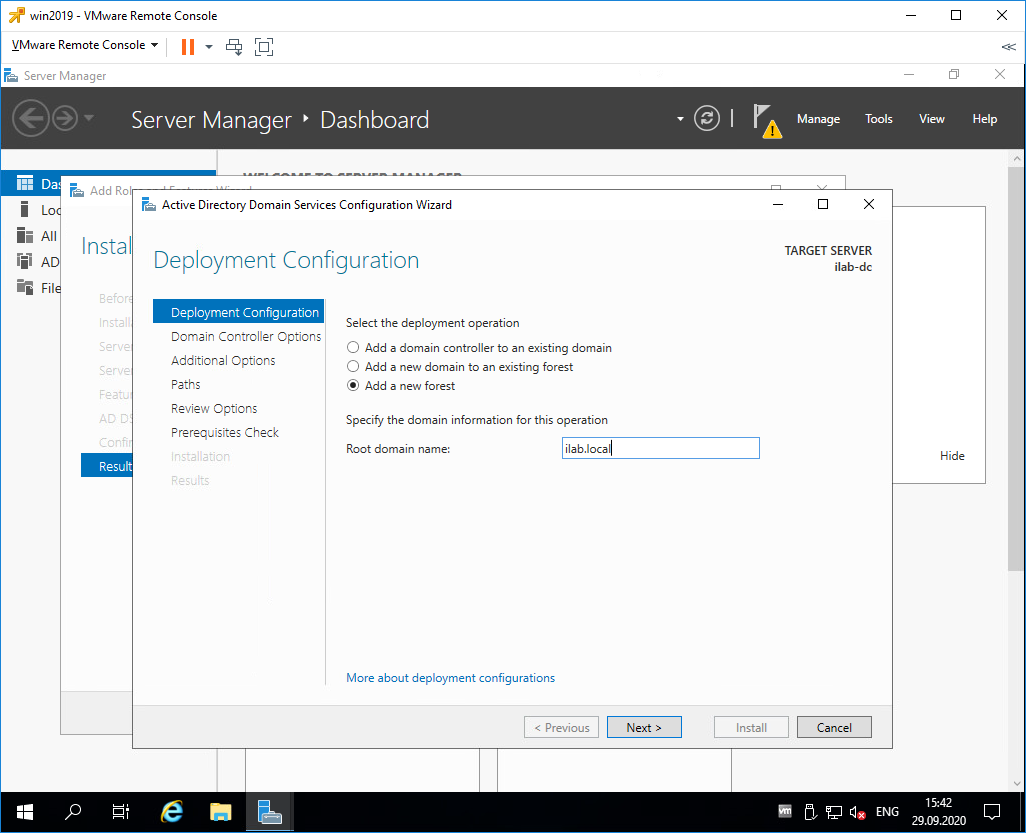

Запускается мастер конфигурации AD DS — Active Directory Domain Service Configuration Wizard. В разделе Deployment Configuration нужно выбрать один из трёх вариантов:

- Add a domain controller to an existing domain

- Add a new domain to an existing forest

- Add a new forest

Первый вариант нам не подходит, у нас нет текущего домена, мы создаём новый. По той же причине второй вариант тоже не подходит. Выбираем Add a new forest. Будем создавать новый лес.

Укажем в Root domain name корневое имя домена. Я пишу ilab.local, это будет мой домен. Next.

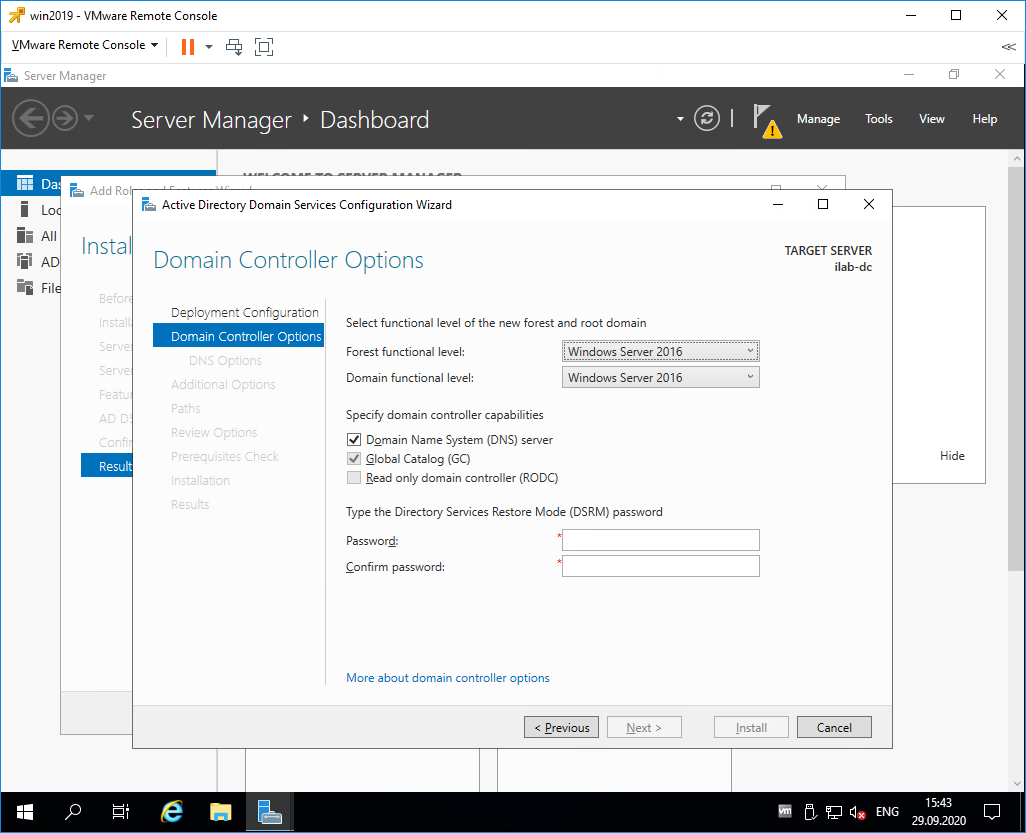

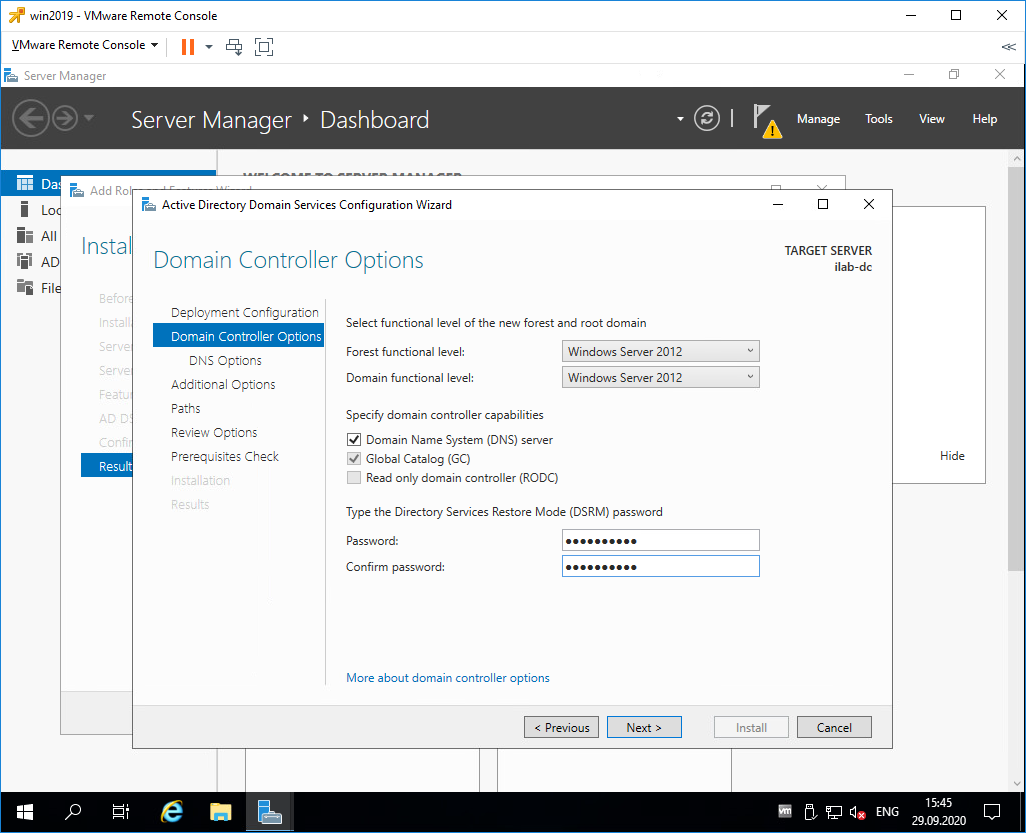

Попадаем в раздел Doman Controller Options.

В Forest functional level и Domain functional level нужно указать минимальную версию серверной операционной системы, которая будет поддерживаться доменом.

У меня в домене планируются сервера с Windows Server 2019, Windows Server 2016 и Windows Server 2012, более ранних версий ОС не будет. Выбираю уровень совместимости Windows Server 2012.

В Domain functional level также выбираю Windows Server 2012.

Оставляю галку Domain Name System (DNS) server, она установит роль DNS сервера.

Укажем пароль для Directory Services Restore Mode (DSRM), желательно, чтобы пароль не совпадал с паролем локального администратора. Он может пригодиться для восстановления службы каталогов в случае сбоя.

Next.

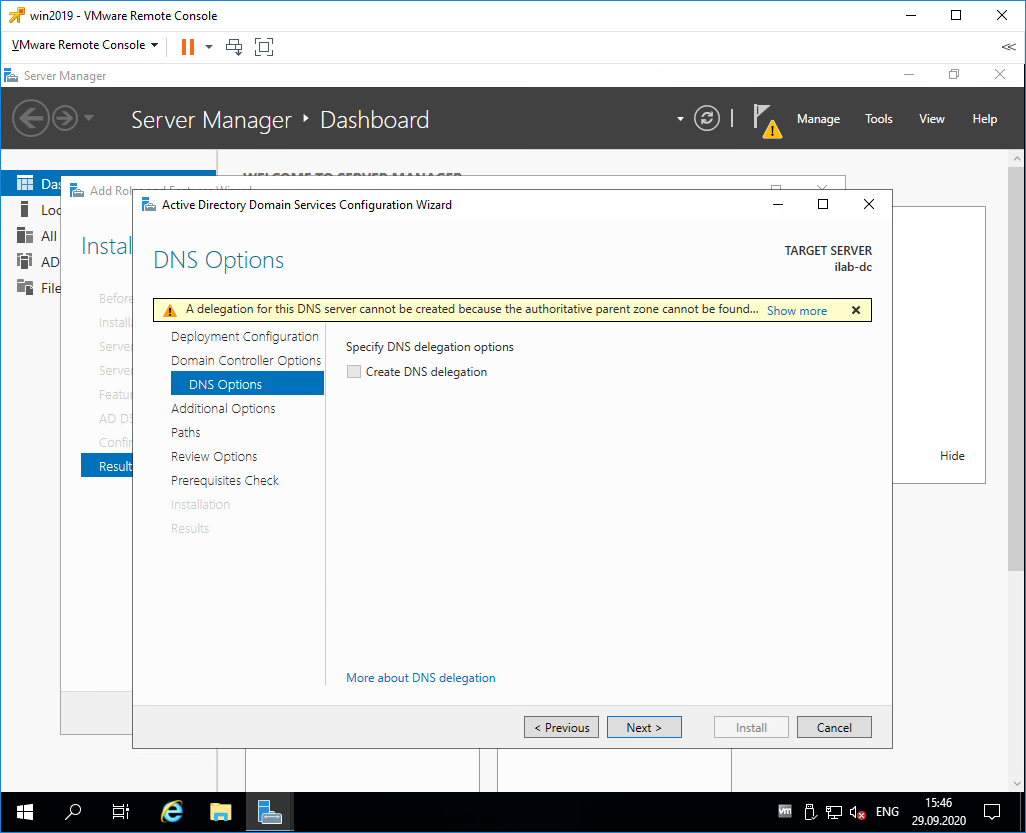

Не обращаем внимание на предупреждение «A delegation for this DNS server cannot be created because the authoritative parent zone cannot be found…». Нам не нужно делать делегирование, у нас DNS сервер будет на контроллере домена. Next.

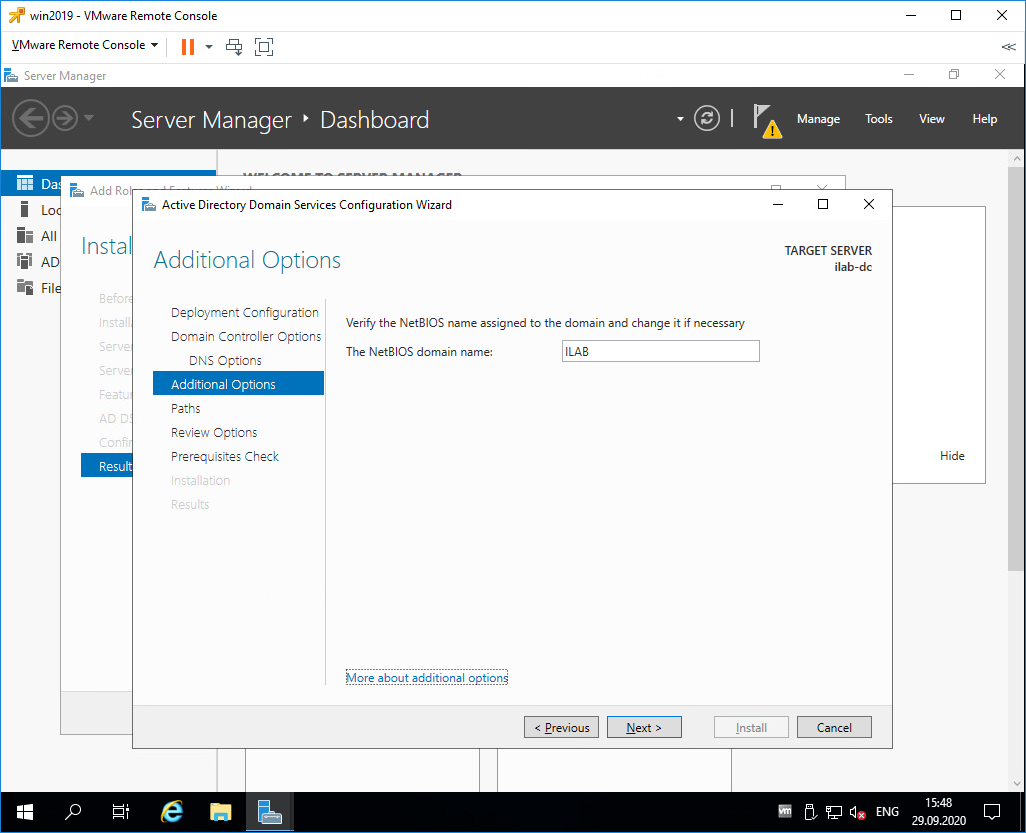

В разделе Additional Options нужно указать NetBIOS name для нашего домена, я указываю «ILAB». Next.

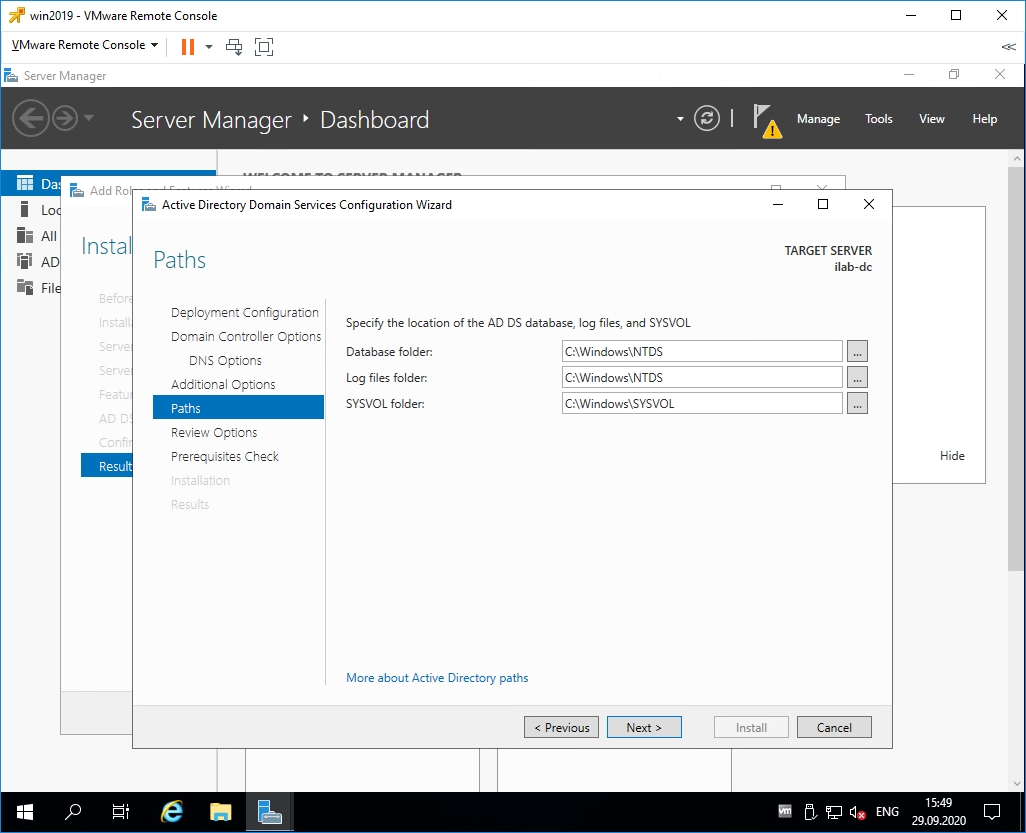

В разделе Paths можно изменить пути к базе данных AD DS, файлам журналов и папке SYSVOL. Без нужды менять их не рекомендуется. По умолчанию:

- Database folder: C:\Windows\NTDS

- Log files folder: C:\Windows\NTDS

- SYSVOL folder: C:\Windows\SYSVOL

Next.

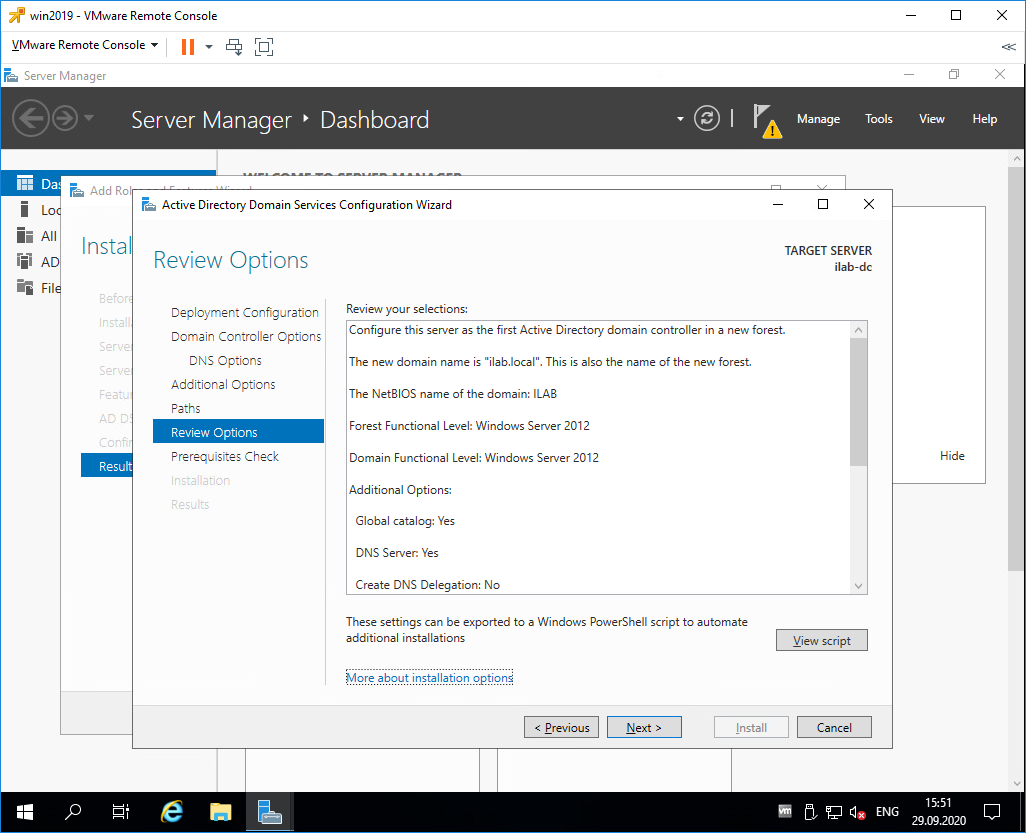

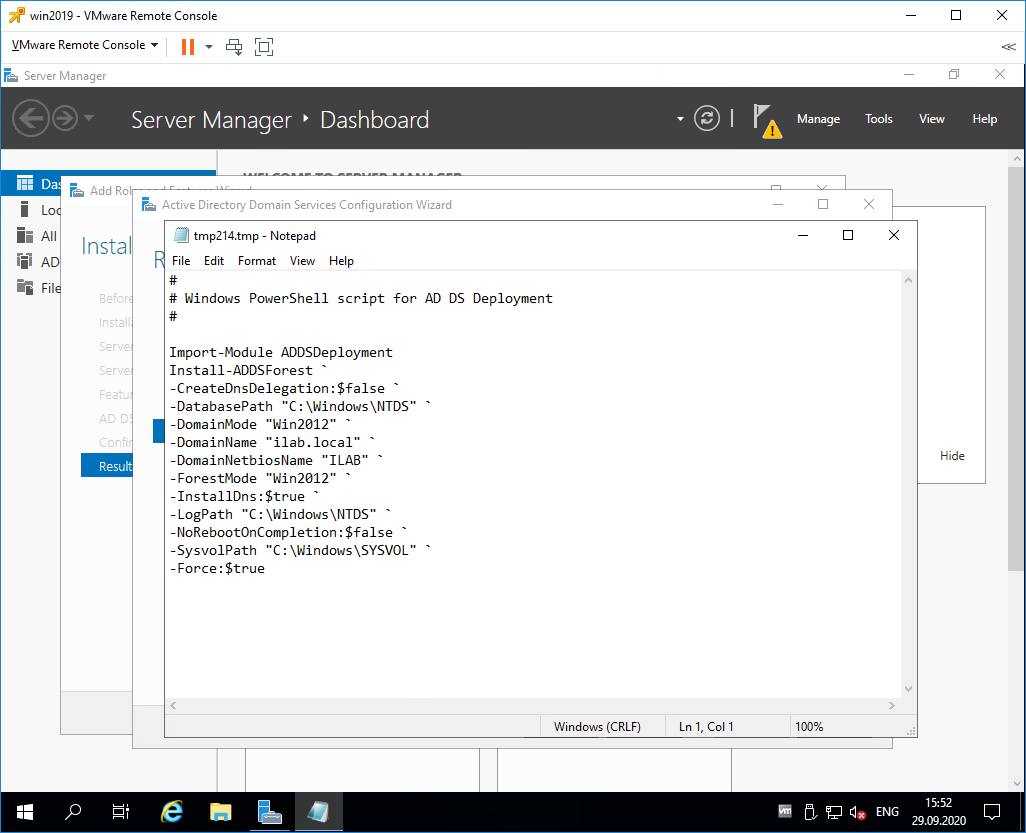

В разделе Review Options проверяем параметры установки. Обратите внимание на кнопку View script. Если её нажать, то сгенерируется tmp файл с PowerShell скриптом для установки контроллера домена.

Сейчас нам этот скрипт не нужен, но он может быть полезен системным администраторам для автоматизации установки роли контроллера домена с помощью PowerShell.

Next.

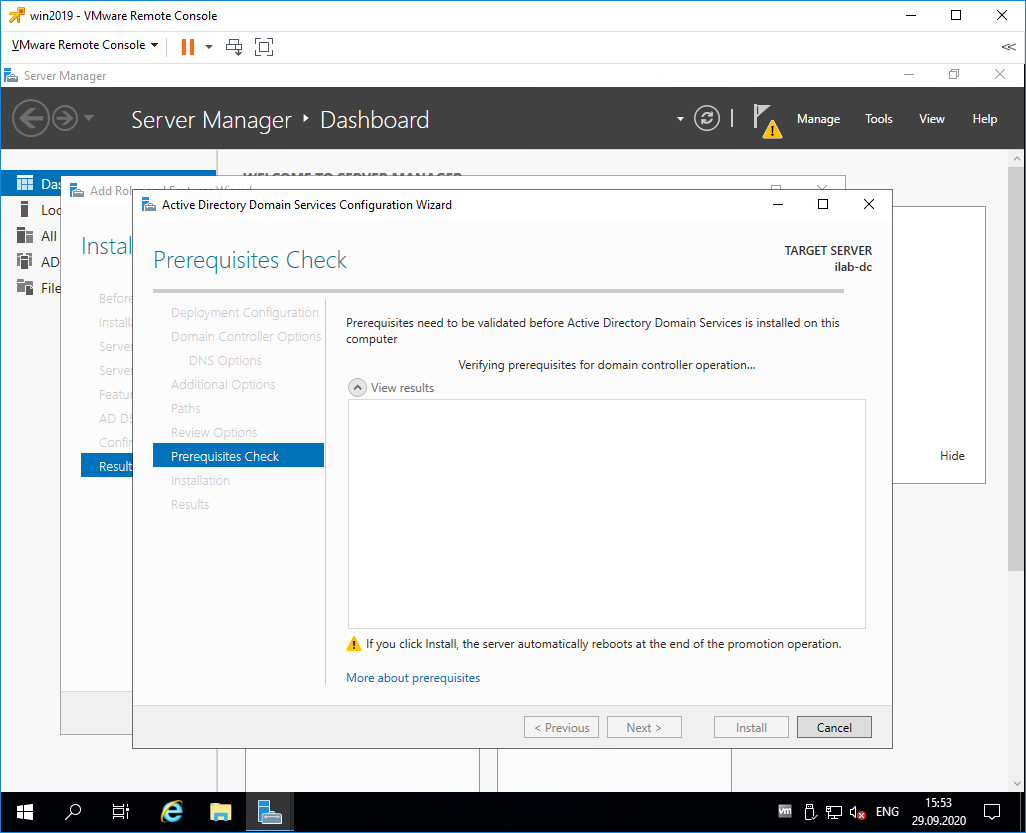

Попадаем в раздел Prerequisites Check, начинаются проверки предварительных требований.

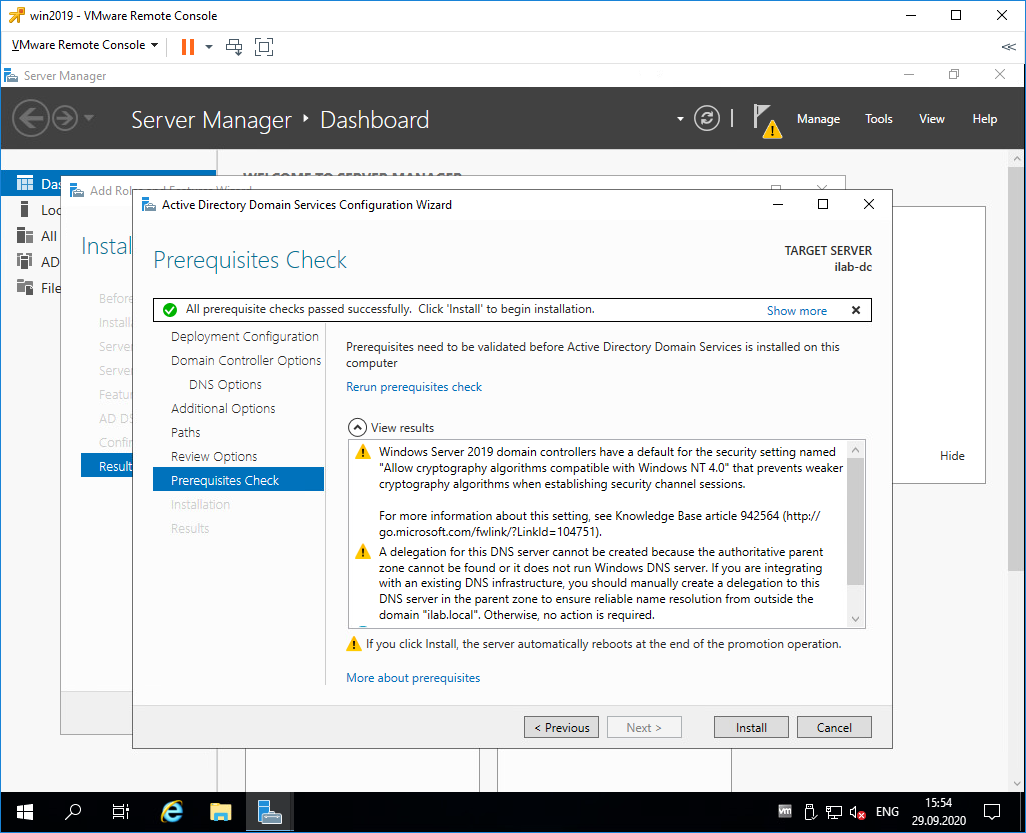

Проверки прошли успешно, есть два незначительных предупреждения про DNS, которое мы игнорируем и про безопасность, тож игнорируем. Пытался пройти по предложенной ссылке, она оказалась нерабочей.

Для начала установки роли контроллера домена нажимаем Install.

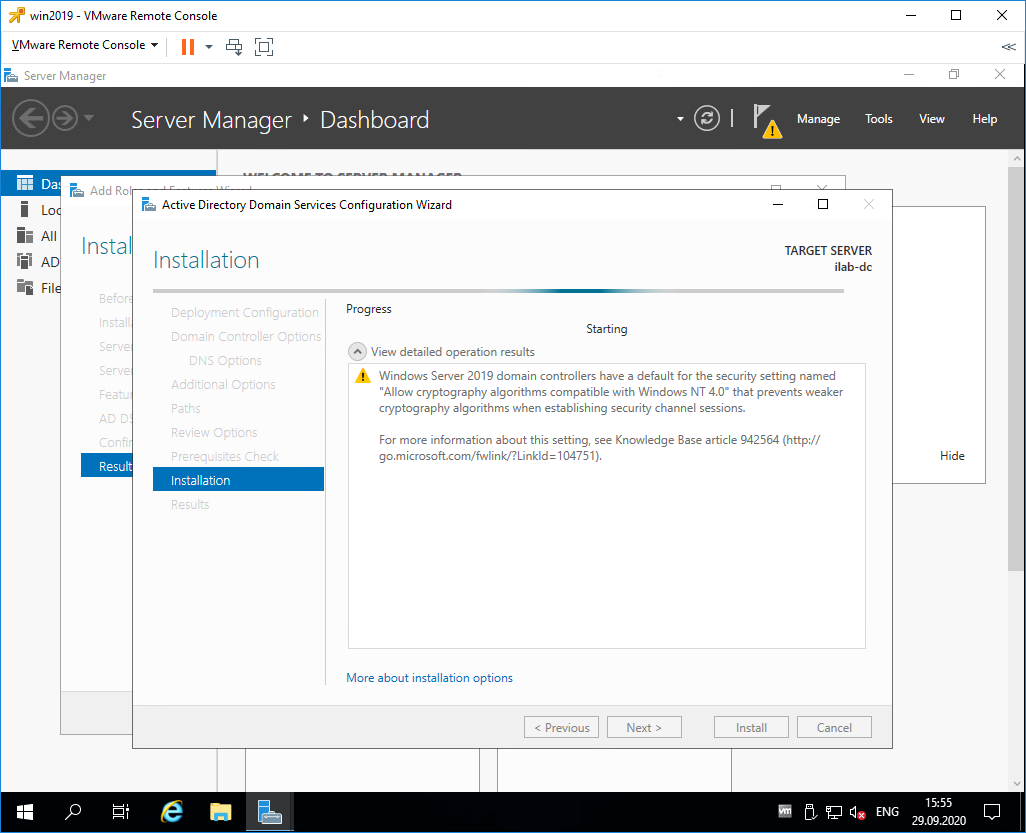

Начинается процесс установки.

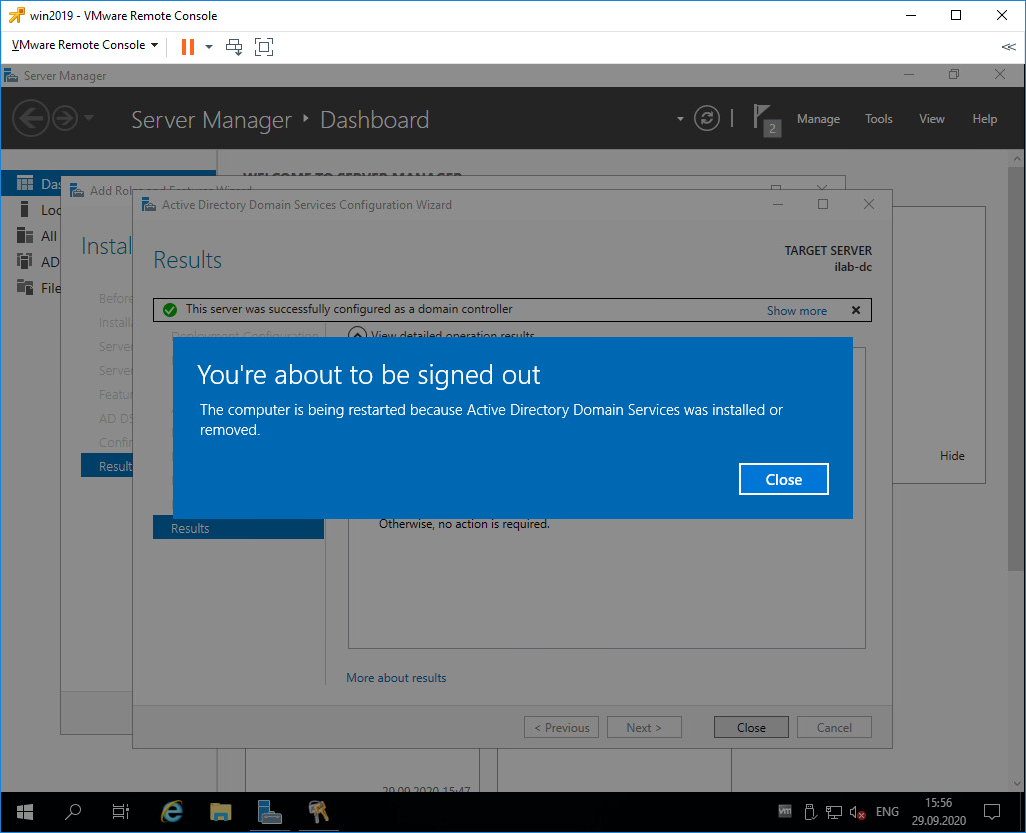

Сервер будет перезагружен, о чём нас и предупреждают. Close.

Дожидаемся загрузки сервера.

Первоначальная настройка контроллера домена

Наша учётная запись Administrator теперь стала доменной — ILAB\Administrator. Выполняем вход.

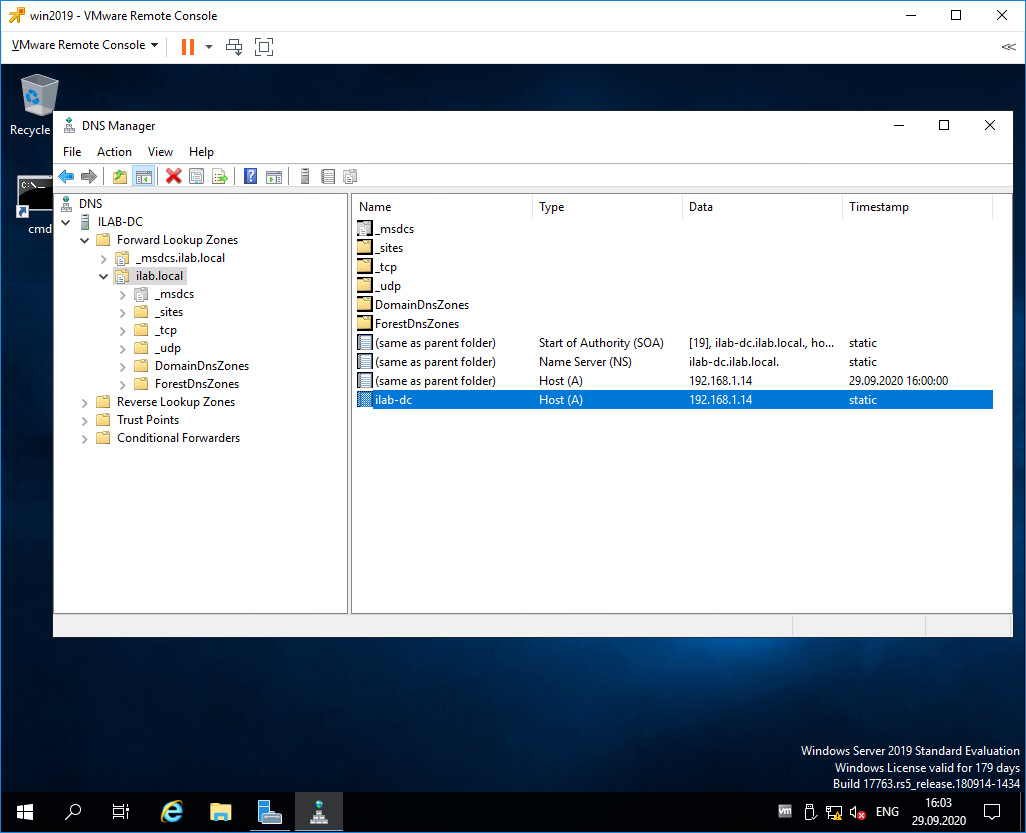

Видим, что на сервере автоматически поднялась служба DNS, добавилась и настроилась доменная зона ilab.local, созданы A-записи для контроллера домена, прописан NS сервер.

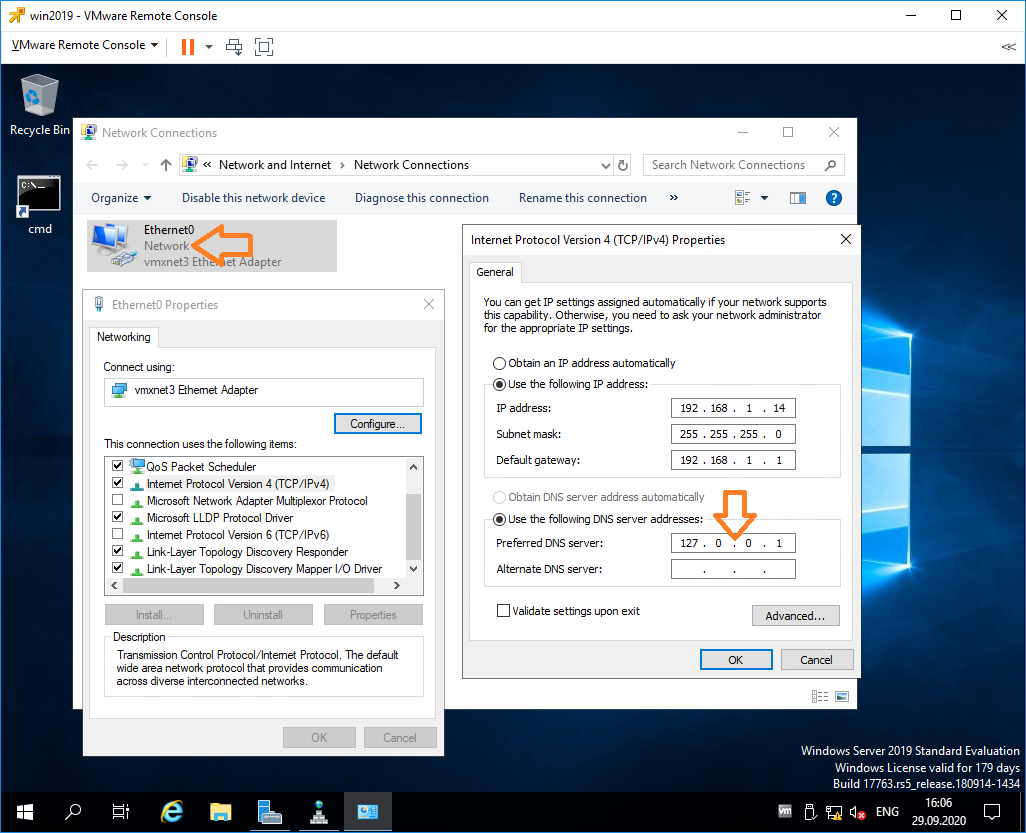

На значке сети отображается предупреждение, по сетевому адаптеру видно, что он не подключен к домену. Дело в том, что после установки роли контроллера домена DNS сервер в настройках адаптера сменился на 127.0.0.1, а данный адрес не обслуживается DNS сервисом.

Сменим 127.0.0.1 на статический IP адрес контроллера домена, у меня 192.168.1.14. OK.

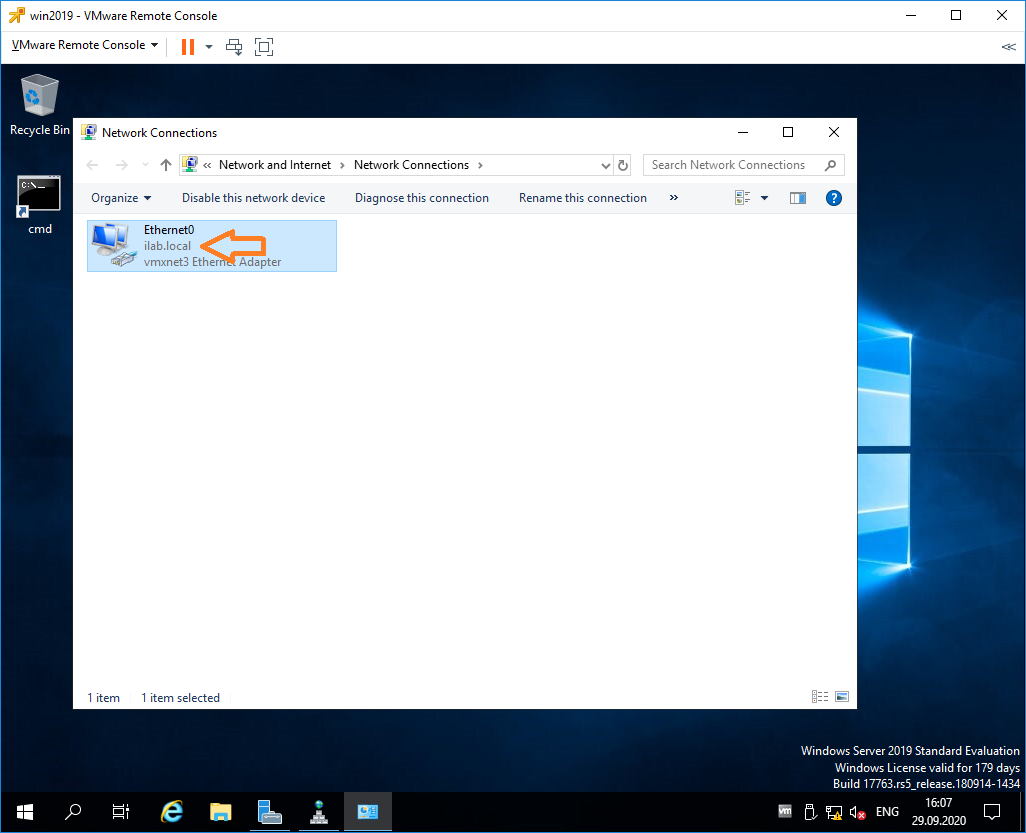

Теперь сетевой адаптер правильно отображает домен, предупреждение в трее на значке сети скоро пропадёт.

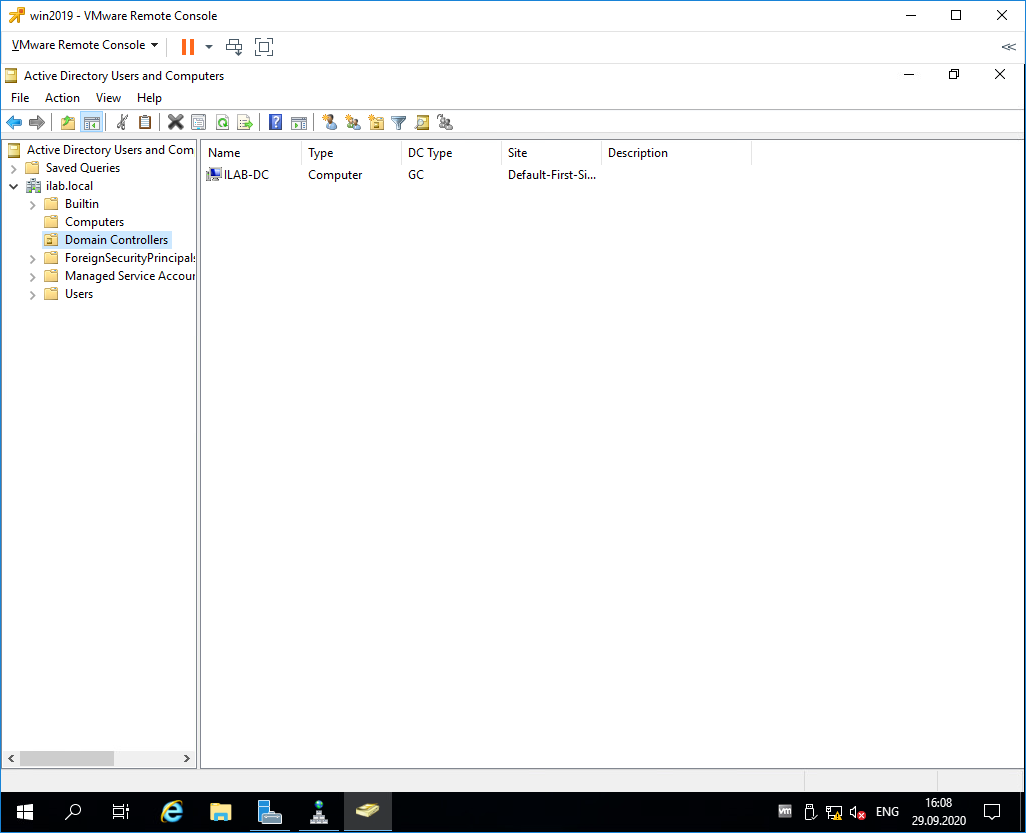

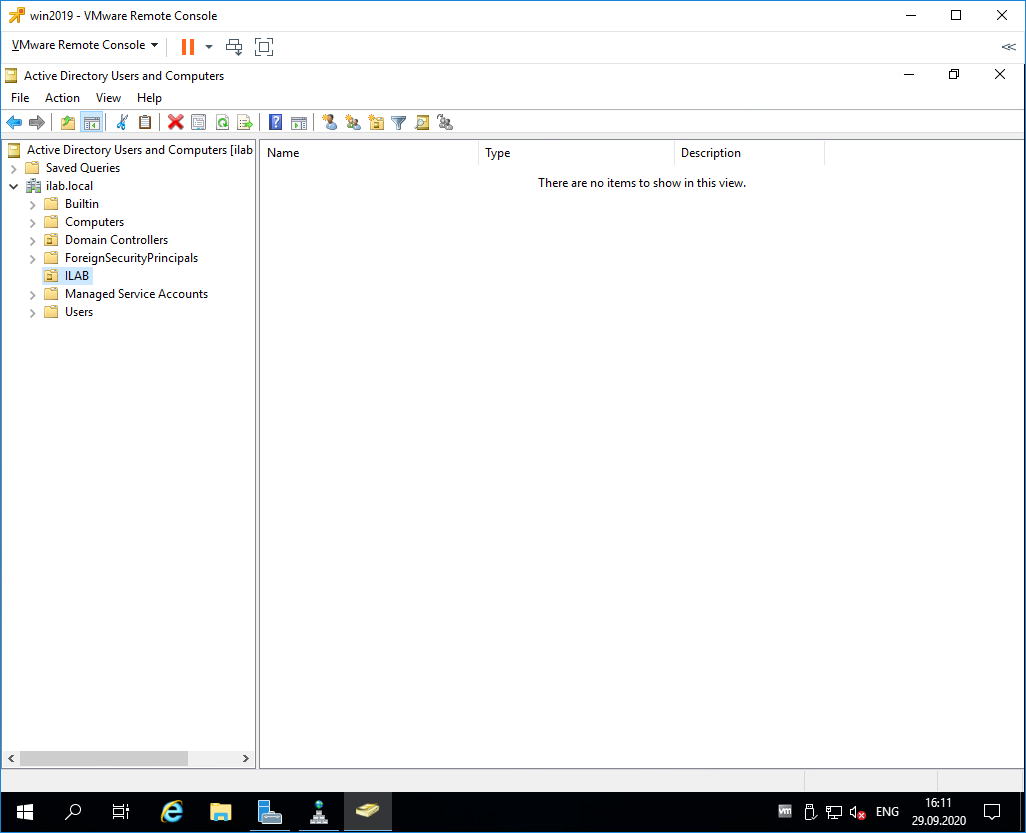

Запускаем оснастку Active Directory Users and Computers. Наш контроллер домена отображается в разделе Domain Controllers. В папкe Computers будут попадать компьютеры и сервера, введённые в домен. В папке Users — учётные записи.

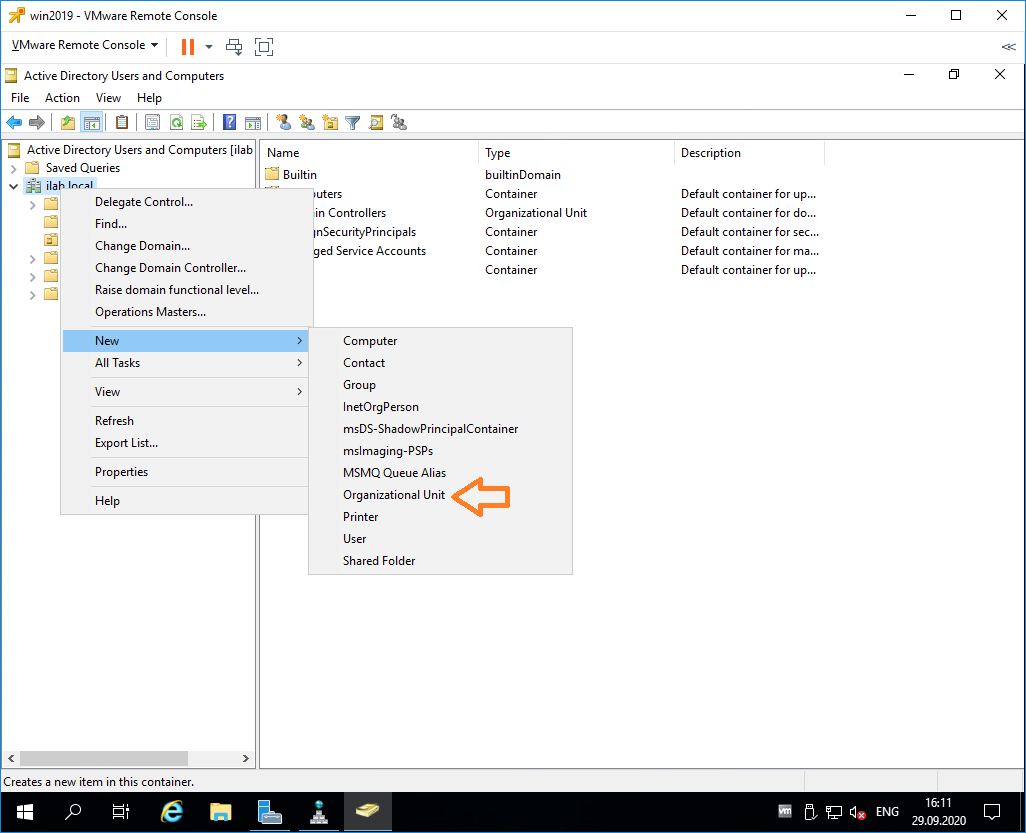

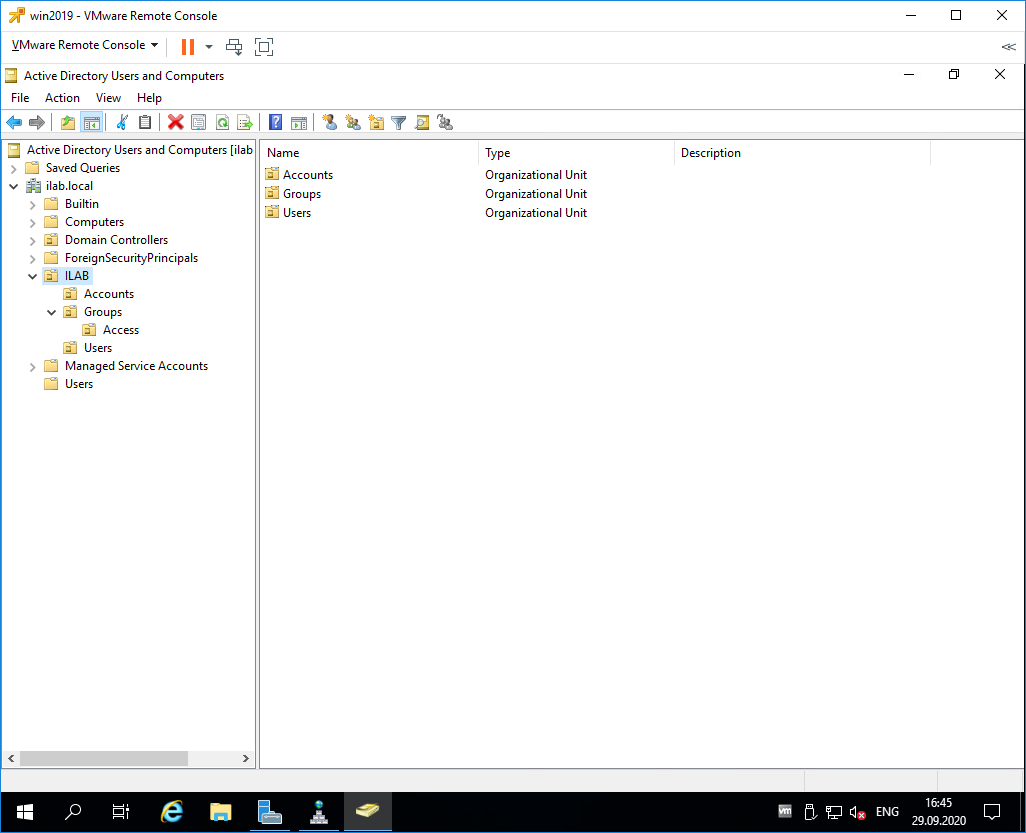

Правой кнопкой на корень каталога, New > Organizational Unit.

Создаём корневую папку для нашей компании. При создании можно установить галку, которая защищает от случайного удаления.

Внутри создаём структуру нашей компании. Можно создавать учётные записи и группы доступа. Создайте учётную запись для себя и добавьте её в группу Domain Admins.

Рекомендуется убедиться, что для публичного сетевого адаптера включен Firewall, а для доменной и частной сетей — отключен.