Все способы:

- Настройка брандмауэра

- Типы сетей

- Включение и отключение, блокировка, уведомления

- Сброс настроек

- Взаимодействие с программами

- Правила

- Профили

- Практика

- Создание правил для программ

- Работа с исключениями

- Правила для портов

- Заключение

- Вопросы и ответы: 13

Брандмауэр – это встроенный в Windows межсетевой экран (файервол), предназначенный для повышения безопасности системы при работе в сети. В этой статье мы разберем основные функции данного компонента и научимся его настраивать.

Настройка брандмауэра

Многие пользователи пренебрежительно относятся к встроенному файерволу, считая его неэффективным. Вместе с тем, данный инструмент позволяет значительно повысить уровень безопасности ПК с помощью простых инструментов. В отличие от сторонних (особенно бесплатных) программ, брандмауэр довольно легок в управлении, имеет дружественный интерфейс и понятные настройки.

Добраться до раздела опций можно из классической «Панели управления» Windows.

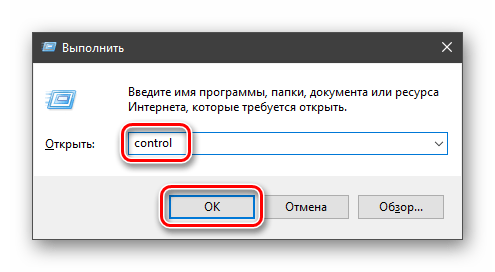

- Вызываем меню «Выполнить» комбинацией клавиш Windows+R и вводим команду

controlЖмем «ОК».

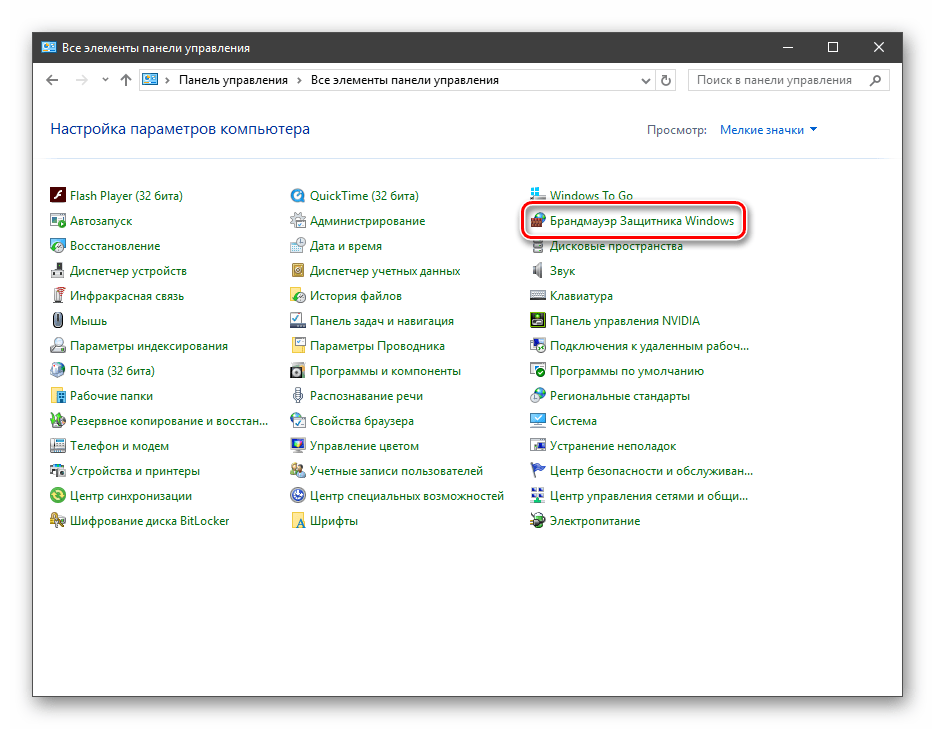

- Переключаемся на режим просмотра «Мелкие значки» и находим апплет «Брандмауэр защитника Windows».

Типы сетей

Различают два типа сетей: частные и общественные. Первыми считаются доверенные подключения к устройствам, например, дома или в офисе, когда все узлы известны и безопасны. Вторыми – соединения с внешними источниками через проводные или беспроводные адаптеры. По умолчанию общественные сети считаются небезопасными, и к ним применяются более строгие правила.

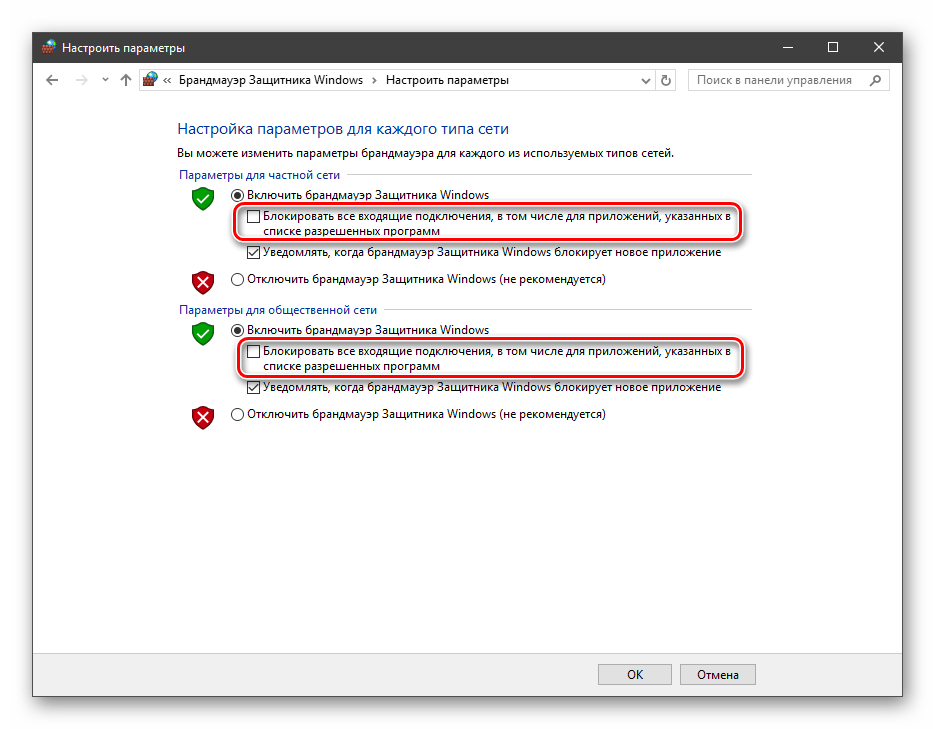

Включение и отключение, блокировка, уведомления

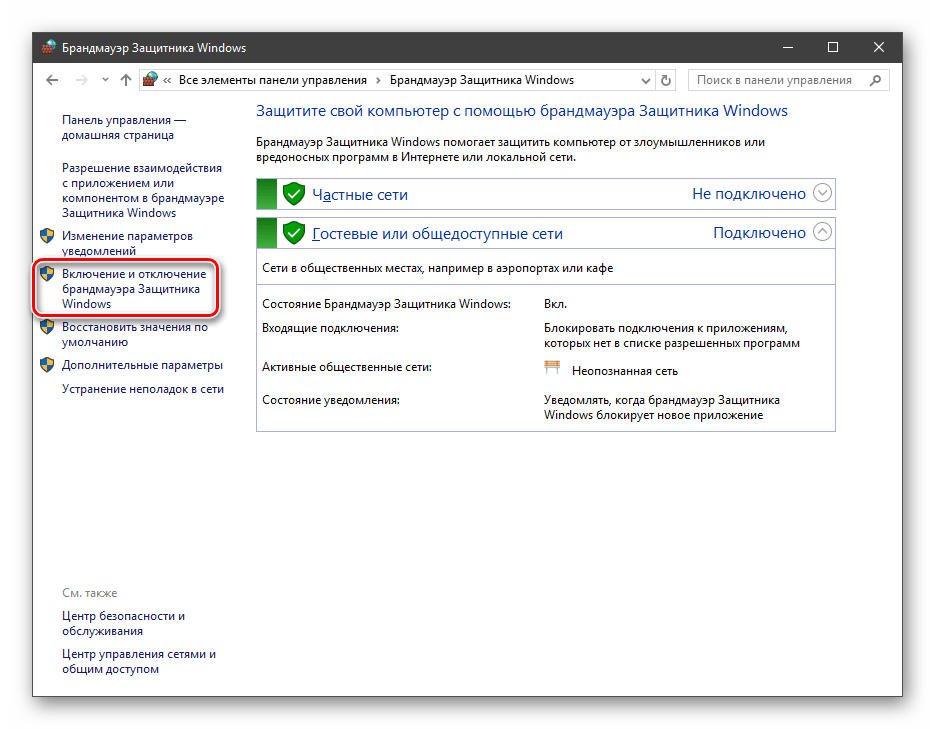

Активировать брандмауэр или отключить его можно, перейдя по соответствующей ссылке в разделе настроек:

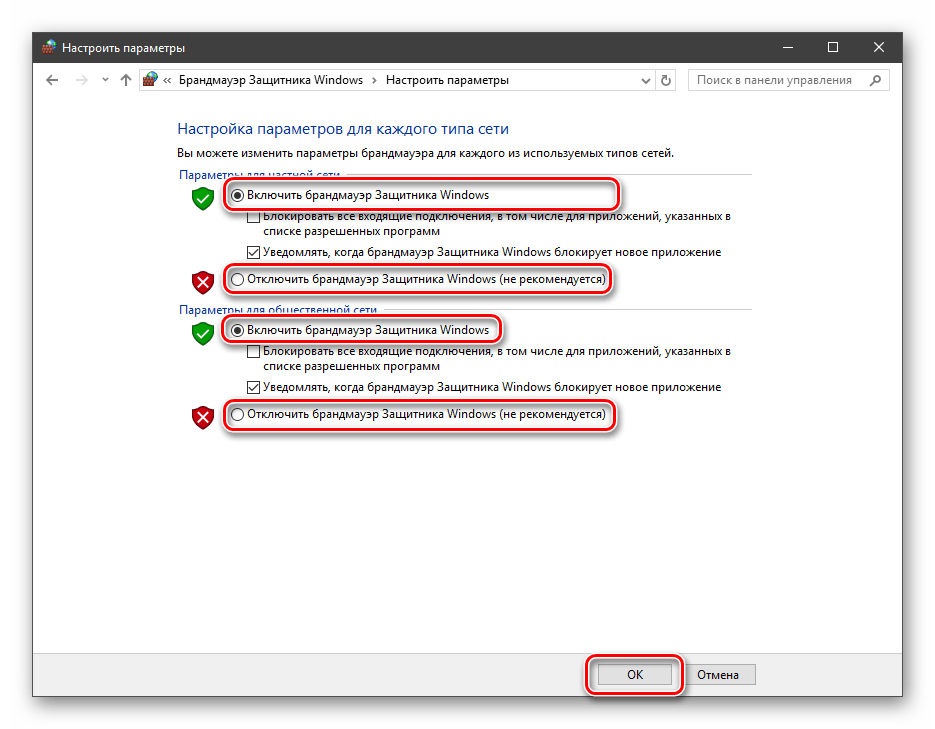

Здесь достаточно поставить переключатель в нужное положение и нажать ОК.

Блокировка подразумевает запрет всех входящих подключений, то есть любые приложения, в том числе и браузер, не смогут загружать данные из сети.

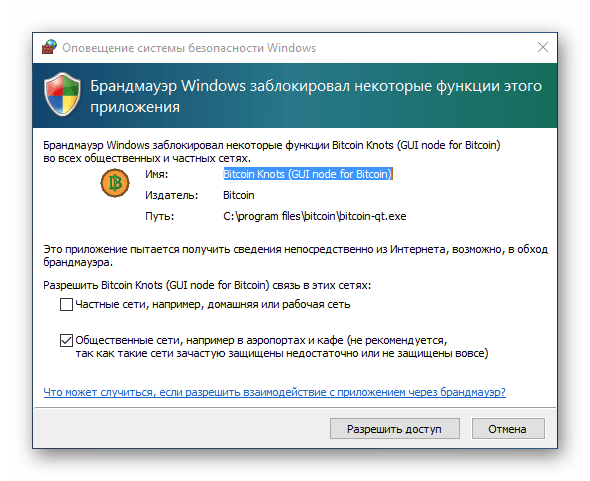

Уведомления представляют собой особые окна, возникающие при попытках подозрительных программ выйти в интернет или локальную сеть.

Функция отключается снятием флажков в указанных чекбоксах.

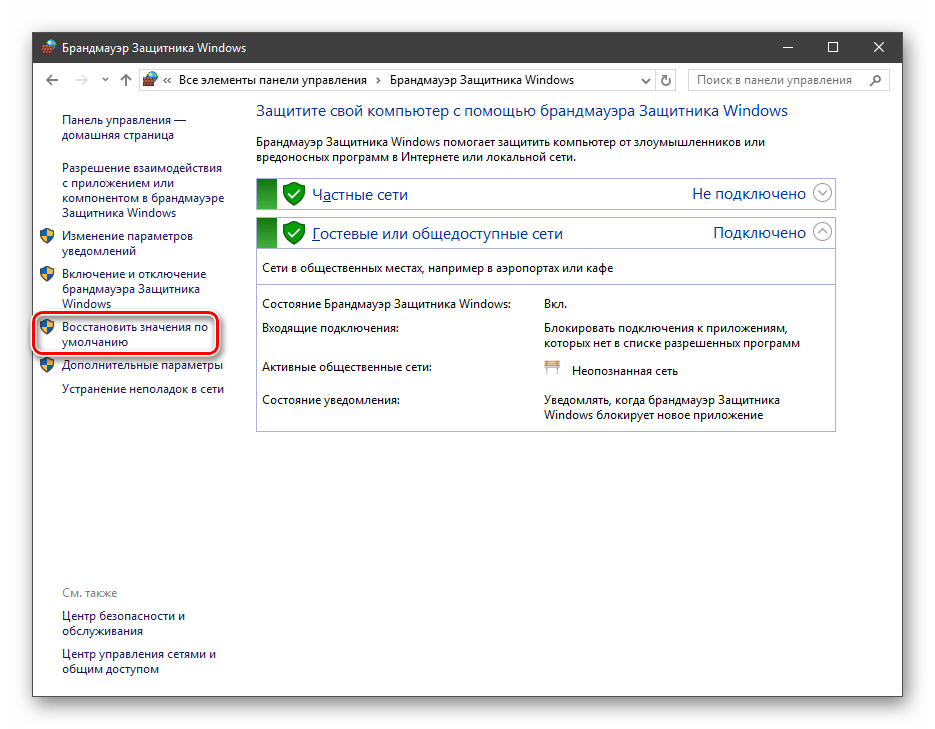

Сброс настроек

Данная процедура удаляет все пользовательские правила и приводит параметры к значениям по умолчанию.

Сброс обычно производится при сбоях в работе брандмауэра в силу различных причин, а также после неудачных экспериментов с настройками безопасности. Следует понимать, что и «правильные» опции также будут сброшены, что может привести к неработоспособности приложений, требующих подключения к сети.

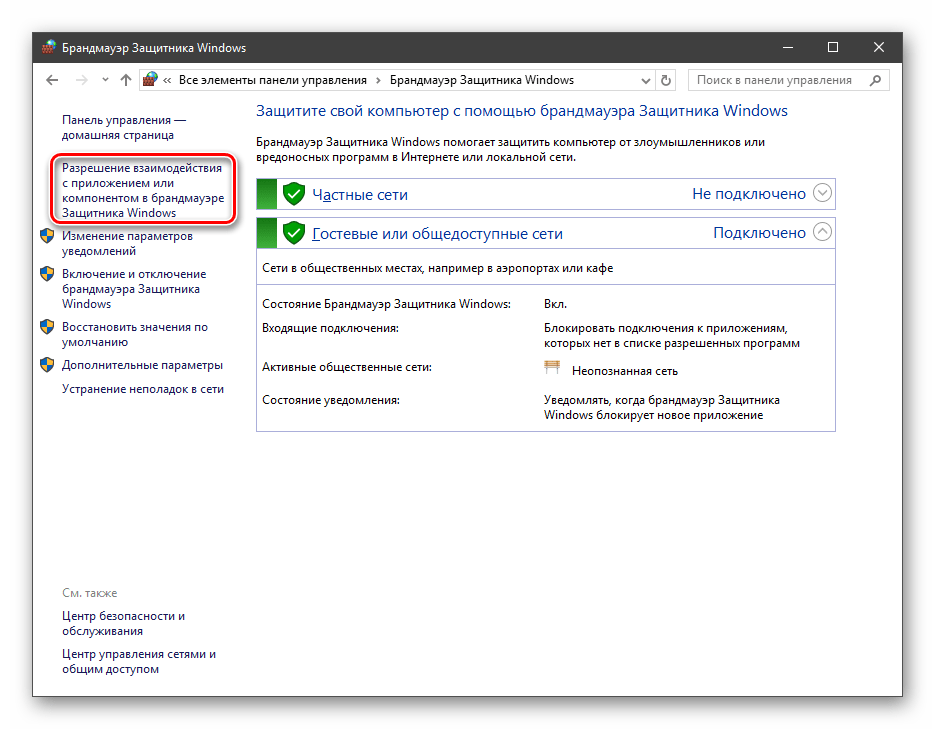

Взаимодействие с программами

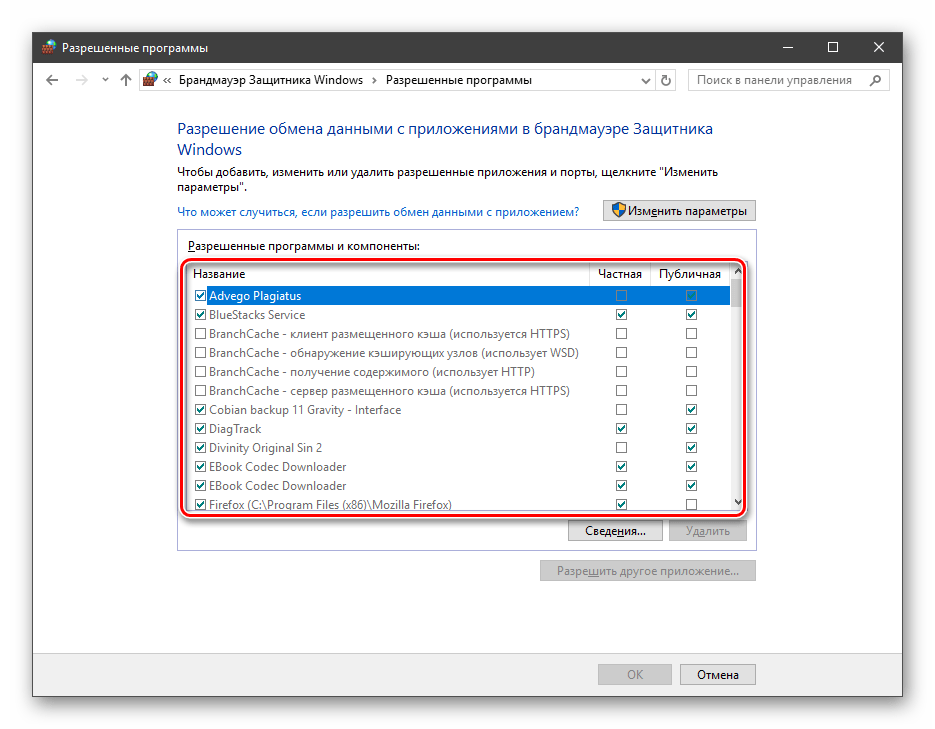

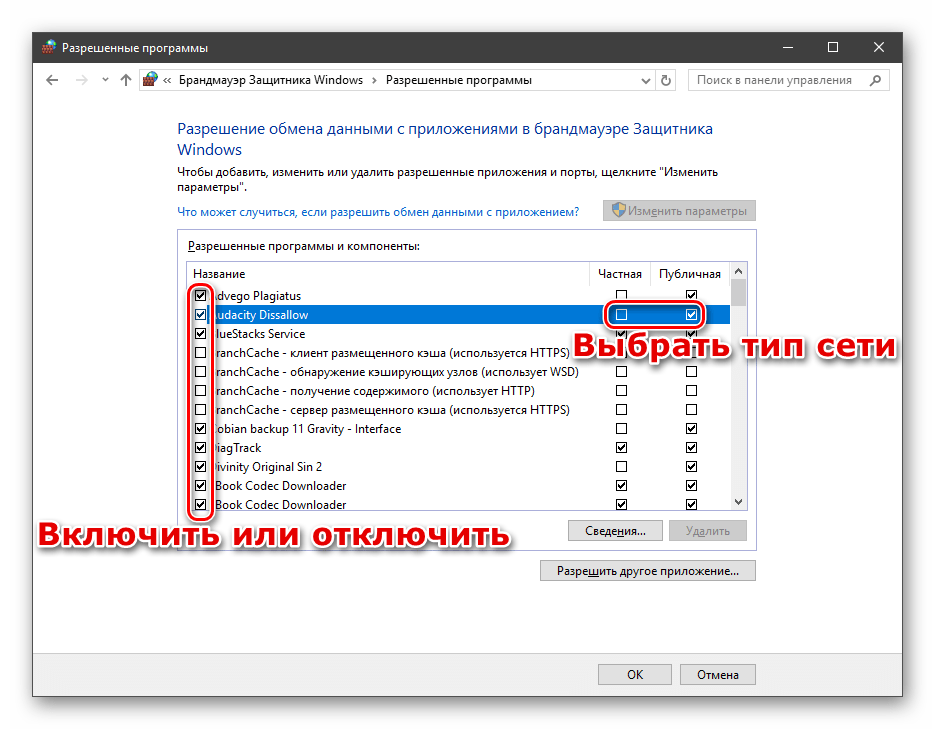

Данная функция позволяет разрешить определенным программам подключение к сети для обмена данными.

Этот список еще называют «исключениями». Как с ним работать, поговорим в практической части статьи.

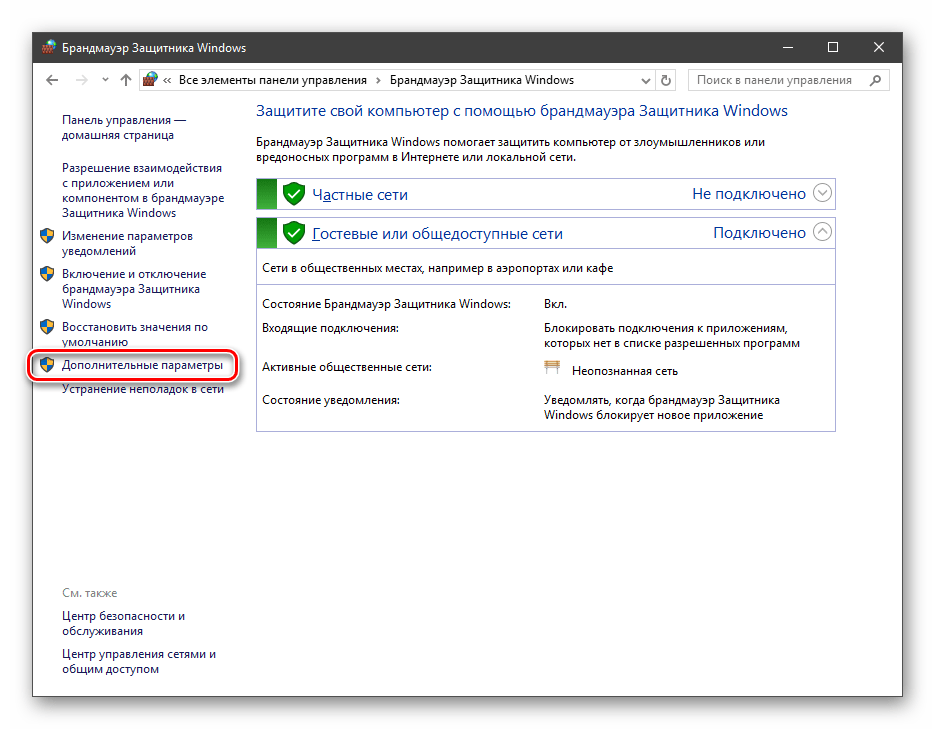

Правила

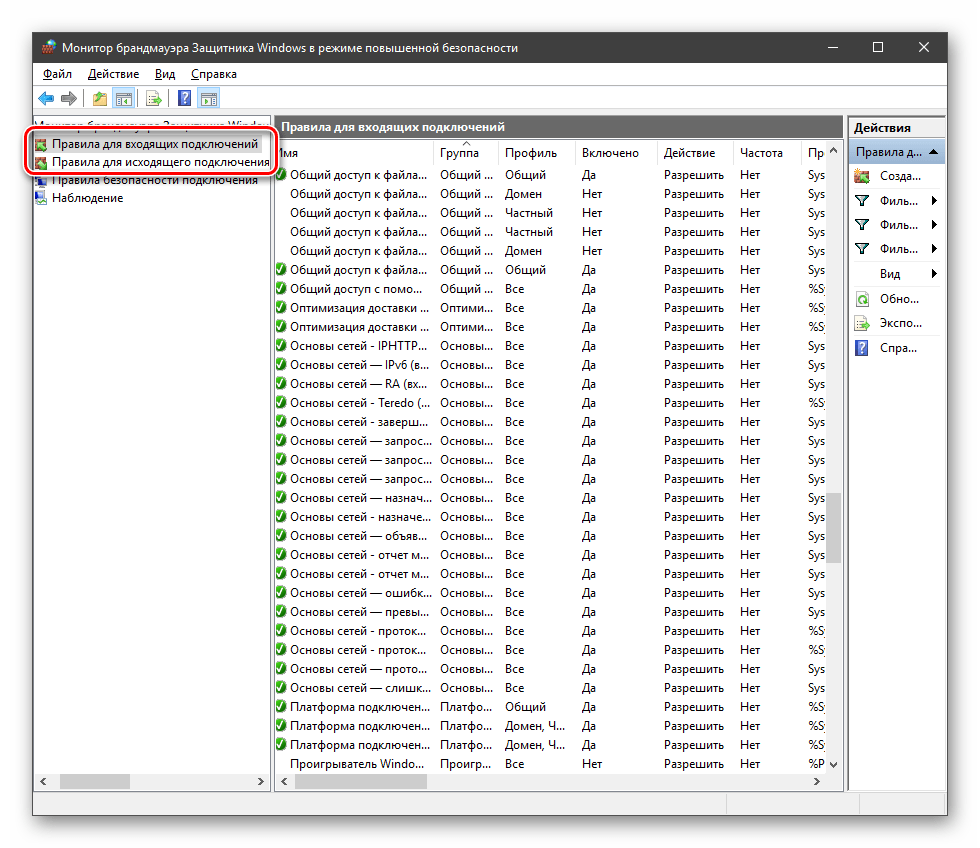

Правила – это основной инструмент брандмауэра для обеспечения безопасности. С их помощью можно запрещать или разрешать сетевые подключения. Эти опции располагаются в разделе дополнительных параметров.

Входящие правила содержат условия для получения данных извне, то есть загрузки информации из сети (download). Позиции можно создавать для любых программ, компонентов системы и портов. Настройка исходящих правил подразумевает запрет или разрешение отправки запросов на сервера и контроль процесса «отдачи» (upload).

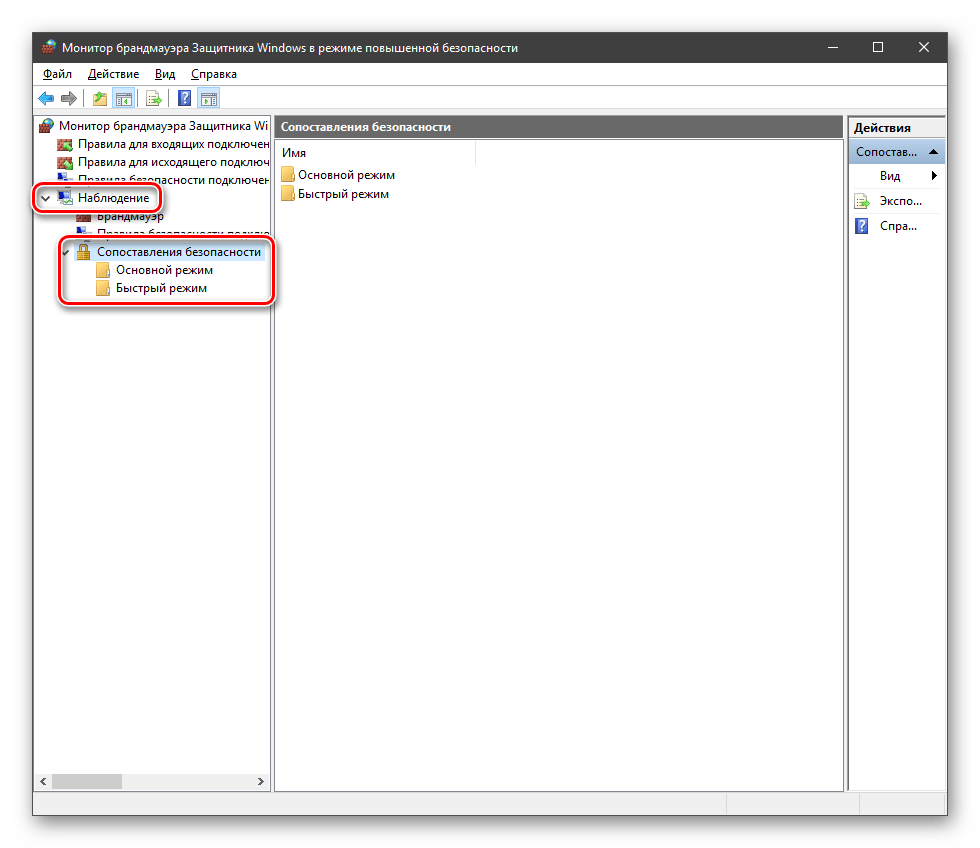

Правила безопасности позволяют производить подключения с использованием IPSec – набора специальных протоколов, согласно которым проводится аутентификация, получение и проверка целостности полученных данных и их шифрование, а также защищенная передача ключей через глобальную сеть.

В ветке «Наблюдение», в разделе сопоставления, можно просматривать информацию о тех подключениях, для которых настроены правила безопасности.

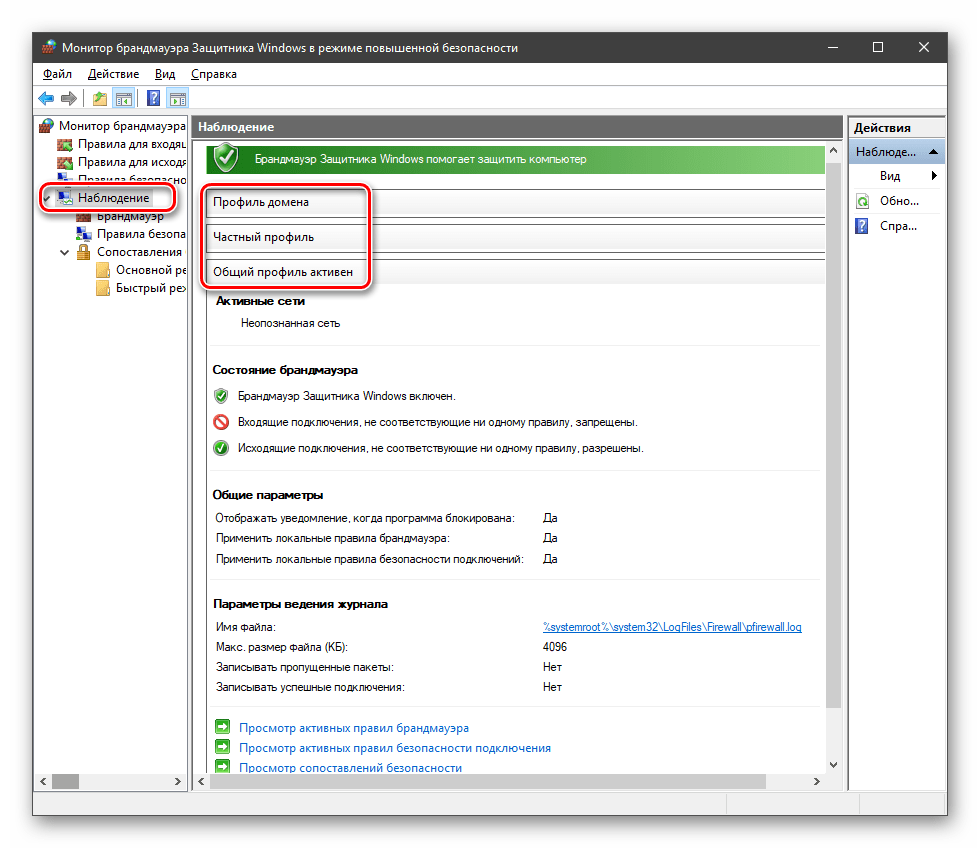

Профили

Профили представляют собой набор параметров для разных типов подключений. Существуют три их типа: «Общий», «Частный» и «Профиль домена». Мы их расположили в порядке убывания «строгости», то есть уровня защиты.

При обычной работе эти наборы активируются автоматически при соединении с определенным типом сети (выбирается при создании нового подключения или подсоединении адаптера – сетевой карты).

Практика

Мы разобрали основные функции брандмауэра, теперь перейдем к практической части, в которой научимся создавать правила, открывать порты и работать с исключениями.

Создание правил для программ

Как мы уже знаем, правила бывают входящие и исходящие. С помощью первых настраиваются условия получения трафика от программ, а вторые определяют, смогут ли они передавать данные в сеть.

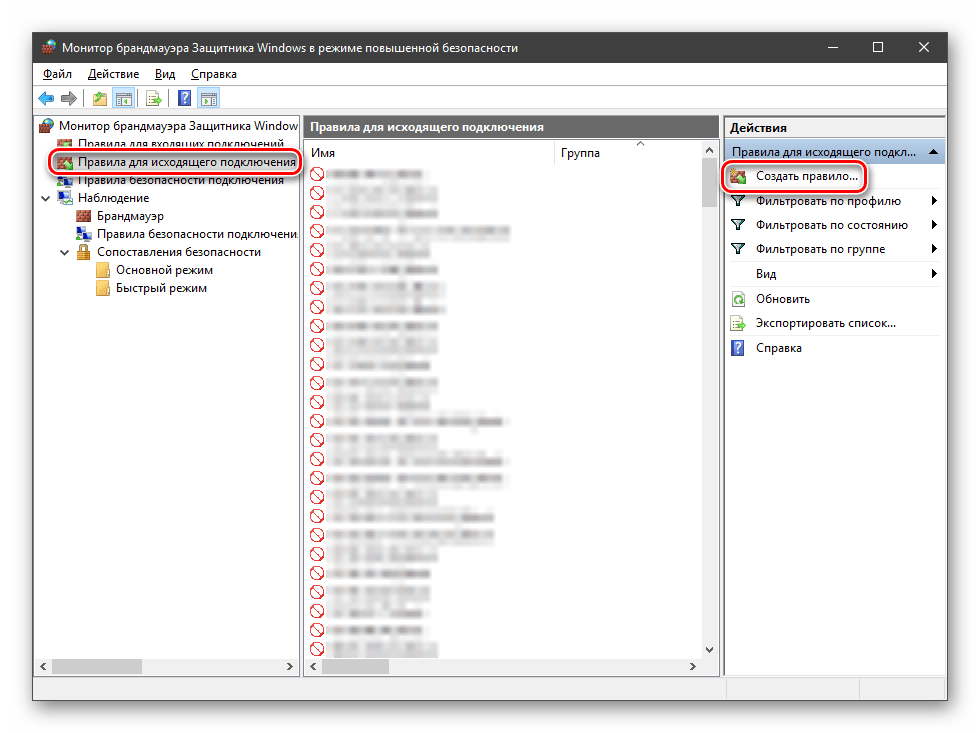

- В окне «Монитора» («Дополнительные параметры») кликаем по пункту «Правила для входящих подключений» и в правом блоке выбираем «Создать правило».

- Оставляем переключатель в положении «Для программы» и жмем «Далее».

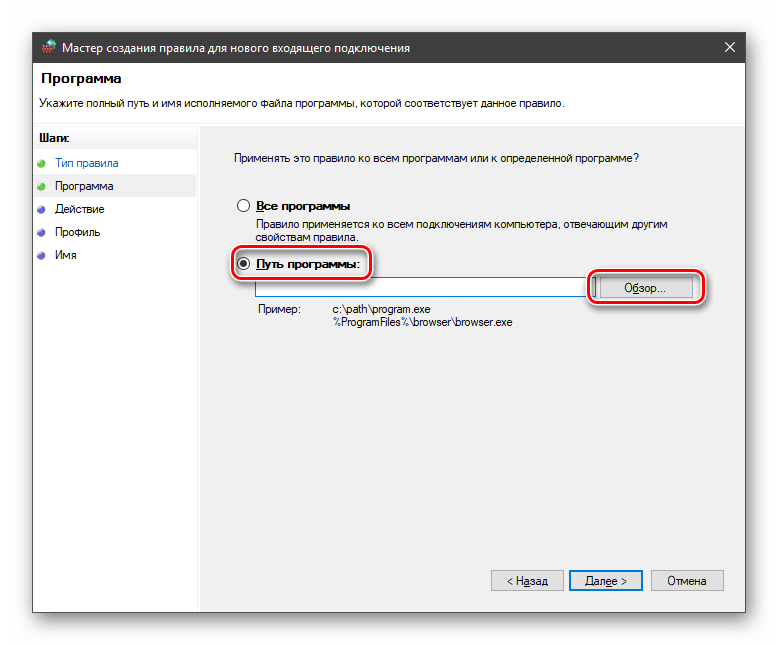

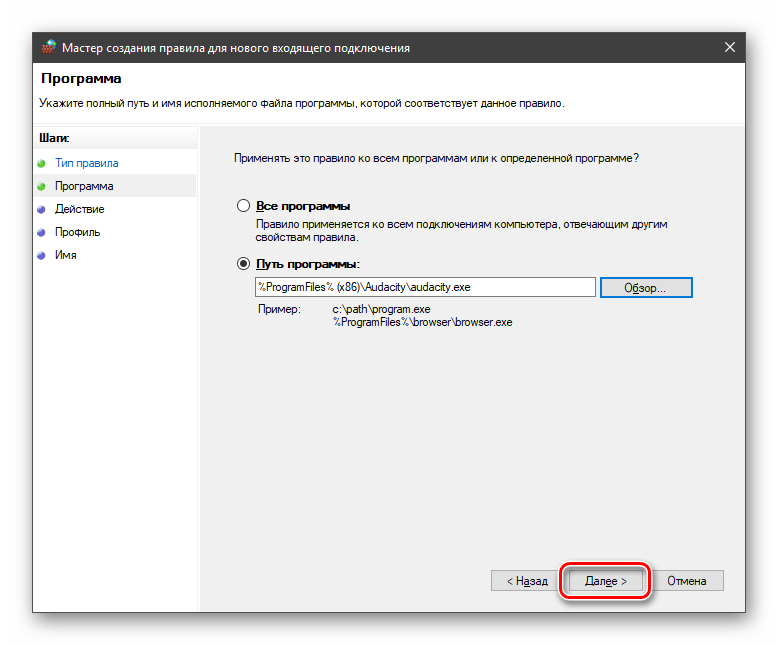

- Переключаемся на «Путь программы» и жмем кнопку «Обзор».

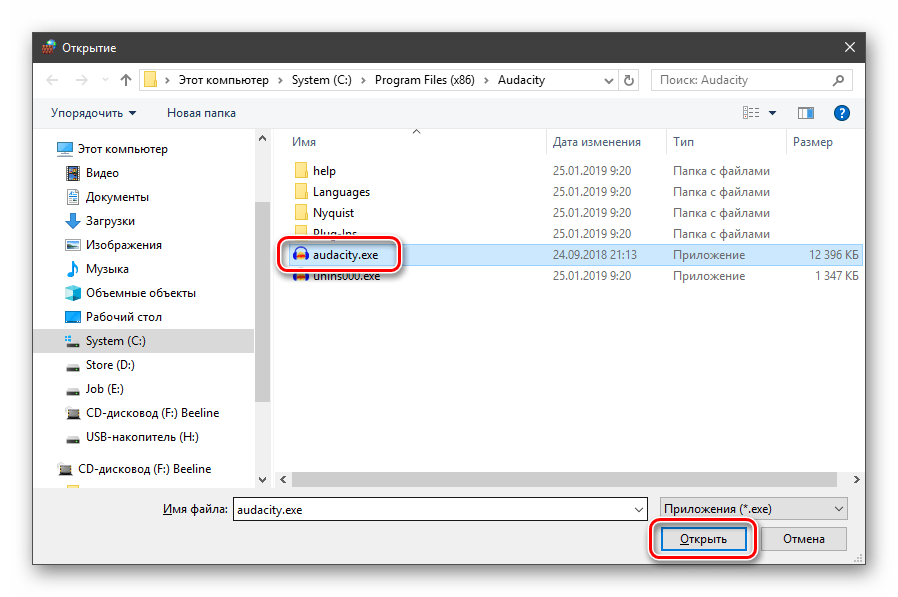

С помощью «Проводника» ищем исполняемый файл целевого приложения, кликаем по нему и нажимаем «Открыть».

Идем далее.

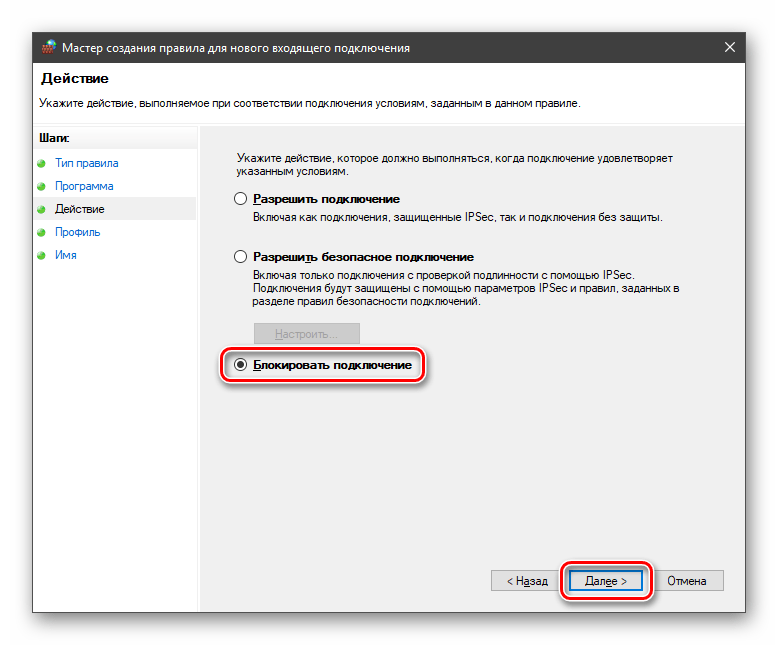

- В следующем окне видим варианты действия. Здесь можно разрешить или запретить подключение, а также предоставить доступ через IPSec. Выберем третий пункт.

- Определяем, для каких профилей будет работать наше новое правило. Сделаем так, чтобы программа не могла подключаться только к общественным сетям (напрямую к интернету), а в домашнем окружении работала бы в штатном режиме.

- Даем имя правилу, под которым оно будет отображаться в списке, и, по желанию, создаем описание. После нажатия кнопки «Готово» правило будет создано и немедленно применено.

Исходящие правила создаются аналогично на соответствующей вкладке.

Работа с исключениями

Добавление программы в исключения брандмауэра позволяет быстро создать разрешающее правило. Также в этом списке можно настроить некоторые параметры – включить или отключить позицию и выбрать тип сети, в которой она действует.

Подробнее: Добавляем программу в исключения в брандмауэре Windows 10

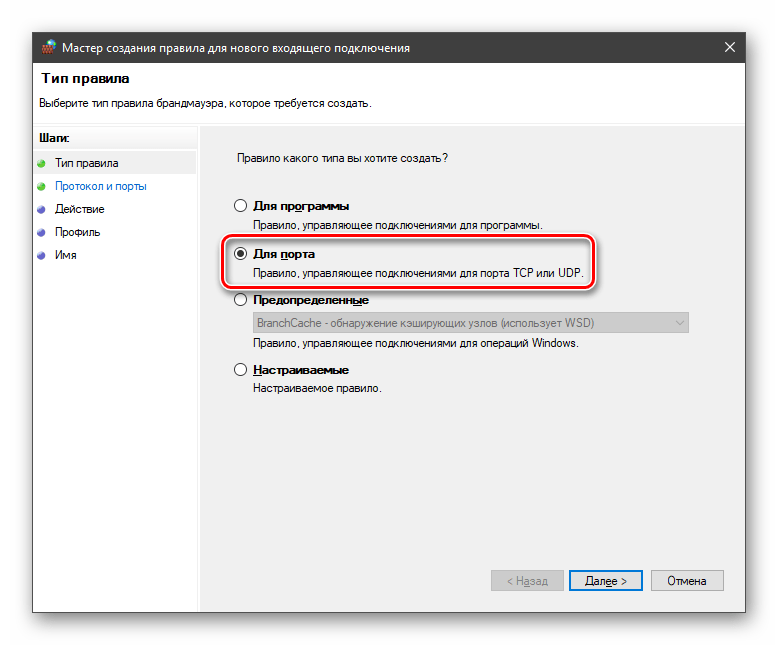

Правила для портов

Такие правила создаются точно так же, как входящие и исходящие позиции для программ с той лишь разницей, что на этапе определения типа выбирается пункт «Для порта».

Наиболее распространенный вариант применения – взаимодействие с игровыми серверами, почтовыми клиентами и мессенджерами.

Подробнее: Как открыть порты в брандмауэре Windows 10

Заключение

Сегодня мы познакомились с брандмауэром Windows и научились использовать его основные функции. При настройке следует помнить о том, что изменения в существующих (установленных по умолчанию) правилах могут привести к снижению уровня безопасности системы, а излишние ограничения – к сбоям в работе некоторых приложений и компонентов, не функционирующих без доступа к сети.

Наша группа в TelegramПолезные советы и помощь

Уровень сложностиСложный

Время на прочтение33 мин

Количество просмотров125K

Windows 10 очень любит Интернет. Обновления, синхронизации, телеметрия и ещё куча разной другой очень нужной ЕЙ информации постоянно гуляет через наши сетевые соединения. В «стандартном» сценарии использования, когда Windows 10 управляет домашним или рабочим компьютером, это, в общем-то, терпимо, хотя и не очень приятно.

Однако жизнь сложная штука и не ограничивается только стандартными вариантами. Существуют ситуации, когда подобная сетевая активность операционной системы (ОС) нежелательна и даже вредна. За примерами далеко ходить не надо. Попробуйте подключить к Интернету давно не используемый резервный компьютер, собранный на старом железе. Пока софт на нём не обновится, использовать его будет практически невозможно, всё будет дико тормозить и еле шевелиться. А если вам в этот момент нужно срочно что-то сделать?

Для того чтобы подобного не происходило, необходимо «заткнуть рот Windows», то есть сделать так, чтобы она самостоятельно перестала «стучаться» в Интернет, устанавливать обновления и заниматься прочими непотребствами. Вот именно этим мы с вами и займёмся.

Если бы операционная система (ОС) разрабатывалась для удовлетворения нужд потребителей, то эту статью писать бы не пришлось. В ОС были бы стандартные механизмы настройки, с помощью которых можно было бы отключить весь ненужный функционал, но, к сожалению, это не так.

Проблема в том, что компьютер, управляемый Windows 10, нам не принадлежит. ОС содержит неудаляемые приложения, она может самостоятельно отменять действия пользователя, удалять или инсталлировать программы, а также делать другие вещи, идущие вразрез с мнением пользователя, будь он даже администратор системы.

Интеграция с облачными сервисами в Windows 10 реализована так жёстко, что безболезненно отключить её просто невозможно. При любой попытке деактивации хотя бы части этого функционала в ОС обязательно что-нибудь да сломается. Поэтому дальнейший материал, так сказать, для профессионального использования. Не рекомендуется применять его на ваших компьютерах без предварительного тестирования и отладки.

Знай своего врага в лицо

Первым шагом в нашей войне с «паразитной» сетевой активностью ОС будет исследование этой самой активности. Для этого мы соберём простейший лабораторный стенд, состоящий из двух виртуальных машин (ВМ).

Здесь Windows 10 будет выходить в Интернет через промежуточный Linux-шлюз, который будет оказывать ей услуги NAT и DNS-сервера.

Исследовать «паразитный» сетевой трафик будем как на Linux-шлюзе, так и на самой Windows 10. На шлюзе это будем делать с помощью сниффера tcpdump и логов DNS-сервера, а на Windows 10 мы воспользуемся утилитой Process Monitor из пакета Sysinternals.

Настройку Linux-шлюза опустим из-за банальности, а про Process Monitor скажем пару слов. Для наших целей сделаем следующие шаги:

- Отключим захват всех событий, кроме тех, что связаны с сетью. Для этого главный тулбар настроим следующим образом:

- Настроим сброс отфильтрованных событий, чтобы не было переполнения памяти.

Для этого в Menu > Filter и активируем опцию «Drop filtered events». - Настроим главный экран, что бы он отображал только то, что нам нужно.

Открываем Options > Select columns и ставим галки только напротив пунктов: «Process name», «Command Line» и «Path»

В результате всех этих экзерциций при анализе сетевого трафика мы сможем увидеть процесс, инициирующий соединение, сетевой адрес назначения, и имена сетевых служб, запускаемых через специализированный процесс svchost.exe.

Первый замер

Наш первый замер будет самый простой. Мы дождёмся чуда, когда Windows перестанет передавать что-либо в Интернет, после чего пробежимся по стандартным настройкам ОС и посмотрим, какой трафик при этом будет генерироваться.

Смотрите, как здорово. В Интернет передаётся информация практически о каждом нашем клике. Приватность? Не, не слышал… Что ж, мы научились детектировать «паразитный» трафик. Теперь будем разбираться, как его блокировать.

Вариант блокировки № 1 – Windows Firewall

Наиболее логичным вариантом блокировки выглядит использование штатного межсетевого экрана — Windows Firewall. По логике вещей мы должны каким-то образом идентифицировать паразитный трафик и затем его заблокировать. Сделать это можно двумя способами:

- Оставить разрешённым весь исходящий трафик и при этом блокировать только тот, что мы сочтём паразитным.

- Запретить весь исходящий трафик, а затем разрешить только тот, что сочтём нужным (не паразитным).

Но поскольку мы работаем в недоверенной системе, то нам нужно убедиться, что Windows Firewall в принципе на это способен. В частности, нам нужно удостовериться, что:

- Windows Firewall может разрешать или запрещать системный траффик ОС.

- Windows Firewall может разрешать или запрещать траффик с гранулярностью до системных служб.

- Windows Firewall самостоятельно не отменит сделанные нами правила или другим образом не проявит излишнюю самостоятельность.

▍ Тест для Windows Firewall № 1. Может ли он блокировать системный трафик?

Идея эксперимента очень проста. Мы запретим любую сетевую активность и посмотрим, какой трафик будет проходить через этот запрет. Для этого в настройках Windows Firewall установим по умолчанию блокировку всего исходящего и входящего трафика, после чего удалим все правила исключения. Данные со шлюза говорят о том, что «паразитный» Интернет-трафик отсутствует, и фиксируются только ARP-запросы.

Получается, Windows Firewall может действительно заблокировать весь Интернет-трафик. Звучит обнадёживающе.

▍ Тест для Windows Firewall № 2. Может ли он управлять трафиком конкретной сетевой службы?

В этом эксперименте мы должны убедиться, что Windows Firewall может управлять трафиком с гранулярностью до сервиса. Для этого попробуем разрешить трафик для системного DNS-клиента (имя этой службы – Dnscache). С помощью мастера настройки создадим исходящее правило, разрешающее весь трафик, и укажем, чтобы оно применялось к данной службе.

Смотрим, что там на шлюзе.

Словно человек, изнывающий от жажды при виде бутылки чистой воды, Windows 10 после разрешения работы DNS-клиента сразу же бросилась пытаться что-нибудь передать или получить из Интернета, ведь она не была в онлайне уже несколько минут. Мало ли что там могло произойти!

Windows Firewall прошёл и это испытание. Остался последний шаг.

▍ Тест для Windows Firewall № 3. Будет ли Windows Firewall самостоятельно исправлять правила, созданные пользователем?

Одним из генераторов «паразитного» трафика является встроенный антивирус Windows Defender. Он качает обновления баз, а также передаёт в облачный сервис (который судя по групповым политикам, называется SpyNet) принадлежащие вам файлы. В качестве теста попробуем заблокировать эту сетевую активность.

Для схемы с разрешённым по умолчанию исходящим трафиком создадим правило блокировки Windows Defender. Для этого в правиле блокировки укажем путь к блокируемой программе: «C:\Program Files\Windows Defender\MpCmdRun.exe»

В момент записи правила сразу же срабатывает Windows Defender с обнаружением угрозы (WDBlockFirewallRule) и удаляет сделанное нами правило.

Таким образом, последний тест Windows Firewall провалил. Конечно, правила удалил не Windows Firewall, а другой компонент ОС, тем не менее мы в очередной раз убедились, что наш компьютер нам не принадлежит.

▍ Итог по Windows Firewall

Несмотря на все выкрутасы, использование Windows Firewall для блокировки паразитного трафика возможно. Единственной доступной в данном случае схемой будет блокировка по умолчанию всего исходящего трафика с созданием разрешающих правил для трафика, который мы сочтём нужным. Тем не менее осадочек остался, и использовать Windows Firewall дальше мы не будем.

Вариант блокировки № 2 – рекомендации Microsoft

Корпорацию Microsoft наверно так задолбали с наездами по поводу не в меру ретивой сетевой активности Windows, что она выпустила гайд «Manage connections from Windows 10 and Windows 11 operating system components to Microsoft services» о том, как немного притормозить её пыл. В гайде приведены инструкции, как с помощью групповых политик или манипуляций с реестром отключить часть сетевых возможностей ОС. Также Microsoft предлагает удалить некоторые встроенные приложения. Реализация гайда приведена под спойлерами ниже.

REG-файл уровня пользователя user.reg

Windows Registry Editor Version 5.00

; 8. Internet Explorer. Turn off the home page

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Main]

"Start Page"="about:blank"

; 8. Internet Explorer. Turn off the home page

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel]

"HomePage"=dword:1

; 8. Internet Explorer. Disable first run wizard

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Main]

"DisableFirstRunCustomize"=dword:1

; 8. Internet Explorer. Set about:blank in new tab

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\TabbedBrowsing]

"NewTabPageShow"=dword:0

; 8.1 ActiveX control blocking. Disable periodocally download a list of out-of-date ActiveX controls

[HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\VersionManager]

"DownloadVersionList"=dword:0

; 18.1 General. Disable websites access to my language list

[HKEY_CURRENT_USER\Control Panel\International\User Profile]

"HttpAcceptLanguageOptOut"=dword:00000001

; 18.1 General. Disable track app launches

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced]

"Start_TrackProgs"=dword:00000000

; 18.1 General. Turn off SmartScreen check of URLs what Microsoft Store apps use:

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\AppHost]

"EnableWebContentEvaluation"=dword:00000000

; 18.6 Speech. Prevent sending your voice input to Microsoft Speech services:

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Speech_OneCore\Settings\OnlineSpeechPrivacy]

"HasAccepted"=dword:00000000

; 18.16 Feedback & diagnostics. Turn off tailored experiences

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CloudContent]

"DisableTailoredExperiencesWithDiagnosticData"=dword:1

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_CURRENT_USER\Software\Policies\Microsoft\InputPersonalization]

"RestrictImplicitTextCollection"=dword:0

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_CURRENT_USER\Software\Policies\Microsoft\InputPersonalization]

"RestrictImplicitInkCollection"=dword:0

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\InputPersonalization]

"RestrictImplicitInkCollection"=dword:00000001

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\InputPersonalization]

"RestrictImplicitTextCollection"=dword:00000001

; 21. Sync your settings

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Messaging]

"CloudServiceSyncEnabled"=dword:00000000

; 25. Personalized Experiences. Disable feature

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CloudContent]

"DisableWindowsSpotlightFeatures"=dword:1

; !!! This must be done within 15 minutes after Windows 10 or Windows 11 is installed.

; 25. Personalized Experiences. Disable feature

[HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\Windows\CloudContent]

"DisableCloudOptimizedContent"=dword:00000001

; 29. Windows Update. Turn off

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\WindowsUpdate]

"DisableWindowsUpdateAccess"=dword:1

; 29. Windows Update. Turn off

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\WindowsUpdate]

"DisableWindowsUpdateAccessMode"=dword:0

REG-файл уровня компьютер comp.reg

Windows Registry Editor Version 5.00

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\AuthRoot]

"DisableRootAutoUpdate"=dword:1

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\ChainEngine\Config]

"ChainUrlRetrievalTimeoutMilliseconds"=dword:15000

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\ChainEngine\Config]

"ChainRevAccumulativeUrlRetrievalTimeoutMilliseconds"=dword:20000

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\ChainEngine\Config]

"Options"=dword:0

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\ChainEngine\Config]

"CrossCertDownloadIntervalHours"=dword:168

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\DPNGRA\Certificates]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\DPNGRA\CRLs]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\DPNGRA\CTLs]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\FVE\Certificates]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\FVE\CRLs]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\FVE\CTLs]

; 2.1 Cortana and Search Group Policies. Turn off Cortana

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Windows Search]

"AllowCortana"=dword:0

; 2.1 Cortana and Search Group Policies. Block access to location information for Cortana

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Windows Search]

"AllowSearchToUseLocation"=dword:0

; 2.1 Cortana and Search Group Policies. Remove the option to search the Internet from Cortana

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Windows Search]

"DisableWebSearch"=dword:1

; 2.1 Cortana and Search Group Policies. Stop web queries and results from showing in Search

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Windows Search]

"ConnectedSearchUseWeb"=dword:0

; 2.1 Cortana and Search Group Policies. Firewall block rule

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\WindowsFirewall\FirewallRules]

"{0DE40C8E-C126-4A27-9371-A27DAB1039F7}"="v2.25|Action=Block|Active=TRUE|Dir=Out|Protocol=6|App=%windir%\\SystemApps\\Microsoft.Windows.Cortana_cw5n1h2txyewy\\searchUI.exe|Name=Block outbound Cortana|"

; !!!!!!!!!

; 3. Date & Time. Disable NTP

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\Parameters]

"Type"="NoSync"

; !!!!!!!!!

; 3. Date & Time. Disable NTP

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\W32time\TimeProviders\NtpClient]

"Enabled"=dword:0

; 4. Device metadata retrieval. Prevent

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Device Metadata]

"PreventDeviceMetadataFromNetwork"=dword:1

; 5. Find My Device. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\FindMyDevice]

"AllowFindMyDevice"=dword:0

; 6. Font streaming. Disable download on demand

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableFontProviders"=dword:0

; 7. Insider Preview builds. Turn off Insider Preview builds

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\PreviewBuilds]

"AllowBuildPreview"=dword:0

; 7. Insider Preview builds. Turn off Insider Preview builds

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"ManagePreviewBuildsPolicyValue"=dword:1

; 7. Insider Preview builds. Turn off Insider Preview builds

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"BranchReadinessLevel"=-

; 8. Internet Explorer. Disable suggested Sites

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\Suggested Sites]

"Enabled"=dword:0

; 8. Internet Explorer. Disable enhanced suggestion in Address Bar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer]

"AllowServicePoweredQSA"=dword:0

; !!!!!!!!!

; 8. Internet Explorer. Disable auto complete

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CurrentVersion\Explorer\AutoComplete]

"AutoSuggest"="no"

; 8. Internet Explorer. Disable geolocation

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\Geolocation]

"PolicyDisableGeolocation"=dword:1

; 8. Internet Explorer. Prevent managing Microsoft Defender SmartScreen

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\PhishingFilter]

"EnabledV9"=dword:0

; 8. Internet Explorer. Turn off Compatibility View

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\BrowserEmulation]

"DisableSiteListEditing"=dword:1

; 8. Internet Explorer. Turn off the flip ahead with page prediction feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\FlipAhead]

"Enabled"=dword:0

; 8. Internet Explorer. Turn off background synchronization for feeds and Web Slices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\Feeds]

"BackgroundSyncStatus"=dword:0

; 8. Internet Explorer. Disallow Online Tips

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer]

"AllowOnlineTips"=dword:0

; 9. License Manager. Turn off related traffic

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\LicenseManager]

"Start"=dword:00000004

; 10. Live Tiles. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CurrentVersion\PushNotifications]

"NoCloudApplicationNotification"=dword:1

; 11. Mail synchronization. Turn off the Windows Mail app

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Mail]

"ManualLaunchAllowed"=dword:00000000

; 12. Microsoft Account. Disable Microsoft Account Sign-In Assistant:

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\wlidsvc]

"Start"=dword:00000004

13.1 Microsoft Edge Group Policies. Disable Address Bar drop-down list suggestions

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\ServiceUI]

"ShowOneBox"=dword:0

13.1 Microsoft Edge Group Policies. Disable configuration updates for the Books Library

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\BooksLibrary]

"AllowConfigurationUpdateForBooksLibrary"=dword:0

13.1 Microsoft Edge Group Policies. Turn off autofill

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Main]

"Use FormSuggest"="no"

13.1 Microsoft Edge Group Policies. Don't send "Do Not Track"

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Main]

"DoNotTrack"=dword:1

13.1 Microsoft Edge Group Policies. Disable password manager

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Main]

"FormSuggest Passwords"="no"

13.1 Microsoft Edge Group Policies. Turn off search suggestion in address bar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\SearchScopes]

"ShowSearchSuggestionsGlobal"=dword:0

13.1 Microsoft Edge Group Policies. Turn off SmartScreen

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\PhishingFilter]

"EnabledV9"=dword:0

13.1 Microsoft Edge Group Policies. Open blank new tab

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\ServiceUI]

"AllowWebContentOnNewTabPage"=dword:0

13.1 Microsoft Edge Group Policies. Set blank homepage

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Internet Settings]

"ProvisionedHomePages"="<<about:blank>>"

13.1 Microsoft Edge Group Policies. Prevent the First Run webpage from opening

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Main]

"PreventFirstRunPage"=dword:1

13.1 Microsoft Edge Group Policies. Disable compatibility mode

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\BrowserEmulation]

"MSCompatibilityMode"=dword:0

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"SearchSuggestEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"AutofillAddressEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"AutofillCreditCardEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"ConfigureDoNotTrack"=dword:00000001

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"PasswordManagerEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"DefaultSearchProviderEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"HideFirstRunExperience"=dword:00000001

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"SmartScreenEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"NewTabPageLocation"="about:blank"

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"RestoreOnStartup"=dword:00000005

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge\RestoreOnStartupURLs]

"1"="about:blank"

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge\EdgeUpdate]

"UpdateDefault"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge\EdgeUpdate]

"AutoUpdateCheckPeriodMinutes"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge\EdgeUpdate]

"ExperimentationAndConfigurationServiceControl"=dword:00000000

; 14. Network Connection Status Indicator. Turn off active probe

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\NetworkConnectivityStatusIndicator]

"NoActiveProbe"=dword:1

; 15. Offline maps. Disable download and update offline maps

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Maps]

"AutoDownloadAndUpdateMapData"=dword:0

; 15. Offline maps. Disable download and update offline maps

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Maps]

"AllowUntriggeredNetworkTrafficOnSettingsPage"=dword:0

; 16. OneDrive. Prevent the usage of OneDrive for file storage

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\OneDrive]

"DisableFileSyncNGSC"=dword:1

; 16. OneDrive. Prevent OneDrive from generating network traffic until the user signs in to OneDrive

[HKEY_LOCAL_MACHINE\Software\Microsoft\OneDrive]

"PreventNetworkTrafficPreUserSignIn"=dword:1

; 18.1 General. Turn off advertising ID

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\AdvertisingInfo]

"Enabled"=dword:00000000

; 18.1 General. Turn off advertising ID

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AdvertisingInfo]

"DisabledByGroupPolicy"=dword:1

; 18.1 General. Disable continue experiences

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableCdp"=dword:0

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\LocationAndSensors]

"DisableLocation"=dword:1

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessLocation"=dword:2

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessLocation_UserInControlOfTheseApps"=hex(7):00,00

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessLocation_ForceAllowTheseApps"=hex(7):00,00

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessLocation_ForceDenyTheseApps"=hex(7):00,00

; 18.3 Camera. Prevent apps from accessing the camera

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCamera"=dword:2

; 18.3 Camera. Prevent apps from accessing the camera

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCamera_UserInControlOfTheseApps"=hex(7):00,00

; 18.3 Camera. Prevent apps from accessing the camera

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCamera_ForceAllowTheseApps"=hex(7):00,00

; 18.3 Camera. Prevent apps from accessing the camera

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCamera_ForceDenyTheseApps"=hex(7):00,00

; 18.4 Microphone. Prevent apps from accessing the microphone

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMicrophone"=dword:2

; 18.4 Microphone. Prevent apps from accessing the microphone

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMicrophone_UserInControlOfTheseApps"=hex(7):00,00

; 18.4 Microphone. Prevent apps from accessing the microphone

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMicrophone_ForceAllowTheseApps"=hex(7):00,00

; 18.4 Microphone. Prevent apps from accessing the microphone

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMicrophone_ForceDenyTheseApps"=hex(7):00,00

; 18.5 Notifications. Turn off cloud notifications notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CurrentVersion\PushNotifications]

"NoCloudApplicationNotification"=dword:1

; 18.5 Notifications. Prevent apps from accessing my notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessNotifications"=dword:2

; 18.5 Notifications. Prevent apps from accessing my notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessNotifications_UserInControlOfTheseApps"=hex(7):00,00

; 18.5 Notifications. Prevent apps from accessing my notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessNotifications_ForceAllowTheseApps"=hex(7):00,00

; 18.5 Notifications. Prevent apps from accessing my notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessNotifications_ForceDenyTheseApps"=hex(7):00,00

; 18.6 Speech. Turn off updates to the speech recognition and speech synthesis models

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Speech]

"AllowSpeechModelUpdate"=dword:0

; 18.6 Speech. Turn off updates to the speech recognition and speech synthesis models

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\InputPersonalization]

"AllowInputPersonalization"=dword:0

; 18.7 Account info. Prevent apps from accessing account info

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessAccountInfo"=dword:2

; 18.7 Account info. Prevent apps from accessing account info

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessAccountInfo_UserInControlOfTheseApps"=hex(7):00,00

; 18.7 Account info. Prevent apps from accessing account info

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessAccountInfo_ForceAllowTheseApps"=hex(7):00,00

; 18.7 Account info. Prevent apps from accessing account info

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessAccountInfo_ForceDenyTheseApps"=hex(7):00,00

; 18.8 Contacts. Prevent apps from accessing contacts

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessContacts"=dword:2

; 18.8 Contacts. Prevent apps from accessing contacts

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessContacts_UserInControlOfTheseApps"=hex(7):00,00

; 18.8 Contacts. Prevent apps from accessing contacts

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessContacts_ForceAllowTheseApps"=hex(7):00,00

; 18.8 Contacts. Prevent apps from accessing contacts

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessContacts_ForceDenyTheseApps"=hex(7):00,00

; 18.9 Calendar. Prevent apps from accessing calendar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCalendar"=dword:2

; 18.9 Calendar. Prevent apps from accessing calendar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCalendar_UserInControlOfTheseApps"=hex(7):00,00

; 18.9 Calendar. Prevent apps from accessing calendar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCalendar_ForceAllowTheseApps"=hex(7):00,00

; 18.9 Calendar. Prevent apps from accessing calendar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCalendar_ForceDenyTheseApps"=hex(7):00,00

; 18.10 Call history. Prevent apps from accessing call history

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCallHistory"=dword:2

; 18.10 Call history. Prevent apps from accessing call history

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCallHistory_UserInControlOfTheseApps"=hex(7):00,00

; 18.10 Call history. Prevent apps from accessing call history

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCallHistory_ForceAllowTheseApps"=hex(7):00,00

; 18.10 Call history. Prevent apps from accessing call history

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCallHistory_ForceDenyTheseApps"=hex(7):00,00

; 18.11 Email. Prevent apps from accessing emails

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessEmail"=dword:2

; 18.11 Email. Prevent apps from accessing emails

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessEmail_UserInControlOfTheseApps"=hex(7):00,00

; 18.11 Email. Prevent apps from accessing emails

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessEmail_ForceAllowTheseApps"=hex(7):00,00

; 18.11 Email. Prevent apps from accessing emails

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessEmail_ForceDenyTheseApps"=hex(7):00,00

; 18.12 Messaging. Prevent apps from accessing messages

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMessaging"=dword:2

; 18.12 Messaging. Prevent apps from accessing messages

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMessaging_UserInControlOfTheseApps"=hex(7):00,00

; 18.12 Messaging. Prevent apps from accessing messages

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMessaging_ForceAllowTheseApps"=hex(7):00,00

; 18.12 Messaging. Prevent apps from accessing messages

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMessaging_ForceDenyTheseApps"=hex(7):00,00

; 18.12 Messaging. Turn off Message Sync

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Messaging]

"AllowMessageSync"=dword:0

; 18.13 Phone calls. Prevent apps from accessing phone calls

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessPhone"=dword:2

; 18.13 Phone calls. Prevent apps from accessing phone calls

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessPhone_UserInControlOfTheseApps"=hex(7):00,00

; 18.13 Phone calls. Prevent apps from accessing phone calls

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessPhone_ForceAllowTheseApps"=hex(7):00,00

; 18.13 Phone calls. Prevent apps from accessing phone calls

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessPhone_ForceDenyTheseApps"=hex(7):00,00

; 18.14 Radios. Prevent apps from accessing radio

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessRadios"=dword:2

; 18.14 Radios. Prevent apps from accessing radio

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessRadios_UserInControlOfTheseApps"=hex(7):00,00

; 18.14 Radios. Prevent apps from accessing radio

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessRadios_ForceAllowTheseApps"=hex(7):00,00

; 18.14 Radios. Prevent apps from accessing radio

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessRadios_ForceDenyTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with unpaired devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsSyncWithDevices"=dword:2

; 18.15 Other devices. Prevent communications with unpaired devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsSyncWithDevices_UserInControlOfTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with unpaired devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsSyncWithDevices_ForceAllowTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with unpaired devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsSyncWithDevices_ForceDenyTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with tursted devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTrustedDevices"=dword:2

; 18.15 Other devices. Prevent communications with tursted devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTrustedDevices_UserInControlOfTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with tursted devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTrustedDevices_ForceAllowTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with tursted devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTrustedDevices_ForceDenyTheseApps"=hex(7):00,00

; 18.16 Feedback & diagnostics. Turn off Feedback notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\DataCollection]

"DoNotShowFeedbackNotifications"=dword:1

; 18.16 Feedback & diagnostics. Disable telemetry

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\DataCollection]

"AllowTelemetry"=dword:0

; 18.16 Feedback & diagnostics. Turn off tailored experiences

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CloudContent]

"DisableWindowsConsumerFeatures"=dword:1

; 18.17 Background apps. Turn off background app

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsRunInBackground"=dword:2

; 18.17 Background apps. Turn off background app

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsRunInBackground_UserInControlOfTheseApps"=hex(7):00,00

; 18.17 Background apps. Turn off background app

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsRunInBackground_ForceAllowTheseApps"=hex(7):00,00

; 18.17 Background apps. Turn off background app

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsRunInBackground_ForceDenyTheseApps"=hex(7):00,00

; 18.18 Motion. Prevent apps from accessing motion data

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMotion"=dword:2

; 18.18 Motion. Prevent apps from accessing motion data

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMotion_UserInControlOfTheseApps"=hex(7):00,00

; 18.18 Motion. Prevent apps from accessing motion data

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMotion_ForceAllowTheseApps"=hex(7):00,00

; 18.18 Motion. Prevent apps from accessing motion data

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMotion_ForceDenyTheseApps"=hex(7):00,00

; 18.19 Tasks. Prevent apps from accessing tasks

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTasks"=dword:2

; 18.19 Tasks. Prevent apps from accessing tasks

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTasks_UserInControlOfTheseApps"=hex(7):00,00

; 18.19 Tasks. Prevent apps from accessing tasks

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTasks_ForceAllowTheseApps"=hex(7):00,00

; 18.19 Tasks. Prevent apps from accessing tasks

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTasks_ForceDenyTheseApps"=hex(7):00,00

; 18.20 App Diagnostics. Prevent apps from accessing diagnostic information

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsGetDiagnosticInfo"=dword:2

; 18.20 App Diagnostics. Prevent apps from accessing diagnostic information

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsGetDiagnosticInfo_UserInControlOfTheseApps"=hex(7):00,00

; 18.20 App Diagnostics. Prevent apps from accessing diagnostic information

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsGetDiagnosticInfo_ForceAllowTheseApps"=hex(7):00,00

; 18.20 App Diagnostics. Prevent apps from accessing diagnostic information

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsGetDiagnosticInfo_ForceDenyTheseApps"=hex(7):00,00

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\TextInput]

"AllowLinguisticDataCollection"=dword:0

; 18.22 Activity History. Turn off tracking of your Activity History

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableActivityFeed"=dword:0

; 18.22 Activity History. Turn off tracking of your Activity History

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"PublishUserActivities"=dword:0

; 18.22 Activity History. Turn off tracking of your Activity History

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"UploadUserActivities"=dword:0

; 18.23 Voice Activation. Turn Off apps ability to listen for a Voice keyword

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsActivateWithVoice"=dword:2

; 18.23 Voice Activation. Turn Off apps ability to listen for a Voice keyword

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsActivateWithVoiceAboveLock"=dword:2

; 18.24 News and interests. Disable Windows Feeds

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Windows Feeds]

"EnableFeeds"=dword:00000000

; 19. Software Protection Platform. Turn off sending KMS client activation data to Microsoft

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\CurrentVersion\Software Protection Platform]

"NoGenTicket"=dword:1

; 20. Storage health. Turn off downloading updates to the Disk Failure Prediction Model

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\StorageHealth]

"AllowDiskHealthModelUpdates"=dword:0

; 21. Sync your settings. Turn off settings sync

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\SettingSync]

"DisableSettingSync"=dword:2

; 21. Sync your settings. Turn off settings sync

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\SettingSync]

"DisableSettingSyncUserOverride"=dword:1

; 22. Teredo. Disable Teredo

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\TCPIP\v6Transition]

"Teredo_State"="Disabled"

; 23. Wi-Fi Sense. Turn off the feature

[HKEY_LOCAL_MACHINE\Software\Microsoft\wcmsvc\wifinetworkmanager\config]

"AutoConnectAllowedOEM"=dword:0

; 24. Microsoft Defender Antivirus. Disconnect from the Microsoft Antimalware Protection Service

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Spynet]

"SpynetReporting"=dword:0

; 24. Microsoft Defender Antivirus. Stop sending file samples back to Microsoft

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Spynet]

"SubmitSamplesConsent"=dword:2

; 24. Microsoft Defender Antivirus. Stop downloading Definition Updates

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Signature Updates]

"FallbackOrder"="FileShares"

; 24. Microsoft Defender Antivirus. Stop downloading Definition Updates

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Signature Updates]

"DefinitionUpdateFileSharesSources"="Nothing"

; 24. Microsoft Defender Antivirus. Turn off Malicious Software Reporting Tool (MSRT) diagnostic data:

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MRT]

"DontReportInfectionInformation"=dword:00000001

; 24. Microsoft Defender Antivirus. Turn off Enhanced Notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Reporting]

"DisableEnhancedNotifications"=dword:1

; 24.1 Microsoft Defender SmartScreen. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableSmartScreen"=dword:0

; 24.1 Microsoft Defender SmartScreen. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\SmartScreen]

"ConfigureAppInstallControlEnabled"=dword:1

; 24.1 Microsoft Defender SmartScreen. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\SmartScreen]

"ConfigureAppInstallControl"="Anywhere"

; 24.1 Microsoft Defender SmartScreen. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"ShellSmartScreenLevel"=-

; 25. Personalized Experiences. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CloudContent]

"DisableCloudOptimizedContent"=dword:1

; 26. Microsoft Store. Disable all apps from Microsoft Store

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\WindowsStore]

"DisableStoreApps"=dword:1

; 26. Microsoft Store. Turn off Automatic Download and Install of updates.

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\WindowsStore]

"AutoDownload"=dword:2

; 27. Apps for websites. Turn off apps for websites

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableAppUriHandlers"=dword:0

; 28.3. Delivery Optimization. (simple mode) prevent P2P traffic

; Value is Hex 63 = 99 decimal

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\DeliveryOptimization]

"DODownloadMode"=dword:63

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"DoNotConnectToWindowsUpdateInternetLocations"=dword:1

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"DisableWindowsUpdateAccess"=dword:1

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"WUServer"=" "

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"WUStatusServer"=" "

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"UpdateServiceUrlAlternate"=" "

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate\AU]

"UseWUServer"=dword:1

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"FillEmptyContentUrls"=-

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"DoNotEnforceEnterpriseTLSCertPinningForUpdateDetection"=-

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"SetProxyBehaviorForUpdateDetection"=dword:0

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\WindowsStore\WindowsUpdate]

"AutoDownload"=dword:00000005

; 30. Cloud Clipboard

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"AllowCrossDeviceClipboard"=dword:0

; 31. Services Configuration. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\DataCollection]

"DisableOneSettingsDownloads"=dword:00000001

PowerShell-скрипт, удаляющий ВСЕ встроенные приложения

get-AppxPackage | Remove-AppxPackage

$packs = Get-AppxProvisionedPackage -online | Select-Object PackageName

foreach ($pack in $packs) {Remove-AppxProvisionedPackage -online -PackageName $pack.PackageName}

get-AppxPackage -allusers | Remove-AppxPackage

'Uninstalling OneDrive...'

taskkill.exe /F /IM "OneDrive.exe"

& "$env:systemroot\SysWOW64\OneDriveSetup.exe" /uninstall

'... waiting until OneDrive will be uninstalled ....'

while (Test-Path $env:LOCALAPPDATA\Microsoft\OneDrive\OneDrive.exe) { Start-Sleep 1 }

'... OneDrive Uninstalling complete!'

Применим все эти файлы, перезагрузимся и посмотрим, что станет с трафиком.

Важно! Перед применением REG-файлов необходимо отключить самозащиту Windows Defender (Tamper protection). О том, как это сделать, будет в конце статьи.

«Паразитный» трафик уменьшился в разы, но, ожидаемо, не пропал полностью. Анализ фонового трафика находящейся в простое ВМ выявил следующих «болтунов»:

- MS Edge;

- Сервис Delivery Optimization (DoSvc);

- Сервис AppX Deployment Service (AppXSVC);

- Сервис Windows Update (wuauserv).

С большей частью болтунов можно разобраться, указав в свойствах сетевого подключения, что оно лимитированное (mettered). Для проводных (Ethernet) соединений сделать это можно с помощью скрипта под спойлером.

PowerShell-скрипт, устанавливающий признак лимитированного соединения

<#

.SYNOPSIS : PowerShell script to set Ethernet connection as metered or not metered

.AUTHOR : Michael Pietroforte

.SITE : https://4sysops.com

#>

#We need a Win32 class to take ownership of the Registry key

$definition = @"

using System;

using System.Runtime.InteropServices;

namespace Win32Api

{

public class NtDll

{

[DllImport("ntdll.dll", EntryPoint="RtlAdjustPrivilege")]

public static extern int RtlAdjustPrivilege(ulong Privilege, bool Enable, bool CurrentThread, ref bool Enabled);

}

}

"@

Add-Type -TypeDefinition $definition -PassThru | Out-Null

[Win32Api.NtDll]::RtlAdjustPrivilege(9, $true, $false, [ref]$false) | Out-Null

#Setting ownership to Administrators

$key = [Microsoft.Win32.Registry]::LocalMachine.OpenSubKey("SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\DefaultMediaCost",[Microsoft.Win32.RegistryKeyPermissionCheck]::ReadWriteSubTree,[System.Security.AccessControl.RegistryRights]::takeownership)

$acl = $key.GetAccessControl()

$acl.SetOwner([System.Security.Principal.NTAccount]"Administrators")

$key.SetAccessControl($acl)

#Giving Administrators full control to the key

$rule = New-Object System.Security.AccessControl.RegistryAccessRule ([System.Security.Principal.NTAccount]"Administrators","FullControl","Allow")

$acl.SetAccessRule($rule)

$key.SetAccessControl($acl)

#Setting Ethernet as metered or not metered

$path = "HKLM:\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\DefaultMediaCost"

$name = "Ethernet"

$metered = Get-ItemProperty -Path $path | Select-Object -ExpandProperty $name

New-ItemProperty -Path $path -Name $name -Value "2" -PropertyType DWORD -Force | Out-Null

Write-Host "Ethernet is now set to metered."

После применения этого скрипта объём передаваемого трафика снизится ещё больше (~1Mb/час), а единственным болтуном останется MS Edge. Если вы планируете использовать этот браузер в дальнейшем, то на этом можно и успокоиться. Для тех же, кто хочет полной приватности, необходимо победить финального босса — MS Edge.

Чтобы прикрыть ему рот, необходимо с помощью штатных средств (Menu > Settings) настроить браузер таким образом, чтобы он использовал облачные службы, синхронизировался и выполнял прочую сетевую активность по минимуму. Если требуется настроить несколько машин, то можно только на одной настроить пользовательский профиль в браузере, а потом копировать его на все другие машины. Профиль хранится в «%LOCALAPPDATA%\Microsoft\Edge\User Data».

После настройки браузера необходимо отключить службы Edge, отвечающие за обновления, и удалить задания из системного планировщика. Сделать всё это можно следующим скриптом:

PowerShell-скрипт, отключающий службы обновления MS Edge

'Killing MS Edge processes...'

C:\Windows\System32\taskkill.exe /F /IM "msedge.exe"

'Stroping MS Edge update related services...'

C:\Windows\System32\net.exe stop MicrosoftEdgeElevationService

C:\Windows\System32\net.exe stop edgeupdate

C:\Windows\System32\net.exe stop edgeupdatem

'Disabling MS Edge update related services...'

C:\Windows\System32\sc.exe config MicrosoftEdgeElevationService obj= .\Guest start= disabled

C:\Windows\System32\sc.exe config edgeupdate obj= .\Guest start= disabled

C:\Windows\System32\sc.exe config edgeupdatem obj= .\Guest start= disabled

'Removing MS Edge update related Scheduler Tasks...'

Get-ScheduledTask -TaskName "*EdgeUpdate*" | Unregister-ScheduledTask -Confirm:$false

После всех этих манипуляций с MS Edge система полностью прекратит генерировать фоновый Интернет-трафик (при измерении в режиме простоя). Важно отметить, что любой неосторожный запуск MS Edge приведёт к тому, что он снова будет втихаря стучаться в Интернет. Так что будьте осторожны.

▍ Отключение Windows Defender

Данный шаг является опциональным, поскольку болтливость встроенного антивируса существенно ограничится REG-файлами, приведёнными выше. Однако, в условиях, когда антивирус не обновляется, он теряет всякую актуальность и жрёт ресурсы впустую. Чтобы его отключить, нужно сделать следующее:

- Руками, с помощью GUI в настройках антивируса необходимо отключить опцию «Tamper protection» (Settings > Update & Security > Windows Security > Virus & Threat protection > Virus & Threat protection settings > Tamper protection off).

- Затем следует применить следующий REG-файл.

REG-файл, отключающий Windows Defender

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender] "DisableAntiSpyware"=dword:00000001

▍ Краткая инструкция применения данного способа блокировки

- Загрузить REG-файлы уровня пользователя user.reg и уровня компьютера comp.reg.

- Запустить скрипт, удаляющий встроенные приложения.

- Запустить скрипт, устанавливающий признак лимитированного соединения.

- Провести настройку браузера MS Edge.

- Запустить скрипт, отключающий механизмы обновления MS Edge.

▍ Послевкусие и стратегия использования

Как уже отмечалось выше, любые попытки отключения сетевых возможностей ОС Windows 10 приводят к проблемам. Данный способ не исключение.

Практика показала, что после проведения всех этих манипуляций некоторые программы, например, Mozilla Firefox, отказываются инсталлироваться. Тем не менее ранее установленные программы, тот же Firefox, продолжают работать. Всё это говорит о том, что стратегия «затыкания рта Windows» должна быть такой:

- Полностью обновить ОС.

- Инсталляция и настройка требуемых сторонних программ.

- Отключение «паразитного» сетевого трафика.

Помоги спутнику бороться с космическим мусором в нашей новой игре! 🛸

Для кого эта статья:

- пользователи ПК, интересующиеся основами интернет-безопасности

- родители, желающие защитить детей во время использования интернета

- будущие специалисты в области компьютерной безопасности

В Roblox можно больше, чем просто играть

Научим детей и подростков программировать и создавать миры в Roblox

Что такое брандмауэр и для чего он нужен

Каждое устройство, у которого есть доступ в интернет, связано с глобальной сетью. А потому может не только передавать и принимать информацию, но и стать жертвой вредоносного трафика. Чтобы не допустить этого, компьютер защищают разными средствами. В том числе — с помощью брандмауэра.

Брандмауэр (firewall, межсетевой экран) — это способ защиты устройства, который представляет собой барьер между самим устройством и глобальной сетью.

Основной функцией брандмауэра является защита от сетевых угроз. По принципу работы он похож на магический щит. Брандмауэр не просто отражает входящий трафик, он анализирует его и отделяет безопасный от подозрительного. Так межсетевой экран не даёт злоумышленникам получить доступ к вашему компьютеру через интернет.

Даже его название намекает на то, как он действует. В немецком brandmauer — это глухая противопожарная стена, которая защищает дом и не даёт огню распространяться. Отсюда и второе название экрана — firewall.

От чего защищает брандмауэр

Теперь давайте разберёмся, от каких видов угроз файрвол может уберечь ваше устройство. Сделаем это в таблице ниже.

|

От чего защищает брандмауэр |

|

|---|---|

|

Угроза |

Сущность |

|

Взлом удалённого рабочего стола |

Мошенник подбирает логин и пароль для доступа к удалённому рабочему столу и может украсть персональные данные или конфиденциальную информацию из компании. |

|

Фишинговые сайты |

Чтобы запутать пользователя, злоумышленники создают сайт, один в один похожий на настоящий. А после ждут, пока он введёт свои данные, чтобы перехватить их. Обычно такие сайты отличаются от настоящих 1–2 символами в домене. |

|

Доступ через бэкдор |

Чтобы добраться до личных файлов пользователя, мошенник может воспользоваться уязвимостью в защите устройства, например, открытыми портами. |

|

Компьютерные черви и часть вирусов |

Если пользователь открывает подозрительные сайты, переходит по ссылкам и скачивает непроверенные файлы из разных источников, он рискует заразить компьютер вирусом или червём. Это вредоносные программы, которые могут воспроизводить сами себя в системе и мешают её работе. |

|

DDoS-атаки |

Чтобы нарушить работу сервера, мошенники могут направлять большое количество запросов из разных источников, которые сервер не способен обработать. Тогда он сбоит или перестаёт отвечать совсем. |

|

Шпионские программы |

Чтобы украсть личные данные и следить, что пользователь делает в интернете, злоумышленники прячут шпионские программы в файлы, которые этот пользователь может скачать в сети. |

Но это не значит, что брандмауэр — панацея от всех угроз в интернете. С некоторыми видами опасностей он не справится. Какими именно — рассмотрим в конце статьи, когда будем отвечать на частые вопросы о файрволах.

Вы тоже можете стать специалистом по интернет-безопасности и разрабатывать защитные программы. Начните путь к востребованной профессии с в Skysmart Pro.айти-курсов для детей

Как устроен интернетЧитать →

Как включить брандмауэр и изменить его настройки

Включить файрвол можно в любой операционной системе. Для примера давайте разберём, как это сделать на Windows 10.

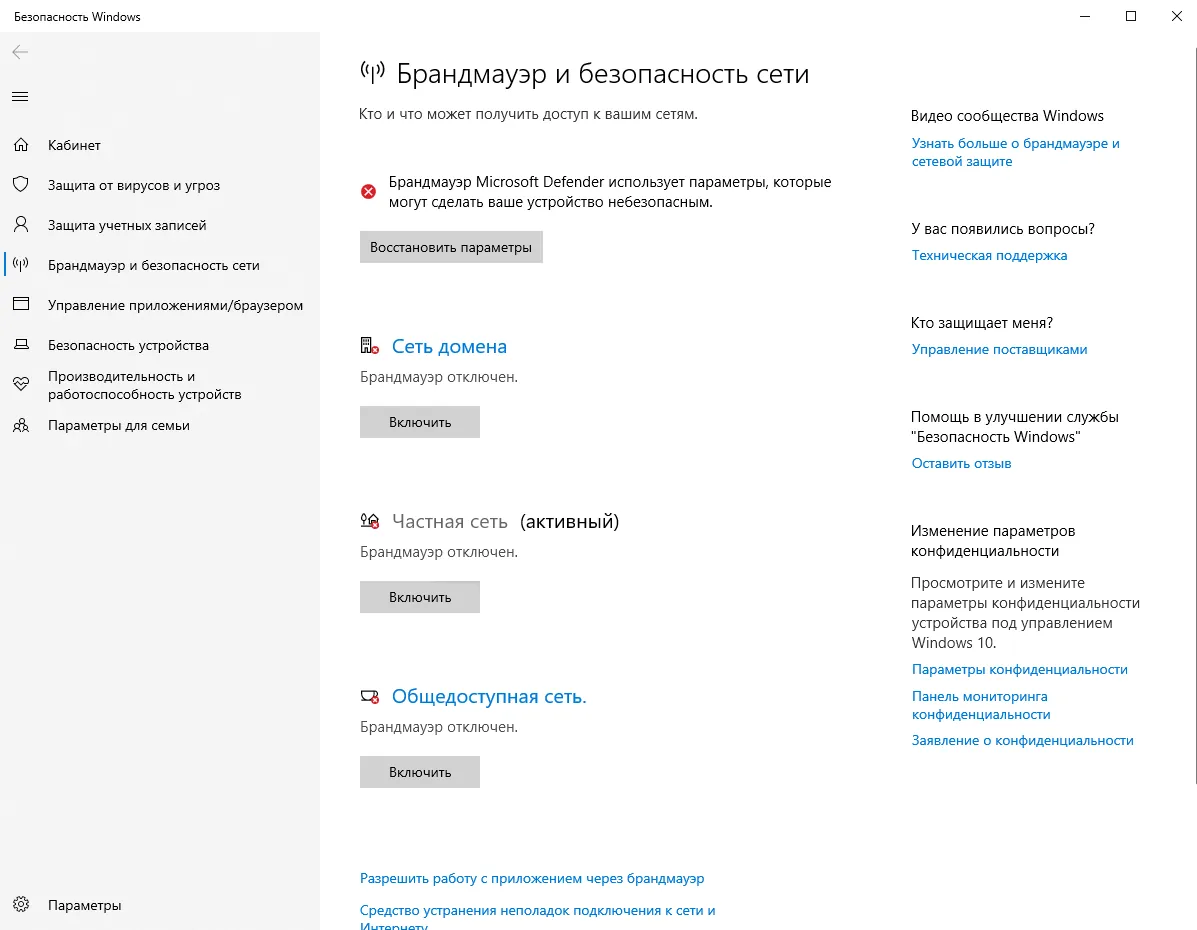

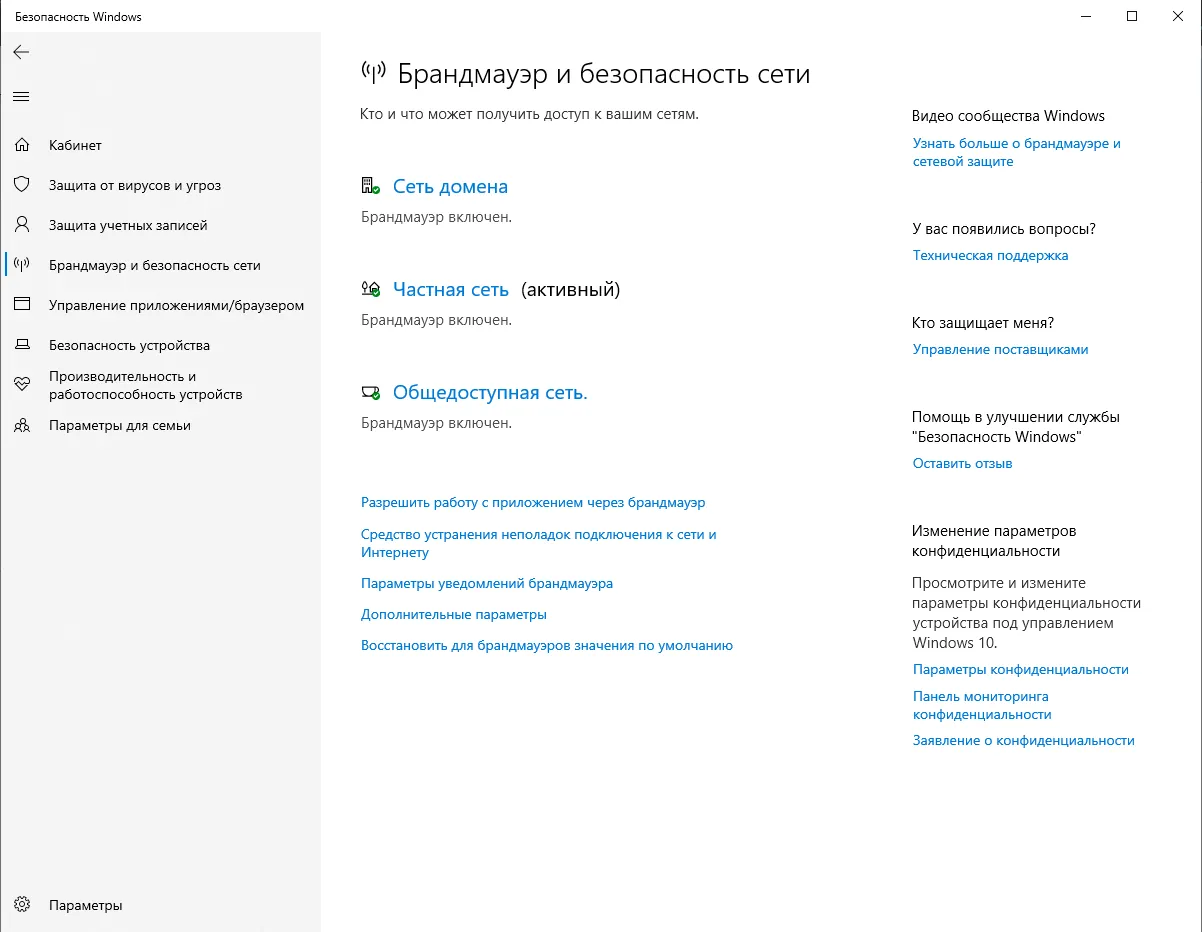

Первым делом стоит проверить, включён ли ваш брандмауэр. Для этого перейдите в Параметры → Обновление и безопасность → Безопасность Windows. Здесь можно просмотреть данные о защите вашего компьютера по разным направлениям.

Сейчас нас интересует пункт Брандмауэр и защита сети. Если рядом с его иконкой есть значок с зелёной галочкой, то всё в порядке — межсетевой экран включён и защищает устройство. Если же вместо галочки стоит восклицательный знак в жёлтом треугольнике, значит, есть проблемы. Чтобы решить их, кликаем по кнопке Открыть службу «Безопасность Windows» вверху.

Здесь можно посмотреть, включён ли брандмауэр и для каких сетей. Если он выключен, его можно активировать. Всё, что нужно сделать, — прокликать кнопки Включить у каждого типа сети. И лучше сделать это для всех сетей сразу.

Так, если вы подключитесь к домашней сети, например, через Wi-Fi, будут работать параметры Частная сеть. А когда зайдёте в интернет через открытую точку доступа в кафе или другом общественном месте, брандмауэр применит настройки в пункте Общедоступная сеть.

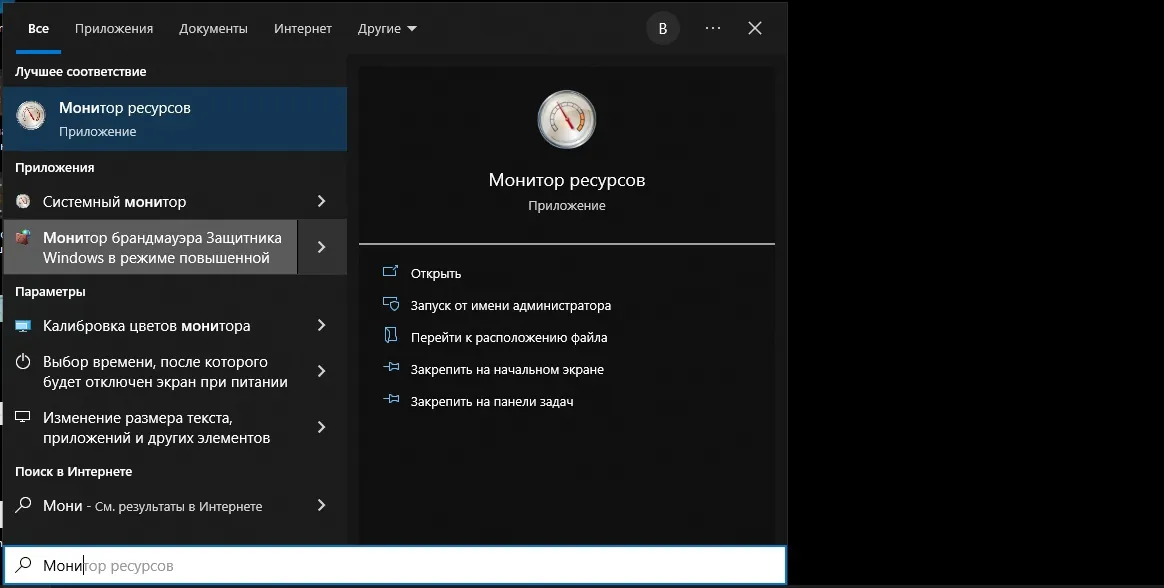

Теперь, когда вы включили брандмауэр, его нужно настроить. Чтобы быстро найти нужную программу, кликните на значок с изображением лупы на панели задач. Откроется строка поиска. Впишите туда «монитор» и найдите вариант Монитор брандмауэра Защитника Windows в режиме повышенной безопасности.

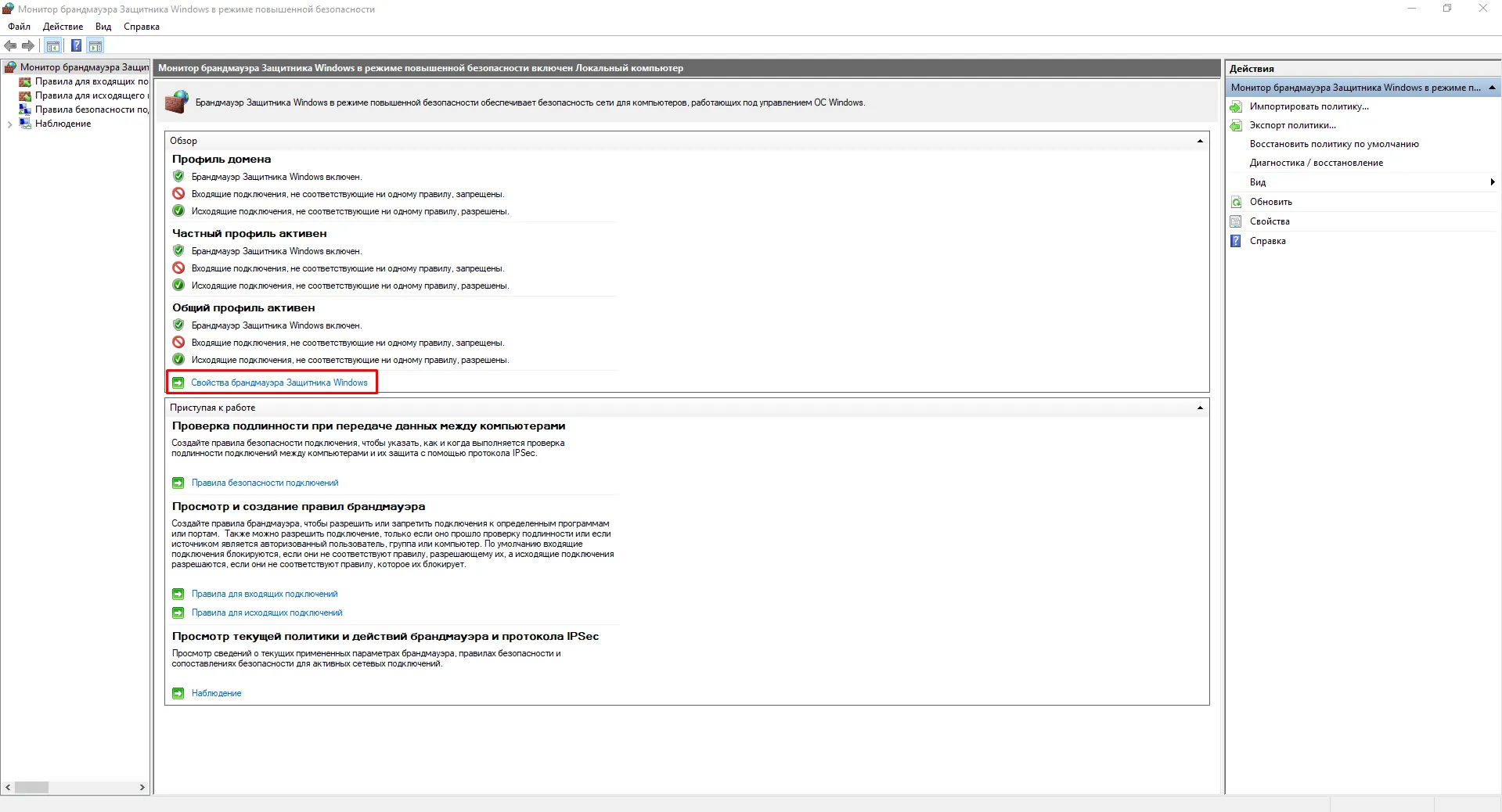

Кликайте по нему — откроется программа, где можно изменить настройки файрвола. Здесь вы можете посмотреть правила брандмауэра по умолчанию, которые тот использует для разных сетей. Чтобы изменить их так, как вам нужно, нажмите Свойства брандмауэра Защитника Windows.

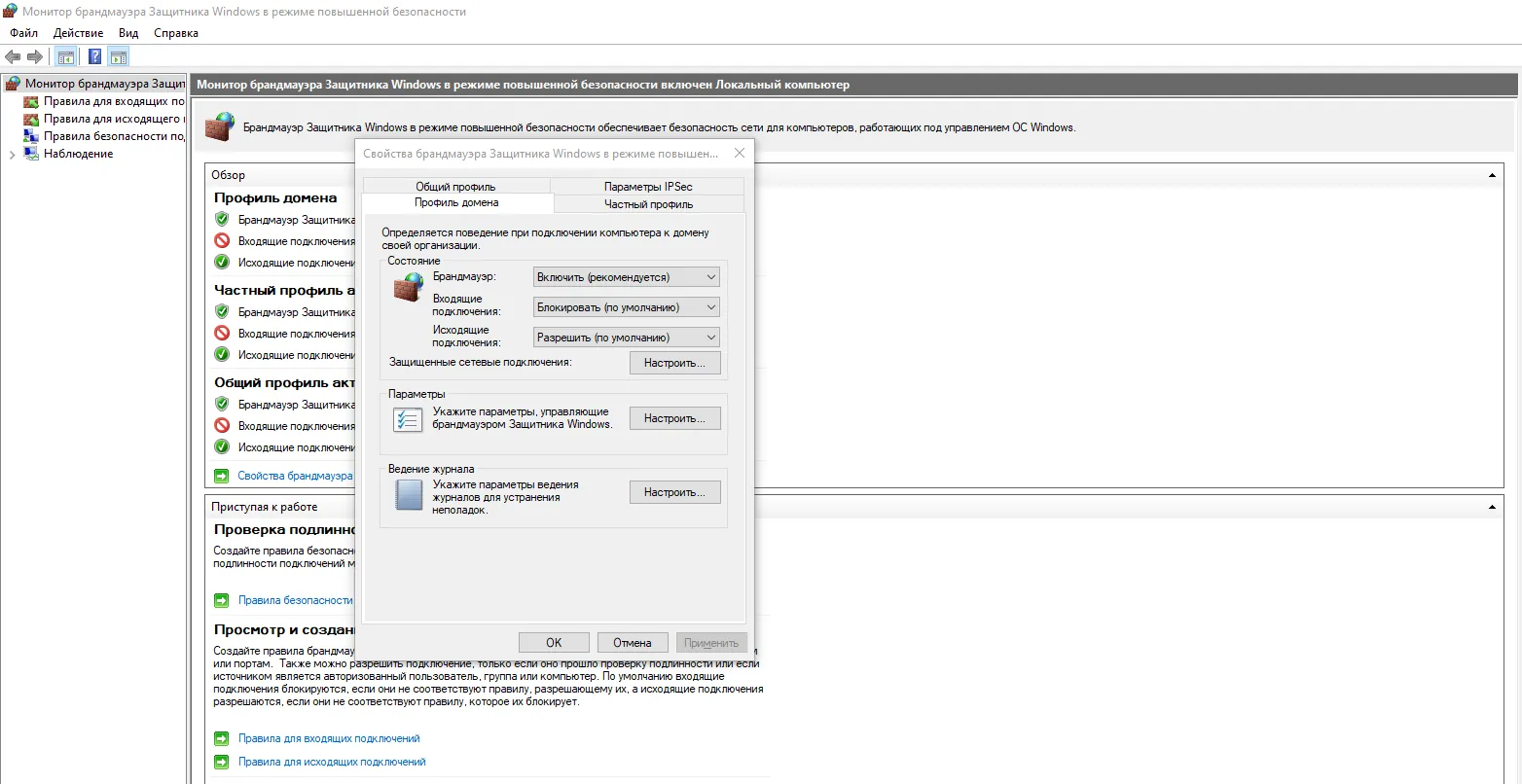

После этого откроется новое окно с параметрами для входящих и исходящих запросов для трёх типов сетей. Всего есть три варианта параметров для каждого из них:

-

разрешить — сетевой экран блокирует только те подключения, которые указаны в запрещениях;

-

блокировать (по умолчанию) — сетевой экран блокирует все подключения, кроме тех, что указаны в разрешениях;

-

блокировать все подключения — сетевой экран блокирует даже те подключения, которые указаны в разрешениях.

Установите нужные настройки для каждой сети, переключаясь между вкладками сверху. Если нужно, здесь же можно выключить файрвол Windows для одной или нескольких из них.

Что будет, если отключить брандмауэр

Если кратко, то ничего хорошего. Так вы сделаете своё устройство уязвимым перед атаками злоумышленников в интернете. Поэтому в случае, когда вам нужно использовать приложение, которое блокирует брандмауэр, мы советуем настроить доступ к нему, а не выключать защиту Windows полностью.

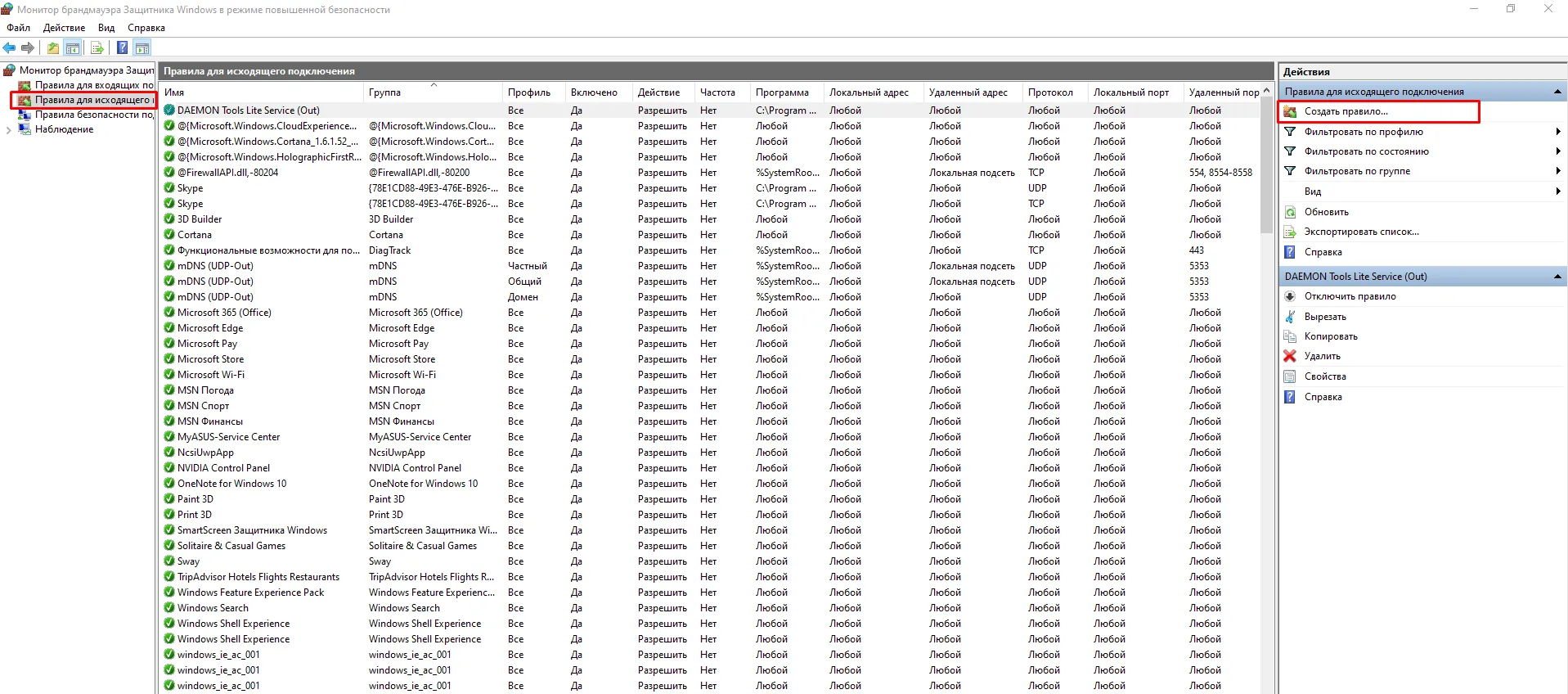

Это можно сделать в том же окне. Для этого перейдите во вкладку Правила для исходящего подключения и нажмите Создать правило справа. В новом окне выберите тип правила, укажите путь к приложению и сохраните нужные разрешения для каждой сети в настройках. Готово!

Сервер — что это такое?Читать →

Чем можно заменить встроенный брандмауэр

Встроенный в ОС файрвол — не единственный способ обезопасить устройство. Есть и другие программы, которые вы можете установить, чтобы защитить компьютер от угроз. В таблице ниже мы собрали несколько самых надёжных из них.

|

Аналоги встроенного брандмауэра |

|

|---|---|

|

Приложение |

Описание |

|

Comodo Firewall |

Домашний файрвол, который в обзорах часто называют лучшим из бесплатных. Хорошо блокирует вредоносный трафик, позволяет следить за историей проверок, содержит встроенную систему репутации файлов. Можно также установить совмещённый с файрволом антивирус. |

|

Avast! Internet Security |

Бесплатный антивирус со встроенным брандмауэром, один из самых популярных среди пользователей. Хорошо справляется с прямыми атаками. Предлагает режим автопроверки трафика, в котором сам выдаёт разрешения, и управляемую настройку разрешений. В последнем пользователь может выбрать один из 5 уровней доступа для каждого приложения. |

|

PrivateFirewall |

Простой и удобный файрвол. Не занимает много места на диске, радует интуитивно понятным интерфейсом, быстро реагирует на угрозы. Кроме стандартных функций брандмауэра предлагает режим сканирования системы. Из минусов — приложение на английском языке, нет режима автопроверки приложений. |

|

ZoneAlarm Free Firewall |

Ещё один качественный бесплатный файрвол, главный конкурент Comodo Firewall по функциям и популярности. Не требует особых навыков из-за доступного интерфейса, позволяет гибко настраивать разрешения, эффективно справляется с угрозами. Можно также установить совмещённый с файрволом антивирус. |

|

TinyWall |

Файрвол отражает своё название — это маленькая, но полезная программа. Её можно использовать как самостоятельный брандмауэр или как дополнительный к другим системам защиты. Хорошо фильтрует трафик, «дружит» почти со всеми популярными антивирусами, требует мало памяти. Есть и минусы. Например, TinyWall не уведомляет пользователя, когда блокирует что-либо. А ещё не спасает от DDoS-атак. |

Ответы на частые вопросы

А теперь простыми словами ответим на вопросы, которые чаще всего задают пользователи ПК о брандмауэрах и сетевой безопасности.

Какие угрозы может предотвратить брандмауэр и какие — нет?

В начале статьи мы уже писали, что файрвол может защитить компьютер от червей, взлома удалённого рабочего стола, шпионского софта и DDoS. Но это не все угрозы, с которыми может столкнуться ваше устройство. И от некоторых брандмауэр уберечь не сможет, например:

-

уже «живущие» на компьютере вирусы и черви;

-

входящий трафик через VPN;

-

некоторые сложные типы вирусов.

Поэтому важно использовать все инструменты безопасности в комплексе — только так вы защитите своё устройство. Например, всегда держите включёнными и брандмауэр, и антивирус.

Как брандмауэр защищает компьютер или сеть от взломов и вредоносных программ?

Брандмауэр постоянно мониторит входящий трафик. Всё, что поступает на ваше устройство, он проверяет и решает, стоит заблокировать запрос или разрешить его. При этом он записывает всю информацию о проверенном трафике, чтобы вы могли обратиться к истории и узнать, находил ли файрвол угрозы.

Может ли брандмауэр замедлять работу сети или ухудшать качество связи?

Может. Если компьютер отстаёт от современного по техническим характеристикам, файрвол заметно снижает его производительность. Но мы всё равно не рекомендуем жертвовать безопасностью в угоду лишним секундам скорости. Вместо этого советуем улучшить производительность другими доступными методами.

Как ускорить работу компьютераЧитать →

Сегодня мы разобрали термин «брандмауэр»: узнали, что это такое, как включить его на компьютере, и покопались в настройках. Знакомство с ним — это важный этап для всех, кто хочет в будущем стать специалистом по интернет-безопасности. Но помните: белому хакеру важна не только теория, но и практика. Например, в языках программирования.

Если вы ещё не определились, что хотите изучать, приходите на бесплатный вводный урок в Skysmart Pro. Там мы поможем поставить цель и подберём курс программирования, который в будущем даст старт вашей IT-профессии. До встречи на занятии!

Firewall — один из самых важных компонентов для защиты компьютера или сервера от сетевых угроз. Он выполняет роль фильтра, который регулирует входящий и исходящий трафик, предотвращая несанкционированный доступ. Чтобы обеспечить надёжную защиту, важно не просто включить firewall, но и правильно его настроить. Рассмотрим, как грамотно настроить файрвол на сервере и на Windows 10.

Что такое файрвол и как он работает

Файрвол (или фаервол, брандмауэр) — это система безопасности, которая отслеживает сетевые соединения и применяет к ним заранее заданные правила. Она может быть как программной, так и аппаратной.

Firewall проверяет каждый сетевой пакет и принимает решение: пропустить, заблокировать или перенаправить. Его задача — не допустить нежелательного трафика и контролировать то, что выходит из системы.

Настройка фаервола на сервере

Для Linux-серверов чаще всего используются следующие инструменты:

- UFW (Uncomplicated Firewall) — простой интерфейс к iptables

- Firewalld — динамический firewall с поддержкой зон

- CSF — продвинутый фаервол для хостинг-серверов

Пример настройки UFW:

sudo ufw default deny incoming

sudo ufw default allow outgoing

sudo ufw allow ssh

sudo ufw allow 80,443/tcp

sudo ufw enable

Проверить статус:

sudo ufw status

Это базовая настройка firewall, которая подойдёт большинству VPS.

Для пользователей Windows 10 доступна встроенная система “Брандмауэр Windows”, которая позволяет контролировать сетевые соединения для каждого приложения.

Чтобы настроить:

- Откройте “Панель управления” → “Система и безопасность” → “Брандмауэр Windows Defender”

- Выберите “Дополнительные параметры” (Advanced Firewall Settings)

- Создайте новое правило:

- Укажите порт или программу

- Выберите действие (разрешить или блокировать)

- Задайте профиль (домашняя, рабочая, общедоступная сеть)

Такой подход помогает гибко управлять трафиком для разных сценариев.

Для чего нужен файрвол и как правильно настроить

- Контроль доступа — можно разрешить соединения только с определённых IP-адресов

- Ограничение портов — только необходимые порты открыты для внешнего мира

- Фильтрация пакетов — защита от вредоносного и нежелательного трафика

- Уведомления и логи — фиксация попыток доступа и событий безопасности

Настройка фаервола должна учитывать:

- Тип сервера (VPS, домашний ПК, корпоративная сеть)

- Используемые приложения и протоколы

- Уровень доступа для пользователей

Фаервол — это не просто инструмент, а важный элемент общей стратегии кибербезопасности. Настройка фаервола на сервере и на ПК требует внимательности, но даже базовые меры значительно снижают риски. Используйте встроенные средства Windows 10 и утилиты Linux, чтобы обеспечить безопасную и стабильную работу системы.

Правильная настройка встроенных средств защиты Windows 10 позволяет комфортно и безопасно использовать компьютер. Ниже будут приведены основные способы настройки и варианты с полным отключением защиты.

Содержание

- Зачем отключать Windows Firewall?

- Настройки Windows Firewall

- Как полностью отключить брандмауэр Windows?

- Отключение брандмауэра в панели управления

- Отключение защитника при помощи командной строки

Windows Firewall – важный компонент комплекса встроенной защиты операционной системы предназначенный для блокировки и ограничения входящего и исходящего трафика. С его помощью можно выборочно заблокировать подключение к сети для определенных приложений, что значительно повышает безопасность и защиту от вредоносного ПО, которое может отправлять данные и личную информацию сторонним лицам.

Такая информация может быть использована в корыстных целях, например, для воровства аккаунтов социальных сетей и различных сервисов, электронных почтовых ящиков или взлома электронных кошельков пользователя. После установки чистой операционной системы Windows, брандмауэр будет активирован по умолчанию. Сообщения о блокировке доступа в сеть приложениям демонстрируются при запуске неизвестного ПО. На экране оповещения системы безопасности можно выбрать режим предоставления доступа приложения к сети: доступ только к частным сетям или полный доступ ко всем сетям.

При выборе первого варианта запущенное приложение будет иметь доступ только к частным сетям пользователя без выхода в интернет. Второй вариант дает программе полный доступ в открытую сеть.

Зачем отключать Windows Firewall?

Окно «Оповещение системы безопасности» является единственным, что может помешать пользователю при включенном защитнике, поэтому брандмауэр Windows работает очень ненавязчиво и многие предпочитают оставлять его включенным. Такой подход – наиболее оптимален, поскольку даже встроенной системы защиты – вполне достаточно для обычных пользователей.

Стоит добавить, многие разработчики вирусного ПО утверждают, что стандартная система безопасности Windows 10 имеет незначительное количество уязвимостей, которые заполняются при постоянных обновлениях ОС. Конечно это не гарантирует стопроцентную защиту от узкоспециализированного хакерского ПО, но обеспечивает высокую степень безопасности при попадании рядовых вирусов.

В некоторых случаях пользователь предпочитает устанавливать защиту своей системы от сторонних производителей. В таких случаях брандмауэр Windows можно отключить при установке нового антивирусного комплекса. Это поможет избежать конфликта между различными системами безопасности.

Настройки Windows Firewall

Для настройки параметров защитника Windows следует перейти в расширенные настройки брандмауэра. Для этого:

Шаг 1. Нажимаем по иконке поиска возле по «Пуск» и вводим фразу «Панель управления».

Шаг 2. В открывшемся окне, выбираем режим отображения «Мелкие значки» и переходим в «Брандмауэр защитника Windows».

Шаг 3. Чтобы перейти в окно расширенных настроек защиты, выбираем пункт «Дополнительные параметры».

Находясь в меню «Дополнительные параметры» можно посмотреть текущее состояние защитника и его основные настройки. Данная информация находится в первом пункте «Монитор брандмауэра».

Для создания собственных блокировок определенных приложений, следует воспользоваться графой «Правила для исходящих подключений», где следует выбрать пункт «Создать правило».

В открывшемся окне присутствует несколько вариантов блокировок сети. К примеру, можно заблокировать целый порт или конкретную программу. В нашем случае будет заблокирована конкретная программа, поэтому выбираем первый пункт и нажимаем далее.

Для блокировки конкретной программы, следует выбрать пункт «Путь программы» и выбрать необходимое приложение. Для примера, блокировка будет произведена на браузере Google Chrome. Исполняемый файл браузера находится по пути «C:\Program Files (x86)\Google\Chrome\Application». Его можно выбрать в пункте обзор, или самостоятельно ввести, скопировав путь из проводника.