Обновлено:

Опубликовано:

В качестве примера используется Windows Server 2012 R2 (2016, 2019). Инструкция разбита на несколько шагов и представляет из себя полный цикл настройки файлового хранилища для использования в малых и средних компаниях.

Выбор оборудования и подготовка сервера

Установка Windows и настройка системы

Базовые настройки файлового сервера

Тюнинг файлового сервера или профессиональные советы

Настройка средств обслуживания

Тестирование

Шаг 1. Выбор оборудования и подготовка сервера

В качестве сервера, желательно, выбрать профессиональное оборудование. Системные требования для файлового сервера не высокие:

- Процессор может быть самый простой;

- Оперативная память также не сильно используется;

- Дисковая система — самый основной компонент. Ее объем зависит от специфики бизнеса. Примерная формула — не менее 15 Гб на пользователя и не менее 1 Тб на сервер. До 50 пользователей можно рассматривать диски SATA, после — SAS или SSD.

Например, для компании в 300 пользователей подойдет сервер с процессором Xeon E3, 8 Гб ОЗУ и 5 Тб дискового пространства на дисках SAS 10K.

Дополнительные требования

- Для обеспечения сохранности информации при выходе из строя жесткого диска, необходим RAID-контроллер. Настройка последнего выполняется из специального встроенного программного обеспечения, которое запускается при загрузке сервера;

- Сервер должен быть подключен к источнику бесперебойного питания;

- Необходимо предусмотреть резервное копирование. Для этого нужен дисковый накопитель (внешний жесткий диск) или другой сервер.

Подробнее о выборе оборудования читайте статью Как выбрать сервер.

Шаг 2. Установка Windows и настройка системы

Установка системы

На этом шаге все стандартно, за исключением одного нюанса: разбивая во время установки Windows жесткий диск, стараемся выделить небольшую часть (70 — 120 Гб) для системы и все остальное под данные. Если выделить много дискового пространства для системного раздела, увеличится время его обслуживания и фрагментация, что негативно скажется на производительности и надежности системы в целом.

Настройка системы

- Проверяем правильность настройки времени и часового пояса;

- Задаем понятное имя для сервера и, при необходимости, вводим его в домен;

- Если сервер не подключен напрямую к сети Интернет, стоит отключить брандмауэр;

- Для удаленного администрирования, включаем удаленный рабочий стол;

- Устанавливаем все обновления системы.

Шаг 3. Базовые настройки файлового сервера

Это стандартные действия, которые выполняются при настройке обычного файлового сервера.

Установка роли и вспомогательных компонентов

Как правило, данная роль устанавливается вместе с Windows. Остается только это проверить и доустановить компоненты, которые нужны для полноценной эксплуатации сервиса.

Открываем Диспетчер серверов. Он может быть запущен из панели быстрого запуска.

Нажимаем Управление — Добавить роли и компоненты.

В открывшемся окне оставляем Установка ролей и компонентов и нажимаем Далее.

В следующем окне выбираем нужный сервер (выбран по умолчанию, если работаем на сервере, а не через удаленную консоль) и нажимаем Далее.

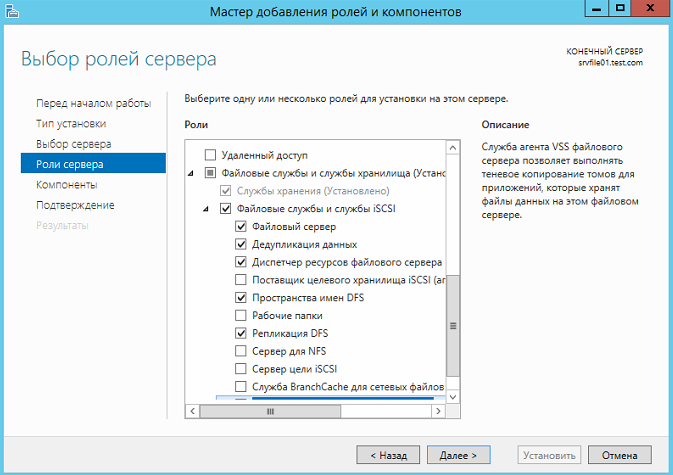

Среди ролей находим Файловые службы и службы хранилища, раскрываем ее и проверяем, что установлены галочки напротив следующих компонентов:

- Службы хранения;

- Файловый сервер;

Если данные службы не установлены, выбираем их и нажимаем Далее.

В окне Выбор компонентов просто нажимаем Далее.

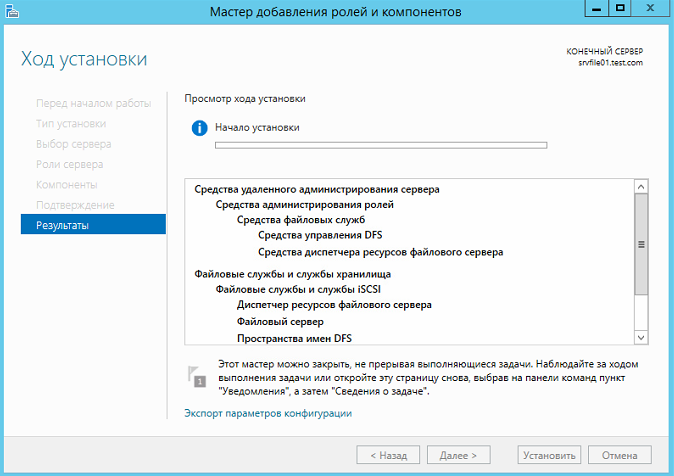

Откроется окно Подтверждение установки компонентов. Нажимаем Установить и после окончания процесса перезагружаем сервер.

Настройка шары (общей папки)

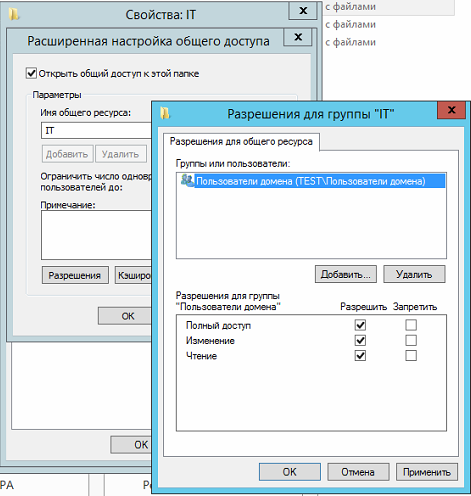

Создаем первую папку, которую хотим предоставить в общее использование. Затем кликаем по ней правой кнопкой мыши и нажимаем Свойства:

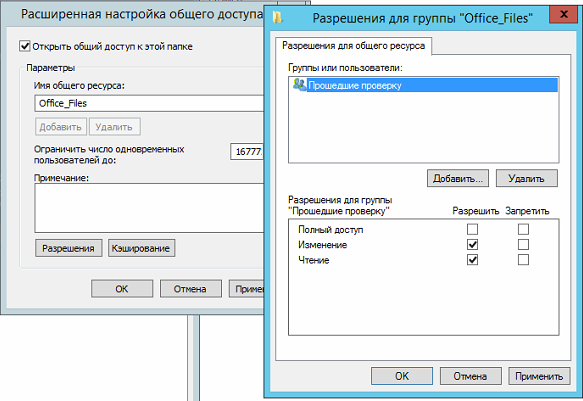

В открывшемся окне переходим на вкладку Доступ и нажимаем Расширенная настройка:

Ставим галочку Открыть общий доступ к этой папке и нажимаем кнопку Разрешения:

Предоставляем полный доступ всем пользователям:

* конечно же, мы не будем давать доступ всем пользователям, но для этого есть вкладка безопасность (см. ниже).

Нажимаем OK и еще раз OK.

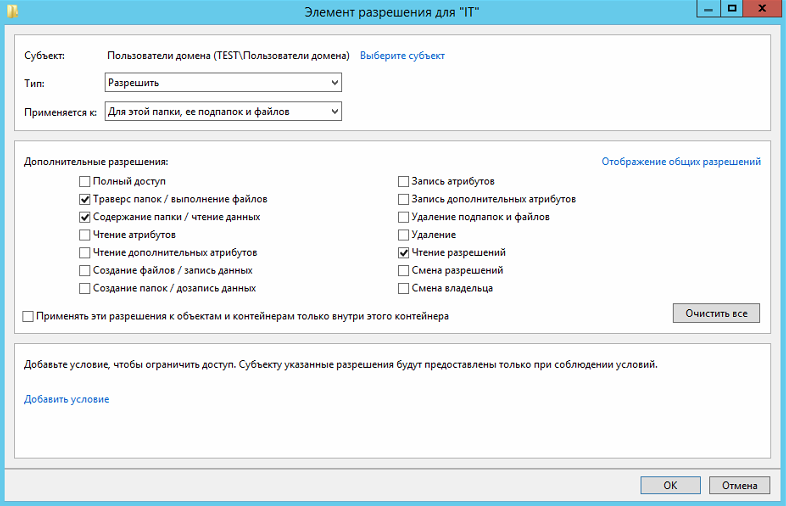

Теперь переходим на вкладку Безопасность и нажимаем Дополнительно:

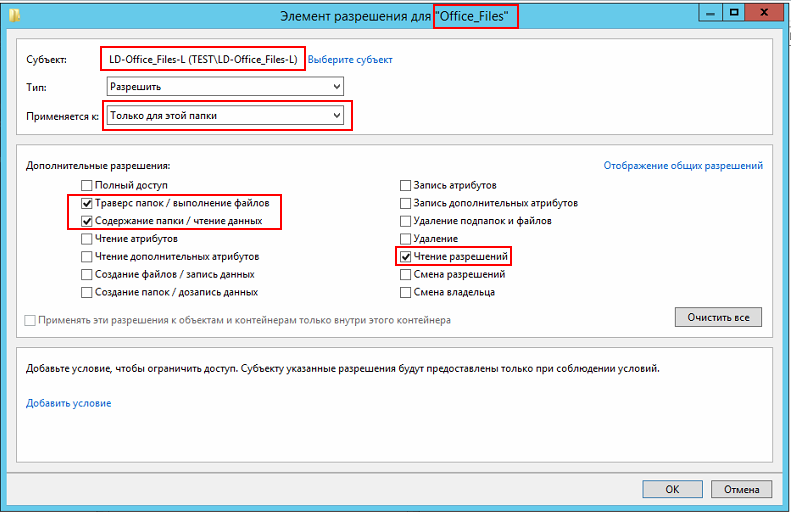

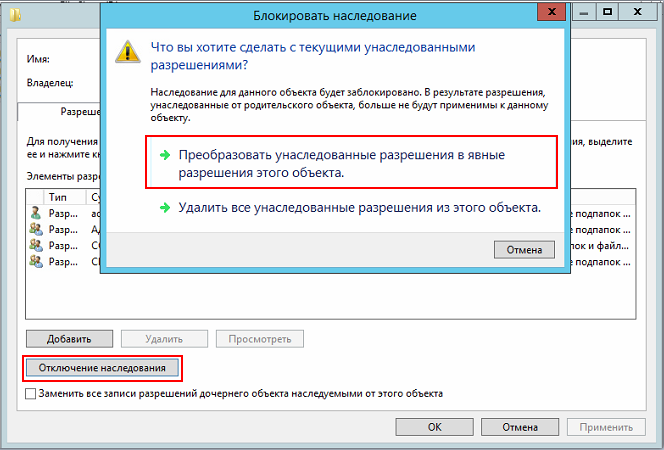

В открывшемся окне нажимаем Отключение наследования и Преобразовать унаследованные разрешения в явные разрешения этого объекта.

Нажимаем OK и Изменить.

Выставляем необходимые права на папку, например:

Совет: старайтесь управлять правами на ресурсы только при помощи групп. Даже если доступ необходимо предоставить только одному человеку!

Теперь нажимаем OK два раза. Папка настроена для общего использования и в нашем примере доступна по сетевому пути \\fs1\Общая папка.

Шаг 4. Тюнинг файлового сервера или профессиональные советы

Данные настройки, по сути, представляют секреты того, как сделать файловый сервер лучше, надежнее и безопаснее. Применяя их, администраторы создают более правильную и профессиональную среду ИТ.

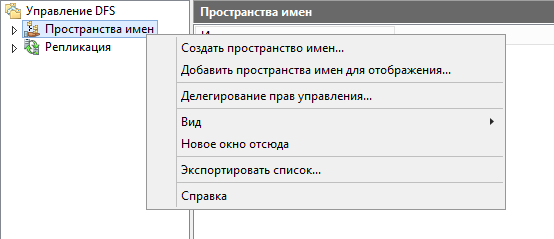

DFS

С самого начала стоит создавать общие папки в пространстве имен DFS. На это есть две основные причины:

- При наличии или появлении нескольких файловых серверов пользователям будет удобнее находить общие папки в одном месте.

- Администратор легко сможет создать отказоустойчивую систему при необходимости.

Как создать и настроить DFS читайте в статьях Как установить и настроить DFS и Как установить и настроить DFS с помощью Powershell.

Теневые копии

Позволят вернуться к предыдущим версиям файлов. Это очень полезная функция позволит не только восстановить некорректно отредактированный документ, но и вернуть случайно удаленный файл или папку.

Как настроить и пользоваться данной возможностью, читайте подробнее в инструкции Как включить и настроить теневые копии.

Аудит

Аудит позволит вести протокол доступа к данным — понять, кто и когда удалил важные данные или внес в них изменения.

О том, как настроить данную возможность читайте статью Как включить аудит доступа к файлам Windows.

Анализатор соответствия рекомендациям

В диспетчер управления серверами Windows встроен инструмент для проверки конфигурации сервера — анализатор соответствия рекомендациям. Чтобы им воспользоваться переходим в диспетчере в Локальный сервер:

Находим раздел «Анализатор соответствия рекомендациям» и справа кликаем по ЗАДАЧИ — Начать проверку BPA:

Рассмотрим решения некоторых рекомендаций.

1. Для XXX должно быть задано рекомендованное значение.

Это набор однотипных рекомендаций, для выполнения которых нужно обратить внимание на описание и задать значение параметро, которое в нем указано. Например, для CachedOpenLimit в описании проблемы есть описание решения — «Задайте для CachedOpenLimit рекомендуемое значение 5». Чтобы это сделать, открываем Powershell от администратора и вводим команду:

Set-SmbServerConfiguration -CachedOpenLimit 5

* мы задаем параметру CachedOpenLimit значение 5, как это и рекомендовано анализатором.

На запрос, уверены ли мы, что хотим выполнить команду, отвечаем утвердительно.

Остальные параметры задаем аналогичными действиями.

2. Файл Srv.sys должен быть настроен на запуск по требованию.

В командной строке от имени администратора вводим:

sc config srv start= demand

3. Создание коротких имен файлов должно быть отключено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Шаг 5. Настройка средств обслуживания

Ни одна инфраструктура не может полноценно существовать без мониторинга и резервного копирования. Предупредить о возможной проблеме, узнать о последней раньше пользователей или иметь возможность восстановить данные — показатели высокой ответственности и профессионализма системного администратора.

Резервное копирование

Для файлового сервера все просто — необходимо резервировать все рабочие папки и файлы. Лучшим решением будет ежедневное копирование новых данных, и с определенной периодичностью (например, раз в месяц), создавать полный архив.

Мониторинг

Мониторить стоит:

- Сетевую доступность сервера;

- Свободное дисковое пространство;

- Состояние жестких дисков.

Шаг 6. Тестирование

Тестирование состоит из 3-х основных действий:

- Проверить журналы Windows и убедиться в отсутствие ошибок. В случае их обнаружения, необходимо устранить все проблемы.

- Выполнить действия анализатора соответствий рекомендациям.

- Провести живой тест работы сервиса с компьютера пользователя.

Опубликовано

Приветствую Вас, уважаемые читатели. Сегодня у нас тема: «Файловый сервер Windows server 2012-16». Мы добавим необходимую роль, и рассмотрим функционал файлового сервера.

Установка Файлового сервера в Windows server 2012-2016

- Заходим в диспетчер сервера, и на панели мониторинга кликаем по «Добавить роли и компоненты».

Окно-памятка мастера установки.

- Жмём «Далее».

Выбор типа установки.

- Нам нужна «Установка ролей и компонентов».

- Жмём «Далее».

Выбор целевого сервера.

- Выбираем нужный сервер, или виртуальный жёсткий диск, из списка.

- Жмём «Далее».

Выбор ролей сервера.

- Выбираем в списке «Диспетчер ресурсов файлового сервера».

- Открывается окно, с необходимыми к установке компонентами.

- Жмём «Добавить компоненты».

- В окне выбора компонентов, жмём «Далее».

Подтверждение установки компонентов.

- Проверяем выбранные параметры, если всё верно, жмём «Установить».

- Закрываем окно по окончании установки.

- Заходим в средства администрирования.

- Выбираем «Диспетчер ресурсов файлового сервера».

Радел «Квоты».

- Тут можно настроить квоты, для дискового пространства, необходимой директории.

- Квоты можно создать на своё усмотрение, либо воспользовавшись, одним из шаблонов.

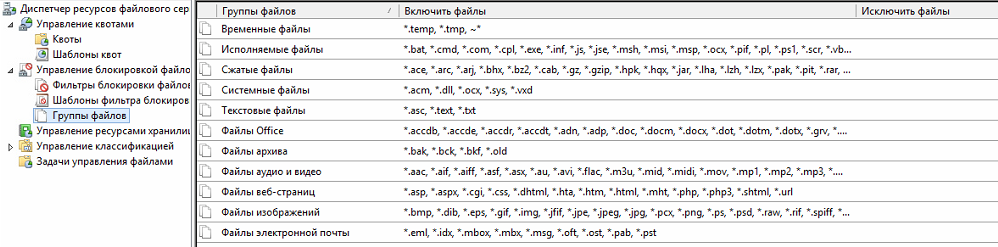

Раздел «Управление блокировкой файлов».

- Тут можно настроить фильтры, для добавления файлов определённого расширения, в ту или иную директорию.

- Блокировку можно настроить в ручную, либо выбрав один из готовых шаблонов.

Раздел «Управление ресурсами хранилища».

- Тут можно автоматизировать процесс управления хранилищем.

Раздел «Управление классификацией».

- Тут можно настроить классификацию файлов, для более удобной работы с ними.

Раздел «Задачи управления файлами».

- Тут можно создать задачи для работы с файлами.

Сегодня мы рассмотрели тему: «Файловый сервер Windows server 2012-16». Добавили роль, и сделали краткий обзор функционала.

Надеюсь статья была вам полезна. До встречи в новых статьях.

✍

С уважением, Андрей Бондаренко.

Видео на тему «Файловый сервер Windows server 2012»:

Видео на тему «Файловый сервер Windows server 2016»:

✧✧✧

Поблагодарить автора за полезную статью:

WMZ-кошелёк = Z667041230317

✧ Рубрика «Windows server»

✧ Комментарии: нет

Похожие записи

На чтение5 мин

Опубликовано

Обновлено

Один из самых важных компонентов корпоративной ИТ-инфраструктуры — файловый сервер. С его помощью сотрудники могут получать доступ к общим файлам и документам, совместно работать над проектами и обмениваться информацией. Настройка файлового сервера с помощью Windows Server 2012 — это надежный способ обеспечить быстрый и безопасный доступ к данным.

Настройка файлового сервера может быть сложной задачей для непрофессионала, но с помощью этой статьи вы сможете овладеть основными принципами и инструкциями. Мы расскажем вам о необходимых компонентах, настройках безопасности, а также подробно объясним, как создать и настроить общие папки и диски.

Важно: Перед началом настройки файлового сервера вам потребуется установить и настроить Windows Server 2012. Если у вас еще нет установленной операционной системы, обратитесь к соответствующей документации или обратитесь к специалисту.

Прежде чем начать настройку файлового сервера, вам необходимо продумать структуру и организацию файлов и папок. Рекомендуется использовать папки для каждого отдела или проекта, чтобы обеспечить легкую навигацию и управление контентом. Также рекомендуется использовать согласованное наименование файлов и папок, чтобы упростить поиск и организацию информации.

Подготовка к настройке файлового сервера на Windows Server 2012

Вот несколько важных шагов, которые следует выполнить перед началом настройки файлового сервера:

- Установите операционную систему Windows Server 2012 на серверное оборудование.

- Проверьте, что сервер соответствует системным требованиям Windows Server 2012. Убедитесь, что у вас есть достаточно мощности процессора, оперативной памяти и дискового пространства для работы файлового сервера.

- Обновите операционную систему и установите все последние патчи и обновления безопасности для Windows Server 2012.

- Разделите диски сервера на разделы для операционной системы, данных и журнала транзакций файловой системы.

- Создайте аккаунт администратора с правами доступа к серверу.

- Задайте имя сервера и домен для сервера.

- Подготовьте сетевое подключение сервера и настройте IP-адрес, маску подсети, шлюз по умолчанию и DNS-сервера.

- Проверьте доступность сервера из других компьютеров в сети.

- Установите необходимое программное обеспечение для работы файлового сервера, например, Active Directory, DNS, DHCP и другие службы.

Учитывая все эти шаги, вы можете быть уверены, что ваш файловый сервер на Windows Server 2012 будет готов для настройки и эффективного использования в организации.

Установка и активация Windows Server 2012

1. Вставьте DVD с установочным образом операционной системы Windows Server 2012 в привод DVD-ROM вашего сервера.

2. Перезагрузите сервер и выберите загрузку с DVD-ROM в BIOS.

3. Следуйте инструкциям на экране для запуска процесса установки. Выберите язык, часовой пояс и другие настройки.

4. После установки системы введите серийный номер, который поставляется с лицензионной копией Windows Server 2012.

5. Выберите режим активации, который лучше всего соответствует вашим потребностям. Вы можете выбрать активацию через Интернет или активацию по телефону.

6. Если вы выбрали активацию через Интернет, система попытается автоматически активироваться при подключении к Интернету. Если автоматическая активация не удалась, вы сможете активировать систему вручную, следуя инструкциям на экране.

7. Если вы выбрали активацию по телефону, система предоставит вам номер телефона, по которому вы сможете активировать Windows Server 2012. Следуйте инструкциям на экране и введите код активации, полученный от оператора по телефону.

8. После успешной активации Windows Server 2012 можно приступать к настройке файлового сервера.

Установка и активация Windows Server 2012 — важные шаги, которые необходимо выполнить перед настройкой файлового сервера. Следуйте инструкциям и у вас все получится!

Настройка сетевых параметров для файлового сервера

Первым шагом является настройка IP-адреса и подсети для сервера. Для этого необходимо открыть «Панель управления», выбрать «Сеть и Интернет» и перейти в раздел «Сеть и центр общих ресурсов». Затем выберите «Центр сети и общих ресурсов» и нажмите на имя вашего соединения. В открывшемся окне выберите «Свойства», затем дважды щелкните на «Протоколе интернета версии 4 (TCP/IPv4)». В открывшемся окне установите «Получить IP-адрес автоматически» или введите нужный IP-адрес вручную.

После настройки IP-адреса необходимо настроить имя хоста для сервера. Для этого вернитесь в раздел «Центр сети и общих ресурсов» и нажмите на имя вашего соединения. Затем выберите «Свойства» и дважды щелкните на «Протоколе интернета версии 4 (TCP/IPv4)». В открывшемся окне выберите «Дополнительно» и в поле «DNS-имя» введите имя хоста, которое вы хотите использовать для сервера.

Далее необходимо настроить DNS-сервера для сервера. DNS-серверы используются для преобразования имени хоста в IP-адрес и наоборот. Для настройки DNS-серверов откройте «Панель управления», выберите «Сеть и Интернет» и перейдите в раздел «Сеть и центр общих ресурсов». Затем выберите «Центр сети и общих ресурсов», нажмите на имя вашего соединения и выберите «Свойства». В открывшемся окне дважды щелкните на «Протоколе интернета версии 4 (TCP/IPv4)» и выберите «Дополнительно». В разделе «DNS» введите IP-адреса DNS-серверов, которые вы хотите использовать.

| Параметр | Описание |

|---|---|

| IP-адрес | Устанавливает уникальный IP-адрес для сервера |

| Имя хоста | Устанавливает имя хоста для сервера |

| DNS-серверы | Устанавливает IP-адреса DNS-серверов для сервера |

После настройки сетевых параметров необходимо сохранить изменения и перезапустить сервер для их вступления в силу. Это позволит серверу полноценно использовать новые настройки и обеспечит его корректную работу в сети.

Настройка сетевых параметров для файлового сервера с Windows Server 2012 является важным шагом для обеспечения правильной работы сервера. Следуя указанным инструкциям, вы сможете настроить необходимые параметры и обеспечить безопасность и стабильность работы вашего файлового сервера.

Конфигурация файлового сервера на Windows Server 2012

1. Установка роли файлового сервера.

Для начала необходимо установить роль файлового сервера на операционной системе Windows Server 2012. Для этого откройте «Server Manager» и выберите «Add Roles and Features». В мастере установки выберите роль «File and Storage Services» и установите необходимые компоненты.

2. Создание и конфигурация файлового шары.

После установки роли файлового сервера создайте новую файловую шару. Для этого выберите папку, которую хотите расшарить, щелкните правой кнопкой мыши и выберите «Share with». В контекстном меню выберите «Specific people» и добавьте необходимые пользователи или группы. Настройте нужные разрешения доступа к файлам и папкам.

3. Настройка доступа через FTP.

Для обеспечения удаленного доступа к файлам на файловом сервере, можно настроить FTP-сервер на Windows Server 2012. Для этого откройте «Server Manager», выберите «Add Roles and Features» и установите роль «FTP Server». После установки настройте FTP-сайт и доступ для пользователей.

4. Резервное копирование данных.

Для обеспечения безопасности данных на файловом сервере рекомендуется регулярно делать их резервное копирование. В Windows Server 2012 для этого можно использовать инструмент Windows Server Backup. Настройте расписание резервного копирования и выберите необходимые данные для резервного копирования.

5. Мониторинг и отслеживание.

Чтобы контролировать работу файлового сервера, можно использовать различные инструменты мониторинга и отслеживания. Например, в Windows Server 2012 есть инструменты Performance Monitor и Windows Server Manager, которые позволяют отслеживать состояние сервера и производительность.

Это были основные шаги по настройке файлового сервера на операционной системе Windows Server 2012. Следуя этим инструкциям, вы сможете установить, настроить и поддерживать файловый сервер для эффективного управления файлами и папками в вашей организации.

Как правильно установить и настроить файловый сервер на Windows Server

В качестве примера используется Windows Server 2012 R2 (2016, 2019). Инструкция разбита на несколько шагов и представляет из себя полный цикл настройки файлового хранилища для использования в малых и средних компаниях.

Шаг 1. Выбор оборудования и подготовка сервера

В качестве сервера, желательно, выбрать профессиональное оборудование. Системные требования для файлового сервера не высокие:

- Процессор может быть самый простой;

- Оперативная память также не сильно используется;

- Дисковая система — самый основной компонент. Ее объем зависит от специфики бизнеса. Примерная формула — не менее 15 Гб на пользователя и не менее 1 Тб на сервер. До 50 пользователей можно рассматривать диски SATA, после — SAS или SSD.

Например, для компании в 300 пользователей подойдет сервер с процессором Xeon E3, 8 Гб ОЗУ и 5 Тб дискового пространства на дисках SAS 10K.

Дополнительные требования

- Для обеспечения сохранности информации при выходе из строя жесткого диска, необходим RAID-контроллер. Настройка последнего выполняется из специального встроенного программного обеспечения, которое запускается при загрузке сервера;

- Сервер должен быть подключен к источнику бесперебойного питания;

- Необходимо предусмотреть резервное копирование. Для этого нужен дисковый накопитель (внешний жесткий диск) или другой сервер.

Подробнее о выборе оборудования читайте статью Как выбрать сервер.

Шаг 2. Установка Windows и настройка системы

Установка системы

На этом шаге все стандартно, за исключением одного нюанса: разбивая во время установки Windows жесткий диск, стараемся выделить небольшую часть (70 — 120 Гб) для системы и все остальное под данные. Если выделить много дискового пространства для системного раздела, увеличится время его обслуживания и фрагментация, что негативно скажется на производительности и надежности системы в целом.

Настройка системы

- Проверяем правильность настройки времени и часового пояса;

- Задаем понятное имя для сервера и, при необходимости, вводим его в домен;

- Если сервер не подключен напрямую к сети Интернет, стоит отключить брандмауэр;

- Для удаленного администрирования, включаем удаленный рабочий стол;

- Устанавливаем все обновления системы.

Шаг 3. Базовые настройки файлового сервера

Это стандартные действия, которые выполняются при настройке обычного файлового сервера.

Установка роли и вспомогательных компонентов

Как правило, данная роль устанавливается вместе с Windows. Остается только это проверить и доустановить компоненты, которые нужны для полноценной эксплуатации сервиса.

Открываем Диспетчер серверов. Он может быть запущен из панели быстрого запуска.

Нажимаем Управление — Добавить роли и компоненты.

В открывшемся окне оставляем Установка ролей и компонентов и нажимаем Далее.

В следующем окне выбираем нужный сервер (выбран по умолчанию, если работаем на сервере, а не через удаленную консоль) и нажимаем Далее.

Среди ролей находим Файловые службы и службы хранилища, раскрываем ее и проверяем, что установлены галочки напротив следующих компонентов:

- Службы хранения;

- Файловый сервер;

Если данные службы не установлены, выбираем их и нажимаем Далее.

В окне Выбор компонентов просто нажимаем Далее.

Откроется окно Подтверждение установки компонентов. Нажимаем Установить и после окончания процесса перезагружаем сервер.

Настройка шары (общей папки)

Создаем первую папку, которую хотим предоставить в общее использование. Затем кликаем по ней правой кнопкой мыши и нажимаем Свойства:

В открывшемся окне переходим на вкладку Доступ и нажимаем Расширенная настройка:

Ставим галочку Открыть общий доступ к этой папке и нажимаем кнопку Разрешения:

Предоставляем полный доступ всем пользователям:

* конечно же, мы не будем давать доступ всем пользователям, но для этого есть вкладка безопасность (см. ниже).

Нажимаем OK и еще раз OK.

Теперь переходим на вкладку Безопасность и нажимаем Дополнительно:

В открывшемся окне нажимаем Отключение наследования и Преобразовать унаследованные разрешения в явные разрешения этого объекта.

Выставляем необходимые права на папку, например:

Совет: старайтесь управлять правами на ресурсы только при помощи групп. Даже если доступ необходимо предоставить только одному человеку!

Теперь нажимаем OK два раза. Папка настроена для общего использования и в нашем примере доступна по сетевому пути \\fs1\Общая папка.

Шаг 4. Тюнинг файлового сервера или профессиональные советы

Данные настройки, по сути, представляют секреты того, как сделать файловый сервер лучше, надежнее и безопаснее. Применяя их, администраторы создают более правильную и профессиональную среду ИТ.

С самого начала стоит создавать общие папки в пространстве имен DFS. На это есть две основные причины:

- При наличии или появлении нескольких файловых серверов пользователям будет удобнее находить общие папки в одном месте.

- Администратор легко сможет создать отказоустойчивую систему при необходимости.

Теневые копии

Позволят вернуться к предыдущим версиям файлов. Это очень полезная функция позволит не только восстановить некорректно отредактированный документ, но и вернуть случайно удаленный файл или папку.

Как настроить и пользоваться данной возможностью, читайте подробнее в инструкции Как включить и настроить теневые копии.

Аудит

Аудит позволит вести протокол доступа к данным — понять, кто и когда удалил важные данные или внес в них изменения.

О том, как настроить данную возможность читайте статью Как включить аудит доступа к файлам Windows.

Анализатор соответствия рекомендациям

В диспетчер управления серверами Windows встроен инструмент для проверки конфигурации сервера — анализатор соответствия рекомендациям. Чтобы им воспользоваться переходим в диспетчере в Локальный сервер:

Находим раздел «Анализатор соответствия рекомендациям» и справа кликаем по ЗАДАЧИ — Начать проверку BPA:

Рассмотрим решения некоторых рекомендаций.

1. Для XXX должно быть задано рекомендованное значение.

Это набор однотипных рекомендаций, для выполнения которых нужно обратить внимание на описание и задать значение параметро, которое в нем указано. Например, для CachedOpenLimit в описании проблемы есть описание решения — «Задайте для CachedOpenLimit рекомендуемое значение 5». Чтобы это сделать, открываем Powershell от администратора и вводим команду:

Set-SmbServerConfiguration -CachedOpenLimit 5

* мы задаем параметру CachedOpenLimit значение 5, как это и рекомендовано анализатором.

На запрос, уверены ли мы, что хотим выполнить команду, отвечаем утвердительно.

Остальные параметры задаем аналогичными действиями.

2. Файл Srv.sys должен быть настроен на запуск по требованию.

В командной строке от имени администратора вводим:

sc config srv start= demand

3. Создание коротких имен файлов должно быть отключено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Шаг 5. Настройка средств обслуживания

Ни одна инфраструктура не может полноценно существовать без мониторинга и резервного копирования. Предупредить о возможной проблеме, узнать о последней раньше пользователей или иметь возможность восстановить данные — показатели высокой ответственности и профессионализма системного администратора.

Резервное копирование

Для файлового сервера все просто — необходимо резервировать все рабочие папки и файлы. Лучшим решением будет ежедневное копирование новых данных, и с определенной периодичностью (например, раз в месяц), создавать полный архив.

Мониторинг

- Сетевую доступность сервера;

- Свободное дисковое пространство;

- Состояние жестких дисков.

Шаг 6. Тестирование

Тестирование состоит из 3-х основных действий:

- Проверить журналы Windows и убедиться в отсутствие ошибок. В случае их обнаружения, необходимо устранить все проблемы.

- Выполнить действия анализатора соответствий рекомендациям.

- Провести живой тест работы сервиса с компьютера пользователя.

Источник

Настройка отказоустойчивого файлового сервера на Windows Server 2012 R2

В данной статье я расскажу как настроить отказоустойчивый файловый сервер на Windows Server 2012 R2 в домене Active Directory Первым делом убедитесь что сервер введен в домен Active Directory, далее установите роли DFS и файлового сервера

Выберите следующие роли и установите их.

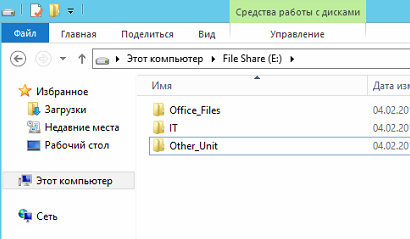

Далее создайте структуру папок на отдельном диске.

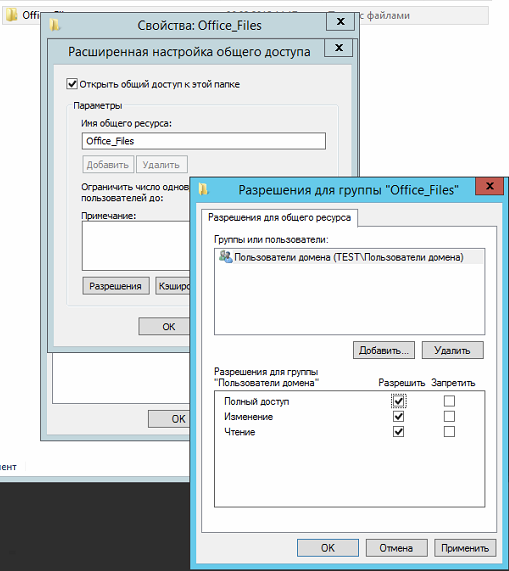

Теперь включим общий доступ.

Выберите «расширенная настройка»

Далее выберите «Разрешения» и установите права как на скриншоте.

Теперь нам нужно создать структуру прав для наших каталогов в Active Directory.

Для начала рассмотрим из чего состоит наша файловая структура.

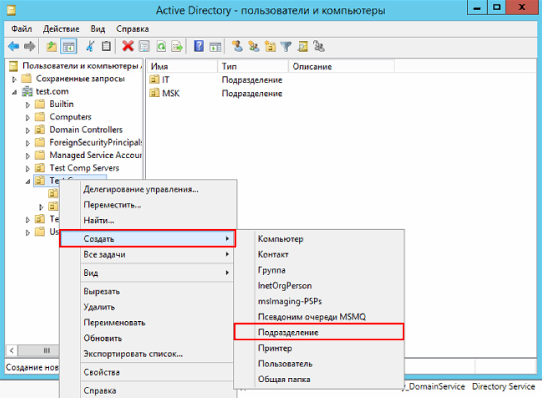

Теперь на ее основе создадим в Active Directory OU — File Sharing

Переходим в консоль пользователи и компьютеры, и создаем OU

Аналогичным путем создадим структуру наших папок

Теперь создадим комплекты прав.

Начнем мы с верхних папок.

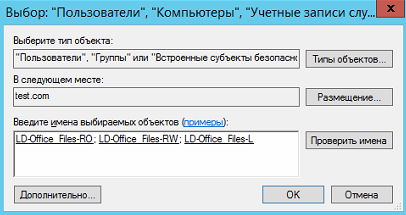

Создадим 2-е локальные группы с правами RW и RO , и 2-е глобальные группы с правами RW и RO, и одну локальную L группу для листинга.

Разберем почему именно так.

В глобальных группах хранятся пользователи, для правильной работы глобальные группы входят в локальные.

Локальные группы назначаются на папки. Их членами являются глобальные группы.

Локальные группы лучше использовать если у вас 1 домен, если доменов несколько и между ними настроено доверие нужно использовать универсальные группы.

Рассмотрим на практике, создадим комплект прав для папки Office_Files.

Создадим 2-е глобальные группы :

Создадим локальные группы:

Глобальные группы входят в локальные

Теперь настроим права на папке.

Откройте свойство папки и выберите вкладку безопасность

Добавьте созданные локальные группы

Расставьте права на чтение и запись

Теперь нажмите кнопку «Дополнительно»

Теперь нужно установить права на листинг

Выберите L группу и нажмите изменить

Теперь установите параметры как на скриншоте ниже

Обратите внимание что мы даем доступ только на листинг и только для данной папки.

Это нужно для того чтобы пользователь получивший права на папку не смог попасть в каталоги ниже если у него нет соответствующих прав.

Для корректной работы добавим в эту группу пользователей домена, чтобы они могли видеть корень каталога.

Также отключите наследование прав от корневого каталога диска.

По аналогии настроим права на каталог Moscow.

В Active Directory это должно выглядеть так:

Теперь настроим права на папку:

Теперь настроим нижний каталог — HR.

Создаем группы по аналогии.

Должно получится так

Теперь добавим группы GD-MoscowHR-RO и GD-MoscowHR-RW в группу LD-Moscow-L

Это нужно для того чтобы пользователи у которых нет прав на папку Moscow могли попасть во вложенную папку HR.

При этом открывать файлы в папке Moscow они не смогут.

Настроим права на папку.

По аналогии создадим права на остальные папки.

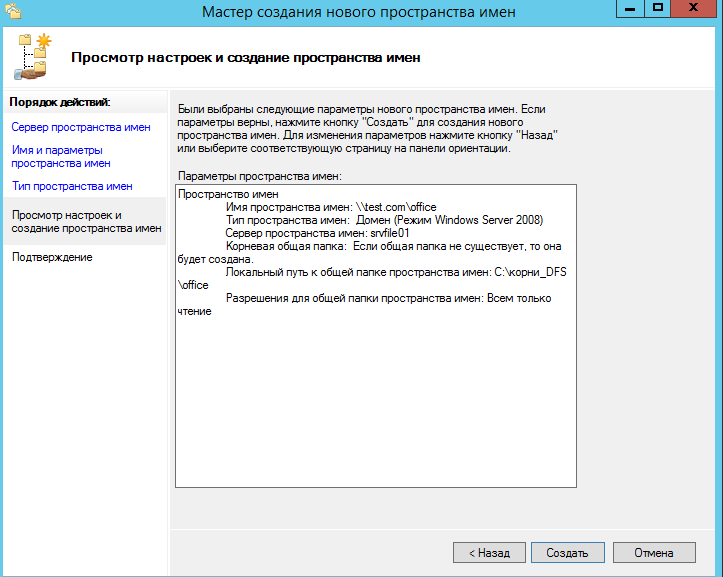

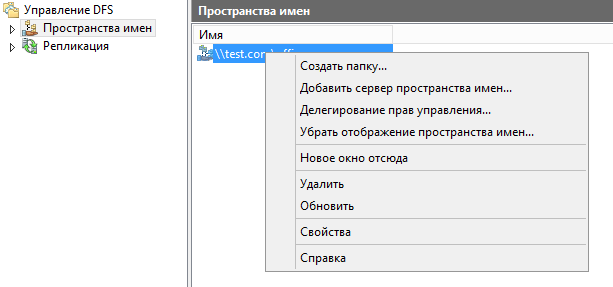

Теперь добавим пространство имен.

Откроем консоль DFS и создадим пространство имен.

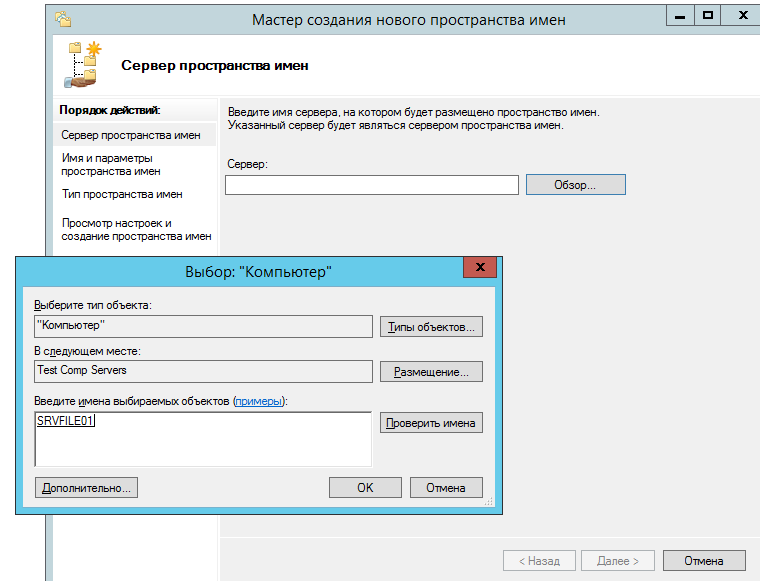

Указываем наш сервер.

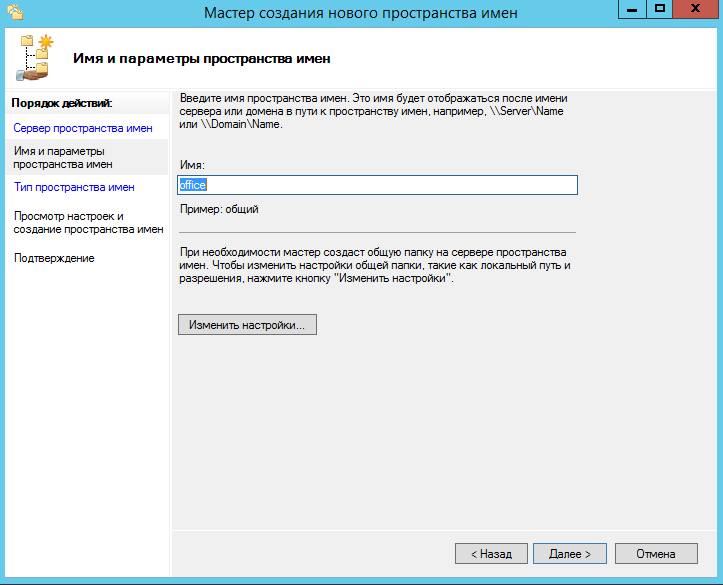

Указываем название пути DFS.

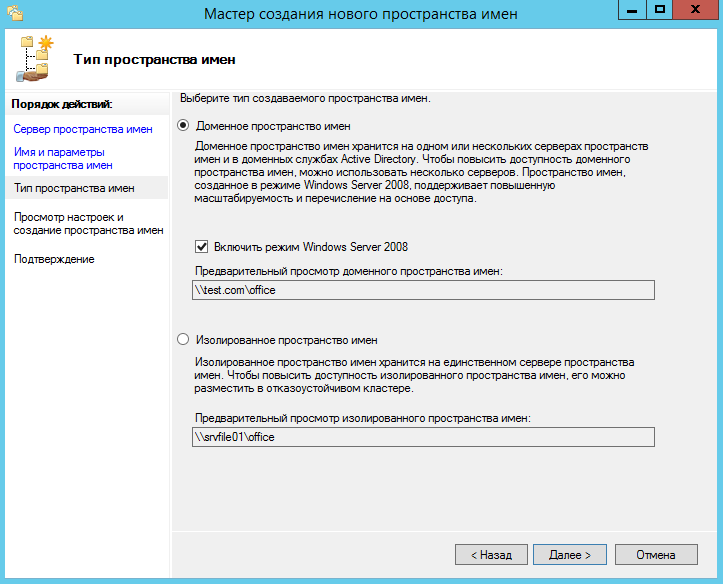

Включаем режим 2008.

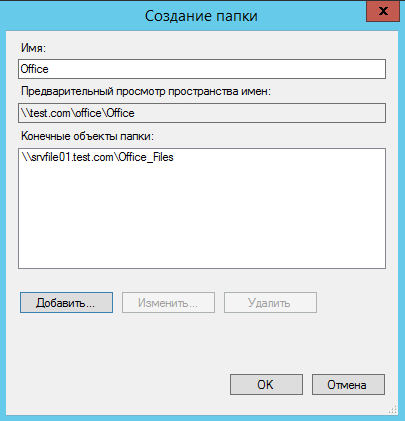

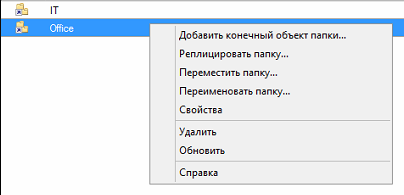

Теперь создадим папку.

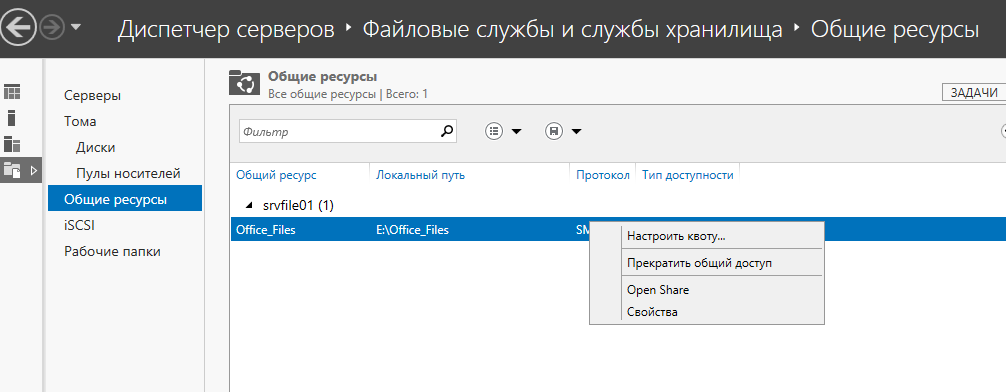

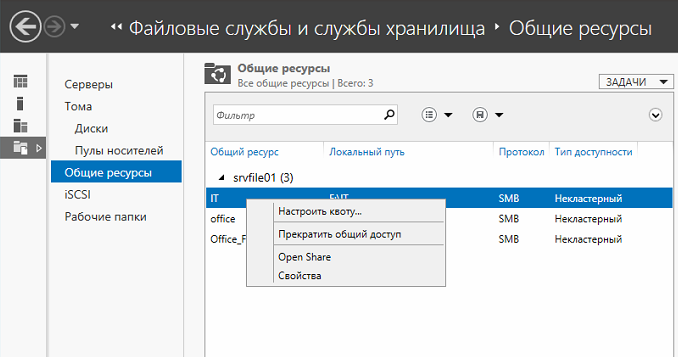

Далее указываем путь к папке. Путь можно посмотреть тут, выбрав «open share».

Теперь по данному пути — \\test.com\office\Office Мы видим нашу общую папку.

Теперь если добавить пользователя в группу GD-MoscowHR-RW, он сможет попасть в папку HR, но не сможет открывать или редактировать файлы в папке Moscow.

В другие папки пользователь тоже попасть не сможет.

Если мы добавим пользователя в группу GD-Moscow-RW, он будет иметь доступ на всю папку Moscow, на чтение и запись.

Если мы добавим пользователя в группу GD-Office_Files-RW, он получит доступ ко всем каталогам.

Теперь рассмотрим настройку ABE.

Создайте следующую структуру в Active Directory.

Откройте общий доступ к папке.

Настройте права на папках.

Теперь создайте папку в DFS.

Должно получится так.

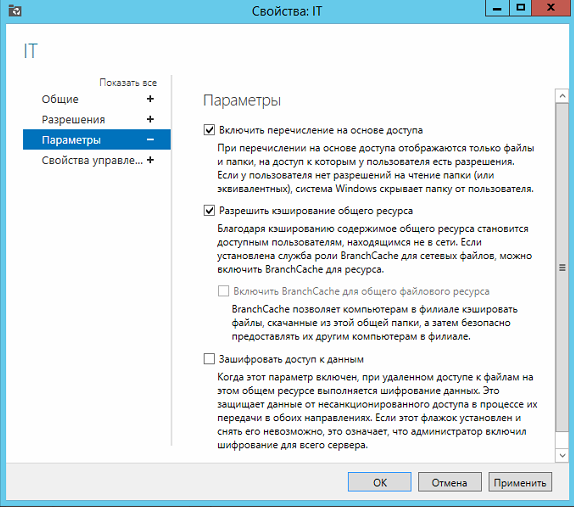

Теперь включим ABE.

В диспетчере сервера откройте «Файловые службы» — «Общие ресурсы».

Выберите каталог IT, и нажмите свойства.

Далее выбираем параметры, и включаем функцию — «Перечисление на основе доступа».

Особенность функции ABE в том что она проверяет права пользователя до того как нужно показать папки в проводнике.

Другими словами, пользователь видит только те папки на которые у него есть права.

Для примера дадим пользователю support права на папку Support (добавим его в группу — GD-IT-Support-RW)

Теперь перейдем по пути — \\test.com\office\IT

Как видите пользователь видит только папку Support.

Если мы добавим его в группу GD-IT-NetAdm-RO , то у него появится папка Network administrators с правами на чтение.

На этом настройка ABE закончена.

Учтите, что если в вашей файловой структуре нужно давать права пользователям на под каталоги, минуя корневые папки, то ABE вам не подойдет, т.к. ABE просто скроет от пользователя корневую папку, через которую пользователь попадает в подкаталог.

Перейдем в оснастку — Диспетчер ресурсов файлового сервера.

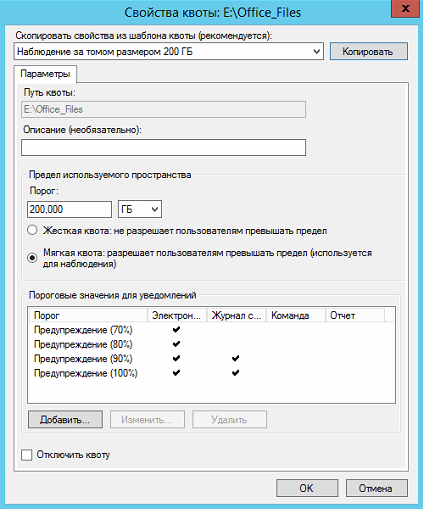

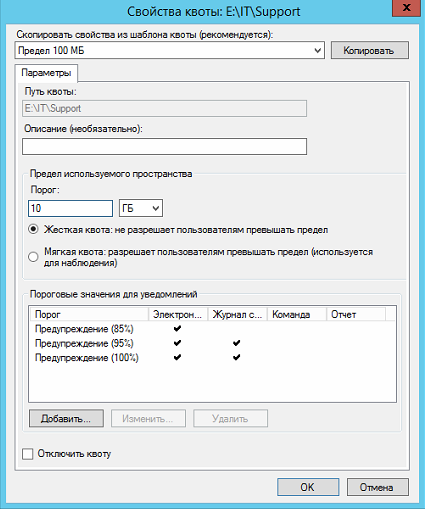

Настроим мягкую квоту для папки Office_Files.

Настроим жесткую квоту для папки Support.

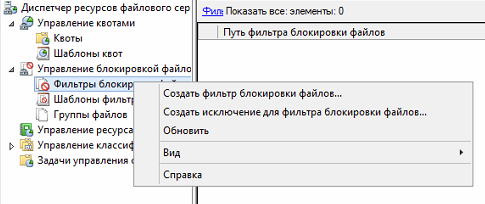

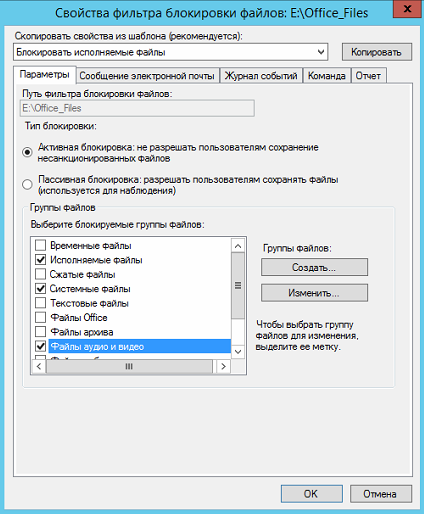

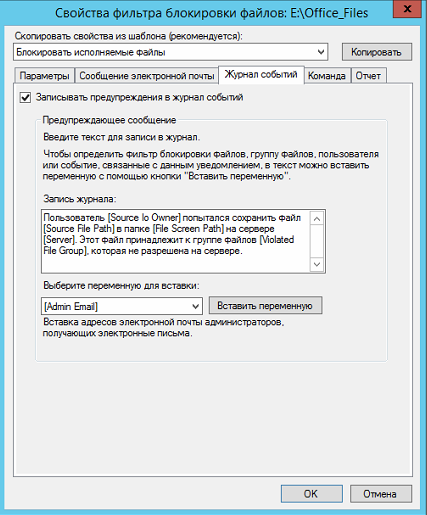

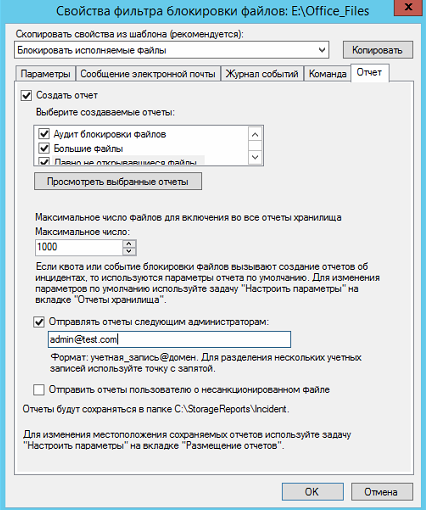

Теперь настроим блокировку файлов для папки Office_Files.

Выберем типы файлов, которые мы будем блокировать.

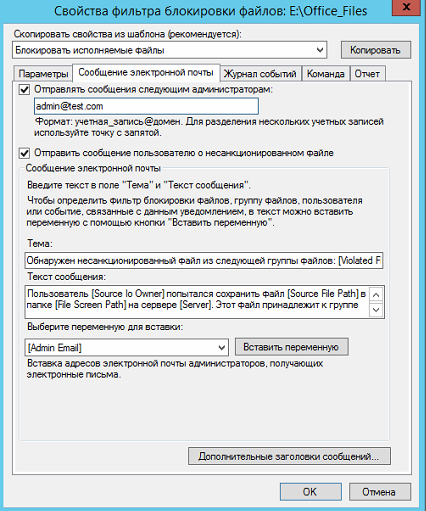

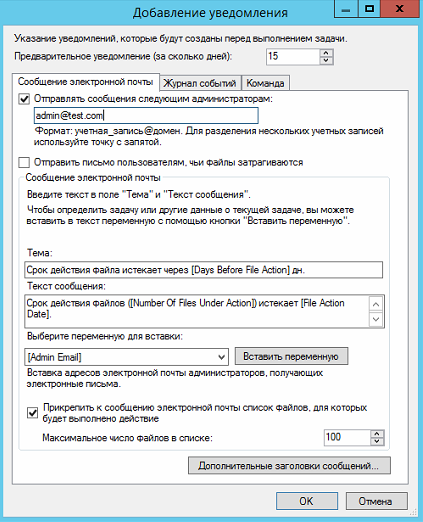

Настроим отправку сообщений по электронной почте.

Учтите, без SMTP сервера отправка отчетов работать не будет.

Если вы хотите изменить группы файлов, то это можно сделать тут:

Создадим задачу управления файлами.

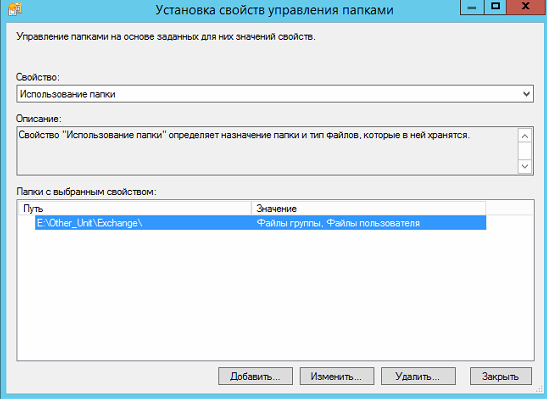

Представим что у нас есть папка Exchange. в которой пользователи обмениваются файлами.

Нам нужно сделать так, чтобы раз в период данная папка очищалась, а удаленные данные перемещались в папку Temp

Задаем имя задачи.

Задаем путь и область.

Задаем свойства управления папками.

Задаем срок действия папки.

Теперь перейдем к настройке репликации.

Настройте сервер реплику (роли и доступы), введите его в домен.

Создаем на сервере реплике общую папку и отключаем наследование.

Назовем ее Office_Files, она будет репликой папки — Office_Files с основного файлового сервера.

Переходим на основной файловый сервер, и открываем консоль DFS.

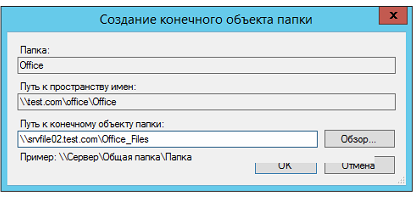

Выбираем пространство имен, которое хотим реплицировать, и выбираем пункт «Добавить конечный объект папки».

Указываем общую папку со 2-го сервера.

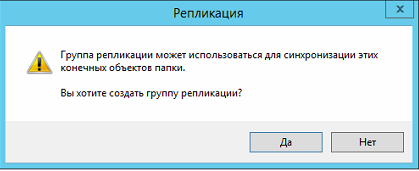

На вопрос о создании группы репликации отвечаем — да.

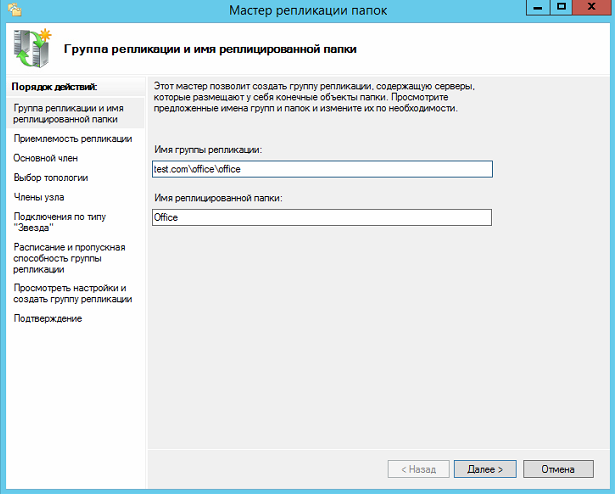

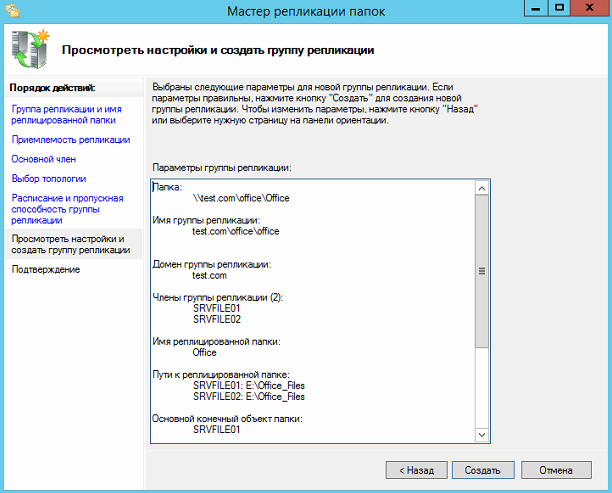

Оставляем заполненное по-умолчанию.

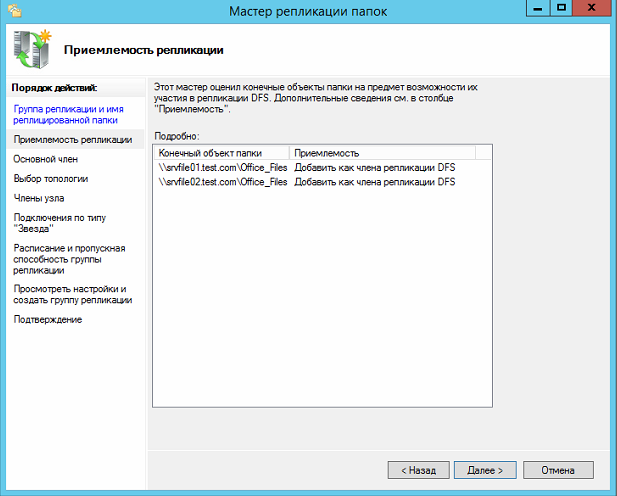

Проверяем что указаны 2-а наших сервера, основной и резервный.

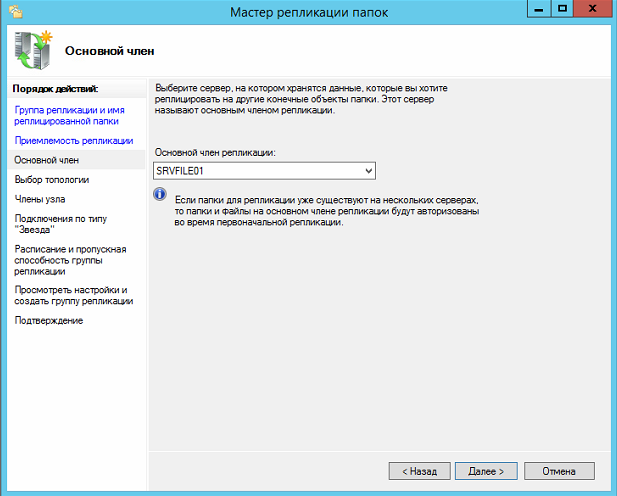

Указываем основной сервер.

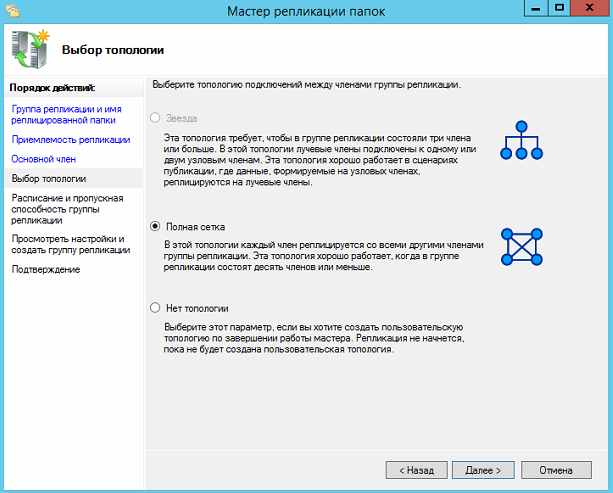

Выбираем топологию — полная сетка.

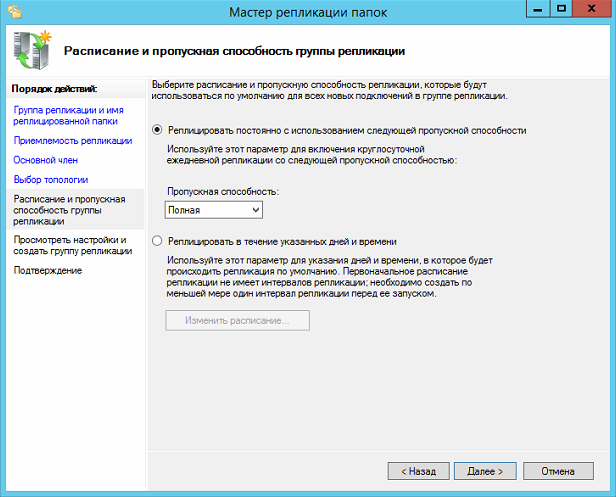

Выбираем пропускную способность канала между серверами.

Проверяем все, и выбираем — создать.

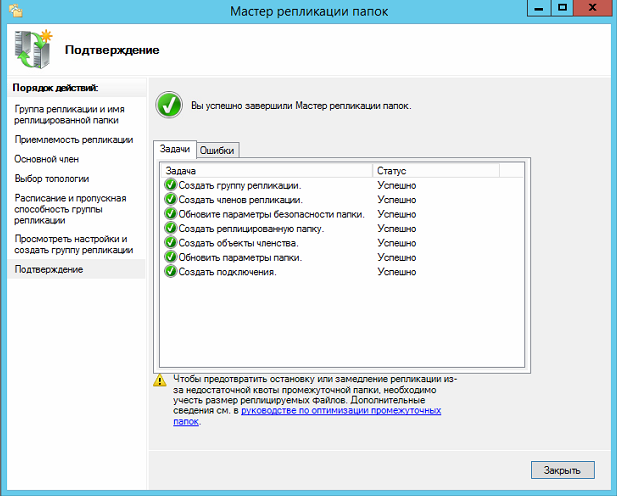

Если все прошло успешно, то вы увидите это:

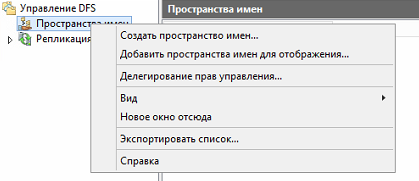

Для отказоустойчивости добавим пространство имен для отображения, на 2-м нашем сервере.

И выберем наше пространство имен.

Должно получится так.

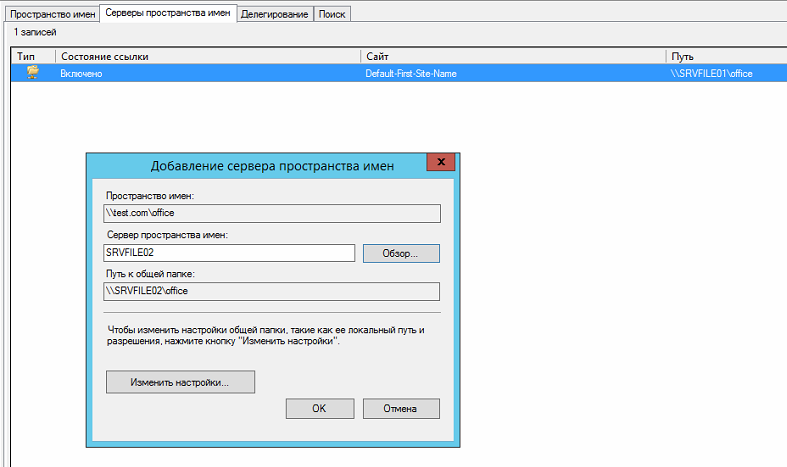

Теперь добавьте 2-й в «серверы пространства имен» на основном сервере.

Теперь пространство имен будет доступно на 2-х серверах.

Также обратите внимание, что настройки диспетчера ресурсов файлового сервера, настройки ABE, не реплицируются на 2-й сервер.

Настройку данного сервера нужно будет производить заново.

Также помните, что DFS репликация файлов работает по принципу — кто последний тот и прав.

Например, если 2 пользователя одновременно отредактируют или создадут один и тот же файл, то DFS реплицирует тот файл, который был создан последним.

А предыдущий файл будет сохранен в папке DfsrPrivate\ConflictandDeleted на сервере разрешившем проблему.

На этом все! Удачной настройки!

Related posts:

Комментарии

Спасибо за статью. Очень пригодилась. Вот если убрать прокрутку картинок и добавить назначение групп было бы прекрасно. С Уважением Николай К.

Добрый день! Большое спасибо за отзыв!

Что именно в назначении групп вас интересует? Могу добавить интересующую информацию в статью.

Спасибо за статью! Пригодилось! Задача управления файлами так и не получилась… пришлось скриптами

Забавная статья, грамотно и надёжно. Но к примеру если в одной папке 6 отделов, в каждом отделе по 10-15 личных именных папок у сотрудников, в которые только они смогут заходить и для каждого отдела общая. То получается что для каждой папке, нужно создать по 5 групп. 6х10=60, 60х5=300 это три сотни групп создавать что ли?!

Все зависит от структуры вашей компании.

Для именных папок так делать не имеет смысла. Проще через gpo создавать для юзера папку на шаре, и мапить её как диск. В таком случае юзер будет владельцем папки, и другие зайти в неё не смогут.

Если требуются общие папки, то можно создать шару помойку, с доступом для всех, и как вариант чистить её раз в месяц.

Статья классная! Примерно так же сделано. НО, может где то упустил, зачем создавать столько подразделений для групп безопасности? Ведь при раздаче прав манипуляция идет группами безопасности, а не контейнерами, и объектов GPO нет.

В AD создаётся структура для удобства, чтобы понимать какая группа для чего создана и за какой каталог отвечает.Плюс в этой статье создаются парные группы — локальная и глобальная, удобно если в AD они будут лежать рядом.

Спасибо за статью! Но вот незадача, всё сделал точно так, но все пользователи имеют доступ везде 🙁 То есть права безопасности почему-то не выполняются. Добавление/удаление из групп безопасности пользователей. Вот если задать пользователя на конкретную папку явно, а не через группу AD, то работает…

Посмотрите откуда наследуются права, скорее всего где-то раньше идёт наследование от локальной группы users, или группы everyone.

Попробуйте снять наследование с корня каталога с которого начинается шара, и переназначьте права. Но предварительно сделайте себя владельцем этого каталога.

не могу понять. Вроде всё настроил. права раздал, но почему-то первоначально влияет на доступ вот это:

папка Office_Files->общий доступ->пользователи прошедшие проверку (Authenticated users)

Если стоит изменять и читать, то все пользователи могут изменять и читать все папки. Что не так делаю? заранее спасибо.

Похоже что вы не отменили наследование от родительских объектов, это делается в свойствах безопасности — кнопка дополнительно.

Так же помните что запрещающие права будут иметь приоритет выше.

Теперь перейдем к настройке репликации.

Настройте сервер реплику (роли и доступы), введите его в домен.

Создаем на сервере реплике общую папку и отключаем наследование.

Назовем ее Office_Files, она будет репликой папки — Office_Files с основного файлового сервера.

Распишите этот момент по подробнее, а то некоторые не так хорошо просвещены как другие, но все равно спасибо)

Можете мне описать что именно в этом моменте не ясно? Если нужно могу дополнить.

Здравствуйте. Спасибо за отличную статью. Ответьте пожалуйста на несколько возникших вопросов.

1. Что означает аббревиатуры LD и GD в названиях групп? Если мы оперируем понятиями Local Group и Global Group обозначения поидее должны быть LG и GG соответственно.

2. Почему на основном сервере на каталог «Office_Files» в закладке «Доступ» пользователям «Прошедшим проверку» выдаются права RW, а на сервере-реплике «Пользователям домена» выдаются права на «Полный доступ». В чем разница?

3. На сервере-реплике нужно настраивать права (закладка «Безопасность») на все реплицируемые папки или система DFS их реплицирует с основного?

1) тут каждый сам для себя их определяет, можно назвать как хотите)

2) Возможно я не досмотрел, можно выставить и там и там на прошедших проверку.

3) права сами реплицируются, руками их на реплике настраивать не нужно.

Отличная статья! Спасибо огромное! Подробно, доступно и понятно. Буду по ней пробовать.)

Интересная и подробная статья. Спасибо.

Был ли у Вас опыт со сменой домена на существующем сервере dfs, что необходимо предусмотреть?

Что вы подразумеваете под сменой домена?

В таком случае вам нужно данные с сервера мигрировать на другой сервер в другом домене, там жу будут другие группы и структура.

Либо как вариант делать доверие между доменами, перенастраивать сервер на новые группы и потом менять ссылки в DFS, но мне кажется мигрировать данные проще.

Добрый день! Подскажите пожалуйста, новичку в этом деле, последовательность установок ролей и компонентов после чистой установки! Мне надо настроить самый простой файл-сервер на 15-20 пользователей, у которых должен быть доступ к материалам на файл-сервере и только у некоторых привилегии добавлять/изменят. Интересует в какой последовательности, какие роли и компоненты надо установить?

для 15-20 пользователей вам скорее всего не нужно AD.

Поэтому скорее всего вам проще создать группы и пользователей локально, на сервере (через диспетчер сервера , оснастка computer management) и установить только одну роль, файлового сервера. В вашем случае усложнять не требуется, если сервер у вас один, то DFS вам тоже не нужен.

Хорошая статья. Спасибо.

Работа с группами самая трудоёмкая и такого костыля от AD я не ожидал в 21веке.

Когда пользователей и папок много (более 1000) это первичная настройка превращается в ад.

Неужели нет никаких толковых решений что бы убрать этот обезьяний труд?

Тут скорее стоит правильно рассчитывать и планировать иерархию ваших каталогов.

Лучше стараться избегать раздачу прав на сильно вложенные папки.

Можно попробовать автоматизировать это через Powershell, но тут есть вероятность допустить ошибку при назначении прав.

На мой взгляд эти вопросы решает правильное планирование.

Рассматриваемые здесь квоты применимы к папкам, а не к пользователям (ограничивают объём папок, а не объём размещённой пользователем на сетевом ресурсе информации)? А если надо ограничивать пользователей? По старому через дисковые квоты?

Вы всегда можете использовать квоты для пользовательских папок.

Если у вас общая папка для нескольких пользователей, то вы не можете выставить ограничения на конкретного пользователя, только на каталог.

Возможно что-то изменилось в Server 2016

Добрый день.

Очень интересная статья, дает понимание о стратегии планирования сетевых ресурсов.

Как по мне — чем меньше вложенность, тем лучше.

На данный момент собрался переделывать сетевые ресурсы в своей компании, в связи с излишне усложнившейся структурой папок и прав.

Но вот вопрос — я всегда использовал глобальные группы безопасности для назначения прав на каталоги.

Почитал статью, почитал еще материалы — везде пишут, что для назначения прав на каталоги нужно использовать локальные группы.

Почему?

Что мешает нам создать только глобальные группы и их использовать для назначения прав?

Если простым языком, то у каждого типа группы своя область применения.

Если интересно более подробно можно почитать тут https://msdn.microsoft.com/ru-ru/library/dn579255(v=ws.11).aspx

Вот простой пример разделения ресурсов:

Я хочу дать доступ к шаре бухгалтеров доступ только бухгалтерам , плюс хочу дать им доступ к общим принтерам в их комнате + доступ на sharepoint портал.

Чтобы сделать это удобно и безопасно я выполню следующее:

1) Создам глобальную группу , куда будут входить только пользователи бухгалтерии

2) Создам локальные группы, которые я применю на предоставляемые ресурсы — шары, принтеры, sharepoint и тд.

Локальные группы я создам с точки зрения безопасности, чтобы за пределами моего домена в них никто не мог вступить.

3) Универсальные группы я буду использовать только если мне нужно предоставить доступ пользователя из другого домена

Грубо говоря: глобальные для пользователей , локальные для разделения ресурсов, универсальные для всего.

Если вам хочется удобства и вам не сильно нужна безопасность, то используйте универсальные.

Идею понял. Согласен.

Только тогда, как мне кажется. нет нужды в структуре AD городить описанную структуру:

1. Да, мы создали OU, аналогичную файловой структуре общих ресурсов

2. Создали в каждом ресурсе локальные группы на чтение, запись и листинг.

3. А далее есть ли смысл тут же класть локальные группы, аналогичного назначения? А если в каждом OU подразделения создавать глобальную группу безопасности (пресловутая Бухгалтерия, например), и уже их включать в локальные группы, назначенные в правах ресурсов?

Так то понятно, что все индивидуально.

И вот еще какой момент.

Структура создана, пользуемся.

Постепенно все равно начинаются проблемы.

Всегда есть обращения по типу: «вот у нас есть папка на сетевом ресурсе, нужно добавить в нее таких то сотрудников из другого отдела».

В итоге создаешь в АД еще группы для этой подпапки, включаешь этих пользователей, скидываешь им ярлык.

И все это постепенно разрастается ))

Но деваться от этого некуда, в рамках использования общих сетевых ресурсов. Наверное избажеать этого можно только если убрать сетевые диски для работы сотрудников, и всю работу перевести в CRM, настраивая права там. Но это пока не вариант.

Но вот у меня другой вопрос.

Есть сетевой ресурс, в нем папка, в которой куча других папок.

И на одну из них надо выдать права только определенным людям.

Группы создаем, применяем на папку. Но при этом ведь у нас наследуются группы от папок сверху. И если там у кого-то есть доступ, то и искомой папке он тоже получит доступ.

Можно отключить наследование, но очень не хочется. Потом это не отследить, наглядно нигде не отображается. В отличии от наглядной схемы в АД.

Выход — выносить папку куда то наверх сетевого ресурса, чтобы убрать лишнее наследование. Но это не логично выглядит для пользователей. В рамках одного сетевого ресурса для департамента, есть подпапки отделов. И если выносить в корень ресурса, то лишняя папка там выглядит не в тему.

Или делать отдельный ресурс и ярлык на него кидать в нужное место.

В общем, какие-то костыли все ))

Может я чего-то упускаю?

Источник

В Windows Server 2012 появилась технология SMB Scale-Out, позволяющая создавать масштабируемые файловые кластера — Scale-Out File Server (SOFS). SOFS представляет из себя новый тип файлового кластера, работающего в режиме Active-Active. В этом режиме все узлы кластера могут одновременно обрабатывать запросы SMB-клиентов на подключение к файловым шарам.

Принцип работы Scale-Out File Server

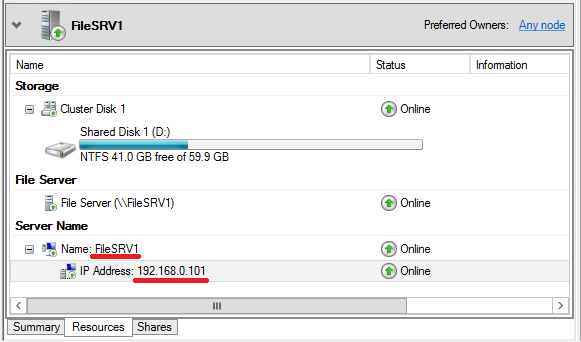

Для подключения к стандартному кластеру клиент использует специальную точку подключения Client Access Point (CAP). CAP является кластерным ресурсом и состоит из сетевого имени (Network Name, NN) и одного (или нескольких) уникальных IP-адресов. Также файловый кластер может включать в себя ресурсы типа Storage и File Server.

При соответствующей настройке CAP регистрируется в DNS\WINS. Вот так в DNS выглядит обычная точка клиентского доступа (CAP) двухузлового файлового кластера.

Точка клиентского доступа может быть запущена только на одном узле кластера в каждый момент времени. Т.е. только один узел кластера является доступным для подключения клиентов. Остальные узлы кластера не будут иметь доступа к ресурсам, так как эти ресурсы используются текущим узлом-владельцем точки клиентского доступа.

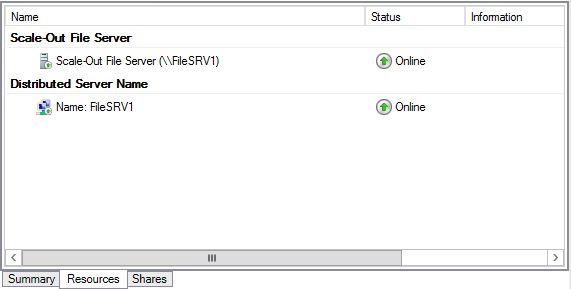

SOFS использует другой подход для работы с клиентами. Для этого используется ресурсы распределенного сетевого имени (Distributed Network Name, DNN) и Scale-Out File Server. Ресурсы IP-адреса и хранилища не используются.

Группа ресурсов Scale-Out File Server запускается на одном из узлов кластера, который называется лидером (Leader). Все остальные узлы содержат копии (клоны) группы ресурсов. Клоны управляются лидером, который следит за порядком их запуска и остановки, а также отслеживает их состояние. Группа ресурсов SOFS не выключается, пока доступен хоть один клон. Лидер может быть перенесен на любой из узлов кластера, его перемещение никак не скажется на доступность файловых шар.

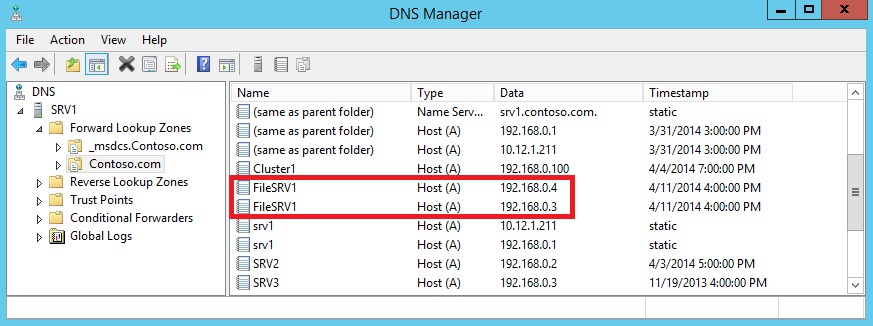

Хотя SOFS и не использует IP-адрес в качестве кластерного ресурса, DNN зависит от адресов каждого узла кластера. DNN регистрируется в DNS, используя IP-адреса сетевых интерфейсов всех узлов кластера, на которых обрабатываются клиентские подключения. Вот так в DNS выглядит запись DNN для двухузлового кластера SOFS.

DNN отвечает за отслеживание состояния узлов кластера и обновление информации в DNS:

• Каждые 24 часа, либо при запуске DNN;

• В случае добавления или удаления узлов кластера;

• При изменении IP-адреса;

• При добавлении или удаления IP-адреса из сети кластера.

Для распределения подключений к узлам кластера в DNS используется round-robin. SMB-клиент получает полный список адресов, связанных с DNN, и затем пытается подключиться, используя по очереди первые восемь адресов из списка. Попытки происходят с интервалом в 1 секунду до тех пор, пока не произойдет подключение.

Таким образом, в отличие от обычного кластера, в котором все клиенты подключаются к одному узлу (режим Active-Passive), при использовании кластера SOFS клиентские подключения равномерно распределяются между всеми узлами кластера (режим Active-Active).

Работа Scale-Out File Server базируется на нескольких новых технологиях, о которых стоит упомянуть.

Cluster Shared Volume (CSVv2)

CSV является расширением, предназначенным для организации одновременного доступа всех узлов кластера к общему кластерному хранилищу на уровне файловой системы. Это является необходимым условием для работы отказоустойчивого кластера в режиме Active-Active. При использовании CSV один из узлов кластера назначается в качестве координатора, отвечающего за все операции с метаданными (создание, удаление и переименование файлов), а остальные узлы могут осуществлять только прямые операции чтения-записи в файл. Т.е. если на узел кластера, не являющийся координатором, поступит запрос например на создание файла, то он перенаправит его на узел-координатор, а если же речь об операции чтения-записи — то выполнит сам.

При отказе текущего координатора автоматически назначается новый из числа работоспособных узлов. Также при необходимости координатор можно назначить вручную, из графической оснастки или с помощью PowerShell.

Технология CSV появилась еще в Windows Server 2008 R2, однако тогда общие тома CSV можно было задействовать исключительно для роли Hyper-V. Начиная со второй версии (CSVv2) в Windows Server 2012 эти ограничения сняты и можно использовать CSV-тома для роли отказоустойчивого файлового сервера. То есть мы можем сконфигурировать кластер с одним или несколькими томами CSV, поднять на нем роль Scale-Out File Server и в рамках этой роли создать на CSV необходимое количество файловых шар, одновременный доступ к которым будет возможен с любого из узлов кластера.

SMB Transparent Failover

Для созданных таким образом шар будет поддерживаться технология SMB Transparent Failover, реализованная в SMB 3.0. Суть этой технологии в том, чтобы обеспечить прозрачное переключение SMB-клиентов на другой узел кластера в случае отказа текущего узла.

При отработке отказа в обычном файловом кластере в том же Windows Server 2008 R2 существовало 2 основных проблемы. Во первых, при переключении на другой узел клиенту необходимо было определить факт недоступности текущего узла и осуществить подключение к работающему узлу. Эта процедура занимает некоторое время (порядка 40 секунд), в течение которого приостанавливались все операции с файлами. И во вторых, при переключении сбрасывались все файловые дескрипторы и блокировки. Как правило, это не причиняло особых проблем при работе с обычными пользовательскими файлами (документами, изображениями и т.п.), но для серверных приложений типа SQL Server подобный подход недопустим.

SMB Transparent Failover решает обе проблемы и обеспечивает непрерывную доступность общих файловых ресурсов для клиентов SMB 3.0. Для этого в SMB 3.0 используются компоненты SMB Witness и Resume Key Filter.

При подключении к общей шаре SMB-клиент проверяет, установлен ли для нее признак непрерывной доступности (Continuous availability), и если да — то открывает файл от имени приложения, запрашивает у SMB-сервера дескриптор файла и предоставляет уникальный ключ (resume key). SMB-сервер извлекает и предоставляет клиенту необходимые данные, а информацию о дескрипторе файла и клиентский ключ сохраняет на диске, используя фильтр Resume Key.

При переключении (плановом или внеплановом) на другой узел кластера SMB-клиент пытается завершить операцию, начатую на предыдущем узле, используя свой resume key. Сервер, получив resume key, обращается к фильтру Resume Key и восстанавливает состояние дескриптора файла на момент, предшествующий сбою. При этом приложение на клиенте никак не участвует в этом процессе и испытывает лишь небольшую задержку в операциях ввода-вывода.

Служба SMB Witness помогает ускорить процесс переключения на другой узел кластера в случае отказа. При первом подключении к узлу кластера Witness-клиент, запущенный на клиентском компьютере, запрашивает у Witness-сервиса на текущем узле список всех остальных узлов кластера. Из этого списка Witness-клиент выбирает альтернативный узел и посылает запрос на регистрацию запущенному на нем Witness-сервису, после чего Witness-сервис начинает отслеживать события в кластере, связанные с этим клиентом.

Как только на узле кластера, к которому подключен SMB-клиент, происходит сбой, служба кластера оповещает о нем Witness-сервис альтернативного узла, который сразу-же передает сообщение Witness-клиенту. Соответственно клиент SMB, получив извещение от Witness-клиента, немедленно начинает процедуру подключения к другому узлу кластера. Подобный подход позволяет значительно уменьшить время простоя (примерно с 40 до 7-10 секунд).

Надо сказать, что поскольку SOFS использует возможности протокола SMB 3.0, то для использования всех преимуществ SOFS необходим клиент с поддержкой этого протокола. На данный момент это операционные системы Windows 8\Server 2012 и более новые. Хотя подключиться к шарам на файловом сервере SOFS смогут и другие клиенты, но прозрачная отработка отказа (Transparent failover) для них не будет доступна.

На этом закончим теоретическую часть и приступим к практике.

Для создания двухузлового файлового сервера с ролью Scale-Out File Server я использую два сервера SRV3 и SRV4 под управлением Windows Server 2012 R2. Оба сервера подключены к общему хранилищу iSCSI, на котором под нужды кластера выделены 2 LUNа — один под том CSV, второй под кворумный диск. Оба сервера являются членами домена Active Directory.

Вроде все необходимые требования соблюдены, можно приступать.

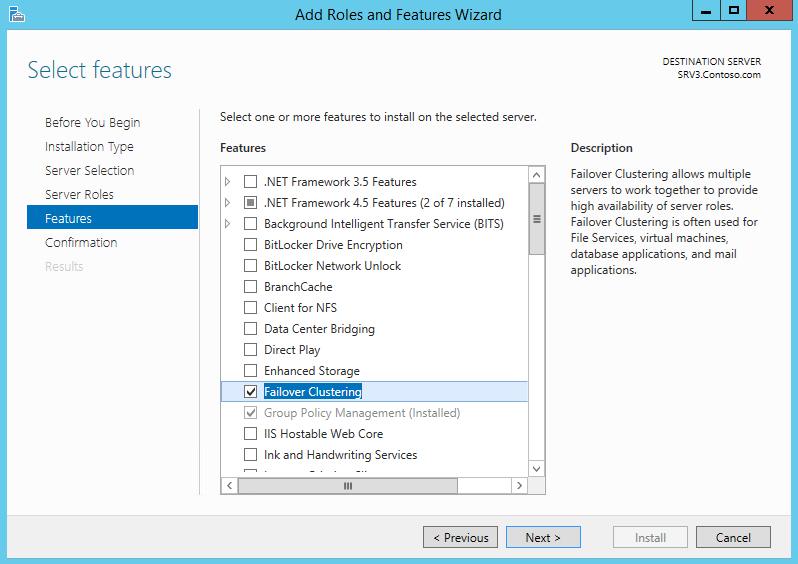

Установка службы Failover Clustering

Открываем Server Manager, запускаем мастер добавления ролей и в разделе «Features» отмечаем пункт Failover Clustering. Эту процедуру необходимо проделать на всех серверах, которые планируется добавлять в кластер.

То же самое можно проделать и с помощью PowerShell. Следующая команда установит фичу Failover Clustering вместе со средствами управления:

Install-WindowsFeature -Name Failover-Clustering –IncludeManagementTools

Создание отказоустойчивого кластера

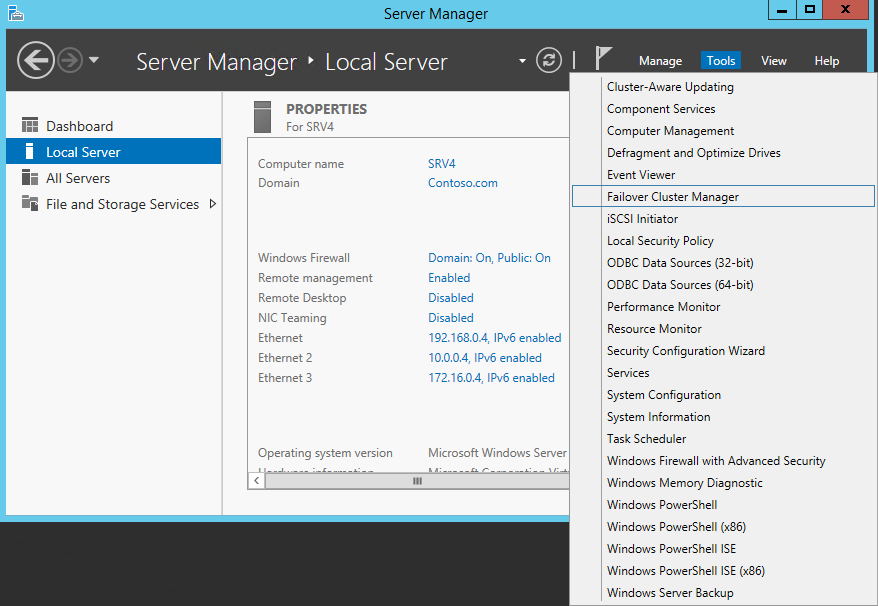

Для создания кластера нам потребуется оснастка Failover Cluster Manager. Открыть ее можно из Server Manager, выбрав соответствующий пункт в меню Tools.

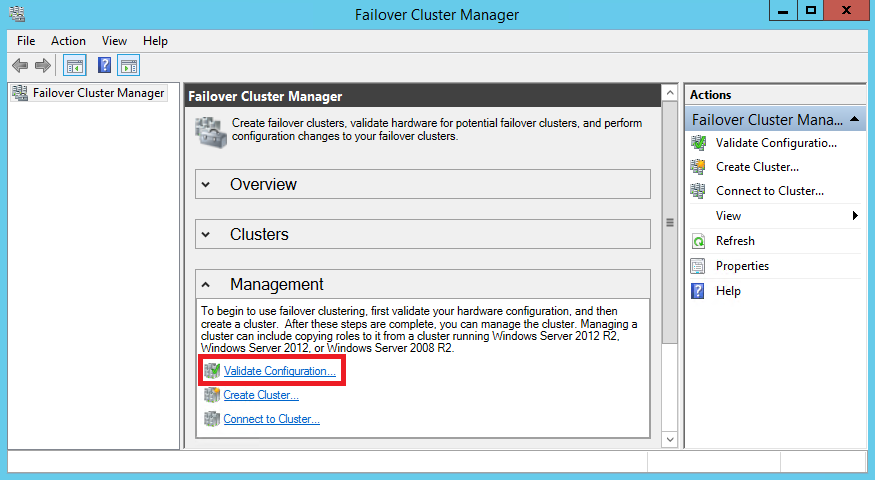

Перед тем, как создавать кластер, проведем валидацию его узлов, т.е. проверку всех компонентов кластера (серверов, сети и хранилища) на соответствие необходимым требованиям. Для запуска валидации в оснастке Failover Cluster Manager перейдем на пункт «Validate Configuration».

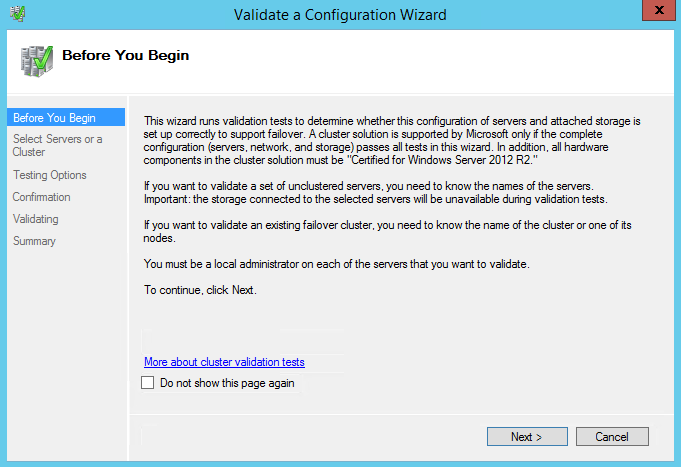

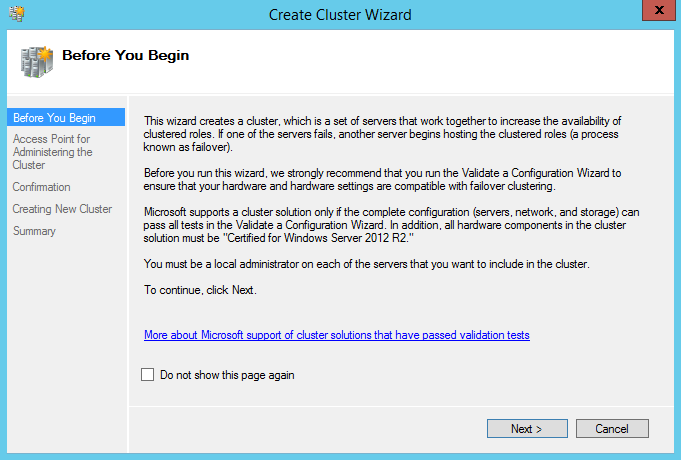

Запускается мастер проверки конфигурации. На первом экране читаем полезную информацию и жмем Next.

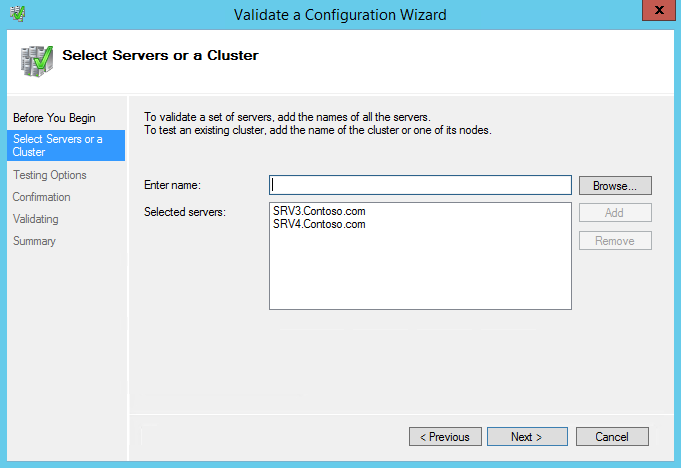

Выбираем сервера, которые будут проходить проверку.

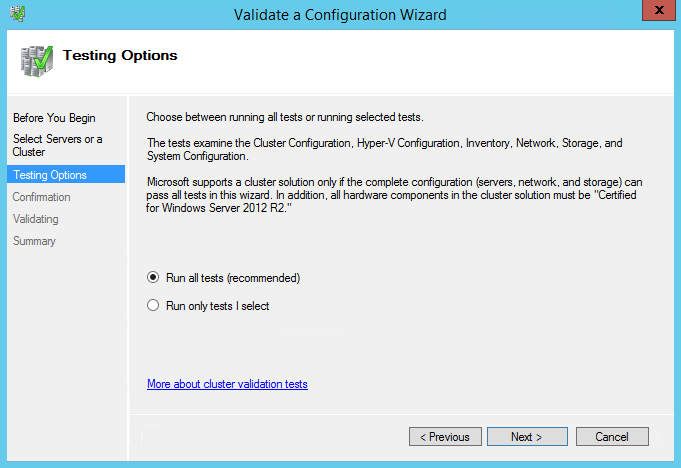

На следующей странице Testing Options можно выбрать конкретные наборы тестов, либо указать запуск всех тестов. Выбор определенных тестов может понадобится при поиске проблем на уже готовом кластере, а при создании нового кластера стоит запустить все тесты.

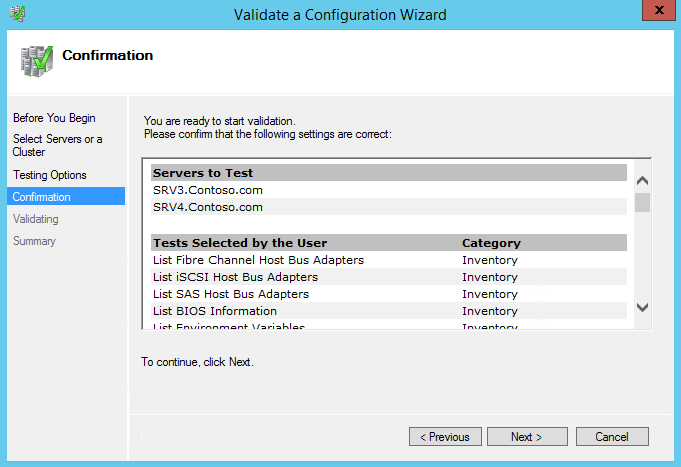

Смотрим список тестов и жмем Next, запуская проверку.

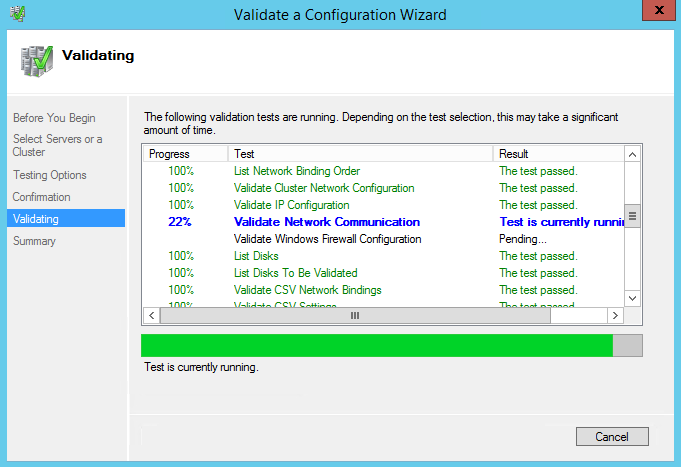

Тестов довольно много, так что проверка занимает некоторое время. Процесс проверки отображается в окне мастера валидации.

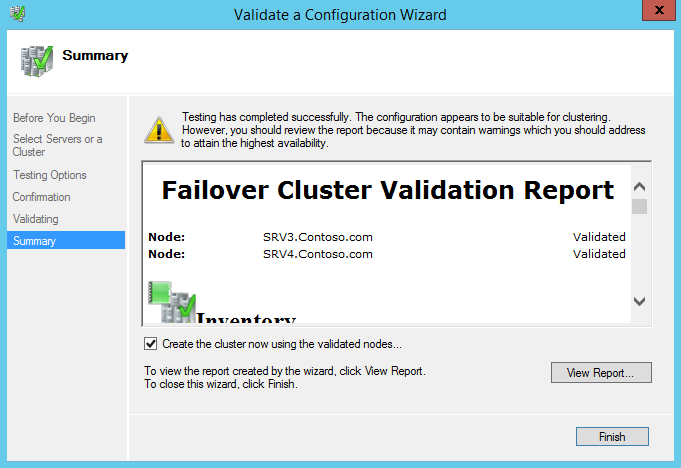

По результатам проверки будет выведен отчет. Если при проверке были обнаружены некритичные ошибки, то в отчете будет предупреждение (желтый треугольник), серьезные ошибки будут отмечены красным крестом. С предупреждениями стоит ознакомиться, но можно их проигнорировать, ошибки же необходимо исправить перед созданием кластера.

Поскольку наш кластер успешно прошел валидацию, то отмечаем чекбокс Create the cluster now using the validated nodes (Создать кластер немедленно используя проверенные узлы) и жмем Finish.

Запускается мастер создания кластера. Жмем Next

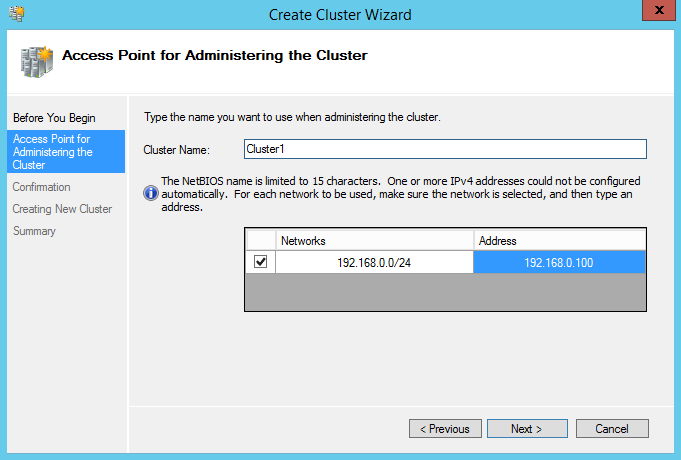

Вводим имя кластера и IP-адрес, по которому кластер будет доступен в сети.

Примечание. Начиная с Windows Server 2012 IP-адрес кластера можно назначать через DHCP, но я предпочитаю назначать кластерам статический адрес.

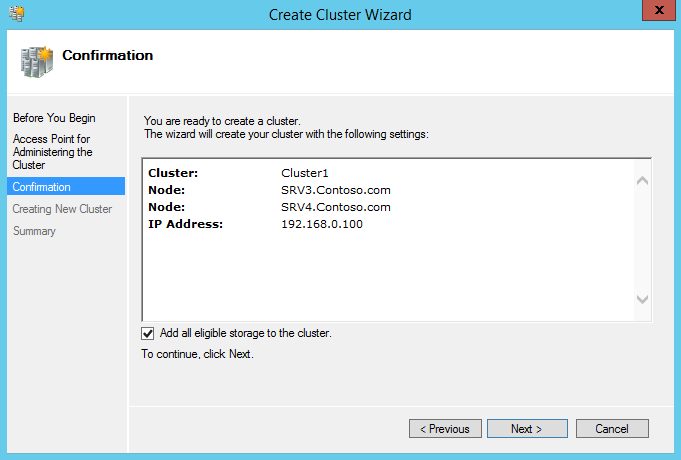

Дальше переходим на страницу подтверждения, смотрим настройки и если все верно, то запускаем создание кластера кнопкой Next. Обратите внимание на чекбокс Add all eligible storage to the cluster (Добавить все подходящие хранилища в кластер). Если он отмечен (а по умолчанию это так), то мастер автоматически добавит в кластер и сконфигурирует все найденные общие диски.

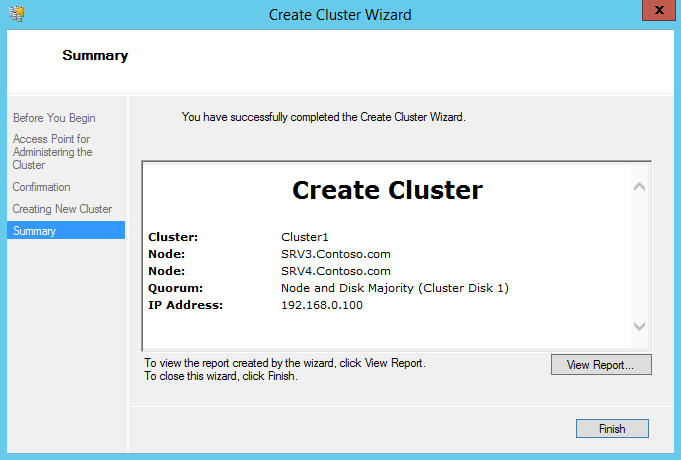

По завершении мастер выдаст страницу с информацией о параметрах нового кластера.

Также провести валидацию и создать кластер можно с помощью PowerShell, следующими командами:

Test-Cluster -Node SRV3,SRV4

New-Cluster -Name Cluster1 -Node SRV3,SRV4 -StaticAddress 192.168.0.100

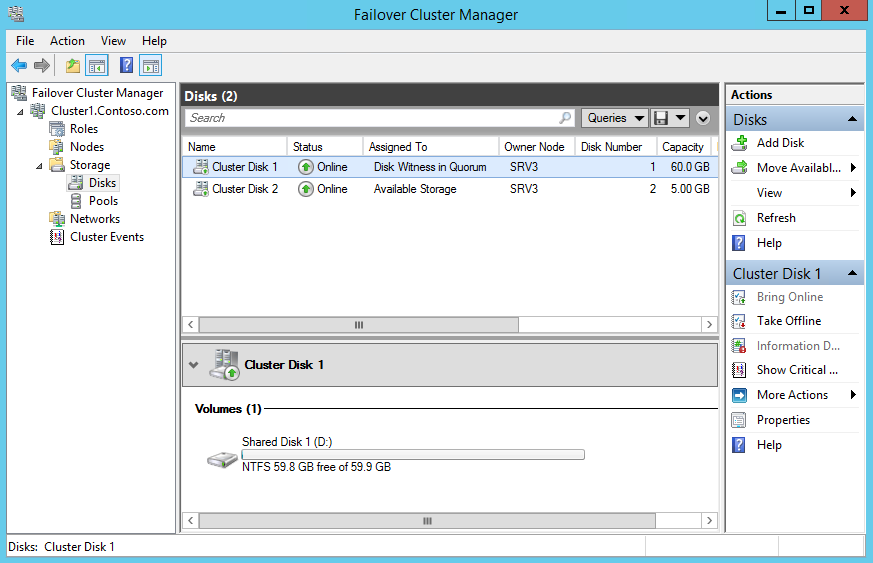

Настройка диска-свидетеля

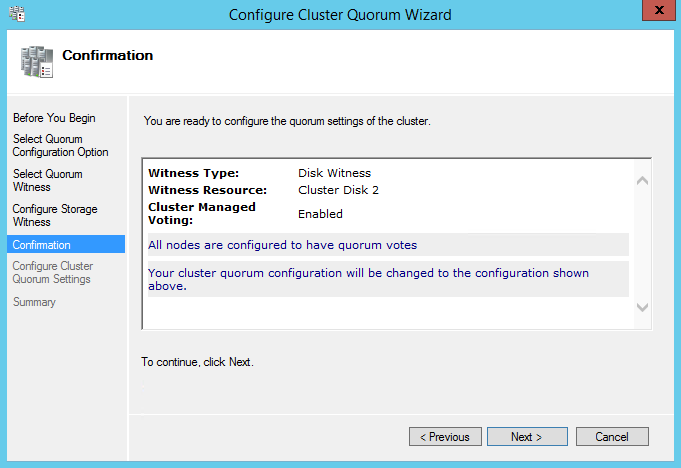

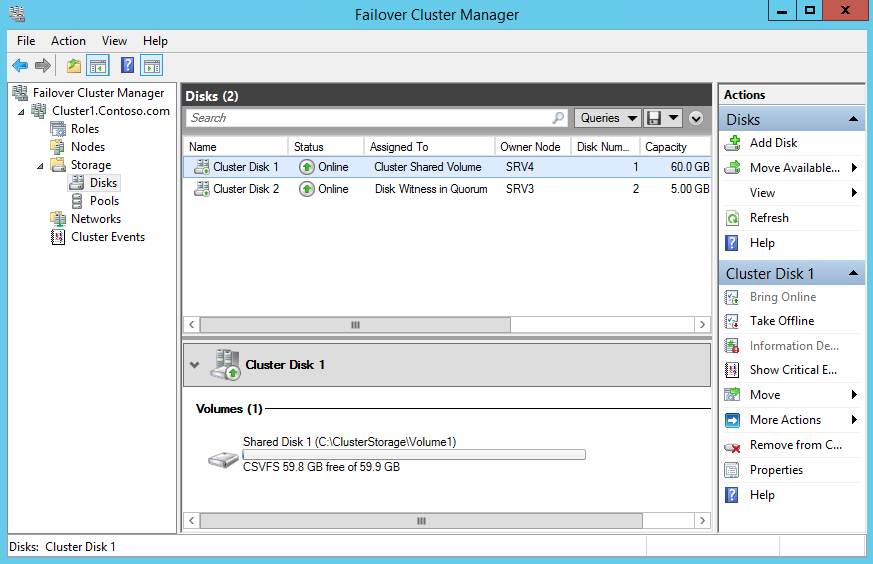

При создании кластера по умолчанию используется модель кворума с диском-свидетелем (Disk Witness), при этом диск-свидетель выбирается автоматически, и иногда не тот, который нужен. Для того, чтобы проверить настройки дисков, открываем раздел Storage -> Disks. Диск-свидетель обозначен как Disk Witness in Quorum. Как видите, в нашем случае в качестве свидетеля выбран не тот диск, который я изначально планировал.

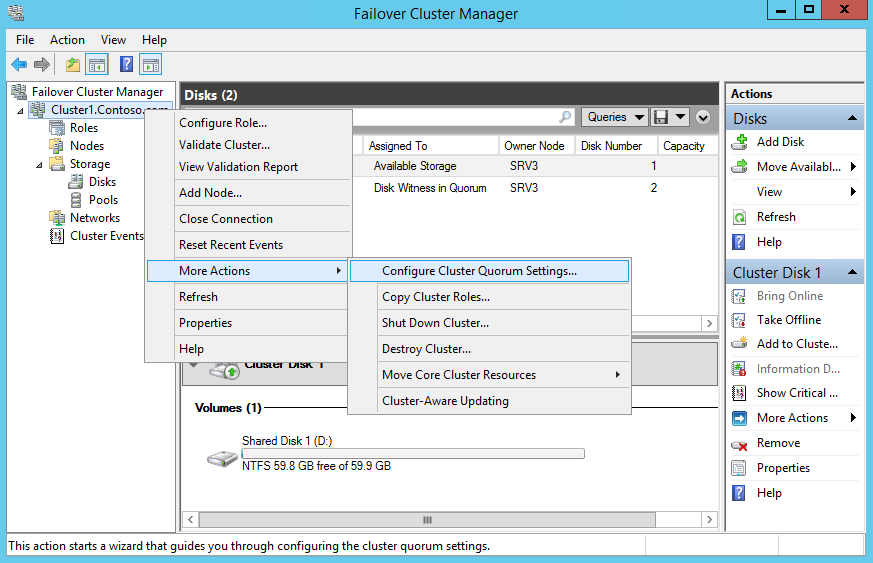

Для изменения настроек кворума кликаем правой кнопкой мыши на имени кластера и переходим на пункт меню More Actions -> Configure Cluster Quorum Settings.

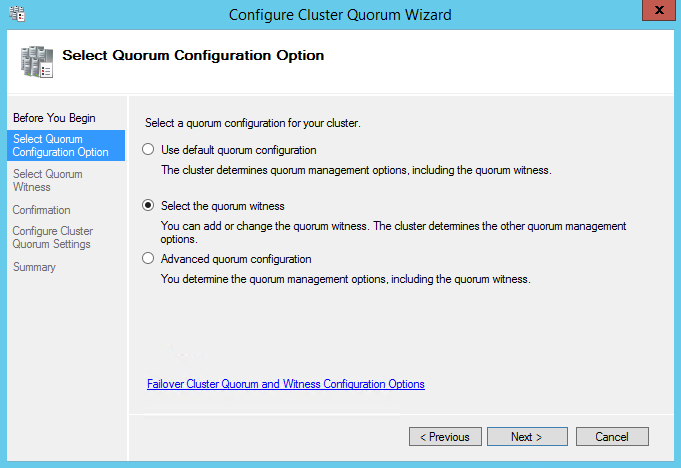

В мастере настройки выбираем пункт Select the quorum witness.

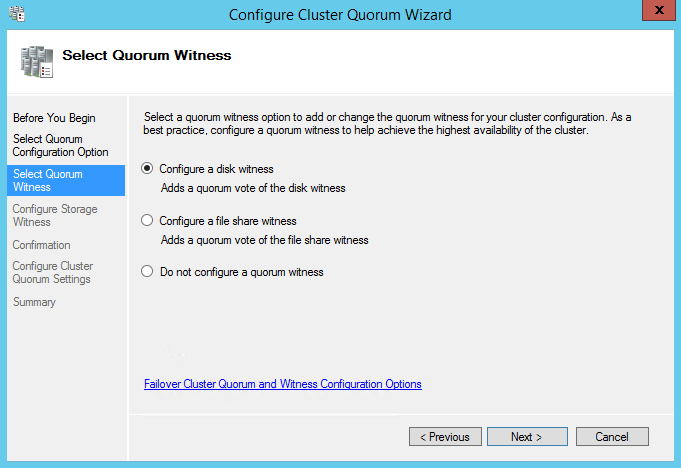

Затем выбираем Configure a disk witness.

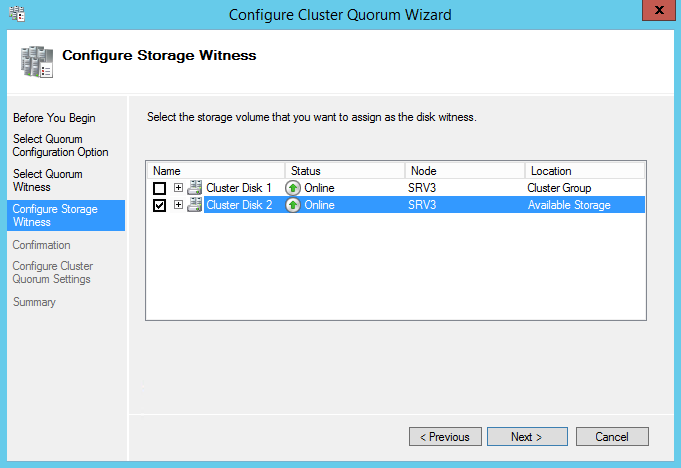

И отмечаем галочкой нужный диск, который и будет использоваться как свидетель.

Проверяем получившиеся настройки и жмем Next, подтверждая изменения.

Также перенастроить диски можно из PowerShell. Сначала выясняем, кто является кворумным диском-свидетелем:

Get-ClusterQuorum -Cluster Cluster1

и меняем его на другой:

Set-ClusterQuorum -Cluster Cluster1 -DiskWitness ″Cluster Disk 2″

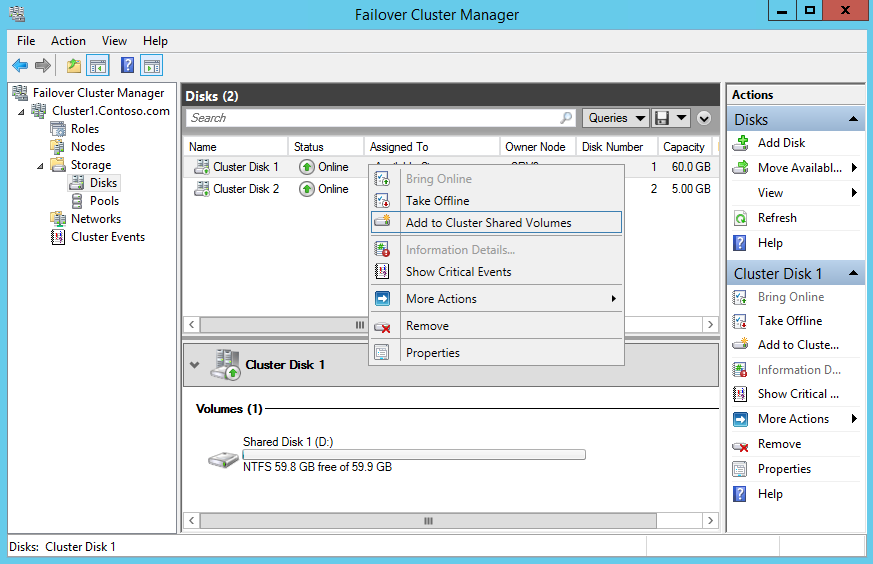

Создание CSV

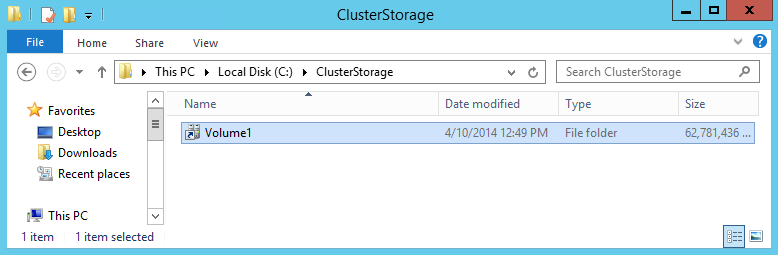

В отличие от Server 2008 R2 в Server 2012 общие кластерные тома (CSV) включены по умолчанию, требуется только выбрать хранилище. Чтобы активировать CSV на выбранном диске, кликаем по нему правой кнопкой и выбираем Add to Cluster Shared Volumes. После этого поле Assigned to этого диска изменится с Available Storage на Cluster Shared Volume.

Общие кластерные тома монтируются к системному диску как папки, так что на каждом из узлов кластера появится папка C:\ClusterStorage\Volume1.

И снова PowerShell. Для создания CSV-тома выполним команду:

Add-ClusterSharedVolume -Cluster Cluster1 -Name ″Cluster Disk 1″

Ну а для удаления, соответственно:

Remove-ClusterSharedVolume -Cluster Cluster1 -Name ″Cluster Disk 1″

В результате получаем вот такую картину — первый диск используется как CSV-том, а второй как диск-свидетель.

Установка роли Scale-Out File Server

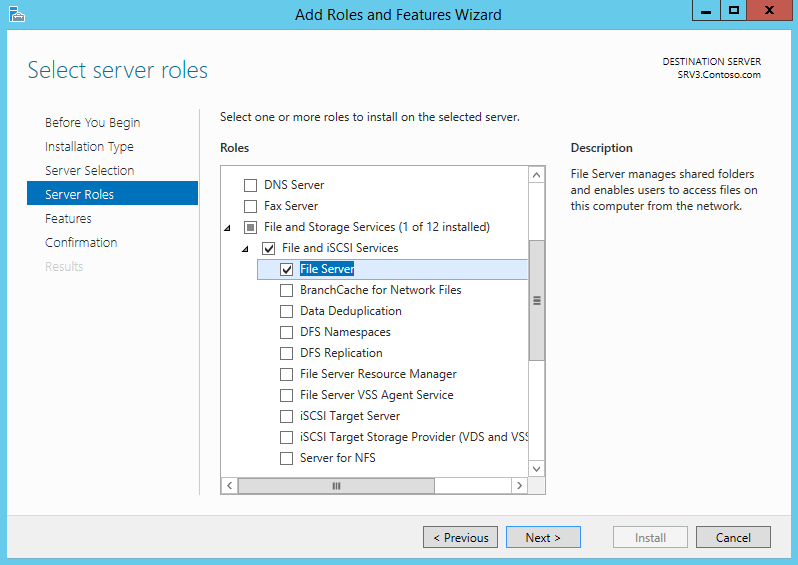

Перед созданием Scale-Out File Server убедитесь, что на всех узлах кластера установлена роль File Server.

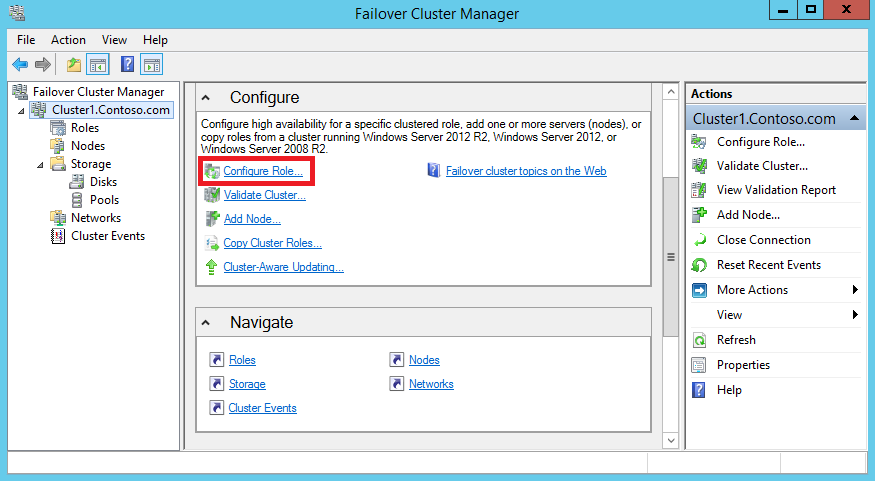

Затем в Failover Cluster Manager переходим в раздел Configure и жмем Configure Role.

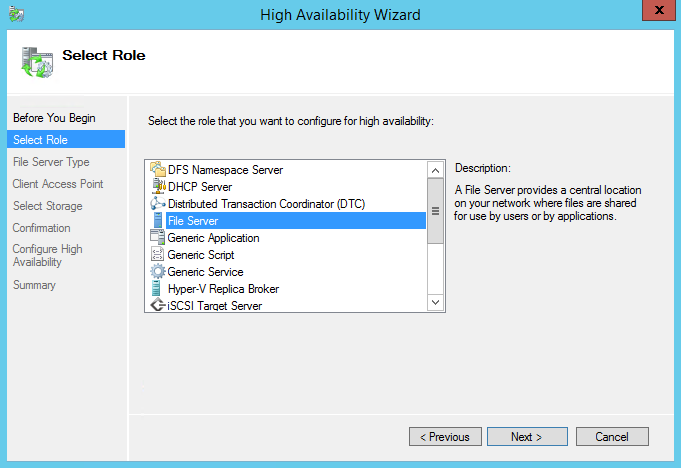

Выбираем из списка доступных ролей File Server.

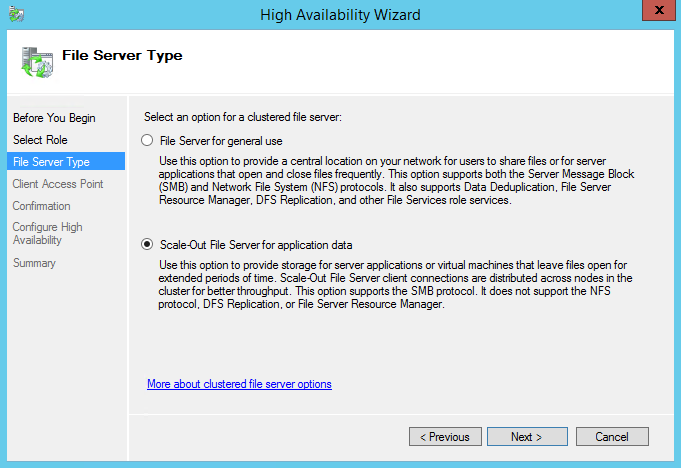

Затем выбираем тип файлового сервера Scale-Out File Server for application data.

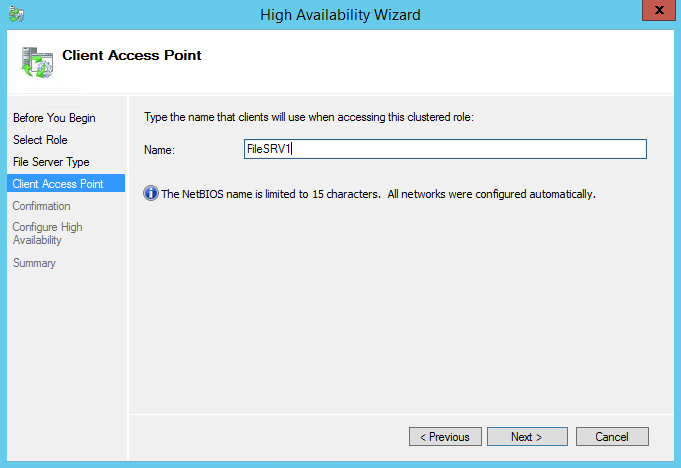

Вводим имя, по которому сервер будет доступен для клиентов.

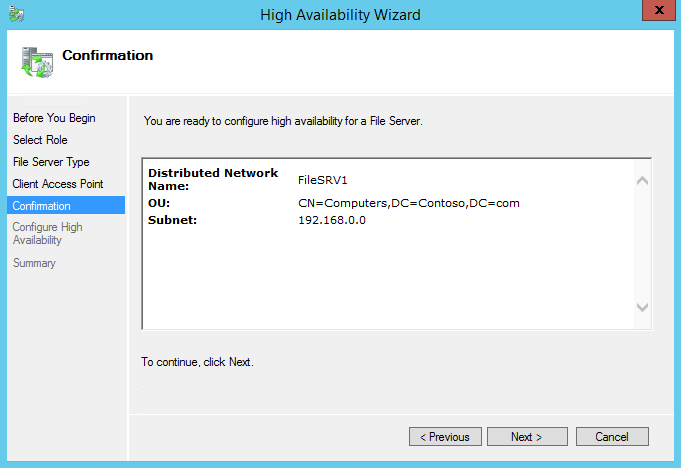

Подтверждаем настройки

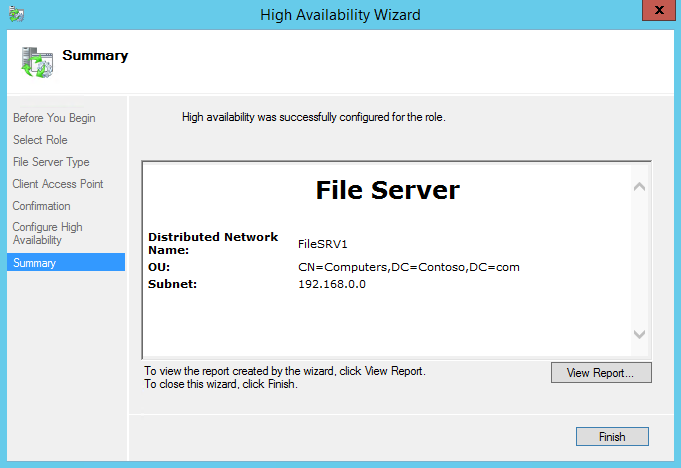

и смотрим результат. А в результате у нас получился отказоустойчивый файловый сервер с именем FileSRV1.

Поднять роль SOFS-сервера из PowerShell можно командой:

Add-ClusterScaleOutFileServerRole -Cluster Cluster1 -Name FileSRV1

Создание файловой шары

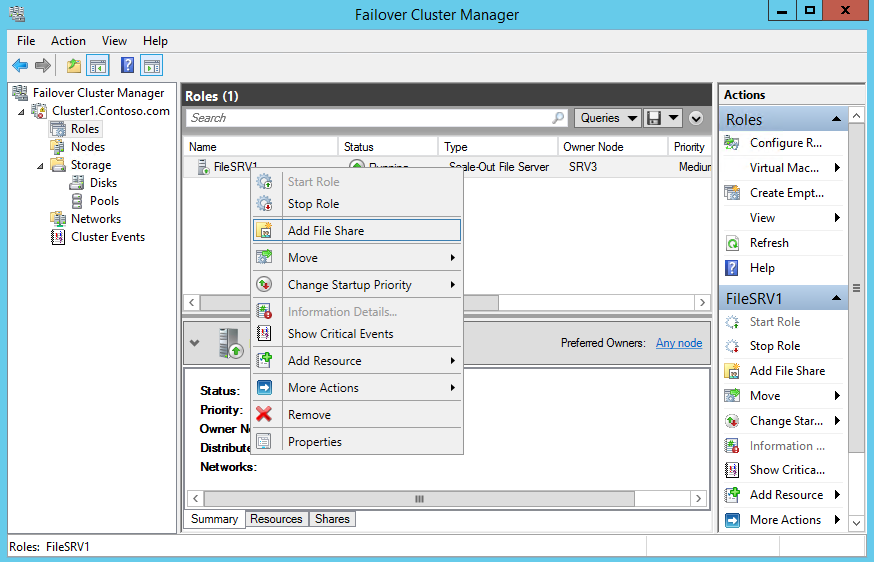

Ну и последний пункт — это создание файловой шары со свойством непрерывной доступности (Continuous availability). Для этого переходим в раздел «Roles», кликаем правой клавишей на нужной роли и в открывшемся контекстном меню выбираем пункт «Add File Share».

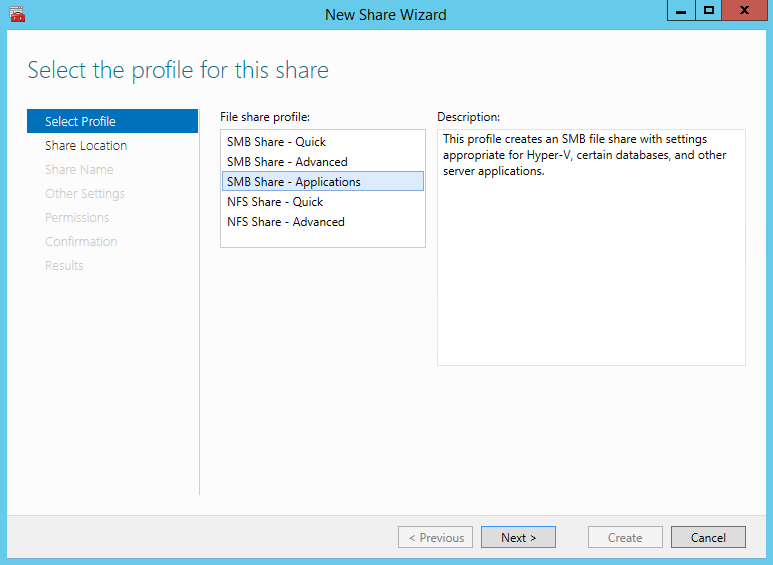

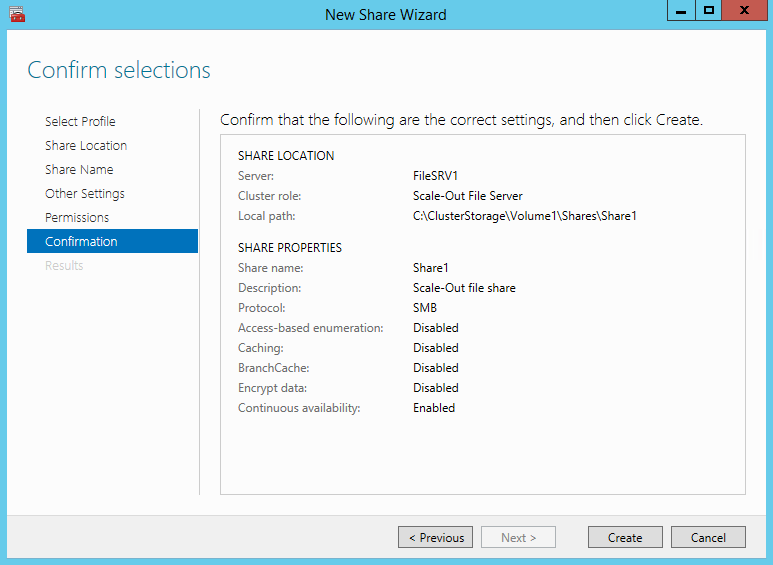

Выбираем из списка тип SMB Share — Applications

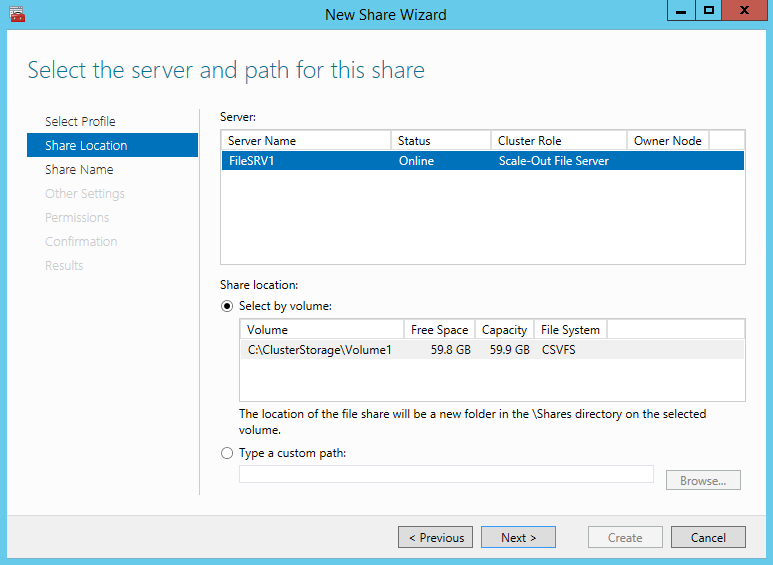

указываем расположение файловой шары на выбранном сервере

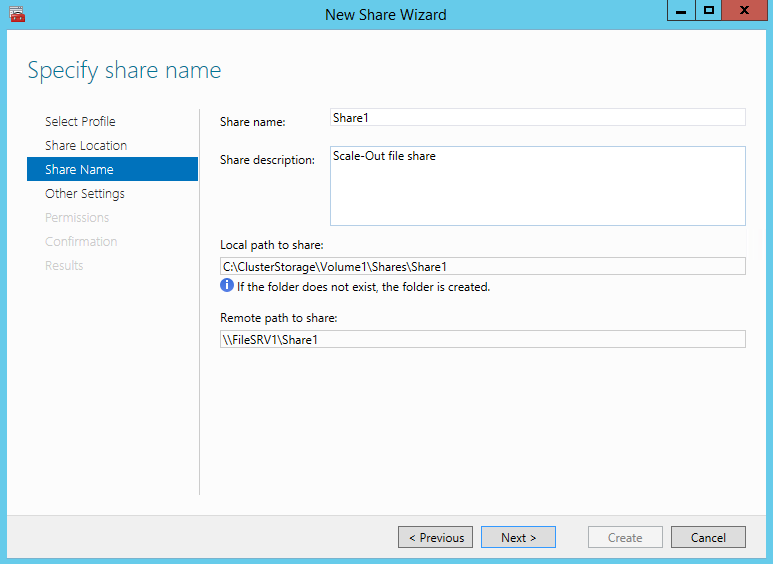

и задаем имя и описание, а также локальный и удаленный пути к шаре.

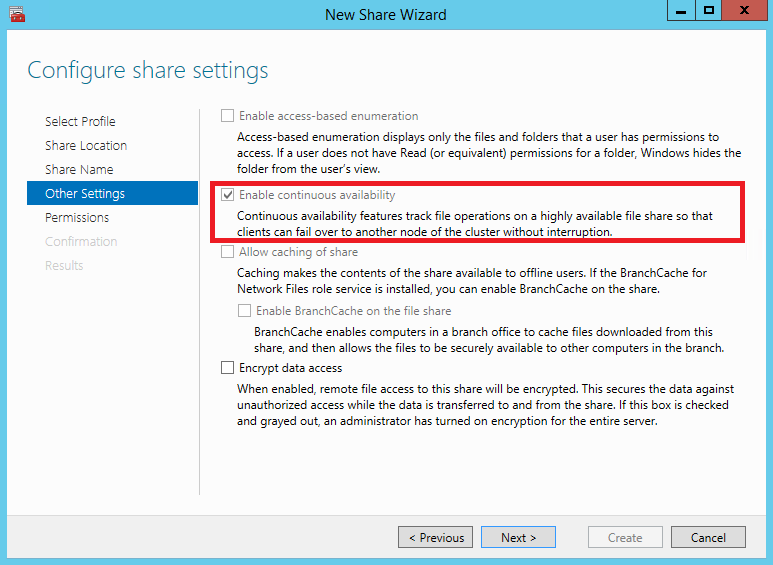

Затем смотрим, отмечен ли в свойствах шары пункт «Enable continuous avalability».

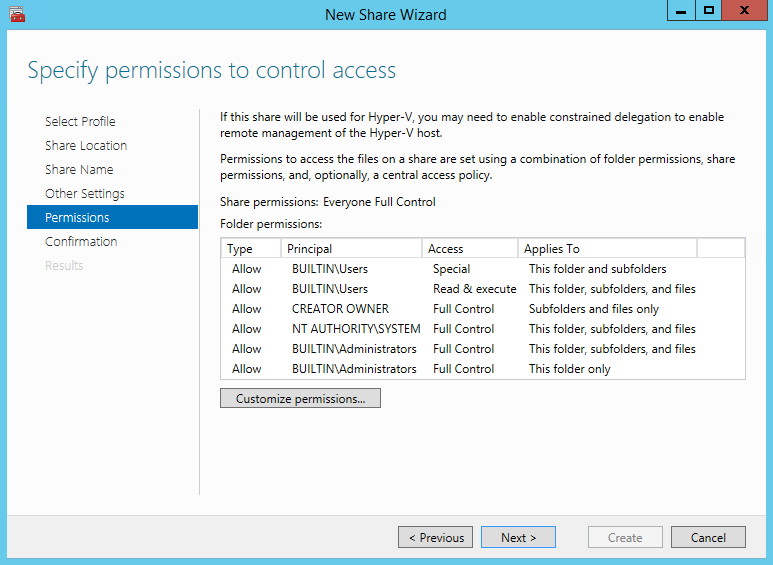

Раздаем необходимые разрешения.

Проверяем получившиеся параметры и жмем «Create». Обратите внимание, что в свойствах шары указано Scale-Out file share.

Заключение

На этом создание отказоустойчивого файлового ресурса завершено, можно подключаться к созданной файловой шаре и использовать ее по назначению. И если уж речь зашла о назначении, то стоит упомянуть некоторые ограничения, о которых нужно помнить при использовании SOFS.

Во первых, SOFS не поддерживает протокол NFS, а также роли Distributed File System Replication (DFS-R) и File Server Resource Manager (FSRM). То есть для файловых шар нельзя задействовать файловые квоты, классификацию файлов и прочие полезности.

Также в силу того, что при использовании CSV изменениями метаданных управляет только один узел кластера (координатор), данный тип файл-сервера не очень подходит в случае, когда пользователи (или приложения) создают большой объем изменений метаданных, или проще говоря часто создают, удаляют, копируют и переименовывают файлы.

И наоборот, идеальной для SOFS является ситуация, когда файлы постоянно открыты и в них производится большое количество операций ввода-вывода, как в случае с файлами баз данных SQL Server или виртуальными дисками Hyper-V.

Исходя из этого, кластер SOFS не рекомендуется использовать для обычного хранения пользовательских файлов, а стоит использовать для серверных приложений, таких как SQL Server и Hyper-V.