Страница защиты от вирусов и угроз приложения Безопасность Windows предназначена для защиты устройства от различных угроз, таких как вирусы, вредоносные программы и программы-шантажисты. Эта страница предоставляет доступ к нескольким функциям и параметрам для обеспечения комплексной защиты. Она разделена на следующие разделы:

-

Текущие угрозы. В этом разделе отображаются все угрозы, обнаруженные в настоящее время на вашем устройстве, время последнего выполнения проверки, время ее выполнения и количество файлов, которые были проверены. Вы также можете запустить новую быструю проверку или выбрать один из других вариантов сканирования для более обширного или настраиваемого сканирования.

-

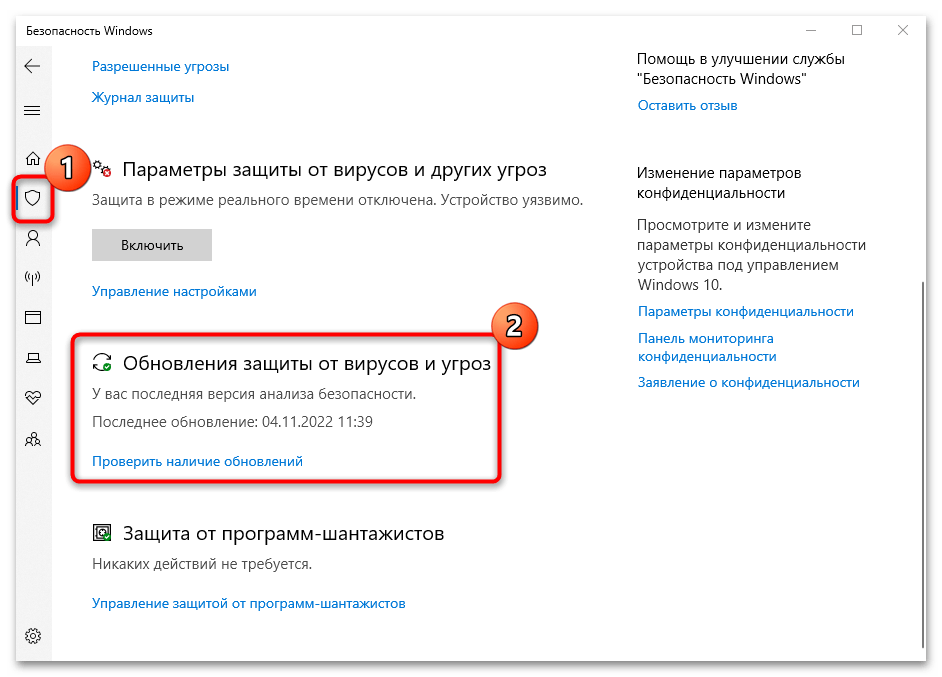

Параметры защиты от угроз от вирусов &. В этом разделе вы можете управлять параметрами для Microsoft Defender антивирусной программы и сторонних антивирусных продуктов.

-

Обновления защиты от вирусов & угроз. Этот раздел посвящен обеспечению защиты устройства с помощью последних обновлений аналитики безопасности.

-

Защита от программ-шантажистов. В этом разделе вы можете настроить управляемый доступ к папкам, чтобы неизвестные приложения не изменяли файлы в защищенных папках. Он также предлагает параметры для настройки OneDrive, чтобы помочь вам восстановиться после атаки программы-шантажиста.

В приложении «Безопасность Windows» на компьютере, выберите Защита от угроз с помощью вирусов & или используйте следующий ярлык:

Защита от угроз & вирусов

Текущие угрозы

В разделе Текущие угрозы вы можете:

-

Просмотр всех угроз, обнаруженных на вашем устройстве в настоящее время

-

Просмотрите время последнего выполнения проверки на устройстве, сколько времени она заняла и сколько файлов было сканировано

-

Запустите новую быструю проверку или откройте параметры проверки , чтобы выполнить более обширную или настраиваемую проверку.

-

Просмотр угроз, которые были помещены в карантин, прежде чем они могут повлиять на вас, и все, что определено как угроза, которую вы разрешили запустить на вашем устройстве

Даже если Безопасность Windows включена и проверяет устройство автоматически, при необходимости можно выполнить дополнительную проверку.

-

Быстрая проверка. Этот параметр полезен, если вы не хотите тратить время на выполнение полной проверки всех файлов и папок. Если Безопасность Windows рекомендует выполнить один из других типов проверок, вы получите уведомление о завершении быстрой проверки.

Запуск быстрой проверки

-

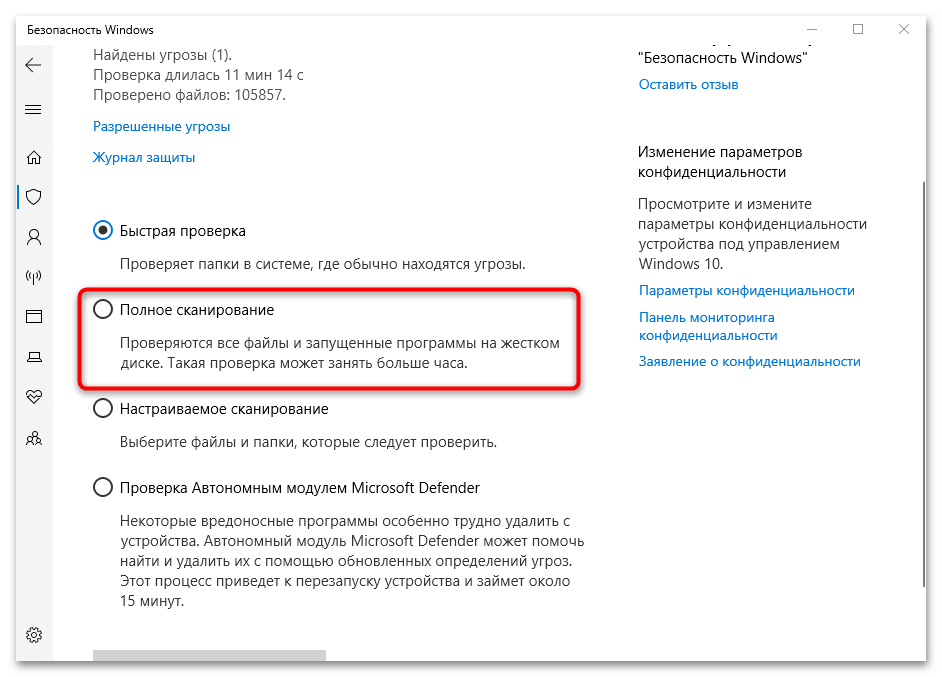

Полная проверка: сканирует все файлы и программы на устройстве

Запуск полной проверки

-

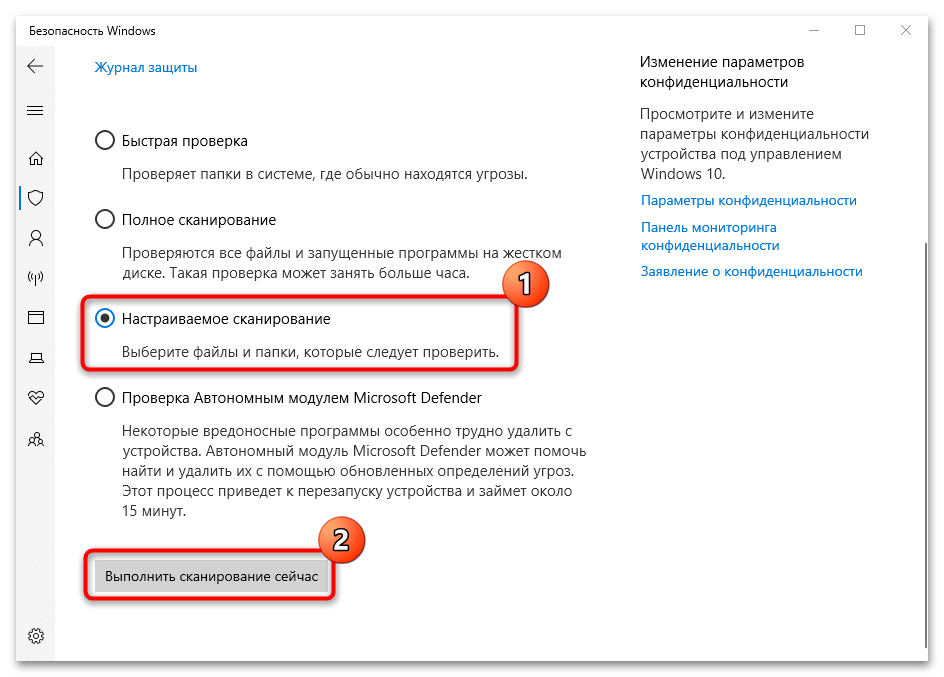

Настраиваемая проверка: сканирует только файлы и папки, которые вы выбрали

Запуск настраиваемой проверки

-

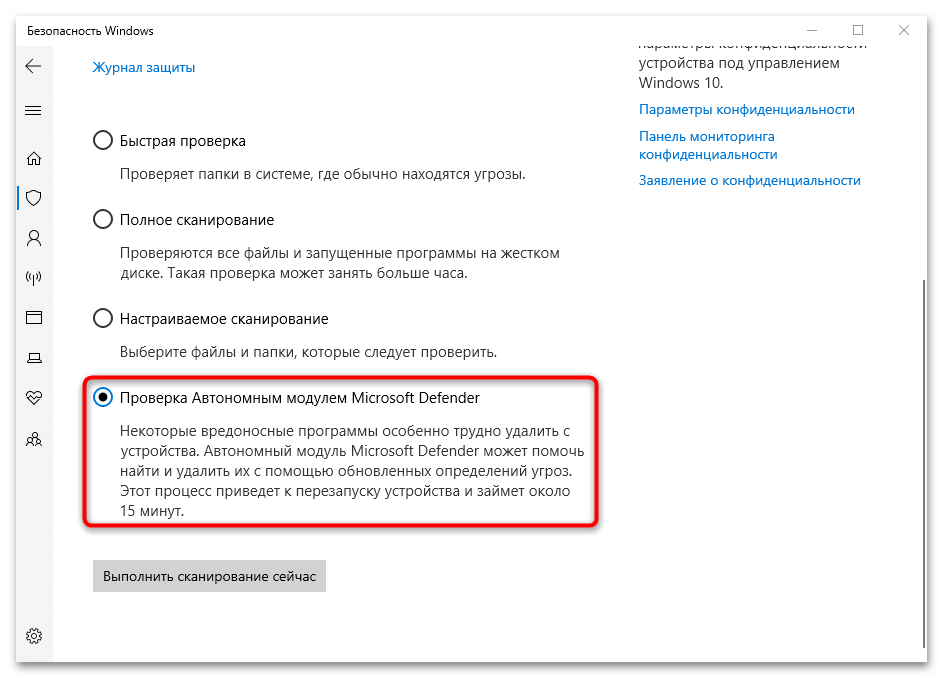

Microsoft Defender антивирусная программа (автономная проверка): использует последние определения для проверки устройства на наличие последних угроз. Это происходит после перезапуска без загрузки Windows, поэтому любой постоянной вредоносной программе сложнее скрыть или защитить себя. Если вас беспокоит, что устройство могло пострадать от вредоносных программ или вирусов, или если вы хотите безопасно проверить его без подключения к Интернету, запустите эту проверку. Это перезагрузит ваше устройство, поэтому обязательно сохраните открытые файлы. Microsoft Defender в автономном режиме загрузит и выполнит быструю проверку компьютера в среде восстановления Windows. После завершения сканирования компьютер автоматически перезагружается.

Запуск автономной проверки

Примечание: Чтобы просмотреть результаты автономной проверки, откройте приложение Безопасность Windows на устройстве с Windows и выберите Журнал защиты.

Чтобы просмотреть результаты автономной проверки, откройте приложение Безопасность Windows на устройстве с Windows и выберите Журнал защиты.

На странице Разрешенные угрозы отображается список элементов, которые Безопасность Windows определил как угрозы, но которые вы решили разрешить. Безопасность Windows не будет предпринимать никаких действий против разрешенных угроз.

Если вы случайно разрешили угрозу и хотите удалить ее, выберите ее из списка, а затем нажмите кнопку Запретить . Угроза будет удалена из списка, и Безопасность Windows снова будет действовать с ней в следующий раз, когда она увидит эту угрозу.

Параметры защиты от угроз & вирусов

Используйте параметры защиты от вирусов и угроз для настройки уровня защиты, отправки в корпорацию Майкрософт образцов файлов, исключения доверенных файлов и папок из повторного сканирования или временного отключения защиты.

В приложении «Безопасность Windows» на компьютере, выберите Защита от угроз & вирусов > Управление параметрами или используйте следующий ярлык:

Параметры защиты от угроз & вирусов

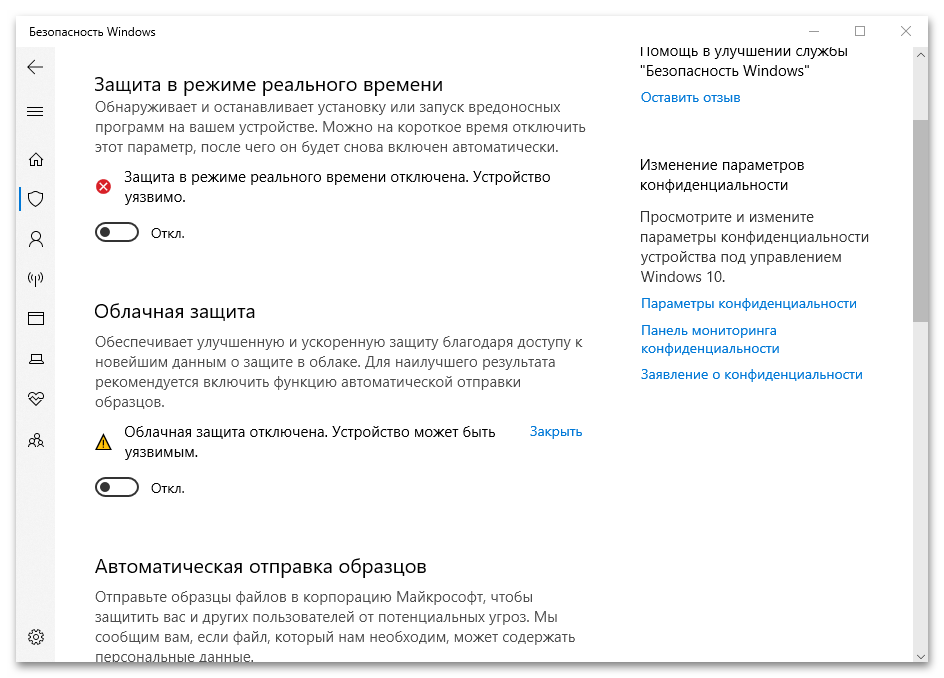

Защита в режиме реального времени — это функция в приложении Безопасность Windows, которая постоянно отслеживает устройство на наличие потенциальных угроз, таких как вирусы, вредоносные программы и шпионские программы. Эта функция гарантирует, что устройство будет активно защищено путем сканирования файлов и программ при доступе к им или выполнении. При обнаружении каких-либо подозрительных действий защита в режиме реального времени сообщит вам об этом и примет соответствующие меры, чтобы предотвратить причинение угрозы.

Вы можете использовать параметр защиты в режиме реального времени, чтобы временно отключить его. однако защита в режиме реального времени автоматически включается через некоторое время, чтобы возобновить защиту устройства. Когда защита в режиме реального времени отключена, открываемые или скачиваемые файлы не проверяются на наличие угроз. Помните, что в этом случае устройство может быть уязвимо для угроз, и запланированные проверки будут продолжать выполняться. Однако скачанные или установленные файлы не будут проверяться до следующей запланированной проверки.

Вы можете включить или отключить защиту в режиме реального времени с помощью переключателя.

Примечания:

-

Если вы просто хотите исключить один файл или папку из антивирусной проверки, это можно сделать, добавив исключение. Это безопаснее, чем отключение всей антивирусной защиты

-

При установке совместимой антивирусной программы, отличной от Майкрософт, Microsoft Defender антивирусная программа автоматически отключится.

-

Если защита от незаконного изменения включена, ее необходимо отключить, прежде чем отключить защиту в режиме реального времени.

Примечание: Защита диска разработки недоступна на Windows 10.

Защита от dev Drive Protection предоставляет разработчикам безопасное и изолированное пространство для хранения кода и работы над ними, обеспечивая защиту среды разработки от потенциальных угроз и уязвимостей.

Защита диска разработки включает режим производительности , который сканирует диск разработки асинхронно. Это означает, что проверки безопасности откладываются до завершения операции с файлом, а не выполняются синхронно во время обработки файла. Этот асинхронный режим сканирования обеспечивает баланс между защитой от угроз и производительностью, гарантируя, что разработчики могут эффективно работать без значительных задержек из-за проверок безопасности.

-

Вы можете включить или выключить защиту диска разработки с помощью переключателя

-

Выберите Просмотреть тома , чтобы просмотреть список томов, для которых включена защита диска разработки.

Дополнительные сведения см. в статье Защита диска разработчика с помощью режима производительности.

Этот параметр позволяет Microsoft Defender получать постоянно обновляемые улучшения от Корпорации Майкрософт при подключении к Интернету. Это приведет к более точной идентификации, остановке и устранению угроз.

Если вы подключены к облаку с облачной защитой, вы можете автоматически отправлять подозрительные файлы в Корпорацию Майкрософт, чтобы проверка их на наличие потенциальных угроз. Корпорация Майкрософт уведомит вас о необходимости отправки дополнительных файлов, а также сообщит, содержит ли запрошенный файл личную информацию, чтобы вы могли решить, следует ли отправлять этот файл или нет.

Если вы беспокоитесь о файле и хотите убедиться, что он был отправлен для оценки, выберите Отправить пример вручную , чтобы отправить нам любой файл.

Защита от незаконного изменения — это функция, которая помогает предотвратить изменение важных Microsoft Defender параметров антивирусной программы вредоносными приложениями. Сюда входят такие параметры, как защита в режиме реального времени и облачная защита. Гарантируя, что эти параметры остаются неизменными, защита от незаконного изменения помогает поддерживать целостность конфигурации безопасности устройства и предотвращает отключение вредоносными приложениями критически важных функций безопасности.

Если защита от незаконного изменения включена и вы являетесь администратором устройства, вы по-прежнему можете изменить эти параметры в приложении Безопасность Windows. Однако другие приложения не могут изменить эти параметры.

Вы можете включить или отключить защиту от незаконного изменения с помощью переключателя.

Примечание: Защита от незаконного изменения не влияет на то, как работают сторонние антивирусные приложения и как они регистрируются в Безопасность Windows.

Используйте параметр Контролируемый доступ к папкам, чтобы управлять папками, в которые ненадежные приложения могут вносить изменения. Вы также можете добавить дополнительные приложения в список доверенных, чтобы они могли вносить изменения в эти папки. Это мощный инструмент для защиты файлов от программ-шантажистов.

При включении управляемого доступа к папкам многие папки, которые вы чаще всего используете, защищаются по умолчанию. Это означает, неизвестные или ненадежные приложения не смогут получить доступ к содержимому любой из этих папок или изменить его. При добавлении дополнительных папок они также становятся защищенными.

Подробнее об использовании контролируемого доступа к папкам

По умолчанию Microsoft Defender антивирусная программа выполняется в фоновом режиме, сканируя файлы и процессы, которые вы открываете или скачиваете в поисках вредоносных программ.

Могут возникать случаи, когда у вас есть определенный файл или процесс, который не требуется сканировать в режиме реального времени. В этом случае можно добавить исключение для этого файла, типа файла, папки или процесса.

Внимание: Добавление исключения в Безопасность Windows означает, что антивирусная программа Microsoft Defender больше не будет проверка эти типы файлов для угроз, которые могут сделать ваше устройство и данные уязвимыми. Убедитесь, что вы действительно хотите сделать это, прежде чем продолжить.

Исключения применяются только к проверке в режиме реального времени с помощью антивирусной программы Microsoft Defender. Все запланированные проверки с помощью антивирусной программы Microsoft Defender или сторонних антивредоносных продуктов могут по-прежнему сканировать эти файлы или процессы.

Добавление исключения

-

Выберите Добавить или удалить исключения.

-

Выберите один из четырех вариантов в зависимости от типа исключения, который вы пытаетесь добавить:

-

Файл: Исключает определенный файл

-

Папка: Исключает определенную папку (и все файлы в ней)

-

Тип файла: Исключает все файлы указанного типа, например .docxили .pdf

-

Процесс: Добавление исключения для процесса означает, что любой файл, открытый этим процессом, будет исключен из проверки в режиме реального времени. Эти файлы по-прежнему будут проверяться любой проверкой по запросу или запланированной проверкой, если только не было создано исключение файла или папки, исключающее их.

Совет: Рекомендуется использовать полный путь и имя файла, чтобы исключить определенный процесс. Это снижает вероятность того, что вредоносные программы могут использовать то же имя файла, что и доверенный и исключенный процесс, и уклоняться от обнаружения.

Удаление исключения

Внимание: Исключение файла или процесса из антивирусной проверки может сделать ваше устройство или данные более уязвимыми. Убедитесь, что вы хотите сделать это, прежде чем продолжить.

-

Выберите Добавить или удалить исключения.

-

Выберите исключение, которое нужно удалить, и нажмите кнопку Удалить.

Использование подстановочных знаков или переменных среды

Для замены любого количества символов можно использовать подстановочный знак «*«.

-

В исключениях типов файлов: Если в расширении файла используется звездочка, она выступает в качестве подстановочного знака для любого количества символов. «*st» исключит .test, .past, .invest и любые другие типы файлов, где расширение заканчивается на st

-

Исключения в процессе:

-

C:\MyProcess\* будет исключать файлы, открытые всеми процессами, расположенными в C:\MyProcess или любых вложенных папках C:\MyProcess.

-

test.* исключит файлы, открытые всеми процессами с именем test, независимо от расширения файла

-

Переменные среды также можно использовать в исключениях процессов. Например:

-

%ALLUSERSPROFILE%\CustomLogFiles\test.exe

При этом будут исключены все файлы, открытые C:\ProgramData\CustomLogFiles\test.exe. Полный список переменных среды Windows см. в статье Распознанные переменные среды.

Обновления защиты от угроз & вирусов

Аналитика безопасности (иногда называемая определениями) — это файлы, содержащие сведения о последних угрозах, которые могут заразить ваше устройство. Безопасность Windows использует механизм обнаружения угроз при каждом выполнении проверки.

Windows автоматически загружает последнюю версию аналитики безопасности в рамках клиентский компонент Центра обновления Windows, но вы также можете вручную проверка для нее.

В приложении «Безопасность Windows» на компьютере, выберите Антивирусная & защита от угроз> обновления > Проверить наличие обновлений или используйте следующий ярлык:

Проверка наличия обновлений

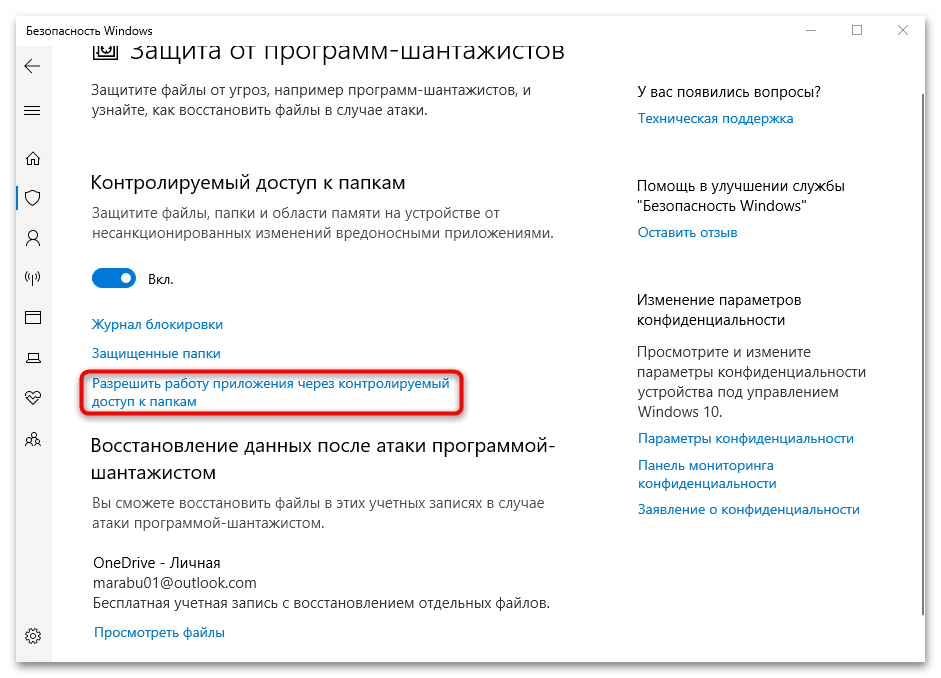

Защита от программ-шантажистов

На странице защита от программ-шантажистов в Безопасность Windows есть параметры защиты от программ-шантажистов и восстановления в случае атаки.

В приложении «Безопасность Windows» на компьютере, выберите Защита от вирусов & угроз> Управление защитой от программ-шантажистов или используйте следующий ярлык:

Управление защитой от программ-шантажистов

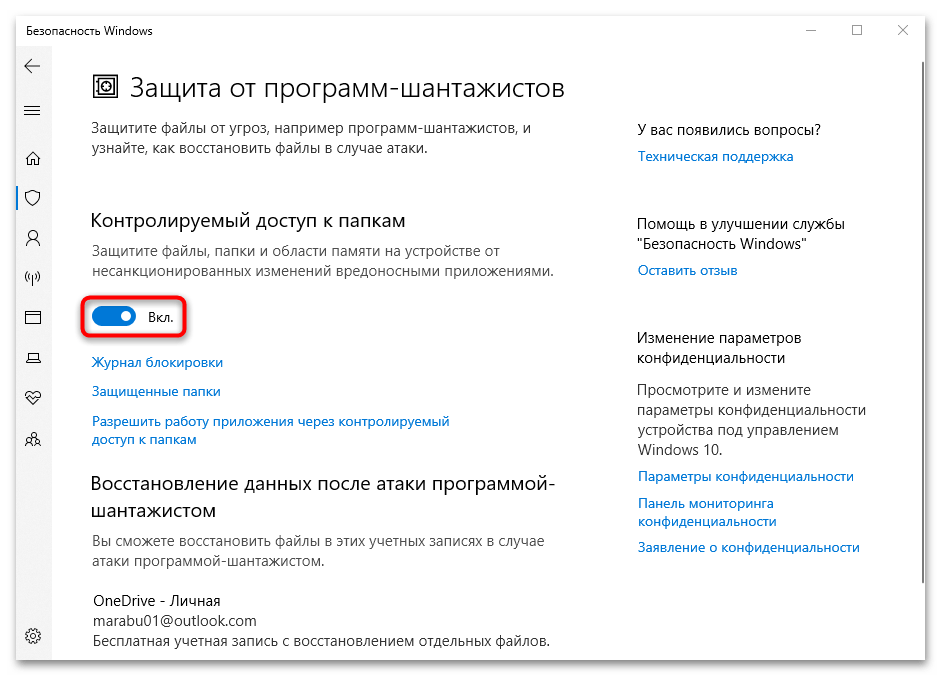

Контролируемый доступ к папкам предназначен для защиты ценных данных от вредоносных приложений и угроз, таких как программы-шантажисты. Эта функция работает путем проверки приложений по списку известных, доверенных приложений и блокирования доступа или изменения файлов в защищенных папках для неавторизованных или небезопасных приложений.

Если включен контролируемый доступ к папкам, это помогает защитить данные путем:

-

Блокировка несанкционированных изменений: Только доверенным приложениям разрешено вносить изменения в файлы в защищенных папках. Если приложение будет установлено как вредоносное или подозрительное, оно будет заблокировано вносить любые изменения.

-

Защита важных папок: По умолчанию контролируемый доступ к папкам защищает общие папки, такие как Документы, Рисунки, Видео, Музыка и Настольный компьютер. Вы также можете добавить дополнительные папки для защиты

-

Предоставление уведомлений: Если приложению запрещено вносить изменения, вы получите уведомление, позволяющее выполнить соответствующие действия.

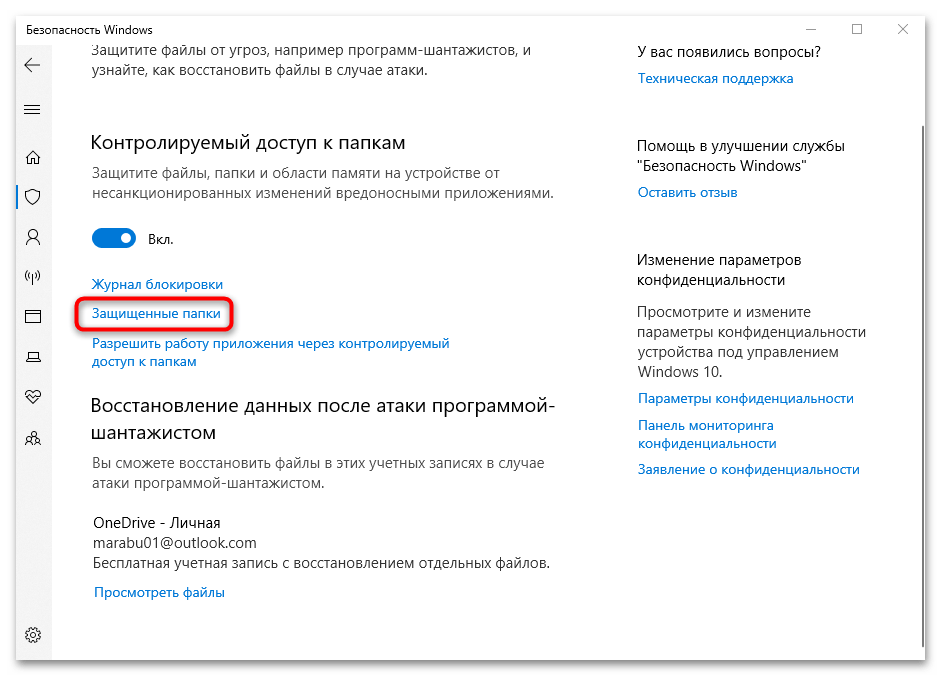

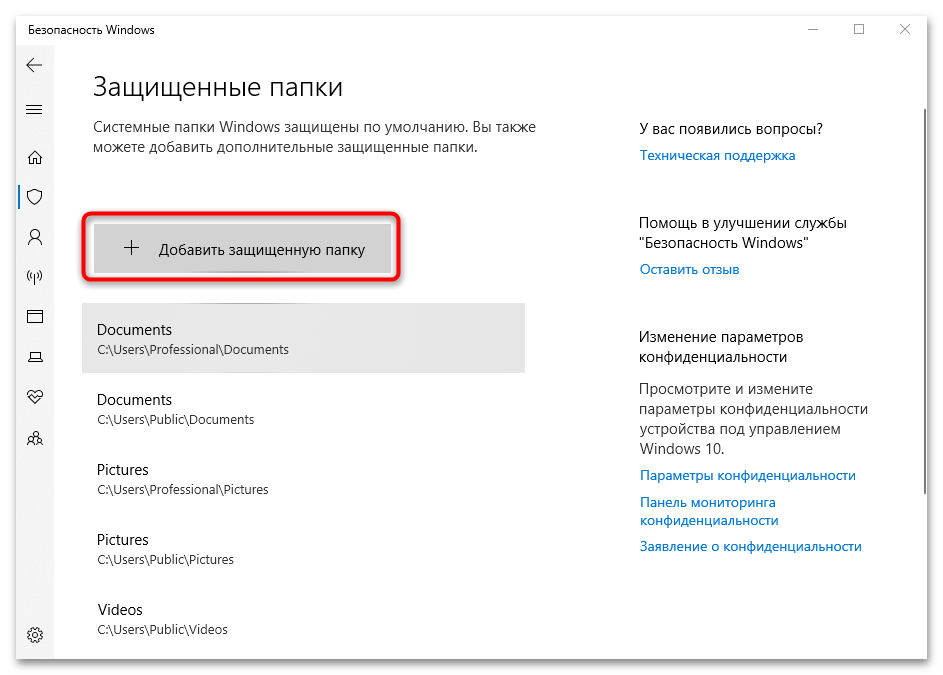

Чтобы добавить или удалить защищенные папки, выберите Защищенные папки или используйте следующий ярлык:

Защищенные папки

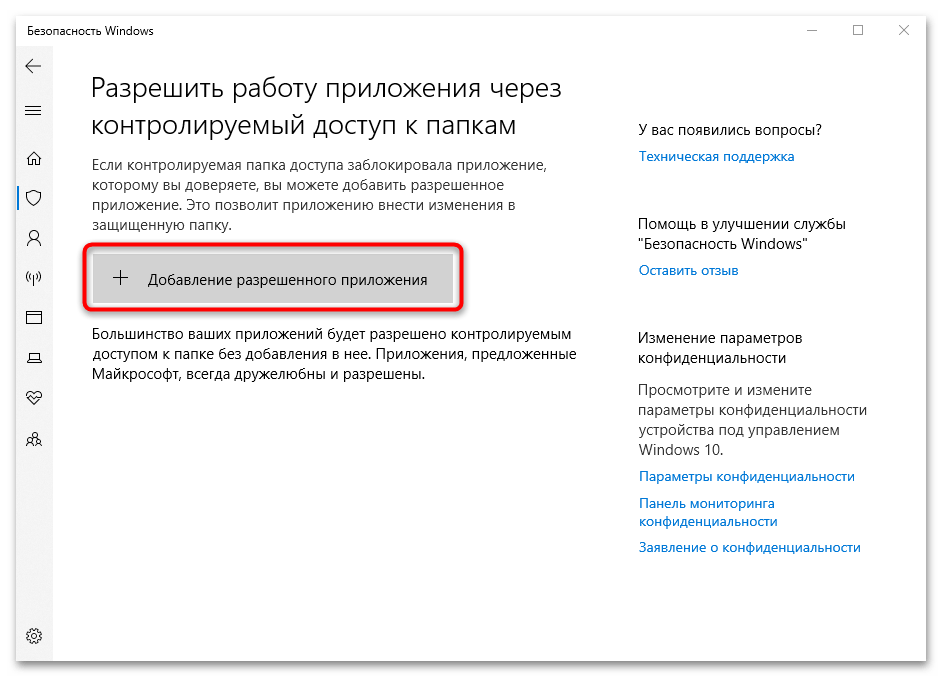

Чтобы добавить или удалить приложение с помощью управляемого доступа к папкам, выберите Разрешить приложению через управляемый доступ к папкам или используйте следующий ярлык:

Разрешение приложения с помощью управляемого доступа к папкам

Внимание: Будьте в курсе того, какие приложения вы добавляете. Любые добавленные приложения смогут получить доступ к файлам в защищенных папках, и если это приложение скомпрометировано, данные в этих папках могут оказаться под угрозой.

Если вы получаете сообщение Приложение заблокировано при попытке использовать знакомое приложение, можно разблокировать, выполнив следующие действия.

-

Запишите путь к заблокированным приложениям

-

Выберите сообщение, а затем выберите Добавить разрешенное приложение.

-

Найдите программу, доступ к которой вы хотите разрешить.

Примечание: Если при попытке сохранить файл в папку эта папка заблокирована, это означает, что используемому вами приложению запрещено сохранять файлы в эту папку. В этом случае просто сохраните файл в другое расположение на вашем устройстве. Затем выполните описанные выше шаги для разблокировки приложения, после чего вы сможете сохранять файлы в нужное расположение.

Дополнительные сведения об управляемом доступе к папкам см. в разделе Защита важных папок с помощью управляемого доступа к папкам.

Раздел Восстановление данных программы-шантажиста предназначен для восстановления файлов в случае атаки программы-шантажиста. Он предоставляет несколько ключевых функций, чтобы обеспечить безопасность данных и их восстановление, если они будут зашифрованы или заблокированы программами-шантажистами.

Раздел Восстановление данных программ-шантажистов интегрирован с Microsoft OneDrive. Это позволяет создавать резервные копии важных файлов в OneDrive, обеспечивая безопасную копию данных, которую можно восстановить в случае атаки программы-шантажиста. Если на ваши файлы влияет программа-шантажист, приложение Безопасность Windows поможет вам восстановить файлы из OneDrive. Это позволяет быстро восстановить данные без оплаты выкупа.

При обнаружении программы-шантажиста или возникновении проблем с резервной копией OneDrive вы получите уведомления и оповещения. Это гарантирует, что вы всегда будете осведомлены о состоянии защиты данных.

Операционные системы Windows поставляются со встроенным ПО для защиты от вирусов, шифровальщиков и эксплойтов. Также оно выполняет функции брандмауэра и родительского контроля. Технически все выполнено в виде всего одной утилиты под названием «Центр безопасности Защитника Windows».

Назначение Защитника Windows

Приложение обновляется по схеме, схожей с антивирусными программами, и не требует установки в систему, как это часто бывает с продуктами сторонних разработчиков. Большую часть времени его интерфейс скрыт от пользователя – нет всем надоевших значков в трее, защита работает прозрачно и автоматически блокирует потенциальные угрозы.

Особенности Защитника:

- Обновление программы происходит через «Центр обновления Windows».

- Эвристический анализ осуществляется с подключением к облачному серверу Microsoft.

- Возможен ручной запуск проверки накопителей или отдельных файлов.

Чтобы открыть программу, достаточно в поиске Windows (комбинация клавиш <Win+S>) ввести фразу «защитник». И уже в процессе ввода система покажет ярлык нужного приложения, которое запускается для ручного управления настройками. Брандмауэр и антивирус «по умолчанию» имеют отдельные интерфейсы, хотя возможен быстрый переход между ними через левое меню.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

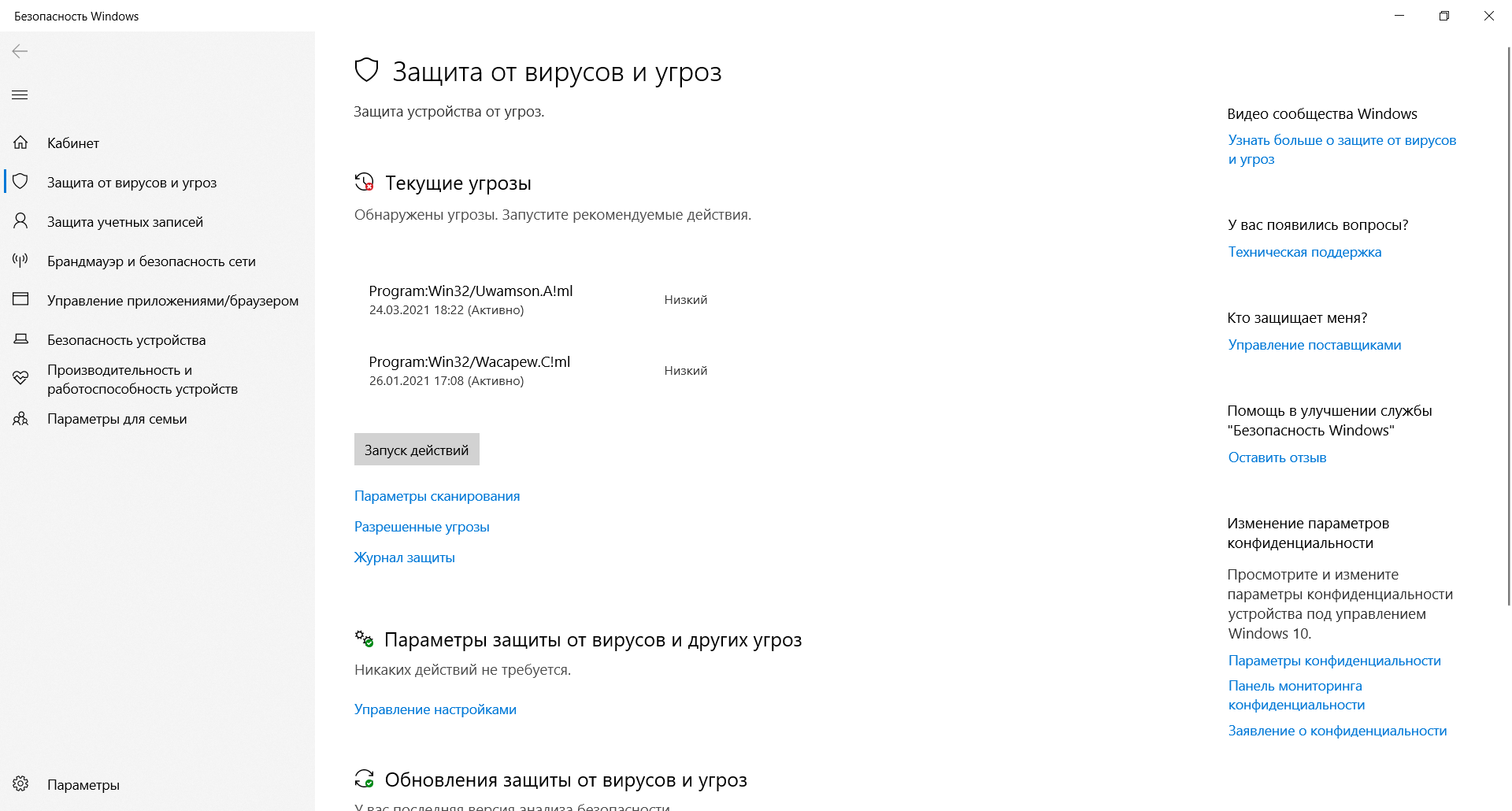

Настройка компонента «Защита от вирусов и угроз»

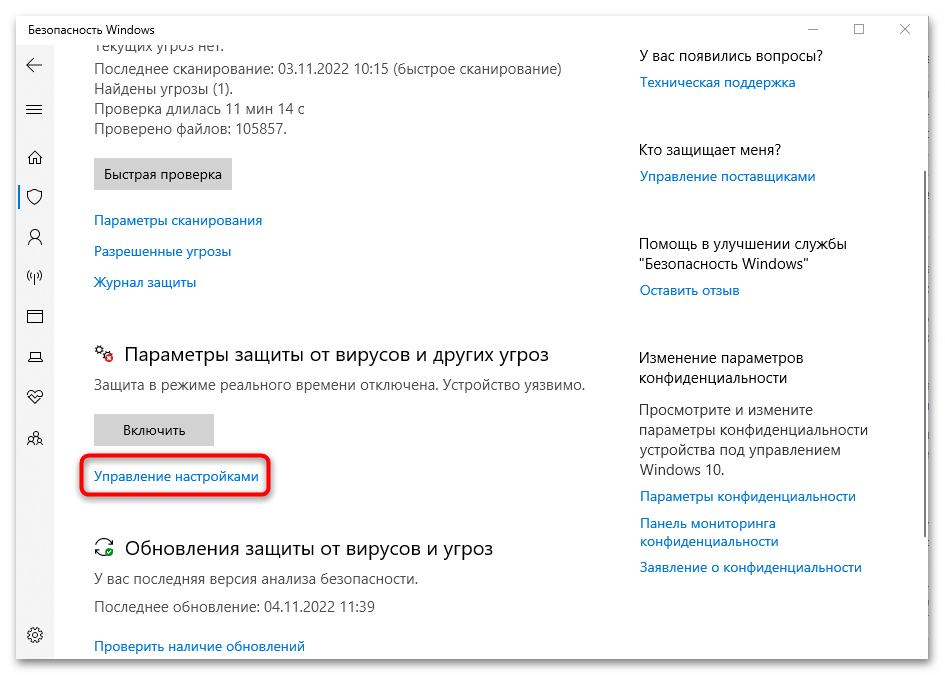

При инсталляции операционной системы Windows все типы защиты подключаются автоматически, и в большинстве случаев настройки остаются в значении «по умолчанию» на весь период службы ПК. При необходимости есть возможность временно отключить антивирусный модуль или изменить параметры проверки файлов, а также подключить контролируемый доступ к папкам.

Последовательность действий:

- Открыть окно «Защита от вирусов и угроз» через поиск Windows.

- Выбрать пункт «Управление настройками» в разделе «Параметры защиты от вирусов и других угроз».

- Отключить нужные функции или перейти в окно для настройки соответствующих функций вроде параметров уведомлений или добавления исключений.

Изменения принимаются автоматически и не требуют перезагрузки компьютера. Важно понимать, что при заражении компьютерным вирусом в период, когда антивирус неактивен, он останется на компьютере до тех пор, пока повторно включенный модуль не «наткнется» на него, например, при запуске инфицированной программы.

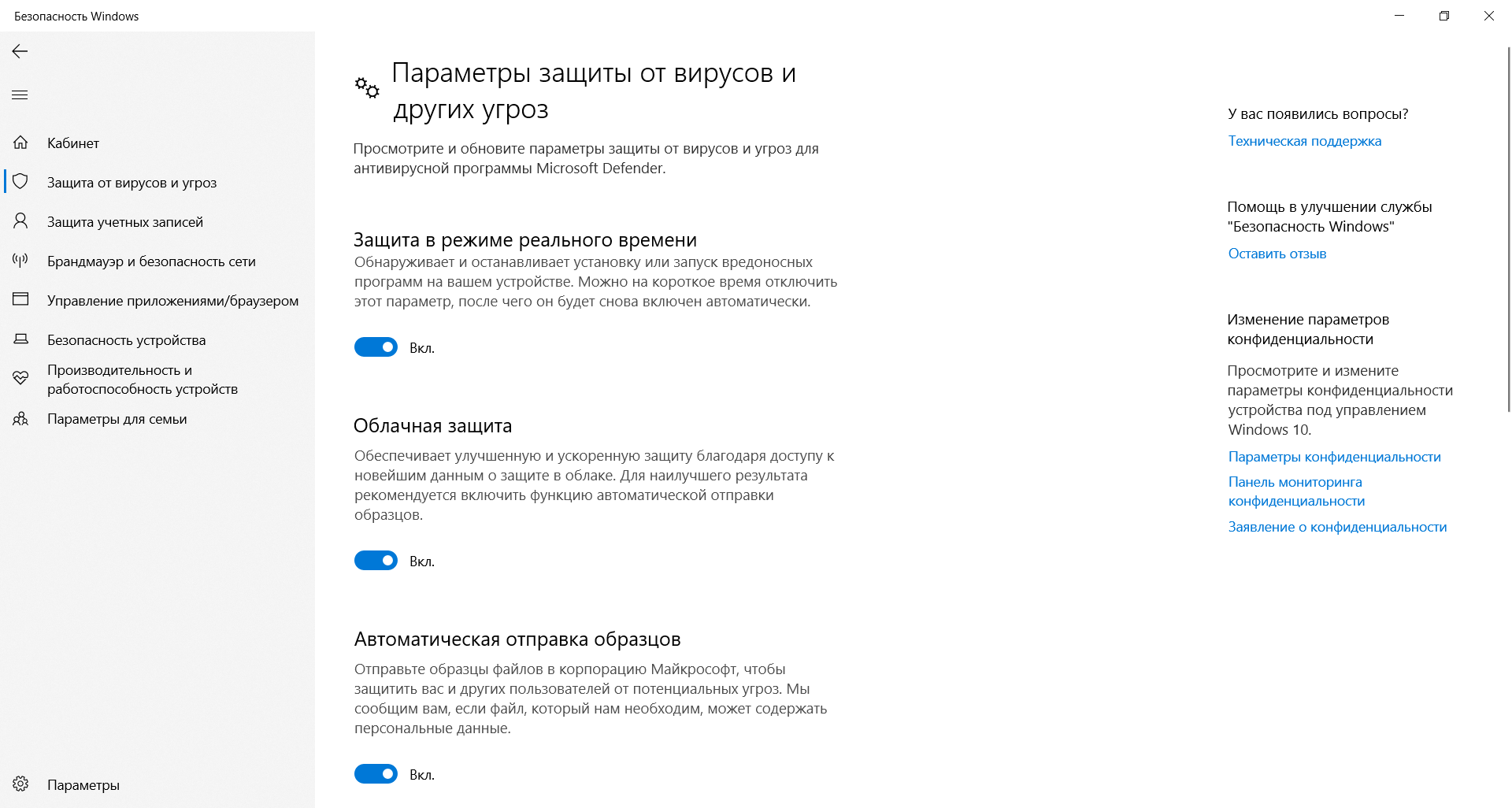

Небольшие пояснения по основным настройкам:

- Защита в режиме реального времени. Сканирование всех типов файлов, открываемых при использовании компьютера.

- Облачная защита. Система подключается к удаленному серверу для снижения нагрузки на локальное «железо».

- Автоматическая отправка образцов. Передает подозрительные файлы службе поддержки Microsoft для изучения и выработки наилучшей защиты от новых угроз.

Встроенный антивирус неплохо «соседствует» с продуктами сторонних разработчиков. Иногда стороннее ПО при инсталляции автоматически отключает интегрированные функции, если их параллельная работа будет нестабильной. В большинстве случаев от пользователя не требуется ничего изменять вручную, инсталляторы сторонних антивирусов все выполняют самостоятельно.

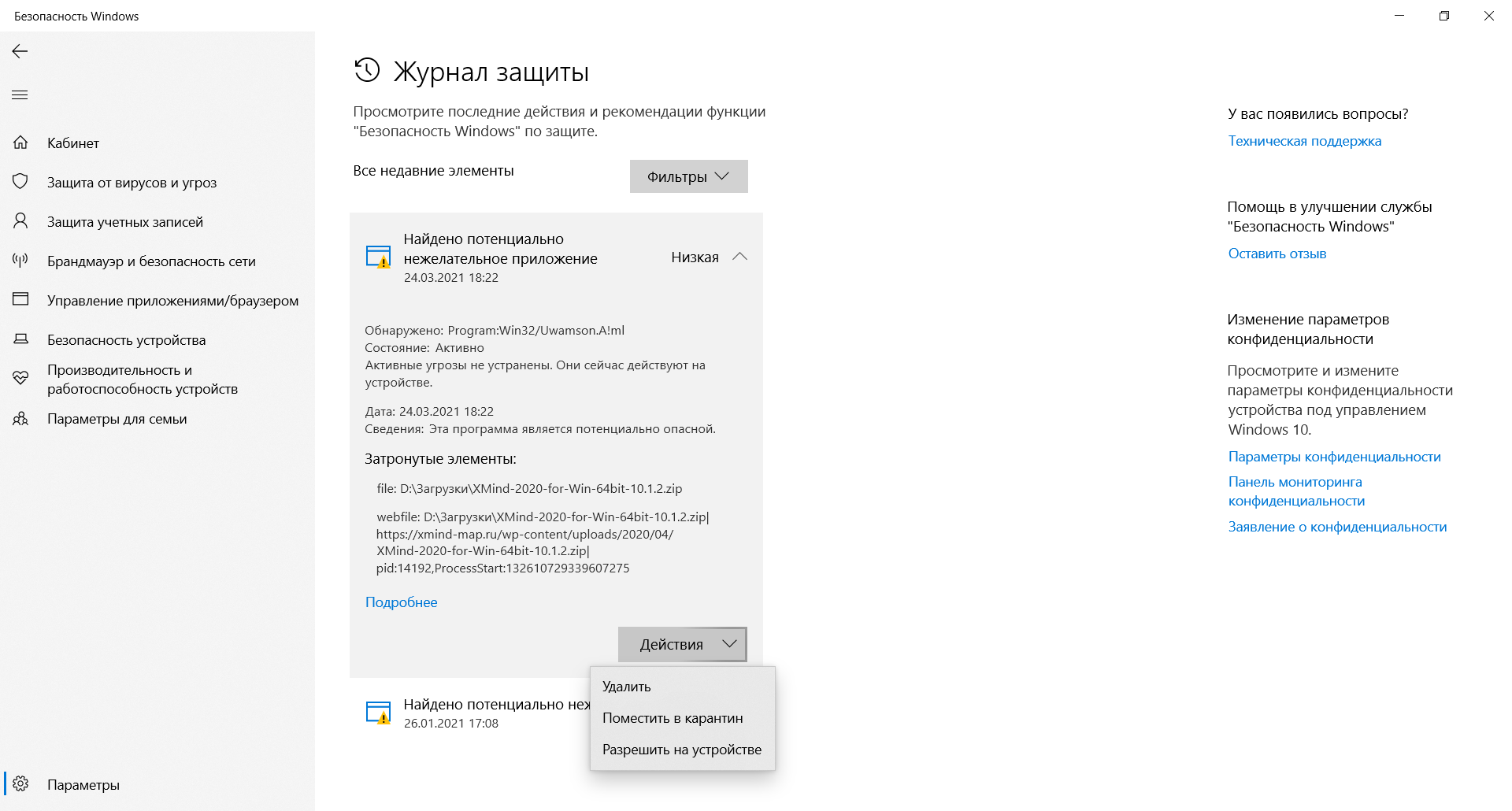

История сканирования и угрозы, перенесенные в карантин

При обнаружении (хотя бы потенциально) опасного файла операционная система перемещает его в отдельный каталог (карантин). Там он огражден от случайного запуска, поэтому компьютер не заразится, даже если в код действительно проник вирус. Хранится такой архив в течение трех месяцев, после чего удаляется, минуя корзину.

Последовательность действий при открытии журнала:

- Запустить модуль «Защита от вирусов и угроз».

- Выбрать пункт «Журнал защиты» и кликнуть по нему.

- Просмотреть список угроз и указать действие для каждой.

Возможно ручное удаление, перенос в «карантин», если этого еще не было сделано, и отключение контроля конкретного файла. Последнее часто необходимо, если запускается программа, взятая из сети, например, игра с торрента. Предлагаемые действия обычно выбираются сразу, при обнаружении угрозы.

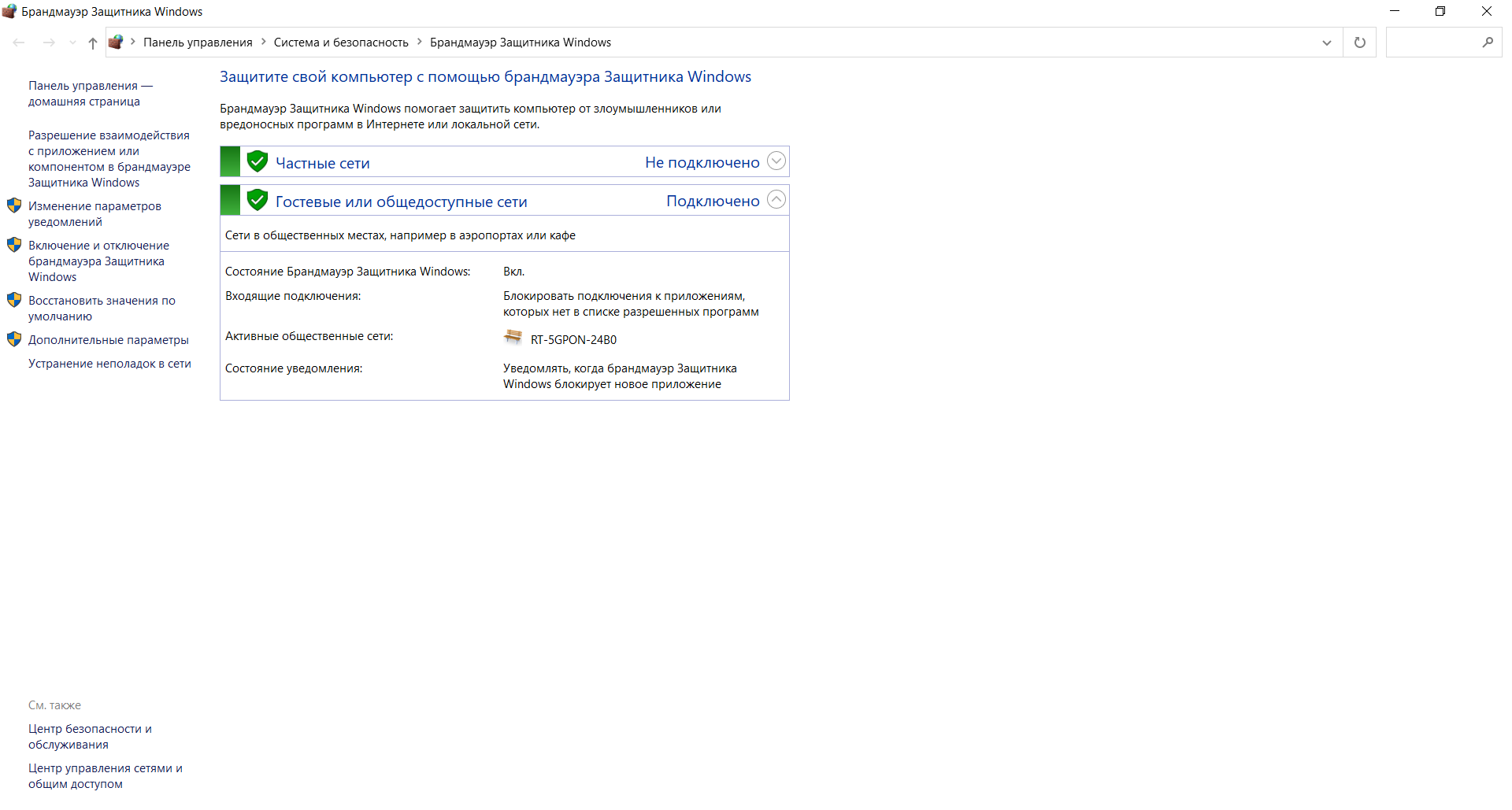

Брандмауэр и безопасности сети

Брандмауэр представляет собой отдельный модуль, предназначенный для защиты от хакерских атак вроде несанкционированного удаленного подключения к компьютеру. Модуль раздельно работает по каждому соединению – проводному и Wi-Fi. В интерфейсе так же, как и в антивирусном блоке, есть возможность временного отключения функций.

Последовательность управления:

- Открыть окно «Брандмауэр Защитника Windows» через поиск.

- Перейти в раздел «Включение и отключение брандмауэра Защитника Windows».

- Выбрать желаемый режим работы защитного приложения по каждой сети отдельно.

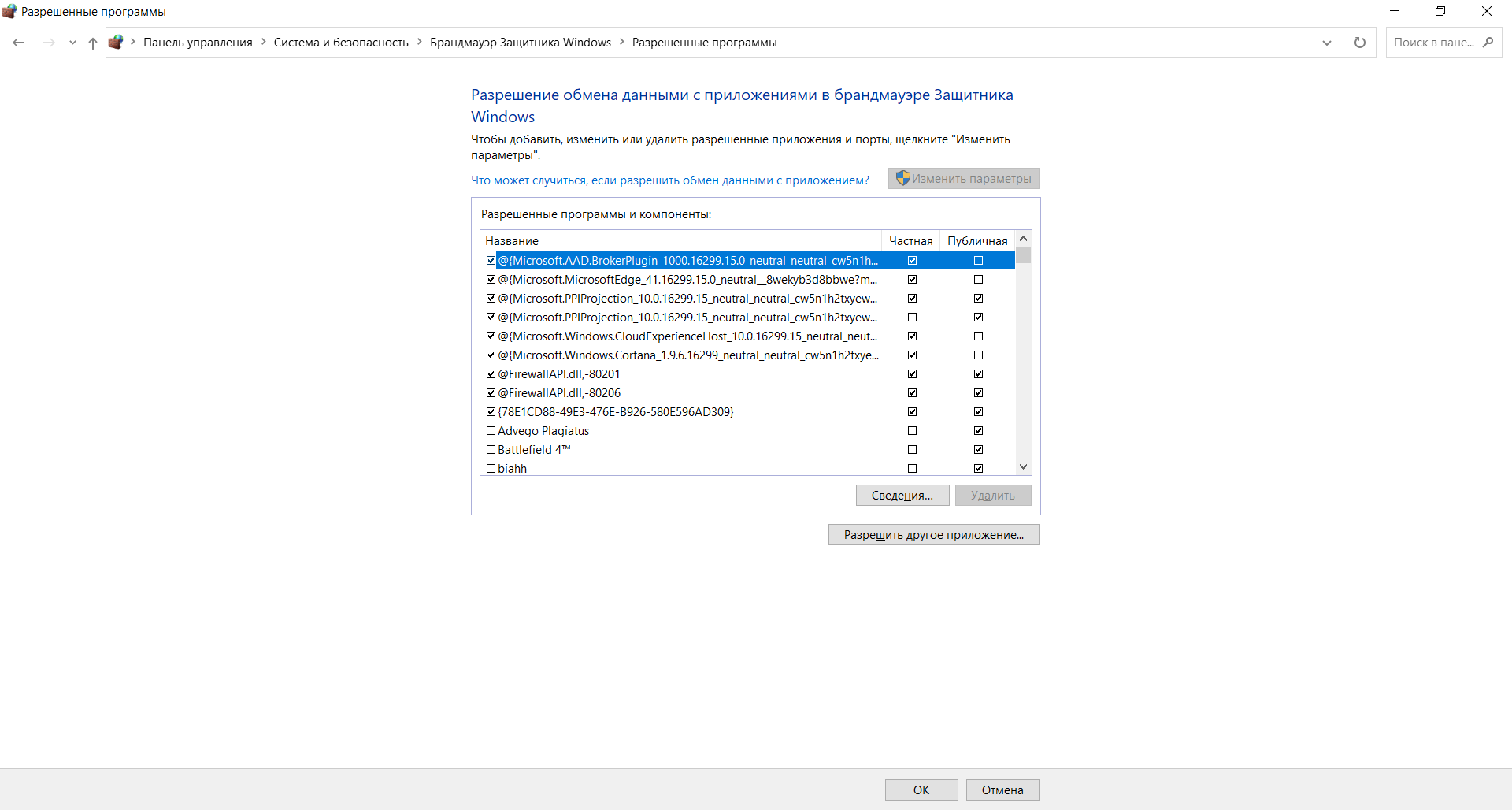

Именно в этом окне настраивается перечень программ, которым разрешено выходить в интернет. Выполняется изменение параметров в пункте меню «Разрешение взаимодействия с приложением или компонентом в брандмауэре Защитника Windows». Владельцу компьютера рекомендуется периодически просматривать список и удалять незнакомые пункты.

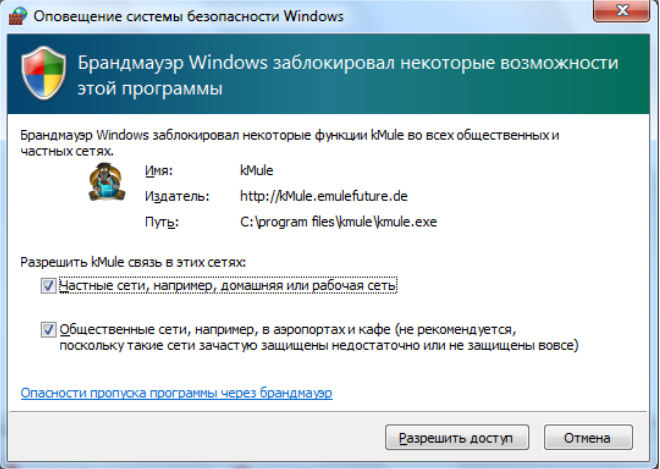

По умолчанию в сеть выпускаются все службы Windows и модули устанавливаемых программ, если в них при установке не был обнаружен вредоносный код. Игры обычно при первом запуске выдают запрос на разрешение доступа. Предоставлять его или нет, зависит от пользователя. Если никаких действий он не осуществляет, считается, что выходить в сеть разрешено.

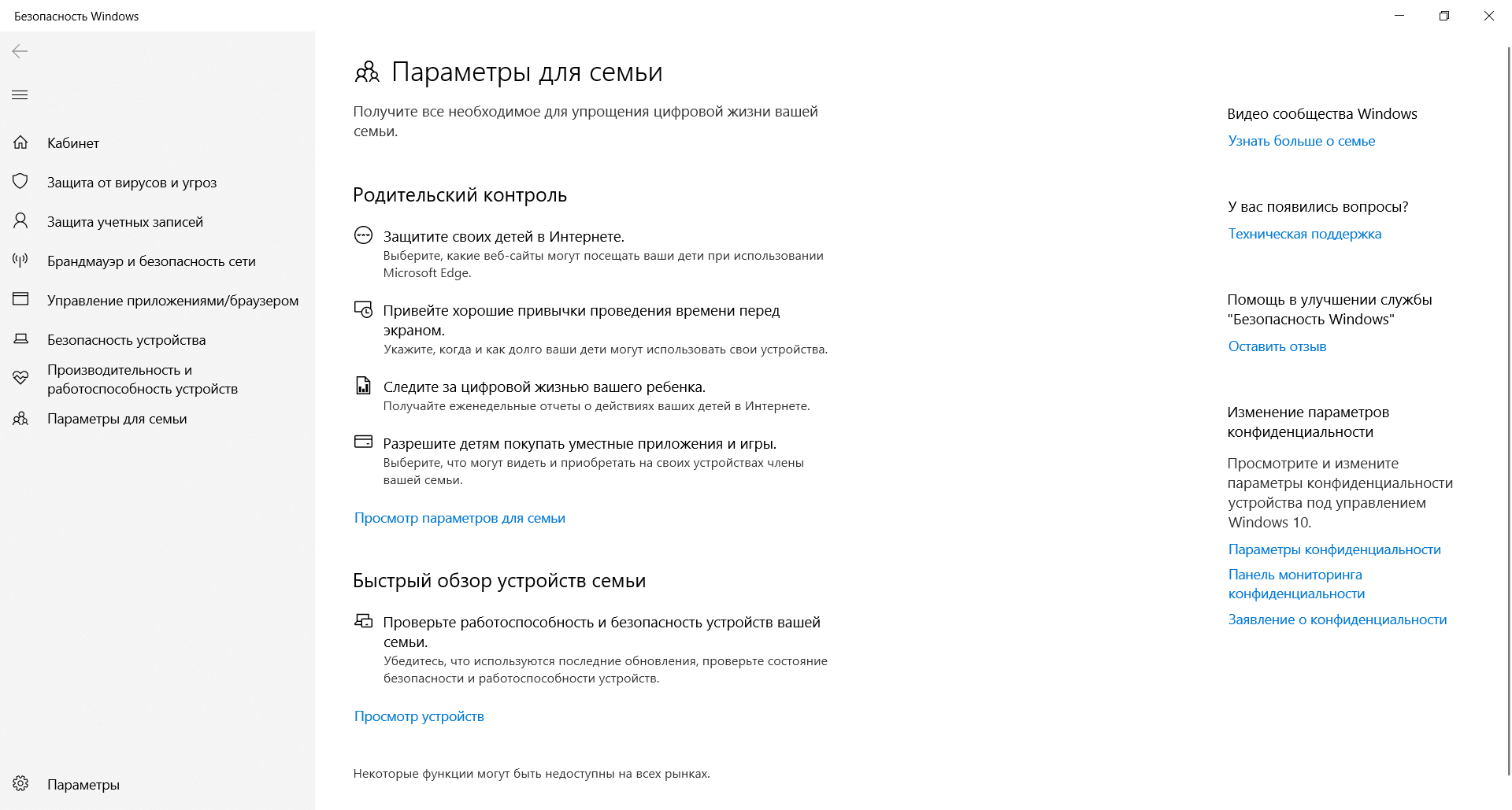

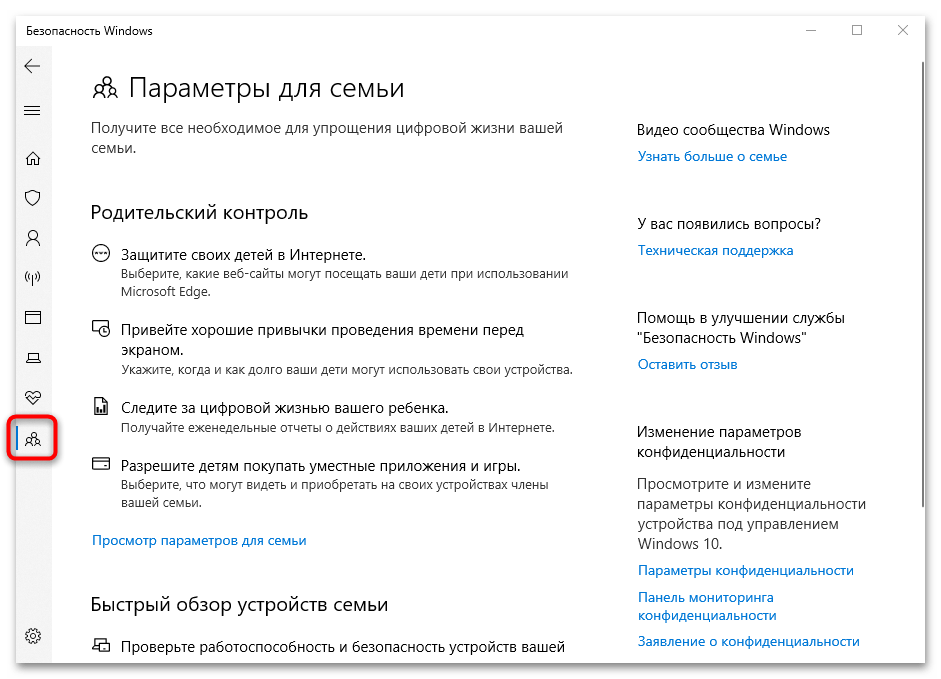

Параметры для семьи

Модуль «Параметры для семьи» доступен, как и предыдущие, через поиск Windows. Это наиболее простой запуск настройки ограничений доступа в сеть для детей. Здесь же имеется доступ к истории посещений, счетчик времени, проведенного в интернете, перечень скачанных приложений, видео и другого мультимедийного контента.

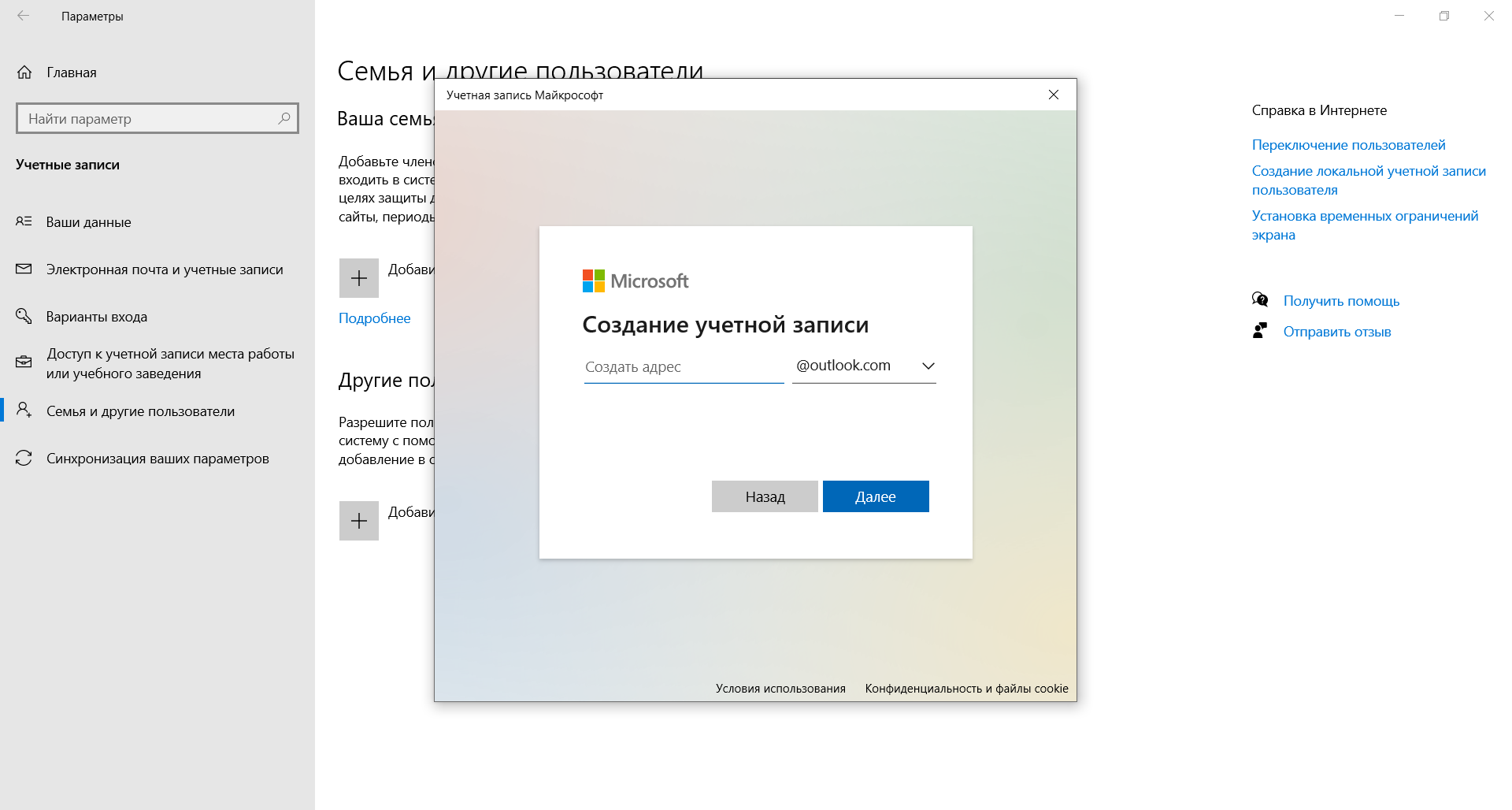

Чтобы защита начала работать, нужно создать отдельный аккаунт для ребенка:

- Открыть приложение «Параметры» через поиск Windows (комбинацией клавиш <Win+S>).

- Выбрать пункт «Учетные записи», в котором нужно перейти в раздел «Семья и другие пользователи».

- Нажать «Добавить члена семьи» и при запросе указать пункт «Создать для ребенка».

В идеале необходимо добавить аккаунт каждого, кто будет работать на компьютере. И в дальнейшем следить, чтобы все заходили в операционную систему под своей учетной записью. Система отчасти сложная, поэтому ее применяют редко – очень уж она похожа на систему безопасности в офисах. Домашние же ПК в основном приобретают для развлечений, а кому хочется что-то усложнять?

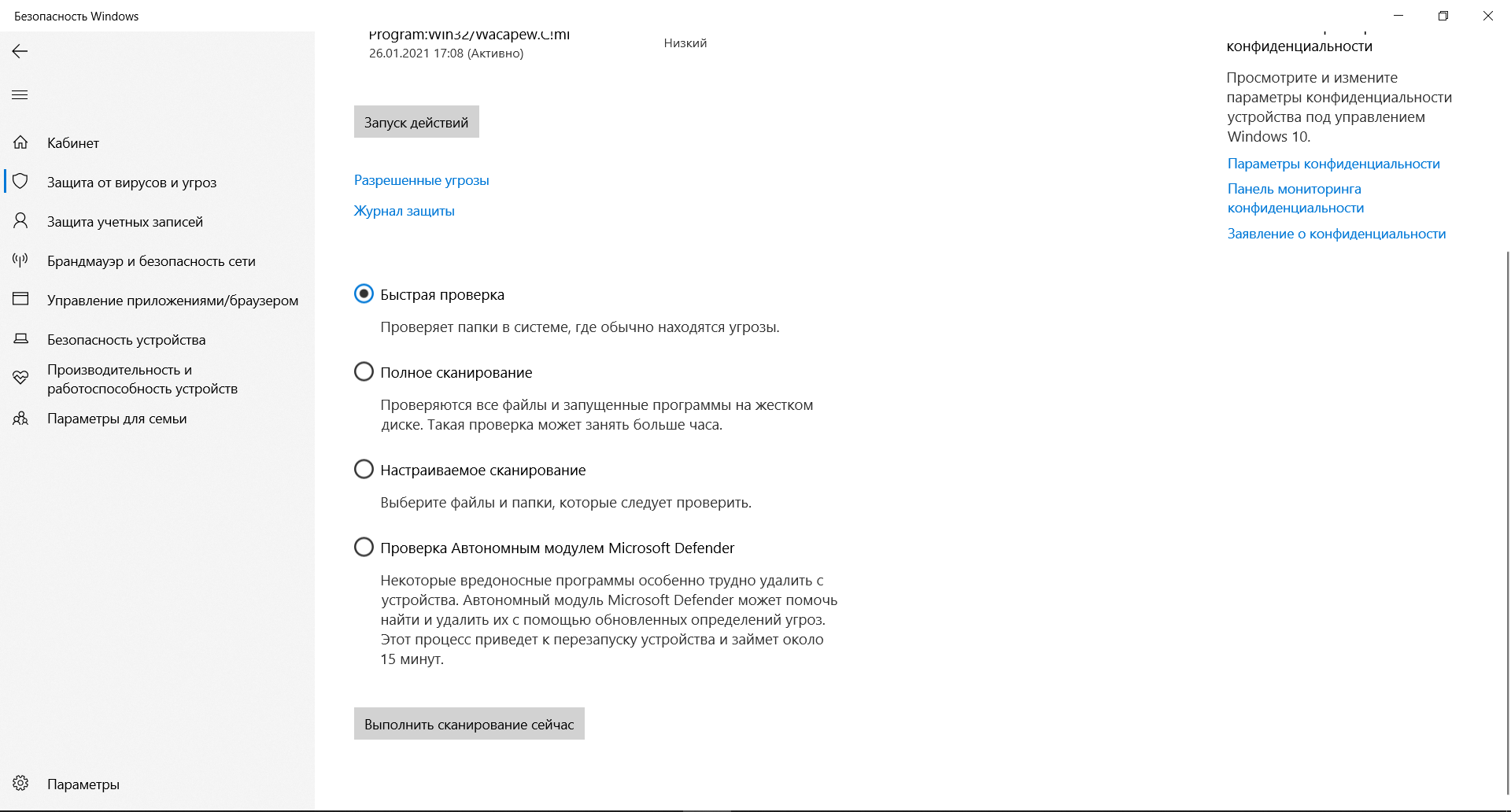

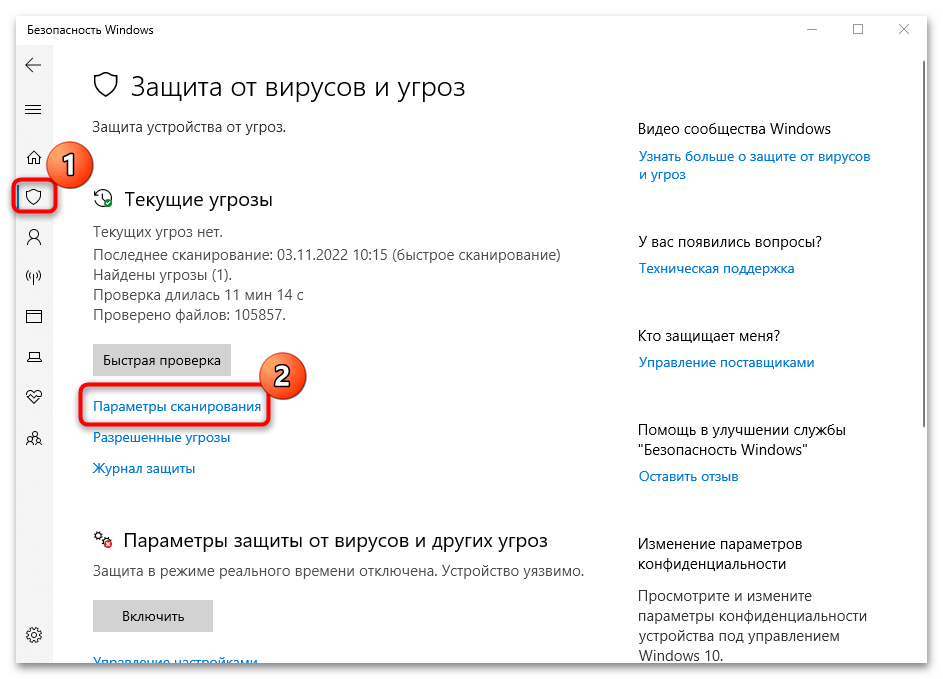

Принудительное сканирование

Если компьютер некоторое время работал с отключенной защитой, и у него появились симптомы заражения компьютерным вирусом, рекомендуется провести «ручную» проверку ПК. Процесс запускается в окне «Защита от вирусов и угроз». Для этого в главном окне выбирается пункт «Параметры сканирования».

Затем нужно выбрать режим (быструю или полную проверку) и нажать на кнопку «Выполнить сканирование сейчас». В отдельных случаях рекомендуется использовать автономный модуль Microsoft Defender или ручной выбор папок для антивирусной проверки. Последнее востребовано для только что скачанных файлов и при подключении внешних носителей.

Полное сканирование обычно продолжается несколько часов – все зависит от количества файлов на компьютере. Поэтому большинство пользователей ограничиваются защитой в режиме реального времени, ведь она выявляет те же угрозы, что и принудительная проверка. К тому же многие привыкли ко встроенному Защитнику и всегда оставляют его включенным.

Полностью отключать Защитник, не имея платного антивируса на руках, ни в коем случае не рекомендуется.

Все способы:

- Как открыть «Безопасность Windows»

- Важные сведения о безопасности ОС

- Обзор возможностей и их настройка

- Защита от вирусов и угроз

- Защита учетных записей

- Брандмауэр и безопасность сети

- Управление приложениями/браузером

- Безопасность устройства

- Параметры для семьи

- Как задать расписание проверок на вирусы

- Вопросы и ответы: 0

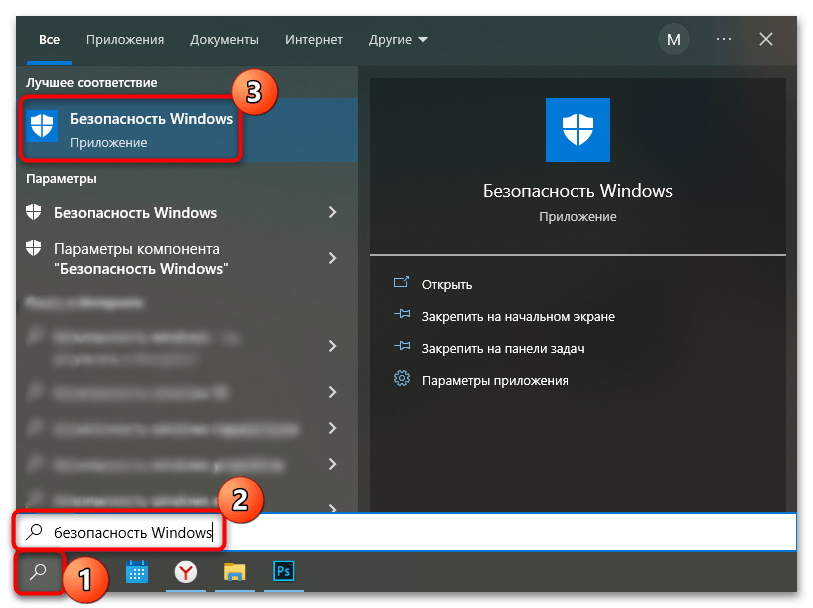

Как открыть «Безопасность Windows»

В приложении «Безопасность Windows» доступны тонкие настройки и управление соответствующими средствами операционной системы. Здесь есть параметры «Защитника Windows», который обеспечивает защиту компьютера в реальном времени от различного вредоносного программного обеспечения. Чтобы открыть службу, можно воспользоваться поисковой строкой меню «Пуск», введя запрос «Безопасность Windows».

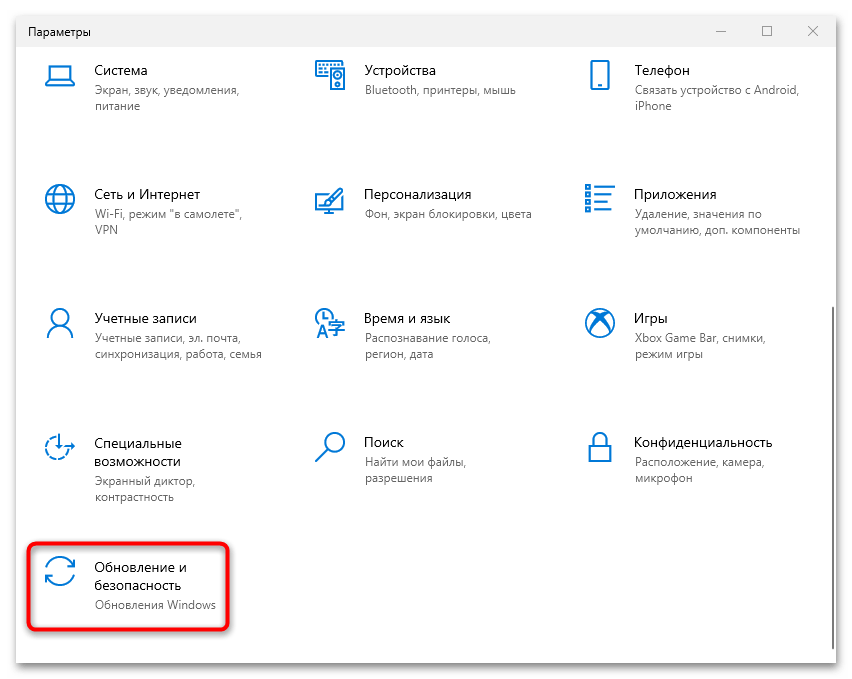

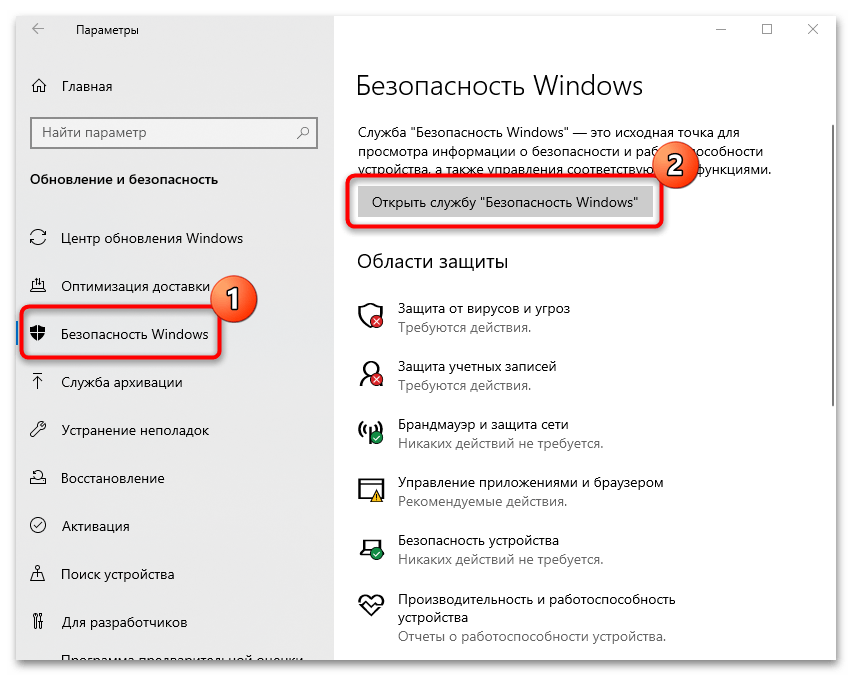

Также существует еще один способ перейти к настройкам встроенной защиты:

- Кликните по иконке «Пуск», затем нажмите на пункт «Параметры».

- В появившемся окне перейдите в раздел «Обновление и безопасность».

- Щелкните по вкладке «Безопасность Windows», затем по строке «Открыть службу «Безопасность Windows»».

Отобразится простой и интуитивно понятный интерфейс, функции которого размещены в отдельных разделах, что обеспечивает удобство при навигации.

Важные сведения о безопасности ОС

Чтобы понимать, какие настройки можно производить, а также для чего нужно то или иное средство, следует ознакомиться с несколькими важными нюансами.

По умолчанию операционная система использует встроенную антивирусную программу «Защитник Windows 10», или «Microsoft Defender».

Читайте также: Как отключить / включить Защитник Windows 10

Если на ПК устанавливается другая антивирусная программа, то «Защитник» автоматически отключается, а после удаления такого софта – самостоятельно включается снова.

В более ранних операционных системах приложение называлось «Центр безопасности Windows».

Обзор возможностей и их настройка

Все настройки безопасности ОС находятся в интерфейсе службы, откуда пользователь может управлять ими, отключать или включать различные средства.

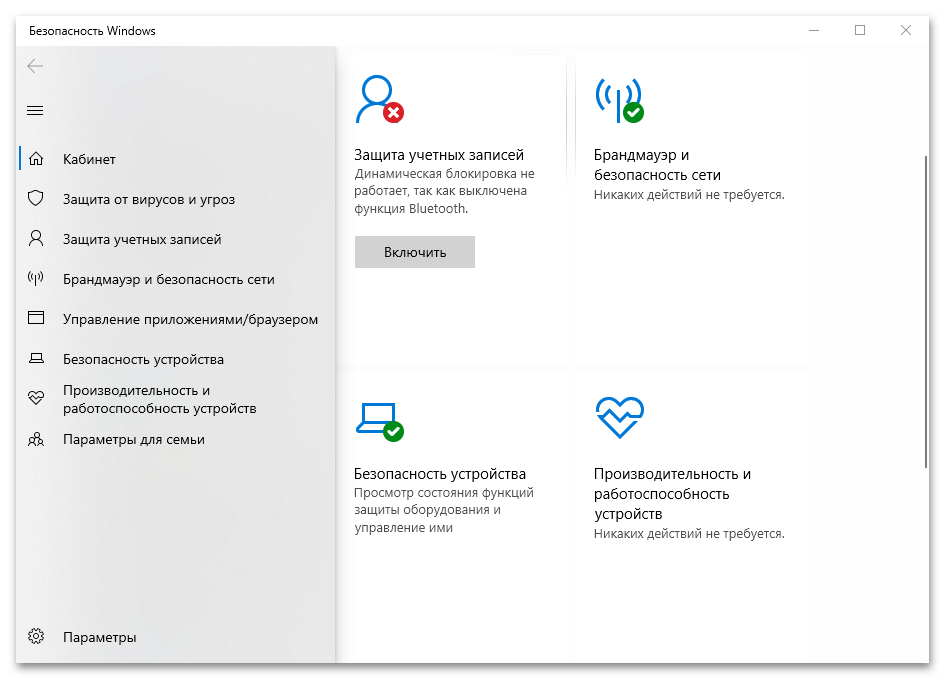

На домашней странице располагается состояние функций безопасности, которые доступны в Windows 10. Отсюда можно узнать о действиях, которые вам рекомендуется предпринять для обеспечения защиты компьютера.

Зеленая галочка рядом со средством говорит о том, что никаких действий не требуется. Желтый восклицательный предупреждает о том, что есть рекомендации по безопасности, а красный крестик означает, что необходимо срочно принять меры.

Разберем разделы с настройками функций безопасности, а также их возможности и настройки.

Защита от вирусов и угроз

В разделе «Защита от вирусов и угроз» располагаются настойки встроенной антивирусной программы. Если установлен сторонний софт, то отобразятся его параметры, а также кнопка для его запуска. Через область возможно сканирование компьютера на наличие потенциально опасных угроз и подозрительных утилит, а также настройка автономной проверки и расширенной функции защиты от утилит-шантажистов.

Текущие угрозы

В блоке «Текущие угрозы» настраивается сканирование системы на вирусы. При нажатии на кнопку «Быстрая проверка» запустится процедура, которая поможет выявить подозрительные файлы и утилиты, но при этом не произведет глубокого анализа, соответственно, проверка не займет много времени. Также имеются и другие типы сканирования:

- Кликните по строке «Параметры сканирования».

- На новой странице есть несколько вариантов, включая быструю проверку. При нажатии на кнопку «Полное сканирование» антивирусная программа произведет глубокий анализ, что займет достаточно времени, но при этом будут проверены все файлы, приложения и другие данные на всех накопителях. Продолжительность зависит от количества информации на компьютере.

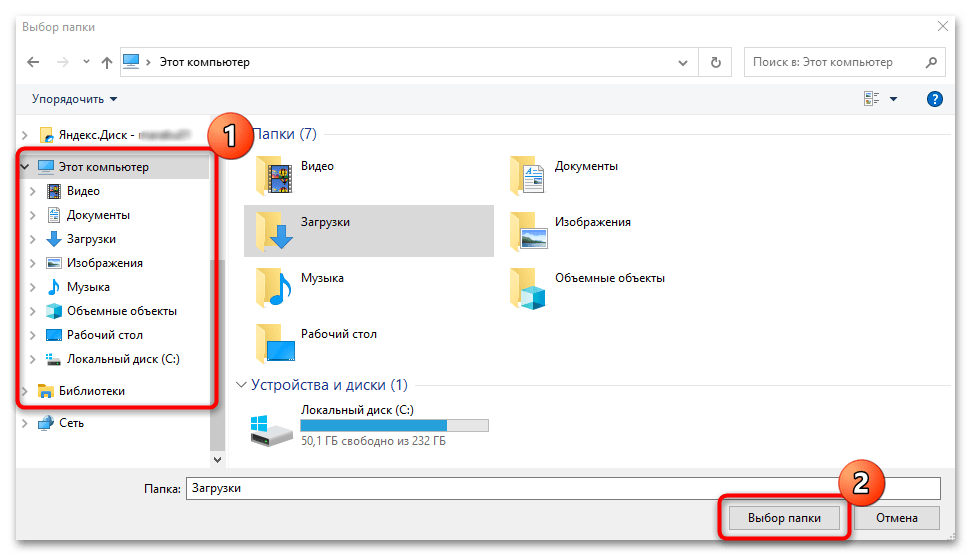

- Функция «Настраиваемое сканирование» позволяет пользователю самостоятельно выбрать папки, которые нужно проверить. Отметьте пункт, затем нажмите на кнопку «Выполнить сканирование сейчас».

- После этого запустится встроенный «Проводник», через ветки которого можно отыскать подозрительный каталог. Выделите нужное, затем кликните по кнопке «Выбор папки». Встроенная защита проверит только выбранный элемент.

Отдельного внимания заслуживает функция «Проверка Автономным модулем Microsoft Defender». С помощью нее выполняется глубокий анализ системы, позволяющий найти и обезвредить вирусы, которые очень сложно отыскать обычными методами. Принцип работы функции заключается в том, что произойдет автоматический перезапуск Windows, и во время загрузки системы средство выполнит тщательный поиск затаившихся вредоносных утилит.

Параметры защиты от вирусов и других угроз

Одна из важнейших составляющих программного обеспечения – это функция параметров, обеспечивающих защиту в реальном времени, облачную защиту, блокировку несанкционированного доступа к ПК и пользовательским данным, контроль получения доступа к каталогам, списки исключения и другие возможности.

Нажмите на строку «Управление настройками», чтобы перейти на страницу с расширенными возможностями.

В этом окне можно включать или отключать различные средства защиты, которые были перечислены выше. Активируйте или деактивируйте опции «Защита в режиме реального времени», «Облачная защита», «Автоматическая отправка образцов» и «Защита от подделки» по своему усмотрению.

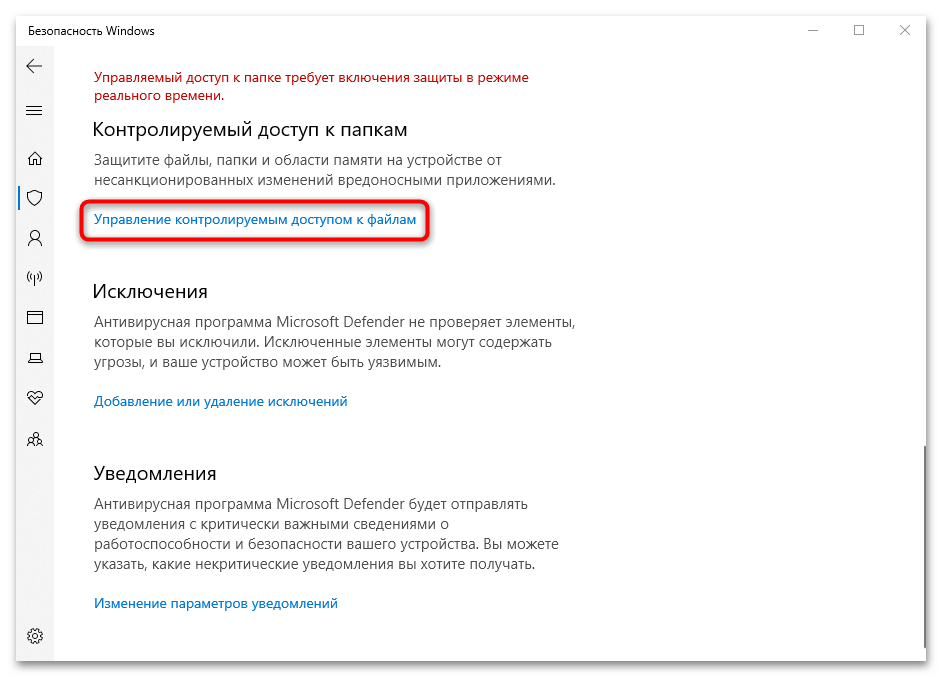

В блоке «Контролируемый доступ к папкам» подразумевается настройка защиты от программ-вымогателей и другого вредоносного софта:

- Кликните по строке «Управление контролируемым доступом к файлам».

- Произойдет переход в раздел «Защита от программ-шантажистов», в который также можно попасть через главную страницу «Защита от вирусов и угроз». По умолчанию настройка отключена — активируйте ее, чтобы открылись дополнительные возможности.

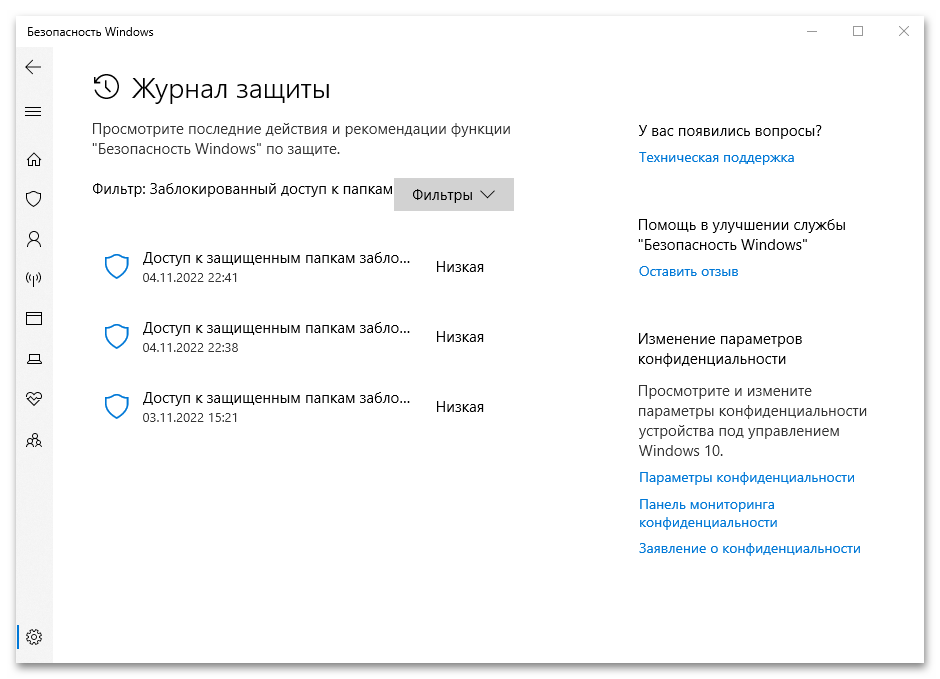

- На странице «Журнала блокировки» отображаются сведения о недавно заблокированном подозрительном ПО и действиях в системе.

- Чтобы поставить защиту на определенные папки, нажмите на строку «Защищенные папки».

- По умолчанию пользовательские папки на локальном системном диске уже защищены, но вы можете добавить и другие каталоги. Для этого нажмите на соответствующую кнопку.

- Если контролируемый каталог заблокировал какое-либо приложение, которому вы доверяете, можете добавить его в список исключений. Для этого щелкните по ссылке «Разрешить работу приложения через контролируемый доступ к папкам».

- На новой странице находится выбор приложений. Нажмите на кнопку добавления для отображения всплывающего меню, где и выберите нужный пункт. Добавление происходит путем указания пути к исполняемому файлу или ярлыку через «Проводник».

Также в разделе «Защита от вирусов и угроз» можно проверить обновление средства. Здесь указаны дата и время последней проверки, и если актуальная версия для функции есть, то она автоматически загрузится и установится.

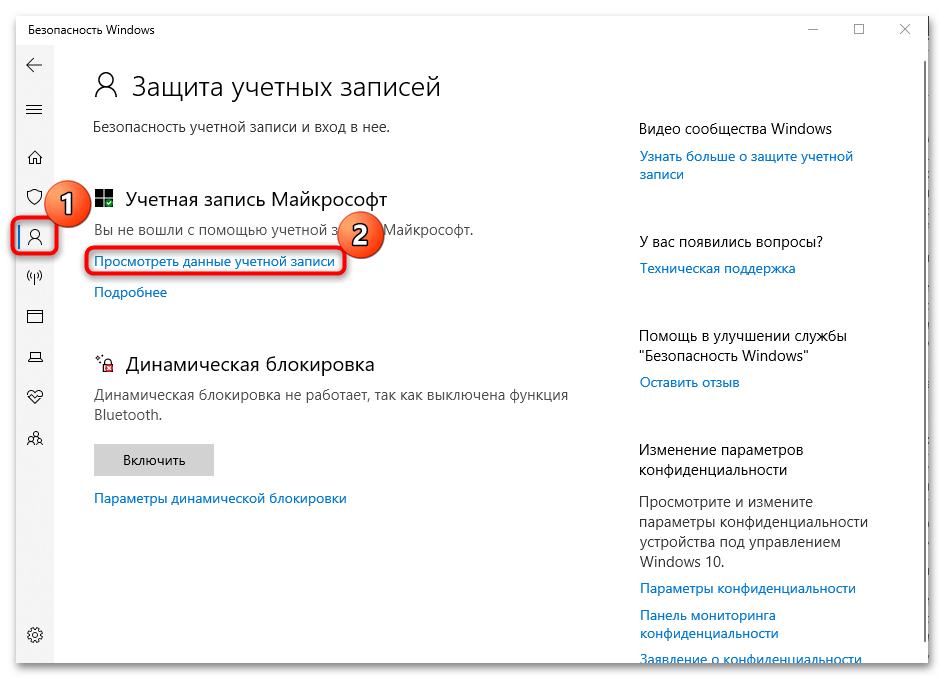

Защита учетных записей

В блоке с настройкой защиты учетных записей доступны параметры аккаунта Microsoft. Чтобы через него можно посмотреть его данные, нажмите по соответствующей строке.

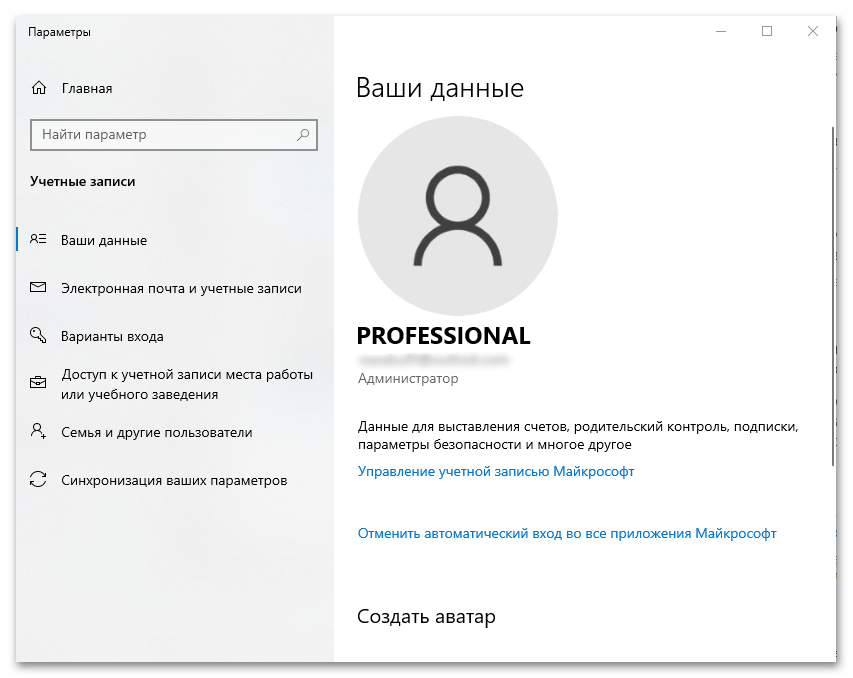

Осуществится переход в раздел «Учетные записи» приложения «Параметры». На вкладке «Ваши данные» отображается ник, аватар, привязанная электронная почта. При необходимости можно перейти на страницу управления аккаунтом.

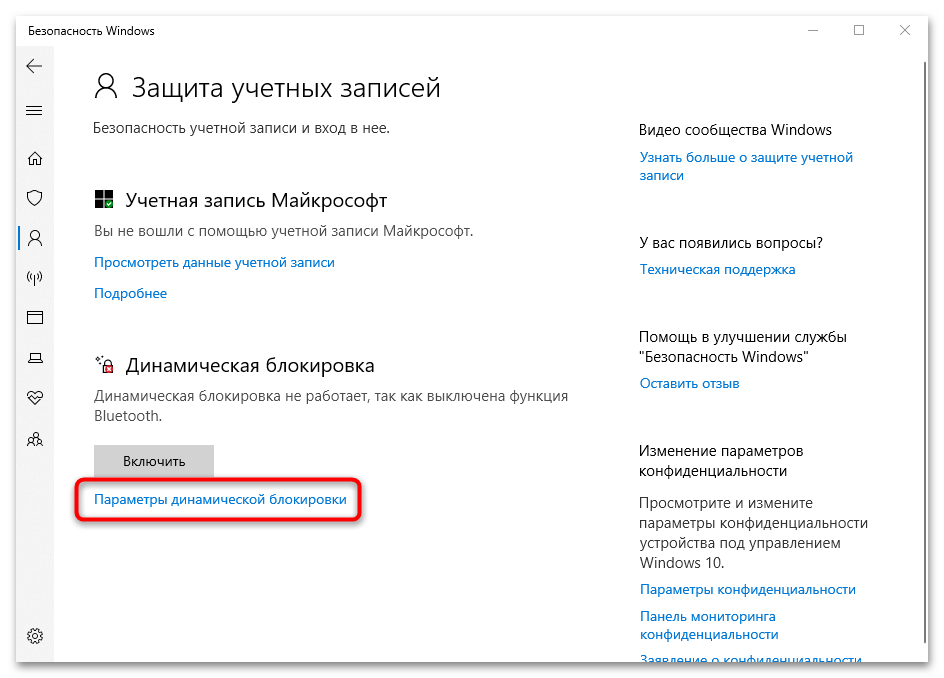

Вернемся в интерфейс «Безопасность Windows» и разберем, что такое «Динамическая блокировка» — еще один пункт на странице с учетными данными. Она настраивается пользователем самостоятельно и предназначена для автоматической блокировки компьютера, что особенно актуально в общественных местах или на работе. Причем компьютер самостоятельно определяет, что пользователя нет рядом.

Личные данные не всегда в безопасности даже дома, поэтому «Динамическая блокировка» позволяет защитить конфиденциальные данные на то время, пока вы отошли от компьютера.

- Нажмите на кнопку «Параметры динамической блокировки», чтобы открыть «Параметры» с настройкой функции.

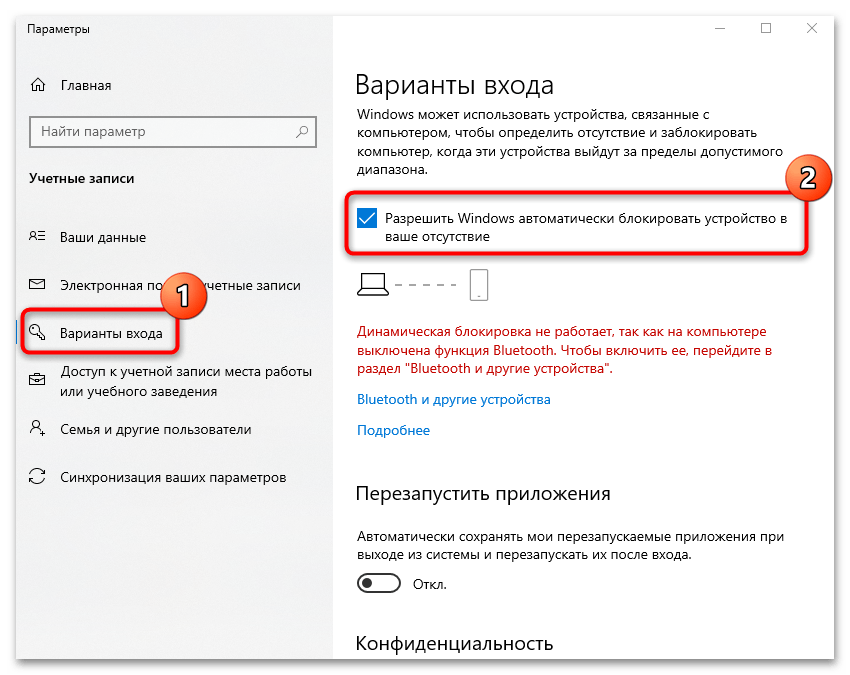

- На вкладке «Варианты входа» можно выбрать способ разблокировки системы. Еще здесь есть блок «Динамическая блокировка» с возможностью активации. Отметьте пункт «Разрешить Windows автоматически блокировать устройство в ваше отсутствие».

Чтобы функция полноценно работала, потребуется активировать модуль Bluetooth и синхронизировать через него компьютер и мобильное устройство. После соединения устройства по Bluetooth всякий раз, когда вы уходите и покидаете радиус действия беспроводной связи, система автоматически блокируется.

Функция не сработает, если подключенный смартфон останется рядом с ПК или ноутбуком.

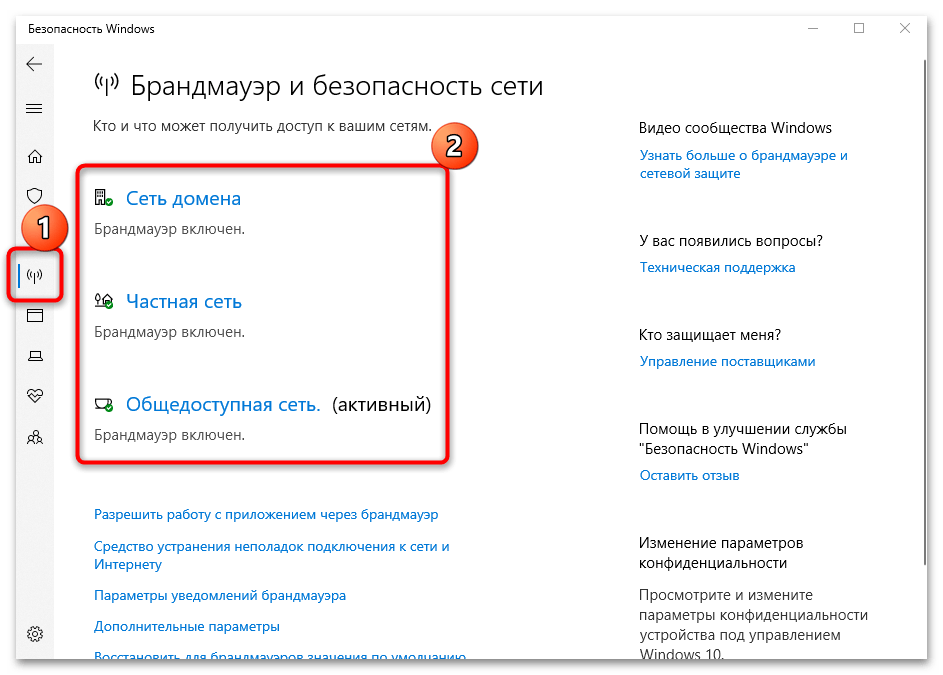

Брандмауэр и безопасность сети

В разделе «Брандмауэр и безопасность сети» есть параметры встроенного брандмауэра, а также через него можно отслеживать события, которые происходят с сетями и подключениями к интернету.

На странице отображается доменная, частная и общедоступная сети. Чтобы настроить один из этих параметров, щелкните по нему левой кнопкой мыши. Причем для каждого из подключений можно активировать или выключить встроенный брандмауэр Microsoft Defender и запретить входящие соединения, что особенно актуально для подключений в общественных местах.

Также имеются дополнительные настройки брандмауэра:

- добавление приложений и портов в список исключений, файлы и данные которых не будут проверяться встроенной защитой;

- запуск встроенного средства устранение неполадок подключения к сети;

- настройка отображения уведомлений от Microsoft Defender;

- кнопка «Дополнительные параметры», перенаправляющая в интерфейс утилиты «Монитор брандмауэра в режиме повышенной безопасности» для более тонких настроек «Защитника»;

- сброс настроек брандмауэра.

Читайте также:

Руководство по настройке брандмауэра в Windows 10

Добавление исключений в Защитнике Windows 10

Открываем порты в брандмауэре Windows 10

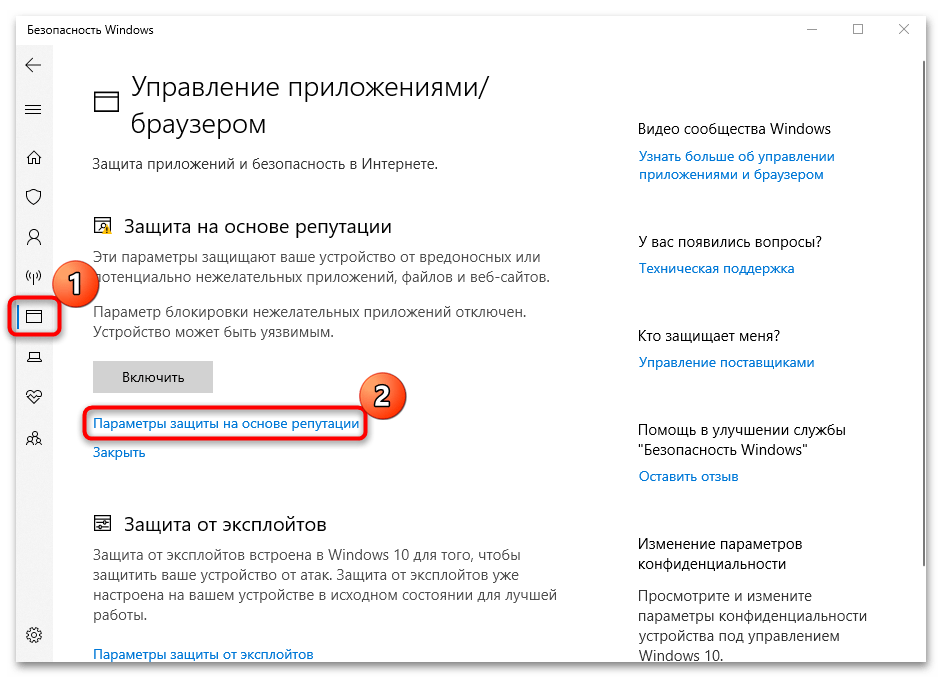

Управление приложениями/браузером

Через этот раздел осуществляется управление защитой программ и сетевых подключений. Здесь доступно обновление параметров фильтра SmartScreen, а также тонкие настройки для защиты устройство от потенциально опасных приложений, загрузок, файлов.

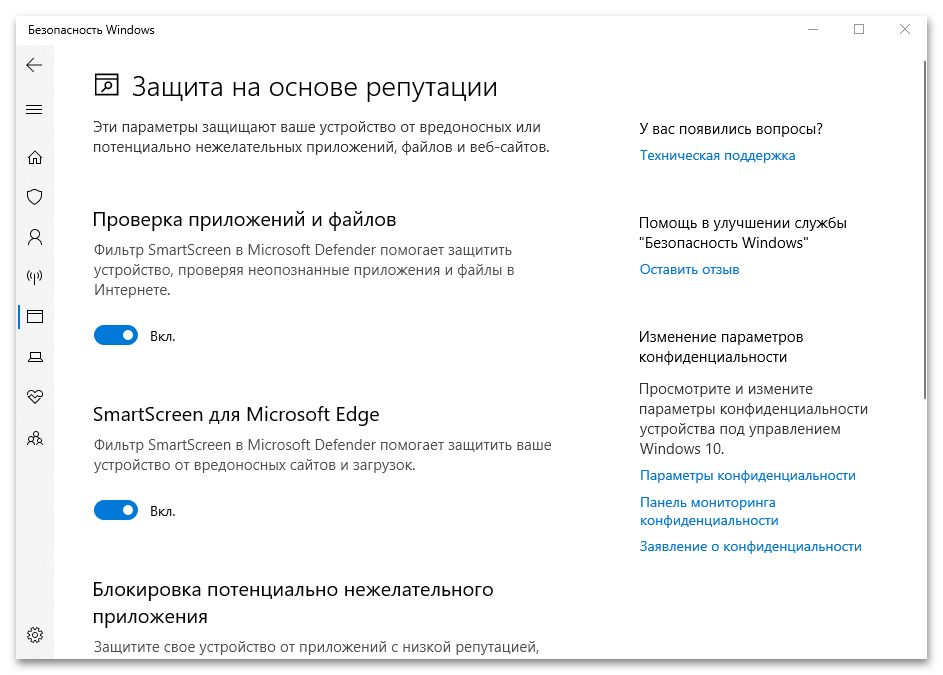

Защита на основе репутации

Параметр предназначен для блокировки нежелательных приложений, поскольку устройство может оказаться уязвимым к различному опасному программному обеспечению. После его включения кликните по строке параметров, чтобы открыть более тонкие настройки.

В новом окне предусмотрены инструменты для проверки неопознанных приложений в интернете. Если вы используете фирменный браузер Microsoft Edge, лучше для него включить фильтр SmartScreen, что обеспечит защиту от подозрительных загрузок из интернета или открытия потенциально опасных веб-ресурсов.

Еще есть фильтр SmartScreen для приложений, скачиваемый через официальный магазин Microsoft Store.

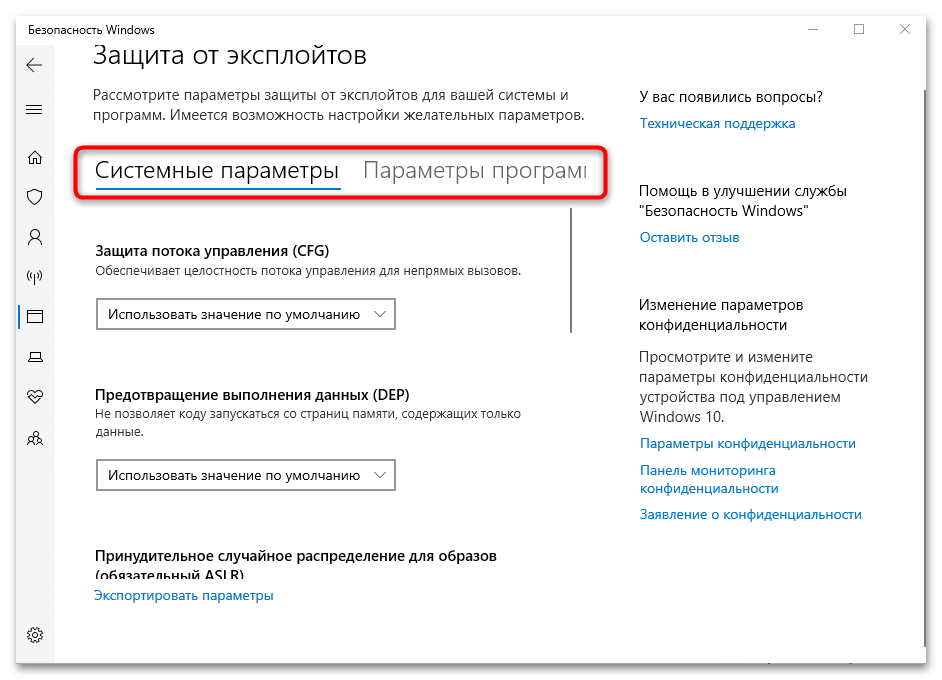

Защита от эксплойтов

Как известно, эксплойты – это программы, части кода или скрипты, которые получают выгоду при обнаружении уязвимости в системе. В их составе есть исполняемый код или даже данные, способные уничтожить или повредить информацию на локальном или удаленном компьютере.

При переходе на страницу с параметрами защиты от эксплойтов отобразится список функций с описанием, для которых в большинстве случаев доступно несколько действий: использование по умолчанию, выключено и включено. Каждый пункт дополнительно настраивается вручную.

Возможно управление не только системными параметрами, но и параметрами программ. Переключение между разделами происходит через вкладки вверху.

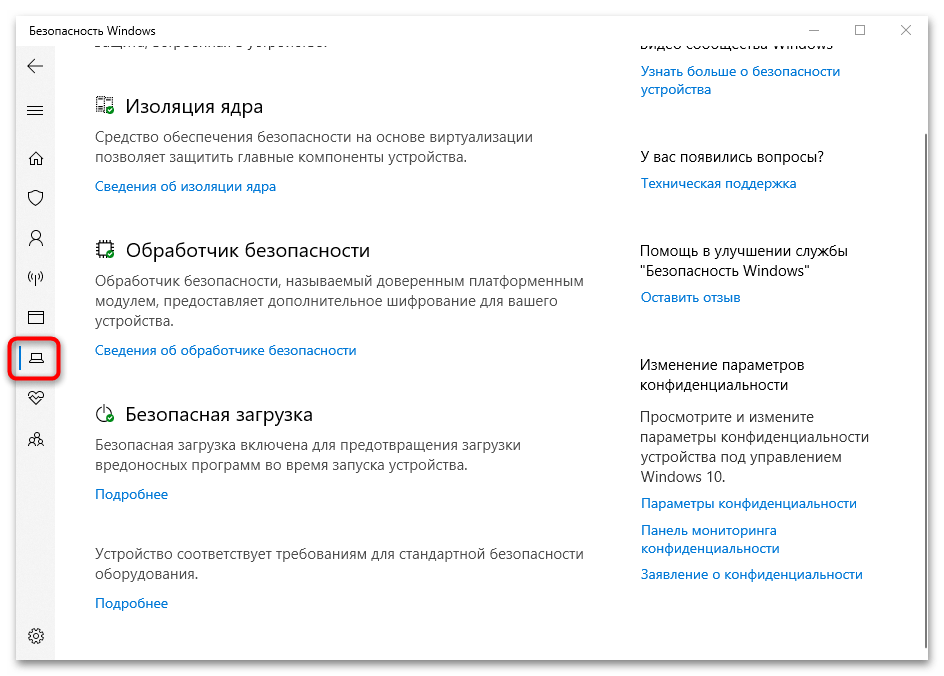

Безопасность устройства

В окне с информацией безопасности устройства есть сведения о состоянии нескольких возможностей аппаратной защиты компьютера, если таковая предусматривается компонентами ПК. Внизу должно быть уведомление, соответствует ли компьютер требованиям для аппаратной защиты.

В разделе есть еще несколько важных параметров:

| Параметр | Описание |

|---|---|

| «Изоляция ядра» | Функция, обеспечивающая защиту от вредоносных утилит и различных атак посредством изоляции процессов от самого устройства и операционной системы |

| «Обработчик безопасности» | Доверенный платформенный модуль TPM, тот самый необходимый для установки Windows 11 |

| «Безопасная загрузка» | Предотвращение заражения системы на аппаратном уровне во время загрузки системы |

В зависимости от возможностей ПК пункты могут различаться. О каждом параметре можно узнать более подробную информацию, если кликнуть по строке со сведениями.

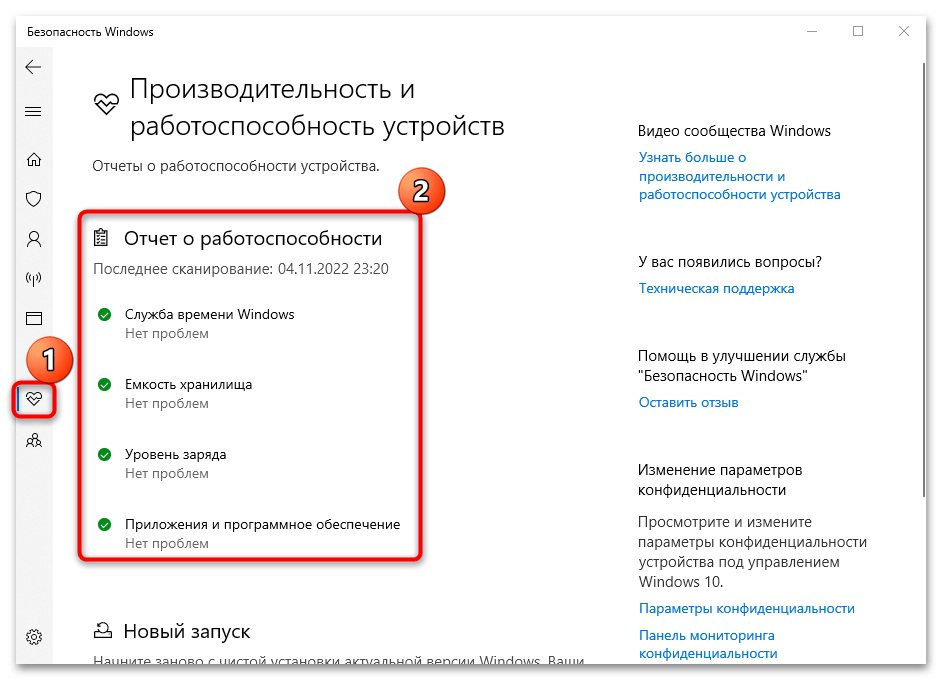

Производительность и работоспособность устройств

На странице с информацией о производительности и работоспособности устройства даются общие сведения о работе вашего компьютера в виде отчета с указанием последнего сканирования.

Если на устройстве есть проблемы с хранилищем, аккумулятором, приложениями или программным обеспечением, то средство оповестит об этом, чтобы пользователь мог оперативно исправить появившуюся неполадку.

Параметры для семьи

Следующий раздел предназначен, скорее, для информирования о возможностях родительского контроля. Он пригодится, когда компьютером пользуются и дети. У вас есть возможность выбрать сайты, которые может посещать ребенок, а также определять время, в течение которого ему разрешено проводить время перед ПК, а также контролировать действия детей в интернете с помощью еженедельных отчетов.

Переходите по ссылке ниже, чтобы узнать, как включить и настроить функцию в Windows 10.

Подробнее: Особенности «Родительского контроля» в Windows 10

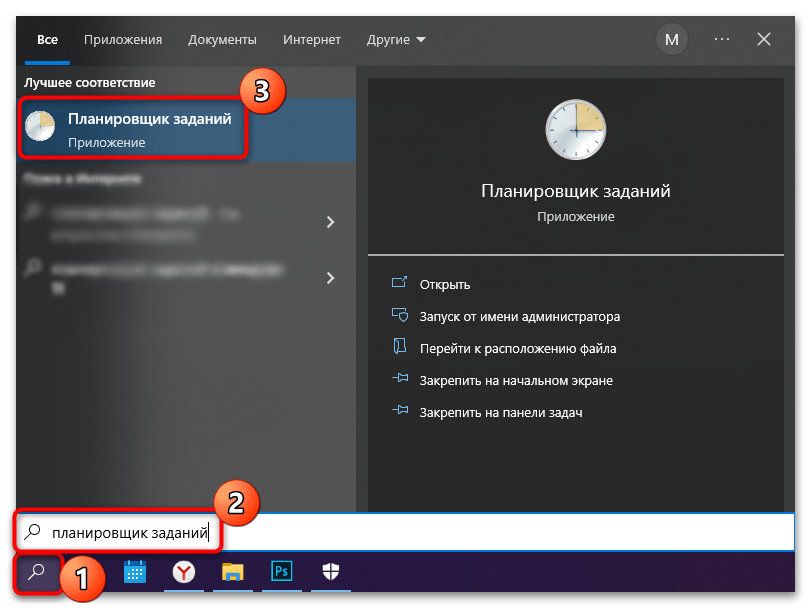

Как задать расписание проверок на вирусы

Выше мы рассматривали способы проверки компьютера с помощью встроенной защиты Windows 10. Несмотря на то, что все методы активируются вручную, в ОС есть возможность задать расписание сканирования, которое позволит сэкономить время, при этом поддерживая безопасность устройства:

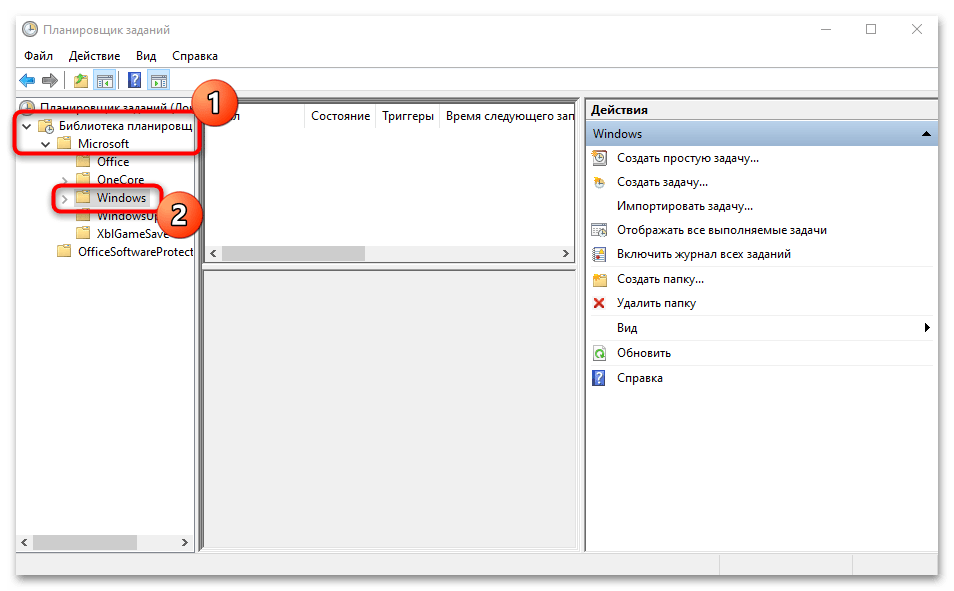

- Через системный поиск «Пуска» найдите приложение «Планировщик заданий».

- Разверните ветку библиотеки на левой панели, затем поочередно папки «Microsoft» и «Windows».

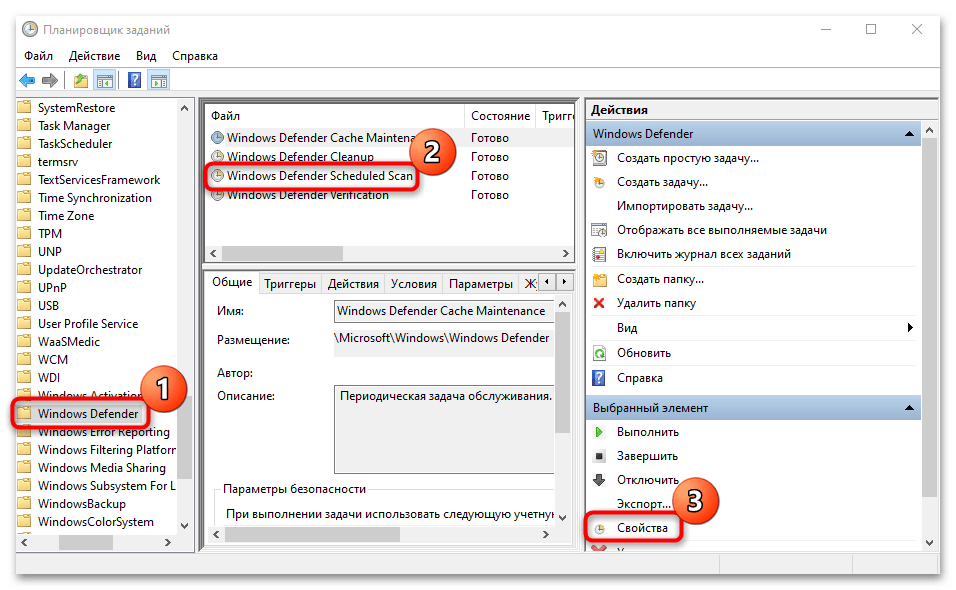

- В раскрывшемся списке отыщите параметр «Windows Defender». На панели в центре кликните по пункту «Windows Defender Scheduled Scan». Справа нажмите на пункт «Свойства» в разделе «Действия».

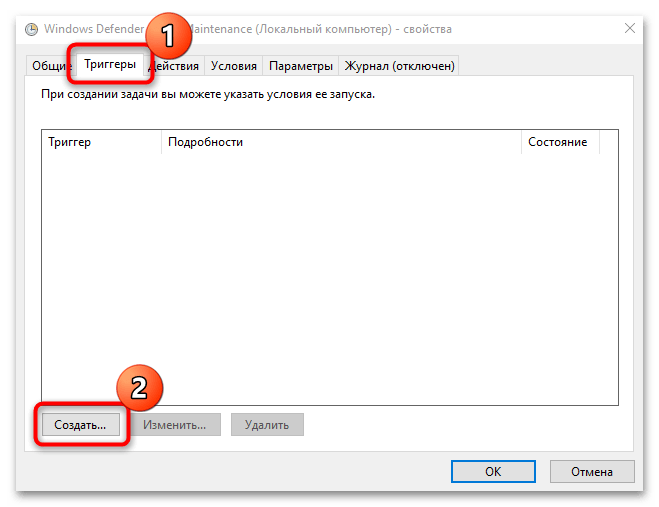

- Откроется новое окно, где нужно перейти на вкладку «Триггеры». Щелкните по кнопке «Создать».

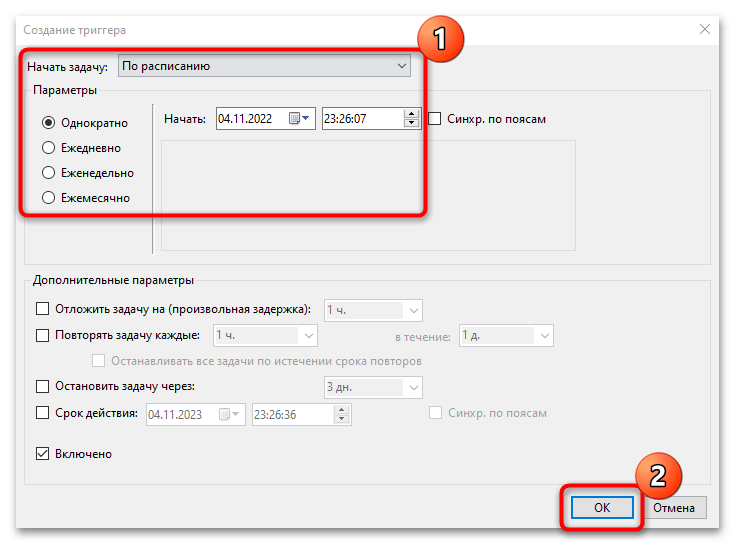

- Останется задать время проверки и периодичность. Подтвердите действие.

После этого система будет автоматически запускать сканирование устройства на наличие вирусов в заданное время и с указанной периодичностью.

Наша группа в TelegramПолезные советы и помощь

Microsoft Defender оказывается компонентом защиты нового поколения для устройств Windows. Основная система защиты от вредоносного ПО на основе сигнатур идентифицирует потенциальное вредоносное ПО на устройствах Windows, чтобы защитить критически важные активы конечных пользователей. Защитник Windows сканирует и обнаруживает текущие шпионские программы и любые потенциальные вредоносные программы в их формах, присутствующие в системе. Затем это также позволяет ИТ-администраторам сообщать об угрозе в Microsoft со всей сигнатурной информацией о том, что это вредоносное ПО могло сделать с системой, и о степени ущерба, который оно могло нанести.

Учитывая эту мысль, давайте рассмотрим, что такое Защитник Windows и каковы его атрибуты в системе Windows. Кроме того, мы подробно рассмотрим пошаговый процесс настройки Защитника Windows на управляемых устройствах с помощью Scalefusion MDM.

Что такое Защитник Windows?

Защитник Windows, теперь известный как антивирусная программа Microsoft Defender, представляет собой комплексное решение безопасности, встроенное в операционную систему Windows. Он обеспечивает защиту в режиме реального времени от широкого спектра угроз, включая вирусы, вредоносное ПО, шпионское ПО и программы-вымогатели. Используя облачный интеллект и машинное обучение, Защитник Windows обеспечивает защиту пользователей от новейших и наиболее изощренных атак. Полная интеграция с Windows позволяет автоматически обновлять и обслуживать, гарантируя, что защита всегда актуальна, не требуя значительного вмешательства пользователя.

В дополнение к своим антивирусным возможностям Защитник Windows предлагает множество функций, предназначенных для повышения общей безопасности и удобства работы пользователей. К ним относятся брандмауэр, родительский контроль и инструменты оптимизации производительности. Благодаря удобному интерфейсу и минимальному воздействию на систему Защитник Windows является идеальным выбором как для отдельных пользователей, так и для предприятий, стремящихся поддерживать высокий уровень безопасности без ущерба для производительности системы. Эта встроенная защита является важным компонентом экосистемы Windows, обеспечивая спокойствие пользователям за счет защиты их данных и конфиденциальности. Теперь, когда мы рассмотрели эту часть, давайте разберемся, как включить антивирус Microsoft Defender с помощью Scalefusion.

Что такое политики Защитника Windows?

Защитник Windows, также известный как антивирусная программа «Защитник Windows» и Microsoft AntiSpyware, представляет собой компонент защиты от вредоносных программ Microsoft Windows и программное приложение, которое обнаруживает и предотвращает атаки любых вредоносных программ на систему. Защитник Windows обеспечивает анализ и защиту систем и устройств Windows в режиме реального времени от программного обеспечения, содержащего вредоносные угрозы и вирусы, шпионского ПО в электронной почте, приложениях, облаке и Интернете.

Ранние версии Защитника Windows были выпущены как загружаемая бесплатная антишпионская программа, но теперь они превратились в полноценное антивирусное программное обеспечение почти во всех версиях Windows. Цель защитника Windows — ограничить несанкционированный доступ вредоносных программ путем их обнаружения и защитить систему, содержащую нежелательное программное обеспечение.

Как установить и включить Защитник Windows

Чтобы обеспечить защиту вашего компьютера от угроз, важно правильно установить и активировать Защитник Windows. Если вам интересно, как установить Защитник Windows, вам будет приятно узнать, что он поставляется с предустановленными Windows 10 и Windows 11, поэтому дополнительная установка не требуется.

Для пользователей, которым необходимо включить Защитника Windows в Windows 10, выполните следующие действия:

- Откройте меню настроек.

- Выберите Обновление и безопасность.

- Щелкните Безопасность Windows.

- Перейдите в раздел «Защита от вирусов и угроз» и включите Защитник Windows.

Аналогично, если вам нужно знать, как включить Защитника Windows в Windows 11, выполните следующие действия:

- Откройте приложение «Настройки».

- Перейдите в раздел Конфиденциальность и безопасность.

- Выберите Безопасность Windows.

- В разделе «Защита от вирусов и угроз» переключите переключатель, чтобы активировать Защитника Windows.

Выполнив эти шаги, вы можете убедиться, что Защитник Windows правильно установлен и активирован, обеспечивая надежную защиту вашей системы.

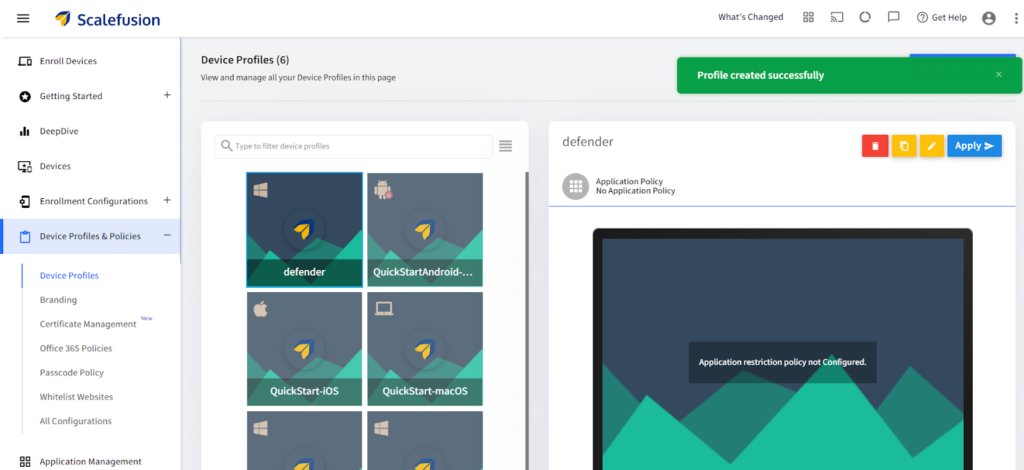

Как настроить политики Защитника Windows с помощью Scalefusion?

Конфигурация и внедрение различных политик Защитника Windows теперь упрощены для ИТ-администраторов с помощью Scalefusion. Решение MDM для Windows на своих управляемых устройствах. Давайте рассмотрим пошаговую настройку политик Защитника Windows с использованием Scalefusion ниже.

Предварительные этапы проверки:

- Убедитесь, что на вашем устройстве установлена Windows 10 версии 1809 или выше, поскольку политики Защитника Windows работают только в выпусках Windows Pro, Business, Enterprise и Education.

- Ваше устройство зарегистрировано в Scalefusion. Если нет, пожалуйста, зарегистрируйтесь с здесь первый.

Шаг 1

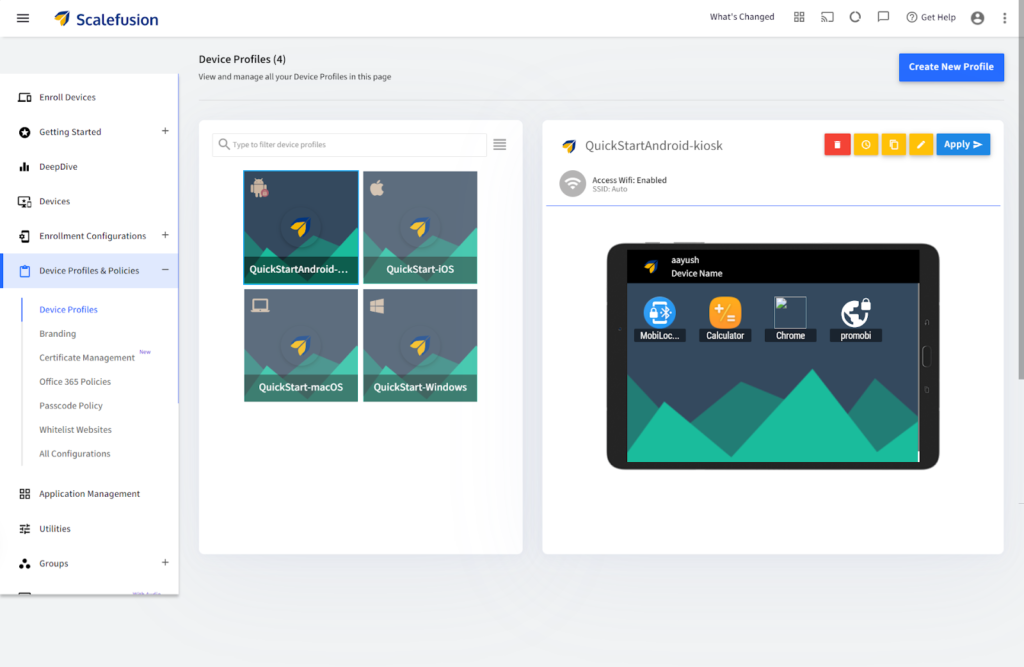

После регистрации устройства войдите в панель управления Scalefusion. Перейдите в меню функций в левой части панели управления и нажмите «Профили устройств и политики».

Шаг 2

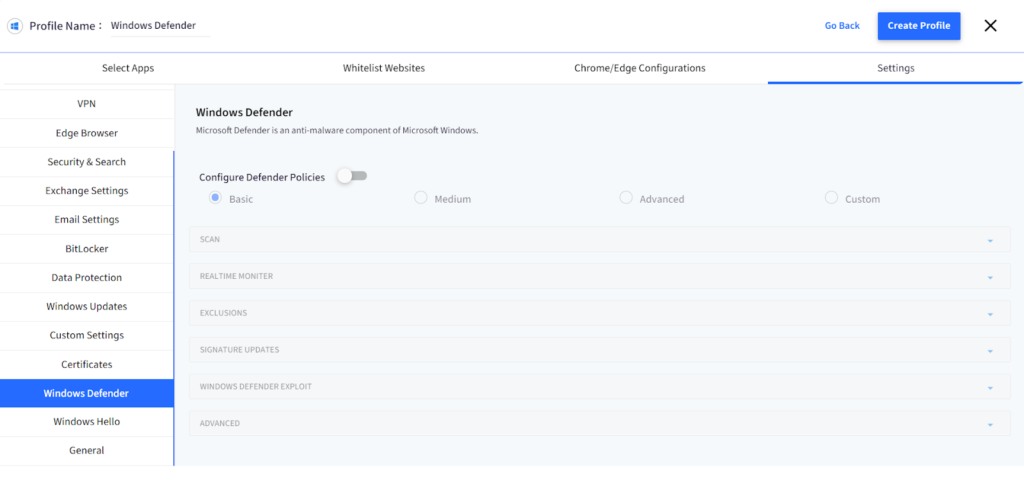

В соответствии с заранее заданными настройками устройства вы можете отредактировать или создать совершенно новый профиль устройства Windows в разделе «Профиль устройства Windows». Теперь, как только профили устройств настроены, щелкните настройки в верхней правой строке меню и выберите разделы Защитника Windows, чтобы настроить политики Защитника.

Шаг 3

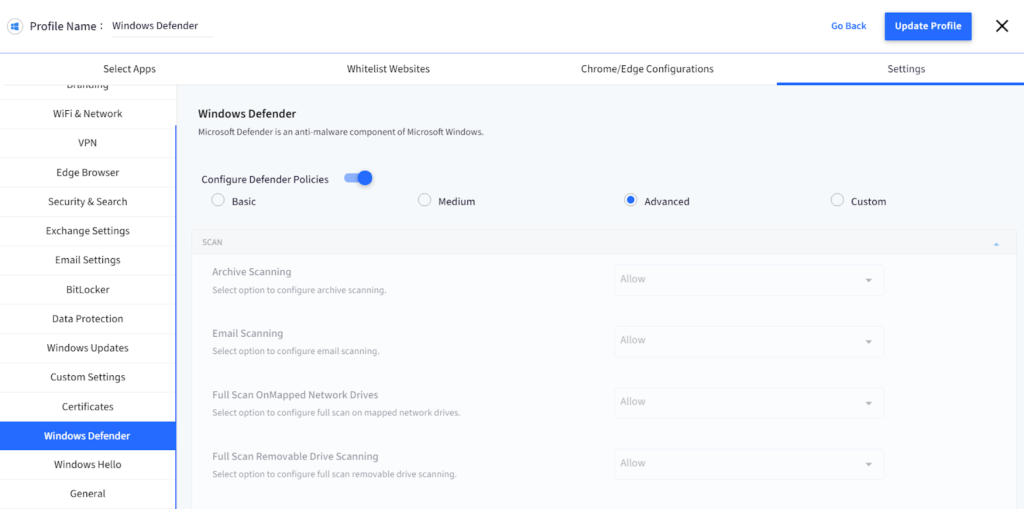

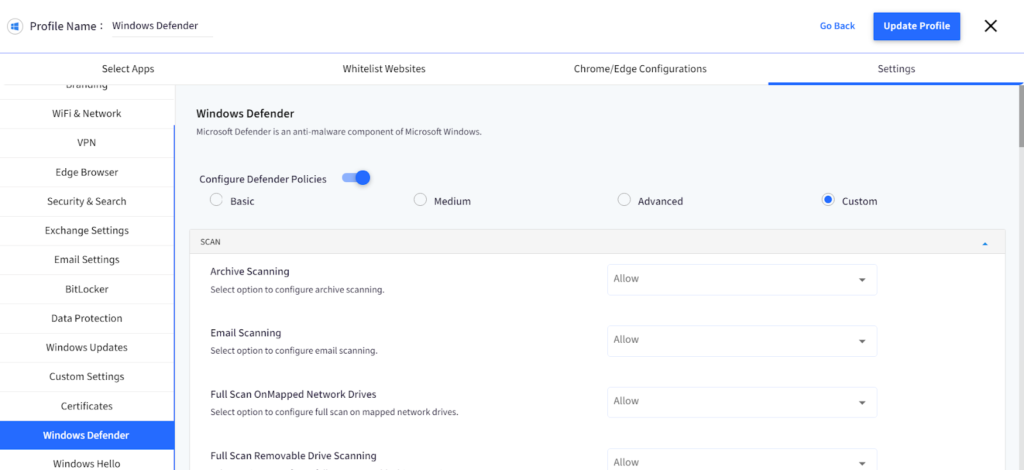

Теперь, чтобы настроить политики Защитника, вам необходимо включить настройку политик Защитника, что позволит вам выбрать различные параметры настройки для навигации в соответствии с вашими требованиями. Вы также можете сообщить управляемым устройствам и сообщить пользователям о необходимости настройки политик с их стороны.

Шаг 4

Теперь вы найдете четыре варианта базовой линии, как только переключите «ВКЛ» на предыдущем шаге. Эти параметры: базовый, средний, расширенный и пользовательский. Среди этих политик вы найдете базовую, среднюю и расширенную политики, предварительно настроенные на панели мониторинга, которые вы можете перенастроить или выбрать любые базовые параметры после просмотра и обновить профили с учетом изменений для дальнейшего применения их на управляемых устройствах. Пользовательская базовая опция — это настраиваемая опция среди всех, которые вы можете настроить в соответствии с вашей структурой настроек и стандартными требованиями.

Шаг 5

После того, как вы настроили параметры и предварительные тексты в соответствии с вашими требованиями к политикам Защитника Windows, теперь вам нужно нажать кнопку «Обновить профиль», чтобы сохранить определенные настройки. Теперь все настроенные изменения будут автоматически перенесены в профили устройств, которые вы выберете для реализации.

Использование и применение политик Защитника Windows

До тех пор, пока версия Windows 8 не была выпущена на рынок, роль Защитника окон ограничивалась защитой системы Windows только от шпионских программ. В более поздних обновлениях эта функция повышена до обнаружения агентов безопасности в реальном времени, которые постоянно отслеживают общую среду систем Windows и любые изменения, которые могли быть реализованы из-за активного шпионского ПО. В Защитнике Windows также была реализована интегрированная функция Microsoft SpyNet, которая позволяла пользователям Windows напрямую сообщать команде Microsoft о возможных шпионских программах, присутствующих в их системе.

Давайте подробно рассмотрим функции и применение политик Защитника Windows ниже:

1. Защита в реальном времени

При этом пользователь Windows может настроить параметры постоянной защиты в политиках Защитника Windows. В последней версии Windows, например Windows 10, пользователь может настроить периодическое сканирование по своему усмотрению даже после установки антивируса. Кроме того, Защитник Windows поддерживает функцию блокировки с первого взгляда, при которой система использует возможности машинного обучения чтобы определить, являются ли файлы вредоносными или нет.

2. Интеграция с веб-браузером

Благодаря интеграции с Internet Explorer и Microsoft Edge Защитник Windows сканирует файл, чтобы обнаружить любые вредоносные угрозы в файлах и программном обеспечении сразу после их случайной загрузки. Защитник Windows также работает как интеграция с Google Chrome путем добавления расширения, но защита осуществляется в сочетании с Безопасный просмотр Google.

3. Защита приложений

Защита приложений — это эксклюзивная функция Application Guard в Защитнике Windows, которая впервые была представлена в Microsoft Edge и позволяет им защитить текущий сеанс просмотра, помещая его в «песочницу» в системе. Благодаря изоляции сеанса в песочнице предотвращается проникновение любых вредоносных программ или угроз, которые могут стать потенциальная угроза обнаруживается и предупреждается в браузере. Позже, благодаря нынешним обновлениям, Application Guard теперь также доступен для Google Chrome и Mozilla Firefox с теми же функциями защиты.

4. Контролируемый доступ к папкам

Контролируемый доступ к папкам — это одно из наиболее важных обновлений функций, выпущенное Microsoft для защиты критически важных пользовательских файлов и приложений Windows и их защиты от постоянно растущей угрозы программ-вымогателей. Контролируемый доступ к папкам защищает файлы и папки, уведомляя пользователей Windows о каждом случае, когда программа пытается получить доступ к этим ресурсам. Пока пользователь не подскажет решение о разрешении, доступ будет заблокирован. Всплывающее окно контроля учетных записей пользователей отображается в качестве предупреждения для пользователей Windows в виде предупреждающего сигнала и позволяет им решить, является ли доступ к файлам и папкам законным и безопасным.

Это некоторые из вариантов использования и важнейших приложений политик Защитника Windows. Теперь, когда мы это изучили, давайте разберемся, как включить антивирус Microsoft Windows Defender с помощью Scalefusion.

Закрытие строк…

Настройка Защитника Windows с помощью Масштаб Fusion MDM может позволить ИТ-администраторам защищать устройства в организации от потенциальных угроз вредоносного ПО не только в Интернете, но также в файлах и папках, присутствующих на устройствах Windows. Благодаря широкому спектру настроек перед текстом ИТ-администраторы могут быстро настроить параметры и перенести их на управляемые устройства. Это должным образом проясняет тайну перегруженных ИТ-задач и снижает сложность предотвращения.

Часто задаваемые вопросы

1. Что такое Защитник Windows?

Защитник Windows — это встроенная функция безопасности в операционных системах Windows, обеспечивающая защиту в режиме реального времени от вирусов, вредоносных программ и других угроз. Он предлагает возможности брандмауэра, антивируса и обнаружения угроз для защиты устройств Windows.

2. Как включить Microsoft Defender?

Чтобы включить Microsoft Defender, перейдите к настройкам безопасности Windows, выберите «Защита от вирусов и угроз», затем переведите переключатель «Защита в режиме реального времени» в положение «Вкл.».

3. Что такое управление Защитником Windows?

Управление Защитником Windows включает в себя контроль и настройку параметров безопасности, политик и обновлений для Защитника Windows в сети устройств. Оно обеспечивает последовательную защиту и соответствие стандартам безопасности с помощью инструментов централизованного управления или решений для управления мобильными устройствами (MDM).

Аюш Маскара

Аюш Маскара — автор контента в Scalefusion. Выпускница медиа-науки, фотограф, автор художественной литературы, рассказчик, редактор художественных рукописей и заядлый читатель, Аюш в течение шести лет писала творческую мудрость и ушла в сферу информационных технологий для дальнейших исследований и бодрствования. с технологическими тенденциями по всему миру.

Microsoft Windows — самая популярная операционная система в мире, поэтому большинство атак направлены именно на нее. В Windows 10 разработчики заложили значительный защитный потенциал, начиная с Защитника Windows и заканчивая групповыми политиками, BitLocker и Virtualization-Based Security — их нужно только грамотно настроить.

- Введение

- Безопасность Windows 7 и Windows 10

- Защита от бесфайловой атаки

- Виртуализация Windows 10

- Защита данных от утечки

- Выводы

Введение

Защита Windows 10 устроена интересным образом и делится на 3 больших параметра:

- Управление идентификацией и доступом

- Защита от угроз

- Защита информации

Если полностью описать весь набор правил, настроек и функций безопасности Windows 10, то придется написать книгу. Даже если детально присмотреться к пункту «Защита от угроз» в локальной политике, то сразу станет понятно, что все не так просто. Существует масса ключевых моментов при настройке как «Защитника Windows», так и всех его ответвлений. Поэтому придется коснуться частных случаев целевых атак, и показать опции и функции, которые нам любезно предоставили разработчики Windows 10, чтобы помочь сохранить время, деньги и нервы в подобных случаях.

Безопасность Windows 7 и Windows 10

На момент выпуска Windows 7, а это 2009 год, защита была построена таким образом, какого требовало время выпуска данной операционной системы и обстоятельства атак. На момент написания статьи она еще получает пакеты обновления, в которые входят заплатки для уязвимостей, патчи и т. д. Кардинально она уже не меняется, и новых функций не добавляется. А 14 января 2020 года, как заявляет Microsoft, поддержка этой операционной системы вовсе закончится. И, как бы многим ни было трудно принимать сей факт, — Windows 7 является устаревшим продуктом.

В отношении Windows 10 подход с обновлениями изменился — каждый год выпускается новый релиз. Другими словами, каждые полгода с обновлениями устанавливаются не только исправления ошибок кода и патчи, но также обновляются и добавляются новые функции безопасности.

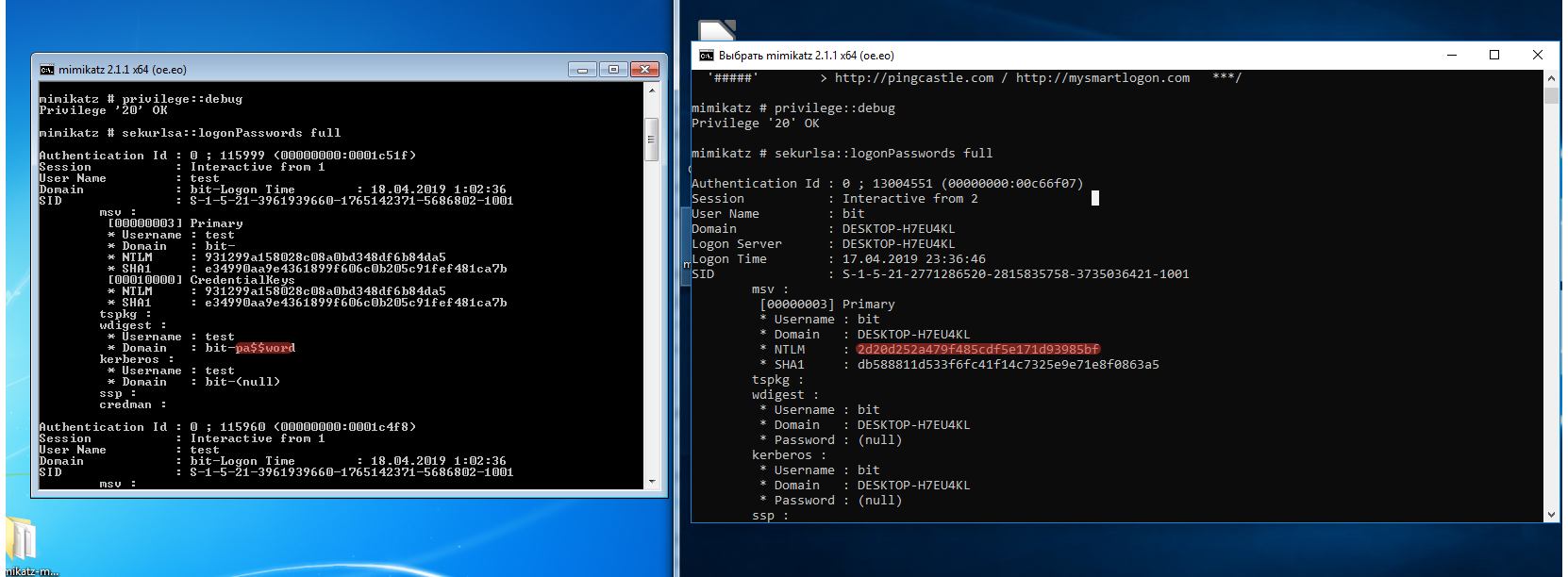

Если сравнивать разницу защищенности Windows 7 и 10, то встроенный антивирус в «десятке» — это не весь спектр защиты. Возьмем, к примеру, хранение учетных данных в памяти этих операционных систем, и сравним.

На практике делается это очень просто: есть масса программ, которые смогут сделать дамп памяти, к примеру Mimicatz.

Открываем его в командной строке от имени администратора на обеих операционных системах и вводим последовательность команд:

mimikatz # privilege::debug

mimikatz # sekurlsa::logonPasswords full

Рисунок 1. Работа программы Mimikatz

Данной утилитой мы атакуем процесс lsass.exe, который хранит учетные данные пользователей. Получаем пароль пользователя Windows 7 в открытом виде, а Windows 10 — только NTLM-хеш пароля. К сравнению: пароли на более новой операционной системе не хранятся в открытом виде. Отсюда следует, что чем новее программное обеспечение, тем оно острее отвечает на атаки. Чем быстрее организации обновляют парк программного обеспечения, тем менее уязвима информационная инфраструктура организации.

Защита от бесфайловой атаки

Хакеры часто применяют для начала атаки спам-кампании. Основаны они на рассылке писем с вредоносными файлами, запуск которых сулит открыть двери в сеть для злоумышленников.

Файлы бывают разных типов и эксплуатируют они разные уязвимости операционных систем. Однако если система под защитой антивируса, скорее всего, вредоносные действия будут заблокированы, а файл удален. Но существуют атаки, которые антивирус не в состоянии блокировать. Например, документы MS Office с вредоносными макросами. Сам документ по своей сути может быть безвреден и подозрительной сигнатуры, и странного поведения в себе не несет. Но макрос может быть написан таким способом, что боевую нагрузку он скачает с удаленного сервера и исполнит на системе. Ни встроенный в Windows 10, ни сторонний антивирус не сможет отреагировать на такую атаку, так как файл был проверен перед запуском, и он лишь исполняет макрос. А вот какие конкретно действия производит код, уже никто не смотрит. Да и бороться антивирусу особо не с чем — остается лишь код в памяти. Такие типы атак называются бесфайловыми или бестелесными (самого исполняемого файла нет), и они являются наиболее опасными при спаме.

Для тех, кто не использует макросы, защититься легче — просто отключить их. Но какие меры предпринять, когда это необходимо использовать? Ведь встает задача различать макросы, которые необходимы, от тех, которые используют атакующие. Для этой цели в Windows 10 разработали Windows Defender Exploit Guard. Это набор функций, который включает в себя:

- защиту от эксплойтов;

- уменьшение поверхности атаки;

- защиту сети;

- контролируемый доступ к папкам.

В документации Microsoft можно найти описание всех функций более подробно.

Важный момент: практически все компоненты зависят от встроенного в Windows 10 антивируса. То есть если установлен сторонний антивирус — то в Windows Defender Exploit Guard возможно будет пользоваться только защитой от эксплойтов. Остальные перечисленные функции будут работать только при включенном Windows Defender!

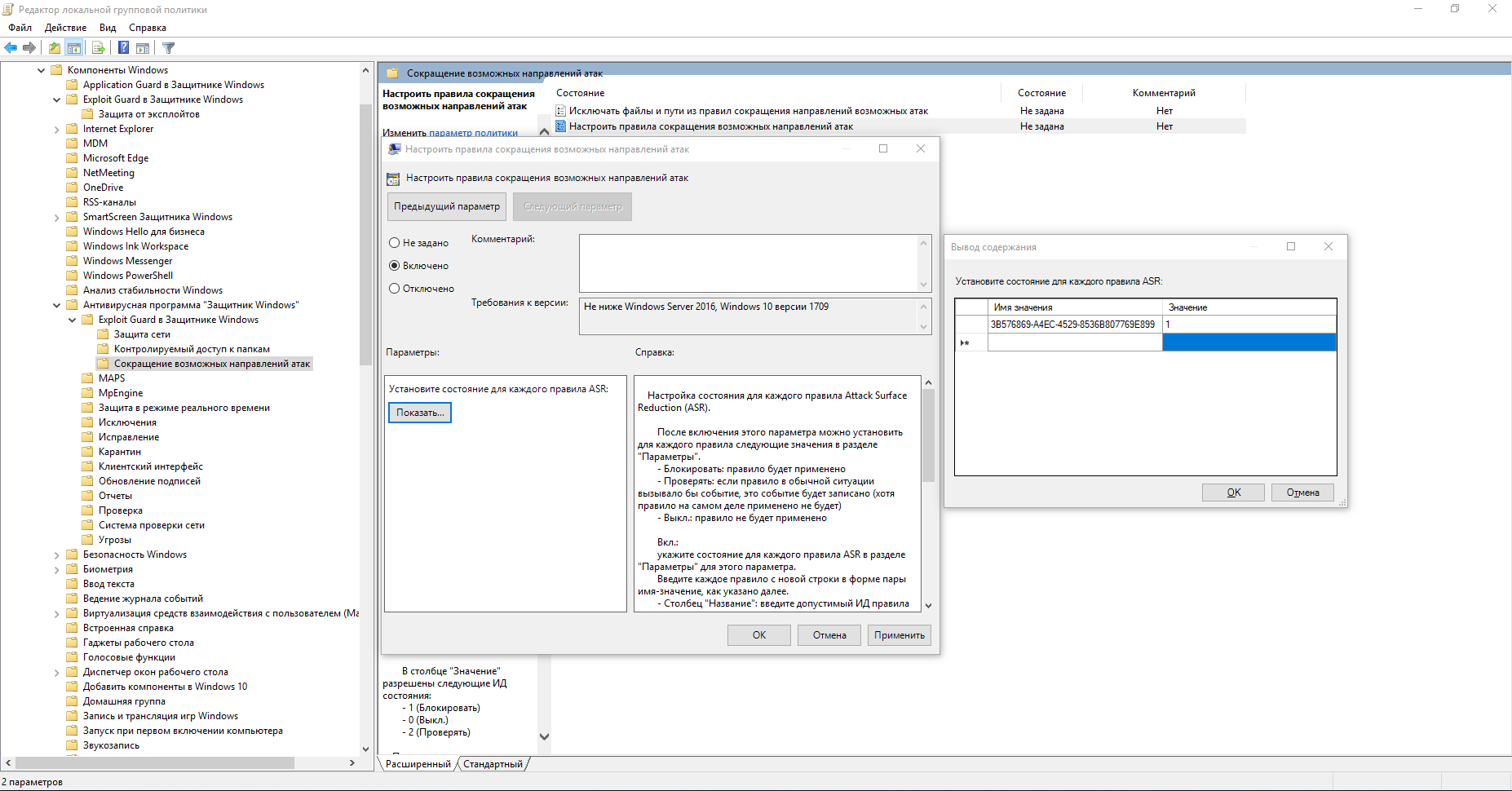

Для защиты от бесфайловой атаки необходима функция уменьшения поверхности атаки. Она содержит в себе порядка 14 правил. На странице представлены описания правил и их GUID. В данном случае необходимо включить правило «Блокировка создания исполняемого содержимого приложениями Office» с GUID «3B576869-A4EC-4529-8536-B80A7769E899». Это правило блокирует запуск сторонних приложений непосредственно макросом.

Чтобы включить данное правило, необходимо перейти в редактор локальных групповых политик и во вкладке «Конфигурация компьютера» идти по цепочке: Административные шаблоны → Компоненты Windows → Антивирусная программа «Защитник Windows» → Exploit Guard в Защитнике Windows → Сокращение возможных направлений атак. Далее необходимо открыть «Настроить правила сокращения возможных направлений атак».

Включаем функцию, выбрав переключатель «Включено», и нажимаем кнопку «Показать». В открывшемся окне вводим GUID правила и значение. Значения принимают вид:

0 — не работает

1 — блокирует

2 — не блокирует, но записывает логи.

Рисунок 2. Добавление правила в Windows Defender Exploit Guard

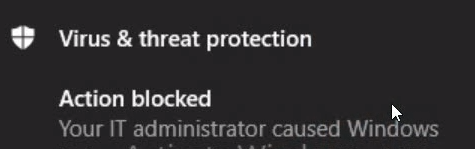

Включаем функцию, добавляем правило и пытаемся запустить файл с вредоносным макросом.

Рисунок 3. Оповещение о блокировке вредоносных действий

В этот момент появится уведомление о том, что действия макроса заблокированы. Но если запустить макрос, который, к примеру, посчитает стоимость скидки на товар внутри таблицы, его блокировать Защитник не будет.

Виртуализация Windows 10

В идеале политика защиты информационной безопасности в организации строится так, что ни на одной рабочей станции у пользователей не должно быть прав локального администратора, но на практике это тяжело выполнить. В любом случае на одной-двух станциях обычно бывают такие права. И в примере с Mimikatz было показано, как из дампа процесса lsass.exe можно достать NTLM-хеш пароля пользователя. Им все еще можно воспользоваться. Сложнее, но всё же.

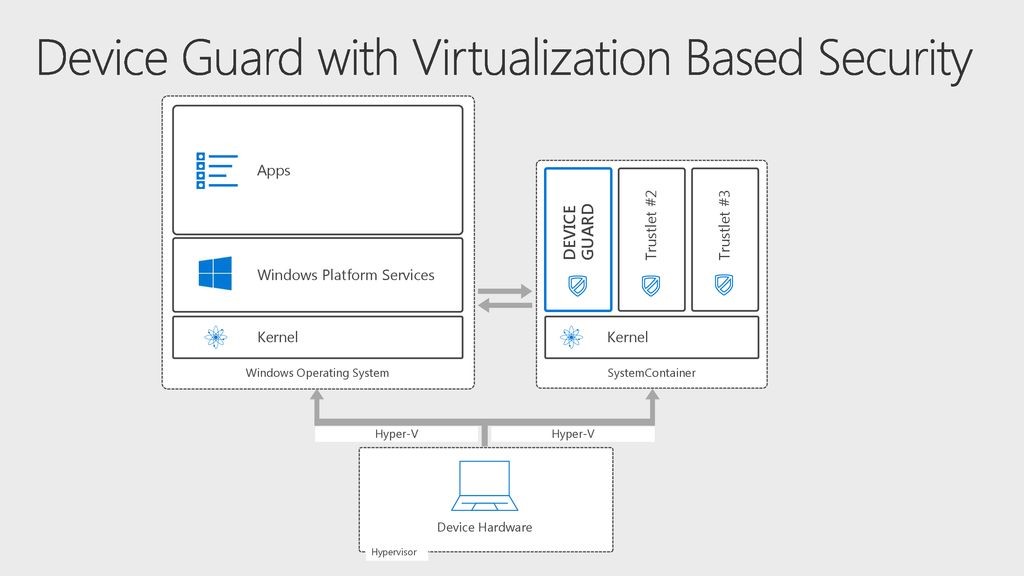

На этом этапе выявляется проблема архитектуры операционной системы Windows. Если у пользователя есть права локального администратора — он может делать все на данной машине. И эту парадигму сломать нельзя, так как на ней строится большинство приложений Windows. Возник вопрос: как защитить какие-то данные, чтобы к ним не мог получить доступ никто, независимо от того, какие у него привилегии, и в то же время оставить локального администратора? В Windows 10 на этот вопрос ответ нашелся в функции Windows 10 Virtualization-Based Security.

Эта функция позволяет запустить виртуальную среду за пределами операционной системы, и внутри этой виртуализации запустить контейнеры с данными. А так как гипервизор к аппаратной части компьютера ближе, чем сама операционная система, то виртуальная среда сама определяет уровень доверия к виртуальным контейнерам.

Рисунок 4. Архитектура Windows 10 Virtualization-Based Security

В итоге ситуация выглядит таким образом: даже если в системе работает локальный администратор, он не может получить доступ к данным в виртуальном контейнере. И лишь только некоторые системные запросы могут отправляться в этот контейнер.

Но в виртуальных контейнерах нельзя хранить все что угодно. В них хранятся специально разрабатываемые так называемые Trustlet. Один из них — это Credential Guard. То есть уже нельзя сделать дамп процесса lsass.exe со всеми учетными данными, которые там есть. Если быть совсем точным: дамп сделать можно, но процесс lsass раздваивается, и та часть, которая хранит в себе «учетки», находится в виртуальном контейнере.

Из минусов данной технологии:

- Пока так защитить можно только доменные учетные данные (если были введены другие учетные данные, то они так и останутся в памяти).

- Необходимо современное оборудование, желательно с крипточипами ТМ 1.2 или 2.0.

- Данную технологию можно запустить только на Windows Enterprise, что требует отдельного лицензирования и довольно дорого.

Переводить всю инфраструктуру на эту технологию нецелесообразно, но на двух-трех рабочих станциях, где используются учетные данные локального администратора, она была бы не лишней.

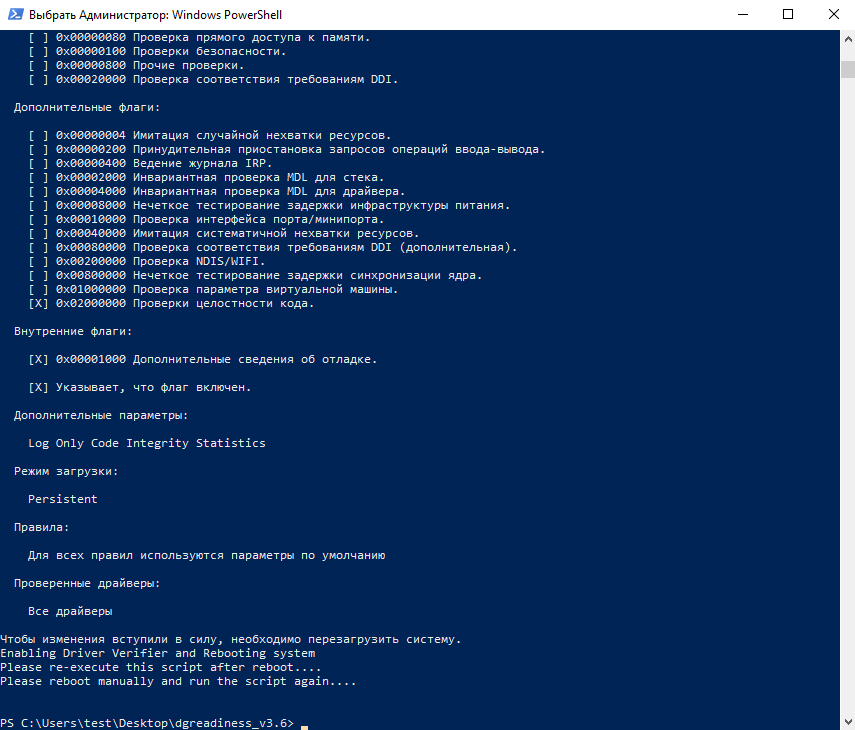

Чтобы проверить готовность рабочей станции к включению данного программного обеспечения, а также для самого включения можно скачать Device Guard and Credential Guard hardware readiness tool с официального сайта Microsoft. Это программное обеспечение представляет собой скрипт PowerShell. Обычный его запуск проверит на пригодность машины, а ключи «-Eneble -CG» запустят Windows Credential Guard с Windows 10 Virtualization-Based Security.

Рисунок 5. Проверка готовности системы к запуску виртуализации

После запуска и перезагрузки в диспетчере задач появится еще один процесс (если компьютер находится в домене): lsalso.exe — это и есть вторая часть lsass.exe, которая хранится в контейнере вместе с учетными данными. Сделать дамп этого процесса невозможно, а в lsass содержится зашифрованный NTLM-хеш, использовать который на практике нереально.

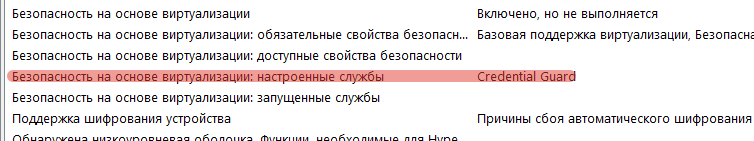

Чтобы убедиться, что виртуализация запустилась, необходимо зайти в «Сведения о системе», и напротив пункта «Безопасность на основе виртуализации: настроенные службы» должно быть значение Credential Guard.

Рисунок 6. Запущенная служба виртуализации

Защита данных от утечки

В рамках определенного сценария есть предположение, что пользователь случайно (или нет) может передавать информацию третьим лицам. Эти данные могут быть очень ценными, и от них может зависеть репутация или работа компании.

Также не исключены ситуации, когда носитель информации был утерян, или к устройству был получен несанкционированный доступ. В таких случаях получение данных с устройств — это лишь вопрос времени, причем очень короткого.

К примеру, можно взять ситуацию, когда злоумышленник получает доступ к рабочей станции. Достаточно загрузиться с загрузочного носителя, и через командную строку (вызывается сочетанием клавиш Shift+F10) мы получаем полный доступ к данным на жестком диске: можем их копировать и удалять.

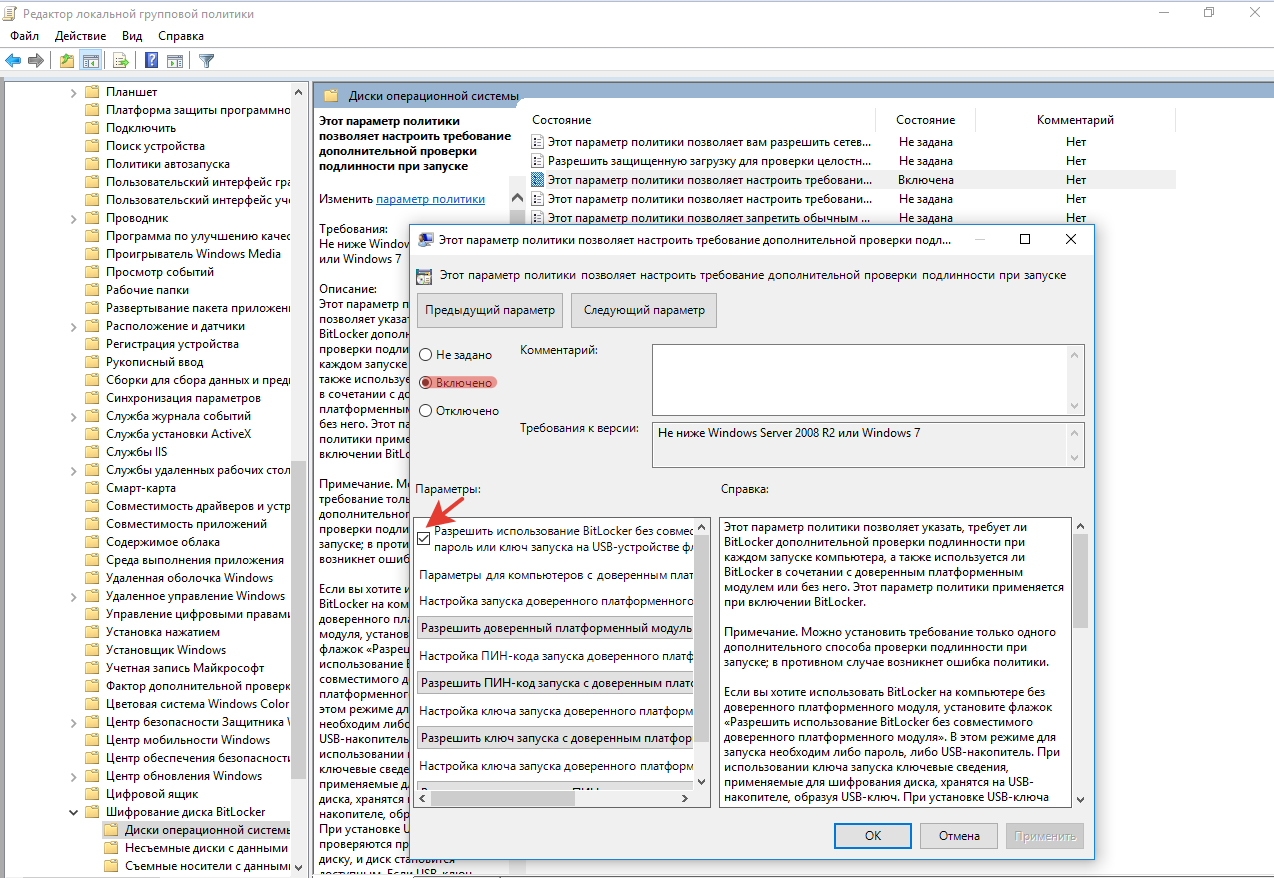

Чтобы избежать такой ситуации и оградить хакера от информации на диске, в Windows 10 было разработано шифрование данных функцией BitLocker, правда, работает она только на Windows 10 версий Pro, Enterprise и Education.

Чтобы включить шифрование диска, необходимо в групповых политиках пройти по цепочке Конфигурация Компьютера > Административные шаблоны > Компонент Windows и выбрать «Диски операционной системы». Далее выбираем «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске».

В новом окне выберите пункт «Включено», поставьте галочку напротив «Разрешить использование BitLocker без совместимого доверенного платформенного модуля» и нажмите OK.

Рисунок 7. Изменение групповых политик для включения BitLocker

Теперь открываем «Панель управления» и заходим в раздел «Шифрование диска BitLocker», нажимаем «Включить BitLocker» и следуем инструкциям, появившимся на экране.

После шифрования диска при загрузке придется вводить пароль, который был указан при включении самой функции.

Рисунок 8. BitLocker просит ввести пароль для загрузки ОС

Если не ввести пароль в течение минуты, компьютер автоматически выключится.

Есть пара важных моментов, которые необходимо учесть при шифровании диска:

- Необходимо обзавестись ключами восстановления — на случай, если не удается получить доступ к шифрованному диску. И в рамках компании хранить такие ключи удобнее в Active Directory.

- Необходимо иметь копию данных, которые находятся на зашифрованном диске. Если, к примеру, диск был поврежден физически и из него надо извлечь данные, то нет гарантии, что будет возможность их расшифровать.

Выводы

Разработчики Microsoft провели колоссальную работу в направлении защиты Windows 10. Эта операционная система способна достойно ответить не только на вредоносный exe-файл (встроенный антивирус справляется с вредоносными программами не хуже, чем сторонние антивирусы с громкими именами, жаль только, что обновления баз данных происходит намного реже), но и отразить множество других хитрых атак хакеров.

Как уже косвенно упоминалось, обновление программного обеспечения — неотъемлемое звено в цепи защиты информации организации. К сожалению, зачастую это звено является слабым, наряду с ослабленной бдительностью администраторов и халатностью пользователей.

Исходя из всего сказанного, обновление парка операционных систем до Windows 10 — не просто необходимое, а вынужденное действие, которое должно войти в стратегию защиты информационного пространства любой организации на ближайшее время. Но, как и любое другое программное обеспечение, защита Windows 10 должна осуществляться грамотными специалистами, знающими свое дело.