Все способы:

- Выполнение настроек

- Этап 1: Переход в настройки брандмауэра

- Этап 2: Активация сетевого экрана

- Этап 3: Добавление и удаление приложений из списка исключений

- Этап 4: Добавление и удаление правил

- Вопросы и ответы: 6

Безопасность — один из основных критериев качества работы в сети. Непосредственной составляющей её обеспечения является правильная настройка сетевого экрана (файервола) операционной системы, который на компьютерах линейки Windows называется брандмауэром. Давайте выясним, как оптимально настроить это средство защиты на ПК с Виндовс 7.

Выполнение настроек

Прежде чем перейти к настройке следует учесть, что при установке слишком высоких параметров защиты можно заблокировать доступ браузеров не только к вредоносным сайтам или закрыть вирусным программам выход в интернет, но и усложнить работу даже безопасных приложений, которые по какой-то причине вызовут подозрение у брандмауэра. В то же время, при установке заниженного уровня защиты есть риск подвергнуть систему угрозе со стороны злоумышленников или допустить проникновение на компьютер вредоносного кода. Поэтому рекомендуется не вдаваться в крайности, а использовать оптимальные параметры. Кроме того, во время регулировки сетевого экрана следует учесть, в какой именно среде вы работаете: в опасной (всемирная паутина) или относительно безопасной (внутренняя сеть).

Этап 1: Переход в настройки брандмауэра

Сразу разберемся, как перейти в настройки сетевого экрана в Виндовс 7.

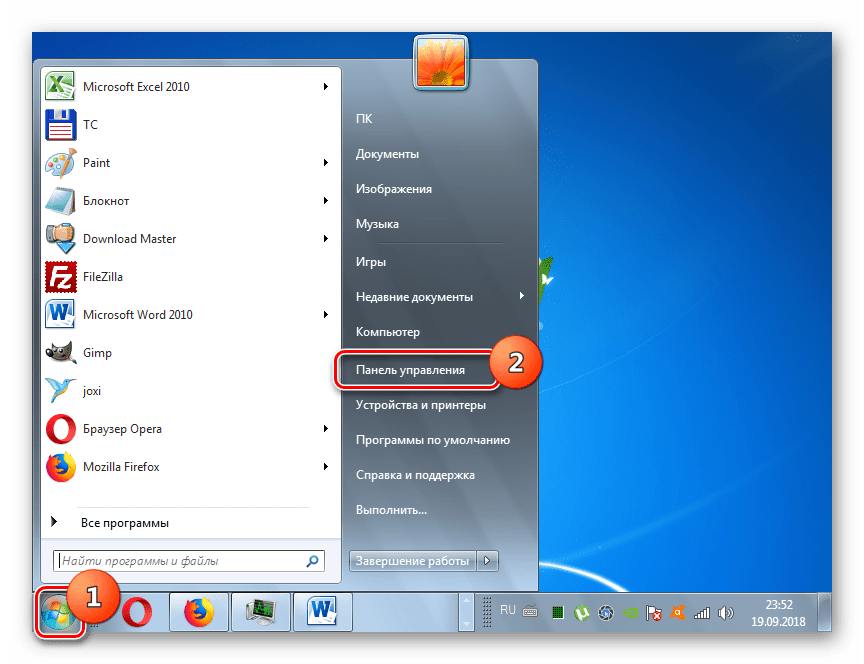

- Щелкайте «Пуск» и переходите в «Панель управления».

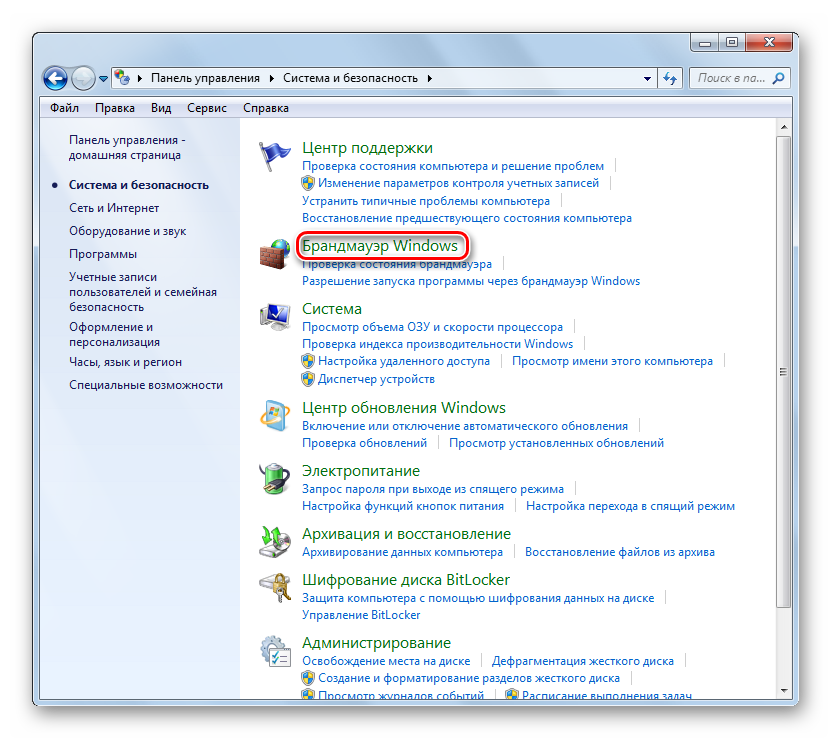

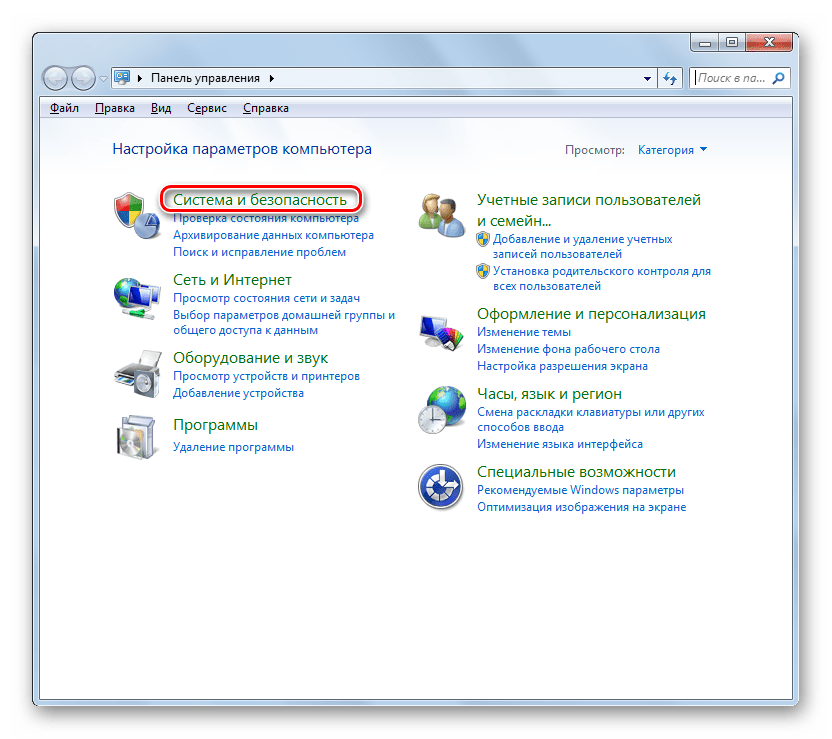

- Откройте раздел «Система и безопасность».

- Далее щелкните по элементу «Брандмауэр Windows».

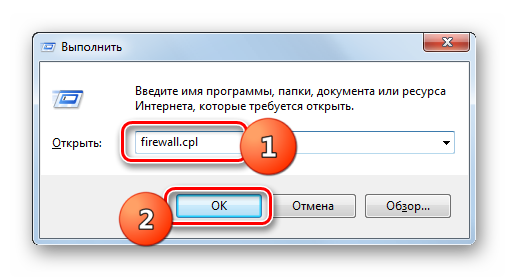

Также этот инструмент можно запустить и более простым способом, но требующим запоминание команды. Наберите Win+R и введите выражение:

firewall.cplНажмите кнопку «OK».

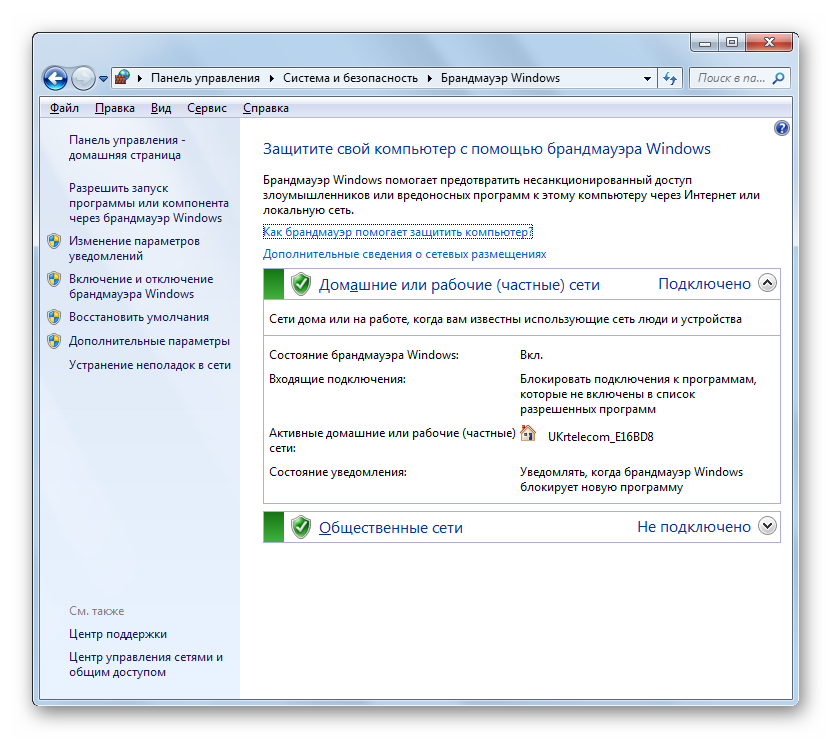

- Окно настроек сетевого экрана будет открыто.

Этап 2: Активация сетевого экрана

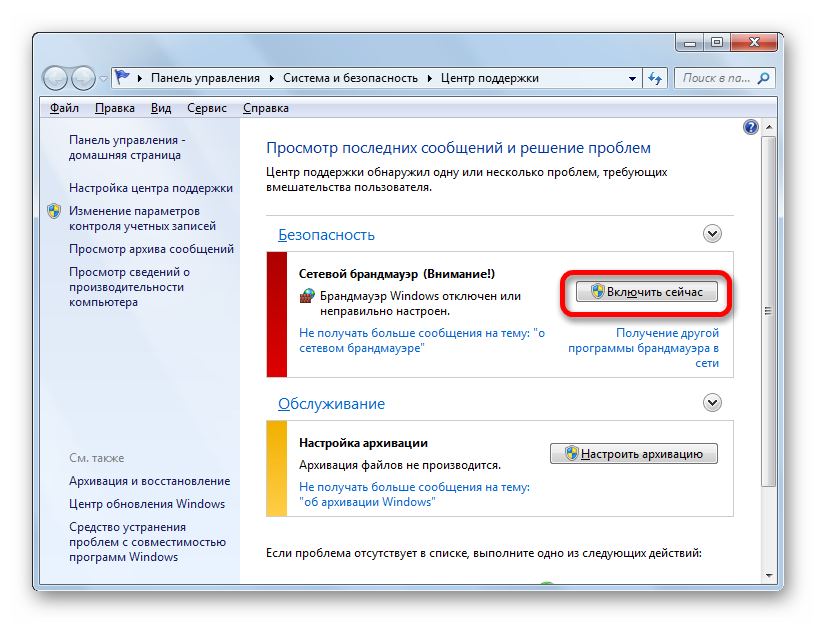

Теперь рассмотрим непосредственную процедуру настройки брандмауэра. Прежде всего, сетевой экран нужно активировать, если он отключен.

Этап 3: Добавление и удаление приложений из списка исключений

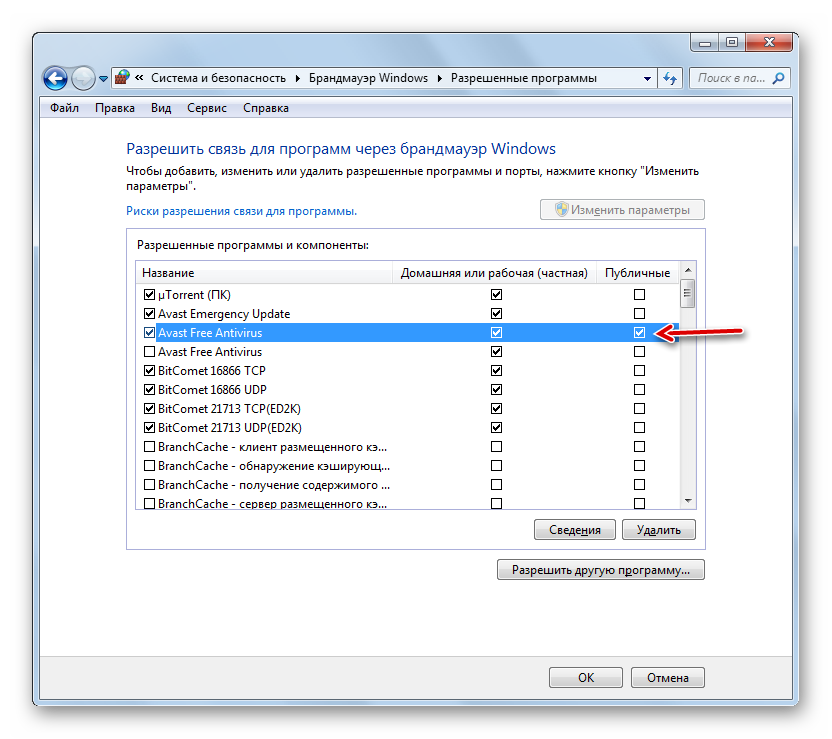

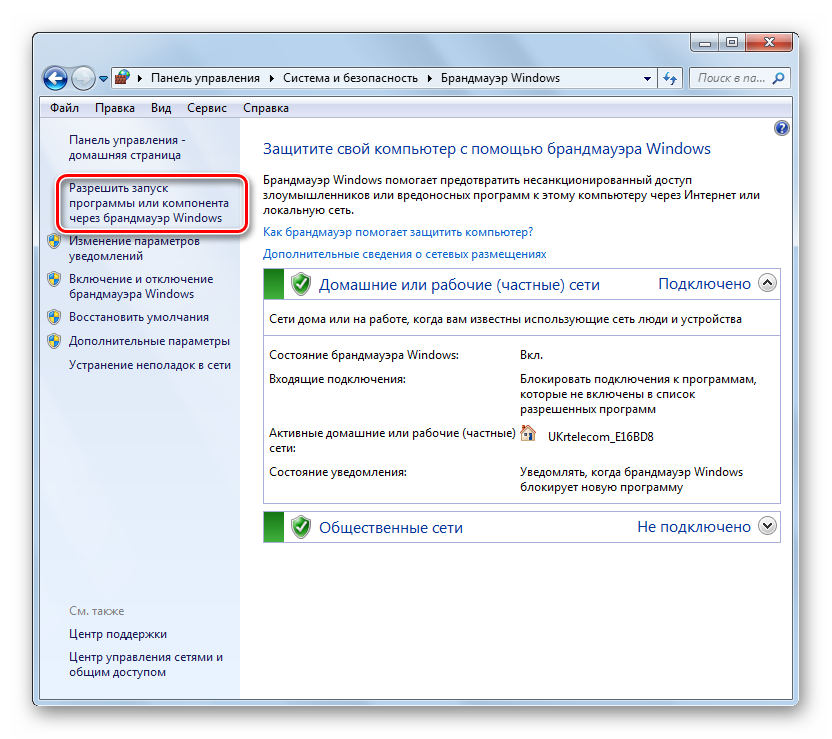

При настройке файервола нужно добавить те программы, которым вы доверяете, в перечень исключений для их корректной работы. Прежде всего, это касается антивируса, чтобы избежать конфликта между ним и брандмауэром, но вполне возможно, что возникнет необходимость проделать эту процедуру и с некоторыми другими приложениями.

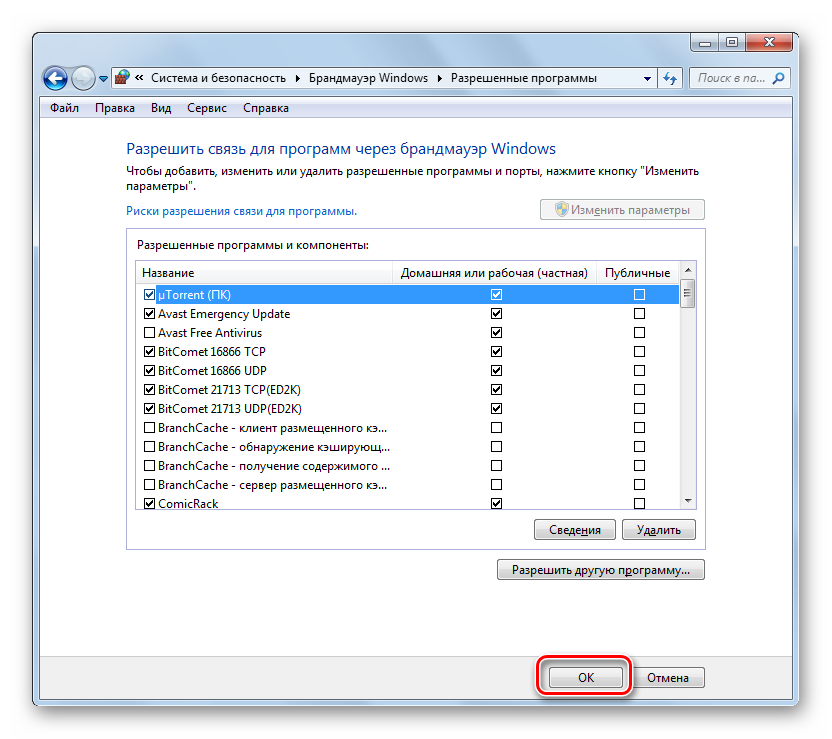

- В левой части окна настроек сетевого экрана щелкайте по пункту «Разрешить запуск…».

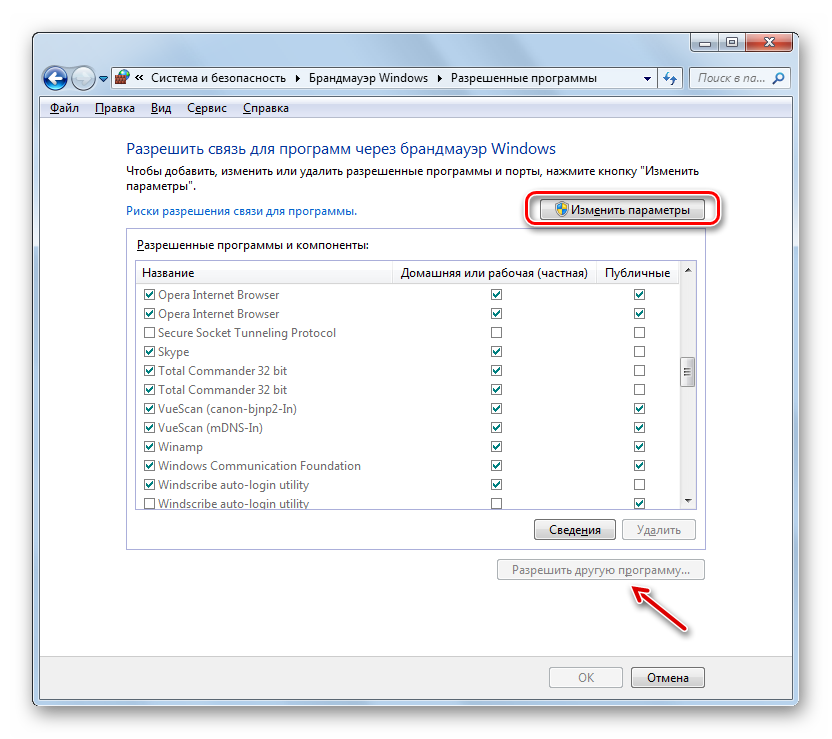

- Откроется список установленного на ПК программного обеспечения. Если в нем вы не обнаружили наименование того приложения, которое собираетесь добавить в исключения, нужно нажать на кнопку «Разрешить другую программу». При выявлении, что эта кнопка не активна, жмите «Изменить параметры».

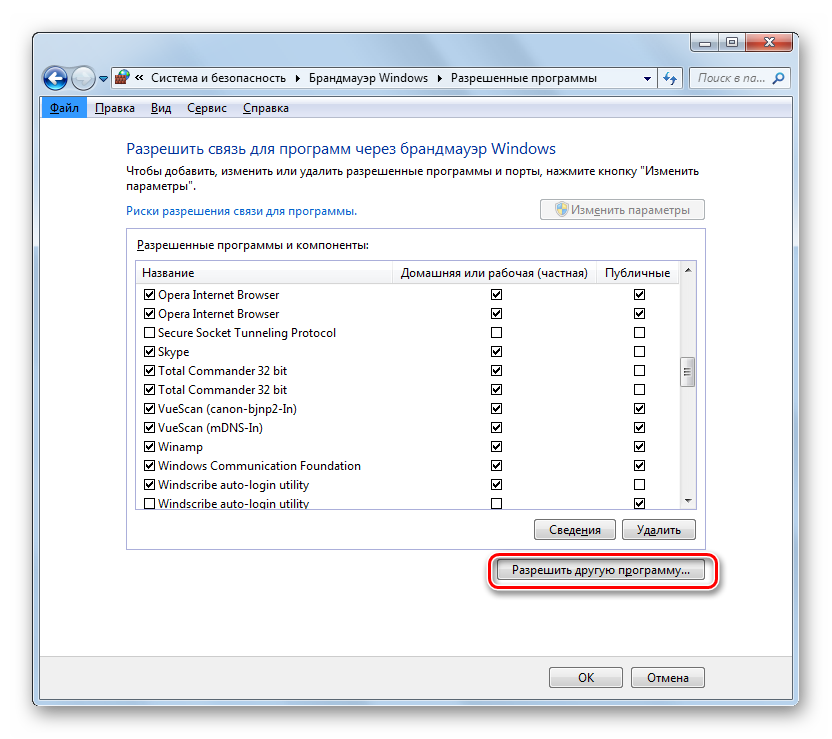

- После этого все кнопки станут активными. Теперь вы сможете щелкнуть по элементу «Разрешить другую программу…».

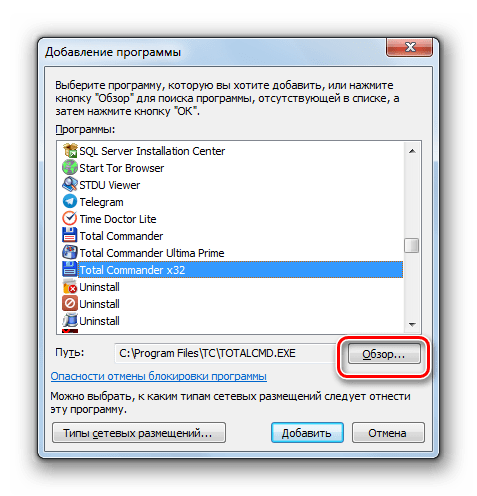

- Откроется окошко с перечнем программ. Если и в нем не будет обнаружено нужное приложение, нажмите «Обзор…».

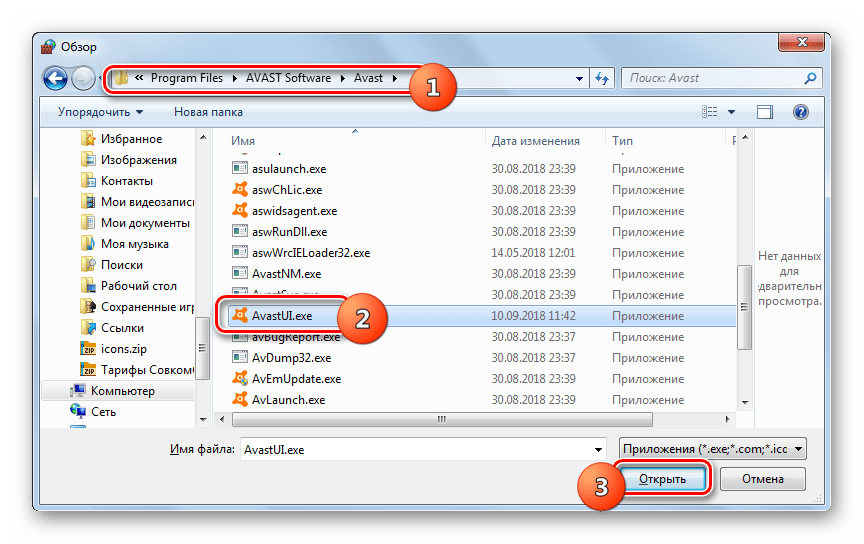

- В окне открывшегося «Проводника» переместитесь в ту директорию жесткого диска, в которой расположен исполняемый файл нужного приложения с расширением EXE, COM или ICD, произведите его выделение и нажмите «Открыть».

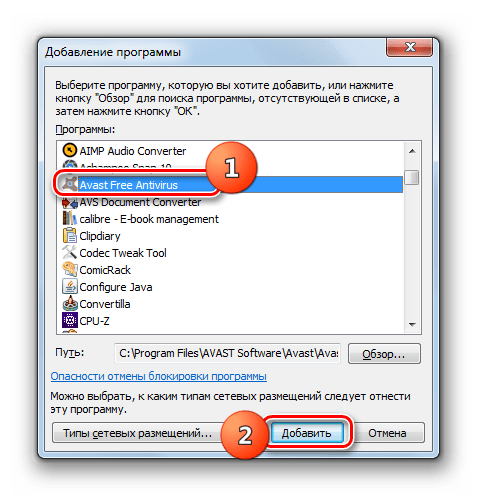

- После этого наименование данного приложения отобразится в окне «Добавление программы» брандмауэра. Выделите его и нажмите «Добавить».

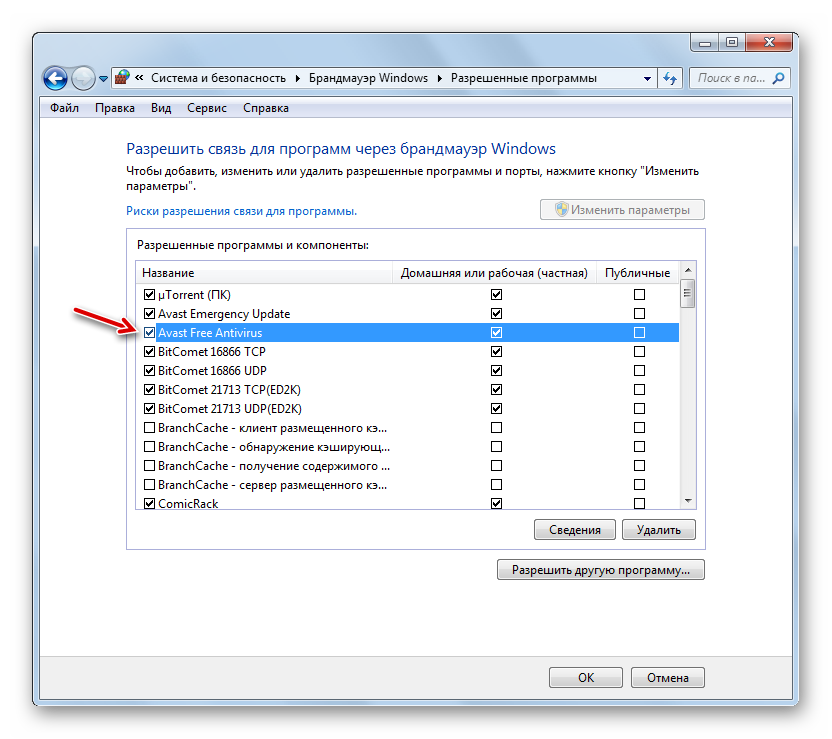

- Наконец, название этого ПО появится и в основном окне добавления исключений брандмауэра.

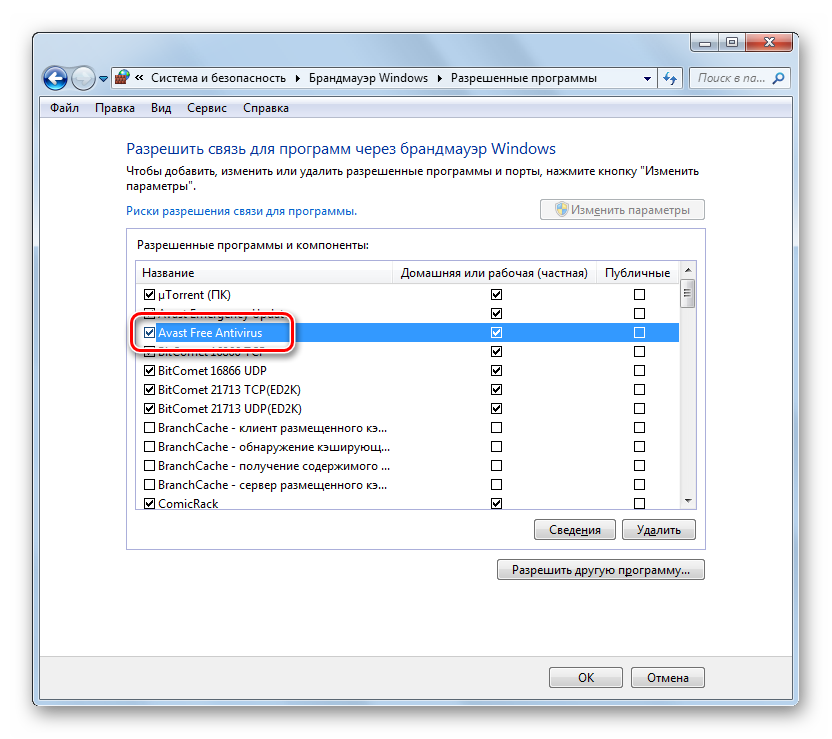

- По умолчанию программа будет добавлена в исключения для домашней сети. При необходимости добавить её ещё и в исключения публичной сети щелкните по наименованию данного ПО.

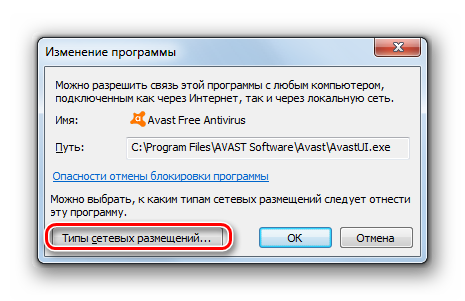

- Откроется окошко изменения программы. Щелкните по кнопке «Типы сетевых размещений…».

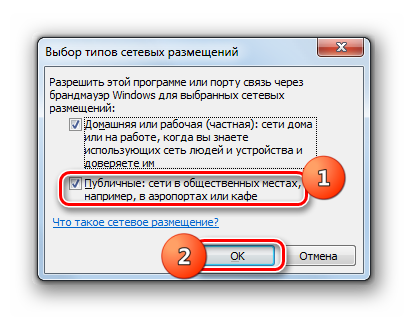

- В открывшемся окошке установите галочку напротив пункта «Публичные» и нажмите «OK». При необходимости одновременно удалить программу из исключений домашней сети, снимите отметку около соответствующей надписи. Но, как правило, в реальности это почти никогда не требуется.

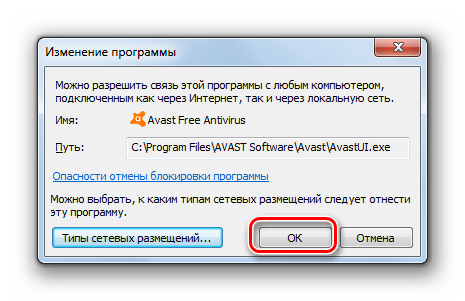

- Вернувшись в окно изменения программы, щелкайте «OK».

- Теперь приложение будет добавлено в исключения и в публичных сетях.

Внимание! Стоит помнить, что добавление программы в исключения, а особенно через публичные сети, повышает степень уязвимости вашей системы. Поэтому отключайте защиту для публичных соединений только при острой необходимости.

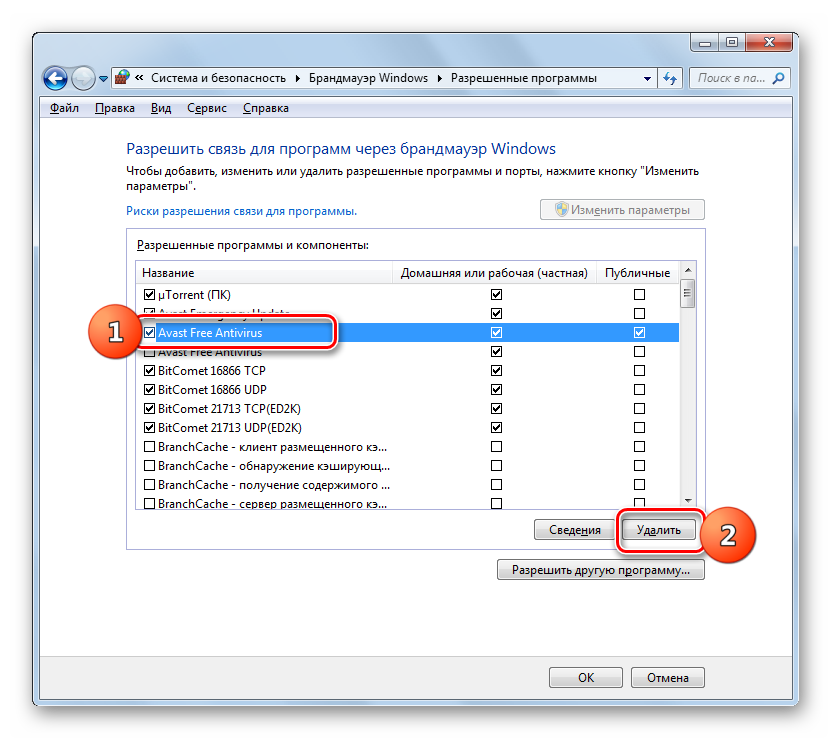

- При выявлении ошибочного добавления какой-то программы в список исключений или обнаружении того, что она создает неприемлемо высокий уровень уязвимости в плане обеспечения безопасности от злоумышленников, необходимо такое приложение извлечь из списка. Для этого выделите его наименование и нажмите «Удалить».

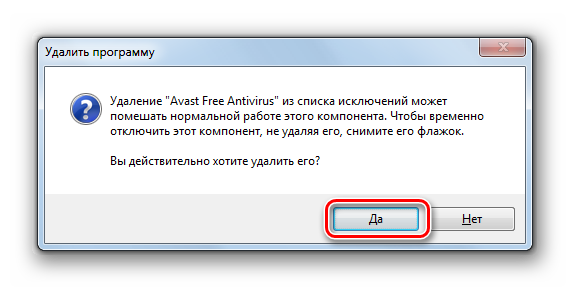

- В открывшемся диалоговом окне подтвердите свои намерения, нажав «Да».

- Приложение будет удалено из списка исключений.

Этап 4: Добавление и удаление правил

Более точные изменения параметров брандмауэра путем создания конкретных правил производятся через окно дополнительных настроек данного инструмента.

- Вернитесь в главное окно настроек брандмауэра. Как перейти туда из «Панели управления», рассказывалось выше. При необходимости вернуться из окна со списком разрешенных программ, просто нажмите в нем кнопку «OK».

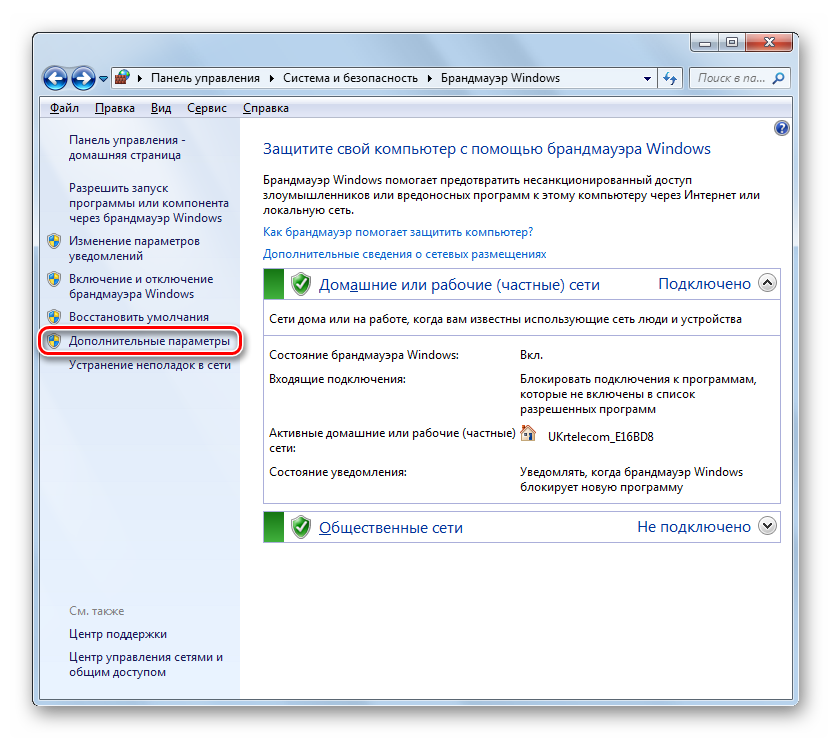

- Далее щелкайте в левой части оболочки по элементу «Дополнительные параметры».

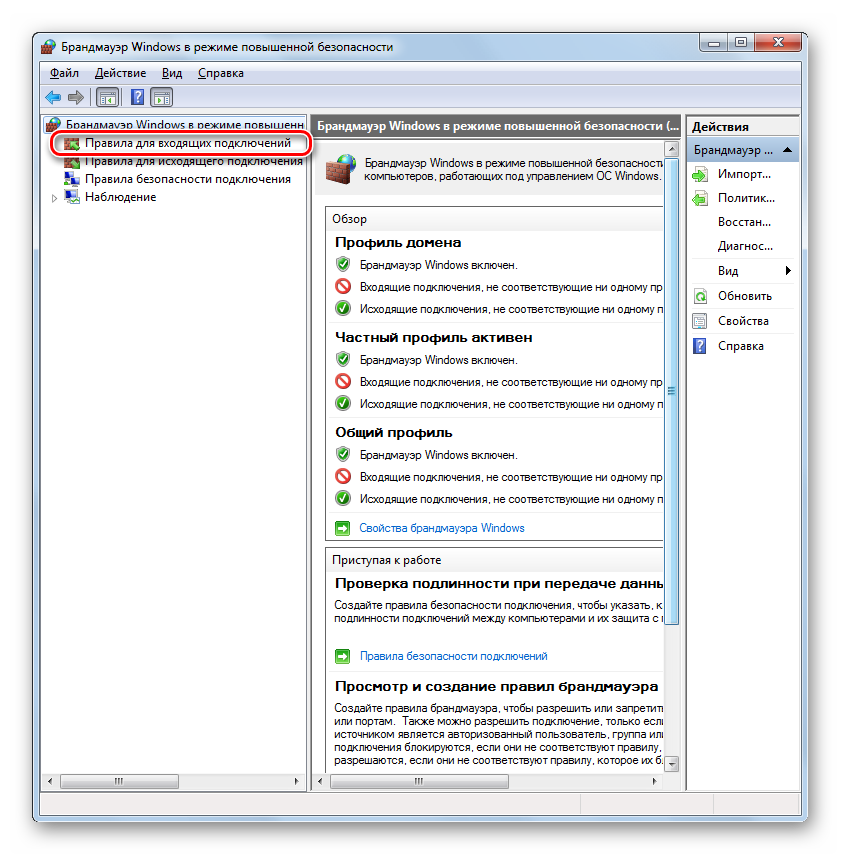

- Открывшееся окно дополнительных параметров разделено на три области: в левой части – название групп, в центральной — перечень правил выбранной группы, в правой – список действий. Для создания правил для входящих соединений кликните по пункту «Правила для входящих подключений».

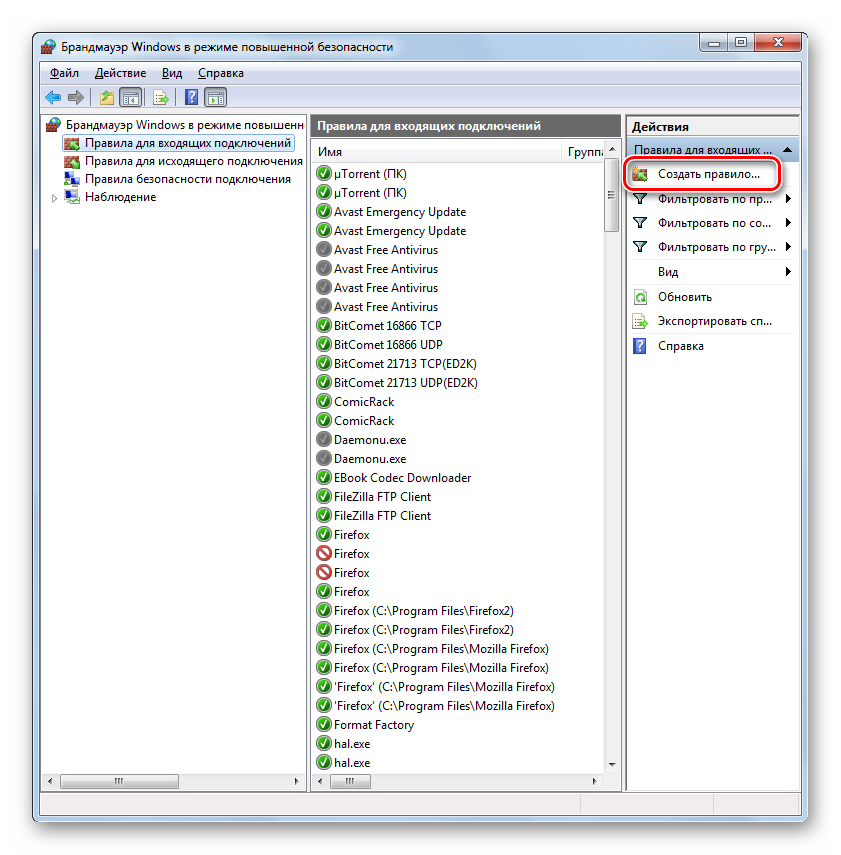

- Откроется перечень уже созданных правил для входящих подключений. Для добавления нового элемента в список щелкните в правой части окна по пункту «Создать правило…».

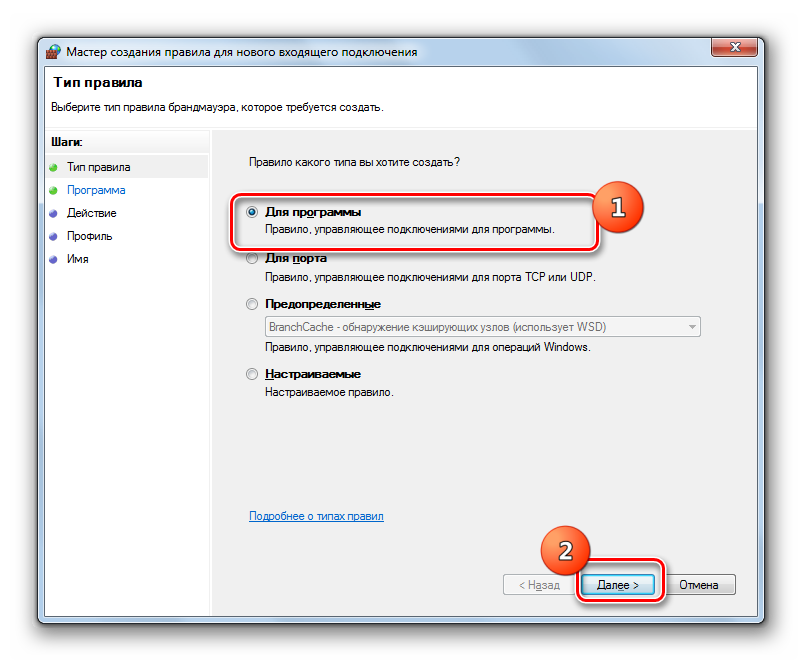

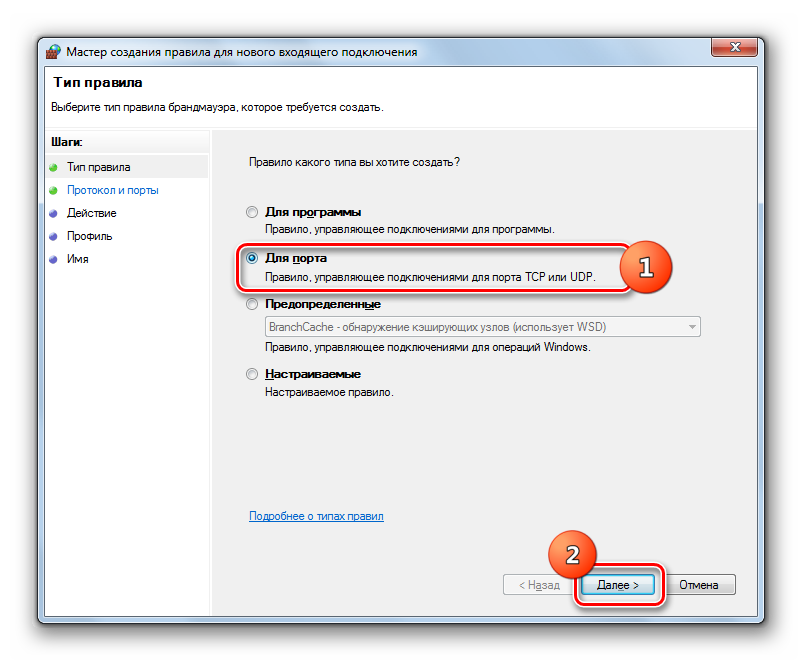

- Далее вам следует выбрать тип создаваемого правила:

- Для программы;

- Для порта;

- Предопределенные;

- Настраиваемые.

В большинстве случаев пользователям требуется выбрать один из первых двух вариантов. Итак, для настройки приложения установите радиокнопку в позицию «Для программы» и нажмите «Далее».

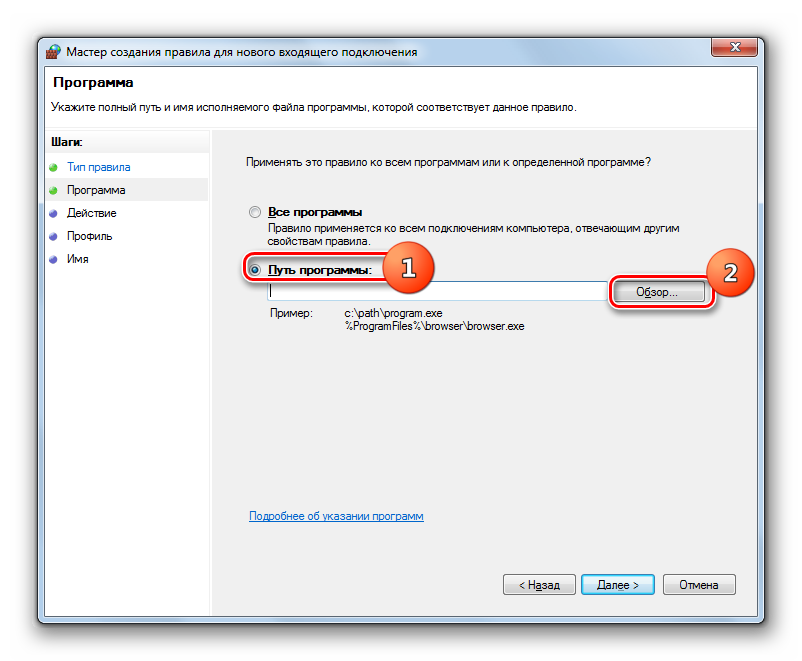

- Затем путем установки радиокнопки нужно выбрать, на все инсталлированные программы будет распространяться данное правило или только на определенное приложение. В большинстве случаев требуется выбрать второй вариант. После установки переключателя для того, чтобы выбрать конкретное ПО, нажмите «Обзор…».

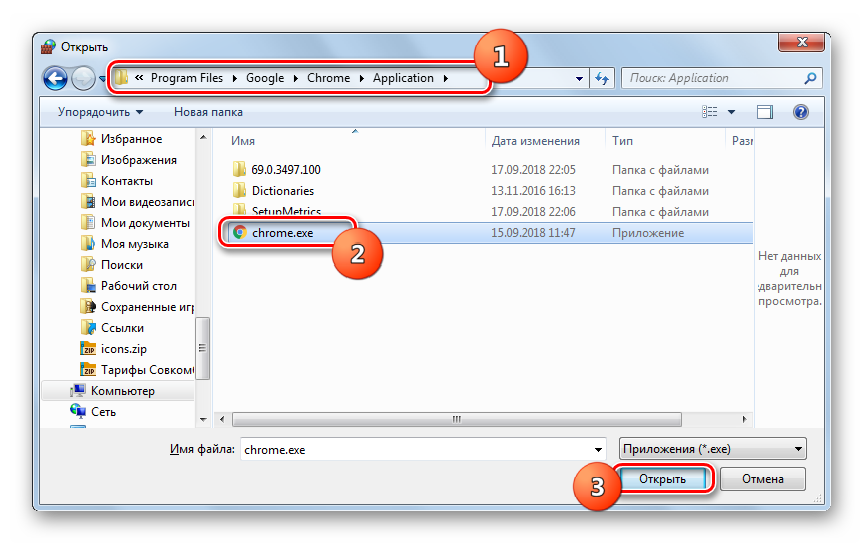

- В запустившемся окне «Проводника» перейдите в директорию размещения исполняемого файла той программы, для которой требуется создать правило. Например, это может быть браузер, который блокируется брандмауэром. Выделите название этого приложения и нажмите «Открыть».

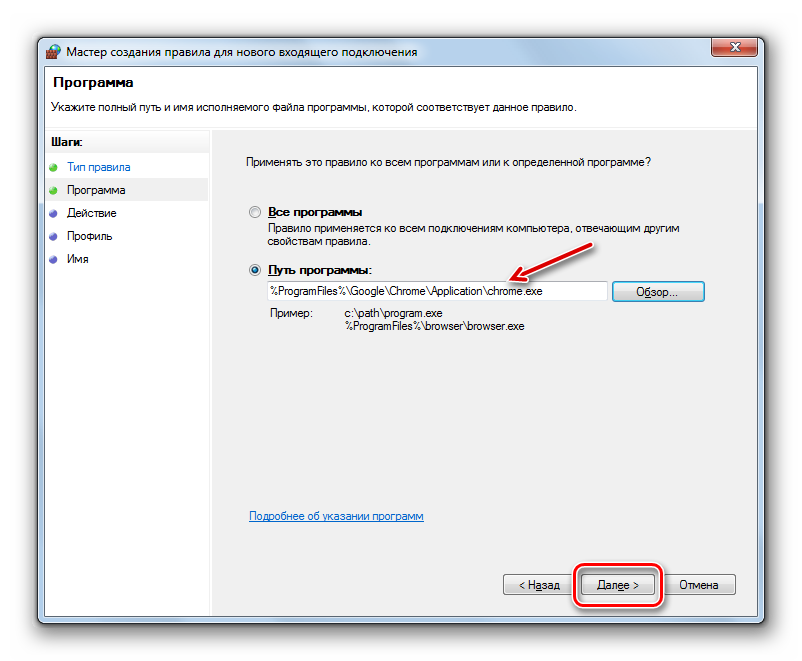

- После того, как путь к исполняемому файлу отобразился в окне «Мастера создания правила», жмите «Далее».

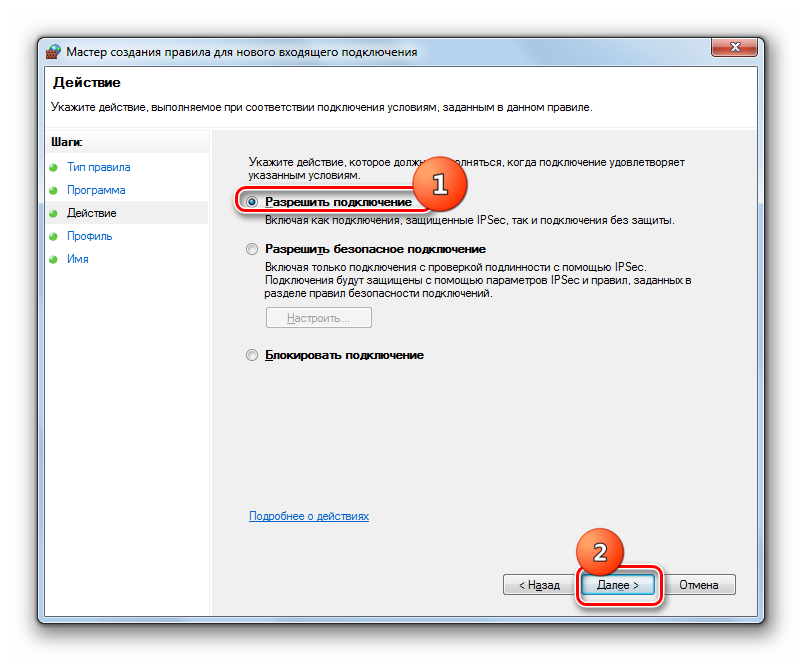

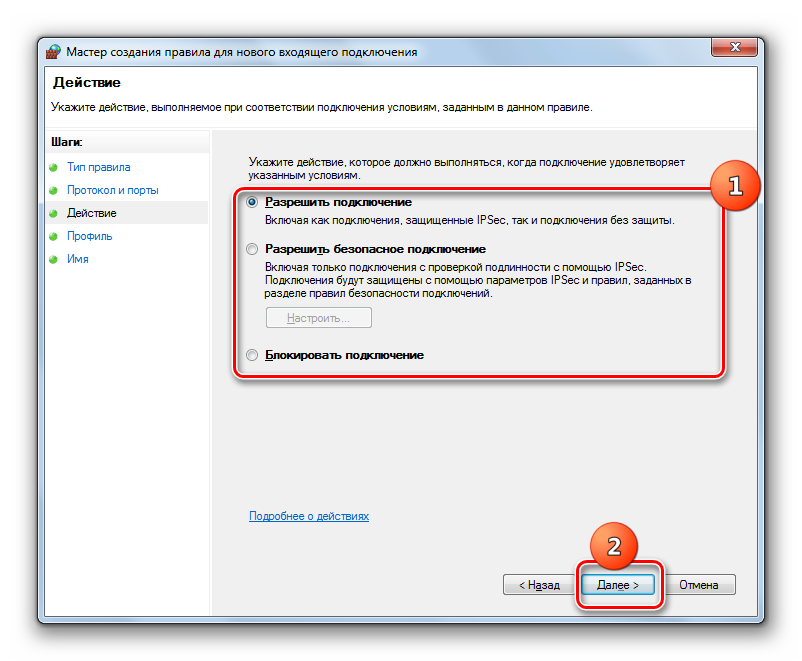

- Затем вам нужно будет путем перестановки радиокнопки выбрать один из трех вариантов:

- Разрешить подключение;

- Разрешить безопасное подключение;

- Блокировать подключение.

Чаще всего используется первый и третий пункт. Второй пункт применяют продвинутые пользователи. Итак, выберите нужный вариант в зависимости от того, хотите вы разрешить или запретить приложению доступ в сеть, и нажмите «Далее».

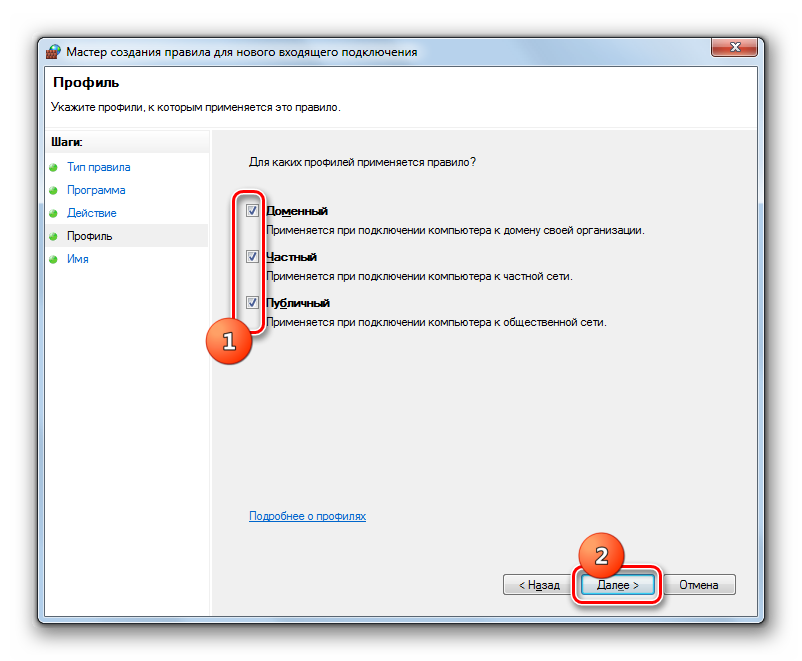

- Затем путем установки или снятия галочек следует выбрать, для какого именно профиля создается правило:

- частного;

- доменного;

- публичного.

При необходимости можно активировать сразу несколько вариантов. После выбора жмите «Далее».

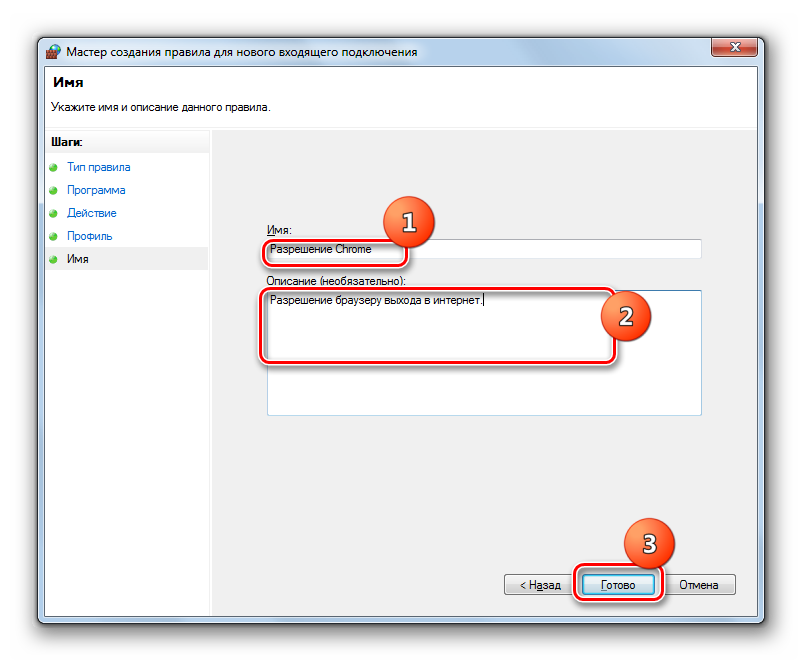

- В последнем окне в поле «Имя» следует вписать любое произвольное наименование данного правила, под которым в будущем вы сможете найти его в списке. Кроме того, в поле «Описание» можно оставить краткий комментарий, но это делать не обязательно. После присвоения имени жмите «Готово».

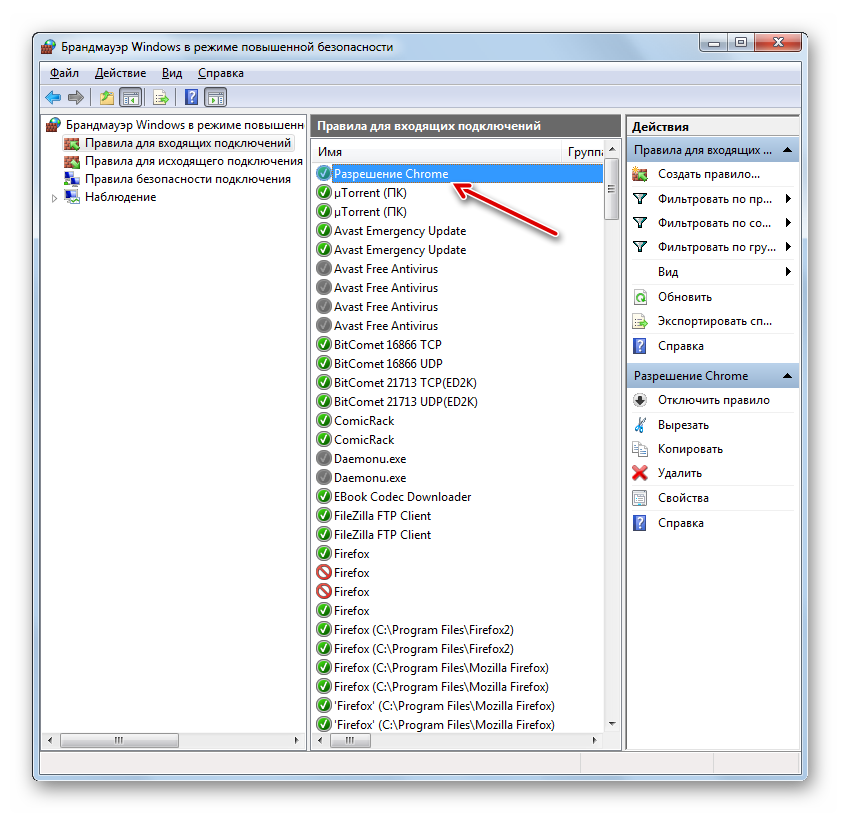

- Новое правило будет создано и отобразится в списке.

Правило для порта создается немного по другому сценарию.

- В окне выбора типа правила выберите вариант «Для порта» и нажмите «Далее».

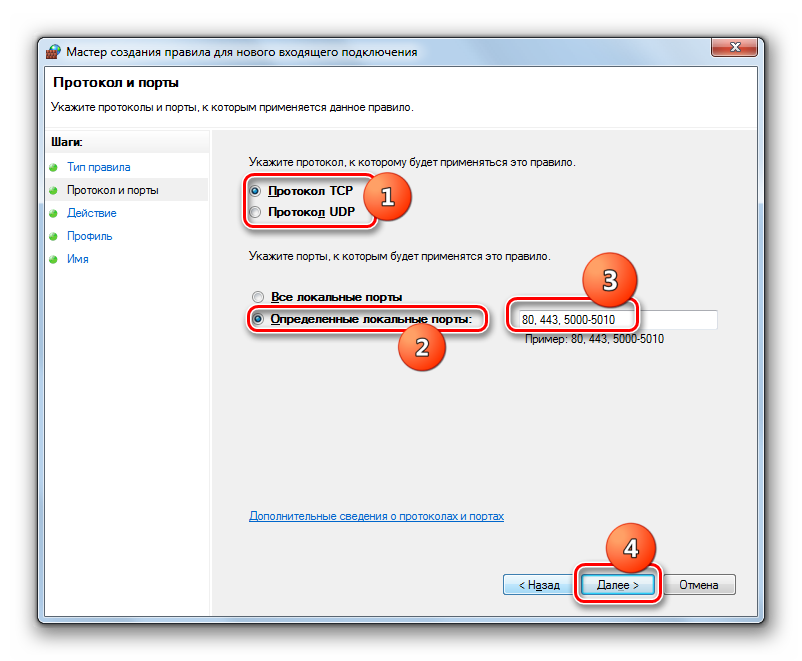

- Путем перестановки радиокнопки нужно выбрать один из двух протоколов: TCP или USD. Как правило, в большинстве случаев используется первый вариант.

Далее следует выбрать, над какими именно портами вы хотите произвести манипуляции: над всеми или над определенными. Тут опять же стоит помнить, что первый вариант применять не рекомендуется в целях безопасности, если у вас нет веских оснований на обратные действия. Так что выбирайте второй вариант. В поле справа нужно указать номер порта. Можно сразу вписать несколько номеров через точку с запятой или целый диапазон чисел через тире. После назначения указанных настроек жмите «Далее».

- Все дальнейшие шаги точно такие же, как были описаны при рассмотрении создания правила для программы, начиная с пункта 8, и зависят от того, хотите вы открыть порт или, наоборот, заблокировать.

Урок: Как открыть порт на компьютере Windows 7

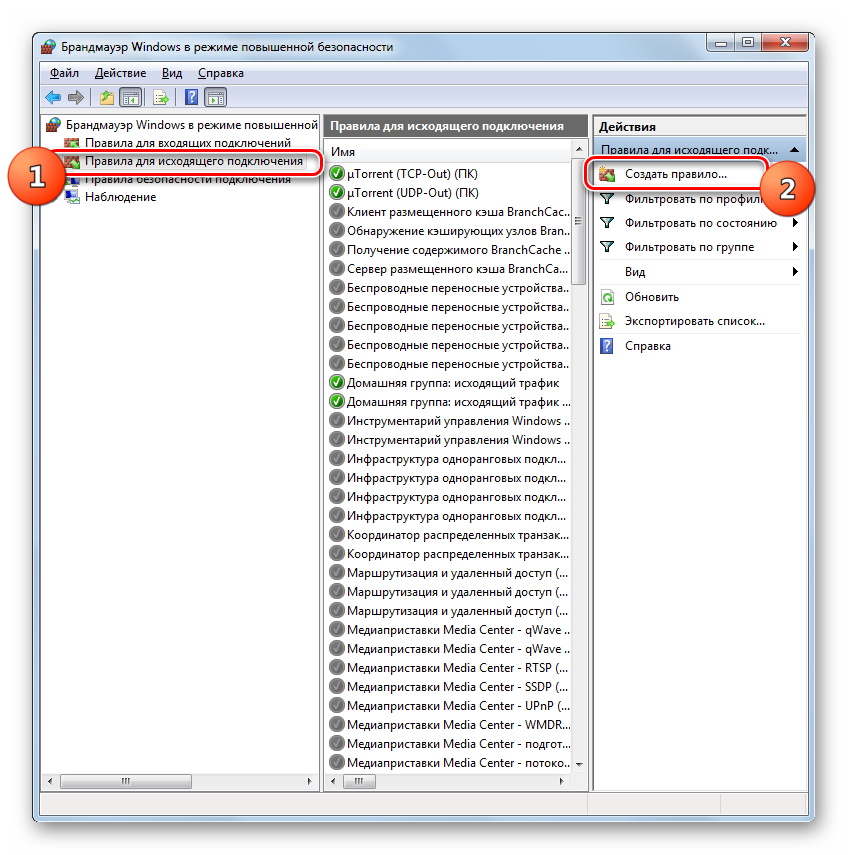

Создание правил для исходящих подключений производится точно по такому же сценарию, как и входящих. Единственное отличие состоит в том, что вы должны в левой части окна дополнительных настроек брандмауэра выбрать вариант «Правила для исходящего подключения» и только после этого нажать элемент «Создать правило…».

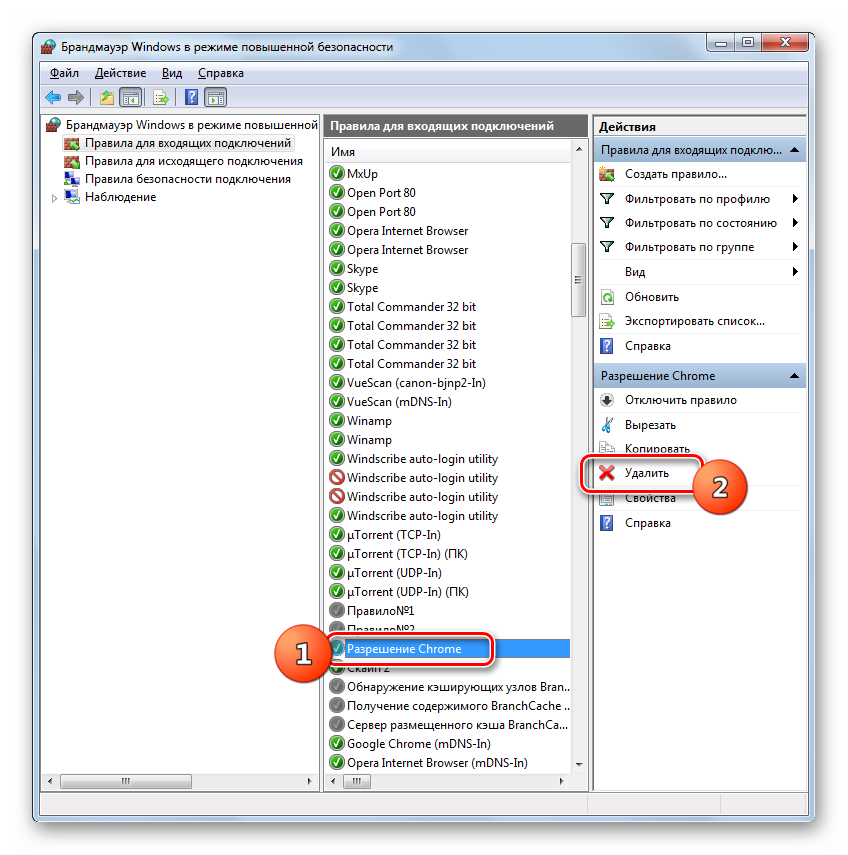

Алгоритм удаления правила, если такая необходимость вдруг появится, достаточно прост и интуитивно понятен.

- Выделите нужный элемент в списке и нажмите «Удалить».

- В диалоговом окне подтвердите действие, нажав «Да».

- Правило будет удалено из перечня.

В данном материале нами были рассмотрены только базовые рекомендации по настройке брандмауэра в Виндовс 7. Тонкая регулировка этого инструмента требует немалого опыта и целого багажа знаний. В то же время, простейшие действия, например, разрешение или запрещение доступа в сеть конкретной программы, открытие или закрытие порта, удаление ранее созданного правила, с помощью представленной инструкции доступны для выполнения даже для новичков.

Наша группа в TelegramПолезные советы и помощь

Простая настройка

Расширенная настройка

Брандмауэр (Brandmauer) — заимствованный из немецкого языка термин, являющийся аналогом английского firewall в его оригинальном значении (стена, которая разделяет смежные здания, предохраняя от распространения пожара). Интересно, что в области компьютерных технологий в немецком языке употребляется слово firewall (источник: Wikipedia).

Первоначально операционная система Windows XP включала так называемый брандмауэр подключения к Интернету (Internet Connection Firewall), который по умолчанию был выключен из-за проблем совместимости с большинством приложений. При этом диалоговое окно настройки Internet Connection Firewall находилось глубоко в сетевых настройках системы, поэтому многие пользователи не находили данную надстройку. В результате в середине 2003 года компьютерный червь Blaster атаковал большое число компьютеров под управлением Windows XP, используя уязвимость в службе Удаленный вызов процедур. А еще через несколько месяцев червь Sasser провел аналогичную атаку. В следующем году активное распространение этих вирусов успешно продолжилось. В результате компания Microsoft подверглась серьезной критике со стороны как сетевых администраторов, так и конечных пользователей и поэтому решила кардинально улучшить интерфейс и функциональность Internet Connection Firewall, а также присвоить ему новое название — брандмауэр Windows.

В брандмауэр Windows был встроен журнал безопасности, который позволяет фиксировать IP-адреса и другие данные, относящиеся к соединениям в домашних и офисных сетях или в Интернете. В нем существовала возможность записывать как успешные подключения, так и пропущенные пакеты. Это позволяет отслеживать, когда компьютер в сети подключается, например, к веб-сайту. Следует отметить, что данная возможность по умолчанию отключена (ее может включить системный администратор).

Официально новоиспеченный брандмауэр Windows был выпущен в составе крупного обновления Service Pack 2 для операционной системы Windows XP. Все типы сетевых подключений, такие как проводное, беспроводное, VPN и даже FireWire, по умолчанию фильтруются через брандмауэр (с некоторыми встроенными исключениями, разрешающими соединение для машин из локальной сети). Подобная реализация позволяет устранить проблему, когда правило фильтрации применяется лишь через несколько секунд после открытия соединения, создавая тем самым уязвимость. Стоит отметить, что брандмауэр для операционной системы Windows XP не работает с исходящими соединениями — он позволяет фильтровать только входящие подключения.

Нельзя не упомянуть тот факт, что сначала новый брандмауэр Windows, включенный в SP2, был встречен критически, поскольку некоторые веб-сайты сообщили о проблемах совместимости со многими приложениями (большинство из которых решалось добавлением исключений в брандмауэр), и крупные корпорации не спешили внедрять пакет обновлений SP2 на компьютеры своих сотрудников.

Затем, в марте 2005 года, Microsoft выпустила пакет обновлений SP1 для серверной операционной системы Windows Server 2003, который включал несколько улучшений в брандмауэр данной серверной операционной системы, но существенных изменений внесено не было.

С выходом операционной системы Windows Vista компания Microsoft добавила в свой брандмауэр новые возможности, улучшающие его развертывание в корпоративной среде, а также упростила его управление простыми пользователями. Теперь, с выходом новой операционной системы Windows 7 и улучшением ряда сетевых настроек, облик брандмауэра также претерпел некоторые изменения. Однако справедливости ради стоит отметить, что основная функциональная часть брандмауэра практически не изменилась, за исключением нескольких доработок.

Простая настройка

Брандмауэр в Windows препятствует несанкционированному доступу вредоносных программ из Интернета и локальной сети. Последняя версия брандмауэра в операционной системе Windows 7 выглядит несколько иначе, чем в Windows Vista.

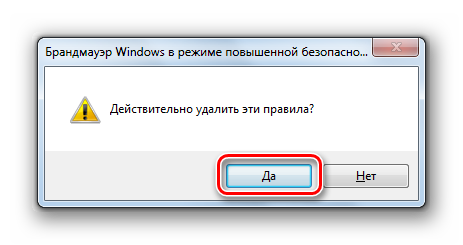

При переходе на брандмауэр в Windows Vista пользователю выдавалось недостаточно информативное диалоговое окно, показанное на рис. 1.

Рис. 1. Диалоговое окно брандмауэра в Windows Vista

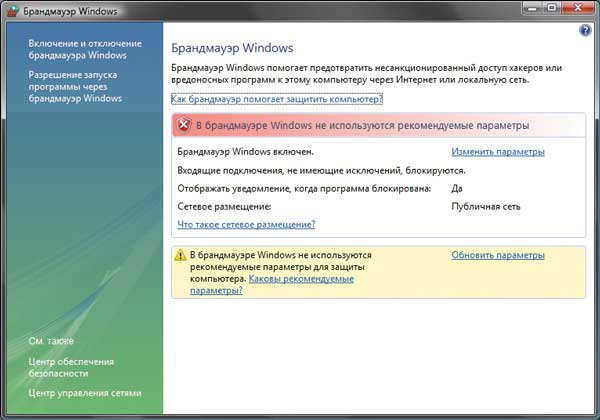

В новой операционной системе Windows 7 стандартное диалоговое окно брандмауэра было модернизировано и сейчас имеет облик, показанный на рис. 2.

Рис. 2. Диалоговое окно брандмауэра в Windows 7

Как видите, диалоговое окно брандмауэра претерпело значительные изменения. Сразу стоит обратить внимание читателей, что основным нововведением брандмауэра в операционной системе Windows 7 является одновременная работа нескольких сетевых профилей. Доступные сетевые профили:

- доменный — доменная сеть в организации, автоматически определяемая системой;

- общественный — публичные (общедоступные и беспроводные) сети, например в кафе или аэропорту;

- домашний — домашние или рабочие сети.

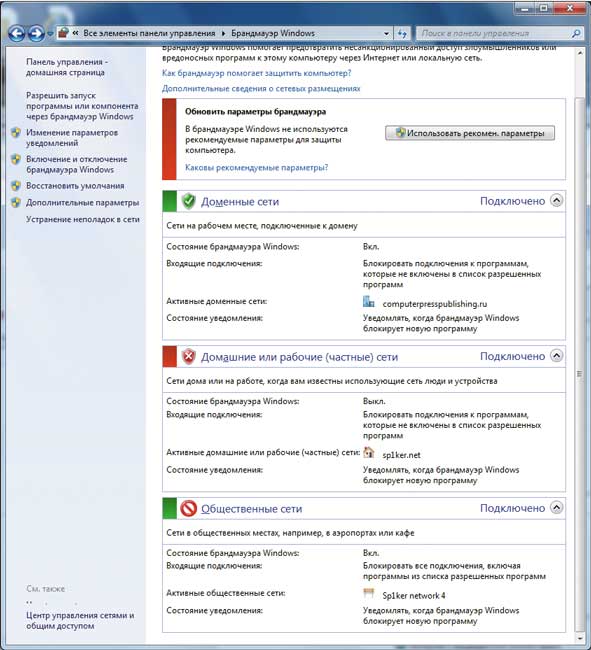

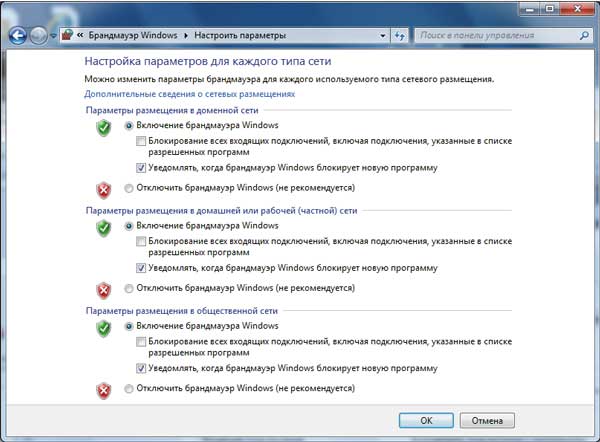

В операционной системе Windows Vista только один профиль мог быть активен в любой момент времени. Если было включено несколько профилей брандмауэра, наиболее безопасный из них становился активным. Например, при одновременном подключении к публичной и домашней сетям активным становился общественный профиль, обеспечивающий более высокую сетевую безопасность системы. В операционной системе Windows 7 все три профиля могут быть активны одновременно, обеспечивая соответствующий уровень безопасности для каждой сети, при этом неважно, сколько сетей на данный момент активно. Также следует отметить, что пользовательский интерфейс брандмаэура в панели управления стал более информативным. Для каждого активного профиля отображаются дополнительные сведения о текущих настройках профиля. В левой части панели управления брандмауэром добавились две ссылки: изменение параметров уведомления и включение/отключение брандмауэра Windows. При этом обе ссылки ведут на одно окно настройки параметров брандмауэра (рис. 3).

Рис. 3. Диалоговое окно настройки брандмауэра в Windows 7

В этом диалоговом окне настраиваются параметры включения/отключения брандмауэра для того или иного профиля, а также уведомление о блокировке программ. Стоит отметить, что Microsoft пошла навстречу пользователям, поскольку в Windows Vista уведомление о блокировке программ по умолчанию было отключено и пользователи часто жаловались на такую систему блокировки. Также для каждого из профилей доступна уже известная функция блокировки всех входящих подключений, которая работает для всех соединений, невзирая на установленные правила исключений.

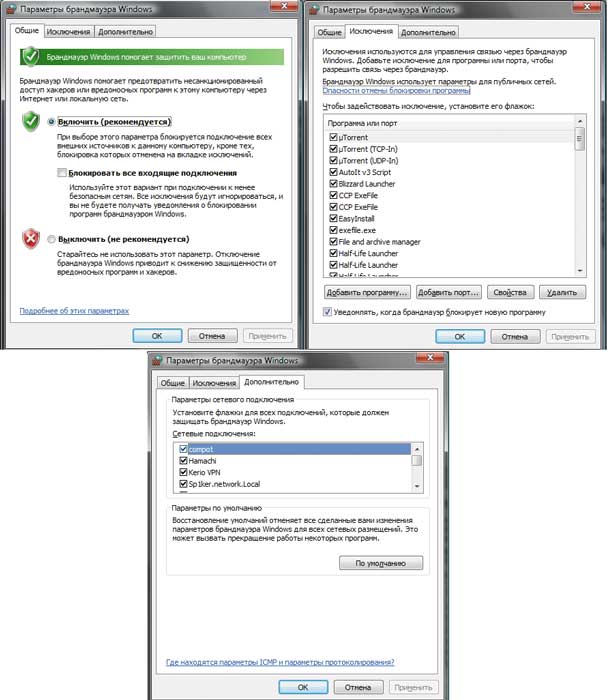

В Windows Vista в диалоговом окне настройки брандмауэра, помимо перечисленных функций, которые имеются в ОС Windows 7, есть еще две закладки, касающиеся списка исключений для программ, добавления новых программ, а также списка сетей, к которым применяются правила брандмауэра (рис. 4).

Рис. 4. Диалоговое окно настройки брандмауэра в Windows Vista

Таким образом, в новой операционной системе Windows 7 добавить программу в исключения брандмауэра достаточно просто, поскольку такая функция сразу выведена в левой части диалогового окна. Если пользователю требуется настроить разрешения для конкретной программы, компонента операционной системы или порта, то ему необходимо открыть диалоговое окно, скрывающееся под ссылкой с очень длинным названием: Разрешить запуск программы или компонента через брандмауэр Windows в левой панели, и затем в открывшемся окне нажать кнопку Изменить параметры (рис. 5).

Рис. 5. Диалоговое окно настройки исключений в брандмауэре в Windows 7

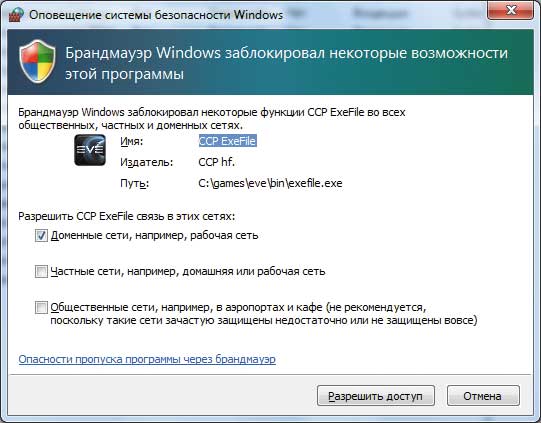

Затем пользователю нужно выбрать необходимый компонент и установить разрешения для каждого из профилей. Для добавления в список конкретной программы необходимо нажать на кнопку Разрешить другую программу. Также стоит отметить, что при блокировке программы, которая не добавлена в список исключений, появится диалоговое окно, показанное на рис. 6.

Рис. 6. Диалоговое окно блокировки программы в Windows 7

Такое системное сообщение позволяет сразу выбрать доступ программы через все три профайла сети. Это более удобное решение, поскольку дает пользователю возможность более гибко контролировать доступ к программам в зависимости от типа используемого подключения. Но вернемся к более точной настройке брандмауэра.

Конечно, брандмауэр можно запускать и другими способами. Для того чтобы запустить брандмауэр из командной строки или из окна, необходимо выполнить в командной строке control.exe /name Microsoft.WindowsFirewall. Напомним, что командная строка в Windows 7 вызывается командой cmd, набранной в строке поиска, и последующим нажатием кнопки Enter. Также более простым образом можно вызвать строку запуска (в новой операционной системе она совмещена с поиском) — нажатием комбинации клавиш Win + R.

Эта версия брандмауэра, как и предыдущие, предполагает возможность сброса настроек. Чтобы восстановить стандартные значения брандмауэра, необходимо щелкнуть на ссылке Восстановить умолчания в левой панели. Ранее, в операционной системе Windows Vista, эта опция называлась Обновить параметры. В открывшемся окне необходимо подтвердить желание вернуть всё на круги своя.

Стоит отметить, что отключение встроенного брандмауэра не рекомендуется ни при каких обстоятельствах, кроме использования дополнительного брандмауэра стороннего разработчика. Обычно при установке брандмауэра стороннего производителя встроенный брандмауэр Windows автоматически отключается. Применение любого брандмауэра предотвратит большинство атак различных сетевых червей, и в большинстве случаев домашним пользователям подойдут именно стандартные параметры брандмауэра.

Расширенная настройка

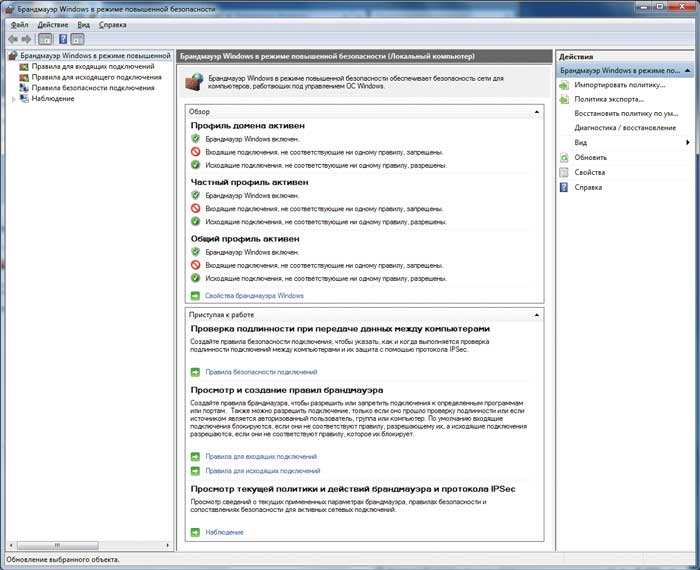

Если необходима более точная настройка параметров брандмауэра, пользователь может выбрать специальный расширенный режим, который реализован с помощью оснастки консоли управления Microsoft (MMC). В операционной системе Windows Vista, чтобы войти в этот режим, необходимо выполнить переход: Панель управления —> Администрирование —> Брандмауэр Windows в режиме повышенной безопасности. Соответственно об этой возможности брандмауэра мало кто знал. Теперь эта оснастка легко вызывается в левой панели простого варианта управления брандмауэром. В левой части панели находится специальная ссылка Дополнительные параметры, которая и ссылается на расширенную настройку брандмауэра (режим повышенной безопасности). Стоит отметить, что войти в режим повышенной безопасности можно, выполнив команду вызова оснастки от имени администратора wf.msc (рис. 7).

Рис. 7. Оснастка режима повышенной безопасности брандмауэра

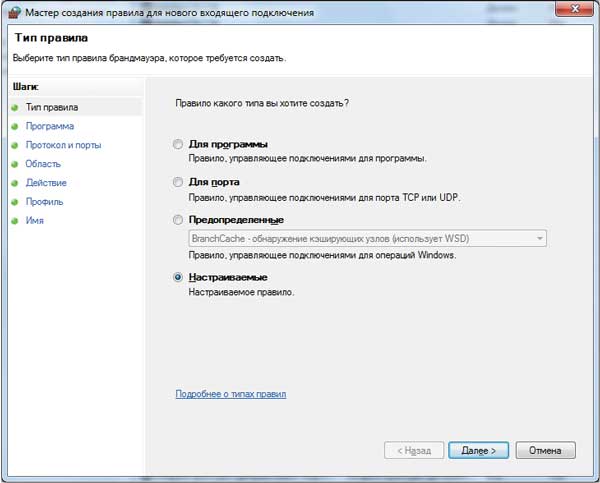

Данный элемент управления ориентирован уже не на домашних пользователей, а в большей степени на системных администраторов. В режиме повышенной безопасности брандмауэр позволяет конфигурировать и управлять настройками безопасности не только локального компьютера, но и удаленных компьютеров и объектов групповой политики. Для всех профилей по умолчанию уже существуют предустановленные наборы правил, включающие пропуск трафика для важнейших компонентов системы (загрузка обновлений, работа программ стека TCP-IP и др.). Конечно, пользователь может изменять их по собственному желанию, добавлять и удалять собственные правила для входящих и исходящих подключений. Создание новых правил реализовано с помощью специального мастера (рис. 8).

Рис. 8. Мастер создания нового правила брандмауэра

Как видно из рис. 8, существует возможность создания правила для конкретной программы (тогда указывается программа, а операционная система сама определяет порты использования), для конкретного порта TCP или UDP и применения предустановленного правила. Также имеется возможность полностью настроить правило вручную. В брандмауэре операционной системы Windows 7 сделано много изменений по сравнению с системой Windows Vista. Так, для каждого профиля фильтрация трафика теперь возможна на основе большего числа дополнительных параметров, среди них:

- пользователи и группы службы каталогов Active Directory;

- исходные и целевые IP-адреса;

- порты;

- параметры IPsec;

- типы сетевых интерфейсов;

- различные службы.

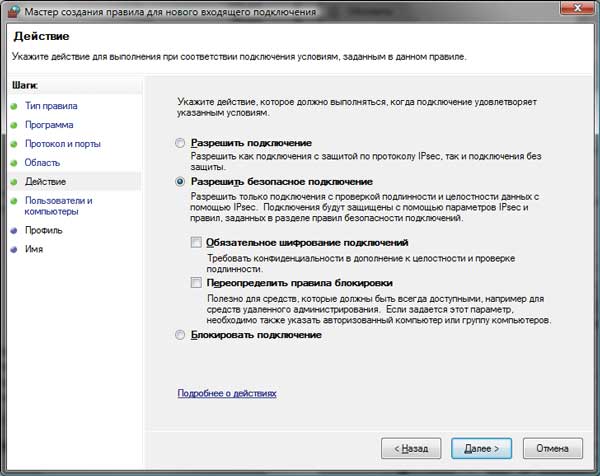

Каждое правило может быть применено ко всем профилям сетей или к каким-то определенным. Таким образом, новая версия брандмауэра позволяет более гибко настраивать правила в зависимости от нахождения компьютера в той или компьютерной сети, поскольку теперь могут быть активными несколько профилей сети. Однако большинство неспецифических параметров в настройке брандмауэра не претерпели существенных изменений. Так, при работе мастера правил для входящих/исходящих подключений было изменено диалоговое окно, имеющее отношение к безопасности подключения (рис. 9 и 10).

Рис. 9. Мастер создания правил брандмауэра Windows Vista

Рис. 10. Мастер создания правил брандмауэра Windows 7

Однако более подробный рассказ обо всех возможностях тонкой настройки брандмауэра Windows 7 выходит за рамки нашей статьи о нововведениях. Более детальную информацию о настройке интегрированного брандмауэра Windows 7 можно получить на сайте Miscrosoft.

КомпьютерПресс 11’2009

В этом году Windows XP исполняется 10 лет. Возраст встроенного в ОС firewall можно считать по разному. Сейчас уже, наверное, далеко не каждый вспомнит, что в исходной версии Windows XP прообраз нынешнего брандмауэра назывался Internet Connection Firewall (ICF), имел весьма ограниченный функционал и настраивался вручную в свойствах конкретного сетевого интерфейса. Тем не менее, уже тогда один из самых частых вопросов, который мы получали от корпоративных заказчиков, звучал примерно так: «Почему вы не включили ICF по умолчанию?». Забавно, да?

Собственно Windows Firewall появился с выходом SP2 для Windows XP, содержал ряд существенных улучшений по сравнению с ICF и был включен в ОС по умолчанию. Последний факт первое время частенько приводил к неработоспособности многих устаревших приложений, необходимости задания в Windows дополнительных настроек и, естественно, критике в адрес MS. А сколько было написано по поводу отсутствия исходящей фильтрации… Но уже прогремели Nimda, Slammer, Blaster, другие приятные слуху названия, и для многих было очевидно, что наличие встроенного брандмауэра является далеко не лишним.

Vista и Windows Server 2008 привнесли еще большие изменения в Windows Firewall: фактически появилась новая платформа фильтрации, на основе которой работал firewall и могли создаваться сторонние решения, с настройками брандмауэра были объединены политики IPsec, таки появилась фильтрация исходящего трафика.

В рамках этого поста я хотел бы остановиться на особенностях Windows Firewall в «семерке» и R2. Эти особенности, конечно, уже перечислены в различных статьях на том же TechNet, но, как правило, настолько кратко, что суть усовершенствований может ускользнуть и остаться недооцененной.

Несколько активных профилей

Первая и главная, как мне кажется, особенность firewall в Windows 7 заключается в том, что несколько профилей могут быть активными одновременно.

Напомню, начиная с Windows Vista, встроенный firewall поддерживает три профиля – domain, private и public (в XP их было два – domain и standard). Каждый профиль представляет собой набор применяемых firewall-ом правил. Всякий раз, когда компьютер подключается к сети, ОС пытается идентифицировать эту сеть и применить соответствующий профиль. В частности, если в сети доступен контроллер домена, которому принадлежит данный компьютер, автоматически применяется доменный профиль. Если же в новой сети, к которой компьютер подключился, контроллер домена отсутствует, применяется наиболее ограничивающий public-профиль. При этом перед пользователем возникает окно, в котором можно явным образом выбрать профиль для данной сети (см. рис. 1).

Рис. 1

Служба Network Location Awareness (NLA) сохраняет информацию о сети в специальной базе данных. Когда в следующий раз компьютер подключится к этой сети, и NLA успешно ее идентифицирует на основе сохраненной в базе информации, firewall автоматически применит соответствующий профиль.

Так вот в Windows Vista в каждый момент времени только один профиль может быть активным. То есть в каждый момент времени настройки только одного профиля применяются ко всем сетевым интерфейсам, для которых firewall включен.

Это порождает определенные проблемы. Например, в доменном профиле администратор разрешил входящие подключения для некоторого бизнес-приложения (Microsoft Office Groove, как вариант). Пользователь работает на ноутбуке в доменной сети и использует это бизнес-приложение. Предположим, пользователь перемещается в переговорную комнату, из которой доступна некоторая публичная WiFi-сеть, скажем, офиса соседнего этажа или оператора мобильной связи. WiFi-адаптер ноутбука автоматически подключается к этой публичной сети, и для нее должен быть применен профиль public. В подобной ситуации, когда адаптеры “смотрят” в разные сети, Vista всегда применяет наиболее ограничивающий профиль, то есть public, в котором, в свою очередь, все входящие подключения запрещены. Как следствие, наше бизнес-приложение перестает корректно работать.

Другой пример – VPN. Все тот же пользователь со своего ноутбука пытается получить доступ к корпоративным ресурсам, но уже из дома. Он устанавливает VPN-подключение, и перед ним вся корпоративная сеть. Однако поскольку для VPN-подключения используется, например, private-профиль, настройки доменного профиля firewall-а не применяются, и бизнес-приложение опять не работает так, как надо. Все это создает определенную головную боль для ИТ-отдела компании.

Windows 7 поддерживает такие же три профиля firewall. Однако сразу несколько профилей одновременно могут быть активными. Каждый сетевой адаптер использует наиболее подходящий профиль для той сети, к которой он подключен (см. рис.2).

Рис. 2

Стало быть, после подключения из Интернет-кафе с помощью VPN к корпоративной сети, ко всему трафику, следующему через VPN-туннель, применяется доменный профиль, в то время как весь остальной трафик защищен профилем public.

Дальше перечислены менее существенные, но весьма полезные изменения, на которые стоит обратить внимание.

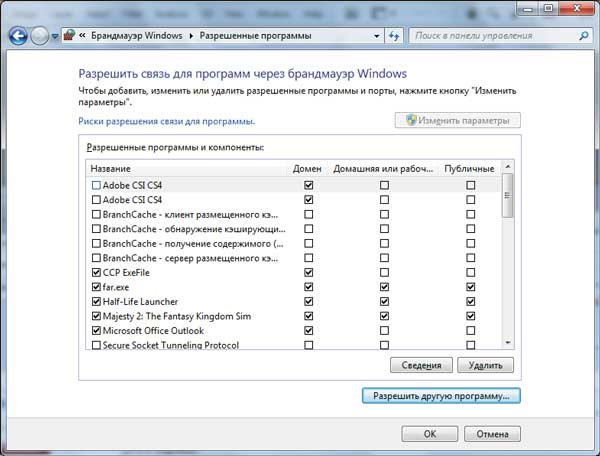

Настройка исключений для нескольких профилей

Есть несколько усовершенствований в интерфейсе аплета Windows Firewall в панели управления. Раньше, при настройке исключений, то есть указании, какому приложению разрешено работать через firewall, настройки сохранялись в текущем (активном в настоящий момент) профиле. В Windows 7 можно явным образом выбрать один или несколько профилей, на которые распространяется данное исключение (см. рис. 3).

Рис. 3

Подобная возможность есть и при появлении оповещения о том, что некоторое приложение пытается работать через firewall (см. рис. 4).

Рис. 4

Подчеркну, что речь идет именно об аплете Windows Firewall. Если создавать правило с помощью Windows Firewall with Advanced Security, то и в Vista, и в Windows 7 создаваемое правило можно сразу же распространить на несколько профилей.

Включение/выключение firewall для профилей

В Windows 7 можно довольно легко включить или выключить firewall, а также оповещения о блокировании приложений для конкретного профиля или профилей (см. рис. 5).

Рис. 5

Дополнительные ссылки

С помощью дополнительных ссылок из аплета Windows Firewall в “семерке” можно быстро перейти к консоли Windows Firewall with Advanced Security, настройкам по умолчанию или к инструменту разрешения проблем. Эта мелочь, на которую обычно не обращают внимание, помогает сэкономить время (рис. 6.).

Рис. 6

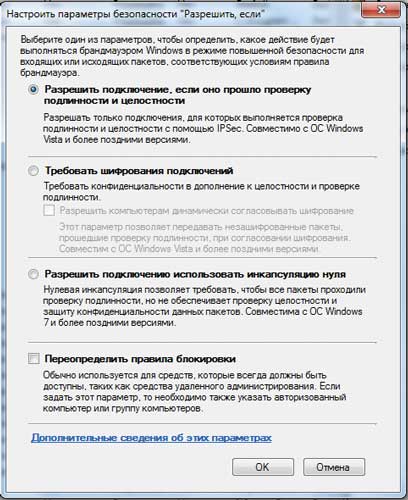

Исключения для пользователей и компьютеров

При создании правил в Windows Vista можно было задействовать IPSec и указать, что соединения разрешены для конкретных пользователей и/или компьютеров. В Windows 7 плюс к этому можно задавать исключения для пользователей и/или компьютеров (см. рис. 7).

Рис. 7

Диапазоны портов

Последняя деталь, которую хотелось бы отметить, возможность в правилах указывать теперь диапазоны портов. В Vista можно было указывать конкретные номера портов, разделяя их запятой (см. рис. 8).

Рис. 8

Добавлю также, что для разработчиков третьих фирм доступен обновленный по сравнению с предыдущими версиями API, позволяющий, с одной стороны, добавлять свой функционал, с другой, задействовать только нужные возможности встроенного firewall. Например, разработчик может реализовать свои политики управления firewall, но при этом опираться на встроенные политики IPsec.

Однако следует помнить, что если вы выключаете Windows Firewall не через API, а штатными средствами Windows (панель управления, netsh), то выключаются и все политики IPsec. Последнее приводит к отключению, например, DirectAccess на клиенте.

Еще одна особенность связана с возможность настройки фильтров для virtual account и Service SID. Оба этих механизма подробно рассмотрены здесь.

Итак, Windows Firewall эволюционирует вместе с операционной системой, отвечая на не менее активно совершенствующиеся угрозы безопасности.

Не претендуя на звание мощного специализированного брандмауэра, Windows Firewall при этом доступен «из коробки», эффективно управляется через групповые политики, либо скриптами и выполняет свою главную задачу – дополнительная защита рабочей станции / сервера от внешнего нежелательного сетевого воздействия. Мне кажется, справляется с этой задачей очень неплохо. Почему бы не использовать?

Здравствуйте, уважаемые читатели. Я думаю ни для кого не секрет, что начиная с версии Windows Vista, компания Майкрософт интегрировала в свои ОС надежный и гибко настраиваемый брандмауэр. Однако, как и у большинства брандмауэров сторонних производителей, настройки по-умолчанию не обеспечивают максимально возможный уровень защиты. Сегодня мы с вами поговорим о том, как повысить эффективность защиты брандмауэра Windows 7 правильно настроив его.

Примечание: все действия описанные в этом блоге актуальны и для 2008 R2, а также для Windows Vista/Server 2008

Для ясности, определим некоторые элементарные понятия, чтобы по ходу изложения не возникало путаницы. Что такое IP-адрес, порт, протокол, я надеюсь, все знают. Поэтому на этом останавливаться не будем.

Примечание: Несмотря на то, что в статье демонстрируется управление брандмауэром Windows 7, это руководство и рекомендации актуальны также и для версий Windows Vista и Windows 8.x.

Направление соединения, бывает входящее и исходящее. Исходящим называется соединение, инициируемое локальным компьютером, входящим — инициируемое удаленным компьютером. Обратите внимание, что, если ваш браузер обращается к некоторому ресурсу в сети, и тот отвечает ему какими-либо данными, то этот ответ по-прежнему считается отправленным в рамках исходящего подключения.

Суть работы брандмауэра заключается в разрешении одних соединений (подключений) и блокировании других. В связи с этим, следуя правилам фильтрации появились понятия:

- Черный список: разрешить все, кроме запрещенного.

- Белый список: запретить все кроме разрешенного.

Я думаю всем понятно, что белый список намного эффективнее черного. Более того, во многих случаях фильтрация по черному списку может быть совершенно бесполезной, с точки зрения защиты. По-умолчанию, входящие подключения фильтруются согласно белому списку, а исходящие – черному. Причем изначально в черном списке исходящих подключений нет ни одного правила, т.е. файрволл исходящие подключения не блокирует.

Что такое сетевое расположение в Windows Vista/7 все знают? Если нет, то

- Публичная сеть. По умолчанию любая сеть при первом подключении попадает в категорию публичных. Для такой сети подразумевается, что она открыта для прочих компьютеров и никак не защищает локальный компьютер от других.

- Частная сеть. Подключение к сети, недоступной для окружающих, может быть отмечено администратором как частное. Это, например, может быть подключение к домашней или офисной сети, изолированной от общедоступных сетей с помощью аппаратного брандмауэра или устройства, осуществляющего преобразование сетевых адресов (NAT). Беспроводные сети следует защитить протоколом шифрования, таким как WPA или WPAv2. Сеть никогда не попадает в категорию частных автоматически. Такая настройка выполняется только администратором. ОС Windows запоминает такую сеть, и при следующем подключении та останется в категории частных.

- Домен. Этот тип сетевого расположения определяется, когда локальный компьютер входит в домен службы Active Directory и может пройти проверку подлинности его доменного контроллера с использованием одного из сетевых подключений. Если указанные условия выполняются, доменный тип сетевого расположения назначается автоматически. Администраторы не могут назначить его вручную.

Блокирование исходящих подключений

Итак, как мы будем настраивать наш файерволл? Я предлагаю перевести работу фильтра исходящих подключений в режим белой фильтрации, и настроить список разрешений. Для этого откроем оснастку Windows Firewall with Advanced Security.

Теперь запретим исходящие подключения для Публичных и Частных сетей. Доменный профиль мы не затрагиваем в случае, если компьютер не в домене (я думаю мало кто из пользователей поднимает у себя дома доменную структуру). Для этого откроем окно свойств брандмауэра и на вкладках Частного и Публичного профиля поставим опцию Исходящие подключения в состояние Блокировать.

Теперь осталось прописать правила для всех приложений и служб, которым необходимо получать доступ в интернет. Я расскажу и покажу на примере как создавать правила приложений, служб Windows, гаджетов рабочего стола, а также как активировать стандартные зарезервированные правила.

Создание правил для приложений

Как создавать правила для приложений, я вам расскажу на примере. Допустим, необходимо разрешить браузеру выполнять исходящие подключения. Для этого перейдем в группу правил Исходящих подключений, и выполним действие Новое правило. Откроется мастер создания правила для исходящего подключения.

На данном шаге мастера мы указываем тип создаваемого правила. В данном случае выбираем Для программы и жмем далее.

На следующем шаге прописываем путь к приложению, в данном случае прописываем путь к ИЕ и жмем далее

На данном шаге мы можем разрешить или запретить подключение. Поскольку нам надо разрешить его, то выбираем разрешить.

Выбираем Сетевые расположения, для этого правила:

Вводим имя правила и его описание

И нажимаем Готово. После создания правила мы можем, при необходимости, уточнить дополнительные параметры, такие как протоколы, локальный/удаленный порты, ip-адреса, подсети и многое другое.

Создание правил для служб Windows

Теперь покажем как дать доступ в сеть службе Windows Update. Для этого при создании правила на первом шаге выберем пункт Настраиваемое и нажимаем далее. Как мы знаем, службы, загружаемых из динамических библиотек, хостятся в процессе svchost.exe. Поэтому дадим разрешение этому процессу для службы Windows Update.

Жмем далее и выполняем стандартные процедуры.

Создание правил для гаджетов рабочего стола

Для того, чтобы разрешить гаджетам выходить в Интернет, необходимо создать разрешающее исходящее правило для %ProgramFiles%Windows Sidebarsidebar.exe. Правило создается аналогично, описывалось ранее.

Как активировать стандартные зарезервированное правило

Допустим, нам нужно разрешить утилите ping отправлять ICMP пакеты. Для этого, мы активируем зарезервированное правило. На 1-м шаге мастера выбираем Предопределенные – Общий доступ к файлам и папкам и далее следуем скриншотам.

Как разрешить VPN-подключение через брандмауэр

Допустим, необходимо создать правило для VPN подключения через туннель PPTP. Для этого создаем, как описано ранее, 2 правила:

- Разрешить 47 протокол (GRE) для удаленного хоста

- Разрешить передачу TCP пакетов на 1723 порт удаленного хоста.

Заключение

В данном обзоре я подробно рассказал Вам, как настроить Брандмауэр Windows для обеспечения более высокого уровня безопасности. Однако, всегда следует помнить, что теперь Вам придется все время за ним следить. При установке нового приложения (а иногда и после обновления старого) вам придется каждый раз создавать/изменять правила. Поэтому вам надо выбирать: либо повышенная безопасность, либо удобство работы.

Понравилась статья? Поделитесь ею с друзьями в социальных сетях!

Также по теме:

Немного о надежности антивирусной защиты

Что нужно знать пользователям Microsoft Security Essentials. FAQ

Защита домашних ПК от компьютерных угроз. Часть 1 – актуальность

Защита домашнего ПК от компьютерных угроз. Часть 2 – основные виды угроз

Защита домашнего ПК от компьютерных угроз. Часть 3 – основные методы защиты

Вебкаст: сравнение эффективности работы защитных механизмов в различных интернет-браузерах

Вебкаст: использование Secunia PSI для контроля актуальности версий установленного ПО

Раздаем интернет по WiFi встроенными средствами Windows

Как вручную контролировать отображаемые изображения на плитке современного приложения Фотографии в Windows 8.1

Выбор редакции Windows 8/8.1 для домашних пользователей