Пароль не отвечает требованиям политики — как исправить?

При изменении пароля в Windows 11, Windows 10 или других версиях системы вы можете столкнуться с сообщением: «Введенный пароль не отвечает требованиям политики паролей. Проверьте минимальную длину пароля, его сложность, отличие от ранее использованных паролей». Текст сообщения может варьироваться, в зависимости от того, какой именно способ вы будете использовать для изменения пароля Windows.

В этой инструкции подробно о том, как отключить требования к паролям в Windows путем настройки соответствующих политик безопасности. Способы приведены для компьютера с личной учетной записью, а не для учетной записи домена, впрочем, логика остается той же и для этого сценария. На близкую тему: Способы изменить пароль Windows 11 и Windows 10.

О каких политиках паролей и требованиях идет речь

Сообщение «Введенный пароль не отвечает требованиям политики» появляется в ситуации, когда в политиках безопасности заданы какие-либо ограничения для паролей, а именно:

- Минимальная длина пароля

- Требования к сложности пароля, которые включают в себя:

- Пароль не должен содержать имя или часть имени пользователя.

- Пароль должен содержать не менее 6 символов

- Пароль должен содержать символы по меньшей мере трёх из следующих видов: прописные латинские буквы, строчные латинские буквы, цифры, символы (не являющиеся буквами или цифрами).

В большинстве случаев оказывается включенным вторая из двух политик. Есть и другие политики паролей, например, задающие максимальный срок их действия, но появляющееся сообщение в этом случае будет другим: Пароль просрочен и должен быть заменен.

Если у вас нет задачи отключать требования к паролям или речь идёт о компьютере организации, просто установите пароль, соответствующий указанным требованиям (об определении заданной минимальной длины пароля — далее в инструкции).

В ситуации, когда это ваш личный компьютер, вы можете отключить требования к паролям несколькими способами.

Как отключить требования политики безопасности к паролям

Есть несколько способов отключения требований политики безопасности, относящихся к паролям. Основной — использование оснастки «Локальная политика безопасности». Шаги будут следующими:

- Нажмите клавиши Win+R на клавиатуре (или нажмите правой кнопкой мыши по кнопке «Пуск» и выберите пункт «Выполнить»), введите secpol.msc и нажмите Enter.

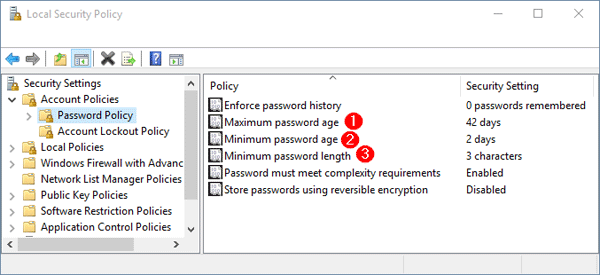

- Перейдите в раздел «Политики учетных записей» — «Политика паролей». По умолчанию, без настроенных ограничений все значения должны выглядеть как на изображении ниже.

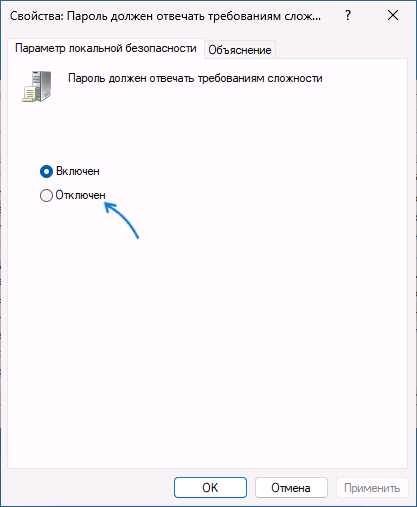

- Если вы видите, что настроена минимальная длина пароля (значение отличается от 0) или включена политика «Пароль должен отвечать требованиям сложности», дважды нажмите по такой политике и измените значение на 0 или «Отключен» соответственно.

- Примените сделанные настройки.

Вторая возможность — использование Windows PowerShell. Отключить требования к минимальной длине пароля можно следующим образом:

- Запустите PowerShell или Терминал Windows от имени Администратора. Сделать это можно через меню по правому клику на кнопке Пуск.

- Введите команду net accounts и проверьте, установлена ли минимальная длина пароля.

- Если значение задано, используйте команду

net accounts /minpwlen:0

чтобы отключить требования к длине пароля.

Настроить требования политики к сложности пароля с помощью net accounts не получится, но можно использовать следующий набор команд:

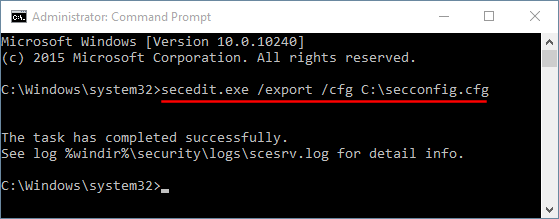

secedit /export /cfg c:\edit.cfg

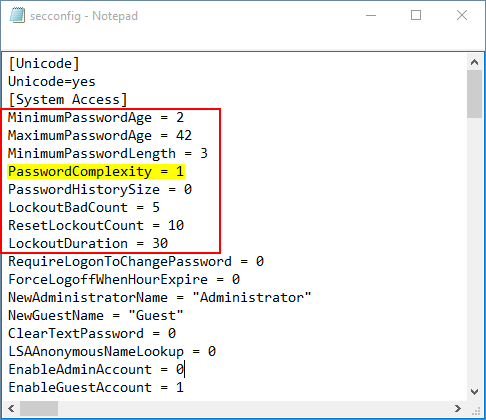

((get-content c:\edit.cfg) -replace ('PasswordComplexity = 1', 'PasswordComplexity = 0')) | Out-File c:\edit.cfg

secedit /configure /db $env:windir\security\edit.sdb /cfg c:\edit.cfg /areas SECURITYPOLICY

rm c:\edit.cfg

Также на эту тему может быть полезным: Как сбросить локальные групповые политики и политики безопасности в Windows.

Салимжанов Р.Д

Настройка парольной политики в Windows 10 важна для обеспечения безопасности вашего устройства и данных. Включение и соблюдение парольных политик помогают защитить ваш компьютер от несанкционированного доступа и предотвратить утечку конфиденциальных данных.

Для настройки парольной политики в Windows 10, можно использовать инструменты локальной групповой политики или через Windows PowerShell.

Чтобы настроить парольную политику через локальную групповую политику, выполните следующие шаги:

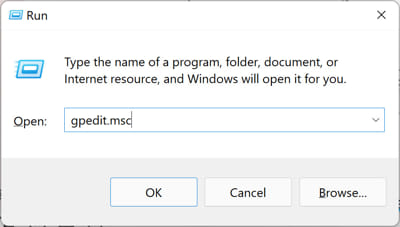

Нажмите Win + R, чтобы открыть окно «Выполнить», введите gpedit.msc и нажмите Enter.

В локальной групповой политике перейдите в «Конфигурация компьютера», «Настройки Windows», «Параметры безопасности», «Политика паролей».

В этом разделе мы можем настроить различные параметры парольной политики, такие как минимальная длина пароля, требования к сложности пароля, максимальный период действия пароля и другие.

Давайте немного поиграемся и выставим параметры.

Минимальная длина пароля:

Число уникальных паролей:

Сложность пароля:

Если вдруг, кто-либо не понимает какой-либо из параметров window прекрасным образом предоставил кнопочку “Объяснение”, где о каждом из них можно прочитать.

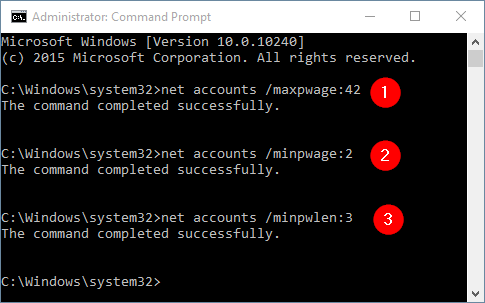

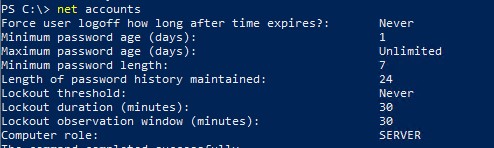

Запускаем PowerShell Windows от имени Администратора.

Далее прописываем команду net accounts, она используется для просмотра и конфигурирования политик учетных записей в домене. С помощью этой команды можно просмотреть текущие настройки политик учетных записей, такие как минимальная и максимальная длина пароля, время протухания пароля и другие параметры.

А далее пользуемся командами для настройки парольной политике:

— minpwlen: Этот параметр определяет минимальную длину пароля, которая должна быть установлена для пользователей. Например, net accounts /minpwlen:8 устанавливает минимальную длину пароля равной 8 символам.

— maxpwage: Этот параметр определяет максимальный возраст пароля, после которого пользователь должен его изменить. Например, net accounts /maxpwage:90 устанавливает максимальный возраст пароля в 90 дней.

— minpwage: Этот параметр определяет минимальный возраст пароля, после которого пользователь может его изменить. Например, net accounts /minpwage:1 устанавливает минимальный возраст пароля в 1 день.

— uniquepw: Этот параметр определяет, можно ли использовать предыдущие пароли при изменении пароля. Значение yes означает, что предыдущие пароли запрещены, а no — что позволяется использовать предыдущие пароли. Например, net accounts /uniquepw:yes запрещает использование предыдущих паролей.

Пример роботы net accounts /minpwlen:8

Ну вроде все, здесь все очень легко. Точно также можно настроить политику паролей на сервере Windows 19.

В целом, настройка парольной политики в Windows способствует обеспечению безопасности вашего устройства и данных и является ��ажным элементом защиты в мире цифровых технологий.

1) Пароль не отвечает требованиям политики — как исправить? // [электронный ресурс]. URL: https://remontka.pro/password-doesnt-meet-requirements/ (дата обращения 24.07.2024).

3) Настройка AD GP: Тонкая настройка политики паролей в домене Active Directory // [электронный ресурс]. URL: https://www.youtube.com/watch?v=zQeliHLUdQI (дата обращения 24.07.2024).

Unable to change Windows password and keep getting the error “The password you typed does not meet the password policy requirements“? How to make the system lock your account when a hacker tries to guess your password continuously? In this guide we’ll show you how to change the account lockout and password complexity requirement policy from Command Prompt, Local Security Policy Editor, or by exporting / importing your policy. These methods work on Windows 10, 8, 7, Vista and XP.

- Part 1: Local Security Policy

- Part 2: Change Password Complexity Requirement Policy

- Part 3: Change Account Lockout Policy

- Part 4: Change Local Security Policy by Exporting and Importing

Local Security Policy

Local Security Policy allows enforcing many system-wide, user and security-related settings, such as password policy, account lockout policy, audit policy and user rights.

When you want change a security setting this is how you launch the Local Security Policy Editor:

- Press the Windows key + R to bring up the Run box.

- Type secpol.msc and hit Enter.

When the Local Security Policy Editor opens, you can navigate to the security policy you’re interested.

Note that the Local Security Policy Editor is not available on the Home edition of Windows. So if you’re running Windows 10/8/7/Vista/XP Home, you have to change the local security policy from Command Prompt.

Change Password Complexity Requirement Policy

In the left pane of Local Security Policy Editor, expand Account Policies and then click Password Policy. In the right pane you see a list of password policy settings. Double-click on the policy you want to modify, it will open the Properties box and you can change the setting to desired value.

- Maximum password age

Set the maximum number of days that a password is valid. After this number of days, the password is expired and Windows will force you to change the password at the next logon. You can set the Maximum password age between 1 and 999, or set it to 0 so your password will never expire. - Minimum password age

This security setting determines the period of time (in days) that a password must be used before the user can change it. You can set a value between 1 and 998 days, or set it to 0 for allowing to change password anytime. This policy allows you to limit how frequently a user may change the password.

Note: The Minimum password age must be less than the Maximum password age, unless the Maximum password age is set to 0. - Minimum password length

Specify the least number of characters a password can have. You can set a value of between 1 and 14 characters, or set to 0 if you allow blank password. This policy can reject a user to set a short password that does not meet a minimum password length. For security reasons you’ll generally want passwords of at least six characters because long passwords are usually harder to crack than short ones. - Password must meet complexity requirements

If this policy is enabled, passwords must meet the following minimum requirements:- Be at least six characters long

- Contain a combination of at least three of the following characters: uppercase letters, lowercase letters, numbers, symbols (punctuation marks)

- Don’t contain the user’s user name or screen name

You can also change the password policy from an elevated Command Prompt. This is especially useful if you’re running Windows Home edition.

For example, if you want to change Maximum password age to 42 days, type the command:

net accounts /maxpwage:42

Set Minimum password age to 2 days, type:

net accounts /minpwage:2

Set Minimum password length to 3 characters, type:

net accounts /minpwlen:3

Change Account Lockout Policy

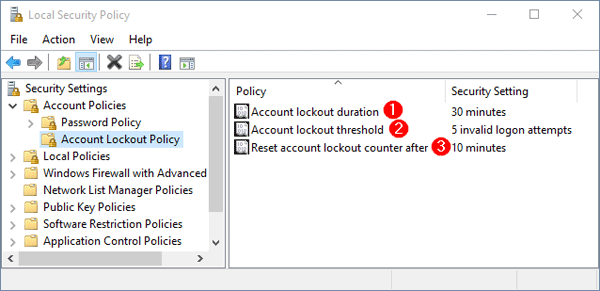

In the left pane of Local Security Policy Editor, expand Account Policies and then click Account Lockout Policy. In the right pane you see three policy settings. Double-click on the policy and you can change the setting to desired value.

- Account lockout duration

Specify the number of minutes that a locked account remains inaccessible before it automatically becomes unlocked. You can set the account lockout duration between 1 and 99,999 minutes. If you set it to 0, then a locked out account will remain locked until an administrator manually unlocks that account. This policy has to set along with Account lockout threshold policy. - Account lockout threshold

Set the number of invalid logon attempts that are allowed before an account becomes locked out. The lockout threshold can be set to any value from 0 to 999. If the lockout threshold is set to zero, accounts will never be locked out due to invalid logon attempts. - Reset account lockout counter after

Specify the time (in minutes) that must elapse after a failed logon attempt before logon attempt counter is reset to 0. The available range is 1 minute to 99,999 minutes.Note: The Account lockout duration must be greater than or equal to the Reset account lockout counter after time.

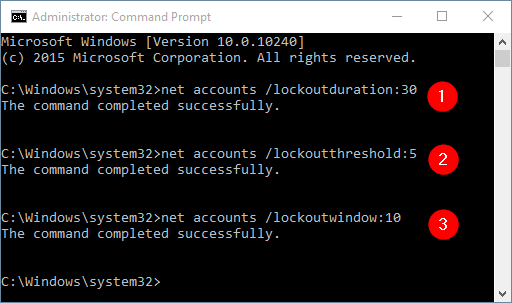

Here is how you can change the account lockout policy from an elevated Command Prompt.

For example, if you want to set Account lockout duration to 30 minutes, type:

net accounts /lockoutduration:30

Set Account lockout threshold to 5 bad logon attempts, type:

net accounts /lockoutthreshold:5

Set Reset account lockout counter after to 10 minutes, type:

net accounts /lockoutwindow:10

Change Local Security Policy by Exporting and Importing

How to copy local group policy objects from one machine to another? Is it possible to disable the “Password must meet complexity requirements” policy using Command Prompt? All these can be achieved by exporting & importing the local security policy. Here’s how:

- Open an elevated Command Prompt.

- Type the following command and press Enter. This will export all the settings of local security policy to a text file.

secedit.exe /export /cfg C:\secconfig.cfg - Open the C:\secconfig.cfg file with NotePad and you can view and modify the policy for your own purpose. For example, if you want to disable the password complexity requirements policy, just set the value PasswordComplexity to 0 and save your changes.

- Type the following command to import the local security policy from the file C:\secconfig.cfg. Of course, you can move the secconfig.cfg file to another computer and then import the policy.

secedit.exe /configure /db %windir%\securitynew.sdb /cfg C:\secconfig.cfg /areas SECURITYPOLICY - Restart your computer and the imported security policy will take effect.

- Previous Post: How to Turn on / off Adaptive Brightness in Windows 10 / 8

- Next Post: How to Restore Local Security Policy to Default in Windows 10, 8, 7, Vista and XP

A complicated and complex password ensures that your account is not easy to hack into. Phishing techniques can be used by a hacker for unauthorized access to your computer account. Thankfully, the Windows operating system includes an extra layer of security that enforces you to create a complex password in the first place which includes lower and upper case letters, special characters, and whatnot.

However, not everyone likes having this feature enabled. Sometimes it becomes hard to remember your password and you need to click the “Forgot password” button to reset it.

In this article, we will show you how to disable and remove the password complexity requirement on your Windows 11 or 10 PC and how to set a normal password instead, one which you can remember. The method shared below also works for Windows Server devices, where the password complexity requirement is enabled by default.

Learn how to manage PIN complexity instead.

What is Password Complexity Requirement in Windows

You can configure a password for your user account on a Windows PC by going to the following:

Settings app >> Accounts >> Sign-in Options >> Password

If you set up or change your password here, there may be chances that you see the following error message:

Password does not meet complexity requirements

If so, this means that your organization or your computer’s administrator has set a policy to enforce complex passwords to ensure maximum security. Therefore, in order to set a password, it must meet the following requirements:

- Not contain the user’s account name or parts of the user’s full name that exceed two consecutive characters.

- Be at least six characters in length.

- Contain characters from three of the following four categories:

- English uppercase characters (A through Z)

- English lowercase characters (a through z)

- Base 10 digits (0 through 9)

- Non-alphabetic or special characters (for example, !, $, #, %)

These complexity requirements are enforced when a user is creating or changing their password. If you can meet these requirements and enter the complex password every time you want to sign into your account, then there is nothing to worry about.

However, if you want to remove these requirements, continue to the next section below.

Disable Password Complexity in Windows

Before we show you how to disable the password complexity requirements on a Windows PC, there are a few things to consider.

Your PC must not be joined to a domain. If it is, any changes you make to the Group Policy will be reverted when your computer enforces the policies from the Domain Controller. Additionally, to make these changes, you must be signed in from an administrative account.

Use the following steps to remove the password complexity requirements:

-

Open the Group Policy editor by typing in “gpedit.msc” in the Run Command box.

Open the Group Policy Editor -

Navigate to the following from the left pane:

Computer Configuration >> Windows Settings >> Security Settings >> Account Policies >> Password Policy

-

On the right side, open the Group Policy “Password must meet complexity requirements.”

Manage password complexity policy Alternatively, you can also access this policy through the Local Security Policy manager (secpol.msc) and then go to Account Policies >> Password Policy.

-

Select “Disabled,” and then click Apply and Ok.

Disable password complexity requirement -

To enforce the policy, run the following cmdlet in an elevated Command Prompt:

GPUpdate /ForceEnforce policy updates

The requirement for a complex password will no longer be required. However, if your account already has a complex password, you will not be forced to change it.

As mentioned earlier, policy enforcement only takes place when creating or changing your account’s password.

You may now continue to create a relaxed password for your account that is easy to remember.

Is it Safe to Disable Password Complexity Requirement

We have shown you how to disable the password complexity requirement in Windows OS. However, whether to do it or not is a different question.

Complex passwords ensure that your account is protected from phishing scams and the hit-and-trial method. An example of this is if you have set your password using your cat’s name “fluffy,” and someone else tries this password for unauthorized access, they may not succeed because of the password complexity requirement that made you add numbers and special characters to the password, like “fluffy@cat”.

That being said, we do not recommend that you remove the password complexity requirements on a computer that is in your daily use or has sensitive information on it.

However, if the computer is being used for insignificant tasks, and entering a complex password each time is a hassle, then disabling the requirement for a complex password might make your life easier with one less thing to remember.

Парольная политика в домене Active Directory задает базовые требования безопасности к паролям учетных записей пользователей такие как сложность, длину пароля, частоту смены пароля и т.д. Надежная политика паролей AD позволяет снизить возможность подбора или перехвата паролей пользователей.

Содержание:

- Настройка политики паролей в Default Domain Policy

- Основные параметры политики паролей в домене

- Управление параметрами политики паролей AD с помощью PowerShell

- Несколько парольных политик в домене Active Directory

Настройка политики паролей в Default Domain Policy

Настройки политика паролей пользователей в домене AD по умолчанию задаются через групповую политику Default Domain Policy. Вы можете просмотреть и изменить настройки парольной политики в домене с помощью консоли управления консоль управления доменными GPO

- Откройте консоль

gpmc.msc

и выберите Default Domain Policy, которая назначена на корень домена; - Щелкните правой кнопкой по Default Domain Policy и выберите Edit;

- Разверните Конфигурация компьютера -> Политики -> Конфигурация Windows -> Параметры безопасности -> Политики учетных записей -> Политика паролей (Computer configuration -> Policies -> Windows Settings -> Security Settings -> Account Policies -> Password Policy

- В этом разделе есть шесть параметров политики паролей (описаны ниже);

- Чтобы изменить настройки параметра, дважды щелкните по ней. Чтобы включить политику, отметьте галку Define this policy settings и укажите необходимую настройку (в примере на скриншоте я задал минимальную длину пароля пользователя 8 символов). Сохраните изменения;

- Новые настройки парольной политики применяться ко всем пользователям домена после обновления настроек GPO на контролере домена с FSMO ролью PDC Emulator.

Основные параметры политики паролей в домене

Всего доступно шесть параметров политики паролей:

- Вести журнал паролей (Enforce password history) – задать количество старых паролей, которые хранятся в AD. Пользователь не сможет повторно использовать старый пароль (однако администратор домена или пользователь, которому делегированы права на сброс пароля в AD, может вручную задать для аккаунта старый пароль);

- Максимальный срок действия пароля (Maximum password age) – срок действия пароля в днях. После истечения срока действия пароля Windows потребует у пользователя сменить его. Обеспечивает регулярность смены пароля пользователями;

- Минимальный срок жизни пароля (Minimum password age) – как часто пользователи могут менять пароль. Этот параметр не позволит пользователю несколько раз подряд сменить пароль, чтобы вернуться к старому паролю, перезатерев пароли в журнале Password History. Как правило тут стоит оставить 1 день, чтобы пользователь мог самостоятельно сменить пароль в случае его компрометации;

- Минимальная длина пароля (Minimum password length) – не рекомендуется делать пароль короче, чем 8 символов (если указать тут 0 – значит пароль не требуется);

- Пароль должен отвечать требование сложности (Password must meet complexity requirements) – при включении этой политики пользователю запрещено использовать имя своей учетной записи в пароле (не более чем два символа подряд из

username

или

Firstname

). Также в пароле должны использоваться 3 типа символов из следующего списка: цифры (0 – 9), символы в верхнем регистре, символы в нижнем регистре, спец символы ($, #, % и т.д.).Чтобы исключить использование пользователями простых паролей (из словаря популярных паролей) рекомендуется периодически выполнять аудит паролей в домене.

- Хранить пароли, использую обратимое шифрование (Store passwords using reversible encryption) – пароли пользователей в базе AD хранятся в зашифрованном виде, но иногда нужно предоставить доступ некоторым приложениям к паролю. При включении этой политики пароли хранятся в менее защищенной виде (по сути, в открытом виде), что небезопасно (можно получить доступ к базе паролей при компрометации DC). При включении этой опции нужно дополнительно защищать пароли привилегированных пользователей на удаленных площадках с помощью внедрения Read-Only контроллеров домена (RODC).

Если пользователь попытается задать пароль, которые не соответствует политике паролей в домене, Windows выдаст ошибку:

Не удается обновить пароль. Введенный пароль не обеспечивает требований домена к длине пароля, его сложности или истории обновления.

Unable to update the password. The value provided for the new password does not meet the length, complexity, or history requirements of the domain.

Обычно вместе с политикой паролей нужно настроить параметры блокировки пользователей при неправильном введении пароля. Эти настройки находятся в разделе GPO: Политика блокировки учетной записи (Account Lockout Password):

- Пороговое значение блокировки (Account Lockout Threshold) – через сколько попыток набрать неверный пароль учетная запись пользователя будет заблокирована;

- Продолжительность блокировки учетной записи (Account Lockout Duration) – длительность блокировки учетной записи, в течении которой вход в домен будет невозможен;

- Время до сброса счетчика блокировки (Reset account lockout counter after) – через сколько минут счетчик неверных паролей (Account Lockout Threshold) будет сброшен.

Если учетные записи блокируются слишком часто, вы можете найти компьютер/сервер источник блокировки так.

Настройки парольных политик домена Active Directory по-умолчанию перечислены в таблице:

| Политика | Значение по-умолчанию |

| Enforce password history | 24 пароля |

| Maximum password age | 42 дня |

| Minimum password age | 1 день |

| Minimum password length | 7 |

| Password must meet complexity requirements | Включено |

| Store passwords using reversible encryption | Отключено |

| Account lockout duration | Не определено |

| Account lockout threshold | 0 |

| Reset account lockout counter after | Не определено |

Управление параметрами политики паролей AD с помощью PowerShell

Для просмотра настроек и изменения конфигурации политики паролей в AD можно использовать командлеты PowerShell из модуля Active Directory:

Вывести настройки дефолтной политики паролей:

Get-ADDefaultDomainPasswordPolicy

ComplexityEnabled : True

DistinguishedName : DC=winitpro,DC=ru

LockoutDuration : 00:30:00

LockoutObservationWindow : 00:30:00

LockoutThreshold : 0

MaxPasswordAge : 42.00:00:00

MinPasswordAge : 1.00:00:00

MinPasswordLength : 7

objectClass : {domainDNS}

objectGuid :

PasswordHistoryCount : 24

ReversibleEncryptionEnabled : False

Или с помощью команды:

net accounts

Также вы можете узнать текущие настройки политики паролей AD на любом компьютере в отчете результирующей политики, сгенерированном с помощью консольной утилиты gpresult.

Вывести информацию о том, когда пользователь менял пароль последний раз, и когда истекает его пароль:

net user aivanov /domain

Изменить параметры политики паролей AD:

Set-ADDefaultDomainPasswordPolicy -Identity winitpro.ru -MinPasswordLength 14 -LockoutThreshold 10

Несколько парольных политик в домене Active Directory

С помощью групповых политик на домен можно назначить только одну политику, которая будет действовать на всех пользователей без исключения. Даже если вы создадите новую GPO с другими парольными настройками и примените ее к OU с пользователями, эти настройки фактически не применяться.

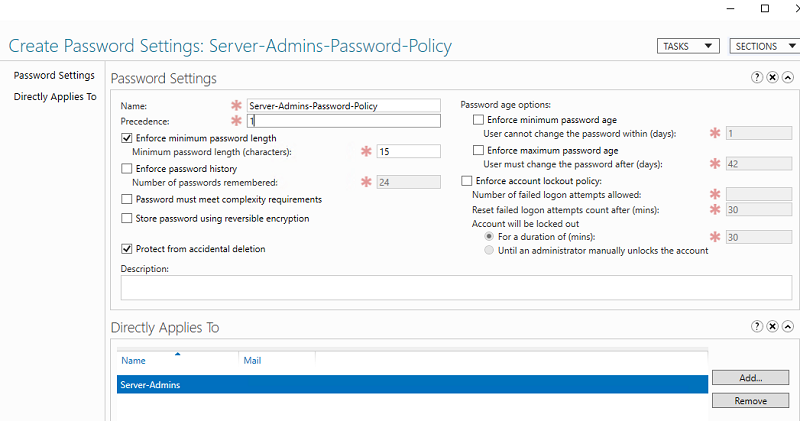

Начиная с версии Active Directory в Windows Server 2008 с помощью гранулированных политик паролей Fine-Grained Password Policies (FGPP) можно применять индивидуальный параметры политики паролей для конкретных пользователей или групп. Например, вы хотите, чтобы пользователи из группы Server-Admins использовали пароли с минимальной длиной 15 символов.

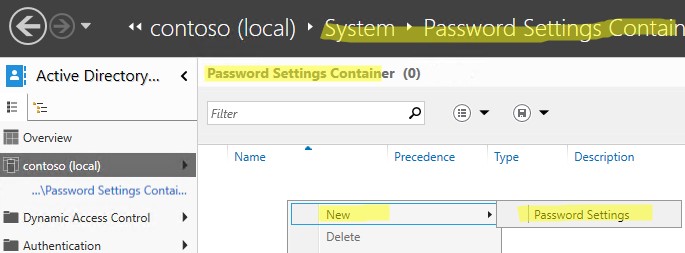

- Откройте консоль Active Directory Administrative Center (

dsac.exe

); - Перейдите в раздел System -> Password Settings Container и создайте новый объект PSO (Password Settings Object);

- В открывшемся окне укажите название политики паролей и ее приоритет. Включите и настройте параметры парольной паролей, которые вы хотите применить. В разделе Directly Applies to нужно добавить группы или пользователей, для которых должны применяться ваши особые настройки политики паролей.

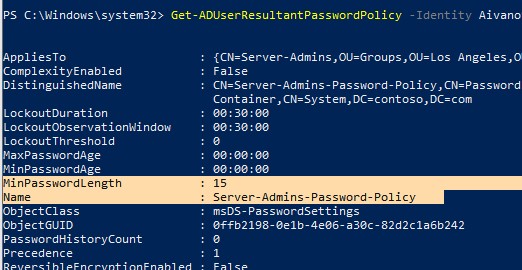

Чтобы проверить, применяются ли к конкретному пользователю особая политика паролей, выполните команду:

Get-ADUserResultantPasswordPolicy -Identity aivanov

Команда выведет результирующие настройки политики паролей, которые дейсвтуиют на пользователя.