Салимжанов Р.Д

Part 2 Basic Configuration of Windows Server 2019 (RDP, DHCP)

Salimzhanov R.D.

В первой части, мы рассмотрели, как настроить сетевые компоненты, а также рассмотрели создание учетных записей пользователей и настройку прав доступа.

Сейчас мы рассмотрим настройку удаленного доступа и установку необходимых служб (DHCP-сервер).

Воспользуемся протоколом Remote Desktop Protocol (RDP) — это протокол удаленного рабочего стола, который предоставляет возможность удаленного управления компьютером через сеть. Пользователь может подключаться к удаленному компьютеру и управлять им, как если бы он находился непосредственно перед ним. Протокол RDP обеспечивает безопасное и зашифрованное соединение, что позволяет защитить данные и предотвратить несанкционированный доступ к компьютеру.

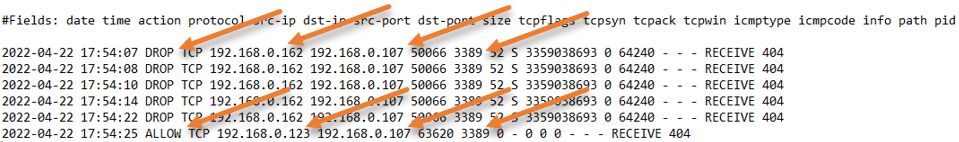

Для подключения удаленного стола, следует перейти “Диспетчер серверов” и найти там в локальном сервере пункт “Удаленный рабочий стол”:

Нажимаем на него, и выбираем “Разрешить удаленные подключения к этому компьютеру”:

Далее выбираем пользователей, которым разрешим подключение:

Нажимаем “Добавить”:

Выбираем пользователя “USER_admin”:

Нажимаем “ok” и теперь этот пользователь может подключится к серверу, проверим подключение через основной ПК, заранее дав ему доступ:

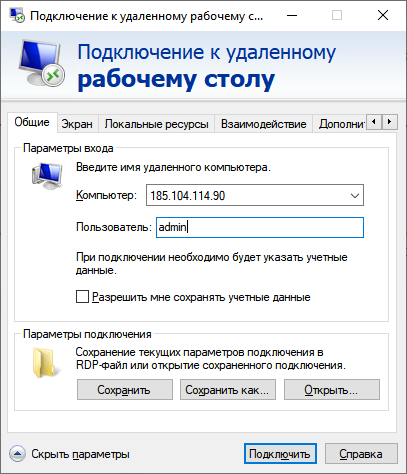

Открываем основной ПК, пишем в поиске “Подключение к удалённому рабочему столу”:

Далее прописываем IP сервера:

Прописываем пользователя и пароль:

Нажимаем “да”:

Теперь мы подключились:

DHCP-сервер (Dynamic Host Configuration Protocol) — это сервис, который автоматически распределяет IP-адреса между устройствами в сети. Это позволяет упростить процесс настройки сетевых устройств и обеспечивает централизованное управление IP-адресами.

Установка и настройка DHCP-сервера на Windows Server может понадобиться в следующих случаях:

1. Автоматическое назначение IP-адресов: DHCP-сервер автоматически назначает IP-адреса устройствам в сети, что облегчает управление сетью. Это устраняет необходимость вручную настройки IP-адресов на каждом устройстве и помогает избежать конфликтов IP-адресов.

2. Управление адресами: DHCP-сервер управляет пулом доступных IP-адресов и может динамически выделять и освобождать их по мере необходимости. Это позволяет эффективно использовать доступные адреса и предотвращает избыточное расходование адресов.

3. Улучшенное контроль безопасности: DHCP-сервер обеспечивает возможность контроля доступа к сети через использование фильтра MAC-адресов и других методов аутентификации. Это помогает обеспечить безопасность сети и предотвратить несанкционированный доступ.

Для настройки и установки DHCP в диспетчере серверов нажимаем на “Управление” и “Добавить роли и компоненты”:

После следуем инструкции в скринах:

Далее уже выбраны нужные нам компоненты, но для определенных задач следует выбирать конкретно что вам нужно, оставляю ссылку на описание компонентов URL: https://info-comp.ru/softprodobes/572-components-in-windows-server-2016.html

Ждем установки:

После установки слева появился DHCP сервер:

Далее переходим в меню “Средства” и выбираем “DHCP”:

В разделе IPv4 создаем область:

Далее мы можем, добавить машину как отдельный DNS сервер, или создать на этой машине, просто нажав “Далее”.

Точно также, если надо мы можем добавить WINS серверы, если требуется:

Теперь появился пул адресов:

А да и еще, нажав на флажок, диспетчер попросит создать вас две новые группы:

(там нажимаем “Фиксировать” и они автоматически создаются)

Осталось теперь только протестировать:

В следующий части базовой настройки Windows Server 2019, разберем:Настройка DNS-сервера и Active Directory (AD)

1) Как включить и настроить удаленный рабочий стол (RDP) в Windows? // [электронный ресурс]. URL: https://winitpro.ru/index.php/2013/04/29/kak-vklyuchit-udalennyj-rabochij-stol-v-windows-8/ / (дата обращения 01.08.2024).

2) Помощник Админа // [канал]. URL: https://t.me/channel_adminwinru (дата обращения 01.08.2024).

Почему включить удаленный рабочий стол на Windows Server 2022?

Протокол удаленного рабочего стола (RDP)

является мощным инструментом для доступа к серверам Windows из удаленных мест. Он позволяет администраторам выполнять обслуживание системы, развертывать приложения и устранять проблемы без физического доступа к серверу. По умолчанию удаленный рабочий стол отключен на Windows Server 2022 в целях безопасности, что требует целенаправленной настройки для включения и защиты этой функции.

RDP также упрощает сотрудничество, позволяя ИТ-командам одновременно работать в одной и той же серверной среде. Кроме того, компании с распределенными рабочими силами зависят от RDP для эффективного доступа к централизованным системам, что повышает производительность и снижает затраты на инфраструктуру.

Методы включения удаленного рабочего стола

Существует несколько способов включения удаленного рабочего стола в Windows Server 2022, каждый из которых адаптирован к различным административным предпочтениям. В этом разделе рассматриваются три основных метода: графический интерфейс, PowerShell и службы удаленного рабочего стола (RDS). Эти подходы обеспечивают гибкость в настройке при сохранении высоких стандартов точности и безопасности.

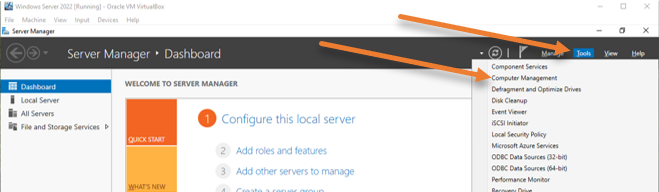

Включение удаленного рабочего стола через диспетчер сервера (GUI)

Шаг 1: Запустите Диспетчер серверов

Менеджер серверов является стандартным интерфейсом для управления ролями и функциями Windows Server.

Откройте его с помощью:

-

Нажмите на меню «Пуск» и выберите «Диспетчер серверов».

-

В качестве альтернативы используйте комбинацию клавиш Windows + R, введите ServerManager и нажмите Enter.

Шаг 2: Доступ к настройкам локального сервера

Однажды в Диспетчере серверов:

-

Перейдите на вкладку Локальный сервер в левом меню.

-

Найдите статус «Remote Desktop», который обычно отображает «Отключено».

Шаг 3: Включите удаленный рабочий стол

-

Нажмите на «Отключено», чтобы открыть окно Свойства системы на вкладке Удаленный доступ.

-

Выберите Разрешить удаленные подключения к этому компьютеру.

-

Для повышения безопасности установите флажок для аутентификации на уровне сети (NLA), требуя от пользователей аутентификации перед доступом к серверу.

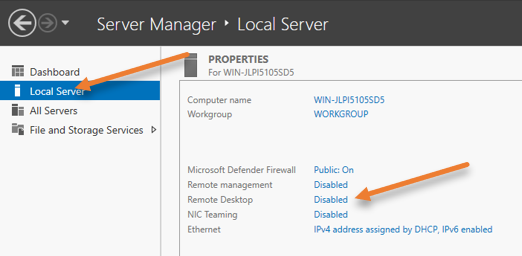

Шаг 4: Настройка правил брандмауэра

-

Появится запрос на включение правил брандмауэра для Remote Desktop.

Нажмите ОК. -

Проверьте правила в настройках брандмауэра Windows Defender, чтобы убедиться, что порт 3389 открыт.

Шаг 5: Добавить авторизованных пользователей

-

По умолчанию только администраторы могут подключаться. Нажмите Выбрать пользователей…, чтобы добавить учетные записи, не являющиеся администраторами.

-

Используйте диалоговое окно Добавить пользователей или группы, чтобы указать имена пользователей или группы.

Включение удаленного рабочего стола через PowerShell

Шаг 1: Откройте PowerShell от имени администратора

-

Используйте меню «Пуск», чтобы найти PowerShell.

-

Щелкните правой кнопкой мыши и выберите Запуск от имени администратора.

Шаг 2: Включите удаленный рабочий стол через реестр

-

Запустите следующую команду, чтобы изменить ключ реестра, контролирующий доступ к RDP:

-

Set-ItemProperty -Path ‘HKLM:\System\CurrentControlSet\Control\Terminal Server’ -Name «fDenyTSConnections» -Value 0

Шаг 3: Откройте необходимый порт брандмауэра

-

Разрешить трафик RDP через брандмауэр с:

-

Enable-NetFirewallRule -DisplayGroup «Удаленный рабочий стол»

Шаг 4: Проверьте подключение

-

Используйте встроенные сетевые инструменты PowerShell для проверки:

-

Test-NetConnection -ComputerName

-Порт 3389

Установка и настройка служб удаленного рабочего стола (RDS)

Шаг 1: Добавить роль RDS

-

Откройте диспетчер серверов и выберите Добавить роли и функции.

-

Продолжите через мастер, выбрав Услуги удаленного рабочего стола.

Шаг 2: Настройка лицензирования RDS

-

Во время настройки роли укажите режим лицензирования: на пользователя или на устройство.

-

Добавьте действующий лицензионный ключ, если это необходимо.

Шаг 3: Опубликовать приложения или рабочие столы

-

Используйте брокер подключения к удаленному рабочему столу для развертывания удаленных приложений или виртуальных рабочих столов.

-

Убедитесь, что у пользователей есть соответствующие разрешения для доступа к опубликованным ресурсам.

Обеспечение безопасности удаленного доступа к рабочему столу

Включение

Протокол удаленного рабочего стола (RDP)

На Windows Server 2022 это обеспечивает удобство, но также может привести к потенциальным уязвимостям в безопасности. Киберугрозы, такие как атаки методом подбора, несанкционированный доступ и программы-вымогатели, часто нацелены на незащищенные настройки RDP. В этом разделе изложены лучшие практики для обеспечения безопасности вашей конфигурации RDP и защиты вашей серверной среды.

Включить сетевую аутентификацию уровня (NLA)

Сетевой уровень аутентификации (NLA) — это функция безопасности, которая требует от пользователей аутентификации перед установлением удаленной сессии.

Почему включить NLA?

-

Это минимизирует риск, обеспечивая подключение к серверу только авторизованным пользователям.

-

NLA снижает риск атак методом перебора, блокируя неаутентифицированных пользователей от использования ресурсов сервера.

Как включить NLA

-

В окне Свойства системы на вкладке Удаленный доступ установите флажок Разрешить подключения только от компьютеров с работающим Удаленным рабочим столом и аутентификацией на уровне сети.

- Убедитесь, что клиентские устройства поддерживают NLA, чтобы избежать проблем совместимости.

Ограничить доступ пользователя

Ограничение доступа к серверу через RDP является критически важным шагом в обеспечении безопасности вашей среды.

Лучшие практики для ограничений пользователей

-

Удалите учетные записи по умолчанию: отключите или переименуйте учетную запись администратора по умолчанию, чтобы усложнить злоумышленникам угадывание учетных данных.

-

Используйте группу пользователей удаленного рабочего стола: добавьте конкретных пользователей или группы в группу пользователей удаленного рабочего стола.

Избегайте предоставления удаленного доступа ненужным учетным записям. -

Аудит прав пользователей: Регулярно проверяйте, какие учетные записи имеют доступ к RDP, и удаляйте устаревшие или несанкционированные записи.

Применять строгие политики паролей

Пароли являются первой линией защиты от несанкционированного доступа. Слабые пароли могут поставить под угрозу даже самые защищенные системы.

Ключевые элементы надежной политики паролей

-

Длина и сложность: Требуйте, чтобы пароли содержали не менее 12 символов, включая заглавные буквы, строчные буквы, цифры и специальные символы.

-

Политики истечения: Настройте политики для принудительной смены паролей каждые 60–90 дней.

-

Настройки блокировки учетной записи: Реализуйте блокировку учетной записи после определенного количества неудачных попыток входа, чтобы предотвратить атаки методом подбора.

Как настроить политики

-

Используйте локальную политику безопасности или групповую политику для применения правил паролей:

-

Перейдите к Конфигурации компьютера > Настройки Windows > Настройки безопасности > Политики учетных записей > Политика паролей.

-

Настройте параметры, такие как минимальная длина пароля, требования к сложности и срок действия.

-

Ограничить IP-адреса

Ограничение доступа по RDP до известных диапазонов IP снижает потенциальные векторы атак.

Как ограничить IP-адреса

-

Откройте брандмауэр Windows Defender с расширенной безопасностью.

-

Создайте входящее правило для RDP (

порт 3389

):

-

Укажите, что правило применяется только к трафику из доверенных диапазонов IP.

-

Блокировать весь другой входящий трафик к RDP.

-

Преимущества ограничений IP

-

Резко снижает подверженность атакам от неизвестных источников.

-

Обеспечивает дополнительный уровень безопасности, особенно в сочетании с VPN.

Реализовать двухфакторную аутентификацию (2FA)

Двухфакторная аутентификация добавляет дополнительный уровень защиты, требуя от пользователей подтверждения своей личности с помощью того, что они знают (пароль), и того, что у них есть (например, мобильное приложение или аппаратный токен).

Настройка 2FA для RDP

-

Используйте сторонние решения, такие как DUO Security или Authy, для интеграции 2FA с Windows Server.

-

В качестве альтернативы настройте Microsoft Authenticator с Azure Active Directory для бесшовной интеграции.

Почему использовать 2FA?

-

Даже если пароль скомпрометирован, 2FA предотвращает несанкционированный доступ.

-

Это значительно повышает безопасность, не ухудшая удобство для пользователя.

Тестирование и использование удаленного рабочего стола

После успешного включения

Протокол удаленного рабочего стола (RDP)

на вашем Windows Server 2022 следующим критическим шагом является тестирование настройки. Это обеспечивает подключение и проверяет, что конфигурация работает как ожидалось. Кроме того, понимание того, как получить доступ к серверу с различных устройств — независимо от операционной системы — имеет решающее значение для бесшовного пользовательского опыта.

Тестирование подключения

Тестирование соединения гарантирует, что служба RDP активна и доступна через сеть.

Шаг 1: Используйте встроенный инструмент подключения к удаленному рабочему столу

На машине с Windows:

-

Откройте инструмент Подключение к удаленному рабочему столу, нажав Windows + R, введя mstsc и нажав Enter.

-

Введите IP-адрес или имя хоста сервера в поле Компьютер.

Шаг 2: Аутентификация

-

Введите имя пользователя и пароль учетной записи, авторизованной для удаленного доступа.

-

Если используется аутентификация на уровне сети (NLA), убедитесь, что учетные данные соответствуют требуемому уровню безопасности.

Шаг 3: Проверьте соединение

-

Нажмите Подключить и убедитесь, что сеанс удаленного рабочего стола инициализируется без ошибок.

-

Устраните проблемы с подключением, проверив настройки брандмауэра, сетевые конфигурации или состояние сервера.

Доступ с разных платформ

После тестирования соединения на Windows изучите методы доступа к серверу с других операционных систем.

Windows: Подключение к удаленному рабочему столу

Windows включает встроенный клиент удаленного рабочего стола:

-

Запустите инструмент подключения к удаленному рабочему столу.

-

Введите IP-адрес или имя хоста сервера и выполните аутентификацию.

macOS: Microsoft Remote Desktop

-

Скачайте Microsoft Remote Desktop из App Store.

-

Добавьте новый ПК, введя данные сервера.

-

Настройте дополнительные параметры, такие как разрешение экрана и предпочтения сеанса для оптимизированного опыта.

Линукс

:

Клиенты RDP, такие как Remmina

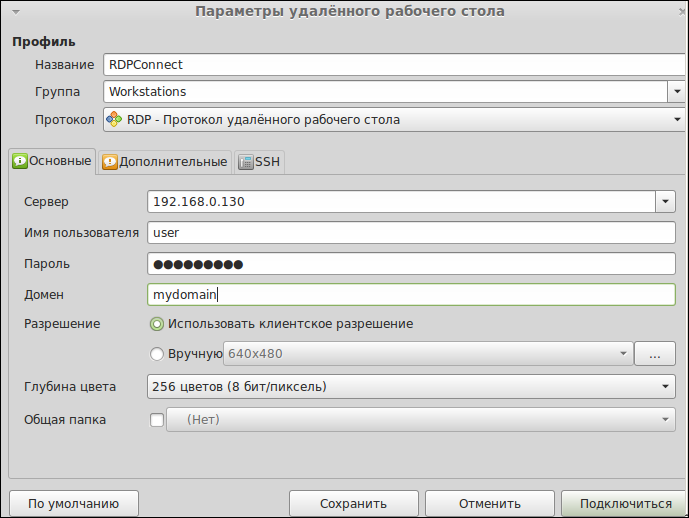

Пользователи Linux могут подключаться с помощью RDP-клиентов, таких как Remmina:

-

Установите Remmina через ваш менеджер пакетов (например, sudo apt install remmina для дистрибутивов на базе Debian).

-

Добавьте новое соединение и выберите RDP в качестве протокола.

-

Укажите IP-адрес сервера, имя пользователя и пароль для начала подключения.

Мобильные устройства

Доступ к серверу с мобильных устройств обеспечивает гибкость и доступность:

iOS:

-

Скачайте приложение Microsoft Remote Desktop из App Store.

-

Настройте соединение, указав данные сервера и учетные данные.

Андроид:

-

Установите приложение Microsoft Remote Desktop из Google Play.

-

Добавьте соединение, введите IP-адрес сервера и выполните аутентификацию, чтобы начать удаленный доступ.

Устранение распространенных проблем

Ошибки подключения

-

Проверьте, что

порт 3389

открыт в брандмауэре.

-

Подтвердите, что сервер доступен через тест ping с клиентского устройства.

Ошибки аутентификации

-

Проверьте, что имя пользователя и пароль правильные.

-

Убедитесь, что учетная запись пользователя включена в группу пользователей удаленного рабочего стола.

Производительность сеанса

-

Снизьте разрешение экрана или отключите ресурсоемкие функции (например, визуальные эффекты), чтобы улучшить производительность на соединениях с низкой пропускной способностью.

Изучите расширенный удаленный доступ с TSplus

Для ИТ-специалистов, ищущих продвинутые решения,

TSplus Удаленный доступ

предлагает беспрецедентную функциональность. От обеспечения нескольких одновременных подключений до бесшовной публикации приложений и улучшенных функций безопасности, TSplus разработан для удовлетворения требований современных ИТ-сред.

Упрощайте управление удаленным рабочим столом сегодня, посетив

TSplus

.

Заключение

Включение удаленного рабочего стола на Windows Server 2022 является критически важным навыком для ИТ-администраторов, обеспечивая эффективное удаленное управление и сотрудничество. Этот гид провел вас через несколько методов включения RDP, его защиты и оптимизации использования в профессиональных средах. С помощью надежных конфигураций и практик безопасности удаленный рабочий стол может преобразовать управление сервером, обеспечивая доступность и эффективность.

TSplus Бесплатная пробная версия удаленного доступа

Ultimate альтернатива Citrix/RDS для доступа к рабочему столу/приложениям. Безопасное, экономичное, локальное/облачное.

When you install the windows server 2022, the next thing you would want to do is to manage the operating system remotely. For that, we could use something called Remote desktop in Windows.

RDP provides remote desktop access to the windows machine over port 3389. This blog post will configure RDP access on windows server 2022 for both administrators and local users.

After which, we will test the connectivity from different machines.

You need to keep in mind that we will use RDP in the Windows server 2022 to manage other services in the server, and it will not act as an RDP server where multiple users can log in. By default, the windows server would allow only two concurrent RDP sessions to the server.

To allow multiple sessions to RDP, you need to have an RDP license to allow more than two sessions.

After enabling the RDP we will restrict the access to a local user. We will further secure the access on the windows server firewall to allow RDP access to only specific IPs. This will be useful when you expose the Windows Server to the public internet.

Create local users.

The server I have installed is brand new and doesn’t have any other users apart from the Administrator. When you allow RDP access to the users, it is best to create a specific user and allow access to them, even when the user is an admin.

That way, you can track the activities done by the users when they RDP into the machine. If you allow RDP access to the Administrator, there are chances that the administrator account is shared among multiple server admins. And if any of the admins mess up some services, it will be hard to find who did it. So it is best to create a specific account for each individual.

Open Computer management.

Start-> Server manager->Tools->Computer management.

Expand Local Users and Groups-> Users-> Right-click New user..

Fill in the details for the new user and click on Create.

I have unchecked the option that says user must change password at next logon.

To enable RDP services, go back to the server manager, and click on Local Server on the left side.

You can see that the remote desktop service is disabled, which is the default configuration.

Click on Disabled on the Remote desktop.

Select the option that says Allow remote connections to this computer. You will get a security warning that says, “Remote desktop firewall exception will be enabled”. This means that after this service is enabled, it will open port 3389 on the windows server firewall side to allow all the users from outside. We will further restrict this later on. For now, click on Ok on the warning.

Restrict to Specific users.

Just below, Allow remote connections to this computer, and click on Select users. Here we can allow the RDP connections to specific users. We will enable RDP access to the newly created User plus the Administrator in our case.

You can see, Administrator user is already there. You can either keep it or remove it, depending on your requirement.

Click on Add.

Enter the username in the object name field that we defined and click on Check names.

It will detect the username on this local server, and you can now click on Ok.

Click ok on other windows as well.

Get the IP address of the server.

We just enabled RDP access to the specific user, and you may now get the machine’s IP address by going into the below.

Start-> Search CMD-> And select command prompt

In the command prompt window, type ipconfig. It will show you the IP address of the Windows server.

Test the connection.

You can now RDP into the server from a different machine.

From another machine, open up the RDP application.

In the computer field, enter the IP address of the windows server where we enabled the RDP access.

Note: You need to ensure the network reachability between the machines.

You will be asked to enter the password and click on more choices.

Choose Use a different account.

If you know the domain name, enter it and \username.

If you are not aware of the domain, you may type \username and then the password.

Click on ok.

If you get a security warning, say yes.

As you can see, I could get into the RDP just fine.

Restrict RDP access to specific IP.

To tighten the security, it is best to allow RDP access to a specific IP or a subnet to ensure only those who are part of the IP/Subnet should be able to get into the server.

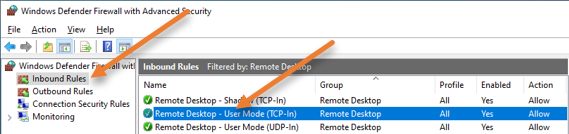

I have two machines, one with the IP address of 192.168.0.123 and the second with 192.168.0.162. We will allow RDP access to only an IP address that ends with 123.

Access Windows advanced firewall.

In Start -> Search for the firewall.

Open ‘Windows Defender Firewall with Advanced security‘.

Select inbound rules.

I have filtered the rules with the Remote Desktop. You can see enabled rules with the green tick mark.

The rule that was enabled for RDP access is Remote Desktop – User Mode (TCP-In).

Double click on the rule, or right-click and click on Properties.

In the properties, choose a scope tab.

Under the remote IP address, you may add the source IP address you want to allow for RDP access, 192.168.0.123.

If you want to allow access to the entire network subnet, you can also add a subnet, for example, 192.168.0.0/24, if you wish.

And click on Ok.

You can further fine-tune the rule in such a way that only specific users should be allowed to connect (In the Remote users tab). And if your machine is part of the domain, you can even restrict access to specific computers in the domain by going into the Remote computers tab.

Test the RDP connection again.

To test the RDP access to the server, From the machine 192.168.0.162 try to do the RDP.

As you can see, I got an error message, and I can’t get into the RDP right now.

However, the machine’s IP address ending with 123 prompted for a password, and I was able to log in.

Check the logs.

I have enabled the logs for this troubleshooting.

From the logs, you can see that the machine with the IP address ending with 162 kept trying, and the server was dropping the traffic as per the firewall policy.

Similarly, the connection from the machine IP address 192.168.0.123 was allowed straight away and we were able to RDP into the machine.

27.06.2023

Содержание

- 1 Подготовка сервера к удаленному доступу

- 2 Настройка уд

- 3 аленного доступа через службу RDP (Remote Desktop Protocol)

- 4 Альтернативные способы удаленного доступа

- 5 Полезные рекомендации по безопасности при использовании удаленного доступа

- 6 Отладка проблем удаленного доступа и их решение

Удаленный доступ часто применяют с целью оперативного подключения к ПК с удаленного устройства. В результате пользователь получает возможность управлять данным устройством, применяя при этом клиента удаленного стола.

Но перед этим важно Windows Server 2016 купить лицензию, чтобы пользоваться всеми предоставленными возможностями. Применяя удаленный доступ, вы автоматически получаете следующий список неоспоримых преимуществ:

- Беспрепятственный доступ ко всем программным продуктами, файлам.

- Доступ к сетевым ресурсам на полноценных правах, как при использовании собственного компьютера.

Однако настройка удаленного доступа Windows Server 2016 подразумевает под собой применение нескольких важных шагов, без которых сложно представить дальнейшую работу.

Подготовка сервера к удаленному доступу

Для полноценной настройки инфраструктуры следует выполнить несколько простых действий, соблюдая при этом определенную последовательность:

- Установка всех необходимых компонентов для будущей работы, ссылаясь на предоставленный список.

- Изменение сетевых параметров. Для этого нужно зайти в раздел «Центр управления сетями и общим доступом Windows».

- Настройка брандмауэра напрямую связана с ранее выбранными настройками сети (для сервера в среде с IPv4 и IPv6).

По завершению всех этапов можно приступать к выполнению основных действий, касаемо использования Microsoft Windows Server 2016.

Настройка уд

аленного доступа через службу RDP (Remote Desktop Protocol)

Активация службы RDP может происходить с помощью разных методов – через реестр или с помощью командной строки. Следующий шаг заключается в настройке пользователей, которые будут находиться в специальных группах для удаленного доступа. Но перед началом работы, необходимо обезопасить будущее соединение.

Как только пользователь принял решение Windows Server 2016 купить лицензию, важно ознакомиться с различными методами безопасности – начиная с самых простых и заканчивая более сложным. К простым относится замена стандартного порта Windows 2016 RDP, а для настройки важно воспользоваться реестром. К более сложным относится вариант с различными паролями для защиты доступа.

Альтернативные способы удаленного доступа

Кроме уже давно известных и проверенных способов, службы удаленных рабочих столов Windows Server 2016 предоставляют пользователям возможность работать с альтернативными вариантами. Среди таких вариантов стоит выделить:

- Применение утилиты PowerShell Remoting – это популярный инструмент, позволяющий подключаться, справляться с различными командами на удаленных устройствах через WinRM.

- Использование опции Server Manager для удобного управления всеми возможностями ОС.

При выборе оптимального варианта важно изучить все «за» и «против», чтобы подобрать оптимальное решение для дальнейшей комфортной работы.

Полезные рекомендации по безопасности при использовании удаленного доступа

Диспетчер служб удаленных рабочих столов Windows Server 2016 предлагает множество методов обезопасить свою работу, среди которых стоит отметить:

- Обязательное применение сложных паролей, которых должно быть несколько. Не лишним будет регулярное изменение данных паролей.

- Ограничение доступа, касаемо использования различных IP-адресов. Ведь хакеры могут применять всевозможные VPN-подключения, с помощью которых удается изменить существующий IP.

- Регулярное обновление сервера и всего ПО в целом. В таком случае система будет устойчива к разным вирусам, попыткам взлома, так как получает необходимую степень защиты, благодаря постоянным обновлениям.

Все вышеперечисленные методы будут полезными не только для корпоративных клиентов, но и также для обычных пользователей.

Отладка проблем удаленного доступа и их решение

Используя всевозможные варианты удаленного доступа к разным устройствам, пользователи могут сталкиваться с различными проблемами. Одной из важных проблем является вопрос безопасности, который можно решить за счет применения паролей и других вариантов защиты, предложенных в пакете ОС.

Как показывает статистика, больше 50% всех проблем с доступом заключаются в неправильной настройке, которая была выполнена на первых этапах. Необходимо внимательно следовать инструкции, не упуская ни малейшие опции, рекомендации, а также важно не забывать сохранять все внесенные изменения нажатием кнопки «Ок». Логическим завершением всей процедуры является запуск проверки подлинности клиентского компьютера. При этом пользователю важно выполнить настройку всех компонентов: начиная с типа развертывания и заканчивая приложениями, объектами групповой политики.

Настроить удаленный рабочий стол Windows на VDS можно за несколько минут. Фактически для этого нужно создать сервер и поднять на нем операционную систему. Из среды Windows подключение к удаленному десктопу будет выполняться через стандартную утилиту, а вот на других ОС понадобится дополнительное приложение.

Для чего нужен удаленный рабочий стол Windows на VDS

Самый распространенный случай — решение корпоративных задач. Например, управление бухгалтерией. Сама база находится на сервере компании, а сотрудники получают к ней доступ через удаленный рабочий стол. Это безопасно и удобно — например, системный администратор может настроить ежедневное сохранение резервной копии. Если что-то пойдет не так, достаточно будет откатиться к предыдущему состоянию.

Можно также использовать VDS с Windows в качестве игрового сервера или платформы для различных ботов: для торговли, соцсетей, SEO-накрутки.

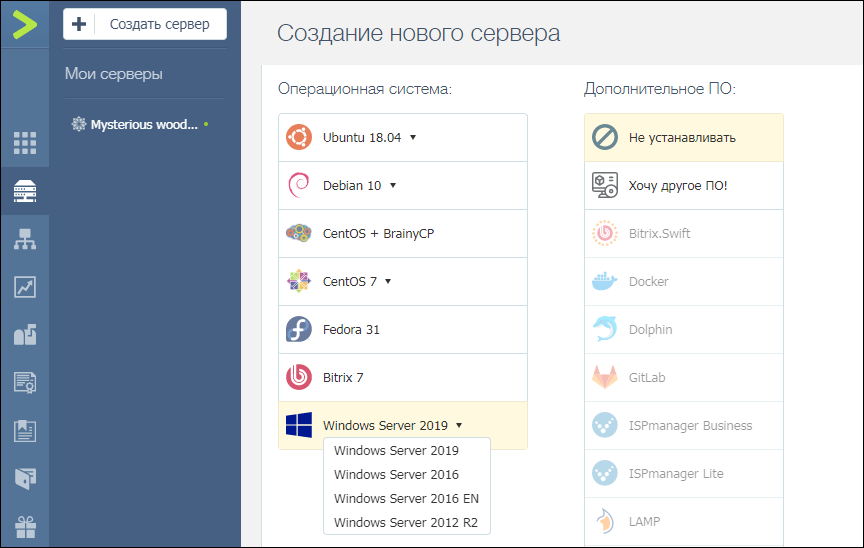

Настройка VDS с Windows Server

Для начала нужно создать сервер с установленной Виндоус. Посмотрим на примере хостинга Timeweb, как это сделать.

-

Откройте панель управления VDS.

-

Нажмите на кнопку «Создать сервер».

-

Укажите название сервера и комментарий, если есть такая необходимость.

-

Выберите версию Windows Server, которую хотите установить. Доступны версии от 2012 R2 до 2019.

-

Настройте конфигурацию сервера. Например, для Windows Server 2019 нужен процессор с частотой не менее 2 ядер 1,4 ГГц и 2 ГБ ОЗУ (для установки сервера с рабочим столом). Абсолютный минимум объема диска — 32 ГБ. Лучше сразу брать с запасом, особенно если вы будете активно пользоваться удаленным рабочим столом.

-

Добавьте SSH-ключ и включите защиту от DDoS, если это необходимо.

-

Оплатите стоимость тарифа. В нее уже входит лицензия на Windows, так что цена окончательная.

После успешного создания сервера на почту придет письмо от хостера. В нем указаны данные для доступа к VDS с Windows. Не удаляйте его — эта информация понадобится для подключения к удаленному рабочему столу.

Подключение к удаленному рабочему столу

Для подключения к VDS с Windows Server используется протокол RDP. Встроенное приложение для его выполнения есть только на Windows. На других ОС для подключения через RDP потребуется установка сторонних приложений.

Подключение по RDP c Windows

Откройте меню «Пуск» и найдите утилиту «Подключение к удаленному рабочему столу». Например, на Виндоус 10 она находится в разделе «Стандартные Windows». Можно также воспользоваться встроенным поиском или утилитой «Выполнить»: нажать на сочетание клавиш Win+R и ввести запрос mstsc.

Введите в окне программы IP-адрес сервера, к которому хотите подключиться. Он указан в письме, которое прислал хостер. Нажмите «Подключить».

Выберите учетную запись для авторизации и введите пароль. Эти данные хостер присылает на почту.

При первом подключении может появиться предупреждение о недостоверном сертификате. Причина такого поведения — шифрование соединения сертификатом, который выдает не авторизованный центр, а сам сервер. Однако это не значит, что у вас есть проблемы с безопасностью. Подключение по RDP зашифровано, так что можете спокойно пропускать предупреждение. Чтобы оно не раздражало, отметьте пункт «Больше не выводить запрос о подключениях к этому компьютеру».

Если нужно перенести небольшое количество файлов, то самый простой способ — использование буфера обмена. Вы копируете файл на локальной машине, затем подключаетесь к удаленному рабочему столу и вставляете файл.

Если нужно перемещать большое количество файлов, то гораздо удобнее подключить диск. На локальном компьютере с Win это делается так:

-

Подключитесь к удаленному рабочему столу с помощью встроенной утилиты.

-

Перейдите на вкладку «Локальные ресурсы».

-

Выберите диски или другие источники.

После выбора локальных источников вы можете получить к ним доступ с удаленного рабочего стола на VDS с Windows Server.

Подключение по RDP c Linux

На Linux нет официального протокола для подключения через RDP к Win-серверу. Однако это не проблема. Установить соединение можно с помощью клиента Remmina.

В качестве примера установим утилиту на Ubuntu. Откройте терминал и выполните следующие команды:

sudo apt-add-repository ppa:remmina-ppa-team/remmina-next // Установка Remmina sudo apt-get update // Установка апдейтов sudo apt-get install remmina remmina-plugin-rdp libfreerdp-plugins-standard // Установка плагина РДП

После установки клиент появится в списке приложений. Найдите его и запустите. Нажмите на плюсик для добавления нового подключения и введите уже знакомые данные: IP-адрес сервера, логин, пароль. Главное — выбрать в строке Protocol значение RDP (Remote Desktop Protocol).

Нажмите на кнопку Save, чтобы сохранить новое подключение. Оно отобразится в списке. Чтобы использовать его, щелкните по нему два раза левой кнопкой.

При первом подключении может появиться предупреждение о недоверенном сертификате безопасности. Ситуация такая же, как в случае с WIndows. Никакой угрозы безопасности нет, поэтому просто игнорируйте предупреждение. Нажмите ОК в появившемся окне.

Подключение с macOS

На macOS для подключения к удаленному рабочему столу на Windows Server используется фирменное приложение Microsoft, которое называется Remote Desktop. Его можно установить из App Store.

-

Запустите программу и нажмите на кнопку New.

-

В Connection name укажите любое имя для подключения — например, VDS Windows.

-

В строке PC name пропишите IP-адрес сервера, к которому вы будете подключаться.

-

В разделе Credentials укажите логин и пароль для подключения к VDS.

После сохранения настроек в списке подключений появится новое соединение. Выделите его и нажмите на кнопку Start или используйте двойной клик.

При первом подключении может появиться предупреждение о недоверенном сертификате. Нажмите на кнопку «Показать сертификат» и отметьте пункт «Всегда доверять». Больше предупреждение не будет появляться. Проблем с безопасностью из-за этого не возникнет.

RDP на Android и iOS

Подключиться к удаленному рабочему столу с Windows Server можно и с мобильного устройства. На Android и iOS для этого используется фирменное приложение Microsoft, которое называется Remote Desktop.

На обеих мобильных системах подключение через RDP настраивается одинаково.

-

Запустите приложение и нажмите на плюс для добавления нового соединения.

-

Выберите тип «Рабочий стол» (Desktop).

-

В поле «Имя ПК» укажите адрес сервера.

-

Впишите имя администратора и пароль.

-

При появлении предупреждения о недоверенном сертификате отметьте пункт «Больше не спрашивать» и нажмите «ОК».

После успешного подключения вы увидите удаленный рабочий стол, размещенный на VDS с Windows Server.

Добавление новых пользователей на Windows Server

Выше мы разобрали ситуацию подключения к удаленному рабочему столу только одного пользователя — владельца сервиса. Однако часто нужно открыть доступ для нескольких человек. Для этого нужно добавить новых пользователей и раздать другим людям данные для авторизации.

Первым делом нужно установить и настроить DNS-сервер, Active Directory и DHCP-сервер. Подробно об этом я рассказывал в материале о первоначальной настройке Windows Server 2012 R2. В более новых версиях принципиально ничего не изменилось.

После первоначальной настройки WS добавьте новых пользователей.

-

Откройте «Диспетчер серверов».

-

Раскройте меню «Средства» и выберите в списке «Пользователи и компьютеры Active Directory».

-

Кликните правой кнопкой по пункту User и выберите опцию «Создать» — «Пользователь».

-

Укажите имя, фамилию, полное имя, имя входа пользователя.

-

Введите пароль и отметьте чекбокс «Требовать смены пароля при следующем входе». В таком случае пользователь получит предложение установить свой пароль при первой авторизации.

-

Проверьте сводную информацию и нажмите «Готово» для сохранения пользователя.

Пользователей можно объединять в группы, а группы — размещать внутри подразделений. Это актуально при настройке сервера компании, когда удаленный рабочий стол требуется большому количеству сотрудников с разными обязанностями.

echo -e «Все про серверы, сети, хостинг и еще раз серверы» >/dev/pts/0