Одна из наиболее часто решаемых системным администратором задач — объединение нескольких сетей в единое пространство, для обеспечения совместной работы с общими ресурсами (site-to-site). Обычно для этих целей используется VPN, тип которого большой роли не играет. Но именно для данной задачи более предпочтительно использовать IPIP или GRE-туннели, особенно если вам требуется хорошая пропускная способность соединения. В данной статье мы расскажем об особенностях настройки и использования данного вида подключений.

Онлайн-курс по MikroTik

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Сначала коротко о протоколах. GRE (Generic Routing Encapsulation — общая инкапсуляция маршрутов) — протокол инкапсуляции, разработан компанией Cisco и предназначен для инкапсуляции пакетов сетевого уровня (L3) в IP-пакеты. IPIP (IP Encapsulation within IP — инкапсуляция IP в IP) во многом похож на GRE, но работает только с IPv4-трафиком. Наиболее популярным и используемым протоколом является GRE, его поддержка присутствует во всех современных ОС и сетевом оборудовании. Mikrotik поддерживает оба вида туннелей.

Туннели, созданные с помощью данных протоколов, не имеют никаких механизмов обеспечения безопасности (шифрование, аутентификация), поэтому в чистом виде они практически не используются. Для обеспечения нужного уровня безопасности используется IPsec, поверх которого уже разворачивается GRE или IPIP-туннель (GRE over IPsec, IPIP over IPsec). Далее, говоря о данном типе туннелей мы будем подразумевать ввиду именно их.

Еще одна особенность указанных протоколов — они работают без сохранения состояния соединения (stateless) и понять в каком состоянии находится туннель невозможно. Мы можем только настроить обе стороны и проверить передачу данных между ними. Кроме очевидных минусов такое решение имеет и свои плюсы, GRE или IPIP-интерфейсы являются статичными и присутствуют в системе вне зависимости от состояния туннелей, что облегчает настройку маршрутизации. А состояние туннеля позволяют контролировать механизмы RouterOS, которые с заданной периодичностью умеют проверять доступность его второго конца.

Ни GRE, ни IPIP не используют порты, поэтому они не могут преодолеть NAT, это требует от обоих узлов иметь выделенные IP-адреса или находиться в одной сети. Проблема NAT частично снимается при использовании IPsec, за счет использования протокола NAT-T, но требование выделенных адресов узлов остается. Кроме того, по этой причине вы не сможете установить более одного GRE или IPIP-соединения между узлами.

Итак, подведем коротко итог: для использования GRE или IPIP-туннелей вам потребуются выделенные IP-адреса с обоих сторон и для защиты передаваемых данных обязательно использовать IPsec. Что касается оборудования, то предпочтительно использовать роутеры с аппаратной поддержкой шифрования — hEX, RB3011/4011 и все остальные модели на базе процессоров ARM. В этом случае вполне достижима пропускная способность туннеля на уровне 300-400 МБит/с. На остальных моделях роутеров (MIPSBE, SMIPS) вы получите не более 30-40 МБит/с. Подробнее об этом вы можете прочитать здесь.

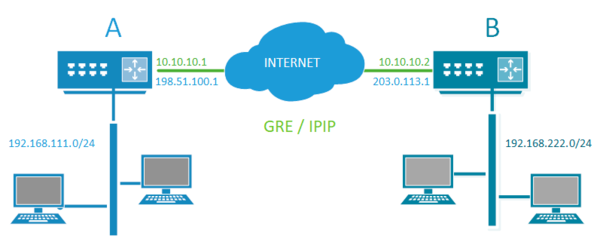

Далее мы будем придерживаться следующей схемы:

Согласно которой у нас имеются две условные сети: A — 192.168.111.0/24, внешний IP-адрес 198.51.100.1 и B — 192.168.222.0/24, внешний адрес 203.0.113.1. Между ними мы будем поднимать GRE или IPIP-туннель с внутренними адресами 10.10.10.1 и 10.10.10.2.

Настройка GRE-туннеля

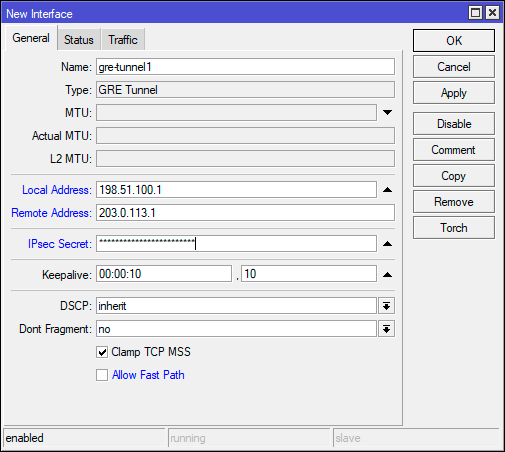

Открываем Winbox и переходим в Interfaces — Interface где добавляем новый интерфейс с типом GRE Tunnel, в открывшемся окне заполняем поля: Local Address — внешний IP-адрес этого роутера, Remote Address — внешний IP-адрес противоположного роутера, IPsec Secret — общий ключ IPsec, рекомендуется использовать длинную случайную строку из цифр, букв в обоих регистрах и спецсимволов. Также обязательно снимите флаг Allow Fast Path.

В терминале это можно выполнить командой:

/interface gre

add allow-fast-path=no ipsec-secret=MyIP$ecret123 local-address=198.51.100.1 name=gre-tunnel1 remote-address=203.0.113.1Полностью аналогичную настройку выполняем и на втором роутере, только меняем местами Local Address и Remote Address, после чего туннель должен перейти в рабочее состояние. За отслеживание состояние туннеля отвечает параметр Keepalive, по умолчанию он предполагает десять попыток с интервалов в 10 секунд, если за это время с противоположной стороны не будет получен ответ, то туннель будет считаться неработоспособным.

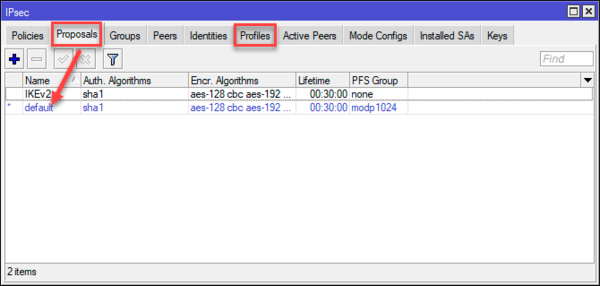

Важный момент связан с настройками IPsec, RouterOS использует для туннелей настройки по умолчанию и нет возможности это переопределить, поэтому на обоих роутерах профили default в IP — IPsec — Proposals и Profiles должны иметь одинаковые настройки.

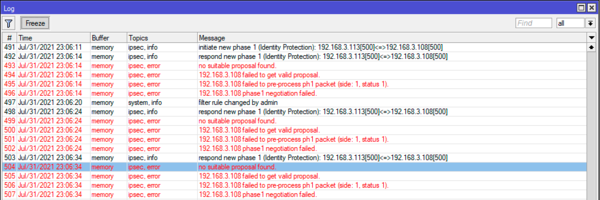

В противном случае вы будете получать ошибку при согласовании параметров IPsec:

Если все сделано правильно, то в Interfaces — Interface напротив туннеля появится флаг R — running, что означает, что туннель находится в рабочем состоянии.

Настройка IPIP-туннеля

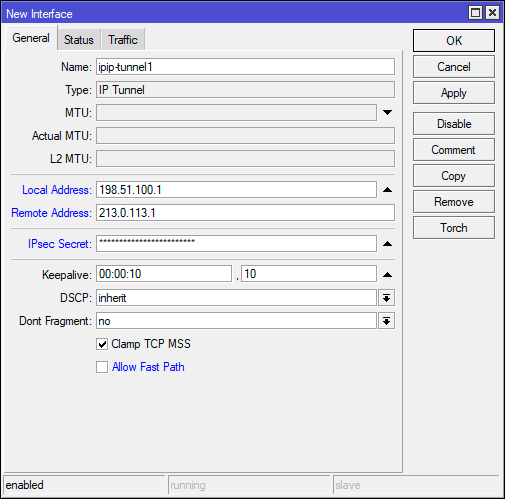

Настройка данного вида туннеля ничем не отличается от GRE, также переходим в Interfaces — Interface и добавляем новый интерфейс с типом IP Tunnel. Указываем все те же параметры: Local Address — внешний IP-адрес этого роутера, Remote Address — внешний IP-адрес противоположного роутера, IPsec Secret — общий ключ IPsec, также снимаем флаг Allow Fast Path.

В терминале это же действие:

/interface ipip

add allow-fast-path=no ipsec-secret=MyIP$ecret123 local-address=198.51.100.1 name=ipip-tunnel1 remote-address=203.0.113.1Затем дублируем настройки на второй роутер, заменяя местами Local Address и Remote Address, также учитываем все то, что было сказано выше о настройках IPsec.

Настройка маршрутизации

Итак, туннель поднят, теперь нужно пустить в него трафик между сетями. Прежде всего присвоим адреса туннельным интерфейсам. Согласно схеме со стороны роутера А это будет 10.10.10.1, а со стороны роутера B — 10.10.10.2. Переходим в IP — Addresses и добавляем новый адрес: Address — 10.10.10.1/24 — именно так, с указанием префикса (/24, что соответствует маске 255.255.255.0), в противном случае сеть у вас работать не будет. В поле Interface указываем имя интерфейса GRE или IPIP-туннеля.

В терминале для этого же действия выполните команду:

/ip address

add address=10.10.10.1/24 interface=gre-tunnel1 network=10.10.10.0Где вместо interface=gre-tunnel1 укажите имя собственного туннельного интерфейса.

Аналогичные настройки следует выполнить и на втором роутере.

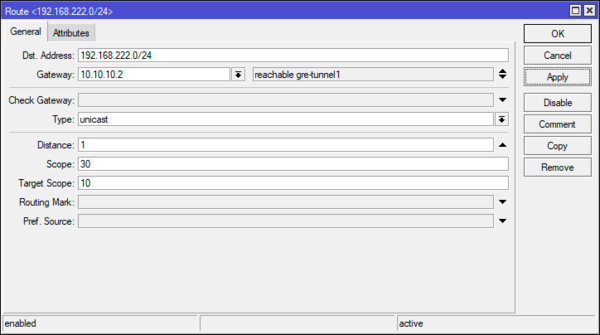

Теперь приступим к указанию маршрутов, для роутера A нам нужно указать маршрут к сети 192.168.222.0/24 через туннель. Переходим в IP — Routes и создаем новый маршрут. В качестве Dst. Address указываем сеть назначения — 192.168.222.0/24, в поле Gateway указываем шлюз в эту сеть — противоположный конец туннеля, который имеет адрес 10.10.10.2, после того как мы нажмем Apply в поле рядом со шлюзом появится исходящий интерфейс, в качестве которого будет выступать наш туннель.

В терминале:

/ip route

add distance=1 dst-address=192.168.222.0/24 gateway=10.10.10.2На втором роутере делаем аналогичные настройки с учетом IP-адреса роутера и сети назначения.

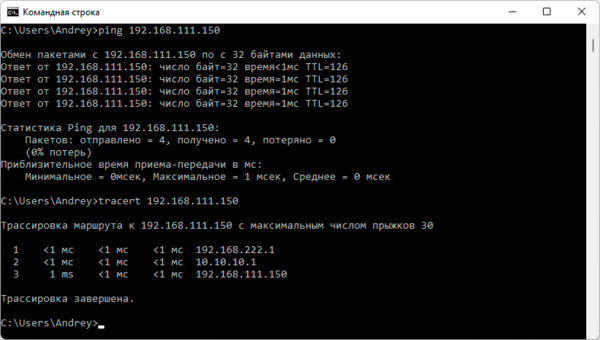

После чего пробуем получить из одной сети доступ к узлу другой. Если все сделано правильно, то попытка увенчается успехом.

Онлайн-курс по MikroTik

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Материал из MikroTik Wiki

В статье разбирается настройка IPIP-туннеля на оборудовании MikroTik с целью объединения двух сетей (site-to-site VPN). После создания VPN-канала между сетями будет настроена маршрутизация и выполнена проверка работоспособности. Также будут разобраны типичные проблемы, которые могут возникнуть в процессе настройки и проверки.

Введение

IP in IP — это протокол IP-туннелирования, который инкапсулирует один IP-пакет в другой IP-пакет. Инкапсуляция одного IP пакета в другой IP пакет, это добавление внешнего заголовка с SourceIP — точкой входа в туннель, и Destination — точкой выхода из туннеля. При этом внутренний пакет не был изменен (кроме поля TTL, которое уменьшилось). Поля Don’t Fragment и The Type of Service должны быть скопированы в внешний пакет. Если размер пакета больше чем Path MTU, пакет фрагментируется в инкапсуляторе, это должно быть во внешнем заголовке. Декапсулятор должен будет собрать пакет. Многие маршрутизатора, включая Cisco и Linux-based, поддерживают этот протокол.

На Telegram-канале Mikrotik-сэнсей можно получить доступ к закрытой информации от официального тренера MikroTik. Подписывайтесь ИП Скоромнов Дмитрий Анатольевич, ИНН 331403723315

Схема сети

В головном офисе установлен маршрутизатор GW1. В филиале установлен маршрутизатор GW2.

Головной офис

IP-адрес внешней сети головного офиса: 10.1.100.0/24

IP-адрес внешнего интерфейса маршрутизатора GW1: 10.1.100.1/24

IP-адрес внутренней сети головного офиса: 192.168.15.0/24

IP-адрес внутреннего интерфейса маршрутизатора GW2: 192.168.15.1/24

Филиал

IP-адрес внешней сети головного офиса: 10.1.200.1/24

IP-адрес внешнего интерфейса маршрутизатора GW1: 10.1.200.1/24

IP-адрес внутренней сети головного офиса: 192.168.25.0/24

IP-адрес внутреннего интерфейса маршрутизатора GW2: 192.168.25.1/24

VPN-канал

IP-адрес VPN-сети: 172.16.30.0/30

IP-адрес VPN-интерфейса маршрутизатора GW1: 172.16.30.1/30

IP-адрес VPN-интерфейса маршрутизатора GW2: 172.16.30.2/30

Настройка

Настройка первого маршрутизатора

Через графический интерфейс

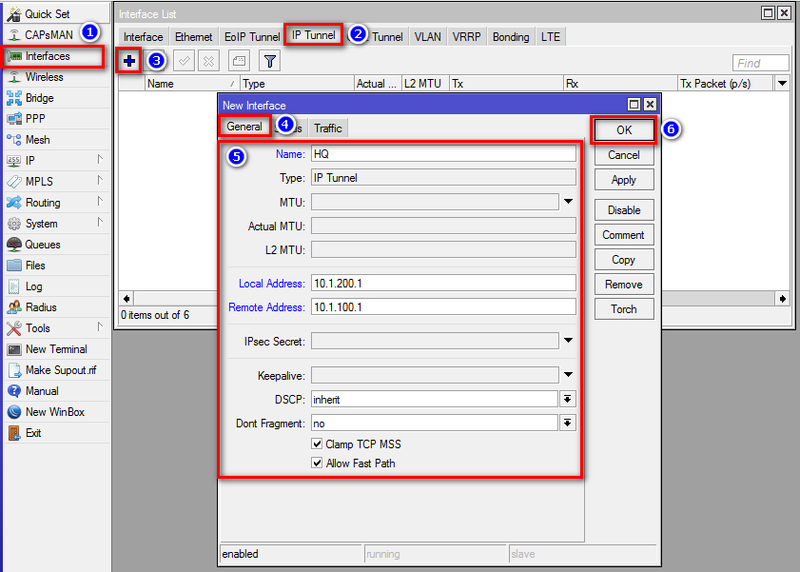

Первым делом надо создать IPIP-туннель.

Далее надо назначить IP-адрес IPIP-туннелю, созданному на предыдущем шаге.

Через консоль

/interface ipip

add name=filial1 keepalive=10s,10 local-address=10.1.100.1 remote-address=10.1.200.1

/ip address

add address=172.16.30.1/30 interface=filial1

Настройка второго маршрутизатора

Через графический интерфейс

Создадим IPIP-туннель.

Далее надо назначить IP-адрес IPIP-туннелю, созданному на предыдущем шаге.

Через консоль

/interface ipip

add name=HQ keepalive=10s,10 local-address=10.1.200.1 remote-address=10.1.100.1

/ip address

add address=172.16.30.2/30 interface=HQ

Настройка маршрутизации

Если на предыдущих шагах все было сделано верно, то VPN-соединение между двумя офисами было установлено, но для того, что бы обе сети могли обмениваться информацией друг с другом они должны знать друг о друге, т. е. между ними должна быть настроена маршрутизация. Для этого надо выполнить следующие шаги:

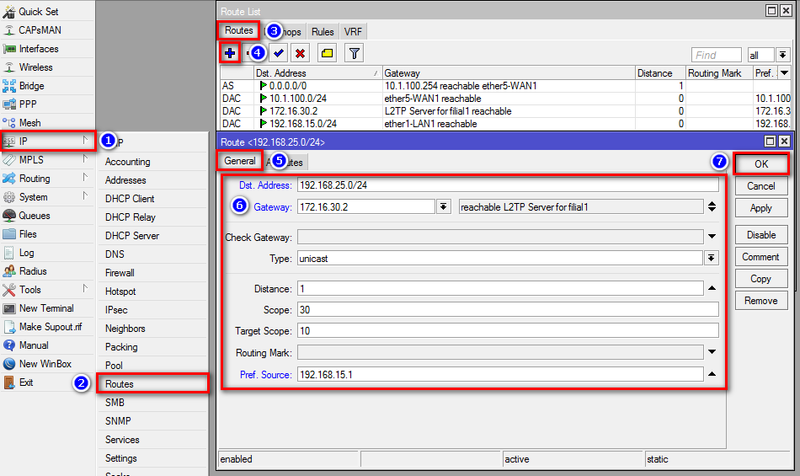

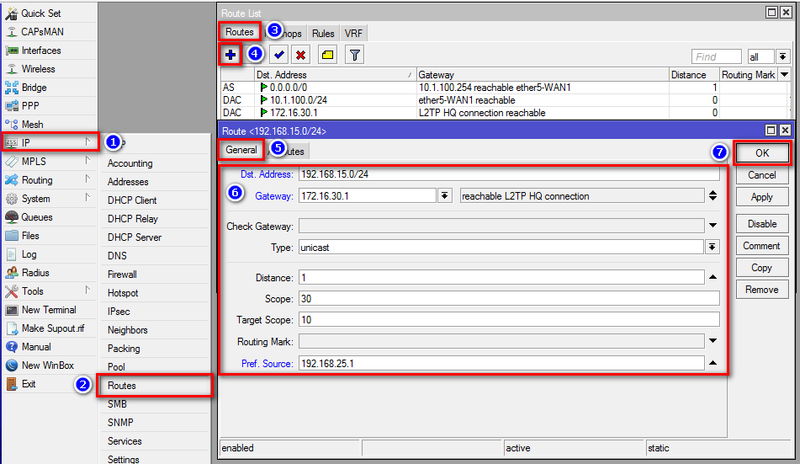

На первом маршрутизаторе

Через графический интерфейс

Выполнить следующие настройки:

Dst. Address: 192.168.25.0/24 (адрес сети к которой указываем маршрут)

Gateway: 172.16.30.2 (интерфейс через который можно «добраться» до сети)

Pref. Source: 192.168.15.1 (интерфейс с которого будут идти запросы к сети)

Комментарий указать по нажатию кнопки «Comment» (не обязательно)

Через консоль

/ip route

add comment="route to filial1 through VPN" dst-address=192.168.25.0/24 gateway=172.16.30.2 pref-src=192.168.15.1

На втором маршрутизаторе

Через графический интерфейс

Выполнить следующие настройки:

Dst. Address: 192.168.15.0/24 (адрес сети к которой указываем маршрут)

Gateway: 172.16.30.1 (интерфейс через который можно «добраться» до сети)

Pref. Source: 192.168.25.1 (интерфейс с которого будут идти запросы к сети)

Комментарий указать по нажатию кнопки «Comment» (не обязательно)

Через консоль

/ip route

add comment="route to HQ through VPN" dst-address=192.168.15.0/24 gateway=172.16.30.1 pref-src=192.168.25.1

HQ — это аббревиатура от headquarter, что в переводе означает головной офис.

Параметр Pref. Source (pref-src) не является обязательным. Он становится нужен, если количество филиалов будет более одного. Без этого параметра не будут проходить ping'и с маршрутизатора одного филиала до хостов и внутреннего интерфейса маршрутизатора другого филиала. Не будут проходить ping'и именно с маршрутизаторов, т. е. между хостами двух филиалов связь будет.

Следует учесть

Проверка

Проверка состоит из двух частей:

- Надо убедиться, что между двумя маршрутизаторами MikroTik установлено VPN-соединение. Это описано ниже.

- Если VPN-соединение установлено успешно, то далее надо проверить есть ли связь между хостами в двух сетях. Для этого достаточно запустить ping с любого компьютера в сети на любой компьютер другой сети.

При проверке работоспособности IPIP-туннеля надо учитывать параметр keepalive. Если он отсутствует, то IPIP-туннель всегда будет отображаться в рабочем состоянии даже, если это не так. Если параметр стоит, как 10 секунд + 10 попыток, то это значит, что маршрутизатор сделает 10 попыток по 10 секунд каждая (итого 100 секунд) и только по истечении этого периода интерфейс будет отображаться как нерабочий. Т. е. теоретически возможна ситуация, когда интерфейс только-только перестал работать, но время по keepalive еще не вышло, и вы в этот промежуток времени проверите состояние туннеля, которое будет отображаться, как рабочее.

Через графический интерфейс

Если подключение установлено, то статус подключения должен отображаться с буквой «R«. Что значит running, т. е. запущено.

Через консоль

На обоих маршрутизаторах выполнить команду /interface ipip print

Если соединение установлено успешно, то статус подключения, так же, как и через графический интерфейс, должен отображаться с буквой «R«.

Типичные проблемы

- Если VPN-соединение между двумя маршрутизаторами MikroTik не устанавливается, то надо проверить:

- Не мешает ли файервол. Для уверенности лучше временно отключить все правила файерволов на обоих маршрутизаторах.

- Совпадают ли имя пользователя и пароль на обоих маршрутизаторах.

- На VPN-клиенте указан правильный адрес VPN-сервера к которому должно происходить подключение.

- Если не проходит ping между двумя компьютерами в разных сетях, то надо проверить:

- Правильно ли сделаны настройки маршрутизации на обоих маршрутизаторах не зависимо от того из какой сети в какую будет идти пинг.

- На брэндмауэре компьютера, который будет пинговаться, сделаны необходимые разрешения для протокола ICMP. Для уверенности можно отключить встроенный брэндмауэр и выгрузить антивирус.

Полезные материалы по MikroTik

На Telegram-канале Mikrotik-сэнсей можно получить доступ к закрытой информации от официального тренера MikroTik. Подписывайтесь ИП Скоромнов Дмитрий Анатольевич, ИНН 331403723315

Полезные статьи

VPN (Virtual Private Network) is a technology that provides a secure tunnel across a public network. A private network user can send and receive data to any remote private network using VPN Tunnel as if his/her network device was directly connected to that private network.

MikroTik provides IPIP tunnel that is used to create a site to site VPN. IPIP tunnel is a simple protocol that encapsulates IP packets in IP to make a tunnel between two routers. To encapsulate an IP packet in another IP packet, an outer header is added mentioning the entry point of the tunnel (SourceIP) and the exit point of the tunnel (DestinationIP) but the inner packet is kept unmodified.

IPIP tunnel only encapsulates IP packets but does not provide authentication and encryption. IPIP tunnel with IPsec ensures IP packet encapsulation as well as authentication and encryption. IPsec usage makes your packets secure but it works slowly because of having extra authentication and encryption process. So, my opinion is that if data security is your concern, use IPIP tunnel with IPsec but if data security is not so headache, use only IPIP tunnel because it works so faster.

The goal of this article is to design an IPIP VPN tunnel with IPsec. So, in this article I will show how to create an IPIP tunnel with IPsec to establish a secure site to site VPN tunnel between two MikroTik Routers.

Network Diagram

To configure a site to site IPIP VPN Tunnel (with IPsec) between two MikroTik Routers, I am following a network diagram like below image.

In this network, Office1 Router is connected to internet through ether1 interface having IP address 192.168.70.2/30. In your real network this IP address will be replaced with public IP address provided by your ISP. Office1 Router’s ether2 interface is connected to local network having IP network 10.10.11.0/24. After IPIP tunnel configuration, an IPIP tunnel interface will be created in Office 1 Router whose IP address will be assigned 172.22.22.1/30.

Similarly, Office2 Router is connected to internet through ether1 interface having IP address 192.168.80.2/30. In your real network this IP address will also be replaced with public IP address. Office 2 Router’s ether2 interface is connected to local network having IP network 10.10.12.0/24. After IPIP tunnel configuration an IPIP tunnel interface will also be created in Office 2 Router whose IP address will be assigned 172.22.22.2/30.

We will configure a site to site IPIP Tunnel between these two routers so that local network of these routers can communicate with each other through this VPN tunnel across public network.

Core Devices and IP Information

To configure a site to site IPIP VPN between two routers, I am using two MikroTik RouterOS v6.38.1. IP information that I am using for this network configuration are given below.

- Office 1 Router WAN IP: 192.168.70.2/30, LAN IP Block 10.10.11.0/24 and Tunnel interface IP 172.22.22.1/30

- Office 2 Router WAN IP: 192.168.80.2/30, LAN IP Block 10.10.12.0/24 and Tunnel interface IP 172.22.22.2/30

This IP information is just for my RND purpose. Change this information according to your network requirements.

Site to Site IPIP Tunnel Configuration with IPsec

We will now start our site to site IPIP VPN configuration according to the above network diagram. Complete configuration can be divided into four parts.

- MikroTik RouterOS basic configuration

- IPIP tunnel configuration with IPsec

- Assigning IP address on tunnel interface

- Static route configuration

Part 1: MikroTik RouterOS Basic Configuration

Basic RouterOS configuration includes assigning WAN IP, LAN IP, DNS IP and Route, NAT configuration. According to our network diagram, we will now complete these topics in our two MikroTik RouterOS (Office 1 Router and Office 2 Router).

Office 1 Router Basic Configuration

The following steps will guide you how to perform basic configuration in your Office 1 RouterOS.

- Login to Office 1 RouterOS using winbox and go to IP > Addresses. In Address List window, click on PLUS SIGN (+). In New Address window, put WAN IP address (192.168.70.2/30) in Address input field and choose WAN interface (ether1) from Interface dropdown menu and click on Apply and OK button. Click on PLUS SIGN again and put LAN IP (10.10.11.1/24) in Address input field and choose LAN interface (ether2) from Interface dropdown menu and click on Apply and OK button.

- Go to IP > DNS and put DNS servers IP (8.8.8.8 or 8.8.4.4) in Servers input field and click on Apply and OK button.

- Go to IP > Firewall and click on NAT tab and then click on PLUS SIGN (+). Under General tab, choose srcnat from Chain dropdown menu and click on Action tab and then choose masquerade from Action dropdown menu. Click on Apply and OK button.

- Go to IP > Routes and click on PLUS SIGN (+). In New Route window, click on Gateway input field and put WAN Gateway address (192.168.70.1) in Gateway input field and click on Apply and OK button.

Basic RouterOS configuration has been completed in Office 1 Router. Now we will do similar steps in Office 2 RouterOS.

Office 2 Router Basic Configuration

The following steps will guide you how to perform basic configuration in your Office 2 RouterOS.

- Login to Office 2 RouterOS using winbox and go to IP > Addresses. In Address List window, click on PLUS SIGN (+). In New Address window, put WAN IP address (192.168.80.2/30) in Address input field and choose WAN interface (ether1) from Interface dropdown menu and click on Apply and OK button. Click on PLUS SIGN again and put LAN IP (10.10.12.1/24) in Address input field and choose LAN interface (ether2) from Interface dropdown menu and click on Apply and OK button.

- Go to IP > DNS and put DNS servers IP (8.8.8.8 or 8.8.4.4) in Servers input field and click on Apply and OK button.

- Go to IP > Firewall and click on NAT tab and then click on PLUS SIGN (+). Under General tab, choose srcnat from Chain dropdown menu and click on Action tab and then choose masquerade from Action dropdown menu. Click on Apply and OK button.

- Go to IP > Routes and click on PLUS SIGN (+). In New Route window, click on Gateway input field and put WAN Gateway address (192.168.80.1) in Gateway input field and click on Apply and OK button.

Basic RouterOS configuration has been completed in Office 2 Router. Now we are going to start IPIP tunnel configuration.

Part 2: IPIP Tunnel Configuration with IPsec

After MikroTik Router basic configuration, we will now configure IPIP tunnel with IPsec in both MikroTik RouterOS. In IPIP tunnel configuration, we will specify local and remote IP address as well as shared secret for IPsec.

IPIP Tunnel Configuration in Office 1 Router

The following steps will show how to configure IPIP tunnel in your Office 1 Router.

- Click on Interfaces menu item from Winbox and click on IPIP Tunnel tab and then click on PLUS SIGN (+). New Interface window will appear.

- Put a meaningful IPIP tunnel interface name (ipi-tunnel-r1) in Name input field.

- Put Office 1 Router’s WAN IP address (192.168.70.2) in Local Address input field.

- Put Office 2 Router’s WAN IP address (192.168.80.2) in Remote Address input field.

- Put IPsec shared secret in IPsec Secret input field if your router supports IPsec and you wish to enable IPsec authentication and encryption. You should remember that this IPsec Secret must be same in both routers.

- Also uncheck Allow Fast Path checkbox if it is checked and you want to enable IPsec.

- Click Apply and OK button.

- You will find a new IPIP tunnel interface followed by your given name (ipip-tunnel-r1) has been created in Interface List window.

IPIP tunnel configuration in Office 1 Router has been completed. Now we will do the similar steps in our Office 2 Router to create an IPIP tunnel interface.

IPIP Tunnel Configuration in Office 2 Router

The following steps will show how to configure IPIP tunnel in your Office 2 Router.

- Click on Interfaces menu item from Winbox and click on IPIP Tunnel tab and then click on PLUS SIGN (+). New Interface window will appear.

- Put a meaningful IPIP tunnel interface name (ipip-tunnel-r2) in Name input field.

- Put Office 2 Router’s WAN IP address (192.168.80.2) in Local Address input field.

- Put Office 1 Routers WAN IP address (192.168.70.2) in Remote Address input field.

- Put IPsec shared secret in IPsec Secret input field if your router supports IPsec and you wish to enable IPsec authentication and encryption. You should remember that this IPsec Secret must be same in both routers.

- Also uncheck Allow Fast Path checkbox if it is checked and you want to enable IPsec.

- Click Apply and OK button.

- You will find a new IPIP tunnel interface followed by your given name (ipip-tunnel-r2) has been created in Interface List window.

IPIP tunnel configuration in Office 2 Router has been completed. Now we will assign IP address in our newly created IPIP tunnel interface in our both RouterOS so that both router can communicate with each other through this VPN tunnel interface.

Part 3: Assigning IP Address in IPIP Tunnel Interface

After configuring IPIP tunnel, a new IPIP tunnel interface has been created in both routers. So, if we assign same block IP in both router’s interface, the both router will be able to communicate with each other. In this part we will now assign IP address in our newly created tunnel interface.

Assigning IP Address on Office 1 Router’s IPIP Tunnel Interface

The following steps will show how to assign IP address on Office 1 Router’s tunnel interface.

- Go to IP > Address menu item and click on PLUS SIGN (+).

- Put a new private IP Block IP (172.22.22.1/30) in Address input field.

- Choose newly created tunnel interface (ipip-tunnel-r1) from Interface drop down menu.

- Click Apply and OK button.

Assigning IP address on Office 1 Router’s tunnel interface has been completed. Similarly, we will now assign IP address on Office 2 Router’s tunnel interface.

Assigning IP Address on Office 2 Router’s IPIP Tunnel Interface

The following steps will show how to assign IP address in Office 2 Router’s tunnel interface.

- Go to IP > Address menu item and click on PLUS SIGN (+).

- Put a new private IP Block IP (172.22.22.2/30) in Address input field.

- Choose newly created tunnel interface (ipip-tunnel-r2) from Interface drop down menu.

- Click Apply and OK button.

Assigning IP address on Office 2 Router’s tunnel interface has been completed. In this stage both routers are now able to communicate with each other. But both routers’ LAN cannot communicate with each other without configuring static routing. So, in the next part we will configure static routing in our both Office Router.

Part 4: Static Route Configuration

We will now configure static route in our both Office Router so that each router’s LAN can communicate with each other through IPIP tunnel.

Static Route Configuration in Office 1 Router

The following steps will show how to configure static route in Office 1 Router.

- Go to IP > Routes and click on PLUS SIGN (+). New Route window will appear.

- In New Route window, put destination IP Block (10.10.12.0/24) in Dst. Address input field.

- Put the Gateway address (172.22.22.2) in Gateway input field.

- Click Apply and OK button.

Static route configuration in Office 1 Router has been completed. Now we will configure static route in Office 2 Router.

Static Route Configuration in Office 2 Router

The following steps will show how to configure static route in Office 2 Router.

- Go to IP > Routes and click on PLUS SIGN (+). New Route window will appear.

- In New Route window, put destination IP Block (10.10.11.0/24) in Dst. Address input field.

- Put the Gateway address (172.22.22.1) in Gateway input field.

- Click Apply and OK button.

Static route configuration in Office 2 Router has been completed. Now both router as well as its LAN can communicate with each other through IPIP tunnel across public network.

To check your configuration, do a ping request from any router or any local network machine to other local network machine. If everything is OK, your ping request will be success.

You can easily create an IPIP tunnel with IPsec if you follow the above steps properly. However, if you face any confusion to follow the above steps properly, watch the below video tutorial about MikroTik IPIP tunnel configuration with IPsec. I hope it will reduce your any confusion.

IPIP VPN Tunnel Configuration with IPsec has been explained in this article. I hope you will be able to configure IPIP tunnel with IPsec between your two office routers. However, if you face any confusion to configure IPIP tunnel in your MikroTik Router, feel free to discuss in comment or contact me from Contact page. I will try my best to stay with you.

Summary

Sub-menu: /interface ipip

Standards: RFC2003

The IPIP tunneling implementation on the MikroTik RouterOS is RFC 2003 compliant. IPIP tunnel is a simple protocol that encapsulates IP packets in IP to make a tunnel between two routers. The IPIP tunnel interface appears as an interface under the interface list. Many routers, including Cisco and Linux, support this protocol. This protocol makes multiple network schemes possible.

IP tunneling protocol adds the following possibilities to a network setup:

- to tunnel Intranets over the Internet

- to use it instead of source routing

Properties

| Property | Description |

|---|---|

| clamp-tcp-mss (yes | no; Default: yes) | Controls whether to change MSS size for received TCP SYN packets. When enabled, a router will change the MSS size for received TCP SYN packets if the current MSS size exceeds the tunnel interface MTU (taking into account the TCP/IP overhead).The received encapsulated packet will still contain the original MSS, and only after decapsulation the MSS is changed. |

| dont-fragment (inherit | no; Default: no) |

Whether to include DF bit in related packets: no — fragment if needed, inherit — use Dont Fragment flag of original packet. (Without Dont Fragment: inherit — packet may be fragmented). |

| dscp (inherit | integer [0-63]; Default: ) | Set dscp value in IPIP header to a fixed value or inherit from dscp value taken from tunnelled traffic |

| ipsec-secret (string; Default: ) | When secret is specified, router adds dynamic ipsec peer to remote-address with pre-shared key and policy with default values (by default phase2 uses sha1/aes128cbc). |

| local-address (IP; Default: ) | IP address on a router that will be used by IPIP tunnel |

| mtu (integer; Default: 1500) | Layer3 Maximum transmission unit |

| keepalive (integer[/time],integer 0..4294967295; Default: 10s,10) | Tunnel keepalive parameter sets the time interval in which the tunnel running flag will remain even if the remote end of tunnel goes down. If configured time,retries fail, interface running flag is removed. Parameters are written in following format: KeepaliveInterval,KeepaliveRetries where KeepaliveInterval is time interval and KeepaliveRetries — number of retry attempts. By default keepalive is set to 10 seconds and 10 retries. |

| name (string; Default: ) | Interface name |

| remote-address (IP; Default: ) | IP address of remote end of IPIP tunnel |

There is no authentication or ‘state’ for this interface. The bandwidth usage of the interface may be monitored with the monitor feature from the interface menu.

Example

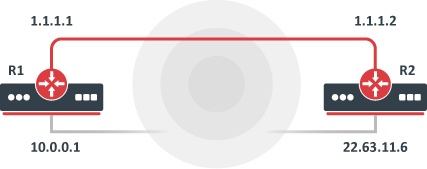

Suppose we want to add an IPIP tunnel between routers R1 and R2:

At first, we need to configure IPIP interfaces and then add IP addresses to them.

The configuration for router R1 is as follows:

[admin@MikroTik] interface ipip> add local-address: 10.0.0.1 remote-address: 22.63.11.6 [admin@MikroTik] interface ipip> print Flags: X - disabled, R - running # NAME MTU LOCAL-ADDRESS REMOTE-ADDRESS 0 X ipip1 1480 10.0.0.1 22.63.11.6 [admin@MikroTik] interface ipip> en 0 [admin@MikroTik] interface ipip> /ip address add address=1.1.1.1/24 interface=ipip1

The configuration of the R2 is shown below:

[admin@MikroTik] interface ipip> add local-address=22.63.11.6 remote-address=10. 0.0.1 [admin@MikroTik] interface ipip> print Flags: X - disabled, R - running # NAME MTU LOCAL-ADDRESS REMOTE-ADDRESS 0 X ipip1 1480 22.63.11.6 10.0.0.1 [admin@MikroTik] interface ipip> enable 0 [admin@MikroTik] interface ipip> /ip address add address=1.1.1.2/24 interface=ipip1

Now both routers can ping each other:

[admin@MikroTik] interface ipip> /ping 1.1.1.2 1.1.1.2 64 byte ping: ttl=64 time=24 ms 1.1.1.2 64 byte ping: ttl=64 time=19 ms 1.1.1.2 64 byte ping: ttl=64 time=20 ms 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max = 19/21.0/24 ms [admin@MikroTik] interface ipip>

Требуется объединить две сетки с помощью IPSec на роутерах Mikrotik.

Исходные данные:

Есть две сети, соединенные через инет.

С одной стороны Mikrotik RB2011UiAS-2HnD, c другой — Mikrotik 951G-2HnD. На обоих RouterOS 6.18.

Оба с белыми внешними IP. Один выходит в сеть через локалку провайдера, другой по PPPoE (если это важно).

IPIP тоннель.

Абсолютно «самодостаточный» тоннель, никак не пересекающийся с IPSec.

Настраивается просто: создается тоннель между двумя роутерами и прописывается правило маршрутизации.

Достаточно прописать всего два правила, больше ничего делать не требуется.

В результате получим работающий туннель без шифрования.

Первая сетка:

RB2011UiAS-2HnD — 192.168.0.1

LAN — 192.168.0.0/24

WAN — 109.xxx.xxx.18 на 10 порту

Настройка первого роутера

Вторая сетка:

951G-2HnD — 10.20.0.1

LAN — 10.20.0.0/24

WAN — 95.xxx.xxx.78 на 1 порту

Настройка второго роутера

IPSec.

В микротике это тоже абсолютно «самодостаточный» тоннель, которому не требуется в качестве основы ни IPIP, ни PPPoe, ни любой другой тоннель.

Оговорюсь, что настраивать IPSec мы будем именно в туннельном режиме, не в транспортном (разницу обзорно можно почитать тут http://wiki.mikrotik.com/wiki/Manual:IP/IPsec).

Если вы уже настроили IPIP тоннель по правилам выше, удалите или отключите эти правила.

Итак, приступим.

1. Сначала настроим правила firewall. Вкладка IP — Firewall — Filter rules.

Настройка firewall обоих роутеров будет одинаковой.

Firewall filter rules первого и второго роутеров

2. Настроим соединение между рооутерами (соседство). Вкладка IP — IPSec — Peers.

Это правило будет отвечать за 1 фазу IPSec туннеля — приветствие.

IP IPSec Peers первого роутера

IP IPSec Peers второго роутера

Обратите внимание, что только один роутер выступает инициатором авторизации (только на одном роутере стоит галочка passive, без разницы на каком), при этом IPSec будет подниматься только одной стороной, стороной активной (без галочки passive). Это удобно когда достаточно одностороннего доступа, например, удаленный офис соединяется с центральным (роутер центрального офиса в режиме passive). Это отнюдь не значит, что удаленный доступ будет только в одном направлении, доступ будет в обоих направлениях, но только после того, как «активный» роутер инициирует поднятие IPSec, в рамках времени жизни ключа шифрования lifetime (след. пункт).

Чтобы иметь возможность поднимать IPSec с обеих сторон, убираем галочки passive у обоих роутеров.

Обязательно ставим галочку на обоих роутерах NAT traversal, для трансляции адресов из одной подсети в другую.

3. Настроим политику приветствия. Вкладка IP — IPSec — Proposals.

Приветствие в обоих роутерах должно быть настроены одинаково.

Не важно какие алгоритмы авторизации и шифрования вы выберите, лишь бы они были одинаковыми.

IP IPSec Proposals первого и второго роутеров

Обратите внимание на lifetime — время жизни ключа шифрования (второй фазы), оно может быть любым, но обязательно меньше lifetime соседства (вкладка IP — IPSec — Peer) — время жизни ключа приветствия (первая фаза).

После настройки этих правил на вкладке IP — IPSec — Remote peers должна появиться строчка с адресами локального и удаленного роутера.

Если она появилась, значит вы все делаете правильно.

4. Настроим политику шифрования. Вкладка IP — IPSec — Policies.

Если вы все делали правильно, в этой вкладке появится правило по умолчанию. Его нужно обязательно отключить в обоих роутерах. В правиле default нет возможности создать туннельный IPSec, а именно он нам и нужен.

Создадим новое правило.

IP IPSec Policies первого роутера

IP IPSec Policies второго роутера

На обоих роутерах ставим галочку Tunnel — это и есть режим туннеля в IPSec.

На этом настройка IPSec закончена.

IPSec будет находится «в режиме ожидания» пока вы не инициируете подключение к удаленной подсети или пингом, или любым другим обращением.

Пропингуем из первой подсети внутренний адрес удаленного роутера (из подсети 192.168.0.0 ping 10.20.0.1). В результате во вкладке IP — IPSec — Installed SAs обоих роутеров должны появиться четыре строчки с ключами авторизации и шифрования. Пинг может пройти не с первого раза, но если вы все делали по инструкции, соединение установится, четыре строчки появятся. Т.е. IPSec тоннель заработает.

Проверим соединение.

Сделаем трассировку из первой подсети во вторую.

Видим что соединение есть, тоннель работает, только наши пакеты доходят только до удаленного роутера и там начинают блуждать. Остается помочь найти им дорогу, настроить маршруты.

5. Настроим маршрутизацию. Вкладка IP — Firewall — NAT.

IP Firewall NAT первого роутера

IP Firewall NAT второго роутера

Это правило должно быть обязательно выше правила маскарадинга локальной сети.

Можно поставить его первым (просто перетащить мышкой вверх).

На этом настройка тоннеля полностью закончена, тоннель должен работать, доступ к удаленным ПК по внутренним IP должен работать.

Финальная проверка.

Сделаем трассировку из первой подсети во вторую.

Всё работает!

Всем приятного соседства!

Последний раз редактировалось biggleb 23 сен 2014, 10:27, всего редактировалось 3 раза.