В левой части стандартных окон «Сохранить как» (Save As) и «Открыть» (Open) в Windows 7 представлены значки самых часто используемых каталогов «Недавние места» (Recent Places), «Рабочий стол» (Desktop), «Библиотеки» (Libraries), «Компьютер» (Computer) и «Общие» (Network). Эта панель называется «Места» (Places).

Если вам регулярно приходится пользоваться двумя-тремя папками (к примеру, для разных рабочих проектов), постоянно искать их в дереве папок не очень удобно. Чтобы облегчить эту задачу, на панель «Места» можно добавить значки наиболее часто используемых папок, чтобы при сохранении или открытии файлов переключаться между ними одним щелчком мыши. Легче всего сделать это с помощью Редактора локальной групповой политики. Для этого:

1. Разверните элемент «Конфигурация пользователя | Административные шаблоны | Компоненты Windows | Проводник Windows | Общий диалог «Открыть файл»» (User Configuration | Administrative Templates | Windows Components | Windows Explorer | Common Open File Dialog) в окне Редактора локальной групповой политики.

2. Дважды щелкните на политике «Элементы, отображаемые в панели «Места»» (Items Displayed In Places Bar).

3. Выберите значение «Включен».

4. В текстовых полях «Элемент 1…5» (Item 1…5) укажите пути к папкам, которые хотите разместить на панели «Места». Это могут быть как локальные, так и сетевые каталоги.

5. Нажмите «OK», чтобы применить изменения.

То же самое можно сделать и с помощью Редактора реестра. Для этого найдите раздел «HKCU\Software\Microsoft\Windows\CurrentVersion\Policies» и выполните следующие действия:

1. Выберите пункт меню «Правка | Создать | Раздел», введите «comdlg32» (без кавычек) и нажмите [Enter].

2. Выберите пункт меню «Правка | Создать | Раздел», введите «Placesbar» (без кавычек) и нажмите [Enter].

3. Выберите пункт меню «Правка | Создать | Строковый параметр» (Edit | New | String Value), введите «Place0» (без кавычек) и нажмите [Enter].

4. Нажмите [Enter], чтобы вызвать окно свойств нового параметра, укажите путь к папке и нажмите «OK».

5. Повторите пункты 3-4 для добавления на панель «Места» других папок с именами от «Place1» до «Place4» (без кавычек).

9. Увеличение длины списка «Недавние документы»

Чтобы изменить количество элементов в списке «Недавние документы» (Recent Items) в меню «Пуск»:

1. Разверните элемент «Конфигурация пользователя | Административные шаблоны | Компоненты Windows | Проводник Windows» (User Configuration | Administrative Templates | Windows Components | Windows Explorer) в окне Редактора локальной групповой политики.

2. Дважды щелкните на политике «Максимальное число недавних документов» (Maximum Number Of Recent Documents).

3. Выберите значение «Включен».

4. Укажите, сколько документов должно отображаться в списке, в окошке счетчика диалогового окна «Максимальное число недавних документов».

5. Нажмите «OK».

Чтобы сделать тоже самое помощью Редактора реестра, разверните раздел «HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer», создайте в нем параметр DWORD с именем «MaxRecentDocs» (без кавычек) и присвойте ему значение, соответствующее желаемому количеству элементов в списке.

10. Регистрация событий завершения работы

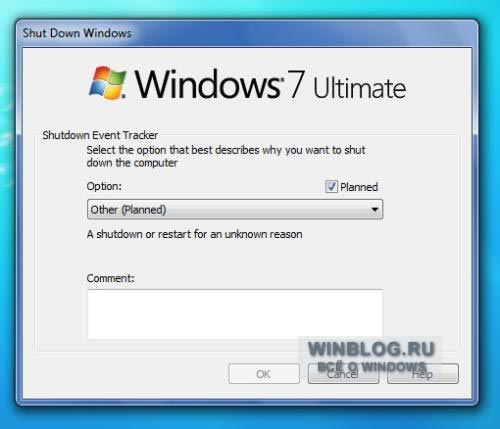

При выборе опции «Завершение работы» (Shut Down) в меню «Пуск» Windows 7, выключение системы обычно не требует дальнейшего участия пользователя — если только в каком-нибудь приложении не открыты документы с несохраненными изменениями. В целом, это очень удобно, но иногда возникает необходимость в отслеживании причин завершения работы — как инициированного пользователем, так и самостоятельного. С этой целью можно воспользоваться средством «Регистрация событий завершения работы» (Shutdown Event Tracker), которое позволяет фиксировать случаи запланированного и незапланированного отключения системы, их причины и описания. Чтобы включить эту функцию с помощью Редактора локальной групповой политики:

1. Разверните элемент «Конфигурация компьютера | Административные шаблоны | Система» (Computer Configuration | Administrative Templates | System) в окне Редактора локальной групповой политики.

2. Дважды щелкните на политике «Показывать диалоговое окно регистрации событий завершения работы» (Display Shutdown Event Tracker).

3. Выберите значение «Включен».

4. В списке «Выводить диалоговое окно регистрации событий завершения работы» (Shutdown Event Tracker Should Be Displayed) выберите значение «Всегда» (Always).

5. Нажмите «OK».

Теперь при выборе опции «Завершение работы» в меню «Пуск» всегда будет появляться диалоговое окно «Завершение работы Windows» (Shut Down Windows), показанное на рис. C.

Рисунок C. Диалоговое окно «Завершение работы Windows» появляется, если включена регистрация событий завершения работы.

Чтобы включить регистрацию событий завершения работы с помощью Редактора реестра, разверните раздел «HKLM\Software\Policies\Microsoft\Windows NT\Reliability» и измените на «1» (без кавычек) значение параметров «ShutdownReasonOn» и «ShutdownReasonUI».

Автор: Paul McFedries

Перевод

SVET

Оцените статью: Голосов

Provide feedback

Saved searches

Use saved searches to filter your results more quickly

Sign up

Appearance settings

Время на прочтение7 мин

Количество просмотров171K

Parallels Parallels Remote Application Server (RAS) представляет из себя RDP с человеческим лицом, но некоторые его фишки должны быть настроены на стороне Windows Server (либо в виртуальных машинах, которые вы используете). Под катом рекомендации Матвея Коровина из команды техподдержки Parallels о настройках Windows Server при использовании RAS.

Ниже будут представлены групповые политики, которые смогут сделать ваш Parallels RAS (или просто сервер терминалов) более удобным и безопасным. Для более целевого использования приведенных ниже конфигураций, рекомендуем создать отдельную группу пользователей Parallels RAS и применять групповые политики именно к ней.

Часть первая. «Запрещательная»

Прячем элементы эксплорера (Диски, кнопка «Пуск» и тд)

По умолчанию при подключении к терминальному серверу \ виртуальной машине пользователь, добавленный в группу «Пользователи удаленного рабочего стола» увидит полностью функциональный рабочий стол.

Локальные диски будут ему видны и часто доступны. Согласитесь, это неплохая дыра в безопасности, если пользователь даже со своими лимитированными правами будет иметь возможность доступа к локальным дискам и файлам на удаленном сервере.

Даже если установить правильное разграничение доступа и тем самым обезопасить себя пугливый юзверь все равно будет путать диски терминального сервера со своими локальными дисками и в ужасе звонить в тех поддержку. Наилучшим решением такой ситуации будет спрятать локальные диски терминального сервера от пытливого взора энд юзера.

Расположение групповой политики:

User Configuration\Policies\Administrative Templates\Windows Components\Windows Explorer

И измените значение следующих опций:

• Hide these specified drives in My Computer — изменив значение этой опции, вы можете убрать упоминание конкретных дисков из меню компьютера и всех связанных меню, однако это не запрещает доступ к дискам. Если пользователь задаст абсолютный адрес диска, то он откроется.

• Prevent access to drives from My Computer — запретить доступ к конкретным дискам. При включении этой опции доступ к дискам будет ограничен, но диски будут отображены в file explorer.

Что еще можно спрятать от пользователя, используя эту групповую политику:

• Remove Run menu from Start Menu – при активации убирает кнопку «Пуск» из меню

• Remove Search button from Windows Explorer – здесь все просто: поиск в эксплорере будет недоступен

• Disable Windows Explorer’s default context menu – это функция лишает пользователя возможности вызывать менюшку правым кликом мыши (можно купить старых мышек от мака и сэкономить на одной кнопке)

После написания этой части проснулась просто-таки депутатская страсть к запретам. На этом фоне стоит рассказать вам, какими способами можно запретить пользователю все.

И так поехали:

Запрещаем использование командной строки (даже если пользователь сможет открыть CMD ему останется просто любоваться черным окошком с уведомлением о запрете доступа)

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Prevent access to the command promt.

Меняем значение на enabled.

Опция Disable the command prompt script processing also запрещает пользователю выполнять скрипты.

Есть один нюанс: если у вас настроены логон скрипты при включении этой опции, они выполняться не будут.

Убираем кнопки выключения \ перезагрузки \ сна (будет обидно, если удаленный пользователь случайно выключит терминальный сервер)

Расположение групповой политики:

User Configuration → Administrative Templates → Start Menu and Taskbar → Remove and prevent access to the Shut Down, Restart, Sleep, and Hibernate Commands

При включении этой опции пользователь сможет только заблокировать сессию или разлогиниться из нее.

Запрещаем Автозапуск «Управление сервером» при логине

Расположение групповой политики:

Computer Configuration → Policies → Administrative Templates → System → Server Manager → Do not display Server Manager automatically at logon

Меняем значение на enabled.

Запрещаем запуск PowerShell

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Don’t run specified Windows applications

Включаем эту политику и добавляем туда следующие приложения

powershell.exe and powershell_ise.exe

Этой политикой можно запретить запуск любых установленных (а также не установленных) приложений.

Прячем элементы панели управления

Расположение групповой политики:

User Configuration → Administrative Templates → Control Panel → Show only specified Control Panel items.

При включении этой политики все элементы панели управления будут скрыты от пользователя. Если пользователю должны быть доступны какие-либо элементы, добавьте их в исключения.

Запрещаем запуск редактора реестра

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Prevent access to registry editing tools

Меняем значение на enabled.

Запрещаем все

Логичным завершением этой части статьи будет рассказ о том, как запретить пользователям все. Есть мнение, что пользователь должен подключиться к удаленному рабочему столу, посмотреть на него и, убедившись в торжестве технического прогресса, отключиться.

Для достижения этой цели нам нужно создать групповую политику добавления дополнительных ключей в реестре Windows:

Расположение групповой политики:

User Configuration\Preferences\ Windows Settings\Registry

Кликаем правой кнопкой мыши по Registry затем New затем Registry item

Добавляем новый REG_DWORD параметр RestrictRun со значением 1 в ключ реестра

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\

Теперь пользователю запрещено запускать любые приложения кроме системных.

Как запретить ему пользоваться CMD и Power Shell описано выше.

Если вы все-таки решите (исключительно по доброте душевной) разрешить пользователям запуск каких-либо приложений, их нужно будет добавить в «разрешительный список» путем создания в ключе

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\RestrictRun

Значением типа string, используя порядковый номер разрешаемой программы в качестве имени (нумерация как это не странно начинается с 1), и именем разрешаемой программы в качестве значения.

Пример:

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\RestrictRun]

String Name:«1»=«notepad.exe»

String Name «2»=«calc.exe»

При такой конфигурации пользователь сможет запустить только блокнот и калькулятор.

На этом хочется закончить «Запрещательную» часть. Конечно, можно упомянуть еще некоторое количество «Низя», но все это настраивается через Parallels Client и встроенные политики Parallels RAS.

Часть вторая. «Время и прочая романтика»

Установка временных лимитов для удаленных сессий

Бывает, что пользователь запускает приложение в фоне и может даже не пользоваться им. Если для обычных приложений это не страшно, то запущенное в фоне опубликованное приложение / рабочий стол занимает лицензию, а лицензии, как бы дико это не звучало для России, стоят денег.

Для решения этого вопроса умные люди из Microsoft придумали различные статусы терминальных сессий и временные лимиты для них.

Какие бывают статусы терминальных сессий:

Active – сессия активна и в ней что-то происходит. Пользователь двигает мышкой, нажимает на кнопки и создает имитацию бурной деятельности

IDLE – соединение есть, сессия запущена, приложение работает, но пользователь активности не проявляет

Disconnected – пользователь нажал крестик и отключился. Объяснять конечному пользователю, что за зверь логоф и чем он питается — бесполезно.

Наиболее целесообразно устанавливать временные рамки на IDLE и Disconnected сессий.

В них ничего не происходит, а лицензии занимаются.

Добиться этого мы можем опять-таки, используя групповые политики.

Расположение групповой политики:

User Configuration → Policies → Administrative Templates Administrative Templates → Windows Components → Remote Desktop Services → Remote Desktop Session Host → Session Time Limits

В этой ветке есть несколько опций. Давайте разберем их все:

Set time limit for active but idle Remote Desktop Services sessions

Максимальное время работы для Active сессий.

Set time limit for active Remote Desktop Services sessions

Максимальное время работы для IDLE сессий.

Set time limit for disconnected sessions

Максимальное время работы для disconnected сессий.

End session when time limits are reached

Если установить эту политику в Enabled статус, то по достижению временного лимита сессии будут завершаться, а не отключаться.

Настройка временных лимитов – важный шаг для оптимизации работы сервера и оптимизации затрат на ПО.

Установка времени логина для пользователей или скажем нет переработкам

У каждого из нас есть рабочий день, а также утро, вечер и ночь. Но Британские (или Мальтийские) ученые недавно выяснили, что от работы, оказывается, можно заболеть или даже умереть. Работа — это очень сильный и опасный наркотик, поэтому в ярой заботе о любимых пользователях мы должны ограничить им время, когда они могут логиниться на сервер. А то надумают тоже работать из дома, отпуска и по выходным. И помогут нам в этом не групповые политики. Настройка времени работы находится в свойствах пользователя. Где-то далеко в начале этой статьи я упоминал, что все манипуляции лучше производить со специально созданной группой пользователей Parallels RAS, так вот, на примере этой группы мы и разберем, как установить часы работы.

Идем в левый нижний угол нашего экрана, нажимаем кнопку пуск и печатаем dsa.msc

Откроется всеми любимая оснастка Active Directory Users and Computers.

Найдите созданную вами группу пользователей Parallels RAS кликните по ней правой кнопкой мыши и зайдите в свойства. Во вкладке Account будет опция Logon Hours в которой нужно выбрать разрешенные и запрещенные часы работы для группы.

Итог этого раздела:

1. Вы великолепны

2. Жизни пользователей спасены от переработки

Часть третья. «Интерактивная»

Используя опубликованные ресурсы, часто приходится не только запрещать все подряд на сервере, но и перенаправлять в удаленную сессию локальные ресурсы. И если с принтерами, сканерами, дисками, звуком и COM портами никаких сложностей не возникнет, Parallels RAS прекрасно их перенаправляет без дополнительных настроек со стороны Windows, то с перенаправлением USB устройств и веб камер все не так просто.

Для перенаправления данного типа оборудования нужно, чтобы звезды сошлись в правильном порядке не только на сервере, но и на клиентской машине:

На компьютере пользователя измените следующую групповую политику:

Computer Configuration → Administrative Templates → Windows Components → Remote Desktop Services → Remote Desktop Connection Client → RemoteFX USB Device Redirection

Присвойте ей значение Enabled

Теперь в свойствах Parallels клиента (Connection Properties → Local Resources) вы сможете выбрать, какое именно из подключенных USB устройств должно быть перенаправлено на сервер.

Примечание: USB устройство может быть задействовано либо в опубликованном приложении, либо на локальном компьютере, но не одновременно и там, и там.

На стороне сервера необходимо установить драйверы и все необходимое ПО для работы USB устройства. К сожалению, универсального драйвера для всего подряд человечество еще не придумало.

На этом хотелось бы завершить обзор настроек Windows, которые будут важны для работы Parallels RAS.

З.Ы. Таких длинных текстов писать не доводилось давно, отсюда огромная благодарность всем тем, кто осилил эту статью.

Displaying All Drives in This PC on Windows 11/10

Published

5 min read

How to Show All Drives in This PC Folder of Windows 11/10

Navigating through the various folders and drives on a Windows operating system can sometimes be cumbersome, especially if the drives you frequently use aren’t visible in the «This PC» section. Whether you’re looking to access data stored on external drives, network drives, or just want to tidy up your file management process, displaying all drives in the «This PC» folder can enhance your productivity. This article will outline multiple methods to ensure all drives are visible in the «This PC» section of Windows 10 and 11.

Understanding This PC

«This PC» is a crucial feature in Windows that provides users access to system files and connected drives. It serves as a central hub for managing files and folders on your computer, including local drives, external drives, and network locations. By default, it may not display all connected drives, particularly external USB drives or mapped network drives. This article will guide you through various techniques to display all drives, ensuring that you have easy access to everything you need.

Method 1: Ensure the Drives Are Connected and Functioning

Before getting into complex solutions, the simplest step is to ensure that the drives you want to display in the «This PC» folder are connected and working correctly.

-

Check Physical Connections: Make sure that the external drives and USB devices are properly plugged into your computer. For external hard drives, ensure the device is powered on.

-

Check Device Management:

- Press

Windows + Xto open the Power User Menu and select Device Manager. - Look under the Disk drives section for your external or internal drives. Ensure there are no warning icons. If there are, you may need to troubleshoot driver issues or other hardware problems.

- Press

-

Using Disk Management:

- Press

Windows + Xand click on Disk Management. - Here, you can see all connected storage devices, including those that don’t have drive letters assigned. If you can see your drive here but not in «This PC», it may be a drive letter issue.

- Press

Method 2: Assign a Drive Letter

If your drive is visible in Disk Management but not in «This PC», it might not have a drive letter assigned. Here’s how to assign one:

-

Access Disk Management:

- Right-click on the Start menu and select Disk Management.

-

Locate Your Drive: Look for the drive that does not appear in «This PC». It might show up as «Healthy» but without a letter.

-

Assign a Drive Letter:

- Right-click on the drive and select Change Drive Letter and Paths.

- Click on Add if it doesn’t have a letter, or Change if you want to assign a different one.

- Choose a letter from the dropdown and click OK.

After completing these steps, your drive should now appear in the «This PC» folder.

Method 3: Modify Folder Options

Sometimes, «This PC» may be configured not to show certain items. Adjusting the folder options can help:

-

Open File Explorer: Launch File Explorer by pressing

Windows + E. -

Access Folder Options:

- Click on the View tab on the ribbon.

- Select Options located on the right side.

-

Change the Settings:

- In the Folder Options window, switch to the View tab.

- Ensure that Show hidden files, folders, and drives is selected.

- Uncheck Hide protected operating system files if you want to see all files and folders, but be cautious with this option.

-

Apply and OK: Click Apply, then OK to save the changes. Check «This PC» again for visibility.

Method 4: Modify Group Policy Settings (For Windows Pro and Enterprise)

In some instances, group policy settings might restrict drive visibility, especially in corporate environments:

-

Launch Group Policy Editor:

- Press

Windows + R, then typegpedit.msc, and press Enter.

- Press

-

Navigate to Explorer Settings:

- Go to User Configuration > Administrative Templates > Windows Components > File Explorer.

-

Check Policies:

- Locate and double-click Hide these specified drives in My Computer.

- Set this policy to Not Configured or Disabled to show all drives.

-

Apply and Exit: After making changes, close the Group Policy Editor and restart your system.

Method 5: Registry Editor Modification

Caution: Modifying the registry can be risky. Ensure you back up the registry before making any changes.

-

Open Registry Editor:

- Press

Windows + R, typeregedit, and press Enter.

- Press

-

Navigate to the Following Key:

- For Windows 10:

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerAdvanced - For Windows 11:

HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionExplorerAdvanced

- For Windows 10:

-

Modify the Value:

- Find the entry named NoDrives. If it’s present, double-click it.

- Set the value to 0, which will show all drives.

-

Restart the System: After modifying, close the Registry Editor and restart your computer.

Method 6: Using a Third-Party Tool

Several third-party utilities can help manage drives and their visibility. Software tools can simplify this process, especially if you frequently modify or add drives:

-

Download and Install Software: Popular disk management tools such as AOMEI Partition Assistant or EaseUS Partition Master can prove useful.

-

Scan Connected Drives: Once installed, use the tool to scan for connected drives.

-

Adjust Settings from Software: These tools often provide easier access to assigning drive letters and showing/hiding drives than navigating through Windows settings.

Method 7: Troubleshooting Issues

If after following all methods your drives still do not appear in «This PC», consider troubleshooting potential Windows issues:

-

File Explorer Reset: Sometimes resetting File Explorer can solve visibility issues.

- Close File Explorer, then open Task Manager (

Ctrl + Shift + Esc). Find Windows Explorer in the process list, right-click it, and select Restart.

- Close File Explorer, then open Task Manager (

-

Check for Windows Updates: Keeping Windows up-to-date may resolve bugs relating to drive management.

- Go to Settings > Update & Security > Windows Update and click Check for updates.

-

Run Disk Check: You can run a disk check for errors that might be affecting visibility.

- Open Command Prompt as an administrator and run the command

chkdsk /f, replacing the letter with the relevant drive letter.

- Open Command Prompt as an administrator and run the command

-

Backup Your Data: If issues persist, consider backing up your data and performing a system restore or fresh installation.

Conclusion

The visibility of all drives in the «This PC» folder of Windows 10 and 11 can drastically affect how effectively you manage your files. By following the outlined methods, from making sure your drives are physically connected to utilizing advanced settings in the group policy or registry editor, you can ensure that all drives are properly displayed.

Keeping your drives organized and accessible enhances your overall Windows experience. This guide provides a comprehensive roadmap to troubleshooting and resolving common visibility issues, allowing you to focus on your work without unnecessary distractions. Remember to always back up important data before making system changes, and monitor your drive statuses regularly to maintain an efficient workflow. Happy computing!

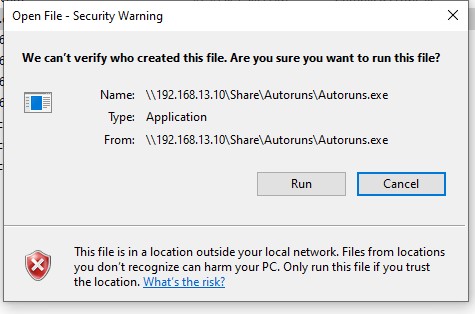

В Windows при попытке открыть или запустить исполняемый файл типа exe, vbs, msi, bat, cmd (и других типов файлов) с локального диска или сетевой папки может появиться предупреждение Открыть файл – предупреждение системы безопасности (Open file — Security Warning). Для продолжения выполнения программы пользователь должен вручную подтвердить запуск такого файла, нажав кнопку “Запустить” (Run). Такое предупреждение безопасности Windows обычно появляется при открытии файла, скачанного из интернета, запуске исполняемого файла из общей сетевой папки или подключенного сетевого диска, или запуске файла с недействительной цифровой подписью.

Содержание:

- Предупреждение системы безопасности Windows при запуске файлов

- Отключение окна предупреждения при запуске файла, скачанного из Интернета

- Предупреждение безопасности при запуске файла из сетевой папки

- Перенаправление папки AppData и предупреждение при открытии файлов

- Отключить предупреждение для некоторых типов файлов через GPO

Предупреждение системы безопасности Windows при запуске файлов

Предупреждение системы безопасности предназначено для защиты компьютера от запуска потенциально опасных исполняемых файлов, которые были скачаны из Интернета или получены недоверенных источников, и пытаетесь запустить.

Например, при открытии файла из сетевого каталога окно предупреждения системы безопасности Windows выглядит так:

Открыть файл – предупреждение системы безопасности Не удаётся проверить издателя. Вы действительно хотите запустить этот файл? Этот файл не находится в вашей локальной сети. Файлы из неизвестных расположений могут причинить вред вашему компьютеру. Запускайте этот файл только в том случае, если вы доверяете его источнику.

Open File - Security Warning The Publisher could not be verified. Are you sure you want to run this software? This file is in location outside your local network. Files from locations you don’t recognize can harm your PC. Only run this file if you trust the location.

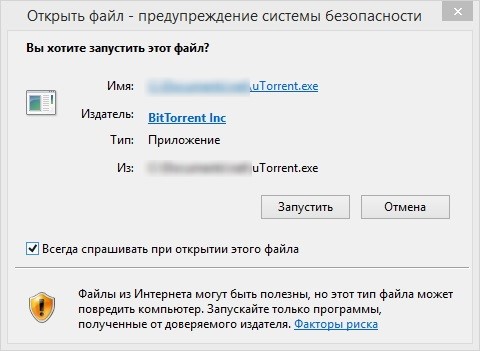

При запуске скачанного из Интернета файла с локального диска (или сетевого диска, подключенного через

net use

) текст предупреждения немного другой:

Open File - Security Warning Do you want to run this file?

Открыть файл – предупреждение системы безопасности Запустить этот файл? Файлы из Интернета могут быть полезны, но этот тип файла может повредить компьютер. Запускайте только программы, полученные от доверенного издателя.

Если снять галку на опции Всегда спрашивать при открытии этого файла, то окно безопасности Windows не появится при следующем запуске этой программы. Но таким образом добавлять программы в исключения придется вручную.

Также наличие предупреждения системы безопасности может вызвать проблемы, если вы устанавливаете или запускаете программы на компьютерах пользователя в фоновом режиме (через скрипты планировщика, групповые политики, задания SCCM и т.д.). Дело в том, что в таких случаях предупреждающее окно системы безопасности Windows просто не отображается в сессии пользователя. Соответственно, установка или запуск таких приложений из скриптов становится невозможен.

Попробуем разобраться, как отключить предупреждение системы безопасности при запуске исполняемых или установочных файлов в Windows.

Важно. Отключение данного окна с предупреждением системы безопасности Windows в большинстве случаев не рекомендуется, так как уменьшает уровень защиты компьютера и повышает риск заражения системы пользователем.

Отключение окна предупреждения при запуске файла, скачанного из Интернета

Исполняемые файлы, скачанные из Интернета, браузеры автоматически помечают как потенциально опасные (загруженные из небезопасного источника). Реализуется этот функционал через альтернативные NTFS потоки файлов. Для упрощения, будем считать что это специальная метка файла, которая автоматически назначается скачанному из сети файлу (Как Windows определяет, что файл скачан из Интернета). Чтобы удалить эту метку, нужно разблокировать файл.

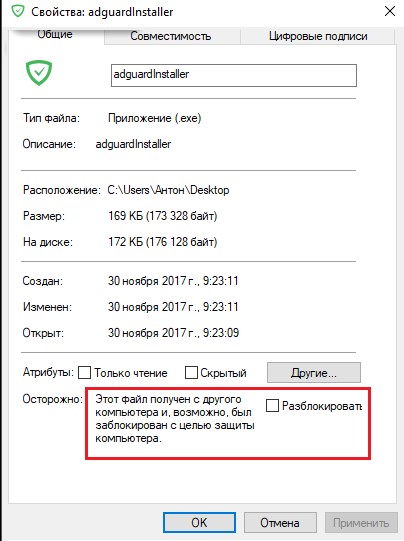

- Откройте свойства исполняемого файла;

- На вкладке Общие (General) нажмите кнопку или установите чекбокс Разблокировать (Unblock). У полученного из интернета файла рядом с кнопкой будет указано такое предупреждение:

Осторожно: Этот файл получен с другого компьютера и, возможно, был заблокирован с целью защиты компьютера. (This file came from another computer and might be blocked to help protect this computer)

Сохраните изменения, нажав OK. Теперь файл разблокирован (NTFS метка снята) и будет запускаться без предупреждения.

Метку альтернативного NTFS потока Zone.Identifier можно сбросить с помощью PowerShell команды:

Unblock-File someinstallfile.exe

Чтобы отключить сохранение информации о зонах для скачанных из интернета файлов можно включить параметр GPO Не хранить сведения о зоне происхождения вложений/Do note preserve zone information in file attachments (User Configuration -> Administrative Templates -> Windows Components -> Attachment Manager) или создать параметр реестра:

reg add "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Attachments" /v "SaveZoneInformation" /t REG_DWORD /d "1" /f

В результате файлы, скачанные браузерами (в том числе Edge, Chrome, Firefox и т.д.), не будут содержать метку потока Zone.Identifier.

Предупреждение безопасности при запуске файла из сетевой папки

Окно предупреждения безопасности также будет появляться при запуске исполняемых файлов из общего сетевого каталога (шары) при доступе по UNC пути, содержащего IP адрес или FQDN имя домена (NETBIOS имя домена клиента считается доверенным). Например,

\\server.domain.ru\share\file.exe

или

\\192.168.12.22\d\file.exe

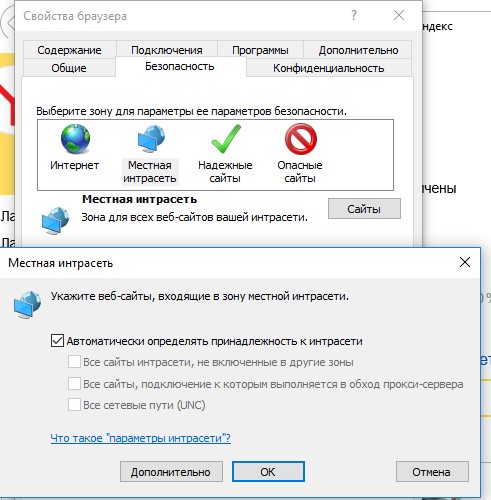

Чтобы сделать сетевой адрес доверенным, нужно добавить его имя и/или IP адрес удаленного сервера (NAS хранилища) в зону Местная интрасеть в настройках обозревателя Internet Explorer

- Перейдите в Панель управления -> Свойства обозревателя (Internet Option) – команда

inetcpl.cpl - Вкладка Безопасность (Security)

- Открыть Местная интрасеть (Local Intranet) -> Узлы (Sites) -> Дополнительно (Advanced)

- В открывшемся окне добавьте доверенные имя и /или ip-адрес сервера. Например

file://10.0.0.6

,

file://srvcontoso.com

или

file://127.0.0.1

для локального компьютера. Можно использовать знак подстановки *. Например, добавить в зону все IP адреса в подсети:

file://192.168.1.*Совет. Эти настройки хранятся в реестре в ветке HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap. Доверенные IP адреса указывается в ветке реестра

Ranges

; доменные имена – в

Domains

.

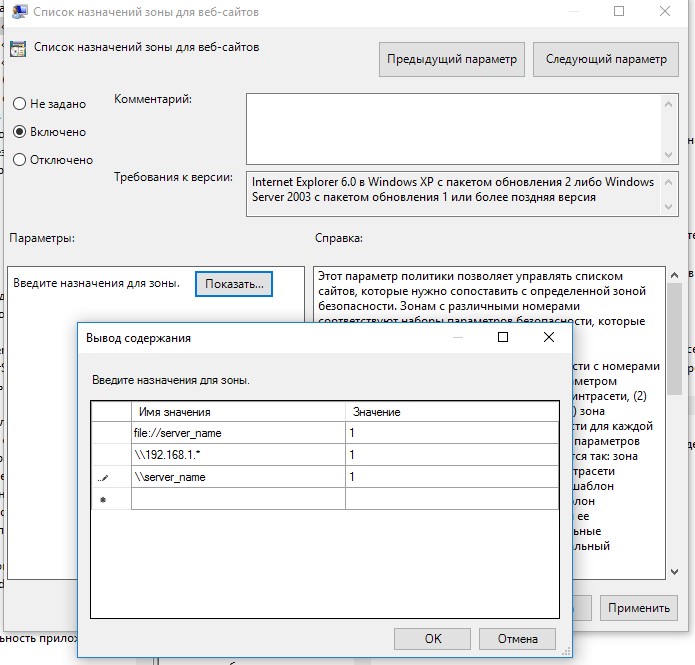

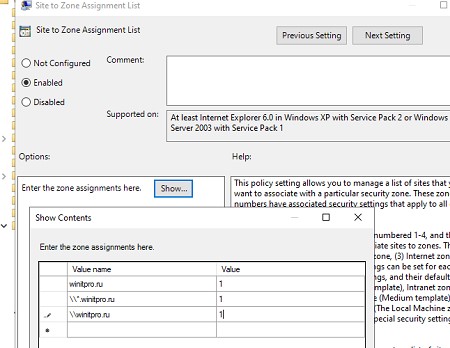

Для добавление доверенных адресов в зону Местная интрасеть на компьютерах домена можно использовать групповые политики:

- Откройте редактор локальной (

gpedit.msc

) или доменных (

gpmc.msc

) политик. - Перейдите в раздел Computer Configuration -> Administrative Templates -> Windows Components -> Internet Explorer -> Internet Control Panel -> Security Page (Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Internet Explorer -> Панель управления браузером -> Вкладка безопасность).

- Включите политику Site to Zone Assignment List (Список назначений зоны безопасности для веб-сайтов). В настройках политики нужно указать список доверенных адресов в формате:

- Имя сервера (в виде

file://server_name

,

\\server_name

,

server_name

или

IP

) - Номер зоны (1 – Для местной интрасети)

- Имя сервера (в виде

- Сохраните изменения в политике и обновите настройки GPO на клиенте (

gpupdate /force

).

Теперь при запуске их сетевых каталогов на хостах, добавленных в местную интрасеть, не будет появляться предупреждение при открытии исполняемых файлов.

Для автоматического определения адресов в интрасети можно влачить следующие настройки в разделе User Configuration -> Administrative Templates -> Windows Components -> Internet Explorer -> Internet Control Panel -> Security Page (Конфигурация пользователя -> Административные шаблоны -> Компоненты Windows -> Internet Explorer -> Панель управления браузером -> Вкладка безопасность).

- Сайты Интрасети: все сайты, не перечисленные в других зонах Intranet Sites: Include all local (intranet) sites not listed in other zones

- Сайты Интрасети: все сетевые пути (UNC) Intranet Sites: Include all network paths (UNCs)

- Включить автоматическое определение интрасети

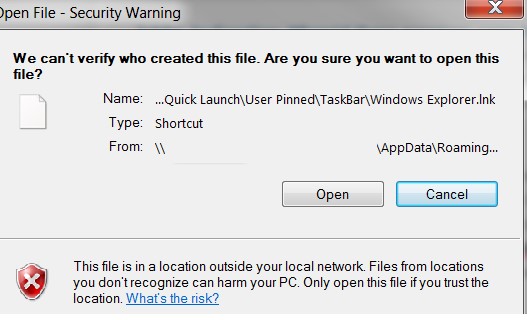

Перенаправление папки AppData и предупреждение при открытии файлов

Если вы используйте перенаправление папки AppData (в roaming profile сценариях), пользователи могут столкнуться с окном Открыть файл – предупреждение системы безопасности при запуске ярлыков приложений из профиля.

В этом случае нужно добавить ваш сервер (или целиком домен), где хранятся перемещаемые профили в доверенную зону.

Воспользуйтесь параметром GPO: User Configuration -> Policies -> Administrative Templates -> Windows Components -> Internet Explorer -> Internet Control Panel -> Security Page -> Site to Zone Assignment List. Добавьте имя сервера (домена) со значением 1.

На хостах Windows Server с ролью RDS, в некоторых случаях помогает только отключение усиленной безопасности IE.

- Откройте Server Manager -> Локальный сервер.

- Щелкните по параметру Конфигурация усиленной безопасности Internet Explorer

- Отключите усиленную безопасность для пользователей и администраторов.

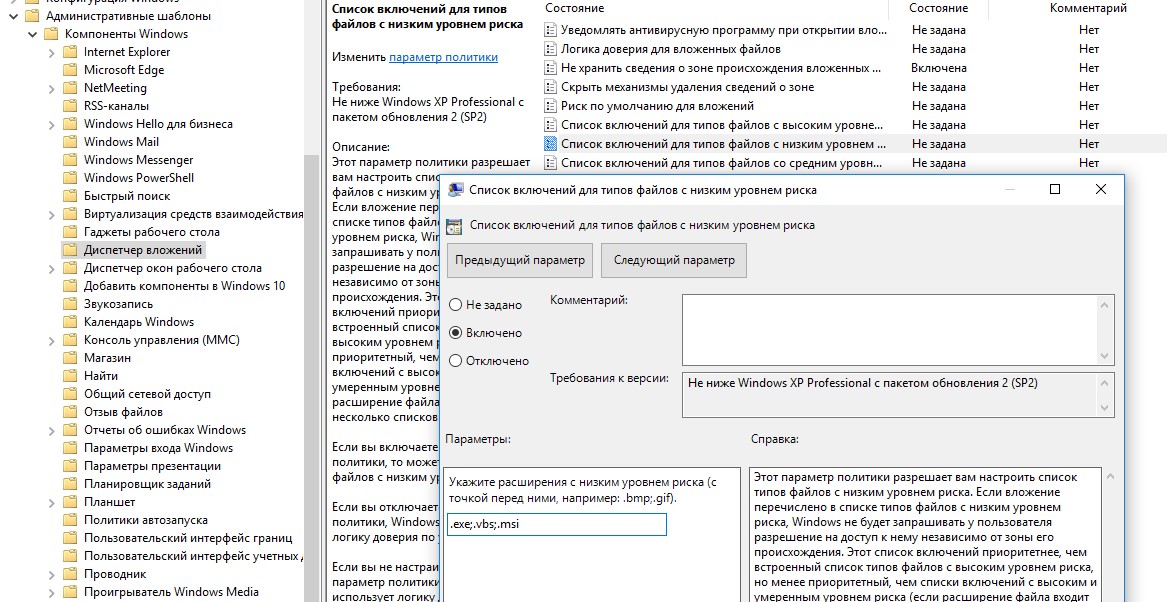

Отключить предупреждение для некоторых типов файлов через GPO

Иногда бывает целесообразно отключить предупреждение безопасности для определенных типов (расширений) файлов (но список разрешенных расширений файлов нужно минимизировать).

Для этого в редакторе GPO перейдите в раздел User Configuration-> Administrative Templates-> Windows Components-> Attachment Manager (Конфигурация пользователя -> Административные шаблоны -> Компоненты Windows -> Диспетчер вложений).

- Включите политику Не хранить сведения о зоне происхождения вложений (Do not preserve zone information in file attachments). Все скачанные из интернета исполняемые файлы будут запускаться без подтверждения на всех компьютерах.

- Включите политику Список включений для типов файлов с низким риском (Inclusion list for low file types), укажите в ее настройках список расширений файлов, для которых нужно отключить появления окна с предупреждением системы безопасности Windows, например: .exe;.vbs;.msi. Система будет игнорировать метки на файлах с этим расширением, и запускать их без подтверждения.

Примечание. Это добавит доверенные расширения файлов в параметр реестра LowRiskFileTypes:

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Associations] "LowRiskFileTypes"=".exe;.vbs;.msi;.bat;"

После применения политики, при открытии исполняемых файлов с указанными расширениями не будет появляться окно безопасности (независимо от наличия NTFS атрибута Zone.Identifier).

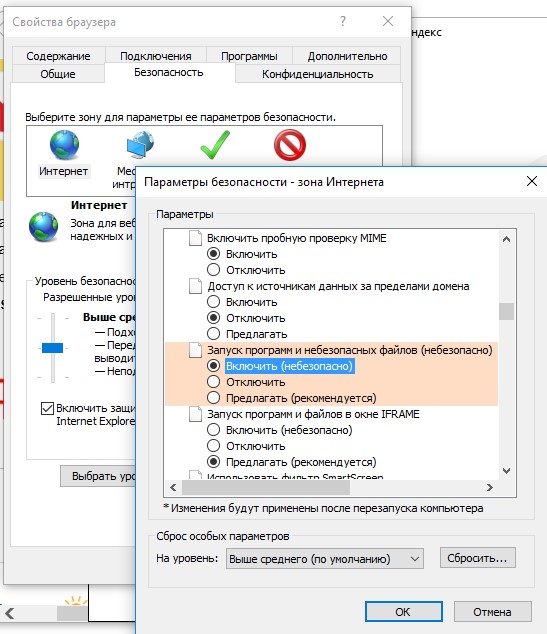

Можно также в параметрах обозревателя для зоны Интернета (Безопасность -> Интернет -> Другой -> Разное -> Запуск программ и небезопасный файлов) разрешить запуск любых файлов из интернета, но это небезопасно.

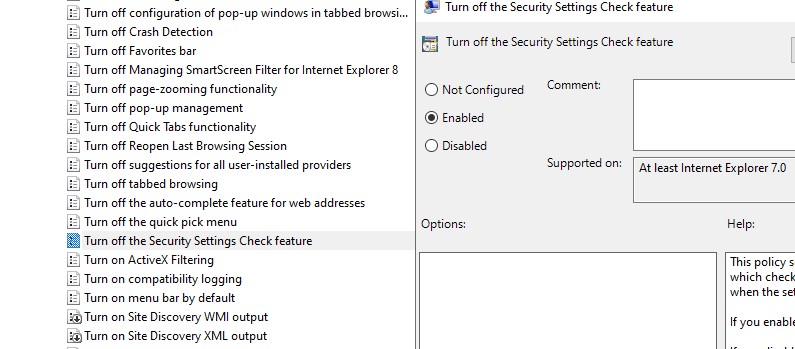

Можно полностью отключить вывод окна «Open File — Security Warning» с помощью параметра Turn off the Security Settings Check feature в разделе реестра Computer Configuration -> Administrative Templates -> Windows Components -> Internet Explorer.

Или с помощью следующих команд:

REG ADD "HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3" /V "1806" /T "REG_DWORD" /D "00000000" /F

REG ADD "HKLM\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3" /V "1806" /T "REG_DWORD" /D "00000000" /F

REG ADD "HKLM\SOFTWARE\Policies\Microsoft\Internet Explorer\Security" /V "DisableSecuritySettingsCheck" /T "REG_DWORD" /D "00000001" /F