0

15.10.201910:5415.10.2019 10:54:47

Для защиты RDP сервера от брутфорса мы воспользуемся утилитой IPBan от Jeff Johnson.

Утилита IPBan блокирует ip адресс с которго идет перебор паролей после нескольких неудачных попыток авторизации.

Для начала проведем подготовительный этап.

Для того чтобы в логах системы отоброжались IP адреса с которых идет перебор паролей, нам нужно включить аудит событий.

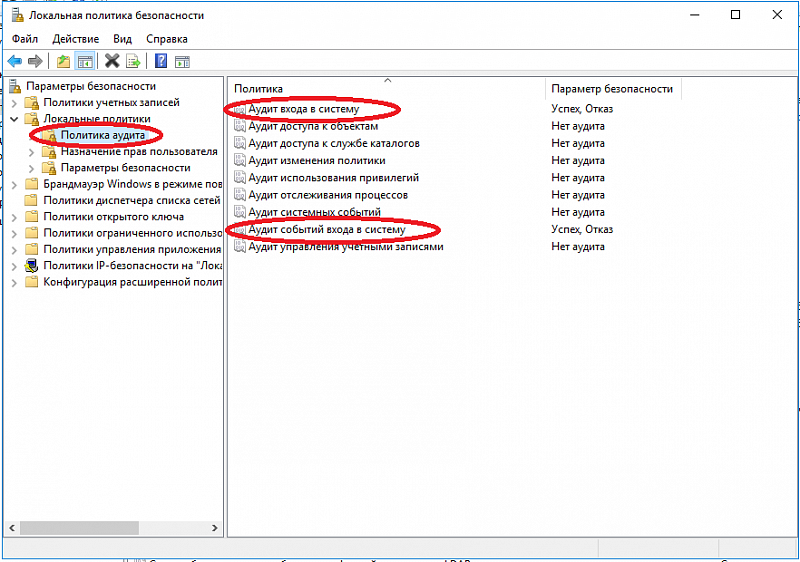

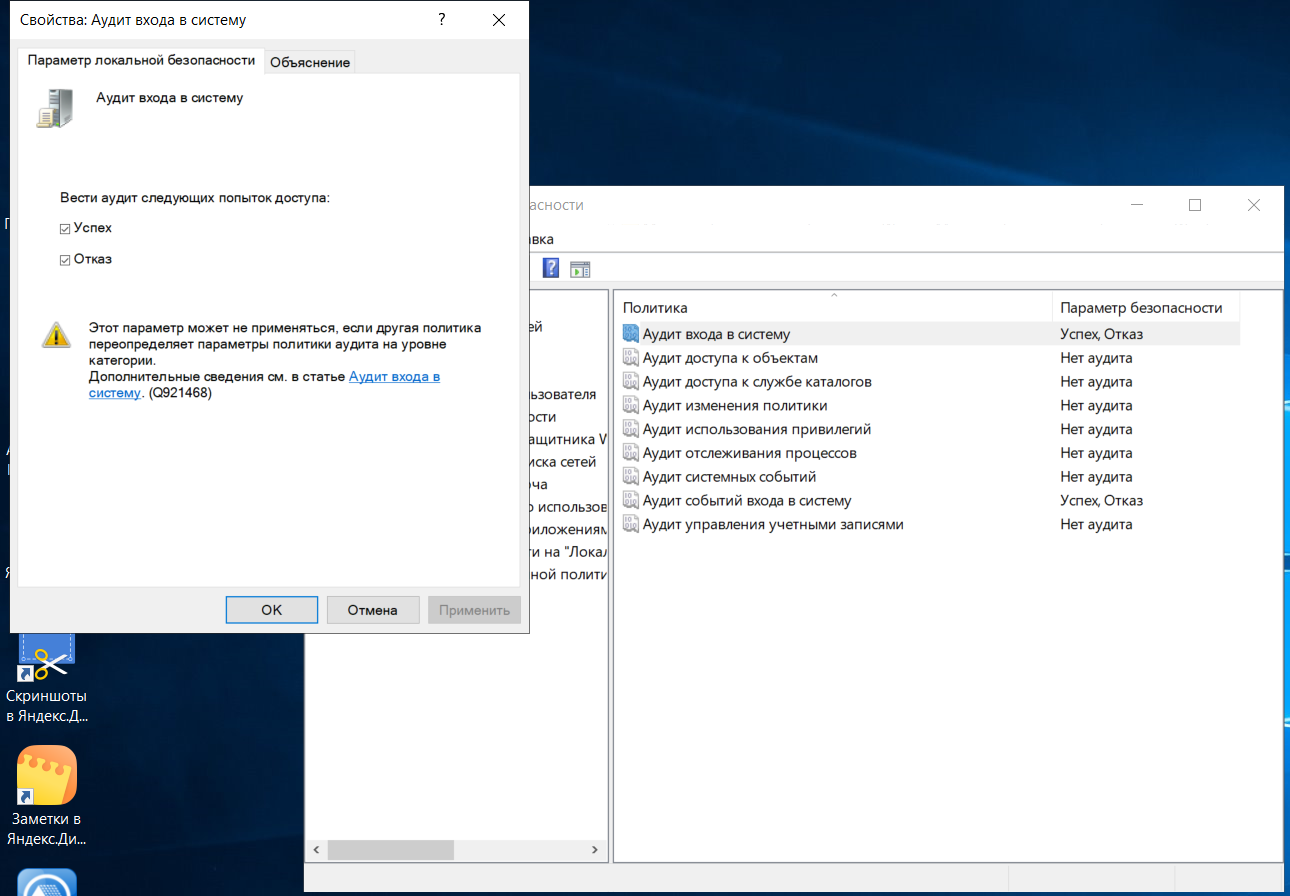

Переходим в «Локальные политики» (Win + R, введите secpol.msc и «OK»). —> «Политика аудита» и включить регистрацию событий для «Аудита входа в систему» и «Аудита событий входа в систему»:

Подготовительный этап закончен, переходим к настройке IPBan

Скачиваем утилиту https://github.com/DigitalRuby/IPBan/releases для своей разрядности Windows.

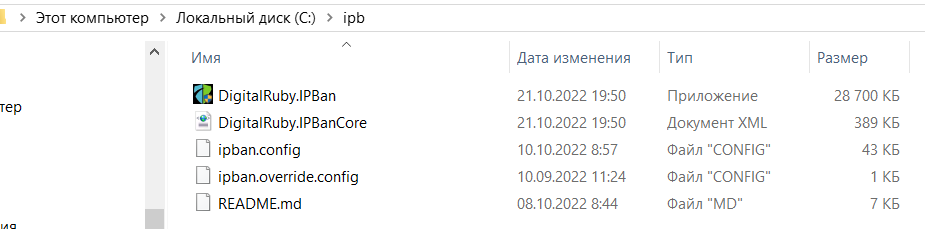

Распаковываем архив, к примеру на диск C:\ в папку ipban.

Запускаем cmd консоль обязательно с правами Администратора.

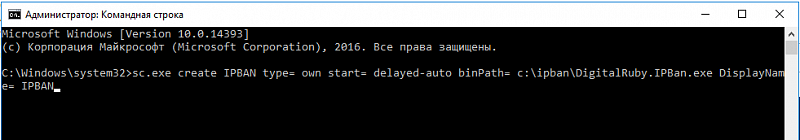

И прописываем IPBan как службу Windows, командой:

sc.exe create IPBAN type=own start=delayed-auto binPath=c:\ipban\DigitalRuby.IPBan.exe DisplayName=IPBAN

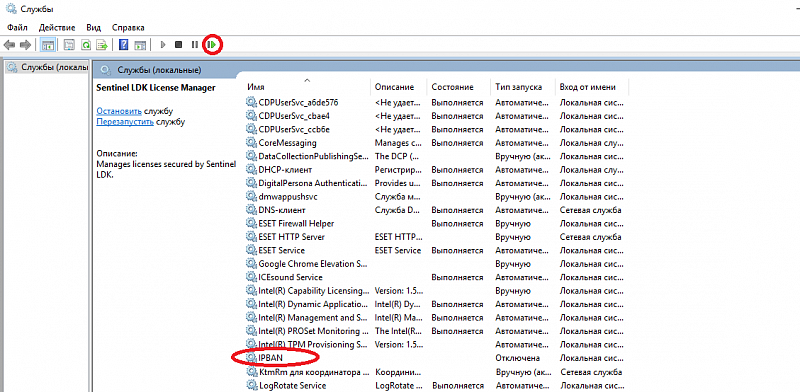

Заходим в оснастку служб Windows (Win + R, введите services.msc и «OK») находим и запускаем службу IPBAN

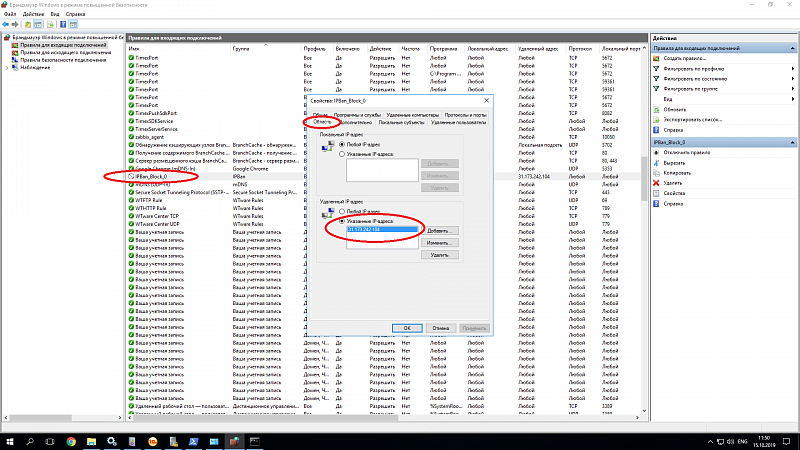

IPBan отслеживает неудачные попытки входа и добавляет правило для Windows фаервола.

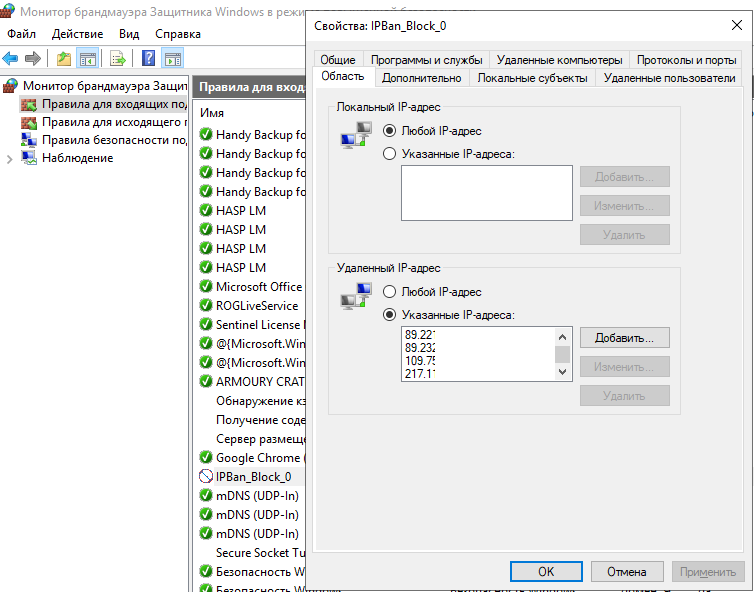

Удалить случайно добавленный ip адрес либо посмотреть какие адреса сейчас добавленны можно в оснастке фаервола — правило IPBan_Block_0.

Также создаются два правила IPBan_EmergingThreats_0 и IPBan_EmergingThreats_1000 — общеизвестные IP адреса с которых происходят попытки входа.

Вот и все, теперь наш Windows сервер зашишен от перебора паролей.

P.S. Также этот способ работает на Windows 8 — Windows 10.

Время на прочтение3 мин

Количество просмотров47K

Раз мы более — менее разобрались с тем, как важны пароли и логины (ссылка на первую часть ЗДЕСЬ), предлагаю ещё больше обезопасить наш открыто висящий RDP в сети Интернет буквально за полчаса максимум.

В поисках самого простого и бесплатного (или максимально дешевого) способа защиты RDP предлагаю добавить известный многим IPBAN от Jeff Johnson: https://github.com/jjxtra. Единственный замеченный минус — у меня, почему-то, не зависимо от того указываю я 3 попытки для блокировки или 5 — всё равно начинает блокировать где-то с пятой попытки (а может это проблема используемой мной версии — 1.8.0), хотя потом я решил, может это и к лучшему — если предположить что у нас до блокировки учетной записи даётся 3 попытки, то оставшиеся две вполне сгодятся для звонка системному администратору с просьбой сбросить пароль. В общем, для начала нужно скачать саму программу в соответствии с используемой у вас ОС:

https://github.com/DigitalRuby/IPBan/releases

Пока скачивается архив надо настроить локальную политику безопасности: щелкаем на значок поиска в панели задач так и вводим «локаль…» или «secpol.msc» (если нет значка поиска жмем WIN+R,вводим secpol.msc и жмем Enter), затем переходим во вкладку Локальная политика и Политика аудита. В локальных политиках включаем аудит входа в систему и аудит СОБЫТИЙ входа в систему, ставим галки как на скрине — Успех и Отказ для обеих политик и нажимаем ОК:

Архив уже должен скачаться, разахивируем его на любой диск, лучше в корень диска чтобы был проще путь к установке, я извлек в папку ipb на диск C:

Теперь запускаем командную строку от имени администратора вставляем команду:

sc.exe create IPBAN type=own start=delayed-auto binPath=c:\ipb\DigitalRuby.IPBan.exe DisplayName=IPBAN

! Я настраивал на Windows Server 2019, IPBAN корректно работает на Server 2012 и новее, если у вас 2008/2008R2, то всё сложнее, да и вообще на 2008 оно работает не всегда адекватно, но если сильно хочется… (и ещё кое-что: я проверить это не могу, так как самый старый сервер у меня на 2012, так что на свой страх и риск. Ах, да, на старых клиентах с XP и не обновлённой семеркой пропадёт путь к сетевым папкам после запрета NTLM, так что ещё раз: IPBAN ставим на 2008 если только очень хочется)

! ещё раз, текст ниже курсивом — ЭТО ТОЛЬКО ДЛЯ 2008/2008R2, не вздумайте запрещать NTLM на новых версиях ОС Windows Server !

! перед тем как начать вносить изменения настоятельно рекомендую или иметь физический доступ к серверу или проверить работоспособность сторонних программ для удаленного подключения — Anydesk, Rudesktop и т.д.

В командной строке от администратора вводим команду:

sc create IPBAN binPath= c:\ipb\DigitalRuby.IPBan.exe DisplayName= «IPBAN»

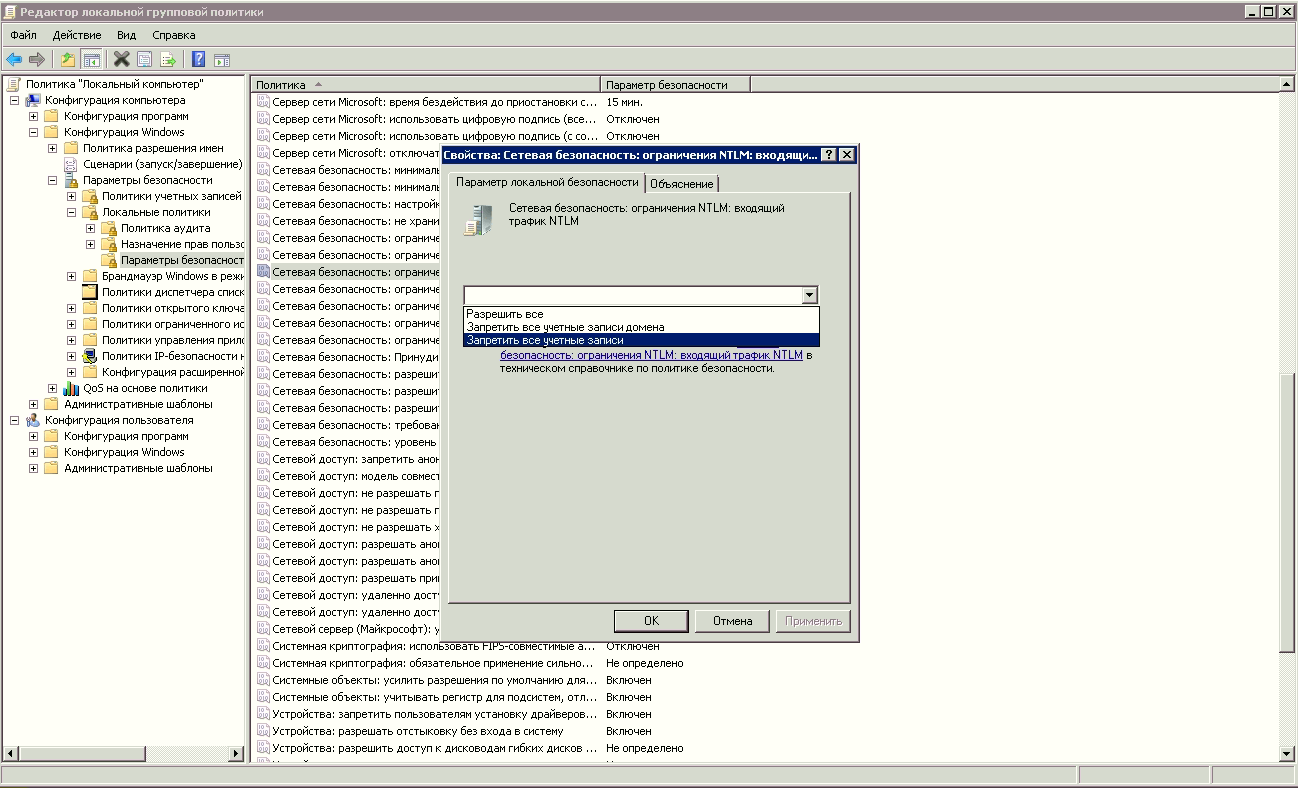

Дальше нужно запретить всё NTLM (а заодно и доступ к общим папкам на сервере для WinXp и Win7):

Открываем редактор групповых политик (gpedit.msc) и идём по пути:

Конфигурация компьютера > Конфигурация Windows > Политики безопасности > Локальные политики > Параметры безопасности > Сетевая безопасность: ограничения NTLM: входящий трафик

Выбираем Запретить все учетные записи и надеемся что ничего не отвалится.

Всё, возвращаемся к более «свежим ОС» или продолжаем настройку «старого» сервера:

и жмем Enter, должно выйти так (не забываем путь указать свой, у меня C:\ipb):

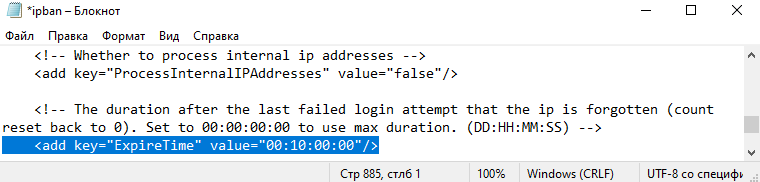

Теперь надо сконфигурировать настройки IPBAN под наши нужды, открываем в текстовом редакторе файл ipban.config (C:\ipb\ipban.config), нажимаем CTRL+F5 и по порядку:

1) добавим в исключения нашу локальную сеть (например, у нас сеть 192.168.1.*), ищем <add key=»Whitelist» value= и пишем:

<add key="Whitelist" value="192.168.1.0/24"/>

2) указываем количество попыток залогиниться — я указал 3 попытки (почему-то у меня по факту 6, но кто любит четкость работы — всегда есть идеально работающие платные программы с хорошей тех. поддержкой), ищем FailedLoginAttemptsBeforeBan и пишем число попыток 3 до блокировки:

<add key="FailedLoginAttemptsBeforeBanUserNameWhitelist" value="3"/>

3) По умолчанию продолжительность бана сутки, но если хочется изменить эту настройку ищем ExpireTime и пишем нужный период времени на блокировку, я указал ради примера 10 часов:

<add key="ExpireTime" value="00:10:00:00"/>

Сохраняем наш файл, осталось запустить нашу службу и при необходимости добавить её в автозапуск. Перед запуском убедитесь что у вас работает именно брандмауэр Windows, если используется сторонний, например от антивируса, то работать IPBAN не будет.

Открываем службы, находим службу IPBan и для первого раза я рекомендую её просто запустить, и проверить всё ли работает как надо, если за несколько дней проблем не будет можно выбрать автозапуск:

После успешного запуска автоматически создадутся правила в брандмауэре Windows. Там можно просмотреть заблокированные IP адреса и удалить ненужный на случай «особого работника», чтобы не ждать пока снимется блокировка:

Надеюсь, эта статья поможет Вам избавиться от многих проблем с не очень хорошими людьми, которые любят жить за ваш счёт.

Защита RDP от брутфорса при помощи IPBan.

@Leakinfo

Для блокировки неудачных попыток подключения к RDP, можно в ручном режиме проверять журнал событий, чтобы отслеживать IP-адрес тех, кто указывает неверные данные при попытке зайти на RDP и блокировать их при помощи брандмауэра Windows. Однако, это кропотливый и сложный процесс и для упрощения поставленной задачи, есть решение, которое позволяет автоматизировать данные процессы блокировки тех IP-адресов, которые указали неверные данные при попытке входа. Ниже, мы разберем основной принцип автоматической фильтрации и блокировки IP-адресов, для защиты RDP подключения от брутфорса.

Сразу оговорюсь, что решение проверялось на Windows Server 2016, Windows Server 2019 и ОС Windows 10 Pro. Данная заметка, написана «по горячему», с использованием Windows Server 2019. Однако, есть «обрывки идей и мыслей» в заметке, как использовать данное решение и на Windows Server 2008, которые мне удалось собрать с открытых источников. При этом, лично не работал с данным решением на Windows Server ниже 2016.

Защита RDP от брутфорса при помощи IPBan.

Есть готовое решение IPBan, с открытым исходным кодом, позволяющее производить автоматический мониторинг журнала событий Windows, фиксируя неудачные попытки зайти на сервер по RDP и после 5-й неудачной попытки входа, блокирует в автоматическом режиме IP-адрес на 24 часа.

Решение работает на Windows Server не ниже Windows Server 2008 (Windows XP и Windows Server 2003 не поддерживаются).

Оф. сайт: https://www.digitalruby.com/ipban/

Github: https://github.com/DigitalRuby/IPBan/releases/

Настраиваем IPBan.

1. Открываем GitHub по ссылке: https://github.com/DigitalRuby/IPBan/releases/

2. Выбираем нужную разрядность Windows x86/x64 (на момент создания заметки, была доступна последняя версия IPBan 1.6.0):

3. Скачав архив, распакуйте его содержимое в любую папку (в рассматриваемом примере, создам папку IPBan и расположу ее в корень диска C:).

4. Выделите все распакованные файлы, нажмите по ним правой кнопкой мыши и в появившемся окне, выберите «Свойства». В открывшемся меню, выберите вариант (поставьте галочку) «Разблокировать», если данная возможность присутствует.

Зачастую, файлы скачанные с Интернета, система автоматически блокирует. Для корректной работы с файлами, их необходимо разблокировать.

Если файлы не заблокированы, у вас должна быть следующая картина:

При просмотре свойств исполняемого.exe (DigitalRuby.IPBan.exe) файла в папке, у вас не должно быть сообщений о блокировании ресурса:

Вы можете разблокировать файлы, посредством выполнения команды в PowerShell. Для этого, запустите PowerShell от имени Администратора и в открывшемся окне, выполните команду:get-childitem «Укажите_расположение_вашей_папки» | unblock-file -confirm

Для наглядности. В моем примере, была выполнена следующая команда в PowerShell:

get-childitem «C:\IPBan» | unblock-file -confirm

5. Необходимо проверить, что в системных логах отображаются IP-адреса. Для этого, внесите изменения в локальную политику безопасности. Открываем «Локальную политику безопасности». Для этого, нажмите на клавиатуре Win + R, введите в окне «Выполнить» secpol.msc и нажмите «ОК»:

Переходим в «Локальные политики» -> «Политика аудита»:

Включаем регистрацию сбоев для «Аудита входа в систему»:

Включаем регистрацию сбоев для «Аудита событий входа в систему»:

В результате, у вас станет так:

Примечание. Только для для Windows Server 2008 и для Windows Server 2008 R2!

Для Windows Server 2008, насколько удалось найти информацию, необходимо открыть «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK») и перейти в:

- «Локальные политики» -> «Параметры безопасности» -> «Сетевая безопасность: Ограничения NTLM: входящий трафик NTLM» («Network security: Restrict NTLM: Incoming NTLM traffic») и установите значение «Запретить все учетные записи» («Deny all accounts»).

При этом, для Windows Server 2008 R2, необходимо еще настроить:

- «Локальные политики» -> «Параметры безопасности» -> «Сетевая безопасность: ограничения NTLM — проверка подлинности NTLM на этом домене» («Network security: Restrict NTLM: NTLM authentication in this domain») и установить значение «Запретить все» («Deny all»).

К сожалению, нет уже возможности проверить это лично на Windows Server 2008. При поиске информации, нашел много сообщений о том, что у пользователей, возникают проблемы на Windows Server 2008 R2 с невозможностью зайти на него, если установить только «Запретить все учетные записи» в «Сетевая безопасность: Ограничения NTLM: входящий трафик NTLM». Поэтому, пробуйте еще указать «Запретить все» в «Сетевая безопасность: ограничения NTLM — проверка подлинности NTLM на этом домене».

6. Создаем службу IPBan, для автозапуска утилиты при запуске системы и ее фоновой работы. Запустите PowerShell от имени Администратора. Выполните в окне PowerShell следующую команду:

sc.exe create IPBAN type= own start= auto binPath= C:\Каталог_с_утилитой\Имя_исполняемого_файла.exe DisplayName= IPBAN

И нажмите Enter. Получаем сообщение об успехе.

Для наглядности. В моем примере, была выполнена следующая команда в PowerShell:

sc.exe create IPBAN type= own start= auto binPath= C:\IPBan\DigitalRuby.IPBan.exe DisplayName= IPBAN

На заметку. По мере выхода новых версий утилиты IPBan, имя исполняемого файла, несколько раз менялось. На момент написания заметки, исполняемый файл имеет следующее имя: DigitalRuby.IPBan.exe.

А вот в самой првой версии IPBan, имя исполняемого файла, было: IPBan.exe

Именно поэтому, указал выше команду, где заменил имя файла на «C:\Каталог_с_утилитой\Имя_исполняемого_файла.exe» и привел скрины. Иначе, вы получите сообщение с ошибкой. Прежде, чем выполнять по данной инструкции команды, проверяйте содержимое скачанных файлов и проверяйте имя исполняемого файлы в папке. Надеюсь, суть уловили.

7. Вышеприведенной командой, в пункте 6, мы создали службу IPBan в системе. Для запуска службы, перейдите в «Службы». Для этого, нажмите на клавиатуре Win + R, введите в окне «Выполнить» services.msc и нажмите «ОК»:

Ищем в окне «Службы», службу «IPBAN» и запускаем ее:

В свойствах службы «IPBAN», мы всегда можем изменить тип запуска. Если она больше нам станет ненужной, мы всегда можем ее отключить. Естественно, нельзя удалять файлы службы, где у нас была распакована утилита IPBan. Поэтому, ответственно изначально подойдите к выбору места распаковки утилиты, чтобы потом не пришлось все перенастраивать.

После запуска службы «IPBAN», мы можем найти ее в Диспетчере задач во вкладке «Процессы» -> разделе «Фоновые процессы»:

И во вкладке Диспетчера задач «Службы»:

Благодаря работе службы «IPBAN», все IP-адреса, скоторых было сделано 5-ть неудачных попыток входа, будут автоматически занесены в брандмауэр Windows с блокировкой на 24 часа. Служба создает правило IPBan_Block_0:

Свойства правила IPBan_Block_0:

Удалять/разблокировать ошибочно добавленные IP-адреса, можно во вкладке «Область» в свойствах правила «IPBan_0» и удалите из списка нужный вам IP-адрес:

Тут же, можно просматривать какие IP-адреса сейчас добавлены. Также создаются два правила IPBan_EmergingThreats_0 и IPBan_EmergingThreats_1000 – общеизвестные IP-адреса с которых происходят попытки входа.

Частые ошибки и заметки.

На форумах, можно найти информацию по использованию утилиты IPBan, где также указано, что в настройках Локальной политики нужно отключить логины NTLM и разрешить только NTLM2-вход в систему. Как указал выше, это только для Windows Server 2008 и Windows Server 2008 R2. Если вы сделаете так например на Windows Server 2019, то не сможете зайти на свой сервер.

При изменении политики NTLM пропадет доступ к сетевым папкам сервера со всех «старых» клиентов, например WinXP.

Правило IPBan_Block_0 зачастую не создается сразу, а только после неудачной попытки входа.

Вы можете изменить время блокировки IP, количество попыток и т.д. посредством корректировки данных в файле ipban.config.

Например:

- FailedLoginAttemptsBeforeBan – отвечает за количество попыток входа (по умолчанию, установлено 5-ть попыток), после чего, происходит бан.

- ExpireTime – отвечает за время блокировки IP-адреса (по умолчанию, установлена блокировка на 24 часа).

Однако, конфигурационный файл, периодически меняет свое названия (и содержимое) с выходом новых версий, имейте это ввиду.

Полную документацию по данным правкам, смотрите тут: https://github.com/DigitalRuby/IPBan/wiki/Configuration

На форуме rutracker, пользователь evgen_b привел свою инструкцию по настройке IPBan: https://rutracker.org/forum…

Заключение.

Если у вас будут поправки и дополнения, оставляйте комментарии. Проверить работу данное решения на Windows Server 2008, Windows Server 2008 R2 и Windows Server 2012, у меня нет сейчас возможности. При этом, стоит подумать об отказе использования Windows Server 2008 и старее. Про использование XP и речи не идет.

- 🔴 Отказ от ответственности

- 👁 Бот для поиска информации

- 🦋 Слитая информация — @Leakinfo

- 🎭 Наша группа > — Точка входа

- ❤️ Поблагодарить Bitcoin

Ipban windows server 2008r2

Windows Server 2008 R2 is a popular operating system used in enterprises and organizations. It offers a lot of advanced features and security options. One of them is Ipban, which can be used to block IP addresses that are attempting to access your server without authorization.

What is Ipban and how does it work?

Ipban is a built-in Windows Server 2008 R2 feature that allows you to block IP addresses that are attempting to access your server without authorization. It works by analyzing traffic on your network and detecting patterns of suspicious or unauthorized access attempts.

When Ipban detects an unauthorized access attempt, it will automatically block the IP address from further connection attempts to your server. This can help prevent hackers and other malicious actors from gaining access to your sensitive data and resources.

How to configure Ipban in Windows Server 2008 R2

Configuring Ipban in Windows Server 2008 R2 is a fairly simple process. Here are the steps:

- Open the Windows Firewall with Advanced Security tool.

- Select the Inbound Rules option.

- Click the New Rule button.

- Select the Custom rule type.

- Select the All Programs option.

- Select the Protocol type you want to block (TCP, UDP).

- Select the IP address of the remote computer you want to block.

- Select the Block the connection option.

- Select the Domain, Private or Public profile for the rule.

- Name the rule.

- Finish the wizard.

After configuring Ipban, your Windows Server 2008 R2 system will be more secure against unauthorized access attempts from known IP addresses.

Important considerations with Ipban

While Ipban can be an effective security measure for Windows Server 2008 R2, it’s important to keep in mind the following considerations:

- Ipban is not foolproof – the tool can only block IP addresses that it is aware of, and hackers can still use other IP addresses to attempt to gain access to your server.

- Ideally, you should use Ipban in combination with other security measures, such as firewalls, intrusion detection systems, and other security software.

- Make sure to keep your Ipban rules up to date and monitor for any changes or attempts to circumvent the tool.

- Remember that Ipban can also block legitimate access attempts, so make sure to test your rules and troubleshoot any issues that arise.

- Finally, make sure to keep your Windows Server 2008 R2 operating system up to date with the latest security patches and updates.

Conclusion

Ipban is a useful feature that can help enhance the security of your Windows Server 2008 R2 system. By following the steps outlined in this article and keeping the important considerations in mind, you can effectively block unauthorized access attempts and keep your sensitive data and resources safe.

Ipban windows server 2008r2

Windows Server 2008R2 — это операционная система сервера, которая используется многими предприятиями во всем мире. Она обеспечивает множество полезных функций, включая защиту приложений и сетей от злоумышленников.

Одним из способов защиты сервера является использование Ipban, технологии, позволяющей блокировать определенные IP-адреса и таким образом уменьшать риск атаки на сервер.

Как работает Ipban

Ipban позволяет заблокировать трафик от всех IP-адресов, которые пытаются получить доступ к системе многократно. Если, например, IP-адрес пытается войти в систему с неправильным паролем в течение нескольких минут, он автоматически блокируется.

Чтобы использовать Ipban, необходимо настроить правила для обнаружения таких действий. Для этого можно использовать стандартные средства, включенные в ОС Windows Server 2008R2, такие как Windows Firewall с расширенными функциями безопасности.

Преимущества использования Ipban

Блокирование IP-адресов, используя Ipban, является эффективным способом защиты сервера от злоумышленников. Она помогает уменьшить количество ненужного трафика на сервере и ускорить процесс обработки данных.

Также Ipban обеспечивает высокий уровень безопасности сервера путем предотвращения атак на сеть и предоставления дополнительных возможностей для администрирования.

Как включить Ipban на Windows Server 2008R2

Чтобы включить Ipban на сервере Windows Server 2008R2, необходимо выполнить несколько шагов.

- Необходимо открыть диспетчер серверов и выбрать роль сервера, на которой вы хотите включить Ipban.

- Нажмите на опцию «Добавить роль» и выберите «Сервер защиты».

- Следуйте инструкциям мастера установки и выберите опцию «Настройка правил безопасности».

- Добавьте правила безопасности, для которых вы хотите использовать Ipban.

- Включите опцию «Защита DDoS», чтобы использовать Ipban.

- Нажмите «Готово», чтобы завершить настройку.

Как заблокировать IP-адрес с помощью Ipban

Если вы хотите заблокировать определенный IP-адрес с помощью Ipban, вы можете сделать это, следуя этим шагам:

- Откройте командную строку.

- Введите команду «netsh advfirewall firewall add rule name=»Block IP Address» dir=in interface=any action=block remoteip=xxx.xxx.xxx.xxx»

- Замените «xxx.xxx.xxx.xxx» на IP-адрес, который вы хотите заблокировать.

- Нажмите «Enter».

После выполнения этих шагов IP-адрес будет заблокирован.

Общий итог

Ipban — это эффективный способ защиты сервера от злоумышленников. Они могут использовать многие способы атаки на сервер, и блокировка IP-адресов с помощью Ipban позволяет предотвратить многие из них.

Использование Ipban на Windows Server 2008R2 не требует много времени на настройку, и это может предоставить высокий уровень безопасности вашего сервера.

Ipban windows server 2008r2: защита сервера от внешних атак

В мире компьютерных технологий каждый день возникают новые угрозы безопасности, которые способны нанести компаниям и пользователям невосполнимый ущерб. Хакерские атаки, вирусы, трояны, черви – все это технические средства, которые используют киберпреступники, чтобы получить доступ к конфиденциальной информации и/или нарушить работу компьютерных систем.

В данной статье мы рассмотрим, что такое Ipban windows server 2008r2 и как защитить свой сервер от внешних атак.

Что такое Ipban windows server 2008r2?

Ipban (IP blocking) – это техника, которая позволяет заблокировать доступ к серверу по IP-адресу. Таким образом, IP-адрес источника атаки будет добавлен в черный список, и сервер больше не будет принимать запросы от этого адреса.

Windows server 2008r2 – это серверная операционная система, которая широко используется в инфраструктуре корпоративных сетей. Она предоставляет все необходимые средства для обеспечения безопасности и управления серверами.

Как настроить Ipban windows server 2008r2?

Настройка Ipban на Windows Server 2008r2 достаточно проста и не требует особых знаний в области IT-безопасности.

- Откройте командную строку от имени администратора.

- Введите следующую команду:

netsh advfirewall firewall add rule name=»Block IP Address» dir=in interface=any action=block remoteip=IP address

где «IP address» – это IP-адрес, который нужно заблокировать.

- Добавьте комментарии для удобства:

netsh advfirewall firewall add rule name=»Block IP Address» dir=in interface=any action=block remoteip=IP address description=»Reason for the block»

- Сохраните изменения:

netsh advfirewall firewall add rule name=»Block IP Address» dir=in interface=any action=block remoteip=IP address description=»Reason for the block» profile=public,private,domain

Это достаточно простой способ заблокировать доступ по IP-адресу. Однако есть и другие способы, чтобы повысить безопасность сервера. Рассмотрим некоторые из них.

Другие способы защиты сервера от внешних атак

Кроме Ipban, существуют и другие способы защиты сервера от внешних атак:

- Использование пароля – это один из самых простых и распространенных способов защиты. Пароль помогает защитить сервер от несанкционированного доступа.

- Использование сетевого экрана – это программное обеспечение, которое контролирует и регулирует входящий и исходящий трафик в сети.

- Использование защищенного соединения – защищенное соединение (SSL/TLS) используется для шифрования данных на сервере и защиты от прослушивания.

- Обновление системы – старые версии программных продуктов могут иметь уязвимости, которые могут быть использованы хакерами для атаки. Поэтому важно регулярно обновлять систему и устанавливать все необходимые патчи и обновления.

- Использование антивирусного программного обеспечения – антивирусная программа позволяет защитить сервер от вирусов, троянов и других вредоносных программ.

Вывод

Ipban windows server 2008r2 позволяет защитить сервер от внешних атак по IP-адресу. Однако, этого может оказаться недостаточно, поэтому рекомендуется использовать и другие способы защиты сервера: пароль, сетевой экран, защищенное соединение, обновление системы и использование антивирусного программного обеспечения. Только комплексный подход к безопасности сервера позволит минимизировать риск действий киберпреступников и обеспечить надежность и целостность данных и приложений.

Учитывая нашу предыдущую беседу о важности паролей и логинов, предлагаю рассмотреть еще один способ усилить защиту нашего открыто доступного RDP в сети Интернет за минимальное время, не более полутора часов.

Для достижения этой цели, предлагаю рассмотреть возможность внедрения широко известной программы IPBAN от Jeff Johnson: https://github.com/jjxtra. Основное преимущество — она бесплатная (или, по максимуму, имеет небольшие затраты), а её использование весьма просто.

Единственное, на что стоит обратить внимание — при моих наблюдениях, вне зависимости от того, указываю ли 3 попытки для блокировки или 5, блокировка начинается уже после пятой попытки (возможно, это связано с версией, которую использовал — 1.8.0). Однако, возможно, это даже лучше: если предположить, что пользователю предоставляется 3 попытки, а оставшиеся 2 могут быть использованы для обращения к системному администратору с запросом на сброс пароля.

Для начала необходимо скачать программу в соответствии с операционной системой:

https://github.com/DigitalRuby/IPBan/releases

Пока архив загружается, настраиваем локальную политику безопасности. Для этого можно воспользоваться поиском в панели задач, введя «локаль…» или «secpol.msc» (если поиск недоступен, можно воспользоваться сочетанием клавиш WIN+R, затем ввести secpol.msc и нажать Enter). Затем переходим во вкладку «Локальная политика» и выбираем «Политика аудита». В локальных политиках включаем аудит входа в систему и аудит событий входа в систему, отмечая «Успех» и «Отказ» для обеих политик, после чего нажимаем «ОК»:

Скачанный архив уже должен быть доступен. Распакуйте его на любом диске, предпочтительно в корневой директории, чтобы упростить путь к установке. Предпочел извлечь его в папку с именем «ipb» на диске C:

Теперь запускаем командную строку от имени администратора вставляем команду:

sc.exe create IPBAN type=own start=delayed-auto binPath=c:\ipb\DigitalRuby.IPBan.exe DisplayName=IPBAN

Важно! Обратите внимание, что процесс настройки описан для Windows Server 2019, но IPBAN также должен корректно работать на Server 2012 и более поздних версиях. Если у вас установлена версия 2008/2008R2, то процесс может быть сложнее, и на старых версиях IPBAN может не работать так адекватно. Пожалуйста, учитывайте, что у меня нет возможности проверить настройку на версии 2008, так как самый старый сервер у меня на 2012. Применяйте эти инструкции на свой страх и риск.

Ещё раз подчеркиваю, что нижеприведенные действия применимы ТОЛЬКО к версиям 2008/2008R2, и не рекомендуется запрещать NTLM на более новых версиях ОС Windows Server.

Перед началом внесения изменений, настоятельно рекомендую убедиться, что у вас есть физический доступ к серверу или проверьте работоспособность сторонних программ для удаленного подключения, таких как Anydesk, TeamViewer или аналоги.

В командной строке с правами администратора, введите следующую команду:

sc create IPBAN binPath= c:\ipb\DigitalRuby.IPBan.exe DisplayName= «IPBAN»

Далее, необходимо запретить использование протокола NTLM и ограничить доступ к общим папкам на сервере для систем Windows XP и Windows 7.

Откройте редактор групповых политик, набрав в командной строке gpedit.msc, и перейдите по следующему пути:

Конфигурация компьютера > Конфигурация Windows > Политики безопасности > Локальные политики > Параметры безопасности > Сетевая безопасность: ограничения NTLM: входящий трафик

Выбираем опцию «Запретить все учетные записи» и надеемся, что это не вызовет неполадок.

Теперь можно вернуться к более новым операционным системам или продолжить настройку на «старом» сервере.

После ввода команды и нажатия Enter, результат должен быть следующим (не забудьте заменить путь на ваш, у меня C:\ipb):

Теперь необходимо настроить параметры IPBAN в соответствии с нашими потребностями. Для этого открываем файл ipban.config (находится по пути C:\ipb\ipban.config) в текстовом редакторе и последовательно выполняем следующие шаги.

1. Добавим исключение для нашей локальной сети (например, сеть 192.168.1.*). Найдем строку, содержащую <add key=»Whitelist» value= и добавим следующее:

<add key=»Whitelist» value=»192.168.1.0/24″/>

2. Укажем количество попыток для входа в систему. В данном случае , устанавливаем 3 попытки (обратите внимание, что в реальности у меня работает 6 попыток, но для более точной и надежной работы можно воспользоваться платными программами с хорошей поддержкой). Найдем строку FailedLoginAttemptsBeforeBan и укажем количество попыток перед блокировкой:

<add key=»FailedLoginAttemptsBeforeBanUserNameWhitelist» value=»3″/>

3. По умолчанию бан длится сутки, но если вы хотите изменить это, найдите параметр ExpireTime и установите нужный период блокировки. В данном примере, установлю 10 часов:

<add key=»ExpireTime» value=»00:10:00:00″/>

Сохраните внесенные изменения в файл ipban.config. Теперь осталось запустить созданную службу и, при необходимости, добавить ее в автозапуск. Перед запуском убедитесь, что активен брандмауэр Windows. Если используется сторонний брандмауэр, например, встроенный в антивирусное программное обеспечение, IPBan может не работать.

Для этого выполните следующие шаги:

1. Откройте «Службы» (Services). Найдите в списке службу «IPBan». Если вы видите ее в списке, выполните следующий шаг. Если нет, убедитесь, что вы правильно создали службу и указали правильный путь к исполняемому файлу.

2. Для первого запуска рекомендуется просто запустить службу IPBan. После запуска следите за ее работой и убедитесь, что она функционирует корректно. Если в течение нескольких дней не возникнет проблем, можно решить добавить службу в автозапуск.

Выберите соответствующий пункт автозапуска в зависимости от вашей операционной системы и настроек.

Как только служба успешно запущена, автоматически будут созданы соответствующие правила в брандмауэре Windows. Вы сможете просматривать список заблокированных IP-адресов и при необходимости удалить ненужные записи. Это полезно в случае, если возникнет ситуация с «особым сотрудником», и вы захотите снять блокировку с его IP-адреса, не ожидая окончания заданного периода блокировки.

Данная заметка, является переосмыслением, переработкой и систематизацией статьи-оригинал, которая также попала на Хабр в полностью переработанном виде.

Дополнительный материал по теме, с которым стоит ознакомиться:

- Защита RDP подключения от брутфорса при помощи IPBan.

- Устанавливаем и настраиваем Cyberarms Intrusion Detection and Defense Software (IDDS).

- Настройка RDP (защита от перебора паролей).

- Как можно защитить себя от атак социальной инженерии?