Интерактивный вход в систему запрещен локальной политикой.

☑

0

radiks

10.10.07

✎

10:26

Подскажите, где в политиках исправить эту ошибку? Server Win 2003.

Система только установлена. Политики не менял.

Для компьютера, входящего в домен выдает сообщение, что контроллер домена не найден.

Переустанавливать что ли??? :((

1

Ангел- Хоронитель

10.10.07

✎

10:27

(0)перестаньте паниковать и спокойно расскажите…. комп уже в домене?

2

radiks

10.10.07

✎

10:33

да, в домене

3

sxxs

10.10.07

✎

10:35

(2) я так понимаю ты в терминалку ломишься? добавь юзерам группу «Пользоватлеи удаленного рабочего стола»

4

radiks

10.10.07

✎

10:35

Сообщение «Интерактивный вход в систему запрещен локальной политикой» появляется при входе в терминальном режиме с любого компьютера

5

sxxs

10.10.07

✎

10:36

(4) добавь юзеров в группу «Пользователи удаленного рабочего стола» говорю еще раз

6

radiks

10.10.07

✎

10:37

(3) сейчас попробую, но не пускает даже с правами админа

7

Ангел- Хоронитель

10.10.07

✎

10:39

(6)админа чего?

8

radiks

10.10.07

✎

10:40

(7) локального и домена

9

radiks

10.10.07

✎

10:41

+(8) через терминал, ессно

10

radiks

10.10.07

✎

10:44

(5, 6) Не помогло

11

Timuss

10.10.07

✎

10:45

на контроллере домена поправить соотв политику и перегрузить клиента

12

radiks

10.10.07

✎

10:57

(11) политики никто не менял.

13

Ангел- Хоронитель

10.10.07

✎

10:59

(12)а домен ты настраивал?

14

radiks

10.10.07

✎

11:03

(13) да. DNS, DHCP

15

radiks

10.10.07

✎

11:05

+(14) вчера все нормально работало

16

Denisыч

10.10.07

✎

11:06

а tscc.msc не трогал?

17

Denisыч

10.10.07

✎

11:07

там подключения — rdp — свойства, на закладке разрешения есть польз.уд.стола?

18

radiks

10.10.07

✎

11:16

(17) есть

19

Denisыч

10.10.07

✎

11:19

тады не знаю, надо смотреть…

20

Timuss

10.10.07

✎

11:26

для начала разобраться с невидимосттью контроллера домена

21

radiks

10.10.07

✎

11:45

в терминал пускает, когда прописал себя в групповой политике «Разрешать вход в систему через службу терминалов»

Странно, по умолчанию же должно пускать…

22

Ангел- Хоронитель

10.10.07

✎

11:49

(21)мда… и откуда ты это взял?

23

radiks

10.10.07

✎

11:57

(22) что? По умолчанию?

24

Ангел- Хоронитель

10.10.07

✎

12:03

(23)да

25

radiks

10.10.07

✎

12:08

Где-то в сети нашел:

Цитата:

Разрешение входа в систему через службы терминалов

Описание

Эта настройка безопасности определяет, каким пользователям и группам разрешается входить в систему в качестве клиента служб терминалов.

По умолчанию

На рабочих станциях и серверах: «Администраторы», «Пользователи удаленного рабочего стола».

На контроллерах домена: «Администраторы».

Настроить данный параметр безопасности можно, открыв соответствующую политику и развернув дерево консоли следующим образом: Конфигурация компьютера\Конфигурация Windows\Параметры безопасности\Локальные политики\Назначение прав пользователя\.

26

radiks

10.10.07

✎

12:09

+(25) а меня даже под правами администратора не пускал

27

radiks

10.10.07

✎

12:13

Всем спасибо

28

Ангел- Хоронитель

10.10.07

✎

12:16

(25)гы! ты все понял неправильно. это КОМУ можно заходить, а вот можно ли вобще заходить — это другое…

29

radiks

10.10.07

✎

12:20

и где сие указывается?

30

Ангел- Хоронитель

10.10.07

✎

12:41

(29)звиняй… глаз немного замылился… в общем, вот в (21) и должны быть прописаны группы Администраторы и Пользователи удаленного рабочего стола. При подключении к домену эта политика у тебя и сбилась, то есть доменная политика у тебя поменяна.

Использование локальных учетных записей (в том числе локального администратора) для доступа по сети в средах Active Directory нежелательно по ряду причин. Зачастую на многих компьютерах используются одинаковые имя и пароль локального администратора, что может поставить под угрозу множество систем при компрометации одного компьютера (угроза атаки Pass-the-hash). Кроме того, доступ под локальными учетными записями по сети трудно персонифицировать и централизованно отследить, т.к. подобные события не регистрируются на контроллерах домена AD.

Для снижения рисков, администраторы могут изменить имя стандартной локальной учетной записи администратора Windows (Administrator). Для регулярной смены пароля локального администратора на всех компьютерах в домене можно использовать MS LAPS (Local Administrator Password Solution). Но этими решениями не удастся решить проблему ограничения сетевого доступа под локальными учетными записями, т.к. на компьютерах может быть больше одной локальной учетки.

Ограничить сетевой доступ для локальных учетных записей можно с помощью политики Deny access to this computer from the network. Но проблема в том, что в данной политике придется явно перечислить все имена учетных записей, которым нужно запретить сетевой доступ к компьютеру.

В Windows 8.1 and Windows Server 2012 R2 появилась две новые группы безопасности (Well-known group) с известными SID. Одна включает в себя всех локальных пользователей, а вторая всех локальных администраторов.

| S-1-5-113 | NT AUTHORITY\Local account | Все локальные учетная запись |

| S-1-5-114 | NT AUTHORITY\Local account and member of Administrators group | Все локальные учетные записи с правами администратора |

Теперь для ограничения доступа локальным учетным записям не нужно перечислять все возможные варианты SID локальных учёток, а использовать их общий SID.

Данные группы добавляются в токен доступа пользователя при входе в систему под локальной учетной записью.

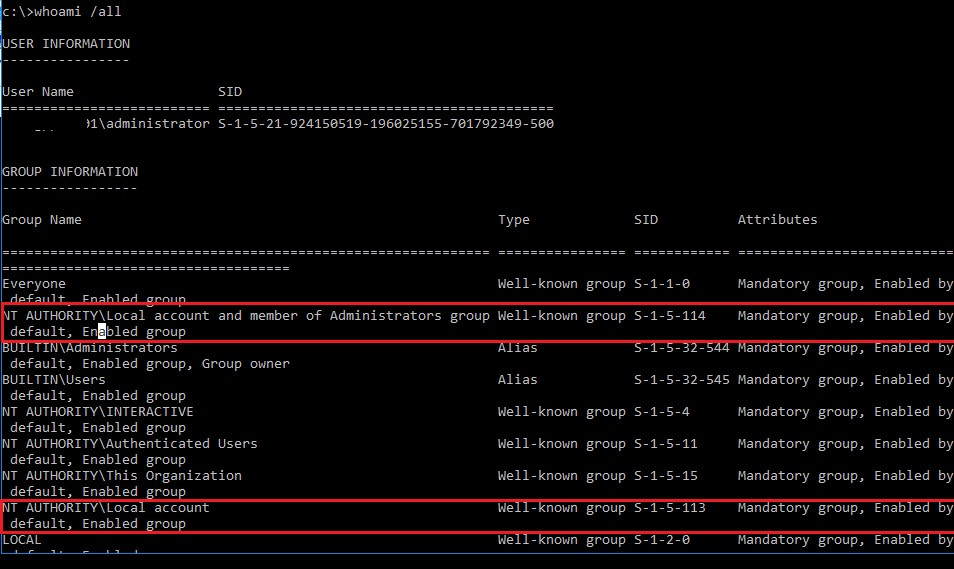

Чтобы убедится, что в Windows 10/Windows Server 2016 локальной учетной записи присвоены две новый группы

NT AUTHORITY\Local account (SID S-1-5-113)

и

NT AUTHORITY\Local account and member of Administrators group (SID S-1-5-114)

, выполните команду:

whoami /all

Эти встроенные группы безопасности можно исопльзовать и в Windows 7, Windows 8, Windows Server 2008 R2 и Windows Server 2012, установив обновление KB 2871997 ( обновление от июня 2014 г.).

Проверить, имеются ли данные группы безопасности в вашей Windows можно по их SID так:

$objSID = New-Object System.Security.Principal.SecurityIdentifier ("S-1-5-113")

$objAccount = $objSID.Translate([System.Security.Principal.NTAccount])

$objAccount.Value

Если скрипт возвращает NT Authority\Local account, значит данная локальная группа (с этим SID) имеется.

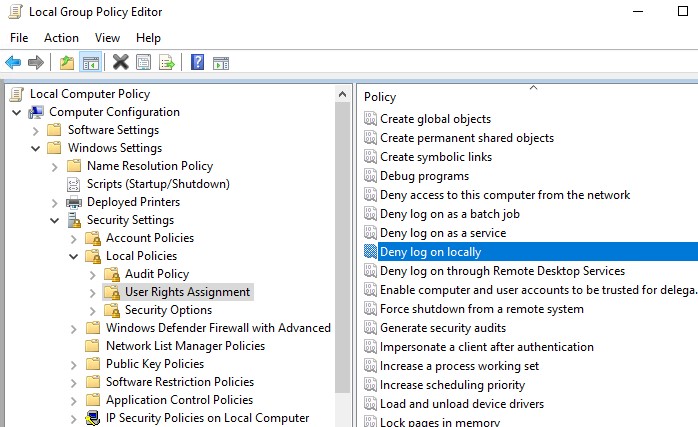

Чтобы запретить сетевой доступ под локальным учетным записями, с этими SID-ами в токене, можно воспользоваться политиками из раздела GPO Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment.

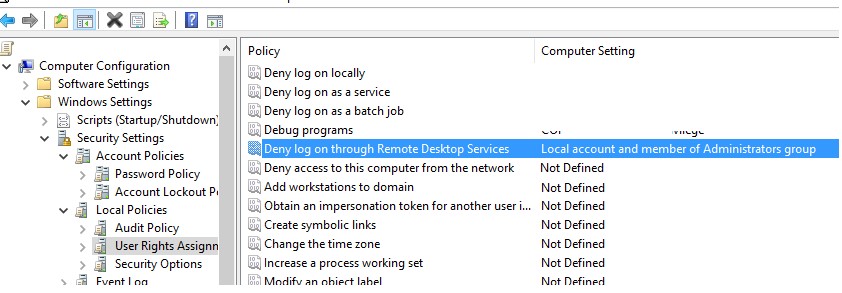

Запрет на вход через RDP для локальных пользователей и администратора

Политика Deny log on through Remote Desktop Services (Запретить вход в систему через службу с удаленного рабочего стола) позволяет указать пользователей и группы, которым явно запрещен удаленный вход на компьютер через RDP. Вы можете запретить RDP доступ к компьютеру для локальных или доменных учетных записей.

По умолчанию RDP доступ в Windows разрешён администраторам и членам локальной группы Remote Desktop Users.

Если вы хотите запретить RDP подключения только локальных пользователей (в том числе локальных администраторов), откройте локальной редактор GPO gpedit.msc (если вы хотите применить эти настройка на компьютерах в домене AD, используйте редактор доменных политик –

gpmc.msc

). Перейдите в указанную выше секцию GPO и отредактируйте политику Deny log on through Remote Desktop Services.

Добавьте в политику встроенные локальные группу безопасности Local account and member of Administrators group и Local account. Обновите настройки локальных политик с помощью команды: gpupdate /force.

Запрещающая политика имеет приоритет над политикой Allow log on through Remote Desktop Services (Разрешить вход в систему через службу удаленных рабочих столов). Если пользователь или группа будет добавлен в обоих политиках, RDP доступ для него будет запрещен.

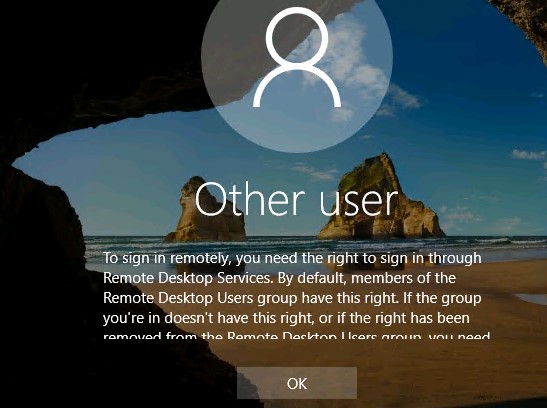

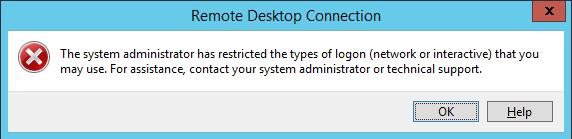

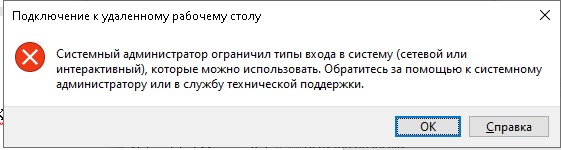

Теперь, если вы попытаетесь подключиться к компьютеру по RDP, появится ошибка:

To sign in remotely, you need the right to sign in through Remote Desktop Services. By default, members of the Remote Desktop Users group have this right. If the group you’re in doesn’t have this right, or if the right has been removed from the Remote Desktop Users group, you need to be granted this right manually.

Чтобы войти в систему удаленно, вам нужно право на вход через службы удаленных рабочих столов. По умолчанию такое право имеют члены группы Администраторы. Если у вашей группы нет этого права или оно было удалено для группы Администраторы, попросите предоставить его вам вручную.

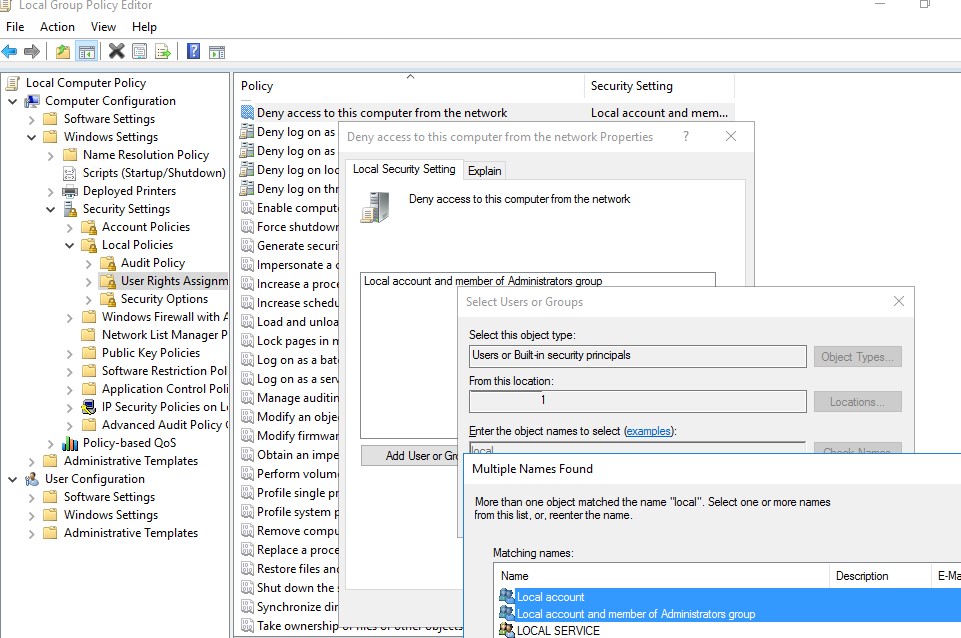

Запрет сетевого доступа к компьютеру по сети

Вы можете запретить сетевой доступ к компьютеру под локальными учетными данными с помощью политики Deny access to this computer from the network (Отказать в доступе к этому компьютеру из сети).

Добавьте в политику Deny access to this computer from the network локальные группы Local account и Local account and member of Administrators group. Также стоит всегда запрещать анонимный доступ и доступ под гостевым аккаунтом.

Для доменной среды рекомендуется с помощью этой политики полностью запретить доступ к рабочим станциям и рядовым серверам домена под учетными записями из групп Domain Admins и Enterprise Administrators. Эти аккаунты должны использоваться только для доступа к контроллерам доменам. Тем самым вы уменьшите риски перехвата хэша административных аккаунтов и эскалации привилегий.

После применения политики вы не сможете удаленно подключиться к этому компьютеру по сети под любой локальной учетной записью. При попытке подключиться к сетевой папке или подключить сетевой диск с этого компьютера под локальной учетной записью, появится ошибка:

Microsoft Windows Network: Logon failure: the user has not been granted the requested logon type at this computers.

При попытке установить RDP сессию под учетной записью локального администратора (.\administrator) появится сообщение об ошибке.

The system administrator has restricted the types of logon (network or interactive) that you may use. For assistance, contact your system administrator or technical support.

Системный администратор ограничил типы входа в систему (сетевой или интерактивный), которые можно использовать. Обратитесь за помощью к системному администратору или в службу технической поддержки.

Важно. Если вы примените эту политику к компьютеру, который находится в рабочей группе (не присоединен к домену Active Directory), вы сможете войти на такой компьютер только локально.

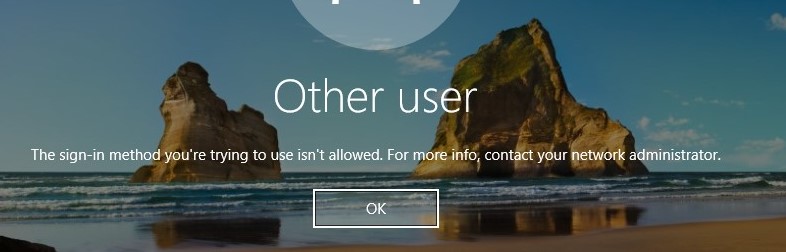

Запретить локальный вход в Windows

С помощью политики Deny log on locally (Запретить локальных вход) вы можете запретить и интерактивный вход на компьютер/сервер под локальными учетными записями. Перейдите в секцию GPO User Rights Assignment, отредактируйте политику Deny log on locally. Добавьте в нее нужную локальную группу безопасности.

Будьте особо внимательны с запрещающими политиками. При некорректной настройке, вы можете потерять доступ к компьютерам. В крайнем случае сбросить настройки локальной GPO можно так.

Теперь, если пользователь или администратор попытается авторизоваться на компьютере под локальной учетной записью, появится сообщение.

The sign-in method you are trying to use isn’t allowed. For more info, contact your network administrator.

Этот метод входа запрещено использовать. Для получения дополнительных сведений обратитесь к администратору своей сети.

Таким образом, вы можете ограничить доступ под локальными учетными записями на компьютеры и сервера домена, увеличить защищенность корпоративной сети.

Недавно столкнулся с проблемой, при удаленном подключении к доменной машине (Windows XP) под своим логином через LiteManager получил сообщение об ошибке: «Интерактивный вход в систему на данном компьютере запрещен локальной политикой». Самое интересное, что моя учетная запись обладает правами администратора.

Данная проблема решается очень легко, необходимо добавить свою учетную запись в группу “Пользователи удаленного рабочего стола” на удаленной машине Windows XP.

Решение:

1. Подключаемся через терминал, в моем случае в LiteManager он встроен.

2. Вводим команду:

net localgroup "Пользователи удаленного рабочего стола"

Здесь смотрим, есть ли пользователь, т.е. моя учетная запись в группе. Но так, как я получаю ошибку, то конечно же, ее нет в группе.

3. Вводим следующую команду, которая добавит пользователя в группу:

net localgroup "Пользователи удаленного рабочего стола" "Имя пользователя" /add

После вышеприведенных манипуляций, Windows XP пускает нас.

Форум программистов Vingrad

| Модераторы: bartram, Akella |

Поиск: |

| Интерактивный вход в систему |

Опции темы |

| VOX |

|

||

|

Опытный Профиль Репутация: нет

|

Здравствуйте! |

||

|

|

|||

| localhost |

|

||

|

Хирург-длятехкт Профиль

Репутация: 37

|

VOX, похоже на то, что данная политика перекрывается вышестоящей. Используйте результирующую политику (команда rsop.msc) для определения какой именно политикой установлены ограничения и открывайте соответствующую консоль. Воторой вариант — банально не хватает прав ) Это сообщение отредактировал(а) localhost — 31.7.2009, 09:23 ——————— ВСЕ Нижегородцы! Отмечаемся здесь!!! |

||

|

|

|||

| VOX |

|

||

|

Опытный Профиль Репутация: нет

|

http://www.4picture.ru/look-image.php?id=b…fb42741b537d3dc |

||

|

|

|||

| localhost |

|

||||

|

Хирург-длятехкт Профиль

Репутация: 37

|

Это стандартная учетная запись.

Из данного рисунка невозможно понять что именно вы запускаете. Если локальную оснастку secpol.msc или (локально же) gpmc.msc, то недоступность редактирования может объясняться вышестоящими доменными политиками. ЗЫ. Подробную информацию указывать религия не позволяет? Это сообщение отредактировал(а) localhost — 31.7.2009, 10:19 ——————— ВСЕ Нижегородцы! Отмечаемся здесь!!! |

||||

|

|

|||||

| VOX |

|

||

|

Опытный Профиль Репутация: нет

|

Компьютер — контроллер домена Добавлено через 2 минуты и 46 секунд Добавлено через 6 минут и 55 секунд Добавлено через 13 минут |

||

|

|

|||

| biosasha |

|

||

|

Новичок Профиль Репутация: нет

|

У меня Win XP и не могу войти под логином Admin пишет эту ошибку «интерактивный вход в систему на данном компе запрещен локальной политикой» как это произошло не знаю сам ни чего не менял. Вошел под другим логином не администратором пробовал запустить как тут http://support.microsoft.com/kb/313222/ru написано но утилита не запускается из за прав доступа и secedit /configure /cfg %windir%\repair\secsetup.inf /db secsetup.sdb /verbose тоже не запускается. Пробовал эту строку вставить в текстовый файл и запустить загрузившись с диска из консоли восстановления но это ни чего не дало. Все решилось А всего то надо было просто войти под учетной записью Администратор и разрешить для admin локальный вход в систему. Это сообщение отредактировал(а) biosasha — 9.12.2009, 21:34 |

||

|

|

|||

| Правила форума «Windows» | |

|

Запрещается! 1. Обсуждать взлом и делиться кряками 2. Способствовать созданию и распространению вирусов

Если Вам понравилась атмосфера форума, заходите к нам чаще! С уважением, December, bartram, Akella. |

| 0 Пользователей читают эту тему (0 Гостей и 0 Скрытых Пользователей) |

| 0 Пользователей: |

| « Предыдущая тема | MS Windows | Следующая тема » |

Интерактивный вход запрещен локальной политикой!

Модераторы: Trinity admin`s, Free-lance moderator`s

-

Albert_H

- Power member

- Сообщения: 49

- Зарегистрирован: 14 апр 2006, 08:04

- Откуда: Татарстан

Интерактивный вход запрещен локальной политикой!

Здравствуйте. У нас проблема. Мы не можем зайти на сервер. Сеть без домена. Файл-сервер.Выводится сообщение «Интерактивный вход в систему запрещен».

Возможная причина — отключение ночью света. Вчера с сервером было в порядке.

Была потытка использовать программу Ntrights.exe

ntrights +r SeInteractiveLogonRight -u «Все» -m \\SERVER1

ntrights -r SeDenyInteractiveLogonRight -u «Все» -m \\SERVER1

ntrights +r SeInteractiveLogonRight -u «Пользователи» -m \\SERVER1

ntrights -r SeDenyInteractiveLogonRight -u «Пользователи» -m \\SERVER1

ntrights +r SeInteractiveLogonRight -u «Администраторы» -m \\SERVER1

ntrights -r SeDenyInteractiveLogonRight -u «Администраторы» -m \\SERVER1

После этого при входе выводится «Интерактивный вход на данную машину запрещен локальной политикой».

Что дальше делать мы не знаем. Надеемся на вашу помощь.

P.S. Пользователи нормально работают с базами. Просто сервер не управляем

P.S.S. После эксперементов пишет, что «Ваши привилегии по интерактивному входу с систему отключены»

-

Stranger03

- Сотрудник Тринити

- Сообщения: 12979

- Зарегистрирован: 14 ноя 2003, 16:25

- Откуда: СПб, Екатеринбург

- Контактная информация:

Re: Интерактивный вход запрещен локальной политикой!

Сообщение

Stranger03 » 20 апр 2006, 17:34

Albert_H писал(а):Здравствуйте. У нас проблема.

СевМоде режим не позволяет войти на сервер?

-

ALEX_SE

- Advanced member

- Сообщения: 594

- Зарегистрирован: 17 апр 2003, 10:23

- Откуда: Saratov

- Контактная информация:

Сообщение

ALEX_SE » 21 апр 2006, 21:20

Загрузиться с компактика и восстановить дефолтные политики, из бакапа..

-

Albert_H

- Power member

- Сообщения: 49

- Зарегистрирован: 14 апр 2006, 08:04

- Откуда: Татарстан

Сообщение

Albert_H » 11 май 2006, 16:43

Режим SaveMode не позволяет зайти.

Бэкап не создан.

Но помогло следующее: на другом ПК запуск программы ntrights.

Далее создание нового пользователя на сервере. Вход под этим пользователем на сервер. Все ОК.

-

ALEX_SE

- Advanced member

- Сообщения: 594

- Зарегистрирован: 17 апр 2003, 10:23

- Откуда: Saratov

- Контактная информация:

Сообщение

ALEX_SE » 12 май 2006, 06:39

Бакап создается автоматически..

Лежит в %systemroot%\repair.

Грузитесь с компакта в консоли и меняете соотв. файлики из этого самого репайра. Подробности — в этой статье.

-

Albert_H

- Power member

- Сообщения: 49

- Зарегистрирован: 14 апр 2006, 08:04

- Откуда: Татарстан

Сообщение

Albert_H » 12 май 2006, 10:48

Спасибо. У меня встречный вопрос. Если на сервере был обнаружен вирус, который создал данную проблему (до сих пор не могу нормально заходить на сервер при перезагрузке), то не получится ли, что он мог и там «напортачить». Боюсь я что-то менять.

-

ALEX_SE

- Advanced member

- Сообщения: 594

- Зарегистрирован: 17 апр 2003, 10:23

- Откуда: Saratov

- Контактная информация:

Сообщение

ALEX_SE » 13 май 2006, 10:56

Если уверены что это вирус, то ИМХО правильнее будет восстановить сервер с чистого бакапа. Но учитывая что его нет — не знаю..

Такое у меня было как-то. Дефолтные настройки слетали при кажном ребуте. Не помню уже как вылечил..

-

gnome

- Advanced member

- Сообщения: 106

- Зарегистрирован: 26 май 2006, 09:39

- Откуда: Баку

Re: Интерактивный вход запрещен локальной политикой!

Сообщение

gnome » 30 май 2006, 07:28

Albert_H писал(а): У нас проблема.

да есть такое в политиках.

сделай так — заходишь как администратор потом в меняеш политику для захода.

не нужны никакие скрипты

«Есть многое на свете, друг Горацио,

что человеку знать не положено».

Гамлет

-

ALEX_SE

- Advanced member

- Сообщения: 594

- Зарегистрирован: 17 апр 2003, 10:23

- Откуда: Saratov

- Контактная информация:

Сообщение

ALEX_SE » 30 май 2006, 22:55

заходишь как администратор

Если я ничего не путаю — автор как раз это и пытается сделать

Вернуться в «Серверы — ПО, Windows система, приложения.»

Перейти

- Серверы

- ↳ Серверы — Конфигурирование

- ↳ Конфигурации сервера для 1С

- ↳ Серверы — Решение проблем

- ↳ Серверы — ПО, Unix подобные системы

- ↳ Серверы — ПО, Windows система, приложения.

- ↳ Серверы — ПО, Базы Данных и их использование

- ↳ Серверы — FAQ

- Дисковые массивы, RAID, SCSI, SAS, SATA, FC

- ↳ Массивы — RAID технологии.

- ↳ Массивы — Технические вопросы, решение проблем.

- ↳ Массивы — FAQ

- Майнинг, плоттинг, фарминг (Добыча криптовалют)

- ↳ Proof Of Work

- ↳ Proof Of Space

- Кластеры — вычислительные и отказоустойчивые ( SMP, vSMP, NUMA, GRID , NAS, SAN)

- ↳ Кластеры, Аппаратная часть

- ↳ Deep Learning и AI

- ↳ Кластеры, Программное обеспечение

- ↳ Кластеры, параллельные файловые системы

- Медиа технологии, и цифровое ТВ, IPTV, DVB

- ↳ Станции видеомонтажа, графические системы, рендеринг.

- ↳ Видеонаблюдение

- ↳ Компоненты Digital TV решений

- ↳ Студийные системы, производство ТВ, Кино и рекламы

- Инфраструктурное ПО и его лицензирование

- ↳ Виртуализация

- ↳ Облачные технологии

- ↳ Резервное копирования / Защита / Сохранение данных

- Сетевые решения

- ↳ Сети — Вопросы конфигурирования сети

- ↳ Сети — Технические вопросы, решение проблем

- Общие вопросы

- ↳ Обсуждение общих вопросов

- ↳ Приколы нашего IT городка

- ↳ Регистрация на форуме