Все способы:

- Основные данные об EXPLORER.EXE

- Назначение

- Завершение процесса

- Пуск процесса

- Расположение файла

- Подмена вирусами

- Вопросы и ответы: 9

Наблюдая в Диспетчере задач список процессов, не каждый пользователь догадывается, за выполнение какой именно задачи отвечает элемент EXPLORER.EXE. Но без взаимодействия пользователя с данным процессом не представляется возможной нормальная работа в Windows. Давайте узнаем, что он собой представляет и за что именно отвечает.

Основные данные об EXPLORER.EXE

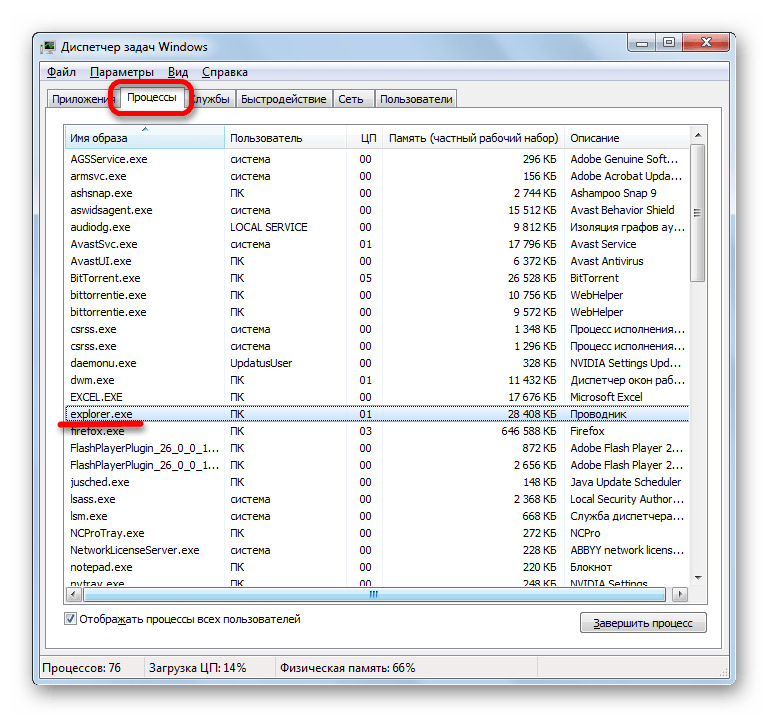

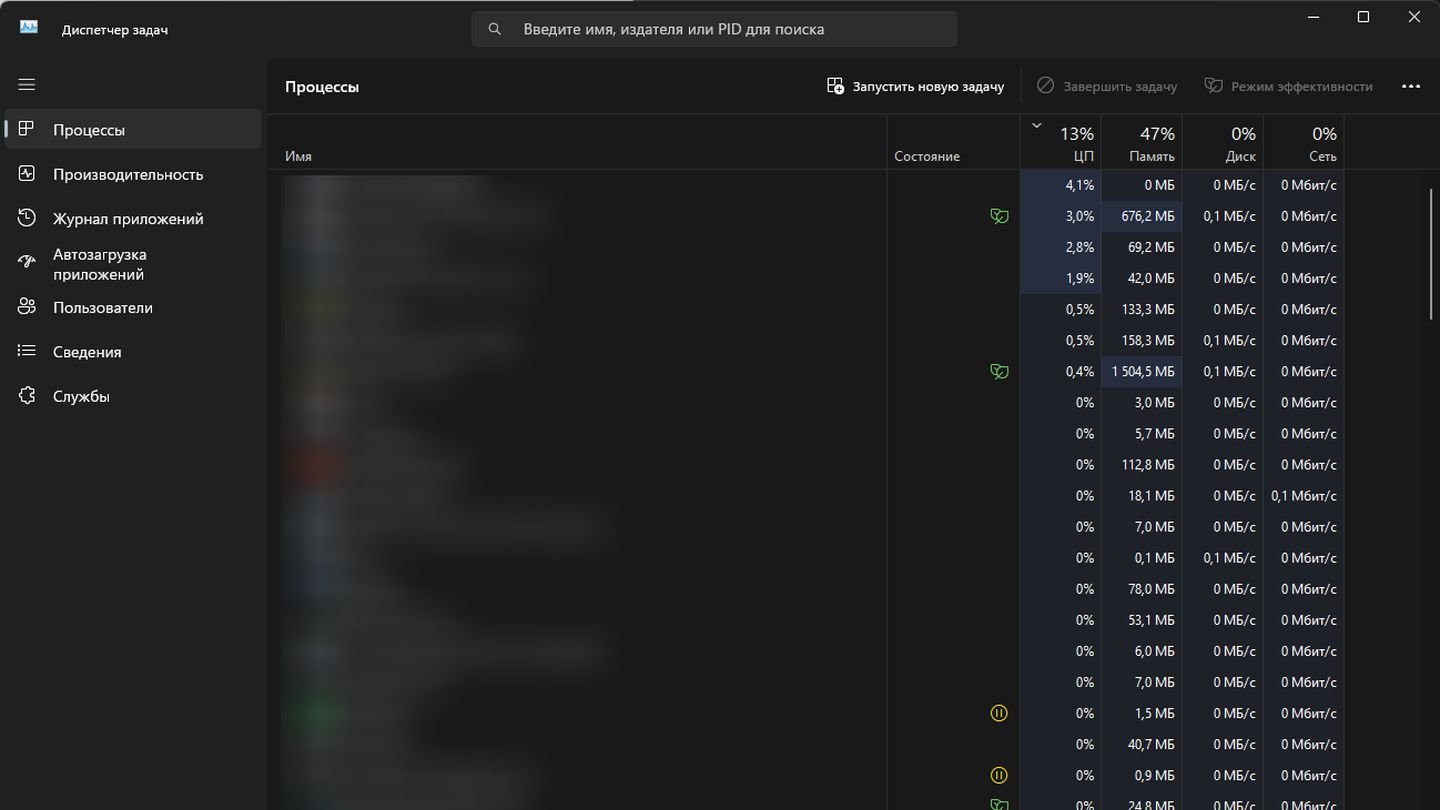

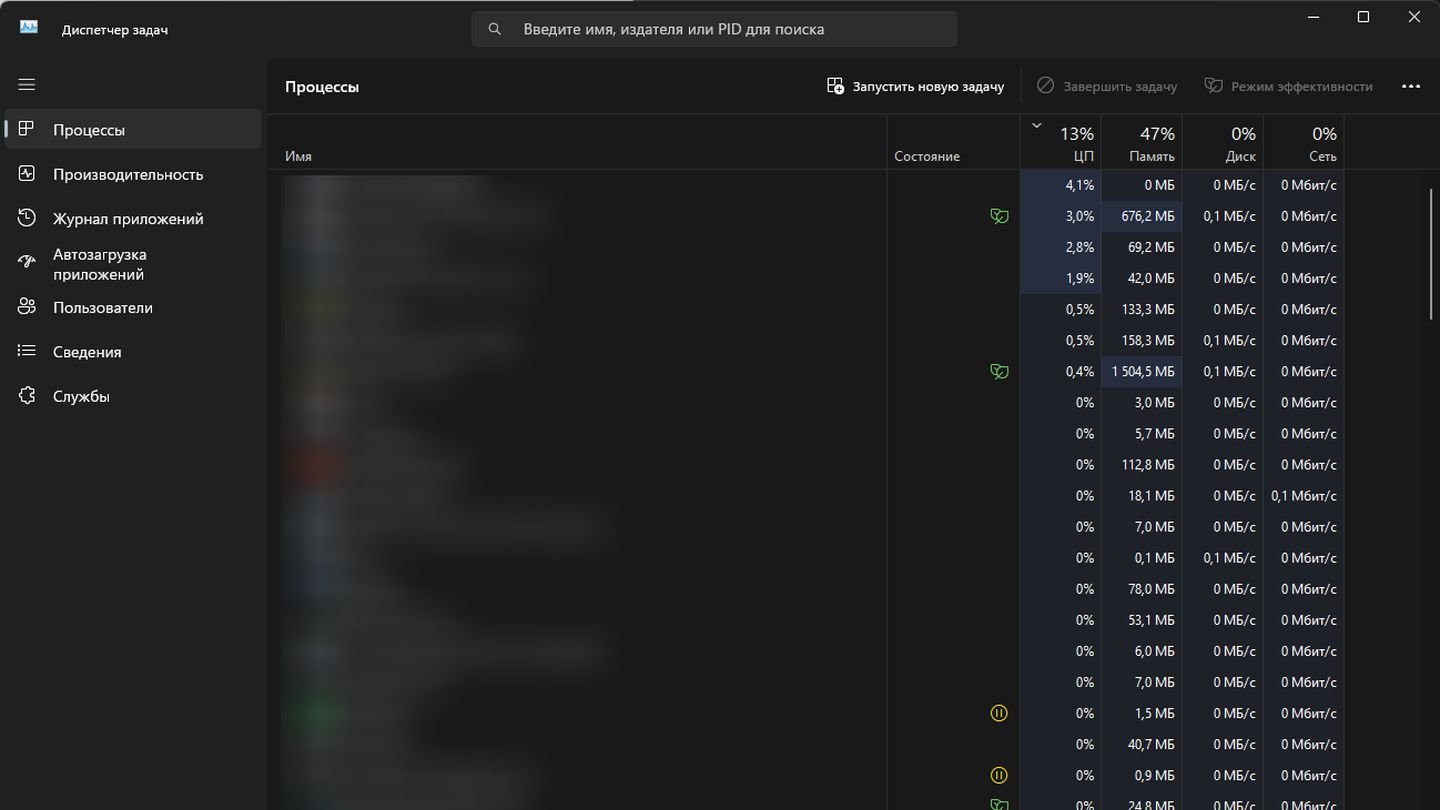

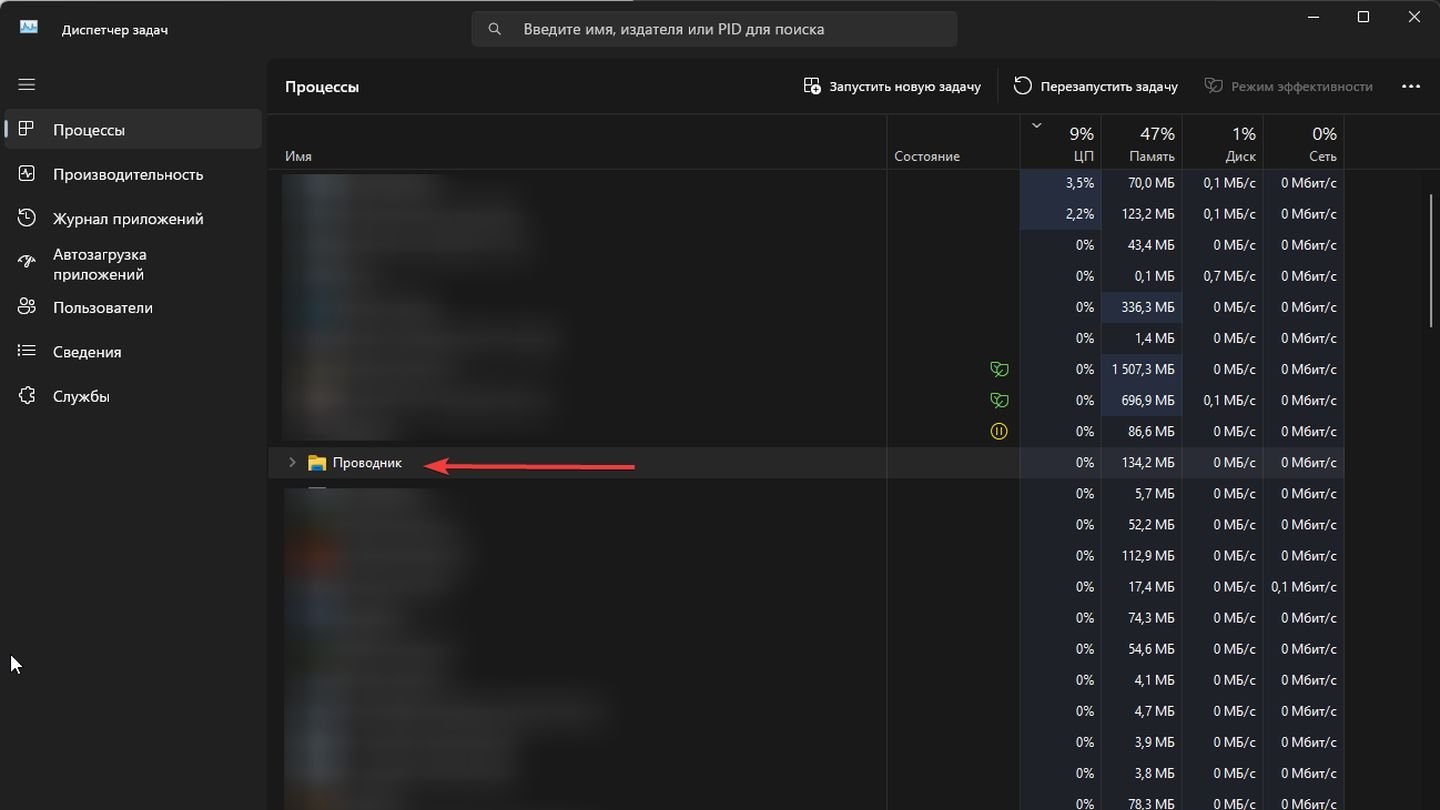

Указанный процесс можете наблюдать в Диспетчере задач, для запуска которого следует набрать Ctrl+Shift+Esc. Список, где можно посмотреть на изучаемый нами объект, расположен в разделе «Процессы».

Назначение

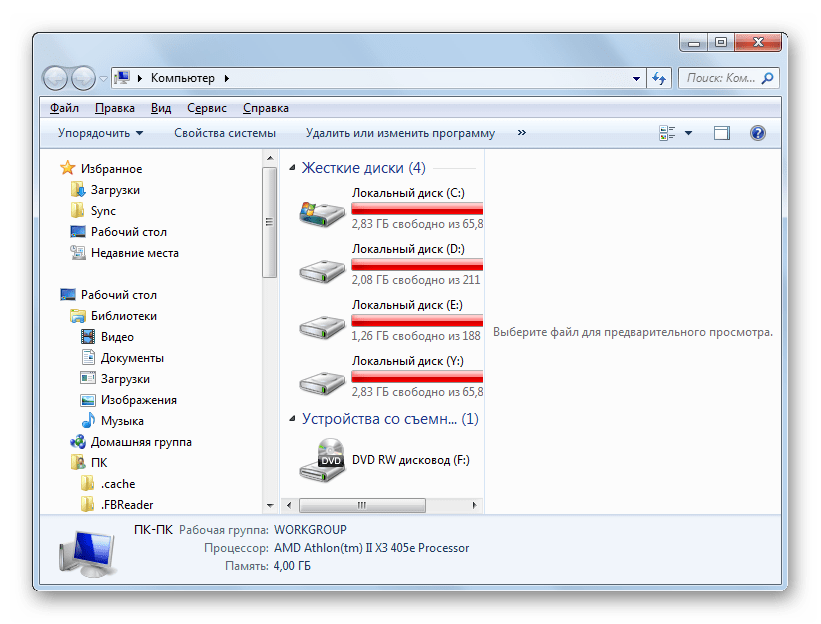

Давайте выясним, зачем используется EXPLORER.EXE в операционной системе. Он отвечает за работу встроенного файлового менеджера Windows, который называется «Проводник». Собственно, даже само слово «explorer» на русский язык переводится, как «проводник, обозреватель». Данный процесс и сам Проводник используется в ОС Виндовс, начиная с версии Windows 95.

То есть, те графические окна, отображаемые на экране монитора, по которым пользователь производит переход по закоулкам файловой системы компьютера, и являются непосредственным продуктом деятельности данного процесса. Он также отвечает за отображение панели задач, меню «Пуск» и всех остальных графических объектов системы, кроме обоев. Таким образом, именно EXPLORER.EXE является основным элементом, с помощью которого реализуется графический интерфейс Виндовс (оболочка).

Но Проводник обеспечивает не только видимость, а и процедуру самого перехода. С его помощью также производятся различные манипуляции с файлами, папками и библиотеками.

Завершение процесса

Несмотря на такую широту задач, которые входят в область ответственности процесса EXPLORER.EXE, его принудительное или аварийное завершение не ведет к прекращению работы системы (краху). Все остальные процессы и программы, запущенные в системе, будут продолжать нормально функционировать. Например, если вы смотрите фильм через видеоплеер или работаете в браузере, то можете даже не заметить прекращение функционирования EXPLORER.EXE, пока не свернете программу. Вот тогда и начнутся проблемы, ведь взаимодействие с программами и элементами ОС, ввиду фактического отсутствия оболочки операционной системы, будет сильно осложнено.

В то же время, иногда из-за сбоев, чтобы возобновить корректную работу Проводника, нужно временно отключить EXPLORER.EXE для его перезагрузки. Посмотрим, как это сделать.

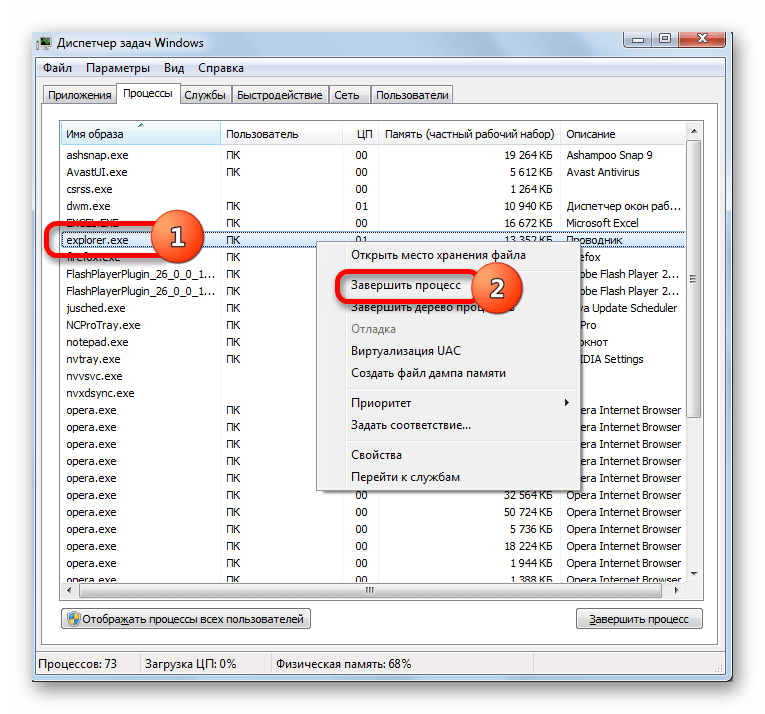

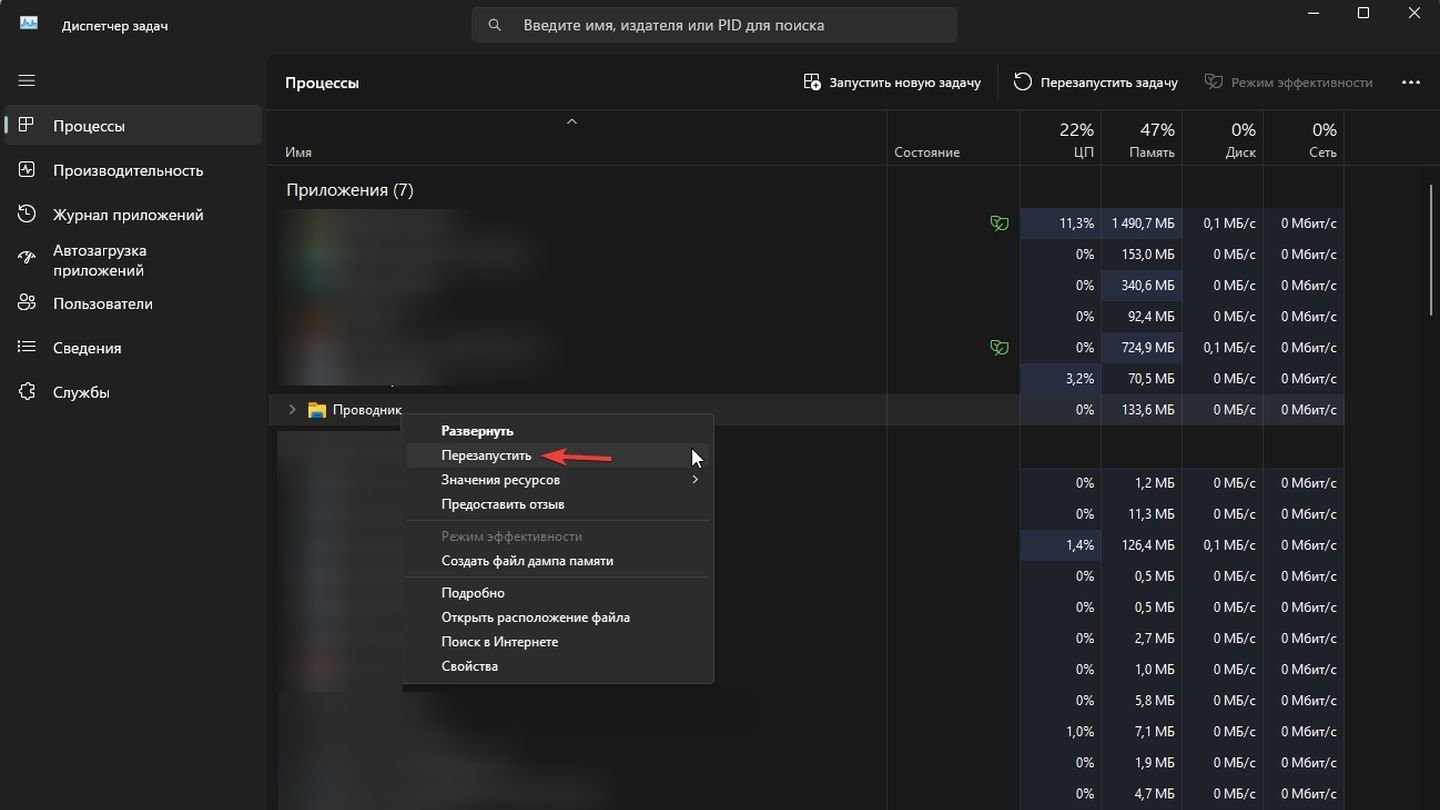

- В Диспетчере задач выделяем наименование «EXPLORER.EXE» и кликаем по нему правой кнопкой мыши. В контекстном перечне выбираем вариант «Завершить процесс».

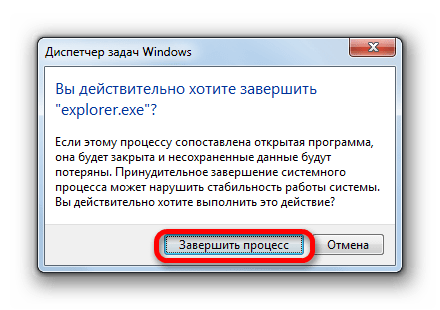

- Открывается диалоговое окно, где описываются негативные последствия принудительного завершения процесса. Но, так как мы осознанно выполняем данную процедуру, то жмем по кнопке «Завершить процесс».

- После этого EXPLORER.EXE будет остановлен. Внешний вид экрана компьютера с выключенным процессом представлен ниже.

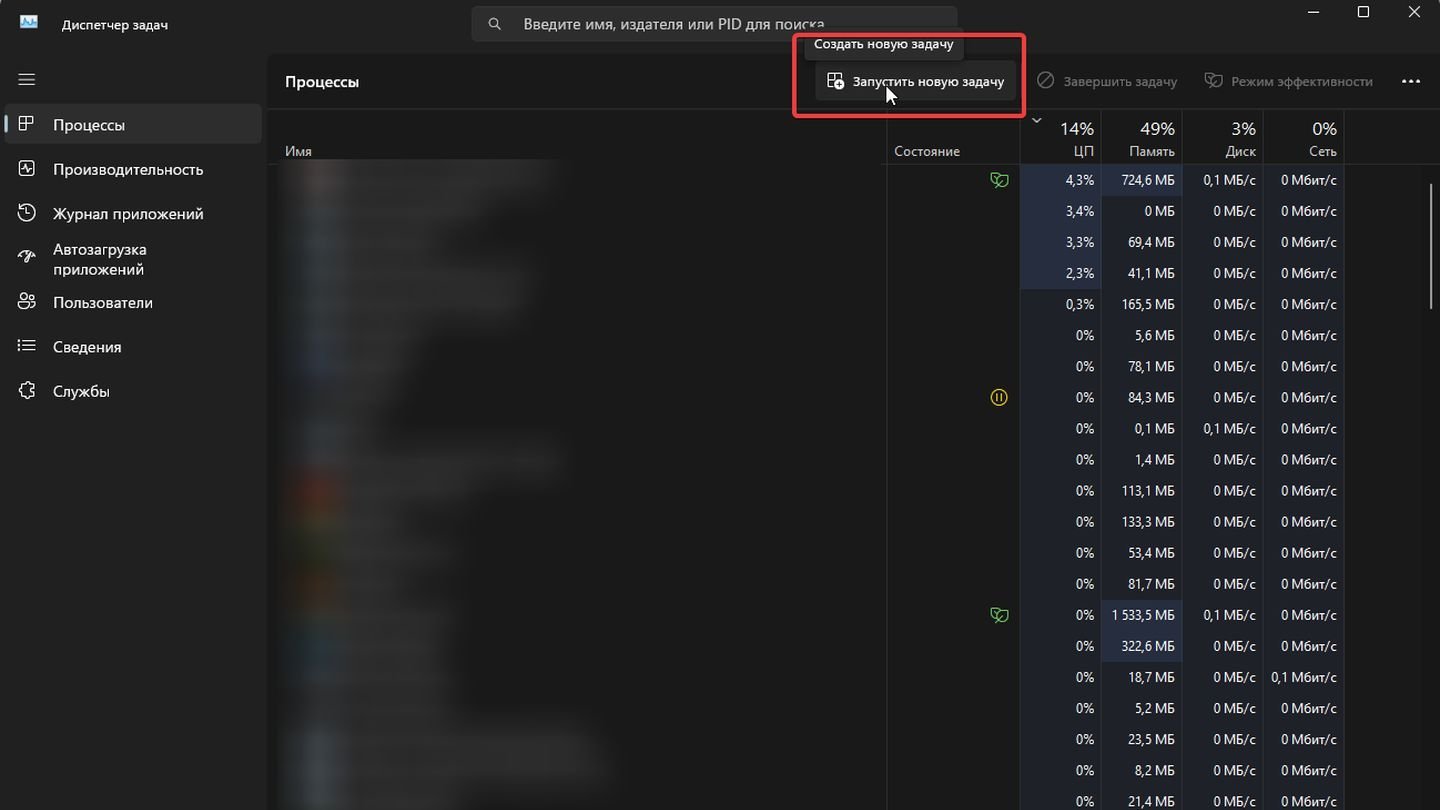

Пуск процесса

После того, как возникла ошибка приложения или процесс завершен вручную, естественно, встает вопрос, как его запустить заново. EXPLORER.EXE автоматически стартует при запуске ОС Windows. То есть, одним из вариантов заново запустить Проводник является перезагрузка операционной системы. Но указанный вариант подходит далеко не всегда. Особенно он неприемлем, если в фоновом режиме работают приложения, выполняющие манипуляции с несохраненными документами. Ведь в случае холодной перезагрузки все несохраненные данные будут потеряны. Да и зачем вообще перезагружать компьютер, если есть возможность запустить EXPLORER.EXE другим способом.

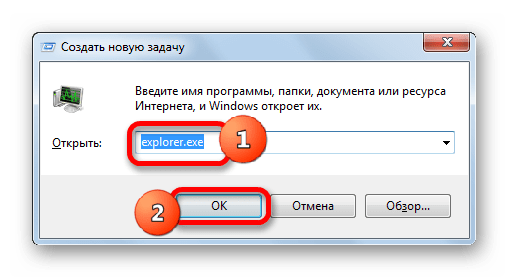

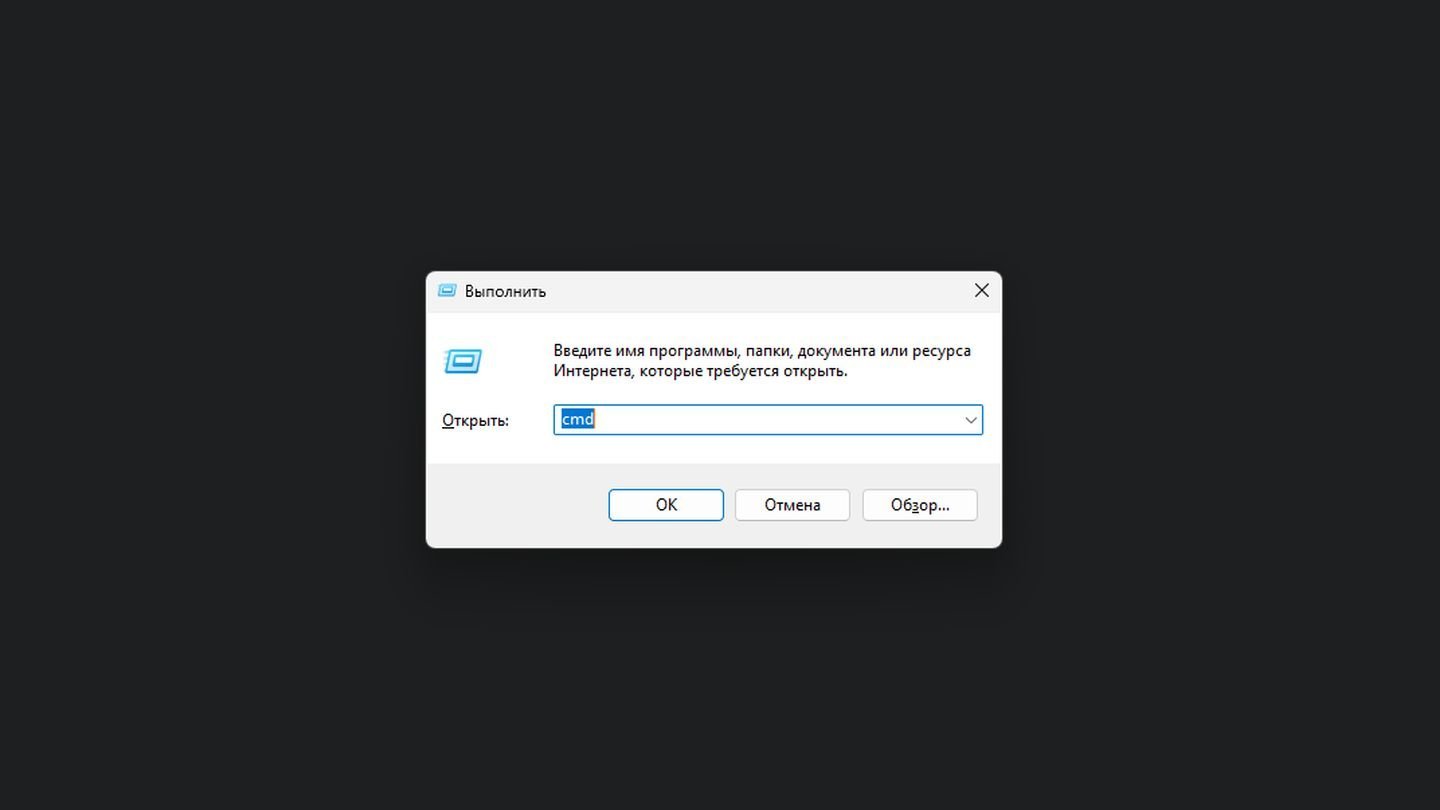

Запустить EXPLORER.EXE можно с помощью введения специальной команды в окно инструмента «Выполнить». Чтобы вызвать инструмент «Выполнить», нужно применить нажатие сочетания клавиш Win+R. Но, к сожалению, при выключенном EXPLORER.EXE указанный метод работает не на всех системах. Поэтому произведем запуск окна «Выполнить» через Диспетчер задач.

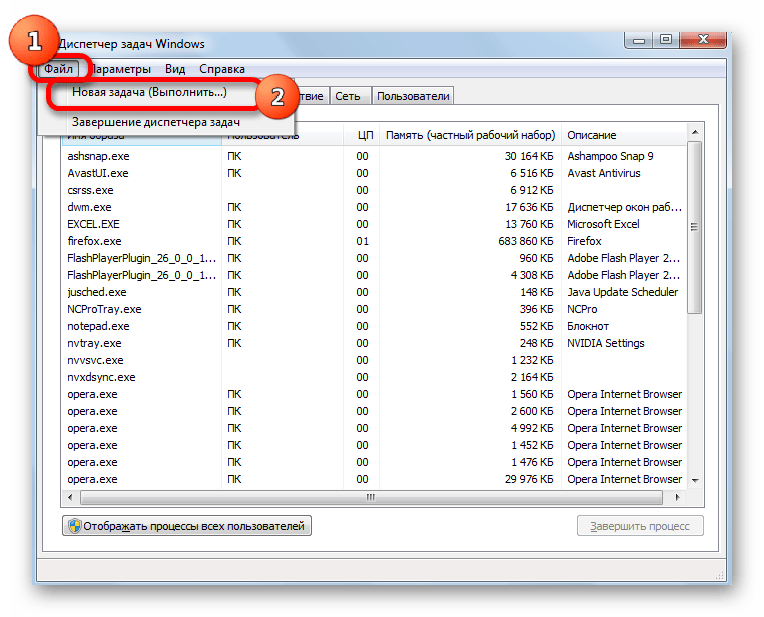

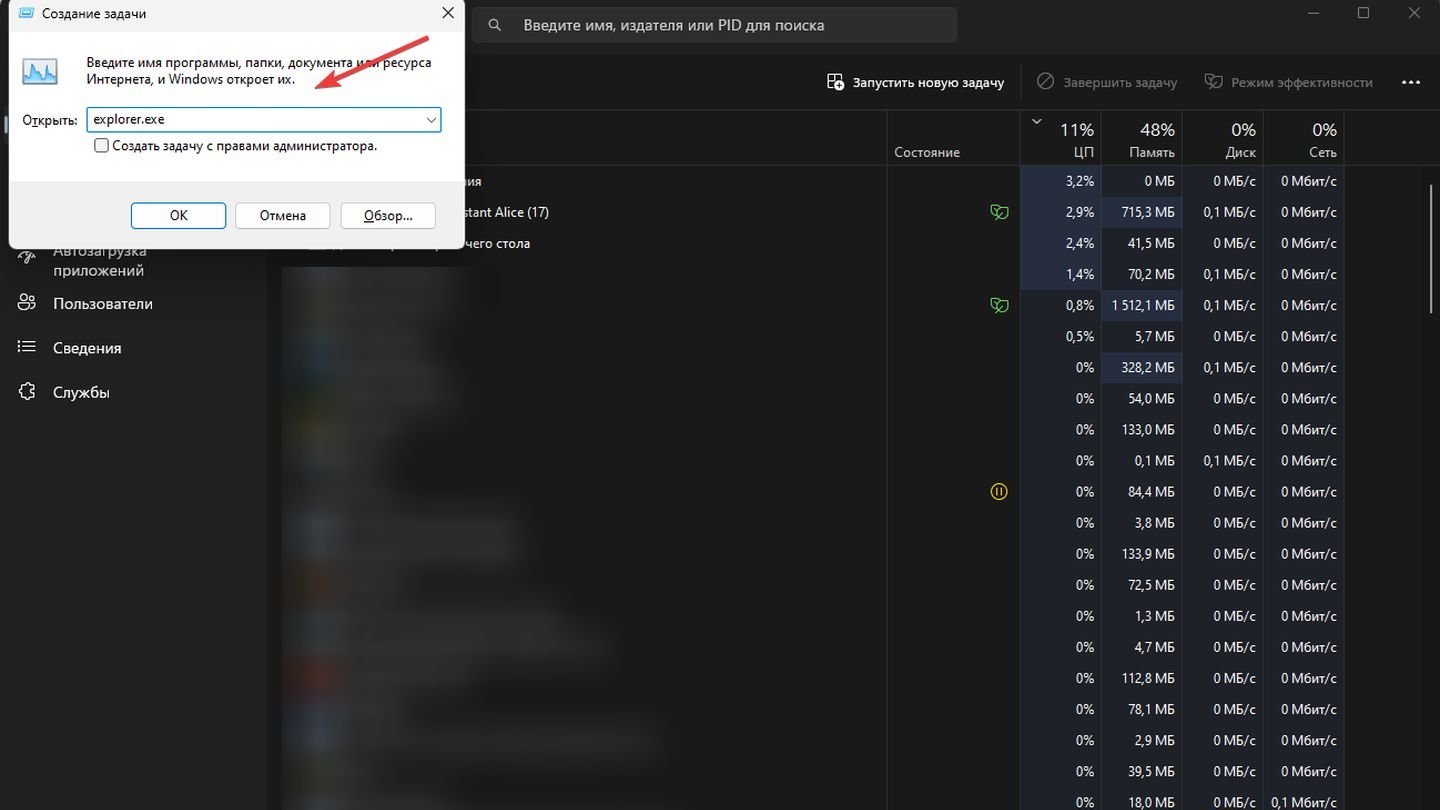

- Для вызова Диспетчера задач применяем комбинацию Ctrl+Shift+Esc (Ctrl+Alt+Del). Последний вариант применяется в Windows XP и в более ранних ОС. В запустившемся Диспетчере задач жмите пункт меню «Файл». В раскрывшемся списке выберите пункт «Новая задача (Выполнить…)».

- Происходит запуск окошка «Выполнить». Вбейте в него команду:

explorer.exeНажмите «OK».

- После этого процесс EXPLORER.EXE, а, следовательно, и Проводник Windows, будет запущен заново.

Если же вы просто хотите открыть окно Проводника, то достаточно набрать комбинацию Win+E, но при этом EXPLORER.EXE должен быть уже активен.

Расположение файла

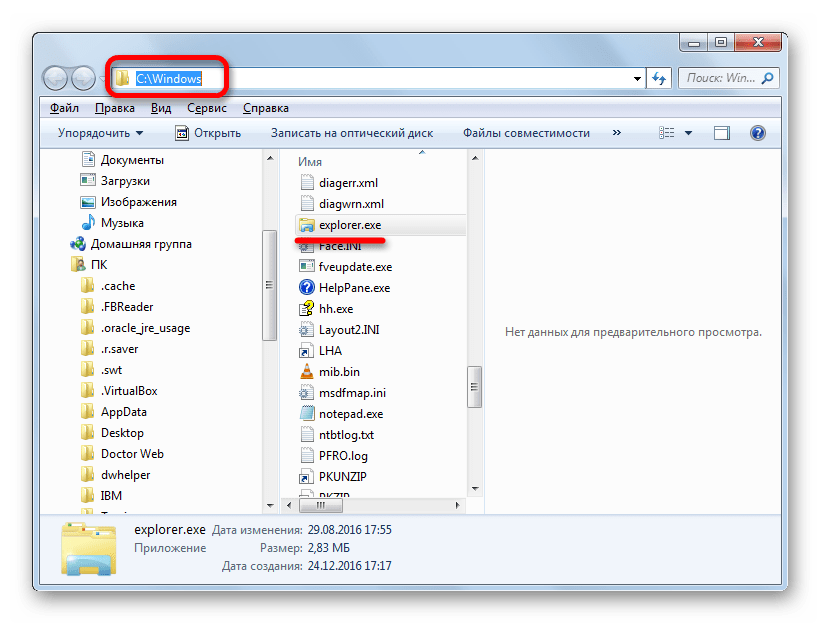

Теперь давайте узнаем, где расположен файл, который инициирует EXPLORER.EXE.

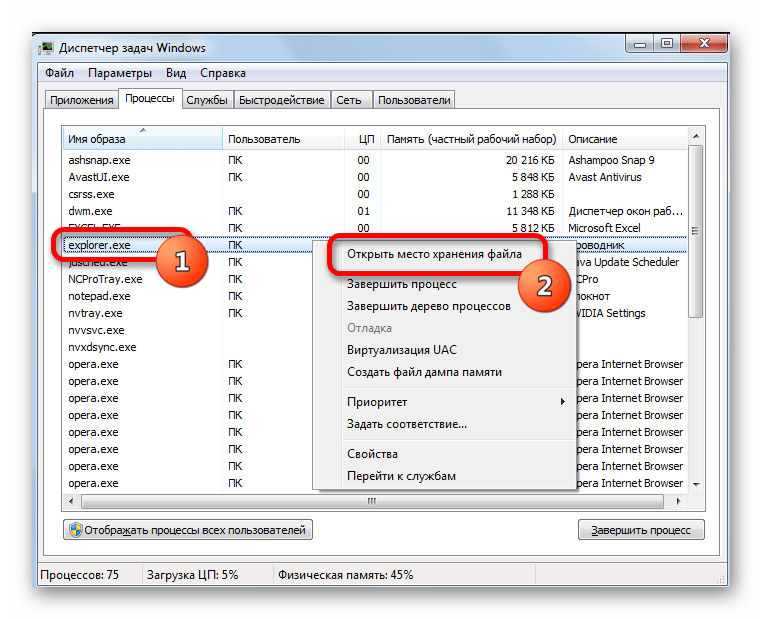

- Активируем Диспетчер задач и кликаем правой кнопкой мыши в списке по наименованию EXPLORER.EXE. В меню щелкаем по «Открыть место хранения файла».

- После этого запускается Проводник в той директории, где расположен файл EXPLORER.EXE. Как видим из адресной строки, адрес этого каталога следующий:

C:\Windows

Изучаемый нами файл помещен в корневом каталоге операционной системы Виндовс, который сам расположен на диске C.

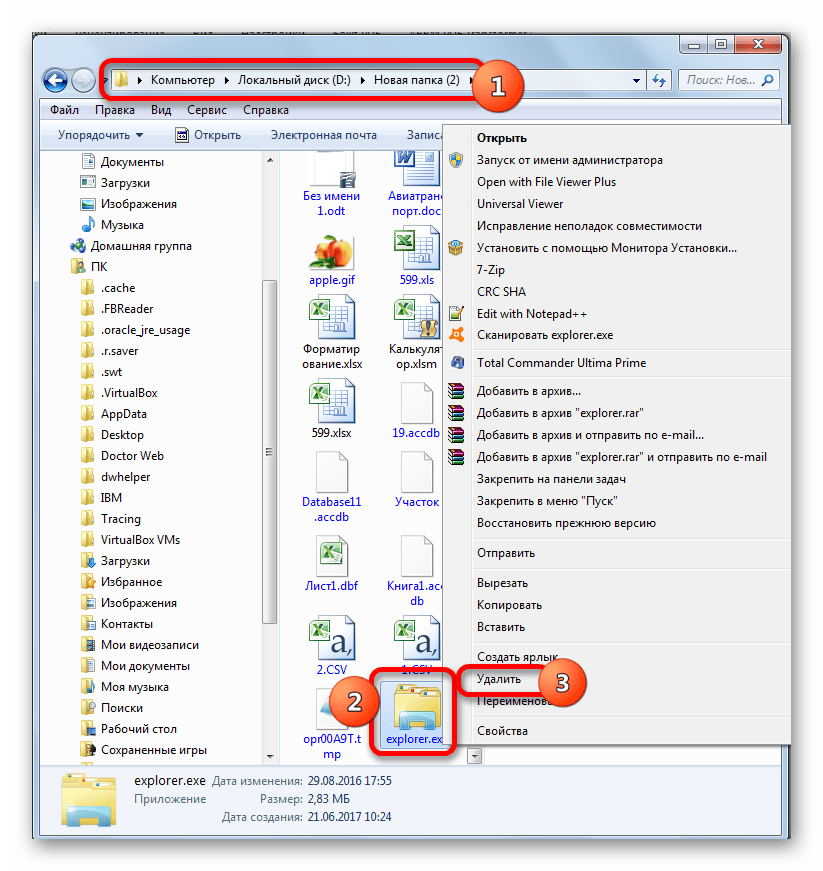

Подмена вирусами

Некоторые вирусы научились маскироваться под объект EXPLORER.EXE. Если в Диспетчере задач вы видите два или больше процесса с подобным названием, то с большой вероятностью можно сказать, что они созданы именно вирусами. Дело в том, что, сколько бы окон в Проводнике открыто не было, но процесс EXPLORER.EXE всегда один.

Файл настоящего процесса расположен по тому адресу, который мы выяснили выше. Просмотреть адреса других элементов с аналогичным наименованием можно точно таким же способом. Если их не удается устранить с помощью штатного антивируса или программ-сканеров, удаляющих вредоносный код, то сделать это придется вручную.

- Сделайте резервную копию системы.

- Остановите фальшивые процессы при помощи Диспетчера задач, используя тот же метод, который описывался выше для отключения подлинного объекта. Если вирус не дает это сделать, то выключите компьютер и зайдите вновь в Безопасном режиме. Для этого при загрузке системы нужно удерживать кнопку F8 (или Shift+F8).

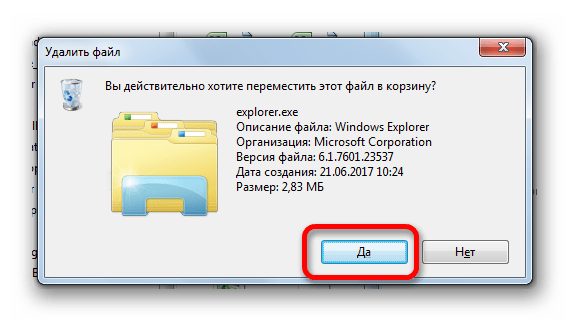

- После того, как вы остановили процесс или вошли в систему в Безопасном режиме, перейдите в директорию расположения подозрительного файла. Кликните правой кнопкой мыши по нему и выберите «Удалить».

- После этого появится окошко, в котором нужно будет подтвердить готовность удалить файл.

- Подозрительный объект вследствие данных действий будет удален с компьютера.

Внимание! Вышеуказанные манипуляции производите только в том случае, если точно удостоверились, что файл фальшивый. В обратной ситуации систему могут ожидать фатальные последствия.

EXPLORER.EXE играет очень важную роль в ОС Windows. Он обеспечивает работу Проводника и других графических элементов системы. С его помощью пользователь может совершать навигацию по файловой системе компьютера и выполнять другие задачи, связанные с перемещением, копированием и удалением файлов и папок. В то же время, он может быть запущен и вирусным файлом. В этом случае такой подозрительный файл нужно в обязательном порядке найти и удалить.

Наша группа в TelegramПолезные советы и помощь

Процесс входа advapi что это

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Answered by:

Question

I have event 4624 in Security logs:

Date: 25.03.2015 16:09:07

Task Category: Logon

Keywords: Audit Success

An account was successfully logged on.

Security ID: SYSTEM

Account Name: Test-serv$

Account Domain: MYDOMAIN.LOCAL

Security ID: SYSTEM

Account Name: SYSTEM

Account Domain: NT AUTHORITY

Process Name: C:\Windows\System32\services.exe

Detailed Authentication Information:

Logon Process: Advapi

Authentication Package: Negotiate

I think that it’s just a info log about start of some service but I don’t understood what kind of service.

What is Logon process «Advapi» (in Detailed Authentication Information)? I can’t find info about it. Thanks.

Answers

Based on my research, Advapi32.dll is an advanced Windows 32 base API DLL file; it is an API services library that supports security and registry calls.

Here are some related articles below for you:

Источник

Процесс входа advapi что это

Этот форум закрыт. Спасибо за участие!

Лучший отвечающий

Вопрос

Добрый день. Просматривая журналы безопасности заметил много Аудитов отказа.

В чем может быть проблема?

Имя журнала: Security

Источник: Microsoft-Windows-Security-Auditing

Дата: 06.04.2018 22:19:15

Код события: 4625

Категория задачи:Вход в систему

Уровень: Сведения

Ключевые слова:Аудит отказа

Пользователь: Н/Д

Компьютер: BUX.domen.local

Описание:

Учетной записи не удалось выполнить вход в систему.

Субъект:

ИД безопасности: DOMEN\Администратор

Имя учетной записи: Администратор

Домен учетной записи: DOMEN

Код входа: 0x3cdd76d7

Учетная запись, которой не удалось выполнить вход:

ИД безопасности: NULL SID

Имя учетной записи: Гость

Домен учетной записи: BUX

Сведения об ошибке:

Причина ошибки: В настоящее время учетная запись отключена.

Состояние: 0xc000006e

Подсостояние: 0xc0000072

Сведения о процессе:

Идентификатор процесса вызывающей стороны: 0x9224

Имя процесса вызывающей стороны: C:\Windows\explorer.exe

Данное событие возникает при неудачной попытке входа. Оно регистрируется на компьютере, попытка доступа к которому была выполнена.

Поля «Субъект» указывают на учетную запись локальной системы, запросившую вход. Обычно это служба, например, служба «Сервер», или локальный процесс, такой как Winlogon.exe или Services.exe.

В поле «Тип входа» указан тип выполненного входа. Наиболее распространенными являются типы 2 (интерактивный) и 3 (сетевой).

В полях «Сведения о процессе» указано, какая учетная запись и процесс в системе выполнили запрос на вход.

Поля «Сведения о сети» указывают на источник запроса на удаленный вход. Имя рабочей станции доступно не всегда, и в некоторых случаях это поле может оставаться незаполненным.

Поля сведений о проверке подлинности содержат подробные данные о конкретном запросе на вход.

— В поле «Промежуточные службы» указано, какие промежуточные службы участвовали в данном запросе на вход.

— Поле «Имя пакета» указывает на подпротокол, использованный с протоколами NTLM.

— Поле «Длина ключа» содержит длину созданного ключа сеанса. Это поле может иметь значение «0», если ключ сеанса не запрашивался.

Xml события:

Источник

Процесс входа advapi что это

Этот форум закрыт. Спасибо за участие!

Спрашивающий

Общие обсуждения

Вдомене на Windows 2003 SP2 есть рабочая станция Windows XP SP3, и политика блокировки учетных записей после 2 неудачных попыток. На одной станции происходит самопроизвольная блокировка, причем в журнале аудита фиксируется ДО входа пользователя в систему (то есть машина стартует, и просто ждет нажатия CTRL-ALT-DEL для входа) два отказа

В журнале Security рабочей станции:

Тип события: Аудит отказов

Источник события: Security

Категория события: Вход/выход

Код события: 529

Дата: 12.11.2010

Время: 9:49:14

Пользователь: NT AUTHORITY\SYSTEM

Компьютер: USERPCXXX

Описание:

Отказ входа в систему:

Причина: неизвестное имя пользователя или неверный пароль

Пользователь: userxxx

Домен: DOMAINXXX

Тип входа: 4

Процесс входа: Advapi

Пакет проверки: Negotiate

Рабочая станция: USERPCXXX

Тип события: Аудит отказов

Источник события: Security

Категория события: Вход/выход

Код события: 529

Дата: 12.11.2010

Время: 9:49:14

Пользователь: NT AUTHORITY\SYSTEM

Компьютер: USERPCXXX

Описание:

Отказ входа в систему:

Причина: неизвестное имя пользователя или неверный пароль

Пользователь: userxxx

Домен: DOMAINXXX

Тип входа: 2

Процесс входа: Advapi

Пакет проверки: Negotiate

Рабочая станция: USERPCXXX

Служб, работающих от имени этого пользователя, нет.

Источник

Процесс входа advapi что это

Этот форум закрыт. Спасибо за участие!

Лучший отвечающий

Вопрос

Добрый день. Просматривая журналы безопасности заметил много Аудитов отказа.

В чем может быть проблема?

Имя журнала: Security

Источник: Microsoft-Windows-Security-Auditing

Дата: 06.04.2018 22:19:15

Код события: 4625

Категория задачи:Вход в систему

Уровень: Сведения

Ключевые слова:Аудит отказа

Пользователь: Н/Д

Компьютер: BUX.domen.local

Описание:

Учетной записи не удалось выполнить вход в систему.

Субъект:

ИД безопасности: DOMEN\Администратор

Имя учетной записи: Администратор

Домен учетной записи: DOMEN

Код входа: 0x3cdd76d7

Учетная запись, которой не удалось выполнить вход:

ИД безопасности: NULL SID

Имя учетной записи: Гость

Домен учетной записи: BUX

Сведения об ошибке:

Причина ошибки: В настоящее время учетная запись отключена.

Состояние: 0xc000006e

Подсостояние: 0xc0000072

Сведения о процессе:

Идентификатор процесса вызывающей стороны: 0x9224

Имя процесса вызывающей стороны: C:\Windows\explorer.exe

Данное событие возникает при неудачной попытке входа. Оно регистрируется на компьютере, попытка доступа к которому была выполнена.

Поля «Субъект» указывают на учетную запись локальной системы, запросившую вход. Обычно это служба, например, служба «Сервер», или локальный процесс, такой как Winlogon.exe или Services.exe.

В поле «Тип входа» указан тип выполненного входа. Наиболее распространенными являются типы 2 (интерактивный) и 3 (сетевой).

В полях «Сведения о процессе» указано, какая учетная запись и процесс в системе выполнили запрос на вход.

Поля «Сведения о сети» указывают на источник запроса на удаленный вход. Имя рабочей станции доступно не всегда, и в некоторых случаях это поле может оставаться незаполненным.

Поля сведений о проверке подлинности содержат подробные данные о конкретном запросе на вход.

— В поле «Промежуточные службы» указано, какие промежуточные службы участвовали в данном запросе на вход.

— Поле «Имя пакета» указывает на подпротокол, использованный с протоколами NTLM.

— Поле «Длина ключа» содержит длину созданного ключа сеанса. Это поле может иметь значение «0», если ключ сеанса не запрашивался.

Xml события:

Источник

Работа с событиями аудита Windows – сбор, анализ, реагирование

Уважаемые друзья, в предыдущих публикациях мы говорили об основах информационной безопасности, законодательстве по защите персональных данных и критической информационной инфраструктуры, безопасности в кредитно-финансовой сфере, а также провели анализ основных стандартов по управлению рисками информационной безопасности и обсудили системы класса IRP, предназначенные для автоматизации реагирования на инциденты ИБ. Как мы знаем, при обработке инцидентов детальный анализ событий безопасности с устройств является одним из ключевых этапов. В данной публикации мы рассмотрим настройку подсистемы аудита ОС Windows, принципы анализа и централизованного сбора журналов аудита с Windows-устройств и их пересылку в SIEM-систему IBM QRadar, а также покажем, как можно с помощью штатных средств Windows и утилиты Sysmon настроить простейшую систему реагирования на инциденты ИБ. Вперед!

Для решения задачи обработки инцидентов ИБ логично рассуждать, что чем больше данных (логов, событий безопасности) мы собираем, храним и анализируем, тем проще нам будет в дальнейшем не только оперативно среагировать на инцидент, но и расследовать обстоятельства произошедших атак для поиска причин их возникновения. При этом большое количество данных для обработки имеет и очевидный минус: нас может просто «засыпать» сообщениями, алертами, уведомлениями, поэтому необходимо выбрать самые значимые с точки зрения ИБ события и настроить соответствующие политики аудита. Microsoft предлагает использовать бесплатный набор утилит и рекомендаций (Baselines) в своем наборе Microsoft Security Compliance Toolkit, в котором в том числе приведены и рекомендуемые настройки аудита для контроллеров домена, рядовых серверов и рабочих станций. Кроме рекомендаций вендора можно обратиться еще к документам CIS Microsoft Windows Server Benchmark и CIS Microsoft Windows Desktop Benchmark, в которых, в числе прочего, указаны рекомендуемые экспертами политики аудита для, соответственно, серверных и десктопных версий ОС Windows. Однако зачастую выполнение абсолютно всех рекомендаций неэффективно именно по причине потенциального появления большого количества «шумящих», малозначительных с точки зрения ИБ событий, поэтому в настоящей статье мы сначала приведем список наиболее полезных и эффективных (с нашей точки зрения) политик аудита безопасности и соответствующих типов событий безопасности ОС Windows.

Напомню, что в ОС Microsoft Windows, начиная с Microsoft Windows Server 2008 и Vista, используется достаточно продвинутая система аудита, настраиваемая при помощи конфигурирования расширенных политик аудита (Advanced Audit Policy Configuration). Не стоит забывать о том, что как только на устройствах будут включены политики расширенного аудита, по умолчанию старые «классические» политики аудита перестанут быть эффективными, хотя данное поведение может быть переопределено в групповой политике «Аудит: принудительно переопределяет параметры категории политики аудита параметрами подкатегории политики аудита (Windows Vista или следующие версии))» (Audit: Force audit policy subcategory settings (Windows Vista or later) to override audit policy category settings).

Политики аудита Windows

Пройдем последовательно по настройкам, эффективным для решения задач аудита ИБ и выработки целостной политики аудита безопасности.

Вход учетной записи

Аудит проверки учетных данных

Целесообразно контролировать на домен-контроллерах при использовании NTLM-аутентификации.

Аудит службы проверки подлинности Kerberos

Неуспешная аутентификация учетной записи на контроллере домена с использованием Kerberos-аутентификации.

Запрос билета Kerberos, при этом следует анализировать коды ответа сервера.

Данный тип аудита следует включать на контроллерах домена, при этом для детального изучения попыток подключения и получения IP-адреса подключающегося устройства на контроллере домена следует выполнить команду nltest /dbflag:2080ffff и проводить аудит текстового лог-файла %windir%\debug\netlogon.log

Управление учетными записями

Аудит управления учетными записями компьютеров

Заведение устройства в домен Active Directory; может использоваться злоумышленниками, поскольку любой пользователь домена по умолчанию может завести в домен 10 устройств, на которых может быть установлено неконтролируемое компанией ПО, в том числе вредоносное.

Аудит управления группами безопасности

Добавление члена глобальной группы.

Добавление члена локальной группы.

Добавление члена универсальной группы.

Аудит управления учетными записями пользователей

Создание учетной записи.

Отключение учетной записи.

Блокировка учетной записи.

Аудит создания процессов

При создании процесса.

При завершении процесса.

Аудит выхода из системы

Для неинтерактивных сессий.

Для интерактивных сессий и RDP-подключений.

При этом следует обращать внимание на код Logon Type, который показывает тип подключения (интерактивное, сетевое, с закэшированными учетными данными, с предоставлением учетных данных в открытом виде и т.д.).

Аудит входа в систему

При успешной попытке аутентификации, создается на локальном ПК и на домен-контроллере при использовании NTLM и Kerberos-аутентификации.

При неуспешной попытке аутентификации, создается на локальном ПК и на домен-контроллере при использовании NTLM аутентификации; при Kerberos-аутентификации на контроллере домена создается EventID=4771.

При попытке входа с явным указанием учетных данных, например, при выполнении команды runas, а также при работе «хакерской» утилиты Mimikatz.

Аудит других событий входа и выхода

RDP-подключение было установлено.

RDP-подключение было разорвано.

Аудит специального входа

При входе с административными полномочиями.

Аудит сведений об общем файловом ресурсе

Данное событие будет создаваться при работе ransomware, нацеленного на горизонтальное перемещение по сети.

Аудит других событий доступа к объектам

При создании задания в «Планировщике задач», что часто используется злоумышленниками как метод закрепления и скрытия активности в атакованной системе.

Аудит изменения политики аудита

Изменение политики аудита.

Изменение настройки CrashOnAuditFail.

Аудит расширения системы безопасности

При появлении в системе новых пакетов аутентификации, что не должно происходить несанкционированно.

При создании нового сервиса, что часто используется злоумышленниками как метод закрепления и скрытия активности в атакованной системе.

Настройка Windows Event Forwarding, интеграция с IBM QRadar

Настроив необходимые параметры аудита, перейдем к решению вопроса автоматизации сбора журналов аудита и их централизованного хранения и анализа. Штатный механизм Windows Event Forwarding, который работает из коробки с Microsoft Windows Server 2008 / Vista и старше, позволяет осуществлять централизованный сбор журналов аудита на устройстве-коллекторе (не ниже Windows Server 2008 и Vista, но все же рекомендуется использовать выделенный Windows Server 2012R2 и старше) с устройств-источников с применением функционала WinRM (Windows Remote Management, использует протокол WS-Management) и использованием т.н. «подписок» на определенные события (набор XPath-выражений, о которых мы поговорим далее, для выбора интересующих журналов и событий на источнике). События с удаленных устройств могут быть как запрошены коллектором (режим Pull/Collector initiated), так и отправлены самим источником (режим Push/Source computer initiated). Мы рекомендуем использовать последний режим, поскольку в режиме Push служба WinRM слушает входящие соединения только на коллекторе, а на клиентах-источниках WinRM не находится в режиме прослушивания и лишь периодически обращается к коллектору за инструкциями, что уменьшает поверхность потенциальной атаки на конечные устройства. По умолчанию для шифрования трафика от источников к коллектору, принадлежащих одному Windows-домену, используется Керберос-шифрование SOAP-данных, передаваемых через WinRM (режим HTTP-Kerberos-session-encrypted), при этом HTTP-заголовки и соответствующие метаданные передаются в открытом виде. Другой опцией является использование HTTPS с установкой SSL-сертификатов на приемнике и источнике, при этом они могут не принадлежать одному домену. При дальнейшем изложении будем считать, что мы работаем в одном домене и используем настройку по умолчанию.

Для включения сервиса сбора логов следует выполнить нижеописанные шаги:

2. На сервере-коллекторе выполнить команду wecutil qc, согласиться на включение службы «Сборщик событий Windows» (Windows Event Collector). При этом в Windows Firewall создается разрешающее правило для входящих соединений на коллектор по TCP:5985.

3. На источниках событий следует включить службу WinRM: установить «Тип запуска» в значение «Автостарт» и запустить «Службу удаленного управления Windows» (Windows Remote Management (WS-Management)).

4. Проверить состояние службы WinRM на сервере-колекторе можно командой winrm enumerate winrm/config/listener, в результате выполнения которой отобразятся настройки порта и список локальных IP-адресов, на которых прослушиваются соединения по TCP:5985. Команда winrm get winrm/config покажет подробные настройки службы WinRM. Переконфигурировать настройки можно либо непосредственно через утилиту winrm, либо через групповые политики по пути «Конфигурация компьютера / Административные шаблоны / Компоненты Windows / Удаленное управление Windows» (Computer Configuration / Administrative Templates / Windows Components / Windows Remote Management).

5. На источниках событий требуется предоставить доступ к журналам аудита службе WinRM путем включения встроенной учетной записи NT AUTHORITY\NETWORK SERVICE (SID S-1-5-20) в локальную группу BUILTIN\Event Log Readers («Читатели журнала событий»). После этого необходимо перезапустить «Службу удаленного управления Windows» (WinRM) и службу «Журнал событий Windows» (EventLog).

6. Затем следует создать и применить конфигурацию групповой политики для источников, в которой будет указана конфигурация и адрес сервера-коллектора. Требуется включить политику «Конфигурация компьютера / Административные шаблоны / Компоненты Windows / Пересылка событий / Настроить адрес сервера. » (Computer Configuration / Administrative Templates / Windows Components / Event Forwarding / Configure the server address. ) и указать адрес сервера-коллектора в следующем формате:

где 60 – частота обращения (в секундах) клиентов к серверу за новыми инструкциями по пересылке журналов. После применения данной настройки на устройствах-источниках следует сделать перезапуск службы WinRM.

7. Далее создаем и применяем конфигурацию подписки на сервере-коллекторе: открываем оснастку управления журналами аудита (eventvwr.msc) и находим внизу раздел «Подписки» (Subscriptions). Нажимаем правой кнопкой мыши и выбираем «Создать подписку», задаем имя подписки. Далее выбираем опцию «Инициировано исходным компьютером» (Source Computer Initiated, это означает предпочтительный режим Push). Нажимаем на кнопку «Выбрать группы компьютеров» (Select Computer Groups), выбираем из Active Directory те устройства или их группы, которые должны будут присылать логи на коллектор. Далее, нажимаем «Выбрать события» (Select Events) и вводим XPath-запрос (пример для сбора журналов Security):

8. В итоге, клиенты должны иметь активные сетевые соединения по TCP:5985 с сервером-коллектором. На сервере-коллекторе в eventvwr.msc в свойствах «Подписки» можно будет увидеть список клиентов-источников, а пересланные события будут находиться в разделе «Журналы Windows – Перенаправленные события» (Windows Logs – Forwarded Events) на сервере-коллекторе.

9. Далее решаем задачу пересылки собранных на сервере-коллекторе логов с источников в SIEM систему IBM QRadar. Для этого нам потребуется установить на сервере-коллекторе утилиту IBM WinCollect.

10. После установки утилиты WinCollect на сервер-коллектор, в самой SIEM-системе IBM QRadar нужно будет добавить этот сервер в список источников (тип источника Microsoft Security Event Log, в поле Target Destination в выпадающем списке лучше выбрать вариант с TCP-syslog-подключением, отметить check-box Forwarded Events).

После применения указанных настроек новые события и устройства-источники, пересылающие Windows-логи на сервер-коллектор, появятся в консоли IBM QRadar автоматически. В итоге, после внедрения SIEM-системы данные в ней и регистрацию событий информационной безопасности можно будет легко обогатить журналами аудита Windows, собранными описанным способом с различных устройств в инфраструктуре компании.

Утилита Sysmon

Установка Sysmon предельно проста и также может быть легко автоматизирована:

Все исполняемые файлы подписаны.

2. Создается или скачивается по приведенным выше ссылкам xml-файл с конфигурацией Sysmon.

3. Установка sysmon для x64 производится командой:

Поддерживается запуск установки из сетевой папки.

XPath-запросы

Результат запроса будет также представляться в различных формах, но для лучшего понимания и получения детального контента в конкретном событии рекомендуем переключиться на вкладку «Подробности», а там выбрать radio-button «Режим XML», в котором в формате «ключ-значение» будут представлены данные события безопасности.

Приведем несколько полезных XPath запросов с комментариями.

IRP-система штатными средствами Windows

Как мы знаем, задачи в ОС Windows могут выполнять совершенно разные функции, от запуска диагностических и системных утилит до обновления компонент прикладного ПО. В задаче можно не только указать исполняемый файл, который будет запущен при наступлении определенных условий и триггеров, но и задать пользовательский PowerShell/VBS/Batch-скрипт, который также будет передан на обработку. В контексте применения подсистемы журналирования интерес для нас представляет функционал гибкой настройки триггеров выполнения задач. Открыв «Планировщик заданий» (taskschd.msc), мы можем создать новую задачу, в свойствах которой на вкладке «Триггеры» мы увидим возможность создать свой триггер. При нажатии на кнопку «Создать» откроется новое окно, в котором в drop-down списке следует выбрать вариант «При событии», а в открывшейся форме отображения установить radio-button «Настраиваемое». После этих действий появится кнопка «Создать фильтр события», нажав на которую, мы увидим знакомое меню фильтрации событий, на вкладке XML в котором мы сможем задать произвольное поисковое условие в синтаксисе XPath-запроса.

Например, если мы хотим выполнять некоторую команду или скрипт при каждом интерактивном входе в систему пользователя Username, мы можем задать в качестве триггера задачи следующее поисковое выражение, уже знакомое нам по примеру выше:

Другой пример: оповещение администратора при подозрительном обращении к системному процессу lsass.exe, который хранит в своей памяти NTLM-хэши и Керберос-билеты пользователей Windows, что может говорить об использовании утилиты Mimikatz или аналогичных ей:

Таким образом, при условии работоспособности системы журналирования событий Windows можно не только детально и глубоко анализировать все произошедшее на устройстве, но и выполнять произвольные действия при появлении в журнале ОС событий, отвечающих условиям XPath-запроса, что позволяет выстроить целостную систему аудита ИБ и мониторинга событий безопасности штатными средствами ОС. Кроме того, объединив рекомендованные политики аудита информационной безопасности, утилиту Sysmon с детально проработанными конфигами, запрос данных из TI-фидов, функционал XPath-запросов, пересылку и централизацию событий с помощью Windows Event Forwarding, а также настраиваемые задачи с гибкими условиями выполнения скриптов, можно получить фактически бесплатную (по цене лицензии на ОС) систему защиты конечных точек и реагирования на киберинциденты, используя лишь штатный функционал Windows.

Источник

Explorer.exe – это один из важнейших процессов в операционной системе Windows. Он отвечает за графический интерфейс и обеспечивает удобное взаимодействие пользователя с файлами, папками и различными элементами рабочего стола. Подробнее о данном процессе вы узнаете из нашего материала.

Explorer.exe выполняет множество ключевых функций в Windows. Рассмотрим главные.

- Explorer.exe служит «оболочкой» Windows, отвечает за отображение рабочего стола, панели задач, меню «Пуск», а также открытие папок и окон проводника;

- Через проводник (Windows Explorer) пользователь может легко копировать, перемещать, переименовывать и удалять файлы и папки;

- Вся навигация по операционной системе, включая доступ к системным настройкам, происходит именно через интерфейс, который формирует explorer.exe.

Как запустить процесс explorer.exe

Обычно explorer.exe стартует автоматически при загрузке операционной системы. Он входит в список стандартных процессов, которые Windows запускает при старте для нормального функционирования интерфейса. Однако, если по каким-то причинам процесс был завершен, существуют несколько способов запустить его вновь.

Через «Диспетчер задач»

Источник: CQ / Диспетчер задач

- Откройте Диспетчер задач (Ctrl + Shift + Esc);

Источник: CQ / Диспетчер Задач

- Нажмите «Процессы» → «Запустить новую задачу»;

Источник: CQ / Диспетчер задач

- В открывшемся поле введите explorer.exe, затем нажмите OK.

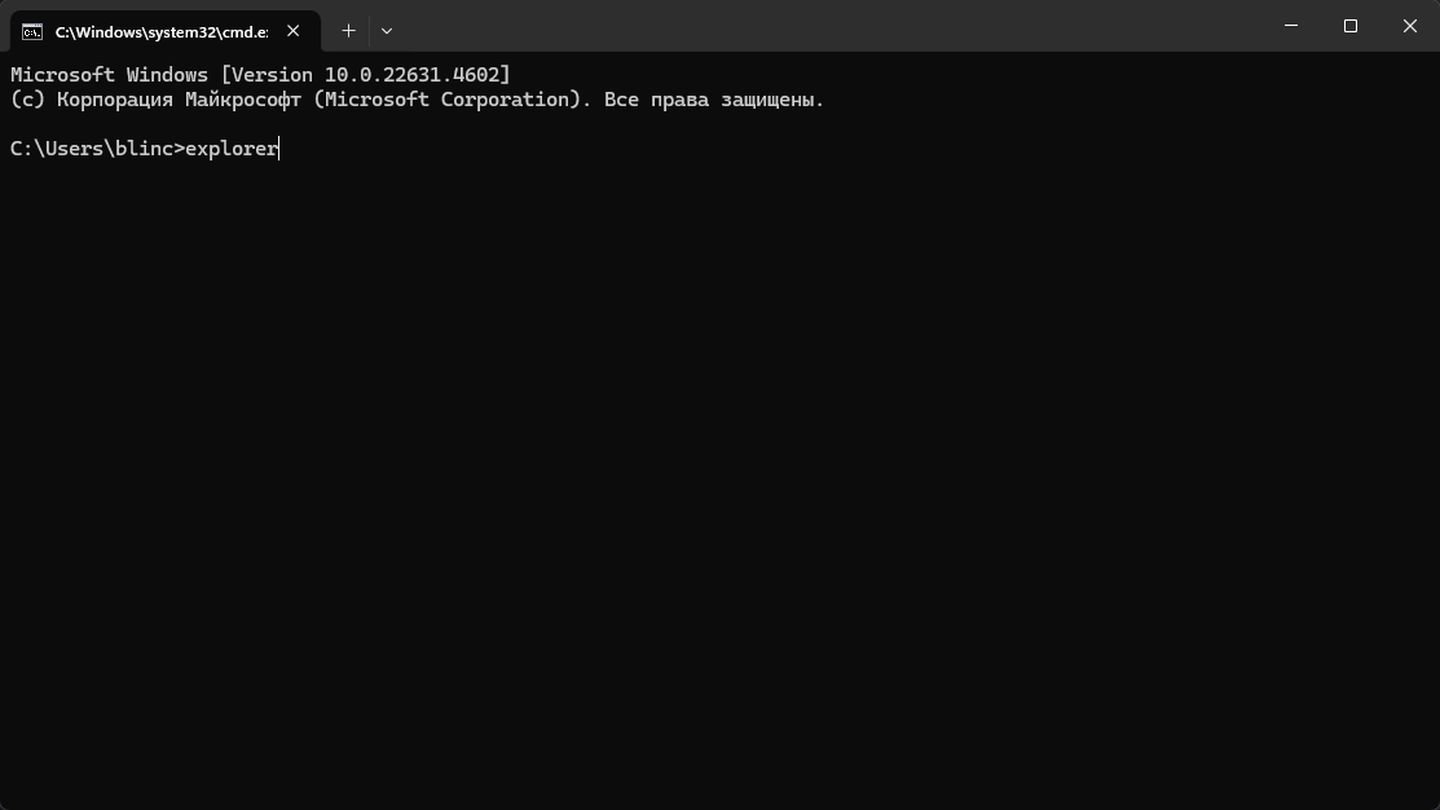

Через командную строку (CMD)

Источник: CQ / Выполнить

- Запустите командную строку (Win + R, введите cmd);

Источник: CQ / Командная строка

- Введите explorer.exe и нажмите Enter.

Через функцию поиска

Источник: CQ / Поиск

- Нажмите кнопку «Пуск» (или Win на клавиатуре);

- Начните вводить «explorer» и выберите explorer.exe в результатах поиска.

Как завершить процес explorer.exe

В некоторых случаях нужно перезапустить explorer.exe, чтобы решить проблемы с отображением файлов или перезагрузкой иконок рабочего стола.

Через «Диспетчер задач»

Источник: CQ / Диспетчер задач

- Откройте Диспетчер задач (Ctrl + Shift + Esc);

Источник: CQ / Диспетчер задач

- Найдите Проводник (Explorer) в списке процессов;

Источник: CQ / Диспетчер задач

- Нажмите правой кнопкой мыши и выберите Перезагрузить или Завершить процесс.

Через командную строку (CMD)

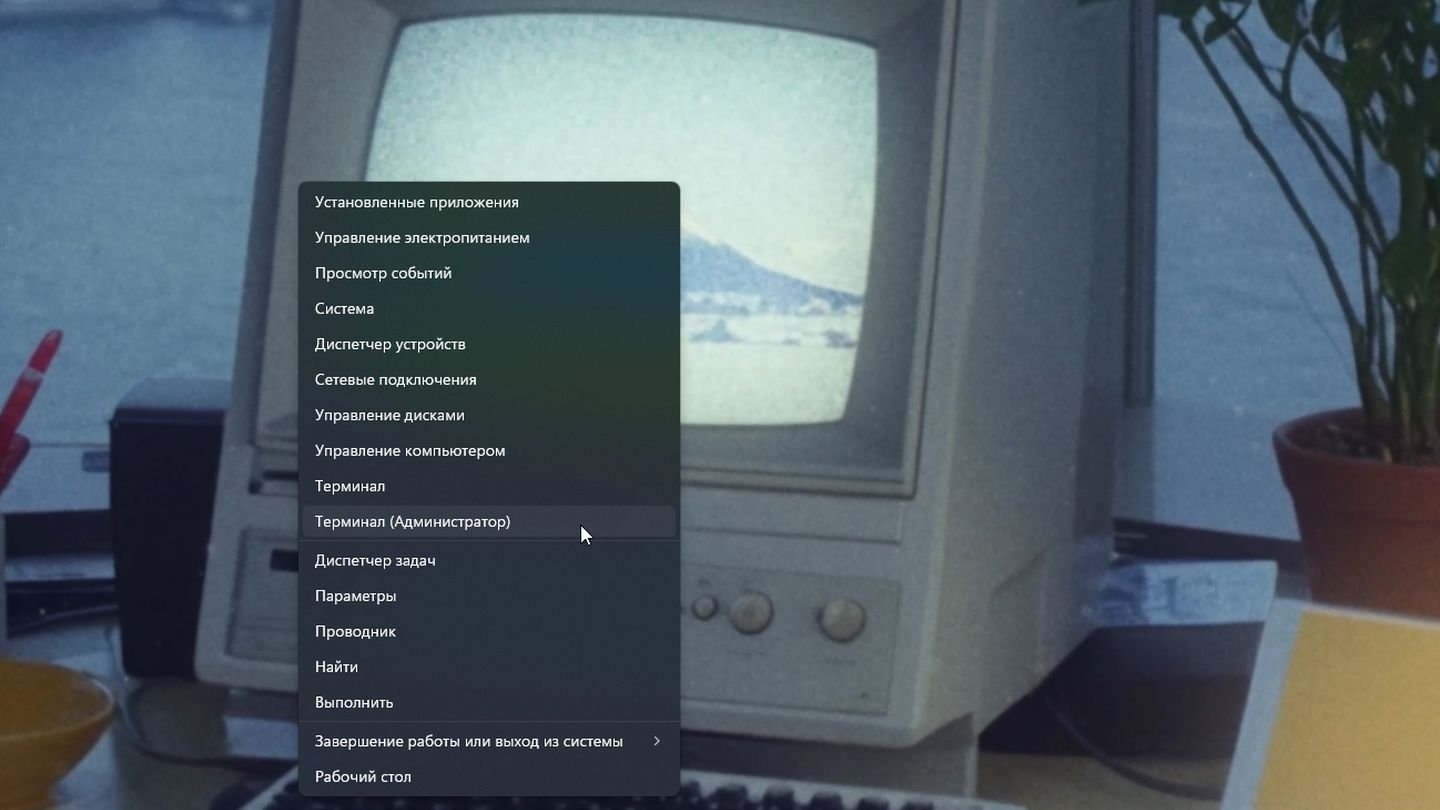

Источник: CQ / Пуск

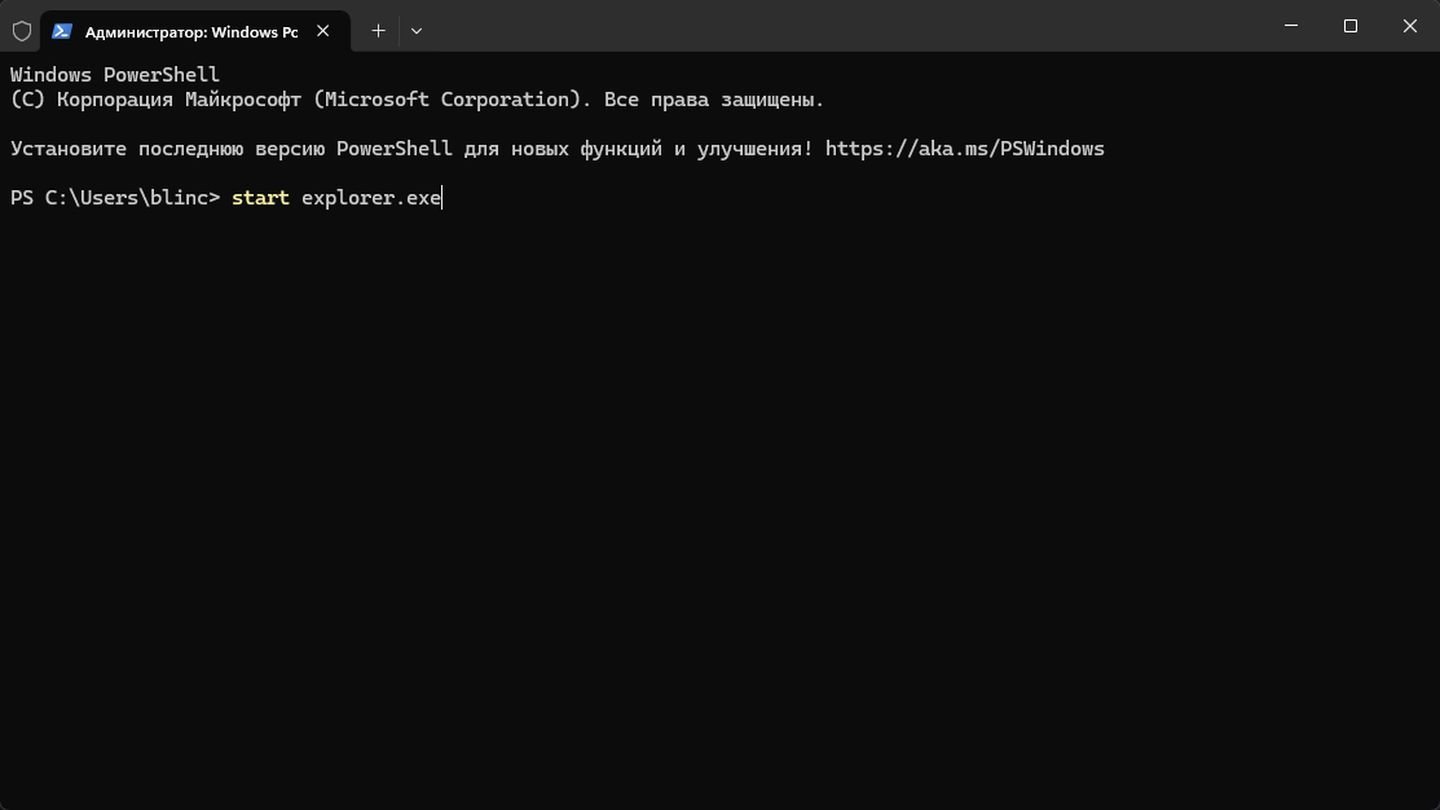

- Запустите командную строку от имени администратора;

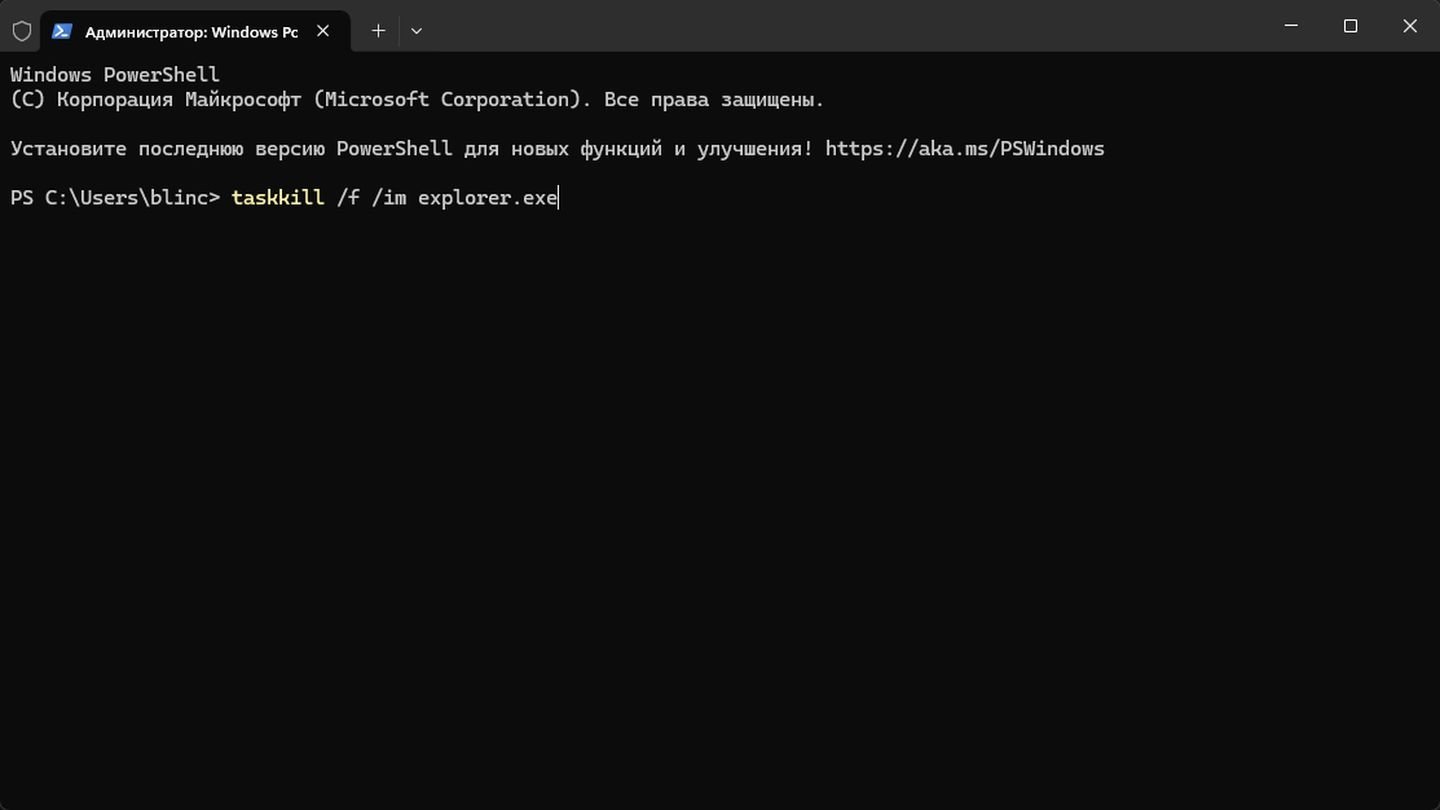

Источник: CQ / Терминал

- Введите taskkill /f /im explorer.exe;

Источник: CQ / Терминал

- Чтобы затем снова запустить, используйте команду start explorer.exe.

Расположение файла explorer.exe

По умолчанию системный файл explorer.exe хранится в каталоге Windows, в папке C:\Windows. Точное расположение зависит от установленной версии системы, но обычно это путь:

- C:\Windows\explorer.exe.

Следует помнить, что в большинстве случаев изменение или перемещение данного файла без особых знаний может привести к сбоям в работе операционной системы.

Полезная информация

- Если у вас внезапно «завис» рабочий стол или пропала панель задач, перезапустите процесс explorer.exe – это зачастую решает проблему;

- При обнаружении высокого потребления оперативной памяти или нагрузки на процессор следует проверить работу Проводника. Иногда помогает простая перезагрузка процесса;

- Опасайтесь вирусов или вредоносных программ, маскирующихся под explorer.exe. Всегда проверяйте расположение файла и используйте антивирус, чтобы избежать угроз;

- Как правило, explorer.exe запускается автоматически при входе в систему. Если он не запускается, стоит проверить настройки системной автозагрузки в редакторе реестра или с помощью специализированных утилит.

Explorer.exe – это «сердце» графического интерфейса Windows. От правильной работы этого процесса напрямую зависит удобство использования компьютера. Следите за безопасностью, проверяйте расположение файла, и система Windows будет работать стабильно и без перебоев.

Заглавное фото: HowToGeek

Читайте также:

- Как открыть «Панель управления» на Windows 10 и 11

- Как отключить экран блокировки в Windows 10

- Как включить «Режим разработчика» в Windows 10

- Как удалить Windows 11

- Как запретить программе доступ к интернету в Windows

Система Windows известна своим удобным пользовательским интерфейсом и функциональностью. Одним из ключевых компонентов, обеспечивающих эти возможности, является процесс проводник. Его работа незаметна глазу, но именно он отвечает за множество критически важных задач.

Когда пользователь взаимодействует с файловой системой, открывает папки или запускает программы, именно проводник Windows управляет всеми этими действиями. Этот процесс можно назвать сердцем Windows, так как он обеспечивает операционную систему всеми необходимыми инструментами для работы с файлами и папками.

Понимание внутреннего устройства и особенностей работы проводника становится важным аспектом профессионального владения ОС Windows. Исследование и грамотное использование этого процесса могут существенно повысить продуктивность и удобство работы с компьютером. Давайте рассмотрим, как этот ключевой компонент воплощён в жизнь и какие функции он выполняет в системе.

Основы explorer.exe

Программа «Проводник» в Windows представляет собой основное приложение для навигации по файловой системе. Благодаря ему можно легко перемещаться между папками, копировать и перемещать файлы, а также выполнять множество других важных задач. Без этой утилиты работа с файлами и папками была бы существенно затруднена.

Однако, explorer.exe не ограничивается только управление файлами. Этот процесс также отвечает за отображение рабочего стола, панели задач и меню «Пуск». Таким образом, он обеспечивает целостное пользовательское взаимодействие с операционной системой, объединяя множество функций в одном месте.

Важно отметить, что иногда пользователи могут столкнуться с проблемами при работе с explorer.exe. Например, это может быть вызвано вирусной активностью. Некоторые вредоносные программы могут маскироваться под этой службой, вызывая сбои в работе системы и угрожая безопасности данных. В таких случаях рекомендуется использовать антивирусное ПО для сканирования и устранения угроз.

Роль в Windows

В операционной системе от компании Microsoft данный процесс играет ключевую роль, обеспечивая взаимодействие пользователя с компьютером. Он служит связующим звеном между различными элементами интерфейса и помогает пользователям управлять файлами и папками, открывать приложения и выполнять другие повседневные задачи.

Проводник Windows является одним из наиболее важных компонентов пользовательского интерфейса. Через него осуществляется навигация по системе, доступ к папкам, файлам и подключенным устройствам. С его помощью можно просматривать содержимое компьютера, искать нужные документы и организовывать данные.

Этот элемент системы также отвечает за отображение рабочего стола. Иконки, ярлыки, меню «Пуск» и панели задач – все это его элементарная зона ответственности. Он предоставляет удобный доступ к основным функциям и инструментам системы, делая рабочий процесс удобным и интуитивно понятным даже для новичков.

Стоит отметить, что проводник постоянно работает в фоновом режиме, обеспечивая стабильность и высокую производительность пользовательского интерфейса. В случае сбоя или отключения этого компонента могут возникнуть серьезные проблемы, включая невозможность управления файлами и ярлыками, а также нестабильность всего окружения Windows.

Для профессионалов, использующих Windows в работе, надежная работа этого процесса критически важна. Без его участия многие привычные операции, такие как копирование, переименование файлов и управление ресурсами системы, были бы сложны и трудоемки.

Важно для интерфейса

Многие пользователи считают этот процесс важным элементом системы, обеспечивающим интуитивное взаимодействие с операционной средой. Это компонент, отвечающий за значительное количество визуальных и функциональных аспектов ОС, таких как управление файлами, рабочими столами и интерфейсными элементами.

- Основной интерфейс: Он играет ключевую роль в отображении и управлении файловой системой, позволяя пользователю эффективно взаимодействовать с накопителями и папками.

- Рабочий стол: Значки на рабочем столе, панели задач, контекстное меню – все это формирует визуальный интерфейс, предоставляя пользователям быстрый доступ к приложениям и файлам.

- Механизм управления окнами: Этот процесс также отвечает за работу с окнами программ, их организацию, размер и местоположение на экране, что значительно повышает удобство работы.

Важным аспектом является обеспечение безопасности. Некоторые вредоносные программы, например, вирусы, могут маскироваться под этот процесс, чтобы незаметно повреждать или изменять системные файлы. Поэтому защитные меры и бдительность остаются необходимыми.

Для корпоративных пользователей и специалистов, работающих с версией Pro операционной системы, важность корректного функционирования этого процесса сложно переоценить. Он обеспечивает стабильность и производительность всей системы.

Будучи центральным компонентом, этот проводник представляет собой функциональное звено, связывающее все элементы интерфейса, от управления файлами до выполнения команд пользователя. Работая как фоновой процесс, этот системный элемент формирует основу для комфортного использования операционной среды.

Решение проблем с запуском

Основная задача данного раздела – помочь пользователям восстановить корректную работу системы, если утилита, отвечающая за файл, не запускается. Рассмотрим несколько распространенных причин и способы устранения неисправностей.

Проблемы с процессом. Часто перезапуск может решить множество проблем. Откройте Диспетчер задач, найдите процесс проводника и завершите его. Затем выберите опцию «Запустить новую задачу» и введите «explorer.exe». Это может перезагрузить процесс и устранить зависания.

Проверка на вирусы. Зловредное ПО может блокировать или изменять файлы. Используйте надежные антивирусные программы для сканирования вашего компьютера. Про-версия антивирусных решений часто предоставляет более глубокое сканирование и удаление угроз. Завершив проверку, повторите попытку запуска.

Обновление системы. Иногда проблемы возникают из-за устаревших системных файлов. Проверьте наличие обновлений операционной системы и установите все доступные. Это может исправить возможные ошибки и вернуть стабильность в работу.

Использование командной строки. В некоторых случаях потребуется более глубокое вмешательство. Откройте cmd от имени администратора и введите команду sfc /scannow. Это запустит проверку системных файлов и автоматически исправит обнаруженные ошибки.

Восстановление системы. Если предыдущие методы не помогли, восстановление системы может быть последним решением. Выберите точку восстановления, созданную до появления проблем, и следуйте инструкциям на экране.

Следуя этим рекомендациям, вы сможете решить проблемы, связанные с запуском данного процесса, и вернуть систему в работоспособное состояние без лишних хлопот.

Отличия от других процессов

В операционной системе Windows функционирует большое количество различных процессов, каждый из которых выполняет свою уникальную задачу. Определение ключевых различий между ними помогает пользователям лучше понимать, как программное обеспечение взаимодействует с системой.

Основная особенность проводника — это его непосредственная связь с пользовательским интерфейсом. Он отвечает за отображение и управление рабочим столом, файловыми окнами и панелью задач. К примеру, без него пользователю было бы сложно взаимодействовать с файлами и программами в привычном графическом формате.

Другие процессы часто выполняют специализированные функции. К примеру, процесс «svchost.exe» предназначен для хостинга служб Windows. Без него многие фоновые сервисы системы просто не смогли бы функционировать. В то время как проводник стоит на страже удобства использования, «svchost.exe» обеспечивает работоспособность множества внутренней логики операционной системы.

Отдельного рассмотрения заслуживают процессы, которые могут быть вирусами. Вредоносные программы стремятся выглядеть как нормальные системные процессы, чтобы скрываться от глаз пользователя и антивирусного ПО. В такой ситуации важно различать истинный системный процесс от подделки. Например, если «проводник» работает ненормально, возможно стоит проверить систему на наличие вирусов.

Дорогие коллеги, мы разобрали ключевые различия между проводником и другими системными процессами Windows. Понимание этих различий помогает не только в эффективном использовании операционной системы, но и в её защите от возможных угроз и вредоносных воздействий.

Диагностика ошибок

В работе с операционной системой Windows нередко возникают сбои и неполадки, связанные с процессом, отвечающим за управление файловой системой и пользовательским интерфейсом. Правильная диагностика этих проблем позволяет своевременно выявлять и устранять причины, предотвращая серьёзные последствия для функционирования компьютера.

Первоочередной задачей при диагностике сбоев является идентификация конкретной ошибки. Чаще всего пользователи сталкиваются с зависаниями, вылетами или невозможностью нормального запуска функции управления файлами и папками. Для начала важно понять, при каких условиях возникает неисправность: после установки нового программного обеспечения, обновления системы, подключения внешних устройств или изменения настроек.

Эффективным инструментом для выявления причин является «Просмотр событий», встроенный в ОС Windows. Процесс диагностики с помощью данного средства включает несколько шагов:

| Шаг | Описание |

|---|---|

| 1 | Открытие «Просмотра событий» через Панель управления или поиск Виндовс. |

| 2 | Переход в раздел «Журналы Windows» и просмотр раздела «Система». |

| 3 | Анализ последних записей с пометкой Error (ОШИБКА) и Warning (ПРЕДУПРЕЖДЕНИЕ). |

| 4 | Поиск кодов ошибок и их интерпретация с использованием документации Microsoft или ресурсов поддержки. |

Еще один метод устранения неполадок состоит в использовании командной строки с правами администратора. Через команду sfc /scannow происходит проверка и автоматическое исправление системных файлов, что может устранить многие проблемы, препятствующие нормальному функционированию файлового менеджера.

Рекомендуется также проверять компьютер на наличие вредоносного ПО, так как вирусы и трояны могут вызывать некорректную работу ключевых процессов. Пользователи Виндовс могут воспользоваться встроенной антивирусной программой или сторонними решениями для глубокого сканирования и удаления угроз.

Таким образом, диагностика ошибок в системе Виндовс требует тщательного и пошагового подхода, начиная с общей оценки ситуации и заканчивая использованием специализированных инструментов для анализа и исправления возможных проблем. Эффективная диагностика не только помогает решить текущие проблемы, но и предупреждает их возобновление в будущем.

Советы по безопасности

Защита системы Windows и работа с процессами требуют особого внимания, особенно когда речь идет о безопасности. Существуют различные меры, которые помогут предотвратить потенциальные угрозы и улучшить общее состояние защиты вашего компьютера.

- Регулярные обновления: Обязательно включите автоматические обновления для операционной системы и других программ. Это поможет закрыть уязвимости, которые могут быть использованы злоумышленниками.

- Антивирусное ПО: Всегда используйте надежное антивирусное программное обеспечение. Регулярные сканирования и обновления антивирусных баз данных помогут предотвратить заражение системы.

- Настройки процесса: Проверьте настройки процессов, особенно таких, как Проводник, и убедитесь, что они настроены на безопасный уровень. Для пользователей Windows Pro это может быть сделано через групповые политики.

- Мониторинг сети: Регулярное отслеживание сетевой активности поможет выявить подозрительные процессы и предотвратить несанкционированный доступ к данным.

- Контроль доступа: Настройте учетные записи пользователей так, чтобы ограничить доступ к критическим системным функциям. Проводник должен запускаться только с необходимыми привилегиями.

- Резервное копирование: Регулярно делайте резервные копии важных данных. В случае атаки или сбоя системы вы сможете быстро восстановить необходимую информацию.

Эти рекомендации помогут вам значительно повысить уровень безопасности вашей системы Windows и минимизировать риск атак. Следуя этим простым шагам, вы сможете обеспечить надежную защиту данных и стабильную работу вашего компьютера.

The genuine explorer.exe file is a software component of Microsoft Windows Operating System by .

Microsoft’s genuine «Explorer.exe» process resides in «C:\Windows» and manages the Graphical Shell component of the Windows Operating System, including the file manager, desktop, Start menu, and taskbar. Although the process name has remained constant since introduction of the Shell with Windows NT in 1996, its official name has changed from Windows Explorer to File Explorer and certain features and options have been introduced and removed during different versions. It is started by default upon user logon by «Userinit.exe», which partially initializes the user environment, including checking group policies, and then consults the «Shell» registry key; this can be changed to replace «Explorer.exe» as the default Shell handler. The name «explorer.exe» is used often by many Trojans, viruses, and worms to disguise themselves or files they install. Suspicious registry keys for finding «Explorer.exe» include «CurrentVersion\Run», RunOnce, or RunServices; the most dangerous locations are «C:\Program Files» or subfolders of «Common Files.»

Explorer stands for Windows File Explorer

The .exe extension on a filename indicates an executable file. Executable files may, in some cases, harm your computer. Therefore, please read below to decide for yourself whether the explorer.exe on your computer is a Trojan that you should remove, or whether it is a file belonging to the Windows operating system or to a trusted application.

Click to Run a Free Scan for explorer.exe related errors

Explorer.exe file information

Description: The original explorer.exe from Microsoft is an important part of Windows, but often causes problems. Explorer.exe is located in the C:\Windows folder.

Known file sizes on Windows 10/11/7 are 2,871,808 bytes (14% of all occurrences), 1,033,728 bytes and 295 more variants.

The explorer.exe file is a Windows core system file. The program has a visible window. The explorer.exe file is a trustworthy file from Microsoft.

Explorer.exe is able to record keyboard and mouse inputs.

Therefore the technical security rating is 1% dangerous; however you should also read the user reviews.

Recommended: Identify explorer.exe related errors

Viruses with the same file name

Is explorer.exe a virus? No, it is not. The true explorer.exe file is a safe Microsoft Windows system process, called «Windows Explorer».

However, writers of malware programs, such as viruses, worms, and Trojans deliberately give their processes the same file name to escape detection. Viruses with the same file name are such as Gen:Heur.MSIL.Krypt.2 or Worm.Generic.293996 (detected by BitDefender), and Spyware_KEYL_Ardamax (detected by TrendMicro).

To ensure that no rogue explorer.exe is running on your PC, click here to run a Free Malware Scan.

How to recognize suspicious variants?

- If explorer.exe is located in a subfolder of C:\Windows, the security rating is 75% dangerous. The file size is 211,802 bytes (0% of all occurrences), 211,840 bytes and 205 more variants.

The explorer.exe file is not a Windows core file. There is no information about the author of the file. The program is not visible. The software starts upon Windows startup (see Registry key: MACHINE\RunOnce, MACHINE\Run, TaskScheduler, Run, User Shell Folders, Winlogon\Shell, RunOnce, MACHINE\RunServices).

The file is an unknown file in the Windows folder.

Explorer.exe is able to monitor applications and record keyboard and mouse inputs. - If explorer.exe is located in a subfolder of the user’s profile folder, the security rating is 70% dangerous. The file size is 102,912 bytes (4% of all occurrences), 89,088 bytes and 41 more variants.

It is not a Windows core file. The application starts when Windows starts (see Registry key: MACHINE\RunOnce, MACHINE\Run, TaskScheduler, Run, User Shell Folders, Winlogon\Shell, RunOnce, MACHINE\RunServices).

The program is not visible. The process has no file description.

Explorer.exe is able to record keyboard and mouse inputs, monitor applications and manipulate other programs. - If explorer.exe is located in the C:\Windows\System32 folder, the security rating is 72% dangerous. The file size is 4,287,416 bytes (3% of all occurrences), 211,824 bytes and 25 more variants.

- If explorer.exe is located in a subfolder of «C:\Program Files», the security rating is 58% dangerous. The file size is 431,104 bytes (9% of all occurrences), 281,088 bytes and 9 more variants.

- If explorer.exe is located in a subfolder of C:\, the security rating is 49% dangerous. The file size is 2,872,320 bytes (33% of all occurrences), 893,454 bytes, 1,729,024 bytes, 7,351,808 bytes or 467,030 bytes.

- If explorer.exe is located in the Windows folder for temporary files, the security rating is 62% dangerous. The file size is 79,872 bytes (16% of all occurrences), 89,600 bytes and 4 more variants.

- If explorer.exe is located in C:\, the security rating is 37% dangerous. The file size is 2,048 bytes (50% of all occurrences) or 2,872,320 bytes.

- If explorer.exe is located in a subfolder of C:\Windows\System32, the security rating is 84% dangerous. The file size is 287,744 bytes (50% of all occurrences) or 81,897 bytes.

- If explorer.exe is located in a subfolder of the user’s «Documents» folder, the security rating is 20% dangerous. The file size is 167,936 bytes.

External information from Paul Collins:

There are different files with the same name:

- «ccreg» definitely not required. Added by the ZCREW TROJAN! Note — the valid «explorer.exe» is located in C:\Windows or C:\Winnt whereas this one is located in a C:\Windows\System or C:\Winnt\System subdirectory

- «Explore» definitely not required. Added by the IRC.FLOOD.G TROJAN! Note — this is not the legitimate Windows Explorer (explorer.exe) which would only be in startups if you added it manually

- «explorer» can run at start up. Starts Windows Explorer. Unless this has been manually added to startups or added by another program it could be a virus such as PE_BISTRO or DVLDR or MYDOOM.C. Note that it is also not the explorer.exe task/service you’ll see when via CTRL+ALT+DEL

- «Explorer lptt01» definitely not required. Variant of the RapidBlaster parasite (in an «explorer» folder in Program Files). It is not recommended you manually uninstall RapidBlaster but use RapidBlaster Killer. Note — this is not the legitimate Windows Explorer (explorer.exe) which would only be in startups if you added it manually!

- «loadMecq0» definitely not required. Added by the MUMUBOU.C TROJAN! Note — this is not the legitimate Windows Explorer (explorer.exe) which would only be in startups if you added it manually

- «smsys» definitely not required. Added by the CLICKER-C TROJAN! Note — the valid «explorer.exe» is located in C:\Windows or C:\Winnt whereas this one is located in a C:\Windows\Template or C:\Winnt\Template subdirectory

- «Sustem» definitely not required. Added by an unidentified VIRUS, WORM or TROJAN! Note — this is not the legitimate Windows Explorer (explorer.exe) which would only be in startups if you added it manually

- «system» definitely not required. Added by the GRAYBIRD TROJAN! Note — this is located in this is located in C:\Windows\System (Win9x/Me), C:\Winnt\System32 (WinNT/2K), or C:\Windows\System32 (WinXP) rather than the valid Windows Explorer which is located in C:\Windows or C:\Winnt

- «System Update2» definitely not required. Added by the AUTOTROJ-C TROJAN!

- «Windowz Update V2.0» definitely not required. Added by the YODO WORM! Note — the valid «explorer.exe» is located in C:\Windows or C:\Winnt whereas this one is located in the System32 sub-directory

Important: Some malware disguises itself as explorer.exe, particularly when not located in the C:\Windows folder. Therefore, you should check the explorer.exe process on your PC to see if it is a threat. We recommend Security Task Manager for verifying your computer’s security. This was one of the Top Download Picks of The Washington Post and PC World.

Best practices for resolving explorer issues

A clean and tidy computer is the key requirement for avoiding problems with explorer. This means running a scan for malware, cleaning your hard drive using 1cleanmgr and 2sfc /scannow, 3uninstalling programs that you no longer need, checking for Autostart programs (using 4msconfig) and enabling Windows’ 5Automatic Update. Always remember to perform periodic backups, or at least to set restore points.

Should you experience an actual problem, try to recall the last thing you did, or the last thing you installed before the problem appeared for the first time. Use the 6resmon command to identify the processes that are causing your problem. Even for serious problems, rather than reinstalling Windows, you are better off repairing of your installation or, for Windows 8 and later versions, executing the 7DISM.exe /Online /Cleanup-image /Restorehealth command. This allows you to repair the operating system without losing data.

To help you analyze the explorer.exe process on your computer, the following programs have proven to be helpful: ASecurity Task Manager displays all running Windows tasks, including embedded hidden processes, such as keyboard and browser monitoring or Autostart entries. A unique security risk rating indicates the likelihood of the process being potential spyware, malware or a Trojan. BMalwarebytes Anti-Malware detects and removes sleeping spyware, adware, Trojans, keyloggers, malware and trackers from your hard drive.

Other processes

dllhost.exe ctfmon.exe mdnsresponder.exe explorer.exe ie_to_edge_bho.dll googlecrashhandler.exe kmservice.exe urlredir.dll nvinit.dll hkcmd.exe task.vbs [all]