IIS Crypto requires a minimum of Windows Server 2012 and the .Net 4.6.2 framework or greater. Both GUI and command line versions are available.

For older versions that run on Windows Server 2008 see here.

IIS Crypto GUI

Version 4.0 (1.09 MB)

Download

IIS Crypto CLI

Version 4.0 (1.03 MB)

Download

- Added support for Windows Server 2025

- Added TLS_CHACHA20_POLY1305_SHA256 cipher suite to all templates for Windows Server 2022 and above

- Added HTTP/3 with QUIC support for Windows Server 2022 and above

- Added logging to both the GUI and command line applications

- Added button on the About tab to open the logs folder

- Added view feature to the command line application to show the current settings

- Best Practices removes the TLS 1.0 and 1.1

- Updated all templates to remove SHA1 and non forward secrecy cipher suites

- Changed .Net minimum version to 4.6.2

- Fixed crash when setting the DHE key length to empty

- Removed support for Windows Server 2008

- Removed override enabled feature. All protocols now set Enabled to 1

- Added TLS 1.3 and new cipher suites for Windows Server 2022

- Updated all templates to support TLS 1.3

- PCI 4.0 template added which removes SHA1 and non forward secrecy cipher suites

- Strict template removes CBC cipher suites on Windows 2016 and above

- Removed a single instance check on startup

- Added override enabled feature to set Protocols Enabled to 1 instead of 0xffffffff

- Only a single instance of IIS Crypto can be run

- Changed the target platform to AnyCPU

- Updated code signing certificate

- Crash on Windows Server 2008 R2 with older versions of .Net

- Advanced tab for additional registry settings

- Backup current registry settings

- Separate check list box for client side protocols

- Simplified template file format

- Strict template

- List HTTPS sites from IIS for the Site Scanner

- Reboot checkbox on the GUI

- Windows Server 2019 support

- TLS 1.1 and 1.2 in Windows 2008 Server first release

- Best Practices and PCI 3.2 templates remove the TLS_RSA_WITH_3DES_EDE_CBC_SHA cipher suite

- PCI template has been updated to PCI version 3.2

- All templates disable the FIPS Algorithm Policy except for FIPS 140-2

- Set DHE Minimum Server Length to 2048 for Best Practices, PCI 3.2 and Strict templates

- Automatic upgrade of old template file format

- Force TLS 1.2 connections when using Check for Updates

- If the registry value type is incorrect, IIS Crypto changes it to the correct type

- Invalid cast error when loading keys from the registry that are not the correct type

- Saving templates do not include the version nor is the header copied

- If a template is newer than the version expected, it reverts back to server defaults instead of just leaving the current settings

- Spelling mistakes

- Full version information to About tab

- Crash when run from a network share

- Complete application and GUI redesign

- Built-in and custom templates support

- Windows 10 and Windows Server 2016 support

- Schannel client side protocols

- Automatic and manual check for updates

- All cipher suites are loaded from the OS list of defaults

- Add your own cipher suites if they are not in the OS list of defaults

- PCI 3.1 template

- Custom templates in the same folder as IIS Crypto are added to the template list automatically

- Reboot switch for the console application

- Dropped support for Windows 2003 and lower

- Changed cipher suite order for Best Practices template and now includes DSA certificates

- UI is now resizable

- Warning messages for disabling TLS 1.0 in Windows Server 2008 and 2008 R2 for RDP support

- Executables are now dual signed with SHA1 and SHA256

- Console application now takes built-in templates and external files as parameters

- Triple DES 168/168 was renamed to Triple DES 168 for Windows Server 2008 and newer

- Unchecking all cipher suites when none are specified caused all to be checked instead of unchecked

- Additional cipher suites for all platforms due to MS14-066

- Triple DES 168/168 was changed to Triple DES 168 in Vista/2008 and newer

- PCI button now disables SSL 3.0 and RC4 128/128

- Missing cipher suites TLS_DHE_RSA_WITH_AES_256_GCM_SHA384, TLS_DHE_RSA_WITH_AES_128_GCM_SHA256

- New cipher suites: TLS_DHE_RSA_WITH_AES_256_GCM_SHA384, TLS_DHE_RSA_WITH_AES_128_GCM_SHA256, TLS_RSA_WITH_AES_256_GCM_SHA384 and TLS_RSA_WITH_AES_128_GCM_SHA256 for Windows 2012 R2

- New hashes: SHA 256, SHA 384 and SHA 512

- New key exchange: ECDH

- Check all and uncheck all buttons for the cipher suite order

- Best Practices has updated the cipher suite order to exclude RC4 encryption and DSA certificates

- Disabled SSL 3.0 for Best Practices because of the POODLE attack

- Hide TLS 1.1 and 1.2 for Windows 2008 (not R2) and lower

- IIS Crypto now looks for both 0xffffffff and 0x1 for Enabled values in the registry

- Warning message if TLS 1.0 is unchecked and Remote Desktop is set to use it

- Cipher suite order for TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P521 and TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P521

- Best practices template and command line option

- Help button with FAQ link

- Qualys SSL server test

- Cipher suites are no longer loaded from the registry as they are not all included

- Cipher suites are listed in the best practices order if none have been selected

- Cipher suites are only checked or unchecked when the checkbox is clicked

- Reordered the template buttons

- Removed the BEAST template button and command line option

- .Net 4.0 executables for Windows 2012

- BEAST button and command line option to re-order the cipher suite to put RC4 at the top

- Message for unsupported SSL Cipher Suite Order in Windows 2003

- Minor GUI issues

Version 1.2 Build 3 — Released August 28, 2012

- Invalid timestamp for executable signature

- When running under a non-administrator account, IIS Crypto crashes with a System.Security.SecurityException

Version 1.1 Build 2 — Released February 26, 2012

- A new command line version

- License agreement dialog on first run

- Warning dialog if the SSL Cipher Suite Order is changed

- Default settings are now restored after the Apply button is clicked

- DisabledByDefault is set for protocols, this will fix support for TLS 1.1 and TLS 1.2

- SSL Cipher Suite Order not being displayed correctly

Version 1.0 Build 1 — Released May 6, 2011

- Initial version

Handy GUI Tool To Configure SSL on Your Windows Server For PCI/DSS or FIPS 104-2 Compliance

10:00 AM

Paul B

I’ve written a number of posts on making your servers PCI compliant. It’s one of the many duties I’m tasked with at my day job. The hardest part in my opinion is getting your SSL certificates squared away.

In Windows 2003 you had to manually edit the registry to disable ciphers and protocals. In Windows 2008 and above you have to set a local security policy to modify the cipher suite order. It’s all a bit of a pain.

Well I found a free tool that lets you make the necessary changes with the click of a button. It’s called IIS Crypto! From their page:

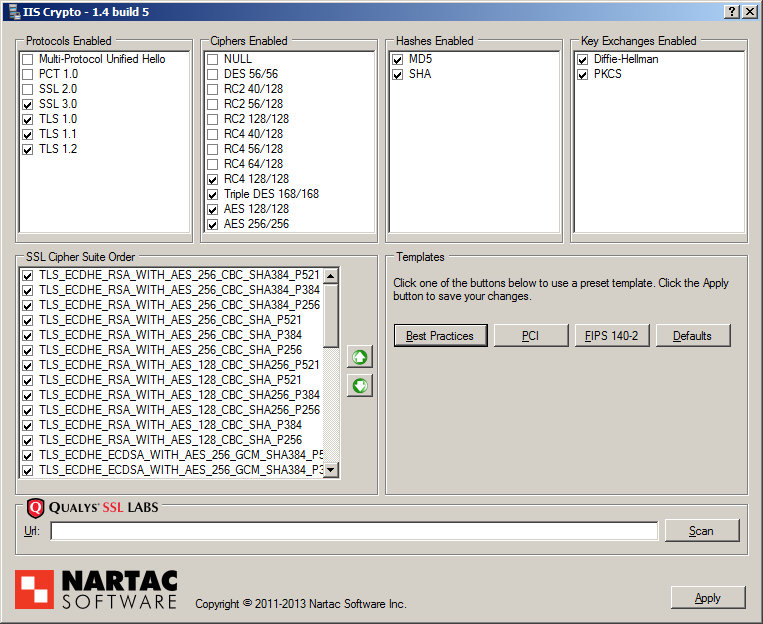

IIS Crypto is a free tool that gives administrators the ability to enable or disable protocols, ciphers, hashes and key exchange algorithms on Windows Server 2003, 2008 and 2012. It also lets you reorder SSL/TLS cipher suites offered by IIS and mitigate the BEAST attack.

Here is a screen shot:

I originally found this tool because I was looking to see if there was a way to avoid restricting all ciphers to 128 bit RC4 on Windows 2003. I was hoping this tool would allow me to change the cipher order, but sadly it just isn’t supported in Server 2003, so restricting all ciphers to 128 bit RC4 is still the only way to mitigate against The BEAST.

In Windows Server 2008 R2 at least it makes changing the SSL Cipher Suite order super easy.

All-in-all it’s still a great tool for making your servers compliant, and more secure.

Skip to content

IIS Crypto is a free tool that gives administrators the ability to enable or disable protocols, ciphers, hashes and key exchange algorithms on Windows Server 2003, 2008 and 2012. It also lets you reorder SSL/TLS cipher suites offered by IIS, implement best practices with a single click and test your website.

– Windows 2003

– Windows 2008 (R2)

– Windows 2012 (R2)

IIS Crypto is the best tool to disable weak protocols and ciphers

Download:

(GUI – Windows 2012 (R2) – .net 4.0)

https://www.nartac.com/Products/IISCrypto/IISCrypto40.exe

Время на прочтение2 мин

Количество просмотров13K

В прошлой публикации про POODLE-уязвимость я упустил из виду сервера, работающие на ОС Windows, сконцентрировавшись на юниксовом программном обеспечении.

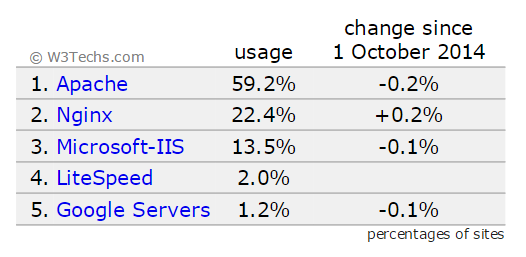

Но судя по статистике популярности веб-серверов Microsoft-IIS занимает 13,5%, и третью строчку в тройке лидеров, оставляя далеко позади все остальные веб-серверы.

И в комментариях никто не обратил внимание на досадное упущение и я исправляюсь этой статьей.

Информация актуальна для Windows Server 2008 и IIS 7.5.

UPD: Хабраюзер Ivan_83 ранее рассмотрел более широко в своей статье аспекты повышения безопасности на Windows 7, что так же применимо к другим версиям Windows.

Все изменения будут проводиться в реестре, поэтому первым делом следует сделать его резервную копию:

запустить редактор реестра regedit -> Файл -> Экспорт

После того, как резервная копия сделана, приступим непосредственно к внесению изменений в реестр для отключения SSLv2 и включения TLS.

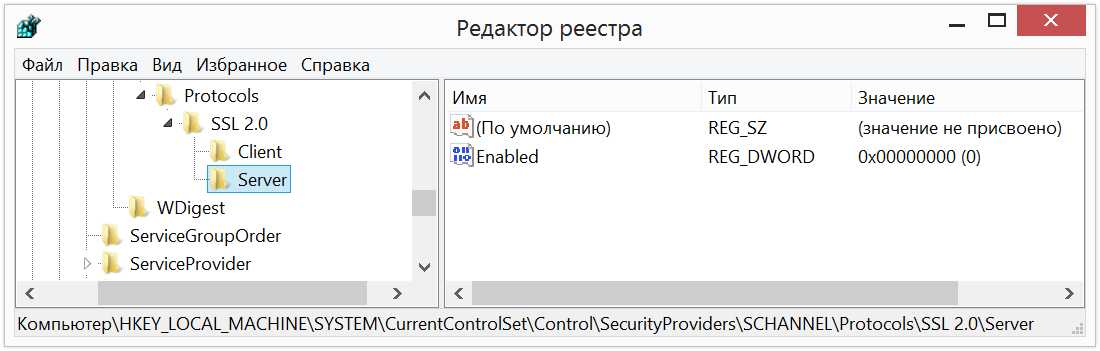

Отключение SSLv2/SSLv3

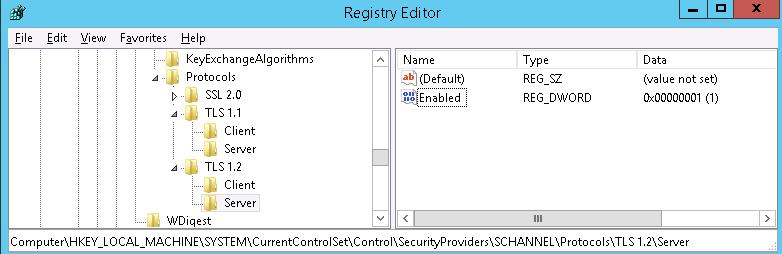

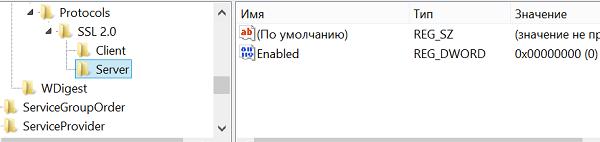

В редакторе реестра следует перейти в HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server

В случае, если раздел Server отсутствует, его необходимо создать.

После чего создайте параметр DWORD (32 бита) с названием «Enabled» и значением 0

То же самое повторите для раздела Client

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Client

Для отключения SSLv3 повторите процедуру для раздела SSL 3.0.

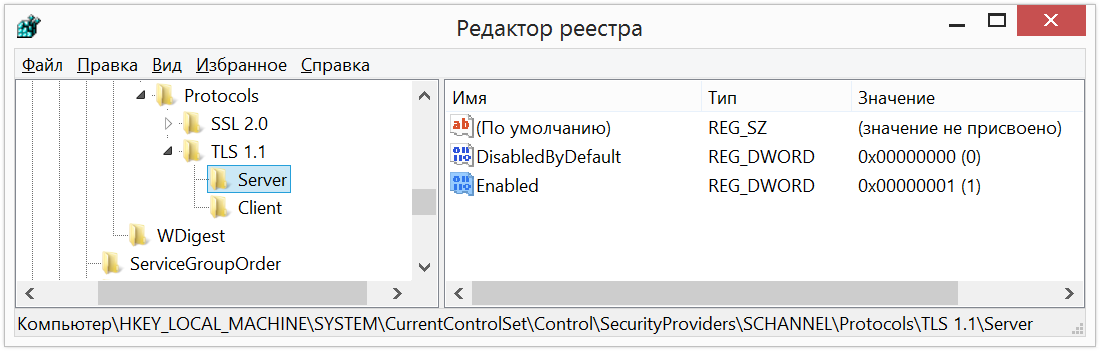

Включение TLS

Включение алгоритма шифрования TLS происходит по схожему сценарию.

С помощью редактора реестра regedit перейдите в HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols

И создайте раздел TLS 1.1 и внутри него подразделы Client и Server

Так же, как и при отключении SSLv2, создайте два параметра DWORD (32 бита): с названием «Enabled» и значением 1; и с названием DisabledByDefault и значением 0.

После всех внесенных изменений следует перезагрузить сервер.

В качестве бонуса для тех, кто дочитал до этого места:

Для IIS есть бесплатный инструмент под названием IISCrypto, который можно взять по ссылке: https://www.nartac.com/Products/IISCrypto/Default.aspx

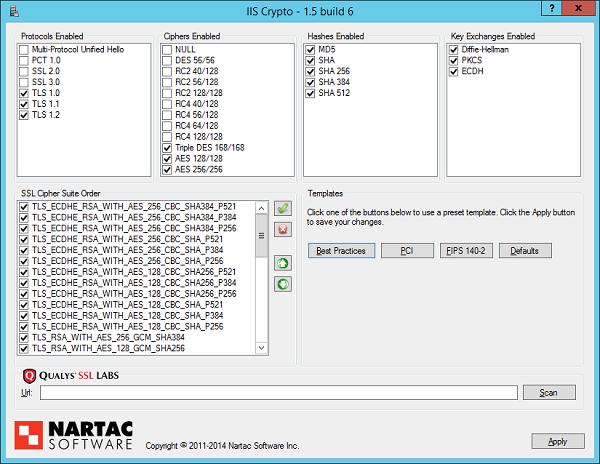

Приложение запускается под Windows Server 2003, 2008 и 2012 и позволяет в два клика включить или отключить любой из протоколов шифрования. А так же проверить удаленный веб-сервер.

Для удобства даже подготовлены шаблоны. С помощью которых можно использовать предустановки для различных вариантов настроек безопасности.

В октябре инженеры Google опубликовали информацию о критической уязвимости в SSL версии 3.0, получившей забавное название POODLE (Padding Oracle On Downgraded Legacy Encryption или пудель 🙂 ). Уязвимость позволяет злоумышленнику получить доступ к информации, зашифрованной протоколом SSLv3 с помощью атаки «man in the middle». Уязвимости подвержены как серверы, так и клиенты, которые могут соединяться по протоколу SSLv3.

В общем-то ситуация не удивительная, т.к. протоколу SSL 3.0, впервые представленного еще в 1996 году, уже исполнилось 18 лет и морально он уже устарел. В большинстве практических задач его уже заменил криптографический протокол TLS (версий 1.0, 1.1 и 1.2).

Для защиты от уязвимости POODLE рекомендуется полностью отключить поддержку SSLv3 как на стороне клиента, так и на стороне сервера и в дальнейшем использовать только TLS. Для пользователей устаревшего ПО (например, использующих IIS 6 на Windows XP) это означает, что они более не смогут просматривать HTTPS страницы и использовать другие SSL-сервисы . В том случае, если поддержка SSLv3 не отключена полностью, а по умолчанию предлагается используется более сильное шифрование, уязвимость POODLE все равно будет иметь место. Связано это с особенностями выбора и согласования протокола шифрования между клиентом и сервером, т.к. при обнаружении неисправностей в использовании TLS, происходит автоматический переход на SSL.

Рекомендуем проверить все свои сервисы, которые могут использовать SSL/TLS в любом виде и отключить поддержку SSLv3. Проверить свой веб-сервер на наличие уязвимости можно с помощью онлайн теста, например, тут: http://poodlebleed.com/.

Содержание:

- Отключаем SSLv3 в Windows на уровне системы

- Отключаем SSLv2 (Windows 2008 / Server и ниже)

- Включаем TLS 1.1 и TLS 1.2 в Windows Server 2008 R2 и выше

- Утилита для управления системными криптографическими протоколами в Windows Server

Примечание. Нужно четко понимать, что отключение SSL v3 на уровне всей системы будет работать только для ПО, которое использует системные API для SSL-шифрования (Internet Explorer, IIS, WebDav , SQL NLA, RRAS, Direct Access и др.). Программы, которые используют собственные крипто средства (Firefox, Opera и т.д.) нужно обновить и настроить индивидуально.

Отключаем SSLv3 в Windows на уровне системы

В ОС Windows управление поддержкой протоколов SSL/TLS осуществляется через реестр.

Совет. Перед выполнением указанных изменений рекомендуем создать резервную копию указанной ветки с помощью функции редактора реестра Экспорт.

В этом примере мы покажем, как полностью на уровне системы (как на уровне клиента, так и сервера) отключить SSLv3 в Windows Server 2012 R2:

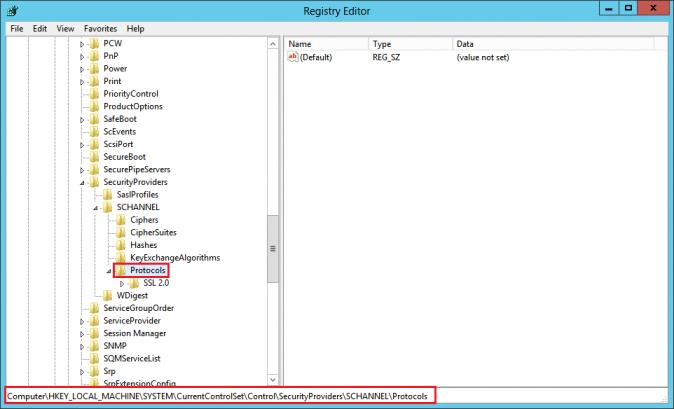

- Откройте редактор реестра (regedit.exe) с правами администратора

- Перейдите в ветку HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\

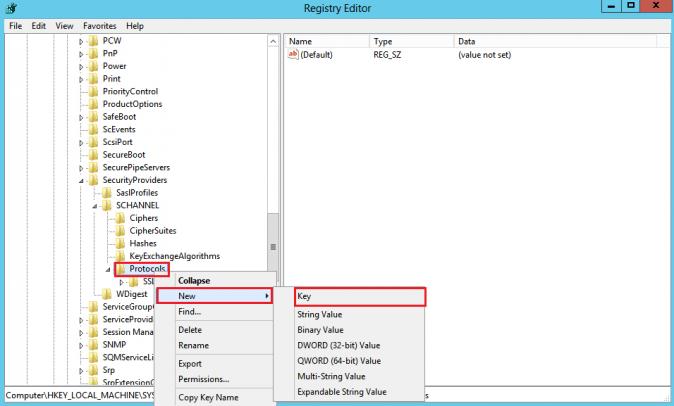

- Создайте новый раздел с именем SSL 3.0 ( New -> Key)

- В созданном разделе SSL 3.0 создайте еще два подраздела с именами Client и Server.

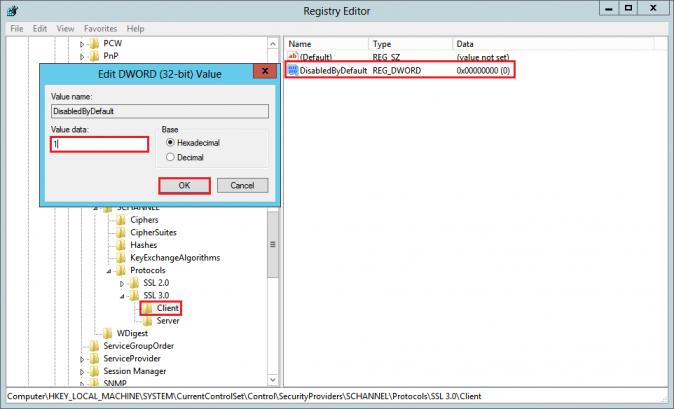

- Затем в разделе Client создайте новый параметр типа DWORD (32-bit) с именем DisabledByDefault

- В качестве значения ключа DisabledByDefault укажем 1.

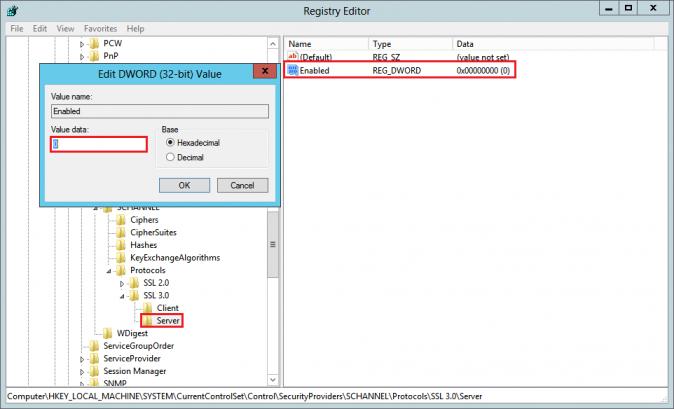

- Затем в ветке Server создайте новый параметр типа DWORD (32-bit) с именем Enabled и значением 0.

- Для вступления изменений в силу необходимо перезагрузить сервер

Отключаем SSLv2 (Windows 2008 / Server и ниже)

В ОС, предшествующих Windows 7 / Windows Server 2008 R2 по-умолчанию используется еще менее безопасный и устаревший протокол SSL v2, который также следует отключить из соображений безопасности (в более свежих версиях Windows, SSLv2 на уровне клиента отключен по умолчанию и используется только SSLv3 и TLS1.0). Для отключения SSLv2 нужно повторить описанную выше процедуру, только для раздела реестра SSL 2.0.

В Windows 2008 / 2012 SSLv2 на уровне клиента отключен по умолчанию.

Включаем TLS 1.1 и TLS 1.2 в Windows Server 2008 R2 и выше

Windows Server 2008 R2 / Windows 7 и выше поддерживают алгоритмы шифрования TLS 1.1 и TLS 1.2, но по-умолчанию эти протоколы отключены. Включить поддержку TLS 1.1 и TLS 1.2 в этих версиях Windows можно по схожему сценарию

- В редакторе реестра откройте ветку HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols

- Создайте два раздела TLS 1.1 и TLS 1.2

- Внутри каждого раздела создайте по подразделу с именами Client и Server

- В каждом из разделов Client и Server создайте по ключу типа DWORD:

- DisabledByDefault со значением 0

- Enabled со значением 1

- После внесенных изменений сервер следует перезагрузить.

Утилита для управления системными криптографическими протоколами в Windows Server

Существует бесплатная утилита IIS Crypto, позволяющая удобно управлять параметрами криптографических протоколов в Windows Server 2003, 2008 и 2012. С помощью данной утилиты включить или отключить любой из протоколов шифрования можно всего в два клика.

В программе уже есть несколько шаблонов, позволяющие быстро применить предустановки для различных вариантов настроек безопасности.