Диспетчер учетных данных Windows (Credential Manager) позволяет безопасно хранить учетные записи и пароля для доступа к сетевым ресурсам, веб сайтам и приложениям. Благодаря сохраненным в Credential Manager паролям вы можете подключаться без ввода пароля к сетевым ресурсам, которые поддерживаются проверку подлинности Windows (NTLM или Kerbersos), аутентификацию по сертификату, или базовую проверку подлинности.

Содержание:

- Используем диспетчер учетных данных Windows для хранения паролей

- Управление сохраненными учетными данными Windows из командной строки

- Доступ к менеджеру учетных данных Windows из PowerShell

Используем диспетчер учетных данных Windows для хранения паролей

Диспетчер учетных данных встроен в Windows и позволяет безопасно хранить три типа учетных данных:

- Учетные данные Windows (Windows Credentials) — учетные данные доступа к ресурсам, которые поддерживаются Windows аутентификацию (NTLM или Kerbersos). Это могут быть данные для подключения сетевых дисков или общим SMB папкам, NAS устройствам, сохраненные пароли для RDP подключений, пароли к сайтам, поддерживающих проверку подлинности Windows и т.д;

- Учетные данные сертификатов (Certificate-Based Credentials) – используются для доступа к ресурсам с помощью сертификатов (из секции Personal в Certificate Manager);

- Общие учетные данные (Generic Credentials) – хранит учетные данные для доступа к сторонним приложениям, совместимым с Credential Manager и поддерживающим Basic аутентификацию;

- Учетные данные для интернета (Web Credentials) – сохранённые пароли в браузерах Edge и Internet Explorer, приложениях Microsoft (MS Office, Teams, Outlook, Skype и т.д).

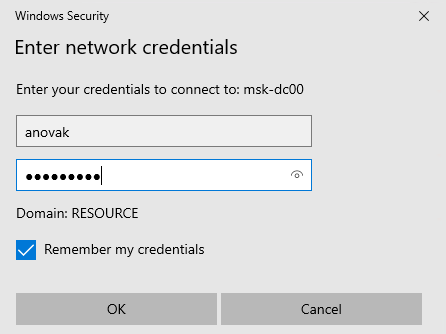

Например, если при доступе к сетевой папке вы включите опцию “Сохранить пароль”, то введенный вами пароли будет сохранен в Credential Manager.

Аналогично пароль для подключения к удаленному RDP/RDS серверу сохраняется в клиенте Remote Desktop Connection (mstsc.exe).

Открыть диспетчер учетных данных в Windows можно:

- из классической панели управления (Control Panel\User Accounts\Credential Manager, Панель управления -> Учетные записи пользователей -> Диспетчер учетных данных);

- изкоманднойстроки:

control /name Microsoft.CredentialManager

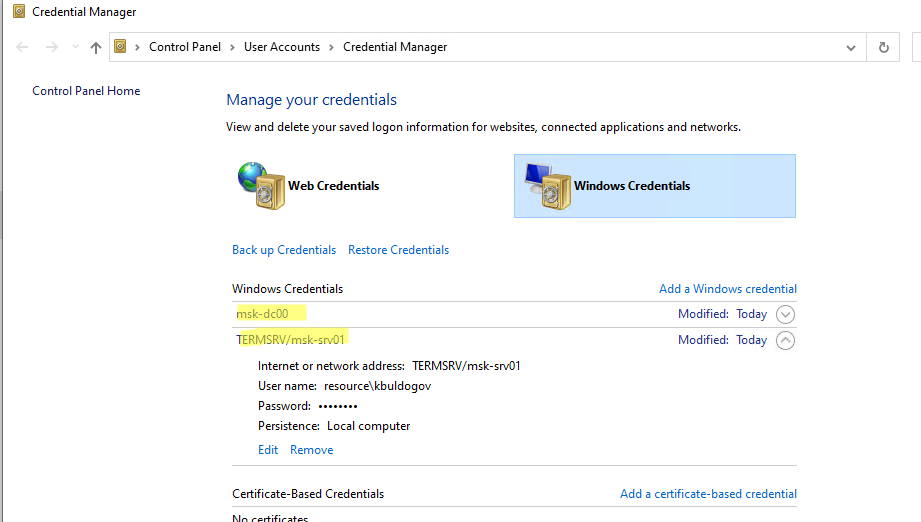

На скриншоте видно, что в Credential Manager хранятся два пароля, которые мы сохранили ранее.

Сохраненный пароль для RDP подключения сохраняется в формате

TERMSRV\hostname

.

Здесь вы можете добавить сохранённый пароль, отредактировать (просмотреть сохраненный пароль в открытом виде из графического интерфейса нельзя) или удалить любую из записей.

Для управления сохраненными паролями можно использовать классический диалоговый интерфейс Stored User Names and Password. Для его запуска выполните команду:

rundll32.exe keymgr.dll,KRShowKeyMgr

Здесь вы также можете управлять сохраненными учетными данными, а также выполнить резервное копирование и восстановление записей в Credential Manager (можно использовать для переноса базы Credential Manager на другой компьютер).

Управление сохраненными учетными данными Windows из командной строки

Вы можете добавить удалить и вывести сохраненные учетные данных в Credentil Manager из командной строки с помощью утилиты cmdkey.

Добавить в диспетчер учетные данные для доступа к серверу FS01:

cmdkey /add:FS01 /user:kbuldogov /pass:Passw0rdd1

Если нужно сохранить доменную учетную запись:

cmdkey /add:fs01.winitpro.local /user:[email protected] /pass:Passw0rdd1

Сохранить учетные данные для доступа к RDP/RDS серверу:

cmdkey /generic:termsrv/MSKRDS1 /user:kbuldogov /pass:Passw0rdd1

Вывести список сохраненных учетных данных:

cmdkey /list

Вывести список хранимых учетных данных для указанного компьютера:

cmdkey /list:fs01.winitpro.local

Удалить ранее сохраненные учетные данные:

cmdkey /delete:FS01

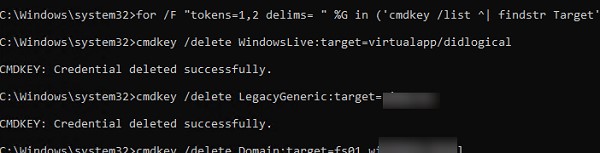

Удалить из Credential Manager все сохраненные пароли для RDP доступа:

For /F "tokens=1,2 delims= " %G in ('cmdkey /list ^| findstr "target=TERMSRV"') do cmdkey /delete %H

Полностью очистить пароли в Credential Manager:

for /F "tokens=1,2 delims= " %G in ('cmdkey /list ^| findstr Target') do cmdkey /delete %H

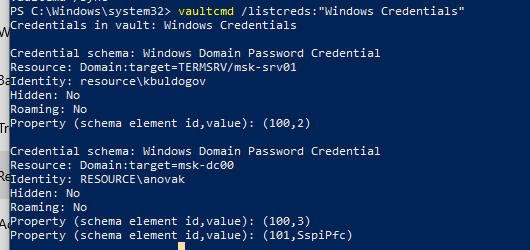

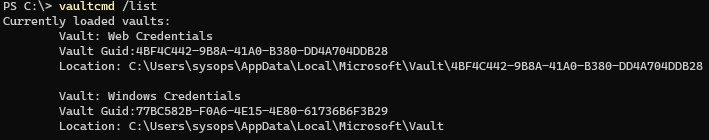

Также для управления сохраненными учетными данными можно использовать утилиту vaultcmd.Вывести список сохраненных учетных данных типа Windows Credentials:

vaultcmd /listcreds:"Windows Credentials"

Все сохраненные пароли хранятся в защищенном хранилище Windows Vault. Путь к хранилищу можно получить с помощью команды:

vaultcmd /list

По умолчанию это

%userprofile%\AppData\Local\Microsoft\Vault

. Ключ шифрования хранится в файле Policy.vpol. Клю шифровани используется для рашировки паролей в файлах .vcrd.

Для работы Credential Manager должна быть запущена служба VaultSvc:

Get-Service VaultSvc

Если служба отключена, при попытке получить доступ к Credential Manager появится ошибка:

Credential Manager Error The Credential Manager Service is not running. You can start the service manually using the Services snap-in or restart your computer to start the service. Error code: 0x800706B5 Error Message: The interface is unknown.

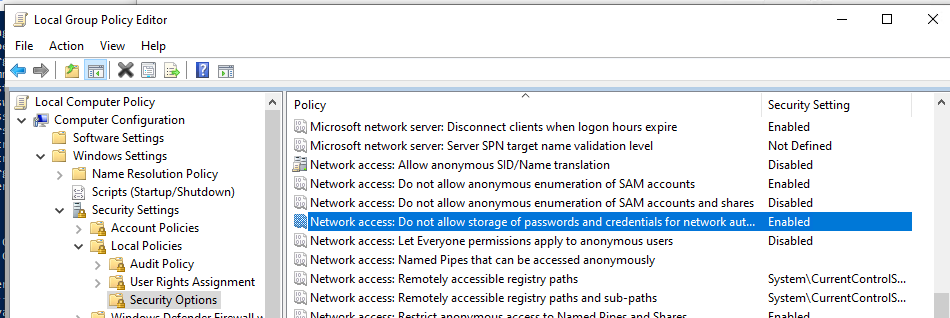

Если вы хотите заблокировать пользователям возможность сохранения сетевых паролей в Credential Manager, нужно включить параметр Network access: Do not allow storage of passwords and credentials for network authentication в разделе GPO Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options.

Теперь, если пользователь попытается сохранить пароль в хранилище, появится ошибка:

Credential Manager Error Unable to save credentials. To save credentials in this vault, check your computer configuration. Error code: 0x80070520 Error Message: A specified logon session does not exist. It may already have been terminated.

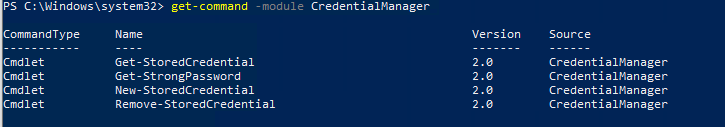

Доступ к менеджеру учетных данных Windows из PowerShell

В Windows нет встроенных командлетов для обращения к хранилищу PasswordVault из PowerShell. Но вы можете использовать модуль CredentialManager из галереи PowerShell.

Установите модуль:

Install-Module CredentialManager

В модуле всего 4 командлета:

- Get-StoredCredential – получить учетные данные из хранилища Windows Vault;

- Get-StrongPassword – сгенерировать случайный пароль;

- New-StoredCredential – добавить учетные данные в хранилище;

- Remove-StoredCredential – удалить учетные данные.

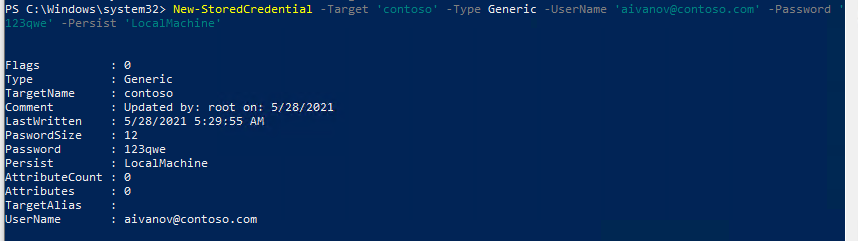

Чтобы добавить новые учетные данные в хранилище CredentialManager, выполните команду:

New-StoredCredential -Target 'contoso' -Type Generic -UserName '[email protected]' -Password '123qwe' -Persist 'LocalMachine'

Проверить, есть в хранилище сохраненные данные:

Get-StoredCredential -Target contoso

С помощью командлета Get-StoredCredential вы можете вывести сохраненный пароль, хранящийся в диспетчере учетных данных в отрытом виде.

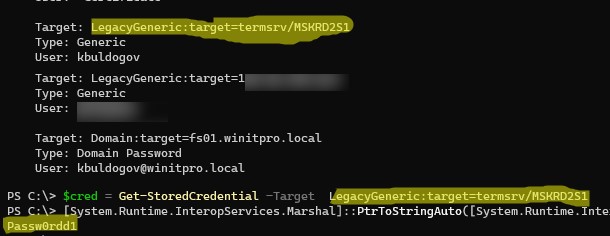

Выведите список сохраненных учетных данных:

cmdkey.exe /list

Скопируйте значение Target для объекта, пароль которого вы хотите извлечь и вставьте его в следующую команду:

$cred = Get-StoredCredential -Target LegacyGeneric:target=termsrv/MSKRD2S1 [System.Runtime.InteropServices.Marshal]::PtrToStringAuto([System.Runtime.InteropServices.Marshal]::SecureStringToBSTR($cred.Password))

Команда выведет сохраненный пароль в открытом виде.

Также для получения сохраненных паролей из credman в открытом виде можно использовать утилиты типа Mimikatz (смотри пример).

Сохраненные пароли из Credential Manager можно использовать в ваших скриптах PowerShell. Например, в следующем примере я получаю сохраненные имя и пароль в виде объекта PSCredential и подключаюсь с ними к Exchange Online из PowerShell:

$psCred = Get-StoredCredential -Target "Contoso"

Connect-MSolService -Credential $psCred

Также вы можете использовать Get-StoredCredential для безопасного получения сохранённых учетных данных в заданиях планировщика.

Также обратите внимание на модуль PowerShell Secret Management, который можно использовать для безопасного хранения паролей в Windows (поддерживает различные хранилища паролей: KeePass, LastPass, HashiCorp Vault, Azure Key Vault, Bitwarden.

Чтобы удалить сохраненные учетные данные из Windows Vault, выполните:

Remove-StoredCredential -Target Contoso

Applies ToWindows 11 Windows 10

Диспетчер учетных данных позволяет просматривать и удалять сохраненные учетные данные для веб-сайтов, приложений и сетей.

-

Чтобы открыть диспетчер учетных данных, введите диспетчер учетных данных в поле поиска на панели задач и выберите панель управления диспетчера учетных данных.

-

Выберите Учетные данные веб-сайтов или Учетные данные Windows для доступа к учетным данным, которыми вы хотите управлять.

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

Менеджер учетных данных: что это, зачем нужен и как использовать

Пройдите тест, узнайте какой профессии подходите

Работать самостоятельно и не зависеть от других

Работать в команде и рассчитывать на помощь коллег

Организовывать и контролировать процесс работы

Для кого эта статья:

- IT-специалисты и системные администраторы

- Менеджеры по безопасности и CISO

- Профессионалы, интересующиеся цифровой безопасностью и управлением учетными данными

Представьте себе: у вас 143 пароля от разных сервисов. Каждый — уникальная комбинация из 12+ символов. И все их нужно не только запомнить, но и регулярно обновлять. Звучит как кошмар? Именно с такой реальностью сталкивается средний IT-специалист, не говоря уже о системных администраторах, управляющих сотнями учетных записей. Менеджер учетных данных превращает этот хаос в упорядоченную систему, радикально повышая как безопасность, так и продуктивность. И если вы до сих пор храните пароли в Excel-файле или, что еще хуже, используете одинаковые комбинации для разных сервисов — самое время пересмотреть свой подход к цифровой безопасности. 🔐

Хотите защитить свои данные как профессионал? Начните с правильного образования! Курс «Python-разработчик» с нуля от Skypro погружает вас не только в мир программирования, но и учит создавать защищенные приложения с грамотным управлением учетными данными. На курсе вы научитесь разрабатывать собственные инструменты безопасности и интегрировать профессиональные решения – навыки, которые сделают вас ценным специалистом в любой IT-команде.

Что такое менеджер учетных данных и его ключевые функции

Менеджер учетных данных (credential manager) — это специализированное программное обеспечение, предназначенное для безопасного хранения, управления и автоматизации использования паролей, API-ключей, сертификатов и других учетных данных. По сути, это защищенный цифровой сейф, который не только хранит ваши секреты, но и активно помогает повышать общий уровень безопасности.

Функционал современных менеджеров учетных данных давно перешагнул рамки простого хранилища паролей. Они превратились в комплексные платформы безопасности с множеством передовых возможностей: 🚀

Диспетчер учетных данных Windows (Windows Credential Manager) представляет собой встроенное решение, которое многие игнорируют, хотя оно способно стать первым шагом к улучшению безопасности. Однако его возможности ограничены по сравнению со специализированными решениями.

Ключевое преимущество современных менеджеров — их способность работать кросс-платформенно. Ваши учетные данные синхронизируются между устройствами, операционными системами и браузерами, обеспечивая беспрепятственный доступ к необходимой информации независимо от устройства.

Дмитрий Соколов, DevOps-инженер

Еще год назад мой пароль от Jenkins был записан на стикере, приклеенном к монитору, а доступы к AWS хранились в незашифрованном Google-документе. И это при том, что я отвечал за инфраструктуру, обслуживающую данные тысяч клиентов!

Переломный момент наступил, когда мы пережили атаку через скомпрометированные учетные данные. Злоумышленники получили доступ к тестовому серверу и чуть не добрались до production. Расследование показало: кто-то из команды использовал одинаковый пароль для корпоративного аккаунта и личного email, который утек при взломе популярного сервиса.

После этого мы внедрили корпоративный менеджер учетных данных. Первые две недели были адом — команда сопротивлялась, называя это «лишней бюрократией». Но когда все увидели, насколько удобнее стало работать с юникальнымиstrong паролями, которые не нужно запоминать, сопротивление быстро исчезло. Сегодня это базовый элемент нашей IT-инфраструктуры, и я не представляю, как мы работали без него.

Угрозы безопасности и роль менеджеров учетных данных

Анализ утечек данных за 2022-2024 годы показывает тревожную статистику: 81% всех взломов связан с украденными или слабыми паролями. При этом 65% пользователей повторно используют одни и те же пароли для разных сервисов, создавая эффект домино при компрометации одного аккаунта. 🔍

Современные угрозы безопасности требуют комплексного подхода к управлению учетными данными:

- Фишинговые атаки — преступники создают поддельные страницы входа, неотличимые от настоящих. Менеджеры учетных данных автоматически распознают подлинные URL и предотвращают автозаполнение на фальшивых сайтах.

- Брутфорс-атаки — перебор паролей мощными вычислительными системами. Менеджеры создают и хранят сложные, уникальные пароли длиной 20+ символов, практически невозможные для подбора.

- Credential stuffing — автоматизированная проверка пар логин-пароль из утекших баз на различных сервисах. Уникальные пароли для каждого сервиса полностью нейтрализуют эту угрозу.

- Инсайдерские угрозы — несанкционированный доступ к учетным данным внутри организации. Менеджеры обеспечивают гранулярный контроль доступа и ведут журналы использования каждого пароля.

Исследование IBM показало, что организации, использующие централизованные системы управления учетными данными, снижают вероятность успешного взлома на 57% и сокращают время обнаружения нарушений на 30%. В финансовом выражении это означает экономию от 150 000 до 3 млн долларов при предотвращении одного крупного инцидента безопасности.

Особую опасность представляет использование паролей привилегированных аккаунтов (administrator, root), которые открывают доступ к критически важным системам. Менеджеры учетных данных не только защищают эти пароли, но и обеспечивают их регулярную ротацию вплоть до использования одноразовых паролей для каждой сессии.

В контексте безопасности DevOps-окружений роль менеджеров учетных данных становится еще более критичной, поскольку они интегрируются с CI/CD-пайплайнами, устраняя необходимость хранения учетных данных в открытом виде в коде или конфигурационных файлах. 🛡️

Топ-5 менеджеров учетных данных для разных задач

Выбор менеджера учетных данных зависит от конкретных задач, масштаба организации и требований к безопасности. Проанализировав десятки решений, я отобрал пять лучших вариантов на 2025 год, каждый из которых имеет свои сильные стороны:

Bitwarden — открытое решение, код которого можно аудировать и даже развернуть на собственных серверах. Предлагает полноценный API, который позволяет интегрировать управление паролями в собственные приложения и автоматизировать процессы безопасности. Идеален для технически подкованных команд, ценящих прозрачность и контроль.

1Password выделяется балансом между безопасностью и юзабилити. Предлагает уникальные функции вроде Travel Mode (временное удаление чувствительных данных при пересечении границ) и Watchtower (мониторинг утечек). В последних обновлениях добавлены инструменты для DevOps, включая интеграцию с GitHub Actions и terraform-провайдер.

HashiCorp Vault — не просто менеджер паролей, а комплексная платформа для управления секретами в динамических инфраструктурах. Поддерживает эфемерные токены, автоматическую ротацию учетных данных и глубоко интегрируется с облачными сервисами. Требует определенных навыков для настройки, но предоставляет непревзойденную гибкость.

KeePass остается золотым стандартом для ситуаций, требующих полной изоляции от сети. Хранит данные локально в зашифрованных файлах, которыми можно управлять по своему усмотрению. Множество плагинов расширяют базовую функциональность. Идеален для специалистов по кибербезопасности, работающих в чувствительных окружениях.

LastPass, несмотря на несколько инцидентов безопасности, продолжает удерживать сильные позиции благодаря развитым функциям корпоративного управления и соответствию требованиям регуляторов. Предлагает гибкие политики безопасности и интеграцию с существующими решениями SSO и IAM.

При выборе решения обращайте внимание на используемые алгоритмы шифрования (предпочтительно AES-256), наличие end-to-end шифрования и прозрачность процессов обработки данных. Специфика шифрования на клиентской стороне критически важна — сервис не должен иметь доступа к вашему мастер-ключу. 🔒

Ищете свое место в IT-безопасности? Тест на профориентацию от Skypro поможет определить, подходит ли вам карьера в кибербезопасности. Персонализированный анализ выявит вашу предрасположенность к защите данных, резонирует ли с вами необходимость постоянно быть на шаг впереди злоумышленников, и определит оптимальный карьерный путь в сфере информационной безопасности. Всего 15 минут — и вы получите четкое представление о том, стоит ли вам развиваться в направлении защиты цифровых активов.

Внедрение менеджера учетных данных в корпоративную среду

Анна Петрова, CISO

Когда я предложила руководству внедрить корпоративный менеджер учетных данных, первой реакцией было: «Зачем тратить деньги, если все и так работает?» Я подготовила презентацию, показывающую, сколько времени тратится на сброс забытых паролей (87 часов в месяц по нашей компании), и привела примеры компаний-конкурентов, понесших многомиллионные убытки из-за взломов.

После одобрения бюджета началось самое сложное — внедрение. Я разделила процесс на три фазы: сначала мы развернули решение в IT-отделе, затем подключили руководителей подразделений, и только потом — всю компанию. Критическим моментом стало обучение. Мы создали сайт с инструкциями, записали скринкасты и провели живые демонстрации.

Спустя полгода после полного внедрения количество запросов в техподдержку по проблемам с аутентификацией сократилось на 83%, а время на предоставление доступа новым сотрудникам уменьшилось с двух дней до 15 минут. Главный вывод: технические аспекты внедрения оказались намного проще, чем работа с человеческим фактором и изменение привычек.

Интеграция менеджера учетных данных в существующую IT-инфраструктуру требует системного подхода. План внедрения должен включать следующие этапы:

- Аудит текущего состояния — инвентаризация всех учетных записей, средств аутентификации и существующих практик управления паролями

- Формирование требований — определение ключевых критериев выбора решения с учетом специфики организации

- Построение архитектуры — проектирование структуры хранилищ, ролей и политик доступа

- Пилотное внедрение — тестирование с ограниченной группой технически подготовленных пользователей

- Разработка обучающих материалов — создание инструкций, адаптированных под разные категории пользователей

- Полномасштабное развертывание — поэтапное подключение подразделений с обязательной технической поддержкой

- Интеграция с существующими системами — настройка взаимодействия с LDAP/AD, SSO, SIEM и другими компонентами инфраструктуры

Ключевым фактором успеха внедрения становится правильная организационная структура управления учетными данными. Рекомендуется создать трехуровневую модель: 🏢

- Администраторы системы — контролируют настройки безопасности, интеграции и общую структуру

- Администраторы групп — управляют отдельными хранилищами на уровне подразделений

- Конечные пользователи — работают с учетными данными в рамках предоставленного доступа

Важным аспектом является интеграция с существующими бизнес-процессами, особенно с процедурами приема и увольнения сотрудников (onboarding/offboarding). Автоматизация этих процедур через API менеджера учетных данных позволяет исключить человеческий фактор при управлении доступами.

При внедрении необходимо уделить особое внимание резервному копированию. Лучшей практикой является создание многоуровневой системы бэкапов с различными механизмами восстановления, включая офлайн-копии для критически важных учетных данных.

Отдельного внимания заслуживает интеграция с системами мониторинга безопасности. Современные менеджеры учетных данных поддерживают экспорт журналов в SIEM-системы, что позволяет выявлять аномальные паттерны использования паролей и предотвращать потенциальные атаки на ранних стадиях.

Практики безопасного использования менеджеров паролей

Даже самый совершенный менеджер учетных данных не гарантирует безопасность при неправильном использовании. Следующие практики позволят максимизировать защиту ваших цифровых активов: 💪

- Используйте сложный мастер-пароль — этот ключ открывает доступ ко всем остальным паролям, и его компрометация критична. Оптимальная длина — от 16 символов, включая спецсимволы. Еще лучше использовать парольную фразу из нескольких несвязанных слов.

- Включите многофакторную аутентификацию — добавьте второй фактор (аппаратный ключ, TOTP, биометрию) для доступа к хранилищу. Исследования показывают, что MFA блокирует до 99.9% автоматизированных атак.

- Регулярно проверяйте отчеты безопасности — большинство менеджеров предоставляют инструменты для выявления слабых, повторяющихся или скомпрометированных паролей. Используйте их ежемесячно.

- Настройте автоблокировку — установите таймаут автоматического выхода из системы при неактивности (оптимальный вариант — 5-15 минут).

- Контролируйте доверенные устройства — регулярно пересматривайте список устройств, имеющих доступ к вашему хранилищу, и удаляйте неиспользуемые.

Для корпоративного использования критически важно разработать и внедрить политики безопасности, регламентирующие: 📋

- Минимальные требования к сложности паролей (длина, состав, уникальность)

- Частоту принудительной смены паролей для различных категорий систем

- Правила совместного использования учетных данных внутри команд

- Процедуры аварийного доступа к учетным записям

- Протокол действий при подозрении на компрометацию учетных данных

Особого внимания требует обращение с привилегированными учетными записями. Для них рекомендуется использовать дополнительные меры защиты:

- Just-in-time доступ — выдача прав только на время выполнения конкретной задачи

- Сессионная запись — логирование всех действий, выполняемых с использованием привилегированных учетных данных

- Многоуровневое утверждение — необходимость подтверждения от нескольких ответственных лиц для использования критичных учетных данных

При работе с секретами в DevOps-процессах следует интегрировать менеджер учетных данных с CI/CD-пайплайнами, используя временные токены вместо долгоживущих учетных данных. Это значительно снижает окно возможностей для потенциального злоумышленника.

Регулярное тестирование на проникновение (pentest) с фокусом на безопасность учетных данных поможет выявить потенциальные уязвимости в вашей системе управления секретами. Такие тесты рекомендуется проводить не реже раза в год или при значительных изменениях в архитектуре.

Стремление к надежной защите данных и эффективному управлению доступом — отличительная черта профессионала в IT. Менеджер учетных данных становится не просто инструментом, а философией безопасной работы с цифровыми активами. Переход от хаотичного хранения паролей к структурированной системе управления секретами требует изменения привычек, но результаты окупают эти усилия многократно. Сегодняшние инвестиции в безопасность учетных данных — это страховка от завтрашних инцидентов, которые могут стоить бизнесу репутации, клиентов и миллионов долларов.

Credential Manager – механизм для хранения паролей, сертификатов при подключении к удаленным рабочим столам, веб-сайтам и программному обеспечению, а также учетных данных Windows.

Механизм сохраняет две разновидности информации – веб-учетные данные и учетные данные Windows. Все данные пользователя, приложений, которые запускались, а также все обновления паролей и ключей будут хранится в Credential Manager.

Диспетчер учетных данных Windows 7 стал первой версией решения. Похожая функция была и в предыдущих версиях Windows, но без возможности восстанавливать и создавать резервные копии паролей.

Ключница

Credential Manager, как одна большая ключница в которой пользователь хранит все логины, пароли и ключи. Однако, вместе с удобством возникают риски. Как в жизни, кошелек с банковскими картами или ключницу могут украсть преступники, так и здесь все ключи и пароли могут стать доступны злоумышленникам.

Чтобы знать, какие данные уже сохранил Credentials manager, необходимо ответить на вопрос – где находится Credential manager Windows 10. Данные расположены в папке учетных данных: %Systemdrive%\Users\<Username>\AppData\Local\Microsoft\Credentials.

Дмитрий Овчинников

Главный специалист отдела комплексных систем защиты информации компании «Газинформсервис»

Диспетчер учетных данных представляет собой удобный механизм для хранения паролей при подключении к удаленным рабочим столам, веб-сайтам и программному обеспечению. По факту, его можно представить как одну большую ключницу от всех ваших учетных записей. Но доступ к ключам и паролям может попасть в руки злоумышленникам.

Как администрировать учетные данные:

- Откройте панель управления Windows

- Наберите в строке поиска Credential Manager или диспетчер учетных данных

- Выберите панель управления диспетчера учетных данных

- Определите какими данными вы хотите управлять – учетные данные для интернета или учетные данные Windows. Выберите соответствующее поле.

Если выбрать управление данными Windows, то можно управлять учетными записями, сертификатами, архивировать или восстанавливать учетные данные.

В разделе учетные данные для интернета можно управлять паролями от веб-сайтов, также восстанавливать, менять или удалять.

Безопасность

При негативном стечении обстоятельств, злоумышленники, получив доступ к компьютеру, смогут увидеть данные учетных записей, сохраненные в диспетчере Credential Manager. С помощью различных утилит по типу Mimikatz данные и пароли могут быть расшифрованы и использоваться атакующим в преступных целях.

Диана Кожушок

Аналитик-исследователь киберугроз в компании R-Vision

Также не стоит забывать про различное вредоносное ПО, способное потенциально получать доступ к сохраненным учетным данным. И сделать это возможно, как и с помощью различных незакрытых уязвимостей, так и обманным путем из рук пользователя. Если устройство доменное, то администраторы тоже имеют возможность доступа. Или даже другие пользователи, если им были выданы соответствующие доступы.

Чтобы свести к минимуму риски, связанные с диспетчером данных, прежде всего, надо обезопасить основную учетную запись, под которой вы входите в операционную систему. На нее необходимо установить надежный пароль, в противном случае любой желающий получить доступ к компьютеру и сможет воспользоваться сохраненными паролями.

Второй риск, который следует предусмотреть при работе с Windows Credentials – возможное удаленное подключение злоумышленников. Поэтому обязательно нужно отключить или ограничить возможность удаленных подключений к компьютеру.

Кроме того, преступники могут запустить вредоносное ПО или скрипты на рабочей станции. Чтобы это предотвратить используйте антивирусное ПО и не запускайте скрипты из недоверенных источников, в особенности не понимая, что он выполняет.

Как обезопасить себя при использовании диспетчера учетных данных:

- Установите надежный пароль на основной учетной записи и не сообщайте его никому.

- Отключите или ограничить возможность удаленных подключений к компьютеру.

- Используйте антивирусное ПО.

- Не запускайте скрипты из недоверенных источников.

- Включите двухфакторную аутентификацию для важных сайтов.

- Вовремя устанавливайте обновления безопасности.

Дмитрий Овчинников

Главный специалист отдела комплексных систем защиты информации компании «Газинформсервис»

Не храните пароли от важных вещей и если есть возможность, то обязательно включите двухфакторную аутентификацию для ключевых веб-сайтов. Если у вас остались какие-то сомнения, то просто отключите этот функционал у себя в операционной системе и всегда снимайте галочку с «Запомнить пароль», ведь аналоги диспетчера существуют в веб-браузерах и в самом ПО. На чужом компьютере используйте опцию «Приватного просмотра» для посещения веб-сайтов. Это позволит не сохранять пароли в куки и не позволяет сохранять историю посещений.

Каждый день сервисов, сайтов, приложений, которые использует современный человек становится все больше, поэтому все равно придется использовать хранилище для паролей, ключей и других данных доступа. Эксперты считают, что один из лучших вариантов – это не передавать свою базу паролей в различные облачные сервисы и не располагать ее на общих сетевых ресурсах компании, а хранить их в зашифрованным виде у себя локально и делать резервные копии.

Личное лучше оставить дома

Для большинства из нас вход под личным логином и паролем на различные веб-сайты, особенно социальные сети, с рабочих устройств стало само собой разумеющимся действием. Без этого сложно представить работу, например SMM-менеджера или маркетолога. Но это представляет настоящую угрозу личным данным пользователя.

Диана Кожушок

Аналитик-исследователь киберугроз в компании R-Vision

Использование рабочего устройства для решения личных задач уже давно что-то обыденное и повсеместное для большинства работников. Но тут сразу хотелось бы отметить, что поскольку эти устройства принадлежат компании, то она вправе получить доступ к любой информации, расположенной на нем, как бы это не звучало неэтично. В корпоративных средах могут использоваться мастер пароли и учетные записи администраторов, которые позволяют получить доступ к просмотру любого пароля.

При халатном обращении со своими данными на постороннем устройстве, злоумышленники смогут получить данные не только от учетных данных Windows, но и от веб-сайтов. Например, другой сотрудник, сев за ваш компьютер, с помощью Credential manager может увидеть пороли от сайтов, на которые вы заходили через личные учетные записи.

Для это ему нужно будет просто найти необходимый сайт в списке учетных данных для Интернета, открыть элемент и нажать «Показать» рядом с полем пароля. После этого системы сделает запрос на проверку права доступа, и пользователь увидит пароль прямо в Web Credentials.

Дмитрий Овчинников

Главный специалист отдела комплексных систем защиты информации компании «Газинформсервис»

Никогда и не при каких обстоятельствах, нельзя использовать технику, которой вы не доверяете. Кроме диспетчера учетных данных, ваши пароли могут быть украдены простым кейлоггером. Вообще, заведите себе привычку использовать только свои устройства или те, которым вы точно доверяете. Тот факт, что вы доверяете своему другу или члену семьи, совсем не означает, что его устройство безопасно. Безопасным может быть только то, что вами лично проверено. В корпоративной среде я рекомендую использовать аутентификацию по сертификатам с использованием смарт-карт. Это значительно снижает риски несанкционированного доступа к корпоративным данным.

Если есть большая необходимость заходить в личные аккаунты на чужом компьютере, то лучше использовать опцию «Приватного просмотра» для посещения веб-сайтов. Это позволит не сохранять пароли в куки и не позволяет сохранять историю посещений. В личные учетные записи Windows заходить крайне нежелательно.

Выводы

Credentials manager крайне удобный механизм, позволяющий не вводить каждый раз данные от учетных записей для входа в операционную систему, на веб-сайты и в приложения. Но требующий соблюдения определенных мер безопасности, в особенности при работе с чужими рабочими устройствами.

Комфорт усыпляет нашу бдительность и вот мы уже спокойно заходим с рабочего компьютера в личный кабинет электронного кошелька, где на счетах хранятся наши средства. Также беззаботно мы, увольняясь с работы, просто выходим из личного кабинета на сайте и не задумываемся о том, что данные любой желающий сможет найти либо в диспетчер учетных данных или в ключнице браузера.

Ко всем технологиям, связанным с сохранением и обработкой личных данных нужно относится с ответственностью и должным образом следить за тем, чтобы посторонние люди не получили доступ к нашим данным.

Поделиться через

В этой статье описывается, как приложения Windows могут использовать Хранилище учетных данных для безопасного хранения и получения учетных данных пользователей и перемещения между ними с помощью учетной записи Майкрософт пользователя.

API-интерфейсы среда выполнения Windows (WinRT) для доступа к Учетным данным Locker являются частью пакета SDK для Windows. Эти API были созданы для использования в приложениях универсальная платформа Windows (UWP), но они также могут использоваться в приложениях WinUI или в упакованных классических приложениях, включая WPF и Windows Forms. Дополнительные сведения об использовании API WinRT в классическом приложении Windows см. в статье «Вызов API среда выполнения Windows» в классических приложениях.

Обзор примера сценария

Например, у вас есть приложение, которое подключается к службе для доступа к защищенным ресурсам, таким как файлы мультимедиа или социальные сети. Служба требует сведения о входе для каждого пользователя. Вы встроили пользовательский интерфейс в приложение, которое получает имя пользователя и пароль для пользователя, который затем используется для входа пользователя в службу. Используя API Locker учетных данных, вы можете хранить имя пользователя и пароль для пользователя и легко извлекать их и регистрировать пользователя автоматически при следующем открытии приложения независимо от того, на каком устройстве они включено.

Учетные данные пользователя, хранящиеся в хранилище учетных данных, не затрагиваются ApplicationData.RoamingStorageQuota и не будут удалены из-за неактивности, например традиционных перемещаемых данных. Однако в хранилище учетных данных можно хранить только до 20 учетных данных для каждого приложения.

Хранилище учетных данных работает немного по-другому для учетных записей домена. Если у вас есть учетные данные, хранящиеся в учетной записи Майкрософт, и вы связываете эту учетную запись с учетной записью домена (например, используемой в рабочей учетной записи), учетные данные будут перемещаться в эту учетную запись домена. Однако все новые учетные данные, добавленные при входе в учетную запись домена, не будут перемещаться. Это гарантирует, что частные учетные данные для домена не предоставляются за пределами домена.

Хранение учетных данных пользователя

- Получите ссылку на Хранилище учетных данных с помощью объекта PasswordVault из пространства имен Windows.Security.Credentials .

- Создайте объект PasswordCredential, содержащий идентификатор приложения, имя пользователя и пароль и передайте его методу PasswordVault.Add, чтобы добавить учетные данные в хранилище.

var vault = new Windows.Security.Credentials.PasswordVault();

vault.Add(new Windows.Security.Credentials.PasswordCredential(

"My App", username, password));

Получение учетных данных пользователя

У вас есть несколько вариантов получения учетных данных пользователя из Хранилища учетных данных после получения ссылки на объект PasswordVault .

- Вы можете получить все учетные данные, предоставленные пользователем для приложения в хранилище, с помощью метода PasswordVault.RetrieveAll .

- Если вы знаете имя пользователя для сохраненных учетных данных, вы можете получить все учетные данные для этого имени пользователя с помощью метода PasswordVault.FindAllByUserName .

- Если вы знаете имя ресурса для сохраненных учетных данных, вы можете получить все учетные данные для этого имени ресурса с помощью метода PasswordVault.FindAllByResource .

- Наконец, если вы знаете имя пользователя и имя ресурса для учетных данных, вы можете получить только эти учетные данные с помощью метода PasswordVault.Retrieve .

Давайте рассмотрим пример, в котором мы храним имя ресурса глобально в приложении, и мы автоматически регистрируем пользователя, если мы найдем учетные данные для них. Если мы найдем несколько учетных данных для одного пользователя, мы просим пользователя выбрать учетные данные по умолчанию для использования при входе.

private string resourceName = "My App";

private string defaultUserName;

private void Login()

{

var loginCredential = GetCredentialFromLocker();

if (loginCredential != null)

{

// There is a credential stored in the locker.

// Populate the Password property of the credential

// for automatic login.

loginCredential.RetrievePassword();

}

else

{

// There is no credential stored in the locker.

// Display UI to get user credentials.

loginCredential = GetLoginCredentialUI();

}

// Log the user in.

ServerLogin(loginCredential.UserName, loginCredential.Password);

}

private Windows.Security.Credentials.PasswordCredential GetCredentialFromLocker()

{

Windows.Security.Credentials.PasswordCredential credential = null;

var vault = new Windows.Security.Credentials.PasswordVault();

IReadOnlyList<PasswordCredential> credentialList = null;

try

{

credentialList = vault.FindAllByResource(resourceName);

}

catch(Exception)

{

return null;

}

if (credentialList.Count > 0)

{

if (credentialList.Count == 1)

{

credential = credentialList[0];

}

else

{

// When there are multiple usernames,

// retrieve the default username. If one doesn't

// exist, then display UI to have the user select

// a default username.

defaultUserName = GetDefaultUserNameUI();

credential = vault.Retrieve(resourceName, defaultUserName);

}

}

return credential;

}

Удаление учетных данных пользователя

Удаление учетных данных пользователя в Хранилище учетных данных также является быстрым двухэтапным процессом.

- Получите ссылку на Хранилище учетных данных с помощью объекта PasswordVault из пространства имен Windows.Security.Credentials .

- Передайте учетные данные, которые необходимо удалить в метод PasswordVault.Remove .

var vault = new Windows.Security.Credentials.PasswordVault();

vault.Remove(new Windows.Security.Credentials.PasswordCredential(

"My App", username, password));

Рекомендации

Используйте только хранилище учетных данных для паролей, а не для больших больших двоичных объектов данных.

Сохраните пароли в хранилище учетных данных только в том случае, если выполнены следующие условия:

- Пользователь успешно вошел в систему.

- Пользователь решил сохранить пароли.

Никогда не сохраняйте учетные данные в виде обычного текста с помощью данных приложения или параметров перемещения.

Связанный контент

- PasswordVault

- Вызов API среда выполнения Windows в классических приложениях