30.5.21

Watch the following video

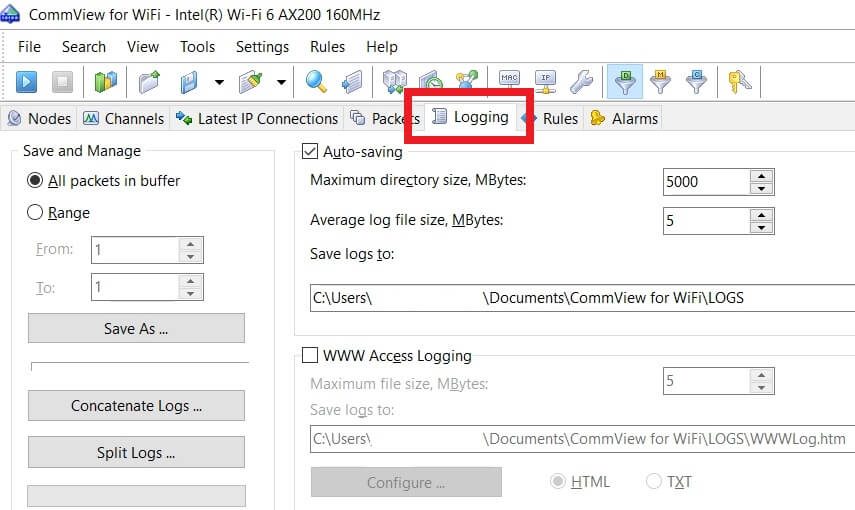

Go to the «Logging» Tab here you can customize the size and location of the log file. Don’t forget to select “Auto-saving”

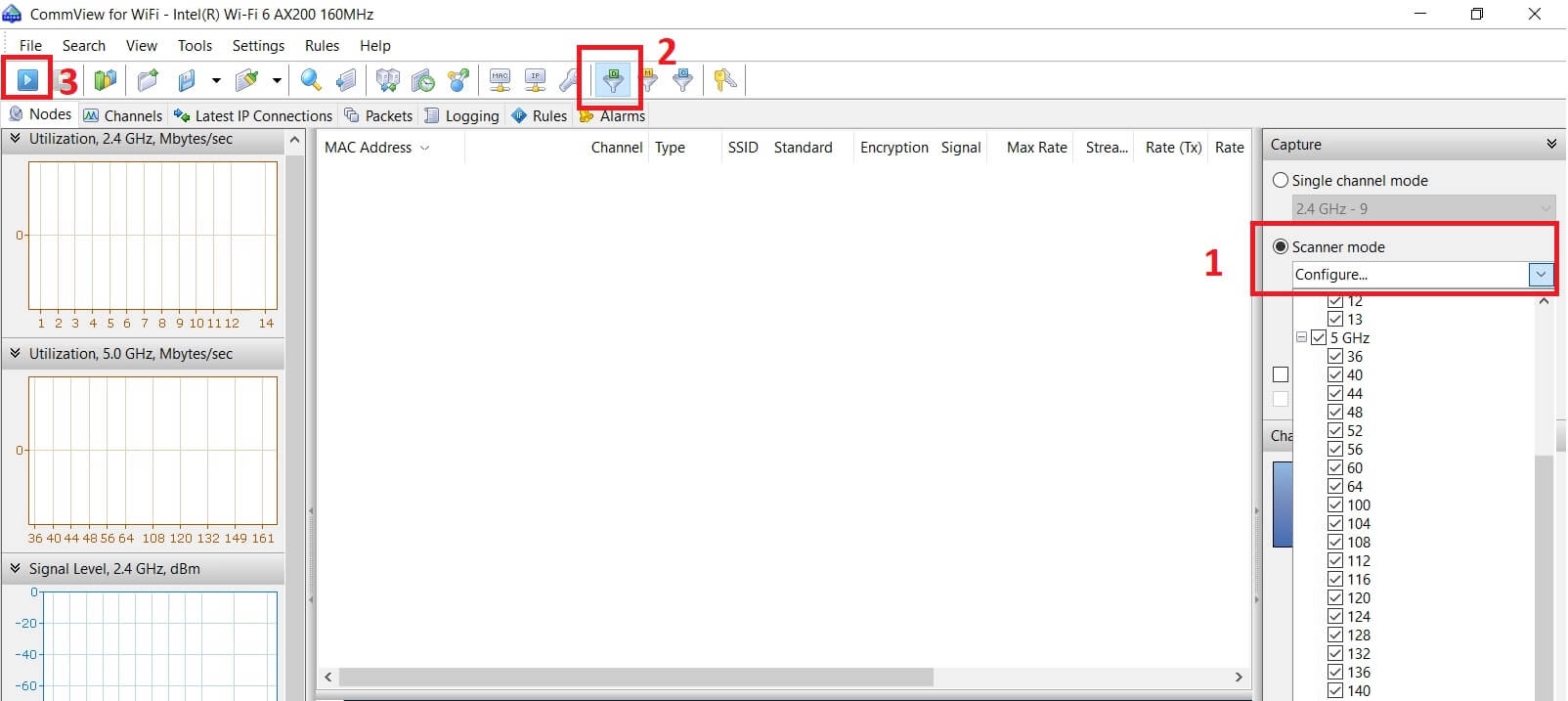

First capture network in “Scanner mode” to identify all network near you

You only need Capture Data packet so select it. Then start capture

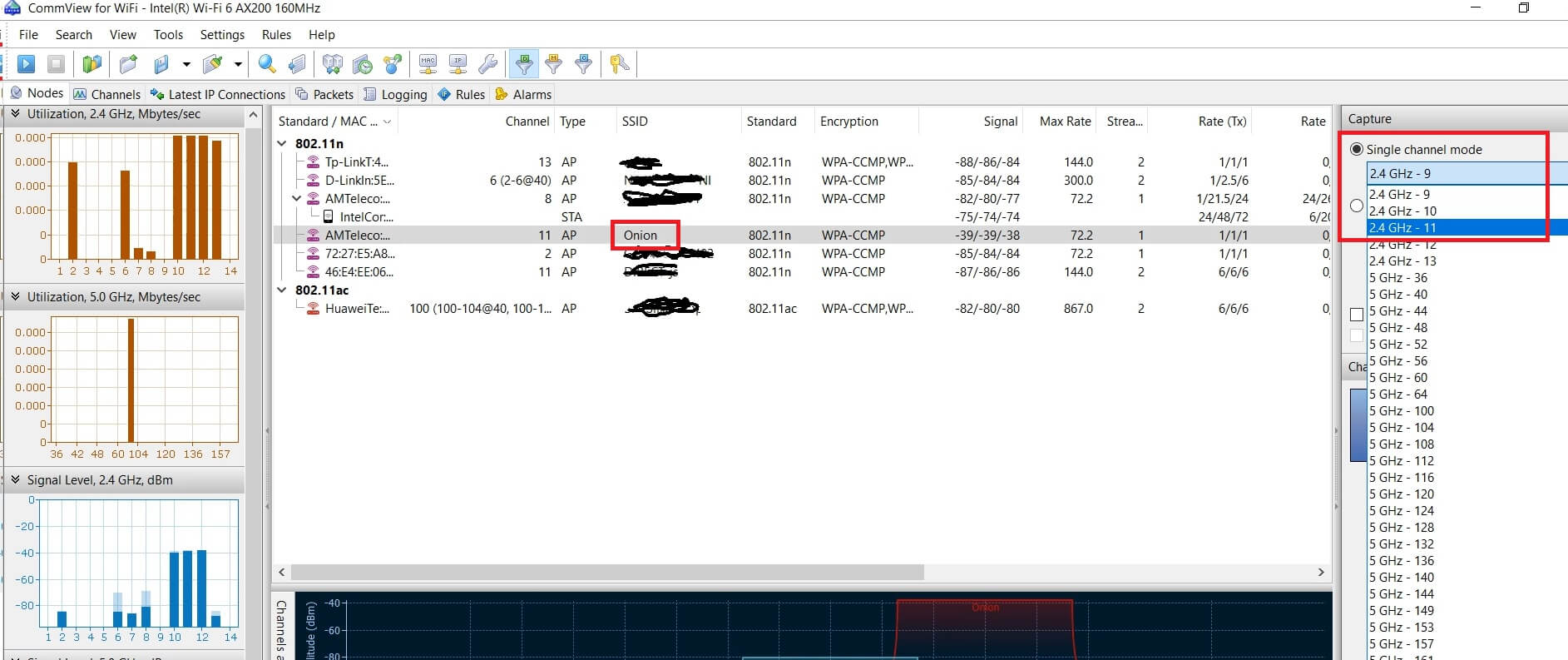

Once you find your target network stop capturing. Here our target is Onion. Note the channel

Change capture setting to “Single channel mode”. Select target channel and start capturing.

You will get a 4-way handshake whenever an already connected device is trying to re-connecting to the targeted network. So patiently wait.

Once you capture enough data, Stop capture

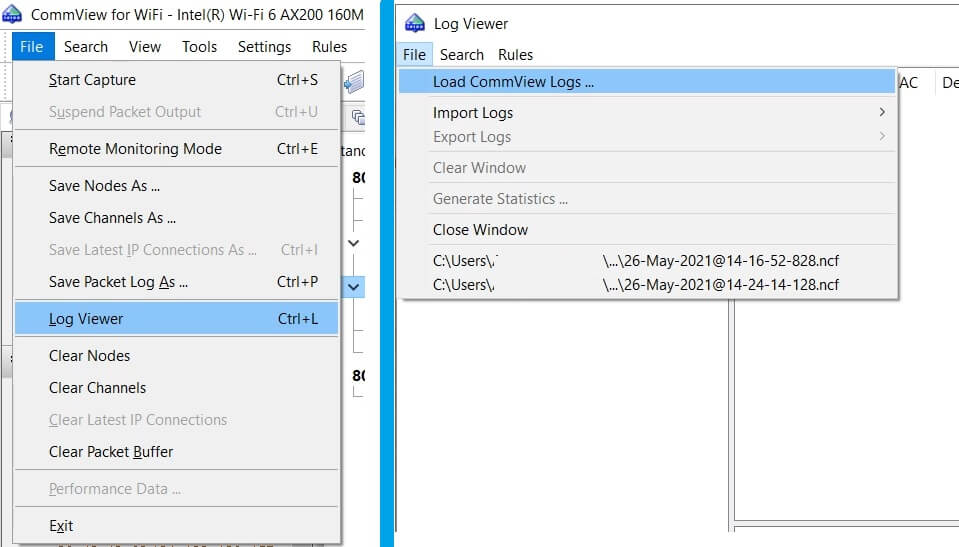

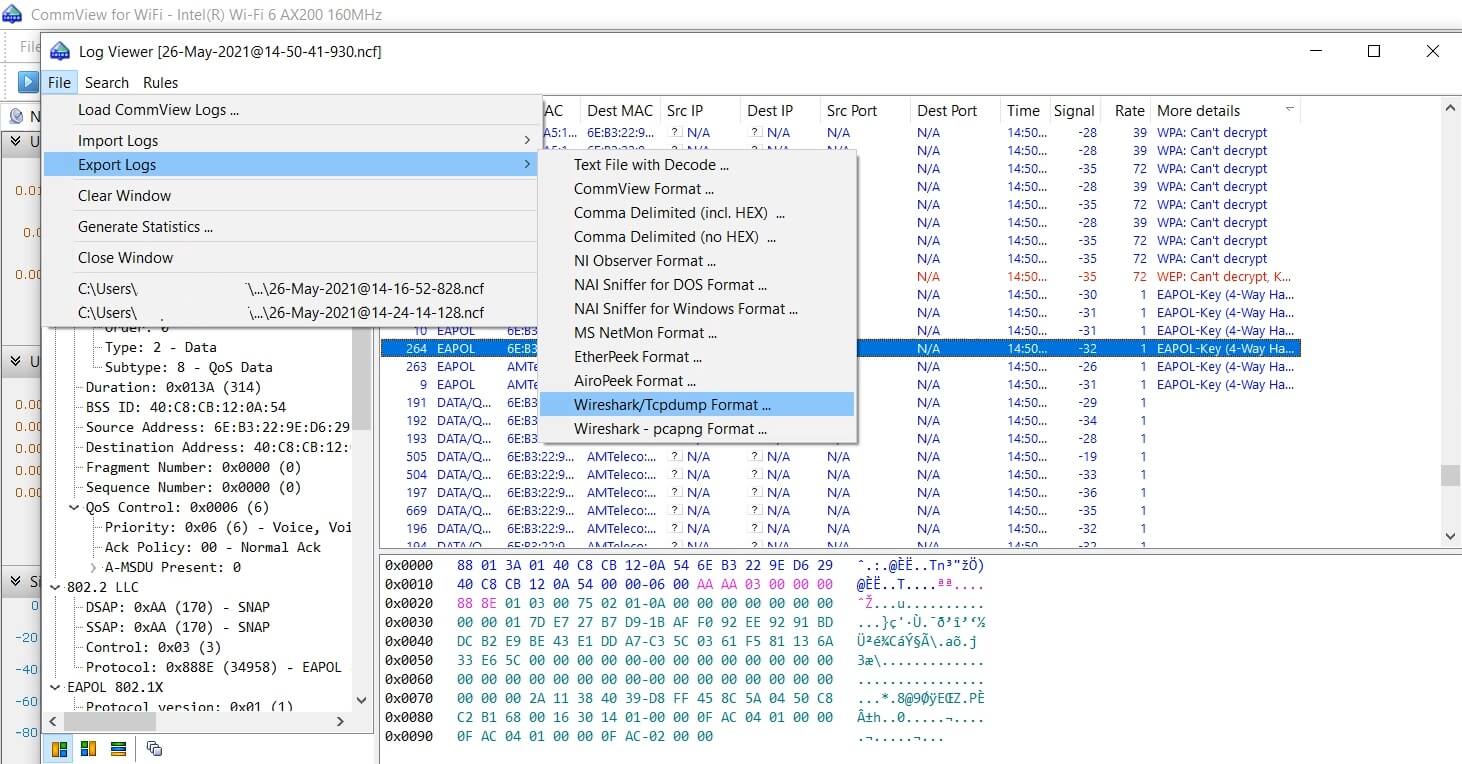

Go to File > Log viewer

In new window load CommView Logs

Here we successfully captured 4-way handshake

Now export capture to Wireshark/Tcpdump Format

Now we successfully captured and save the 4-way handshake to cap File

This File is essential to find wifi password using aircrak

The method of finding wifi password using aircrack is explained in another post

Подробный мануал по взлому WiFi в Windows 10. Перехват handshake (cap-файла) авторизации.

Замечу, что эта статья написана только для образовательных целей. Мы никого ни к чему не призываем, только в целях ознакомления! Автор не несёт ответственности за ваши действия!

CommView for Wifi Windows 10

Шаг 1. Нам нужно скачать программу CommView for WiFi. Это достаточно популярная прога для мониторинга и анализа пакетов под Windows. Её интерфейс гораздо дружелюбнее, нежели у того же WireShark’а, а функций в полнофункциональной версии хватает с головой. Сейчас же, для быстрой демонстрации я воспользуюсь демкой. На офф сайте tamos.ru открываем раздел «Загрузка» и кликаем по кнопке скачать напротив названия нужного нам продукта.

Шаг 2. Откроется страница с перечислением всех адаптеров, которые поддерживаются программой. Список, мягко говоря, не велик. После того, как убедились, что сетевая карта подходит, кликаем «Скачать CommView for WiFi».

Шаг 3. И по завершению загрузки запускаем установочный EXE’шник внутри архива.

Шаг 4. Next.

Шаг 5. Принимаю.

Шаг 6. Стандартный режим. Никакой IP-телефонии нам не нужно.

Шаг 7. Путь установки по дефолту.

Шаг 8. Язык – русский. Ярлыки создать.

Шаг 9. Дальше.

Шаг 10. После завершения установки, жмём «Finish».

Шаг 11. И ждём, пока откроется главное окно. Видим, что программа нашла совместимый адаптер и предлагает нам установить собственный драйвер. Сразу предупрежу, что после его установки ваша сетевая карта перестанет работать в штатном режиме и перейдёт в режим монитора. Сети при это не будут видеться через стандартную службу Windows. Далее, я покажу, как это исправить. Но сначала завершим начатое. Жмём «Далее».

Шаг 12. Установить драйвер.

Шаг 13. После инсталляции непременно перезагружаем компьютер.

Как пользоваться CommView For Wifi

Шаг 14. Отлично. Дождавшись включения запускаем ярлычок CommView и в главном окне программы выбираем справа режим сканирования всех каналов.

Шаг 15. Видим предупреждение о том, что оценочная версия позволяет захватывать трафик не дольше 5 минут. Нам, признаться, дольше то и не нужно. Кликаем «Продолжить».

Шаг 16. Дожидаемся, пока наша сеть появится в списке и тормозим сканирование. Запоминаем, а ещё лучше записываем MAC-адрес точки, SSID и номер канала, на котором она работает в данный момент.

Шаг 17. Переводим программу в одноканальный режим и указываем уже конкретно канал нашей точки. Врубаем перехват заново.

Шаг 18. И чтобы не ждать, пока одно из устройств отключится, а затем подключится к роутеру, дабы инициировать «Рукопожатие» (handshake,cap-файл), отправим пакеты деаутентификации. Вкладка «Инструмента» — «Реассоциация узлов».

Шаг 19. Послать 100 пакетов с интервалом 10 мсек. Проверяем точку. Смотрим клиентов. Рекомендую откидывать не более 1 за раз. Послать сейчас. Всё. Ждёмс. Яблочное устройство отвалилось и вновь законнектилось, а значит можно двигаться дальше.

Шаг 20. Останавливаем перехват.

Шаг 21. И переходим на вкладку «Пакеты». На самом деле из всей этой истории нас интересуют только EAPOL паки. В момент коннекта устройство обменивается с роутером 4 пакетами этого типа. Внутри содержится пароль от точки в зашифрованном виде. Совсем скоро мы его достанем и дешифруем. Вызываем контекстное меню, «Открыть пакеты в новом окне» — «Все».

Шаг 22. Далее «Файл» — «Экспорт log-файлов» — «Формат Wireshark/Tcpdump».

Шаг 23. Указываем место для сохранения и присваиваем файлу понятное имя. «Сохранить».

CommView For Wifi не видит сети

Шаг 24. Всё. CommView можно закрывать и переходить к загрузке второй программы. Однако тут возникнет сложноcть о которой я уже упоминал ранее. Сетки не видятся. Нужно восстановить нормальный драйвер.

Шаг 25. Запускаем «Диспетчер устройств».

Шаг 26. В списке сетевых адаптеров ищем тот, что содержит приписку «CommView» и идём в «Свойства».

Шаг 27. На вкладке драйвер кликаем по заветной кнопочке «Откатить».

Шаг 28. Указываем причину. Предыдущая версия работала явно лучше. Жмём «ОК».

Шаг 29. И после завершения отката проверяем список сеток. Тэкс. Всё хорошо. Инет снова работает.

Aircrack-ng Windows 10

Шаг 30. Открываем браузер и переходим на сайт aircrack-ng.org. Тут прям на главной странице есть кнопка загрузки тулза под виндовс. Качаем.

Шаг 31. И после загрузки распаковываем всю эту историю в отдельную папку. Внутри открываем каталог «bin» и запускаем файлик «Aircrack-ng GUI».

Шаг 32. Выбираем тип – «WPA». В первой строчке указываем путь к файлу с добытым ранее хендшейком.

Шаг 33. Во второй указываем путь к словарю. Ссылку на те, что юзаю я, найдёте в описании к видео.

Шаг 34. Ставим галочку «Advanced option» и указываем имя интересующей нас точки и MAC-адрес. Помните, ранее, я специально просил вас зафиксировать эти данные. Жмём «Launch».

Шаг 35. Пошла жара. Если пароль присутствует в словаре, он обязательно дешифруется через какое-то время.

Всем спасибо за внимание!

Источник

Handshaker

Handshaker is a Windows batch script designed for capturing Wi-Fi handshakes through a deauthentication attack. This tool automates the process of capturing handshake packets, making it easier for penetration testers and security researchers to assess the security of Wi-Fi networks.

Features

- Automated Wi-Fi handshake capture.

- Deauthentication attack to force client devices to reconnect and generate handshakes.

- Easy-to-use batch script interface.

- Customizable settings for target network parameters.

Requirements

- Windows Operating System: Handshaker is specifically designed for Windows.

- Two Network Adapters: Handshaker requires two network adapters, one of which must support packet capture and monitor mode. This adapter is used for capturing Wi-Fi traffic and performing the deauthentication attack. The second adapter is used for internet connectivity and general network communication.

- Wireshark: Wireshark must be installed and added to the system PATH to utilize the packet capture functionality.

Usage

- Ensure that your system meets the requirements specified above.

- Download or clone the Handshaker repository to your local machine.

- Run the

handshaker.batscript with administrative privileges. - Follow the on-screen prompts to select the appropriate network adapters and target Wi-Fi network.

- Handshaker will automatically initiate the deauthentication attack and capture Wi-Fi handshakes.

Rogue Access Point Setup

To create a rogue access point with the SSID of the target network, Handshaker utilizes two additional batch scripts: ap.bat and f.bat. These scripts are responsible for spawning the rogue access point and initiating the deauthentication attack, respectively.

ap.bat

This script sets up the rogue access point with a randomly generated SSID and starts the hosted network.

f.bat

This script performs the deauthentication attack on the target network, forcing client devices to disconnect and attempt to reconnect to the rogue access point.

Note: Ensure that the appropriate network adapter is selected and configured for monitor mode before running these scripts.

Disclaimer

Usage of Handshaker for capturing Wi-Fi handshakes without explicit permission from the network owner may be illegal in some jurisdictions. It is your responsibility to ensure compliance with local laws and regulations before using this tool.

Please note that Windows driver support for network adapters with monitor mode capability can be glitchy and may not work well with certain programs, including Handshaker. Compatibility issues may arise, and users should be aware of potential limitations when using this tool.

License

This project is licensed under the MIT License — see the LICENSE file for details.

Время на прочтение2 мин

Количество просмотров83K

Друзья, всех приветствую!

В этой статье я покажу вам как использовать airmon-ng (скрипты из пакета aircrack-ng) для обнаружения беспроводных сетей вокруг нас. Затем мы деаутентифицируем клиентов определенной беспроводной сети, чтобы перехватить handshake, а затем расшифруем его, чтобы найти пароль WiFi.

Сеть, которую я буду атаковать, является моей собственной сетью, я не буду атаковать чужую сеть. Пожалуйста, не используйте эту информацию в неэтических целях. То, чем я здесь делюсь, предназначено только для образовательных целей.

Прежде чем приступить к работе, давайте посмотрим, что нам понадобится:

-

Сетевой адаптер WiFi, поддерживающий режим монитора.

-

Kali Linux или любой другой дистрибутив Linux с установленным пакетом Aircrack-ng.

-

Словарь паролей (список слов wordlist.txt).

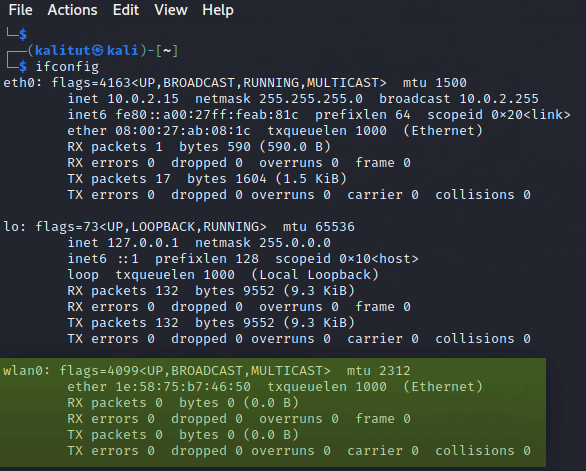

Давайте начнем, первым делом мы должны проверить наличие WIFI-адаптера, что он подключен к Kali Linux, чтобы сделать это, пожалуйста, введите команду ниже:

Откройте терминал и введите:

kali@kali:~$ ifconfig

Здесь будут показаны все сетевые интерфейсы, подключенные к вашему устройству:

Если ваш беспроводной сетевой адаптер подключен и распознан в операционной системе, вы должны увидеть «wlan0«, как показано на фото выше. Обратите внимание, что имя может измениться, если у вас несколько подключенных беспроводных адаптеров.

Теперь для включения режима монитора введите следующую команду:

kali@kali:~$ sudo airmon-ng start wlan0

Режим мониторинга включен, теперь мы должны убить все PID, которые мешают работе адаптера, Эти процессы выделены красным цветом в примере выше. Убить процессы можно с помощью команды kill:

kali@kali:~$ kill 508 1420

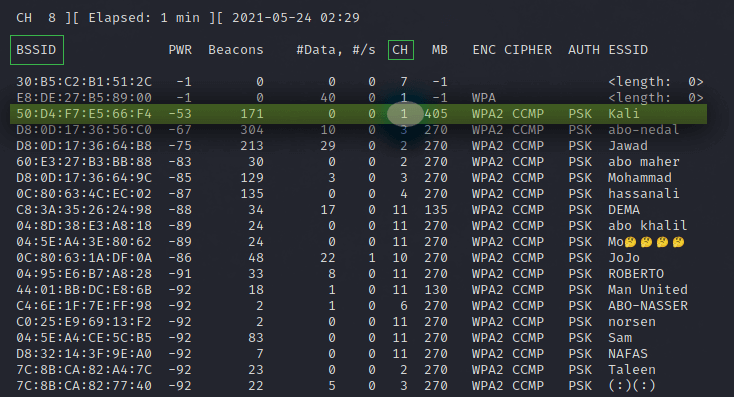

Итак, теперь давайте обнаружим беспроводные сети вокруг нас. Для этого используем команду sudo airodump-ng wlan0:

kali@kali:~$ airodump-ng wlan0

Для того чтобы остановить процесс поиска и сохранить список обнаруженных сетей нажмите Ctrl + C:

Как вы можете видеть, обнаружена целая куча беспроводных сетей. Итак, вот BSSID или MAC-адреса беспроводных сетей в первом столбце. Меня интересует сеть под названием Kali на канале 1. Обратите внимание на номер канала и MAC-адрес целевой точки доступа. В моем случае:

-

Channel: 1

-

BSSID: 50:D4:F7:E5:66:F4

Далее мы будем использовать команду sudo airodump-ng -c 1 -w kali --bssid wlan0:

kali@kali:~$ airodump-ng -c 1 -w kali --bssid 50:D4:F7:E5:66:F4 wlan0

Итак, в этом окне мы перехватываем пакеты, пытаясь перехватить handshake, теперь откройте второе окно для деаутентификации клиентов из сети. Это действие ускорит перехват рукопожатия. Для деаутентификации мы будем использовать aireplay-ng:

kali@kali:~$ aireplay-ng -0 0 -a 50:D4:F7:E5:66:F4 wlan0

Пока мы не зафиксировали handshake, но как только я деаутентифицирую клиентов, мы получим рукопожатие WPA, как показано на изображении ниже:

Теперь нам нужно расшифровать handshake. В терминале вводим ls, чтобы перечислить все текущие каталоги и файлы. Выбираем файл с расширением «.cap», который должен называться kali-01.cap, и вводим следующую команду:

kali@kali:~$ aircrack-ng -w wordlist.txt kali-01.cap

Инструмент aircrack-ng сравнивает хэш внутри файла .cap с хэшами паролей, перечисленных в файле wordlist.txt, преобразуя каждую строку из текста в хэш, и если хэши совпадают, мы получаем пароль от WIFI.

Теперь все, что вам нужно сделать, это подождать, пока вы не увидите «KEY Found (ваш ключ здесь ?)».

Всем спасибо за внимание!

Если у вас Linux, то для вас статья: «Базовое и продвинутое использование oclHashcat (Hashcat) для взлома WPA/WPA2 паролей из хендшейков».

Использование графического процессора (видеокарты) позволяет ускорить перебор хешей, т. е. взлом паролей происходит быстрее. Причём разница не в процентах. Скорость перебора, в зависимости от конфигурации компьютера, может возрастать на один или два порядка (в десятки и в сотни раз быстрее).

Для брутфорсинга это очень важно. Хеши считаются незвламываемыми только от того, что перебор занимает слишком много времени. А если скорость увеличить в 100 раз? Если пароль длинный и для его перебора нужно 10 миллионов лет, то тот факт, что теперь мы можем подобрать его за 1 миллион лет нам погоды не делает. Нам это неважно — всё равно не успеем.

А если скорость перебора по словарю составляет, к примеру, 10 часов. Конечно, использование словаря не гарантирует подбор пароля. Но, с другой стороны, по соотношению успех/затраченное время словари показывают намного лучший результат. Так вот, если мы эти 10 часов заменим на один час или на шесть минут — то это уже намного интереснее. Освободившееся время можно потратить на проверку по большему словарю или же на анализ других хешей.

Большинство инструментов для тестирования на проникновение (проще говоря, для взлома) написаны для Linux. Именно там вся эта каша и варится: не выходя из Linux можно осуществить процесс по захвату рукопожатия, его очистке и проверке по словарю. Но у Линукса постоянные «трения» с проприетарными драйверами для видеокарт (а они необходимы в данном случае!). Для Kali Linux написаны большие инструкции по установке этих драйверов, которые у кого-то работают, а у кого-то и нет.

На Windows проприетарные драйвера установлены (практически) всегда. С этим проблем нет. А такая программа как Hashcat (использует видеокарту для перебора паролей) является кроссплатформенной. Думаю, вы уже поняли, что мы сейчас будем делать. Мы будем взламывать рукопожатие программой Hashcat, которая работает в Windows и использует графический процессор. Благо, недавние бенчмарки показали, что разницы по скорости между Linux и Windows в данном случае нет.

Установка Hashcat в Windows

Для работы программы необходимы драйверы графических карт:

Как правило, в Windows уже установлен драйвер для видеокарты.

Перейдите на официальный сайт Hashcat и скачайте исполнимые файлы (hashcat binaries). В едином архиве находятся все исполнимые файлы (для 64- и 32-битных систем, для Linux и Windows). Также теперь нет разделения на версию для графических процессоров и центральных процессоров — всё слито в одну версию.

Распакуйте архив. Это портативная программа, другой установки она не требует.

Для запуска используйте файл hashcat64.exe или hashcat32.exe в зависимости от битности вашей системы.

Программу нужно запускать в командной строке. Для этого откройте окно командной строки (Win+X – выберите «Командная строка») и перетащите туда исполняемый файл.

Либо в открывшемся окне командой строки перейдите в требуемую папку:

cd C:\Users\Alex\Downloads\Взлом Wi-Fi\hashcat\

И в ней запустите требуемый файл:

hashcat64.exe -V

Подготовка рукопожатий для Hashcat в Windows

Конвертация с помощью cap2hccapx (hashcat-utils)

Чтобы программа Hashcat смогла работать с захваченным рукопожатием, его нужно конвертировать в специальный формат. Для этого применяется программа cap2hccapx, которая входит в пакет hashcat-utils.

Переходим на официальный сайт https://github.com/hashcat/hashcat-utils/releases и скачиваем архив в названии которого отсутствуют слова Source code (исходный код), поскольку нам нужны исполнимые файлы.

Распаковываем программу — она является портативной, поэтому другой установки не требует.

Открываем командную строку и переходим в каталог этой программы:

cd C:\Users\Alex\Downloads\Взлом Wi-Fi\hashcat-utils\bin\

Конвертация файлов .cap в формат .hccapx

Нам нужно конвертировать файл захвата рукопожатия в формат, понятный Hashcat.

Для его конвертирования в формат .hccapx с помощью cap2hccapx ам нужно использовать следующую команду:

cap2hccapx.exe рукопожатие.cap хеш.hccapx

Например, файл с захваченным рукопожатием сохранён с именем RT-733322.cap и я хочу сохранить файл в формате Hashcat с именем RT-733322.hccapx, тогда моя команда имеет вид:

cap2hccapx.exe RT-733322.cap RT-733322.hccapx

Отлично, у меня всё получилось:

В текстовом виде:

Networks detected: 1 [*] BSSID=64:66:b3:48:99:9a ESSID=RT-733322 (Length: 9) --> STA=1c:7b:21:db:cf:56, Message Pair=2, Replay Counter=1 Written 1 WPA Handshakes to: RT-733322.hccapx

Онлайн сервис по конвертации рукопожатий

Если вам не хочется возиться с cap2hccapx, то вы можете воспользоваться онлайн севрисом: https://hashcat.net/cap2hccapx/

Это не рекомендуется для «чувствительных» данных.

Использование Hashcat в Windows

Перемещаем наш новый файл RT-733322.hccapx в каталог с Hashcat. В этот же каталог я помещаю файл со словарём (newrockyou.txt) В командной строке переходим в этот каталог:

cd C:\Users\Alex\Downloads\Взлом Wi-Fi\hashcat\

Можно запускать перебор.

Атака по словарю на рукопожатие

hashcat64.exe -m 2500 RT-733322.hccapx newrockyou.txt

Здесь newrockyou.txt — имя словаря (он размещён в том же каталоге, что и запускаемая программа), -m 2500 — атака на WPA/WPA2 пароль, а RT-733322.hccapx — наш файл, который мы получили после очистки и конвертации.

Пример работы:

Атака брутфорсом на рукопожатие

Для атаки брут-форсом, а также атаки по маске нужно указать опцию -a 3 и саму маску — в самом конце вместо файла словаря.

В маске могут использоваться следующие символы.

? | Набор символов

===+=========

l | abcdefghijklmnopqrstuvwxyz

u | ABCDEFGHIJKLMNOPQRSTUVWXYZ

d | 0123456789

h | 0123456789abcdef

H | 0123456789ABCDEF

s | !"#$%&'()*+,-./:;<=>?@[\]^_`{|}~

a | ?l?u?d?s

b | 0x00 - 0xff

К примеру, маска, означающая восемь цифр, это ?d?d?d?d?d?d?d?d.

Тогда команда, для запуска перебора по маске, означающей восемь цеифр, команда будет выглядить так:

hashcat64.exe -m 2500 -a 3RT-726940.hccapx ?d?d?d?d?d?d?d?d

Вы можете сформировать собственный набор пользовательских символов. Для этого используются опции -1, -2, -3, -4. Например, я хочу, чтобы в мой пользовательский набор (-1) входили все цифры, большие и маленькие буквы (?l?d?u), и из моего пользовательского набора символов я составляю маску длиной восемь символов ?1?1?1?1?1?1?1?1. Моя команда приобретает вид:

hashcat64.exe -m 2500 -a 3 -1 ?l?d?u RT-726940.hccapx ?1?1?1?1?1?1?1?1

Маска длиной воесемь символов, в которой встречаются только цифры и маленькие буквы:

hashcat64.exe -m 2500 -a 3 -1 ?l?d RT-726940.hccapx ?1?1?1?1?1?1?1?1

Маска длиной от восьми до десяти символов, в которой стречаются цифры, большие и маленькие буквы:

hashcat64.exe -m 2500 -a 3 -1 ?l?d?u -i --increment-min=8 --increment-max=10 RT-726940.hccapx ?1?1?1?1?1?1?1?1

Подробную справку по другим опциями и режимам программы Hashcat вы найдёте здесь.

На протяжении всего времени работы программы перед нами будет строка запроса:

[s]tatus [p]ause [r]esume [b]ypass [c]heckpoint [q]uit =>

Если нажать p, то перебор остановится, если после паузы нажать r, то перебор снова возобновится. Если нажать b, то будет пропущено текущее задание и программа перейдёт к следующему. Если задание только одно, то программа закончит свою работу. q означает закончить работу и выйти из программы.

Если ввести s, то увидите текущий статус:

Session..........: hashcat Status...........: Running Hash.Type........: WPA/WPA2 Hash.Target......: RT-733322 (AP:64:66:b3:48:99:9a STA:1c:7b:21:db:cf:56) Time.Started.....: Thu Apr 06 07:29:55 2017 (1 min, 44 secs) Time.Estimated...: Thu Apr 06 07:34:45 2017 (3 mins, 6 secs) Guess.Base.......: File (newrockyou.txt) Guess.Queue......: 1/1 (100.00%) Speed.Dev.#1.....: 33029 H/s (8.76ms) Recovered........: 0/1 (0.00%) Digests, 0/1 (0.00%) Salts Progress.........: 3435520/9606541 (35.76%) Rejected.........: 0/3435520 (0.00%) Restore.Point....: 3379200/9606541 (35.18%) Candidates.#1....: christinecoleman -> clonetrooper5 HWMon.Dev.#1.....: Util: 94% Core: 800MHz Mem:1000MHz Bus:16

Здесь:

- Status………: Running означает, что программа работает.

- Speed.Dev.#1…..: 33029 H/s (8.76ms) — скорость перебора (количество хешей в секунду).

- Time.Estimated…: Thu Apr 06 07:34:45 2017 (3 mins, 6 secs) — сколько времени осталось до конца перебора.

Пример удачного взлома:

Здесь в строке

f2887bad99b8a3036dd52d7291edf338:02082264457b:903c92cd3389:Tele2 Mini 1.1:66666666

найденным паролем от Wi-Fi является 66666666.

Также строка

Recovered........: 1/1 (100.00%) Digests, 1/1 (100.00%) Salts

говорит о том, что восстановлен один пароль.

Связанные статьи:

- Базовое и продвинутое использование oclHashcat (Hashcat) для взлома WPA/WPA2 паролей из хендшейков (78%)

- Взлом WPA/WPA2 паролей с Aircrack-ng: перебор по словарю, совместная работа с Hashcat, maskprocessor, statsprocessor, John the Ripper, Crunch, взлом в Windows (75.8%)

- Как использовать радужные таблицы для взлома паролей Wi-Fi в Hashcat и John the Ripper (72.2%)

- Инструкция по hashcat: запуск и использование программы для взлома паролей (67.2%)

- Взлом паролей MS Office, PDF, 7-Zip, RAR, TrueCrypt, Bitcoin/Litecoin wallet.dat, htpasswd в oclHashcat (63.6%)

- SMB и Samba в Linux: подключение к общей папке Windows, создание сетевых папок в Linux (RANDOM — 3.7%)