Если вам требуется, чтобы к компьютеру или ноутбуку с Windows 10, 8.1 или Windows 7 никто не мог подключить USB-накопители, вы можете запретить использование флешек, карт памяти и жестких дисков используя встроенные средства системы. Мышки, клавиатуры и другая периферия, не являющаяся хранилищем, продолжит работать.

В этой инструкции о том, как заблокировать использование USB флешек и других съемных накопителей с помощью редактора локальной групповой политики или редактора реестра. Также в разделе с дополнительной информацией о блокировке доступа через USB к устройствам MTP и PTP (камера, Android телефон, плеер). Во всех случаях для выполнения описываемых действий вы должны иметь права администратора в Windows. См. также: Запреты и блокировки в Windows, Как поставить пароль на флешку в BitLocker.

Запрет подключения USB флешек с помощью редактора локальной групповой политики

Первый способ более простой и предполагает использование встроенной утилиты «Редактор локальной групповой политики». Следует учитывать, что эта системная утилита недоступна в Домашней редакции Windows (если у вас такая версия ОС, используйте следующий способ).

Шаги по блокировке использования USB накопителей будут следующими:

- Нажмите клавиши Win+R на клавиатуре, введите gpedit.msc и нажмите Enter, откроется редактор локальной групповой политики.

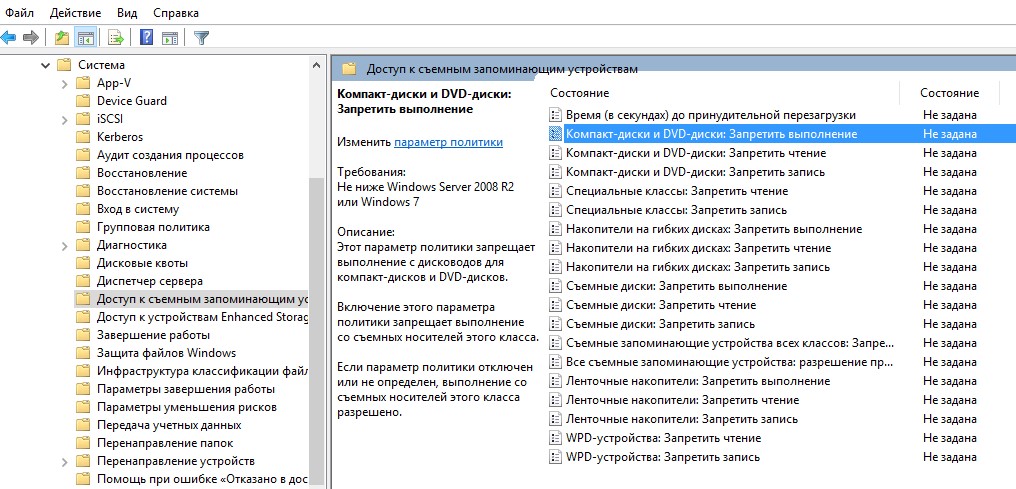

- Если требуется запретить использование USB накопителей для всех пользователей компьютера, перейдите к разделу Конфигурация компьютера — Административные шаблоны — Система — Доступ к съемным запоминающим устройствам. Если требуется заблокировать доступ только для текущего пользователя, откройте аналогичный раздел в «Конфигурация пользователя».

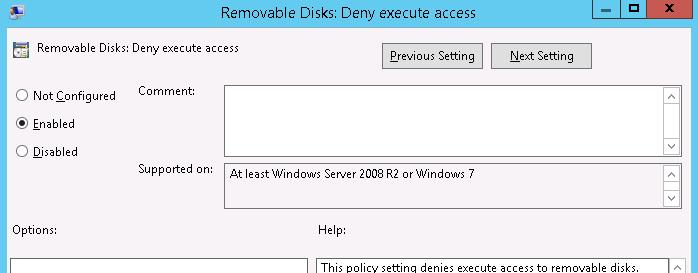

- Обратите внимание на пункты «Съемные диски: Запретить выполнение», «Съемные диски: Запретить запись», «Съемные диски: Запретить чтение». Все они отвечают за блокировку доступа к USB-накопителям. При этом запрет чтения запрещает не только просмотр содержимого флешки или копирование с неё, но и остальные операции (на накопитель нельзя будет что-либо записать, запуск программ с него также не будет выполняться).

- Для того, чтобы, например, запретить чтение с USB накопителя, дважды нажмите по параметру «Съемные диски: Запретить чтение», установите значение «Включено» и примените настройки. Выполните то же самое для других требующихся вам пунктов.

На этом процесс будет завершен, а доступ к USB заблокирован. Перезагрузка компьютера не требуется, однако, если на момент включения ограничений накопитель уже был подключен, изменения для него вступят в силу только после отключения и повторного подключения.

Как заблокировать использование USB флешки и других съемных накопителей с помощью редактора реестра

Если на вашем компьютере отсутствует редактор локальной групповой политики, ту же блокировку можно выполнить и с помощью редактора реестра:

- Нажмите клавиши Win+R на клавиатуре, введите regedit и нажмите Enter.

- В редакторе реестра перейдите к одному из разделов: первый — для запрета использования USB накопителей для всех пользователей. Второй — только для текущего пользователя

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\Windows

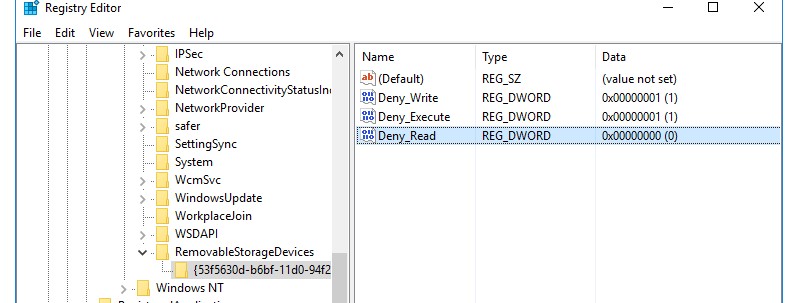

- Создайте подраздел RemovableStorageDevices, а в нем — подраздел с именем {53f5630d-b6bf-11d0-94f2-00a0c91efb8b}

- В этом подразделе создайте нужные параметры DWORD32 (даже для Windows x64) — с именем Deny_Read для запрета чтения и других операций, Deny_Execute — для запрета выполнения, Deny_Write — для запрета записи на USB накопитель.

- Установите значение 1 для созданных параметров.

Запрет использования USB флешек и других съемных накопителей вступит в силу сразу после внесения изменения (если на момент блокировки накопитель уже был подключен к компьютеру или ноутбуку, он будет доступен до отключения и повторного подключения).

Дополнительная информация

Некоторые дополнительные нюансы блокировки доступа к USB накопителям, которые могут оказаться полезными:

- Описанные выше способы работают для съемных USB флешек и дисков, однако не работают для устройств, подключенных по протоколу MTP и PTP (например, хранилище Android телефона продолжит быть доступным). Для отключения доступа по этим протоколам, в редакторе локальной групповой политики в том же разделе используйте параметры «WPD-устройства» для запрета чтения и записи. В редакторе реестра это будет выглядеть как подразделы {53f5630d-b6bf-11d0-94f2-00a0c91efb8b}, {6AC27878-A6FA-4155-BA85-F98F491D4F33} и {F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE} в политиках RemovableStorageDevices (как описывалось выше) с параметрами Deny_Read и/или Deny_Write.

- Для того, чтобы в дальнейшем вновь включить возможность использования USB накопителей, просто удалите созданные параметры из реестра или установите «Выключено» в измененных ранее политиках доступа к съемным запоминающим устройствам.

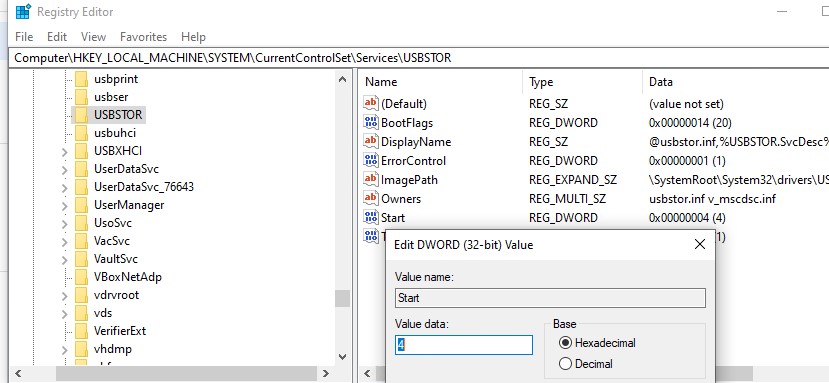

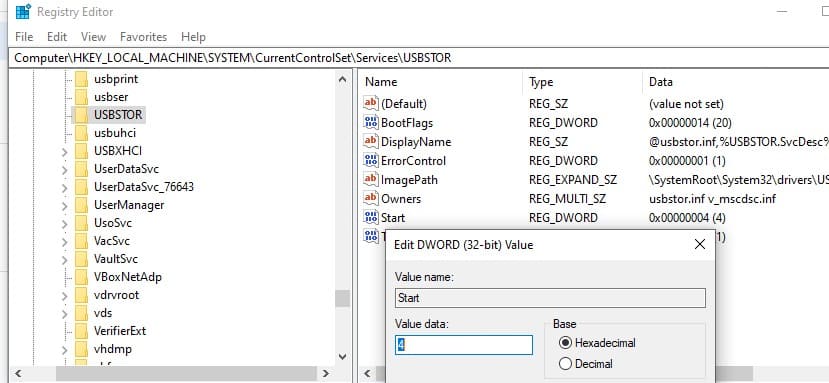

- Еще один способ блокировки USB накопителей — отключение соответствующей службы: в разделе реестра

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\USBSTOR

измените значение Start на 4 и перезагрузите компьютер. При использовании этого способа подключенные флешки даже не будут появляться в проводнике.

Помимо встроенных средств системы, есть сторонние программы для блокировки подключения различного рода USB устройств к компьютеру, в том числе и продвинутые инструменты наподобие USB-Lock-RP.

При подключении нового USB устройства к компьютеру, Windows автоматически определяет устройство и устанавливает подходящий драйвер. В результате пользователь практически сразу может использовать подключенное USB устройство или накопитель. Если политика безопасности вашей организации предполагает запрет использования переносных USB накопителей (флешки, USB HDD, SD-карты и т.п), вы можете заблокировать такое поведение. В этой статье мы покажем, как заблокировать использование внешних USB накопителей в Windows, запретить запись данных на подключенные флешки и запуск исполняемых файлов с помощью групповых политик (GPO).

Содержание:

- Настройка групповой политики блокировки USB носителей в Windows

- Как заблокировать USB накопители только определенным пользователям?

- Запрет доступа к USB накопителям через реестр и GPO

- Полное отключение драйвера USB накопителей в Windows

- История подключения USB накопителей в Windows

- Разрешить подключение только определенной USB флешки

Настройка групповой политики блокировки USB носителей в Windows

В Windows вы можете гибко управлять доступом к внешним накопителям (USB, CD / DVD и др.) с помощью групповых политик Active Directory (мы не рассматриваем радикальный способ отключения USB портов через настройки BIOS). Вы можете заблокировать только USB накопителей, при этом другие типы USB устройств (мышь, клавиатура, принтер, USB адаптеры на COM порты), будут доступны пользователю.

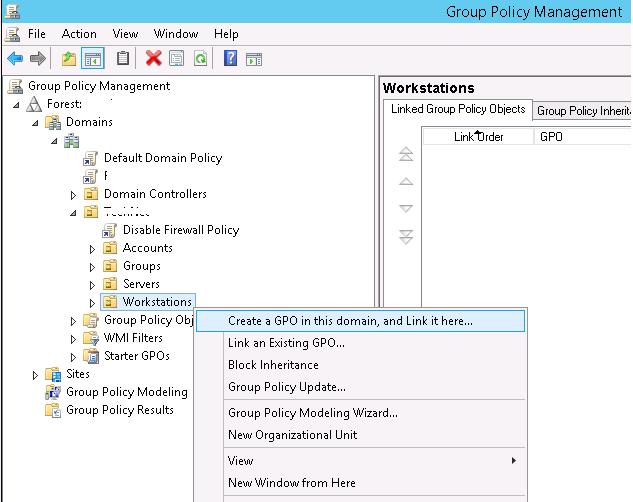

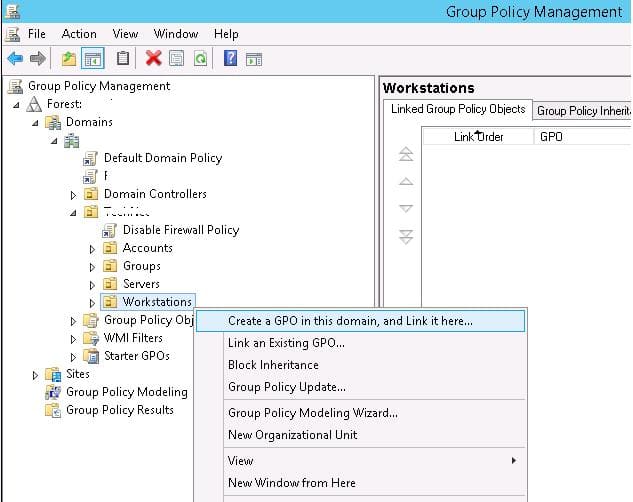

В этом примере мы создадим попробуем заблокировать USB накопителей на всех компьютерах в OU домена с именем Workstations (можно применить политику запрета использования USB ко всему домену, но это затронет в том числе сервера и другие технологические устройства).

- Откройте е консоль управления доменными GPO (msc), найдите в структуре структуре Organizational Unit контейнер Workstations, щелкните по нему правой клавишей и создайте новую политику (Create a GPO in this domain and Link it here);

Совет. Вы можете настроить политика ограничения использования USB портов на отдельностоящем компьютере (домашний компьютер или компьютер в рабочей группе) с помощью локального редактора групповых политик (gpedit.msc).

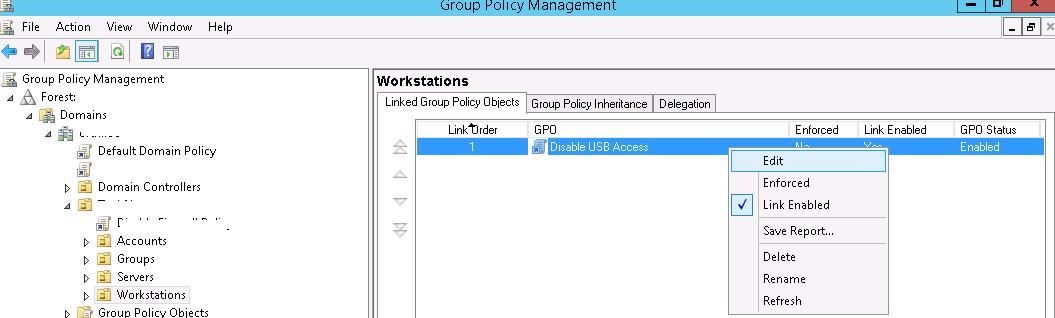

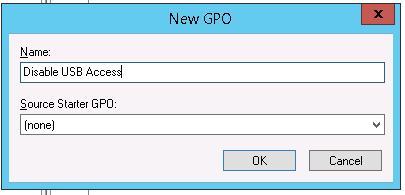

- Задайте имя политики — Disable USB Access.

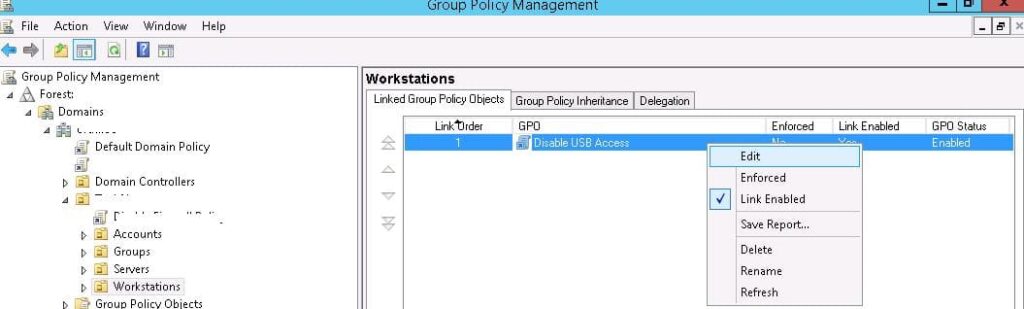

- Перейдите в режим редактирования GPO (Edit).

Настройки блокировки внешних запоминающих устройств есть как в пользовательском, так и в компьютерных разделах GPO:

- User Configuration-> Policies-> Administrative Templates-> System->Removable Storage Access (Конфигурация пользователя -> Административные шаблоны -> Система ->Доступ к съемным запоминающим устройствам);

- Computer Configuration-> Policies-> Administrative Templates-> System-> Removable Storage Access (Конфигурация компьютера-> Административные шаблоны -> Система ->Доступ к съемным запоминающим устройствам).

Если нужно заблокировать USB накопители для всех пользователей компьютера, нужно настроить параметры в разделе “Конфигурация компьютера”.

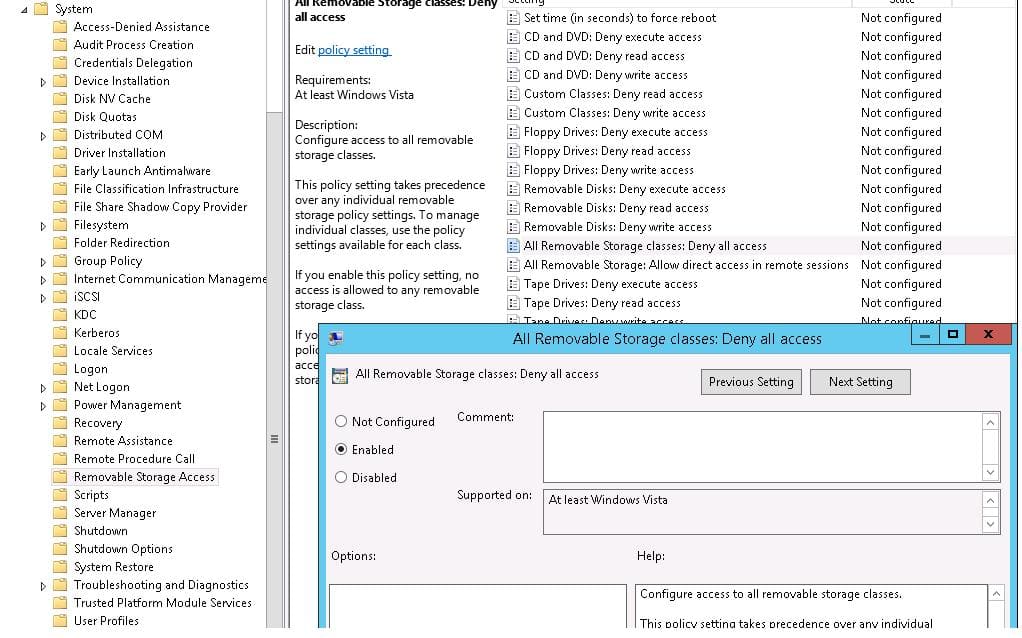

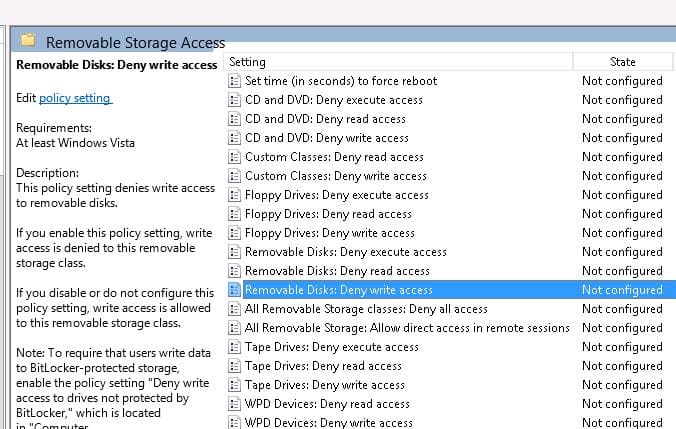

В разделе “Доступ к съемным запоминающим устройствам” (Removable Storage Access) есть несколько политик, позволяющих отключить возможность использования различных классов устройств хранения: CD/DVD дисков, флоппи дисков (FDD), USB устройств, ленты и т.д.

- Компакт-диски и DVD-диски: Запретить выполнение (CD and DVD: Deny execute access).

- Компакт-диски и DVD-диски: Запретить чтение (CD and DVD: Deny read access).

- Компакт-диски и DVD-диски: Запретить запись (CD and DVD: Deny write access).

- Специальные классы: Запретить чтение (Custom Classes: Deny read access).

- Специальные классы: Запретить запись (Custom Classes: Deny write access).

- Накопители на гибких дисках: Запретить выполнение (Floppy Drives: Deny execute access).

- Накопители на гибких дисках: Запретить чтение (Floppy Drives: Deny read access).

- Накопители на гибких дисках: Запретить запись (Floppy Drives: Deny write access).

- Съемные диски: Запретить выполнение (Removable Disks: Deny execute access).

- Съемные диски: Запретить чтение (Removable Disks: Deny read access).

- Съемные диски: Запретить запись (Removable Disks: Deny write access).

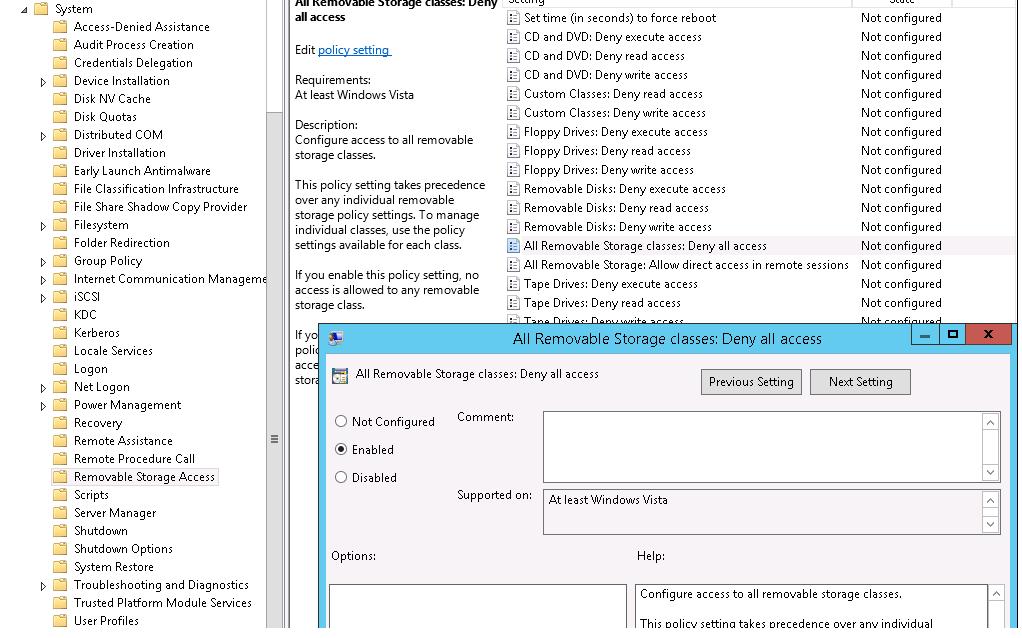

- Съемные запоминающие устройства всех классов: Запретить любой доступ (All Removable Storage classes: Deny all access).

- Все съемные запоминающие устройства: разрешение прямого доступа в удаленных сеансах (All Removable Storage: Allow direct access in remote sessions).

- Ленточные накопители: Запретить выполнение (Tape Drives: Deny execute access).

- Ленточные накопители: Запретить чтение (Tape Drives: Deny read access).

- Ленточные накопители: Запретить запись (Tape Drives: Deny write access).

- WPD-устройства: Запретить чтение (WPD Devices: Deny read access) – это класс портативных устройств (Windows Portable Device). Включает в себя смартфоны (например, доступ хранилищу Android телефона) , планшеты, плееры и т.д.

- WPD-устройства: Запретить запись (WPD Devices: Deny write access).

Как вы видите, для каждого класса устройств вы можете запретить запуск исполняемых файлов (защита от вирусов), запретить чтение данных и запись/редактирование информации на внешнем носителе.

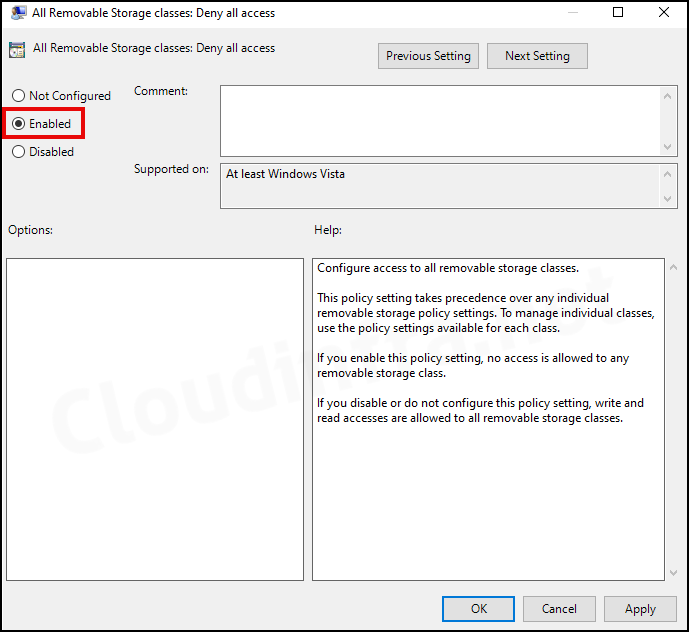

Максимальная ограничительная политика — All Removable Storage Classes: Deny All Access (Съемные запоминающие устройства всех классов: Запретить любой доступ) – позволяет полностью запретить доступ к любым типам внешних устройств хранения. Чтобы включить эту политику, откройте ее и переведите в состояние Enable.

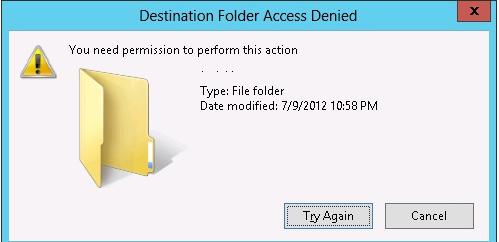

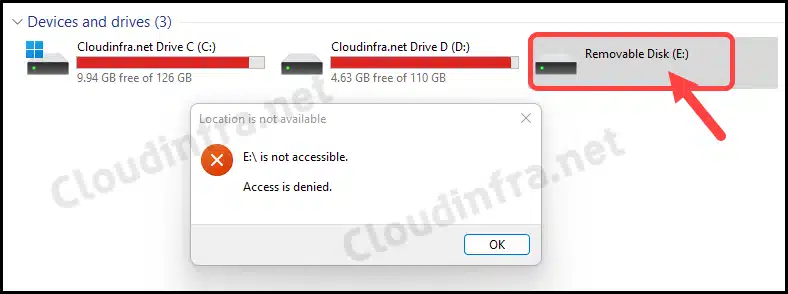

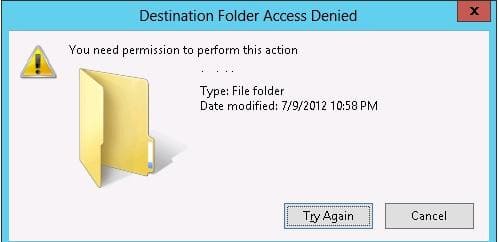

После настройки политики и обновления параметров GPO на клиентах (gpupdate /force) внешние подключаемые устройства (не только USB устройства, но и любые внешние накопители) будут определять ОС, но при попытке их открыть появится ошибка доступа:

Location is not available Drive is not accessible. Access is denied

Совет. Аналогичное ограничение можно задать, через реестр, создав в ветке HKEY_CURRENT_USER (или ветке HKEY_LOCAL_MACHINE) \Software\Policies\Microsoft\Windows\RemovableStorageDevices ключ Deny_All типа Dword со значением 00000001.

В этом же разделе политик можно настроить более гибкие ограничения на использование внешних USB накопителей.

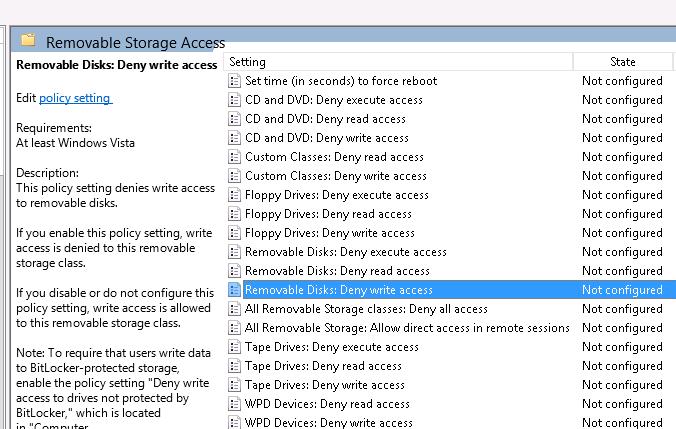

К примеру, вы можете запретить запись данных на USB флешки, и другие типы USB накопителей. Для этого включите политику Removable Disk: Deny write access (Съемные диски: Запретить запись).

После этого пользователи смогут читать данные с USB флешки, но при попытке записать на нее информацию, получат ошибку доступа:

Destination Folder Access Denied You need permission to perform this action

С помощью политики Removable Disks: Deny execute access (Съемные диски: Запретить выполнение) можно запретить запуск исполняемых файлов и скриптов с USB дисков.

Как заблокировать USB накопители только определенным пользователям?

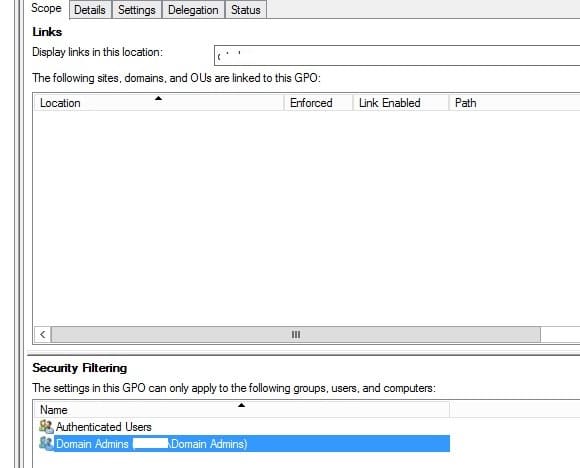

Довольно часто необходимо запретить использовать USB диски всем пользователям компьютера, кроме администраторов.

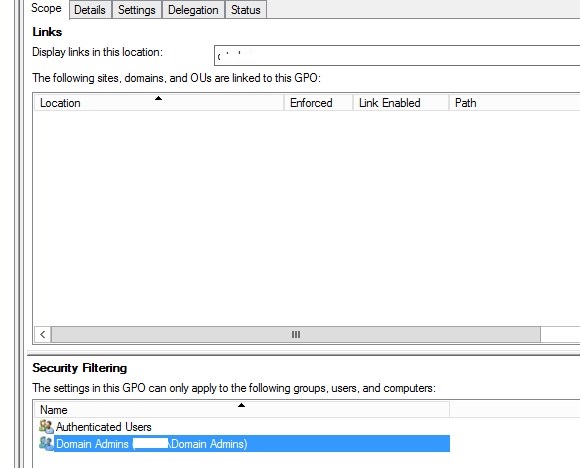

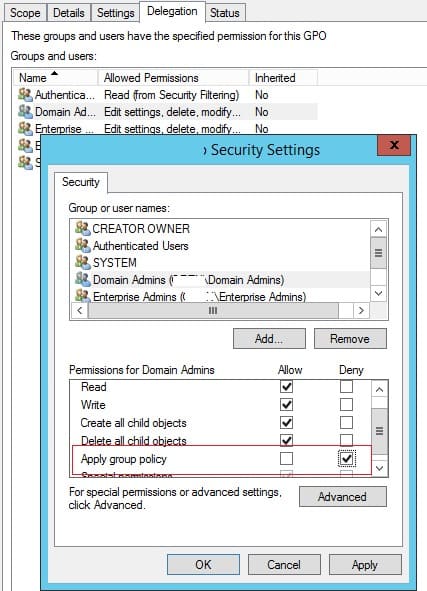

Проще всего сделать исключение в политике с помощью Security Filtering GPO. Например, вы хотите запретить применять политику блокировки USB к группе администраторов домена.

- Найдите вашу политику Disable USB Access в консоли Group Policy Management;

- В разделе Security Filtering добавьте группу Domain Admins;

- Перейдите на вкладку Delegation, нажмите на кнопкуAdvanced. В редакторе настроек безопасности, укажите что, группе Domain Admins запрещено применять настройки этой GPO (Apply group policy – Deny).

Может быть другая задача — нужно разрешить использование внешних USB накопителей всем, кроме определённой группы пользователей. Создайте группу безопасности “Deny USB” и добавьте эту группу в настройках безопасности политики. Для этой группы выставите разрешения на чтение и применение GPO, а у группы Authenticated Users или Domain Computers оставить только разрешение на чтение (сняв галку у пункта Apply group policy).

Добавьте пользователей, которым нужно заблокировать доступ к USB флешкам и дискам в эту группу AD.

Запрет доступа к USB накопителям через реестр и GPO

Вы можете более гибко управлять доступом к внешним устройствам с помощью настройки параметров реестра через механизм Group Policy Preferences (GPP). Всем указанным выше политикам соответствуют определенные ключи реестра в ветке HKLM (или HKCU) \SOFTWARE\Policies\Microsoft\Windows\RemovableStorageDevices (по умолчанию этого раздела в реестре нет).

- Чтобы включить ту или иную политику нужно создать в указанном ключе новую ветку с именем класса устройств, доступ к которым нужно заблокировать (столбец

- В новой ветке реестра нужно создать REG_DWORD параметром с именем ограничения, которое вы хотите внедрить:

Deny_Read — запретить чтения данных с носителя;

Deny_Write – запретить запись данных;

Deny_Execute — запрет запуска исполняемых файлов. - Задайте значение параметра:

1 — заблокировать указанный тип доступа к устройствам этого класса;

0 – разрешить использования данного класса устройств.

| Название параметра GPO | Подветка с именем Device Class GUID | Имя параметра реестра |

| Floppy Drives: Deny read access |

{53f56311-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| Floppy Drives: Deny write access |

{53f56311-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| CD and DVD: Deny read access |

{53f56308-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| CD and DVD: Deny write access |

{53f56308-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| Removable Disks: Deny read access |

{53f5630d-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| Removable Disks: Deny write access |

{53f5630d-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| Tape Drives: Deny read access |

{53f5630b-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| Tape Drives: Deny write access |

{53f5630b-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| WPD Devices: Deny read access |

{6AC27878-A6FA-4155-BA85-F98F491D4F33} {F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE} |

Deny_Read |

| WPD Devices: Deny write access |

{6AC27878-A6FA-4155-BA85-F98F491D4F33} {F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE} |

Deny_Write |

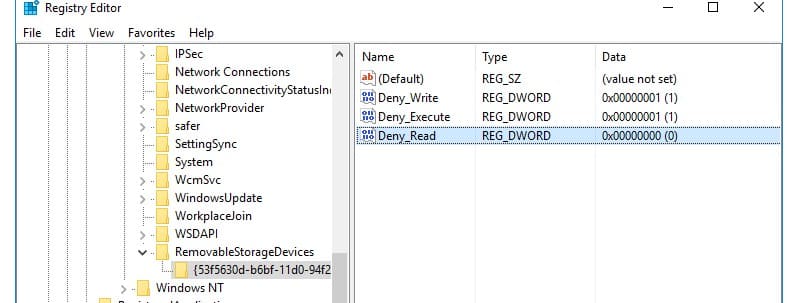

Вы можете создать эти ключи реестра и параметры вручную. На скриншоте ниже я создал ключ RemovableStorageDevices, а в нем подраздел с именем {53f5630d-b6bf-11d0-94f2-00a0c91efb8b}. С помощью REG_DWORD параметров я запретил запись и запуск исполняемых файлов с USB накопителей.

Запрет использования USB накопителей вступит в силу немедленно после внесения изменения (не нужно перезагружать компьютер). Если USB флешка подключена к компьютеру, она будет доступна до тех пор, пока ее не переподключат.

Чтобы быстро заблокировать чтение и запись данных на USBнакопители в Windows, можно выполнить такой PowerShell скрипт:

$regkey='HKLM:\Software\Policies\Microsoft\Windows\RemovableStorageDevices\{53f5630d-b6bf-11d0-94f2-00a0c91efb8b}'

$exists = Test-Path $regkey

if (!$exists) {

New-Item -Path 'HKLM:\Software\Policies\Microsoft\Windows\RemovableStorageDevices' -Name '{53f5630d-b6bf-11d0-94f2-00a0c91efb8b}' -Force | Out-Null

}

New-ItemProperty -Path $regkey -Name 'Deny_Read -Value 1 -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path $regkey -Name 'Deny_Write' -Value 1 -PropertyType 'DWord' -Force | Out-Null

В доменной среде эти параметры реестра можно централизованно распространить на компьютеры пользователей с помощью GPP. Подробнее настройка параметров реестра через GPO описана в статье Настройка параметров реестра на компьютерах с помощью групповых политик.

Данные ключи реестра и возможности нацеливания политик GPP с помощью Item-level targeting позволят вам гибко применять политики, ограничивающие использование внешних устройств хранения. Вы можете применять политики к определённым группам безопасности AD, сайтам, версиям ОС, OU и другим характеристикам компьютеров (в том числе можно выбирать компьютеры через WMI фильтры).

Примечание. Аналогичным образом вы можете создать собственные политики для классов устройств, которые в данном списке не перечислены. Узнать идентификатор класса устройства можно в свойствах драйвера в значении атрибута Device Class GUID.

Полное отключение драйвера USB накопителей в Windows

Вы можете полностью отключить драйвер USBSTOR (USB Mass Storage Driver), который необходим для корректного определения и монтирования USB устройств хранения.

На отдельно стоящем компьютере вы можете отключить этот драйвер, изменив значение параметра Start (тип запуска) с 3 на 4. Можно это сделать через PowerShell командой:

Set-ItemProperty "HKLM:\SYSTEM\CurrentControlSet\services\USBSTOR" -name Start -Value 4

Перезагрузите компьютер и попробуйте подключить USB накопитель. Теперь он не должен появиться в проводнике или консоли управления дисками, а в диспетчере устройств вы увидите ошибку установки драйвера устройства.

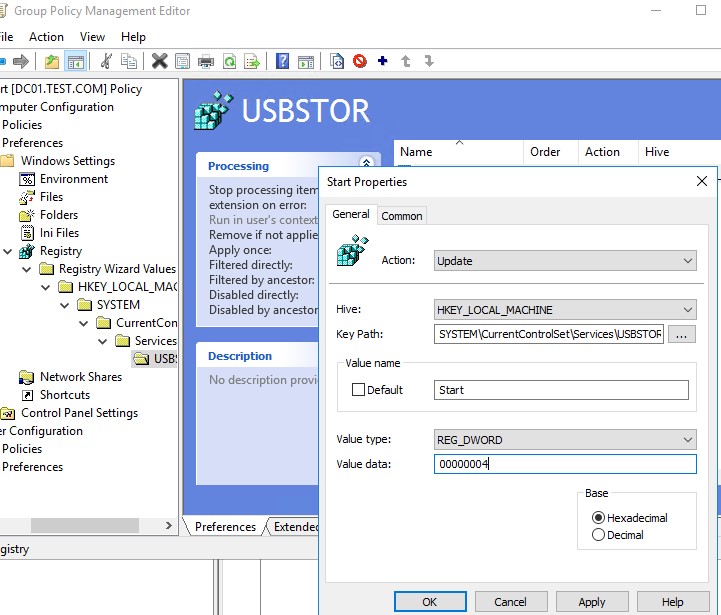

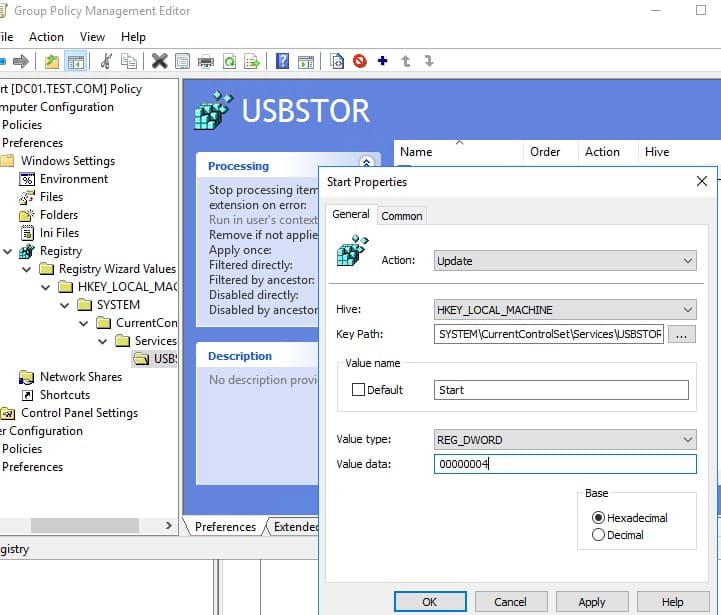

С помощью Group Policy Preferences вы можете отключить запуск драйвера USBSTOR на компьютерах домена. Для этого нужно внести изменения в реестр через GPO.

Эти настройки можно распространить на все компьютеры. Создайте новую групповую политику, назначьте ее на OU с компьютерами и в разделе Computer Configuration -> Preferences -> Windows Settings -> Registry создайте новый параметр со значениями:

- Action: Update

- Hive: HKEY_LOCAK_MACHINE

- Key path: SYSTEM\CurrentControlSet\Services\USBSTOR

- Value name: Start

- Value type: REG_DWORD

- Value data: 00000004

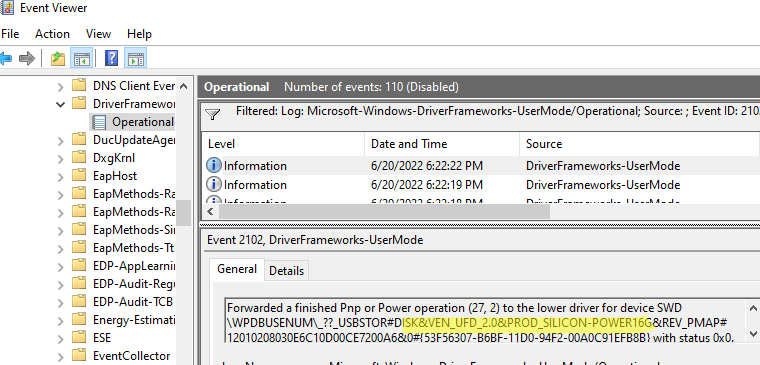

История подключения USB накопителей в Windows

В некоторых случая при анализе работы блокирующих политик вам нужно получить информацию об истории подключения USB накопителей к компьютеру.

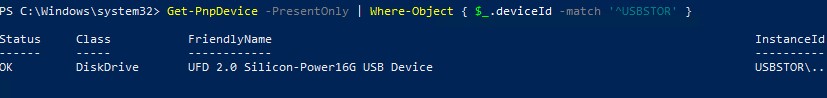

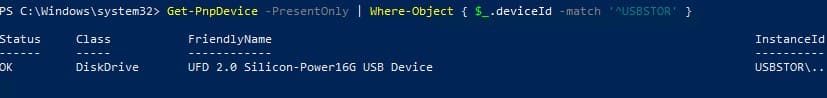

Чтобы вывести список USB накопителей, подключенных к компьютеру прямо сейчас, выполните такую команду PowerShell:

Get-PnpDevice -PresentOnly | Where-Object { $_.deviceId -match '^USBSTOR' }

Status OK указывает, что данное устройство подключено и работает нормально.

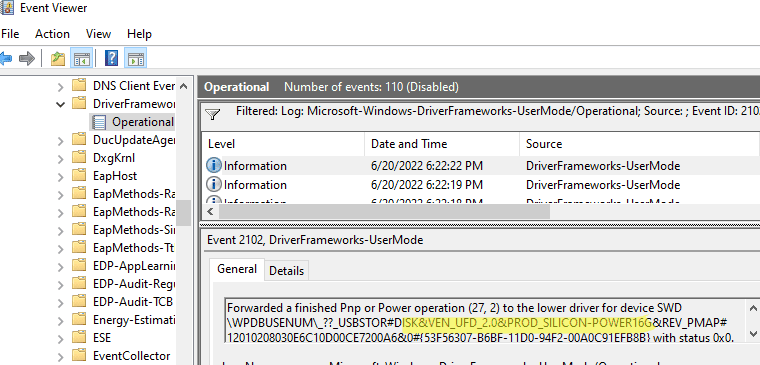

Журнал событий Windows позволяет отслеживать события подключения/отключения USB накопителей.

- Эти события находятся в журнале Event Viewer -> Application and Services Logs -> Windows -> Microsoft-Windows-DriverFrameworks-UserMode -> Operational;

- По умолчанию Windows не сохраняет историю об подключениях. Поэтому вам придется включить вручную (Enable Log) или через GPO;

- После этого вы можете использовать событие с EventID 2003 (Pnp or Power Management operation to a particular device) для получения информации о времени подключения USB накопителя и Event ID 2102 (Pnp or Power Management operation to a particular device) о времени отключения флешки:

Forwarded a finished Pnp or Power operation (27, 2) to the lower driver for device SWD\WPDBUSENUM\_??_USBSTOR#DISK&VEN_UFD_2.0&PROD_SILICON-POWER16G&REV_PMAP#12010208030E6C10D00CE7200A6&0#{53F56307-B6BF-11D0-94F2-00A0C91EFB8B} with status 0x0.

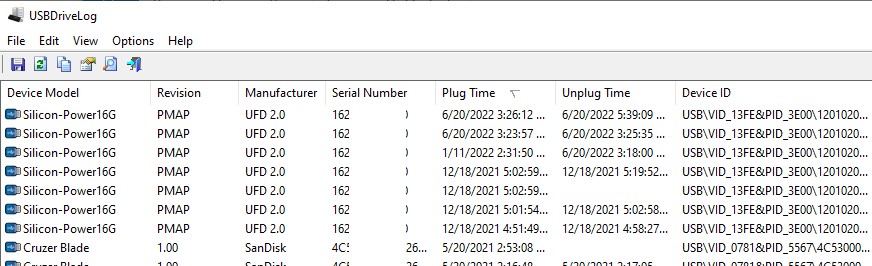

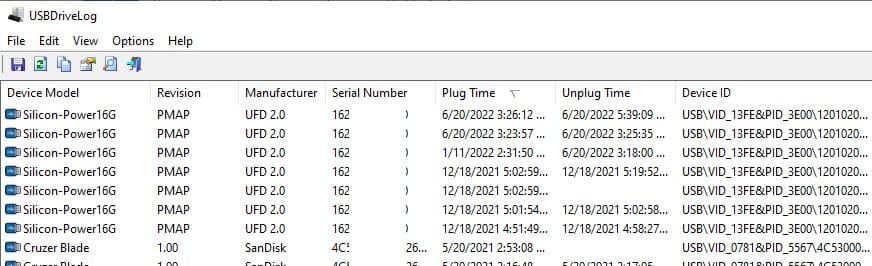

Также вы можете использовать бесплатную утилиту USBDriveLog от Nirsoft которая позволяет вывести в удобном виде всю историю подключения USB флешек и дисков к компьютеру пользователю (выводится информацию об устройстве, серийный номер, производитель, время подключения/отключения, и device id).

Разрешить подключение только определенной USB флешки

В Windows вы можете разрешить подключение только определенных (одобренных) USB флешки к компьютеру.

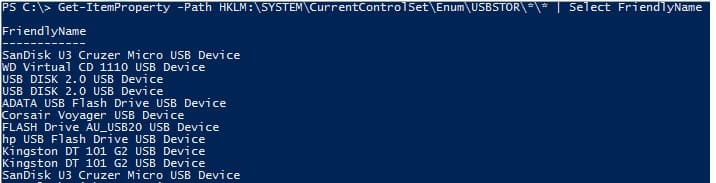

При подключении любого USB накопителя к компьютеру, драйвер USBSTOR устанавливает устройство и создает в ветке реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR отдельную ветку. в которой содержится информация о накопителе (например,

Disk&Ven_Kingstom&Prod_DT_1010_G2&Rev_1.00

).

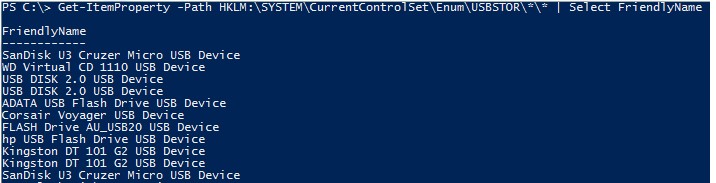

Вы можете вывести список USB накопителей, которые когда-либо подключались к вашему компьютеру следующей PowerShell командой:

Get-ItemProperty –Path HKLM:\SYSTEM\CurrentControlSet\Enum\USBSTOR\*\*| select FriendlyName

Удалите все записи для подключенных ранее USB флешек, кроме тех, которые вам нужны. Затем нужно изменить разрешения на ветку реестра USBSTOR так, чтобы у всех пользователей, в том числе SYSTEM и администраторов, были только права на чтение. В результате при подключении любой USB накопителя, кроме разрешенного, Windows не сможет установить устройство.

Также можно создать и привязать задания планировщика к EventID подключения USB диска к компьютеру и выполнить определенное действие/скрипт (пример запуска процесса при появлении события в Event Viewer).

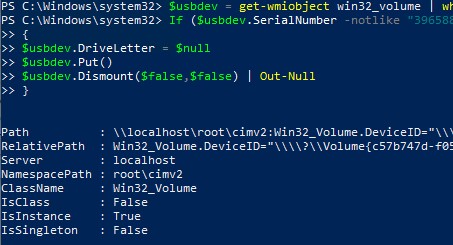

Например, вы можете сделать простой PowerShell скрипт, который автоматически отключает любые USB накопителя, если серийный номер не совпадает с заданной в скрипте:

$usbdev = get-wmiobject win32_volume | where{$_.DriveType -eq '2'}

If ($usbdev.SerialNumber –notlike “32SM32846AD”)

{

$usbdev.DriveLetter = $null

$usbdev.Put()

$usbdev.Dismount($false,$false) | Out-Null

}

Таким образом можно организовать простейшую проверку подключаемых ко компьютеру USB флешек.

In this blog post, we will explore the steps to block USB drives using group policy on Windows 10/11 devices. There is always a security risk when USB storage drive access is allowed on corporate devices. Users can download sensitive data on external drives, which, if misused, could affect the organization’s reputation.

Blocking removable storage devices on company-owned devices is essential for preventing potential security breaches. By doing so, you can ensure that confidential information is not saved or copied to personal storage devices, thereby safeguarding sensitive data and maintaining a secure working environment.

Contents

Create a GPO to Block USB Drive Access

Let’s check the steps to create a GPO in Active directory for blocking USB drive access. We will be first creating an OU and add devices on which we need to block USB drive access.

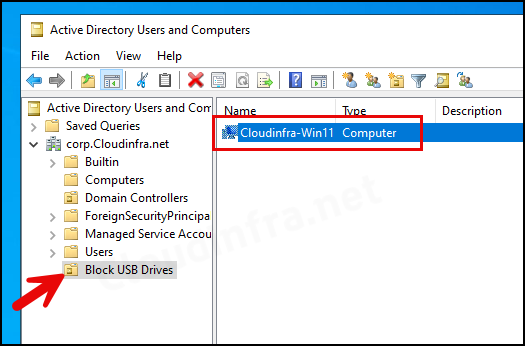

Step 1: Create an Organizational Unit (OU)

- Login to the domain controller using domain administrator rights.

- Press Windows + R to open the Run dialog box.

- Type

dsa.mscPress Enter to open Active Directory Users and computers. - Create a new Organizational Unit (OU) and move your Windows 10/11 devices into It.

Please note that you can also use an existing Organizational Unit (OU) that contains the devices on which you want to apply this policy to block USB drives. The creation of a new OU is not mandatory.

We are creating a new OU and moving test computers into this OU to ensure that this policy gets applied only to the test devices. Once the testing is completed successfully, you can link the GPO with an OU containing production devices.

Note

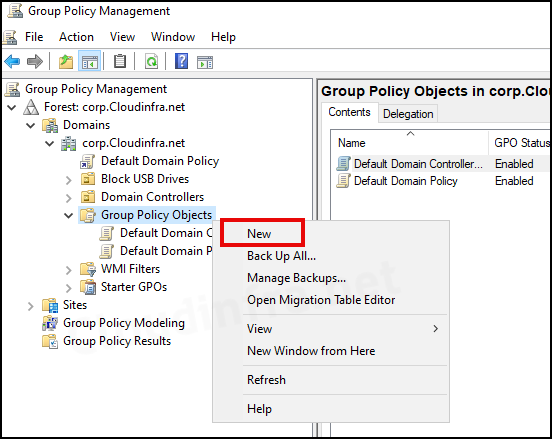

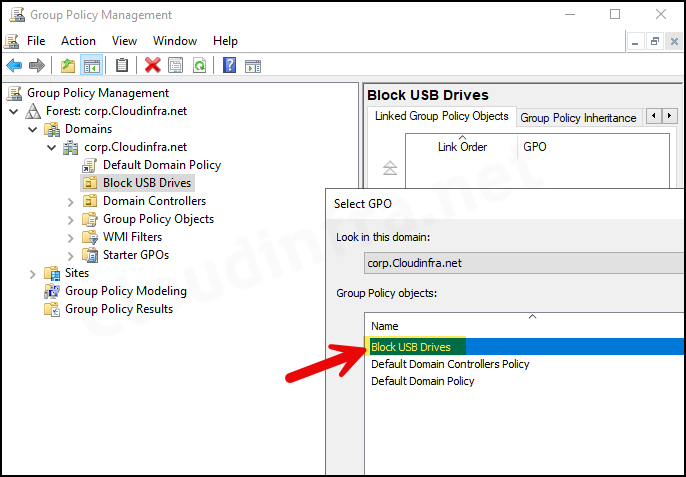

Step 2: Create a Group Policy Object (GPO)

- Login to the domain controller using domain administrator rights.

- Press Windows + R to open the Run dialog box.

- Type

gpmc.mscPress Enter to open the Group Policy Management Console. - Right-click on the Group Policy Objects folder and select New.

- Provide a name for the Group Policy Object; for example, Block USB Drives, and press OK.

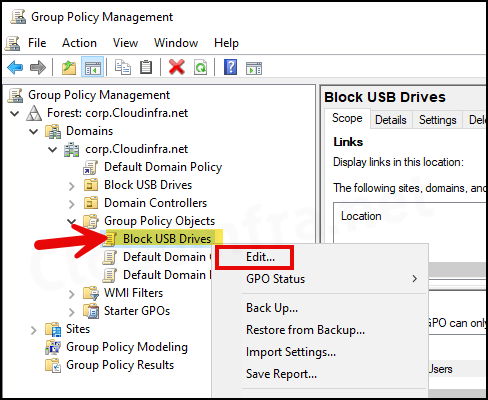

- Right-click on the GPO and select Edit.

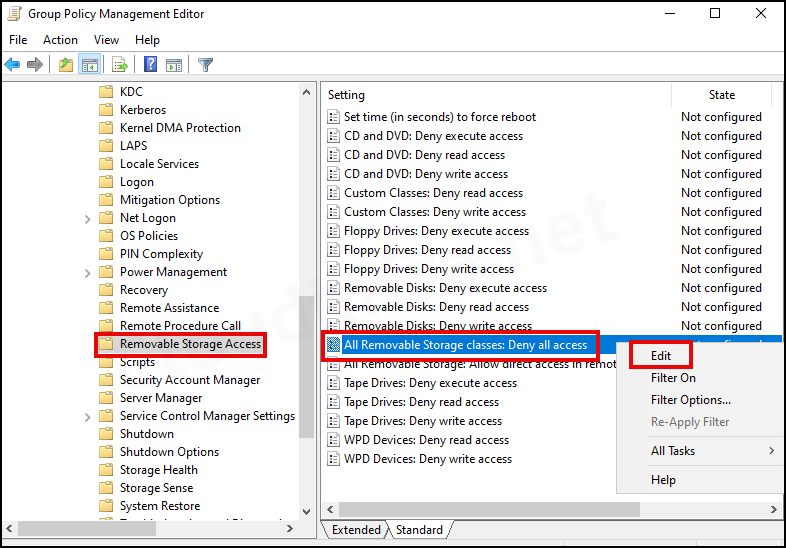

- Navigate to Computer Configuration\Policies\Administrative Templates\System\Removable Storage Access. You will find the following Policies on the right-hand side:

- Set time (in seconds) to force reboot

- CD and DVD: Deny execute access

- CD and DVD: Deny read access

- CD and DVD: Deny write access

- Custom Classes: Deny read access

- Custom Classes: Deny write access

- Floppy Drives: Deny execute access

- Floppy Drives: Deny read access

- Floppy Drives: Deny write access

- Removable Disks: Deny execute access

- Removable Disks: Deny read access

- Removable Disks: Deny write access

- All Removable Storage classes: Deny all access

- All Removable Storage: Allow direct access in remote sessions

- Tape Drives: Deny execute access

- Tape Drives: Deny read access

- Tape Drives: Deny write access

- WPD Devices: Deny read access

- WPD Devices: Deny write access

- We will choose All Removable Storage classes: Deny all access to deny Read and Write access to all removable storage classes, including the USB storage class.

- However, if you want to allow Read access to the USB drive then use Removable Disks: Deny write access policy.

- Right-click on All Removable Storage classes: Deny all access policy and select Edit.

- Select Enable to block any removable Storage classes, including USB drives. Click on the OK button to save the changes. Close the Group Policy Management Editor.

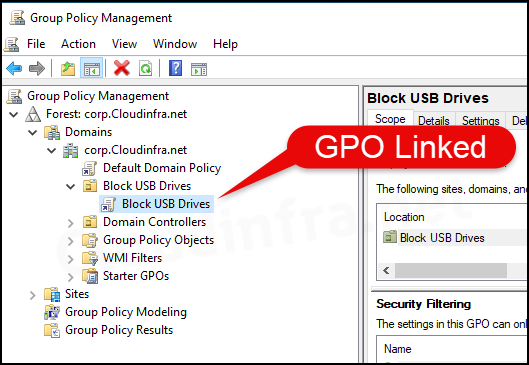

Step 3: Link Block USB Drives GPO with Block USB Drives OU

Now that our Group Policy Object has been created successfully, it will not apply until it’s linked to an Organizational Unit (OU) that contains Windows devices. We had previously created an OU called Block USB Drives, including the Cloudinfra-Win11 computer. Let’s link the Block USB Drives GPO with this OU.

- Login to the domain controller using domain administrator rights.

- Press Windows + R to open the Run dialog box.

- Type

gpmc.mscPress Enter to open the Group Policy Management Console. - Right-click on the Block USB Drives GPO and select Link an Existing GPO…

- Select Block USB Drives GPO and press OK to link this GPO with Block USB Drives OU.

- Now that the Group Policy Object (GPO) has been linked successfully with an Organizational Unit (OU) that contains Windows devices let’s test this policy and confirm if it has been applied successfully.

End User Experience

Group Policy updates happen regularly on client devices. However, if you want to speed up the testing and apply this Group Policy more quickly, you can open a command prompt as an administrator and run the command gpupdate /force.

After that, you can try to plug any USB drive into one of the devices on which you have applied this GPO. Try to access this USB drive, and you will see a pop-up message <Drive:> is not accessible. Access is denied. This concludes our blog post and confirms the successful application of the GPO on Windows devices to block USB drive access.

Other Ways to Block USB Drives on Windows Devices

There are multiple methods to block USB drives on Windows devices.

- Block USB Drives using a Group Policy Object (GPO): The steps given in this blog post.

- Block USB Drives using Group Policy Preferences (GPP): You can use GPP to create necessary Registry Entries that block USB drive access. For details about which registry entries to create, refer to the post: Registry Key Information.

- Block USB Drives using Intune: If your Windows 10 or Windows 11 devices are Entra hybrid joined or Entra Joined, you can use Intune Policies to block USB drives. Here are three ways to do so.

- Block USB Drives using Intune Remediations: This method also utilizes Intune but involves using PowerShell scripts to create the necessary registry keys and entries, effectively blocking USB drives. For more details, refer to the step-by-step guide: Block USB Drives access on Windows using Intune remediations.

- Block USB Drives using PowerShell script: You can create and deploy a PowerShell script using Group Policy or Intune to block USB drives. I have created PowerShell scripts that generate registry entries to block USB access. For more details, refer to the post: PowerShell scripts.

- Block USB Drives using Registry: The Windows registry editor can create necessary registry entries to block USB Drive access. Refer to the link: Registry Key Information.

Read Next

Enabling USB access blocked by Group Policy in Windows 10 involves making changes to the Windows Registry or the Group Policy Editor. This task requires administrative privileges. By following a few simple steps, you can unlock USB ports and regain access to your external drives and devices.

In this section, we’ll guide you through each step to enable USB access if it’s been blocked by a Group Policy in Windows 10. This will allow you to use USB devices such as flash drives, external hard disks, and other peripherals.

Step 1: Open the Group Policy Editor

To start, press the «Windows» key plus «R» to open the Run dialog box.

This step is crucial as it gives you access to the Group Policy Editor where you can make the necessary changes. Make sure you are logged in with an account that has administrative privileges.

Step 2: Type «gpedit.msc» and Press Enter

In the Run dialog box, type «gpedit.msc» and press Enter.

This command opens the Group Policy Editor. It’s where you can modify policies that control what users and computers can do on a network.

Step 3: Navigate to the USB Settings

Go to «Computer Configuration» > «Administrative Templates» > «System» > «Removable Storage Access.»

Here, you’ll find policies related to removable storage devices. This is where you can allow or block USB access.

Step 4: Modify the USB Policy

Double-click on «Removable Disks: Deny execute access,» «Removable Disks: Deny read access,» and «Removable Disks: Deny write access.» Set each to «Not Configured» or «Disabled.»

Changing these settings will effectively unblock the USB ports. Make sure to apply the changes and click «OK.»

Step 5: Restart Your Computer

Finally, restart your computer to apply the changes.

A restart ensures that all policy changes take effect. After rebooting, your USB ports should be unblocked and ready for use.

After completing these steps, your USB ports should be functional again, allowing you to connect and use your external devices without any issues.

Tips for How to Enable USB Blocked by Group Policy Windows 10

- Always back up your system before making any changes to the Group Policy or Registry.

- If you don’t have access to Group Policy Editor, try using the Windows Registry method.

- Make sure to update your antivirus software regularly to protect against malware via USB devices.

- Use USB devices from reliable sources to minimize security risks.

- If you are not comfortable making these changes, seek help from a knowledgeable friend or a professional.

Frequently Asked Questions

What if I don’t have Group Policy Editor on my Windows 10 Home edition?

You can use the Windows Registry method to unblock USB ports. Open the Registry Editor by typing «regedit» in the Run dialog box.

Can unblocking USB ports pose a security risk?

Yes, enabling USB access can pose a security risk if the USB devices are not from trusted sources. Always scan USB devices for malware.

How can I block USB access again if needed?

Revisit the Group Policy Editor and set the USB policies to «Enabled» instead of «Not Configured.»

What should I do if I encounter errors?

Ensure you have administrative rights. If problems persist, consult with IT support or a professional.

Is there a way to selectively block certain USB devices?

Yes, you can configure Group Policy settings to block specific types of USB devices while allowing others.

Summary

- Open the Group Policy Editor by pressing «Windows» + «R».

- Type «gpedit.msc» and press Enter.

- Navigate to «Computer Configuration» > «Administrative Templates» > «System» > «Removable Storage Access».

- Modify the USB policy settings to «Not Configured» or «Disabled».

- Restart your computer.

Conclusion

Enabling USB access blocked by Group Policy in Windows 10 is quite straightforward if you follow the steps mentioned. Whether you need to transfer files, connect peripherals, or simply make your system more flexible, unblocking USB ports can make your life easier. Always remember to consider the security implications and ensure that you are using trusted USB devices. If necessary, don’t hesitate to reach out for professional assistance, especially when dealing with sensitive settings like Group Policy. Happy computing!

Kermit Matthews is a freelance writer based in Philadelphia, Pennsylvania with more than a decade of experience writing technology guides. He has a Bachelor’s and Master’s degree in Computer Science and has spent much of his professional career in IT management.

He specializes in writing content about iPhones, Android devices, Microsoft Office, and many other popular applications and devices.

Read his full bio here.

При подключении нового USB устройства к компьютеру, Windows автоматически определяет устройство и устанавливает соответствующий драйвер, что позволяет пользователю сразу же начать использовать накопитель. Однако, если политика безопасности вашей организации требует запрета использования переносных USB накопителей (флешек, USB HDD, SD-карт и т.д.), вы можете заблокировать это поведение. В этой статье мы расскажем, как заблокировать использование внешних USB накопителей в Windows, запретить запись данных на подключенные флешки и запуск исполняемых файлов с помощью групповых политик (GPO).

Приобрести оригинальные ключи активации Windows Server всегда можно у нас в каталоге, от 1190 ₽

Настройка групповой политики блокировки USB накопителей в Windows

Windows позволяет гибко управлять доступом к внешним накопителям (USB, CD/DVD и др.) с помощью групповых политик Active Directory. При этом не требуется отключать USB порты через BIOS. Политики позволяют заблокировать только USB накопители, оставляя доступными другие устройства, такие как мыши, клавиатуры, принтеры и USB адаптеры.

В этом примере мы покажем, как заблокировать USB накопители на всех компьютерах в доменной OU с именем Workstations (можно также применить политику ко всему домену, но это затронет в том числе серверы и другие устройства).

1. Откройте консоль управления доменными GPO (gpedit.msc);

2. Найдите в структуре Organizational Unit контейнер Workstations, щелкните правой кнопкой мыши и создайте новую политику (Create a GPO in this domain and Link it here);

3. Задайте имя политики — Disable USB Access;

4. Перейдите в режим редактирования GPO (Edit).

Настройки блокировки внешних накопителей в GPO

Настройки для блокировки внешних накопителей можно найти как в разделе для пользователей, так и для компьютеров:

— User Configuration > Policies > Administrative Templates > System > Removable Storage Access (Конфигурация пользователя > Административные шаблоны > Система >Доступ к съемным запоминающим устройствам)

— Computer Configuration > Policies > Administrative Templates > System > Removable Storage Access (Конфигурация компьютера-> Административные шаблоны -> Система ->Доступ к съемным запоминающим устройствам)

Если вы хотите заблокировать USB накопители для всех пользователей компьютера, настройте параметры в разделе Computer Configuration.

Политики для блокировки классов устройств

В разделе Removable Storage Access вы найдете несколько политик для отключения доступа к различным классам устройств:

— CD and DVD: Deny execute access – Запретить выполнение

— CD and DVD: Deny read access – Запретить чтение

— CD and DVD: Deny write access – Запретить запись

— Removable Disks: Deny execute access – Запретить выполнение

— Removable Disks: Deny read access – Запретить чтение

— Removable Disks: Deny write access – Запретить запись

— All Removable Storage Classes: Deny All Access – Полный запрет доступа ко всем внешним устройствам хранения.

Для полной блокировки доступа ко всем внешним накопителям настройте политику All Removable Storage Classes: Deny All Access в состояние Enable.

Как вы видите, для каждого класса устройств вы можете запретить запуск исполняемых файлов (защита от вирусов), запретить чтение данных и запись/редактирование информации на внешнем носителе.

Максимальная ограничительная политика — All Removable Storage Classes: Deny All Access (Съемные запоминающие устройства всех классов: Запретить любой доступ) позволяет полностью запретить доступ к любым типам внешних устройств хранения. Чтобы включить эту политику, откройте её и переведите в состояние Enable.

All Removable Storage Classes: Deny All Access

После настройки политики и обновления параметров GPO на клиентах (gpupdate /force) внешние подключаемые устройства (не только USB устройства, но и любые внешние накопители) будут определяться ОС, но при попытке их открыть появится ошибка доступа:

Location is not available

Drive is not accessible. Access is denied

USB Location is not available

Совет: Аналогичное ограничение можно задать через реестр, создав в ветке HKEY_CURRENT_USER (или HKEY_LOCAL_MACHINE) \Software\Policies\Microsoft\Windows\RemovableStorageDevices ключ Deny_All типа Dword со значением 00000001.

В этом же разделе политик можно настроить более гибкие ограничения на использование внешних USB накопителей.

К примеру, вы можете запретить запись данных на USB флешки и другие типы USB накопителей. Для этого включите политику Removable Disk: Deny write access (Съемные диски: Запретить запись).

Removable Disk: Deny write access

После этого пользователи смогут читать данные с USB флешки, но при попытке записать на неё информацию, они получат ошибку доступа:

Destination Folder Access Denied

You need permission to perform this action

Destination Folder Access Denied

С помощью политики Removable Disks: Deny execute access (Съемные диски: Запретить выполнение) можно запретить запуск исполняемых файлов и скриптов с USB дисков.

Как заблокировать USB накопители только определенным пользователям?

Часто необходимо заблокировать использование USB накопителей для всех пользователей, кроме администраторов. Это можно сделать с помощью Security Filtering GPO.

1. Найдите политику Disable USB Access в консоли Group Policy Management;

2. В разделе Security Filtering добавьте группу Domain Admins;

3. Перейдите на вкладку Delegation, нажмите Advanced и укажите, что группе Domain Admins запрещено применение этой GPO (пункт Apply group policy – Deny).

Может быть другая задача — нужно разрешить использование внешних USB накопителей всем, кроме определённой группы пользователей. Создайте группу безопасности “Deny USB” и добавьте эту группу в настройках безопасности политики. Для этой группы выставите разрешения на чтение и применение GPO, а у группы Authenticated Users или Domain Computers оставить только разрешение на чтение (сняв галку у пункта Apply group policy).

Добавьте пользователей, которым нужно заблокировать доступ к USB флешкам и дискам в эту группу AD.

Запрет доступа к USB накопителям через реестр и GPO

Вы можете управлять доступом к USB устройствам с помощью реестра. Для этого в ветке HKLM\SOFTWARE\Policies\Microsoft\Windows\RemovableStorageDevices создайте раздел с именем класса устройства, к которому хотите ограничить доступ, и добавьте параметры:

— Deny_Read – запретить чтение

— Deny_Write – запретить запись

— Deny_Execute – запретить выполнение

Задайте значение 1 для блокировки или 0 для разрешения доступа.

| Название параметра GPO | Подветка с именем Device Class GUID | Имя параметра реестра |

|---|---|---|

| Floppy Drives: Deny read access |

{53f56311-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| Floppy Drives: Deny write access |

{53f56311-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| CD and DVD: Deny read access |

{53f56308-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| CD and DVD: Deny write access |

{53f56308-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| Removable Disks: Deny read access |

{53f5630d-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| Removable Disks: Deny write access |

{53f5630d-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| Tape Drives: Deny read access |

{53f5630b-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| Tape Drives: Deny write access |

{53f5630b-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| WPD Devices: Deny read access |

{6AC27878-A6FA-4155-BA85-F98F491D4F33} {F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE} |

Deny_Read |

| WPD Devices: Deny write access |

{6AC27878-A6FA-4155-BA85-F98F491D4F33} {F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE} |

Deny_Write |

Вы можете создать эти ключи реестра и параметры вручную. На скриншоте ниже мы создали ключ RemovableStorageDevices, а в нем подраздел с именем {53f5630d-b6bf-11d0-94f2-00a0c91efb8b}. С помощью REG_DWORD параметров мы запретили запись и запуск исполняемых файлов с USB накопителей.

Запрет использования USB накопителей вступит в силу немедленно после внесения изменения (не нужно перезагружать компьютер). Если USB флешка подключена к компьютеру, она будет доступна до тех пор, пока ее не переподключат.

Чтобы быстро заблокировать чтение и запись данных на USBнакопители в Windows, можно выполнить такой PowerShell скрипт:

$regkey='HKLM:\Software\Policies\Microsoft\Windows\RemovableStorageDevices\{53f5630d-b6bf-11d0-94f2-00a0c91efb8b}'

$exists = Test-Path $regkey

if (!$exists) {

New-Item -Path 'HKLM:\Software\Policies\Microsoft\Windows\RemovableStorageDevices' -Name '{53f5630d-b6bf-11d0-94f2-00a0c91efb8b}' -Force | Out-Null

}

New-ItemProperty -Path $regkey -Name 'Deny_Read -Value 1 -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path $regkey -Name 'Deny_Write' -Value 1 -PropertyType 'DWord' -Force | Out-Null

Полное отключение драйвера USB накопителей в Windows

Чтобы полностью отключить драйвер USBSTOR, измените значение параметра Start в ветке реестра:

HKLM\SYSTEM\CurrentControlSet\Services\USBSTOR

Установите значение на 4 для отключения драйвера:

Set-ItemProperty "HKLM:\SYSTEM\CurrentControlSet\Services\USBSTOR" -name Start -Value 4

После этого перезагрузите компьютер. Теперь подключенные USB устройства не будут отображаться в проводнике или консоли управления дисками.

С помощью Group Policy Preferences вы можете отключить запуск драйвера USBSTOR на компьютерах домена. Для этого нужно внести изменения в реестр через GPO.

Эти настройки можно распространить на все компьютеры. Создайте новую групповую политику, назначьте ее на OU с компьютерами и в разделе Computer Configuration > Preferences > Windows Settings > Registry создайте новый параметр со значениями:

Action: Update

Hive: HKEY_LOCAK_MACHINE

Key path: SYSTEM\CurrentControlSet\Services\USBSTOR

Value name: Start

Value type: REG_DWORD

Value data: 00000004

История подключения USB накопителей в Windows

Для анализа блокирующих политик может понадобиться информация о подключенных к компьютеру USB накопителях.

1. Чтобы вывести список USB накопителей, подключенных прямо сейчас, выполните команду PowerShell:

Get-PnpDevice -PresentOnly | Where-Object { $_.deviceId -match '^USBSTOR' }.

2. Чтобы включить запись событий подключения/отключения USB устройств, перейдите в Event Viewer > Application and Services Logs > Windows > Microsoft-Windows-DriverFrameworks-UserMode > Operational. Активируйте журнал событий вручную (Enable Log) или через GPO.

Событие с EventID 2003 указывает на время подключения, а EventID 2102 — на время отключения USB накопителя.

Также вы можете использовать бесплатную утилиту USBDriveLog от Nirsoft которая позволяет вывести в удобном виде всю историю подключения USB флешек и дисков к компьютеру пользователю (выводится информацию об устройстве, серийный номер, производитель, время подключения/отключения, и device id).

Разрешить подключение только определенной USB флешки

Вы можете разрешить подключение только определённых (одобренных) USB флешек. При подключении USB устройства, драйвер USBSTOR создает запись в реестре по пути:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR.

В котором содержится информация о накопителе (например, Disk&Ven_Kingstom&Prod_DT_1010_G2&Rev_1.00 ).

Для разрешения подключения конкретных USB накопителей:

1. Выведите список подключённых ранее USB устройств командой:

Get-ItemProperty –Path HKLM:\SYSTEM\CurrentControlSet\Enum\USBSTOR\*\* | select FriendlyName.

2. Оставьте запись для нужного устройства, удалите остальные и измените разрешения на запись в ветке реестра, чтобы остальные устройства не могли быть установлены.

Также можно использовать PowerShell скрипт для отключения USB накопителей, если серийный номер не соответствует разрешённому:

$usbdev = get-wmiobject win32_volume | where {$_.DriveType -eq '2'}

If ($usbdev.SerialNumber -notlike "32SM32846AD") {

$usbdev.DriveLetter = $null

$usbdev.Put()

$usbdev.Dismount($false, $false) | Out-Null

}

Таким образом можно организовать простейшую проверку подключаемых ко компьютеру USB флешек.