In this post you will learn how to disable Windows hello using Group Policy (GPO). You can disable Windows 10 hello either using a group policy or through Registry.

In Windows 10, Windows Hello for Business replaces passwords with strong two-factor authentication on PCs and mobile devices. Windows Hello as a convenience sign-in uses regular user name and password authentication, without the user entering the password.

There are four main types of Windows Hello authentication in Windows 10.

- Facial recognition

- Fingerprint scanning

- Pin protection

- Security key

The goal of using Windows Hello is to authenticate an user account without using the password. Depending on your system, you can use any one or all types of Windows Hello authentication to secure Windows 10.

So why disable Windows hello then ?. Sometimes you may not need Windows Hello on Windows 10 and you want to disable it. You may also not want users to login using other methods and simply use passwords to login to their account.

Regardless of any reason, if you don’t want it, you can disable the Windows Hello on your Windows 10 computer.

Note :- To configure Windows Hello for Business, use the Administrative Template policies under Windows Hello for Business.

Disable Windows Hello using Group Policy

Using the Group Policy you can disable Windows Hello with the following steps. On your Windows 10 computer, click Start > Run. Type the command gpedit.msc and click OK.

Navigate to Computer Configuration > Administrative Templates > System > Logon. Right click Turn on convenience PIN sign-in and click Edit.

Disable the Turn on convince PIN sign in policy setting. With this you have disabled Windows hello using Group Policy.

Still Need Help?

If you need further assistance on the above article or want to discuss other technical issues, check out some of these options.

Доброго времени суток, Уважаемый. Сейчас я постараюсь рассказать что такое Windows Hello для бизнеса и как это настроить.

Windows Hello — это система аутентификации в Windows 10, на основе PIN кода, биометрических данных или гравифеского пароля. Приставка для бизнеса значит, что все это будет работать в домене.

Почему пароль уже не очень хорошо? Потому что! Если серьезно, то можно почитать тут.

Что нам надо?

- Active Directory — Минимум 1 контроллер домена на базе Windows Server 2016. Уровень домена не ниже Windows Server 2012 R2.

- Public Key Infrastructure

- Azure Active Directory.

- Windows 10 в качестве клиента.

Настройка сертификатов контроллера домена

Клиенты должны доверять контроллерам домена; лучший способ это обеспечить — предоставить каждому контроллеру домена сертификат проверки подлинности Kerberos. Установка сертификата на контроллер домена позволяет центру распространения ключей (KDC) подтверждать свою подлинность другим членам домена.

Войдите в центр сертификации или на рабочие станции управления, используя учетные данные, эквивалентные администратору домена.

- Откройте консоль управления Центр сертификации.

- Щелкните правой кнопкой мыши элемент Шаблоны сертификатов и затем выберите Управление.

- В консоли «Шаблон сертификата» щелкните правой кнопкой мыши шаблон Проверка подлинности Kerberos в области сведений, а затем щелкните Скопировать шаблон.

- На вкладке Совместимость снимите флажок Показать последующие изменения. Выберите Windows Server 2012 или Windows Server 2012 R2 из списка Центр сертификации. Выберите Windows Server 2012 или Windows Server 2012 R2 из списка Получатель сертификата.

- На вкладке Общие в поле отображаемого имени шаблона введите Проверка подлинности контроллера домена (Kerberos). Измените срок действия и период обновления в соответствии с потребностями вашей организации. Примечание: если используются другие имена шаблонов, их необходимо помнить и заменить на эти имена в разных частях лаборатории.

- На вкладке Субъект нажмите кнопку Строится на основе данных Active Directory, если она еще не нажата. Выберите пункт Нет в списке Формат имени субъекта. Выберите DNS-имя в списке Включить эту информацию в альтернативное имя субъекта. Снимите все остальные флажки.

- На вкладке Шифрование выберите Поставщик хранилища ключей из списка Категория поставщика. Из списка Имя алгоритма выберите RSA. Введите 2048 в текстовое поле Минимальный размер ключей. Выберите SHA256 из списка Хэш запроса. Нажмите кнопку OK.

- Закройте консоль.

Замена существующего сертификата контроллера домена

Большое количество контроллеров домена может иметь существующий сертификат контроллера домена. Службы сертификатов Active Directory предоставляют шаблона сертификата по умолчанию от контроллеров домена — шаблон сертификата контроллера домена. Более поздние версии включают новый шаблон сертификата — шаблон сертификата проверки подлинности контроллера домена. Эти шаблоны сертификатов были предоставлены до обновления спецификации Kerberos, в которой указано, что центры распространения ключей (KDC), выполняющие проверку подлинности сертификатов, должны включать расширение KDC для проверки подлинности.

Шаблон сертификата проверки подлинности Kerberos — самый новый шаблон сертификата, предназначенный для контроллеров домена, и именно его следует развернуть на всех контроллерах домена (2008 или более поздней версии). Функция автоматической регистрации в Windows позволяет легко заменить эти сертификаты контроллеров домена. Можно использовать следующую конфигурацию для замены более старых сертификатов контроллеров домена новыми сертификатами с помощью шаблона сертификата проверки подлинности Kerberos.

Войдите в центр сертификации или на рабочие станции управления, используя учетные данные, эквивалентные администратору предприятия.

- Откройте консоль управления Центр сертификации.

- Щелкните правой кнопкой мыши элемент Шаблоны сертификатов и затем выберите Управление.

- В консоли «Шаблоны сертификатов» щелкните правой кнопкой мыши шаблон Проверки подлинности на контроллере домена (Kerberos) (или имя шаблона сертификата, созданного в предыдущем разделе) в области сведений и нажмите кнопку Свойства.

- Выберите вкладку Устаревшие шаблоны. Нажмите кнопку Добавить.

- Из диалогового окна Добавление устаревшего шаблона выберите шаблон сертификата Контроллер домена и нажмите кнопку ОК. Нажмите Добавить.

- Из диалогового окна Добавление устаревшего шаблона выберите шаблон сертификата Проверка подлинности контроллера домена и нажмите кнопку ОК.

- Из диалогового окна Добавление устаревшего шаблона выберите шаблон сертификата Проверка подлинности Kerberos и нажмите кнопку ОК.

- Добавьте другие шаблоны сертификатов предприятия, настроенные ранее для контроллеров домена, на вкладку Устаревшие шаблоны.

- Нажмите кнопку ОК и закройте консоль Шаблоны сертификатов.

Шаблон сертификата настроен для замены всех шаблонов сертификатов, перечисленных в списке устаревших шаблонов сертификатов.

Публикация шаблонов сертификатов в центр сертификации

Центр сертификации может выдавать только сертификаты, соответствующие шаблонам сертификатов, опубликованным в этот центр сертификации.

- Откройте консоль управления Центр сертификации.

- Разверните родительский узел в области навигации.

- В области навигации щелкните Шаблоны сертификатов.

- Щелкните правой кнопкой мыши узел Шаблоны сертификатов. Выберите пункт Создать и щелкните выдаваемый Шаблон сертификата.

- В окне Включение шаблонов сертификатов выберите шаблон Проверка подлинности контроллера домена (Kerberos), созданный в предыдущих шагах. Нажмите кнопку ОК для публикации выбранного шаблона сертификатов в центр сертификации.

- Если вы опубликовали шаблон сертификата проверки подлинности контроллера домена (Kerberos), следует отменить публикацию шаблонов сертификатов, включенных в список устаревших шаблонов.

- Чтобы отменить публикацию шаблона сертификата, щелкните правой кнопкой мыши шаблон сертификата, публикацию которого вы хотите отменить, в области сведений консоли «Центр сертификации», а затем выберите Удалить. Нажмите кнопку Да для подтверждения операции.

- Закройте консоль.

Настройка контроллеров домена для автоматической регистрации сертификатов

Контроллеры домена автоматически запрашивают сертификат на основе шаблона сертификата контроллера домена. Однако контроллер домена не знает о более новых шаблонах сертификатов или устаревших конфигурациях шаблонов сертификатов. Чтобы продолжить автоматическую регистрацию и обновление сертификатов контроллера домена, которые знают о более новых шаблонах сертификатов и устаревших конфигурациях шаблона сертификата, создайте и настройте объект групповой политики для автоматической регистрации сертификатов и свяжите объект групповой политики с OU контроллеров домена.

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен и выберите узел Объект групповой политики.

- Щелкните правой кнопкой мыши Объект групповой политики и выберите Создать.

- Введите Автоматическая регистрация сертификатов контроллера домена в поле имени и нажмите кнопку ОК.

- Щелкните правой кнопкой мыши объект групповой политики Автоматическая регистрация сертификатов контроллера домена и щелкните Изменить.

- В области навигации в узле Конфигурация компьютера разверните Политики.

- Разверните Параметры Windows, Параметры безопасности и выберите Политики открытого ключа.

- В области сведений щелкните правой кнопкой мыши Клиент служб сертификации: автоматическая регистрация и выберите Свойства.

- В окне Модель конфигурации выберите Включено.

- Установите флажок Обновлять сертификаты с истекшим сроком действия или в состоянии ожидания и удалять отозванные сертификаты.

- Установите флажок Обновлять сертификаты, использующие шаблоны сертификатов.

- Нажмите кнопку OK. Закройте Редактор управления групповыми политиками.

- В области навигации разверните домен и узел, имя которого соответствует имени вашего домена Active Directory. Щелкните правой кнопкой мыши подразделение Контроллеры домена и щелкните Связать существующий объект групповой политики…

- В диалоговом окне Выбор объекта групповой политики выберите Автоматическая регистрация сертификатов контроллера домена или имя объекта групповой политики регистрации сертификата контроллера домена, созданный ранее, и нажмите кнопку ОК.

Групповая политика «Включить Windows Hello для бизнеса»

Параметр групповой политики «Включить Windows Hello для бизнеса» необходим Windows для определения того, следует ли пользователю пытаться регистрироваться в Windows Hello для бизнеса. Пользователь будет пытаться регистрироваться только в случае, если этот параметр политики включен.

Создание объекта групповой политики Windows Hello для бизнеса

Объект групповой политики содержит параметры политики, необходимые для запуска подготовки Windows Hello для бизнеса, а также для обеспечения автоматического продления сертификатов проверки подлинности Windows Hello для бизнеса.

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен и выберите узел Объект групповой политики.

- Щелкните правой кнопкой мыши Объект групповой политики и выберите Создать.

- Введите Включить Windows Hello для бизнеса в поле имени и нажмите кнопку ОК.

- В области содержимого щелкните правой кнопкой мыши объект групповой политики Включить Windows Hello для бизнеса и выберите Изменить.

- В области навигации в узле Конфигурация пользователя разверните Политики.

- Разверните Административные шаблоны, Компонент Windows и выберите Windows Hello для бизнеса.

- В области содержимого дважды щелкните Использовать Windows Hello для бизнеса. Щелкните Включить и нажмите кнопку ОК.

- Закройте Редактор управления групповыми политиками.

Настройка безопасности в объекте групповой политики Windows Hello для бизнеса

Самый лучший способ развертывания объекта групповой политики Windows Hello для бизнеса— это использование фильтрации по группам безопасности. Благодаря этому можно легко управлять пользователями, которые должны получить Windows Hello для бизнеса, просто добавляя их в группу. Это позволяет развернуть Windows Hello для бизнеса в несколько этапов.

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен и выберите узел Объект групповой политики.

- Дважды щелкните объект групповой политики Включить Windows Hello для бизнеса.

- В разделе Фильтрация ограничений безопасности области содержимого нажмите кнопку Добавить. Введите Пользователи Windows Hello для бизнеса или имя ранее созданной группы безопасности и нажмите кнопку ОК.

- Перейдите на вкладку Делегирование, выберите Прошедшие проверку и нажмите кнопку Дополнительно.

- В списке Группы или пользователи выберите Прошедшие проверку. В списке Разрешения для прошедших проверку пользователей снимите флажок Разрешить для разрешения Применить групповую политику. Нажмите кнопку OK.

Развертывание объекта групповой политики Windows Hello для бизнеса

При применении объекта групповой политики Windows Hello для бизнеса используется фильтрация по группам безопасности. Это позволяет привязать объект групповой политики к домену, что гарантирует, что объект групповой политики будет находиться в пределах области для всех пользователей. Тем не менее, фильтрация по группам безопасности гарантирует, что только пользователи, входящие в глобальную группу Пользователи Windows Hello для бизнеса, будут получать и применять объект групповой политики, что приводит к подготовке Windows Hello для бизнеса.

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен, щелкните правой кнопкой мыши узел с именем вашего домена Active Directory и выберите Связать существующий объект групповой политики…

- В диалоговом окне Выбор объекта групповой политики выберите Включить Windows Hello для бизнеса или имя ранее созданного объекта групповой политики Windows Hello для бизнеса и нажмите кнопку ОК.

Azure Active Directory

Теперь важно обновить структуру синхронизации Active Directory с Azure Active Directory. Если этого не сделать, то при вводе PIN кода, пользователи будут видеть ошибку вида «функция (входа по PIN коду) временно недоступна».

Windows 10

Можно приступать к настроке PIN кода, отпечатка пальцев и т.д.

This article explains how to enable or disable domain users from using Windows Hello Biometrics to log on to Windows 11.

Windows 11 has a Windows Hello feature that provides a more personal and secure way to sign into Windows. With Windows Hello, one can use a PIN, facial recognition, or fingerprint to sign into their devices securely.

Most new Windows devices you purchase today will come with biometrics features. In addition, windows will prompt you to use one biometrics feature to protect your device and enhance your data security.

However, Windows Hello Biometrics may not be compatible with a domain environment where user management is centralized.

Here’s how to allow or disallow domain users from using Windows Hello Biometrics to log on to Windows 11.

Turn on or off the use of Windows Hello Biometrics for domain users via the Local Group Policy Editor

As described above, Windows Hello Biometrics features enhance security and data protection. However, not in all cases can users use Windows biometrics features.

Here’s how to enable or disable it.

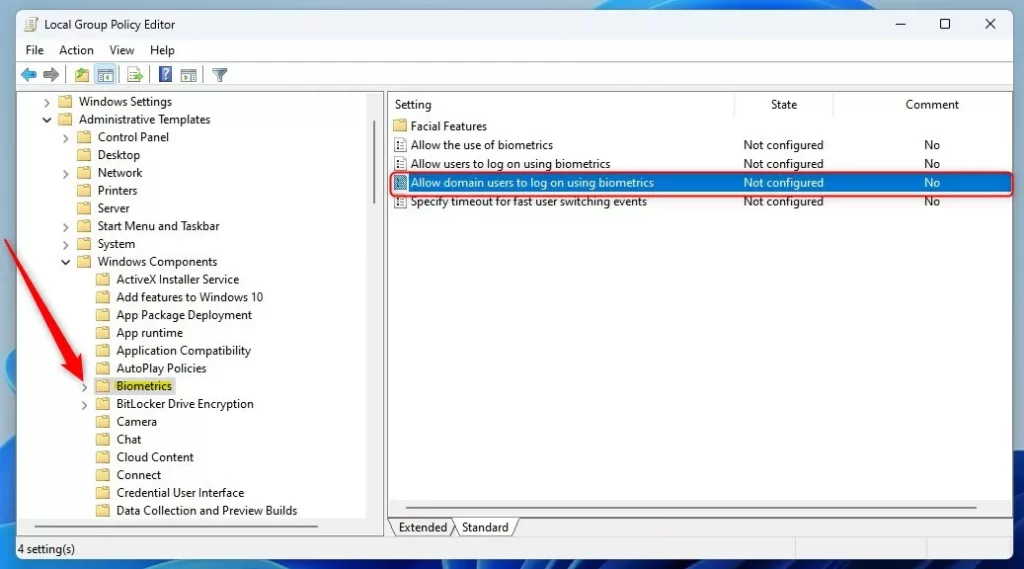

First, open the Local Group Policy Editor.

Then expand the following folders Computer Configuration -> Administrative Templates -> Windows Components -> Biometrics.

Computer Configuration -> Administrative Templates -> Windows Components -> Biometrics

Next, click on the Biometrics folder on the left panel, and double-click the setting on the right called “Allow domain users to log on using biometrics” to open.

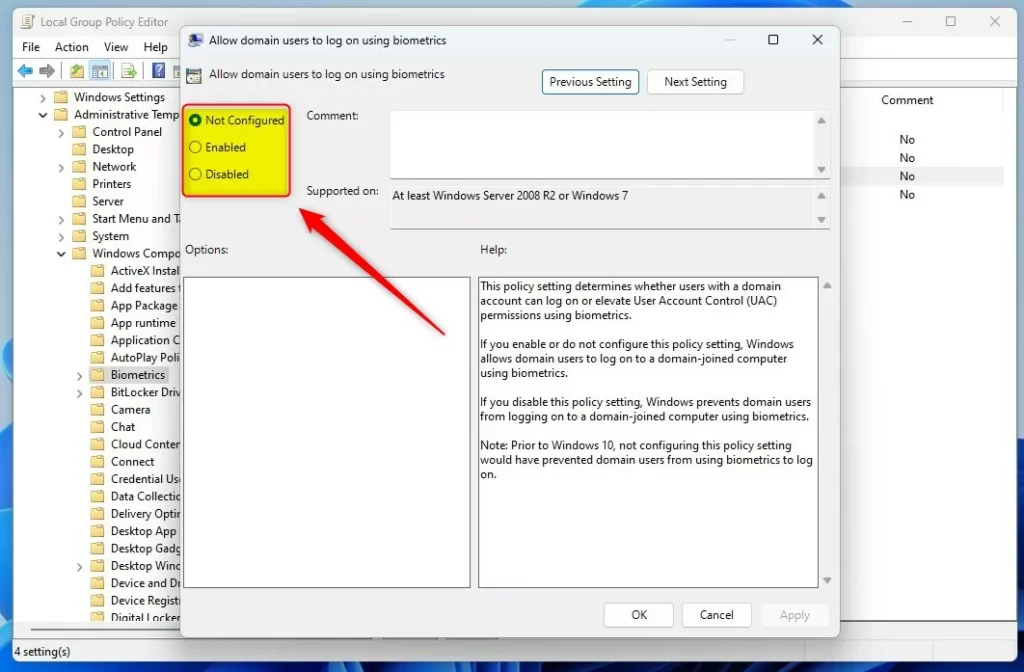

When the setting window opens, select one of the options:

- Not Configured – Same as enabled. The Biometrics service is available.

- Enabled – Windows Hello Biometrics service is available to use.

- Disabled – Windows Hello Biometrics service is unavailable, and users can use Biometrics.

Save your settings and restart your computer for the changes to apply.

Enable or disable domain users to Windows Hello Biometrics via Windows Registry Editor

Yet another way to turn on or off Windows Hello Biometrics in Windows is to use the Windows Registry Editor.

If you can’t open the Local Group Policy Editor, use the Windows Registry editor instead.

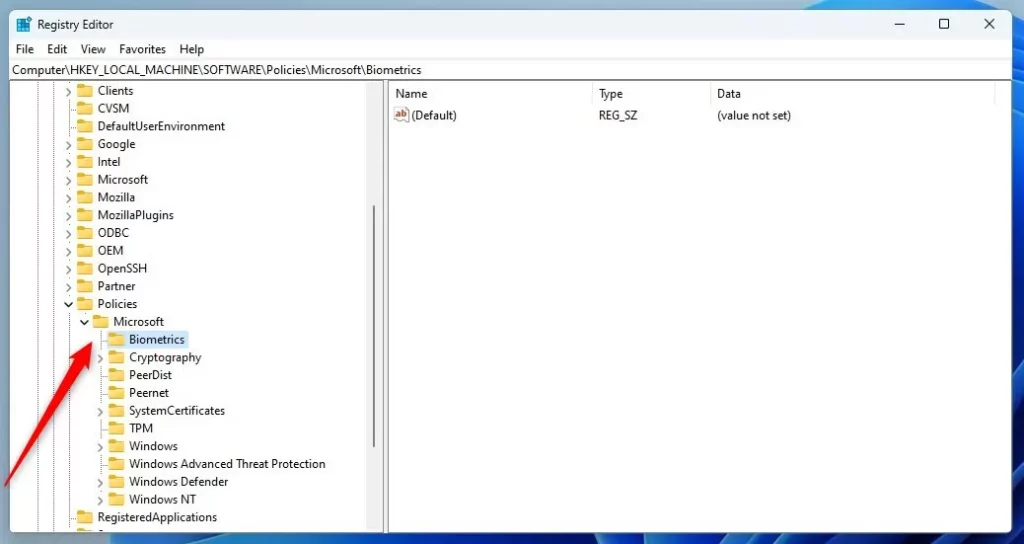

Open the Windows Registry, and navigate to the folder key path below.

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft

If you don’t see the Biometrics folder key, right-click on the Microsoft key, then create the subkey (Biometrics) folders.

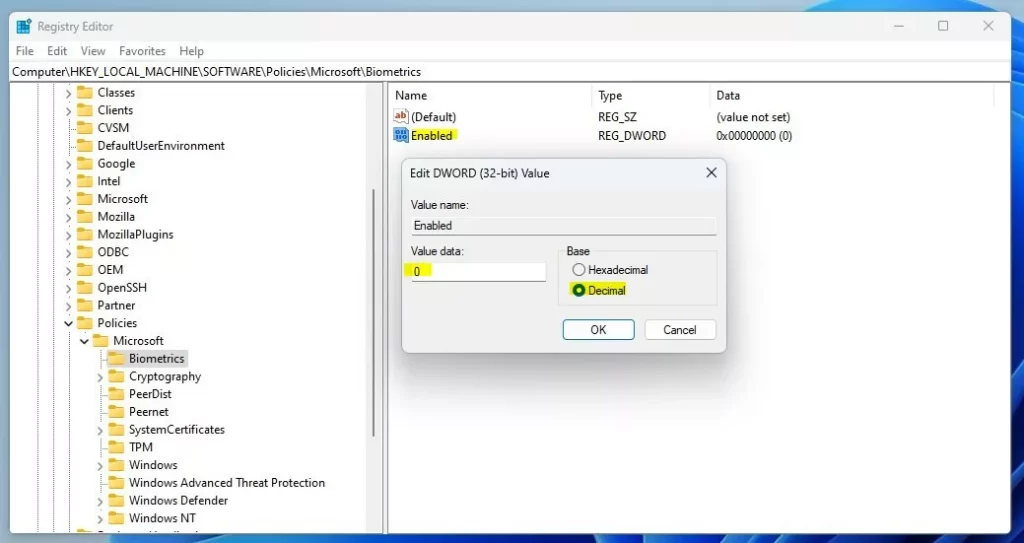

Right-click the Biometrics folder key’s right pane and select New -> DWORD (32-bit) Value. Type a new key named Enabled.

Double-click the new key item name (Enabled) and make sure the Base option is Decimal, and then update the Value data, making sure you keep your existing value:

- To turn this feature on. Type 1.

- To turn this feature off. Type 0.

Save your changes and restart your computer.

That should do it!

Conclusion:

- Enabling or disabling Windows Hello Biometrics for domain users is crucial for organizations with centralized user management.

- The process can be accomplished through the Local Group Policy Editor or the Windows Registry Editor.

- By following these steps, users can control the availability of Windows Hello Biometrics, enhancing security and data protection within their domain environment.

Provide feedback

Saved searches

Use saved searches to filter your results more quickly

Sign up

Appearance settings

Windows Hello for Business is a feature in Windows OS that is secure, phishing resistant and something every organization should strive to get 100% adoption. It is the perfect combination of organizational security and user convenience. Once enabled, your users will absolutely love it. Today we’re going to go through step by step on how to enable Windows Hello for Business Cloud Trust, and deploy the configs using Group Policy (GPO) to your hybrid machines.

Table Of Contents

- What is Windows Hello for Business

- How To Enable Windows Hello for Business Cloud Trust

- Requirements

- Creating the Azure AD Kerberos Server

- Deploy Device Settings using Group Policy

- Next Generation Credential (Ngc) Client Prerequisite Check

- User Experience

- Enabling Additional Gestures like Fingerprint, Face or Fido2

- Conclusion

So what exactly is Windows Hello for Business and why should we enable it as an organization? WH4B removes the need for traditional username and passwords (in most cases) and uses device based authentication with gestures. Biometric, fingerprint, facial recognition or PIN are all examples of useable gestures that are supported with this feature.

With Windows Hello enabled, your users can seamlessly authenticate to cloud resources AND satisfy any MFA requirements since this is a strong auth credential. This credential is tied to the device and uses a gesture to verify the identity. Once the identify has been verified, it creates what is known as a Primary Refresh Token (PRT) to seamlessly sign in to cloud resources.

How To Enable Windows Hello for Business Cloud Trust

In the past, there were some hurdles trying to get WH4B enabled for hybrid environments simply because it required a Public Key Infrastructure (PKI) to initially get the ball rolling.

Many organizations don’t have this setup in their environment so Microsoft released the latest evolution for this feature which is called Cloud Trust. Cloud Trust doesn’t require a PKI infrastructure and it doesn’t need any certificates deployed to machines or domain controllers. What does it need? Let’s touch on that right now.

Requirements

There are requirements for the infrastructure as well as the client. Both sets of requirements must be fulfilled to ensure this is working successfully.

Infrastructure Requirements:

- AzureADHybridAuthenticationManagement PowerShell Module

- Several fully patched Windows Server 2016 or later Domain Controllers

- A Domain Admin to create the Azure AD Kerberos Server object

- A Global Admin to authenticate to the Azure tenant

Client Requirements:

- Fully patched Windows 10 21H2 or later devices

- Devices are Hybrid Azure AD Joined

- Managed via Group Policy or Microsoft Intune (this article focuses on deploying via GPO)

- The user must be enrolled in MFA

Creating the Azure AD Kerberos Server

As part of the infrastructure requirements, we’ll need to install/use the AzureADHybridAuthenticationManagement PowerShell module. This module has the specific cmdlets needed to create the Azure AD Kerberos server for your on-premises domain.

#Install Powershell module Install-Module -Name AzureADHybridAuthenticationManagement -AllowClobber -Scope AllUsers

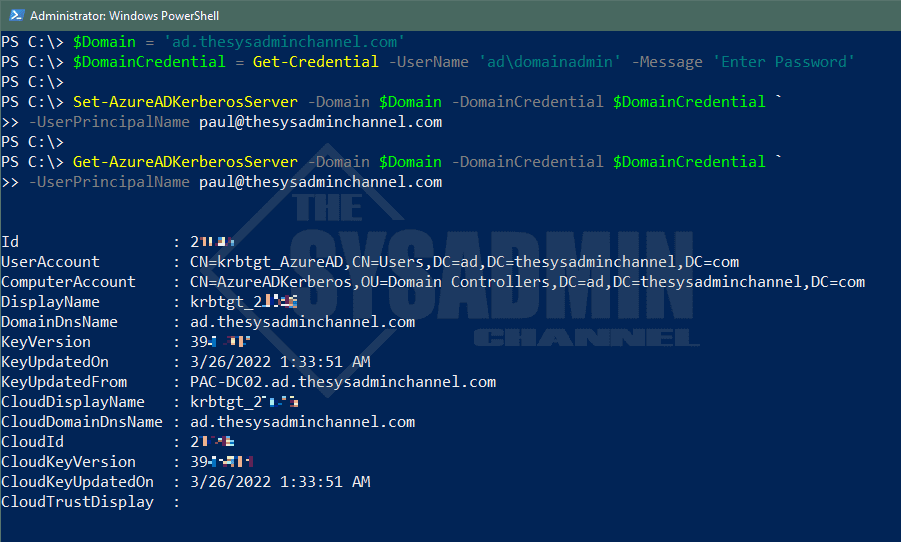

With the PowerShell module installed, we can now create the AAD Kerberos server using domain admin and global admin credentials. The domain admin credentials are needed to create the on-premises AD object and the global administrator is needed to confirm that you have proper access to the tenant.

$Domain = 'ad.thesysadminchannel.com' $DomainCredential = Get-Credential -UserName 'ad\domainadmin' -Message 'Enter Password' Set-AzureADKerberosServer -Domain $Domain -DomainCredential $DomainCredential ` -UserPrincipalName [email protected] Get-AzureADKerberosServer -Domain $Domain -DomainCredential $DomainCredential ` -UserPrincipalName [email protected]

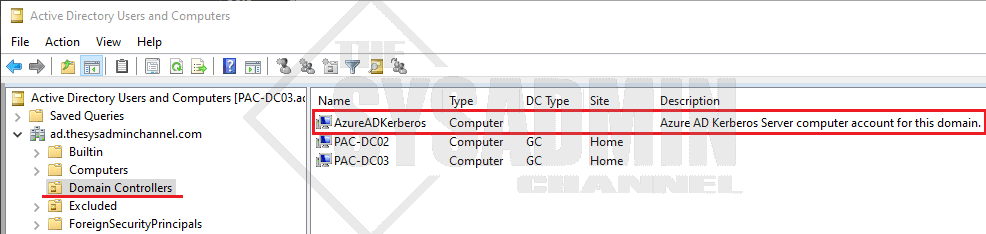

You will notice that a new computer object will be created in the Domain Controllers OU within AD.

Deploy Device Settings using Group Policy

With the Azure AD Kerberos server already created, all that’s left from an infrastructure perspective is to deploy the policy settings to the client devices. As I mentioned previously, this can be completed via Microsoft Intune, however this article is going to focus on deploying those configs via Group Policy.

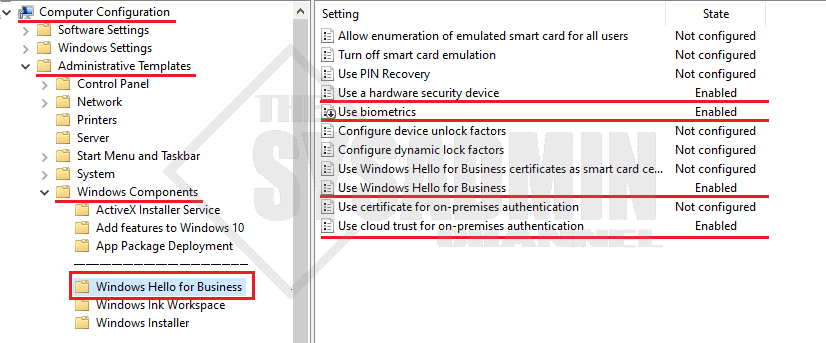

With Group Policy Editor Open:

- Navigate to Computer Configuration → Administrative Templates → Windows Components → Windows Hello for Business

- set Use a hardware security device to Enabled

- set Use biometrics to Enabled

- set Use Windows Hello for Business to Enabled

- set Use cloud trust for on-premises authentication to Enabled

- Apply the policy to your computer objects

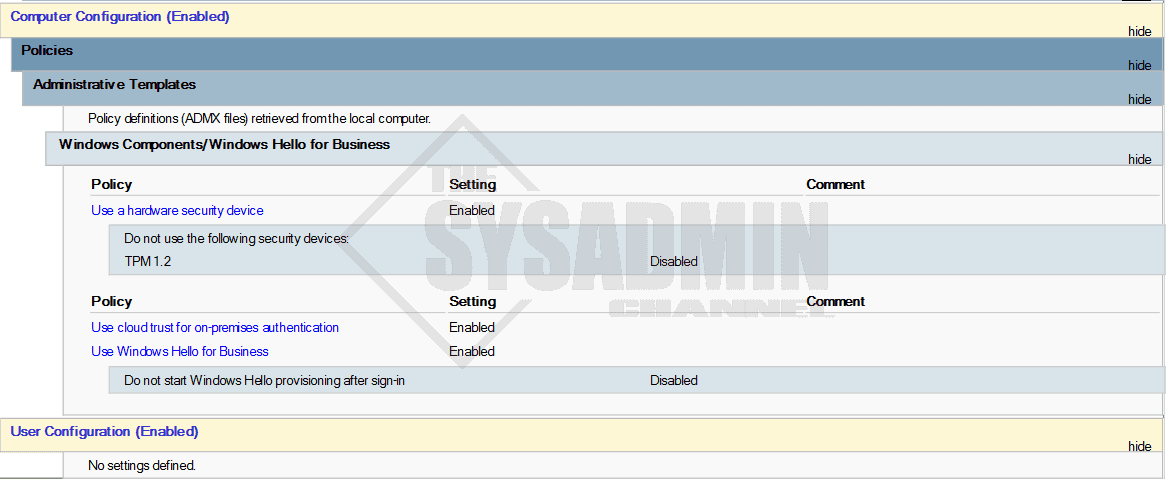

The policy should look like this in the settings page.

Next Generation Credential (Ngc) Client Prerequisite Check

Let’s head on over to the client machine to see what the current status of the device is and check if it will provision or not. This is not something the end user will be doing, however, it will provide troubleshooting tips if something is not working.

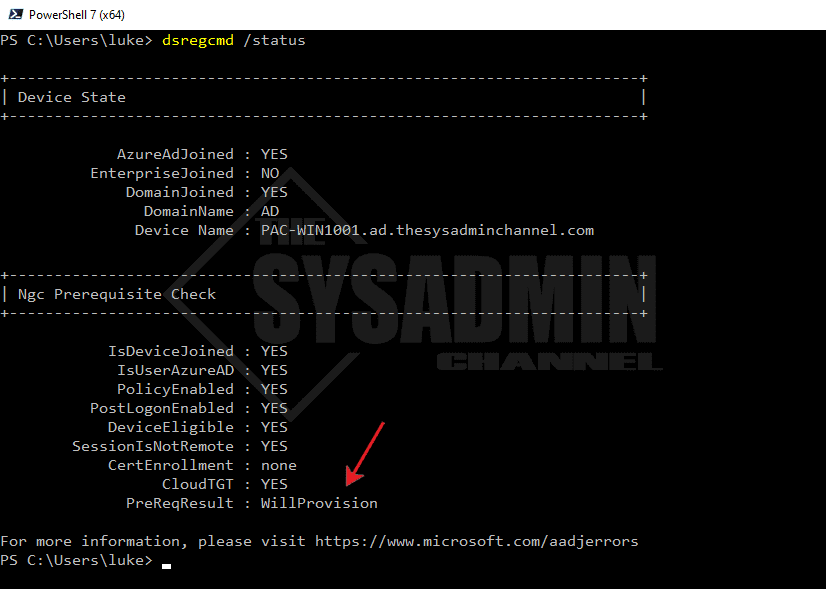

While on the client machine, open PowerShell and type: dsregcmd /status. Take a look at the device state and more importantly the Ngc Prerequisite Check (Image is edited for readability so you’ll need to scroll all the way down to see it).

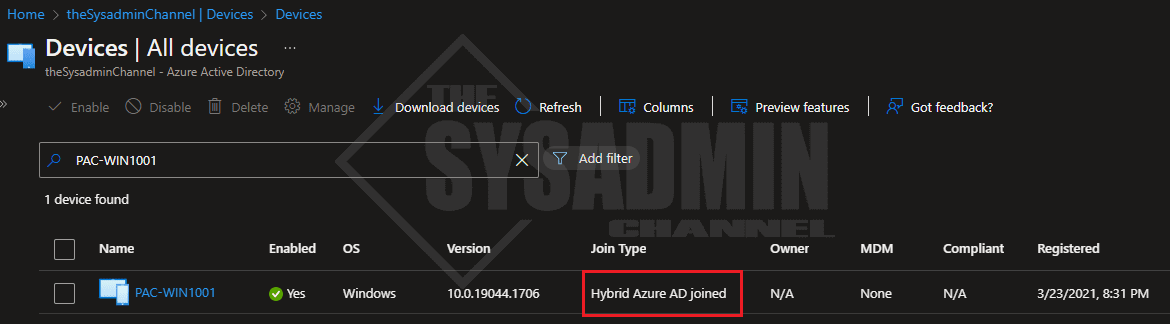

This will give you details for the provisioning state of the device. If there are any issues like the device is not joined, the CloudTGT is unknown or the device is not eligible, a good place to start troubleshooting is to make sure the device is successfully Hybrid Azure AD Joined (not Azure AD Registered)

User Experience

We’ve now confirmed that the device is eligible and our status check says that it will provision. What now?

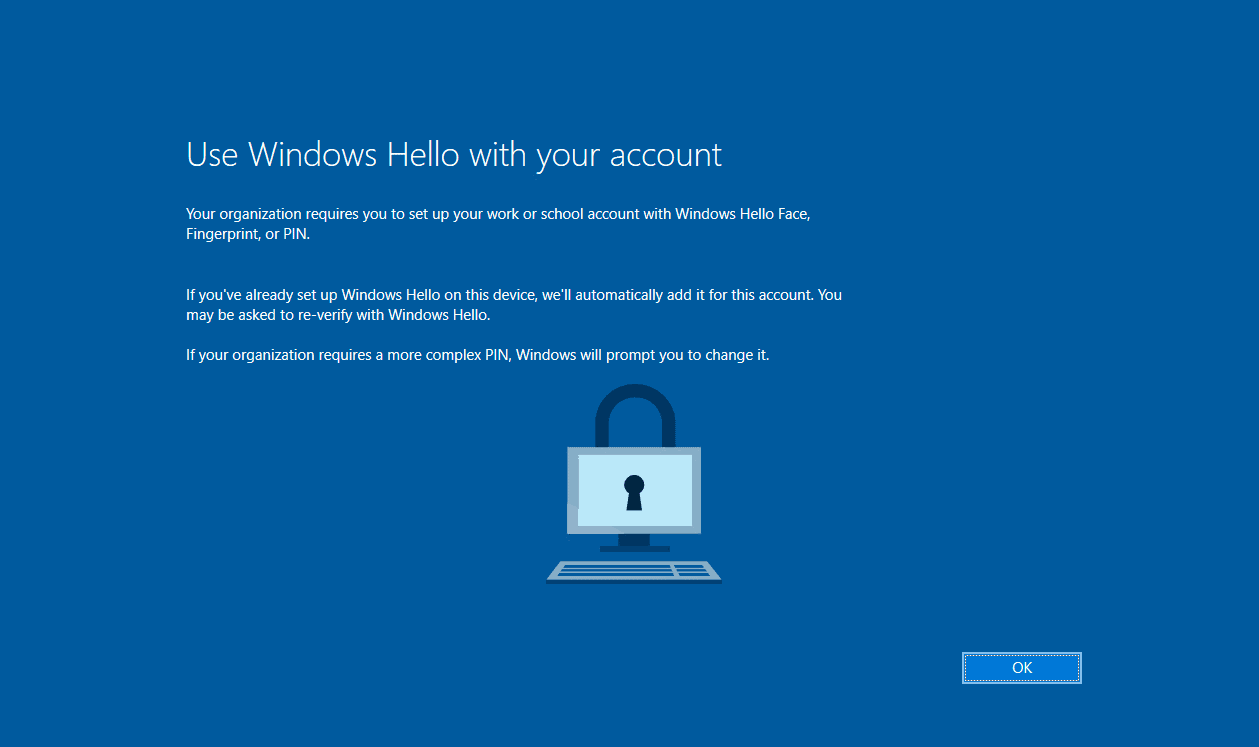

The next time the user logs in they should be prompted with the Windows Hello enrollment screen. If it’s not popping up, I’ve noticed logging out and logging back in again (instead of rebooting) usually does the trick.

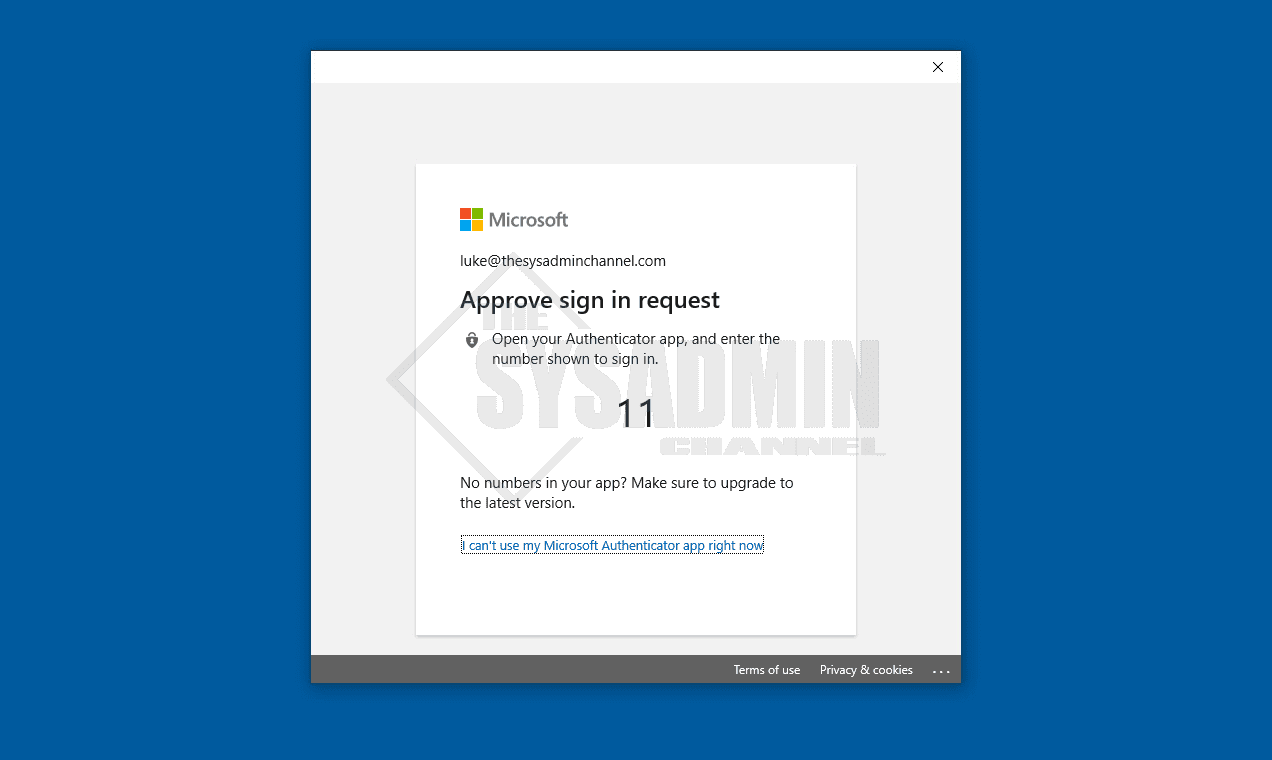

The user will need to confirm their identity for completing an MFA request. If the user is not enrolled in MFA, they’ll most likely be prompted here to enroll. However, in our case, we have MFA enrolled so we’ll just complete the MFA number matching request.

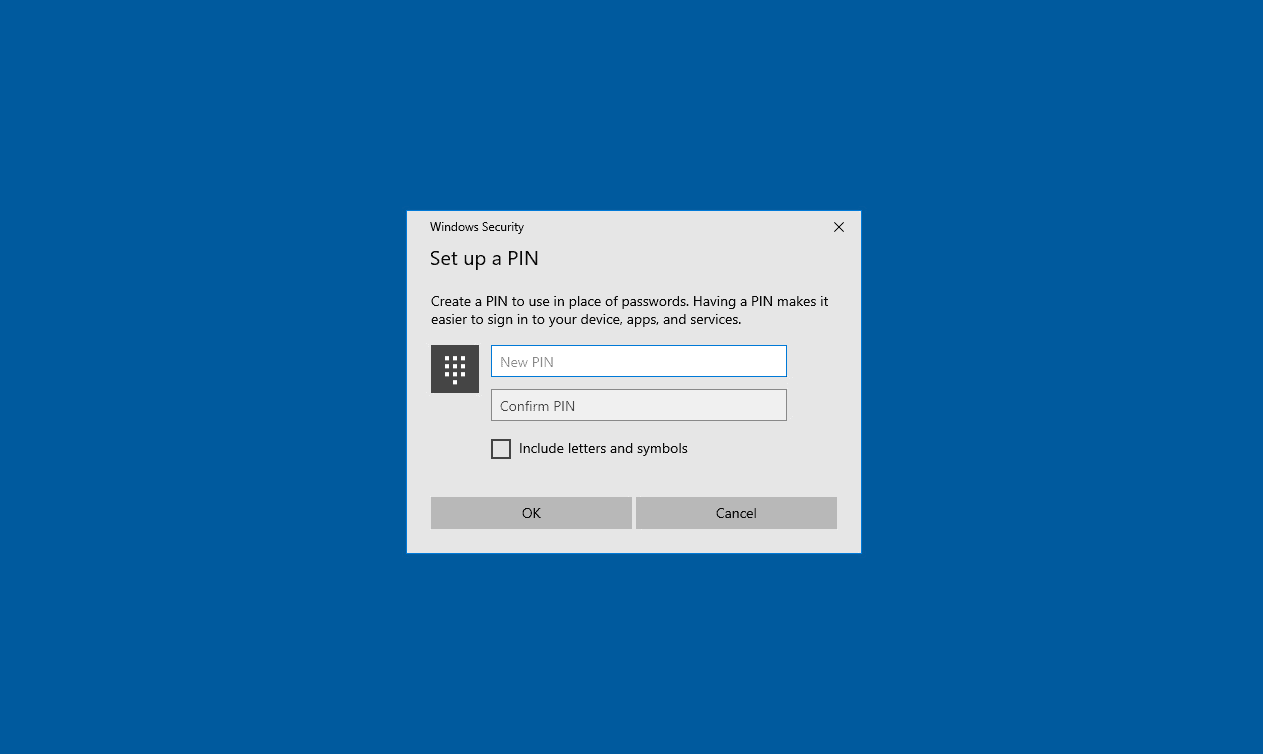

Next we’ll be prompted to set up a PIN that can be used only for this device.

If there are no issues, you should now see an All set! screen.

Enabling Additional Gestures like Fingerprint, Face or Fido2

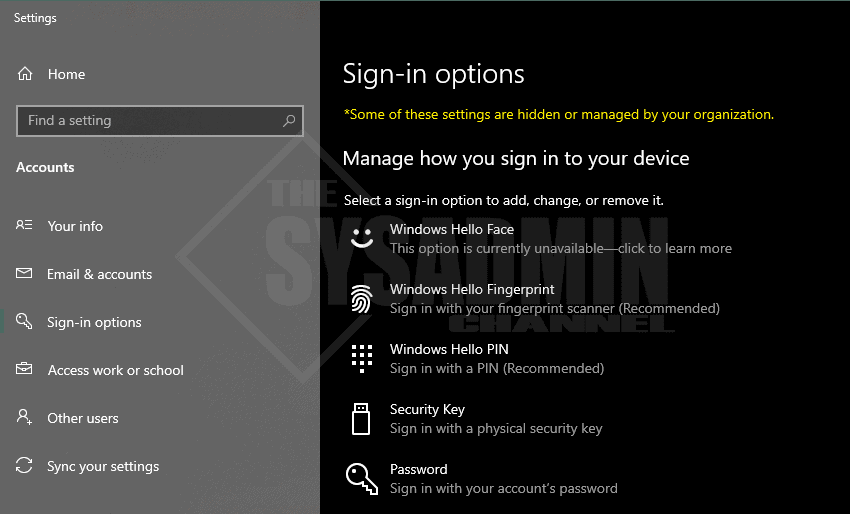

In the event you want to enable additional gestures like Fingerprint, Face or even a Fido2 security key you can do this manually without having to go through the wizard.

For example, I personally like using external USB keys like the TrustKey G320H because it supports Windows Hello Fingerprint and Fido2. Since I usually have my device with the lid closed and stowed away, this works great and it’s something I use literally everyday. If I get another key, I can enable it using these settings.

To enable additional gestures go to start → type: Sign-in options

Conclusion

Hopefully this article provided in-depth knowledge on how to enable Windows Hello for Business Cloud Trust. This implementation is honestly quite easy and doesn’t take a lot of effort to get the ball rolling. You will just need to make sure you test with a pilot group and communicate to your users what they’ll expect to see when this rolls out.