In Windows Server 2016, SSL (Secure Sockets Layer) certificates are typically stored in the Certificate Store, which is a centralized location where the operating system manages and stores digital certificates. Here’s a professional answer on where SSL certificates are stored in Windows Server 2016:

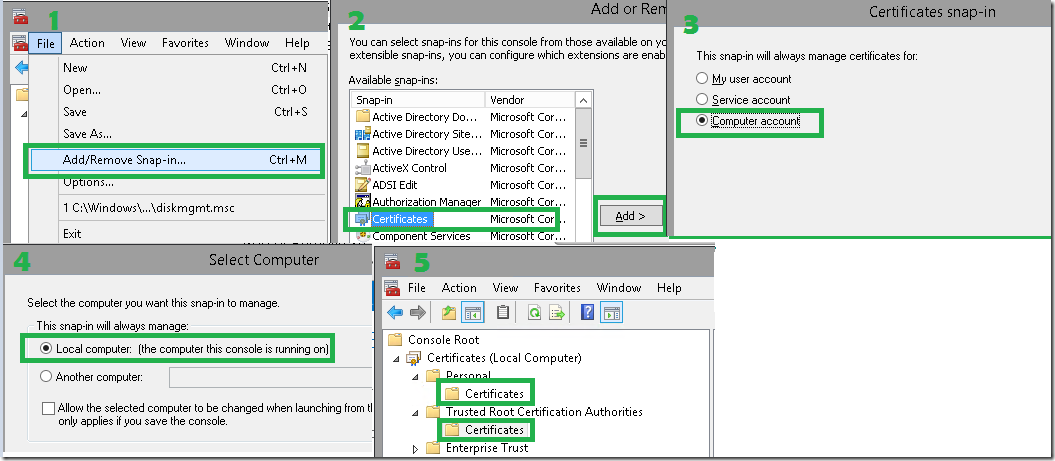

1. Launch the Microsoft Management Console (MMC): You can do this by pressing the Windows key + R on your keyboard to open the Run dialog box, then type «mmc» and hit Enter.

2. Add the Certificate Snap-in: In the MMC window, go to File > Add/Remove Snap-in (or press Ctrl+M). This will open the Add or Remove Snap-ins dialog box.

3. Select Certificates: In the Add or Remove Snap-ins dialog box, select «Certificates» and click the Add button.

4. Choose the Account: In the Certificates snap-in dialog, select «Computer account» and click Next.

5. Select Local Computer: In the next dialog box, choose «Local computer» and click Finish.

6. Certificate Store Location: Now, in the Add or Remove Snap-ins dialog, click OK. You will be back in the MMC window, and you will see the Certificates snap-in added to the list.

7. Expand the Certificate Store: Expand the Certificates snap-in in the left pane to reveal the certificate store hierarchy.

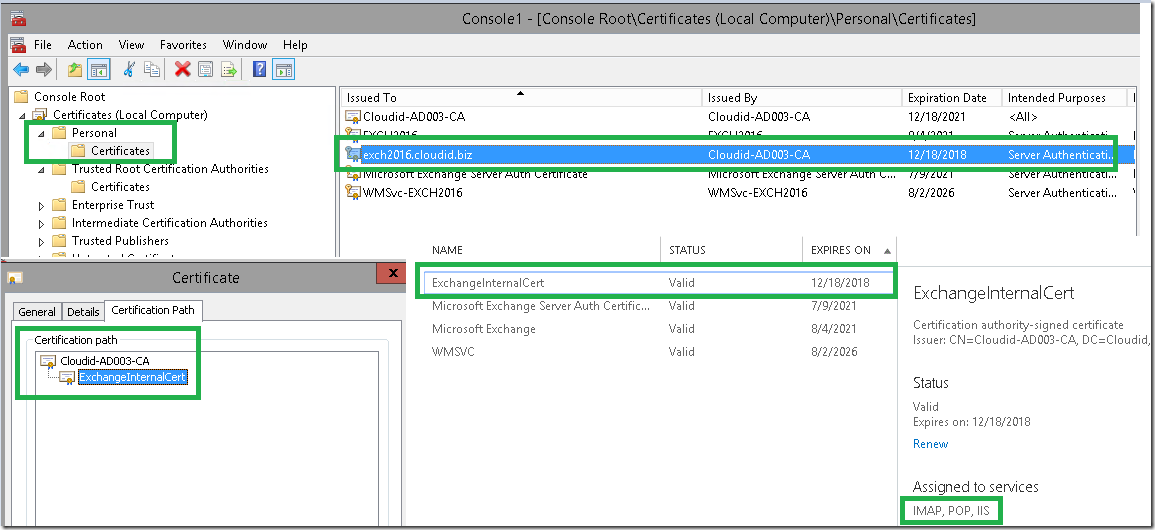

8. Locate the SSL Certificates: SSL certificates are typically stored in the «Personal» or «Web Hosting» certificate store under the «Local Computer» account. Expand these folders to find your SSL certificates.

Remember, the exact location may depend on the specific server configuration and usage scenario you have. However, in most cases, the SSL certificates can be found in the «Personal» or «Web Hosting» certificate store of the «Local Computer» account within the Certificate Store.

Please note that managing SSL certificates can be critical for maintaining secure connections, so if you are not familiar with the certificate management process, it is recommended to seek guidance from an IT professional or refer to official documentation provided by the certificate authority or the server software you are using.

Video Tutorial:How to install CA certificate in Windows server 2016?

Certificates on Windows Server 2016 are stored in the certificate store, which is a central location for managing certificates on the server. The certificate store is organized into several logical containers based on the type and purpose of the certificate. Here are the different locations where certificates can be stored on Windows Server 2016:

1. Local Machine Certificate Store:

– Trusted Root Certification Authorities: Certificates in this store represent the trusted root certification authorities that the server recognizes.

– Intermediate Certification Authorities: Certificates in this store represent intermediate certification authorities that can issue certificates on behalf of trusted root certification authorities.

– Personal: This store contains certificates associated with the server itself, such as the server’s own SSL/TLS certificate.

– Trusted People: Certificates in this store represent individuals or entities that the server trusts explicitly.

– Untrusted Certificates: This store contains certificates that are explicitly marked as untrusted.

2. User Certificate Store:

– Trusted Root Certification Authorities: Similar to the local machine store, this store contains trusted root certification authorities at the user level.

– Intermediate Certification Authorities: This store holds intermediate certification authorities at the user level.

– Personal: Certificates associated with specific user accounts are stored here.

– Trusted People: This store contains certificates that a user trusts explicitly.

– Untrusted Certificates: Certificates marked as untrusted for a user are stored here.

To access and manage these certificate stores on Windows Server 2016, you can use the Microsoft Management Console (MMC) by adding the Certificates snap-in. From there, you can navigate through the different certificate stores and perform actions such as importing, exporting, and managing certificates as needed.

Please note that this response is based on my knowledge background and the assumption that this information is accurate as of the year 2023 regarding Windows Server 2016 and the latest iPhone models, as specified in the question. It’s always a good idea to consult the official documentation or professional resources for the most up-to-date information.

How do I get an SSL certificate from Windows Server?

To obtain an SSL certificate from Windows Server, you can follow these steps:

1. Generate a Certificate Signing Request (CSR): Use the Internet Information Services (IIS) Manager to generate a CSR. Launch IIS Manager, select your server, and open the «Server Certificates» feature. Click on «Create Certificate Request» and provide the requested information, such as the common name (domain name) for which you need the SSL certificate. Save the CSR file to a location on your server.

2. Submit the CSR to a Certificate Authority (CA): Choose a trusted CA that offers SSL certificates and go to their website. Look for a section to request an SSL certificate or search for their SSL certificate purchase process. Follow the instructions, and when prompted, copy and paste the contents of the CSR file generated in the previous step. Supply any additional information required and complete the purchase process.

3. Authenticate and validate your domain: Depending on the CA, you may need to go through a verification process to prove ownership of the domain for which you’re requesting the SSL certificate. This typically involves verifying email addresses associated with the domain or uploading files provided by the CA to your server.

4. Obtain the SSL certificate: Once the verification process is complete, the CA will issue the SSL certificate. They will provide you with the SSL certificate files in either a ZIP file or through email communication. Download and extract the certificate files to a location on your server.

5. Install the SSL certificate on Windows Server: Return to the IIS Manager and open the «Server Certificates» feature again. Click on «Complete Certificate Request» and browse for the SSL certificate file (usually with a .cer or .crt extension) obtained from the CA. Provide a friendly name to identify the certificate, and click «OK» to complete the installation process.

6. Bind the SSL certificate to your website: To secure a website with the newly installed SSL certificate, open the IIS Manager and navigate to your website. Right-click on it, select «Edit Bindings,» and choose «https» as the type. Select the SSL certificate from the list of available certificates and click «OK» to bind the certificate to your website.

That’s it! You’ve successfully obtained and installed an SSL certificate on your Windows Server. Your website should now be accessible over a secure HTTPS connection, helping to protect the confidentiality and integrity of user data.

How do I retrieve my SSL certificate?

To retrieve your SSL certificate, follow these steps:

1. Contact your SSL certificate provider: Reach out to the company or organization from whom you purchased the SSL certificate. They will have a process in place to assist you with certificate retrieval. Visit their website or call their customer support helpline for guidance.

2. Provide necessary information: When contacting your SSL certificate provider, be prepared to provide the required information to verify your identity and ownership of the certificate. This may include your account details, domain name, order number, or any other relevant information they might request.

3. Follow the verification process: The SSL certificate provider will have specific steps for verifying your identity and ownership of the certificate. This can involve methods like email verification, DNS record change, or file-based authentication. Cooperate with their instructions to complete the verification process promptly.

4. Retrieve the certificate files: Once your identity is verified, the SSL certificate provider will provide you with the necessary certificate files. These files usually include the SSL/TLS certificate, intermediate CA certificates, and sometimes a private key. Typically, these files are sent over email or made available for download in your account portal.

5. Install the certificate on your server: After obtaining the certificate files, you’ll need to install them on your web server or hosting platform. The exact method will vary depending on the server software or hosting provider you are using. Refer to the server or hosting documentation for instructions on how to install SSL certificates.

6. Test the SSL installation: Once the certificate is installed, it’s essential to test the SSL installation to ensure that everything is working correctly. Use online SSL checking tools or your SSL certificate provider’s validation tools to verify the certificate’s installation and check for any issues or errors.

Remember, the process of retrieving an SSL certificate may differ slightly depending on the SSL certificate provider you used. It’s always recommended to consult their documentation or reach out to their support for specific instructions related to your certificate purchase.

How do I find my SSL certificate?

As a tech blogger, I can provide you with steps to help you locate your SSL certificate without mentioning that I am an technical blogger.

1. Login to your web hosting account:

Access your web hosting account using the provided credentials, typically through the hosting provider’s website or control panel.

2. Navigate to the SSL/TLS section:

Look for an SSL/TLS or Security section within your hosting account, as the name may vary depending on the hosting provider.

3. Locate your SSL certificate:

Once you’re in the SSL/TLS section, search for a specific area that displays SSL certificates. It might be called SSL Certificates, Manage SSL, or similar.

4. View the details of your SSL certificate:

Click on the relevant SSL certificate to view its details. This will provide you with information about the certificate, including its issuer, expiration date, and any associated websites or domains.

5. Download the certificate:

In most cases, there will be an option to download the SSL certificate. Click on the download button to save the certificate on your computer.

6. Ensure proper installation:

After downloading the SSL certificate, make sure it is properly installed on the server where your website or domain is hosted. This process may involve configuring your web server or utilizing tools provided by your hosting provider.

It’s important to note that the exact steps may vary depending on the hosting provider and the control panel they offer. However, in most cases, the SSL certificate can be found within the SSL/TLS or Security section of your hosting account.

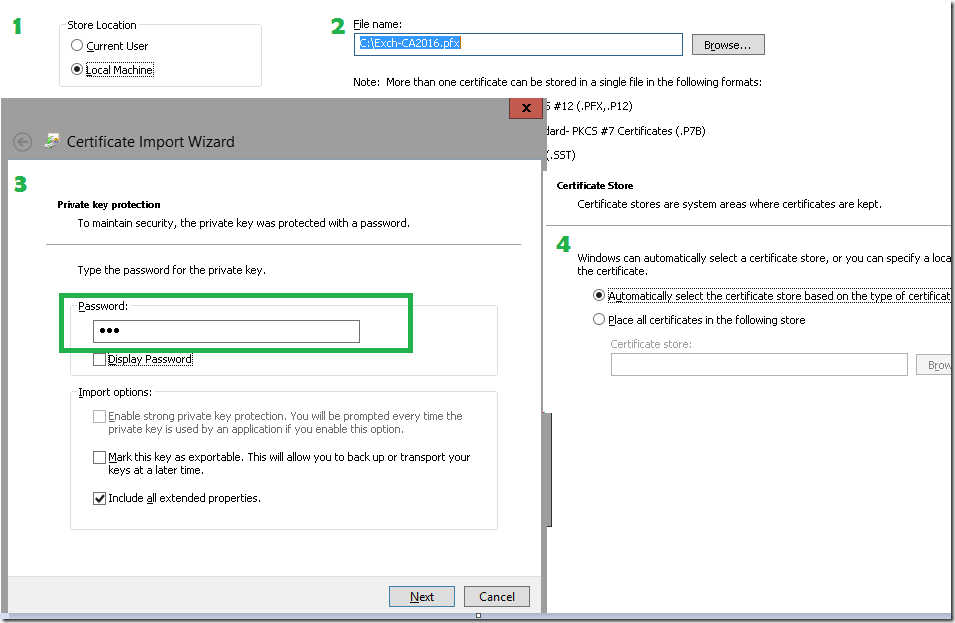

How do I add a certificate to Windows server 2016?

To add a certificate to a Windows Server 2016, you can follow these steps:

1. Open the «Start» menu and search for «mmc» to launch the Microsoft Management Console.

2. From the «File» menu, select «Add/Remove Snap-in.«

3. In the «Add or Remove Snap-ins» window, select «Certificates» and click on the «Add» button.

4. Choose «Computer account» and click on «Next.«

5. Select «Local computer» and click on «Finish» and then «OK.«

6. Expand the «Certificates (Local Computer)» folder and find the type of certificate you want to add.

7. Right-click on the relevant certificate store, such as «Personal» or «Trusted Root Certification Authorities,» and select «All Tasks» and then «Import.«

8. The Certificate Import Wizard will open. Click on «Next.«

9. Click on the «Browse» button and locate the certificate file you wish to import.

10. Click on «Next,» and then choose the certificate store you want to add the certificate to.

11. Click on «Next,» review the information, and click on «Finish» to complete the import process.

12. You should see a message indicating the successful import of the certificate.

13. Close the MMC console.

By following these steps, you should now have successfully added a certificate to your Windows Server 2016.

Where are certificates in Active Directory?

In the Active Directory (AD) infrastructure, certificates are typically stored in the Certificate Services store. They are usually associated with user accounts, computers, or services within the directory. Here are the steps to locate certificates in Active Directory:

1. Launch the Active Directory Users and Computers management console. This can be done by typing «dsa.msc» in the Run dialog or searching for «Active Directory Users and Computers» in the Start menu.

2. Once the console opens, navigate to the desired container or organizational unit (OU) where the user, computer, or service account is located.

3. Right-click on the appropriate object (user, computer, or service account) and select «Properties» from the context menu.

4. In the properties dialog box, go to the «Certificates» tab.

5. Here, you can view the certificates associated with the selected object. This tab provides information about the certificates, such as the certificate issuer, expiration date, and intended purposes.

It’s worth noting that the «Certificates» tab will only be available if the object in Active Directory has certificates associated with it. If there are no certificates, the tab will not appear.

Furthermore, it’s important to have the necessary permissions to view and manage certificates in Active Directory. Access to view and manage certificates is generally granted to administrators or users with specific delegated permissions.

Please note that these instructions are applicable to the current version of Active Directory at the time of writing and may vary slightly in future versions.

Данный материал является переводом оригинальной статьи «ATA Learning : Michael Soule : Manage Certs with Windows Certificate Manager and PowerShell».

Работа с сертификатами обычно является одной из тех дополнительных задач, которые вынужден брать на себя системный администратор Windows. Диспетчер Сертификатов Windows (Windows Certificate Manager) — это один из основных инструментов, который позволяет выполнять эту работу.

В этой статье мы рассмотрим работу с сертификатами применительно к операционной системе Windows. Если же вы хотите узнать больше о том, как работают сертификаты в целом, ознакомьтесь с сопутствующей статьей «Your Guide to X509 Certificates».

Понимание хранилищ сертификатов

В диспетчере сертификатов Windows все сертификаты находятся в логических хранилищах, называемых «хранилищами сертификатов». Хранилища сертификатов – это «корзины», в которых Windows хранит все сертификаты, которые в настоящее время установлены, и сертификат может находиться более чем в одном хранилище.

К сожалению, хранилища сертификатов — не самая интуитивно понятная концепция для работы. О том, как различать эти хранилища и как с ними работать, вы прочитаете ниже.

Каждое хранилище находится в Реестре Windows и в файловой системе. При работе с сертификатом в хранилище вы взаимодействуете с логическим хранилищем, не изменяя напрямую реестр или файловую систему. Этот более простой способ позволяет вам работать с одним объектом, в то время как Windows заботится о том, как представить этот объект на диске.

Иногда можно встретить хранилища сертификатов, называемые физическими или логическими хранилищами. Физические хранилища ссылаются на фактическую файловую систему или место в реестре, где хранятся разделы реестра и / или файл(ы). Логические хранилища — это динамические ссылки, которые ссылаются на одно или несколько физических хранилищ. С логическими хранилищами намного проще работать, чем с физическими хранилищами для наиболее распространенных случаев использования.

Windows хранит сертификаты в двух разных областях — в контексте пользователя и компьютера. Сертификат помещается в один из этих двух контекстов в зависимости от того, должен ли сертификат использоваться одним пользователем, несколькими пользователями или самим компьютером. В остальной части этой статьи сертификат в контексте пользователя и компьютера будет неофициально называться сертификатами пользователей и сертификатами компьютеров.

Сертификаты пользователей

Если вы хотите, чтобы сертификат использовался одним пользователем, то идеальным вариантом будет хранилище пользовательских сертификатов внутри Диспетчера сертификатов Windows. Это общий вариант использования процессов аутентификации на основе сертификатов, таких как проводной IEEE 802.1x.

Сертификаты пользователей находятся в профиле текущего пользователя и логически отображаются только в контексте этого пользователя. Сертификаты пользователей «сопоставлены» и уникальны для каждого пользователя даже в одних и тех же системах.

Компьютерные сертификаты

Если сертификат будет использоваться всеми пользователями компьютера или каким-либо системным процессом, его следует поместить в хранилище в контексте компьютера. Например, если сертификат будет использоваться на веб-сервере для шифрования связи для всех клиентов, размещение сертификата в контексте компьютера будет подходящим вариантом.

Вы увидите, что хранилище сертификатов компьютера логически сопоставлено для всех пользовательских контекстов. Это позволяет всем пользователям использовать сертификаты в хранилище сертификатов компьютера в зависимости от разрешений, настроенных для закрытого ключа.

Сертификаты компьютера находятся в кусте реестра локального компьютера и в подкаталогах \ProgramData. Сертификаты пользователя находятся в кусте реестра текущего пользователя и в подкаталогах \AppData. Ниже вы можете увидеть, где каждый тип хранилища находится в реестре и файловой системе.

| Контекст | Путь реестра | Объяснение |

|---|---|---|

| User | HKEY_CURRENT_USER SOFTWARE\Microsoft\SystemCertificates\ |

Физическое хранилище для пользовательских открытых ключей |

| User | HKEY_CURRENT_USER SOFTWARE\Policies\Microsoft\SystemCertificates\ |

Физическое хранилище для пользовательских открытых ключей, установленных объектами групповой политики Active Directory (AD) (GPO) |

| Computer | HKEY_LOCAL_MACHINE SOFTWARE\Microsoft\SystemCertificates\ |

Физическое хранилище общедоступных ключей для всей машины |

| Computer | HKEY_LOCAL_MACHINE SOFTWARE\Microsoft\Cryptography\Services\ |

Физическое хранилище ключей, связанных с определенной службой |

| Computer | HKEY_LOCAL_MACHINE SOFTWARE\Policies\Microsoft\SystemCertificates\ |

Физическое хранилище открытых ключей для всей машины, установленных объектами групповой политики. |

| Computer | HKEY_LOCAL_MACHINE SOFTWARE\Microsoft\EnterpriseCertificates\ |

Физическое хранилище общедоступных ключей, установленных корпоративными контейнерами PKI в домене AD |

| Контекст | Расположение файла | Объяснение |

|---|---|---|

| User | $env:APPDATA\Microsoft\SystemCertificates\ | Физическое хранилище для пользовательских открытых ключей и указателей на закрытые ключи |

| User | $env:APPDATA\Microsoft\Crypto\ | Физическое хранилище для контейнеров закрытых ключей для конкретных пользователей |

| Computer | $env:ProgramData\Microsoft\Crypto\ | Физическое хранилище для контейнеров закрытых ключей для всей машины |

Предварительные требования

В оставшейся части этой статьи вы найдете несколько примеров, демонстрирующих взаимодействие с хранилищами сертификатов Windows. Чтобы воспроизвести эти примеры, убедитесь, что выполняются следующие требования:

- Windows Vista, Windows Server 2008 или более новая операционная система. В показанных примерах используется Windows 10 Корпоративная версии 1903.

- Знакомство с PowerShell. Хотя это и не обязательно, этот язык будет использоваться для ссылки на сертификаты, где это необходимо. Все показанные примеры были созданы с помощью Windows PowerShell 5.1.

- Вам не потребуется устанавливать какие-либо специальные сертификаты, но использование самозаверяющего сертификата полезно.

Управление сертификатами в Windows

В Windows есть три основных способа управления сертификатами:

- Оснастка консоли управления Microsoft (MMC) сертификатов (certmgr.msc)

- PowerShell

- Инструмент командной строки certutil

В этой статье вы узнаете, как управлять сертификатами с помощью оснастки Certificates MMC и PowerShell. Если вы хотите узнать больше о том, как использовать certutil, ознакомьтесь с документацией Microsoft.

PowerShell против диспетчера сертификатов Windows

Поскольку в Windows можно управлять сертификатами несколькими способами, встаёт вопрос выбора, что лучше использовать — GUI (MMC) или командную строку с PowerShell.

Во-первых, рассмотрим жизненный цикл сертификата. Если вы собираетесь установить или удалить один сертификат только один раз, рассмотрите возможность использования MMC. Но если вы управляете несколькими сертификатами или выполняете одну и ту же задачу снова и снова, использование командной строки может оказаться правильным решением. Даже если вы не умеете писать сценарии PowerShell, вам стоит этому научиться, если у вас есть много разных сертификатов, которыми нужно управлять.

Давайте сначала посмотрим, как обнаружить сертификаты, установленные в Windows, с помощью диспетчера сертификатов и PowerShell.

Использование диспетчера сертификатов Windows (certmgr.msc)

Чтобы просмотреть сертификаты с помощью MMC, откройте Диспетчер сертификатов: откройте меню «Пуск» и введите certmgr.msc. Это вызовет Windows Certificates MMC. Это начальное представление предоставит обзор всех логических хранилищ, отображаемых в левом окне.

На снимке экрана ниже видно, что выбрано логическое хранилище доверенных корневых центров сертификации

Просмотр физических хранилищ

По умолчанию Диспетчер сертификатов Windows не отображает физические хранилища. Чтобы показать их, в верхнем меню оснастки выбирайте «View» > «Options«. Затем вы увидите варианты отображения физических хранилищ сертификатов. Включение этого параметра упрощает определение конкретных путей в Windows.

Теперь вы можете видеть, что дополнительные контейнеры показаны в примере логического хранилища доверенных корневых центров сертификации, показанном ранее. Сертификаты по-прежнему сгруппированы относительно их логических хранилищ, но теперь вы можете увидеть физическое хранилище «Реестр».

Проверка атрибутов в диспетчере сертификатов Windows

Есть много атрибутов сертификата, которые вы можете увидеть при просмотре их с помощью MMC. Например, вы, вероятно, захотите выбрать определенные сертификаты по их атрибутам. Самый простой способ сделать это — указать Serial Number сертификата или значение Thumbprint. Если сертификат был подписан центром сертификации (CA), при выдаче он будет иметь серийный номер. Thumbprint вычисляется каждый раз при просмотре сертификата.

Вы можете увидеть некоторые атрибуты сертификата, открыв его в MMC, как показано ниже.

Следует отметить одну важную особенность — встроенные закрытые ключи. Сертификаты в Windows также могут иметь соответствующий закрытый ключ. Эти закрытые ключи хранятся в соответствующих физических хранилищах в виде зашифрованных файлов.

Чтобы быстро отличать сертификаты с соответствующим закрытым ключом и без него, посмотрите на значок сертификата. В Диспетчере сертификатов Windows, если значок просто выглядит как лист бумаги с лентой, соответствующий закрытый ключ отсутствует. Если у сертификата есть закрытый ключ, вы увидите ключ на значке MMC, и ключ в нижней части вкладки «Общие» при открытии сертификата

Использование PowerShell по физическому хранилищу

Как и в случае с MMC, вы можете просматривать сертификаты и управлять ими с помощью PowerShell. Давайте сначала проверим сертификаты в их физических хранилищах (реестр и файловая система).

Используя PowerShell командлет Get-ChildItem, вы можете перечислить все ключи и значения внутри родительского пути в реестре. Приведенная ниже команда перечислит все сертификаты вошедшего в систему пользователя в логическом хранилище промежуточных центров сертификации.

Get-ChildItem -Path 'HKCU:\Software\Microsoft\SystemCertificates\CA\Certificates'

Каждая запись в кусте реестра, который вы видите, будет соответствовать отпечатку сертификата доверенного центра сертификации и его сертификату в соответствующем свойстве. Вы можете увидеть пример вывода ниже.

Другое распространенное хранилище — это Personal store. Ваши сертификаты для этого хранилища находятся в файловой системе, а не в реестре. В следующих командах мы покажем эти различные физические пути и их цели.

Каждый файл в каталоге, возвращенный приведенной ниже командой, соответствует сертификату, установленному в личном хранилище текущего пользователя.

Get-ChildItem -Path $env:APPDATA\Microsoft\SystemCertificates\My\Certificates\

Каждый файл, возвращаемый в приведенной ниже команде, является ссылкой на объект для закрытого ключа, созданный поставщиком хранилища ключей (KSP). Имя файла соответствует идентификатору ключа субъекта сертификата. К каждому устанавливаемому вами закрытому ключу будет добавлен соответствующий файл.

Get-ChildItem -Path $env:APPDATA\Microsoft\SystemCertificates\My\Keys\

Каждый файл в каталоге, возвращаемый следующей командой, является уникальным контейнером для зашифрованного закрытого ключа, созданного KSP. Нет прямой связи между именем файла и сертификатом, но файл является целью указателя в предыдущей команде.

Get-ChildItem -Path $env:APPDATA\Microsoft\Crypto\Keys

Использование PowerShell по логическому хранилищу

Поскольку работа с сертификатами на их физических путях встречается редко, в остальных примерах вы будете работать с логическими хранилищами.

PowerShell может получить доступ к логическим хранилищам Windows с помощью PSDrive-объекта «Cert:\«, который сопоставляет сертификаты с физическими хранилищами так же, как это делает MMC.

К сожалению, MMC и «Cert:» не маркируют логические хранилища одинаково. Ниже вы можете увидеть сравнительную таблицу общих хранилищ и их названий как в MMC, так и в «Cert:» PSDrive.

| Cert: | Certificates MMC |

|---|---|

| My | Personal |

| Remote Desktop | Remote Desktop |

| Root | Trusted Root Certification Authorities |

| CA | Intermediate Certification Authorities |

| AuthRoot | Third-Party Root Certification Authorities |

| TrustedPublisher | Trusted Publishers |

| Trust | Enterprise Trust |

| UserDS | Active Directory User Object |

Выбор сертификатов

Когда вы работаете с сертификатами, вам понадобится способ фильтрации и выбора сертификатов для выполнения определенных операций. В большинстве случаев вы будете фильтровать и выбирать сертификаты на основе значения определенного расширения.

Для следующих примеров вам нужно начать с перечисления всех установленных сертификатов в хранилище корневого ЦС.

Get-ChildItem -Path 'Cert:\CurrentUser\Root\'

Возвращенные объекты будут объектами сертификатов, которые вы можете использовать в следующих примерах.

Общие расширения уже доступны как свойства объектов сертификата. В приведенном ниже примере вы используете Get-Member для вывода списка всех свойств возвращаемых объектов.

Get-ChildItem -Path 'Cert:\CurrentUser\Root\' | Get-Member -MemberType Properties

Как видим, некоторые из этих расширений, например «Issuer», помогают найти сертификат, который вы ищете. Расширения предоставляют информацию о сертификате, например, кому он выдан, для чего его можно использовать и любые ограничения на него.

В более сложных случаях использования вам может понадобиться найти сертификаты других расширений, таких как используемый шаблон сертификата. Сложность в том, что значения этих расширений возвращаются как массив целых чисел. Эти целые числа соответствуют содержимому в кодировке ASN.1.

Покажем пример взаимодействия с свойствами типа ScriptProperty. В приведенной ниже команде вы извлекаете Key Usages.

((Get-ChildItem -Path 'Cert:\CurrentUser\Root\' | Select -First 1).Extensions | Where-Object {$_.Oid.FriendlyName -eq 'Key Usage'}).format($true)

Новая часть, которую мы вводим в приведенной выше команде, — это метод форматирования, который выполняет декодирование ASN.1. Вы передаете ему логическое значение (например, $true), чтобы определить, хотим ли мы, чтобы возвращаемый объект был однострочным или многострочным.

Попробуем использовать значение Thumbprint из сертификата в приведенной ниже команде. Значение Thumbprint устанавливается как переменная PowerShell и используется для выбора конкретного сертификата в приведенных ниже командах.

$thumb = "cdd4eeae6000ac7f40c3802c171e30148030c072"

Get-ChildItem -Path 'Cert:\CurrentUser\Root\' | Where-Object {$_.Thumbprint -eq $thumb}

Создание самозаверяющих (self-signed) сертификатов с помощью PowerShell

PowerShell может создавать самозаверяющие (self-signed) сертификаты с помощью командлета New-SelfSignedCertificate. Самозаверяющие сертификаты полезны для тестирования, поскольку они позволяют генерировать пару открытого и закрытого ключей без использования центра сертификации.

Теперь давайте создадим самозаверяющий сертификат в хранилищах текущего пользователя и локального компьютера, чтобы использовать его в примерах для следующих шагов.

В приведенном ниже примере PowerShell создает пару открытого и закрытого ключей, самозаверяющий сертификат и устанавливает их все в соответствующие хранилища сертификатов.

New-SelfSignedCertificate -Subject 'User-Test' -CertStoreLocation 'Cert:\CurrentUser\My'

New-SelfSignedCertificate -Subject 'Computer-Test' -CertStoreLocation 'Cert:\LocalMachine\My'

Использование самозаверяющих сертификатов для продуктивных сервисов не рекомендуется, поскольку не существует всех механизмов, основанных на доверии.

Импорт и экспорт сертификатов в MMC

Криптография с открытым ключом основана на широкой доступности открытого ключа. Учитывая это, вам нужны стандартные способы эффективного обмена сертификатами. Не менее важна безопасность ваших личных ключей. Хранение закрытых ключей на недоступных носителях или с материалами для аварийного восстановления — обычная практика для определенных закрытых ключей.

Оба они требуют способов хранения этих криптографических объектов в стандартных форматах. Экспорт предоставляет функции для сохранения этих объектов и обеспечения использования широко распространенных стандартных форматов файлов. Импорт позволяет вам переносить криптографические объекты в операционные системы Windows.

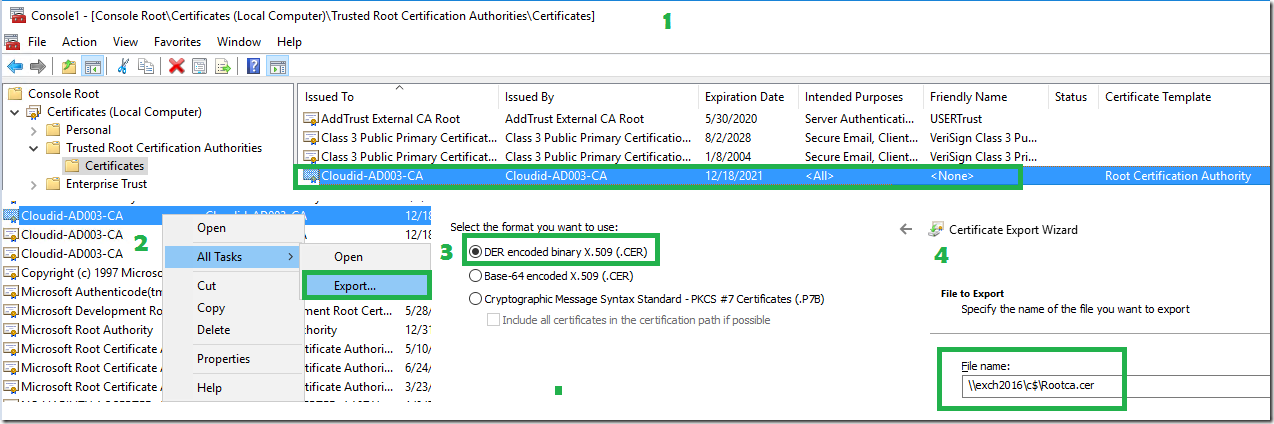

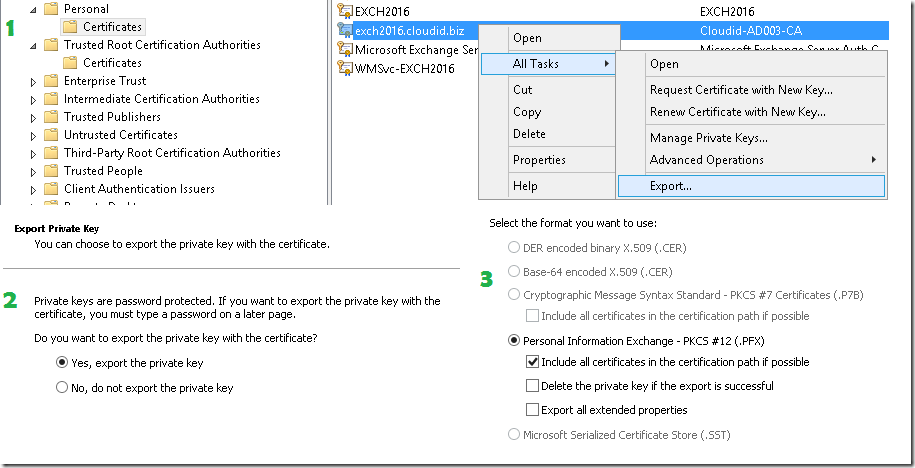

Экспорт сертификатов из MMC относительно прост. Чтобы экспортировать сертификат без закрытого ключа, щелкните сертификат в MMC, выберите меню «Все задачи», а затем «Экспорт».

Во время экспорта вам будет предложено указать формат файла, как показано ниже. Наиболее распространены варианты кодирования — DER или Base-64

Экспорт закрытых ключей

Чтобы экспортировать сертификат с соответствующим закрытым ключом, вы должны соответствовать двум критериям:

- Вошедшая в систему учетная запись должна иметь разрешение на закрытый ключ (только для сертификатов компьютеров);

- Закрытый ключ должен быть помечен как экспортируемый.

Чтобы проверить разрешения для закрытых ключей локального компьютера, вы можете выбрать сертификат с закрытым ключом, выбрать «Все задачи» и «Управление закрытыми ключами» в MMC «Сертификаты». В открывшемся диалоговом окне отображаются записи управления доступом для закрытых ключей.

Когда выше обозначенные условия выполнены, вы можете выбрать сертификат, щелкнуть «Все задачи», а затем «Экспорт», как если бы вы использовали сертификат только с открытым ключом. При экспорте теперь у вас должна присутствовать возможность выбора экспорта закрытого ключа («Yes, export the private key»), как показано ниже.

Когда вы экспортируете закрытый ключ в Windows, вы можете сохранить файл только как PFX. Этот и другие типы файлов и форматы кодирования подробно описаны в этом посте.

Для остальных параметров, отображаемых в мастере экспорта, вы можете использовать значения по умолчанию. В таблице ниже приводится краткое изложение каждого из них.

| Настройка | Описание |

|---|---|

| Including all certificates in the certification path if possible | Помогает с переносимостью эмитентов сертификатов и включает все соответствующие открытые ключи в PFX. |

| Delete the private key if the export is successful | Удаляет закрытый ключ из файла и имеет несколько распространенных вариантов использования, но одним из примеров является проверка доступа к закрытым ключам. |

| Export all extended properties | Будет включать любые расширения в текущем сертификате, они относятся к сертификатам [конкретные настройки] для интерфейсов Windows. |

| Enable certificate privacy | Обычно в экспортируемом PFX-файле шифруется только закрытый ключ, этот параметр шифрует все содержимое PFX-файла. |

| Group or user names | Вы можете использовать участника безопасности группы или пользователя из Active Directory для шифрования содержимого файла PFX, но пароль является наиболее переносимым вариантом для устаревших систем или компьютеров, не присоединенных к тому же домену. |

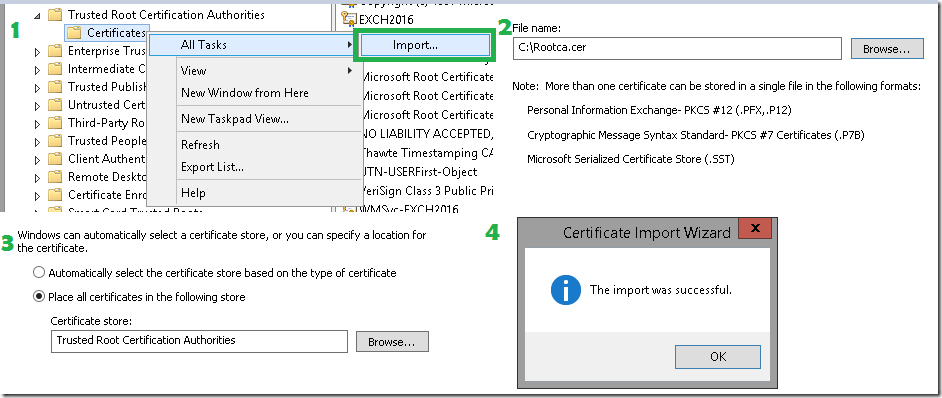

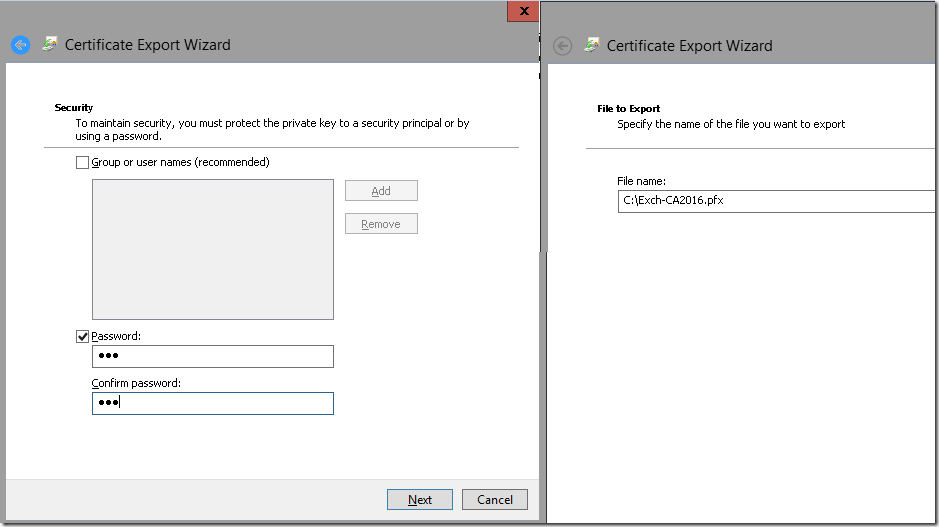

Импорт сертификатов

Функция импорта одинакова для всех поддерживаемых типов файлов сертификатов. Единственная разница в том, что если файл содержит закрытый ключ, вы можете «Отметить этот ключ как экспортируемый», о чем вы узнаете подробнее ниже. Windows будет использовать мастер импорта сертификатов.

При использовании мастера импорта сертификатов для PFX вам потребуется указать пароль, используемый для шифрования закрытого ключа. Вот еще один обзор вариантов импорта.

| Настройка | Описание |

|---|---|

| Enable strong private key protection | Требуется пароль для каждого доступа к закрытому ключу. Будьте осторожны с новыми функциями, поскольку они не будут поддерживаться во всех программах. |

| Mark this key as exportable | Вы должны стараться избегать использования этого параметра в любой конечной системе, закрытые ключи следует рассматривать так же, как и хранение паролей. |

| Protect private key using [virtualization-based security] | Этот параметр обеспечивает дополнительные функции безопасности для защиты закрытых ключей от сложных атак вредоносного ПО. |

| Include all extended properties | Относится к тем же настройкам Windows, что и при экспорте. |

Сертификаты для подписи кода PowerShell — хороший вариант использования надежной защиты закрытого ключа.

С автоматическим размещением сертификатов следует проявлять осторожность. Скорее всего, вы получите наилучшие результаты, выбрав хранилище сертификатов вручную.

Импорт и экспорт сертификатов в PowerShell

Теперь с помощью PowerShell экспортируйте один из самозаверяющих сертификатов, которые вы создали ранее. В этом примере вы выбираете сертификат в личном логическом хранилище CurrentUser, который был самозаверяющим.

$certificate = Get-Item (Get-ChildItem -Path 'Cert:\CurrentUser\My\' | Where-Object {$_.Subject -eq $_.Issuer}).PSPath

Теперь, когда вы выбрали сертификат, вы можете использовать команду Export-Certificate, чтобы сохранить файл в кодировке DER, используя команду ниже.

Export-Certificate -FilePath $env:USERPROFILE\Desktop\certificate.cer -Cert $certificate

Теперь давайте посмотрим на экспорт закрытого ключа. Ниже вы проверяете, что у выбранного сертификата есть закрытый ключ. Если он не возвращает True, то команда Get-Item, скорее всего, выбрала неправильный сертификат.

$certificate.HasPrivateKey

Ниже вы установите пароль, который будет использоваться для шифрования закрытого ключа. Затем экспортируйте выбранный сертификат в файл PFX и используйте пароль, который вы ввели ранее, чтобы зашифровать файл.

$pfxPassword = "ComplexPassword!" | ConvertTo-SecureString -AsPlainText -Force

Export-PfxCertificate -FilePath $env:USERPROFILE\Desktop\certificate.pfx -Password $pfxPassword -Cert $certificate

В случае, если необходимо выполнить импорт, как и при экспорте, есть две команды. Одна команда для импорта сертификатов и одна для импорта файлов PFX.

Ниже команда Import-Certificate импортирует файл в формате DER, который вы экспортировали ранее, в личное хранилище текущего пользователя.

Import-Certificate -FilePath $env:USERPROFILE\Desktop\certificate.cer -CertStoreLocation 'Cert:\CurrentUser\My'

Допустим, вы тоже хотите установить закрытый ключ этого сертификата.

$pfxPassword = "ComplexPassword!" | ConvertTo-SecureString -AsPlainText -Force

Import-PfxCertificate -Exportable -Password $pfxPassword -CertStoreLocation 'Cert:\CurrentUser\My' -FilePath $env:USERPROFILE\Desktop\certificate.pfx

Имейте в виду, что пароль должен быть защищенной строкой. Кроме того, если вы импортируете в хранилище локального компьютера (например, «Cert:\LocalMachine«), вам нужно будет запустить команду из командной строки администратора с повышенными привилегиями.

В приведенном выше примере вы также используете параметр -Exportable с командой, отмечая закрытый ключ как экспортируемый в будущем. По умолчанию (без указания этого параметра) экспорт не используется. Экспортируемые закрытые ключи – отельный аспект информационной безопасности, заслуживающий отдельного внимания.

Удаление сертификатов с помощью PowerShell

При удалении сертификатов помните, что понятие «Корзина Windows» в этом случае отсутствует. Как только вы удалите сертификат, он исчезнет! Это означает, что очень важно подтвердить, что вы удаляете правильный сертификат, путем проверки уникального идентификатора, такого как серийный номер или значение расширения Thumbprint.

Как и выше, в приведенной ниже команде мы выбираем самозаверяющий сертификат из личного хранилища текущего пользователя.

$certificate = Get-Item (Get-ChildItem -Path 'Cert:\CurrentUser\My\' | Where-Object {$_.Subject -eq $_.Issuer}).PSPath

Ниже вы можете увидеть свойства отпечатка, серийного номера и темы для выбранного сертификата, чтобы убедиться, что это именно тот сертификат, который вы собираетесь выбрать.

$certificate.Thumbprint

$certificate.SerialNumber

$certificate.Subject

Убедитесь, что вы выбрали правильный сертификат, который собираетесь удалить.

Приведенная ниже команда удаляет все выбранные объекты сертификата, используйте с осторожностью! Передав объект $certificate через конвейер в командлет Remove-Item в приведенной ниже команде, вы удалите все содержимое сертификата без каких-либо запросов на проверку.

$certificate | Remove-Item

Резюме

На протяжении всей этой статьи вы работали с сертификатами в Windows, изучая, как получить к ним доступ, и некоторые инструменты, которые можно использовать при работе с ними. По этой теме можно изучить гораздо больше, в том числе о том, как связать установленные сертификаты с конкретными службами или даже о том, как реализовать инфраструктуру закрытого открытого ключа (PKI) путем развертывания собственных центров сертификации (CA).

Windows Server 2016 is a widely-used operating system for server infrastructure. One of the essential aspects of server security is managing certificates. Certificates are digital documents that verify the authenticity and integrity of a website or server. They are crucial for encrypting data and ensuring secure communication. In this blog post, we will explore the challenge of checking installed certificates on Windows Server 2016 and provide various methods to accomplish this task effectively.

Video Tutorial:

The Challenge of Checking Installed Certificates on Windows Server 2016

When dealing with a Windows Server 2016 environment, it is important to be able to check and manage the installed certificates. This allows system administrators to ensure that the server’s security is up to par and that all necessary certificates are in place. However, the process of checking installed certificates can be challenging, especially for those who are new to managing server infrastructure.

Things You Should Prepare for

Before we dive into the methods of checking installed certificates, there are a few things you should prepare for. First and foremost, make sure you have administrative access to the Windows Server 2016 system. Without administrative privileges, you won’t be able to perform the necessary tasks. Additionally, it is essential to have a basic understanding of the Certificate Manager console and the purpose of certificates in general. This will help you navigate through the various methods more effectively.

Method 1: Using MMC (Microsoft Management Console)

Explanation: The MMC (Microsoft Management Console) provides a comprehensive interface for managing various aspects of a Windows Server. It also allows you to view and manage installed certificates.

Steps:

1. Press the Windows key + R to open the Run dialog box.

2. Type «mmc.exe» and press Enter to open the Microsoft Management Console.

3. In the MMC window, click on «File» in the top-left corner, and then click on «Add/Remove Snap-in.«

4. In the Add or Remove Snap-ins window, select «Certificates» from the list of available snap-ins and click on «Add.«

5. In the Certificates snap-in window, select «Computer account» and click on «Next.«

6. In the Select Computer window, leave the default setting (Local computer) selected and click on «Finish.«

7. Back in the Add or Remove Snap-ins window, click on «OK.«

8. In the MMC window, expand the «Certificates (Local Computer)» node in the left-hand pane to view the installed certificates.

Pros:

1. The MMC provides a centralized and comprehensive interface for managing various aspects of a Windows Server.

2. It allows easy access to view and manage installed certificates.

3. The Computer account option ensures that you are viewing certificates for the local computer, which may be important in multi-server environments.

Cons:

1. The MMC can be overwhelming for those unfamiliar with its interface and functionality.

2. It requires administrative access to the server.

Method 2: Via PowerShell

Explanation: PowerShell is a powerful scripting language and command-line shell that is integral to managing Windows Server systems. You can use PowerShell commands to check for installed certificates on Windows Server 2016.

Steps:

1. Open PowerShell by typing «powershell» in the Start menu search bar and selecting the Windows PowerShell app.

2. In the PowerShell console, type the following command and press Enter:

Get-ChildItem -Path cert:\LocalMachine\My

3. The command will retrieve a list of certificates installed in the «My» certificate store on the local machine.

Pros:

1. PowerShell provides a command-line interface for performing various administrative tasks, including checking installed certificates.

2. The command is simple and easy to remember.

Cons:

1. PowerShell commands may be unfamiliar to those who are not well-versed in scripting or command-line interfaces.

2. PowerShell requires administrative access to the server.

Method 3: Using Certutil

Explanation: Certutil is a command-line utility provided by Windows that allows you to manage certificates. It can be used to check installed certificates on Windows Server 2016.

Steps:

1. Open a Command Prompt by typing «cmd» in the Start menu search bar and selecting the Command Prompt app.

2. In the Command Prompt, type the following command and press Enter:

certutil -store My

3. The command will display a list of certificates installed in the «My» certificate store.

Pros:

1. Certutil is a built-in utility in Windows Server, so there is no need to install any additional software.

2. The command is simple and easy to remember.

Cons:

1. Command-line utilities like Certutil may be unfamiliar to those who are not comfortable working in a command-line interface.

2. Administrative access is required to use Certutil.

Method 4: Using Internet Information Services (IIS) Manager

Explanation: If your Windows Server 2016 system is running IIS (Internet Information Services), you can use the IIS Manager to check for installed certificates. This method is especially useful if you want to manage certificates specifically for websites hosted on the server.

Steps:

1. Open the Internet Information Services (IIS) Manager by typing «inetmgr» in the Start menu search bar and selecting the Internet Information Services (IIS) Manager app.

2. In the IIS Manager, expand the server node in the left-hand pane.

3. Expand the «Server Certificates» node to view the installed certificates.

Pros:

1. The IIS Manager provides a user-friendly interface for managing certificates, especially for websites hosted on the server.

2. It allows for easy access to view and manage installed certificates.

Cons:

1. This method is only applicable if your Windows Server 2016 system is running IIS.

2. Administrative access is required to use the IIS Manager.

There could be several reasons why you may encounter difficulties checking installed certificates on Windows Server 2016. Here are some common reasons and their respective fixes:

1. Reason: Lack of administrative access.

Fix: Ensure that you have administrative privileges on the server to perform the necessary tasks.

2. Reason: Missing or outdated software.

Fix: Make sure that the required software, such as MMC or IIS, is installed and up to date. Update the software or reinstall it if necessary.

3. Reason: Incompatibility with older versions of Windows Server.

Fix: If you are using an older version of Windows Server, some methods may not be applicable. Use the appropriate method for your specific version.

Additional Tips

Here are some additional tips to help you effectively check installed certificates on Windows Server 2016:

1. Regularly review and update certificates: Certificates expire after a certain period, so it is crucial to regularly review and renew them to ensure continued security.

2. Use certificate management tools: Consider using third-party certificate management tools that provide enhanced functionality and ease of use.

3. Implement a certificate lifecycle management process: Establish a process for managing the lifecycle of certificates, including creation, installation, renewal, and revocation.

5 FAQs about Checking Installed Certificates on Windows Server 2016

Q1: Can I check installed certificates on Windows Server 2016 without administrative access?

A: No, administrative privileges are required to perform tasks related to certificate management on Windows Server 2016.

Q2: Are the methods discussed in this blog post applicable to other versions of Windows Server?

A: Yes, the methods mentioned in this blog post can also be used for other versions of Windows Server, with slight variations based on the specific interfaces and utilities available.

Q3: Is it necessary to regularly update certificates on a Windows Server 2016 system?

A: Yes, certificates have expiration dates, and it is important to regularly review and renew them to maintain secure communication.

Q4: Can I use third-party certificate management tools instead of the built-in methods?

A: Yes, using third-party certificate management tools can provide additional features and ease of use.

Q5: Is it possible to manage certificates for websites hosted on Windows Server 2016 using the IIS Manager?

A: Yes, the IIS Manager allows you to manage certificates specifically for websites hosted on your Windows Server 2016 system.

In Conclusion

Checking installed certificates on Windows Server 2016 is a crucial task for maintaining server security and ensuring secure communication. We have explored several methods, including using the MMC, PowerShell, Certutil, and the IIS Manager. Each method has its pros and cons, and the choice depends on individual preferences and the specific requirements of the server environment. By following the outlined steps and considering the additional tips, you can effectively check installed certificates on your Windows Server 2016 system and ensure a secure server infrastructure.

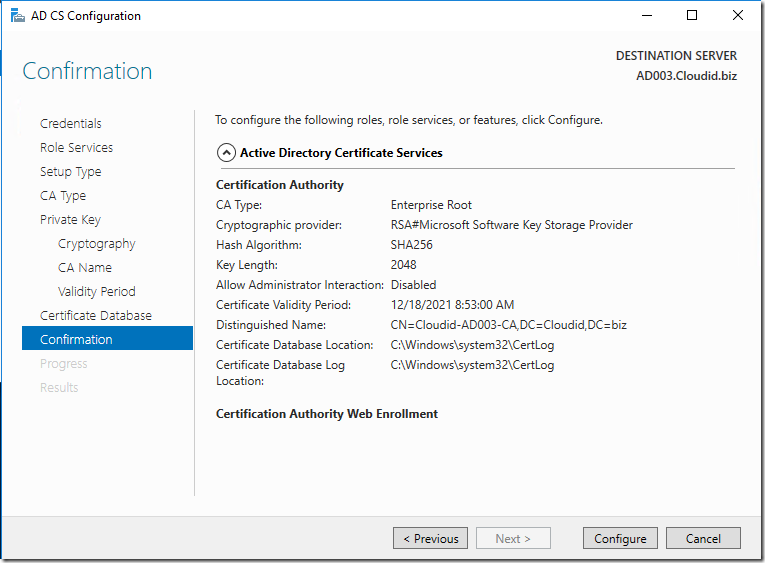

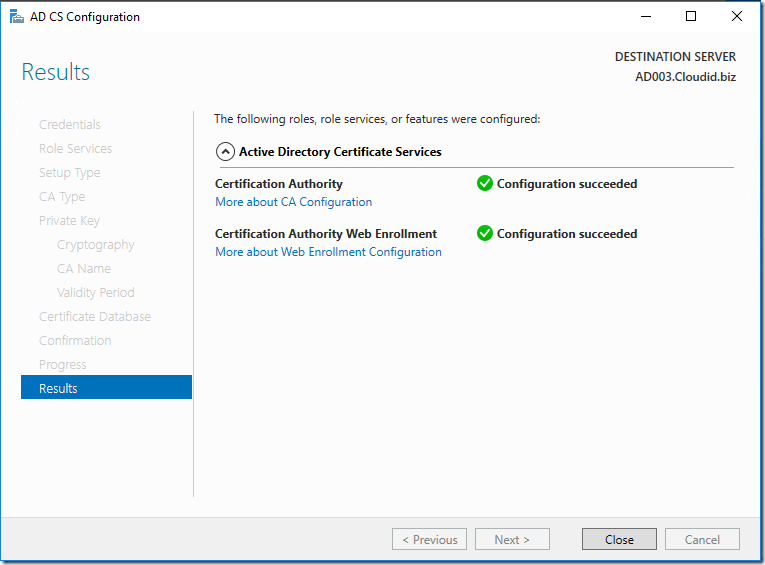

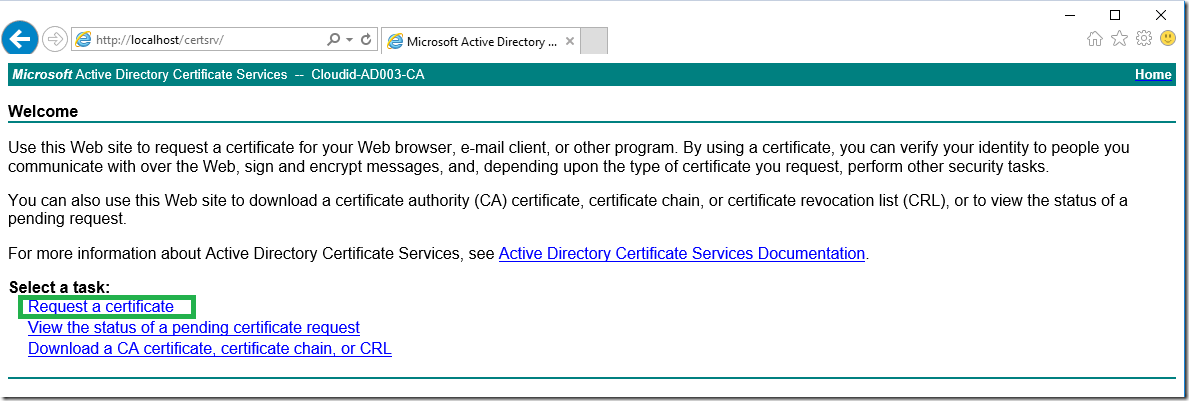

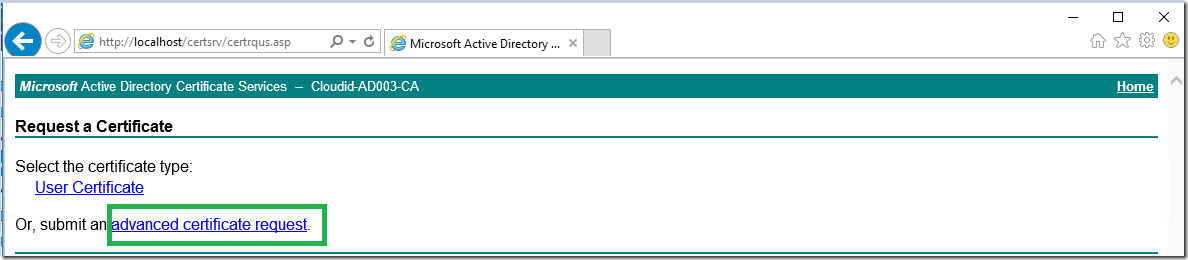

А вот и финальная третья часть нашей серии статей о центре сертификации на предприятии. Сегодня рассмотрим развертывание службы сертификатов на примере Windows Server 2016. Поговорим о подготовке контроллера домена, подготовке веб-сервера, установке корневого и издающего центров сертификации и об обновлении сертификатов. Заглядывайте под кат!

Первая часть серии

Вторая часть серии

Словарь терминов

В этой части серии использованы следующие сокращения и аббревиатуры:

- PKI (Public Key Infrastructure) — инфраструктура открытого ключа, набор средств (технических, материальных, людских и т. д.), распределённых служб и компонентов, в совокупности используемых для поддержки криптозадач на основе закрытого и открытого ключей. Поскольку аббревиатура ИОК не является распространённой, здесь и далее будет использоваться более знакомая англоязычная аббревиатура PKI.

- X.509 — стандарт ITU-T для инфраструктуры открытого ключа и инфраструктуры управления привилегиями.

- ЦС (Центр Сертификации) — служба выпускающая цифровые сертификаты. Сертификат — это электронный документ, подтверждающий принадлежность открытого ключа владельцу.

- CRL (Certificate Revocation List) — список отзыва сертификатов. Подписанный электронный документ, публикуемый ЦС и содержащий список отозванных сертификатов, действие которых прекращено по внешним причинам. Для каждого отозванного сертификата указывается его серийный номер, дата и время отзыва, а также причина отзыва (необязательно). Приложения могут использовать CRL для подтверждения того, что предъявленный сертификат является действительным и не отозван издателем… Приложения могут использовать CRL для подтверждения, что предъявленный сертификат является действительным и не отозван издателем.

- SSL (Secure Sockets Layer) или TLS (Transport Layer Security) — технология обеспечивающая безопасность передачи данных между клиентом и сервером поверх открытых сетей.

- HTTPS (HTTP/Secure) — защищённый HTTP, является частным случаем использования SSL.

- Internet PKI — набор стандартов, соглашений, процедур и практик, которые обеспечивают единый (унифицированный) механизм защиты передачи данных на основе стандарта X.509 по открытым каналам передачи данных.

- CPS (Certificate Practice Statement) — документ, описывающий процедуры управления инфраструктурой открытого ключа и цифровыми сертификатами.

Общий план развёртывания

Для развёртывания службы сертификатов нам потребуется четыре машины с Windows Server 2016, которые будут выполнять следующие функции:

- Контроллер домена — необходим для функционирования домена Active Directory;

- Веб-сервер — будет обеспечивать доступ к сертификатам ЦС и спискам отзывов для клиентов;

- Корневой ЦС — будет выполнять функции корневого ЦС;

- Подчинённый ЦС — будет выполнять функции издающего ЦС.

Развёртывание PKI будет проходить поэтапно на каждом сервере в том порядке, в котором они указаны выше. Подготовка контроллера домена будет сводиться к обеспечению функций Active Directory, GPO и учётных записей.

Подготовка контроллера домена

Перед развёртыванием PKI необходимо убедиться в работоспособности домена Active Directory и что все необходимые серверы (а именно, веб-сервер и подчинённый ЦС) введены в домен. А так же, что подготовлены необходимые учётные записи. На данном этапе нам потребуется только учётная запись с правами Enterprise Admins.

Ряд операций на подчинённом ЦС требуют прав Enterprise Admins, поскольку производится запись в раздел configuration naming context. Если это корневой домен леса, то для этих операций достаточно прав Domain Admins.

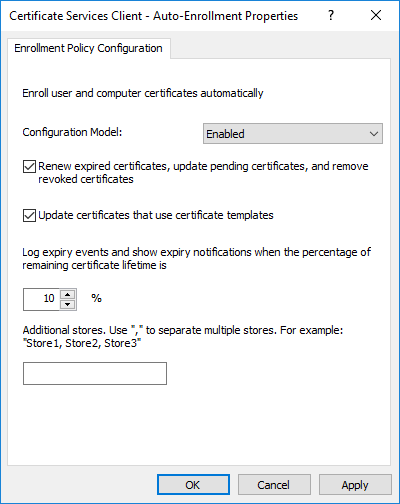

Следующим шагом будет конфигурирование политики автоматической выдачи сертификатов (autoenrollment). Эта политика нужна будет в процессе эксплуатации служб сертификатов для автоматической выдачи и обновления истёкших сертификатов на клиентах. Политика настраивается в конфигурации компьютера и пользователя:

- Computer Configuration\Policies\Windows Settings\Security Settings\Public Key Infrastructure\Certificate Services Client – Auto-Enrollment

- User Configuration\Policies\Windows Settings\Security Settings\Public Key Infrastructure\Certificate Services Client – Auto-Enrollment

Политика в обоих разделах должна быть сконфигурирована как показано на следующей картинке:

Сконфигурированный объект групповых политик (GPO) должен быть пристыкован к корню домена. Данную процедуру необходимо повторить во всех доменах текущего леса Active Directory.

Далее, необходимо создать запись типа CNAME с именем CDP на сервере ДНС, который будет указывать на веб-сервер (IIS). Эту процедуру необходимо выполнить как на внутреннем, так и на внешнем (который обслуживает зону в интернете) серверах ДНС. Запись можно создать при помощи PowerShell:

Add-DnsServerResourceRecord -CName -Name "cdp" -HostNameAlias "iis.contoso.com" -ZoneName "contoso.сom" Подготовка веб-сервера

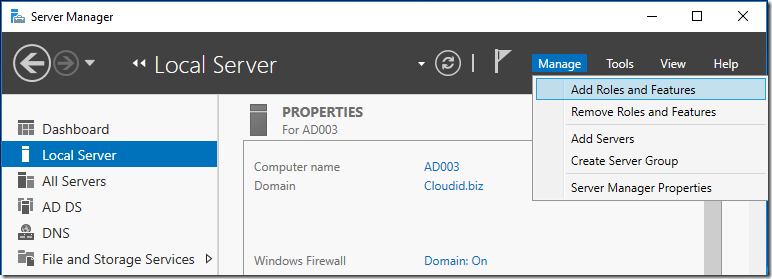

На веб-сервере нам потребуется выполнить следующее: установить службу IIS (если ещё не установлена), создать общую папку и сконфигурировать веб-сайт на использование этой папки.

- Установка службы IIS

Для установки службы IIS можно воспользоваться следующей командой:

Install-WindowsFeature -Name Web-Server, Web-WebServer -IncludeManagementTools- Создание папки PKIdata

Согласно нашей конфигурационной таблице (см. часть 2), для хранения сертификатов ЦС и списков отзыва нам потребуется общая папка с сетевым именем PKI по следующему пути: C:\InetPub\wwwroot\PKIdata

New-Item -ItemType Directory -Path C:\InetPub\wwwroot -Name PKIdata -Force

New-SmbShare -Path C:\inetpub\wwwroot\PKIdata -Name PKI -FullAccess everyoneПосле этого нужно выдать права NTFS на запись в эту папку для группы Cert Publishers.

- Создание веб-сайта

Теперь нам необходимо создать отдельный веб-сайт с именем “CDP” и хост-именем “cdp.contoso.com”:

New-Website -Name CDP -HostHeader cdp.contoso.com -PhysicalPath C:\inetpub\wwwroot\PKIdata

New-WebVirtualDirectory -Site cdp -Name pki -PhysicalPath C:\inetpub\wwwroot\PKIdata- Включение поддержки Delta CRL

В нашем сценарии издающий ЦС будет публиковать Delta CRL, которые содержат символ плюс «+» в имени файла (например, contoso-pica+.crl). По умолчанию, IIS будет расценивать этот символ в запросе как метасимвол и не позволит клиентам скачать список отзыва. Для этого необходимо включить двойной эскейпинг в настройках IIS, чтобы расценивать знак плюса в запросе как литерал:

Import-Module -Name WebAdministration

Set-WebConfigurationProperty -PSPath 'MACHINE/WEBROOT/APPHOST' -Filter /system.webServer/security/requestFiltering -name allowdoubleescaping -Value 'true'Установка корневого ЦС

Фактическая установка ЦС будет включать в себя несколько этапов:

- Подготовка предустановочных конфигурационных файлов (CAPolicy.inf);

- Установка компонента ЦС;

- Выполнение постустановочной конфигурации;

- Проверка установки.

Перед установкой корневого ЦС, необходимо ещё раз вернуться к конфигурационным таблицам:

| Название параметра | Значение параметра |

|---|---|

| Сервер ЦС | |

| Класс ЦС | Standalone CA |

| Тип ЦС | Root CA |

| Сертификат | |

| Имя сертификата | Contoso Lab Root Certification authority |

| Дополнительный суффикс | OU=Division Of IT, O=Contoso Pharmaceuticals, C=US |

| Провайдер ключа | RSA#Microsoft Software Key Storage Provider |

| Длина ключа | 4096 бит |

| Алгоритм подписи | SHA256 |

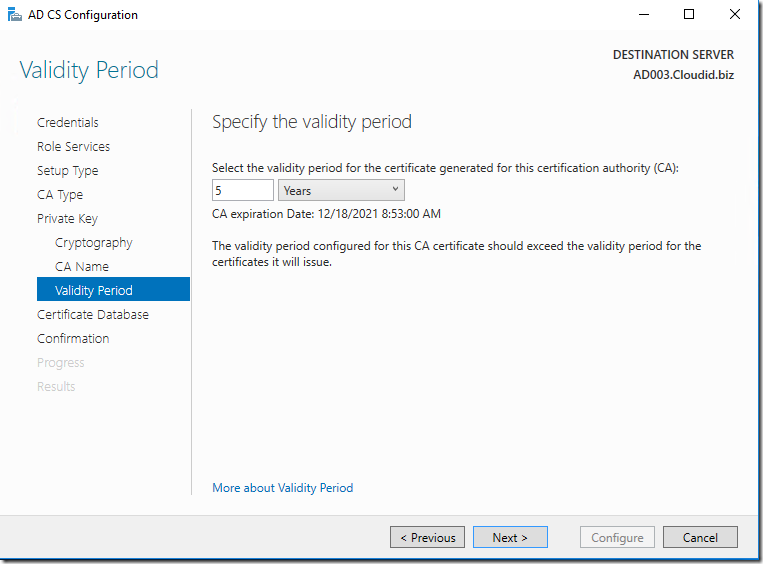

| Срок действия | 15 лет |

В таблице я выделил только те параметры, которые задаются до и в процессе установки. Остальные параметры будут настраиваться после установки.

Предварительная конфигурация

Предварительные конфигурационные файлы необходимы для ряда настроек, которые невозможно задать во время установки компонента (ни при помощи графического интерфейса, ни при помощи командной строки или PowerShell). К ним обычно относятся настройки расширений сертификата ЦС. Например, для настройки расширения сертификата Certificate Policies, необходимо использовать предварительный конфигурационный файл, в котором настраиваются параметры расширения. Для Microsoft ADCS таким файлом является файл CAPolicy.inf, который должен быть расположен по следующему пути: %windir%\CAPolicy.inf. С синтаксисом этого файла можно ознакомиться в следующей статье: How CA Certificates Work. Поскольку никаких специфичных или нестандартных настроек в сертификате корневого ЦС мы делать не будем, поэтому и предварительный конфигурационный файл сейчас нам не потребуется.

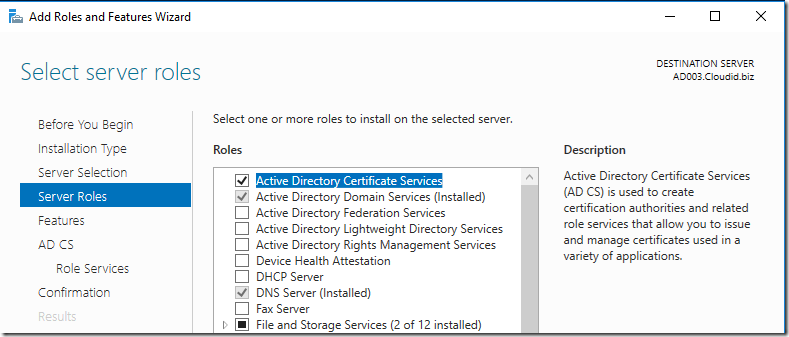

Установка компонента ЦС

Прежде всего необходимо добавить установочные компоненты для AD CS:

Install-WindowsFeature AD-Certificate, ADCS-Cert-Authority -IncludeManagementToolsПосле этого сверьтесь с предыдущей таблицей, чтобы определить параметры установки. Исходя из данных таблицы, зададим параметры для командлета Install-AdcsCertificationAuthority:

Install-AdcsCertificationAuthority -CACommonName "Contoso Lab Root Certification Authority" `

-CADistinguishedNameSuffix "OU=Division Of IT, O=Contoso Pharmaceuticals, C=US" `

-CAType StandaloneRootCA `

-CryptoProviderName "RSA#Microsoft Software Key Storage Provider" `

-KeyLength 4096 `

-HashAlgorithmName SHA256 `

-ValidityPeriod "years" `

-ValidityPeriodUnits 15 `

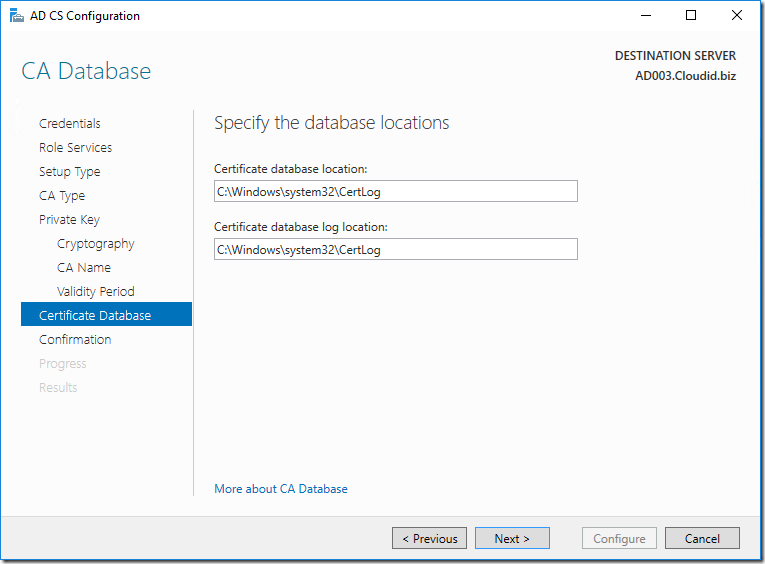

-DatabaseDirectory $(Join-Path $env:SystemRoot "System32\CertLog")Итоговая настройка

После установки компонента ЦС необходимо настроить рабочие параметры ЦС. Рассмотрим ещё раз элементы, которые нам необходимо настроить:

| Название параметра | Значение параметра |

|---|---|

| Сервер ЦС | |

| Срок действия издаваемых сертификатов | 15 лет |

| Точки публикации CRT | 1) По-умолчанию 2) C:\CertData\contoso-rca< CertificateName>.crt3) IIS:\InetPub\PKIdata\contoso-rca< CertificateName>.crt* |

| Точки распространения CRT | 1) cdp.contoso.com/pki/contoso-rca<CertificateName>.crt |

| Точки публикации CRL | 1) По-умолчанию 2) C:\CertData\contoso-rca< CRLNameSuffix>.crt3) IIS:\InetPub\PKIdata\contoso-rca< CRLNameSuffix>.crt* |

| Точки распространения CRL | 1) cdp.contoso.com/pki/contoso-rca<CRLNameSuffix>.crt |

| Сертификат | |

| Состав CRL | Base CRL |

| Base CRL | |

| Тип | Base CRL |

| Срок действия | 6 месяцев |

| Расширение срока действия | 1 месяц |

| Алгоритм подписи | SHA256 |

| Публикация в AD | Нет |

* — копируется на сервер IIS

Скрипт настройки

Для конфигурирования настроек ЦС мы будем использовать BATCH скрипт с использованием утилиты certutil.exe:

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

:: Root CA post-installation script ::

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

:: все комментарии помечены знаком двойного двоеточия (::)

:: записываем пути для публикации и распространения сертификатов ЦС и списков отзыва

:: в отдельные переменные

SET CrlLocal=C:\CertData\contoso-rca%%8.crl

SET CDP=http://cdp.contoso.com/pki/contoso-rca%%8.crl

SET AIA=http://cdp.contoso.com/pki/contoso-rca%%4.crt

:: Создаём папку в корне системного диска, куда будут записываться файлы ЦС. Эта папка

:: создаётся для удобства, чтобы не искать папку CertEnroll в глубине папки Windows.

md C:\CertData

:: Настраиваем пути публикации и распространения для сертификатов ЦС и списков отзыва.

certutil -setreg CA\CRLPublicationURLs "1:%windir%\system32\CertSrv\CertEnroll\%%3%%8.crl\n1:%CrlLocal%\n2:%CDP%"

certutil -setreg CA\CACertPublicationURLs "1:%windir%\system32\CertSrv\CertEnroll\%%1_%%3%%4.crt\n2:%AIA%"

:: Поскольку мы не можем указывать пути публикации для файла сертификата, мы

:: вручную переименовываем его в необходимый формат и копируем в папку CertData

ren %windir%\system32\CertSrv\CertEnroll\*.crt contoso-rca.crt

copy %windir%\system32\CertSrv\CertEnroll\contoso-rca.crt C:\CertData

:: Задаём срок действия издаваемых сертификатов

certutil -setreg CA\ValidityPeriodUnits 15

certutil -setreg CA\ValidityPeriod "Years"

:: Задаём время жизни списков отзыва согласно нашей конфигурации

certutil -setreg CA\CRLPeriodUnits 180

certutil -setreg CA\CRLPeriod "Days"

certutil -setreg CA\CRLOverlapPeriod "Months"

certutil -setreg CA\CRLOverlapUnits 1

:: Отключаем дифференциальные списки отзыва (или Delta CRL)

certutil -setreg CA\CRLDeltaPeriodUnits 0

:: Отключаем генерацию кросс-сертификатов

certutil -setreg ca\CRLFlags +CRLF_DISABLE_ROOT_CROSS_CERTS

:: Конфигурируем ЦС для включения истёкших отозванных сертификатов в списки отзыва

certutil –setreg ca\CRLFlags +CRLF_PUBLISH_EXPIRED_CERT_CRLS

:: Включаем полный аудит событий на ЦС**

certutil -setreg CA\AuditFilter 127

:: если версия ОС ниже, чем Windows Server 2016 необходимо задать алгоритм подписи.

:: Windows Server 2016 по умолчанию использует SHA256.

Certutil -setreg ca\csp\CNGHashAlgorithm SHA256

:: Перезапускаем службу ЦС для применения изменений.

net stop certsvc && net start certsvc

:: Публикуем списки отзыва.

certutil -CRLРяд команд нуждается в более развёрнутом пояснении. Команды с настройкой расширений CRL Distribution Points и Authority Information Access имеют специфический синтаксис. Во-первых, пути публикации и распространения указываются в одну строку и разделяются символом новой строки «\n». Каждый путь начинается с числа и отделяется от самого пути символом двоеточия. Это число в начале пути указывает битовую маску флагов публикации для конкретного пути. Значение каждого бита для расширений CDP и AIA приведено в следующей таблице:

| Название галочки в MMC | Числовое значение | Название галочки в MMC | Числовое значение |

|---|---|---|---|

| Publish CRLs to this location. | 1 | Include in the AIA extension of issued certificates. |

2 |

| Include in the CDP extension of issued certificates. | 2 | Include in the Online Certificate Status. Protocol (OCSP) extension. | 32 |

| Include in CRLs. Clients use this to find Delta CRL locations. | 4 | ||

| Include in all CRLs. Specifies where to publish in AD DS when publishing manually. | 8 | ||

| Publish Delta CRLs to this location. | 64 | ||

| Include in the IDP extension of issued CRLs. | 128 |

Если взять путь для CDP: 1:%windir%\system32\CertSrv\CertEnroll\%%3%%8.crl, то цифра 1 в начале строки говорит о том, что это путь физического размещения файла (Publich CRLs to this location). Другие опции здесь не используются. Для включения пути, который будет публиковаться в издаваемых сертификатах, мы будем использовать опцию «Include in the CDP extension of issued certificates» с числовым значением 2. Такой же принцип применяется и для остальных путей.

В каждом пути включены переменные с двойным знаком процента «%%». Это переменные, которые ЦС при формировании пути будет автоматически заполнять исходя из типа переменной.

Первый знак процента используется как эскейп-символ, чтобы процессор командной строки воспринял следующий знак процента как литерал. Дело в том, что знак процента в командном процессоре CMD является служебным символом. Сервер ЦС так же использует знак процента для указания, что это переменная. Для исключения конфликта в командном процессоре используется последовательность из двух знаков процента.

Следующая таблица содержит описание всех доступных переменных и их краткое описание:

| Переменная в редакторе расширений CDP и AIA | Переменная в скрипте | Где используется | Значение |

|---|---|---|---|

<ServerDNSName> |

%1 | CDP/AIA | Полное ДНС имя сервера ЦС |

<ServerShortName> |

%2 | CDP/AIA | Короткое (NetBIOS) имя сервера ЦС |

<CaName> |

%3 | CDP/AIA | Имя ЦС (атрибут CN в сертификате) |

<CertificateName> |

%4 | AIA | Индекс сертификата ЦС. Используется только при обновлении сертификата ЦС. |

<ConfigurationContainer> |

%6 | CDP/AIA | Путь к configuration naming context в Active Directory |

<CATruncatedName> |

%7 | CDP/AIA | Укороченное (санитизированное) имя сертификата ЦС. В общем случае будет совпадать с полным именем ЦС |

<CRLNameSuffix> |

%8 | CDP | Индекс ключа ЦС, которым был подписан данный CRL. Используется при обновлении ключевой пары ЦС. |

<DeltaCRLAllowed> |

%9 | CDP | Добавляет суффикс для Delta CRL (знак «+»). |

<CDPObjectClass> |

%10 | CDP | Класс объекта в Active Directory |

<CAObjectClass> |

%11 | CDP/AIA | Класс объекта в Active Directory |

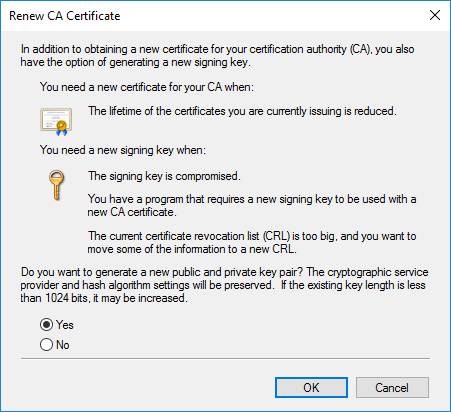

В нашем конкретном случае будут использоваться только две переменные: <CertificateName> и <CRLNameSuffix>. Для исходного сертификата ЦС эти переменные пустые. При обновлении сертификата ЦС, переменная будет заменяться на «(index)», где index — номер сертификата ЦС. Индексирование начинается с нуля. Например, имя файла для последующего сертификата ЦС будет иметь вид: contoso-rca(1).crt. И так далее. То же самое касается и переменной , только здесь будет указываться индекс ключевой пары ЦС.

Отдельного внимания заслуживает команда, которая включает аудит операций на сервере ЦС, которые регистрируются в системном журнале Security.evtx. К ним относятся все основные операции: запуск/остановка службы, отправление запроса, выпуск или отклонение сертификата, выпуск списка отзыва. Эту строчку можно найти практически в каждом постустановочном скрипте для ЦС, которые можно найти в похожих статьях в интернете. И практически никто не утруждает себя в подробном объяснении механизма его работы, просто копируют из статьи в статью.

Особенность ведения аудита ЦС заключается в том, что настройка флагов аудита на ЦС является необходимым, но не достаточным условием. Механизм аудита основан на регистрации событий в журнале Security.evtx, который, в свою очередь зависит от настройки политики Audit Object Access в групповых политиках. Т.е. без настройки групповых политик никакого аудита не будет.

Опытные администраторы знают к чему приводит включение Audit Object Access — к лавинному созданию записей в журнале от других компонентов ОС. Например, аудит доступа файловой системы, реестра, других установленных ролей и т.д. В результате, журнал может буквально за день-два заполниться до отказа. Поэтому для эффективного использования аудита необходимы меры по фильтрации ненужных событий, например, при помощи функции подписки на интересующие события. Нет смысла в аудите, если его никто не может прочитать и эффективно проанализировать. Но эта тема уже выходит за рамки этой статьи.

Прочие настройки

После того как корневой ЦС установлен и сконфигурирован, убедитесь, что всё прошло без ошибок:

- Откройте оснастку Certification Authorities MMC (certsrv.msc), убедитесь, что служба запущена;

- Выберите свойства узла ЦС и проверьте поля сертификата, что они соответствуют ожидаемым значениям;

- Найдите в корне системного диска папку CertData и убедитесь, что там находится два файла: сертификат и список отзыва. Убедитесь, что поля списка отзыва соответствуют ожидаемым значениям.

Если всё хорошо, тогда скопируйте содержимое папки C:\CertData на сервер IIS в папку PKIData. Сертификат корневого ЦС уже можно импортировать на все устройства, которые будут использовать нашу PKI.

Для импорта сертификата на доменные клиенты, достаточно загрузить его в Active Directory и после обновления групповых политик на клиентах, сертификат будет установлен в локальные хранилища сертификатов во всём лесу. Для публикации сертификата в AD необходимо выполнить следующую команду:

Certutil -f -dspublish path\contoso-rca.crt RootCAДля установки сертификата на клиентах в рабочих группах и мобильные устройства необходимо воспользоваться другими инструментами, которые есть в вашем распоряжении. Например, System Center Configuration Manager или Mobile Device Management. Если подходящих инструментов нет, можно копировать и устанавливать сертификат на компьютеры при помощи утилиты certutil.exe. Для установки сертификата в локальное хранилище сертификатов выполните следующую команду:

Certutil -f -addstore Root path\contoso-rca.crtУстановка издающего ЦС

Как и в случае с корневым ЦС, установка издающего ЦС включает в себя четыре этапа:

- Подготовка предустановочных конфигурационных файлов (CAPolicy.inf);

- Установка компонента ЦС;

- Выполнение постустановочной конфигурации;

- Проверка установки и конфигурации.

Предустановочная конфигурация

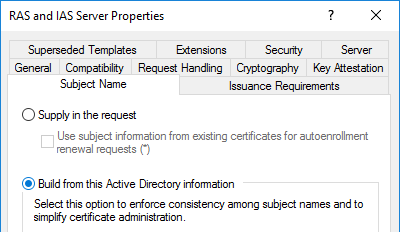

Если для корневого ЦС предустановочный конфигурационный файл нам не требовался, то для издающего ЦС он понадобится. В нём мы настроим расширения Certificate Policies и Basic Constraints для сертификата ЦС. Если с политиками всё понятно, то в расширении Basic Constraints мы запретим выдачу сертификатов другим ЦС с издающего ЦС, поскольку у нас двухуровневая иерархия и добавление новых уровней только усложняет нашу структуру и увеличивает время, затрачиваемое на проверку сертификатов клиентами. Также отключим автоматическую загрузку шаблонов из Active Directory в список выдаваемых шаблонов. По умолчанию, сервер ЦС загружает на выдачу некоторый набор шаблонов сертификатов. Это вредно по двум причинам:

- Контроллеры домена практически мгновенно обнаруживают появление ЦС в лесу и даже при отключённой политике автоматической выдачи сами запрашивают себе сертификаты.

- Администраторы сами должны определять какие шаблоны будут использовать в организации.

Поэтому мы сконфигурируем ЦС так, что список шаблонов к выдаче будет пустым. Это возможно сделать только через CAPolicy.inf. В нашем случае он будет иметь следующее содержимое:

; заголовок INI файла

[Version]

Signature= "$Windows NT$"

; указываем список политик, которые будут включены в сертификат ЦС. В нашем

; случае будет одна политика под названием AllIssuancePolicies.

[PolicyStatementExtension]

Policies = AllIssuancePolicy

; конфигурируем детали самой политики. Ссылку на документ Certificate Practice

; Statement (CPS) и объектный идентификатор политики

[AllIssuancePolicy]

URL = http://cdp.contoso.com/pki/contoso-cps.html

OID = 2.5.29.32.0

[BasicConstraintsExtension]

IsCA = True

PathLegth = 0

IsCritical = True

; секция прочих настроек ЦС

[certsrv_server]

; отключаем автоматическую загрузку шаблонов сертификатов для выдачи

LoadDefaultTemplates = 0Файл с именем CAPolicy.inf необходимо скопировать в системную папку Windows до установки ЦС.

Установка компонента ЦС

Прежде всего необходимо добавить установочные компоненты для AD CS:

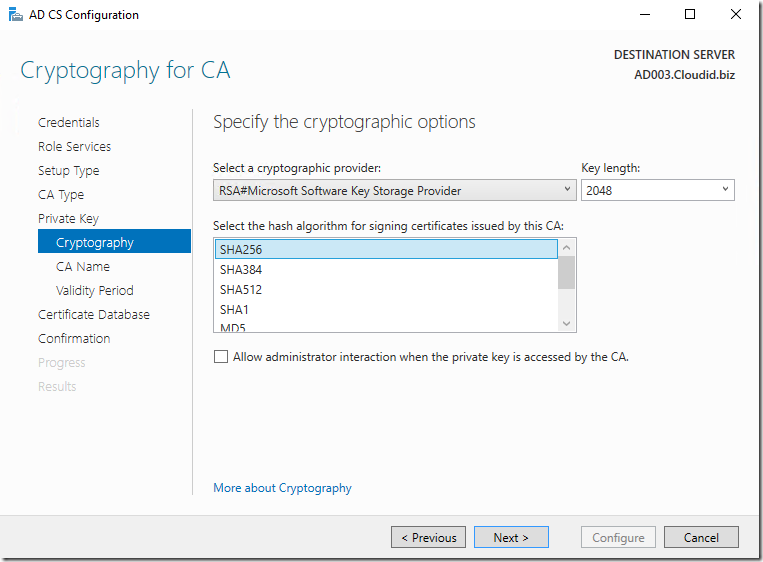

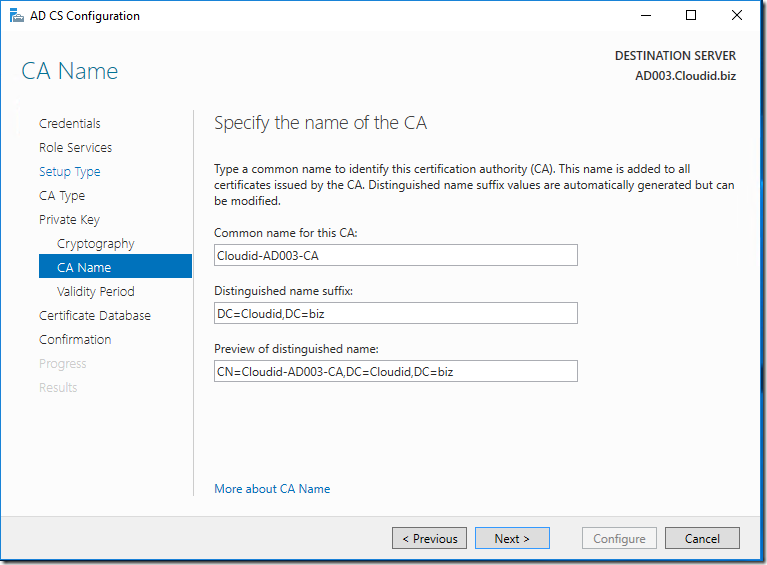

Install-WindowsFeature AD-Certificate, ADCS-Cert-Authority -IncludeManagementToolsПосле этого посмотрим на установочную таблицу, чтобы определить параметры установки:

| Название параметра | Значение параметра |

|---|---|

| Сервер ЦС | |

| Класс ЦС | Enterprise CA |

| Тип ЦС | Subordinate CA |

| Автоматическая загрузка шаблонов | Нет |

| Сертификат | |

| Имя сертификата | Contoso Lab Issuing Certification authority |

| Дополнительный суффикс | OU=Division Of IT, O=Contoso Pharmaceuticals, C=US |

| Провайдер ключа | RSA#Microsoft Software Key Storage Provider |

| Длина ключа | 4096 бит |

| Алгоритм подписи | SHA256 |

| Срок действия | 15 лет (определяется вышестоящим ЦС) |

| Политики выдачи | 1) Имя: All Issuance Policies OID=2.5.29.32.0 URL=http://cdp.contoso.com/pki/contoso-cps.html |

| Basic Constraints | isCA=True (тип сертификата — сертификат ЦС) PathLength=0 (запрещается создание других промежуточных ЦС под текущим ЦС). |

В таблице я выделил только те параметры, которые задаются в процессе установки. Остальные параметры будут настраиваться после установки. Исходя из этих данных сформируем параметры для командлета Install-AdcsCertificationAuthority:

Install-AdcsCertificationAuthority -CACommonName "Contoso Lab Issuing Certification authority" `

-CADistinguishedNameSuffix "OU=Division Of IT, O=Contoso Pharmaceuticals, C=US" `

-CAType EnterpriseSubordinateCa `

-CryptoProviderName "RSA#Microsoft Software Key Storage Provider" `

-KeyLength 4096 `

-HashAlgorithmName SHA256После выполнения этой команды будет выведено сообщение о том, что установка ЦС не завершена и для её завершения необходимо отправить сгенерированный запрос (находится в корне системного диска) на вышестоящий ЦС и получить подписанный сертификат. Поэтому находим файл с расширением «.req» в корне системного диска и копируем его на корневой ЦС и на корневом ЦС выполняем следующие команды:

# отправляем запрос на ЦС.

certreq -submit 'C:\CA-01.contoso.com_Contoso Lab Issuing Certification authority.req'

# предыдущая команда выведет номер запроса. Укажите этот номер запроса в следующей команде

# в моём случае это номер 2

certutil -resubmit 2

# после выпуска сертификата сохраните его в файл. При этом укажите тот же самый номер

# запроса, который был указан после выполнения первой команды

certreq -retrieve 2 C:\subca.crtПолученный файл (subca.crt) необходимо скопировать обратно на издающий ЦС и завершить инсталляцию:

certutil -installcert c:\subca.crt

net start certsvcМы устанавливаем на ЦС выписанный сертификат и запускаем службу сертификатов. После успешной установки можно запустить оснастку Certification Authorities MMC (certsrv.msc) и убедиться, что сертификат успешно установлен и ЦС в работающем состоянии. Теперь осталось дело за постустановочной конфигурацией.

Итоговая настройка

По аналогии с корневым ЦС, нам потребуется сконфигурировать ряд параметров на издающем ЦС. Для этого мы снова напишем BATCH скрипт с использованием утилиты certutil.exe. Но прежде всего посмотрим установочную таблицу и выясним параметры, которые нам необходимо настроить:

Аналогичная таблица составляется и для издающего ЦС.

| Название параметра | Значение параметра |

|---|---|

| Сервер ЦС | |

| Срок действия издаваемых сертификатов | Максимально: 5 лет (остальное контролируется шаблонами сертификатов) |

| Публикация в AD (контейнеры) | AIA NTAuthCertificates |

| Состав CRL | Base CRL Delta CRL |

| Точки публикации CRT | 1) По-умолчанию 2) \\IIS\PKI\contoso-pica< CertificateName>.crt |

| Точки распространения CRT | 1) cdp.contoso.com/pki/contoso-pica<CertificateName>.crt |

| Точки публикации CRL | 1) По-умолчанию 2) \\IIS\PKI\contoso-pica< CRLNameSuffix><DeltaCRLAllowed>.crl |

| Точки распространения CRL | 1) cdp.contoso.com/pki/contoso-pica<CRLNameSuffix><DeltaCRLAllowed>.crl |

| Base CRL | |

| Тип | Base CRL |

| Срок действия | 1 неделя |

| Расширение срока действия | По умолчанию |

| Алгоритм подписи | SHA256 |

| Публикация в AD | Нет |

| Delta CRL | |

| Тип | Delta CRL |

| Срок действия | 1 день |

| Расширение срока действия | По-умолчанию |

| Алгоритм подписи | SHA256 |

| Публикация в AD | Нет |

За основу мы возьмём скрипт с корневого ЦС и изменим только отдельные фрагменты:

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

:: Issuing CA post-installation script ::

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

:: все комментарии помечены знаком двойного двоеточия (::)

:: записываем пути для публикации и распространения сертификатов ЦС и списков отзыва

:: в отдельные переменные

SET CrlLocal=\\IIS\PKI\contoso-pica%%8%%9.crl

SET CDP=http://cdp.contoso.com/pki/contoso-pica%%8%%9.crl

SET AIA=http://cdp.contoso.com/pki/contoso-pica%%4.crt

:: Настраиваем пути публикации и распространения для сертификатов ЦС и списков отзыва.

certutil -setreg CA\CRLPublicationURLs "1:%windir%\system32\CertSrv\CertEnroll\%%3%%8%%9.crl\n65:%CrlLocal%\n6:%CDP%"

certutil -setreg CA\CACertPublicationURLs "1:%windir%\system32\CertSrv\CertEnroll\%%1_%%3%%4.crt\n2:%AIA%"

:: Поскольку мы не можем указывать пути публикации для файла сертификата, мы

:: вручную переименовываем его в необходимый формат и копируем в сетевую папку

ren %windir%\system32\CertSrv\CertEnroll\*.crt contoso-pica.crt

copy %windir%\system32\CertSrv\CertEnroll\contoso-pica.crt \\IIS\PKI

:: Задаём срок действия издаваемых сертификатов

certutil -setreg CA\ValidityPeriodUnits 5

certutil -setreg CA\ValidityPeriod "Years"

:: Задаём время жизни списков отзыва согласно нашей конфигурации

:: базовый CRL

certutil -setreg CA\CRLPeriodUnits 1

certutil -setreg CA\CRLPeriod "weeks"

:: Delta CRL

certutil -setreg CA\CRLDeltaPeriodUnits 1

certutil -setreg CA\CRLDeltaPeriod "days"

:: Включаем полный аудит событий на ЦС**

certutil -setreg CA\AuditFilter 127

:: Включаем наследование расширения Certificate Policies в издаваемых сертификатах

certutil -setreg Policy\EnableRequestExtensionList +"2.5.29.32"

:: Включаем поддержку расширения OcspRevNoCheck, если планируется установка

:: сетевого ответчика (Online Responder или OCSP сервера)

certutil -v -setreg policy\editflags +EDITF_ENABLEOCSPREVNOCHECK

:: если версия ОС ниже, чем Windows Server 2016 необходимо задать алгоритм подписи.

:: Windows Server 2016 по умолчанию использует SHA256.

Certutil -setreg ca\csp\CNGHashAlgorithm SHA256

:: Перезапускаем службу ЦС для применения изменений.

net stop certsvc && net start certsvc

:: Публикуем списки отзыва.

certutil -CRLЗаметим, что в путях CRLDistribution Points, изменены флаги публикации (добавлена публикация Delta CRL) и добавлена переменная %9 в имя файла для поддержки уникального имени для дельты.

Здесь мы больше не создаём папку в корне системного диска, а используем сетевую папку PKI на сервере IIS, куда напрямую копируем файл сертификата и публикуем списки отзыва.

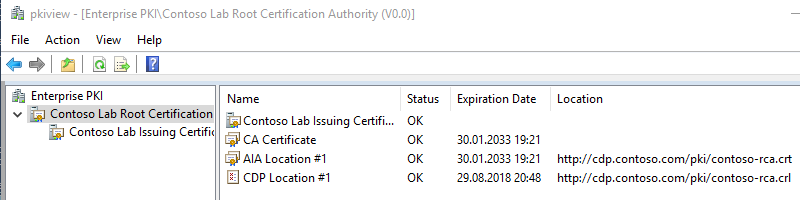

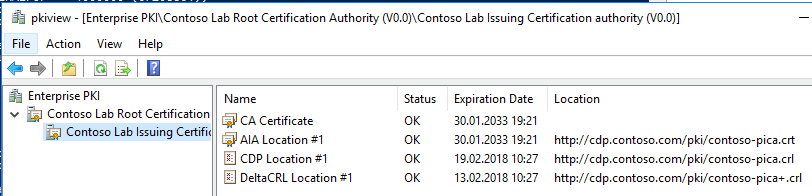

Прочие настройки

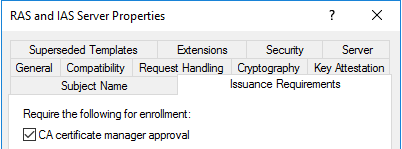

После того как издающий ЦС установлен и сконфигурирован, убедитесь, что всё прошло без ошибок: